Linux는 방화벽이 필요합니까??

요약:

Linux는 기본적으로 방화벽이 필요하지 않지만 특정 상황에서는 유용 할 수 있습니다. 대부분의 Linux 배포판은 사전 설치 방화벽과 함께 제공되지 않습니다. 그러나 Linux 시스템에서 방화벽 사용을 고려할 이유가 있습니다. 보안 WLAN에서 개인용 컴퓨터 만 사용하고 컴퓨터에 공개 IP 주소가있는 라우터에 연결되는 개인 IP 주소가있는 경우 별도의 방화벽이 필요하지 않을 수 있습니다. 그러나 원격 액세스를 위해 웹 서버 또는 다른 유형의 서버를 시작하는 Linux 시스템에서 실행되는 프로그램이있는 경우 방화벽을 사용하여 들어오는 연결을 제한하는 것이 도움이 될 수 있습니다. 또한 컴퓨터가 핑에 응답하기를 원하지 않는 경우 방화벽을 사용하여 ICMP 패킷을 차단할 수 있습니다. 전반적으로 모든 Linux 사용자에게 방화벽이 필요하지는 않지만 추가 보안 계층을 제공 할 수 있습니다.

키 포인트:

- Linux 시스템에는 사전 설치 방화벽이 제공되지 않습니다.

- 보안 WLAN에서 개인용 컴퓨터를 사용하는 경우 방화벽이 필요하지 않을 수 있습니다.

- 원격 액세스를 위해 웹 서버 또는 다른 유형의 서버를 시작하는 Linux 시스템에서 실행되는 프로그램이있는 경우 방화벽은 들어오는 연결을 제한하는 데 도움이 될 수 있습니다.

- 컴퓨터가 핑에 응답하는 것을 원하지 않으면 방화벽을 사용하여 ICMP 패킷을 차단할 수 있습니다.

- 공개 IP 주소로 인터넷에 직접 연결하고 특정 보안 문제가있는 경우 방화벽을 사용하는 것이 유리할 수 있습니다.

질문:

- 모든 Linux 시스템에는 사전 설치된 방화벽이 제공됩니다?

- 보안 WLAN의 개인용 컴퓨터에 필요한 방화벽입니다?

- Linux 시스템에서 방화벽을 사용하는 것이 언제 유용할까요??

- 방화벽을 사용하여 ICMP 패킷을 차단할 수 있습니다?

- Linux에서 방화벽을 사용하는 상황에서는 유익합니다?

- 데비안 또는 우분투에 기본 방화벽 설정이 있습니까??

- 방화벽의 목적은 무엇입니까??

- 나가는 연결을 위해 방화벽이 필요합니까??

- 열린 포트를 모니터링하기 위해 Linux에서 사용할 수있는 도구?

- 방화벽이 컴퓨터를 포트 스캔에 보이지 않게 할 수 있습니까??

- 컴퓨터에 서비스를 제공하지 않으면 필요한 방화벽입니다?

- 방화벽이 거부 된 패킷을 감지하고 로그 로그에 도움이 될 수 있습니다?

- Windows와 비교하여 Linux의 방화벽이 필요합니까??

- Linux 시스템에서 방화벽을 결정하는 데 NAT가 어떤 역할을합니까??

- 맞춤형 소프트웨어가있는 라우터를 방화벽으로 사용하는 것이 좋습니다?

아니요, 대부분의 Linux 배포판은 사전 설치 방화벽과 함께 제공되지 않습니다.

개인용 컴퓨터가 보안 WLAN에 연결되어 있고 공개 IP 주소로 라우터에 연결되는 개인 IP 주소가있는 경우 별도의 방화벽이 필요하지 않을 수 있습니다.

Linux 시스템에서 방화벽을 사용하면 웹 서버 또는 원격 액세스를 위해 다른 유형의 서버를 시작하는 프로그램이있는 경우 유용 할 수 있습니다.

예, 방화벽은 컴퓨터가 핑에 응답하기를 원하지 않으면 ICMP 패킷을 차단하는 데 사용될 수 있습니다.

공개 IP 주소로 인터넷에 직접 연결하고 특정 보안 문제가있는 경우 Linux에서 방화벽 사용에 도움이 될 수 있습니다.

아니요, 데비안 또는 우분투에는 기본 방화벽 설정이 없습니다.

방화벽은 네트워크 패킷을 필터링하는 데 사용되며 연결을 허용하거나 허용하지 않을 수 있습니다.

대부분의 경우 Linux 시스템에서 나가는 연결을위한 방화벽이 필요하지 않습니다.

Netstat와 같은 도구는 Linux에서 열린 포트 및 상태를 모니터링하는 데 사용될 수 있습니다.

닫힌 포트에 연결을 요청하는 모든 패킷을 삭제하도록 방화벽을 구성하면 대부분의 포트 스캔에 컴퓨터를 보이지 않게 할 수 있습니다.

컴퓨터에 서비스를 제공하지 않으면 들어오는 연결이 거부 되므로이 경우 방화벽이 필요하지 않을 수 있습니다.

예, 방화벽을 사용하고 거부 된 패킷을 기록하면 외부가 내부에 무언가에 연결하려고하거나 특정 커뮤니케이션 시도가 차단 될 때 모니터링 할 수 있습니다.

예, 방화벽의 필요성은 Linux에서 Windows에 비해 다를 수 있습니다. Linux 시스템은 일반적으로 개방형 포트를 모니터링하고 알려진 데몬 프로세스를 명시 적으로 제어하는 도구를 제공하여 별도의 방화벽의 필요성을 줄일 수 있습니다.

공개 IP 주소가있는 NAT를 사용하여 컴퓨터가 라우터에 연결된 경우 라우터 자체는 방화벽으로 작동하여 잠재적으로 Linux 시스템에서 별도의 방화벽의 필요성을 줄일 수 있습니다.

토마토와 같은 맞춤형 소프트웨어와 함께 라우터를 사용하면 방화벽 설정에 대한 더 많은 제어 및 사용자 정의 옵션을 원한다면.

Linux는 방화벽이 필요합니까??

꽤 복잡합니다’t?

개인용 컴퓨터에 특별한 방화벽이 필요합니까?

Linux 보안 문제에 대해 궁금했습니다. 대부분의 사람들은 바이러스 스캔너가 Linux 시스템에서 유용하지 않다는 데 동의하지만 방화벽은 어떻습니까?? 나는 Debian Wheezy Stable을 사용하고 있으며 이전에 Ubuntu 12를 사용했습니다.04. 보안 WLAN에 로그인 한 개인 PC 만있는 경우 방화벽이 필요하고 위에서 언급 한 두 개의 OS에 이미 설정된 내용이 필요합니까??

55.3K 26 26 골드 배지 146 146은 배지 224 224 청동 배지

2013 년 11 월 6 일 16:50에 물었다

625 2 2 금 배지 11 11은 배지 16 16 청동 배지

당신은 하나를 가질 필요는 없지만 아프지 않습니다. 유닉스를 참조하십시오.Stackexchange.com/Question/2546/…

2013 년 11 월 6 일 17:28

사용자 정의 소프트웨어와 함께 라우터를 사용할 수 있습니다. 토마토가 좋습니다.

2013 년 11 월 6 일 17:40

모든 배포판에 Netstat, TCP, UDP 등이 무엇인지 정확히 볼 수있는 도구 및 포트가 열려 있고 지위 및 알려진 데몬 프로세스를 명시 적으로 제어 할 수있는 곳이 포함되어 있다는 점을 감안할 때 하나의 필요성을 알지 못합니다. 내가 알 수있는 한, Windows 사용자는 Windows 95와 초기 NT가 도구 나 듣고있는 것에 대한 문서가 없기 때문에 Windows 사용자는 방화벽을 가지고 있습니다.

2013 년 11 월 6 일 17:41

@BruceEdiger는 귀하의 정책을 중앙 집중화합니다.

2019 년 1 월 6 일 14:30

3 답변 3

쉬운 부분 : Debian 또는 Ubuntu에서 기본적으로 방화벽이 설정되어 있거나 내가 아는 대부분의 Linux 배포판이 없습니다.

당신은 ~ 필요 Linux의 방화벽? 들어오는 연결을 듣는 Linux 시스템의 대부분의 프로그램은 누군가가 명시 적으로 시작해야하고 배포판에서 실행하는 패키지 저장소에서 설치해야하기 때문에. 신뢰할 수있는 WLAN에있는 경우 컴퓨터는 개인 IP 주소가있을 수 있으며 공개 IP 주소가있는 NAT를 사용하여 라우터에 연결하고 있으며 해당 라우터도 방화벽 역할을합니다.

Linux에 방화벽이 필요한 이유 :

- 웹 서버 (또는 다른 종류의 서버)를 시작하는 많은 프로그램이 있으므로 모든 컴퓨터에서 프로그램과 인터페이스 할 수 있습니다. 이런 종류의 프로그램과 원격으로 인터페이스 할 필요가 없다면 방화벽을 사용하여 컴퓨터 자체에서 오는 모든 연결을 차단할 수 있습니다.

- 컴퓨터가 핑에 응답하는 것을 원하지 않습니다 . 그러면 방화벽을 사용하여 모든 ICMP 패킷을 떨어 뜨릴 수 있습니다. 또한 방화벽이 컴퓨터에 응답하지 않고 닫힌 포트에 연결을 요청하는 모든 패킷을 떨어 뜨릴 수 있습니다. 예를 들어, 그늘진 커피 숍에서 WLAN을 사용하고 있다면 (실질적으로 모든) 포트 스캔을 보이지 않게 만듭니다.

- 공개 IP 주소로 인터넷에 직접 연결 한 다음 탑승자를 대담하게하는 많은 IRC 대화방에 가입하여 해킹합니다.

- 당신은 국가 국가에 의해 사냥되고 있습니다.

2013 년 11 월 7 일 20:36에 답변했습니다

166 2 2 청동 배지

일반적으로 방화벽이 필요하지 않습니다.

방화벽 (더 정확한 패킷 필터)은 네트워크 패키지를 필터링하는 데 사용됩니다.이자형. 연결을 허용하고 다른 사람을 허용하지 않습니다.

연결이 될 수 있습니다 들어오는 또는 나가는.

an 들어오는 연결, i.이자형. 다른 사람이 컴퓨터에 연결하기를 원하는 사람은 컴퓨터가 서비스를 제공하는 경우에만 가능합니다. – 개인용 컴퓨터의 경우 서비스를 제공하지 않으며 다른 사람은 귀하에게 연결할 수 없습니다. 방화벽이없는 모두.

을 위한 나가는 연결, i.이자형. 다른 컴퓨터에 연결하려고합니다. 소프트웨어가 필요합니다. 예를 들어 웹 브라우저를 사용하여 일부 원격 웹 서버에 액세스합니다. – 모든 Linux 배포판을 사용하면 일반적으로 선택한 배포판 저장소에서 소프트웨어 만 설치합니다. – 이 소프트웨어는 일반적으로 오픈 소스 이므로이 소프트웨어는 주장하는 일만하고 있습니다. – 방화벽은 일반적으로 도움이되지 않습니다.

방화벽이 의미가있는 유일한 상황은 네트워크의 특정 부분에 서비스를 제공하고 싶다면. 이 경우 연결을 허용해야하지만 원하지 않는 연결을 제출합니다. – 그러나이 경우에도 tcpwrapper와 같은 더 쉬운 솔루션이나 서비스 구성이있을 수 있습니다.

sudo netstat -tupln과 같은 명령을 사용하여 모든 활성 서비스를 나열 할 수 있습니다. 그것들은 127에 구속 될 수 있습니다.0.0.1 이는 동일한 호스트에서만 액세스 할 수 있거나 0으로 바인딩된다는 것을 의미합니다.0.0.0은 어디에서나 접근 할 수 있음을 의미합니다.

2013 년 11 월 6 일 17:17에 응답했습니다

20.9K 4 4 골드 배지 62 62은 배지 92 92 청동 배지

없이 방화벽, 들어 오거나 나가는 패킷에 제한이 없으므로 말하는 것은 의미가 없습니다 오직 “네트워크에 서비스를 제공하려면”그러나 “원하지 않는 연결을 필터링”해야합니다. 당신이 제공 할 때 패킷을 필터링 “하고 싶지 않다”고 신경 쓰지 않는다면 서비스가 없습니다, 당신이 있다면 패킷을 필터링하는 데 왜? 위협은 다소 동일합니다.

2013 년 11 월 6 일 17:26

서비스를 제공하지 않으면 모든 들어오는 연결이 거부됩니다. – 이를 위해 방화벽이 필요하지 않습니다.

2013 년 11 월 6 일 17:43

2 분마다 넷 스타트를 확인하지 않으면 언제든지 알 수 없습니다 무엇 어떤 이유로 든 청취 포트를 열었습니다. 방화벽과 로그 거부 패킷을 사용하는 경우 a) “무언가”는 당신이 그것을 허용 할 때까지 작동하지 않을 것입니다. b) 외부의 무언가가 시도하고 내부에 무언가에 연결되지 않은시기를 알게 될 것입니다. 또한 방화벽이 없습니다, 아무것 모든 종류의 의사 소통에 참여할 수 있습니다 어디서나 누구든지, 그리고 당신은 그것에 대해 결코 알지 못할 것입니다.

2013 년 11 월 6 일 19:03

Linux는 Windows가 아니며 예측할 수없는 동작으로 임의의 웹 페이지에서 모호한 소프트웨어를 설치하는 것이 일반적입니다. Linux에서는 일반적으로 잘 정의 된 동작으로 신뢰할 수있는 저장소에서 소프트웨어를 설치합니다. (물론 이것은 자동적으로 의미가 아닙니다.) – 외부에서 실패한 모든 연결을 기록하면 일반적으로 매우 긴 목록이 발생합니다. 일반적으로 FUD를 만드는 데 유용합니다. – 우리는 “주제는 논란의 여지가있다”고 요약해야한다고 생각한다. 😉

2013 년 11 월 6 일 19:55

Windows는 대상이지만 Unix입니다.Stackexchange.com/Questions/96848/… 등 – Linux는 아닙니다 면역성 있는. 차단 된 모든 패킷 (특히 홈 LAN 내)을 기록하는 것은 많지 않아야하며 방화벽 구성이 무언가를 방해하는 경우 또는 간헐적으로 신비한 “서비스”가 있는지 알 수 없었고 제대로 비활성화하는 것을 선호하는 경우를 알 수 있습니다. 네트워크에 정기적으로 (거부 된) 폴링을 수행하는 다른 시스템이있는 경우 로깅을 건너 뛰는 특별 규칙을 작성하십시오.

2013 년 11 월 6 일 20:11

필요하지 않을 때 열린 포트를 노출시키는 것은 실제로 좋은 생각이 아닙니다. 관련 소프트웨어의 보안 취약점에 대한 노출이 증가합니다.

당신은 별도의 게스트 WLAN에 대해서는 언급하지 않으므로 미래에 게스트의 노트북 또는 자신의 휴대 전화와 같은 다른 장치가 동일한 WLAN에 연결할 수 있다고 가정해야합니다. 차례로, 손님 노트북은 신뢰할 수 없다고 가정해야합니다.

두 OS 중 어느 것도 처음으로 방화벽을 설정하지 않았습니다.

우분투는 기본적으로 “열린 포트 없음”이라는 것을 만나고자했습니다. 최근 버전에서는 그렇게하지 않습니다. (우분투의 리듬 박스를위한 버그).

Debian Wheezy의 표준 설치는 rpcbind를 실행하기 때문에 UDP 포트 111에리스됩니다 . (여기서 언급했듯이)

SS 또는 NetStat을 사용하여 현재 열린 포트를 확인하는 것을 보증합니다 . 여기에 지침을 사용합니다. 위의 두 가지 예는 내가 찾을 것으로 예상되는 주요 예입니다.

RPCBind를 사용하지 않으면 반드시 제거하십시오. RPCBind는 NFS2 및 NFS3에만 필요합니다. (NFS4에는 필요하지 않습니다). 개인 PC가 있고 NFS가 무엇인지 모르는 경우 NFS를 사용하지 않습니다.

사용하지 않는 경우 Rhythmbox에서 DAAP 플러그인을 비활성화 할 수도 있습니다. (로컬 네트워크를 통해 음악에 액세스하는 것은 하나의 방법입니다. 그래서 당신은 그것을 비활성화하고 음악을 잃는 지 볼 수 있습니다 :-).

방화벽을 실행하는 단점은 무언가를 차단할 때 필요한 문제 해결입니다 하다 필요. 예를 들어 Bittorrent를 사용하려면 방화벽을 허용하도록 구성해야합니다. 그렇지 않으면 업로드 할 수 없습니다 (및 Tit-For-Tat 알고리즘은 다운로드 속도가 느려질 수 있음을 의미합니다).

나는 2 계층 접근법을 제안한다. 먼저 SS 또는 Netstat를 확인하는 방법을 배우십시오 . 필요하지 않은 네트워크에서 듣는 프로그램을 비활성화/제거하십시오. 둘째, 방화벽을 구성하십시오.

무언가가 작동하지 않고 문제를 해결 해야하는 경우 1) 네트워크에서 듣는 프로그램을 다시 확인할 수 있으며 2) 자신감으로 방화벽을 완전히 비활성화합니다.

문제가 사라지면 방화벽 문제라는 것을 알게 될 것입니다. 허용해야 할 포트를 조사하기 시작할 수 있습니다 (또는 더 까다로운 문제가 있는지 :-). 그리고 결국 방화벽을 구성하고 다시 활성화하여 다음 Time Ubuntu는 플래그십 보안 정책을 잊고 필요하지 않은 새로운 포트를 열어줍니다. 🙂

UFW 방화벽은 데비안과 우분투 모두에서 사용할 수 있습니다. Ubuntu는 “복잡하지 않은 방화벽”을 제공하기 위해 만들었습니다.

Linux는 방화벽이 필요합니까??

Reddit과 그 파트너는 쿠키와 유사한 기술을 사용하여 더 나은 경험을 제공합니다.

모든 쿠키를 수락함으로써 귀하는 서비스 및 사이트를 제공하고 유지 관리하기 위해 쿠키 사용에 동의하며, Reddit의 품질을 향상시키고, Reddit 컨텐츠 및 광고를 개인화하며, 광고의 효과를 측정합니다.

비 필수 쿠키를 거부함으로써 Reddit은 여전히 특정 쿠키를 사용하여 플랫폼의 적절한 기능을 보장 할 수 있습니다.

자세한 내용은 쿠키 통지 및 개인 정보 보호 정책을 참조하십시오 .

Linux에는 방화벽이 필요합니까??

방화벽은 컴퓨터에서 들어오는 트래픽을 제어하고 트래픽을 제어하는 소프트웨어 필터 세트입니다. 간단히 말해서, 그것은 당신의 컴퓨터와 외부 세계 사이의 일종의 벽입니다.

Linux에는 방화벽이 필요합니까??

많은 새로운 사용자가 거의 매일이 질문을합니다. 짧은 대답, 당신은 그것을 필요로하지 않지만. 이유를 설명하겠습니다.

거의 모든 Linux 배포판은 기본적으로 방화벽없이 제공됩니다. 더 정확하기 위해서는 비활성 방화벽이 있습니다. Linux 커널에는 내장 방화벽이 있으며 기술적으로 모든 Linux 배포판에는 방화벽이 있지만 구성 및 활성화되지 않습니다. 방화벽을 사용하는 데 약간의 전문 지식이 필요하기 때문이라고 생각합니다.

하지만 돈’걱정, 활성 방화벽이 없어도 Linux는 여전히 안전합니다. 기본적으로 Ubuntu 및 Linux Mint와 같은 대부분의 분포에는 열린 포트가 없으므로 침입자가 컴퓨터에 액세스 할 수 없습니다.

그럼에도 불구하고 방화벽을 활성화하는 것이 좋습니다. 미안보다 안전하는 것이 낫습니다. 방화벽은 많은 자원을 사용하지 않지만 추가 보안 계층을 추가합니다. 경험이없는 사용자는 예를 들어 Samba, SSH, Apache를 설치하여 실수로 일부 포트를 열 수 있습니다. 이 경우 방화벽은 여전히 외부 액세스로부터 시스템을 보호합니다.

Linux에서 방화벽을 설정하는 방법?

Linux에서 방화벽을 구성하고 실행하는 데 사용할 수있는 몇 가지 프로그램이 있습니다. 하지만 내가 가장 합당하다고 생각하는 두 가지 프로그램 만 보여줄 것입니다.

- UFW -아마도 Linux에서 사용할 수있는 가장 사용자 친화적 인 방화벽 일 것입니다. 완전한 초보자이거나 설정에 깊이 들어 가지 않고 Linux를 사용하고 싶다면 UFW를 사용하십시오.

- iptables – 더 진보되었지만 아마도 Linux 방화벽을 구성하는 적절한 방법입니다. Linux를 정말로 배우고 싶고 Linux 전문가가되는 것을 목표로한다면 iptables를 배워야합니다.

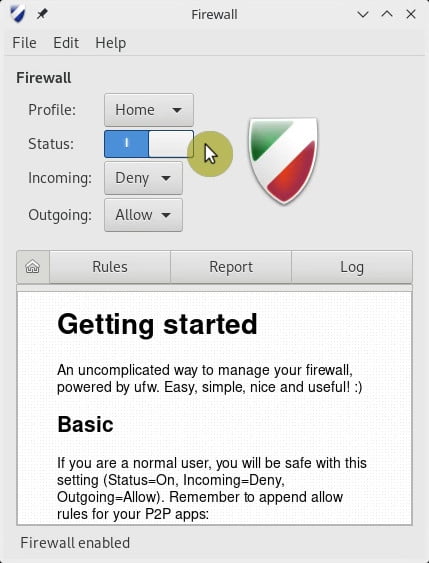

UFW- 복잡하지 않은 방화벽

위에서 말했듯이 UFW는 Linux에서 방화벽을 실행하는 가장 간단하고 사용자 친화적 인 방법입니다. 그래픽 프론트 엔드와 명령 줄에서만 사용할 수 있습니다. 첫 번째 경우 소프트웨어 관리자에게 프로그램 GUFW를 설치해야합니다. 후자의 경우 UFW 만 설치하는 경우 G가없고 GUI가 없습니다.

GUFW

그래서,하자’s 그래픽 인터페이스로 시작합니다. GUFW를 설치하고 열고 활성화하기 만하면됩니다.

저것’앉다. 방화벽이 활성화되고 기본 설정이 있습니다 들어오는 것을 거부합니다 그리고 나가는 것을 허용하십시오 대부분의 사용자에게는 연결이 적합합니다. 아무도 컴퓨터에 연결할 수 없으며 컴퓨터의 모든 응용 프로그램은 외부 세계에 도달 할 수 있습니다.

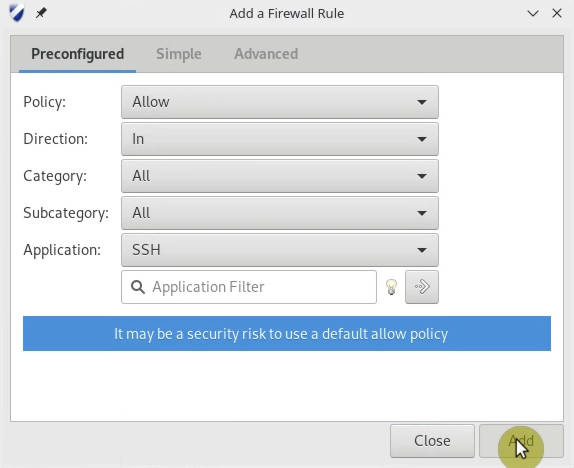

외부에서 컴퓨터에 연결할 수 있도록 일부 포트를 열어야하는 경우 특정 응용 프로그램의 규칙 탭으로 이동하여 포트를 열 수 있습니다.

예를 들어 SSH를 통해 원격으로 컴퓨터에 액세스 해야하는 경우 응용 프로그램 옵션에서 SSH를 선택합니다. 이 창에서 응용 프로그램의 방화벽 규칙을 정의 할 수도 있습니다. 확실하지 않은 경우 기본 설정을 유지하십시오. SSH가 최소한 비밀번호로 보호되었는지 확인하십시오.

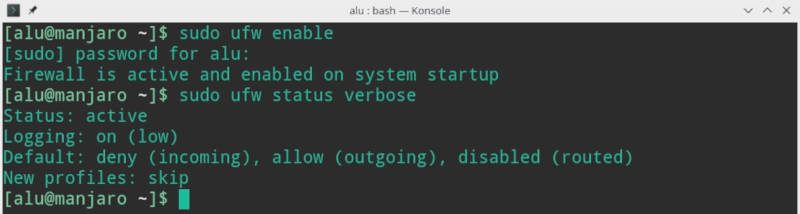

UFW

GUFW는 매우 간단하고 효과적인 방화벽 애플리케이션입니다. 그러나 일부 배포판에서 항상 잘 작동하는 것은 아닙니다. 예를 들어, 나는 Manjaro의 GUFW에서 문제를 겪었습니다. 따라서 명령 줄을 두려워하지 않으면 명령 줄 UFW를 권장합니다. 내가 시도한 Linux 배포판에서는 결코 실패하지 않았습니다.

터미널 또는 소프트웨어 관리자에서 UFW를 설치하십시오. Ubuntu, Linux Mint, Elementary 등과 같은 데비안 또는 데비안 기반 배포판에서는이 명령을 실행하여 설치합니다

Sudo Apt UFW 설치 UFW 방화벽을 활성화하려면 실행하십시오

Sudo UFW 활성화 다음으로 상태를 확인하십시오

Sudo ufw 상태 Verbose

기본적으로 동일한 규칙이 있습니다 들어오는 것을 거부하고 나가는 것을 허용합니다.

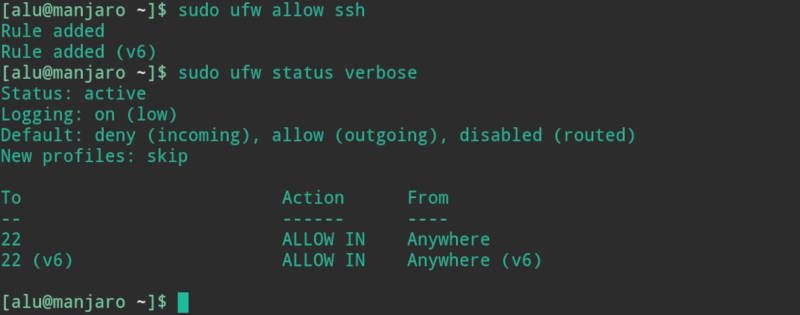

필요한 경우 일부 포트를 엽니 다, 하나의 명령 만 실행하면됩니다. 예를 들어, SSH 포트를 열려면 실행하십시오

Sudo UFW 허용 ssh 상태를 다시 확인하면 :

SSH 포트 22가 열린 것을 볼 수 있습니다.

Man Page에서 UFW 설정에 대한 자세한 내용을 읽을 수 있습니다 .

이 복잡한 방화벽이 쉽게 구성된 안정적인 보안 계층을 제공하기 때문에 사용자의 99%가 GUFW 또는 UFW를 사용하는 데 기뻐할 것이라고 생각합니다. 그러나 하드 코어 Linux 경험을 원한다면 iptables를 구성해야합니다.

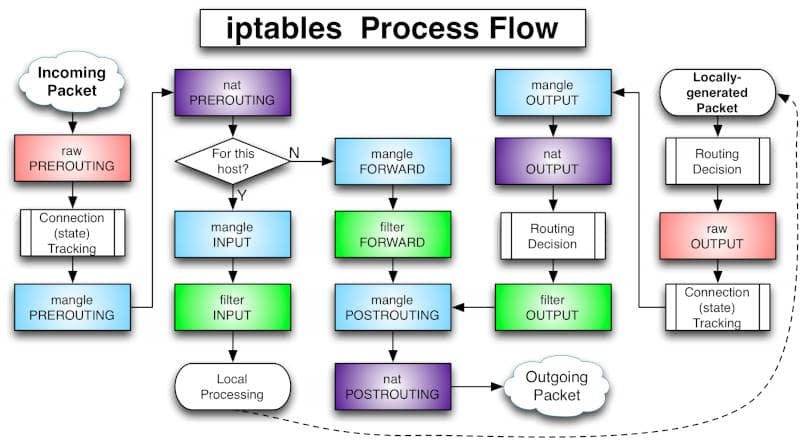

iptables- 고급 Linux 방화벽

iPtables는 복잡한 네트워크 라우팅을 구성 해야하는 서버 사용을 목표로합니다. 일반 데스크탑 사용자의 경우 IPTables 방화벽은 이해하기 쉽지 않습니다. 솔직히, 나는 내 시스템에서 여러 번 iptables를 사용하려고했는데 항상 UFW로 돌아옵니다. iptables의 작동 방식과 필요에 맞게 구성하는 방법을 이해하려면 많은 것을 읽어야합니다. 예를 들어, 이것은 iptables 프로세스 흐름입니다.

꽤 복잡합니다’t?

이 차트에 너무 깊이 들어가지 않으면 서 초보자에게는 입력 필터 들어오는 연결을위한 동작을 제어하는 데 사용됩니다. 이것은 당신이 주로 연결을 거부하는 곳입니다. 그만큼 출력 필터 나가는 연결을 위해 체인을 제어합니다. 인터넷에 액세스하는 데 사용되므로 주로 필터를 열어줍니다. 또 한있다 전방 체인, 그러나 전달이 필요한 시스템에서 어떤 종류의 라우팅이나 다른 일을하지 않는 한,이 체인조차 사용하지 않습니다.

그러나 나는 iptables에 대해서도 간단하게 유지할 것이고 나는 당신에게만 보여줄 것입니다 간단한 상태의 방화벽 구성 나는 아치 리눅스 위키에서 배웠다. 나는 그것이 iptables를 배우는 좋은 시작이라고 믿는다.

먼저 필요한 체인을 만듭니다

sudo iptables -n tcpsudo iptables -n udp 다음으로 Arch Linux를 사용하는 경우 시스템에서 iptables를 활성화하므로 시스템에서 자동으로 시작합니다

sudo systemctl anable iptables.서비스 다음으로 Arch Wiki에 따르면 다음 규칙을 추가해야합니다

iptables -p 전방 드롭 립블즈 -p 입력 dropiptables -A 입력 -m conntrack --ctstate related, spext -j acceptippables -a 입력 -i lo -j acceptables -a input -m conntrack -j dropiptables -a input -p icmp -icmp -type 8-m conntrack -ct state new -c -ctstate new -cttate -ct state -ctstate -ctstate invalid. m conntrack ---ctstate new -j udpiptables -a 입력 -p tcp ---syn -m conntrack ---ctstate new -j tcpiptables-a input -p udp -j 거부 -icmp -port -unreachableiptables-a input -p -p tcp -j reject -reject -reject -reject -jept -j -j prit -reject -reject -reject -reject -reject -reject -reject -reject -reject -input -with -restetables. ReachableIptables -t raw -i prerouting -m rpfilter -invert -j dropiptables -i tcp -p tcp -m 최신 -업데이트 - - -name tcp -portscan -j 거부 -reject -with -d input -p tcp -j reject -reject -with -restables -input -with -resetetables. Tcp-portscan -j 거부 -tcp -resetiptables -i udp -p udp -m 최근 -update --name udp -portscan -j 거부 -name udp -portscan -j 거부 -icmp -port -unreachableiptables -d input -p udp -j 거부 -recmp -unreachableatables-- inputableatables- dp-portscan -j 거부-reject-with ICMP-Port-Unreachable 도움을주기 위해이 모든 명령을 쉘 스크립트 iptables_archlinux에 복사했습니다.쉿. 따라서 다운로드, 추출 및 실행 가능 만하면됩니다

wget http : // Averagelinuxuser.com/wp-content/uploads/2019/02/iptables_archlinux.zipunzip iptables_archlinux.zipchmod +x iptables_archlinux.쉿 마지막으로 간단한 상태의 방화벽의 모든 규칙을 적용하도록 실행하십시오

수도 ./iptables_archlinux.쉿 스크립트가 실행 된 후 간단한 상태 방화벽이 구성됩니다. 다시, 나는 당신이 Arch Linux Wiki 페이지로 가서 그것에 대해 더 읽어 보는 것이 좋습니다.

결론

Linux에서 방화벽을 사용하지 않은 경우 사용을 시작하는 것이 좋습니다. 최소한 UFW 방화벽을 설치하고 구성 할 수 있습니다. 그리고 Linux 학습에 대해 너무 진지하다면 iptables 구성으로 갈 수 있지만 때로는 어려움을 겪을 준비가되어 있습니다 🙂

이 기사가 마음에 들면 Linux Swap에 대한 비슷한 게시물도 좋아할 수도 있습니다.

평균 Linux userFollow 저는 평균 Linux 사용자 프로젝트의 창립자입니다. 낮 동안 나는 컴퓨터를 사용하여 유전자 데이터를 분석하는 과학자입니다.

- Linux 응용 프로그램

- 리눅스 장군

Linux는 방화벽이 필요합니까? 방화벽 -CMD로 Linux 방화벽을 구성하는 방법

Linux는 다른 운영 체제보다 더 안전합니다. 그러나 이것이 Linux를 사용하는 동안 안티 바이러스 또는 방화벽이 필요하지 않은 유일한 이유는 아닙니다.

리눅스는 무적이 아닙니다. 사실, 그것은 Linux 사용자를 곤경에 빠뜨리는 가장 일반적인 사이버 보안 신화 중 하나입니다. 이 믿음은 당신의 경비를 쉽게 내려 놓을 수있게 해주고, 당신의 경비원이 무너지면, 당신은 빨판을 펀치 할 가능성이 가장 높습니다. 그러나 Linux에 보안 구멍이 있다고해서 안티 바이러스 백신 또는 방화벽 소프트웨어가 필요하다는 의미는 아닙니다. Linux 시스템을 설치하는 동안 귀하의 보안 설정 선택에 대해 자세히 설명했지만 지금까지는 기억하지 못할 수도 있습니다. 이 기사에서는 방화벽 -CMD 명령으로 방화벽 구성에 대해 이야기합니다.

방화벽이란 무엇입니까??

방화벽은 네트워크 보안의 핵심 측면이므로 Sysadmin은 작동 방식을 이해해야합니다. 방화벽을 이해하면 어떤 트래픽을 출입 할 것인지에 대한 정보에 근거한 결정을 내려 네트워크를 안전하게 유지할 수 있습니다. 방화벽은 단순히 인터넷에서 컴퓨터에 들어올 수있는 네트워크 패킷을 결정하고 컴퓨터를 인터넷으로 남겨 둘 수있는 필터입니다. 주로 들어오는 연결을 허용 및/또는 허용하는 데 사용됩니다. 나가는 연결은 거의 필터링되지 않습니다. 간단히 말해서, 그것은 당신의 컴퓨터와 외부 세계 사이의 일종의 벽입니다.

Linux에는 방화벽이 필요합니까??

이것은 거의 항상 질문입니다. Linux 사용자의 99%가 Linux가 기본적으로 안전하다고 생각합니다. 기본적으로 거의 모든 Linux 배포판에는 방화벽이 없습니다. 더 정확하게 말하면 휴면 방화벽이 있습니다. Linux 커널에는 내장 방화벽이 포함되어 있기 때문에 이론적으로 모든 Linux 배포에는 하나가 포함되지만 구성되거나 활성화되지 않습니다. 그러나 활성 방화벽이 없어도 Linux는 여전히 안전합니다. Ubuntu 및 Linux Mint를 포함한 대부분의 분배에는 기본적으로 열린 포트가 없으므로 외부인이 시스템에 액세스 할 수 없습니다. 그럼에도 불구하고, 나는 당신이 방화벽을 활성화 할 것을 촉구합니다. 미안보다 안전한 것이 바람직합니다. 방화벽 -CMD를 사용하여 Linux 방화벽을 구성하는 방법에 대해 자세히 설명합니다.

iptables 란 무엇입니까??

iPtables는 정책 체인을 사용하여 트래픽을 허용하거나 차단하는 명령 줄 방화벽 도구입니다. 연결이 시스템에서 스스로를 설정하려고 시도하면 iPtables는 일치에 대한 규칙 목록을 검색합니다. 하나를 발견 할 수 없다면 기본 조치로 돌아갑니다. iptables는 일반적으로 각 Linux 배포에 거의 포함됩니다. iPtables는 입력, 전방 및 출력의 3 가지 다른 체인을 사용하는 경향이 있습니다. 이를 통해 네트워크의 다른 기계에 대해 다른 규칙 세트를 만들 수 있지만 Firewall-CMD를 사용하여 더 쉽게 만들 수 없습니다!

방화벽 -CMD 및 방화구는 무엇입니까??

Firewall-CMD는 Linux 커널의 NetFilter 프레임 워크와 통신하는 Firewalld 데몬의 명령 줄 인터페이스입니다. 이 스택은 중소 기업에서 일반적으로 발견되는 임베디드 모뎀에서 찾을 수 없지만 SystemD를 지원하는 모든 Linux 배포에 사용할 수 있습니다. Firewalld. IPv4 및 IPv6 방화벽 설정뿐만 아니라 이더넷 브리지 및 IP 세트를 지원합니다. 런타임 및 영구 구성 선택이 구분됩니다. 또한 서비스 또는 프로그램이 방화벽 규칙을 쉽게 추가 할 수있는 인터페이스를 제공합니다.

방화벽 -CMD로 방화벽 구성

Linux 배포에 따라 Firewall-CMD 명령이 이미 설치되어 있거나 없을 수도 있습니다. 운영 방화벽이 없으면 방화벽 -CMD는 제어 할 것이 없으므로 첫 번째 단계는 방화벽이 실행 중인지 확인하는 것입니다

$ sudo systemctl anable -now firewalld

지대는 방화벽 -CMD의 사전 설정으로 사용되며, 선택할 수있는 합리적인 옵션을 제공합니다. 이렇게하면 처음부터 방화벽을 설계하지 않아도됩니다. 영역은 네트워크 인터페이스에 할당됩니다. 구역을 확인하려면 아래 명령을 실행하십시오

새 구역을 만들고 싶다면 명령을 사용합니다

$ Sudo Firewall-CMD-New-Zone [Zonename]-Permanent

또한 다음 명령을 사용하여 어떤 포트 및 서비스가 허용되는지 확인할 수 있습니다

어떤 영역이 활성화되어 있는지 확인하려면 명령을 실행하십시오

$ Sudo Firewall-CMD-Get-Active-Zones

서비스를 추가하고 해당 서비스에 대한 연결을 허용하려면 다음과 같이 –add-service 인수를 사용합니다

$ Sudo Firewall-CMD -Add-Service http -permanent

위의 명령을 통해 HTTP 서비스는 기본 영역에서 실행할 수 있습니다. 영역을 지정하려면 다음을 실행할 수 있습니다

$ sudo firewall-cmd -zone = public -add-service http-permanent

위의 명령은 영역에 대한 HTTP 트래픽을 허용합니다 “공공의”. 서비스를 제거하고 연결을 차단하려면 다음과 같이 제거하십시오

$ Sudo Firewall-CMD-Remove-Service http-Permanent

$ Sudo Firewall-CMD-Reload

방화벽 -CMD를 사용하여 방화벽을 변경할 때마다 모든 설정을 다시로드해야합니다. 그렇지 않으면 변경 사항이 적용되지 않습니다. 추가 인수를 확인하려면 Firewall-CMD 명령을 실행할 수 있습니다.

왜 방화 및 방화벽 -CMD?

왜 방화 및 방화벽 -CMD?

자신의 서비스 정의, ICMP 차단 및 허용 가능한 수신 트래픽 소스 지정과 같은 방화벽 -CMD로 더 많은 작업을 수행 할 수 있습니다. 엔터프라이즈 수준의 보안에 지나치게 제안되지는 않았지만 Firewall-CMD는 여전히 빠른 수준의 보안이 필요한 일일 사용자 및 기업을위한 우수하고 실행 가능한 솔루션입니다. Linux Security를 처음 접한다면 Firewall-CMD는 Ipchains 및 iptables를 시작하는 훌륭한 방법입니다. Firewall-CMD는 이미 Ipchains를 알고 있다면 기본 방화벽을 신속하게 설정할 수 있습니다. 또한 런타임 환경은 쉽게 수정 가능합니다. 데몬이나 서비스를 다시 시작할 필요가 없습니다. 방화구 D-BUS 인터페이스 덕분에 서비스, 프로그램 및 사용자가 방화벽 설정을 수정하는 것이 간단합니다. 런타임 분리 및 영구 구성으로 인해 런타임 테스트 및 평가를 허용하므로 관리자에게 유용합니다.

마지막 생각들

방화벽이 필요한 유일한 시간은 대부분의 시간에 시스템에서 어떤 종류의 서버 애플리케이션을 실행하는 경우입니다. 이 경우 방화벽은 들어오는 연결을 특정 포트로 제한하여 적절한 서버 애플리케이션과 만 상호 작용할 수 있는지 확인합니다. 다시 한 번 Linux 시스템에서 방화벽을 활성화하지 않아도됩니다. 우리가 말하는 것은 보안 증가를 위해 방화벽 -CMD를 사용하여 방화벽을 구현하는 것에 대해 생각해야한다는 것입니다!