LastPass | LastPass SSO | LastPass를 사용하여 로그인하십시오

모두 나쁜 소식입니다 : LastPass 위반이 LastPass SSO에 미치는 영향에 대한 업데이트

매주 거의 실패하지 않고 혼란스럽고 즐겁게하는 한 가지를 발견합니다. 나’VE는 내 모험의 기록을 유지하기로 결정했습니다.

요약:

LastPass가 제공하는 단일 사인온 솔루션 인 LastPass SSO는 최근 LastPass 위반에 의해 영향을 받았습니다. 위반은 사용자가 생성 한 비밀 인 K2 구성 요소를 노출시켜 SSO 통합의 보안을 손상 시켰습니다. 회사 전체의 비밀 인 K1은 모든 사용자 및 조직의 경우 동일하게 유지되므로 잠재적 인 공격자가 쉽게 액세스 할 수 있습니다. 이 취약점은 무단 개인이 회사 전체의 K1에 액세스 할 수 있도록하여 조직 내 모든 사용자 및 금고의 보안을 손상시킬 수 있습니다.

키 포인트:

- LastPass 위반 : 최근 LastPass의 위반은 LastPass SSO 구현에 영향을 미쳤습니다.

- 노출 된 K2 구성 요소 : 위반은 사용자 생성 비밀 구성 요소 K2를 노출시켜 SSO 통합의 보안을 손상 시켰습니다.

- K1 취약점 : 회사 전체의 비밀 인 K1은 모든 사용자 및 조직에서 동일하므로 공격자가 쉽게 액세스 할 수 있습니다.

- K1 액세스 : 사용자 64는 JWT 액세스 토큰을 해독하여 웹 브라우저 콘솔 또는 트래픽 프록시를 통해 K1에 액세스 할 수 있습니다.

- 공격자 타겟팅 : K2S에 액세스 할 수있는 공격자는 개별 사용자를 대상으로 회사 전체 K1에 액세스 할 수 있습니다.

- 마스터 비밀번호 연결 : 모든 마스터 비밀번호는 암호적으로 연결되어 조직 전체의 모든 금고에 액세스 할 수 있습니다.

- 상충되는 정보 : LastPass는 처음에 K2가 영향을받지 않았지만 나중에 그 영향을 인정했습니다.

- 제안 된 솔루션 : LastPass는 사용자를 제거하고 다시 약화하여 K1을 회전시킬 것을 제안하지만이 프로세스는 복잡하고 시간이 소요됩니다.

- 비밀번호 회전 : 회전 비밀번호는 사용자가 다시 약화 될 때까지 K1과 K2가 동일하게 유지되므로 손상된 K2의 영향을 완전히 해결하지 못합니다.

- 잠재적 인 미래 위반 : 로컬 또는 LastPass의 향후 위반은 모든 미래의 암호를 손상시킬 수 있습니다.

질문과 답변:

질문 1: LastPass 위반이 LastPass SSO에 어떤 영향을 미쳤습니까??

답변: LastPass 위반은 K2 구성 요소를 노출시켜 LastPass SSO 구현의 보안을 손상 시켰습니다. 회사 전체의 비밀 인 K1은 모든 사용자 및 조직의 경우 동일하게 유지되므로 잠재적 인 공격자가 액세스 할 수 있습니다.

Question 2: JWT 액세스 토큰을 디코딩하여 K1에 액세스 할 수 있습니까??

답변: 예, 사용자는 웹 브라우저 콘솔 또는 트래픽 프록시를 사용하여 JWT 액세스 토큰을 디코딩하여 Base64를 통해 K1에 액세스 할 수 있습니다.

질문 3 : 공격자가 사용자를 대상으로 회사 전체의 K1을 얻을 수있는 방법?

답변: K2S에 액세스 할 수있는 공격자는 LastPass에 액세스 할 수있는 개별 사용자를 대상으로하고 액세스를 사용하여 회사 전체 K1을 얻을 수 있습니다.

Question 4: 암호적으로 연결된 모든 마스터 비밀번호입니다?

답변: 예, 모든 마스터 비밀번호는 암호화 적으로 연결되어 있습니다. 공격자가 조직의 K1 하나를 크랙하면 조직 전체의 모든 금고에 액세스 할 수 있습니다.

Question 5: K2S의 영향과 관련하여 LastPass가 상충되는 정보?

답변: LastPass는 처음에 K2가 위반에 영향을받지 않았다고 말했지만 나중에 그 영향을 인정했습니다.

질문 6 : 충격을 완화하기 위해 LastPass의 제안 된 솔루션은 무엇입니까??

답변: Lastpass. 그러나이 과정은 복잡하고 시간이 많이 걸립니다.

Question 7: 회전 암호는 손상된 K2의 영향을 완전히 해결합니까??

답변: 아니요, k1s와 k2s가 사용자가 다시 서식 될 때까지 K1과 K2가 동일하게 유지되므로 암호를 회전시키는 것은 영향을 엄격히 해결하지 못합니다.

질문 8 : 향후 위반이 모든 미래의 비밀번호를 손상시킬 수 있습니다?

답변: 예, 현지 또는 LastPass의 향후 위반은 모든 미래의 암호를 손상시킬 수 있습니다.

Question 9: 기업이 LastPass SSO의 보안을 어떻게 향상시킬 수 있습니까??

답변: 기업은 LastPass SSO의 보안을 향상시키기 위해 새로운 임차인을 시작하는 것을 고려할 수 있지만 추가 온 보딩 노력이 필요할 수 있습니다.

Question 10: LastPass SSO는 여전히 권장되는 단일 사인온 솔루션입니다?

답변: 최근의 위반 및 취약성을 고려할 때 기업은 LastPass SSO에 완전히 의존하기 전에 보안 조치 및 대안을 평가하는 것이 좋습니다.

LastPass | LastPass SSO | LastPass를 사용하여 로그인하십시오

Enterprises를위한 2 단계 인증은 Saaspass 모바일 앱, Hotp 및 TOTP 표준을 지원하는 Saaspass 모바일 앱, 하드 토큰 및 USB 토큰, Yubico의 Yubikey를 포함하는 FIDO U2F 토큰을 포함한 여러 형식으로 제공됩니다.

모두 나쁜 소식입니다 : LastPass 위반이 LastPass SSO에 미치는 영향에 대한 업데이트

매주 거의 실패하지 않고 혼란스럽고 즐겁게하는 한 가지를 발견합니다. 나’VE는 내 모험의 기록을 유지하기로 결정했습니다.

몇 주 전에 나는 LastPass 위반이 LastPass의 SSO 구현에 어떤 영향을 미쳤는지에 대한 자세한 분석을 발표했습니다. 오늘, LastPass는 ‘LastPass 비즈니스 관리자에 대한 권장 조치’에 대한 업데이트를 조용히 몰래 몰래 몰래 들어갔습니다. 들어 오자.

배경

LastPass SSO에서 더 깊이있는 프라이머는 내 이전 게시물을 참조하십시오.

LastPass는 LastPass Vault 암호가 어떻게 생성되는지 설명하는 기술 구현 백서를 제공합니다 (모든 SSO 통합과 동일)

숨겨진 마스터 비밀번호 = Base64 (SHA256 (K1 XOR K2))

이 방정식은 정의됩니다 K1은 회사와 같은 비밀로, 사용자로서 K2는 비밀을 생성합니다. K2는 SSO 제공 업체가 서명 한 id_token을 사용하여 API를 통해 최소한에 저장되고 가져 오는 것입니다.

K2 구성 요소는 위협 행위자가 암호 해독 키가있는 LastPass MFA/Federation 데이터베이스의 암호화 된 백업에 저장된 위협 행위자에 의해 추방되었습니다.

그 후 그들은 다음과 같이 말 함으로써이 진술의 영향을 되돌려 주려고 노력합니다

분할 지식을 위해 우리가 구현 한 보안 참조 모델은 분할 지식 구성 요소 중 하나에 대한 지식만으로 결과 키를 제공하지 않는이 특정 상황을 방어하기 위해 선택되었습니다.

문제

속지 마십시오. 이 ‘분할’키가 설정된 방식으로 K1은 ‘비밀’이 적고 속도 범프가 더 많아집니다. 왜 이런거야? K1은 변경되지 않고 전체 조직의 경우 동일하며 Enterprises LastPass를 설정/사용한 모든 직원이 사용할 수 있습니다.

어떻게 이럴 수있어? 글쎄, LastPass K1은 (대부분의 IDP의 경우) Access Token Grant로 설정됩니다.

즉, 웹 브라우저 콘솔을 보거나 프록시를 프록시하는 사용자는 JWT 액세스 토큰이 전선을 가로 지르는 경우 간단히 Base64를 사용하여 트래픽에 액세스 할 수 있습니다.

물론 이것은 또한 그것을 의미합니다 K2를 보유한 모든 공격자는 LastPass 액세스를 통해 회사의 개별 사용자를 대상으로하고 액세스를 사용하여 회사 와이드 K1을 얻을 수 있습니다 (보너스 : 우리는 이미 위반이 일반 텍스트로 금고의 회사 이름을 공개했다는 것을 이미 알고 있습니다).

암호적으로 이것은 또한 모든 마스터 암호가 연결되어 있음을 의미합니다. 공격자가 조직을 위해 하나의 K1을 깨뜨리면 모든 조직 보관소에 액세스 할 수 있습니다 (OUCH).

이 전체 프로세스는 정보가 계속 흘러 나와 영향을받는 당사자가 응답하기가 거의 불가능하다는 사실에 의해 악화됩니다. 예를 들어, 한 달 전에 LastPass 지원은 명시 적으로 표시됩니다 (여러 출처에) K2S는 영향을받지 않았다.

해결책

LastPass의 제안 된 솔루션은 K1을 회전시키는 것입니다 (오, 간단하게 들립니다. 오른쪽?)). 이 작업을 성공적으로 수행합니다, 사용자 각각을 제거하고 재료를 재료해야합니다. 밝은면에서, 사용자를 다시 약화시키는 사용자는 사용자 K2를 회전시키는 것 같습니다 (아직 독립적으로 검증하지는 않았습니다. 이 시점에서 당신은 새로운 세입자를 시작하는 것이 훨씬 낫습니다. 적어도 당신은 좋은 온 보딩 이메일을 얻을 수 있습니다.

점에 유의하시기 바랍니다 비밀번호를 회전시키는 것은 K2가 손상되는 영향을 엄격히 해결하지 못합니다. 언급 한 바와 같이, 사용자가 다시 서식 할 때까지 K1과 K2는 동일하게 유지됩니다. 로컬 또는 LastPass의 또 다른 위반으로 인해 미래의 모든 암호가 손상됩니다.

그래, 모든 것이 괜찮아, 여기 볼거야.

LastPass | LastPass SSO | LastPass를 사용하여 로그인하십시오

Miniorange Joomla SAML SP SSO 플러그인 당신이 당신의 통합에 도움이됩니다 Joomla 사이트 에게 LastPass SAML 2.0 프로토콜. Miniorange Joomla Saml SP Single Sign-On (SSO) 플러그인은 LastPass SSO를 Joomla로 설정하고 Joomla에 보안 로그인을 활성화하기가 간단합니다. 결과적으로 사용자는 LastPass IDP 자격 증명으로 인증 한 후 하나의 로그인으로 여러 Joomla 응용 프로그램에 액세스 할 수 있습니다.

우리의 플러그인은 Joomla 3 및 모든 Saml 2와 Joomla 4와 호환됩니다.0 준수 신원 공급자. 여기에서는 단계별 가이드를 통해 SAML SSO 로그인을 구성하여 Joomla 사이트와 LastPass 간의 SAML SSO 로그인을 고려하여 IDP로서의 lastPass (신분 공급자) & sp (서비스 제공 업체).

SSO는 무엇입니까? ?

단일 사인온 (SSO) 이다 입증 사용자가 여러 응용 프로그램에 액세스 할 수있는 방법 한 번의 클릭 로그인 그리고 한 세트의 자격 증명. 예를 들어, 사용자가 Joomla 사이트에 로그인 한 후 Joomla 사이트의 모든 리소스에 자동으로 액세스 할 수 있습니다. SSO를 설정하면 한 시스템이 사용자를 인증하기 위해 다른 시스템을 신뢰하도록 구성하여 사용자가 각 시스템에 별도로 로그인 해야하는 것을 제거합니다. 사용자를 인증하는 시스템을 an이라고합니다 신원 제공자. 인증을 위해 신분 공급자를 신뢰하는 시스템을 서비스 제공 업체.

그런 다음 SP는 사용자가 로그인하려고 할 때 SAML 요청을 IDP에 보냅니다. IDP 인증시 사용자에 대한 정보를 제공하는 SP에 SAML 어설 션을 보냅니다. 어설 션은 SP에 의해 접수 된 후 Identity 제공자 구성에 따라 확인하고 사용자에게 Joomla 웹 사이트에 대한 액세스 권한을 부여합니다.

플러그인 다운로드

이 플러그인을 얻으십시오

Joomla Saml 싱글 사인온 (SSO)

Joomla Saml 핸드북

플러그인의 Joomla Saml SP 단일 사인에 대한이 자세한 핸드북은 플러그인의 기능에 대한 심도있는 설명을 제공합니다.

무료 구성 지원 및 시험

플러그인을 구성하거나 통합하는 동안 도움이나 지원을 원하는 경우 LastPass Joomla를 사용하면 무료 구성 설정 버튼.

우리는 a 7 일 전체 기능 시험 사이트의 플러그인의 모든 기능을 철저히 테스트 할 수있는 플러그인의 라이센스 버전 중. 클릭하십시오 무료 비즈니스 시험 우리가 당신을 위해 시험을 설정하려면 버튼.

무료 구성 설정

무료 비즈니스 시험

LastPass 단일 사인온 (SSO)을 Joomla Saml SP와 통합하는 단계

1. Joomla Saml SP 플러그인을 다운로드하여 설정하십시오

- zip 파일을 다운로드하십시오 Miniorange Saml SP 플러그인 링크에서 Joomla의 경우.

- Joomla 사이트에 로그인하십시오’에스 관리자 콘솔.

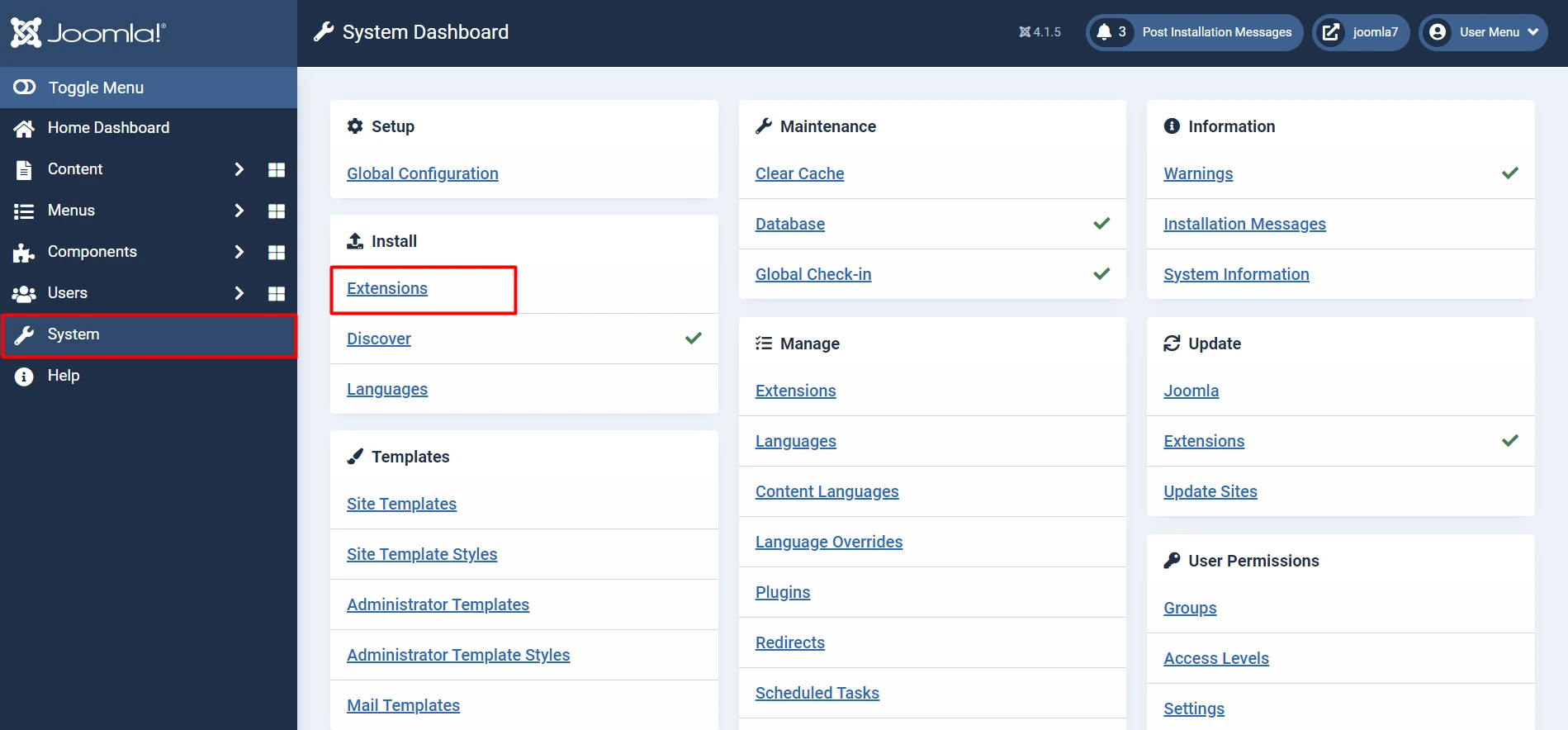

- 왼쪽 토글 메뉴에서 클릭하십시오 체계, 그런 다음 설치하다 섹션을 클릭하십시오 확장.

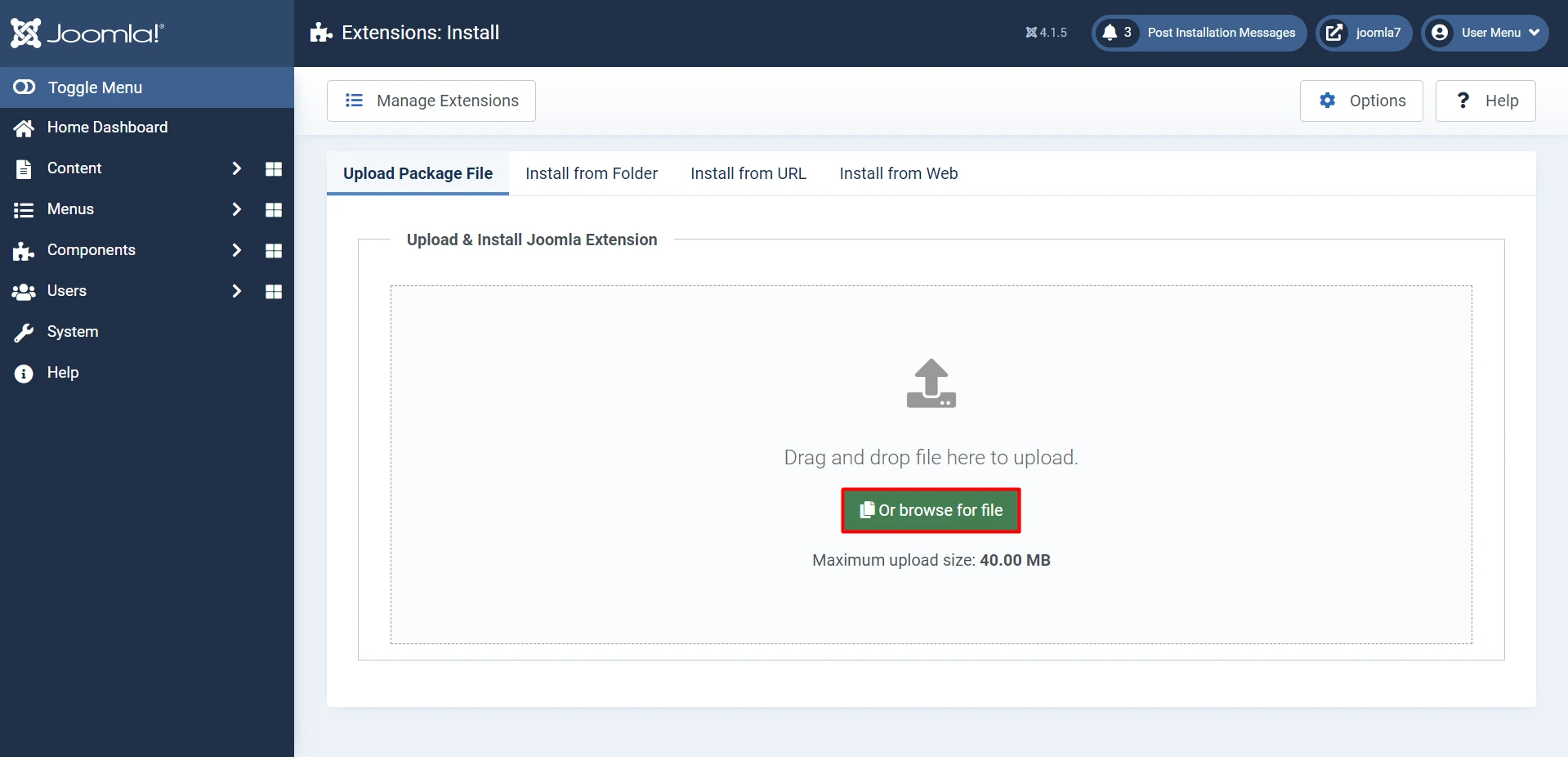

- 여기를 클릭하십시오 파일을 찾아보십시오 이전 다운로드 된 플러그인 파일을 찾아 설치하는 버튼.

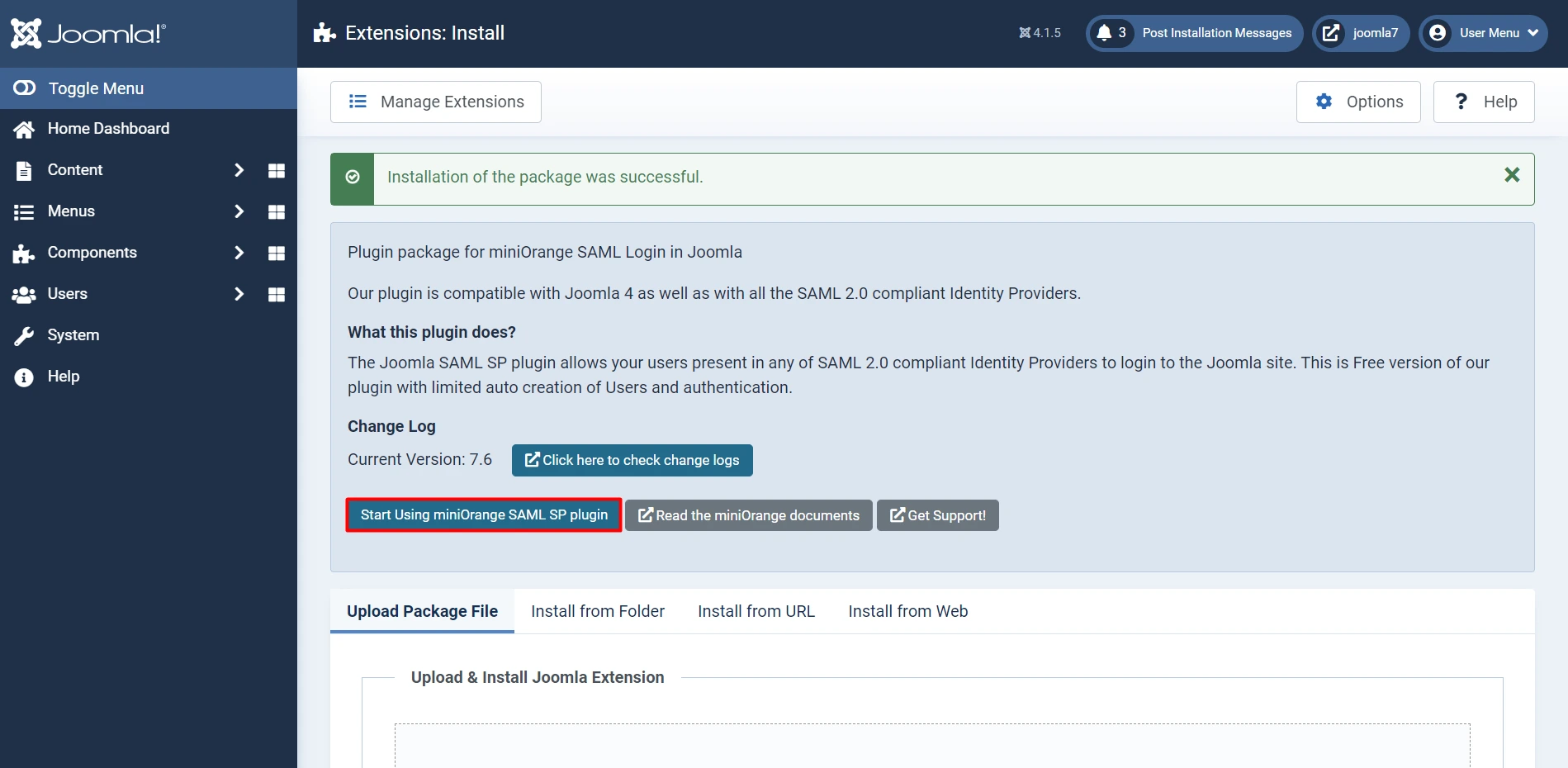

- 플러그인 설치가 성공하면. 이제 클릭하십시오 Miniorange Saml SP 플러그인 사용을 시작하십시오.

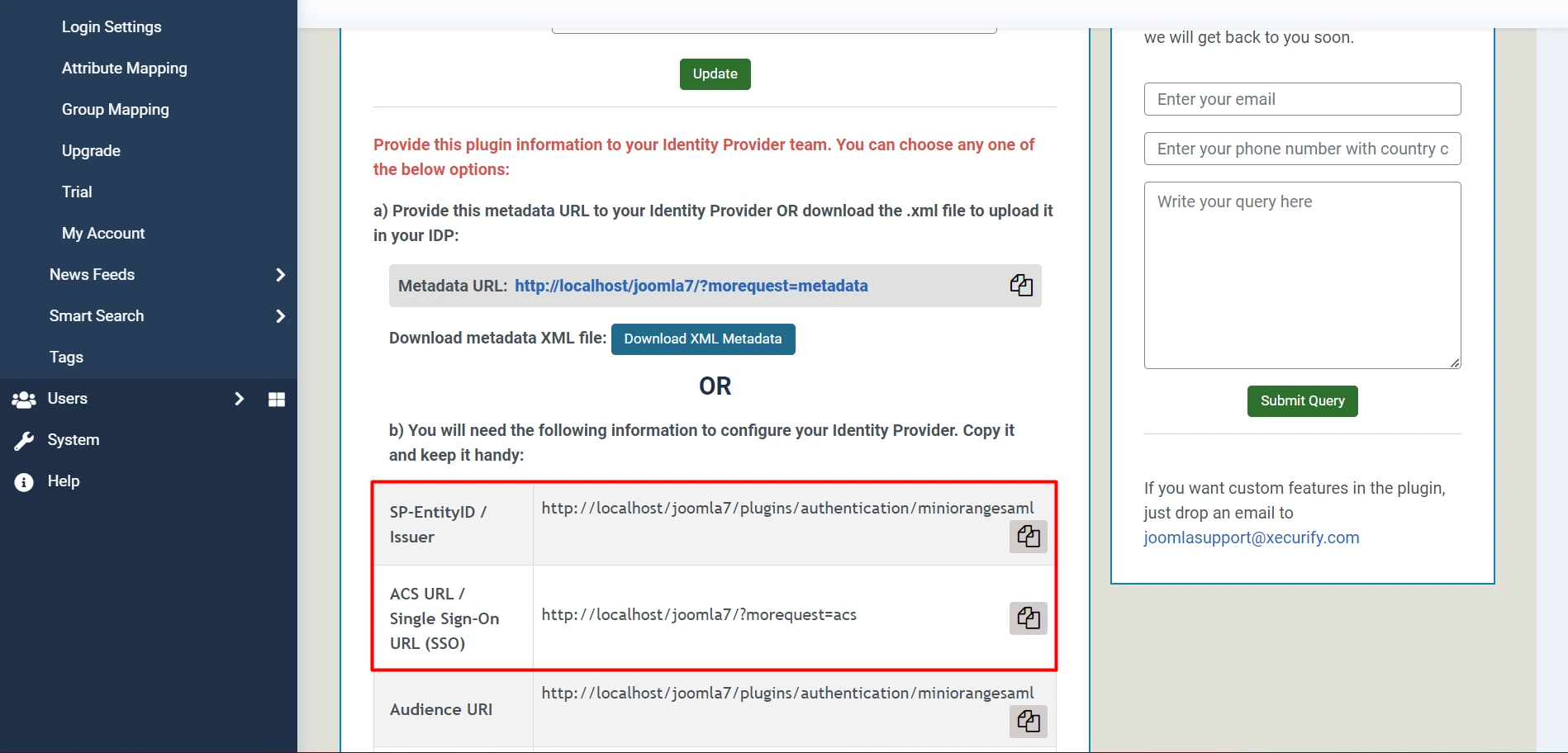

- 그런 다음으로 이동하십시오 서비스 제공 업체 메타 데이터 탭, 아래로 스크롤하고 복사하십시오 sp-entityid 그리고 ACS URL.

2. LastPass를 IDP로 구성하십시오

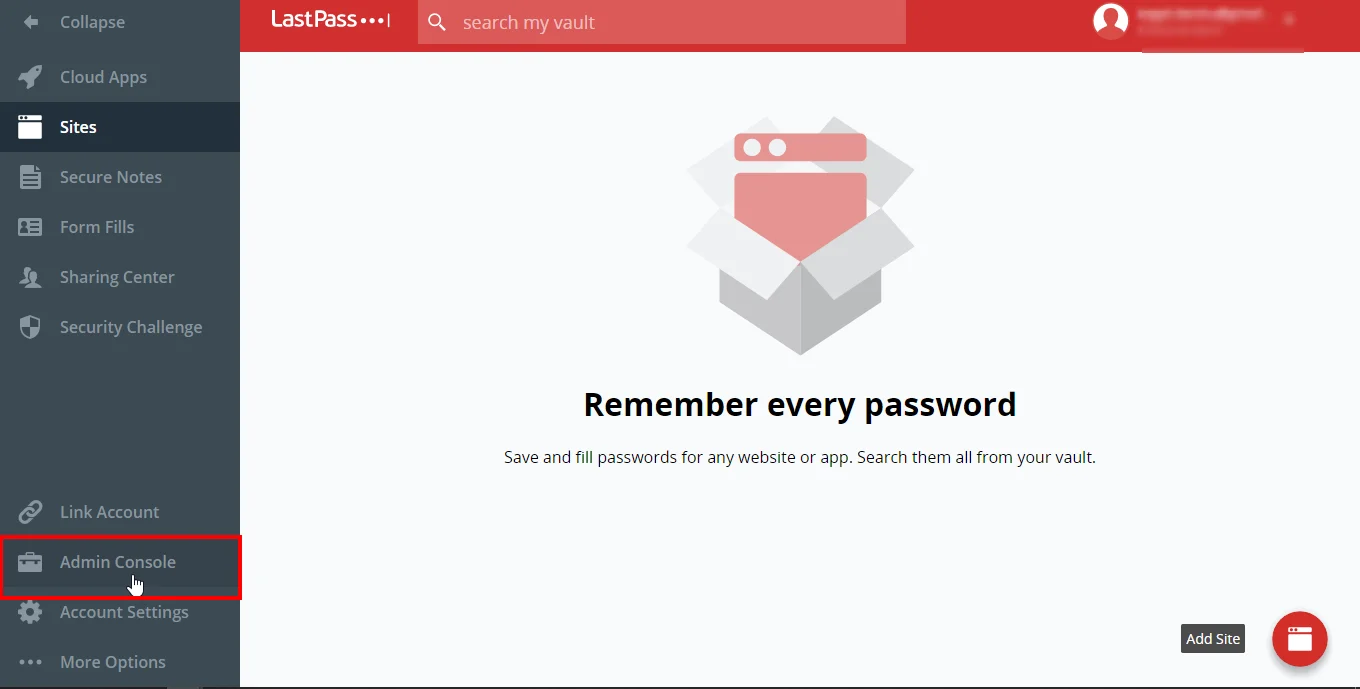

- 이동 LastPass 관리자 콘솔에 액세스하려면 로그인하십시오.

- 왼쪽 메뉴에서 관리자 콘솔 탭.

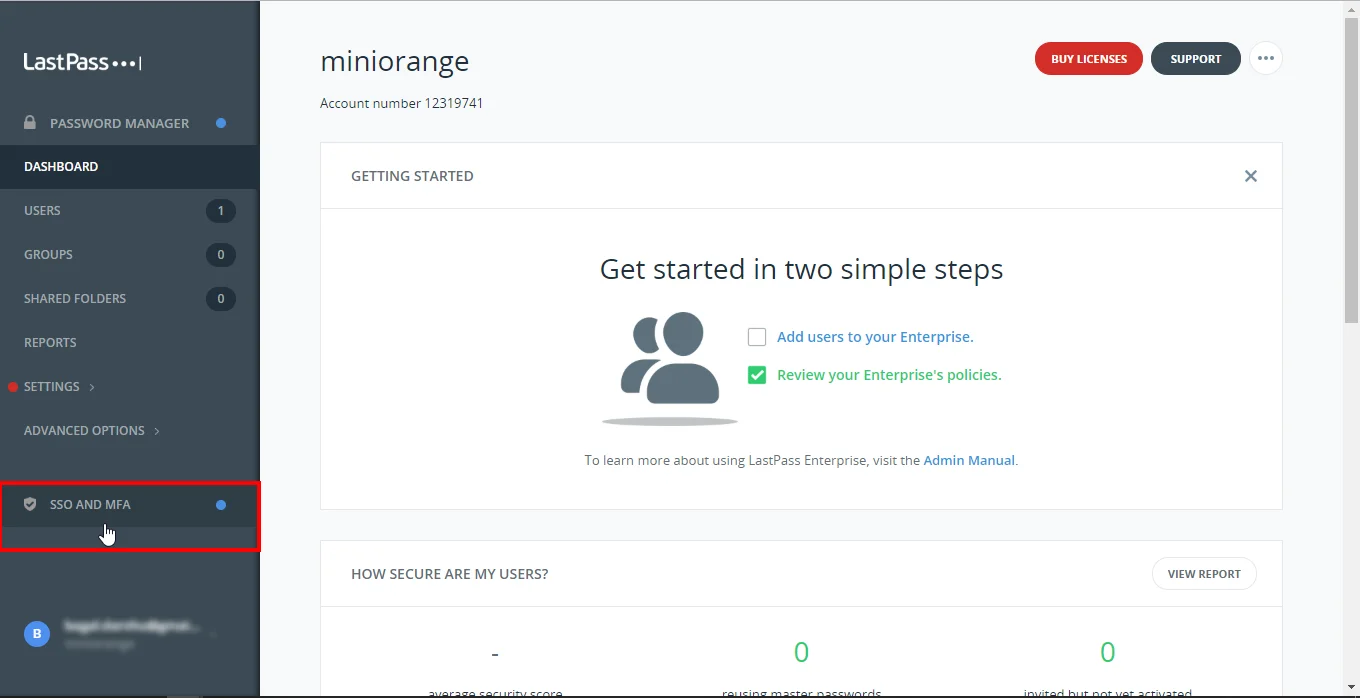

- 이제 클릭하십시오 SSO & MFA .

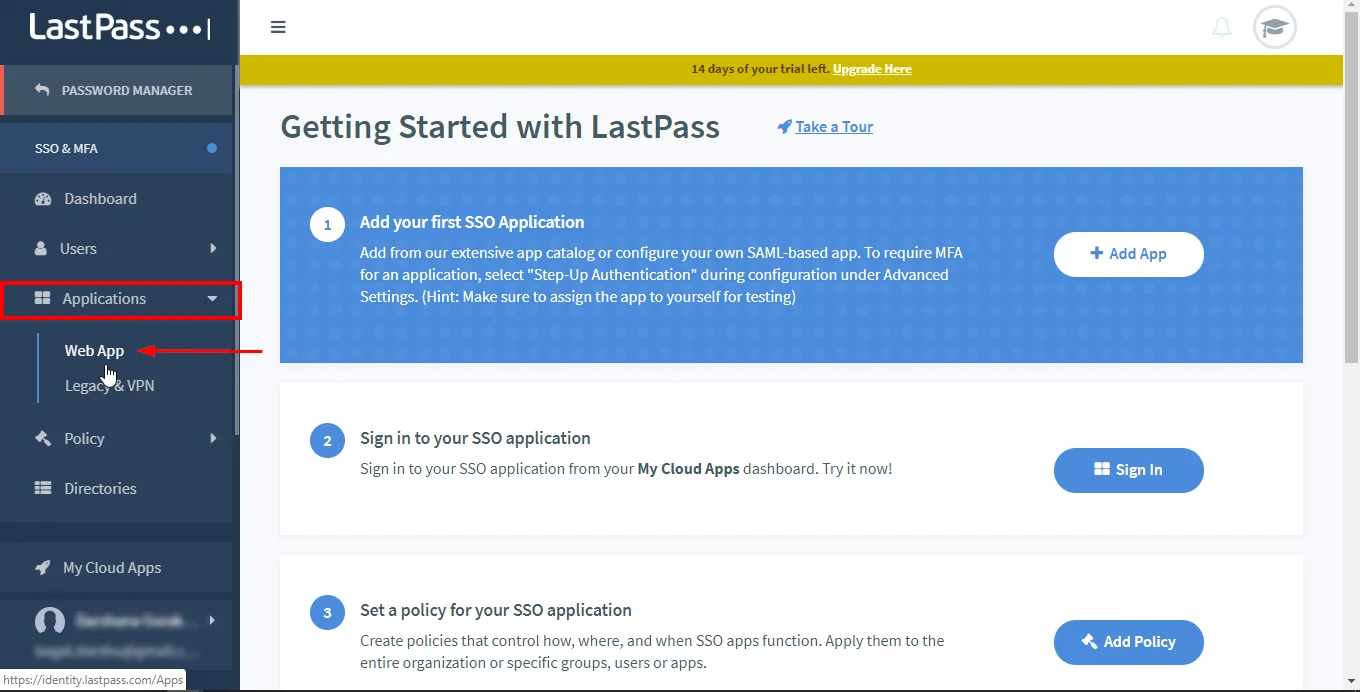

- 하위 메뉴에서 클릭하십시오 응용 프로그램 웹 앱.

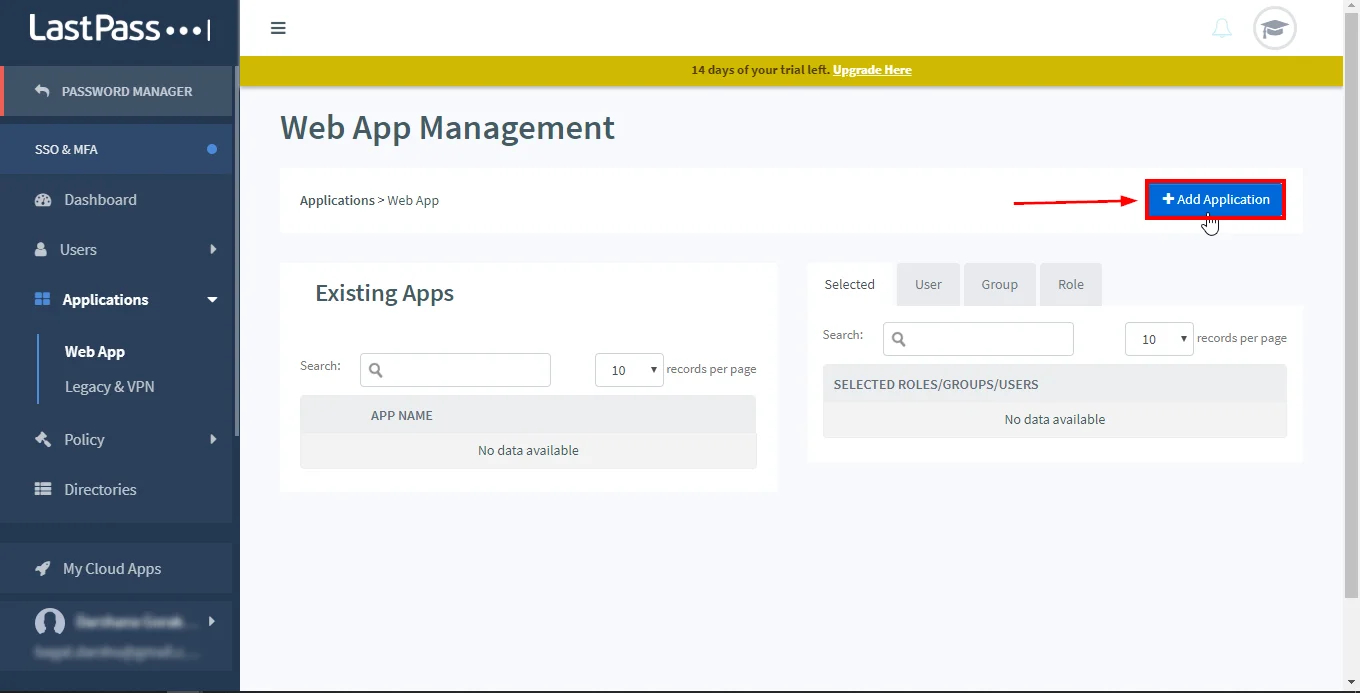

- 맨 오른쪽 버튼을 클릭하십시오 응용 프로그램을 추가하십시오.

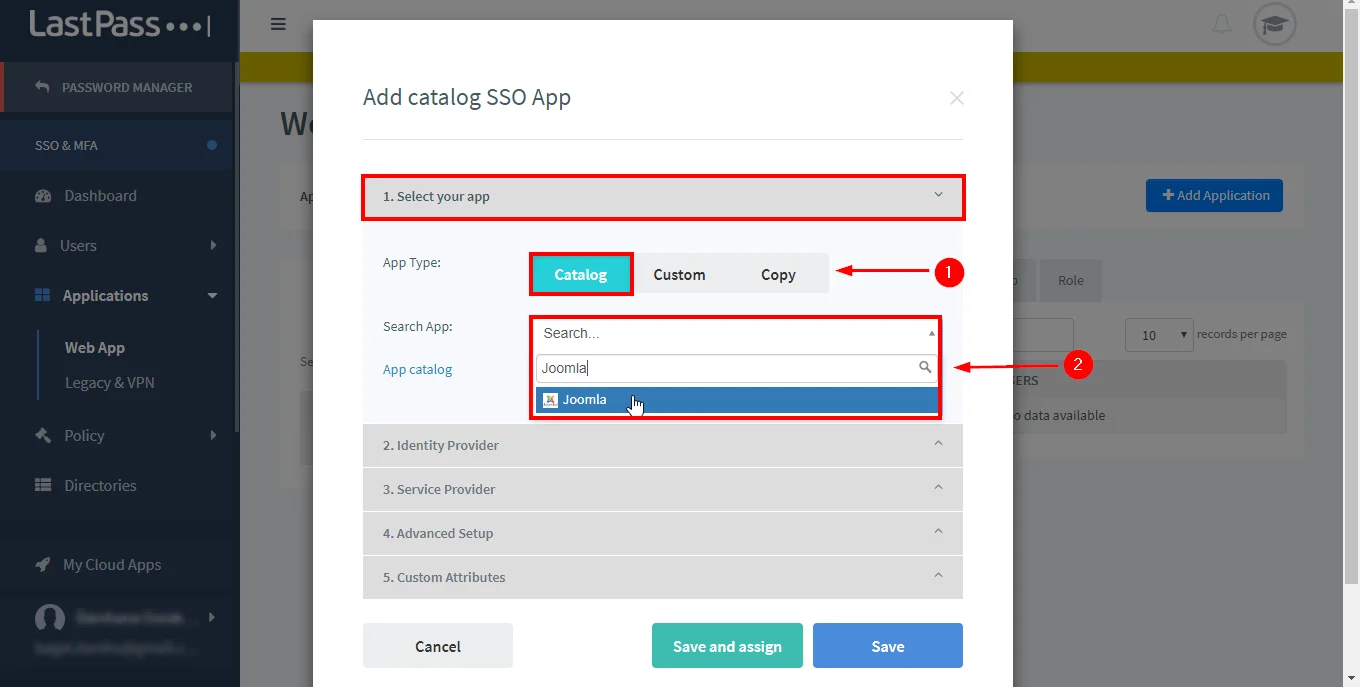

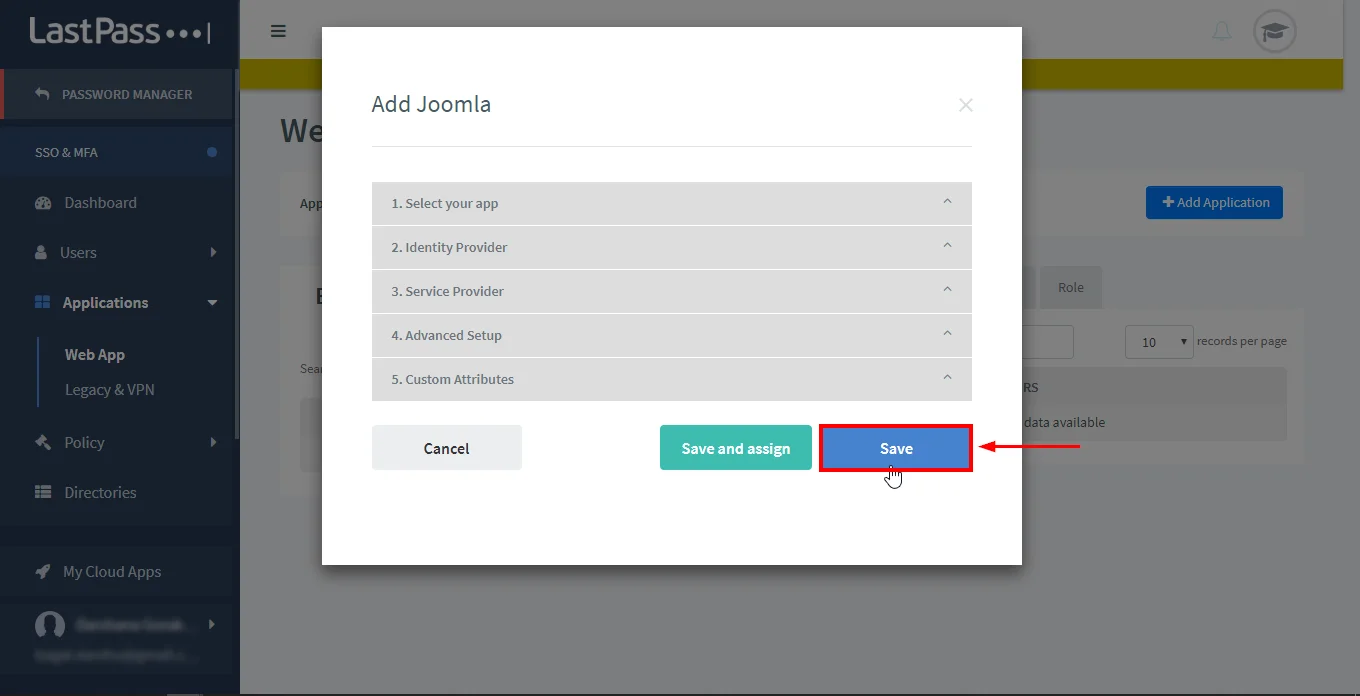

- ~ 안에 앱을 선택하십시오 섹션은 앱 유형을 선택합니다 목록 그리고 앱목록 Joomla로.

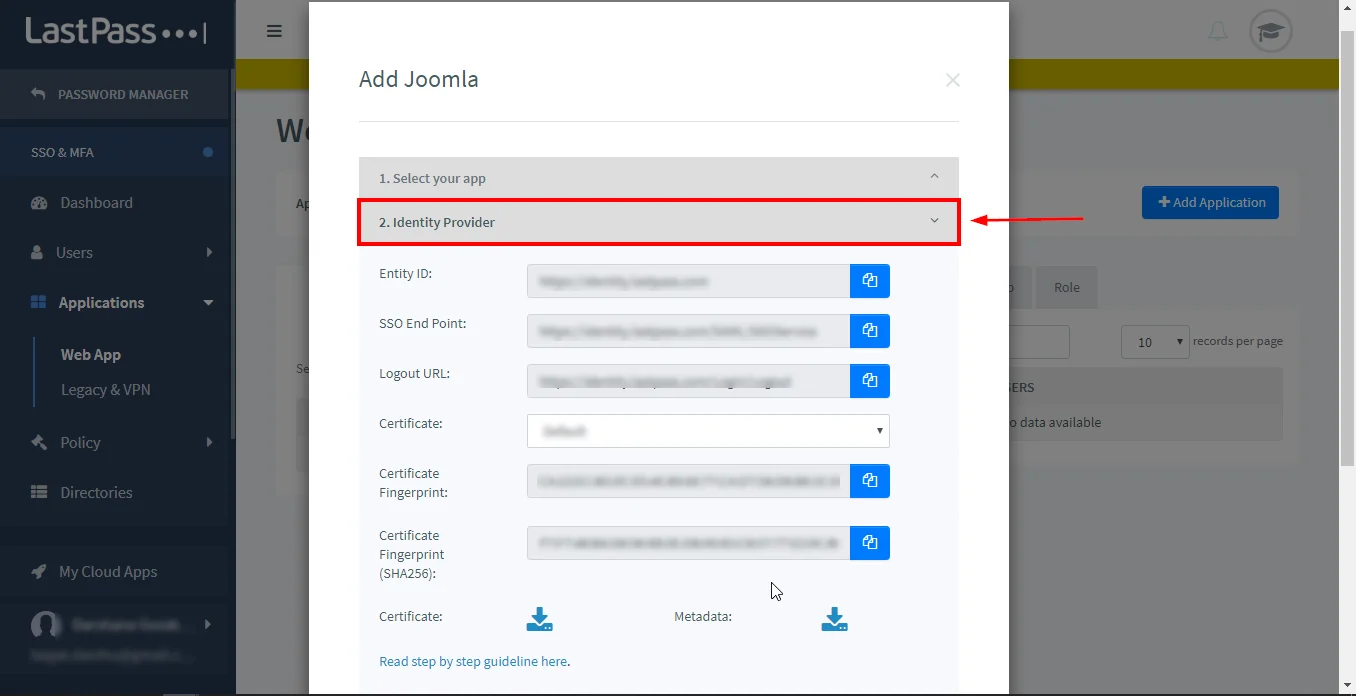

- 에서 신원 제공자 필요한 정보를 복사하십시오 메타 데이터를 다운로드하십시오 구성합니다 서비스 제공 업체.

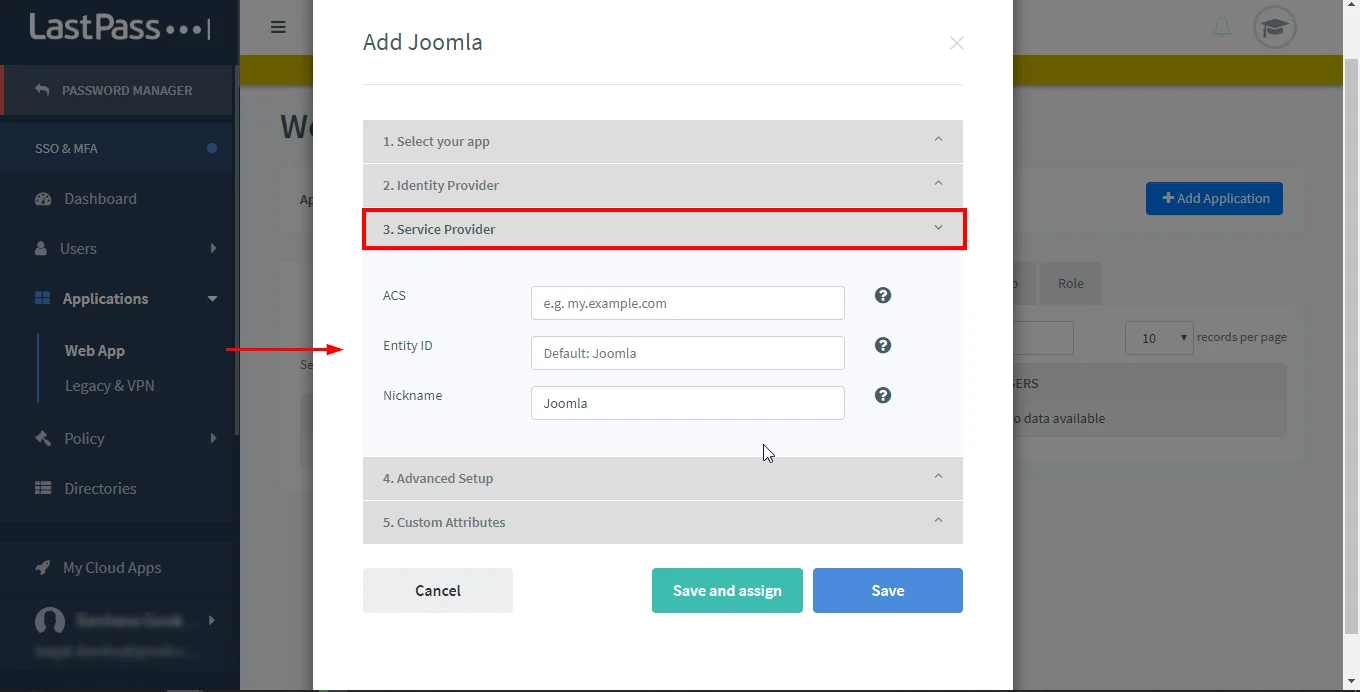

- ~ 안에 서비스 제공 업체 섹션 채우기 ACS 및 SP-ENTITY ID /발행자 URL에서 사용 가능한 URL 서비스 제공 업체 메타 데이터 탭 의 Joomla Saml sp 여기에 플러그인.

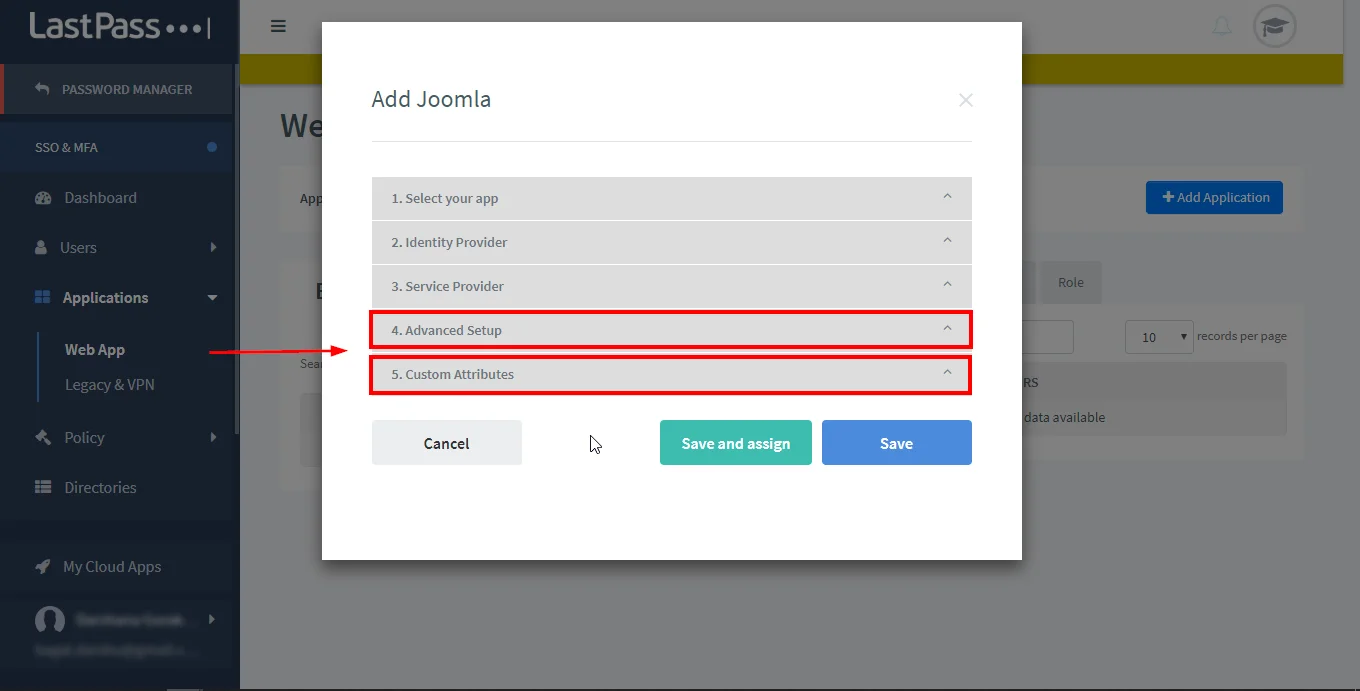

- 구성 고급 설정 그리고 사용자 정의 속성 필요에 따라 (선택 사항).

- 클릭 구하다.

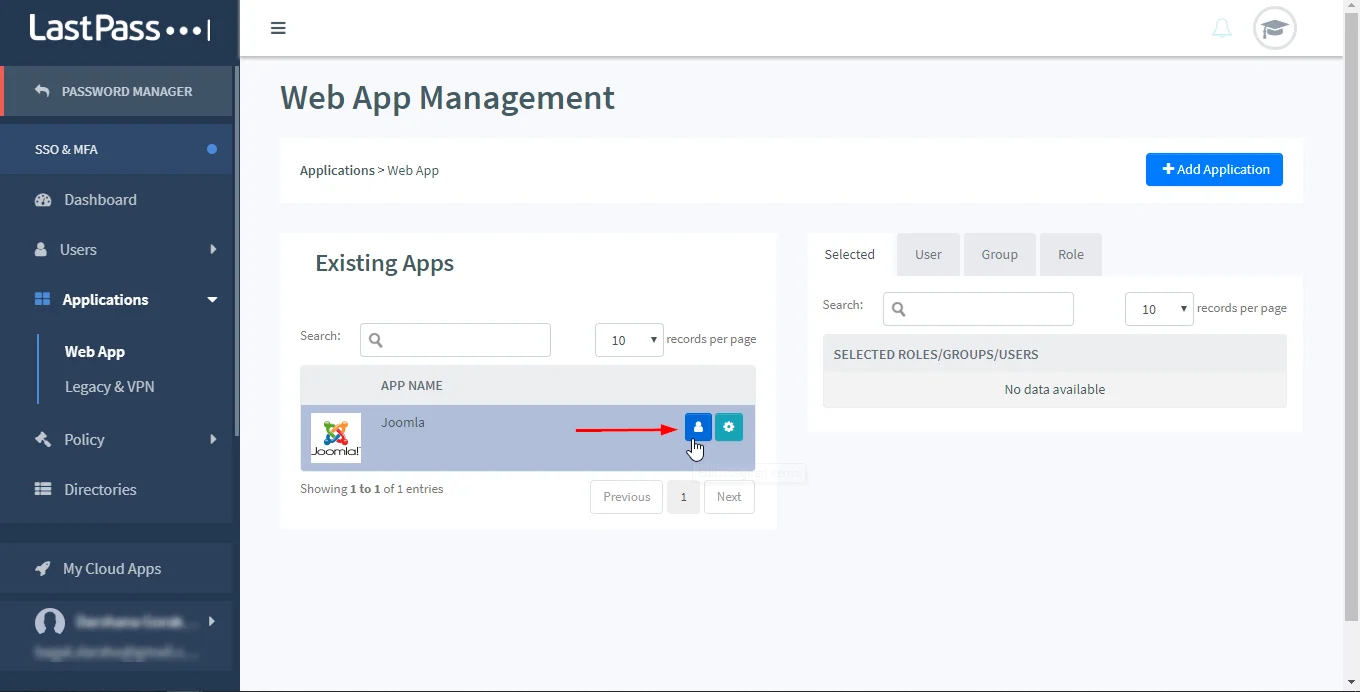

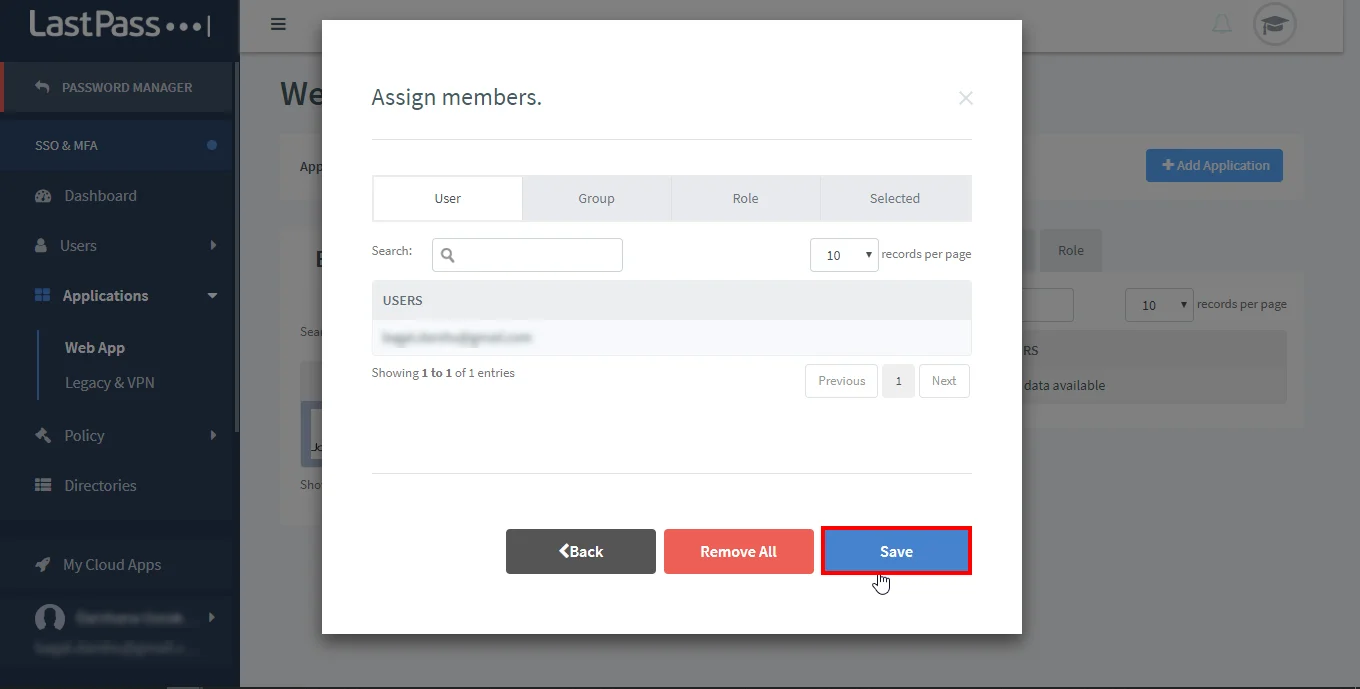

- 클릭하여 앱에 사용자를 할당하십시오 연락처 아이콘 응용 프로그램에서 사용자/그룹에 따라 사용자를 지정하고 구하다.

- 다운로드 LastPass MFA 앱 모바일에서 바코드 스캔/메일을 수행하여 로그인 (선택 사항).

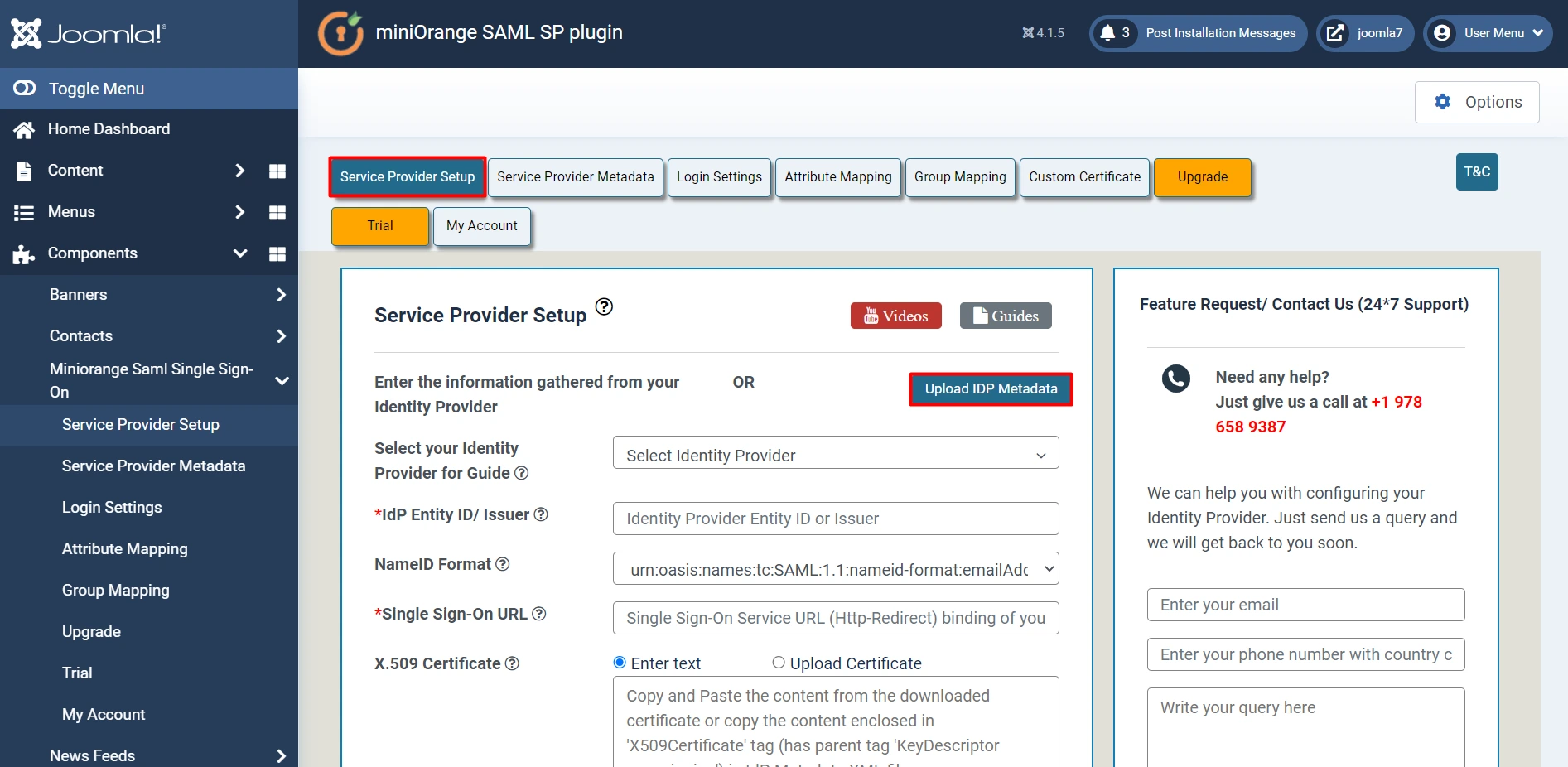

삼. Joomla SAML 서비스 제공 업체로 LastPass Identity 제공 업체를 구성하십시오

Joomla Saml 플러그인으로 이동하십시오 서비스 제공 업체 설정 탭. 플러그인을 구성하는 세 가지 방법이 있습니다

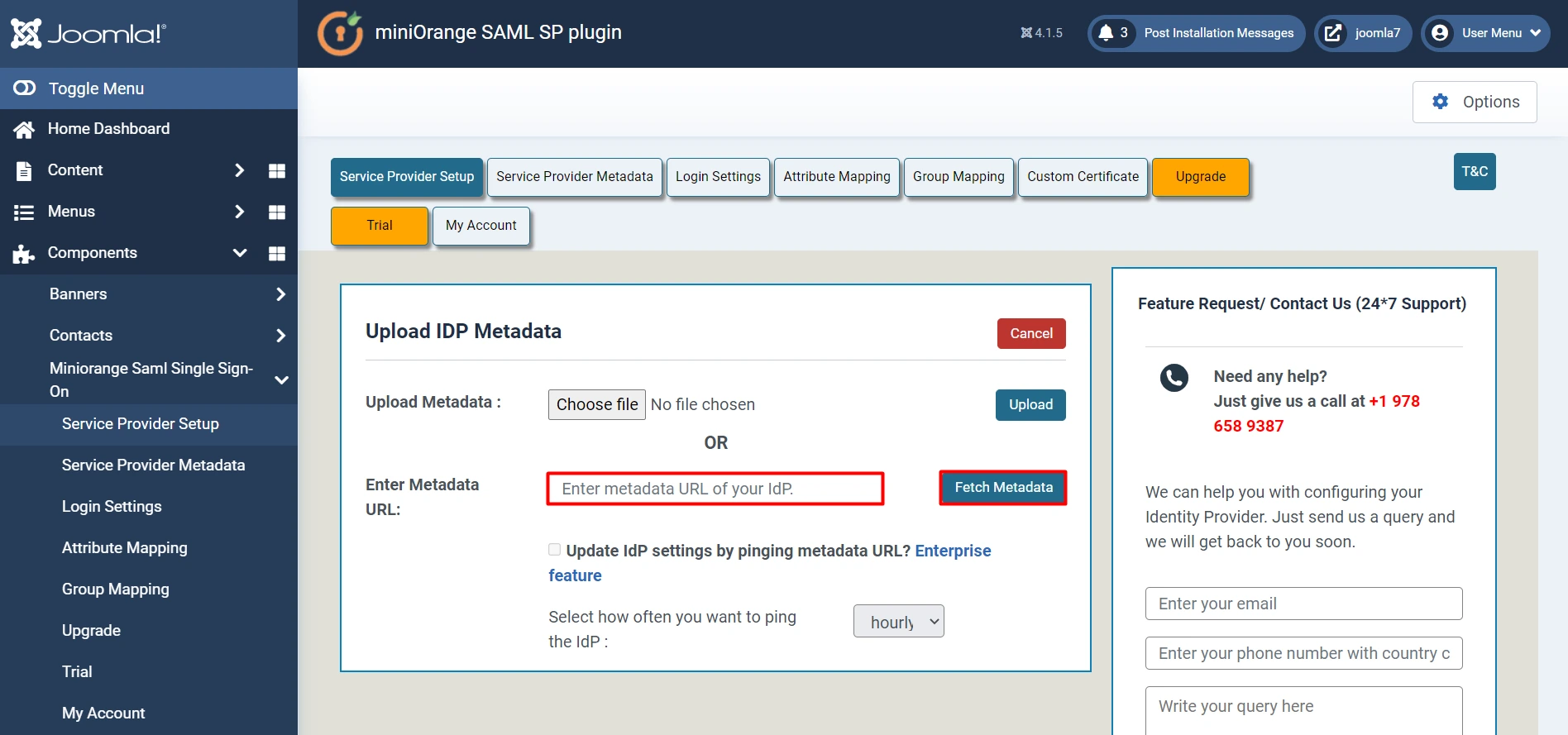

메타 데이터 URL :

- 클릭 IDP 메타 데이터를 업로드하십시오.

- 입력하다 메타 데이터 URL (LastPass에서 복사) 및 클릭하십시오 메타 데이터를 가져 오십시오.

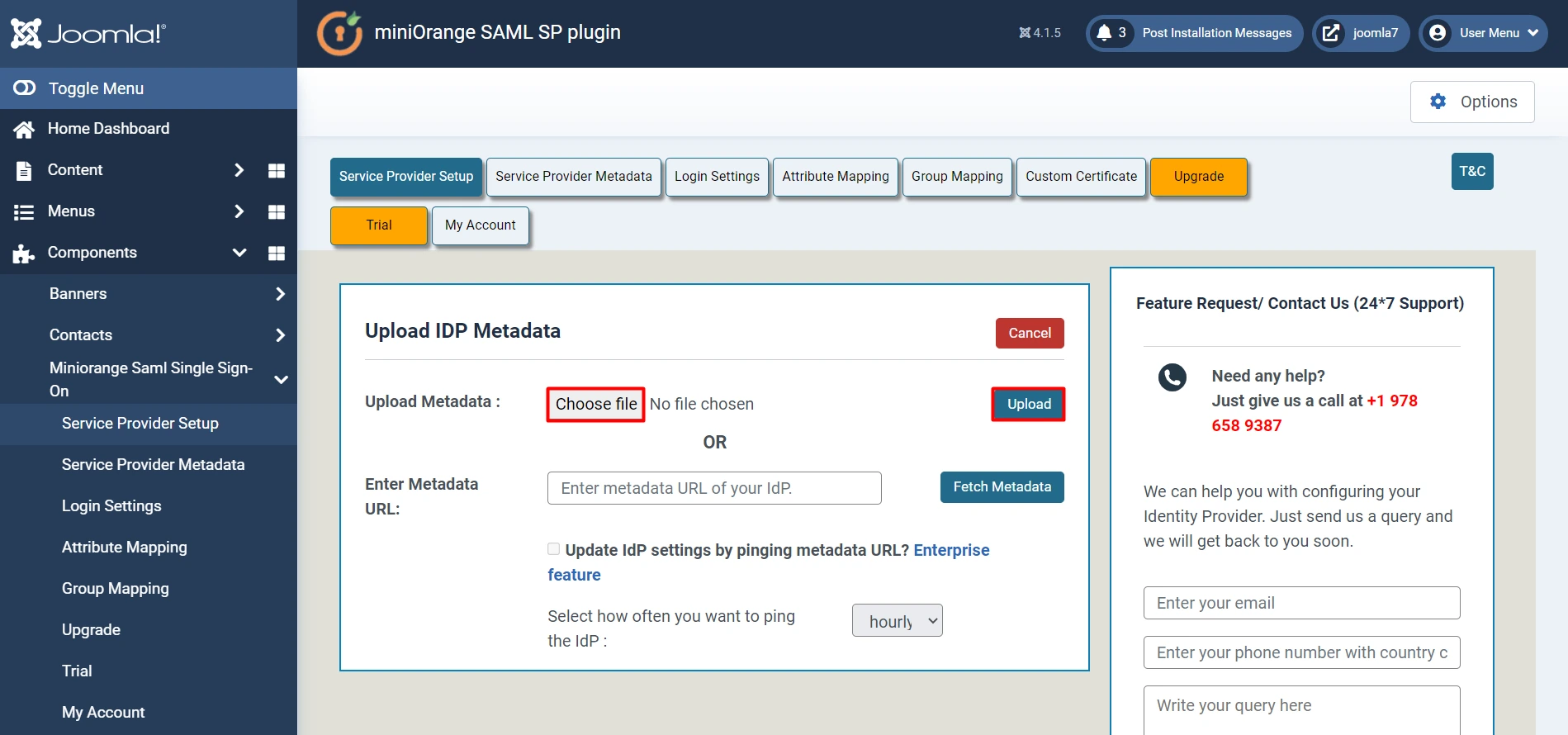

메타 데이터 파일을 업로드하여 :

- 클릭 메타 데이터 파일을 선택하십시오 그리고 클릭하십시오 업로드.

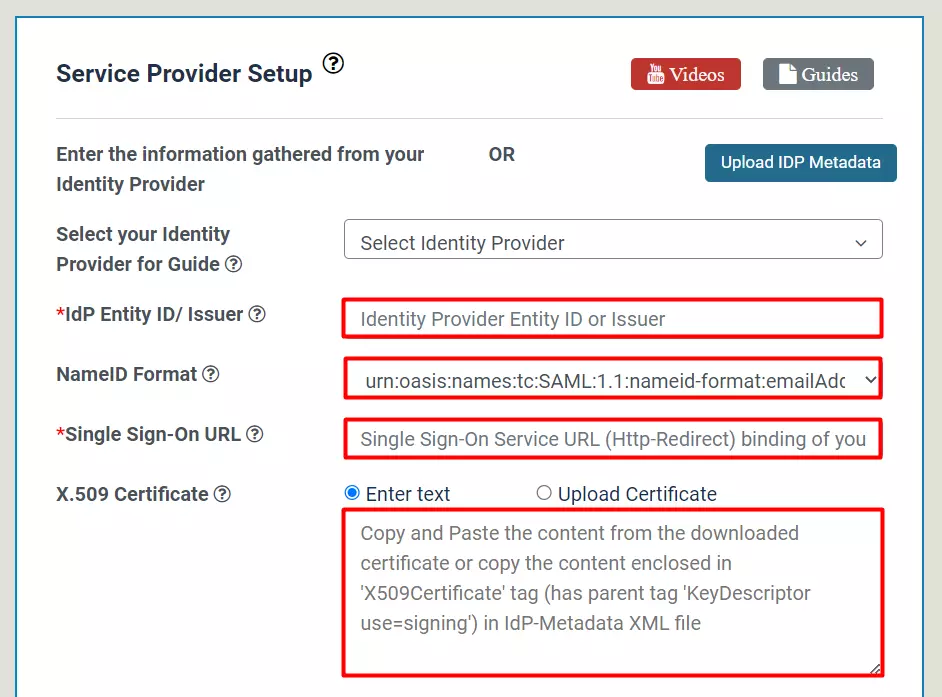

수동 구성 :

- 복사 SAML 엔티티 ID, SAML 단일 서명 엔드 포인트 URL 및 X.509 인증서 Federation Metadata 문서에서 붙여 넣습니다 IDP 엔티티 ID 또는 발행자, 단일 사인온 서비스 URL, X.509 인증서 플러그인의 필드.

| IDP 엔티티 ID 또는 발행자 | 연맹 메타 데이터 문서의 SAML 엔티티 ID |

| 단일 사인 온 서비스 URL | 연맹 메타 데이터 문서의 SAML Single-Sign-on 엔드 포인트 URL |

| 엑스.509 인증서 | 엑스.연맹 메타 데이터 문서의 509 인증서 |

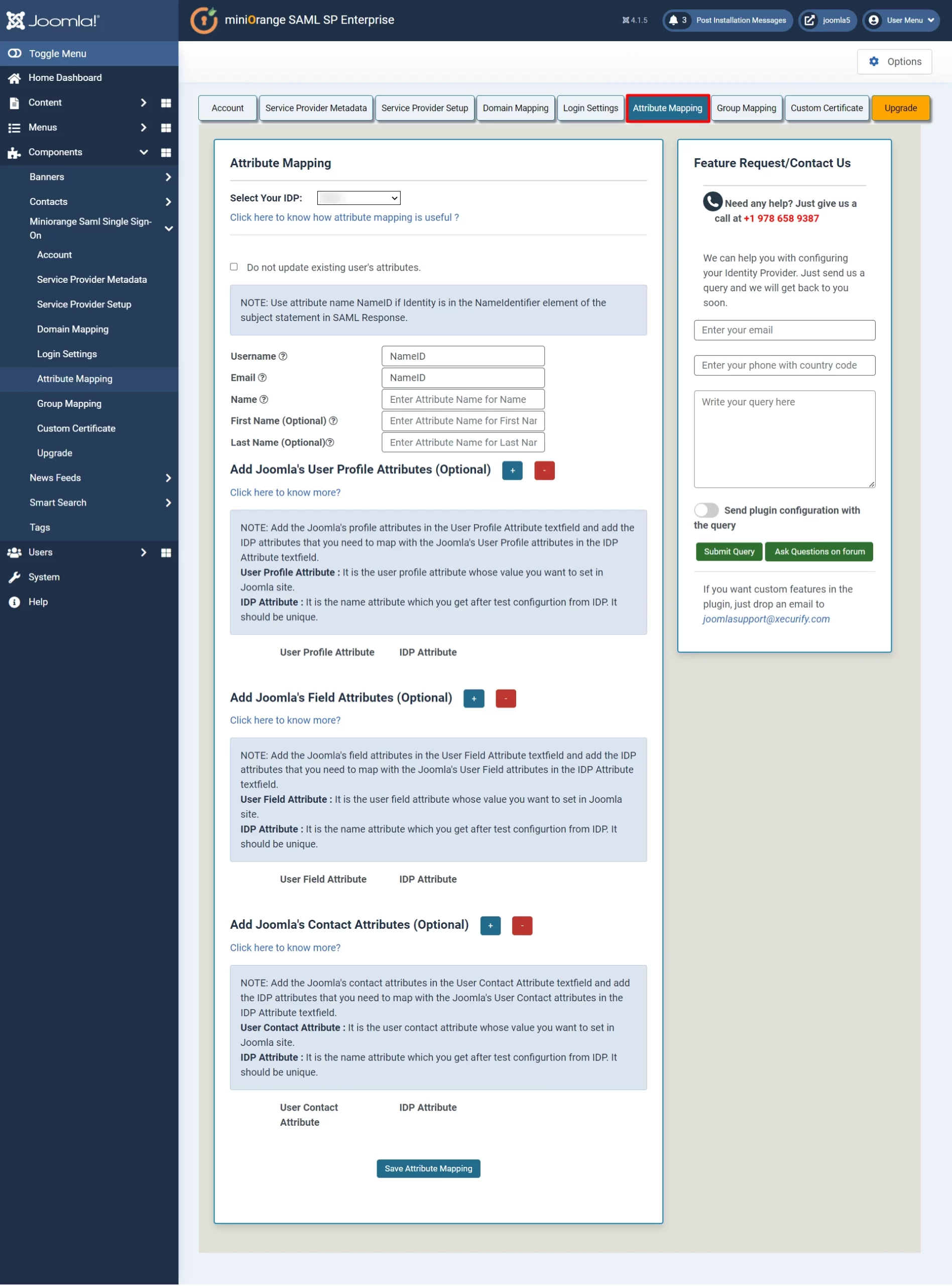

4. 속성 매핑 – 프리미엄 기능 (비즈니스 시험 포함)

- 속성은 신분 공급자에 저장된 사용자 세부 사항입니다.

- 속성 매핑은 ID (Identity Provider)로부터 사용자 속성을 가져 와서 FirstName, LastName 등과 같은 Joomla 사용자 속성에 매핑하는 데 도움이됩니다.

- Joomla 사이트의 사용자를 자동 등록하는 동안 이러한 속성은 자동으로 Joomla 사용자 세부 사항에 매핑됩니다.

- Joomla Saml 플러그인으로 이동하십시오 속성 매핑 모든 필드를 탭하고 채우십시오.

| 사용자 이름: | IDP에서 사용자 이름 속성의 이름 (기본적으로 nameid를 유지) |

| 이메일: | IDP에서 이메일 속성의 이름 (기본적으로 nameid를 유지) |

| 이름: | IDP의 이름 속성의 이름 |

| 성: | IDP에서 성 속성의 이름 |

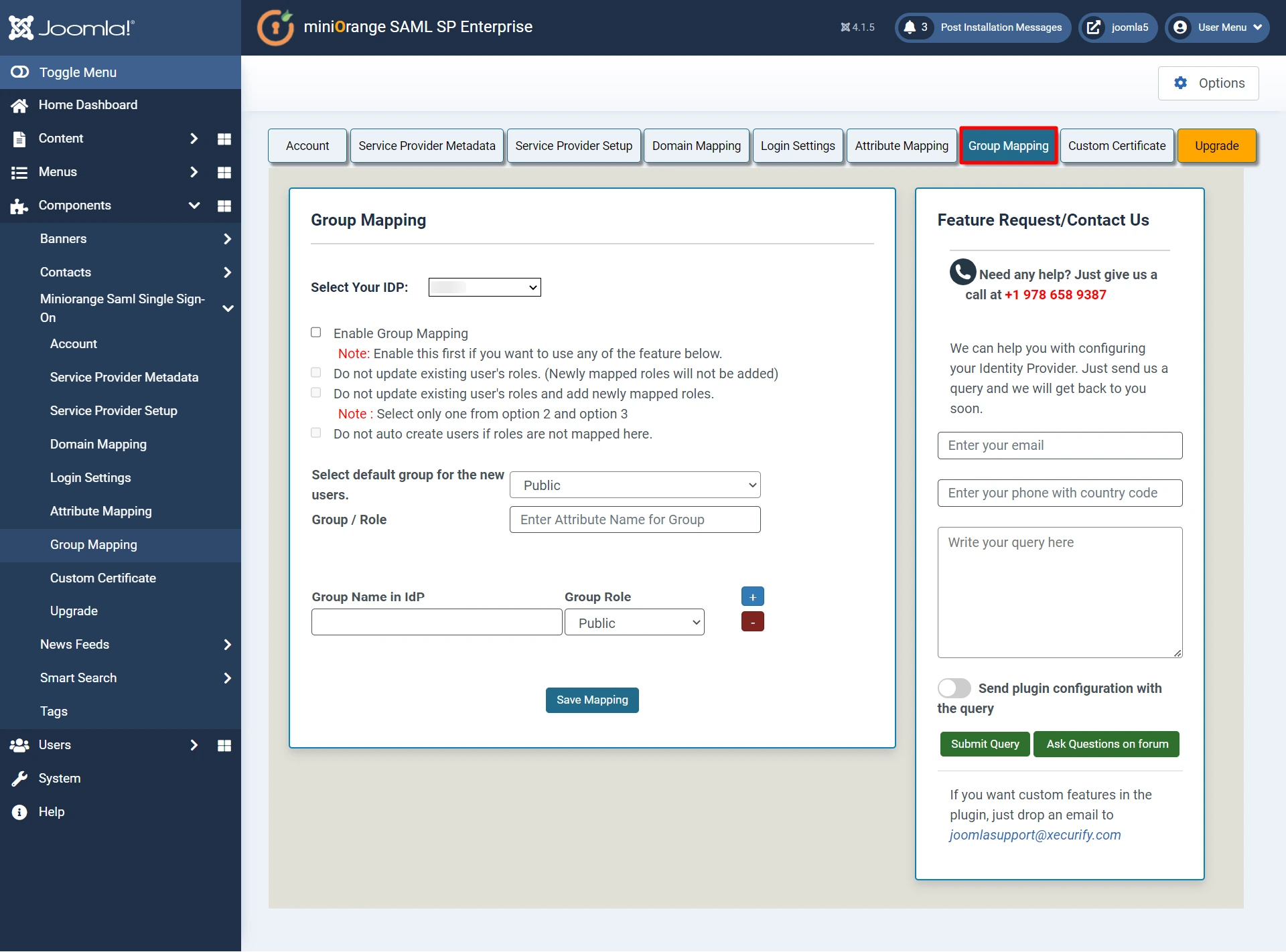

5. 그룹 매핑 – 프리미엄 기능 (비즈니스 시험 포함)

- 그룹 매핑은 IDP (Identity Provider)의 특정 그룹 사용자에게 특정 그룹을 할당하는 데 도움이됩니다.

- 자동 등록을하는 동안 사용자는 맵핑 된 그룹을 기반으로 그룹이 할당됩니다.

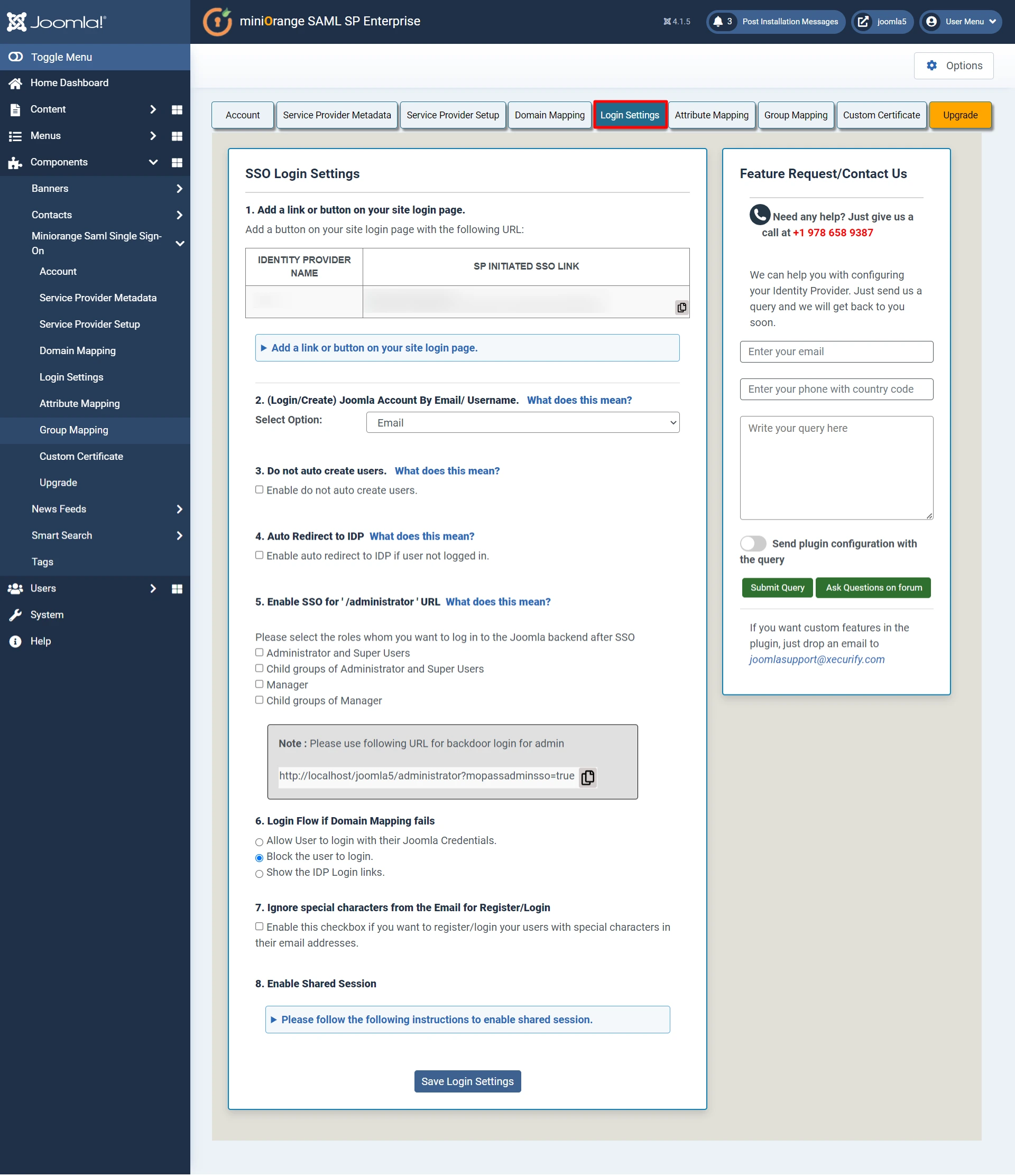

6. 리디렉션 및 SSO 링크 – 프리미엄 기능 (비즈니스 시험 포함)

- 이동 로그인 설정 탭. 이 탭에는 여러 가지 기능이 있습니다 자동 리디렉션 사용자를 ID 제공 업체로 리디렉션합니다 그리고 슈퍼 사용자를위한 백업 로그인을 활성화하십시오. 이러한 기능을 사용하려면 각 확인란을 클릭하십시오.

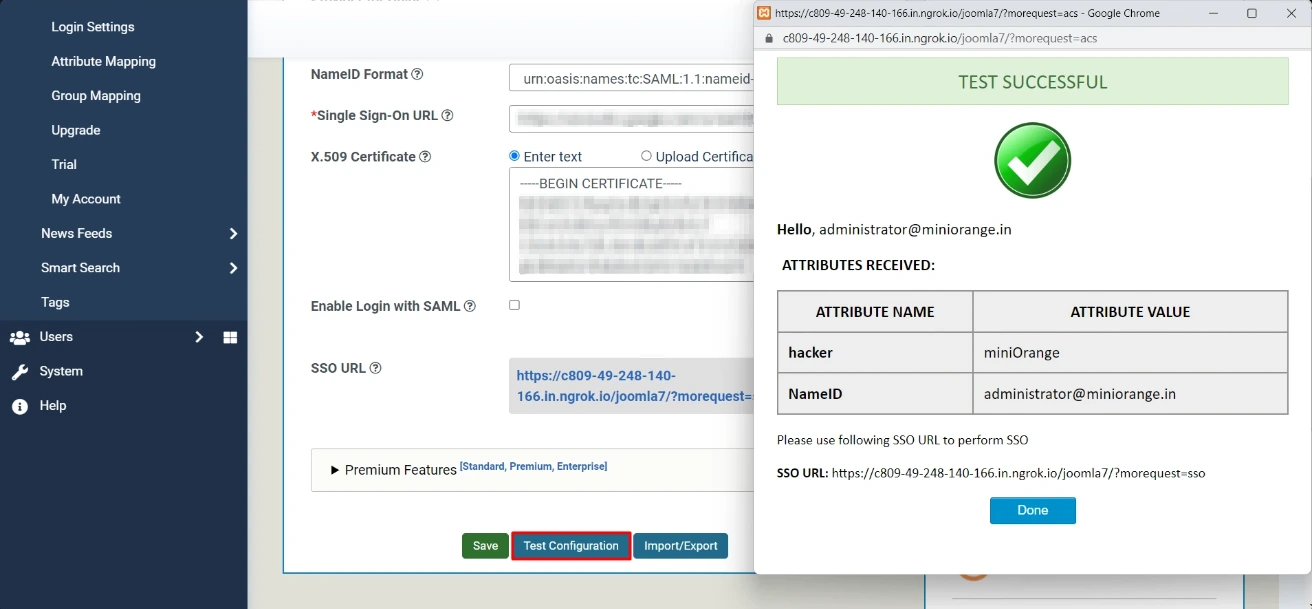

당신은 당신의 성공적으로 완료했습니다 Miniorange Saml 2.0 sp 구성. 그래도 어려움에 직면하고 있다면 우리에게 우편으로 보내주십시오 [email protected] .

추가 리소스.

- 단일 사인온 (SSO)이란?

- ADFS로 SSO를 구성하는 방법

- Salesforce로 SSO를 구성하는 방법

- OKTA로 SSO를 구성하는 방법

- Google Apps로 SSO를 구성하는 방법

Miniorange Joomla Saml Single Sign-On (Web SSO)은 ADFS, Azure AD, Salesforce와 같은 여러 알려진 IDP를 지원합니다,

Shibboleth, OneLogin, Okta, Simplesamlphp, Google Apps, Bitium, Openam, Miniorange IDP, Centrify 등.

비즈니스 시험

비즈니스 시험을 무료로 원한다면 여기를 클릭하십시오

찾고있는 것을 찾지 못하면 저희에게 연락하십시오 [email protected] 또는 전화하십시오 +1 978 658 9387.

LastPass는 SSO를 사용합니다?

об йтоэ странице

м е р р регистрировали подо 착취 ay rzа ф징퍼, исход 넘추 타 ay сети. с пом거나 ю это인지 страницы м주는 сможем определить, что з просы отправляете именно, а не робот. почему это могло произойти?

эта страница отобр은 Âется в тех Â сл 나아가 · 추, ∈огда автомати인지 скими системи Google регтрирр곽막우 ся 테 추 법구추 추 님. котор ое нарушают условия использования. странира перестанет отобр은 жаться после того, как эти запросы прекратся. до отого момента для использования слу 갑기 Google необ 영향.

источником запросов может служить вредоносное по, подключаемые модули браузера или скрипт, насое 밑 밑 밑보관 сзлку ыапросов. если вл используете общий доступ в интернет, проблема 갑새 갑새 딘 악 с сомпером с с с с с саким 테 IP-адесом → Â 궤. обратитесь к своему системному администратору. подроб 변태.

проверка по слову может татак뿐 아니라 자기 появляться, если вы В 갑 갑격적 В Â водите слож ные запросы, об협 ораспронон혁 ™ rапротототототототото술도 있습니다. емами, или вводите запросы очень часто.

SSO에서 LastPass Saml 단일 사인으로 로그인하십시오

LastPass | LastPass를 사용하여 로그인 [править]

LastPass 단일 사인 켜짐 (SSO) Joomla의 경우 Miniorange는 사용할 수있는 솔루션을 제공합니다. 이 솔루션은 몇 분 안에 LastPass를 사용하여 Joomla 사이트에 대한 안전한 액세스를 출시 할 준비가되도록합니다.

Joomla Saml 앱. Joomla 사이트는 모든 SAML Identity 제공 업체와 호환됩니다. 여기서 우리는 Joomla와 LastPass 간의 SAML SSO 구성을위한 가이드를 통해 ID 제공자로서. 이 가이드가 끝날 무렵, Identity 제공 업체로서 LastPass의 사용자는 Joomla 사이트에 로그인하여 등록 할 수 있어야합니다.

LastPass로 SSO를 수행하려면 Joomla Saml SP 플러그인 (Extension)을 다운로드하려면 여기를 클릭하십시오

Idp (Identity Provider)로 LastPass 구성 [править]

- 이동 https : // lastpass.com/company/#!/계기반 그리고 액세스하려면 로그인합니다 관리자 콘솔.

- 왼쪽 메뉴에서 관리자 콘솔 탭.

- 이제 클릭하십시오 SSO & MFA .

- 하위 메뉴에서 클릭하십시오 응용 프로그램 -> 웹 앱.

- 맨 오른쪽 버튼을 클릭하십시오 응용 프로그램을 추가하십시오.

- 당신의 선택에서 앱 섹션 카탈로그로 앱 유형을 선택하고 앱 카탈로그로 Joomla로 선택하십시오.

- 에서 신원 제공자 섹션을 구성하려면 필요한 정보를 복사하거나 메타 데이터를 다운로드합니다 서비스 제공 업체.

- 서비스 제공 업체 섹션에서 AC 및 ID URL 서비스 제공 업체 메타 데이터 탭에서 사용할 수 있습니다 Joomla Saml SP 플러그인.

- 구성 고급 설정 그리고 사용자 정의 속성 필요에 따라 (선택 사항).

- 앱에 사용자를 할당하십시오 연락처 클릭 애플리케이션의 아이콘과 다음에 따라 사용자를 지정합니다 사용자/그룹 그리고 클릭하십시오 구하다.

![]()

- 다운로드 LastPass MFA 모바일에서 바코드 스캔/메일을 수행하여 앱 및 로그인 (선택 사항).

Joomla를 서비스 제공 업체로 구성 [править]

- 에서 Joomla Saml 플러그인, 가십시오 서비스 제공 업체 설정 탭. 플러그인을 구성하는 세 가지 방법이 있습니다

1. Metadata URL : * 업로드 IDP 메타 데이터를 클릭하십시오.

* 메타 데이터 URL을 입력하고 (IDP 앱에서 복사) 메타 데이터 페치를 클릭하십시오.

2. 메타 데이터 파일을 업로드하여 : * IDP 메타 데이터 업로드를 클릭하십시오. * 메타 데이터 파일을 선택하고 업로드를 클릭하십시오

삼. 수동 구성 : * 사본 SAML 엔티티 ID, SAML Single-Sign-on 엔드 포인트 URL 및 X.509 Federation Metadata 문서의 인증서 및 IDP 엔티티 ID 또는 발행자, 단일 사인온 서비스 URL, X에 붙여 넣기.플러그인에 각각 509 인증서 필드.

IDP 엔티티 ID 또는 발행자 -Federation 메타 데이터 문서의 SAML 엔티티 ID 단일 사인온 서비스 URL-Federation Metadata 문서 x의 SAML Single-Sign-on 엔드 포인트 URL.509 인증서 -x.연맹 메타 데이터 문서의 509 인증서

- 다음 URL이있는 사이트 로그인 페이지에 버튼을 추가하십시오

비즈니스 시험 [править]

무료로 비즈니스 시험을 원하시면 여기를 클릭하십시오

원하는 것을 찾지 못하면 Joomlasupport@xecurify로 문의하십시오.com 또는 +1 978 658 9387로 전화하십시오.

LastPass는 SSO를 사용합니다?

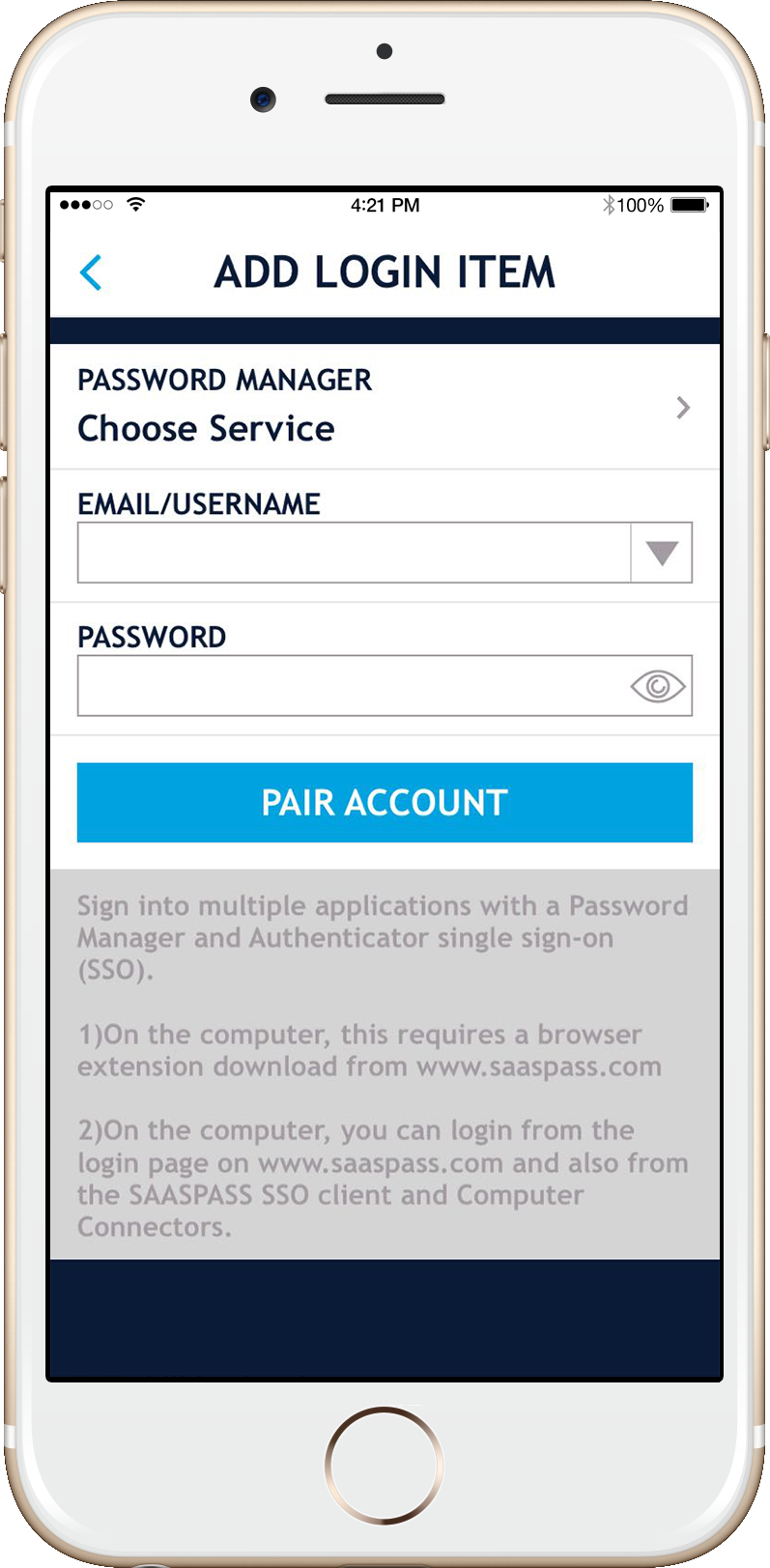

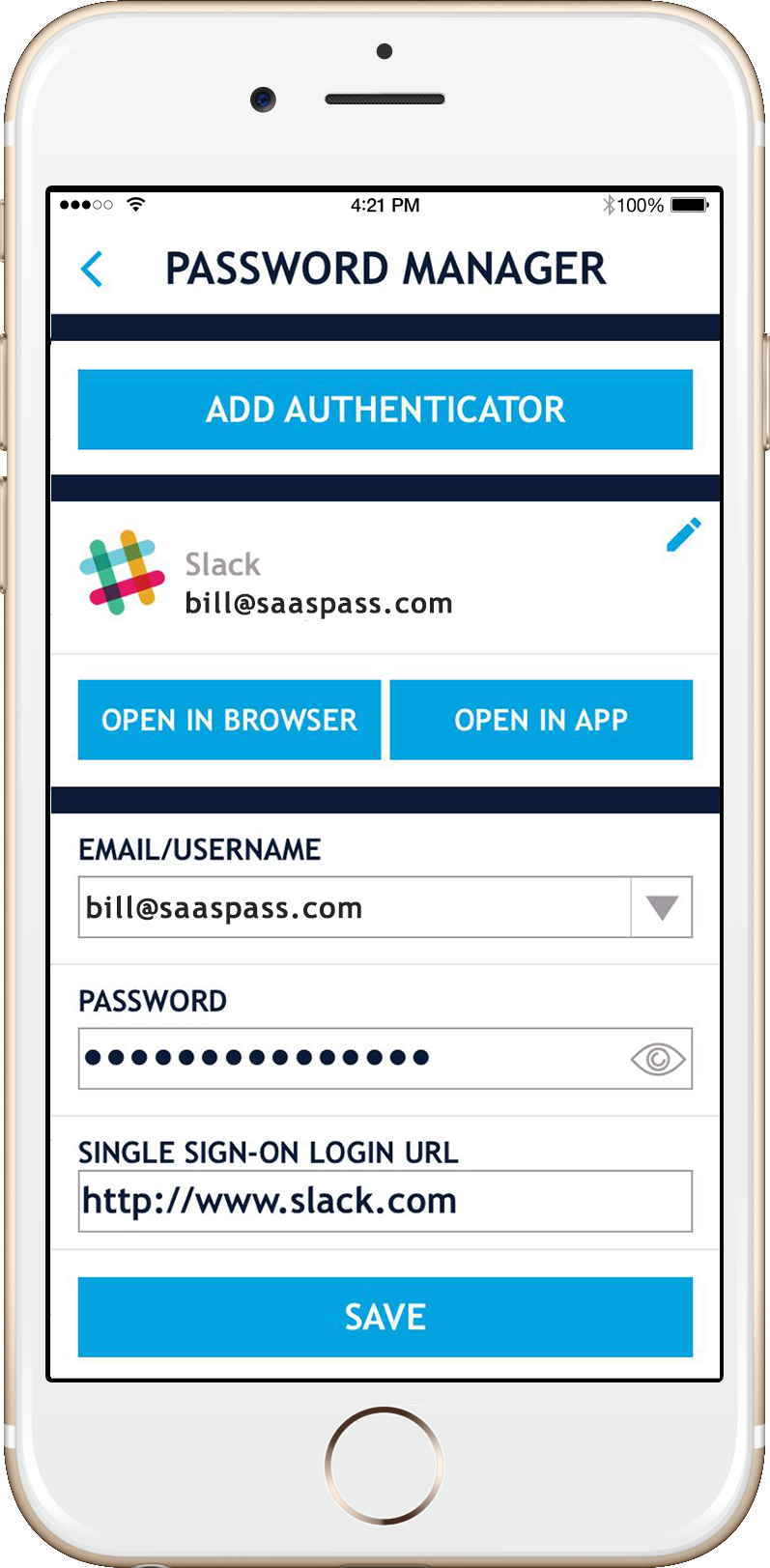

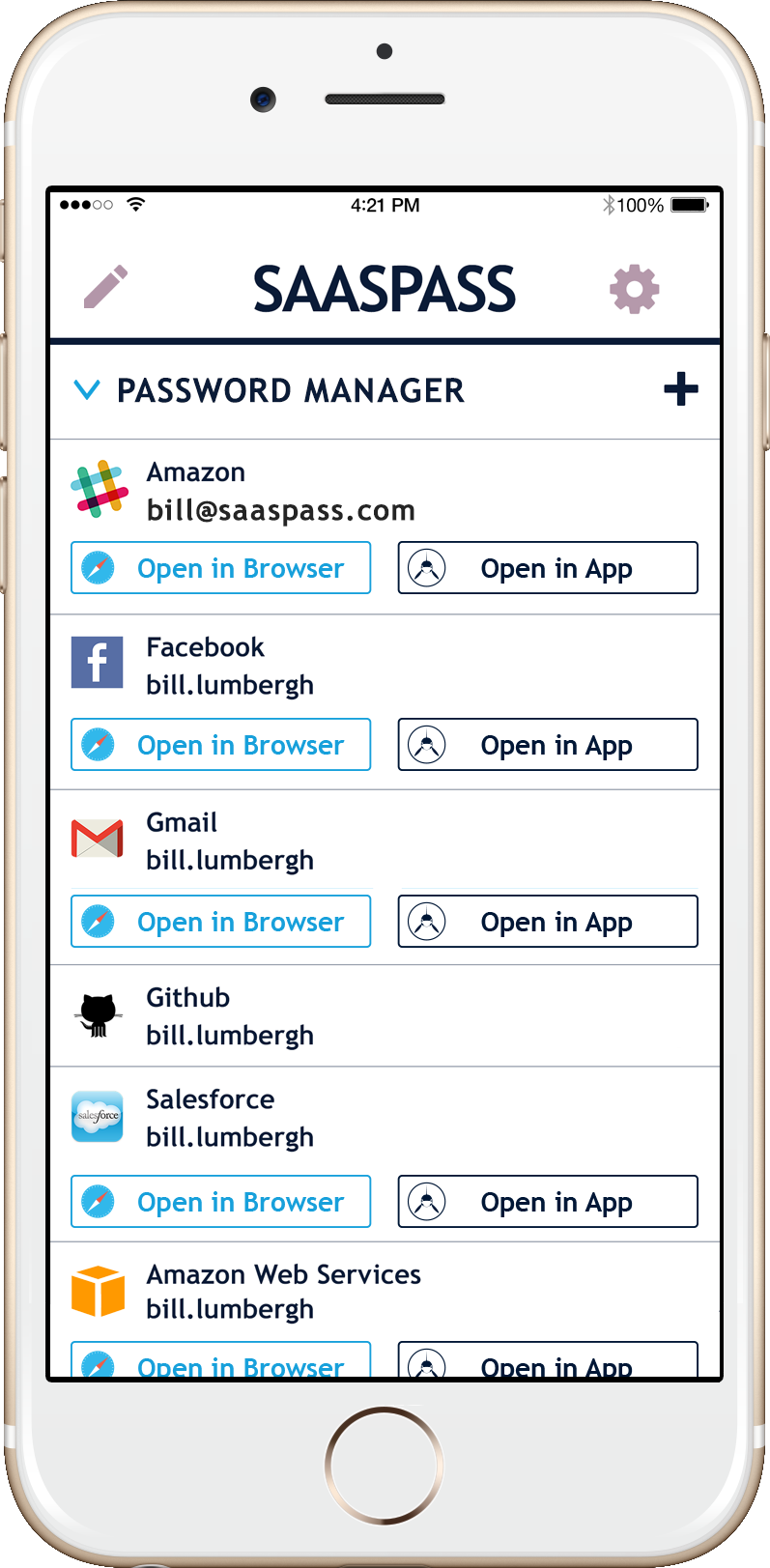

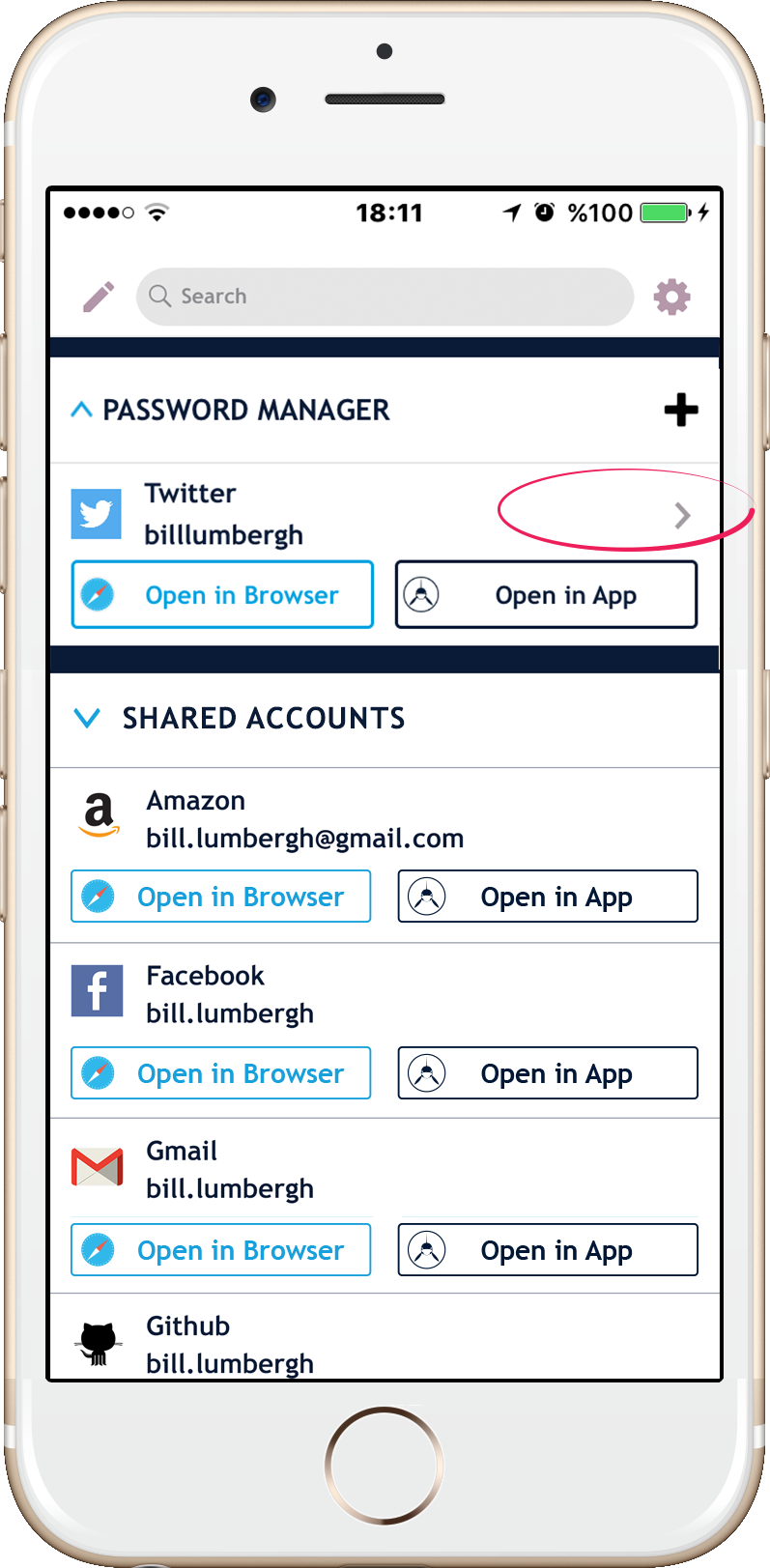

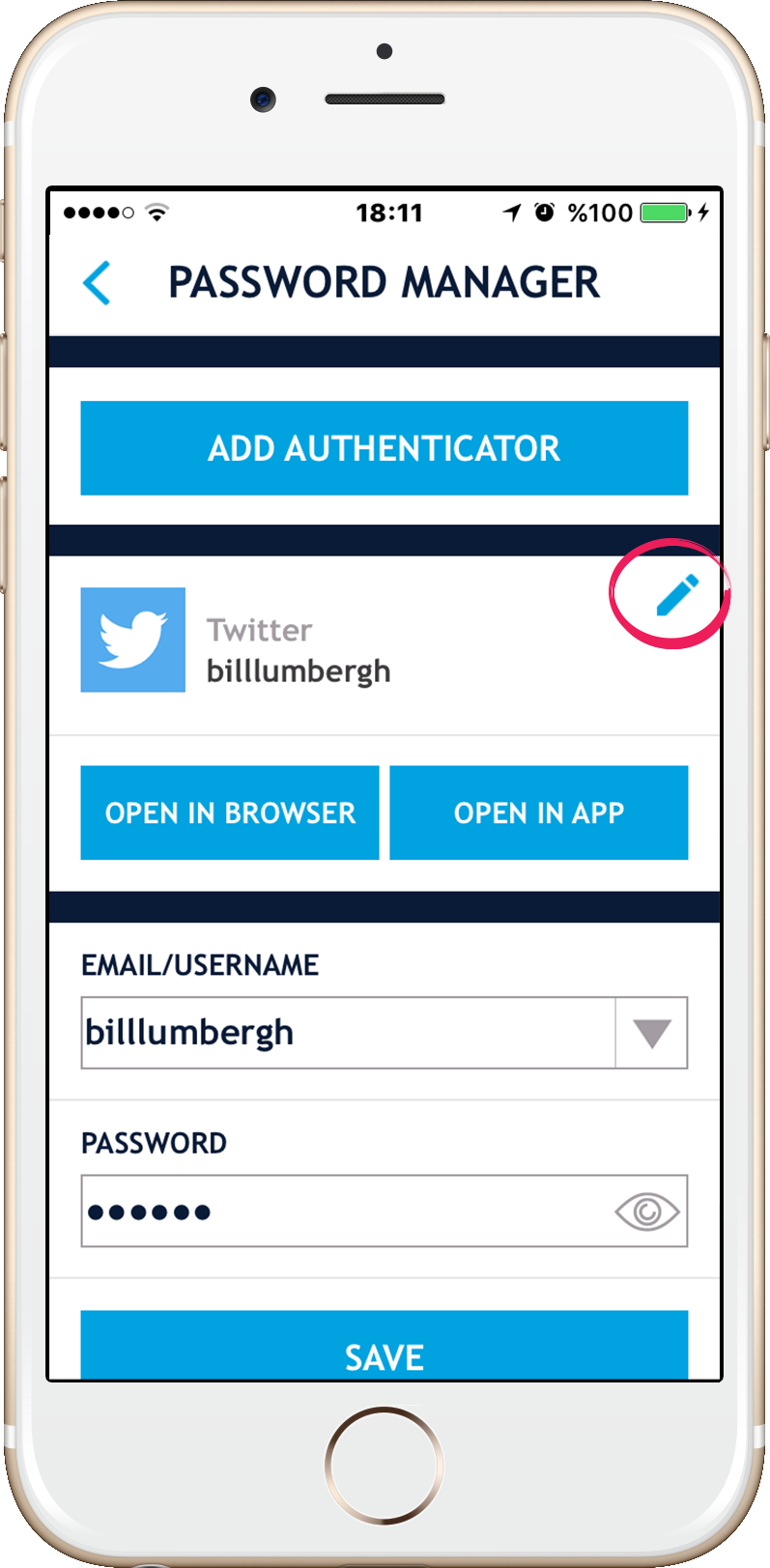

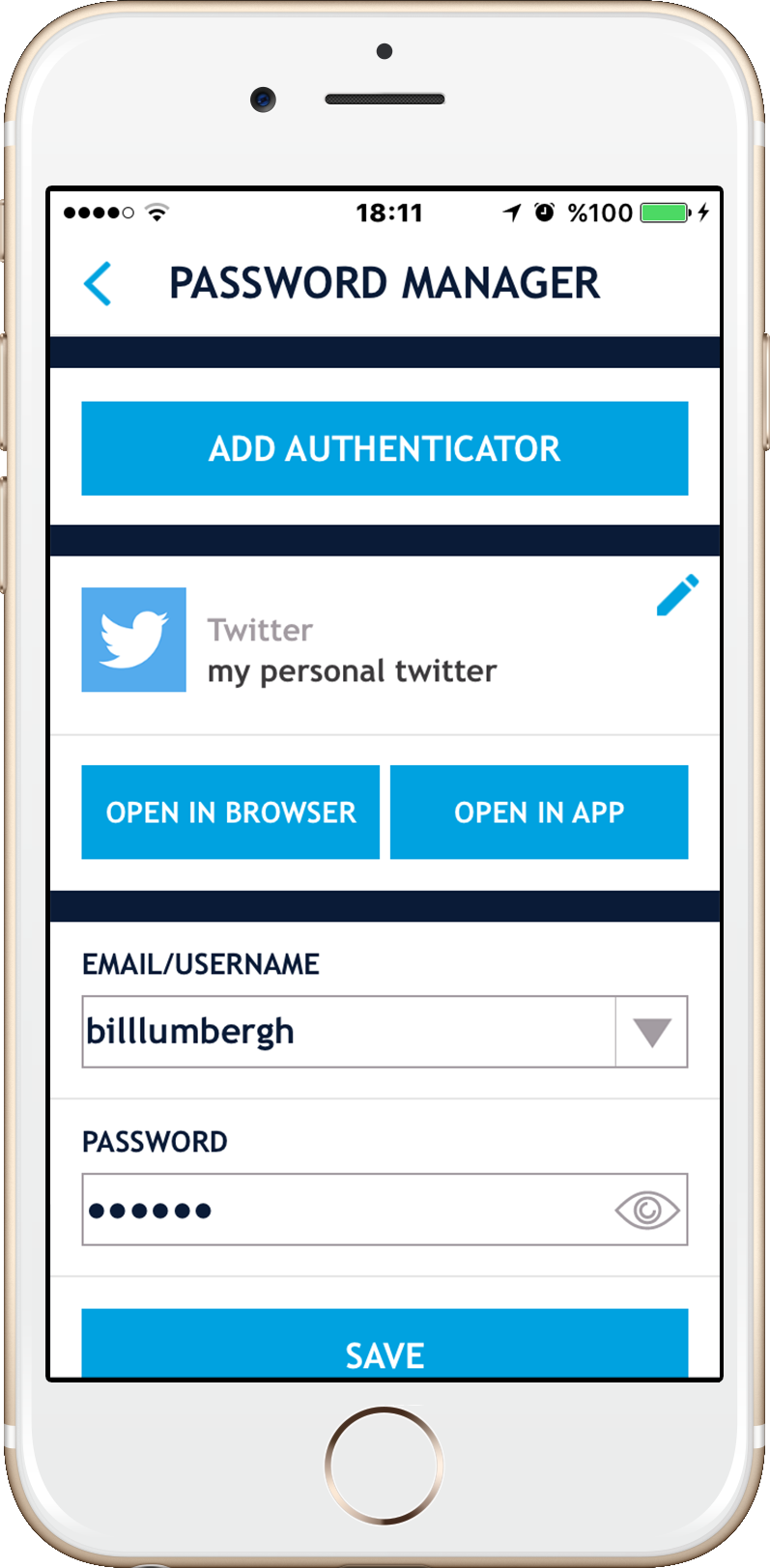

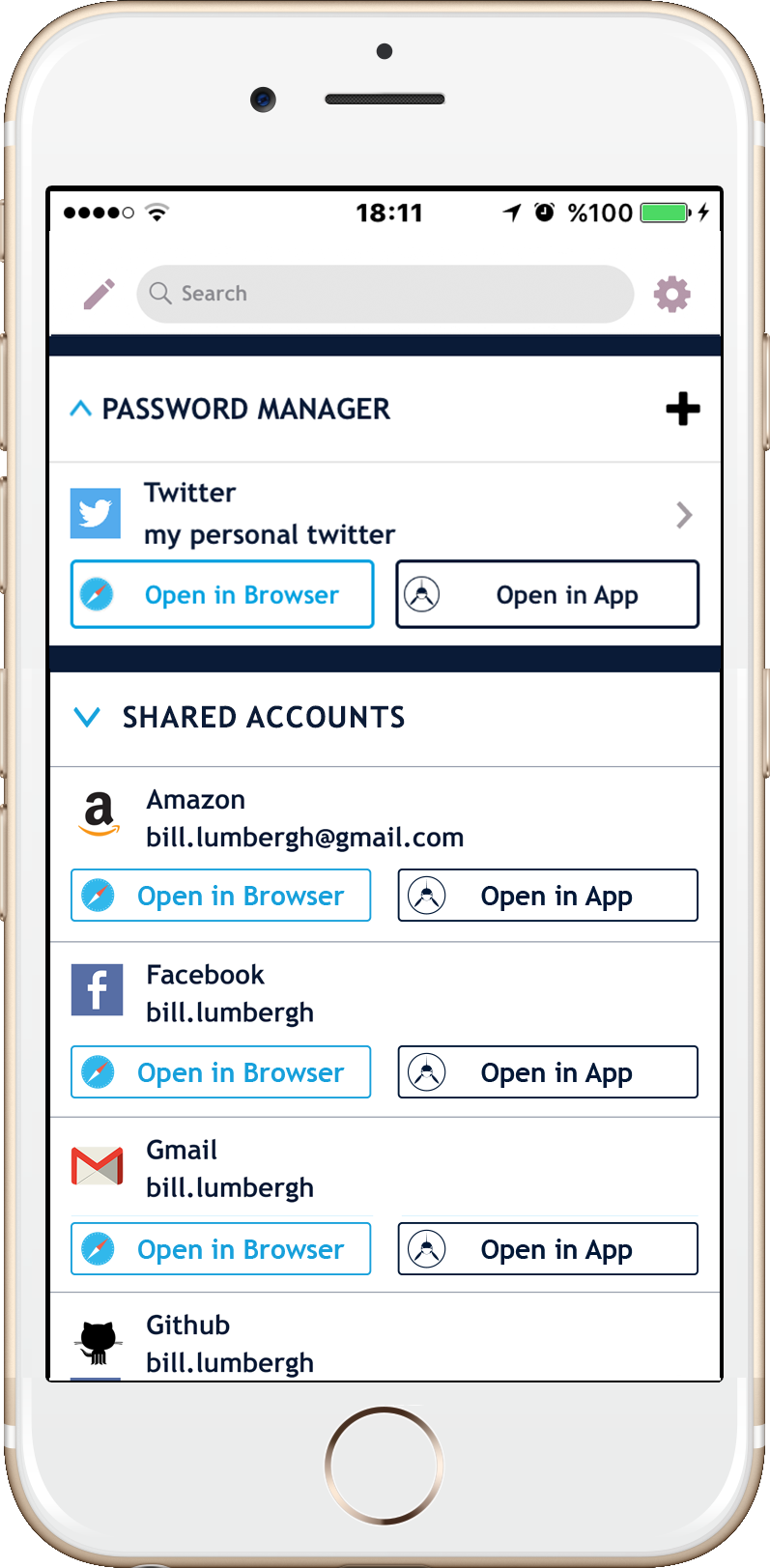

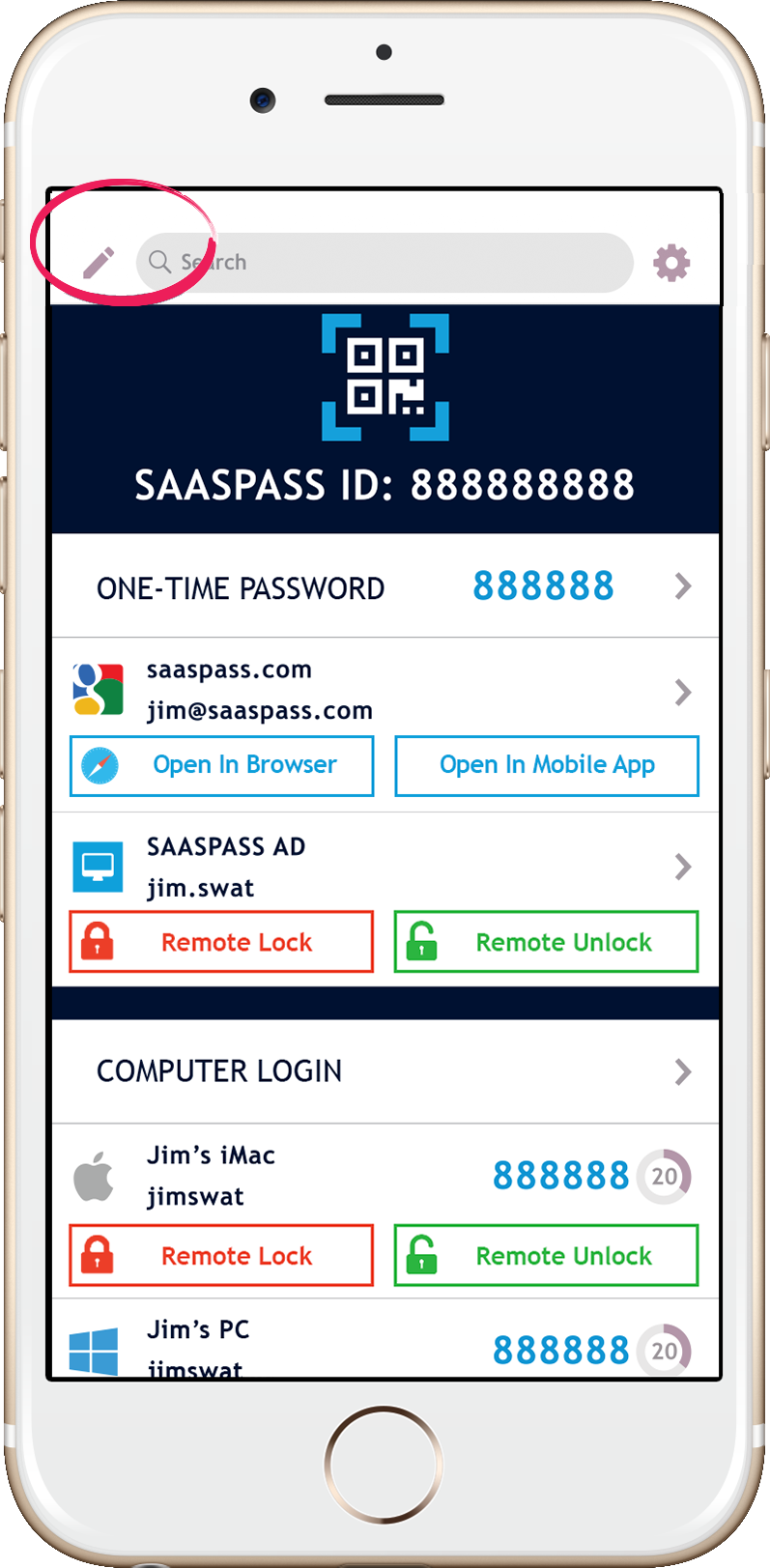

Computer & Mobile Phone에서 Autofill 및 Autologin을 포함하여 수천 개의 웹 사이트 및 서비스를 위해 Saaspass 비밀번호 관리자를 설정할 수 있습니다. 웹의 모든 복잡성을 다루는 좋은 방법입니다. 또한 암호 관리자 내에서 멀티 요소 인증의 인증기 형식을 아주 쉽게 추가 할 수 있습니다. 실제로, 우리는 또한 귀하의 비밀번호 자격 증명과 인증 자 코드 모두를 자동으로 및 자동화 할 수 있습니다!!

개인 용도로 무료 비밀번호 관리자

LastPass 암호 관리자 용 Saaspass는 개인 용도로 무료이며 여러 장치에서도 사용할 수 있습니다.

여러 장치

Saaspass Password Manager는 iPad와 같은 태블릿을 포함한 여러 장치에서 지원할 수 있습니다. 둘 이상의 장치에서 모든 암호 관리자를 가질 수 있습니다. 장치 관리로 여러 장치를 제어 할 수도 있습니다. 원격 닦을 수있는 기능은 특히 두 대의 장치에있는 경우 매우 편리합니다. 폐기되거나 심지어 도난당한 장치에서 Saaspass를 원격으로 제거 할 수 있습니다. SAASPASS에 대한 액세스는 항상 터치 ID 또는 사용자 정의 가능한 핀과 같은 생체 인식으로 보호됩니다.

자동 동기화

여러 장치에 SAASPASS가있는 경우 세부 사항이 자동으로 동기화되어 모든 장치에서 여러 항목의 통증을 제거합니다.

백업 및 복원

회복을 설정하고 나중에 saaspass를 복원하여 백업을 만들 수 있습니다. 장치를 변경하거나 손실하면 특히 편리합니다. 메모와 백업 코드를 유지 한 다음 다시 설정하는 고통을 제거합니다.

디스플레이 이름을 변경하십시오

암호 관리자 세부 정보 내에서 암호 관리자의 표시 이름을 변경할 수 있습니다.

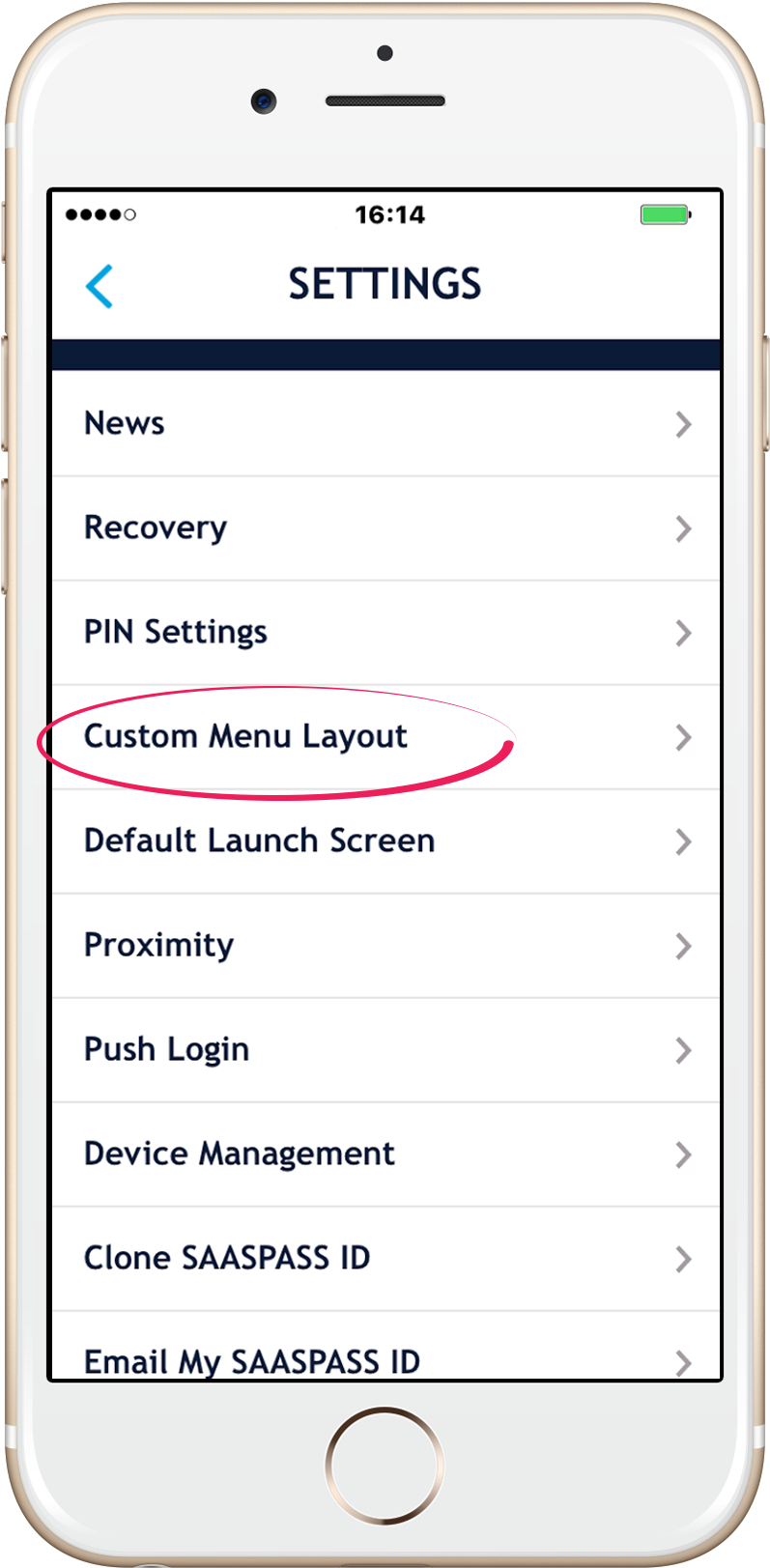

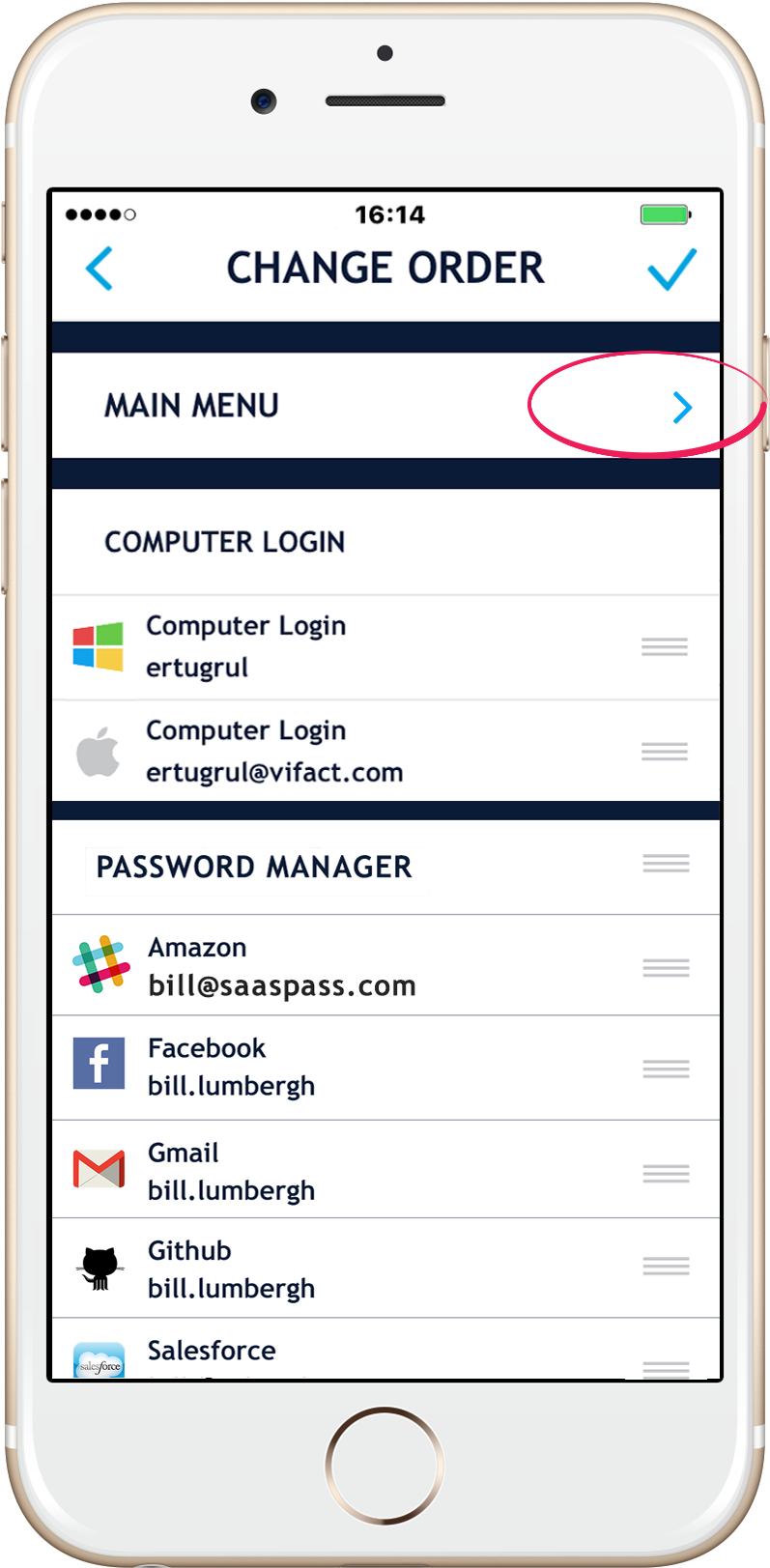

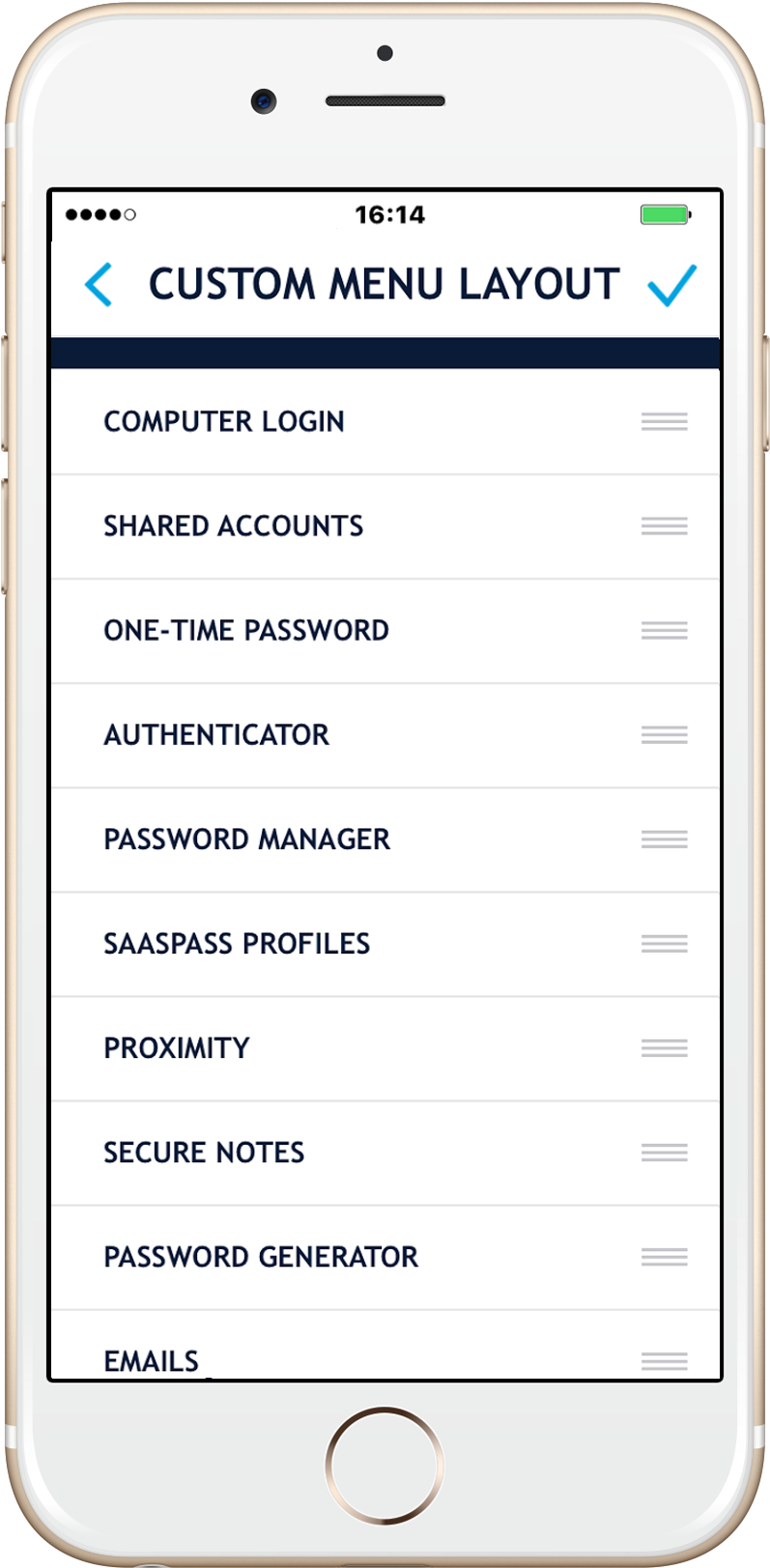

맞춤형 레이아웃

SAASPASS 앱의 왼쪽 상단에있는 아이콘 편집 아이콘을 클릭하여 모든 인증 자와 모든 섹션의 순서를 변경할 수 있습니다.

서비스를 지우십시오

SAASPASS 앱의 설정에서 내 데이터 섹션을 지우면서 암호 관리자를 포함한 개인 서비스 및 데이터를 삭제할 수 있습니다.

엔터프라이즈 비밀번호 관리자

Saaspass Enterprise Password Manager는 기업 환경에서 사용할 수 있습니다. 프리미엄 기준으로 제공됩니다 (여기에 나열된 가격). SAASPASS는 엔터프라이즈 등급 비밀번호 관리를 제공하는 것 외에도 기업은 다중 요소 인증을 통해 웹 사이트, 서비스 및 계정에 대한 액세스를 보장 할 수 있도록합니다. Enterprise Password Manager에는 비밀번호를 공유하지 않고도 팀 (또는 타사조차도)에 대한 액세스 공유를 포함하여 여러 가지 편리한 기능이 제공됩니다. 여기에는 사용자 이름/비밀번호 외에 인증 자 (TOTP)가 추가 된 웹 사이트 및 서비스도 포함됩니다.

Enterprises를위한 2 단계 인증은 Saaspass 모바일 앱, Hotp 및 TOTP 표준을 지원하는 Saaspass 모바일 앱, 하드 토큰 및 USB 토큰, Yubico의 Yubikey를 포함하는 FIDO U2F 토큰을 포함한 여러 형식으로 제공됩니다.

SAASPASS LastPass Password Manager에는 여러 가지 기능이 제공됩니다

- 웹 포털에서 브라우저 확장 기능을 갖춘 컴퓨터의 Autofill & Autologin

- SSO 클라이언트의 브라우저 확장으로 컴퓨터의 Autofill & Autologin

- 모바일 앱 내에서 자동 및 Autologin

- 2 단계 인증으로 비밀번호를 보호하고 가능한 경우 인증자를 추가하십시오

- 모바일 및 컴퓨터에서 Autofill & Autologin 용 인증 자와 결합 할 수 있습니다

- 암호 관리자의 표시 이름을 사용자 정의하는 기능

- 다중 인 인증 지원

- 비밀번호 관리자를 여러 장치로 복제/동기화 할 수 있습니다

- 다른 장치를 원격으로 삭제하는 기능

- 장치를 잃어버린 경우 백업 및 복원 기능

- 백업 및 복원 기능이 영구적으로 꺼졌습니다

- 휴대폰 번호 검증 및 사용자 정의 복구 설정을 갖춘 고급 복구 기능 (고유 한 질문 및 답변 제공 -BYOQ & A)

- 엔터프라이즈 비밀번호 관리

- 암호 및 인증 자 코드를 공유하지 않고 팀과 액세스 공유

- 암호를 공유하지 않고 팀과 액세스를 공유합니다

- 다중 인증 인증 로그인이있는 엔터프라이즈 비밀번호 관리

- FIDO U2F 지원을 통한 엔터프라이즈 암호 관리 지원

- Yubico의 Yubikey 테스트 및 확인

- 하드 토큰을 사용한 엔터프라이즈 비밀번호 관리 (Hotp/Totp)

- 보안 단일 사인 (SSO)

- 8000 개 이상의 사전 정의 된 웹 사이트 및 서비스 및 매일 추가

- 인기있는 웹 사이트의 대부분에 대한 로고

- 외부 브라우저에 대한 자동 복사 기능을 사용하여 복사/붙여 넣기 기능

- 터치 ID 지원

- 스크램블 된 키패드 지원 (어깨 서핑 방지)

- 안드로이드 장치에서 패턴 잠금 해제 (가시 및 보이지 않는) 지원

- 핀 길이를 변경하는 기능

- 보안 메모 – 개인 메모 등을 저장하기위한 암호화 된 보안 메모장.

- 사용자 정의 할 수있는 메인 메뉴

- 복사/페이스트 기능에 포함 된 모바일 비밀번호 생성기

- 데스크탑 비밀번호 생성기

- 암호를 기억할 필요가 없습니다

- . & 훨씬 더

컴퓨터의 경우 브라우저 확장자 중 하나를 다운로드하십시오