요약:

1. IKEV1 및 IKEV2 개요 : IKE는 IPSEC 용 안전한 통신 채널을 설정하는 데 사용되는 인증 프로토콜입니다. IKEV1과 IKEV2는 IKE의 두 버전입니다.

2. IKEV1 : IKEV1은 인증 및 키 교환에 ISAKMP를 사용합니다. 1 단계와 2 단계의 두 가지 협상 단계가 있습니다.

삼. IKEV1 단계 1 : 1 단계는 두 동료 사이에 양방향 ISAKMP SA를 설정합니다. 협상에 기본 모드 또는 공격적인 모드를 사용할 수 있습니다.

4. IKEV1 2 단계 : 2 단계는 1 단계에서 ISAKMP SA를 사용하여 단방향 IPSEC SA를 설정합니다.

5. 기본 모드 (MM) : 기본 모드는 6 개의 메시지 교환으로 구성된 1 단계 협상을위한 하나의 방법입니다.

6. 공격 모드 (AM) : 공격 모드는 3 단계 협상을위한 더 빠르지 만 덜 안전한 방법으로 3 개의 메시지 교환으로 구성됩니다.

7. 빠른 모드 (QM) : 빠른 모드는 2 단계에서 IPSEC SAS를 설정하는 데 사용됩니다. 3 개의 메시지 교환이 포함됩니다.

8. 완벽한 전진 비밀 (PFS) : PFS는 2 단계의 선택적 기능으로 세션 키를 개별적으로 생성하여 보안을 향상시킵니다.

9. IKEV2 : IKEV2는 업데이트 된 IKEV1 버전으로 단점을 해결하고 개선을 제공합니다.

10. 레거시 지원: 일부 인프라가 여전히 사용하거나 IKEV2를 지원하지 않는 장치가 있으므로 IKEV1을 이해하는 것이 중요합니다.

질문:

1. IKEV1 및 IKEV2의 목적은 무엇입니까??

IKEV1 및 IKEV2.

2. Ike의 두 버전은 무엇입니까??

IKE의 두 버전은 IKEV1과 IKEV2입니다.

삼. IKEV1과 IKEV2의 주요 차이점은 무엇입니까??

IKEV2는 IKEV1의 업데이트 된 버전으로 IKEV1의 단점을 개선하고 해결합니다.

4. IKEV1은 얼마나 많은 협상 단계를 가지고 있습니까??

IKEV1에는 두 가지 협상 단계가 있습니다 : 1 단계와 2 단계.

5. IKEV1에서 1 단계의 목적은 무엇입니까??

1 단계는 두 동료 사이에 양방향 ISAKMP SA를 설정합니다.

6. IKEV1의 1 단계에서 두 가지 협상 방식은 무엇입니까??

IKEV1의 1 단계에서의 두 가지 협상 모드는 메인 모드 (MM) 및 공격 모드 (AM)입니다.

7. IKEV1 Phase 1의 메인 모드 (mm)에 얼마나 많은 메시지 교환이 관여하는지?

IKEV1 Phase 1의 주요 모드는 6 개의 메시지 교환으로 구성됩니다.

8. IKEV1 Phase 1의 공격적인 모드 (AM)에 얼마나 많은 메시지 교환이 관여하는지?

IKEV1 Phase 1의 공격적인 모드는 3 개의 메시지 교환으로 구성됩니다.

9. IKEV1에서 2 단계의 목적은 무엇입니까??

2 단계는 1 단계에서 ISAKMP SA를 사용하여 단방향 IPSEC SA를 설정합니다.

10. IKEV1의 빠른 모드 (QM)는 무엇입니까??

IPSEC 보안 협회를 설립하기 위해 IKEV1의 2 단계에서 빠른 모드가 사용됩니다.

11. IKEV1의 완벽한 전진 비밀 (PFS)은 무엇입니까??

PFS는 2 단계의 선택적 기능으로 세션 키를 개별적으로 생성하여 보안을 향상시킵니다.

12. IKEV2를 사용하는 경우 IKEV1을 이해해야합니다?

예, 일부 인프라가 여전히 사용하거나 IKEV2를 지원하지 않는 장치가 있으므로 IKEV1을 이해하는 것이 중요합니다.

13. IKEV1의 기본 모드와 공격적인 모드의 주요 차이점은 무엇입니까??

메인 모드는 더 안전하고 유연하지만 느리지만 공격적인 모드는 더 빠르지 만 동료의 정체성을 노출시키고 보안과 유연성이 적습니다.

14. IKEV1의 빠른 모드의 목적은 무엇입니까??

빠른 모드는 IKEV1 Phase 2에서 IPSEC 보안 협회를 설정하는 데 사용됩니다.

15. IKEV1에서 Perfect Forward Secrecy (PFS)의 역할은 무엇입니까??

PFS (Perfect Forward Secrecy).

IKEV2 Phase 1 (IKE SA) 및 2 단계 (Child SA) 메시지 교환

IKEV2 IPsec 피어는 사전 공유 키, 인증서 또는 EAP (Extensible Authentication Protocol)를 사용하여 검증 될 수 있습니다. EAP (Extensible Authentication Protocol)는 ipsec 피어 간의 다른 레거시 인증 방법을 허용합니다.

인터넷 키 교환 IKEV1 및 IKEV2 개요

Internet Key Exchange (IKE)는 IPSEC (Internet Protocol Security)에 사용되는 IKE 터널 또는 보안 협회 (SAS)를 설정하기 위해 두 가지 엔드 포인트간에 안전하고 인증 된 통신 채널을 설정하는 데 사용되는 인증 프로토콜입니다. IKEV1과 IKEV2는 IKE의 두 버전입니다.

인터넷 키 교환 v1 (IKEV1)

인터넷 보안 협회 키 관리 프로토콜 (ISAKMP)은 인증 및 키 교환 프레임 워크입니다. IKE 프로토콜은 Oakley 및 Skeme 키 교환 방법론을 사용하는 ISAKMP 구현입니다.

IKEV1은 IKE 및 IPSEC SA 설립에 대한 두 가지 중요한 협상 단계를 지정합니다

- Phase 1: 두 IKE 피어 사이에 양방향 ISAKMP SA를 설정합니다. 일단 설립되면 모든 동료는 2 단계 협상을 시작할 수 있습니다.

- 2 단계: 1 단계에서 확립 된 ISAKMP SA를 사용하여 단방향 IPSEC 보안 협회 (SAS)를 설정합니다.

IKEV1 상 1

1 단계 협상은 기본 모드 또는 공격적인 모드를 사용하여 수행 될 수 있습니다. 그만큼 창시자 SA 협상 과정을 시작하는 동료는 응답자 다른 동료입니다.

메인 모드 (MM)

메인 모드는 6 개의 메시지 교환과 협상 중에 모든 정보를 보호하기 위해 모든 정보를 보호하려는 시도로 구성됩니다.

- MM1 : 첫 번째 메시지는 개시자가 응답자에게 보냅니다. 하나 이상의 SA 제안이 제시되며 응답자는 그 중 하나와 일치해야합니다. SA 제안에는 다음 조합이 포함됩니다

- 해시 알고리즘 : MD5 또는 SHA

- 암호화 알고리즘 : DES, 3DES 또는 AES

- 인증 방법 : PSK 또는 디지털 인증서

- Diffie-Hellman (DH) 그룹 : 1, 2, 5 등.

- 평생 : IKE 1 단계 터널이 걸 때까지 시간이 걸리는 시간’찢어졌습니다. 기본값은 24 시간입니다. 이 매개 변수는 그렇지 않습니다’가장 짧은 수명이 사용되기 때문에 두 동료와 일치해야합니다.

- MM2 : 응답자는이 메시지를 일치하는 SA 제안과 함께 개시 자에게 보냅니다.

- MM3 : 개시 기는이 메시지에서 DH 키 교환을 시작합니다.

- MM4 : 응답자는 이니시에이터에게 자체 키를 보냅니다. 이 단계에서 암호화 키가 공유되었으며 ISAKMP SA의 암호화가 설정되었습니다.

- MM5 : 이니셔너는 피어 라우터에 IP 주소를 전송하여 인증을 시작합니다.

- MM6 : 응답자는 해당 패킷으로 답장하여 세션을 인증합니다. 이 단계에서 ISAKMP SA가 설립되었습니다.

공격 모드 (AM)

메인 모드를 사용하면 두 IKE 피어의 식별이 숨겨져 있습니다. 매우 안전하고 유연하지만 협상을 마치는 데 속도가 느립니다. 공격적인 모드는 세 가지 메시지 교환으로 구성되어 있으므로 IT’더 빠르지 만 동료들’ 정체성이 노출되고 그렇지 않습니다’t 메인 모드와 동일한 수준의 보안 및 유연성을 제공합니다.

- AM1: 이 메시지에서 개시자는 모든 정보를 MM1에서 MM3 및 MM5로 보냅니다.

- am2 : 이 메시지는 MM2, MM4 및 MM6에서 동일한 정보를 모두 보냅니다.

- AM3 : : AM3 : MM5에 포함 된 인증은이 메시지에 전송됩니다.

IKEV1 상 2

2 단계. 단일 ipsec SA 협상은 각 피어마다 하나씩 단방향 IPSEC SAS를 생성합니다.

빠른 모드 (QM)

빠른 모드는 IPSEC 보안 협회를 설정하는 데 사용되는 방법입니다. 3 개의 메시지 교환이 포함됩니다

- QM1 : 개시자는 단일 교환 메시지에서 다양한 IPSEC SAS를 시작할 수 있습니다. 이 메시지에는 동의 한 암호화 알고리즘 및 1 단계의 일부로 의도 된 무결성이 포함되어 있으며, 트래픽은 암호화 또는 보안을 포함하여.

- QM2 : 이 응답자’S 메시지에는 일치하는 IPsec 매개 변수가 포함되어 있습니다.

- QM3 : 이 메시지 후에 두 동료 사이에 두 개의 단방향 ipsec SA가 있어야합니다.

완벽한 전진 비밀 (PFS)

PFS는 권장하지만 2 단계에 대한 선택적 기능입니다. 더 많은 CPU 사이클을 소비하는 더 많은 DH 교환이 필요합니다. 암호화 공격에 대한 저항을 개선하고 이전 키와 별도로 세션 키를 생성하여 IPSEC 터널의 개인 정보를 유지하는 것을 목표로합니다. 따라서 손상된 키는 미래의 키를 위태롭게하지 않습니다.

다음은 IPsec SAS의 메인, 공격적 및 빠른 모드에서 보낼 수있는 최소 메시지에서 추론 할 수 있습니다

- 기본 모드 (6 메시지) + 빠른 모드 (3 개의 메시지), 총 9 개의 메시지.

- 총 6 개의 메시지에 대한 공격 모드 (3 개의 메시지) + 빠른 모드 (3 개의 메시지).

인터넷 키 교환 v2 (IKEV2)

IKEV2. 일부 레거시 인프라가 아직 IKEV2로 이동하지 않았거나 DON의 장치 나 기능이 포함되어 있지 않기 때문에 IKEV1을 아는 것은 여전히 필요합니다’t IKEV2를 지원합니다.

IKEV2 교환

가장 중요한 IKEV2 발전 중 하나는 SAS (Security Association) 협상입니다. 통신은 교환으로 알려진 요청 및 응답 쌍으로 구성되거나 간단히 요청/응답 쌍으로 구성됩니다.

- IKE_SA_INIT: 첫 번째 교환. 암호화 알고리즘을 협상하고, 비스를 교환하며, DH 교환을 수행합니다. IKEV1과 동일합니다’S MM1 ~ MM4 메시지이지만 단일 요청/응답 쌍으로.

- IKE_AUTH: 두 번째 교환. 이전 메시지를 인증하고 신원 및 인증서를 교환합니다. 그것은 IKE SA와 어린이 SA 또는 IPSEC SA를 설정합니다. IKEV1과 동일합니다’S MM5 ~ MM6 및 QM1 및 QM2이지만 단일 요청/응답 쌍으로 수행됩니다.

양방향 IKE SA 및 단방향 IPSEC SAS는 네 가지 메시지로 생성됩니다. 더 많은 ipsec SA가 필요한 경우 IKEV2는 요청/응답 쌍의 두 메시지 만 사용합니다 create_child_sa 교환. IKEV1 및 IKEV2 SA 교환은 완전히 다르고 서로 호환되지 않습니다.

IKEV2 개선

RFC 7296에 정의 된 IKE 프로토콜의 최신 버전은 IKEV2입니다. IKEV2의 변경 및 개선에는 다음이 포함됩니다

- 효율성 향상 : 더 가볍고 적은 교환. SAS를 설정하기 위해 적은 대역폭을 사용합니다.

- 타원 곡선 디지털 서명 알고리즘 (ECDSA-SIG) : 더 새롭고 효율적인 공개 키 대안.

- EAP (Extensible Authentication Protocol) : 원격 액세스 가상 사설 네트워크 (VPN)에 이상적입니다.

- 차세대 암호화 (NGE) : 위협을 방지하기 위해 보안 및 암호화를 제공합니다.

- 비대칭 인증 : 각 피어는 자체 인증 메커니즘을 선택할 수 있습니다.

- 안티 -DOS : IPsec 라우터가 공격 중인지 감지하고 리소스 사용량을 줄입니다.

우리의 다운로드 무료 CCNA 연구 안내서 PDF 한 권의 모든 CCNA 200-301 시험 주제에 대한 전체 메모.

주요 CCNA 교육 과정으로 Cisco CCNA Gold Bootcamp를 권장합니다. 그것’s 평균 등급 4로 온라인으로 최고 등급의 Cisco 과정.30,000 개가 넘는 공개 리뷰에서 8 그만큼 CCNA 훈련의 금 표준 :

CCNP Encor 350-401 자습서

기본 스위칭 및 라우팅

- 정적 MAC 주소를 구성하십시오

- 정적 널 경로 설명 및 구성

- 균일 자원 로케이터 (URL) 구조

- RIP 루프 방지

향상된 내부 게이트웨이 라우팅 프로토콜 (EIGRP)

- EIGRP 메트릭 계산 및 공식

- EIGRP 구성

- EIGRP 인증 및로드 밸런싱

- EIGRP 타이머, 실패 및 수렴이 설명되었습니다

가장 짧은 경로 열기 (OSPF)

- LSA 및 OSPF LSA 유형 이해

- OSPF 경로 필터링 : 요약, 지역 및 지역 OSPF

- OSPF 인증

- OSPF SPF 알고리즘 최적화

국경 게이트웨이 프로토콜 (BGP)

- BGP (Border Gateway Protocol) 라우팅 개요

- BGP 세션 유형 : IBGP 대 EBGP

- BGP 메시지 유형 : 열기, recopalive, 업데이트, 알림

- BGP 상태 : BGP 이웃 인접성 이해

- 기본 BGP 구성 및 확인

- BGP 광고 프로세스 및 구성

- 여러 소스의 BGP 경로 광고

- Border Gateway 프로토콜 BGP Multihoming이란 무엇입니까??

- BGP 커뮤니티 설명 및 구성

멀티 캐스트 기술

- IP 멀티 캐스트 주소 규칙

- Cisco IGMP 인터넷 그룹 관리 프로토콜이 설명되었습니다

- IGMP 스누핑이란 무엇입니까?? 설명과 예

- 프로토콜 독립 멀티 캐스트 (PIM) 이해

- IP 멀티 캐스트 PIM 밀도 모드가 설명되었습니다

- IP 멀티 캐스트 PIM 스파 스 모드가 설명되었습니다

- PIM은 메커니즘과 PIM 전달기 개념을 주장합니다

- 멀티 캐스트 랑데부 포인트가 설명되었습니다

IPv6 라우팅

- IPv6 전환 옵션

- ripng

- OSPFV3 라우팅 프로토콜 개요 -LSA 및 패킷 유형

- IPv6 OSPF 버전 3 (OSPFV3) 구성 및 확인

첫 번째 홉 중복 프로토콜 (FHRP)

- VRRP 이해 : 가상 라우터 중복 프로토콜

- GLBP 이해 : 게이트웨이로드 밸런싱 프로토콜

스패닝 트리 프로토콜 (STP)

- 스패닝 트리 프로토콜 (STP) 토폴로지 변경

- 스패닝 트리 토폴로지 튜닝 및 최적화

- Cisco 다중 스패닝 트리 프로토콜 (MSTP) 네트워크

- MST 다중 스패닝 트리 인터페이스 비용 및 우선 순위

- 여러 스패닝 트리 오해 및 솔루션

에테르 채널

- Cisco LACP 링크 집계 제어 프로토콜

- EtherChannel 문제 해결 : EtherChannel Summary 표시

- 에테르 채널로드 밸런싱 설명 및 구성

엔터프라이즈 네트워크 설계 및 아키텍처

패킷 전달 메커니즘

- 프로세스 전환 메커니즘이 설명되었습니다

- CISCO Express 전달 (CEF) 개요

- SSO 이해 : Cisco Stateful 전환

- Cisco Switching Database Manager (SDM) 템플릿

네트워크 보안 설계

- 네트워크 보안 설계 : Cisco Safe

- Cisco Talos – Cisco’S 위협 인텔리전스 조직

- Cisco 보안 맬웨어 분석 (위협 그리드) 개요

- Cisco Advanced Malware Protection (AMP)이 설명했습니다

- Cisco AnyConnect 보안 이동성 클라이언트는 무엇입니까??

- Cisco Umbrella Cloud Security는 무엇입니까??

- Cisco Secure Web Appliance (이전 Cisco WSA)

- Cisco NGIPS : 차세대 침입 예방 시스템

- Cisco NGFW : 차세대 방화벽이란 무엇입니까??

네트워크 액세스 제어 (NAC)

- IEEE 802.1x 네트워크 액세스 제어 인증

- EAP (Extensible Authentication Protocol)가 설명했습니다

- WiFi 보호 액세스 인증 방법

- MAC 인증 우회 (MAB) 인증이 설명되었습니다

- 네트워크 인증 : Webauth, Flexauth, IBNS

- Cisco Trustsec Security Solution 개요

- 미디어 액세스 제어 보안 MACSEC 개요

라인 및 비밀번호 보호

- 액세스 제어 목록이있는 가상 터미널 (VTY) 라인

- 전송 입력 : SSH, Telnet, All, 없음 키워드

- Cisco Exect-Timeout 및 Absolute-Timeout 명령

라우터 보안 기능

- 구역 기반 방화벽 개요

- 구역 기반 방화벽 Cisco 구성 및 검증

- Cisco COPP 제어 평면 정책 구성

- Cisco 라우터 확보 : 장치 경화 측정

데이터 경로 가상화

- Cisco VRF 가상 라우팅 및 전달

- 일반 라우팅 캡슐화 (GRE) 터널

- GRE 터널 및 재귀 라우팅 문제

- IPSEC 란 무엇입니까 (인터넷 프로토콜 보안)?

- 인터넷 키 교환 IKEV1 및 IKEV2 개요

- Cisco IPsec VPN 솔루션 개요

- IPSec 구성 및 확인을 통한 사이트 간 GRE

- IPsec를 통한 사이트 간 가상 터널 인터페이스 (VTI)

네트워크 가상화 개념

- LISP : Cisco Locator ID 분리 프로토콜

- Cisco LISP 네트워킹 아키텍처 및 프로토콜

- LISP 프로토콜 운영 구성 요소가 설명되었습니다

- Cisco VXLAN : 가상 확장 가능한 지역 네트워크

네트워크 시간 프로토콜 (NTP)

네트워크 관리 및 문제 해결

- 스패린 포트 분석기 (SPAN) 포트 구성

- RSPAN (원격 스위치 포트 분석기)이 설명했습니다

- ERSPAN (캡슐화 된 원격 스팬)이 설명했습니다

- IP SLA 이해 (서비스 수준 계약)

서비스 품질 (QOS)

- QOS (서비스 품질) 개요

- Diffserv QoS vs Intserv QoS 모델

- QOS 마킹 메커니즘이 설명되었습니다

무선 기술 개념

- 무선 통신 이론 소개

- Wi -Fi 주파수, 위상 및 파장

- RF 전력 및 DB 변환 이해

무선 LAN (WLAN) 인프라

- Cisco Lightweight Access Point 및 WLC 페어링

- Cisco Wireless Access Point (AP) 모드가 설명되었습니다

- 무선 안테나 특성이 설명되었습니다

- 방향 안테나 대 전 방향 안테나

무선 로밍

- Cisco Autonomous Access Point Wi-Fi Roaming

- 무선 인트라 롤러 Wi -Fi 로밍이 설명되었습니다

- WLAN 인터 컨트롤러 계층 2 및 레이어 3 로밍

- 무선 이동성 그룹이란 무엇입니까??

- 무선 네트워크에서 Wi-Fi 장치 위치 추적

가상화

- 컨테이너 란 무엇입니까?? 컨테이너 대 VM (가상 머신)

- 가상 네트워크 기능이란? VNF가 설명했다

- SR-IOV, PCI 패스 스루 및 OVS-DPDK

SD-Access 및 SD-WAN 솔루션

- Cisco SDA (SD-Access) 아키텍처 개요

- Cisco SD-Access Architecture : 네트워크 계층

- 소프트웨어 정의 액세스 네트워크 직물 역할

- Cisco SDA (SD-Access) 아키텍처 : 컨트롤러 계층

- Cisco SD 액세스 아키텍처 : 관리 계층

- Cisco SD-WAN 아키텍처 개요

- Cisco 소프트웨어 정의 WAN (SD-WAN) Cloud Onramp

네트워크 프로그래밍 가능성

네트워크 자동화

- 요리사 개요 및 요리사 서버 배포

- Ansible이란 무엇입니까?? Ansible 기초를 이해합니다

IKEV2 Phase 1 (IKE SA) 및 2 단계 (Child SA) 메시지 교환

이전 수업, 우리는 Phase1 (기본 모드/공격 모드) 및 Phase2 (빠른 모드)의 IKEV1 및 IKEV1 메시지 교환에 대해 배웠습니다. IKEV1에는 IKEV1 Phase 1이 기본 모드에있는 경우 9 개의 메시지 교환이 있습니다 (기본 모드의 6 개의 메시지, Quick Mode의 3 개의 메시지) 또는 IKEV1 Phase 1이 공격적인 모드에있는 경우 6 개의 메시지 교환 (공격 모드의 3 개의 메시지 및 빠른 모드의 3 개의 메시지)이 있습니다.

인터넷 키 교환 버전 2 (IKEV2)는 다음 버전의 IKEV1입니다. IKEV2는 처음에 RFC 4306에 의해 정의 된 후 RFC 5996에 의해 쓸모 없게되었습니다. IKEV2 현재 RFC는 RFC 7296 및 RFC 7427입니다. IKEV2는 IKEV1의 대부분의 특징을 가지고 있습니다.

IKEV1과 마찬가지로 IKEV2는 2 단계 협상 프로세스도 있습니다. 첫 번째 단계는 IKE_SA_INIT로 알려져 있으며 두 번째 단계는 IKE_AUTH라고합니다. 두 번째 교환 (2 단계)이 끝날 때, 첫 번째 자식 SA가 만들어졌습니다. Child SA는 IKEV1 IPSEC SA의 IKEV2 용어입니다.

나중에 새로운 터널 사용에 추가 아동 SA를 만들 수 있습니다. 이 교환을 Create_child_sa Exchange라고합니다. 새로운 Diffie-Hellman 값과 암호화 및 해싱 알고리즘의 새로운 조합은 Create_child_SA Exchange에서 협상 할 수 있습니다.

IKEV2는 UDP 포트 500 및 4500을 통해 실행됩니다 (IPSEC NAT TRAVERSAL) . IKEV2를 사용하도록 구성된 장치는 UDP 포트 500 및 4500에서 패킷을 허용합니다.

IKEV2 IPsec 피어는 사전 공유 키, 인증서 또는 EAP (Extensible Authentication Protocol)를 사용하여 검증 될 수 있습니다. EAP (Extensible Authentication Protocol)는 ipsec 피어 간의 다른 레거시 인증 방법을 허용합니다.

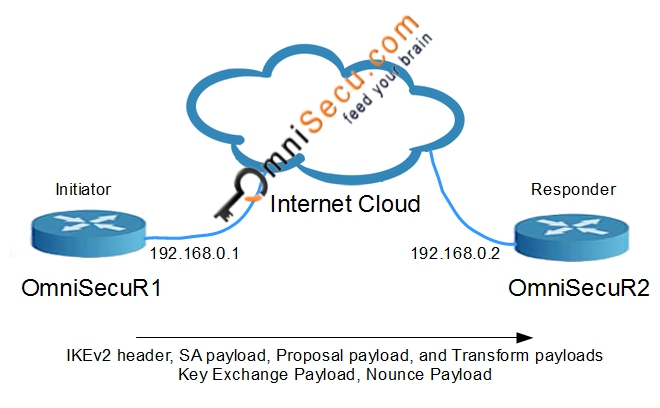

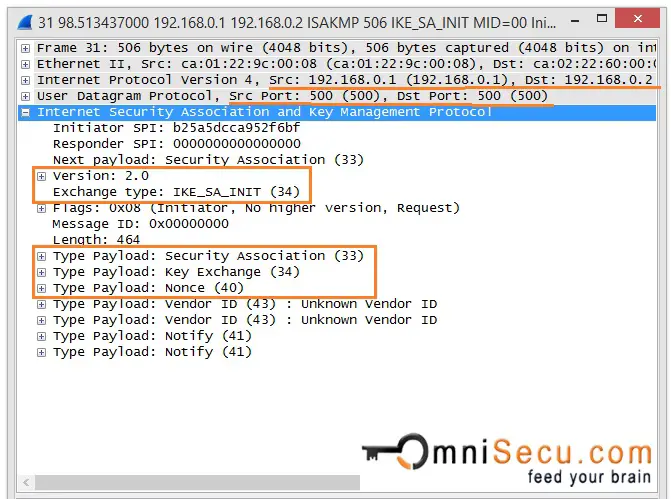

IKEV2 Phase 1 메시지 1

IKEV2에서는 개시 자에서 응답자로의 첫 번째 메시지 (IKE_SA_INIT)에는 보안 협회 제안, 암호화 및 무결성 알고리즘, Diffie-Hellman 키 및 비스가 포함됩니다.

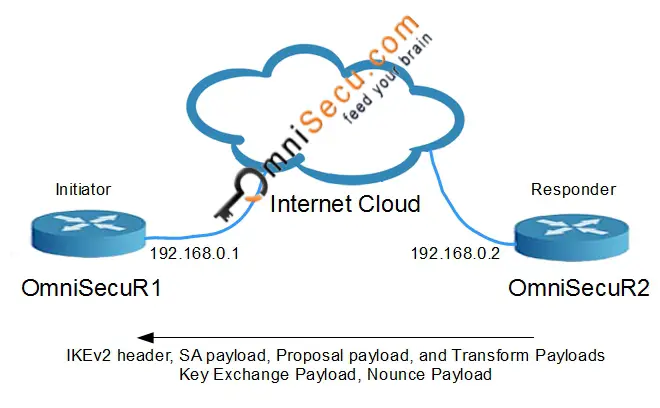

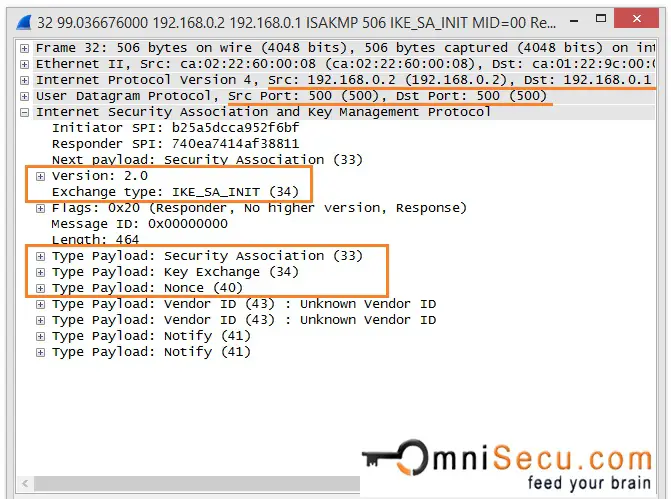

IKEV2 Phase 1 메시지 2

IKEV2에서 응답자로부터의 두 번째 메시지는 보안 협회 제안, 암호화 및 무결성 알고리즘, Diffie-Hellman 키 및 비스에 포함됩니다.

메시지 1과 2는 보호되지 않습니다. 이제 ipsec 피어는 Ike-Sa에서 사용되는 키를 도출하는 데 사용되는 Skeyseed를 생성합니다. 모든 미래의 IKE 키는 SkeySeed를 사용하여 생성됩니다. 메시지 1과 2 후에 다음 메시지는 암호화 및 인증으로 보호됩니다.

IKEV2 단계 1- 메시지 3 및 4

세 번째 및 네 번째 마사지 (IKE_AUTH)는 이전 메시지 1과 2 (IKE_SA_INIT)에 의해 생성 된 IKE SA에 대해 암호화되고 인증됩니다. 이 두 메시지는 인증을위한 것입니다. 이 단계에서 개시 자 및 응답자 신분, 인증서 교환 (사용 가능한 경우)이 완료됩니다. 세 번째 및 네 번째 마사지 (IKE_AUTH)는 이전 메시지를 인증하고 IPSec 피어의 신원을 검증하며 첫 번째 child_sa를 설정합니다.

메시지가 끝나면 3과 4가 끝나면 ipsec 피어의 신원이 확인되고 첫 번째 child_sa가 설정됩니다.

IKEV2 프로토콜에는 IKE와 같은 두 가지 모드가 있습니까?

IKE 프로토콜에는 2 개의 모드가 있으며 모드는 구조가 다릅니다. IKEV2 프로토콜에는 IKE와 같은 두 가지 모드가 있습니까?.

140k 11 11 금 배지 220 220은 배지 349 349 브론즈 배지

2014 년 4 월 15 일 7:17에 요청했습니다

gev_sedrakyan gev_sedrakyan

125 1 1 골드 배지 1 1 실버 배지 5 5 청동 배지

1 답변 1

$ \ begingroup $

아니요, IKEV2는 ‘기본 모드’및 ‘공격적인 모드’와 유사하지 않으며 초기 ‘빠른 모드’를 제거했습니다,

IKEV1이 원래 작성되었을 때, 그들은 IKE와 IPSEC 사이의 강한 분리를 원했습니다. 그들은 ipsec 이외의 것들에 ike가 사용될 수있는 비전을 가지고있었습니다 (다른 “해석 영역”). 그래서 그들은 “Ike SAS 협상”과 “IPSEC SAS 협상”을 완전히 분리했습니다.

또한, 그들은 왕복 메시지 수를 최소화하거나 신원 보호를 제공하는 것이 더 나을지 확신하지 못했습니다. 따라서 그들은 두 가지 다른 모드를 설계했습니다 (구현자가 트레이드 오프를 선택할 수있게 함).

그들이 IKEV2를 디자인했을 때, 그들은이 두 가지 옵션을 모두 다시 생각했습니다. 그들은 아무도 IPSEC 이외의 다른 사람에게 IKE를 실제로 사용하지 않았다는 것을 깨달았으며, 구현자가 다른 옵션을 지원하도록 강요하는 것은 잘못된 것임을 깨달았습니다. 따라서 그들은 IKE SA와 초기 IPSEC SA 협상을 단일 교환 세트 (라운드 트립의 수를 줄이고 따라서 “공격 모드”의 이점을 대부분 얻는 동시에 메인 모드의 ID 보호 (및 DOS 저항)를 결합하려고 시도했습니다.

VPN 프로토콜 : IKEV2

VPN 프로토콜로서 IKEV2의 강점과 약점을 알아보십시오.

30 일 환불 보장

IKEV2는 무엇입니까??

IKEV2는 인터넷 키 교환 버전 2를 나타냅니다. 이 VPN 프로토콜은 IKEV2/IPSEC라고도합니다. 그러나 IPSEC 암호화 계층이 없으면 IKEV2가 구현되지 않으므로 일반적으로 IKEV2로 단축됩니다. OpenVPN보다 더 가볍고 안정적으로 간주되는 동안 사용자 정의 가능성을 유지합니다. 그러나 일부 방화벽에 의해 차단되는 UDP를 통해서만 사용할 수 있습니다.

IKEV2는 최신 프로토콜 중 하나이며, 특히 속도가 있습니다. 그것’모든 플랫폼에서 모바일 장치에 적합합니다.

ExpressVPN은 OpenVPN 및 IKEV2와 함께 Lightway를 VPN 프로토콜로 사용하는 것이 좋습니다. L2TP/IPSEC는 여전히 암호화를 제공하지만 공격자가 VPN 세션을 해독하는 방법이있을 수 있습니다.

- L2TP/IPsec보다 더 안전합니다

- OpenVPn보다 느립니다