IPSEC는 ike 또는 ISAKMP를 사용합니까?

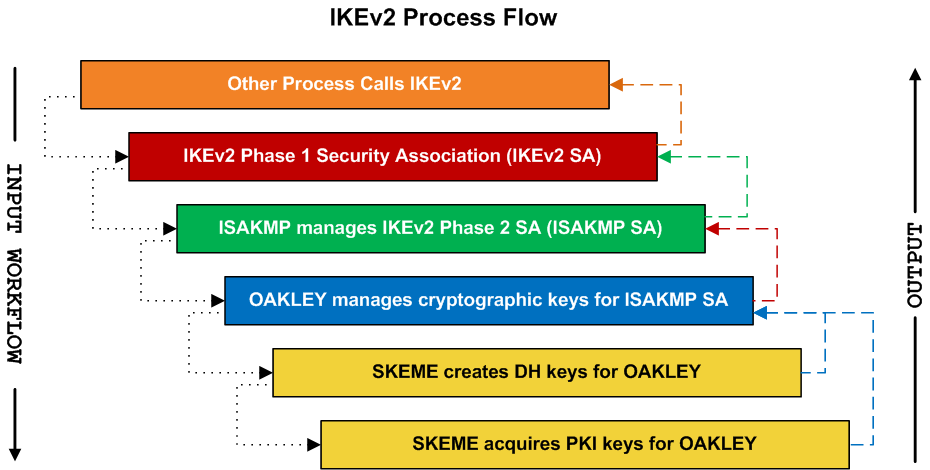

IKEV2는 ISAKMP를 사용하여 2 단계에서 Oakley를 호출하여 Skeme (키링 재료)에 입력을 조정하고 출력을 ISAKMP (키)로 반환 할 것으로 예상됩니다. ISAKMP가 단순히 Skeme와 직접 통신하지 않는 이유는 무엇입니까?? 이 모든 단계를 한 번에 처리하는 단일 프로세스가없는 이유? 세 단어 : 완벽한 전진 비밀 (PFS).

Ike는 Oakley를 사용합니까?

[rfc home] [텍스트 | pdf | html] [트래커] [ipr] [정보 페이지]

쓸모없는 : 4306 역사

업데이트 : 4109

요약:

1. IPSEC는 Keying Information의 교환 및 동료 인증을 위해 ISAKMP (Internet Security Association 및 Key Management Protocol)를 사용합니다.

2. 최신 버전의 IKE 인 IKEV2는 ISAKMP를 사용하여 IPSEC 협상의 2 단계에서 주요 교환 프로토콜 인 Oakley를 호출합니다.

삼. ISAKMP는 키싱 재료를 생성하는 Skeme에 입력을 좌표하고 출력을 ISAKMP로 반환하여 키 관리를 처리합니다.

4. ISAKMP가 Skeme과 직접 통신하지 않는 이유는 PFS (Perfect Forward Secrecy)로 인해 한 세션의 열쇠가 과거 나 미래의 세션을 타협하지 않도록합니다.

키 포인트:

- IPSEC는 키 교환 및 인증에 ISAKMP를 사용합니다.

- IKEV2는 ISAKMP를 사용하여 IPSEC 협상 2 단계에서 Oakley에게 전화합니다.

- ISAKMP는 Skeme에 입력을 좌표하고 ISAKMP로 출력을 반환합니다.

- 완벽한 전진 비밀 (PFS).

질문:

- IKEV2가 ISAKMP를 사용하는 이유는 무엇입니까?? IKEV2는 ISAKMP를 사용하여 오클리를 호출합니다.

- ISAKMP의 목적은 무엇입니까?? ISAKMP는 IPSEC의 키 교환 및 인증에 사용됩니다.

- IPsec 협상에서 Skeme의 역할은 무엇입니까?? Skeme은 ISAKMP에서 수신 한 입력에 기초하여 키잉 자료를 생성합니다.

- 키 교환 및 키 생성의 모든 단계를 처리하는 단일 프로세스가없는 이유? PFS (Perfect Forward Secrecy)에는 과거 또는 미래의 세션의 타협을 방지하기 위해 주요 교환 및 주요 생성 프로세스의 분리가 필요합니다.

- IPSEC 협상에서 Oakley의 목적은 무엇입니까? 오클리.

- 완벽한 전진 비밀 (PFS)? PFS (Perfect Forward Secrecy).

- ISAKMP는 Skeme과 직접 통신합니다? 아니요, ISAKMP는 Skeme에 입력을 좌표하고 키 관리를 위해 ISAKMP에 출력을 반환합니다.

- IPSEC에서 사용되는 IKE 버전? IKEV2는 IPSEC에서 사용되는 최신 버전입니다.

- IPSEC에서 ISAKMP의 목적은 무엇입니까?? ISAKMP는 IPSEC의 키 교환 및 인증에 사용됩니다.

- IPSEC 협상의 2 단계에서 발생하는 일? 오클리.

- IPsec에서 PFS가 중요한 이유는 무엇입니까?? PFS는 한 세션의 키를 타협하는 것이 과거 나 미래의 세션을 타협하지 않도록하여 보안을 향상시킵니다.

- ISAKMP가 Skeme과 직접 의사 소통하지 않는 이유는 무엇입니까?? IPSEC의 완벽한 전진 비밀 (PFS)을 위해서는 키 교환 및 키 생성 프로세스의 분리가 필요합니다.

- IPSEC를 제외하고 다른 보안 협회에 ISAKMP를 사용할 수 있습니까?? 예, ISAKMP는 IETF IPSEC DOI의 AH 및 ESP와 같은 다른 보안 협회에 사용할 수 있습니다.

- IPSEC 용 Oakley 및 Skeme 프로토콜 전체를 구현해야합니까?? 아니요, IPSEC 목표에 필요한 Oakley 및 Skeme의 하위 집합 만 구현해야합니다.

- Ike는 무엇을 의미합니까?? Ike는 인터넷 키 교환을 나타냅니다.

자세한 답변 :

- IKEV2가 ISAKMP를 사용하는 이유는 무엇입니까??

IKEV2는 ISAKMP를 사용하여 IPSEC 협상 2 단계에서 Oakley를 호출합니다. ISAKMP는 Skeme에 입력을 조정하고 출력을 ISAKMP (키)로 반환합니다. 이 책임 부서는 PFS (Perfect Forward Secrecy)를 허용하여 과거와 미래의 세션의 보안을 보장합니다. - ISAKMP의 목적은 무엇입니까??

ISAKMP (Internet Security Association 및 Key Management Protocol)는 IPSEC에서 키어링 정보 교환 및 동료 인증에 사용됩니다. 두 장치간에 SAS (Security Association) 협상 및 설정을위한 프레임 워크를 제공합니다. - IPsec 협상에서 Skeme의 역할은 무엇입니까??

Skeme은 ISAKMP가 보안 협회를위한 키잉 자료를 생성하기 위해 사용하는 주요 교환 기술입니다. 익명 성, 거부 가능성 및 빠른 키 새로 고침과 같은 기능을 제공합니다. Skeme은 ISAKMP에서 입력을 취하고 키링 자료를 생성 한 다음 추가 처리를 위해 ISAKMP로 반환됩니다. - 키 교환 및 키 생성의 모든 단계를 처리하는 단일 프로세스가없는 이유?

IPSEC의 완벽한 전진 비밀 (PFS)을 위해서는 키 교환 및 키 생성 프로세스의 분리가 필요합니다. PFS는 한 세션의 키를 타협하는 것이 과거 또는 미래의 세션을 타협하지 않도록합니다. 이러한 프로세스를 분리하고 ISAKMP를 통해이를 조정함으로써 IPSEC의 보안이 향상됩니다. - IPSEC 협상에서 Oakley의 목적은 무엇입니까?

Oakley는 IPsec 협상의 2 단계에서 사용되는 주요 교환 프로토콜입니다. “모드”로 알려진 일련의 주요 교환을 설명하는데, 이는 키를위한 완벽한 전진 비밀, ID 보호 및 인증과 같은 기능을 제공합니다. Oakley는 ISAKMP에 의해 호출되어 ipsec의 키잉 재료를 생성합니다. - 완벽한 전진 비밀 (PFS)?

PFS (Perfect Forward Secrecy). IPSEC의 맥락에서 PFS는 ISAKMP 및 Oakley가 조정하여 모든 IPSEC 세션의 보안을 보장하는 주요 교환 및 주요 생성 프로세스를 분리하여 달성됩니다. - ISAKMP는 Skeme과 직접 통신합니다?

아니요, ISAKMP는 Skeme과 직접 통신하지 않습니다. ISAKMP는 Skeme에 입력을 좌표하고 ISAKMP로 출력을 반환합니다. 이 책임 부서는 PFS (Perfect Forward Secrecy)를 시행 할 수 있으며 IPsec에 사용되는 키잉 자료의 보안을 보장합니다. - IPSEC에서 사용되는 IKE 버전?

IPsec에 사용되는 IKE의 최신 버전은 IKEV2로, 이전 버전의 기능을 바탕으로 향상된 보안 기능을 제공합니다. - IPSEC에서 ISAKMP의 목적은 무엇입니까??

IPSEC에서 ISAKMP의 목적은 인증 및 키 교환을위한 프레임 워크를 제공하는 것입니다. ISAKMP는 주요 교환 독립이며 다양한 주요 교환 방법을 지원합니다. IPsec 동료 간의 SAS (Security Association) 협상 및 설립을 담당합니다. - IPSEC 협상의 2 단계에서 발생하는 일?

IPSEC 협상의 2 단계에서 ISAKMP. 이 키링 자료는 동료 간의 IPSEC 트래픽에 대한 SAS (Security Associations)를 설정하는 데 사용됩니다. - IPsec에서 PFS가 중요한 이유는 무엇입니까??

PFS (Perfect Forward Secrecy)는 IPSEC에서 중요합니다. 한 세션에 사용 된 키가 과거 또는 미래의 세션에 사용되는 키가 손상되지 않도록하기 때문에 IPSEC에서 중요합니다. 주요 교환 및 키 생성 프로세스를 분리하여 IPSEC는 PFS를 달성하고 커뮤니케이션의 전반적인 보안을 향상시킵니다. - ISAKMP가 Skeme과 직접 의사 소통하지 않는 이유는 무엇입니까??

ISAKMP는 Skeme과 직접 통신하여 완벽한 전진 비밀 (PFS)을 시행하지 않습니다. PFS는 ISAKMP와 Oakley에 의해 조정 된대로 주요 교환 및 주요 생성 프로세스를 분리해야합니다. 이 분리는 커뮤니케이션에 사용되는 키링 자료를 보호하여 IPSEC의 보안을 향상시킵니다. - IPSEC를 제외하고 다른 보안 협회에 ISAKMP를 사용할 수 있습니까??

예, ISAKMP는 IPSEC를 제외하고 다른 보안 협회에 사용할 수 있습니다. IETF IPSEC DOI (해석 도메인)에 대한 AH (인증 헤더) 및 ESP (캡슐화 된 보안 페이로드)와 같은 보안 협회에 사용할 수 있으며 다양한 보안 커뮤니케이션 시나리오에서 인증 및 키 교환을위한 프레임 워크를 제공합니다. - IPSEC 용 Oakley 및 Skeme 프로토콜 전체를 구현해야합니까??

아니요, IPSEC의 경우 전체 Oakley 및 Skeme 프로토콜을 구현할 필요는 없습니다. IPSEC의 목표를 달성하는 데 필요한 이러한 프로토콜의 하위 집합 만 구현하면됩니다. 이를 통해 배포의 특정 요구 사항을 기반으로 특정 프로토콜 및 기능을 선택할 수 있습니다. - Ike는 무엇을 의미합니까??

Ike는 인터넷 키 교환을 나타냅니다. 동료 간의 보안 협회를 협상하고 확립하기 위해 IPSEC에서 사용되는 주요 관리 프로토콜입니다.

IPSEC는 ike 또는 ISAKMP를 사용합니까?

IKEV2는 ISAKMP를 사용하여 2 단계에서 Oakley를 호출하여 Skeme (키링 재료)에 입력을 조정하고 출력을 ISAKMP (키)로 반환 할 것으로 예상됩니다. ISAKMP가 단순히 Skeme와 직접 통신하지 않는 이유는 무엇입니까?? 이 모든 단계를 한 번에 처리하는 단일 프로세스가없는 이유? 세 단어 : 완벽한 전진 비밀 (PFS).

Ike는 Oakley를 사용합니까?

[rfc home] [텍스트 | pdf | html] [트래커] [ipr] [정보 페이지]

쓸모없는 : 4306 역사

업데이트 : 4109

네트워크 작업 그룹 d. Harkins 의견 요청 : 2409 d. Carrel 카테고리 : 표준 트랙 Cisco Systems 1998 년 11 월 인터넷 키 교환 (IKE) 이 메모의 상태이 문서는 인터넷 커뮤니티를위한 인터넷 표준 트랙 프로토콜을 지정하고 개선에 대한 토론 및 제안을 요청합니다. 표준화 상태 및이 프로토콜의 상태에 대해 "인터넷 공식 프로토콜 표준"(STD 1)의 현재 판을 참조하십시오. 이 메모의 분포는 무제한입니다. 저작권 통지 저작권 (C) 인터넷 협회 (1998). 판권 소유. 목차 1 초록. 2 2 토론. 2 3 용어 및 정의. 3 3.1 요구 사항 용어. 3 3.2 표기법. 3 3.3 완벽한 전진 비밀. 5 3.4 보안 협회. 5 4 소개. 5 5 교환. 8 5.1 디지털 서명을 사용한 인증. 10 5.2 공개 키 암호화를 통한 인증. 12 5.3 공개 키 암호화를 통한 수정 된 인증 방법. 13 5.4 사전 공유 키가있는 인증. 16 5.5 빠른 모드. 16 5.6 새로운 그룹 모드. 20 5.7 ISAKMP 정보 교환. 20 6 오클리 그룹. 21 6.1 첫 오클리 그룹. 21 6.2 초 오클리 그룹. 22 6.3 세 번째 오클리 그룹. 22 6.4 네 번째 오클리 그룹. 23 7 완전한 교환의 페이로드 폭발. 23 7.메인 모드의 1 단계 1. 23 7.빠른 모드의 2 단계 2. 25 8 완벽한 전진 비밀 예. 27 9 구현 힌트. 27 Harkins & Carrel 표준 트랙 [Page 1]

RFC 2409 IKE 1998 년 11 월 10 보안 고려 사항. 28 11 IANA 고려 사항. 30 12 승인. 31 13 참조. 31 부록 a. 33 부록 b. 37 저자의 주소. 40 명의 저자 메모. 40 전체 저작권 명세서. 41 1. 추상적인 ISAKMP ([MSST98])는 인증 및 키 교환을위한 프레임 워크를 제공하지만이를 정의하지 않습니다. ISAKMP는 주요 교환 독립성으로 설계되었습니다. 즉, 다양한 주요 교환을 지원하도록 설계되었습니다. Oakley ([ORM96])는 "모드"라고하는 일련의 주요 교환을 설명하고 각 (E가 제공하는 서비스에 대해 자세히 설명합니다.g. 열쇠, 정체성 보호 및 인증을위한 완벽한 전진 비밀). Skeme ([Skeme])는 익명 성, 거부 가능성 및 빠른 키 새로 고침을 제공하는 다목적 키 교환 기술을 설명합니다. 이 문서는 ISAKMP와 함께 사용하기 위해 인증 된 키잉 자료를 얻기 위해 ISAKMP와 함께 Oakley 및 Skeme의 일부를 사용한 프로토콜을 설명하고 IETF IPSEC DOI의 AH 및 ESP와 같은 다른 보안 협회에 대해 설명합니다. 2. 논의 이 메모는 하이브리드 프로토콜을 설명합니다. 목적은 보호 된 방식으로 보안 협회를위한 협상하고 인증 된 키잉 자료를 제공하는 것입니다. 이 메모를 구현하는 프로세스는 가상 사설 네트워크 (VPN) 협상 및 원격 사이트 (IP 주소를 미리 알 필요가없는)에서 원격 사용자를 제공하는 데 보안 호스트 또는 네트워크에 액세스하는 데 사용할 수 있습니다. 고객 협상이 지원됩니다. 클라이언트 모드는 협상 당사자가 보안 협회 협상이 일어나는 엔드 포인트가 아닌 곳입니다. 클라이언트 모드에서 사용될 때 최종 당사자의 신원은 숨겨져 있습니다. Harkins & Carrel 표준 트랙 [Page 2]

RFC 2409 IKE 1998 년 11 월 이것은 전체 Oakley 프로토콜을 구현하지 않지만 목표를 충족시키는 데 필요한 하위 집합 만. 그것은 전체 Oakley 프로토콜을 준수하거나 준수하지 않으며 Oakley 프로토콜에 어떤 식 으로든 의존하지 않습니다. 마찬가지로, 이것은 전체 Skeme 프로토콜을 구현하지는 않지만 인증을위한 공개 키 암호화 방법과 Nonce 교환을 사용한 빠른 재생 개념 만 구현합니다. 이 프로토콜은 Skeme 프로토콜에 어떤 식 으로든 의존하지 않습니다. 삼. 용어 및 정의 삼.1 요구 사항 용어 키워드 "꼭", "필수", "필수", "필수", "해야한다", "해야하지 않아야"및 "이 문서에 나타나는"May "는 [Bra97]에 설명 된대로 해석되어야합니다. 삼.2 표기법 이 메모에는 다음 표기법이 사용됩니다. HDR은 Exchange 유형이 모드 인 ISAKMP 헤더입니다. hdr*로 쓰면 페이로드 암호화를 나타냅니다. SA는 하나 이상의 제안이있는 SA 협상 페이로드입니다. 개시자는 협상을위한 여러 제안을 제공 할 수 있습니다. 응답자는 하나만으로 답장해야합니다. _b는 페이로드의 본문을 나타냅니다. isakmp generic vpayload가 포함되어 있지 않습니다. SAI_B.이자형. DOI, 상황, 모든 제안 및 모든 변환 개시자가 제공하는 모든 변환. CKY-I 및 CKY-R. g^xi 및 g^xr. G^xy는 Diffie-Hellman 공유 비밀입니다. KE는 Diffie-Hellman Exchange에서 교환 된 홍보를 포함하는 주요 교환 페이로드입니다. 특별한 인코딩이 없습니다 (e.g. KE 페이로드 데이터에 사용되는 TLV). Harkins & Carrel 표준 트랙 [Page 3]

RFC 2409 IKE 1998 년 11 월 NX는 Nonce 페이로드입니다. x는 : ISAKMP 개시제 및 응답자의 경우 I 또는 R. IDX는 "X"에 대한 식별 페이로드입니다. X는 다음과 같은 경우 1 단계 협상 중에 ISAKMP 개시제 및 응답자에 대한 "II"또는 "IR"; 또는 2 단계에서 각각 사용자 개시제 및 응답자의 "UI"또는 "ur". 인터넷 DOI의 ID 페이로드 형식은 [PIP97]에 정의되어 있습니다. SIG는 서명 페이로드입니다. 서명 할 데이터는 Exchange-Difect입니다. 인증서는 인증서 페이로드입니다. 해시 (및 해시 (2) 또는 해시와 같은 파생물)는 해시 페이로드입니다. 해시의 내용은 인증 방법에 따라 다릅니다. PRF (Key, MSG)는 키드 랜덤 함수 (종종 키가있는 해시 함수)입니다. 의사 랜덤으로 보이는 결정 론적 출력을 생성하는 데 사용. PRF는 주요 파생 및 인증에 모두 사용됩니다 (I.이자형. 키로 된 Mac). ([KBC96] 참조). Skeyid는 Exchange의 활성 플레이어에게만 알려진 비밀 자료에서 파생 된 문자열입니다. skeyid_e는 ISAKMP SA가 메시지의 기밀성을 보호하기 위해 사용하는 키잉 자료입니다. skeyid_a는 ISAKMP SA가 메시지를 인증하기 위해 사용하는 키잉 자료입니다. skeyid_d. y는 "x"가 "y"키로 암호화되어 있음을 나타냅니다. --> "응답자에 대한 개시 자"커뮤니케이션 (요청)을 나타냅니다. x]는 x가 선택 사항임을 나타냅니다. Harkins & Carrel 표준 트랙 [Page 4]

RFC 2409 IKE 1998 년 11 월 메시지 암호화 (ISAKMP 헤더 이후 '*'에 의해 언급 된 경우) ISAKMP 헤더 바로 다음에 시작해야합니다. 통신이 보호되면 ISAKMP 헤더에 따른 모든 페이로드는 암호화해야합니다. 암호화 키는 각 알고리즘에 대해 정의 된 방식으로 skeyid_e에서 생성됩니다. 삼.3 완벽한 전진 비밀 메모에 사용될 때 PFS (Perfect Forward Secrecy)는 단일 키의 타협이 단일 키로 보호 된 데이터에만 액세스 할 수 있다는 개념을 나타냅니다. PFS가 존재하기 위해서는 데이터 전송을 보호하는 데 사용되는 키가 추가 키를 도출하는 데 사용해서는 안되며, 데이터 전송을 보호하는 데 사용되는 키가 다른 키링 자료에서 파생 된 경우 더 이상 키를 도출하는 데 사용해서는 안됩니다. 이 프로토콜에서는 키와 아이덴티티에 대한 완벽한 전진 비밀이 제공됩니다. (섹션 5.5 및 8). 삼.4 보안 협회 보안 협회 (SA)는 정보를 보호하는 데 사용되는 일련의 정책 및 키입니다. ISAKMP SA는이 프로토콜의 협상 동료들이 의사 소통을 보호하기 위해 사용하는 공유 정책 및 키입니다. 4. 소개 Oakley와 Skeme 각각은 인증 된 키 교환을 설정하는 방법을 정의합니다. 여기에는 페이로드 건설, 정보 페이로드, 처리 된 순서 및 사용 방법이 포함됩니다. Oakley는 "모드"를 정의하지만 ISAKMP는 "위상"을 정의합니다. 둘 사이의 관계는 매우 간단하며 Ike는 두 단계 중 하나에서 작동하는 모드로 다른 교환을 제시합니다. 1 단계. 이것을 ISAKMP 보안 협회 (SA)라고합니다. "메인 모드"및 "공격 모드"는 각각 1 단계 교환을 달성합니다. "기본 모드"및 "공격 모드"는 1 단계에서만 사용해야합니다. 2 단계. "빠른 모드"는 2 단계 교환을 달성합니다. "빠른 모드"는 2 단계에서만 사용해야합니다. Harkins & Carrel 표준 트랙 [5 페이지]

RFC 2409 IKE 1998 년 11 월 "새로운 그룹 모드"는 실제로 1 단계 또는 2 단계가 아닙니다. 1 단계를 따르지만 향후 협상에서 사용할 수있는 새로운 그룹을 설립하는 역할을합니다. "새로운 그룹 모드"는 1 단계 이후에만 사용해야합니다. ISAKMP SA는 양방향입니다. 즉, 일단 설립되면 어느 당사자도 빠른 모드, 정보 및 새로운 그룹 모드 교환을 시작할 수 있습니다. 기본 ISAKMP 문서에 따르면 ISAKMP SA는 이니시에이터의 쿠키와 응답자의 쿠키에 의해 식별됩니다. 1 단계 교환에서 각 당사자의 역할은 어떤 쿠키가 개시 자의지 지시합니다. Phase 1 Exchange가 설정 한 쿠키 순서는 빠른 모드, 정보 또는 새로운 그룹 교환 방향에 관계없이 ISAKMP SA를 계속 식별합니다. 다시 말해, ISAKMP SA의 방향이 변경 될 때 쿠키는 장소를 교환해서는 안됩니다. ISAKMP 단계를 사용하면 구현이 필요할 때 매우 빠른 키를 달성 할 수 있습니다. 단일 단계 1 협상은 2 단계 이상의 협상에 사용될 수 있습니다. 또한 단일 단계 2 협상은 여러 보안 협회를 요청할 수 있습니다. 이러한 최적화를 통해 구현은 SA 당 1 회 미만의 왕복 및 SA 당 하나의 DH 지수를 볼 수 있습니다. 1 단계의 "기본 모드"는 신원 보호를 제공합니다. 신원 보호가 필요하지 않은 경우 "공격적인 모드"를 사용하여 라운드 트립을 더욱 줄일 수 있습니다. 이러한 최적화를 수행하기위한 개발자 힌트는 다음과 같습니다. 또한 공개 키 암호화를 사용하여 공격적인 모드 교환을 여전히 신분 보호를 제공 할 것입니다. 이 프로토콜은 자체 doi 자체를 정의하지 않습니다. 1 단계에 설립 된 ISAKMP SA는 비 ISAKMP 서비스 (예 : IETF IPSEC DOI [PIP97])의 DOI 및 상황을 사용할 수 있습니다. 이 경우 구현은 동일한 DOI의 서비스를위한 SAS 설립을위한 ISAKMP SA의 사용을 제한하도록 선택할 수 있습니다. 또는 ISAKMP SA는 DOI 및 상황 모두에서 값 0으로 설정 될 수 있으며 (이 필드에 대한 설명은 [MSST98] 참조). 1 단계 SA의 설정에 0의 doi가 사용되는 경우, 1 단계에 사용 된 ID 페이로드의 구문은 [MSST98]에 정의 된 DOI-E-E에서 정의 된 것입니다.g. [PIP97]- 정체성의 구문과 의미를 더 확장 할 수 있습니다. 다음 속성은 IKE가 사용하며 ISAKMP 보안 협회의 일부로 협상됩니다. (이러한 속성은 ISAKMP 보안 협회와 관련이 있으며 ISAKMP가 다른 서비스를 대신하여 협상 할 수있는 보안 협회와 관련이 없습니다.)) Harkins & Carrel 표준 트랙 [Page 6]

RFC 2409 IKE 1998 년 11 월 - 암호화 알고리즘 - 해시 알고리즘 - 인증 방법 - Diffie -Hellman을 수행 할 그룹에 대한 정보. 이러한 모든 속성은 필수이며 협상해야합니다. 또한 psuedo-random 함수 ( "PRF")를 선택적으로 협상 할 수 있습니다. (현재이 문서에 정의 된 협상 가능한 의사 랜덤 기능이 없습니다. 개인 사용 속성 값은 동의 당사자 간의 PRF 협상에 사용될 수 있습니다). "PRF"가 협상이 아닌 경우 협상 된 해시 알고리즘의 HMAC ([KBC96] 참조) 버전은 의사 랜덤 기능으로 사용됩니다. 다른 비 필수 속성은 부록 a에 설명되어 있습니다. 선택한 해시 알고리즘은 기본 및 HMAC 모드를 모두 지원해야합니다. Diffie-Hellman 그룹은 정의 된 그룹 설명 (섹션 6)을 사용하여 지정하거나 그룹의 모든 속성을 정의하여 지정해야합니다 (섹션 5.6). 그룹 속성 (예 : 그룹 유형 또는 프라임- 부록 A 참조)은 이전에 정의 된 그룹 (예약 그룹 설명 또는 새로운 그룹 모드 교환이 끝난 후 설정된 개인 사용 설명)과 함께 제공되어서는 안됩니다. IKE 구현은 다음 속성 값을 지원해야합니다.-DES [DES]는 CBC 모드에서 약하고 반 마감, 키 점검 (약 및 반 마중 키는 [SCH96]에 참조되고 부록 A에 나열되어 있음)를 지원합니다. 키는 부록 b에 따라 도출됩니다. - MD5 [MD5] 및 Sha [Sha>. - 사전 공유 키를 통한 인증. - 기본 그룹 번호 1의 MODP (아래 참조). 또한 IKE 구현은 다음을 지원해야합니다. 3DES 암호화; 해시를위한 호랑이 ([Tiger]); 디지털 서명 표준, RSA [RSA] 서명 및 RSA 공개 키 암호화를 통한 인증; 및 MODP 그룹 번호 2. IKE 구현은 부록 A에 정의 된 추가 암호화 알고리즘을 지원할 수 있으며 ECP 및 EC2N 그룹을 지원할 수 있습니다. 여기에 설명 된 IKE 모드는 IETF IPSEC DOI [PIP97]이 구현 될 때마다 구현해야합니다. 다른 dois는 여기에 설명 된 모드를 사용할 수 있습니다. Harkins & Carrel 표준 트랙 [7 페이지]

RFC 2409 IKE 1998 년 11 월 5. 교환 인증 된 키 교환을 설정하는 데 사용되는 두 가지 기본 방법이 있습니다 : 기본 모드 및 공격 모드. 각각은 임시 Diffie-Hellman Exchange에서 인증 된 키잉 자료를 생성합니다. 기본 모드를 구현해야합니다. 공격적인 모드를 구현해야합니다. 또한 빠른 모드는 신선한 키링 자료를 생성하고 비 ISAKMP 보안 서비스를 협상하는 메커니즘으로 구현해야합니다. 또한 새로운 그룹 모드는 Diffie-Hellman 교환을위한 개인 그룹을 정의하는 메커니즘으로 구현해야합니다. 구현은 교환 중간에 교환 유형을 전환해서는 안됩니다. Exchanges는 표준 ISAKMP 페이로드 구문, 속성 인코딩, 시간 초과 및 메시지 재전송, 정보 메시지를 준수합니다.g 예를 들어 제안서가 용납 할 수 없거나 서명 검증 또는 암호 해독이 실패한 경우 알림 응답이 전송됩니다. SA 페이로드는 1 단계 교환의 다른 모든 페이로드보다 우선해야합니다. 달리 명시된 경우를 제외하고는 특정 순서에 있어야 할 메시지에 ISAKMP 페이로드에 대한 요구 사항이 없습니다. 1 단계 또는 2 단계 교환에서 KE 페이로드로 통과 된 Diffie-Hellman 공공 가치는 제로로 값을 사전 출원하여 협상 된 Diffie-Hellman 그룹의 길이 여야합니다. Nonce 페이로드의 길이는 8 ~ 256 바이트 사이 여야합니다. 메인 모드는 ISAKMP Identity Protect Exchange의 인스턴스화입니다. 처음 두 메시지는 정책을 협상합니다. 다음 두 교환 Diffie-Hellman 공공 가치 및 보조 데이터 (E.g. 교환에 필요한 비스); 마지막 두 메시지는 Diffie-Hellman Exchange를 인증합니다. 초기 ISAKMP 교환의 일부로 협상 된 인증 방법은 페이로드의 구성에 영향을 주지만 목적은 아닙니다. 메인 모드의 XCHG는 ISAKMP Identity Protect입니다. 마찬가지로 공격적인 모드는 ISAKMP 공격적인 교환의 인스턴스화입니다. 처음 두 메시지는 정책, Exchange Diffie-Hellman 공공 가치 및 교환에 필요한 보조 데이터 및 신원을 협상합니다. 또한 두 번째 메시지는 응답자를 인증합니다. 세 번째 메시지는 개시자를 인증하고 교환 참여 증명을 제공합니다. 공격적인 모드의 XCHG는 ISAKMP 공격입니다. 최종 메시지는 각 당사자가 Harkins & Carrel 표준 트랙 [페이지 8]

RFC 2409 IKE 1998 년 11 월 이 교환의 협상이 완료 될 때까지 원하는 경우 지수를 연기하십시오. 공격적인 모드의 그래픽 묘사는 최종 페이로드를 명확하게 보여줍니다. 그럴 필요는 없습니다. Ike의 교환은 종료되지 않았으며 고정 된 수의 메시지가 있습니다. 인증서 요청 수신 페이로드는 전송되거나 예상되는 메시지 수를 연장해서는 안됩니다. 보안 협회 협상은 공격적인 모드로 제한됩니다. 메시지 구성 요구 사항으로 인해 Diffie- Hellman Exchange가 수행되는 그룹은 협상 할 수 없습니다. 또한 다른 인증 방법이 속성 협상을 더욱 제한 할 수 있습니다. 예를 들어, 공개 키 암호화를 통한 인증을 협상 할 수 없으며 인증을 위해 개정 된 공개 키 암호화 방법을 사용할 때 암호와 해시는 협상 할 수 없습니다. IKE의 풍부한 속성 협상 기능이 필요한 상황에서는 주 모드가 필요할 수 있습니다. 빠른 모드와 새로운 그룹 모드는 ISAKMP에 아날로그가 없습니다. Quick Mode 및 New Group 모드의 XCHG 값은 부록 A에 정의됩니다. 메인 모드, 공격 모드 및 Quick Mode Do Security Association 협상. 보안 협회는 보안 협회 (SA) 페이로드 (S)에 캡슐화 된 제안 페이로드 (들)에 캡슐화 된 트랜 포폼 페이로드 형태를 취합니다. 1 단계 교환 (기본 모드 및 공격 모드)에 대한 여러 제안이 이루어지면 단일 SA 페이로드에서 단일 제안 페이로드에 대한 다중 변환 페이로드 형태를 취해야합니다. 다른 방법으로 말하면 1 단계 교환의 경우 단일 SA 페이로드에 대한 여러 제안 페이로드가 없어야하며 여러 SA 페이로드가 없어야합니다. 이 문서는 2 단계 교환의 제안에 대해 그러한 행동을 방해하지 않습니다. 개시자가 응답자에게 보낼 수있는 제안의 수에는 제한이 없지만 성과 이유를 검사 할 제안 수를 제한하도록 선택할 수 있습니다. 보안 협회 협상 중에 개시자는 응답자에게 잠재적 보안 협회에 대한 제안을 제시합니다. 응답자는 제안의 속성을 수정해서는 안됩니다. 속성 인코딩 제외 (부록 A 참조). Exchance의 개시자가 속성 값이 변경되었거나 속성이 제공된 제안에서 추가 또는 삭제 된 경우 해당 응답을 거부해야합니다. 기본 모드 또는 공격적인 모드로 4 가지 인증 방법이 허용됩니다. 디지털 서명, 공개 키 암호화를 통한 두 가지 형태의 인증 또는 사전 공유 키. 값 skeyid는 각 인증 방법에 대해 별도로 계산됩니다. Harkins & Carrel 표준 트랙 [Page 9]

RFC 2409 IKE 1998 년 11 월 서명 : skeyid = prf (ni_b | nr_b, g^xy) 공개 키 암호화 : skeyId = prf (ni_b | nr_b), 사전 공유 키를위한 skeyid = prf (ni_b | nr_b), pre-shared-key, ni_b | nr_b) : 메인 모드의 결과 또는 세 번째 모드의 결과는 다음과 같습니다. f (skeyid, g^xy-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r | 2). 위의 0, 1 및 2의 값은 단일 옥셋으로 표시됩니다. 암호화에 사용되는 키는 알고리즘 별 방식으로 skeyid_e에서 파생됩니다 (부록 B 참조). 하나를 인증하기 위해 프로토콜의 개시자가 hash_i를 생성하고 응답자는 hash_r을 생성합니다. , Hash_i 및 Hash_r은 서명하고 확인됩니다. 공개 키 암호화 또는 사전 공유 키를 인증하려면 Hash_i 및 Hash_R은 Exchange를 직접 인증합니다. 전체 ID 페이로드 (ID 유형, 포트 및 프로토콜 포함이지만 일반 헤더 제외)는 Hash_i 및 Hash_R 모두에 해시됩니다. 위에서 언급했듯이 협상 된 인증 방법은 1 단계 모드에 대한 메시지의 내용 및 사용에 영향을 미치지 만 의도는 아닙니다. 인증을 위해 공개 키를 사용하는 경우, 1 단계 교환은 서명을 사용하거나 공개 키 암호화를 사용하여 달성 할 수 있습니다 (알고리즘이 지원하는 경우). 다음은 다른 인증 옵션이있는 1 단계 교환입니다. 5.1 IKE Phase 1 서명으로 인증되었습니다 서명을 사용하여 두 번째 왕복 중에 교환 된 보조 정보는 비스입니다. 교환은 상호 입수 가능한 해시에 서명하여 인증됩니다. 서명 인증이있는 기본 모드는 다음과 같이 설명됩니다 Harkins & Carrel 표준 트랙 [Page 10]

RFC 2409 IKE 1998 년 11 월 이니셔너 응답자 --------------------->-> 서명 된 데이터 인 SIG_I 또는 SIG_R은 각각 HASH_I 또는 HASH_R에 적용되는 협상 된 디지털 서명 알고리즘의 결과입니다. 일반적으로 시그니처는 협상 된 PRF 또는 협상 된 해시 기능의 HMAC 버전을 사용하여 위와 같이 Hash_i 및 Hash_R을 초과합니다 (PRF가 협상되지 않은 경우). 그러나 서명 알고리즘이 특정 해시 알고리즘에 연결된 경우 서명을 구성하는 데 상환 될 수 있습니다 (E.g. DSS는 SHA의 160 비트 출력으로만 정의됩니다). 이 경우 서명은 서명 방법과 관련된 해시 알고리즘의 HMAC 버전을 사용하는 것을 제외하고 위와 같이 Hash_i 및 HASH_R을 초과합니다. 협상 된 PRF 및 해시 함수는 다른 모든 규정 된 의사 랜덤 함수에 계속 사용됩니다. 사용 된 해시 알고리즘은 이미 알려져 있기 때문에 OID를 서명으로 인코딩 할 필요가 없습니다. 또한 PKCS #1의 RSA 서명에 사용 된 OID 와이 문서에 사용 된 OID 간에는 결합이 없습니다. 따라서 RSA 서명은 PKCS #1 형식의 개인 키 암호화로 인코딩되어야하며 PKCS #1 형식의 서명이 아닌 (해시 알고리즘의 OID 포함). DSS 서명은 R로 인코딩 한 다음 S로 인코딩되어야합니다. 하나 이상의 인증서 페이로드가 선택적으로 통과 될 수 있습니다. Harkins & Carrel 표준 트랙 [11 페이지]

RFC 2409 IKE 1998 년 11 월 5.2 Phase 1 공개 키 암호화로 인증됩니다 교환을 인증하기 위해 공개 키 암호화를 사용하여 교환 된 보조 정보는 암호화되지 않은 Nonce입니다. 해시를 재구성하는 각 당사자의 능력 (상대방이 Nonce를 해독했음을 증명)은 교환을 인증합니다. 공개 키 암호화를 수행하려면 개시자는 이미 응답자의 공개 키가 있어야합니다. 응답자가 여러 공개 키를 갖는 경우, 인증서의 해시가 이니셔너가 사용하는 보조 정보를 암호화하는 데 사용하는 인증서 해시가 세 번째 메시지의 일부로 전달됩니다. 이런 식으로 응답자는 암호화 된 페이로드를 해독하는 데 사용할 수있는 해당 개인 키와 신분 보호가 유지되는지 결정할 수 있습니다. Nonce 외에도 당사자의 신원 (IDII 및 IDIR)은 상대방의 공개 키와 암호화됩니다. 인증 방법이 공개 키 암호화 인 경우 Nonce 및 Identity Payload는 상대방의 공개 키와 암호화되어야합니다. 페이로드의 본문 만 암호화되고, 페이로드 헤더는 명확하게 남겨 둡니다. 인증에 암호화를 사용하는 경우 메인 모드는 다음과 같이 정의됩니다. 개시 기 응답자 ---------------------> Pubkey_r, pubkey_r-> hdr, ke, pubkey_i, pubkey_i hdr*, hash_i-> pubkey_r, pubkey_r-> hdr, sa, ke, pubkey_i, pubkey_i, hash_r hdr, hash_i-> Harkins & Carrel 표준 트랙 [12 페이지]

RFC 2409 IKE 1998 년 11 월 여기서 해시 (1)는 개시자가 Nonce 및 Identity를 암호화하기 위해 사용하는 인증서의 해시 (협상 된 해시 함수 사용)입니다. RSA 암호화는 PKCS #1 형식으로 인코딩해야합니다. ID와 NonCE 페이로드의 본문 만 암호화되지만 암호화 된 데이터는 유효한 ISAKMP 일반 헤더가 선행해야합니다. 페이로드 길이는 전체 암호화 된 페이로드 + 헤더의 길이입니다. PKCS #1 인코딩은 암호 해독시 클리어 텍스트 페이로드의 실제 길이를 결정할 수 있습니다. 인증을 위해 암호화를 사용하면 타당하게 거부 할 수있는 교환이 제공됩니다. 각 당사자가 교환의 양쪽을 완전히 재구성 할 수 있기 때문에 대화가 발생한 증거는 없습니다. 또한 공격자가 Diffie-Hellman Exchange뿐만 아니라 RSA 암호화 모두를 성공적으로 파괴해야하므로 비밀 생성에 보안이 추가됩니다. 이 교환은 [Skeme]에 의해 동기를 부여했습니다. 다른 인증 방법과 달리 공개 키 암호화를 통한 인증은 공격적인 모드로 신원 보호를 제공합니다. 5.3 Phase 1 수정 된 공개 키 암호화 모드로 인증 공개 키 암호화를 통한 인증 서명에 대한 인증에 대한 상당한 이점이 있습니다 (섹션 5 참조.2 위). 불행히도, 이것은 4 개의 공개 키 운영 비용- 2 개의 공개 키 암호화와 2 개의 개인 키 암호 해독 비용입니다. 이 인증 모드는 공개 키 암호화를 사용하여 인증의 장점을 유지하지만 공개 키 운영의 절반으로 그렇게합니다. 이 모드에서는 비세가 피어의 공개 키를 사용하여 여전히 암호화되지만 동료의 신원 (및 전송 된 경우 인증서)은 협상 된 대칭 암호화 알고리즘 (SA 페이로드에서)을 사용하여 NOC에서 파생 된 키를 사용하여 암호화됩니다. 이 솔루션은 최소한의 복잡성과 상태를 추가하지만 양쪽에 두 가지 비용이 많이 드는 공개 키 운영을 저장합니다. 또한 키 교환 페이로드는 동일한 파생 키를 사용하여 암호화됩니다. 이것은 Diffie-Hellman Exchange의 암호화에 대한 추가 보호 기능을 제공합니다. 공개 키 암호화 인증 방법과 마찬가지로 (섹션 5.2), 응답자에게 유용한 공개 키가 포함 된 여러 인증서가있는 경우 해시 페이로드가 인증서를 식별하기 위해 전송 될 수 있습니다.g. 인증서가 서명에만 해당되지 않는 경우, 인증서 제한 또는 알고리즘 제한으로 인해). 해시 인 경우 Harkins & Carrel 표준 트랙 [13 페이지]

RFC 2409 IKE 1998 년 11 월 페이로드가 전송됩니다. 두 번째 메시지 교환의 첫 번째 페이로드 여야하며 암호화 된 NONCE를 따라야합니다. 해시 페이로드가 전송되지 않으면 두 번째 메시지 교환의 첫 번째 페이로드는 암호화 된 Nonce 여야합니다. 또한, 이니시에이터는 선택적으로 선택적으로 인증서 페이로드를 보내 응답자에게 응답 할 공개 키를 제공합니다. 인증을 위해 수정 된 암호화 모드를 사용하는 경우 메인 모드는 다음과 같이 정의됩니다. 개시자 응답자 ------------------> pubkey_r, ke_i, ke_i, [ke_i]-> hdr, pubkey_i, ke_r, ke_r, hdr*, hadh_i-> pubkey_r, ke_i, ke_i [, ke_i]-> hdr, sa, pubkey_i, ke_r, ke_r, hash (1), ke_r, ke_r.2. ke_i 및 ke_r은 SA 페이로드 교환에서 협상 된 대칭 암호화 알고리즘의 열쇠. 페이로드의 본문 만 암호화되어 (공개 키 및 대칭 작업 모두에서) 일반 페이로드 헤더는 클리어에 남아 있습니다. 페이로드 길이에는 암호화를 수행하기 위해 추가 된 페이로드 길이가 포함됩니다. 대칭 암호 키는 다음과 같이 해독되지 않은 논스에서 파생됩니다. 먼저 NE_I 및 NE_R 값이 계산됩니다 Harkins & Carrel 표준 트랙 [14 페이지]

RFC 2409 IKE 1998 년 11 월 ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) Keys ke_i 및 ke_r은 각각 협상 된 암호화 알고리즘에 사용하기 위해 사용 된 부록 B에 설명 된 방식으로 NE_I 및 NE_R에서 각각 가져옵니다. 협상 된 PRF의 출력 길이가 암호의 키 길이 요구 사항보다 크거나 동일하면 KE_I 및 KE_R은 각각 NE_I 및 NE_R의 가장 중요한 비트에서 파생됩니다. 원하는 길이의 ke_i 및 ke_r이 PRF의 출력 길이를 초과하는 경우 필요한 수의 결과를 반복적으로 공급하고 필요한 수가 달성 될 때까지 결과를 반복적으로 공급함으로써 필요한 비트 수를 얻습니다. 예를 들어, 협상 된 암호화 알고리즘에 320 비트의 키가 필요하고 PRF의 출력이 128 비트에 불과한 경우 Ke_i는 K의 가장 중요한 320 비트입니다. 여기서 k = k1 | K2 | K3 및 K1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) 간결성에 대해서는 ke_i의 유도 만 표시됩니다. ke_r은 동일합니다. K1 계산에서 값 0의 길이는 단일 옥셋입니다. ne_i, ne_r, ke_i 및 ke_r은 모두 임시이며 사용 후 폐기해야합니다. 옵션 해시 페이로드의 위치에 대한 요구 사항을 저장하고 필수 비 세금 페이로드가 추가로 페이로드 요구 사항이 없습니다. 암호화 된 nonce에 따라 모든 페이로드는 방향에 따라 ke_i 또는 ke_r로 암호화되어야합니다. CBC 모드가 대칭 암호화에 사용되면 초기화 벡터 (IVS)가 다음과 같이 설정됩니다. NonCE 후 첫 번째 페이로드 암호화에 대한 IV는 0 (0)으로 설정됩니다. 임시 대칭 암호 키 인 KE_I로 암호화 된 후속 페이로드의 IV는 이전 페이로드의 마지막 암호 텍스트 블록입니다. 암호화 된 페이로드는 가장 가까운 블록 크기까지 패딩됩니다. 마지막 패딩 바이트를 제외한 모든 패딩 바이트는 0x00을 포함합니다. 패딩의 마지막 바이트에는 마지막을 제외하고 사용 된 패딩 바이트의 수가 포함됩니다. 이것은 항상 패딩이 있다는 것을 의미합니다. Harkins & Carrel 표준 트랙 [15 페이지]

RFC 2409 IKE 1998 년 11 월 5.4 Phase 1은 사전 공유 키로 인증됩니다 일부 대역 외 메커니즘에 의해 도출 된 키는 또한 교환을 인증하는 데 사용될 수 있습니다. 이 키의 실제 설정은이 문서의 범위를 벗어났습니다. 사전 공유 키 인증을 수행 할 때 메인 모드는 다음과 같이 정의됩니다. 개시 기 응답자 ------------------------> 메인 모드와 함께 사전 공유 키 인증을 사용하는 경우 키는 INTIATOR가 IDIR을 처리하기 전에 해시 _I를 계산해야하기 때문에 피어의 IP 주소로만 식별 할 수 있습니다. 공격적인 모드는 사전 공유 비밀의 더 넓은 범위의 식별자를 사용할 수 있습니다. 또한 공격적인 모드는 두 당사자가 여러 개의 다른 사전 공유 키를 유지하고 특정 교환의 올바른 키를 식별 할 수 있습니다. 5.5 단계 2- 빠른 모드 Quick Mode는 완전한 교환 자체가 아니지만 (Phase 1 Exchange에 바인딩된다는 점에서) SA 협상 프로세스 (2 단계)의 일부로 사용하여 키잉 자료를 도출하고 비 ISAKMP SAS에 대한 공유 정책을 협상합니다. 빠른 모드와 함께 교환 된 정보는 ISAKMP SA에 의해 보호되어야합니다.이자형. ISAKMP 헤더를 제외한 모든 페이로드는 암호화됩니다. 빠른 모드에서 해시 페이로드는 즉시 ISAKMP 헤더를 따라야하며 SA 페이로드는 즉시 해시를 따라야합니다. 이것은 해시가 메시지를 인증하고 생생함 증거도 제공합니다. Harkins & Carrel 표준 트랙 [16 페이지]

RFC 2409 IKE 1998 년 11 월 ISAKMP 헤더의 메시지 ID는 ISAKMP 헤더의 쿠키로 식별되는 특정 ISAKMP SA에 대한 빠른 모드를 식별합니다. 빠른 모드의 각 인스턴스는 고유 초기화 벡터 (부록 B 참조)를 사용하므로 단일 ISAKMP SA를 기반으로 한 번에 한 번에 진행중인 여러 동시 빠른 모드를 가질 수 있습니다. Quick Mode는 본질적으로 SA 협상 및 재생 보호를 제공하는 비스 교환입니다. Nonce는 새로운 키 재료를 생성하고 재생 공격이 가짜 보안 협회를 생성하는 데 사용됩니다. Quick Exchange Payload를 교환하여 추가 Diffie-Hellman Exchange 및 Quick 모드 당 지수를 허용 할 수 있습니다. 빠른 모드와 함께 키 교환 페이로드를 사용하는 동안 선택 사항이지만 지원해야합니다. 기본 빠른 모드 (KE 페이로드없이) 1 단계의 지수에서 파생 된 키링 재료를 새로 고칩니다. 이것은 PF를 제공하지 않습니다. 옵션 KE 페이로드를 사용하여 추가 지수화가 수행되고 키링 자료에 대한 PFS가 제공됩니다. 빠른 모드에서 협상 된 SAS의 ID는 클라이언트 식별자가 빠른 모드로 지정되지 않는 한 허용 된 프로토콜 또는 포트 번호에 대한 묵시적 제약 조건없이 ISAKMP 피어의 IP 주소로 암시 적으로 가정됩니다. ISAKMP가 다른 당사자를 대신하여 고객 협상자 역할을하는 경우 당사자의 신원은 IDCI로 통과 한 다음 IDCR을 통과해야합니다. 현지 정책은 지정된 신원에 대한 제안이 수용 가능한지 여부를 결정합니다. 클라이언트 신원이 빠른 모드 응답자 (정책 또는 기타 이유로 인해)에 허용되지 않는 경우, 알림 메시지 유형이 포함 된 페이로드가 invalid-id-information (18)을 보내야합니다. 클라이언트 신원은 두 피어 사이에 여러 터널이 존재하는 경우 적절한 터널로 트래픽을 식별하고 직접 지시하는 데 사용됩니다. 빠른 모드에서 제작 된 모든 제안은 논리적으로 관련되어 있어야하며 일관성이 있어야합니다. 예를 들어, KE 페이로드가 전송되면 Diffie-Hellman 그룹을 설명하는 속성 (섹션 6 참조.1 및 [PIP97])는 협상중인 모든 SA의 모든 제안의 모든 변환에 포함되어야합니다. 마찬가지로 고객 신원이 사용되는 경우 협상에서 모든 SA에 적용해야합니다. 빠른 모드는 다음과 같이 정의됩니다 Harkins & Carrel 표준 트랙 [17 페이지]

RFC 2409 IKE 1998 년 11 월 개시 기 응답자 ---------- ---------------- HDR*, HASH (1), SA, NI [, KE] [, IDCI, IDCR]-> 여기서 : HASH (1)은 모든 페이로드 헤더를 포함하여 HASH를 포함하는 모든 메시지를 포함한 ISAKMP 헤더의 메시지 ID (M-ID)의 PRF입니다. 해시 (2). 해시 (2)에 Nonce를 추가하는 것은 생생함 증거를위한 것입니다. Hash (3)- 생생함의 경우- 단일 옥트로 표시되는 값의 PRF는 메시지 ID와 두 개의 비 사용법 (개시 자)이 뒤 따른다. 다시 말해, 위의 교환에 대한 해시는 다음과 같습니다. Hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ki | idcr) hash (3) = prf (skeyid_ | ni) | 해시, SA 및 선택적 ID 페이로드를 제외하고, 빠른 모드에는 페이로드 주문 제한이 없습니다. 해시 (1) 및 해시 (2)는 메시지의 페이로드 순서가 예시 예와 다른 경우 위의 그림과 다를 수 있거나, 예를 들어, 알림 페이로드가 메시지에 연결된 경우 선택적인 페이로드가 다른 경우. PFS가 필요하지 않고 KE 페이로드가 교환되지 않으면 새로운 키링 자료는 keymat = prf (skeyid_d, protocol | spi | ni_b | nr_b)로 정의됩니다. PFS가 필요하고 KE 페이로드가 교환 된 경우, 새로운 키링 자료는 keymat = prf (skeyid_d, g (qm)^xy | protocol | spi | ni_b | nr_b)로 정의됩니다. 여기서 g (qm)^xy. 두 경우 모두 "프로토콜"과 "SPI"는 협상 된 변환이 포함 된 ISAKMP 제안 페이로드에서 나온 것입니다. Harkins & Carrel 표준 트랙 [18 페이지]

RFC 2409 IKE 1998 년 11 월 단일 SA 협상은 두 개의 보안 협회를 초래합니다- 하나는 인바운드와 1 개의 아웃 바운드. 각 SA에 대한 다른 스파 (하나는 개시자가 선택하고 다른 하나는 응답자에 의해 선택) 각 방향마다 다른 키를 보장합니다. SA의 목적지에서 선택한 SPI는 해당 SA의 Keymat를 도출하는 데 사용됩니다. PRF가 공급하는 키링 재료의 양이 PRF의 결과를 다시 공급하여 필요한 키링 재료에 도달 할 때까지 결과를 연결하여 Keymat이 확장됩니다. 다시 말해, Keymat = k1 | K2 | K3 | . 여기서 k1 = prf (skeyid_d, [g (g (qm)^xy |] 프로토콜 | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [g (qm)^xy |] 프로토콜 | spi | ni_b | nr_b) k3 = prf (skeyid_d, k2 | ) 등. 이 키 링 자료 (PFS 또는없이, 그리고 직접 또는 연결을 통해 파생되는지 여부)는 협상 된 SA와 함께 사용해야합니다. 키링 자료에서 키가 어떻게 파생되는지 정의하는 것은 서비스에 달려 있습니다. 빠른 모드에서 일시적인 Diffie-Hellman Exchange의 경우, 지수 (g (qm)^xy)는 현재 상태에서 돌이킬 수 없을 정도로 제거되며 skeyid_e 및 skeyid_a (1 단계 협상에서 파생)는 ISAKMP SA 및 SKEYID_D를 계속 보호하고 인증합니다. 빠른 모드를 사용하여 여러 SA 및 키는 다음과 같이 하나의 교환과 협상 할 수 있습니다. 개시 자 응답자 --------------------------------------------- (1), SA0, SA1, NI, KE] [, IDCI, IDCR]-> 키링 자료는 단일 SA의 경우와 동일하게 도출됩니다. 이 경우 (2 개의 SA 페이로드 협상) 결과는 4 개의 보안 협회가됩니다. Harkins & Carrel 표준 트랙 [Page 19]

RFC 2409 IKE 1998 년 11 월 5.6 새로운 그룹 모드 ISAKMP SA를 설정하기 전에 새 그룹 모드를 사용해서는 안됩니다. 새로운 그룹의 설명은 1 단계 협상 만 따라야합니다. (하지만 2 단계 교환은 아닙니다). 이니셔너 응답자 ---------- ---------------------- HDR*, HASH (1), SA-> 부록 A, "속성 할당 번호"). 개인 그룹에 대한 그룹 설명은 2^15 이상이어야합니다. 그룹이 허용되지 않는 경우, 응답자는 메시지 유형을 속성으로 설정하지 않은 상태로 설정 한 페이로드로 답장을 보내야합니다 (13). ISAKMP 구현은 개인 그룹이 설립 된 SA로 만료되어야 할 수 있습니다. Main Mode와의 SA 제안에서 그룹이 직접 협상 될 수 있습니다. 이를 위해 구성 요소 부품- MODP 그룹, 유형, 프라임 및 발전기의 경우; EC2N 그룹의 경우, 돌이킬 수없는 다항식, 그룹 생성기 1, 그룹 생성기 2, 그룹 곡선 A, 그룹 곡선 B 및 그룹 순서는 SA 속성으로 전달됩니다 (부록 A 참조). 또는 새로운 그룹 모드를 사용하여 그룹의 특성을 숨길 수 있으며 1 단계 협상 중에 그룹 식별자 만 명확하게 전달됩니다. 5.7 ISAKMP 정보 교환 이 프로토콜은 가능하면 ISAKMP 정보 교환을 보호합니다. ISAKMP 보안 협회가 설립되면 (및 SKEYID_E 및 SKEYID_A가 생성되면) ISAKMP 정보 교환은이 프로토콜과 함께 사용될 때 다음과 같습니다 Harkins & Carrel 표준 트랙 [Page 20]

RFC 2409 IKE 1998 년 11 월 개시자 응답자 -------------------------- HDR*, N/D-> 여기서 N/D는 ISAKMP에 대한 페이로드에 알림 또는 ISAKMP가 Payload를 지시하고 해시 (1)는 SkeyID_A를 키로 사용하는 M-ID를 사용하여 전체 정보 지불과 관련하여 (데이터를 사용하지 않거나, DELETE)를 사용하여 PRF 출력입니다. 다시 말해, 위 교환의 해시는 ISAKMP 헤더의 메시지 ID를 언급 한 바와 같이 해시 (1) = prf (skeyid_a, m-id | n/d)입니다. PRF 계산에 사용되는 것은이 교환에 고유 하며이 정보 교환의 메시지 ID와 같지 않아야합니다. 이 메시지를 암호화하기 위해 skeyid_e와 함께 사용되는 초기화 벡터의 도출은 부록 b에 설명되어 있습니다. 정보 교환 당시 ISAKMP 보안 협회가 아직 설립되지 않은 경우, 교환은 수반되는 해시 페이로드없이 명확하게 수행됩니다. 6 오클리 그룹 Diffie-Hellman Exchange를 수행 할 그룹 인 Ike와 협상됩니다. 값 1-4 등 4 개 그룹이 아래에 정의되어 있습니다. 이 그룹은 Oakley 프로토콜에서 시작하여 "Oakley Groups"라고합니다. "그룹"의 속성 클래스는 부록 a에 정의됩니다. 모든 값 2^15 이상은 개인 그룹 식별자에 사용됩니다. 기본 Oakley 그룹의 강점에 대한 논의는 아래 보안 고려 사항 섹션을 참조하십시오. 이 그룹은 모두 애리조나 대학교에서 Richard Schroeppel에 의해 생성되었습니다. 이들 그룹의 특성은 [ORM96]에 설명되어있다. 6.1 첫 오클리 기본 그룹 Oakley 구현은 다음 프라임 및 발전기가있는 MODP 그룹을 지원해야합니다. 이 그룹은 ID 1 (1)으로 할당됩니다. 프라임은 : 2^768-2^704-1 + 2^64 * < [2^638 pi] + 149686 >16 진수 가치입니다 Harkins & Carrel 표준 트랙 [21 페이지]

RFC 2409 IKE 1998 년 11 월 FFFFFFFF FFFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F26M4M43431B 6D51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFFF 생성기는 다음과 같습니다. 2. 6.2 초 오클리 그룹 IKE 구현은 다음 프라임 및 발전기가있는 MODP 그룹을 지원해야합니다. 이 그룹은 ID 2 (2)로 할당됩니다. 프라임은 2^1024-2^960-1 + 2^64 *입니다 < [2^894 pi] + 129093 >. 16 진수 값은 ffffffff fffffffff c90fdaa2 2168c234 c4c6628b 80dc1cd1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B34D 7 4fe1356d 6d51c245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FEO6 49286651 ECE65381 FFFFF FFFFF FFFFF FFFFF FFFFF FFFFF FFFFF FFFFF FFFFF. )) 6.3 세 번째 오클리 그룹 IKE 구현은 다음 특성을 가진 EC2N 그룹을 지원해야합니다. 이 그룹은 ID 3 (3)으로 할당됩니다. 곡선은 Galois Field GF를 기반으로합니다 [2^155]. 필드 크기는 155입니다. 필드에 대한 돌이킬 수없는 다항식은 다음과 같습니다. u^155 + u^62 + 1. 타원 곡선의 방정식은 다음과 같습니다. y^2 + xy = x^3 + ax^2 + b. 필드 크기 : 155 그룹 프라임/돌이킬 수없는 다항식 : 0x0800000000000000000000000000000000001 그룹 생성기 1 : 0x7B 그룹 곡선 A : 0x0 그룹 곡선 B : 0x07338F 그룹 주문 : 0x080000000000000057db5698537193A FATIONT THE THE the Group the Group the Group the Group the Group the Group the Group. 솔루션 (x, y), 무작위로 선택된 비밀 KA와 컴퓨팅 ka * p를 가져 와서 선택한 곡선의 포인트는 그룹 첨가 및 이중 연산의 반복이며, P는 X 좌표가있는 곡선 지점입니다 Harkins & Carrel 표준 트랙 [22 페이지]

RFC 2409 IKE 1998 년 11 월 정의 방정식에서 결정된 좌표. 곡선의 방정식은 그룹 유형 및 A 및 B 계수에 의해 암시 적으로 알려져 있습니다. y 좌표에는 두 가지 가능한 값이 있습니다. 어느 쪽이든 성공적으로 사용할 수 있습니다 (두 당사자는 선택에 동의 할 필요가 없습니다). 6.4 네 번째 오클리 그룹 IKE 구현은 다음 특성을 가진 EC2N 그룹을 지원해야합니다. 이 그룹은 ID 4 (4)로 할당됩니다. 곡선은 Galois Field GF를 기반으로합니다 [2^185]. 필드 크기는 185입니다. 필드에 대한 돌이킬 수없는 다항식은 다음과 같습니다. u^185 + u^69 + 1. 타원 곡선의 방정식은 다음과 같습니다. y^2 + xy = x^3 + ax^2 + b. 필드 크기 : 185 그룹 프라임/돌이킬 수없는 다항식 : 0x0200000000000000000000000000000000000000001 그룹 생성기 1 : 0x18 그룹 곡선 A : 0x0 그룹 곡선 B : 0x1ee9 그룹 주문 : 0x01fffffffffffffffffffffffffff2ff2f89B73E484844175F944175 FON44175 FON44175 FORWEN 이 그룹은 Oakley Group 3 (3)을 사용할 때와 동일합니다. 다른 그룹은 새로운 그룹 모드를 사용하여 정의 할 수 있습니다. 이 기본 그룹은 애리조나 대학교에서 Richard Schroeppel에 의해 생성되었습니다. 이 소수의 특성은 [ORM96]에 설명되어 있습니다. 7. 완전한 IKE 교환을위한 페이로드 폭발 이 섹션은 IKE 프로토콜이 사용되는 방법을 보여줍니다 .- ISAKMP 프로세스 (1 단계) 사이에 안전하고 인증 된 채널을 설정합니다. 그리고 -IPsec SA (2 단계)에 대한 주요 자료를 생성하고 협상합니다. 7.1 메인 모드를 사용한 1 단계 다음 다이어그램은 첫 번째 왕복 교환에서 두 당사자간에 교환 된 페이로드를 보여줍니다. 개시자는 몇 가지 제안을 제안 할 수 있습니다. 응답자는 하나로 답장해야합니다. Harkins & Carrel 표준 트랙 [Page 23]

RFC 2409 IKE 1998 년 11 월 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_SA ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 해석 영역 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 상황 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 제안 #1 ! proto_isakmp ! SPI 크기 = 0 | # 변환 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_TRANS ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 변환 #1 ! key_oakley | 예약 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ 선호 된 SA 속성 ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 변환 #2 ! key_oakley | 예약 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ 대체 SA 속성 ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+응답자는 종류로 대답하지만 선택, 하나의 변환 proposal (ISAKMP SA SA 속성). The second exchange consists of the following payloads: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_KE ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_NONCE ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ d-h 공개 가치 (응답자의 이니셔티자 G^xr의 g^xi) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ni (개시 자) 또는 NR (응답자) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Harkins & Carrel 표준 트랙 [24 페이지]

RFC 2409 IKE 1998 년 11 월 공유 키, skeyid_e 및 skeyid_a는 이제 모든 추가 커뮤니케이션을 보호하고 인증하는 데 사용됩니다. skeyid_e와 skeyid_a는 모두 승인되지 않았습니다. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_ID and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_SIG ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP 협상가의 식별 데이터 ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ signature verified by the public key of the ID above ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ The key exchange is authenticated over a signed hash as described in section 5.1. ISAKMP SA의 일부로 협상 된 인증 알고리즘을 사용하여 서명이 확인되면 공유 키, SKEYID_E 및 SKEYID_A는 인증으로 표시 될 수 있습니다. (간결성을 위해, 인증서 페이로드는 교환되지 않았습니다). 7.빠른 모드를 사용하는 2 단계 2 다음 페이로드는 ISAKMP SA 협상을 통해 첫 번째 빠른 모드에서 교환됩니다. 이 가상 교환에서 ISAKMP 협상가는 인증을 요청한 다른 당사자에게는 대리입니다. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Quick Mode, ~ ~ Next Payload of ISA_HASH and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_SA ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ 메시지 해시 ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_NONCE ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 해석 영역 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 상황 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Harkins & Carrel 표준 트랙 [25 페이지]

RFC 2409 IKE 1998 년 11 월 ! 제안 #1 ! proto_ipsec_ah! SPI 크기 = 4 | # 변환 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ SPI (4 옥제) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_TRANS ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 변환 #1 ! ah_sha | 예약 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 다른 SA 속성 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 변환 #2 ! AH_MD5 | 예약 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 다른 SA 속성 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 나는 말했다 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 나는 말했다 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ isakmp가 클라이언트 인 소스의 ID ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP가 클라이언트 인 대상의 ID ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+.5 위. 응답자는 하나의 변환 만 포함하는 유사한 메시지로 답장합니다. 수령시, 개시자는 키 엔진에 협상 된 보안 협회 및 키링 자료를 제공 할 수 있습니다. 재생 공격에 대한 점검으로 응답자는 다음 메시지를받을 때까지 기다립니다. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Quick Mode, ~ ~ Next Payload of ISA_HASH and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! 예약된 ! 페이로드 길이 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ 해시 데이터 ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+여기서 해시의 내용은 5에 설명되어 있습니다.5 위. Harkins & Carrel 표준 트랙 [Page 26]

RFC 2409 IKE 1998 년 11 월 8. 완벽한 전진 비밀 예 이 프로토콜은 키와 아이덴티티의 PF를 제공 할 수 있습니다. ISAKMP 협상 동료 협상 동료와 해당되는 경우 동료가 협상하는 신원을 PFS로 보호 할 수 있습니다. 두 키와 모든 정체성의 완벽한 비밀을 제공하려면 두 당사자가 다음을 수행 할 것입니다. o ISAKMP 동료의 신원을 보호하기위한 메인 모드 교환. 이것은 ISAKMP SA를 설정합니다. o 다른 보안 프로토콜 보호 협상을위한 빠른 모드 교환. 이것은이 프로토콜의 양쪽 끝에 SA를 설정합니다. o ISAKMP SA와 관련 상태를 삭제하십시오. 비 ISAKMP SA에서 사용하기위한 키는 단일 임시 Diffie-Hellman Exchange PFS에서 파생되었으므로 보존되었습니다. 비 ISAKMP 보안 협회의 열쇠에 대한 완벽한 전진 비밀을 제공하려면 두 동료 사이에 ISAKMP SA가 존재하는 경우 1 단계 교환을 수행 할 필요가 없습니다. 옵션 KE Payload가 통과되고 추가 Diffie- Hellman Exchange가 수행되는 단일 빠른 모드가 필요합니다. 이 시점 에서이 빠른 모드에서 파생 된 상태는 섹션 5에 설명 된대로 ISAKMP SA에서 삭제해야합니다.5. 9. 구현 힌트 단일 ISAKMP 1 단계 협상을 사용하면 후속 2 단계 협상이 매우 빠릅니다. 1 단계 상태가 캐시 된 상태로 유지되고 PFS가 필요하지 않은 한, 2 단계는 지수를 지수없이 진행할 수 있습니다. 단일 단계 1에 대해 2 단계 협상을 수행 할 수있는 수는 지역 정책 문제입니다. 결정은 사용중인 알고리즘의 강점과 피어 시스템에 대한 신뢰 수준에 달려 있습니다. 구현은 빠른 모드를 수행 할 때 다양한 SA를 협상 할 수 있습니다. 이렇게함으로써 그들은 "재 키션"속도를 높일 수 있습니다. Quick Mode는 다양한 SAS에 대해 Keymat이 정의되는 방법을 정의합니다. 한 피어가 SAS를 변경할 시간이라고 생각하면 단순히 명시된 범위 내에서 다음을 사용합니다. 하나의 빠른 모드와 여러 SA (동일한 속성, 다른 SPI)를 협상하여 다양한 SAS를 설정할 수 있습니다. Harkins & Carrel 표준 트랙 [27 페이지]

RFC 2409 IKE 1998 년 11 월 종종 유용한 최적화는 필요할 때 이미 필요할 때 필요한 경우 동료와의 보안 연관성을 확립하는 것입니다. 이를 통해 초기 데이터 전송 전에 키 관리로 인해 지연이 없을 수 있습니다. 이 최적화는 요청 된 각 보안 협회에 대한 피어와 하나 이상의 보안 협회를 설정하고 즉시 사용하지 않는 것들을 캐싱하여 쉽게 구현할 수 있습니다. 또한 ISAKMP 구현이 곧 SA가 필요하다는 경고를받는 경우 (E.g. 가까운 시일 내에 만료 될 기존 SA를 교체하려면 새로운 SA가 필요한 새로운 SA를 설정할 수 있습니다. 기본 ISAKMP 사양은 프로토콜의 한 당사자가 다른 당사자에게 일부 활동을 알릴 수있는 조건을 설명합니다. 이러한 정보 교환은 어떤 상황에서도 응답하지 않는다고 강력하게 제안됩니다. 이러한 조건은 메시지를 이해하지 못하면 메시지를 이해할 수없고 자신의 통지를 다시 보내는 동료에게 통보를받는 "전쟁 알림"이 발생할 수 있습니다. 10. 보안 고려 사항 이 전체 메모는 Oakley의 일부와 Skeme의 일부를 ISAKMP와 결합하여 보안 연관을 안전하고 인증 된 방식으로 협상하고 도출하는 하이브리드 프로토콜을 논의합니다. 협상 된 암호화 알고리즘 사용으로 기밀성이 보장됩니다. 협상 된 방법을 사용하여 인증이 보장됩니다. 디지털 서명 알고리즘; 암호화를 지원하는 공개 키 알고리즘; 또는 사전 공유 키. 이 교환의 기밀성과 인증은 ISAKMP 보안 협회의 일부로 협상 된 속성만큼이나 좋습니다. 빠른 모드를 사용하여 반복적 인 재 경력은 Diffie-Hellman 공유 비밀의 엔트로피를 소비 할 수 있습니다. 도구는이 사실을 기록하고 지수 간의 빠른 모드 교환에 한도를 설정해야합니다. 이 메모는 그러한 한계를 규정하지 않습니다. 이 프로토콜에서는 키 링 자료와 정체성의 완벽한 전진 비밀 (PFS)이 가능합니다. Diffie-Hellman 그룹을 지정하고 KE Payloads의 공개 가치를 전달함으로써 ISAKMP 피어는 키의 PF를 설정할 수 있습니다. ID는 ISAKMP SA로부터 SKEYID_E에 의해 보호되므로 PFS에 의해 보호되지 않습니다. 키 링 자료와 정체성의 PF가 원하는 경우 ISAKMP 피어는 Harkins & Carrel 표준 트랙 [28 페이지]

RFC 2409 IKE 1998 년 11 월 하나의 비 ISAKMP 보안 협회 만 설립하십시오 (e.g. IPSEC 보안 협회) 당 ISAKMP SA. 키 및 아이덴티티에 대한 PFS는 ISAKMP SA를 삭제하여 (및 선택적으로 삭제 메시지를 발행) 단일 비 ISAKMP SA를 설정하여 달성합니다. 이런 식으로 1 단계 협상은 단일 단계 2 협상과 고유하게 연결되어 있으며 1 단계 협상 중에 확립 된 ISAKMP SA는 다시는 사용되지 않습니다. 여기에 정의 된 그룹을 사용하여 Diffie-Hellman Exchange에서 파생 된 키의 강도는 그룹의 고유 강도, 사용 된 지수의 크기 및 사용 된 랜덤 번호 생성기에 의해 제공되는 엔트로피에 따라 다릅니다. 이러한 입력으로 인해 정의 된 그룹에 대한 키의 강도를 결정하기가 어렵습니다. 강한 무작위 숫자 생성기와 함께 사용될 때 기본 Diffie-Hellman Group (1 위)은 160 비트 이상을 DES에 사용하기에 충분합니다. 그룹 2에서 4 개는 더 큰 보안을 제공합니다. 구현은 정책을 수립하고 보안 매개 변수를 협상 할 때 이러한 보수적 인 추정치를 기록해야합니다. 이러한 한계는 Diffie-Hellman 그룹 자체에 있습니다. Ike에는 더 강한 그룹 사용을 금지하는 것이 없으며 더 강한 그룹으로부터 얻은 강도를 희석시키는 것은 없습니다. 실제로, IKE의 확장 가능한 프레임 워크는 더 많은 그룹의 정의를 장려합니다. 타원형 곡선 그룹의 사용은 훨씬 적은 숫자를 사용하여 강도를 크게 증가시킵니다. 정의 된 그룹이 불충분 한 강도를 제공하는 상황의 경우 새로운 그룹 모드를 사용하여 필요한 강도를 제공하는 Diffie-Hellman 그룹을 교환 할 수 있습니다. 제공되는 그룹의 원시성을 확인하고 강도 추정치에 독립적으로 도달하기위한 구현시 실행중인 것입니다. 이 교환의 Diffie-Hellman 지수는 사용 후 메모리에서 지워진 것으로 가정합니다. 특히, 이러한 지수는 씨앗과 같은 장기 비밀에서 유사 랜덤 생성기에 이르기까지 파생되어서는 안됩니다. IKE Exchanges는 계속 실행 초기화 벡터 (iv)를 유지합니다. 여기서 마지막 메시지의 마지막 암호 텍스트 블록은 다음 메시지의 IV입니다. 재전송 (또는 유효한 쿠키가 포함 된 메시지)이 교환이 동기화되지 않도록하는 것을 방지하려면 IKE 구현을 동기화하지 않아도되므로 해독 된 메시지가 기본적인 정신 검사를 통과하고 실제로 IKE 상태 머신을 발전하기로 결정할 때까지 IV가 실행중인 IV를 업데이트해서는 안됩니다.이자형. 재전송이 아닙니다. Harkins & Carrel 표준 트랙 [Page 29]

RFC 2409 IKE 1998 년 11 월 메인 모드의 마지막 왕복 (및 선택적으로 공격적인 모드의 마지막 메시지)이 암호화되지만 엄격하게 말하면 인증이 아닙니다. 암호 텍스트에 대한 적극적인 대체 공격으로 인해 페이로드 손상이 발생할 수 있습니다. 이러한 공격으로 인해 필수 페이로드가 손상되면 인증 실패로 인해 감지되지만 옵션 페이로드가 손상되면 (E.g. 메인 모드 교환의 마지막 메시지에 묶인 페이로드 알림)) 감지 할 수 없을 수도 있습니다. 11. IANA 고려 사항 이 문서에는 IANA가 유지해야 할 많은 "마법 숫자"가 포함되어 있습니다. 이 섹션에서는 IANA가 사용하는 기준이 각 목록에 추가 번호를 할당하기 위해 설명합니다. 11.1 속성 클래스 이 프로토콜에서 협상 된 속성은 클래스에 의해 식별됩니다. 새 클래스 할당 요청에는이 속성의 사용을 설명하는 표준 트랙 RFC가 동반되어야합니다. 11.2 암호화 알고리즘 클래스 암호화 알고리즘 클래스의 값이 문서에서 요구할 때 사용할 암호화 알고리즘을 정의합니다. 새로운 암호화 알고리즘 값의 할당 요청에는 표준 트랙 또는 정보 RFC에 대한 참조 또는이 알고리즘을 설명하는 게시 된 암호화 문헌에 대한 참조가 동반되어야합니다. 11.3 해시 알고리즘 해시 알고리즘 클래스의 값이 문서에서 요구할 때 사용할 해시 알고리즘을 정의합니다. 새로운 해시 알고리즘 값의 할당 요청에는 표준 트랙 또는 정보 RFC에 대한 참조 또는이 알고리즘을 설명하는 게시 된 암호화 문헌에 대한 참조가 동반되어야합니다. IKE에서 해시 알고리즘의 HMAC 형태의 주요 도출 및 주요 확장 사용으로 인해 새로운 해시 알고리즘 값의 할당 요청은 암호화 속성을 고려해야합니다.g 해시 알고리즘 자체의 충돌에 대한 저항입니다. 11.4 그룹 설명 및 그룹 유형 그룹 설명 클래스의 값 Diffie-Hellman Exchange에서 사용할 그룹을 식별합니다. 그룹 유형 클래스의 값 그룹 유형을 정의합니다. 새로운 그룹의 할당 요청에는이 그룹을 설명하는 표준 트랙 또는 정보 RFC에 대한 참조가 동반되어야합니다. 새 그룹의 할당 요청 Harkins & Carrel 표준 트랙 [Page 30]

RFC 2409 IKE 1998 년 11 월 유형은 표준 트랙 또는 정보 RFC에 대한 참조 또는 새로운 유형을 설명하는 출판 된 암호화 또는 수학 문헌에 대한 참조를 동반해야합니다. 11.5 생명체 수명 유형 클래스의 값은 ISAKMP 보안 협회가 적용되는 수명 유형을 정의합니다. 새로운 삶 유형의 할당 요청에는이 유형의 단위에 대한 자세한 설명과 그 만료가 포함되어야합니다. 12. 감사의 말 이 문서는 Hugo Krawczyk, Douglas Maughan, Hilarie Orman, Mark Schertler, Mark Schneider 및 Jeff Turner와의 긴밀한 상담 결과입니다. 그것은 그들에 의해 작성된 프로토콜에 의존합니다. 그들의 관심과 헌신이 없으면 이것은 쓰여지지 않았을 것입니다. 특별한 감사의 감사로 Rob Adams, Cheryl Madson, Derrell Piper, Harry Varnis 및 Elfed Weaver 기술 입력, 격려 및 다양한 정신 점검이 있습니다. 또한 작년 에이 프로토콜의 개발에 기여한 IPSEC 실무 그룹의 많은 회원들에게 감사드립니다. 13. 참조 [캐스트] 아담스, c., "캐스트 -128 암호화 알고리즘", RFC 2144, 1997 년 5 월. [블로우] 슈나이어, b., "블로우 피쉬 암호화 알고리즘", Dr. DOBB의 저널, v. 19, n. 1994 년 4 월 4 일. [Bra97] Bradner, s., "요구 사항 수준을 나타내는 RFC에서 사용하기위한 핵심 단어", BCP 14, RFC 2119, 1997 년 3 월. [des] ANSI X3.106, "정보 시스템 데이터 데이터 링크 암호화를위한 미국 국가 표준", 1983 년 미국 국립 표준 연구소. [dh] diffie, w., 그리고 Hellman m., "암호화의 새로운 방향", 정보 이론에 대한 IEEE 거래, V. IT-22, n. 1977 년 6 월 6 일. Harkins & Carrel 표준 트랙 [Page 31]

RFC 2409 IKE 1998 년 11 월 [DSS] NIST, "Digital Signature Standard", FIPS 186, National Institute of Standards and Technology, U.에스. 1994 년 5 월 상업부. [아이디어] Lai, x., "블록 암호의 설계 및 보안에 대해"정보 처리의 ETH 시리즈, V. 1, Konstanz : Hartung-Gorre Verlag, 1992 [KBC96] Krawczyk, H., 벨라레, m., 그리고 r. Canetti, "HMAC : 메시지 인증을위한 키드 해싱", RFC 2104, 1997 년 2 월. [Skeme] Krawczyk, h., "Skeme : 인터넷을위한 다목적 보안 키 교환 메커니즘", 1996 년 네트워크 및 분산 시스템 보안 심포지엄의 IEEE 절차에서 나왔습니다. [MD5] Rivest, r., "MD5 메시지 다이제스트 알고리즘", RFC 1321, 1992 년 4 월. [MSST98] Maughhan, d., Schertler, m., 슈나이더, m., 그리고 j. Turner, "인터넷 보안 협회 및 키 관리 프로토콜 (ISAKMP)", RFC 2408, 1998 년 11 월. [ORM96] ORMAN, h., "오클리 키 결정 프로토콜", RFC 2412, 1998 년 11 월. [PKCS1] RSA Laboratories, "PKCS #1 : RSA 암호화 표준", 1993 년 11 월. [PIP98] PIPER, d., "ISAKMP에 대한 인터넷 IP 보안 영역", RFC 2407, 1998 년 11 월. [RC5] Rivest, r., "RC5 암호화 알고리즘", Dr. DOBB의 저널, v. 20, n. 1995 년 1 월 1 일. [RSA] Rivest, r., Shamir, a., 및 Adleman, l., "디지털 서명 및 공개 키 크립토 시스템을 얻는 방법", ACM 커뮤니케이션, V. 21, n. 1978 년 2 월 2 일. [SCH96] Schneier, b., "C의 적용 암호화, 프로토콜, 알고리즘 및 소스 코드", 2 판. [Sha] Nist, "Secure Hash Standard", FIPS 180-1, National Standards and Technology, U, U.에스. 1994 년 5 월 상업부. [호랑이] 앤더슨, r., 및 Biham, e., "빠른 소프트웨어 암호화", Springer LNCS v. 1039, 1996. Harkins & Carrel 표준 트랙 [Page 32]

RFC 2409 IKE 1998 년 11 월 부록 A 이것은 DER 약 및 반 손자국의 목록입니다. 키는 [Sch96]에서 나옵니다. 모든 키는 16 진수로 나열되어 있습니다. DES 약한 키 0101 0101 0101 0101 1F1F 1F1F 1F1F E0E0 E0E0 E0E0 E0E0 1F1F 1F1F 1F1F FEFE FEFE FEFE FEFE DES SEMI-WEAK KEYS 01FE 01FE 01FE 01FE 01FE 1FE0 1FE0 0 0EF1 0EF1 01E0 01E0 01F11F11F11F11F11F11F11F11FE E 010E E0FE E0FE F1FE F1FE FE01 FE01 FE01 FE01 E01F E01F E01F F10E F10E E001 E001 F101 FE1F FE1F FE1F FE1F FE0E FE0E 1F01 1F01 0E01 0E01 FEE0 FEF1 FEF1 속성이 1 단계를 사용하여 다음과 같은 정의를 협상했습니다. 2 단계 속성은 적용 가능한 doi 사양에 정의되어 있습니다 (예 : ipsec 속성은 ipsec doi에 정의됩니다). 속성 유형은 기본 (b) 또는 가변 길이 (v) 일 수 있습니다. 이러한 속성의 인코딩은 기본 ISAKMP 사양에 유형/값 (기본) 및 유형/길이/값 (변수)으로 정의됩니다. 기본으로 설명 된 속성은 변수로 인코딩되어서는 안됩니다. 가변 길이 속성은 값이 2 옥트에 맞을 수있는 경우 기본 속성으로 인코딩 될 수 있습니다. 이 경우이 프로토콜의 개시자가 변수 (또는 기본)로 제공하는 속성은 기본 (또는 변수)으로 개시 자에게 반환 될 수 있습니다. Harkins & Carrel 표준 트랙 [Page 33]

RFC 2409 IKE 1998 년 11 월 Attribute Classes class value type ------------------------------------------------------------------- Encryption Algorithm 1 B Hash Algorithm 2 B Authentication Method 3 B Group Description 4 B Group Type 5 B Group Prime/Irreducible Polynomial 6 V Group Generator One 7 V Group Generator Two 8 V Group Curve A 9 V Group Curve B 10 V Life Type 11 B Life Duration 12 V PRF 13 B Key Length 14 B Field Size 15 B Group Order 16 V values 17-16383 are reserved to IANA. 값 16384-32767은 상호 동의 당사자들 사이에서 개인 용도입니다. 클래스 값-DES-CBC에 정의 된 암호화 알고리즘 1 RFC 2405 Idea-CBC 2 Blowfish-CBC 3 RC5-R16-B64-B64-CBC 4 3DES-CBC 5 CAST-CBC 6 값 7-65000은 IANA에 예약되었습니다. 값 65001-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. - MD5에 정의 된 해시 알고리즘 1 RFC 1321 SHA 2 FIPS 180-1 TIGER 참조 참조 [Tiger] 값 4-65000 참조 IANA에 예약되어 있습니다. 값 65001-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. Harkins & Carrel 표준 트랙 [Page 34]

RFC 2409 IKE 1998 년 11 월 - 인증 방법 사전 공유 키 1 DSS 서명 2 RSA 서명 3 RSA 4와의 암호화 RSA 5 값을 사용한 암호화 6-65000은 IANA에 예약됩니다. 값 65001-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. - 그룹 설명 기본 768 비트 MODP 그룹 (섹션 6.1) 1 대체 1024 비트 MODP 그룹 (섹션 6.2) GP의 EC2N 그룹 [2^155] (섹션 6.3) 3 EC2N 그룹의 GP [2^185] (섹션 6.4) 4 값 5-32767은 IANA에 예약되어 있습니다. 값 32768-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. - 그룹 유형 MODP (모듈 식 지수 그룹) 1 ECP (GF [P]를 통한 타원 곡선 그룹) 2 EC2N (GF의 타원 곡선 그룹 [2^N]) 3 값 4-65000은 IANA에 예약됩니다. 값 65001-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. - 수명 유형 초 1 킬로바이트 2 값 3-65000은 IANA에 예약됩니다. 값 65001-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. 주어진 "수명 유형"의 경우 "수명 기간"속성의 값은 SA 수명의 실제 길이를 정의합니다. - PRF 현재 정의 된 의사 랜덤 기능이 없습니다. 값 1-65000은 Iana에게 예약되어 있습니다. 값 65001-65535는 상호 동의 당사자들 사이에서 개인 용도입니다. Harkins & Carrel 표준 트랙 [Page 35]

RFC 2409 IKE 1998 년 11 월 - 키 길이 가변 길이 키가있는 암호화 알고리즘을 사용할 때이 속성은 키 길이를 비트의 비트를 지정합니다. (네트워크 바이트 주문을 사용해야합니다). 지정된 암호화 알고리즘이 고정 길이 키를 사용하는 경우이 속성을 사용해서는 안됩니다. - 필드 크기 Diffie-Hellman 그룹의 필드 크기, 비트. - 그룹 주문 타원형 곡선 그룹의 그룹 순서. 이 속성의 길이는 필드 크기에 따라 다릅니다. 추가 교환 정의- XCHG 값 Quick Mode 32 New Group Mode 33 Harkins & Carrel 표준 트랙 [Page 36]

RFC 2409 IKE 1998 년 11 월 부록 B이 부록은 ISAKMP 메시지를 암호화 할 때만 사용할 암호화 세부 정보를 설명합니다. 서비스 (IPSEC 변환과 같은)가 ISAKMP를 사용하여 키링 재료를 생성하는 경우 모든 암호화 알고리즘 특정 세부 사항 (예 : 키 및 IV 생성, 패딩 등). )는 해당 서비스에 의해 정의되어야합니다. ISAKMP는 암호화 알고리즘에 적합한 키를 생산하기 위해 노력하지 않습니다. ISAKMP는 서비스가 적합한 키를 생성 해야하는 요청 된 키링 자료를 생성합니다. 약한 키 점검과 같은 세부 사항은 서비스의 책임입니다. 협상 된 PRF의 사용은이 문서에서 사용하는 PRF 피드백 메커니즘으로 인해 PRF 출력을 확장해야 할 수 있습니다. 예를 들어, (가상) Doorak-Mac에 24 바이트의 키가 필요하지만 8 바이트의 출력 만 생성하는 경우 다른 인스턴스 자체의 키로 사용되기 전에 출력을 세 번 확장해야합니다. PRF의 출력은 연속 블록을 생성하기 위해 PRF의 결과를 자체로 공급하여 확장됩니다. 이 블록은 필요한 수의 바이트가 달성 될 때까지 연결됩니다. 예를 들어, 협상 된 prf : block1-8 = prf (pre-shared-key, ni_b | nr_b) block9-16 = prf (pre-shared-key, block1-8 | ni_b | nr_b) block17-24 = prf (pre-shared-key, block9-16 | nr_b) 및 skeyid = 8 | nr_b) | Block9-16 | BLOCK17-24 so therefore to derive SKEYID_d: BLOCK1-8 = prf(SKEYID, g^xy | CKY-I | CKY-R | 0) BLOCK9-16 = prf(SKEYID, BLOCK1-8 | g^xy | CKY-I | CKY-R | 0) BLOCK17-24 = prf(SKEYID, BLOCK9-16 | g^xy | CKY-I | CKY-R | 0) and SKEYID_d = BLOCK1-8 | Block9-16 | 블록 17-24 후속 PRF 유도는 유사하게 수행된다. ISAKMP SA를 보호하는 데 사용되는 암호화 키는 알고리즘 별 방식으로 skeyid_e에서 파생됩니다. SkeyID_E가 알고리즘에 필요한 모든 필요한 키링 자료를 제공하기에 충분히 길지 않으면 키는 의사 임의의 기능을 그 자체로 공급하고 결과를 연결하고 필요한 비트를 가장 많이 가져가는 것입니다. Harkins & Carrel 표준 트랙 [Page 37]

RFC 2409 IKE 1998 년 11 월 예를 들어, (가상) 알고리즘 Akula는 320 비트의 키 (그리고 약한 키 점검이 없음)가 필요하고 skeyid_e를 생성하는 데 사용되는 PRF는 120 비트의 재료 만 생성하는 데 사용됩니다. Akula의 키는 Ka의 첫 320 비트입니다. K2 | K3 및 K1 = prf (skeyid_e, 0) k2 = prf (skeyid_e, k1) k3 = prf (skeyid_e, k2) 여기서 prf는 협상 된 prf 또는 협상 된 해시 함수의 HMAC 버전 (prf가 협상되지 않은 경우). PRF의 각 결과는 총 360 비트의 120 비트의 재료를 제공합니다. Akula는 360 비트 스트링의 첫 320 비트를 사용합니다. 1 단계에서 CBC 모드 암호화 알고리즘에 대한 초기화 벡터 (IV 재료)의 자료는 이니셔티의 공개 Diffie-Hellman 가치와 협상 된 해시 알고리즘을 사용한 응답자의 공개 Diffie-Hellman 가치에 대한 해시에서 파생됩니다. 이것은 첫 번째 메시지에만 사용됩니다. 각 메시지는 0x00을 포함하는 바이트를 사용하여 가장 가까운 블록 크기까지 패딩해야합니다. 헤더의 메시지 길이는 암호 텍스트의 크기를 반영하기 때문에 패드의 길이를 포함해야합니다. 후속 메시지는 이전 메시지의 마지막 CBC 암호화 블록을 초기화 벡터로 사용해야합니다. 2 단계에서, 빠른 모드 교환의 첫 번째 메시지의 CBC 모드 암호화를위한 초기화 벡터의 자료는 마지막 1 상 CBC 출력 블록의 해시와 협상 된 해시 알고리즘을 사용한 위상 2 메시지 ID에서 파생됩니다. 빠른 모드 교환 내 후속 메시지의 IV는 이전 메시지의 CBC 출력 블록입니다. 후속 메시지의 패딩 및 IV는 1 단계에서와 같이 수행됩니다. ISAKMP SA가 인증 된 후 모든 정보 교환은 skeyid_e를 사용하여 암호화됩니다. 이러한 교환의 시작 벡터는 빠른 모드와 동일한 방식으로 도출됩니다.이자형. 마지막 1 단계 CBC 출력 블록의 연결 해시와 정보 교환의 ISAKMP 헤더의 메시지 ID (정보 교환을 자극 할 수있는 메시지의 메시지 ID가 아님)에서 파생됩니다. 마지막 단계 1 메시지의 암호화/암호 해독 결과 인 최종 단계 1 CBC 출력 블록은 각 빠른 모드에 대해 고유 한 IV를 생성 할 수 있도록 ISAKMP SA 상태에 유지되어야합니다. 각 1 단계 후 교환 (빠른 모드 및 Harkins & Carrel 표준 트랙 [Page 38]

RFC 2409 IKE 1998 년 11 월 정보 교환)) 두 개의 다른 교환이 동시에 시작될 때 IV가 동기화되지 않도록 독립적으로 IV를 생성합니다. 모든 경우에 단일 양방향 암호/IV 컨텍스트가 있습니다. 각각의 빠른 모드와 정보 교환이 고유 한 컨텍스트를 유지하면 IV가 동기화에서 벗어나는 것을 방지합니다. DES-CBC의 핵심은 SkeyID_E의 처음 8 개 (8) 비유 및 비 시미 손 (부록 A 참조)에서 파생됩니다. IV는 위에서 파생 된 IV 재료의 첫 8 바이트입니다. Idea-CBC의 핵심은 skeyid_e의 첫 16 바이트에서 파생됩니다. IV는 위에서 파생 된 IV 재료의 첫 8 바이트입니다. Blowfish-CBC의 핵심은 협상 된 키 크기 또는 앞서 언급 한 의사 랜덤 기능 피드백 메소드에서 파생 된 키의 첫 번째 54 개 (56) 키 (키 크기가 협상되지 않은 경우)입니다. IV는 위에서 파생 된 IV 재료의 첫 8 바이트입니다. RC5-R16-B64-CBC의 핵심은 협상 된 키 크기 또는 Key의 첫 16 바이트 (키 크기가 협상되지 않은 경우) 앞서 언급 한 의사 랜덤 기능 피드백 메소드입니다. IV는 위에서 파생 된 IV 재료의 첫 8 바이트입니다. 라운드 수는 16이어야하고 블록 크기는 64 여야합니다. 3DES-CBC의 키는 앞서 언급 한 의사 랜덤 기능 피드백 메소드에서 파생 된 키의 첫 24 바이트입니다. 3des-CBC. IV는 위에서 파생 된 IV 재료의 첫 8 바이트입니다. Cast-CBC의 핵심은 협상 된 키 크기 또는 앞서 언급 한 의사 랜덤 함수 피드백 피드백에서 파생 된 키의 첫 16 바이트입니다. IV는 위에서 파생 된 IV 재료의 첫 8 바이트입니다. DES-CBC 이외의 알고리즘에 대한 지원은 순전히 선택 사항입니다. 일부 선택적 알고리즘은 지적 재산 청구에 따라 달라질 수 있습니다. Harkins & Carrel 표준 트랙 [Page 39]

RFC 2409 IKE 1998 년 11 월 저자의 연설 Dan Harkins Cisco Systems 170 w. 태즈 만 박사. 캘리포니아 산호세, 95134-1706 미국 미국 전화 : +1 408 526 4000 이메일 : [email protected] Dave Carrel 76 Lippard Ave. 샌프란시스코, CA 94131-2947 미국 미국 미국 전화 : +1 415 337 8469 이메일 : [email protected] 저자의 메모 저자는이 하이브리드 프로토콜의 독립적 인 구현 및 상호 운용성 테스트를 장려합니다. Harkins & Carrel 표준 트랙 [40 페이지]

RFC 2409 IKE 1998 년 11 월 전체 저작권 명세서 저작권 (c) 인터넷 협회 (1998). 판권 소유. 이 문서와 번역은 다른 사람에게 복사 및 제공 될 수 있으며, 위의 저작권 통지 및이 단락이 그러한 사본 및 파생 작품에 포함 된 경우, 어떤 종류의 제한없이, 구현에 대해 의견을 말하거나 설명하거나 구현을 도와주는 파생 작품. 그러나이 문서 자체는 인터넷 표준을 개발하기 위해 필요한 경우를 제외하고 인터넷 표준 프로세스에 정의 된 저작권 절차를 따라야하거나 영어 이외의 언어로 번역 해야하는 경우 인터넷 표준을 개발하기 위해 필요한 경우를 제외하고는 인터넷 사회 또는 기타 인터넷 조직에 대한 저작권 통지 또는 기타 인터넷 조직에 대한 참조를 제거하는 것과 같은 어떤 식 으로든 수정되지 않을 수 있습니다. 위에서 부여 된 제한된 권한은 영구적이며 인터넷 협회 나 그 후임자 또는 할당에 의해 취소되지 않습니다. 이 문서와 여기에 포함 된 정보는 "IS"기반에 제공되며 인터넷 공학 및 인터넷 엔지니어링 태스크 포스는 여기에 정보의 사용이 특정 목적에 대한 상품성 또는 적합성에 대한 권리 또는 묵시적 보증을 침해하지 않을 것이라는 보증을 포함하여 명시 적 또는 묵시적 모든 보증을 부인합니다. Harkins & Carrel 표준 트랙 [41 페이지] IPSEC는 ike 또는 ISAKMP를 사용합니까??

IPSEC 프로토콜 스위트는 IKE 또는 ISAKMP를 사용합니까?? RFC 2828 상태 ISAKMP는 IPSEC에서 SAS, 키 관리 및 시스템 인증을 처리하는 데 사용되는 프로토콜입니다. 다른 소식통은 IKE가 사용 된 프로토콜이라고 말합니다. RFC 2828에서 :

$ 인터넷 보안 협회 및 키 관리 프로토콜 (ISAKMP) (i) 인터넷 IPSEC 프로토콜 [R2408]은 보안 연관성을 협상, 수정 및 삭제하고 주요 생성 기술, 암호화 프로토콜, 암호화 알고리즘 또는 인증 메커니즘의 세부 사항과 독립적 인 주요 생성 및 인증 데이터를 교환하기위한 인터넷 IPSEC 프로토콜 [R2408].

2013 년 5 월 14 일 6:13에 요청했습니다

511 2 2 금 배지 5 5은 배지 9 9 청동 배지

5 답변 5

먼저 여기에서 약간의 혼란을 해결합시다. 인터넷 키 교환 (IKE)은 하이브리드 프로토콜이며 3 개의 “프로토콜”으로 구성됩니다

- ISAKMP : 주요 교환 프로토콜 자체가 아니며 주요 교환 프로토콜이 작동하는 프레임 워크입니다.

- Oakley : Key Exchange의 “모드”를 설명합니다 (E.g. 열쇠, 정체성 보호 및 인증을위한 완벽한 전진 비밀)

- SKEME : 공개 키 기반 키 교환, 키 분배 센터 및 수동 설치를 지원하며 안전하고 빠른 키 새로 고침의 방법을 설명합니다.

그렇습니다. ipsec 하다 ike를 사용하지만 Isakmp는 Ike의 일부입니다.

IKE/IKEV2를 탈취합니다

IKEV2.

- IKE/IKEV2

- 형질

- IKEV2 및 IPSEC

- Ike의 2 상 방법론

- 1 단계

- 2 단계

- ISAKMP

- 오클리

- Skeme

- Skeme의 취약성 노출 감소

IKE/IKEV2

IKEV2는 2005 년 말에 ike를 대체했으며 Ike와 호환되지 않습니다. 원래 RFC 4306에서 정의 된 IKEV2의 최신 버전은 RFC 7296, 7427, 7670 및 8247로 나뉩니다.

일부 인터넷 포럼 및 기사는 IKE/IKEV2를 VPN 프로토콜로 설명합니다. 이것은 잘못된 이름입니다.

IPSEC에 내장 된 IKEV2는 보안으로 정의됩니다 주요 교환 프로토콜 (보안 프로토콜의 유형). IPSEC는 IKEV2를 사용하여 보안 협회 매개 변수와 Diffie-Hellman 암호화 세션 키를 안전하게 교환 할 목적으로 임시 보안 터널을 설정합니다 ipsec 엔드 포인트. 그러나 실제로는 a로 취급되어야합니다 보안 프레임 워크. IKEV2는 기본적으로 3 개의 다른 보안 프로토콜의 합병입니다 ISAKMP, 오클리, 그리고 Skeme.

IKEV2

형질

IKEV2입니다 터널링 프로토콜이 아닙니다 데이터 교환. 그것은 임시 보안 터널을 설정하는 보안 프로토콜입니다 암호화 키를 안전하게 교환하는 단독 목적. IKE/IKEV2. IPSEC를 사용하는 엔드 포인트가 SAS (Security Associations)를 통해 서로 인증하는 방법을 정의하고 보안 키 계산, 할당, 교환, 교체 및 철거를 용이하게하여 해당 SAS의 매개 변수를 실행합니다.

IKE의 방법론은 다른 VPN 프로토콜 (e)에서 복사 및 구현되었습니다.g. Openswan, Strongswan).

Openike, Openikev2, Racoon 및 Racoon2.

IKE의 선택된 특성 :

- IPSec 인증, 키 및 보안 협회 (SAS) 관리

- 2 위상 작동

- 1 단계 : 사전 공유 x를 사용한 상호 인증.509 키 (암호화 및 무결성) 및 설정 2 단계 통신

- 2 단계 : 두 IPsec 엔드 포인트에서 정보를 암호화하는 데 사용되는 방법을 협상합니다. IPsec 터널의 보안 협회 (SA)가 설립되었습니다

IKE/IKEV2 프로세스는 거의 모든 터널 또는 VPN 프로세스에 의해 호출 될 수 있지만 거의 항상 IPSEC에 의해 호출됩니다.

IKEV2 및 IPSEC

IKE/IKEV2의 주요 목적은 IPSEC에 대한 모듈 식 키 연관 프레임 워크를 제공하는 것입니다. IKE는 IPSEC의 키링 자료 관리의 단점을 해결하기 위해 목적으로 지어졌습니다. IKEV2는 Ike의 진화입니다.

ipsec은 ikev2를 사용하여 암호화 키를 관리 할 수 있습니다. 그렇다면 IKEV2는 IPSEC 보안 협회를 통해 간접적으로 호출됩니다. IKEV2는 ISAKMP를 호출하여 IKEV2 SA의 지침을 전달합니다 (IPSEC SA에 따라 구축되었습니다).

Ike의 2 상 방법론

Ike의 철학은 구획화로 요약됩니다. 핵 미사일 사일로처럼 생각할 수 있습니다. 어느 누구도 스스로 발사를 촉발 할 수 없습니다. 보호 조치가 내장되어있어 집단 과정이 필요하다는 의미. 합의가 발생하거나 아무 일도 일어나지 않아야합니다.

IKEV2의 원하는 최종 결과는 IPSEC VPN을 통해 의사 소통하려는 두 개의 네트워크 동료간에 대칭 키를 안전하게 공유하는 것입니다. 3이를 달성하기 위해 IKEV2. 따라서 1 단계는 2 단계가 전달되는 안전한 터널을 확립합니다. 1 단계는 네트워크 피어를 인증하고 실제 키 교환이 이루어지는 2 단계에 대한 IPsec 스타일 SA (보안 협회)를 협상합니다.

IKEV2 단계 1

1 단계는 두 개의 (2) 네트워크 피어 사이에 안전하고 인증 된 IKEV2 보안 협회 (IKEV2 SA)를 설정하는 협상 프로세스입니다. 1 단계는 두 네트워크 피어의 인증을 관리하고 2 단계에 어떤 암호화 방법을 사용할 것인지에 대한 계약을 설정합니다. 각 IKEV2 피어에 대해 별도의 보안 정책 (IKEV2 SA 형태)이 구현됩니다. 일반적으로 두 개의 동료 만 있습니다.

1 단계는 x를 사용합니다.인증 및 Diffie-Hellman의 주요 교환을위한 509 인증서 암호화를위한 주요 교환. x.509 인증서는 미리 정리되거나 DNS 또는 DNSSEC를 통해 교환 될 수 있습니다.

1 단계는 다음과 같습니다

- 공개 키 인증서 이름과 같은 글로벌 매개 변수

- 완벽한 전진 비밀 (PFS)이 사용되어야하는지 여부

- 네트워크 인터페이스에 영향을 미칩니다

- 보안 프로토콜 및 알고리즘

- 인증 방법

1 단계에는 두 가지 (2) 다른 구현 방법이 있습니다. “기본 모드”는 기본 구성이며 암호화 키를 사용하여 두 (2) 네트워크 피어 사이의 전송을 보호합니다. “공격 모드”는 선택 사항이며 속도에 대한 보안을 희생합니다. 후자는 인터넷을 통해 절대 사용해서는 안됩니다.

메인 모드

IKEV2 Phase 1 기본 모드 (기본값)는 PKI 기반 키를 사용하여 두 네트워크 피어를 모두 인증합니다.

공격적인 모드

IKEV2 Phase 2 Cryptographic Keys의 신성함은 주요 타협의 캐스케이드 효과를 방지하는 데 중요합니다.

IKEV2 Phase 1은 인터넷과 같은 안전하지 않은 네트워크를 통해 공격적인 모드로 실행되지 않아야합니다.

IKEV2 Phase 1 공격적인 모드는 기본 기본 모드보다 빠르지 만 인증 보호가없는 상태에서 모든 정보 (일반 텍스트)로 모든 정보를 전송합니다. MITM (Man-in-the-Middle) 공격에 특히 취약하므로 공격자에게 2 단계 보안 협회 매개 변수를 변경할 수있는 기회를 제공하므로 가능한 경우 공격적인 모드를 피해야합니다. 예를 들어, 공격자가 실질적으로 쉬운 하위 수준의 암호화 방법을 강요 할 수있는 기회를 허용합니다.

IKEV2의 디자인은 MITM (Man-in-the-Middle) 및 유사한 공격 벡터에 취약한 적대적인 환경에서 작동한다고 가정합니다.

1 단계의 주요 목표는 2 단계를 실행할 수있을 정도로 오랫동안 공격자를 지연시키는 것입니다. 4IKEV2 상 2

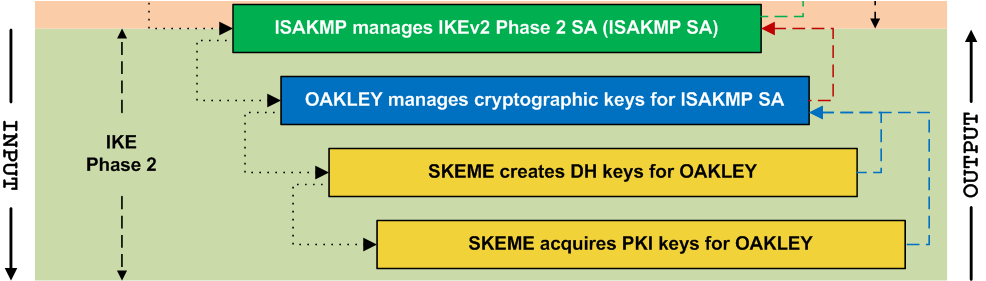

IKEV2 Phase 2는 협상하고 구현합니다 매개 변수 ISAKMP (ISAKMP SA)가 관리하는 새로운 IKEV2 보안 협회의 경우. 2 단계는 근본적인 SA의 협상이 이루어지는 곳입니다 (IKEV2를 시작한 SA; 일반적으로 IPSEC).

이 문서의 일부 부분은 IKEV2 Phase 2 SA를 ISAKMP SA로 나타냅니다.

그럼에도 불구하고 IKEV2의 2 단계는 부모 프로세스 SA (일반적으로 IPSEC)의 구현을 구현합니다.1 단계 IKEV2 SA 및 연결은 2 단계가 설정되면 포기됩니다. 2 단계의 보안 정책 및 암호화 키는 1 단계에서 구현 된 것과 무관합니다. 2 단계 SA의 구현은 ISAKMP에 의해 관리되는데, 이는 다양한 보안 매개 변수를 Oakley 및 Skeme에 해소합니다.

The Three Musketeers : Isakmp, Oakley 및 Skeme

규약 IKE/IKEV2

단계기능 ISAKMP 1 SA 정책을 설정합니다 오클리 1 + 2 키 분포를 용이하게합니다 Skeme 1 + 2 주요 창출을 관리합니다 이전에 IKE 또는 IKEV2를 조사한 경우이 약어가 IKE/IKEV2 문서에 자주 나타나는 것을 알았을 것입니다. IKE/IKEV2는 보안 프레임 워크 및 프로토콜의 유착이기 때문입니다. 3 개의 관련 및 상호 의존적 보안 프로토콜로 구성된 Uber 프레임 워크.

ISAKMP는 보안 협회 (SAS) 관리. Oakley는 주요 매개 변수를 관리하고 주요 지출을 용이하게합니다. Skeme은 키를 생성하고 주요 새로 고침 작업을 관리합니다.

ISAKMP 좌표. Oakley는 ISAKMP와 Skeme 사이의 미들웨어 역할을합니다. 그리고 Skeme은 새로운 키를 생성합니다.

키잉 자료는 Oakley에서 제공하고 Skeme에 전달되어 새로운 키를 생성합니다. 키는 Skeme에서 Oakley로 반환되며, IDS를 키 (키드라고 함)에 할당하고 해당 IKEV2 보안 협회에 따라 ISAKMP를 통해 네트워크 피어에 키를 분산시킵니다.

ISAKMP는 두 IKEV2 단계에서 안전한 통신 채널을 설정하는 도관 프로세스입니다. ISAKMP를 통해 1 단계는 IKEV2 (IKEV2 SA) 용 SA를 설정하고 IKEV2 Phase 2의 생성에 필요한 양방향 채널 매개 변수를 설정합니다.

2 단계에서 ISAKMP는 IKEV2 (일반적으로 IPSEC)를 호출하는 프로세스의 SA의 생성 및 구현을 조정하는 자체 SA (ISAKMP SA)를 만듭니다. 1 단계와 2 단계는 Oakley에 의존하여 암호화 키를 배포하고, ISAKMP SA의 KeyIDS를 관리하고, Diffie-Hellman (D-H) 키를위한 키링 자료를 지시하고 사전 공유 키를 추적합니다. Oakley in Ton.

ISAKMP

ISAKMP는 보안 협회 (생성, 협상, 수정 및 제거), 암호화 키 관리 및 피어 장치 인증을 관리합니다.

ISAKMP (Internet Security Association 및 Key Management Protocol)는 SAS (Security Associations)의 생성 및 정산 (네트워크 피어스 간의 계약 프로세스)을 안내합니다. a 뼈대 인증 및 암호화 키를 위해 트리거되면 자체 보안 협회 (SA)를 설정합니다. ISAKMP의 SAS는 IPSEC SAS와 다릅니다. IPSEC SA의 본질은 IPSEC 및 IKEV2 SAS를 통해 ISAKMP로 떨어지지 만 ISAKMP SA는 키잉 자료를 협상하기위한 안전한 채널입니다. 그것들은 모두 ISAKMP에 의해 효과적으로 처리됩니다.

ISAKMP는 원래 RFC 2408에 따라 독립적으로 정의되었습니다. IKEV2가 IKE를 교체했을 때 (2005 년 후반에 RFC 4306을 통해) RFC 2408을 포함한 여러 RFC가 하나에 통합되었습니다. IKEV2 프레임 워크의 현재 버전은 RFC 7296이며 ISAKMP 기능을 포함합니다. Framework로서 ISAKMP는 보안 협회를 설정, 협상, 수정 및 삭제하기 위해 절차 및 패킷 형식을 정의합니다. IKEV2, KINK 또는 유사한 키 계약 보안 프로토콜과 같은 다른 프로세스에서 파생되어야하는 입력으로 키잉 자료가 필요합니다.

IKE/IKEV2 및 KINK가 사용하여 ISAKMP는 필요하지 않습니다. 사실 그것은 사실입니다, 키 교환 독립. 마찬가지로 ISAKMP는 IPSEC에 대한 범위가 제한되지 않습니다. 보안 프로토콜을 향한 것은 불가지론 적입니다. ISAKMP는 특정 암호화 알고리즘, 주요 생성 기술 또는 보안 메커니즘에 미치지 못하면 다른 프로세스에 연결된 전면 후크를 변경하지 않고도 알고리즘 및 메커니즘을 업데이트 할 수 있습니다 (E.g. IKEV2).

ISAKMP는 포트 500에 특정 첨부 파일이 있습니다. 포트 500 (소스 및 대상 호스트 모두 포트 500을 사용함)을 통한 UDP 패킷을 통한 양방향 데이터 교환이 필요하지만 이는 모든 전송 프로토콜을 통해 구현 될 수 있습니다. 5

ISAKMP 및 IKEV2 보안 협회는 서로 독립적입니다.

ISAKMP 및 IKEV2

ISAKMP (인터넷 보안 협회 및 키 관리 프로토콜)는 독립적 인 프로세스입니다. 그러나 IKEV2는 게이트 키퍼로 크게 의존합니다. ISAKMP는 IKEV2 보안 협회의 관리를 조정하는 데 중심적인 역할을합니다.

IKEV2의 피어 인증 프로세스 (IKEV2 Phase 1) 동안 ISAKMP는 공개 키 암호화 방법을 사용하여 보안 채널을 생성하여 반대 IKEV2 피어를 인증하고 새로운 보안 협회 (ISAKMP SA)를 협상합니다. 그런 다음 IKEV2는 IKV2의 SA를 기반으로 IP 데이터 그램의 키잉 자료를 협상하고이를 ISAKMP SA에 통합합니다. 결과적으로, IKEV2 상 2 단계가 시작되고, 1 단계 중에 합의 된 매개 변수에 기초하여 안전한 양방향 채널이 설정됩니다. ISAKMP는 다시 2 단계에서 중심 역할을합니다. 이번에 ISAKMP는 Oakley를 호출하여 ISAKMP SA에 지정된 매개 변수를 기반으로 보안 키를 만듭니다. Oakley는 Skeme과 함께 일하면서 결과를 ISAKMP로 반환 한 다음 보안 채널 구성을 완료하여 새로운 보안 채널을 설정하고 IKEV2 (IKEV2)로 제어를 반환합니다. IKEV2는 차례로 명령 체인을 다시 호출 한 프로세스로 반환합니다 (E.g., ipsec).

오클리

오클리는 a 주요 결정 프로토콜: 네트워크 피어들 간의 암호화 키를 협상, 배포, 교환 및 모니터링하는 보안 프로토콜.

오클리. 주요 생성 및 키 인증을 조정합니다. 하는 동안 키 생성에 대한 책임이 없습니다, 오클리 키 프로비저닝을 관리합니다. 부모가 처리 할 때 (E.g. ISAKMP)는 키가 필요합니다. 오클리는 가서 얻을 것으로 예상됩니다. Oakley를 다리 프로세스 또는 미들웨어로 생각할 수 있습니다. IKEV2의 2 단계 운영 순서 내에서 Oakley는 ISAKMP와 Skeme 사이에 있으며 출력 메시지가 ISAKMP 페이로드로 인코딩됩니다.

미들웨어로서 (e.g. Isakmp와 Skeme 사이), Oakley는 다음을 정의합니다

- 암호화 방법

- 키 파생 방법

- 인증 방법

Oakley의 핵심 기능은 다음과 같습니다

- 두 (2) 네트워크 피어 사이의 주요 알고리즘 협상 촉진

- 키를 요청하는 상위 프로세스 (예 : ISAKMP 등) 간의 보안 키 전달을 용이하게하기 위해 미들웨어 역할을합니다

- 수행 a 변환 주요 알고리즘 기준에 대한 작업

- Key ID 메타 데이터를 메시지에 통합하여 요청 프로세스로 반환됩니다. IPSEC- 타입 보안 협회 (E).g. 아 또는 ESP 프로토콜)

암호화 키 프로비저닝

오클리.509 (제 3 자 인증서) 키. RFC 2142 [1998], Oakley에 의해 정의되었습니다 생성하지 않습니다 새로운 키. 오히려, 그것은 키잉 자료의 사양을 포함하여 그들의 생성과 전송을 용이하게합니다.

왜 오클리? IKE/IKEV2는 IPSEC의 단점을 기반으로 모델링되었으며 IPSEC는 대칭 키를 사용하기 때문에 IKE/IKEV2 Phase 2는 대칭 키의 사용을 가정합니다. Oakley와 Skeme의 폴백 동작은 DH (Diffie-Hellman) 대칭 키를 사용할 수 있지만 DH 키가 적용될 때 IKE/IKEV2 프로토콜이 가장 안전합니다. 실제 주요 생성 프로세스는 어떻습니까?? 그것은 Skeme의 직업입니다.

오클리의 특성

Oakley의 책임에는 다음이 포함됩니다

- 네트워크 피어를 인증하고 메신저 배달 서비스 역할을합니다

- 인증 및 암호화를위한 키의 분포 (생성이 아님) 관리

- 암호화 키가 선택된 매개 변수를 설정합니다

- 키 생성 간의 미들웨어 (e.g. Skeme) 및 주요 요청 (e.g. ISAKMP)

- 새로운 Diffie-Hellman (D-H) 키가 요청 될 때 비밀 키싱 자료 선택을 지시

- 완벽한 전진 비밀 (PFS) 촉진

- 각 새 키 (keyid)에 ID 할당

- 주요 교환 협상

- 부모 프로세스의 기존 키를 업데이트합니다

IKEV2 SAS Oakley가 Skeme에서 키를 요청하고 ISAKMP에 배포하도록 지정합니다

오클리와 IKEV2

IKEV2는 ISAKMP를 사용하여 2 단계에서 Oakley를 호출하여 Skeme (키링 재료)에 입력을 조정하고 출력을 ISAKMP (키)로 반환 할 것으로 예상됩니다. ISAKMP가 단순히 Skeme와 직접 통신하지 않는 이유는 무엇입니까?? 이 모든 단계를 한 번에 처리하는 단일 프로세스가없는 이유? 세 단어 : 완벽한 전진 비밀 (PFS).

ISAKMP, Oakley 및 Skeme 보안 프로토콜은 의도적으로 좁은 초점으로 모듈 식으로 설계되었습니다. Skeme은 Diffie-Hellman (D-H) 알고리즘을 사용하여 기술적으로 대칭 키를 생성 할 수 있지만 기본 지수 클래스에서만 그렇게 할 수 있으므로 비교적 열악한 보안 수준을 산출하고 스톱 갭 측정 만 고려해야합니다. 한편, Oakley는 Keys를 전혀 생성 할 수 없지만 ISAKMP가 표시 한 보안 수준을 기반으로 Skeme에 내장 또는 사용자 정의 DH 지수 그룹을 할당 할 수 있습니다. 마지막으로, ISAKMP도 할 수 없습니다. ISAKMP는 부모 프로세스 (일반적으로 IPSEC)에서 파생 된 IKEV2 SA에서 행진 명령을받습니다.g. ipsec SA).

PFS는 Isakmp, Oakley 및 Skeme 사이의 권력 분할 없이는 불가능합니다. 예를 들어, 주요 변환은 Oakley와 Skeme 사이에서 분리됩니다 (ISAKMP가 세부 사항을 알지 못하도록합니다. 결과 만 볼 수 있습니다). 마찬가지로, ISAKMP와 Oakley는 Skeme에 대한 Oakley의 DH 그룹 과제에 기여하는 요인을 알고 있지만 Skeme은 지식이 없으며 최종 결과 만 볼 수 있습니다 (실제 그룹 할당 지침). Skeme은 지정된 DH 그룹 번호에 영향을 미치는 요인에 대해 사유하지 않습니다. 단일 프로세스가 모든 정보를 갖지 못하면 PFS가 보장됩니다.

비 DH 키 관리

Oakley는 Diffie-Hellman (D-H) 대칭 키를 관리합니다. ISAKMP가 Oakley의 비 DH 키 유형을 요청하면 어떻게됩니다?

- Oakley는 비 DH 키 요청을 수정없이 Skeme에 전달합니다

- Skeme은 요청을 이행하려고 시도합니다

- Skeme은 결과를 Oakley (키 또는 NULL)로 전달합니다

- NULL이 아닌 경우 Oakley는 키에 키를 할당합니다

- Oakley는 결과를 ISAKMP로 반환합니다

Oakley는 결코 주요 세대에 관여하지 않습니다. 키 전송 만 용이하게하고 대칭 키를위한 수학적 키잉 자료를 제공합니다. Skeme은 암호화 키를위한 주변입니다.

Oakley 키 변환 작업

과정으로 Oakley는 변환 Diffie-Hellman 그룹 및 지수 기준에 대한 운영. 변환은 알고리즘이 데이터에 어떻게 적용되는지에 대한 세부 정보를 제공하는 것을 의미합니다 변환데이터 ing). 따라서 Oakley의 경우 Oakley는 DH 키를 생성하는 아동 프로세스에 제시되는 DH 그룹과 지수 기준을 제어한다는 의미입니다.

ISAKMP의 SA는 프로세스 예제로 IKEV2를 사용하여 필요한 수준의 암호화 수준과 IKEV2 Phase 2에서 설정 한 보안 터널에 필요한 키 유형을 지정하는 정보가 포함되어야합니다. 반드시 대칭 키에 대한 요청으로 구성된 것은 아닙니다. IKEV2를 통해 Oakley에 대한 주요 요청에 대한 세 가지 가능한 시나리오의 논리 프로세스를 살펴 보겠습니다. 주요 요청은 ISAKMP SA를 통해 Oakley에 도착하며 ISAKMP가 IKEV2 Phase 2 SA에서 파생 된 관련 요구 사항을 포함합니다.

Oakley의 메시지 필드는 ISAKMP 메시지 페이로드 또는 페이로드 구성 요소에 해당합니다.

관련 페이로드 필드는 SA, 인증, 인증서 및 주요 교환 페이로드입니다.

시나리오 #1 : Diffie-Hellman 알고리즘을 사용하여 새 대칭 키 생성

이것은 Oakley가 가장 큰 이점을 제공하는 시나리오입니다.

- Oakley는 DH 알고리즘의 키링 자료를 선택하는 작업을 수행합니다.

- Oakley는 DH 그룹 또는 지수 정보를 Skeme에 제공합니다.

- Skeme은 대칭 키를 생성하여 Oakley로 반환합니다.

- Oakley는 키에 키를 할당합니다.

- Oakley는 새로운 DH 키와 KeyId를 ISAKMP로 전달합니다.

- ISAKMP는 IKEV2에 키와 키드를 제공합니다.

시나리오 #2 : 사전 공유 대칭 키 검색

이 시나리오에서 IKEV2는 ISAKMP에게 사전 공유 키를 사용하도록 지시하고 키에 대한 참조 토큰을 제공합니다.

- Oakley는 사전 공유 키에 대한 참조 토큰을 Skeme에게 전달합니다.

- Skeme은 사전 공유 키를 검색하여 Oakley로 반환합니다.

- Oakley는 키에 키를 할당합니다.

- Oakley는 Key와 Keyid를 ISAKMP로 전달합니다.

- ISAKMP는 IKEV2에 키와 키드를 제공합니다.

시나리오 #3 : 공개 키 검색

이 시나리오에서 IKEV2는 ISAKMP에게 공개 PKI 인증서를 검색하도록 지시합니다. ISAKMP는 요청을 Oakley로 전달합니다. Oakley는 Secdns (Secure DNS)를 사용하여 공개 키를 검색합니다. 결과는 ISAKMP로 반환됩니다.

시나리오 #4 : x 검색.509 인증서 키

Oakley가 x에 대한 요청을받을 때.509 인증서 기반 키, KeyID를 할당하고 키 정보를 부모 프로세스에 반환하기 전에 검색 및 검증됩니다. Oakley는 또한 요청 된 인증 기관의 신뢰 웹을 기반으로 인증 당국 또는 공동 서명자를위한 보조 인증서를 검색합니다.

ISAKMP가 Oakley를 요청하는 부모 프로세스 인 경우.g. IKEV2), ISAKMP는 Oakley에게 유용한 인증서 정보를 제공합니다. 이를 통해 ISAKMP와 부모 프로세스가 이미 알고 있기 때문에 Oakley가 필요하지 않은 외부 인증 기관 정보 수집 및 반환을 최소화하는 데 도움이됩니다.

시간 : 대칭 키의 천적

대칭 키 생성의 가장 어려운 측면 (E.g. DH 키)는 필요한 계산 시간입니다. 예를 들어 Diffie-Hellman은 큰 정수 지수를 알고리즘의 주요 기능으로 사용합니다. 이 과정에는 시간이 걸립니다. 이 “갭”중에 오클리는 다른 프로세스를 기다려야합니다. Oakley는 다른 프로세스와 같이 가장 악의적 인 프로세스로부터 보호하기 위해 아동 프로세스를 기다리는 동안 토큰 ( “쿠키”라고 함)을 사용하여 약한 형태의 소스 인증을 사용합니다 (E.g. skeme) 결과를 완료하고 반환합니다. 예를 들어, Oakley는 Skeme이 DH 대칭 키 생성을 완료하기를 기다리는 동안 악의적 인 프로세스가 응답 Skeme 프로세스로 가장 자극을 시도하고 IKEV2 연결을 모니터링하는 나쁜 액터로 알려진 Oakley에게 DH 키를 제공한다고 상상해보십시오. Oakley가 Skeme 프로세스가 손상되었다고 의심 할 이유가 없다면 Skeme의 키를 수락하여 ISAKMP로 전달하여 요청 (부모) 프로세스 (E)에 전달합니다.g. IKEV2). 이 시나리오가 가능성이 거의 없지만 Oakley의 기초 인증 방법은 그러한 시나리오가 성공할 가능성이 훨씬 적다는 확신을 제공합니다.

Skeme

skeme.

Skeme은 IKEV2와 견고성의 핵심을 포함하는 3 개의 (3) 프로토콜 중 가장 복잡한 것입니다.

IKE/IKEV2는 대칭 키를 생성하고 비대칭 키를 가져 오기위한 Skeme에 의존합니다. 일부 간행물은 Skeme을 Oakley보다 다재다능합니다. 그러나 그 비교는 크게 무시되어야합니다. Seens에서 사실이지만 Skeme은 대칭 키로 제한되지 않지만 그러한 비교는 물을 불필요하게 진흙 투성이. Oakley와 Skeme은해야 할 일이 다릅니다. Ike에서 Skeme은 Oakley의 프로세스의 성공적인 완료에 의존합니다.

Skeme은 키를 검증하지 않지만 Key Generation 및 Exchange 프로세스에 익명 성과 반복을 적용합니다.

Skeme 개요

다음은 Skeme에 대한 몇 가지 빠른 사실이 있습니다

- Diffie-Hellman 알고리즘 및 SHA/MD5 해시를 사용하여 대칭 키를 구축합니다

- 주요 다수/교체를 관리합니다

- IKE/IKEV2에서 완벽한 전진 비밀 (PFS)을 홍보

- PKI와 X를 찾고 있습니다.509 키

Skeme은 Kerberos 및 Kink 와도 작동합니다.

Kerberos 환경은 Skeme 키 교환이 손상 될 위험이 더 높습니다 (IKEV2와 비교)

Skeme 프로세스 흐름

Skeme은 3 단계 프로세스로 구성되어 있으며 단계별로 분류됩니다. 3 단계는 다음과 같습니다 공유, 교환 및 인증.

1 단계 (공유)

네트워크 피어는 공유 키를 함께 만듭니다.

동료는 상호 PKI 키 교환으로 시작합니다. 해당 키는 동료들 사이에서 전달되는 후속 메시지를 암호화하는 데 사용되며, 대칭 (공유) 키를 공동으로 구축하는 데 사용됩니다.

각 피어는 최종 주요 구성 요소의 1/2을 공급하며, 이는 피어의 고유 식별자 (이전에 교환 된 보안 협회 식별자 또는 ISAKMP, IP 주소 또는 피어의 공개 PKI 인증서 키;.g. IKE/IKEV2 PHASE 1)에 사용 된 것은 최종 대칭 키를 생성하기 위해 일원 해시 함수 (MD5 또는 SHA)를 사용하여 해시했습니다. 6

- 각 네트워크 피어는 다른 피어에게 공개 키를 제공합니다.

- 피어는 서로 안전한 연결을 설정합니다 (두 개의 일원 채널).

- 각 피어는 새로운 암호화 키를 생성하지만 공유하지 않습니다.

- 각 피어는 새로운 키의 1/2를 구문 분석하고 개인 PKI 키를 사용하여 각 피어의 식별자와 함께 1/2 키를 암호화하여 반대되는 피어에게 보냅니다.

- 반대되는 피어는 1/2 키와 반대되는 피어 ID를 방금받은 다른 피어의 공개 키로받은 반대 동료 ID를 해독합니다.

- 피어 A는 해시를 생성하고 (PKI) 암호화 된 연결을 통해 피어 B로 전달합니다.

- 각 피어는 두 개의 키 반쪽의 사본을 결합합니다. 피어 A의 1/2 키는 키의 첫 1/2로 사용됩니다. 피어 B의 1/2 키는 후반입니다.

- 각 피어는 피어 A가 제공 한 해시를 독립적으로 적용하여 최종 대칭 키를 만듭니다.

최종 결과 : 1 단계가 끝나면 각 피어는 두 키 반점에 결합하여 전체 키를 조립하고 해시를 실행합니다 (피어 A). 결과는 1 단계에서 파생 된 최종 키입니다.

피어 “a”는 항상 Skeme 프로세스를 시작하는 네트워크 피어를 나타냅니다

2 단계 (Exch)

Diffie-Hellman 구성 요소 교환.

Skeme Phase 2- 교환 단계 – 교환 Diffie -Hellman 지수. 교환은 인증되지 않았지만 보시 다시피이 문제는 3 단계에서 다루어집니다. 2 단계의 DH 구성 요소는 미리 계산 될 수 있습니다. Skeme이 Ike/Ikev2의 일부로 불리는 경우 이것이 바로 발생하는 일입니다. Oakley 프로세스는 Skeme 이전에 실행되며 Oakley의 출력은 Skeme 2 단계에 필요한 DH 지수입니다.

3 단계 (인증)

3 단계는 1 단계의 키를 사용하여 2 단계에서 파생 된 Diffie-Hellman 키 지수를 인증합니다.

이것은 일이 흥미로워지고 Skeme의 영리한 인증 논리의 핵심입니다. 3 단계 제공 메시지 인증 MITM 공격자의 존재 및/또는 주요 조작 시도를 노출 시키도록 설계되었습니다. 주요 교환 중 1 단계 또는 두 개인 키가 손상된 경우이 사실은 3 단계에서 공개됩니다. Skeme은 어떻게 이것을 달성합니까??

세션 키 생성 (단계 후 3)

실제 세션 키를 생성하는 것은 Skeme의 마지막 단계입니다.

이상하게 보일 수 있지만 실제 주요 생성 프로세스는 Skeme의 단계적 접근 방식 외부입니다. Skeme의 단계는 실제로 세션 키를 생성하지 않습니다. 오히려 그들은 새 세션에 키를 만들기 위해 필요한 정보를 축적합니다. 이를 통해 세션 키 생성 및 키 교환은 Skeme의 우산 아래에서 여전히 실행되는 동안 유효성 검사 단계의 시간을 기준으로 발생할 수 있습니다. 한편, 그 시점에서 수학적 인 실제 세션 키 생성 프로세스는 다른 기능과 병렬로 수행 할 수 있습니다.

어떤 의미에서, 주요 생성 프로세스는 Skeme의 출력으로 볼 수 있습니다. 3 단계 후, 대칭 세션 키를 생성하는 데 필요한 키 교환 자료 및 구성 요소가 모두 검증됩니다. 남은 유일한 일은 키를 만들기 위해 Skeme의 독점 알고리즘을 실행하는 것입니다. 마지막 단계는 검증 단계 외부입니다 (그러나 Skeme의 일부).

중요한 것은 세션 키 생성이 다른 프로세스와 병렬로 실행될 수 있으며, 주어진 호스트가 둘 이상의 Skeme 프로세스를 실행할 수 있습니다. 세션 키 생성은 종종 새로운 연결을 설정하고 검증하는 데 따른 지연입니다. 또한 호스트는 동료보다 새로운 세션 키를 더 빠르게 처리 할 수 있습니다. 세션 키가 실시간으로 생성되면 더 빠른 네트워크 피어가 느린 피어가 따라 잡기를 기다리는 동안 지연이 발생할 수 있습니다.

시간 관리의 유연성은 모바일 연결 및 낮은 대기 시간 응용 프로그램에 특히 중요합니다. 예를 들어 Skeme이 현재 세션이 만료되기 전에 다음 세션 키를 잘 생성 할 수 있습니다. 주요 생성 알고리즘은 호스트 장치에서 세금을 부과 할 수 있습니다. 이를 통해 Skeme은 실제로 필요하기 전에 키 교환을 준비 할 수 있으므로 타이머가 다 떨어졌지만 새로운 키가 아직 계산되지 않았기 때문에 연결을 중단하는 것과 같은 바람직하지 않은 효과를 방지합니다. Skeme은 세션 키를 생성 할뿐만 아니라 IKE의 키 교환 프로세스에도 책임이 있기 때문에 의미가 있습니다. 사전 구성된 키는 호스트 장치의 연결 및 리소스 관리를보다 효율적으로 처리 할 수 있습니다. 또한, IKEV2 (및 정의에 따라 Skeme)는 종종 다중 동시 연결에 책임이 있습니다. Flexibile Key Management를 허용하면 더 유동적 인 경험이 있습니다.

Skeme의 완벽한 전진 비밀

Skeme Phase 1과 2 단계의 조합은 완벽한 전진 비밀 (PFS)을 제공합니다.

3 단계는 반대 피어의 ID를 사용하여 대칭 키의 사본을 생성합니다. 따라서 해당 ID가 잘못되면 (반대 동료가 ID라고 생각하는 것과 동일하지 않음) 최종 키 검증이 실패합니다. 두 동료는 1 단계와 2 단계에서 동일한 키를 도출해야합니다. 그렇지 않으면, 하나 또는 다른 (또는 둘 다) 피어는 3 단계에서 키를 올바르게 인증하지 못합니다. 1 단계의 공유 키는 2 단계에서 생성 된 DH 키를 검증하는 데 사용됩니다. 3 단계는 기본적으로 1 단계와 2 단계가 성공했으며 중간 인 공격자가 존재하지 않음을 확인합니다.

1 단계의 하나 또는 다른 개인 PKI 키는 MITM 공격자에 의해 손상되지 않으며, 두 개의 네트워크 피어는 1 단계에서 완전한 키를 알 수있는 유일한 호스트가 될 것입니다. 1 단계가 성공하지 않으면 2 단계는 올바른 결과를 초래하지 않습니다.

3 단계는 Diffe-Hellman 지수의 기원, 신선함 및 값을 인증합니다.

Skeme은 각 단계에서 키 데이터를 교환하는 두 장치를 확인하는 것 외에 다른 종류의 장치 인증을 제공하지 않습니다. Skeme은 디지털 서명을 사용하지 않으며 인증 프로세스는 메시지 인증 만 제한됩니다. Skeme은 데이터 구성 요소가 교환에 관련된 두 개의 네트워크 피어에게만 알려져 있으며 해당 장치는 Skeme 프로세스의 시작부터 끝까지 변경되지 않았습니다.

Skeme Phase 1은 취약합니다

취약점 관점에서 Skeme의 1 단계는 약점입니다. 2 단계와 3 단계는 1 단계가 손상되지 않으면 공격에 취약하지 않습니다.

- 단계 3의 키는 1 단계 중에 얻은 1/2 키없이 계산할 수 없습니다.

- 2 단계는 1 단계가 손상된 경우에만 손상 될 수 있습니다.

분석 : Skeme 키 교환 취약점

Skeme에서 생성 된 최종 대칭 키는 출력입니다 : 세션 키. 그것을 만들기 1 단계와 2 단계에서 파생 된 6 개의 (6) 요소의 조합이 필요합니다

- 해시 대칭 키 (1 단계)

- 피어 A의 DH 지수 (2 단계)

- 피어 B의 DH 지수 (2 단계)

- 동료 A의 신원 (1 단계)

- 동료 B의 정체성 (1 단계)

- 메시지 해시 값 (1 단계)

두 동료 A와 B는 3 단계에서 이러한 값을 독립적으로 검증합니다. 1 단계 또는 2 단계에서 문제가 발생하면 최종 키는 대칭이 아니며 연결이 실패합니다.

세션 키 공식은 Skeme의 독점입니다. 동료가 단계 1과 2에서 동일한 세부 사항을 올바르게 교환하지 못하면 (예 : 피어 스트림 중 하나 또는 둘 다가 전송에서 손상된 경우) 각 피어가 다른 사람으로부터받은 값을 다른 것으로 바꾸어야합니다. 이로 인해 키는 대칭이되지 않습니다. 이 경우 프로세스가 세션 키 생성 단계 전에 중단되면 통신 시도가 실패하거나 연결이 삭제됩니다.

Skeme의 접근 방식에 대한 흥미로운 뉘앙스 중 하나는 주요 생성 프로세스의 구성 요소가 각 동료의 고유 식별자로 구성됩니다. 따라서 한 피어 또는 다른 피어가 잘못된 식별자를 사용하는 경우 (예 : 공격자가 주요 교환 중 하나를 수정 한 경우 트랜지 투에서), 3 단계의 인증 프로세스는 공격자가 동료가 프로세스를 완료하도록 시도하는지 또는 공격자가 하나의 피어를 가로 채고 가면을 시도하는지 여부에 관계없이 실패합니다. 어느 쪽이든, 최종 검증의 대칭은 실패하고 공격자의 존재는 추론을 통해 발견됩니다.

Skeme의 기술의 또 다른 흥미로운 측면은 메시지 해시입니다. 해시가 Peer A에 의해 생성 된 후 1 단계에서 생성 된 PKI 채널을 통해 Peer B와 공유합니다. 이것은 Peer A가 올바른 해시가 무엇인지 확실하게 알고 있음을 의미합니다. 또한 Peer A에서 Peer B 로의 해시 커뮤니케이션이 도중에 수정 된 경우 Peer B의 최종 키는 항상 피어 A의 일치에 실패합니다. 또한 피어 B 호스트가 공격자에 의해 손상되었거나 MITM 공격자가 1 단계 PKI 프로세스에서 Peer B의 개인 키를 가로 채 렸음을 나타냅니다.

Skeme의 접근 방식의 아름다움은 합법적으로 인증 된 네트워크 피어 (A 및 B)만이 최종 단계에 도달하고 동일한 대칭 세션 키를 만들 수 있습니다. 1 단계의 3 가지 정보는 3 단계에서 올바른 대칭 키를 생성하기 위해 필요합니다. 두 키 반쪽이 존재하고 올바른 순서로 조립하고 Peer A의 해시. 그리고 보너스로, Ike의 후원하에 2 단계 Bonds Skeme는 Oakley의 생산량으로. Phase 2의 Diffie-Hellman Exchange는 Skeme 앞에있는 Oakley 프로세스의 출력에 의존하여 Skeme 프로토콜 외부에있는 변수를 추가합니다. 오클리가 놀고 있지 않은 경우 (e.g. Skeme은 Ike를 통해 호출되지 않음), Skeme은 DH 지수를 선택하는 내장 메커니즘을 가지고 있습니다.

IKEV2의 기본 보안 프로토콜 (ISAKMP/Oakley/Skeme)의 순차적 구현 덕분에 다른 공격 벡터의 발견이 가능합니다. 위에서 언급 한 바와 같이, 오클리 프로세스가 피어 A 또는 B에 대해 손상된 경우 Skeme의 출력은 영향을받을 가능성이 높습니다. Skeme 프로세스가 손상되지 않더라도 (Oakley에서 파생 된 DH 지수의 오해로 인해). 마찬가지로, Oakley는 ISAKMP 장치 인증 프로세스가 성공하지 않으면 오클리 의미에서만 트리거되지는 않지만 ISAKMP에 연결되어 있습니다. MITM 공격자와 같은 동료들 사이에서 이러한 구성 요소 중 하나라도 중간 스트림을 변경 한 경우, 두 피어에 의해 3 단계에서 생성 된 새로운 대칭 키가 일치하지 않으며 IKEV2가 데이터 교환을 처리하려고 시도하면 네트워크 피어들 사이의 잘못된 대칭 키로 인해 프로세스가 실패합니다.

Skeme의 취약성 노출 감소

주요 세대에 대한 Skeme의 혁신적인 3 상 접근 방식은 IKE/IKEV2의 철학과 유사합니다. Skeme은 현재 커뮤니케이션 채널이 안전하지 않다고 가정하고 MITM 공격자가 동료 사이에 존재한다고 가정합니다. 동료간에 부분 정보를 제공하고, 신뢰할 수있는 타사 (CA 서버)에 의존하며 마지막 단계에서 의도 된 네트워크 피어만이 최종 공유 키를 올바르게 검증 할 수있는 모든 정보를 갖도록 설계된 인증 단계를 완료합니다.

보안에 대한 모든 접근 방식은 잠재적 인 취약점을 가지고 있으며 지능형 디자인에도 불구하고 Skeme은 다르지 않습니다. Skeme의 가장 중요한 잠재적 약점은 1 단계에서 PKI 키에 의존하는 것과 관련이 있습니다. 이것은 디자인의 린치 핀입니다. 물론 MITM 공격자가 연결을 납치하고 해킹 2 단계를 해킹 할 가능성이 있으려면 각 피어에 대해 두 개인 키 (각 피어)를 모두 얻어야하므로 가능성은 매우 드물다.

동료의 개인 키의 신성함은 Skeme의 Achilles Heel입니다. 비록 가능성이 거의 없지만 상황에 따라 보증 해야하는 두 가지 특히 취약한 공격 벡터가 있습니다

- 약하거나 일반적인 개인 키

- 신뢰할 수있는 3 자 CA 서버가 손상되었습니다

두 동료 모두 1 단계에서 일회용 자체 서명 된 PKI 인증서를 구현하는 생산적인 방법은. 이로 인해 동료와 관련된 알려진 개인 키의 사전 공격을 사용하여 MITM 공격자의 위험과 신뢰할 수있는 신뢰할 수있는 CA 서버의 가능성이 제거됩니다.

첫 번째 위험은 두 동료 모두 트래픽이 많고 전자 상거래에 사용되는 서버와 같은 공개 서버 인 경우 특히 우려됩니다. 다양한 연구에 따르면 많은 공개 웹 서버에서 소수의 키가 반복적으로 사용됩니다. 잘 배치 된 MITM 공격을 가진 Astute 해커는 장기간에 걸쳐 많은 거래를 수집하고 엔지니어링하여 개인 키를 추론 할 수 있습니다. 이것은 충분한 시간과 원시 데이터가 주어지면 현대 컴퓨터의 영역 내에 있습니다. 두 호스트 중 하나 가이 프로세스를 개선하려면 Skeme을 통해 키를 교환하는 동료 교환에 대한 성공적인 MITM 공격의 위험을 크게 줄일 것입니다.

두 번째 시나리오는 Kerberos 서버가 신뢰할 수있는 3 자 CA 서버 역할을 할 때 위협 일 가능성이 높습니다. 이 시나리오에서는 동일한 서버에서 개인 PKI 키를 도출하고있을 것입니다. 이로 인해 Kerberos 환경에서 Skeme 사용은 다른 구현보다 위험이 높아집니다. 왜냐하면 Kerberos Key Exchange 서버가 손상된 위협은 정적이기 때문입니다.

주요 협상

Ike 데몬, in.보호 된 방식으로 SAS의 키잉 자료를 협상하고 협상하고 인증합니다. 데몬은 Solaris 운영 체제가 제공하는 내부 기능의 키에 임의의 씨앗을 사용합니다. Ike는 완벽한 전진 비밀 (PFS)을 제공합니다. PFS에서 데이터 전송을 보호하는 키는 추가 키를 도출하는 데 사용되지 않습니다. 또한 데이터 전송 키를 만드는 데 사용되는 씨앗은 재사용되지 않습니다. IN을 참조하십시오.iked (1m) 남자 페이지.

IKE 데몬이 원격 시스템의 공개 암호화 키를 발견하면 로컬 시스템이 해당 키를 사용할 수 있습니다. 시스템은 원격 시스템의 공개 키를 사용하여 메시지를 암호화합니다. 메시지는 해당 원격 시스템에서만 읽을 수 있습니다. Ike 데몬은 두 단계에서 업무를 수행합니다. 단계가 호출됩니다 교환.

주요 용어

다음 표는 주요 협상에 사용되는 용어를 나열하고 일반적으로 사용되는 약어를 제공하며 각 용어에 대한 정의 및 사용을 제공합니다.

주요 협상 용어

정의 및 사용

비대칭 암호화 알고리즘에 대한 키를 생성하는 프로세스. 두 가지 주요 방법은 RSA 프로토콜과 Diffie-Hellman 프로토콜입니다.

주요 생성 및 키 인증과 관련된 주요 교환 프로토콜. 종종 호출 인증 된 키 교환.

주요 생성 및 키 전송과 관련된 주요 교환 프로토콜. 이 프로토콜은 세 명의 제작자 인 RiveST, Shamir 및 Adleman의 이름을 따서 명명되었습니다.

완벽한 전진 비밀

인증 된 키 교환에만 적용됩니다. PFS는 키를위한 장기 비밀 자료가 이전 커뮤니케이션에서 교환 된 키의 비밀을 손상시키지 않도록합니다.

PFS에서 데이터 전송을 보호하는 데 사용되는 키는 추가 키를 도출하는 데 사용되지 않습니다. 또한 데이터 전송을 보호하는 데 사용되는 키의 소스는 추가 키를 도출하는 데 사용되지 않습니다.

안전한 방식으로 2 단계의 키를 설정하는 방법. 이 프로토콜은 키 교환의 Diffie-Hellman 방법과 유사합니다. Diffie-Hellman과 유사하게 Oakley Group Key Exchange는 키 생성 및 키 인증을 포함합니다. 오클리 방법은 PFS를 협상하는 데 사용됩니다.

IKE 1 단계 교환

1 단계 교환은 다음으로 알려져 있습니다 메인 모드. Phase 1 Exchange에서 Ike는 공개 키 암호화 방법을 사용하여 Peer Ike Entities와 함께 자신을 인증합니다. 그 결과 인터넷 보안 협회 및 주요 관리 프로토콜 (ISAKMP) 보안 협회 (SA)가 있습니다. ISAKMP SA는 IK가 IP 데이터 그램의 키링 자료를 협상 할 수있는 안전한 채널입니다. IPSEC SAS와 달리 ISAKMP SAS는 양방향이므로 하나의 보안 협회 만 필요합니다.

IKE가 1 단계 교환에서 키잉 자료를 협상하는 방법은 구성 가능합니다. ike는/etc/inet/ike/config 파일에서 구성 정보를 읽습니다. 구성 정보에는 다음이 포함됩니다

- 공개 키 인증서 이름과 같은 글로벌 매개 변수

- 완벽한 전진 비밀 (PFS)이 사용되는지 여부

- 영향을받는 인터페이스

- 보안 프로토콜 및 알고리즘

- 인증 방법

두 인증 방법은 사전 제목 키와 공개 키 인증서입니다. 공개 키 인증서는 자체 서명 할 수 있습니다. 또는 인증서는 공개 키 인프라 (PKI) 조직에서 인증서 당국 (CA)에 의해 발행 될 수 있습니다. 조직에는 배신, 텐트, Geotrust, RSA 보안 및 Verisign이 포함됩니다.

IKE 2 단계 교환

2 단계 교환은 다음으로 알려져 있습니다 빠른 모드. 2 단계 교환에서 Ike는 Ike 데몬을 실행하는 시스템간에 IPSEC SAS를 생성하고 관리합니다. IKE. IKE 데몬은 /dev /random 장치를 사용하여 임의의 숫자 생성기에서 키를 만듭니다. 데몬은 구성 가능한 속도로 키를 새로 고칩니다. 키잉 자료는 IPsec 정책, ipsecinit의 구성 파일에 지정된 알고리즘에 사용할 수 있습니다.콘크리트 .

- 이전의: IKE와의 주요 관리

- 다음: IKE 구성 선택