MITM (Man-in-the-Middle) 공격 및 예방

중간 공격에서 사람에 대한 답을 https합니까??

중간 공격의 사람은 웹 사이트 및 사용자 경험에 치명적일 수 있습니다. HTTPS가 이러한 공격을 예방하는 데 어떻게 도움이되는지 알아보십시오.

중간 공격 또는 MITM의 사람은 악성 엔티티가 둘 이상의 시스템간에 전송되는 데이터를 읽고 쓸 수있는 상황입니다 (대부분의 경우 귀하와 귀하가 서핑중인 웹 사이트 사이). 미트는 중국에서 일반적입니다 “큰 대포.”

그만큼 “큰 대포” is slightly different from the “훌륭한 방화벽.” 방화벽은 중국 안팎으로 이동하는 웹 트래픽을 모니터링하고 금지 된 콘텐츠를 차단합니다.

반면에 그레이트 캐논은 중간에있는 사람 역할을하며 둘 이상의 시스템간에 발생하는 대화를 도청 할 수있을뿐만 아니라 컨텐츠를 변경하거나 인터넷의 다른 속성으로 사용자를 다른 속성으로 리디렉션 할 수 있습니다.

MITM 공격에서 공격자는 가능한 많은 방법 중 하나를 사용하여 TCP 연결을 두 개의 개별 연결로 분할 할 수 있습니다. 클라이언트와 공격자간에 하나의 연결이 사용되는 반면, 두 번째 연결은 공격자와 웹 서버간에 사용되므로 도청자는 클라이언트와 서버간에 보내는 데이터를 가로 채는 프록시처럼 작동합니다.

이러한 공격은 프로토콜로서의 HTTP가 설계된 방식으로 인해 HTTP와 관련하여 일반적입니다. HTTP는 예를 들어 웹 브라우저가 클라이언트가 될 요청/응답 프로토콜로 작동하며 웹에서 호스팅되는 응용 프로그램 또는 웹 사이트는 서버가됩니다. 그것’인터넷 서비스 제공 업체 또는 네트워크 관리자가 네트워크에서 패킷 스나이퍼 (Wireshark, Fiddler, HTTP 분석기)를 실행하고 클라이언트와 서버 간의 트래픽을 캡처하기 쉽습니다.

인터넷이 HTTPS를 더 많이 사용하기 시작 해야하는 이유는 무엇입니까??

TLS/SSL 또는 HTTP Secure를 통한 HTTP로 알려진 HTTP는 안전 해야하는 통신에 사용되는 프로토콜입니다. 그것’암호화 된 양식으로 정보를 전송하도록 설계되었습니다. SSL (Secured Socket Layer)을 사용하여 데이터가 HTTP를 통해 전송됩니다. HTTPS 연결은 처음에 돈과 민감한 콘텐츠와 관련된 거래를 확보하는 데 사용되었습니다.

최근에 HTTPS는 반드시 금융 사이트 나 민감한 콘텐츠를 처리하는 사이트가 아닌 웹 사이트에서 사용되고 있습니다. 이것은 결제 게이트웨이 및 뱅킹 웹 사이트를 넘어 데이터 암호화를 확장하여 인터넷을 좀 더 안전하게 만들기 때문에 환영받는 트렌드입니다.

Chrome 버전 56 릴리스부터 HTTPS를 실행하지 않는 모든 웹 사이트에서 다음과 같은 메시지가 표시됩니다 “안전하지 않습니다” 비밀번호 또는 신용 카드를 수집하는 페이지에서. Google 당’에스 “투명성 보고서,”

HTTPS를 통한 안전한 웹 브라우징이 표준이되고 있습니다. 데스크탑 사용자는 HTTPS에서 보는 페이지의 절반 이상을로드하고 HTTPS 페이지에서 시간의 3 분의 2를 소비합니다. HTTPS는 모바일 장치에서 덜 널리 퍼지지 만 상향 추세는 거기에서도 볼 수 있습니다.

HTTPS는 공격자가 자신이 제어하지 않은 도메인에 대한 유효한 인증서를 얻기가 어렵 기 때문에 MITM 공격을 방지하는 데 필수적입니다.

사용 사례 분석

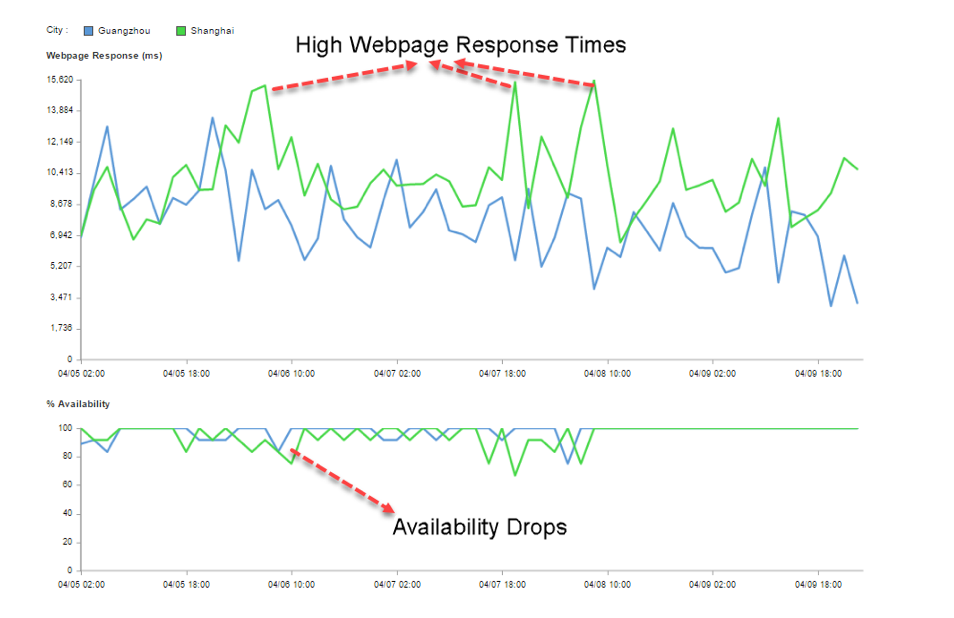

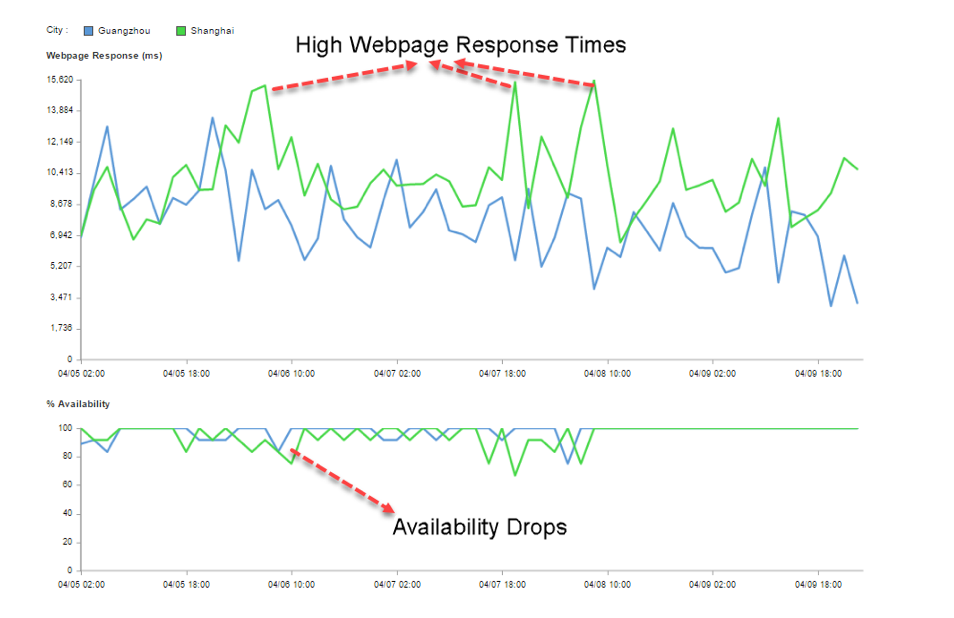

최근에 웹 테스트 기능을 사용하여 성능을 모니터링 한 고객은 중국의 일부 위치에서 많은 성능 문제를보고 있다고 불평했습니다.

더 조사 할 때 다음을 관찰했습니다

1. 다운로드 된 항목의 수는 매우 일관성이 없었습니다.

2. Waterfall View는 웹 사이트의 HTTP 버전이 HTTP 302 (임시 리디렉션)를 사용하여 임의의 웹 사이트로 리디렉션되었음을 보여주었습니다.

삼. 동일한 웹 사이트의 HTTPS 버전은이 동작을 보여주지 않았으며 리디렉션되지 않았습니다.

4. 이 경우 http : // https : //로 영구적 인 리디렉션 (http 301)이 존재했습니다. 그러나 HTTP가 안전하지 않았기 때문에 HTTP에서 HTTP Secure까지 URL 리디렉션간에 MITM 공격이 발생했습니다.

중요한 테이크 아웃

- 최종 사용자 모니터링의 목적은 가동 시간 모니터링으로 제한되어서는 안되지만 실제 사용자 시나리오를 고려하고 사용자가 의도 한 웹 사이트에 액세스 할 수 있는지 여부를 결정해야합니다.

- 보안은 오늘날 매우 중요한 역할을합니다’사람들이 프라이버시와 온라인 신원에 대해 우려하는 세상.

- 기업이 HTTPS로 이동하고 서버가 패치하고 TLS가 올바르게 구현되도록하는 것이 좋습니다.

- 이와 같은 시나리오에서는 뉴스 레터, 검색 엔진 최적화 규칙 및 광고 캠페인에 HTTPS 버전의 웹 사이트를 사용하는 것이 좋습니다. 이렇게하면 트래픽이 HTTP 버전이 아닌 웹 사이트의 HTTPS 버전으로 향할 수 있습니다.

MITM (Man-in-the-Middle) 공격 및 예방

저자

- Teo Selenius Twitter의 이름 @Teoselenius를 팔로우하십시오

MITM (Man-in-the-Middle) 공격이 웹 사이트 사용자와이를 방지하는 방법에 대해 알아보십시오.

MITM 공격은 무엇입니까??

MITM 공격에서 악성 엔티티는 둘 이상의 시스템 간의 통신을 가로 채어 전송중인 데이터를 읽고 수정할 수 있습니다. 이러한 공격은 관련된 사용자의 보안 및 개인 정보를 손상시킬 수 있기 때문에 특히 위험합니다.

위대한 대포는 어떻게 작동합니까??

그레이트 캐논은 중국에서 사용되는 도구로 중간에있는 사람으로 작용하여 공격자는 커뮤니케이션을 도청 할뿐만 아니라 트래픽을 수정하거나 리디렉션 할 수 있습니다. 사용자의 지식없이 트래픽을 적극적으로 조작하기 때문에 특정 콘텐츠를 차단하는 Great Firewall과 다릅니다.

MITM 공격이 HTTP에서 공통적 인 이유는 무엇입니까??

MITM 공격은 요청/응답 프로토콜로서의 설계로 인해 HTTP에 공통적입니다. HTTP 트래픽이 암호화되지 않으므로 공격자는 클라이언트와 서버간에 전송되는 데이터를 가로 채고 볼 수 있습니다. 이로 인해 도청 및 수정에 취약합니다.

HTTPS 란 무엇이며 MITM 공격을 방지하는 방법?

HTTPS는 SSL/TLS 프로토콜을 사용하여 암호화를 통해 보안 계층을 추가하는 HTTP의 확장입니다. 클라이언트와 서버 간의 통신이 암호화되어 공격자가 데이터를 읽거나 수정하기가 어렵습니다. HTTPS는 인증서를 통해 서버의 진위를 확인하여 MITM 공격을 방지하여 공격자가 서버를 가장하기가 더 어려워집니다.

웹 사이트가 HTTPS를 더 많이 사용하기 시작 해야하는 이유는 무엇입니까??

HTTPS는 웹 사이트에 안전한 통신 채널을 제공하여 교환중인 데이터의 개인 정보 및 무결성을 보호합니다. 그것은 MITM 공격을 방지 할뿐만 아니라 온라인 보안에 대해 점점 더 우려하고있는 사용자에 대한 신뢰를 심어줍니다. HTTPS가 표준이되면 웹 사이트가 사용자의 안전을 보장하기 위해이를 채택하는 것이 중요합니다.

비즈니스가 HTTP를 어떻게 구현할 수 있습니까??

비즈니스는 도메인에 대한 SSL/TLS 인증서를 얻고 HTTPS를 사용하도록 서버를 구성하여 HTTP를 구현할 수 있습니다. 취약점을 피하기 위해 TLS 구현이 올바르게 수행되는지 확인하는 것이 중요합니다. 서버의 정기적 인 패치 및 업데이트도 보안 HTTPS 연결을 유지하는 데 중요합니다.

MITM 공격으로부터 보호하기 위해 기업이해야 할 일?

MITM 공격으로부터 보호하기 위해 기업은 웹 사이트에 HTTPS 사용을 우선 순위로 삼아야합니다. 또한 정기적으로 웹 사이트 성능을 모니터링하고 의심스러운 활동 또는 리디렉션을 조사해야합니다. 적절한 서버 구성 및 패치 취약성과 같은 강력한 보안 조치를 구현하면 이러한 공격을 방지 할 수 있습니다.

최종 사용자 모니터링이 MITM 공격을 방지하는 데 중요한 이유는 무엇입니까??

최종 사용자 모니터링은 웹 사이트의 가동 시간을 모니터링하는 것 이상입니다. 실제 사용자 시나리오를 고려하고 사용자가 문제없이 의도 한 웹 사이트에 액세스 할 수 있도록하는 것이 포함됩니다. 사용자 경험을 모니터링하여 기업은 잠재적 인 MITM 공격 또는 성능 문제를 식별하고 해결할 수 있습니다.

비즈니스가 트래픽이 웹 사이트의 HTTPS 버전으로 이동하도록하는 방법?

트래픽이 해당 웹 사이트의 HTTPS 버전으로 이동하도록하려면 비즈니스는 뉴스 레터, 검색 엔진 최적화 규칙 및 광고 캠페인에 HTTPS를 사용할 수 있습니다. 이것은 사용자를 안전한 버전의 웹 사이트로 리디렉션하고 MITM 공격에 대한 잠재적 노출을 피할 수 있습니다.

기업이 오늘날의 세계에서 보안을 우선시 해야하는 이유는 무엇입니까??

보안은 개인 정보와 온라인 신원이 사용자에게 중요한 관심사 인 오늘날의 세계에서 중요한 역할을합니다. 보안 우선 순위를 정하는 비즈니스는 사용자의 데이터를 보호 할뿐만 아니라 신뢰와 신뢰성을 구축합니다. 강력한 보안 조치를 구현하고 최신 보안 관행으로 업데이트를 유지함으로써 비즈니스는 MITM과 같은 잠재적 공격으로부터 보호 할 수 있습니다.

재무 및 민감한 콘텐츠 이상의 데이터 암호화를 확장하는 것이 중요하다?

재무 및 민감한 콘텐츠 이상으로 데이터 암호화를 확장하는 것은 인터넷의 전반적인 보안을 향상시키는 데 중요합니다. 민감도에 관계없이 모든 데이터를 암호화하여 웹 사이트는 사용자 정보, 탐색 동작 및 기타 데이터를 비공개로 유지하고 보호 할 수 있습니다. 이를 통해 모든 사람에게 더 안전한 온라인 환경을 조성하는 데 도움이됩니다.

개인이 MITM 공격으로부터 어떻게 자신을 보호 할 수 있습니까??

개인은 공개 Wi-Fi 네트워크에 연결하면서 신중한 연결을 통해 민감한 정보를 전송하는 것을 피함으로써 MITM 공격으로부터 자신을 보호 할 수 있습니다. 신뢰할 수있는 VPN 서비스를 사용하여 방문하는 웹 사이트가 HTTPS를 사용하도록 보장하면 MITM 공격에 대한 추가 보안 계층도 제공 할 수 있습니다.

결론

MITM 공격은 온라인 커뮤니케이션의 보안 및 개인 정보에 큰 위협이됩니다. HTTP를 채택하고 강력한 보안 조치를 구현함으로써 비즈니스는 사용자를 보호하고 더 안전한 탐색 경험을 보장 할 수 있습니다. 사용자는 자신을 보호하고 잠재적 인 MITM 공격에 대해 경계를 유지하기위한 조치를 취할 수 있습니다. 오늘날의 디지털 환경에서 보안 우선 순위를 정하는 것은 신뢰할 수 있고 안전한 온라인 환경을 만들기 위해 중요합니다.

MITM (Man-in-the-Middle) 공격 및 예방

HTTPS 프로토콜은 일반 HTTP 프로토콜의 확장 버전입니다. 운송 중에 데이터를 보호하기 위해 보안 계층을 추가합니다.

중간 공격에서 사람에 대한 답을 https합니까??

중간 공격의 사람은 웹 사이트 및 사용자 경험에 치명적일 수 있습니다. HTTPS가 이러한 공격을 예방하는 데 어떻게 도움이되는지 알아보십시오.

중간 공격 또는 MITM의 사람은 악성 엔티티가 둘 이상의 시스템간에 전송되는 데이터를 읽고 쓸 수있는 상황입니다 (대부분의 경우 귀하와 귀하가 서핑중인 웹 사이트 사이). 미트는 중국에서 일반적입니다 “큰 대포.”

그만큼 “큰 대포” is slightly different from the “훌륭한 방화벽.” 방화벽은 중국 안팎으로 이동하는 웹 트래픽을 모니터링하고 금지 된 콘텐츠를 차단합니다.

반면에 그레이트 캐논은 중간에있는 사람 역할을하며 둘 이상의 시스템간에 발생하는 대화를 도청 할 수있을뿐만 아니라 컨텐츠를 변경하거나 인터넷의 다른 속성으로 사용자를 다른 속성으로 리디렉션 할 수 있습니다.

MITM 공격에서 공격자는 가능한 많은 방법 중 하나를 사용하여 TCP 연결을 두 개의 개별 연결로 분할 할 수 있습니다. 클라이언트와 공격자간에 하나의 연결이 사용되는 반면, 두 번째 연결은 공격자와 웹 서버간에 사용되므로 도청자는 클라이언트와 서버간에 보내는 데이터를 가로 채는 프록시처럼 작동합니다.

이러한 공격은 프로토콜로서의 HTTP가 설계된 방식으로 인해 HTTP와 관련하여 일반적입니다. HTTP는 예를 들어 웹 브라우저가 클라이언트가 될 요청/응답 프로토콜로 작동하며 웹에서 호스팅되는 응용 프로그램 또는 웹 사이트는 서버가됩니다. 그것’인터넷 서비스 제공 업체 또는 네트워크 관리자가 네트워크에서 패킷 스나이퍼 (Wireshark, Fiddler, HTTP 분석기)를 실행하고 클라이언트와 서버 간의 트래픽을 캡처하기 쉽습니다.

인터넷이 HTTPS를 더 많이 사용하기 시작 해야하는 이유는 무엇입니까??

TLS/SSL 또는 HTTP Secure를 통한 HTTP로 알려진 HTTP는 안전 해야하는 통신에 사용되는 프로토콜입니다. 그것’암호화 된 양식으로 정보를 전송하도록 설계되었습니다. SSL (Secured Socket Layer)을 사용하여 데이터가 HTTP를 통해 전송됩니다. HTTPS 연결은 처음에 돈과 민감한 콘텐츠와 관련된 거래를 확보하는 데 사용되었습니다.

최근에 HTTPS는 반드시 금융 사이트 나 민감한 콘텐츠를 처리하는 사이트가 아닌 웹 사이트에서 사용되고 있습니다. 이것은 결제 게이트웨이 및 뱅킹 웹 사이트를 넘어 데이터 암호화를 확장하여 인터넷을 좀 더 안전하게 만들기 때문에 환영받는 트렌드입니다.

Chrome 버전 56 릴리스부터 HTTPS를 실행하지 않는 모든 웹 사이트에서 다음과 같은 메시지가 표시됩니다 “안전하지 않습니다” 비밀번호 또는 신용 카드를 수집하는 페이지에서. Google 당’에스 “투명성 보고서,”

HTTPS를 통한 안전한 웹 브라우징이 표준이되고 있습니다. 데스크탑 사용자는 HTTPS에서 보는 페이지의 절반 이상을로드하고 HTTPS 페이지에서 시간의 3 분의 2를 소비합니다. HTTPS는 모바일 장치에서 덜 널리 퍼지지 만 상향 추세는 거기에서도 볼 수 있습니다.

HTTPS는 공격자가 자신이 제어하지 않은 도메인에 대한 유효한 인증서를 얻기가 어렵 기 때문에 MITM 공격을 방지하는 데 필수적입니다.

사용 사례 분석

최근에 웹 테스트 기능을 사용하여 성능을 모니터링 한 고객은 중국의 일부 위치에서 많은 성능 문제를보고 있다고 불평했습니다.

더 조사 할 때 다음을 관찰했습니다

1. 다운로드 된 항목의 수는 매우 일관성이 없었습니다.

2. Waterfall View는 웹 사이트의 HTTP 버전이 HTTP 302 (임시 리디렉션)를 사용하여 임의의 웹 사이트로 리디렉션되었음을 보여주었습니다.

삼. 동일한 웹 사이트의 HTTPS 버전은이 동작을 보여주지 않았으며 리디렉션되지 않았습니다.

4. 이 경우 http : // https : //로 영구적 인 리디렉션 (http 301)이 존재했습니다. 그러나 HTTP가 안전하지 않았기 때문에 HTTP에서 HTTP Secure까지 URL 리디렉션간에 MITM 공격이 발생했습니다.

중요한 테이크 아웃

- 최종 사용자 모니터링의 목적은 가동 시간 모니터링으로 제한되어서는 안되지만 실제 사용자 시나리오를 고려하고 사용자가 의도 한 웹 사이트에 액세스 할 수 있는지 여부를 결정해야합니다.

- 보안은 오늘날 매우 중요한 역할을합니다’사람들이 프라이버시와 온라인 신원에 대해 우려하는 세상.

- 기업이 HTTPS로 이동하고 서버가 패치하고 TLS가 올바르게 구현되도록하는 것이 좋습니다.

- 이와 같은 시나리오에서는 뉴스 레터, 검색 엔진 최적화 규칙 및 광고 캠페인에 HTTPS 버전의 웹 사이트를 사용하는 것이 좋습니다. 이렇게하면 트래픽이 HTTP 버전이 아닌 웹 사이트의 HTTPS 버전으로 향할 수 있습니다.

MITM (Man-in-the-Middle) 공격 및 예방

저자

- Teo Selenius Twitter의 이름 @Teoselenius를 팔로우하십시오

MITM (Man-in-the-Middle) 공격이 웹 사이트 사용자와이를 방지하는 방법에 대해 알아보십시오.

MITM 공격은 무엇입니까??

MITM 공격에서 네트워크의 누군가가 사용자와 웹 사이트 간의 네트워크 통신을 가로 채 웁니다.

MITM 공격은 어떻게 이루어집니다?

누군가의 네트워크 연결을 납치하는 방법에는 여러 가지가 있지만 두 가지 표준 방법은 다음과 같습니다 ARP 중독 그리고 사악한 액세스 포인트.

ARP 중독

네트워크의 호스트는 게이트웨이를 통해 LAN (Local Area Network) 외부의 세계와 대화합니다. 게이트웨이는 수동으로 또는 DHCP 프로토콜을 통해 클라이언트에서 구성됩니다.

그러나 LAN 내의 커뮤니케이션은 IP 주소가 아닌 MAC 주소를 통해 촉진됩니다. 이러한 이유로, 우리는 IP 주소로 IP 주소를 Mac 주소에 매핑하는 프로토콜이 필요합니다. IP 주소로 네트워크의 호스트와 통신합니다. 그리고이 프로토콜은 적절하게 명명되었습니다 주소 해결 프로토콜 또는 짧은 ARP.

ARP 중독 공격의 작동 방식은 다음과 같습니다.

공격자는 원치 않는 ARP 응답을 대상 네트워크 장치에 보냅니다 (E.g., 웹 사이트 사용자의 전화), 공격자의 장치가 게이트웨이라고 주장합니다. 그리고 네트워크 프로토콜이 구현되는 방식으로, 전화는 공격자를 믿고 공격자의 장치를 통해 트래픽을 보내기 시작합니다.

사악한 액세스 포인트

두 번째 전형적인 공격은 공격자가 근처의 실제 액세스 포인트를 모방하는 Wi -Fi 액세스 포인트를 설정하는 것의 작동합니다.

사용자가 무의식적으로 악의적 인 액세스 포인트에 연결하면 네트워크 트래픽이 공격자에게 전송되고 인터넷으로 전달됩니다.

sslstrip

연결이 가로 채면 공격자는 SSLStrip과 같은 도구를 사용하여 모든 HTTPS 리디렉션을 비활성화하고 암호화되지 않은 http : // 링크를 변경할 수 있습니다 .

중요하지 않아야합니다

여기서 주요 테이크 아웃은 개발자가 사용자와 웹 서버 간의 연결을 가로 채울 수 없다는 가정에 따라 응용 프로그램의 보안을 기반으로 할 수 없다는 것입니다.

대신, 우리는 연결이 납치되었는지 여부에 관계없이 암호화를 사용해야합니다.

HTTP가 MITM 공격을 방지합니까??

불행히도 HTTP만으로는 사용자에 대한 MITM 공격을 방지하기에 충분하지 않습니다. 내가 의미하는 바를 보여 드리겠습니다. 다음은 일반적으로 브라우저가 웹 사이트에 연결할 때 발생하는 일입니다

1. www.예.COM은 URL 막대에 입력합니다.

2. 사용자의 브라우저는 암호화되지 않은 http 요청을 http : // www로 보냅니다.예.com/

삼. Webserver는 https : // www로 리디렉션을 반환합니다.예.com

4. 사용자의 브라우저는 암호화 된 https 요청을 https : // www로 보냅니다.예.com/.

5. 웹 서버는 로그인 페이지와 함께 반환됩니다.

6. 사용자는 브라우저가 안전한 TLS 연결을 통해 웹 서버로 안전하게 보내는 사용자 이름과 비밀번호를 입력합니다.

하지만 네트워크에 공격자가 있다면 어떨까요??

1. www.예.com

2. 사용자의 브라우저는 암호화되지 않은 http 요청을 http : // www로 보냅니다.예.com/

삼. 공격자는이 암호화되지 않은 요청을 가로 채고 실제 서버에서 로그인 페이지를 반환합니다. 결정적으로 연결은 여전히 암호화되지 않습니다.

4. 사용자는 암호화되지 않은 연결을 통해 공격자에게 사용자 이름과 비밀번호를 직접 제공합니다.

문제를 참조하십시오? 웹 서버는 공격자가 이미 연결을 인수했기 때문에 사용자를 HTTPS로 리디렉션 할 기회를 얻지 못했습니다.

MITM 공격을 방지하는 방법?

MITM 공격으로부터 웹 애플리케이션을 보호하기위한 세 가지 주요 요구 사항이 있습니다

- HTTPS를 사용하십시오.

- 사전로드 된 HST를 사용하십시오.

- SSL/TLS 암호를 강화하십시오.

HTTPS를 사용하십시오

첫 번째 방어는 간단하고 이미이 일을하고 있기를 바랍니다. Het ‘s Encrypt에서 무료 인증서를 받고 모든 콘텐츠에 HTTPS를 사용하십시오.

사전로드 된 HST를 사용하십시오

HSTS (HTTP Strict Transport Security).

다음은 네트워크 흐름이 HSTS와 함께 작동하는 방법입니다

1. www.예.com

2. 웹 사이트는 HSTS를 사용하므로 사용자의 브라우저가 즉시 암호화 된 https 요청을 https : // www로 보냅니다.예.com/. 공격자는 기회가 없습니다.

삼. 웹 서버는 로그인 페이지와 함께 반환됩니다.

4. 사용자는 브라우저가 안전한 TLS 연결을 통해 안전하게 보내는 사용자 이름과 비밀번호를 입력합니다.

HST가 어떻게 공격을 방해했는지 확인하십시오? 브라우저는 최초의 암호화되지 않은 HTTP 요청을 보내지 않았으며 공격자는 가로 채기에 의미있는 것이 없었습니다.

엄격한 트랜스 스포츠 보안 헤더로 웹 사이트 보호를 가능하게 할 수 있습니다. 하위 도메인을 포함하고 HSTS 사전 로딩을 활성화하십시오. 옵션과 프리로드의 의미에 대한 자세한 내용은 여기를 참조하십시오. HTTP 엄격한 전송 보안 (HSTS).

TLS 암호를 강화하십시오

사전로드 된 HST를 사용하여 웹 사이트에 대한 연결을 암호화하도록 강제로 연결할 수 있습니다. 그러나 누군가가 그 암호화를 깰 경우 어떨까요?? 서버에서 TLS 설정을 구성 할 때는주의해야합니다.

앞 비밀을 구현하십시오

가장 중요한 것 중 하나는 네트워크를 통해 대칭 키를 전송하지 않는 Diffie-Hellman과 같은 키 교환 알고리즘을 사용하는 것입니다. 그렇지 않으면 키 교환에 RSA를 사용할 때와 같은 미래의 누군가가 개인 키에 액세스하는 경우 (Heartbleed를 기억하십시오?), 공격자는 과거 암호화 된 연결을 모두 해독 할 수 있습니다.

이 속성은 앞 비밀 또는 완벽한 전진 비밀이라고합니다. 활성화되어 있는지 확인하십시오.

인증 된 암호화를 사용하십시오

메시지를 해독하기 전에 메시지의 진위를 확인하는 암호 스위트를 사용하십시오. 이 방법은 오라클을 패딩하는 것과 같은 모든 종류의 공격에 훨씬 덜 걸립니다. AES-GCM 및 Chacha20-Poly1305는 좋은 암호입니다.

레거시 프로토콜을 비활성화합니다

네트워크의 공격자가 클라이언트와 서버에서 지원하는 최악의 설정으로 연결을 다운 그레이드 할 수 있기 때문에 레거시 프로토콜을 지원하지 않는 것이 중요합니다.

- TLS 1 만 지원합니다.2 이상.

- SHA 및 SHA2 (SHA256, SHA384 등만 지원합니다.) MAC 용 (메시지 인증 코드).

- 하천 암호에서 블록 암호 및 chacha20-poly1305에서 AES-GCM 만 지원합니다.

TLS 1에 대한 브라우저 지원을 확인할 수 있습니다.2 여기.

안전한 구성을 생성합니다

Mozilla의 SSL 구성을 방문하여 웹 서버에 대한 보안 구성을 생성하십시오.

결론

웹 애플리케이션 사용자는 웹 사이트가 https를 사용하더라도 MITM 공격을 대상으로 할 수 있습니다. 운 좋게도 개발자는 이러한 공격으로부터 응용 프로그램을 보호하기 위해 몇 가지 조치를 취할 수 있습니다. 이것들은:

- HTTPS를 사용하십시오.

- HST를 사용하고 사전로드하십시오.

- 서버의 TLS 설정을 적절하게 구성하십시오.

사소한 MITM 공격에 취약한 HTTPS 서버의 95%

20 개의 HTTPS 서버 중 1 명만이 HTTP 엄격한 전송 보안을 올바르게 구현합니다.

따라서 나머지 95%는 사소한 연결 하이재킹 공격에 취약하며, 이는 효과적인 피싱, 약국 및 중간 공격을 수행하기 위해 악용 될 수 있습니다. 공격자는 사용자가 실수로 HTTP를 통해 보안 사이트에 액세스하려고 할 때마다 이러한 취약점을 악용 할 수 있으므로 공격자는 유효한 TLS 인증서를 스푸핑 할 필요조차 없습니다. HTTP 연결을 가로 채울 수있는 암호-와이즈 드라이가 필요하지 않기 때문에, 최근 발표 된 익사 공격과 같이 TLS를 대상으로하는 공격보다 이러한 공격은 수행하기가 훨씬 쉽습니다.

배경

HTTPS의 성장은 인터넷의 진화에서 대부분 긍정적 인 단계였으며, 그 어느 때보 다 많은 사용자와 웹 사이트 간의 암호화 된 통신을 가능하게합니다. 많은 유명 사이트가 기본적으로 HTTPS를 사용하고 있으며 현재 웹에서 수백만 개의 TLS 인증서가 사용되고 있습니다. Let ‘s Encrypt와 같은 회사는 무료 인증서 및 자동화 된 관리 도구를 제공하면 모든 최신 브라우저에서 신뢰할 HTTPS 웹 사이트를 배포하는 것이 더 쉽습니다.

TLS 인증서의 주요 목적은 브라우저가 올바른 웹 사이트와 통신 중인지 확인할 수 있도록하는 것입니다. 예를 들어 https : // www.예.COM은 유효한 TLS 인증서를 사용하면 해당 도메인에 대한 유효한 인증서를 얻을 수 없다면 Man-in-the-Middle 공격자 가이 사이트에 대한 브라우저의 연결을 납치 할 수 없습니다.

고객의 초기 요청이 HTTPS를 사용하는 경우 이와 같은 중간 공격은 일반적으로 불가능합니다.

공격자가 제어하지 않는 도메인에 대한 유효한 인증서를 얻는 것은 매우 어려울 것이며, 유효하지 않은 인증서를 사용하면 피해자의 브라우저가 적절한 경고 메시지를 표시하게됩니다. 결과적으로 HTTPS 서비스에 대한 중간의 공격은 당기기가 어렵고 종종 성공하지 못합니다. 그러나 암호화되지 않은 HTTP 프로토콜을 사용하여 대부분의 HTTPS 웹 사이트를 공격 할 수있는 현실적인 기회가 많이 있습니다.

HTTP 엄격한 운송 보안 (HSTS)

암호화 된 커뮤니케이션은 은행 및 기타 금융 웹 사이트에 필수적인 요구 사항이지만 HTTP만이 이러한 사이트를 Man-In-the-Middle Attacks로부터 방어하기에 충분하지 않습니다. 놀랍게도, 많은 뱅킹 웹 사이트는 HTTPS 서버의 95%가 남아있는 간단한 기능이 부족하여 약국 및 중간 공격에 여전히 취약 해지는 간단한 기능이 부족합니다. 이 누락 된 기능은 HST (HTTP Strict Transport Security)이며, 20 개의 보안 서버 중 1 개만이 실질적으로 모든 최신 브라우저에서 지원 되더라도 현재 사용하고 있습니다.

각 안전한 웹 사이트 ~ 아니다 HSTS 정책 구현은 그로 향하는 HTTP 연결을 가로 채워서 간단히 공격 할 수 있습니다. 사용자가 우연히 HTTP를 통해 연결을 통해 HTTP를 통해 연결을 낼 수있는 방법에는 여러 가지가 있기 때문에 놀랍게도 실행 가능한 공격 벡터입니다.

수동으로 입력 한 URL은 대부분의 사용자가 프로토콜 문자열을 명시 적으로 입력하지 않기 때문에 초기 불안정한 요청을 초래합니다http : // 또는 https://)). 프로토콜이 제공되지 않으면 브라우저는 HTTP로 기본값을 제공합니다.

접근성을 향상시키기 위해 대부분의 보안 웹 사이트는 HTTP 서비스를 실행하여 사용자를 해당 HTTPS 사이트로 리디렉션합니다. 그러나이를 통해 HSTS 정책이 강제되지 않으면 특히 중간에 인간 공격을 받기 쉽습니다. 많은 사용자가 먼저 HTTP 사이트를 방문하는 데 익숙 할뿐만 아니라 이전 북마크 또는 검색 엔진 결과를 통해 사이트를 방문하는 다른 사람은 처음에는 불안정한 HTTP 주소를 통해 사이트에 액세스 할 수 있습니다. 이런 일이 발생할 때마다 공격자는 초기 HTTP 요청을 납치하고 고객이 보안 HTTPS 웹 사이트로 리디렉션되는 것을 방지 할 수 있습니다.

이러한 유형의 공격은 SSLStrip 도구로 자동화 할 수 있으며,이 도구는 네트워크에서 HTTP 트래픽을 투명하게 납치하고 HTTPS 링크를 변환하고 HTTP로 리디렉션합니다. 이러한 유형의 익스플로잇은 때때로 프로토콜 다운 그레이드 공격으로 간주되지만 엄격하게 말하면 : 그렇지 않습니다 좌초 프로토콜은 단순히 HTTP 프로토콜이 업그레이드 https에.

Natwest의 온라인 뱅킹 웹 사이트 (www.nwolb.Com은 HSTS 정책이 부족하고 고객을 HTTPS 사이트로 리디렉션하기위한 HTTP 서비스를 제공합니다. 이 설정은 위에서 설명한 중간 중간 공격 유형에 취약합니다.

취약한 사이트는 홈 라우터 또는 DNS 서버를 손상시켜 공격자가 제어하는 서버에서 대상 호스트 이름을 가리키면 대규모 스케일로 공격 할 수 있습니다 (소위 “약국”공격). 예를 들어 공격자가 Rogue Wi-Fi Access Point를 설정하여 인근 피해자에게 인터넷 액세스를 제공하는 경우 DNS 조회 결과에 쉽게 영향을 줄 수 있습니다.

안전한 웹 사이트가 HTTPS를 독점적으로 사용하더라도.이자형. HTTP 서비스가 전혀 없으면), 중간 공격은 여전히 가능합니다. 예를 들어, 피해자가 수동으로 입력 한 경우 www.예제 뱅크.com 그의 브라우저 주소 막대에 – 접두사없이 https://– 브라우저는 암호화되지 않은 http 연결을 http : // www로 만들려고합니다.예제 뱅크.Com, 진정한 사이트가 HTTP 서비스를 실행하지 않더라도. 이 호스트 이름이 Pharmed 또는 그렇지 않으면 중간 공격을받는 경우, 공격자는 요청을 납치하거나 진정한 보안 사이트로 전달되거나 피해자에게 직접 피싱 콘텐츠를 제공 할 때 연결을 도청 할 수 있습니다.

요컨대, 안전한 웹 사이트에서 HSTS 정책을 구현하지 않으면 공격자는 유효한 TLS 인증서를 얻지 않고도 공격자가 중간 공격을 수행 할 수 있음을 의미합니다. 암호화되지 않은 HTTP 연결을 통해 실행될 수 있으므로 많은 피해자가 이러한 공격에 빠질 것입니다.

HST 구현 : 간단한 원 라이너

위에서 설명한 사소한 중간 중간 공격은 적절한 HSTS 정책을 구현하여 방해 할 수 있습니다. 안전한 웹 사이트는 단일 HTTP 헤더를 응답으로 설정하여 간단히 수행 할 수 있습니다

엄격한 트랜스 스포츠 보안 : 최대 age = 31536000;

이 헤더는 HTTPS 연결을 통해서만 설정할 수 있으며 호환 브라우저를 오직 내년 HTTPS를 통해 사이트에 액세스하십시오 (31,536,000 초 = 1 년). 이것은 모든 HTTPS 서버의 거의 절반이 사용하는 가장 일반적인 최대 연령 값입니다. 이 HSTS 정책이 적용된 후에는 사용자가 사이트의 호스트 이름을 수동으로 접두사하더라도 http : //, 브라우저는 이것을 무시하고 대신 HTTPS를 통해 사이트에 액세스합니다.

따라서 HST와 HTTP의 조합은 공격자가 클라이언트가 HSTS 정책에 순종 할 때 일반 텍스트 HTTP 트래픽을 방향을 전환하고 가로 채울 수 없기 때문에 약국 공격에 대한 좋은 방어를 제공합니다.

공격자는 HSTS 정책이 시행 될 때 브라우저 가이 상황을 어려운 것으로 간주해야하기 때문에 피해자가 무효 인증서의 사용을 무시하는 것을 무시하는 소량의 비율에 의존 할 수 없습니다. 브라우저는 유효하지 않은 인증서를 찾으면 피해자가 사이트에 액세스하지 못하게하거나 예외를 추가 할 수 없습니다.

Google Chrome은 효과적인 HSTS 정책이있는 사이트에 대해 잘못된 인증서를 만나면 피해자는 브라우저의 경고 메시지를 우회하거나 예외를 추가 할 수 없습니다.

다른 유형의 공격을 방지하기 위해 현장의 가능한 모든 하위 도메인을 HST에 의해 보호되도록 포함 abdomains 지침을 추가하는 것이 좋습니다. 이것은 쿠키 주입 및 세션 고정 공격을 완화합니다 foo.www.예.com, https : // www의 보안 사이트로 전송되는 쿠키를 설정하는 데 사용.예.com. 이 지침은 다음과 같이 가능하게 할 수 있습니다

엄격한 트랜스 스포츠 보안 : 최대 age = 31536000; abubdomains 포함

그러나 HSTS 정책에 모든 하위 도메인을 포함시키는 Carte Blanche 접근 방식을 취하기 전에 일부 생각이 필요합니다. 웹 사이트의 관리자는 하위 도메인의 모든 단일 하나가 최소한 최대 연령 매개 변수로 지정된 기간 동안 HTTPS를 지원하도록해야합니다. 그렇지 않으면 이러한 하위 도메인의 사용자가 잠겨 있습니다.

HSTS 정책을 설정하면 습관적으로 검색 표시 줄이나 검색 엔진을 사용하여 목적지에 도달하는 첫 방문객을 보호합니다. 예를 들어 Google의 HTTPS 검색 엔진에 “PayPal”을 입력하면 https : // www에 대한 링크가 생성됩니다.PayPal.Com, Google은 적절한 HSTS 정책이 존재하는 경우 항상 HTTPS 버전의 웹 사이트에 링크되기 때문에.

HSTS 사전 로딩

HSTS는 분명히 중요한 보안 기능이지만 혜택이 작동하지 않는 몇 가지 상황이 있습니다. HSTS 지시문은 HTTP 헤더 (HTTPS 연결을 통해)를 통해 전달되므로 HSTS는 브라우저에 HTTPS 만 사용하도록 지시 할 수 있습니다 ~ 후에 브라우저가 보안 웹 사이트를 처음 방문했습니다.

따라서 중대한 사람은 여전히 다음과 같은 사용자에 대한 공격을 수행 할 수 있습니다

- 이전에는 사이트를 방문한 적이 없습니다.

- 최근 운영 체제를 다시 설치했습니다.

- 최근 브라우저를 다시 설치했습니다.

- 새 브라우저로 전환했습니다.

- 새 장치로 전환 (e.g. 휴대 전화).

- 브라우저의 캐시를 삭제했습니다.

- 지난 1 년 안에 사이트를 방문하지 않았습니다 (또는 최대 연령 기간은 오래 지속됩니다).

이러한 취약점은 사용하여 제거 할 수 있습니다 HSTS 사전 로딩, 사이트의 HSTS 정책이 지원되는 브라우저에 배포되도록합니다 ~ 전에 고객의 첫 방문.

웹 사이트 관리자는 https : // hstspreload에서 양식을 사용할 수 있습니다.AppSpot.com/ Google에서 관리하는 HSTS Preload 목록에 포함될 도메인을 요청합니다. 각 사이트에는 유효한 인증서가 있어야하며 모든 HTTP 트래픽을 HTTP로 리디렉션하고 HTTPS를 통해 모든 하위 도메인을 제공해야합니다. 각 사이트에서 제공되는 HSTS 헤더는 최소 18 주 (10,886,400 초)의 최대 연령을 지정해야하며 예압 및 포함 뷰 도메인 지침을 포함해야합니다.

도메인을 검토하고 Firefox, Safari, Internet Explorer, Edge 및 Chrome의 최신 안정적인 버전으로 전파하는 데 몇 개월이 걸릴 수 있습니다. 도메인이 예압 목록에 추가되면,이 브라우저의 모든 사용자는 이전에 사이트를 방문한 적이없는 경우에도 HST가 제공하는 보안의 혜택을받습니다.

결론

HSTS는 널리 지원되지만 널리 구현되지는 않습니다. Internet Explorer 11, Microsoft Edge, Firefox, Chrome, Safari 및 Opera를 포함한 거의 모든 최신 브라우저는 HSTS 정책을 준수합니다.

HST를 사용하지 않는 보안 웹 사이트는 공격자가 피해자의 웹 트래픽을 납치 할 수있는 경우 공격하기가 사소하지만 HSTS 정책을 구현하여 그러한 공격을 물리 치기가 더 쉽습니다. 이것은 왜 그렇게 소수의 웹 사이트가 HST를 사용하는지에 대한 의문을 제기합니다.

HSTS 사양 (RFC 6797)은 2012 년에 출판되었으므로 더 이상 새로운 기술로 간주 될 수 없습니다. 그럼에도 불구하고 많은 웹 사이트 관리자는 여전히 그 존재를 알지 못하거나 아직 HTTPS 전용 웹 사이트를 운영 할 준비가되지 않았을 수도 있습니다. 이것이 아마도 낮은 흡수의 가장 중요한 이유 일 것입니다.

일부 웹 사이트 관리자는 0 초의 최대 연령을 명시 적으로 설정하여 HST를 비활성화했습니다. 이는 이전에 확립 된 HSTS 정책을 끄는 효과가 있지만,이 백 페달은 모든 클라이언트가 보안 사이트를 다시 방문하는 경우에만 적절하게 적용 할 수 있습니다 ~ 후에 최대 시대는 0으로 설정되었습니다. 사이트가 HSTS 정책을 구현할 때, 가장 큰 최대 연령대가 지정된 최대의 최대 연령에 따라 HTTPS 서비스를 유지하기 위해 효과적으로 최선을 다하고 있습니다. 그렇지 않으면 드문 방문자에 대한 액세스를 거부 할 위험이 있습니다. Strict-Transport-Security 헤더를 사용하는 모든 HTTPS 서버의 거의 4%.CO URL-SHORTERE.

HST에 대한 브라우저 지원도 일부 개인 정보 문제를 소개 할 수도 있습니다. 몇 가지 별개의 호스트 이름 (일부 HSTS를 활성화)에 대한 요청을 시작함으로써 적대적인 웹 페이지는 사용자가 브라우저의 기존 쿠키를 삭제하더라도 후속 방문 중에 클라이언트 브라우저를 고유하게 식별하기 위해 “슈퍼 커키”를 설정할 수 있습니다. 브라우저는 HST가 활성화 된 호스트 이름 패턴을 기억하므로 SuperCookie가 지속될 수 있습니다. 그러나이 프라이버시 문제는 고객에게만 영향을 미치며 자신의 HSTS 정책을 구현하지 않기 위해 웹 사이트에 대한 변명으로 사용되지 않습니다.

HSTS 정책을 구현하는 것은 매우 간단하며 사이트가 이미 HTTPS를 통해 완전히 작동하는 경우 실용적인 다운 사이드가 없습니다. 이것은 많은 은행들이 특히 온라인 뱅킹 플랫폼에서 HST를 사용하지 못하는 것을 보는 것이 더욱 놀라운 일입니다. 이것은 약국 공격의 주요 목표 일 가능성이 높기 때문에 가장 중요한 보안 관행을 보여줍니다.

Netcraft는 대규모 약국 공격을 감지하고 물리 치는 데 사용할 수있는 다양한 서비스를 제공하며 웹 애플리케이션 및 모바일 앱에서 Man-in-the-Middle 취약점을 식별하는 보안 테스트 서비스를 제공합니다. Security-Sales@netcraft에 문의하십시오.자세한 내용은 com.

https는 사람을 중간에 방해합니까??

Man in the Middle (MITM)은 컴퓨터 시스템 간의 연결을 가로 채기위한 유명한 온라인 공격입니다. 일반적으로 로그인 자격 증명 및 신용 카드 세부 사항과 같은 민감한 정보를 훔치는 것을 목표로합니다.

Man in the Middle은 웹 사이트 커뮤니케이션을 대상으로 웹 환경에서 유명합니다. 공격자는 웹 서버와 브라우저 사이에 자신을 삽입하므로 비밀리에 통신을 듣고 교환 데이터를 훔치고 유리한 메시지를 변경할 수 있습니다.

SSL 인증서 란 무엇이며 SSL 방법.

JavaScript를 활성화하십시오

HTTPS는 중간 공격에서 사람을 방해합니까??

HTTPS 프로토콜은 중간 공격에서 사람을 예방하는 데 효율적입니다. 웹 사이트와 방문자간에 교환하는 동안 민감한 정보를 보호하기 위해 강력한 암호화 메커니즘에 의존합니다.

중간 공격에서 사람의 위험

웹 시스템에서 MITM 공격은 웹 서버 (웹 사이트)와 클라이언트 (브라우저) 간의 연결을 가로 채어 시작합니다. 기본적으로 Wi -Fi 라우터, ISP 네트워크 및 DNS 서버와 같이 연결을 처리하는 많은 장치 또는 시스템을 통해 네트워크를 해킹하여 발생합니다.

공격자가 네트워크에 액세스 할 때 전송 된 데이터를 듣고 분석하여 민감한 정보를 감지하고 훔칩니다. 또한 교환 된 메시지를 변경하거나, 새로운 악의적 인 메시지를 주입하거나, 요청을 완전히 다른 목적지로 리디렉션 할 수 있습니다.

이 모든 것이 비밀리에 일어나서 의사 소통 당사자가 돈을받지 않습니다’실제로 그들의 커뮤니케이션이 가로 채고 있다는 것을 알고 있습니다.

HTTP는 어떻게 사람을 중간에 방해합니까??

HTTPS 프로토콜은 일반 HTTP 프로토콜의 확장 버전입니다. 운송 중에 데이터를 보호하기 위해 보안 계층을 추가합니다.

HTTPS는 TLS 암호화 프로토콜을 사용하여 컴퓨터 네트워크를 통해 통신을 암호화합니다. 이 메커니즘은 매우 강력한 해싱 알고리즘을 사용하여 정보를 암호화/해독하기 위해 관련 키 (공개 및 개인 키) 쌍을 사용합니다.

이 암호화는 MITM 공격을 방지하는 데 필수적입니다. 세 가지 주요 보안 조치를 구현합니다

- HTTPS는 연결 데이터를 암호화 된 형식으로 바꾸므로 공격자는’T 네트워크를 해킹 할 수 있다면 정보를 읽으십시오.

- HTTPS는 암호화/암호 해독 메커니즘에 의해 모든 수정이 쉽게 감지되므로 정보가 변경되지 않도록합니다.

- HTTPS는 요청 된 웹 사이트로 통신이 설정되어 있는지 확인하므로 연결은’t 가짜 수신자가 처리합니다.

이를 위해 HTTPS는 공개 키를 보유하고있는 TLS/SSL 인증서를 발행하고 정보를 암호화하고 방문한 웹 사이트의 신원을 확인하는 데 사용됩니다. 다행히도이 인증서는 신뢰할 수있는 공급자 세트로부터 무료로 발급 될 수 있습니다.

SSL 인증서 대. 중간 공격

SSL 인증서가 있습니다’t 웹 사이트 URL 옆에 귀여운 자물쇠. 소위와 같은 잠재적 인 침입으로부터 이러한 당사자를 보호함으로써 방문자와 웹 사이트 간의 안전한 데이터 교환을 보장하기 위해 만들어졌습니다 “중간 공격”.

중간의 공격은 무엇입니까??

ㅏ MITM (Man-in-the-Middle) 공격 해커 (공격자)가 클라이언트 (브라우저)와 서버 (웹 사이트) 사이에 자신을 배치하고 그 중 하나를 가장 할 때 발생하는 사이버 공격입니다.

이는 서버/클라이언트가 실제로 두 번째 당사자가 아닌 해커에 연결한다는 것을 의미합니다. 클라이언트 “생각합니다” 서버와 암호화 된 연결을 설정했지만 실제로는 실제로 “말하는” 전송 된 데이터를보고 읽고 수정할 수있는 해커와 함께.

저것’이 사이버 공격이 호출되는 이유 “중간에있는 남성”.

중간의 사람의 공격은 어떻게 작동합니까??

당신은 이제 당신의 휴대 전화 나 노트북 에서이 기사를 읽고 있습니다. 장치는 브라우저에서 중간으로 데이터를 전송합니다’S 웹 사이트 서버.

정보는 장치에서 인터넷 제공 업체로 이동하여 http. 이 프로토콜이 안전하지 않기 때문에 모든 비밀번호, 로그인 자격 증명 또는 신용 카드 정보가 원한’T 암호화되고 액세스 할 수있는 사람이 읽을 수 있습니다.

MITM 공격 중에 해커는 전송 된 데이터를 가로 채 웁니다 Wi-Fi 연결 또는 인터넷 제공 업체에 침입하여’S 네트워크. 그가 데이터를 도난당한 후에는 쉽게 읽을 수 있습니다 (’T 암호화) 및 정렬하여 민감한 정보를 찾으십시오.

암호화는 어떻게 중간의 사람의 공격 문제를 어떻게 해결합니까??

감사합니다 “비대칭 암호화”, The로 알려져 있습니다 공개 키 암호화, 웹 및 전자 통신은 MITM 공격으로부터 보호됩니다.

이 암호화 알고리즘은 다음을 사용합니다 공개 – 개인 키 쌍 두 가지 필수 기능을 수행하고 보장합니다

- 입증 – 개인 키 보유자가 메시지를 보내는 경우 공개 키가 사용됩니다

- 암호화 – 개인 키 보유자만이 메시지를 해독 할 수 있습니다 (공개 키를 사용하여 이전에 암호화 된)

따라서 공개 키를 통해 누구나 메시지를 암호화 할 수 있지만 일치하는 개인 키를 통해 홀더가 해독 할 수 있습니다.

이런 식으로 해커가 이겼습니다’t 키 쌍이 기존 두 당사자들 사이에서만 협상되기 때문에 암호화 된 프로토콜을 통해 전송 된 메시지를 해독하고 읽을 수 있습니다.

SSL 인증서가 이러한 공격으로부터 방어하는 데 도움이되는 방법?

로 업그레이드하여 HTTPS 프로토콜.

그만큼 공개 키 인프라 설치를 통해 활성화됩니다 SSL 인증서 여기에는 두 가지 요소가 포함되어 있습니다 SSL 프로토콜 그리고 자격증 그 자체.

그만큼 SSL 프로토콜 웹 및 전자 커뮤니케이션을 보호하는 HTTPS로의 마이그레이션을 보장합니다. 개인 키는 해당 인증서와 관련하여 유효한 연결을 설정할 수있는 유일한 키입니다.

그만큼 자격증 인증 기관 (CA)의 인프라에 따라 소유자의 신원과 신뢰성을 인증합니다.

SSL 인증서가 서버에 설치되면 MITM 공격과 같은 타사 개입은 제외됩니다. 데이터를 가로 채울 수 있지만 해커는’그가하지 않기 때문에 그것을 암호화하십시오’t 개인 키를 소유하고 있습니다. 개인 키는 서버에만 속합니다.

고객을 속이려면 그가 “섬기는 사람”, 해커는 자체 인증서를 사용해야합니다. SSL 인증서는 일반적으로 평판이 좋은 CAS에 의해 발행되므로 해커는 신뢰할 수있는 SSL 인증서를 만들어 소유 한 것처럼 보일 수 없습니다. 그가 그것을 위조하고 자체 개인 키를 제공하려고한다면 CA’인증서에 포함 된 S 서명은 파괴되고 브라우저는 인증서를 다음과 같이 식별합니다 “유효하지 않은”.

해커는 신뢰할 수있는 CA에서 검증되지 않은 가짜 인증서를 받도록 강요받습니다. 다시,이 인증서는 확실히 식별되고 표시됩니다 “안전하지 않습니다” 현대 브라우저에 의해.

이러한 방식으로 SSL 인증서는 MITM 공격 발생을 제거합니다.

마지막 생각들

이 웹 보안 제품은 이러한 유형의 사이버 공격으로부터 웹 사이트와 고객을 보호하도록 특별히 설계되었습니다.

이 작품을 읽는 것을 즐겼다면이 기사를 공유하거나 공유하십시오. 자세한 내용을 확인하십시오 �� SSL on SSL 용’S 블로그 또는 당신의 자유를 얻으십시오 “HTTP에서 HTTPS까지” 전자 책.