요약

이 기사에서는 Google의 Public DNS Service의 DNSSEC (Domain Name System Security Extensions)의 구현에 대해 논의합니다. DNSSEC는 DNS에 안전한 암호화 서명을 추가하여 취약점을 완화하고 DNS 해상도의 무결성을 보장하는 기술입니다. DNSSEC는 수년 동안 주변에 있었지만 채택은 상대적으로 낮았습니다. Google의 공개 DNS는 이제 기본적으로 모든 쿼리에 대한 DNSSEC 유효성 검사를 수행하여 DNS 해상도 서비스의 보안을 향상시킵니다.

키 포인트:

- DNSSEC는 DNS 공격으로부터 보호하기 위해 암호화 서명을 DNS에 추가하는 중요한 기술입니다.

- DNSSEC는 DNS 해상도의 무결성과 진정성을 보장하여 사용자가 악의적 인 웹 사이트로 리디렉션되는 것을 방지합니다.

- Google의 Public DNS는 널리 사용되는 DNS Resolver입니다. 이제 모든 쿼리에 대한 기본적으로 DNSSEC 유효성 검사를 수행합니다.

- Google의 공개 DNS는 DNSSEC를 구현함으로써 DNS Resolution Service의 보안과 신뢰성을 향상시킵니다.

- DNSSEC의 채택은 도메인 이름 관리자와 브라우저 저자의 동기 부여 부족을 포함하여 다양한 요인으로 인해 느려졌습니다.

- Secspider와 같은 서비스는 DNSSEC 자격 증명으로 도메인 이름 수를 계산하여 DNSSEC 배포의 진행 상황을 추적합니다.

- Apnic Labs는 최종 사용자 애플리케이션에 의한 DNSSEC 검증 범위를 정량화하기 위해 측정을 수행했습니다.

- 초기 측정에서 클라이언트의 약 9%가 DNSSEC 검증을 수행 한 DNS Resolvers를 사용하는 것으로 보입니다.

- 보다 최근의 측정은 약 1을 보여 주었다.클라이언트의 6%가 DNSSEC 검증을 일관되게 수행 한 DNS Resolvers를 독점적으로 사용했습니다.

- 이 결과는 비교적 낮은 수준의 DNSSEC 채택과 기술의 인식 및 배치의 필요성을 강조합니다.

독특한 질문 :

- DNSSEC가 DNS 해상도의 보안에 중요한 이유?

DNSSEC는 DNS에 암호화 서명을 추가하여 DNS 해상도의 무결성과 진정성을 보장합니다. DNSSEC가 없으면 사용자는 응용 프로그램이 의도 한 목적지 대신 악의적 인 웹 사이트로 향하는 DNS 공격에 취약합니다. - 기본적으로 DNSSEC 검증을 구현하는 Google의 공개 DNS의 중요성은 무엇입니까??

Google의 Public DNS는 널리 사용되는 DNS Resolver이며 기본적으로 DNSSEC 검증을 구현하면 DNS Resolution Service의 보안 및 신뢰성이 향상됩니다. 이를 통해 사용자는 DNS 공격으로부터 보호되며 Google의 공개 DNS가 제공하는 DNS 해상도의 정확성에 더 많은 확신을 가질 수 있습니다. - DNSSEC의 채택이 느린 이유는 무엇입니까??

다양한 요인으로 인해 DNSSEC의 채택이 느려졌습니다. 한 가지 중요한 요소는 DNSSEC 자격 증명으로 도메인 이름에 서명하기 위해 도메인 이름 관리자와 브라우저 저자 간의 동기 부여가 있다는 것입니다. 또한 DNSSEC 배포 수준이 낮을수록 클라이언트 도구가 DNSSEC 검증을 DNS 해상도에 통합하는 데 덜 설득력이 있습니다. - DNSSEC 배포 추적에서 Secspider와 같은 서비스의 역할은 무엇입니까??

Secspider와 같은 서비스는 DNSSEC 자격 증명을 포함하는 도메인 이름 수를 계산하여 DNSSEC 배포의 진행 상황을 추적합니다. 이것은 DNSSEC 서명을 사용하여 도메인 이름에 서명하는 정도를 측정하고 DNSSEC의 전체 채택에 대한 통찰력을 제공합니다. - Apnic Labs는 최종 사용자 애플리케이션에 의한 DNSSEC 검증 범위를 어떻게 정량화 했습니까??

Apnic Labs는 클라이언트가 이름 해상도와 함께 DNSSEC 검증을 사용하는 정도를 결정하기 위해 측정을 수행했습니다. 이러한 측정에는 권위있는 이름 서버에서 DNS 쿼리 로그를 관찰하고 DNS 쿼리의 시퀀스 및 타이밍을 분석하여 가시 DNS Resolvers의 DNSSEC 기능을 추론했습니다. - Apnic Labs의 초기 측정 결과는 무엇입니까??

Apnic Labs의 초기 측정에 따르면 고객의 약 9%가 DNS Resolvers를 사용하여 DNSSEC 검증을 수행 한 것으로 나타났습니다. - 초기 측정 접근법에서 어떤 한계가 관찰되었는지?

초기 측정 방법은 독특한 DNS 레이블의 동적 생성과 공유 DNSSEC 서명 체인을 사용했습니다. 이 접근법은 DNS Resolver Caching에 의존하여 결과의 정확성에 영향을 미쳤습니다. 이러한 한계를 해결하기 위해 후속 측정을 수행했습니다. - Apnic Labs의 최근 측정 결과는 무엇입니까??

보다 최근의 측정은 약 1을 보여 주었다.클라이언트의 6%가 DNSSEC 검증을 일관되게 수행 한 DNS Resolvers를 독점적으로 사용했습니다. 이는 최종 사용자 애플리케이션에 의한 DNSSEC 검증의 채택이 여전히 상대적으로 낮음을 나타냅니다. - 낮은 수준의 DNSSEC 채택은 무엇을 의미합니까??

DNSSEC 채택의 낮은 수준은 DNSSEC의 인식 및 배치의 필요성을 시사합니다. 더 넓은 채택이 없으면 보안 도메인 이름으로의 IP 주소 매핑 및 Dane과 같은 기술을 통한 공개 TLS 주요 조항과 같은 DNSSEC의 이점은 활용률이 낮습니다. - 더 넓은 DNSSEC 채택의 잠재적 영향은 무엇입니까??

더 넓은 DNSSEC 채택은 모든 사용자에 대한 DNS 해상도의 보안 및 신뢰성을 향상시킵니다. DNS 기반 공격의 위험을 줄이고 도메인 이름과 IP 주소간에보다 안전한 매핑을 제공하여 인터넷의 전반적인 보안을 강화합니다.

답변:

- DNSSEC는 DNS 해상도의 보안에 중요합니다

DNSSEC는 DNS에 암호화 서명을 추가하여 DNS 해상도의 무결성과 진정성을 보장합니다. DNSSEC가 없으면 사용자는 DNS 스푸핑 또는 캐시 중독과 같은 DNS 공격에 취약하며, 이곳에서 응용 프로그램은 의도 한 목적지 대신 악성 웹 사이트로 리디렉션됩니다. DNSSEC를 사용하여 DNS 응답을 확인하면 사용자는 해결 된 IP 주소가 실제로 의도 된 도메인 이름과 관련이 있다는 확신을 가질 수 있습니다. - 기본적으로 DNSSEC 검증을 구현하는 Google의 공개 DNS의 중요성은 다음과 같습니다

Google의 공개 DNS는 가장 널리 사용되는 DNS Resolvers 중 하나이며 기본적으로 DNSSEC 검증을 구현하면 DNS Resolution Service의 보안 및 신뢰성이 향상됩니다. DNSSEC 유효성 검사를 통해 Google의 공개 DNS는 DNS 기반 공격으로부터 사용자를 보호하여 DNS 응답의 진위와 무결성을 확인할 수 있습니다. 이 기본 유효성 검사는 Google의 공개 DNS를 통해 이루어진 모든 쿼리가 DNSSEC 검사를 받도록하여 사용자에게 추가 보안 계층을 제공합니다. - DNSSEC의 느린 채택은

다양한 요인이 DNSSEC의 느린 채택에 기여합니다. 한 가지 요소는 도메인 이름 관리자 간의 동기 부여가 DNSSEC 자격 증명으로 도메인 이름에 서명하는 것입니다. DNSSEC 키 및 서명 관리와 관련된 노력과 추가 복잡성으로 인해 도메인 관리자가 DNSSEC를 채택하지 못하게 할 수 있습니다. 또한 브라우저 저자는 서명 된 도메인 이름의 제한된 수로 인해 DNSSEC 검증을 구현하기를 꺼려했을 수 있습니다. 사용자의 DNSSEC 유효성 검증에 대한 수요가 낮 으면 DNSSEC를 지원하는 클라이언트 도구를 배포하려는 동기에도 영향을 줄 수 있습니다. 이러한 요소는 낮은 채택주기와 추가 배치에 대한 제한된 인센티브를 만듭니다. - Secspider 트랙 DNSSEC 배포와 같은 서비스

Secspider와 같은 서비스는 DNSSEC 자격 증명을 포함하는 도메인 이름 수를 계산하여 DNSSEC 배포 진행 상황을 모니터링합니다. DNS 영역을 정기적으로 스캔하고 DNSSEC 서명을 분석하여 Secspider는 서명 된 도메인 이름의 유병률과 DNSSEC의 전반적인 채택에 대한 정보를 제공 할 수 있습니다. 이 추적은 DNSSEC 채택률에 대한 인식을 높이고 도메인 이름 관리자가 도메인의 DNSSEC 구현을 고려하도록 권장합니다. - Apnic Labs는 DNSSEC 검증의 정도를 정량화했습니다

Apnic Labs는 최종 사용자 애플리케이션에서 측정을 수행하여 DNSSEC 검증의 정도를 정량화했습니다. 이러한 측정에는 권위있는 이름 서버에서 DNS 쿼리 로그를 관찰하고 DNS 쿼리의 시퀀스 및 타이밍 분석과 관련이 있습니다. 응답 및 타이밍 패턴을 검사함으로써 Apnic Labs는 최종 사용자가 사용하는 DNS Resolvers가 DNSSEC 검증을 수행했는지 여부를 유추 할 수 있습니다. 이 데이터는 이름 해상도 동안 DNSSEC 검증을 적극적으로 사용하는 최종 사용자 애플리케이션의 비율에 대한 통찰력을 제공했습니다. - Apnic Labs의 초기 측정에서 고객의 약 9%가

Apnic Labs의 초기 측정에서 클라이언트의 약 9%가 DNS Resolvers를 사용하여 일부 형태의 DNSSEC 검증을 수행하는 것으로 보입니다. 이 결과는 최종 사용자 애플리케이션의 일부 중에서 적당한 수준의 DNSSEC 채택을 시사합니다. 9%는 상대적으로 낮은 수치로 간주 될 수 있지만, 상당수의 사용자 또는 조직이 DNSSEC 검증을 가능하게하여 제공하는 향상된 보안의 우선 순위를 정하는 것으로 나타났습니다. - Apnic Labs의 초기 측정 접근법에서 관찰 된 제한은

Apnic Labs가 사용하는 초기 측정 방법에는 몇 가지 제한 사항이있었습니다. 한 가지 제한은 DNS Resolver Caching에 대한 의존이었습니다. 실험에는 DNS 객체 검색 작업을 수행하기 위해 수백만 명의 최종 고객을 등록한 온라인 광고 캠페인이 포함되었습니다. 실험 전반에 걸쳐 공유 된 DNSSEC 서명 체인은 DNS Resolver가 DNSSEC 리소스 레코드 (RRS)를 검색 한 후 동일한 DNSSEC RR에 대한 후속 쿼리가 Resolver의 로컬 캐시에서 제공되었다는 것을 의미했습니다. 이 캐싱 동작은 각 레졸버의 실제 DNSSEC 기능을 정확하게 평가하기가 어려워 DNSSEC 채택의 잠재적 인 과대 평가를 초래했습니다. - 더 최근의 측정에서 약 1.고객의 6%가 독점적으로 DNS Resolvers를 사용했습니다

Apnic Labs의 최근 측정에서 약 1.클라이언트의 6%가 DNSSEC 검증을 일관되게 수행 한 DNS Resolvers를 독점적으로 사용했습니다. 이는 최종 사용자 애플리케이션에 의한 DNSSEC 검증의 채택이 여전히 상대적으로 낮음을 나타냅니다. 이전 측정과 비교하여 약간의 증가가 있었지만 DNS Resolvers 및 최종 사용자 애플리케이션 간의 DNSSEC의보다 광범위한 채택의 필요성을 강조합니다. - DNSSEC 채택의 낮은 수준은이를 의미합니다

DNSSEC 채택의 낮은 수준은 DNSSEC의 모든 잠재력이 아직 실현되지 않았 음을 의미합니다. DNSSEC를 사용하는 클라이언트 및 도메인 이름 관리자의 소수만이 적극적으로 사용되면 Dane과 같은 기술을 통한 보안 도메인 이름의 IP 주소 매핑 및 공개 TLS 키 프로비저닝의 이점은 활용률이 낮습니다. DNSSEC의 더 넓은 채택은 DNS 기반 공격의 위험을 줄이고 고객과 서버 간의 안전한 통신을 보장함으로써보다 안전한 인터넷 인프라에 기여할 것입니다. - 더 넓은 DNSSEC 채택의 잠재적 영향에는 포함됩니다

더 넓은 DNSSEC 채택은 모든 사용자에 대한 DNS 해결의 보안과 신뢰성을 크게 향상시킬 것입니다. DNS 캐시 중독 및 DNS 납치와 같은 DNS 기반 공격의 위험이 줄어들어 사용자가 악의적 인 웹 사이트로 리디렉션되는 것을 방지합니다. 또한 DNSSEC는 도메인 이름과 IP 주소간에 안전한 매핑을 제공하여 사용자가 의도 한 서버에 연결하고 있는지 확인합니다. 이것은 인터넷의 전반적인 보안을 강화하고 온라인 상호 작용에 대한 신뢰를 조성합니다.

확인 – Google’s public dns는 이제 기본적으로 모든 쿼리에 대한 DNSSEC 유효성 검사를 수행합니다

Google은 IT 보안에 많은 투자를했으며, 괜찮은 일을했다고 생각합니다. 모든 서비스는 기본적으로 TLS입니다. 신원 및 승인은 잘 처리됩니다.

DNSSEC 및 Google’S 공개 DNS 서비스

도메인 이름 시스템 또는 DNS는 인터넷의 중요하지만 다소 보이지 않는 구성 요소입니다. 인터넷의 세계는 상징과 단어의 세계입니다. Google, Facebook 및 Twitter와 같은 서비스와 상호 작용하도록 응용 프로그램을 호출하며 상호 작용은 인간 읽기 가능한 기호로 표현됩니다. 그러나 네트워크와의 상호 작용은 전적으로 이진 형식입니다. 그래서 www와 같은 서비스에 대한 우리의 상징적 견해.Google.com, 74와 같은 프로토콜 주소로 변환되어야합니다.125.237.144. 기호에서 프로토콜 주소로의 매핑은 DNS의 중요한 기능 중 하나입니다. 우리는 DNS의 지속적인 존재뿐만 아니라 올바른 작동에 의존합니다. Mybank에 들어갑니다.com.브라우저의 AU가 반드시 귀하의 상호 작용이 의도 한 서비스와 관련이 있음을 보장 할 필요는 없습니다. 인터넷의 가장 교활한 공격 벡터 중 하나는 DNS의 운영을 의도적으로 손상시키는 것입니다. 따라서 사용자의 응용 프로그램은 잘못된 목적지와 세션을 열어줍니다. DNS 에서이 오랜 취약성을 완화하기 위해 고안 한 가장 강력한 응답은 DNSSEC라는 기술을 사용하여 DNS에 안전한 암호화 서명을 추가하는 것이 었습니다. 그러나 오늘날 우리는 DNSSEC를 사용하고 있습니다’S 인터넷?

DNSSEC의 이야기는 IPv6의 이야기와 강력한 유사성을 가지고 있습니다. IPv6과 마찬가지로 DNSSEC. IPv6과 마찬가지로 DNSSEC는 모든 사람이 사용할 때 가장 효과적이며 단편 채택의 한계 수익률은 매우 낮습니다. IPv6과 마찬가지로 DNSSEC의 상대적으로 낮은 수준의 배포 및 사용은 기술의 가시성을 높이기위한 오랜 노력 과이 기술 사용에있어 분명한 장기 혜택을 홍보하려는 노력을 반영하지 않습니다.

DNS의 무결성에 대한 공격의 교활한 위험과 널리 사용되는 도메인 이름 인증 인프라 인프라에서 2011 년 Diginotar 사고에서 DNSSEC 사용의 잠재적 이점과 DNS 프레임 워크에 배치되지 않은 디지털 자격 증명을 통해 DNSSEC 사용의 잠재적 이점이 IP 주소에 대한 안전한 이점을 분명히 입증하더라도 인터넷에서 트랙션을 얻지 못했습니다. 어떤면에서는 상호 교착 상태의 형태가 진행되고 있습니다. DNSSEC를 사용하는 클라이언트는 거의 없지만 DNSSEC를 사용하여 도메인 이름을 사용하여 도메인 이름 관리자에 동기 부여가 거의없는 것으로 보입니다. 서명 된 도메인 이름은 거의 없지만 DNSSEC 검증을 DNS 해상도에 통합하기 위해 클라이언트 도구를 배포하려는 동기는 거의 없습니다. 도메인 이름은 서명되지 않았으며 DNSSEC를 사용하여 DNS 이름 해상도 결과를 검증하는 클라이언트는 거의 없지만 도메인 이름 관리자 또는 브라우저 작성자는 Dane 기술을 사용하여 도메인 이름에서 IP 주소 및 공개 TLS 키로 안전한 형태를 제공하는 동기가 없습니다.

오늘날 DNSSEC가 배치되어 사용 된 정도를 정량화 할 수 있습니까?’S 인터넷? 한 가지 방법은 DNSSEC 서명을 사용하여 도메인 이름에 서명하는 정도를 측정하는 것입니다. Secspider와 같은 서비스는 DNSSEC 자격 증명을 포함하는 도메인 이름 수를 계산하여 다양한 최상위 및 2 차 DNS 영역에서 도메인 사인의 진행 상황을 추적합니다. 그러나 질문의 나머지 절반도 여기에서도 관련이 있습니다. 최종 사용자 애플리케이션은 이름을 해결할 때 DNSSEC 유효성 검사를 수행하는 DNS Resolvers를 어느 정도까지 사용합니까?? 그리고 가장 비판적으로, 도메인 이름이 dnssec-signed이고 관련된 DNSSEC 서명 유효성 검증이 실패한 경우 DNS 이름 해상도 결과를 사용하지 않는 사용자 애플리케이션이 어느 정도까지까지?

Apnic Labs에서 우리’VE는이 두 번째 질문을보고 있는데, 고객이 이름 해상도와 함께 DNSSEC 검증을 사용하는 정도를 정량화하려고 시도했습니다. 우리의 초기 노력은 2012 년 10 월과 11 월에 수행되었습니다. 2012 년 10 월 첫 번째 측정 운동은 DNSSEC 검증을 수행하는 것으로 보이는 DNS Resolvers를 사용하는 것으로 보이는 고객의 약 9%를 지적했습니다. 2012 년 11 월 실험을 재현 한 결과 1.DNSSEC 검증을 일관되게 수행 한 DNS Resolvers를 독점적으로 사용하는 것으로 보이는 고객의 6%.

이러한 결과 중 어느 것도 그다지 만족스럽지 않았으며 결과에 대한 불쾌감의 원인은 실험 결과에 DNS Resolver Caching의 영향을 고려하려고 시도했습니다. 이 두 실험에서 우리는 온라인 광고 캠페인을 사용하여 수백만 명의 최종 클라이언트를 등록하여 검색 할 객체 모음을 수행했으며, 두 경우 모두 DNS에서 와일드 카드와 동적 DNS 레이블의 동적 생성을 사용하여 각 클라이언트를 제시하여 고유 한 DNS 이름을 제시했습니다. 그러나이 접근법에서 노출 된 약점은 단일 DNSSEC 서명 체인이 실험 전반에 걸쳐 공유되었습니다. 이것은 일단 DNS Resolver가 실험의 DNS (DNSK)의 DNSEC 리소스 레코드 (RRS)를 검색 한 실험의 DNS 이름 (와일드 카드 항목을 포함하는 서명 된 영역의 DNSKEY 및 DS RRS)을 검색했음을 의미합니다.이 모든 DNSSEC RR Queries는 로컬 캐시로부터 온 모든 DNSSEC RR Queries를 제공 한 것으로 보인다는 것을 의미합니다. 실험에 대한 우리의 관찰 포인트는 권위있는 이름 서버의 DNS 쿼리 로그라는 점을 감안할 때 권위있는 이름 서버에서 볼 수있는 DNS 쿼리의 시퀀스와 쿼리 사이의 타이밍을 기반으로 각 가시 된 DNS Resolvers의 DNSSEC 기능을 추론해야했습니다. 이 실험에서는 DNSSEC 검증에 대한 다소 자유주의 테스트를 사용하여 DNSSEC 유효성 검증 리졸버를 사용하여 클라이언트의 약 9%의 대략적인 상한을 발견했습니다.추론 규칙의 훨씬 엄격한 제약을 사용하여 DNSSEC를 사용한 고객의 6%. 분명히 우리는이 측정에서 불확실성을 줄이는 데 관심이 있습니다.

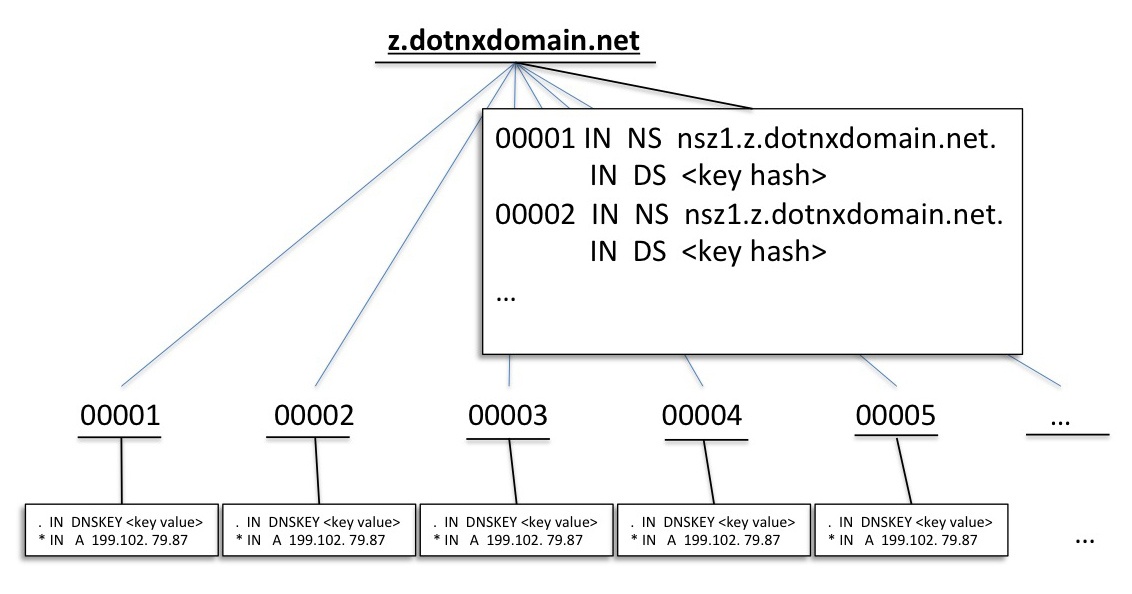

이전 실험을 검토 할 때 DNS Resolver 동작을 추론 할 필요성을 제거하는 한 가지 방법은 DNS Resolver 캐시 동작의 효과를 최대한 제거하는 DNS 구성을 사용하는 것이 었습니다. 일반적인 DNSSEC 서명 도메인에 간단한 와일드 카드를 사용하는 대신 각 클라이언트에게 고유 한 DNSSEC 서명 도메인을 제시 할 수 있다면 고유 한 레이블은이 고유 한 DNS 영역에 대한 권위있는 이름 서버에서 DNSSEC RR을 검색하도록합니다. 다시 말해, 클라이언트의 Resolvers가 DNSSEC 검증을 수행하는 경우 권위있는 이름 서버는 도메인 이름의 주소에 대한 A를받을뿐만 아니라 DNSKEY 및 DS 쿼리도 DNSSEC 검증 단계의 일부로 수신합니다. 이 접근 방식은 DNSSEC를 사용하여 DNS 이름을 검증하기 위해 DNSSEC를 사용했는지 정확히 확인할 수 있습니다. 이 DNS 이름 구조는 그림 1에 나와 있습니다.

그림 1 : DNSSEC 유효성 검사 동작을 측정하는 데 사용되는 도메인 이름 구조

우리는이 버전의 DNSSEC 측정 실험을 2013 년 3 월 18 일부터 18 일까지 실행했습니다.

3 월 19 일 Google은 Google Public DNS Resolvers가 DNSSEC 유효성 검사를 지원한다고 발표했습니다. 발표에서 Google은 다음을보고했습니다

“현재 Google Public DNS는 매일 7 천만 개 이상의 고유 한 IP 주소에서 평균 1,300 억 DNS 쿼리를 제공하고 있습니다. 그러나 클라이언트 측에서 쿼리의 7%만이 DNSSEC 지원 (약 3%는 유효성 검사 요청, 4%는 DNSSEC 데이터를 요청하지만 검증은 없음)이며 이름 서버 측에서 DNS 응답의 약 1%가 서명됩니다.”

이 발표는 “이전과 이후” 운동, Google 직후의 DNSSEC 측정 연습을 수행 할 때’DNSSEC 유효성 검사를 수행하기 위해 Resolvers 로의 명백한 전환. 이 스위치가 DNSSEC 검증을 수행하는 클라이언트의 전반적인 그림에 어떤 영향을 미치는지? 우리는 Google의 전환 발표를 측정하기 위해 2013 년 4 월 1 일부터 2013 년 4 월 1 일까지 동일한 실험을 다시 수행했습니다’S Public DNS 서버는 DNSSEC 유효성 검사를 사용하는 클라이언트의 전반적인 그림을 변경했습니다.

이때 Google은 DNSSEC 유효성 검사를 무조건 켜지 않았습니다. Google에서 게시 한 추가 자료의 인용 :

Google Public DNS는 DNSSEC 프로토콜을 지원합니까??

예. Google Public DNS는 검증 된 보안 인식 리졸버입니다. 현재 옵트 인 기능입니다. 유효성 검사를 요청하는 클라이언트에서 제공되는 쿼리의 경우 (광고 및/또는 DO 플래그가 설정 됨) Google Public DNS는 응답 레코드가 올바르게 인증되었는지 확인합니다. 기본적으로 유효성 검사 (i.이자형. 모든 쿼리의 경우) 곧 활성화됩니다.

현재 클라이언트 리졸버가 현재 DNSSEC를 활성화합니다?

불행히도, 대부분의 표준 클라이언트 스터브 레졸버는 전체 DNSSEC 점검을 가능하게하지 않으며 그렇게하기 위해 쉽게 재구성 할 수 없습니다. 우리는 DNSSEC 확인을 명시 적으로 요구하는 최초의 출시를 위해 DNSSEC의 오해 또는 정전으로 인해 사용자를 대규모 DNS 실패에 노출시키기 전에 모든 문제를 알리기 위해 최초의 발사를 보장하기로 결정했습니다. 우리가 명시 적으로 선택한 사람들을 제외한 모든 사용자를 위해 DNSSEC를 안전하게 활성화 할 수 있다는 것을 기쁘게 생각하면.

현재 클라이언트 DNS 쿼리가 DNSSEC 유효성 검사를 요청하지 않으면 Google Public DNS는 응답의 DNSSEC 유효성 검사를 수행하지 않고 결과를 반환합니다. Google 자료는 DNSSEC 유효성 검사 요청이 광고 또는 DO 플래그 세트가있는 DNS 쿼리로 표시됨을 나타냅니다.

이 DNS 쿼리 플래그는 무엇입니까??

DNSSEC 및 DNS 쿼리 플래그

RFC 1034 및 RFC 1035에 정의 된 DNS 프로토콜에는 DNS 응답의 검증에 대한 특정 조항이 포함되지 않았습니다. 프로토콜은 간단한 쿼리/응답 프로토콜입니다. 클라이언트는 완성 된 헤더 및 쿼리 섹션으로 구성된 DNS 쿼리를 생성하며 응답에는 답변, 권한 및 추가 섹션과 함께 동일한 헤더 및 쿼리 섹션이 포함됩니다.

DNSSEC는 RFCS RFC 4033, RFC 4034, RFC 4035, RFC 5155 및 RFC 6840에 정의 된 DNS 프로토콜에 대한 후진 호환 확장입니다. DNS 쿼리에는 Resolver에 대한 명시 적 DNSSEC 지침이 포함 된 3 개의 플래그가 있습니다.

do 깃발

첫 번째는 RFC 2671에 정의 된 DNS (EDNS0)의 확장 메커니즘의 일부입니다. DNSSEC가 OK (~하다) 비트는 쿼리에 설정된 다음 응답에 응답에 DNSSEC 데이터가 포함되어야한다는 신호로 해석됩니다. 응답이 DNSSEC 서명 영역의 리소스 레코드 인 경우 응답에는 리소스 레코드 (RRSIG RR)의 서명이 리소스 레코드 응답에 추가로 포함되어야합니다. 그러한 도메인이없는 경우 응답에는 응답에 응답에 응답이 포함되어야합니다.

CD 플래그

두 번째는 Checking Disabled (CD) 플래그입니다. 이 플래그가 쿼리에 설정된 경우 RRSIG 레코드를 포함하여 RRSIG 레코드를 포함하여 요청 된 정보를 반환해야하지만 응답에 포함 된 서명을 검증하려고 시도해서는 안됩니다. 쿼리에 CD 비트를 설정함으로써 원래의 Resolver는 응답 인증을 수행 할 책임이 있으며 쿼리되는 재귀 이름 서버 가이 기능을 방해해서는 안된다는 것을 나타냅니다.

광고 깃발

마지막 플래그는 인증 데이터 (AD) 플래그입니다. 이 깃발은 다소 불분명 한 의미를 가지고 있습니다. 2013 년 초까지 표준 문서는 RFC4035입니다

4.6. CD 및 광고 비트 처리

& nbs [;

보안 인식 리졸버는 쿼리 이름 서버로부터 보호하기 위해 쿼리 메시지를 작성할 때 광고 비트를 지워야합니다.

2013 년 2 월 RFC6840이 게시되었으며 다음과 같은 AD 비트의 정의가 게시되었습니다

5.7. 쿼리에 광고 비트를 설정합니다

쿼리의 정통 데이터 (AD) 비트의 의미는 이전에 정의되지 않았습니다. 섹션 4.[RFC4035]의 6 개는 쿼리를 작성할 때 항상 광고 비트를 지우도록 지시했습니다.

이 문서는 쿼리의 광고 비트 설정을 요청자가 응답에서 광고 비트의 값을 이해하고 관심이 있음을 나타내는 신호로 정의합니다. 이를 통해 요청자는 DO 비트를 통해 DNSSEC 데이터를 요청하지 않고 광고 비트를 이해 함을 나타냅니다

5.8. 광고 비트를 답장으로 설정합니다

섹션 3.2.[rfc4035]의 3은 검증 된 분야가 응답에서 광고 비트를 설정하거나 지우아야하는 조건을 설명합니다. 광고 비트를 이해하거나 무시하지 않는 레거시 스터브 레olver 및 미들 박스와 상호 운용하기 위해, 검증 된 Resolvers는 응답이 섹션 3에 나열된 조건을 충족 할 때만 광고 비트를 설정해야합니다.2.[RFC4035]의 3 개, 요청에는 세트 비트 또는 세트 광고 비트가 포함되어 있습니다.

결합 된 플래그 설정

Resolvers에 전송 된 다양한 조합 플래그 설정의 효과는 다음 표에 나와 있습니다.

CD 광고 효과 0 0 0 Resolver는 DNSSEC 유효성 검사를 수행하거나 수행하지 않을 수 있습니다. DNSSEC RR은 응답에 다시 전달되지 않습니다. 0 0 1 Resolver는 유효성 검사를 수행해야합니다. 응답에서 DNSSEC RR이 다시 전달되지 않음 0 1 0 리졸버는 DNSSEC 유효성 검사를 수행하지 않아야합니다. 응답으로 DNSSEC RR이 다시 전달되지 않음 0 1 1 혼합 신호! Resolver의 동작은 정의되지 않았습니다. 1 0 0 Resolver는 유효성 검사를 수행하고 응답에서 DNSSEC RRS를 반환해야합니다. 1 0 1 Resolver는 유효성 검사를 수행해야하며 DNSSEC RRS를 반환해야합니다. 1 1 1 Resolver는 DNSSEC 유효성 검사를 수행하지 않아야하지만 응답으로 DNSSEC RR을 반환해야합니다! 리졸버의 행동은 정의되지 않았습니다.

표 1 : DNS 쿼리의 DNSSEC 플래그 설정

Resolver가 DNSSEC 유효성 검사를 수행하지 않도록 지시되면 리소스 레코드가 DNSSEC 서명이고 서명이 잘못된 경우에도 Resolver는 요청 된 리소스 레코드에 응답해야합니다.

DNS Resolver 동작 및 DNSSEC

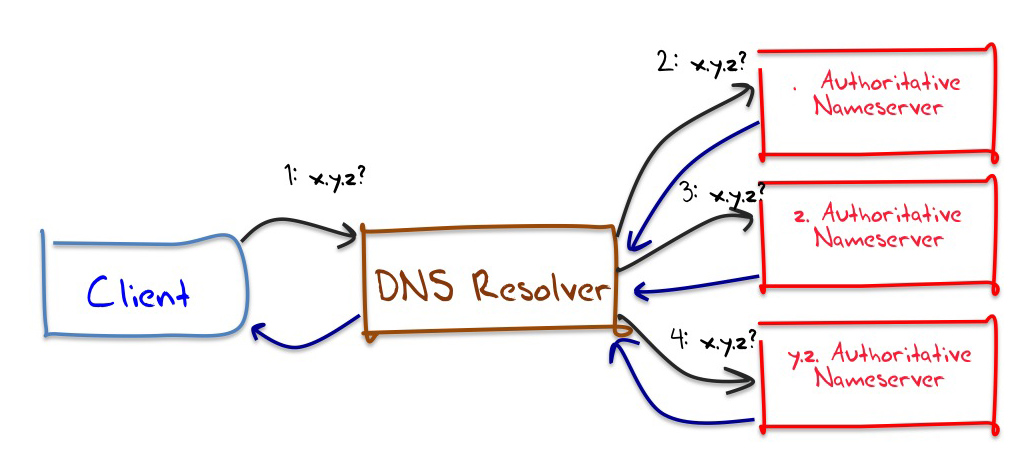

그림 2와 같이 클라이언트, DNS 리졸버 및 권위있는 이름 서버 모음과 관련된 DNS 해상도의 가장 간단한 개념 모델.

그림 2 – 도메인 이름에 대한 DNS 해상도의 간단한 모델 “엑스.와이.지”

클라이언트가 X와 같은 도메인 이름의 해상도를 위해 DNS Resolver를 쿼리 할 때.와이.Z, DNS Resolver는 캐시 상태가 지워진다고 가정하면 먼저이 쿼리를 루트 이름 서버로 보냅니다. 서버는 최상위 도메인 Z에 대한 권위있는 이름 서버 세트에 응답합니다.. DNS Resolver는 Z의 이름 서버 중 하나에 동일한 쿼리를 보냅니다., 도메인 y의 이름 서버로 응답 할 것입니다.지.. 그런 다음 DNS Resolver는 DNS Name X의 이름 서버 중 하나를 쿼리합니다.와이.지., 그런 다음 수신 한 응답을 고객에게 전달합니다. 클라이언트로부터 초기 쿼리를 수신 한 후이 DNS Resolver가 전송 한 DNS 쿼리의 순서는 다음과 같습니다

# 쿼리 RR 이름 서버 응답 1. x.와이.지. . "Z에 대한 NS."2. x.와이.지. 지. "Y에 대한 NS.지." 삼. x.와이.지. 와이.지. "x.와이.지."

그림 3 – DNSSEC 검증이없는 DNS 쿼리

이 DNS Resolver가 Resolver를 검증하는 DNSSEC라면 어떨까요?? DNS Resolver가 검색된 자원 레코드의 RRSIG 레코드를 검증해야하므로 추가 DNS 쿼리가 포함됩니다. 이 검증은 다음과 같습니다 “뒤로 흔적” DNS 위임 계층 구조는 신뢰 지점에 도달 할 때까지 DNSKEY 및 DS RRS의 체인에 따라 루트 영역의 서명 키입니다. 클라이언트로부터 초기 쿼리를 수신 한 후 DNSSEC 유효성 검증 Resolver에 대한 동등한 DNS 쿼리 세트는 다음과 같습니다

# 쿼리 RR 이름 서버 응답 1. EDC x.와이.지. . "Z에 대한 NS." + RRSIG 2. EDC x.와이.지. 지. "Y에 대한 NS.지." + RRSIG 3. EDC x.와이.지. 와이.지. x에 대한 a.와이.지. + RRSIG 4. dnskey edc y.지. 와이.구역을위한 x dnskey "y.z " + rrsig 5. ds edc y.지. 지. 구역의 DS "y.z " + rrsig 6. DNSKEY ECD Z. 지. 구역을위한 DNSKEY "Z." + RRSIG 7. DS EDC Z. . 구역 "z." + RRSIG 8. DNSKEY EDC . . 구역을위한 DNSKEY ".ㅏ"

그림 4 – DNSSEC 유효성 검사를 통한 DNS 쿼리

초기 3 개의 쿼리는 비슷하지만 이제이 DNSSEC- 검증 DNS 리졸버가 방출 한 쿼리는 EDNS0을 포함합니다이자형) 확장 및 DNSSEC OK (디) 및 점검 장애 (씨) 깃발. 각각의 경우 ~하다 플래그는 권위있는 서버의 응답에 영역이 실제로 DNSSEC 서명 인 경우 RRSIG RR을 포함해야한다는 신호.

구역 Y의 권위있는 서버의 거래를 보려면.지. 우리는 쿼리와 dnskey 쿼리를 볼 것입니다. Parent Zone Z의 권위있는 서버의 거래를 살펴 보면., 쿼리가 있고 DS 쿼리와 dnskey 쿼리가 있습니다. 그리고 우리가 두 z에 동일한 권위있는 이름 서버를 사용한다면. 그리고 x.지. 그러면이 이름 서버는 x에 대한 쿼리를 볼 수 있습니다.와이.지., y에 대한 dnskey 및 ds 쿼리가 뒤 따릅니다.지.

이 예에서 권위있는 이름 서버에서 DNSKEY 및 DS 쿼리의 관찰을 기반으로 DNS Resolvers를 DNSSEC- 검증 및 비 검증 자료로 분류하는 것이 가능합니다. 그림 3에서와 같이 쿼리를 관찰하면 DNS Resolver는 검증되지 않은 레졸버이며, 그림 4에있는 경우 Resolver는 DNSSEC 검증 리솔 자입니다. 불행히도이 간단한 형태는 DNS 해상도의 그림이 그림 2의 간단한 그림보다 훨씬 더 복잡 할 수 있으므로 분류가 불가능합니다.

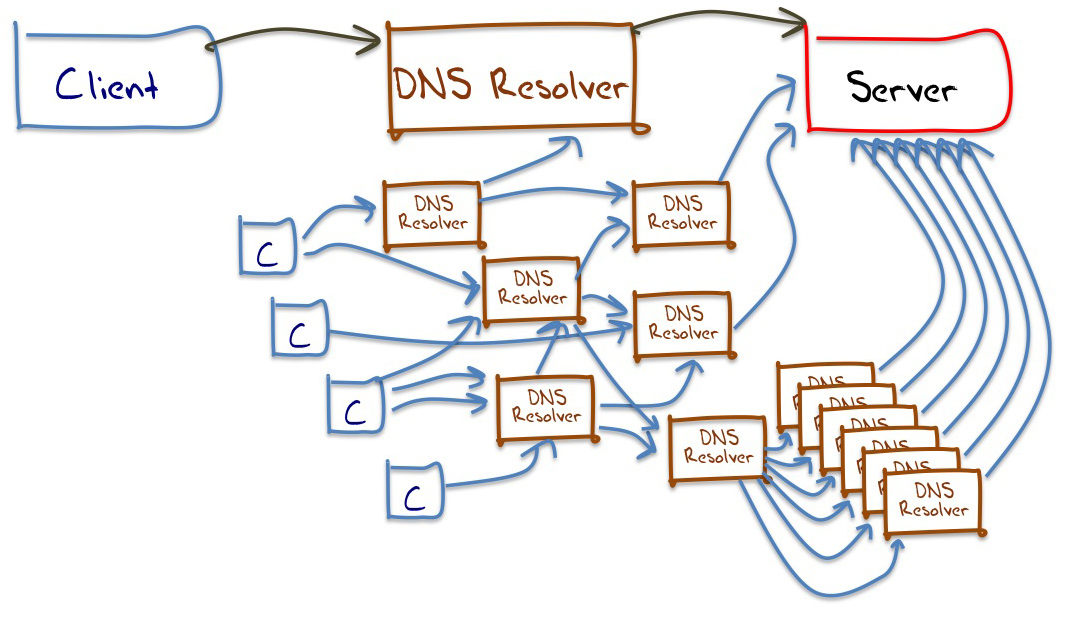

DNS Resolver는 사용하도록 구성 할 수 있습니다 “전환기”. 이 경우 DNS Resolver는 권위있는 이름 서버를 직접 쿼리하지 않지만 다른 DNS Resolver를 통해 쿼리를 전달합니다. 전달자 사용의 장점은 DNS 결과의 캐싱 효율을 활용하는 것입니다. 이 Resolver 구성의 변형은 전달 함수가 모든 쿼리에 적용하기보다는 특정 DNS 영역의 해상도로 제한 될 수 있습니다. 포워더가 답을 제공하지 않으면 리졸버를 재귀 해상도로 되돌릴 수 있도록 구성 할 수도 있습니다. 또한 있습니다 “리졸버 농장” 단일 논리 전달자가 DNS 쿼리를 허용 할 수있는 DNS에서는 쿼리를 수행하기 위해 슬레이브 DNS Resolvers 모음을 사용합니다. 그림 2의 DNS 해상도의 이상적인 그림은 DNS 해상도와 관련된 잠재적 복잡성 수준을 설명하기 위해 다소 증강되어야합니다. 그림 5는 가능한 구성 중 일부를 보여줍니다.

그림 5 – 전급차가있는 일부 DNS 해상도 구조

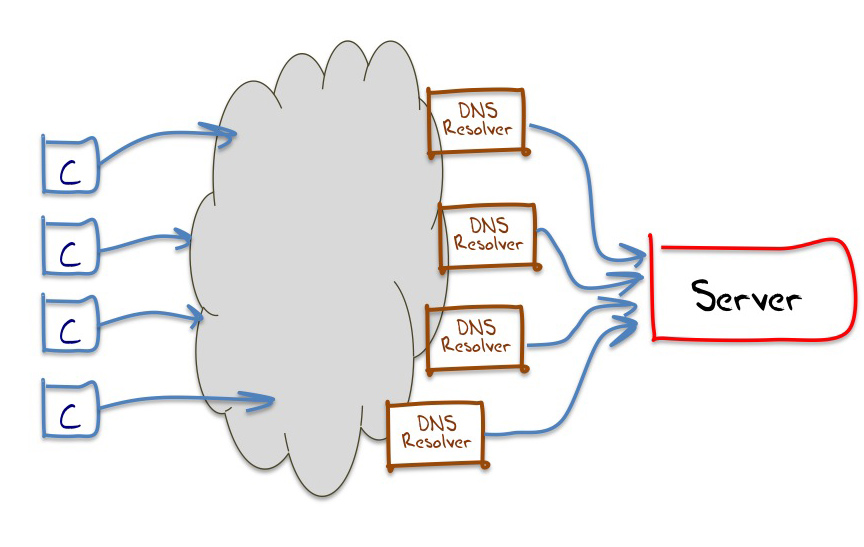

우리가 여기에서 수행하는 실험의 맥락에서, 우리는 권위있는 이름 서버 만 계측했으며, 우리는”보이는” DNS는이 서버로 고정됩니다. 따라서, 직접적으로 눈에 띄는 분야의 관점에서, DNS 해상도 인프라의 관점은 그림 6과 같이 그다지 가깝습니다. 여기서 DNS 전급차의 내부 구조는 권위있는 이름 서버에서 효과적으로 폐쇄되며 서버는 쿼리를 전달하는 레졸버 만 볼 수 있습니다.

그림 6 – DNS 해상도 구조

여기서는이 실험적 접근 방식이 클라이언트의 DNSSEC 검증 기능을 잘 볼 수 있지만 DNS Resolvers의 DNSSEC 검증 동작을 유추하려면 어느 수준의 추론과 응용 프로그램 추론 규칙의 관련 수준이 필요하다는 것입니다. 예를 들어, DNSEC- 검증 리졸버가 비 검증 전환기를 사용하는 경우 권위있는 이름 서버는 DNSSEC 유효성 검사와 일치하는 DO 및 CD 플래그 세트와 함께 전달자에서 일련의 쿼리를 볼 수 있습니다. 비 DNSSEC 검증 리졸버가 운반기로 사용하는 경우 DNSSEC- 검증 레졸버로 사용하는 경우 권위있는 이름 서버는이 전달자에서 정확히 동일한 쿼리 시퀀스를 볼 수 있습니다.

DNSSEC 측정 실험

이 실험에서는 Adobe Flash 객체가 온라인 광고에 포함됩니다. 코드는 광고를 제시 할 때 실행되며 사용자가 광고 인상을 클릭 할 필요는 없습니다.

이 코드는 클라이언트가 실험 컨트롤러에서 객체를 검색하게하여 클라이언트에게 4 개의 URL을 제공하여 가져 오기 위해 가져옵니다. 처음 세 개의 URL을 즉시 가져 오는 반면, 첫 세 개의 객체가 가져 오면 또는 10 초 타이머가 만료되면 네 번째 URL을 가져와야합니다. 이 모든 URL에는 고유 한 DNS 레이블이 포함됩니다. 4 개의 URL의 예제 세트는 다음과 같습니다. URL 생성기는 각 실험에 대해 고유 한 값 세트를 생성합니다. 이 고유 한 필드는 색상으로 강조 표시됩니다.

디 http : // d.U7280280162.S1364784185.v6022.69da1.지.dotnxdomain.순/1x1.PNG?디.U7280280162.S1364784185.v6022.69da1.지.dotnxdomain.그물 이자형 http : // e.U7280280162.S1364784185v6022.69da1.지.DASHNXDOMAIN.순/1x1.PNG?이자형.U7280280162.S1364784185.v6022.69da1.지.DASHNXDOMAIN.그물 에프 http : // f.U7280280162.S1364784185.v6022.69da2.지.dotnxdomain.순/1x1.PNG?에프.U7280280162.S1364784185.v6022.69da2.지.dotnxdomain.그물 결과 http : // 결과.U7280280162.S1364784185.v6022.69da1.엑스.랜드.apnic.순/1x1.PNG?결과.U7280280162.S1364784185.i767.v6022.69da1& r =

위의 예에서 볼 수 있듯이 3 개의 URL은 16 진 DNS 레이블을 공유합니다, “이 경우 69da1 ″, 다른 URL에는 값이 큰 레이블이 포함되어 있습니다, “69da2” 이 경우. D 레이블로 시작하는 첫 번째 URL은 와일드 카드 레코드와 DNSSEC 서명 도메인의 조합을 사용합니다. 이 경우 A 자원 레코드의 DNSSEC 서명이 유효합니다. E 레이블로 시작하는 두 번째 URL은 동일한 조합을 사용하지만이 경우 도메인은 DNSSEC 서명이 아닙니다. F 레이블로 시작하는 세 번째 URL은 와일드 카드 도메인과 DNSSEC 서명 도메인의 조합을 사용합니다. 그러나이 경우 DNSSEC 서명은 영역 69DA2의 DS 레코드까지 유효하지 않습니다.지.dotnxdomain.NET은 해당 DNSKEY 레코드와 일치하지 않습니다. 결과 URL은 DNSSEC가 서명되지 않았습니다. 스크립트에서 URL 프레젠테이션 순서는 최종 URL이 10 초 동안 지연된 시퀀스 또는 처음 3 개의 URL을 성공적으로 가져 오는 시퀀스로 고정됩니다. 클라이언트는 D, E 및 F URL을 가져 오기 위해 타이머를 시작하고 결과 URL의 타이머 값을보고하도록 지시받습니다.

우리의 의도는 각 고객에게 독창적으로 서명 된 DNS 레이블이 제시되도록하여 DNS Resolver 또는 웹 프록시 서버에 캐시 된 상태가 없는지 확인하는 것이 었습니다. 그 결과 각 실험은 이러한 도메인 이름에 대한 권위있는 DNS 서버 및 웹 서버와의 DNS 및 HTTP 트랜잭션 세트를 유발한다는 것입니다.

실험은 DNS 이름 서버를 모두 포함하는 단일 서버를 사용합니다 (running bind 9.9.2-P1) 및 웹 서버 (Apache V2 실행.2.23). 이 서버는이 4 개의 URL에 사용되는 도메인에 대한 유일한 권위있는 이름 서버이며 A RRS는이 서버에만 가리 킵니다. 이 실험에서 우리는 IPv4를 사용하여 전체 실험을 고의로 설정하여 IPv6 및 DNSSEC에 대한 다른 실험에 대한 조사를 남겼습니다.

개별 DNS Resolvers의 DNSSEC 검증 기능은 이러한 형태의 실험에서 추론하기가 다소 어려운 일이지만, 최종 사용자가 구성된 DNS Resolvers를 통해 DNSSEC 검증을 사용하는지 여부에 대한 질문을 제기하고 공통 서버에서 DNS 쿼리 및 HTTP 페치의 로그에서 유추 할 수 있습니다. 단일 실험과 관련하여 서버의 DNS 및 HTTP 로그의 추출물의 예 (U5158122700.이 경우 S1364428847)는 아래에 나와 있습니다.

서버 쿼리 dns -e. e.U5158122700.S1364428847.v6022.5E3BF.지.DASHNXDOMAIN.순 DNS -ED a f.U5158122700.S1364428847.v6022.5E3C0.지.dotnxdomain.n dns -ed.U5158122700.S1364428847.v6022.5E3BF.지.dotnxdomain.순 http get/crossdomain.XML e.U5158122700.S1364428847.v6022.5E3BF.지.DASHNXDOMAIN.순 http get /1x1.png e.U5158122700.S1364428847.v6022.5E3BF.지.DASHNXDOMAIN.순 http get /crossdomain.xml d.U5158122700.S1364428847.v6022.5E3BF.지.dotnxdomain.순 http get /1x1.png d.U5158122700.S1364428847.v6022.5E3BF.지.dotnxdomain.순 http get /crossdomain.xml f.U5158122700.S1364428847.v6022.5E3C0.지.dotnxdomain.순 http get /1x1.png f.U5158122700.S1364428847.v6022.5E3C0.지.dotnxdomain.결과에서 NET DNS -ED.U5158122700.S1364428847.v6022.5E3BF.엑스.랜드.apnic.순 http get /crossdomain.XML 결과.U5158122700.S1364428847.v6022.5E3BF.엑스.랜드.apnic.순 http get /1x1.PNG?결과.U5158122700.S1364428847.i767.v6022.5E3BF & r = ZD-1923.ZE-1578.ZF-1578

그림 7 – DNSSEC 유효성 검사를 수행하지 않은 실험에서 서버 로그

이 실험은 4 개의 DNS 쿼리와 8 개의 HTTP 쿼리를 생성했습니다. DNS 쿼리는 모두 DNSSEC OK (DO) 플래그를 사용했습니다“-에드” 로그에서 쿼리의 재귀 해상도가 비활성화되었음을 나타냅니다 (-), EDNS0 (E) 및 DNSSEC 서명 리소스 레코드가 요청되었음을 나타냅니다. 그러나 DNS Resolver는 RR을 요구하지만 DNSKEY 또는 DS RRS를 요구하지 않습니다. Resolver가 DNSSEC OK 플래그를 설정했지만 RRSIG RRS에서 반환 된 값에 대한 DNSSEC 유효성 검사를 수행하지 않는 것으로 보입니다.

클라이언트는 세 가지 (D, E 및 F) URL을 모두 검색했습니다. F url에 잘못된 DNSSEC 서명이 있다는 것을 고려하면이 클라이언트가 사용하는 DNS Resolver가 DNSSEC 유효성 검사를 수행하지 않음을 확인합니다. 결과 라인에는 클라이언트 측 타이머 결과도 포함되어 있으며 클라이언트는 실험 D가 클라이언트 1,923ms를 가져 갔다고보고하고, E는 1,578ms를 차지했으며 F는 1,578ms를 차지했습니다. F URL 페치에 비해 D URL 페치를 수행하는 데 약간 긴 시간이 Z의 해상도에 대한 Resolver의 캐싱 때문일 수 있습니다.dotnxdomain.D URL을 해결하는 동안 NET 및 F URL을 해결할 때 캐시 된 값을 사용하는 동안.

대조적으로, 다음은 DNSSEC 유효성 검사를 수행하는 것으로 보이는 DNS Resolver로부터 권위있는 이름 서버가 수신 한 DNS 쿼리를 보여주는 동일한 로그의 추출물입니다.

서버 쿼리 dns a -EDC a d.U94278337.S1364428957.v6022.5E4E3.지.dotnxdomain.e.U94278337.S1364428957.v6022.5E4E3.지.DASHNXDOMAIN.DNSKEY 5E4E3의 NET DNS A -EDC.지.dotnxdomain.DS 5E4E3의 순 DNS A -EDC.지.dotnxdomain.a -edc의 순 DNS A -EDC.U94278337.S1364428957.v6022.5E4E4.지.dotnxdomain.DNSKEY 5E4E4의 NET DNS A -EDC.지.dotnxdomain.DS 5E4E4의 순 DNS A -EDC.지.dotnxdomain.a f에서 순 DNS B -EDC.U94278337.S1364428957.v6022.5E4E3.지.dotnxdomain.DNSKEY 5E4E4의 순 DNS B -EDC.지.dotnxdomain.DS 5E4E4의 순 DNS B -EDC.지.dotnxdomain.순 http get /crossdomain.xml d.U94278337.S1364428957.v6022.5E4E3.지.dotnxdomain.순 http get /1x1.png d.U94278337.S1364428957.v6022.5E4E3.지.dotnxdomain.순 http get /crossdomain.XML e.U94278337.S1364428957.v6022.5E4E3.지.DASHNXDOMAIN.순 http get /1x1.png e.U94278337.S1364428957.v6022.5E4E3.지.DASHNXDOMAIN.결과에서 NET DNS A -EDC.U94278337.S1364428957.v6022.5E4E3.엑스.랜드.apnic.순 http get /crossdomain.XML 결과.U94278337.S1364428957.v6022.5E4E3.엑스.랜드.apnic.순 http get /1x1.PNG?결과.U94278337.S1364428957.i767.v6022.5E4E3 & r = ZD-1572.ZE-1269.ZF-NULL

그림 8 – DNSSEC 검증을 수행 한 실험에서 서버 로그

이 경우 클라이언트는 두 개의 URL (D 및 E)을 검색했으며 DNSSEC 유효성 검사에 실패한 F 도메인 이름과 관련된 URL을 검색하지 않았습니다.

DNS Resolver는 D 및 F 도메인 영역에 대한 DNSKEY 및 DS RRS의 검색에 의해 입증 된 바와 같이 DNSSEC 검증을 수행하고 있습니다. F 도메인 이름에 대한 첫 번째 DNS 해상도는 DNSSEC 유효성 검증에 실패했으며 클라이언트는 ServFail 응답을받은 것으로 보입니다. 그런 다음 클라이언트는 두 번째로 구성된 Resolver를 시도했으며 DNSSEC 유효성 검사를 수행합니다. 이 단계에서 고객은 F 도메인 이름을 해결하려는 시도를 포기했습니다. 10 초 타이머가 만료 된 후 클라이언트가 결과 URL을 가져 왔습니다. 결과 라인에는 클라이언트 측 타이머 결과도 포함되며 클라이언트는 D URL이 클라이언트를 1,572m로 가져 가서로드하고 E는 1,269ms를 차지했으며 F는 검색되지 않았습니다. E 페치와 비교하여 D 페치를 수행하는 데 약간 더 긴 시간은 DNSKEY 및 DS 도메인에 대한 RESOLEVER의 검색 및 DSSEC 유효성 검사 작업과 관련된 DNSSEC 검증 작업에 의한 부분으로 인한 것일 수 있습니다.

이 실험의 목적은 인터넷 전체에서 큰 임의의 클라이언트 세트를 샘플링하고 브라우저 가이 실험을 실행하도록하는 것입니다. 서버의 트랜잭션 세트가 위에 표시된 첫 번째 트랜잭션 세트와 비슷한 경우 결론을 내릴 수 있고 클라이언트가 DNSSEC를 사용하지 않는 반면, 트랜잭션 세트가 위에 표시된 두 번째 세트와 유사한 경우 클라이언트는 DNSSEC 유효성 검사를 수행하는 DNS Resolvers를 사용하여 이름 해결 기능을 보호합니다.

이 실험 설정에서 계측을 장착 할 수있는 유일한 액세스 가능한 구성 요소는 도메인의 권위있는 서버입니다 “dotnxdomain.그물.”. DNS Resolver가 DNSSEC 유효성 검사를 수행하지 않으면 권위있는 서버에 대한 A RR에 대한 단일 쿼리가 표시 될 것으로 예상되는 반면, DNS Resolver가 DNSSEC 유효성 검증 RESOLVER 인 경우 A RR 쿼리와 DNSKEY와 DS 쿼리가 표시 될 것으로 예상됩니다.

그리고 이것이 본 것입니다. 다음 쿼리는 검증되지 않은 DNS Resolver의 권위있는 이름 서버에 의해 기록되었습니다

2013 년 3 월 22 일 01:46:34.209 10.0.0.1#59296 : 쿼리 : e.U3435434437.S1363916793.v6022.58cb7.지.DASHNXDOMAIN.2013 년 3 월 22 일 01:46:34의 순.311 10.0.0.1#57571 : 쿼리 : d.U3435434437.S1363916793.v6022.58cb7.지.dotnxdomain.2013 년 3 월 22 일 01:46:34의 순.245 10.0.0.1#6322E : 쿼리 : f.U3435434437.S1363916793.v6022.58cb8.지.dotnxdomain.-ED의 그물

다음 쿼리는 DNSSEC 유효성 검사를 수행하는 것으로 보이는 일련의 DNS Resolvers에서 권위있는 이름 서버에 의해 기록되었습니다

2013 년 3 월 22 일 01:40:48.029 10.0.0.2#17283 쿼리 : d.U2867716218.S1363916447.v6022.58721.지.dotnxdomain.2013 년 3 월 22 일 01:40:48의 순.038 10.0.0.2#22572 쿼리 : 58721.지.dotnxdomain.DS-ED-ED 2013 년 3 월 22 일 01:40:48.056 10.0.0.2#54384 쿼리 : 58721.지.dotnxdomain.DNSKEY의 NET-ED 2013 년 3 월 22 일 01:40:48.229 10.0.0.3#18024 쿼리 : e.U2867716218.S1363916447.v6022.58721.지.DASHNXDOMAIN.2013 년 3 월 22 일 01:40:48의 순.024 10.0.0.4#19869 쿼리 : f.U2867716218.S1363916447.v6022.58722.지.dotnxdomain.2013 년 3 월 22 일 01:40:48의 순.032 10.0.0.4#52521 쿼리 : 58722.지.dotnxdomain.DS-ED-ED 2013 년 3 월 22 일 01:40:48.049 10.0.0.4#35302 쿼리 : 58722.지.dotnxdomain.DNSKEY의 NET-ED 2013 년 3 월 22 일 01:40:48.084 10.0.0.5#44543 쿼리 : f.U2867716218.S1363916447.v6022.58722.지.dotnxdomain.2013 년 3 월 22 일 01:40:48의 순.092 10.0.0.5#46424 쿼리 : 58722.지.dotnxdomain.DS-ED-ED 2013 년 3 월 22 일 01:40:48.109 10.0.0.5#17802 쿼리 : 58722.지.dotnxdomain.DNSKEY의 NET-ED 2013 년 3 월 22 일 01:40:48.139 10.0.0.6#24334 쿼리 : f.U2867716218.S1363916447.v6022.58722.지.dotnxdomain.2013 년 3 월 22 일 01:40:48의 순.147 10.0.0.6#18014 쿼리 : 58722.지.dotnxdomain.DS-ED-ED 2013 년 3 월 22 일 01:40:48.164 10.0.0.6#43916 쿼리 : 58722.지.dotnxdomain.DNSKEY의 NET-ED 2013 년 3 월 22 일 01:40:48.197 10.0.0.6#51221 쿼리 : f.U2867716218.S1363916447.v6022.58722.지.dotnxdomain.2013 년 3 월 22 일 01:40:48의 순.230 10.0.0.7#58295 쿼리 : f.U2867716218.S1363916447.v6022.58722.지.dotnxdomain.2013 년 3 월 22 일 01:40:48의 순.239 10.0.0.7#34658 쿼리 : 58722.지.dotnxdomain.DS-ED-ED 2013 년 3 월 22 일 01:40:48.255 10.0.0.7#31055 쿼리 : 58722.지.dotnxdomain.dnskey -ed의 순

이 경우 잘못된 DNSSEC 서명이 포함 된 F URL은 초기 DNS 쿼리에서 ServFail 오류 응답을 생성하여 클라이언트의 이름 해상도 프로세스를 트리거하여 다른 Resolver를 사용하여 전체 DNS 쿼리를 재 시도합니다. 동일한 실패의 반복으로 인해 클라이언트는 구성된 다른 Resolver에서 세 번째 및 최종 재 시도를 수행하게됩니다.

실험 결과

이 실험의 첫 번째 실행에는 다음과 같은 결과가있었습니다

제시된 실험 : 2,802,390 개의 웹 페치와 함께 실험을 제시 : 2,632,322 개의 실험이 결과 웹 페치 : 2,142,141

표 2 – 실험 A 카운트

이것은 “내려” 실험에서 속도. 광고가 사용자에게 제시 될 때 “인상”) 최종 사용자’S 브라우저에는 플래시 객체가 전달됩니다. 플래시 객체의 실행은 엔드 사용자의 브라우저가 실험의 매개 변수를 수집하게되며, 이는 세 가지 실험 URL 및 결과 URL로 구성됩니다. 그런 다음 브라우저는 URL의 DNS 이름을 해결하여 세 개의 URL을 가져옵니다. 첫 번째 측정 “제시 실험” 권위있는 이름 서버에는 DNS 쿼리를 생성 한 고유 식별자 수의 총 수가 있습니다. 최종 사용자 브라우저는 URL의 페치를 수행합니다. DNS 쿼리 카운트와 웹 페치 수의 차이점은 실험의 웹 페치 부분으로 진행하기 전에 실험 실행의 약 6%가 중단된다는 것을 보여줍니다. 세 개의 URL이 모두 가져 오거나 10 초가 경과하면 최종 사용자의 브라우저가 결과 URL에 대한 DNS 해상도 쿼리를 수행 한 다음 URL을 가져옵니다. 실험 실행의 19% 가이 결과를 가져 오지 않습니다. 실험 실행 중단 효과가 최소화되도록하기 위해 다음 요약은 결과 URL의 페치를 완료 한 2,142,141 실험과 관련이 있습니다.

실험은 D, E 및 F URL을 가져 오는 것으로 구성됩니다. 다음 표는 이러한 URL의 다양한 조합을 가져온 클라이언트의 수를 보여줍니다.

d e f count no no no 4,325 0.20% 예 아니오 아니요 1,024 0.05% 아니요 예 아니요 2,627 0.12% 예 예 아니오 60,988 2.85% 아니요 아니요 예 1,045 0.05% 예 아니오 예 6,108 0.29% 아니요 예 예 3,291 0.15% 예 예 예 2,059,990 96.17%

표 3 – URL 페치 조합 실험

총 60,998 건의 실험이있었습니다 디 그리고 이자형, 하지만 에프. 클라이언트가 DNSSEC 서명을 검증 할 수 없기 때문일 수 있습니다 에프 도메인 이름이지만 실험의 조기 끝으로 인해 클라이언트가 단순히 F를 가져 오지 않았을 가능성도 있습니다’결과 URL이 가져 왔음에도 불구하고 S 실행. DNS 로그를 사용하여 클라이언트가 DS 및 DNSKEY RRS를 모두 검색 한 클라이언트를 찾아 F 도메인 이름을 검증하려고했는지 확인할 수 있습니다 디 그리고 에프, 그러나 만 가져 왔습니다 디 그리고 이자형. 아래 표에서 볼 수 있듯이 58,303 개의 실험 실행 또는 2 개가있었습니다.전체의 72%.

우리는 또한 일부 Resolvers 만 DNSSEC 검증을 수행하는 여러 DNS Resolver를 사용하는 고객의 수에 관심이 있습니다. DNSSEC-Validating Resolver가 ServFail 오류 코드를 반환하는 경우 클라이언트가 쿼리를 다른 Resolvers에게 전달할 가능성이 높습니다. 이러한 Resolvers가 DNSSEC 유효성 검사를 수행하지 않으면 클라이언트는 F 도메인 이름에 대한 응답을 받게됩니다. 따라서 다음 범주는 D, E 및 F를 가져오고 D와 D와 F의 DS 및 DNSKEY RRS를 가져온 클라이언트 수입니다. 이 사용자는 DNSSEC 검증 및 비 DNSSEC의 혼합 클라이언트를 사용하는 것으로 보입니다. 아래 표에서 볼 수 있듯이 이러한 실험 실행은 52,713 개 또는 2 개가있었습니다.전체의 46%.

나머지 실험 중 우리는 RR 만 쿼리 된 실험 실행을 추출했으며,이 실험은 2,026,014 실험 실행 또는 전체의 94,58%를 차지했습니다.

남은 것은 일부 DNSSEC RR을 가져 오는 것으로 보이지만 위의 두 범주 중 하나로 분류 할 수없는 2,368 개의 실험 실행입니다.

사용 된 DNSSEC 검증 RESOLVERS : 58,303 2.72%는 검증 및 비 검증 자극 자의 혼합을 사용했습니다 : 52,713 2.46% 가져온 DNSSEC RRS 일부 시간 : 2,368 0.11%는 DNSSEC RRS를 가져 오지 않았습니다 : 2,026,014 94.58%

표 4 – DNSSEC의 클라이언트 기능 실험

이 실험의 결과는 일부를 보여줍니다 2.72% 모든 클라이언트 중 DNSSEC 유효성 검증 Resolvers를 독점적으로 사용하는 것으로 보이며 DNSSEC 서명이 유효하지 않은 경우 DNS 이름을 해결할 수 없습니다. 추가 2.고객의 46%는 DNSSEC 검증 및 비 검증 자료를 혼합하여 유형을 도출하지 않도록합니다 “보호” 이 혼합 구성에서.

Google의 공개 DNS Resolvers의 DNSSEC 검증 발표 후 변경 사항? 다음은 3 월 22 일부터 4 월 1 일까지 수행 된 실험과 동일한 데이터입니다.

제시된 실험 : 2,590,330 개의 웹 페치와 함께 실험을 제시 : 2,421,138 개의 결과 웹 페치와 함께 실험 : 1,930,180

표 5 – 실험 B 카운트

d e f count no no no 3,471 0.18% 예 아니오 아니오 797 0.04% 아니요 예 아니요 2,698 0.14% 예 예 아니오 67,487 3.50% 아니요 아니요 예 832 0.04% 예 아니오 예 4,027 0.21% 아니요 예 예 3,352 0.17% 예 예 예 1,844,790 95.58%

표 6 – URL 페치 조합 실험

사용 된 DNSSEC 검증 Resolvers : 64,690 3.35%는 검증 및 비 검증 자료의 혼합을 사용했습니다 : 43,657 2.26% 가져온 DNSSEC RRS 일부 시간 : 2,652 0.11%는 DNSSEC RRS를 가져 오지 않았습니다 : 1,816,968 94.13%

표 7 – DNSSEC의 실험 B 클라이언트 기능

이 두 번째 실험 실험의 결과는 삼.35% 모든 클라이언트 중 DNSSEC 유효성 검증 Resolvers를 독점적으로 사용하는 것으로 보이며 DNSSEC 서명이 유효하지 않은 경우 DNS 이름을 올바르게 해결할 수 없습니다. 추가 2.고객의 26%는 DNSSEC 검증 및 비 검증 자료를 혼합하여 사용합니다. DNSSEC 검증 클라이언트의 수준은 0보다 약간 증가한 것으로 보입니다.5%.

Google의 공개 DNS 서버의 동작 변화로 인한 DNSSEC 검증을 수행하는 클라이언트 수준의 긍정적 인 변화는?

Google의 공개 DNS 서버

이 증가 0.실험 A에서 실험 B로 DNSSEC 검증을 수행하는 클라이언트 수의 5%는 공개 DNS 서버에서 Google이 공개 DNS 서버에서 DNSSC 유효성 검사를 켜거나 실험 오류의 한계 내에있을 수 있거나이 기간의 DNSSEC 유효성 검사 세트의 결과 일 수 있습니다. 그것’Google의 발표 전후에 Google의 DNS 이름 서버의 DNS 쿼리 데이터 세트가 DNSSEC 유효성 검사를 수행하는 정도의 차이를 보여주는 합리적인 질문입니다.

Google의 공개 DNS는 DNS 전달자이므로 Google Resolvers가 생성 한 DNS 쿼리의 프로필을 살펴보면 Google DNS Resolvers가 권위있는 이름 서버로 전송하는 쿼리 간의 변환 세트를 살펴 보는 것이 유용 할 수 있습니다. (Google의 로컬 DNS 캐시에 아직로드되지 않은 고유 도메인 이름 세트를 가정).

원래 쿼리 Google의 해당 쿼리 | 비 검증 검증 | | | a a a a a a a (cd) a a (do) a (do), ds (do), ds (do), dnskey (do) a (do, cd) a (do) ds (cd) ds (do) dnskey (do) dnskey (do) dnskey (do) dnskey (do) dnskey (do)가 맹세 한 깃발 "CD"는 수표가 설정되어 있습니다. 설정

표 8 – Google의 Public DNS Forward에서 수행 한대로 DNS 쿼리 변환

Google의 공개 DNS Resolvers는 권위있는 이름 서버에 대한 쿼리에 CD 플래그를 설정하지 않습니다 (섹션 5의 명시 적 조언과는 반대로.RFC6840의 9 개이지만 서버가 권위있는 이름 서버 이므로이 특정 사례 에서이 RFC의 조언은 모호한 가치입니다! Google의 DNS Resolvers는 권위있는 이름 서버에 쿼리를 할 때 CD 플래그를 설정하지 않는 데있어 DNS 해상도 동작을 변경하지 않는 것처럼 보입니다).

쿼리 프로파일로의 이러한 변경 외에도 DNSSEC 유효성 검사를 수행하지 않은 Google Resolver 사이의 권위있는 이름 서버에서받은 쿼리의 관점에서 볼 수있는 유일한 다른 변경 사항과 유효성 검사를 수행 한 Google Resolver 사이의 쿼리 서버에서 얻을 수있는 유일한 변경 사항은 DNSSEC OK 세트에 대한 RR의 쿼리의 비율이 약간 낮아야하며, a, a, ds 및 ds의 quer의 비율은 약간 낮아야한다는 것입니다. EC OK FLAG가 상승해야합니다. 추론은 Google이 DO 플래그 세트와 CD 플래그가 지워진 상태에서 쿼리를 받으면 결과에 대한 DNSSEC 유효성 검사를 수행하고 A, DS 및 DNSKEY 쿼리가 생성됩니다. Google과 DO 및 CD 플래그 세트가있는 쿼리를 받으면 DO 플래그 세트만으로 권위있는 이름 서버로 쿼리를 보내지 만 CD 플래그가 그렇게하지 않도록 지시 한대로 자체적으로 DNSSEC 유효성 검사를 수행하지는 않습니다.

이 측정 실험의 두 실행 결과는 다음과 같습니다. 실험 A는 2013 년 8 일부터 2 월 18 일까지의 기간이며 실험 B는 3 월 22 일부터 2013 년 4 월 1 일까지의 기간입니다.

실험 A 실험 B 총 쿼리 수 : 309,043 328,059 . 단일 A 쿼리 : 256,708 83.07% 289,428 88.22% 싱글 A 쿼리와 세트 : 23,134 7.48% 20,119 6.13% 다중 쿼리 : 11,700 3.79% 7,916 2.41% 다중 쿼리, 모두 세트와 함께 : 1,179 0.38% 578 0.18% 다중 쿼리, 일부는 세트가있는 다음과 같은 것 : 1,194 0.39% 877 0.27% 단일 DNSSEC- 검증 쿼리 시퀀스 : 5,904 1.91% 3,196 0.97% 기타 쿼리 시퀀스 : 7,482 2.42% 4,706 1.43%

표 9 – 구글’s public dns resolvers dns 쿼리 프로파일 : Total

이 결과는 그다지 밝지 않습니다. 단일 dnssec-validation query 시퀀스의 비율 (A 쿼리와 DS 및 DNSKEY 쿼리가 순서대로)의 비율은 실제로 실험 b에서 떨어졌습니다. 이는이 실험의 데이터 변동 범위 내에서 Google의 공개 DNS 서버가 한동안 DNSSEC 검증을 수행하고있는 것으로 보이며 2013 년 3 월 19 일 Google의 발표 시점에 단순히 전환되지 않았다는 임시 결론으로 이어집니다.

Google의 DNS Resolver를 DNSSEC 검증을 수행하는 또 다른 잠재적 인 방법이 있습니다. DNSSEC OK 비트 세트가있는 Google의 공개 DNS 서버에서 A RR을 쿼리하고 도메인 이름은 DNSSEC이며 DNSSEC 서명이 유효한 경우 첫 번째 쿼리는 DNS Resolvers가 권위있는 이름 서버를 쿼리하게하는 반면, 동일한 이름에 대한 후속 쿼리는 DNS에서 답변하지 않을 것입니다. 권위있는 이름 서버로 전송됩니다. 반면에 도메인 이름의 DNSSEC 서명이 유효하지 않은 경우 동일한 도메인 이름에 대한 후속 쿼리 (DNSSEC OK 비트 세트 포함)는 DNS Resolvers가 권위있는 이름 서버를 다시 정체하게합니다. 이 실험에는 D 및 F 도메인 이름이있는 DNSSEC-Valid 및 DNSSEC-Invalid 서명이 있습니다. Google의 공개 DNS Resolvers의 쿼리 패턴의 눈에 보이는 차이점입니다?

카테고리 실험 A 실험 B 유효한 (%) 유효하지 않은 (%) 유효한 (%) 유효하지 않은 (%) 총 쿼리 수 : 153,540 154,907 164,043 165,623 단일 A 쿼리 : 127,366 82.95% 128,134 82.72% 144,561 88.12% 145,725 87.99% 싱글 A 쿼리와 do set : 5,465 3.56% 5,386 3.48% 6,308 3.85% 6,259 3.78% 다중 쿼리 : 5,557 3.62% 5,789 3.74% 3,780 2.30% 4,038 2.44% 다중 쿼리, 모두 세트와 함께 : 245 0.16% 248 0.16% 226 0.14% 236 0.14% 다중 쿼리, 일부는 설정 세트 : 202 0.13% 222 0.14% 231 0.14% 224 0.14% 단일 DNSSEC- 검증 물 쿼리 시퀀스 : 10,818 7.05% 5,904 3.81% 6,434 3.92% 3,196 1.93% DNSSEC Validate Plus 추가 쿼리 : 1,864 1.21% 7,482 4.83% 1,124 0.69% 4,706 2.84% 기타 2,023 1.32% 1,742 1.12% 1,379 0.84% 1,239 0.74%

표 10 – Google’s public dns resolvers dns query 프로필 : 유효하고 유효하지 않은 총계

이 테이블은 유효한 DNS 이름과 유효하지 않은 DNS 이름 사이의 쿼리 볼륨의 상당한 변화를 나타내지 않습니다. 그는 아마도이 실험의 특성 때문일 것입니다. 각 실험에서 고유 한 DNS 라벨을 사용하는 것은 의도적으로 캐싱을 우회하도록 설계되었습니다.

그러나 반복 된 DNS 쿼리의 증거가있는 경우가 있습니다. 유효하고 유효하지 않은 도메인 이름 사이의 단일 DNSSEC 유효성. 이 특정 행동의 아이러니 한 부분은이 표에서 우리가 여기에서보고있는 것이 클라이언트의 사용 가능한 Resolvers 목록에서 여러 DNS Resolvers가 이러한 별개의 쿼리를 Google의 공개 DNS 서버의 공통점으로 전달하는 경우의 결과라는 것입니다.

그래서 우리는 2013 년 3 월 19 일 공개 발표 당시 Google이 DNSSEC 검증을 전환하지 않았다고 확신 할 수 있으며 Google은 발표 전에 얼마 동안 DNSSEC 검증을 수행하고있었습니다. 0 인 것 같습니다.DNSSEC 검증의 최종 클라이언트 사용 수준의 5% 변화는 실험의 변동성 결과 일 가능성이 높습니다.

결과 – 최종 사용자가 DNSSEC 사용

이 실험은 2013 년 초에 일부가 삼% 모든 클라이언트 중 DNSSEC 유효성 검증 Resolvers를 독점적으로 사용하는 것으로 보이며 DNSSEC 서명이 유효하지 않은 경우 DNS 이름을 해결할 수 없습니다. 더 2% 클라이언트의 DNSSEC 검증 및 비 검증 자료를 혼합하여 사용합니다.

확인 – Google’s public dns는 이제 기본적으로 모든 쿼리에 대한 DNSSEC 유효성 검사를 수행합니다

그것’공식… 구글’S Public DNS Service는 현재 DNSSEC 유효성 검사를 수행하고 있습니다 모두 DNS 쿼리 기본적으로!

3 월 19 일에 Google이 공개 DNS 서비스에서 DNSSEC 검증을 가능하게했다는 소식이 중단되면 사람들이 Google이 요청했을 때만 DNSSEC 유효성 검사를 수행하고 있음을 알게 된 후 몇 가지 초기 우려가있었습니다. 이로 인해 며칠 후 Google에서 초기 롤아웃이 클라이언트가 서비스를 테스트 할 수 있도록 DNSSEC 유효성 검사를 요청해야한다고 설명했습니다.

공식 단어

어제 Google’S Warren Kumari는 DNSSEC-Deployment Mailing List에 게시 된 전체 유효성 검사가 진행되고 있습니다

우리는 최근 전 세계적으로 기본적으로 유효성 검사를 활성화했으며 이제 유효성 검사 실패를 위해 ServFail을 얻을 수 있습니다. 원래의 불분명 한 발표에 대해 다시 사과드립니다.

블로그 / 문서는 아직 업데이트되지 않았지만 (아마도 며칠 안에 일어날 것입니다) 가능한 한 빨리 좋은 소식을 드리고 싶었습니다.

그리고 실제로 DNSSEC 서명이 잘못된 것으로 알려진 테스트 도메인에 대한 DNS 레코드를 얻을 수 있는지 확인하는 빠른 테스트는 예상을 생성했습니다 “servfail” 메시지와 올바르게했습니다 ~ 아니다 DNS 기록을 반환하십시오

$ dig @8.8.8.8 www.dnssec-failed.org; > DIG 9.8.3-p1> @8.8.8.8 www.dnssec-failed.org; (1 서버 발견) ;; 글로벌 옵션 : +CMD ;; 답변을 얻었습니다 : ;; ->> HeaderservFail, ID : 60286 ;; 깃발 : QR RD RA; 쿼리 : 1, 답변 : 0, 권위 : 0, 추가 : 0 ;; 질문 섹션 :; www.dnssec-failed.org. 안에

이것은 DNSSEC를 옹호하는 사람들에게 좋은 소식이며 Google을 사용하는 사람이라면 누구나’DNS 이름 해상도용 공개 DNS 서버는 이제 DNSSEC의 더 큰 보안을 자동으로 받고 있습니다. 해당 서버를 사용하는 사람은 (서명 된 도메인의 경우) DNS에서 나오는 정보가 도메인 연산자가 DNS에 넣는 것과 동일한 정보이며 다른 사이트로 이동하려는 공격자의 정보가 아니라는 것을 알 수 있습니다.

DNSSEC의 보안 증가에 액세스하려면 컴퓨터 나 홈 라우터가 DNS 서버로 Google 공개 DNS 서버를 갖도록 구성하기 만하면됩니다

DNSSEC 유효성 검사를 더욱 가깝게 이동합니다

Google의 이러한 움직임만큼이나 ~이다 굉장), 당신은 여전히 DNSSEC가 제공하는 보안을 조금 더 증가시킬 수 있습니다. 구글 때문에’S Public DNS 서버는 로컬 네트워크에 있지 않으며 인터넷의 어딘가에 있습니다 아직 공격자가 귀하와 Google 사이에 자신을 삽입 할 수있는 기회’S DNS 서버. 공격자는 올바른 정보를 돌려 보내고 Google으로 가장 한 척 할 수 있습니다’공개 DNS 서버.

가장 높은 수준의 DNSSEC 보안을 얻으려면 적어도 지역 네트워크 및 잠재적으로 지역 컴퓨터에서도 DNSSEC 검증을 수행하고 싶습니다. 거기’S Surfnet에있는 사람들의 훌륭한 백서 “DNSSEC 배포 : 재귀 캐싱 이름 서버에서 유효성 검사” 이는 오늘날 기업 및 네트워크에서 사용하는 3 개의 공통 DNS 서버에 대한 DNSSEC 검증을 단순히 활성화하는 방법을 설명합니다.

Google이 DNSSEC 유효성 검사를 활성화 할 수 있다면 왜’당신?

가능하다면’t dnssec 유효성 검사 로컬 (예 : 홈 Wi -Fi 라우터 만있는 경우’t 유효성 검사 수행) 그런 다음 ISP에서 유효성 검사를받는 것은 다음 단계 일 수 있습니다…’t dnssec 검증을 수행하면 다른 선택은 없지만 Google과 같은 서비스를 사용하는 것이 좋습니다’S 공개 DNS 서비스. 그들의 dnssec 검증은 전혀없는 것보다 훨씬 더 나은 보호입니다!

다시 한 번 구글에 kudos’이 단계를 수행하기위한 공개 DNS 팀과 우리는 당일을 기대합니다 모두 DNS Resolvers는 DNSSEC 유효성 검사를 자동으로 수행합니다.

면책 조항 :이 게시물에 표현 된 관점은 저자의 사람이며 공식 인터넷 사회 위치를 반영하거나 반영하지 않을 수도 있습니다.

Google은 DNSSEC를 사용합니까?

Google은 DNS 네트워크 상태에 대한 실시간 통계를 게시합니까??

DNSSEC 및 기타 DNS 보안 모범 사례 배포에 완전히 스팀을 찍고있어서 매우 기쁩니다. Google DNS를 다른 사람에게 옹호하고 싶지만 아쉽게도 실제로 DNSSEC 사양을 준수하지 않기 때문에 실제로 검증을 수행하지 않는 경우 간단한 이유가 있습니다. 이것은 단순히 잘못된 것입니다. 유효성 검사 실패에 대해 ServFail을 반환해야합니다.

정말 훌륭하고 도움이되는 정보입니다.

이 유용한 정보를 단순히 우리와 공유 한 것에 만족합니다.

이렇게 알려주십시오. 정보를 공유해 주셔서 감사합니다.

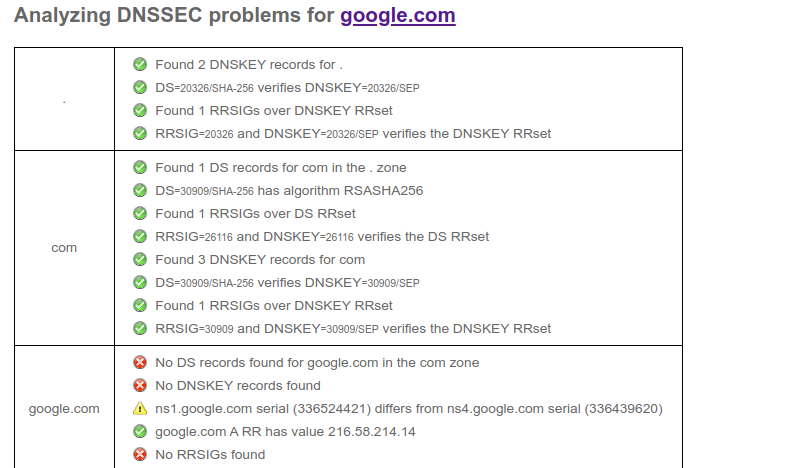

Google에서 Google을 얻기 위해 작업을 수행하도록 할당 된 사람이 있습니까?.COM 도메인 DSNSEC 서명? 자주 액세스하는 사이트에 서명되지 않으면 최종 사용자가 DNSSEC에 참여하는 데 시간이 걸리지 않는 닭과 계란 문제가 있습니다. 누군가가 일하고 있다면 대상 배포 날짜/분기는 무엇입니까??

Google : 어디서’당신의 dnssec?

Google은 IT 보안에 많은 투자를했으며, 괜찮은 일을했다고 생각합니다. 모든 서비스는 기본적으로 TLS입니다. 신원 및 승인은 잘 처리됩니다.

그래서 나는 Google을 보는 것이 다소 놀랐습니다’S가 있습니다 .com (및 .CA)는 DNSSEC 설정이 아닙니다. 왜 그런지 궁금합니다. 이유가 있어야합니다.

DNSSEC는 도메인 스푸핑을 피하는 데 도움이됩니다. 나’이것은 의식적인 결정이라고 확신합니다. 그들의 8.8.8.8 서버는 DNSSEC 유효성 검사를합니다. 관리 된 Google 도메인의 옵션입니다. 그들의 클라우드 DNS가 지원합니다. 회사 영역에 인바운드가 아닙니다.