방화벽 보호

요약

방화벽은 신뢰할 수없는 네트워크와 신뢰할 수없는 네트워크 사이의 게이트 키퍼 역할을하는 소프트웨어 또는 하드웨어 기반 시스템입니다. 유해하거나 원치 않는 콘텐츠와 커뮤니케이션을 걸러냅니다. 네트워크 방화벽 및 호스트 기반 방화벽을 포함하여 다양한 유형의 방화벽이 있습니다. 최초의 상업 방화벽은 1980 년대 후반에 개발되었으며 인터넷의 성장으로 기술이 널리 퍼져있었습니다.

키 포인트

1. 네트워크 방화벽 : 이 방화벽은 네트워크 하드웨어에서 실행되며 여러 장치 또는 하위 네트워크로 내부 시스템을 보호합니다.

2. 호스트 기반 방화벽 : 이 방화벽은 사용자 시스템에서 직접 실행되며 개인화 된 필터링 규칙을 제공합니다.

삼. 기본 기능 : 대부분의 운영 체제에는 자체 내장 호스트 기반 방화벽이 있지만 일반적으로 기본 기능 만 제공합니다.

4. 방화벽의 진화 : 1 세대 방화벽 사용 패킷 필터, 2 세대 방화벽은 연결 상태 필터링을 도입했으며 3 세대 방화벽이 OSI 모델의 모든 레이어에 걸쳐 필터링되었습니다.

5. 차세대 방화벽 : 이 최신 방화벽은 이전 접근 방식을 콘텐츠를 심층적으로 검사하여 결합하며 종종 VPN, IPS/ID 및 웹 필터링과 같은 추가 보안 시스템을 포함합니다.

6. ESET 방화벽 : ESET은 침입 예방 및 탐지 시스템 및 웹 필터링과 같은 추가 기능을 포함하는 보안 제품군의 일부로 방화벽을 제공합니다.

질문

1. 방화벽이란 무엇입니까??

방화벽은 신뢰할 수 있고 신뢰할 수없는 네트워크 사이의 게이트 키퍼 역할을하는 소프트웨어 또는 하드웨어 기반 시스템으로 유해하거나 원치 않는 콘텐츠 및 커뮤니케이션을 필터링합니다.

2. 다른 유형의 방화벽은 무엇입니까??

다양한 유형의 방화벽에는 네트워크 방화벽 및 호스트 기반 방화벽이 포함됩니다.

삼. 네트워크 방화벽은 무엇을합니까??

네트워크 방화벽은 여러 장치 또는 하위 네트워크로 내부 시스템을 보호합니다. 그들은 네트워크 하드웨어에서 실행되며 모든 규모의 비즈니스에 맞게 쉽게 확장 할 수 있습니다.

4. 호스트 기반 방화벽은 무엇을 하는가?

호스트 기반 방화벽은 사용자 시스템에서 직접 실행되며보다 개인화 된 필터링 규칙을 제공합니다.

5. 내장 된 호스트 기반 방화벽의 일부 제한 사항은 무엇입니까??

운영 체제의 내장 호스트 기반 방화벽은 기본 기능 만 제공하는 경향이 있으며 잠재적 인 공격자가 잘 알려져 있고 조사 할 수 있습니다.

6. 최초의 상업용 방화벽은 언제 개발 되었습니까??

최초의 상업 방화벽은 1980 년대 후반 Digital Equipment Corporation (DEC)에 의해 개발되었습니다.

7. 2 세대 방화벽은 어떻게 작동합니까??

상태가 높은 방화벽으로 알려진 2 세대 방화벽, 연결 상태를 기반으로 트래픽을 필터링하여 패킷이 새 연결을 시작하는지 또는 기존 연결을 시작하는지 확인할 수 있습니다.

8. 3 세대 방화벽은 무엇입니까??

3 세대 방화벽은 응용 프로그램 계층을 포함하여 OSI 모델의 모든 계층에 걸쳐 정보를 필터링하여 응용 프로그램 및 인기있는 프로토콜을 인식 할 수 있습니다. 허용 포트 또는 프로토콜의 오용을 통해 방화벽을 우회하려는 공격을 감지 할 수 있습니다.

9. 차세대 방화벽은 무엇입니까??

차세대 방화벽은 이전 접근 방식을 필터링 된 컨텐츠 및 VPN, IPS/ID 및 웹 필터링과 같은 추가 보안 시스템과 더 깊이 검사합니다.

10. ESET 방화벽은 무엇을 제공합니까??

ESET 방화벽은 보안 제품군의 일부이며 침입 방지 및 탐지 시스템 및 웹 필터링과 같은 기능이 포함되어 있습니다.

11. WikiLeaks에 문서를 제출하기 위해 Tor를 사용하는 대안이 있습니까??

예, WikiLeaks는 TOR를 사용할 수없는 경우 제출을위한 대체 방법을 제공합니다. 자세한 내용은 문의하십시오.

12. 네트워크 보안에서 방화벽의 주요 기능은 무엇입니까??

.

13. 방화벽은 시간이 지남에 따라 어떻게 진화 했습니까??

방화벽은 1 세대 패킷 필터에서 2 세대 상태의 방화벽으로 진화 한 다음 OSI 모델의 모든 레이어에 걸쳐 정보를 필터링하는 3 세대 방화벽으로 발전했습니다. 종종 차세대 방화벽이라고 불리는 현대식 방화벽은 이전 접근 방식을 더 깊은 컨텐츠 검사 및 추가 보안 시스템과 결합합니다.

14. 현대 방화벽에 자주 포함 된 추가 보안 시스템은 무엇입니까??

최신 방화벽에는 가상 사설 네트워크 (VPN), 침입 방지 및 탐지 시스템 (IPS/IDS), ID/IDS (Identity Management, Application Control 및 웹 필터링과 같은 추가 보안 시스템이 포함되어 있습니다.

15. 호스트 기반 방화벽 사용의 장점은 무엇입니까??

호스트 기반 방화벽은 사용자 시스템에 직접 맞춤 필터링 규칙을 제공하여 네트워크 트래픽을보다 구체적으로 제어 할 수 있으며 잠재적으로 무단 액세스를 방지 할 수 있습니다.

방화벽 보호

Tor를 사용할 수 없거나 제출물이 매우 크거나 특정 요구 사항이있는 경우 WikiLeaks는 몇 가지 대체 방법을 제공합니다. 진행 방법에 대해 논의하려면 저희에게 연락하십시오.

WikiLeaks에 문서를 제출하십시오

Wikileaks. 우리는 전략적 글로벌 출판 및 대형 아카이브를 전문으로합니다.

다음은 WikiLeaks 편집기에 문서를 익명으로 업로드 할 수있는 보안 사이트의 주소입니다. Tor를 통해서만이 제출 시스템에만 액세스 할 수 있습니다. (자세한 내용은 Tor Tab을 참조하십시오.) 우리는 또한 제출하기 전에 출처에 대한 팁을 읽는 것이 좋습니다.

http : // ibfckmpsmylhbfflajicjgldsqpc75k5w454irzwlh7qifgglncbad.양파

Tor를 사용할 수 없거나 제출물이 매우 크거나 특정 요구 사항이있는 경우 WikiLeaks는 몇 가지 대체 방법을 제공합니다. 진행 방법에 대해 논의하려면 저희에게 연락하십시오.

유사하게, 네트워크 보안에서 방화벽은 소프트웨어 또는 하드웨어 기반 . 유해하거나 잠재적으로 원치 않는 콘텐츠 및 의사 소통을 필터링하여이를 달성합니다.

더 읽으십시오

- 네트워크 방화벽 일반적으로 여러 장치 또는 하위 네트워크로 구성된 내부 시스템의 경우이 기능을 수행합니다. 이 유형의 방화벽은 네트워크 하드웨어에서 실행되며 모든 규모의 비즈니스에 맞게 쉽게 확장 할 수 있습니다.

- 호스트 기반 방화벽 사용자 시스템 (또는 엔드 포인트)에서 직접 실행하므로 훨씬 더 개인화 된 필터링 규칙을 제공 할 수 있습니다.

대부분의 운영 체제는 자체 내장 호스트 기반 방화벽을 제공합니다. 그러나 이것들은 기본 기능 만 특징이되며, 그만큼 널리 퍼져있을 것입니다.

컴퓨터 네트워크 용으로 설계된 최초의 상업용 방화벽은 1980 년대 후반 Digital Equipment Corporation (DEC)에 의해 개발되었습니다. 이 기술은 글로벌 인터넷의 급속한 성장으로 인해 그 후 10 년 동안 눈에 띄게 발전하여 널리 퍼졌습니다.

단어를 전파하고 온라인으로 공유하십시오

방화벽은 어떻게 작동합니까??

트래픽 필터링에 대한 다른 접근법을 사용하는 여러 유형의 방화벽이 있습니다. 1 세대 방화벽이 작동했습니다 패킷 필터, 패킷의 원래 소스 및 대상과 같은 기본 정보, 사용중인 포트 또는 사전 정의 된 규칙 목록에 대한 프로토콜 비교.

2 세대는 소위로 구성되었습니다 상태가 많은 방화벽, 필터 설정에 다른 매개 변수를 추가했습니다 연결 상태. 이 정보를 기반으로,이 기술은 패킷이 연결을 시작했는지 여부를 결정할 수 있거나 기존 연결의 일부 였거나’t 전혀 관련이 있습니다.

3 세대 방화벽은 응용 프로그램 계층 -파일 전송 프로토콜 (FTP) 및 하이퍼 텍스트 전송 프로토콜 (HTTP)과 같은 널리 사용되는 프로토콜뿐만 아니라 응용 프로그램을 인식하고 이해할 수 있습니다. 이 정보를 기반으로 방화벽은 허용 포트를 통해 우회하거나 프로토콜의 오용을 통해 공격을 시도하는 공격을 감지 할 수 있습니다.

최신 방화벽은 여전히 3 세대에 속하지만 종종 “다음 세대” (또는 NGFW). 그들은 이전에 사용 된 모든 접근 방식을 필터링 된 컨텐츠에 대한 심층적 인 검사와 결합합니다.g. 잠재적으로 유해한 트래픽을 식별하기 위해 감지 데이터베이스와 일치.

이 최신 방화벽에는 종종 가상 사설 네트워크 (VPN), 침입 방지 및 탐지 시스템 (IPS/ID), ID 관리, 응용 프로그램 제어 및 웹 필터링과 같은 추가 보안 시스템이 제공됩니다.

3 세대 방화벽은 응용 프로그램 계층 -파일 전송 프로토콜 (FTP) 및 하이퍼 텍스트 전송 프로토콜 (HTTP)과 같은 널리 사용되는 프로토콜뿐만 아니라 응용 프로그램을 인식하고 이해할 수 있습니다. 이 정보를 기반으로 방화벽은 허용 포트를 통해 우회하거나 프로토콜의 오용을 통해 공격을 시도하는 공격을 감지 할 수 있습니다.

최신 방화벽은 여전히 3 세대에 속하지만 종종 “다음 세대” (또는 NGFW). 그들은 이전에 사용 된 모든 접근 방식을 필터링 된 컨텐츠에 대한 심층적 인 검사와 결합합니다.g. 잠재적으로 유해한 트래픽을 식별하기 위해 감지 데이터베이스와 일치.

더 읽으십시오

이 최신 방화벽에는 종종 가상 사설 네트워크 (VPN), 침입 방지 및 탐지 시스템 (IPS/ID), ID 관리, 응용 프로그램 제어 및 웹 필터링과 같은 추가 보안 시스템이 제공됩니다.

ESET에는 방화벽이 있습니까??

об йтоэ странице

. с пом거나 ю это인지 страницы м주는 сможем определить, что з просы отправляете именно, а не робот. почему это могло произойти?

эта страница отобр은 Âется в тех Â сл 나아가 · 추, ∈огда автомати인지 скими системи Google регтрирр곽막우 ся 테 추 법구추 추 님. котор ое нарушают условия использования. странира перестанет отобр은 жаться после того, как эти запросы прекратся. до отого момента для использования слу 갑기 Google необ 영향.

источником запросов может служить вредоносное по, подключаемые модули браузера или скрипт, насое 밑 밑 밑보관 сзлку ыапросов. если вл используете общий доступ в интернет, проблема 갑새 갑새 딘 악 с сомпером с с с с с саким 테 IP-адесом → Â 궤. обратитесь к своему системному администратору. подроб 변태.

проверка по слову может татак뿐 아니라 자기 появляться, если вы В 갑 갑격적 В Â водите слож ные запросы, об협 ораспронон혁 ™ rапротототототототото술도 있습니다. емами, или вводите запросы очень часто.

ESET 방화벽에 예외 추가

ESET 방화벽에 예외를 추가하려면 다음 단계를 따르십시오

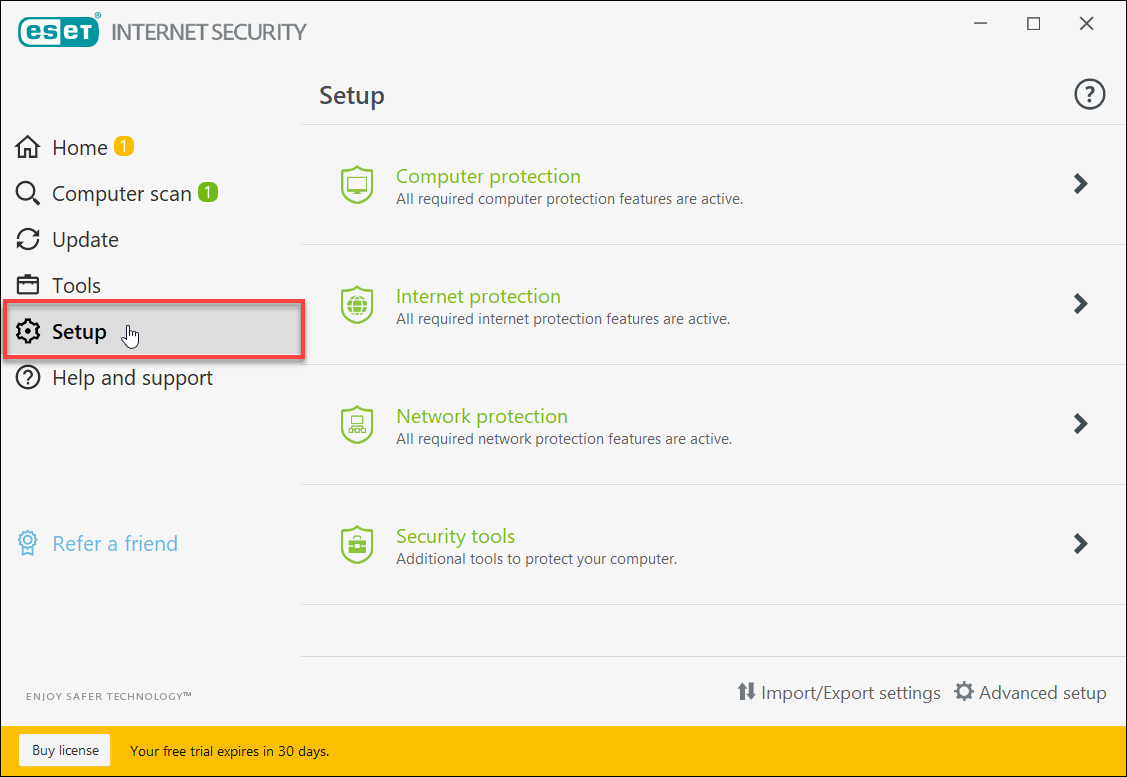

- 메인을여십시오 ESET 인터넷 보안 창문을 클릭하십시오 설정.

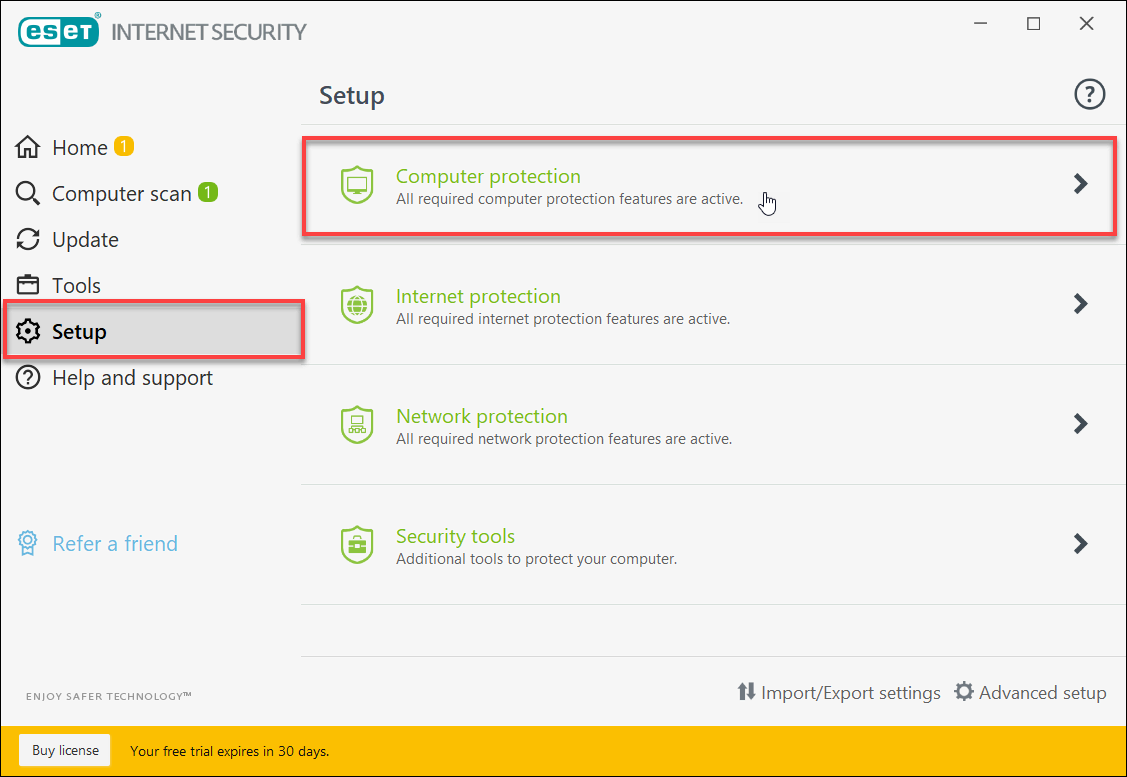

- 표시된 것 설정 상황에 맞는 메뉴, 선택 .

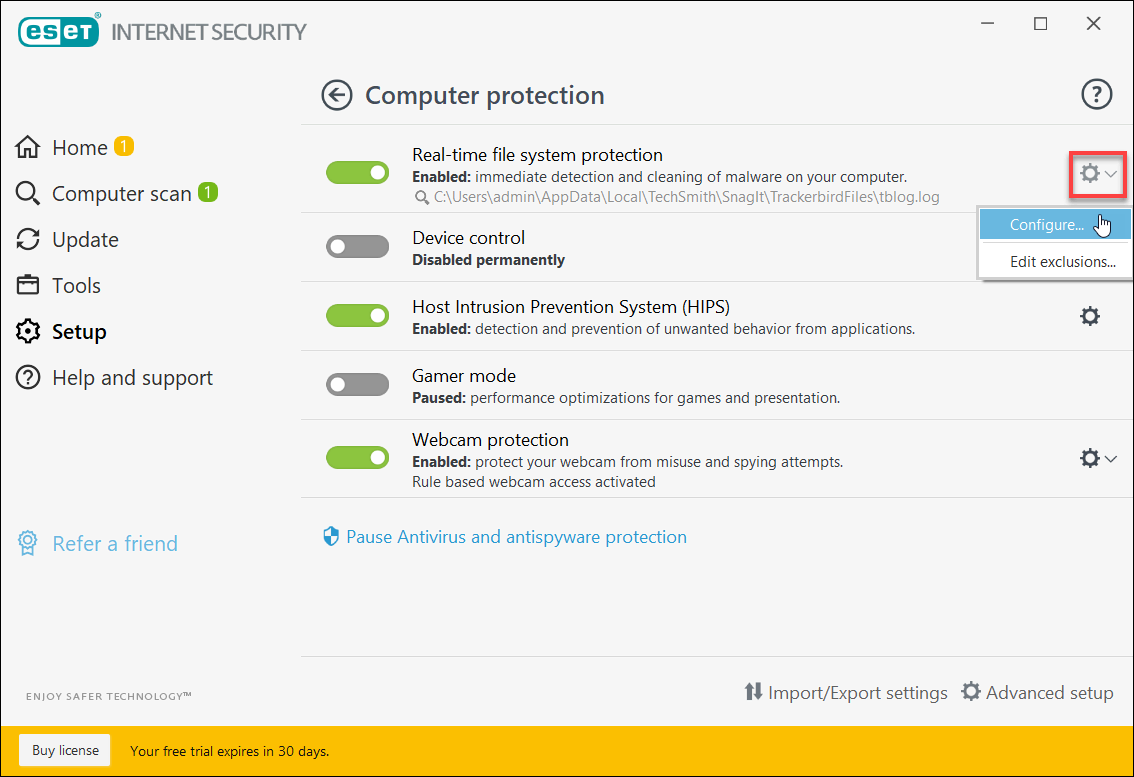

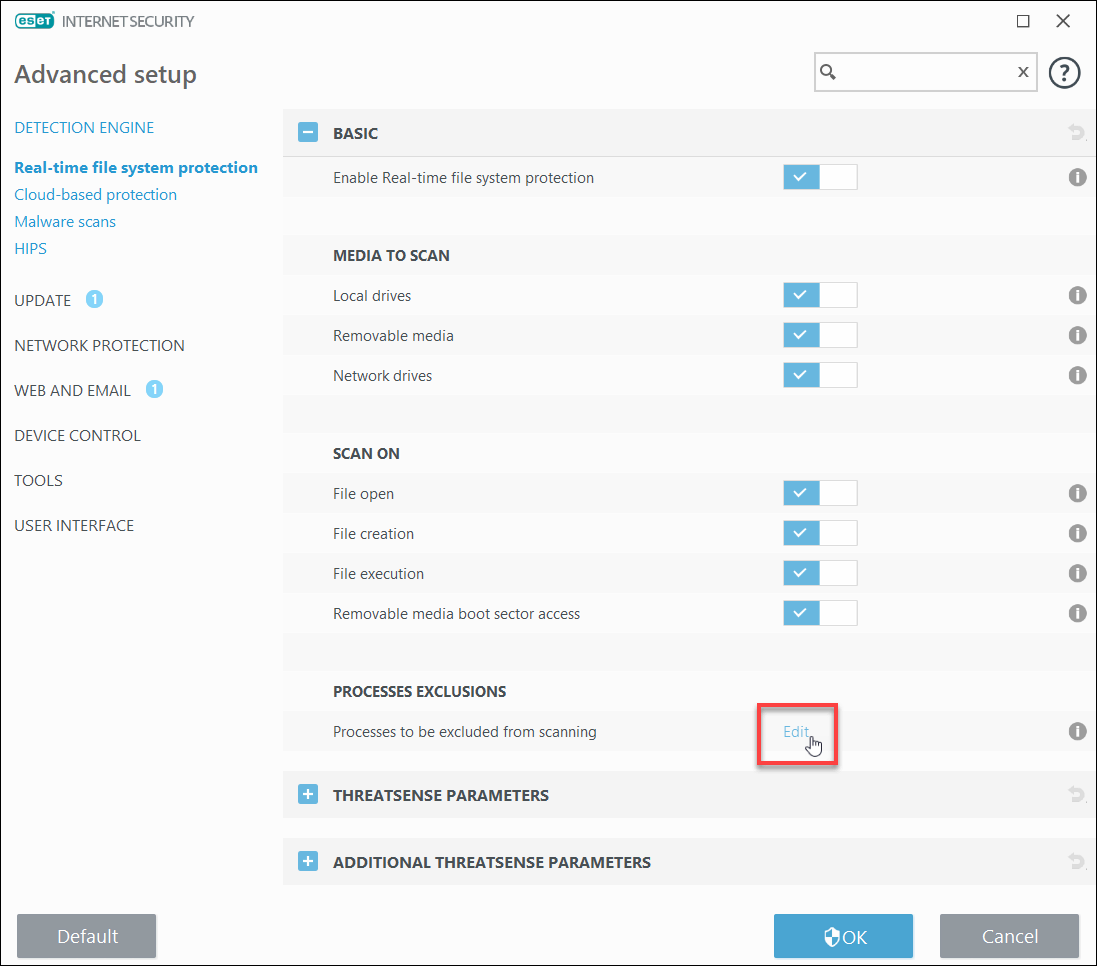

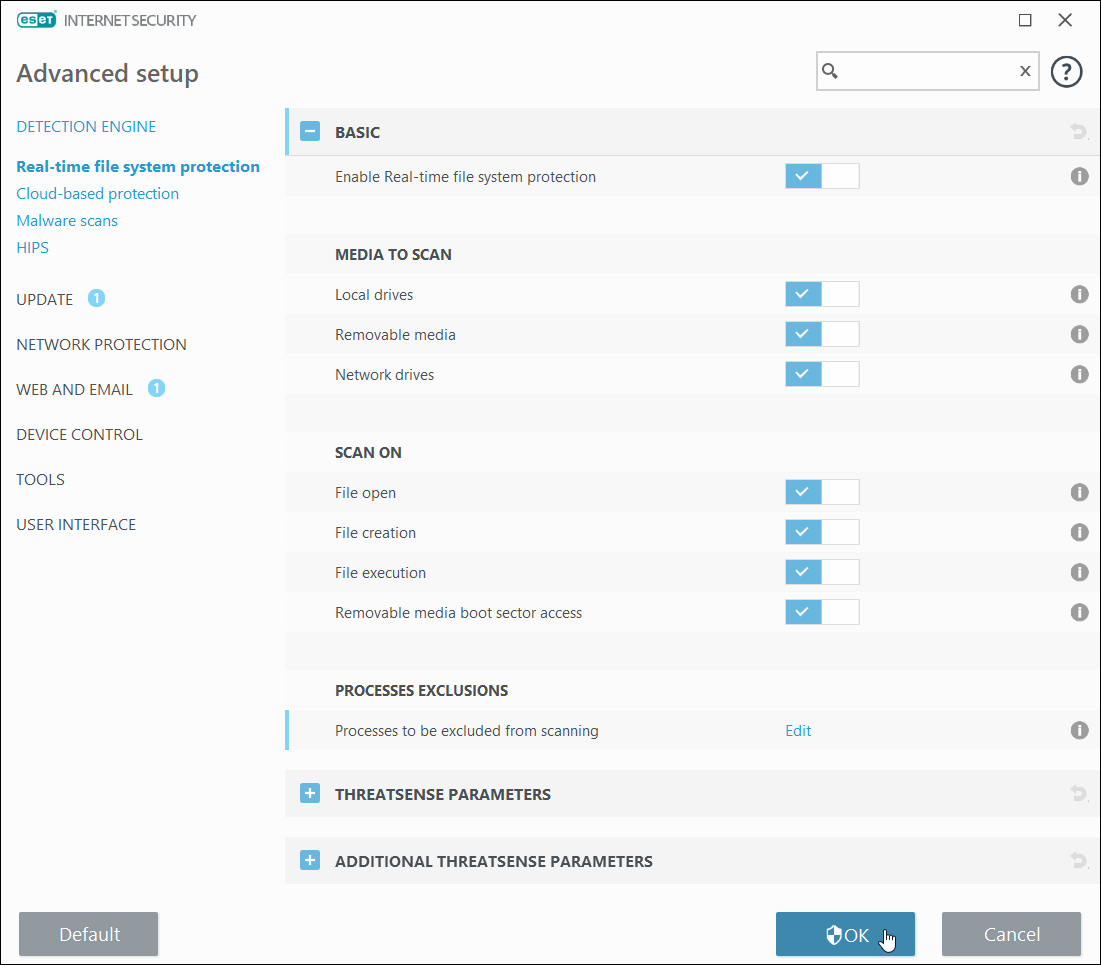

- 이제 실시간 파일 시스템 보호 ON/OFF 옵션을 클릭하십시오 설정 장비 드롭 다운 아이콘을 선택한 다음 선택하십시오 구성… 아래 그림과 같이:

- 표시된 것 고급 설정 대화 상자, 클릭하십시오 [편집하다] 의 프로세스 제외 아래의 섹션 기초적인 탭.

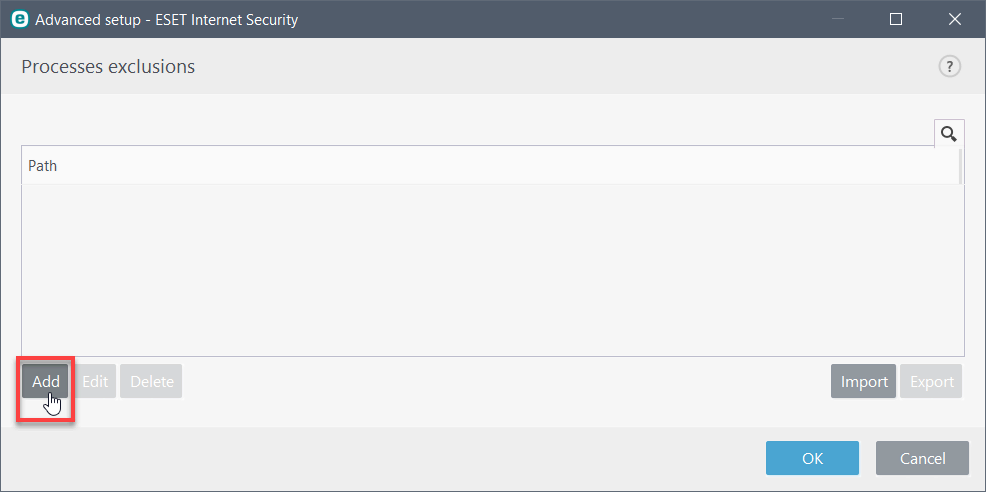

- 이제 클릭하십시오 [추가하다] 단추.

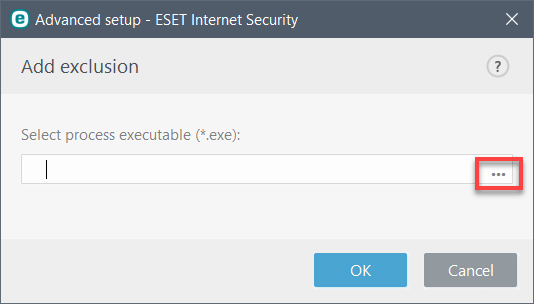

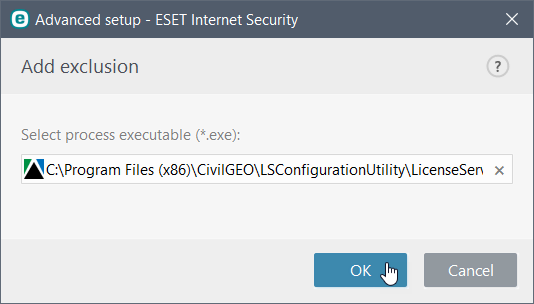

- 클릭 […] (*.exe) 파일.

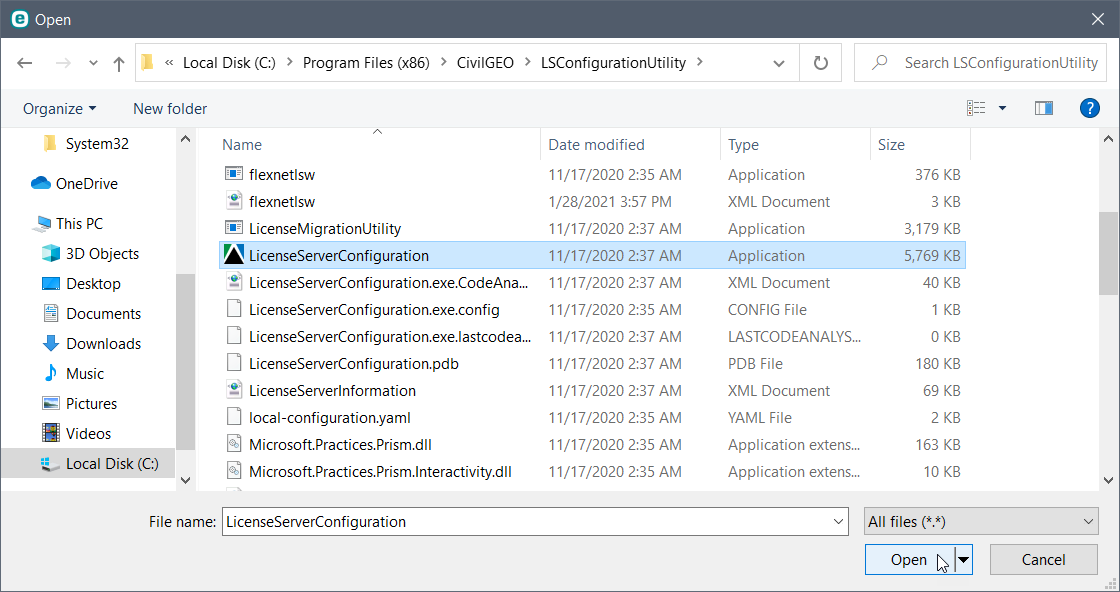

- 이제 찾아보세요 씨 컴퓨터의 드라이브 LSConfigurationItility 경로 사용 폴더 : C : \ Program Files (x86) \ CiventGeo \ lsConfigurationItility.

- 로부터 LSConfigurationItility 폴더, 선택하십시오 LicenseserVerConfiguration 응용 프로그램 파일을 클릭하십시오 [열려 있는] 단추.

- 클릭 [좋아요] 추가하는 버튼 LicenseserVerConfiguration 예외로서의 응용 프로그램 파일.

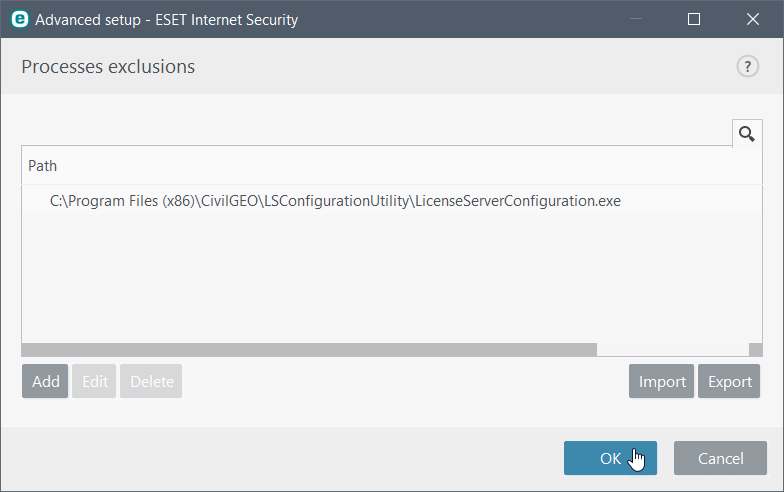

- 그런 다음 클릭하십시오 [좋아요] 추가하는 버튼 LicenseserVerConfiguration 표시된 파일 프로세스 제외 목록.

- 이제 클릭하십시오 [좋아요] 변경 사항을 저장하는 버튼.

이 기사는 방화벽 구성 문제를 해결해야합니다. 여전히 문제가있는 경우 기술 지원 팀에 문의하십시오. 그들은 당신을 더 도와 드리겠습니다.