보안에 대한 슈나이어

BTERLOCKER 암호화 파괴 : 백도어를 강제로 강제 (1 부)

조사관은 종종 Bitlocker 암호화 볼륨을 만나지 만 많은 컴퓨터 사용자가 디스크가 암호화되어 있음을 인식하지 못할 수도 있습니다. 이 기사에서는 Bitlocker 암호화에 침입하는 방법을 탐색 할 것입니다. 이 간행물은 두 부분으로 나뉘어져 있으며, Bitlocker에 액세스하기 위해 백도어를 이용하는 데 중점을 둡니다. Backdoor를 통한 액세스가 불가능한 경우 Part II는 Brute-Force 기술에 대해 논의합니다.

백도어 악용

Elcomsoft는 Bitlocker 암호화를 깨기위한 두 가지 도구를 제공합니다 : Elcomsoft Forensic Disk Desk Decryptor 및 Elcomsoft 분산 암호 복구 (EDPR). 이 도구는 다른 목적으로 사용 되며이 기사는 그 차이점을 명확히하는 것을 목표로합니다.

도구들

Elcomsoft Forensic Disk Desk Decryptor 및 Elcomsoft 분산 비밀번호 복구 다른 접근 방식을 사용하여 암호화 된 볼륨에 액세스하십시오. 그들 사이의 선택은 컴퓨터의 휘발성 메모리 (RAM)에서 특정 정보를 추출 할 수 있는지에 따라 다릅니다.

Elcomsoft 법의학 디스크 해독자 컴퓨터의 RAM에서 추출한 암호 해독 키를 사용하여 디스크 및 볼륨을 해독하도록 설계되었습니다. 또한 사용자의 Microsoft 계정에서 추출하거나 Active Directory에서 검색된 에스크로 키 (Bitlocker Recovery Key)를 사용하여 오프라인 분석 또는 Mount Bitlocker 볼륨을 해독 할 수도 있습니다.

Elcomsoft 분산 비밀번호 복구 공격을 통해 비밀번호를 디스크 및 볼륨으로 나누려는 시도.

두 도구는 Bitlocker, PGP 및 Truecrypt의 보안 체인에서 다른 링크를 공격합니다. Elcomsoft Forensic Disk Desk Decryptor는 컴퓨터 RAM에 저장된 암호 해독 키 사용에 중점을 둡니다. 이 도구는 특히 truecrypt의 죽음 이후로 매우 인기를 얻고 있습니다.

메모리 덤프에서 암호 해독 키를 추출하여 Elcomsoft Forensic Disk Desk Decryptor는 해독 된 콘텐츠와 함께 작동하기 위해 전체 디스크 또는 볼륨을 비행기에 액세스하거나 해독 할 수 있도록 암호화 된 볼륨을 장착 할 수 있습니다.

중요한: Elcomsoft Forensic Disk Desk Desk Mescryptor는 Bitlocker 장치 보호 기능으로 암호화 된 볼륨을 획득하는 데 사용됩니다. Bitlocker Escrow 키는 사용자의 Microsoft 계정에서 추출하여 Bitlocker Volumes를 해독하거나 마운트하는 데 사용됩니다.

암호화 된 디스크가 장착되면 시스템은 암호화 된 데이터에 쉽게 액세스하기 위해 암호화 키를 메모리에 저장합니다. 이 키는 다양한 방법을 사용하여 시스템의 메모리에서 추출 할 수 있습니다

- 해독 키는 때때로 시스템이 동면 할 때 생성 된 최대 절전 모드 파일에서 추출 할 수 있습니다. Windows는 Hiberfil에 컴퓨터의 RAM 사본을 저장합니다.최대 절전 모드 동안 SYS 파일.

질문:

- 이 기사의 파트 1의 목적은 무엇입니까?

- Bitlocker 암호화를 깨기 위해 Elcomsoft가 제공하는 두 가지 도구는 무엇입니까??

- Elcomsoft Forensic Disk Desk Mesyptor와 Elcomsoft 분산 비밀번호 복구의 차이점은 무엇입니까??

- Elcomsoft 법의학 디스크 해독자는 어떻게 해독 키를 추출합니까??

- Bitlocker 장치 보호 기능은 무엇이며 Elcomsoft Forensic Disk Desk Decryptor로 어떻게 해독 할 수 있습니까??

- 암호화 된 디스크가 장착 될 때 시스템은 암호화 키를 어떻게 저장합니까??

- 암호 해독 키를 추출 할 때 최대 절전 모드 파일의 목적은 무엇입니까??

- Bitlocker 장치 보호로 암호화 된 Bitlocker 볼륨을 획득하는 데 권장되는 도구?

- Elcomsoft Forensic Disk Decryptor가 언제 출시 되었는가??

- Elcomsoft Forensic Disk Desk Mecryptor와 Elcomsoft 분산 암호 복구를 선택하는 데있어 주요 요인은 무엇입니까??

- Elcomsoft Forensic Disk Desk Mecryptor와 Elcomsoft 분산 암호 복구가 사용하는 두 가지 접근 방식은 무엇입니까??

- 이 기사에서 언급 한 Elcomsoft Forensic Disk Desk Decryptor에 대한 몇 가지 핵심 요점은 무엇입니까??

- 출판물은 “Elcomsoft”Bitlocker, PGP 및 Truecrypt 컨테이너를 해독하는 것 “설명?

- Elcomsoft Forensic Disk Decryptor의 Escrow 키의 목적은 무엇입니까??

파트 1은 Bitlocker 암호화 볼륨에 액세스하기 위해 백도어 악용에 중점을 둡니다.

제공되는 두 가지 도구는 Elcomsoft Forensic Disk Desk Decryptor와 Elcomsoft 분산 암호 복구 (EDPR)입니다.

Elcomsoft Forensic Disk Desk Desk Decryptor는 컴퓨터의 RAM에서 추출한 암호 해독 키를 사용하여 볼륨을 즉시 해독하는 것으로, Elcomsoft 분산 비밀번호 복구는 공격을 통해 암호를 중단하려고 시도합니다.

Elcomsoft Forensic Disk Desk Mecryptor는 메모리 덤프에서 암호 해독 키를 추출합니다.

Bitlocker Device Protection은 특정 Windows 장치를 자동으로 보호하는 전체 디스크 암호화 체계입니다. Elcomsoft Forensic Disk Desk Decryptor는 사용자의 Microsoft 계정에서 추출한 Bitlocker 복구 키를 사용하여 해독 할 수 있습니다.

시스템은 암호화 된 데이터에 쉽게 액세스하기 위해 암호화 키를 메모리에 저장합니다.

최대 절전 모드 파일에는 컴퓨터의 RAM 이미지가 포함되어 있으며이 파일에서 암호 해독 키를 추출 할 수 있습니다.

Bitlocker 장치 보호 기능으로 암호화 된 Bitlocker 볼륨을 획득하려면 Elcomsoft Forensic Disk Desk Decryptor가 권장됩니다.

Elcomsoft Forensic Disk Decryptor는 2012 년에 출시되었으며 컴퓨터 RAM에서 암호 해독 키를 추출 할 수있는 능력으로 인해 수요가 높습니다.

선택은 주로 컴퓨터의 휘발성 메모리 (RAM)에서 특정 정보를 추출 할 수 있는지에 따라 다릅니다.

Elcomsoft Forensic Disk Desk Desk Desk는 컴퓨터 RAM에서 추출한 암호 해독 키를 사용하는 반면 Elcomsoft 분산 비밀번호 복구는 공격을 통해 암호를 중단하려고 시도합니다.

Elcomsoft Forensic Disk Desk Decryptor는 컴퓨터의 RAM 또는 사용자의 Microsoft 계정에서 추출한 Escrow 키에서 암호 해독 키를 사용하여 디스크와 볼륨을 즉시 해독 할 수 있습니다. 또한 파일 및 폴더에 대한 즉석 액세스를 위해 Bitlocker 볼륨을 장착 할 수 있습니다.

출판물은 Elcomsoft Forensic Disk Decryptor의 기능과 고유 한 기능을 설명했습니다.

에스크로 키 (Bitlocker Recovery Key)는 Bitlocker Volumes를 해독하거나 마운트하는 데 사용됩니다.

보안에 대한 슈나이어

“맥락의 단락은 TPM 저장 키 작전을 추출하는 것에 대해 이야기하는 것으로 보입니다 장치가 켜져있는 동안.”

BTERLOCKER 암호화 파괴 : 백도어를 강제로 강제 (1 부)

조사관은 Bitlocker가 더 자주 암호화 된 볼륨을보기 시작하지만 컴퓨터 사용자는 자신의 사실을 진정으로 알지 못할 수도 있습니다’VE는 그들의 디스크를 모두 암호화하고 있습니다. Bitlocker 암호화에 어떻게 침입 할 수 있습니까?? 비밀번호를 무차별해야합니까, 아니면 이용할 빠른 해킹이 있습니까??

우리는 우리의 연구를했고, 우리의 연구 결과를 공유 할 준비가되었습니다. 많은 정보로 인해이 출판물을 두 부분으로 나누어야했습니다. 오늘’1 부, 우리’ll Bitlocker로 우리의 길을 해킹하기 위해 백도어를 사용하는 가능성에 대해 논의하십시오. 이 간행물은 파트 II가 이어질 것입니다’백도어를 통해 암호화 된 정보에 대한 액세스를 사용할 수없는 경우 Brute-Force 가능성에 대해 논의하십시오.

백도어 악용

우리는 도구를 좋아합니다. 우리는 그것들이 많이 있습니다. 우리가 가진 일부 도구는 다른 경로를 통해 결과를 달성하면서 같은 작업을 수행하는 것처럼 보일 것입니다. 우리 하나의 질문’RE는 많은 질문입니다. Elcomsoft는 Bitlocker 암호화를 깨기위한 두 가지 다른 도구를 가지고있는 이유입니다. 정말 왜?

우리는 Bitlocker 볼륨을 해독하기 위해 Elcomsoft 법의학 디스크 해독자를 제공하며 Bitlocker 비밀번호를 분해하기 위해 Elcomsoft 분산 비밀번호 복구를 제공합니다. (짧은 EDPR). 또한 암호화 된 컨테이너에 대한 정보를 표시하기 위해 Elcomsoft 디스크 암호화 정보 (분산 비밀번호 복구의 일부)라는 작은 도구가 있습니다. 이러한 도구는 무엇입니까?? 그들은 정확히 무엇을하고, 당신의 조사에서 어떤 것이 필요합니까?? 비밀을 공개 하고이 질문에 대해 밝히는 시간입니다.

도구들

Elcomsoft Forensic Disk Deskryptor 및 Elcomsoft 분산 비밀번호 복구. 조사를 위해 어느 것을 선택해야합니까??

간략하게 말하면 Elcomsoft Forensic Disk Desk Decryptor 및 Elcomsoft 분산 암호 복구 암호화 볼륨에 액세스 할 때 다른 접근 방식을 사용합니다. 선택은 주로 컴퓨터에서 추출 된 특정 정보가 있는지 여부에 따라 다릅니다’s 휘발성 메모리 (RAM). 당신이 그렇게한다면, 당신의 직업은 훨씬 쉬워 질 수 있습니다.

Elcomsoft 법의학 디스크 해독자 컴퓨터에서 추출한 암호 해독 키를 사용하여 디스크 및 볼륨을 즉시 해독하도록 설계되었습니다’s 휘발성 메모리 (RAM). 또한 사용자로부터 추출한 에스크로 키 (Bitlocker Recovery Key)를 사용하여 오프라인 분석을 위해 해독하거나 Bitlocker 볼륨을 즉시 마운트 할 수 있습니다’S Microsoft 계정 또는 Active Directory에서 검색되었습니다. Elcomsoft Forensic Disk Desk Mespryptor는 실제 디스크 및 RAW (DD) 이미지와 함께 작동합니다.

Elcomsoft 분산 비밀번호 복구, 반면에 공격을 실행하여 디스크 및 볼륨에 대한 암호를 파괴 (복구)하려고 시도합니다.

두 도구가 서로를 보완한다는 인상을 받았습니까?? 우리’둘 다 사면 행복해 지지만 사실, 사실’아마 하나만 사용하는 것입니다. 두 도구는 Bitlocker, PGP 및 Truecrypt의 보안 체인에서 다른 링크를 공격합니다. 우리’두 가지 방법을 개별적으로 논의합니다.

허락하다’s Elcomsoft Forensic Disk Decryptor로 시작하십시오. 2012 년 에이 제품을 출시했을 때이 기사를 게시했습니다. Elcomsoft 해독 Bitlocker, PGP 및 Truecrypt 컨테이너. 출판물은 도구를 설명합니다’S 기능 및 고유 한 기능. 그 이후로 세계는 Truecrypt의 끝을 목격 한 반면, PGP와 Bitlocker는 여러 업데이트 (Windows 10 Build 1511의 Bitlocker에 대한 큰 보안 업데이트 포함)를 계속해서 존재합니다 “11 월 업데이트”)). 오늘날 Elcomsoft Forensic Disk Decryptor는 3 년 전보다 훨씬 더 많은 수요가 있습니다.

Elcomsoft Forensic Disk Desk Mescryptor는 컴퓨터에 저장된 원래 암호 해독 키를 추출 할 수 있습니다’s 휘발성 메모리 (RAM). 메모리 덤프 에서이 키를 추출 함으로써이 도구는이 키를 사용하여 암호화 된 볼륨을 파일 및 폴더에 대한 즉시 액세스하거나 해독 된 콘텐츠로 작동하기 위해 한 번에 전체 디스크 또는 볼륨을 해독하는 데 사용될 수 있습니다 (느리지 만 참을 수 있음).

중요한: Elcomsoft Forensic Disk Decryptor를 사용하여 암호화 된 볼륨을 얻습니다 Bitlocker 장치 보호. Bitlocker Device Protection은 특정 Windows 장치 (예 : TPM 2가 장착 된 태블릿 및 울트라 북과 같은 특정 Windows 장치를 자동으로 보호하는 전체 디스크 암호화 체계입니다.0 모듈) 사용자가 Microsoft 계정에 로그인 할 때. Bitlocker Device Protection은 사용자가 선택 가능한 암호를 사용하지 않으며 Brute를 강요하여 깨질 수 없습니다. 경우에 따라 Bitlocker Escrow 키 (Bitlocker 복구 키)를 사용자에게 로그인하여 추출 할 수 있습니다’https : // oneDrive를 통한 S Microsoft 계정.살다.com/recoppeykey. Elcomsoft Forensic Disk Decryptor의 최신 버전 (The One We’방금 릴리스) Bitlocker 볼륨을 해독하거나 마운트하기 위해이 키를 사용할 수 있습니다.

암호화 된 디스크가 시스템에 장착되는 순간 (암호에 액세스하기 위해 암호를 입력하거나 스마트 카드를 제공하거나 다른 유형의 인증을 사용하는 경우)는 암호화 된 데이터 액세스를 단순화하기 위해 암호화 키를 저장합니다. 이 키는 시스템 메모리에 보관되어 있으므로 (사용 된 인증 방법에 관계없이) 추출하려고 시도 할 수 있습니다.

시스템에서 원래 키를 얻는 방법에는 여러 가지가 있습니다

- 때로는 해독 키를 최대 절전 모드 파일에서 추출 할 수 있으며, 시스템이 최대 절전 모드 될 때 생성됩니다. 시스템은 컴퓨터 이미지를 덤프합니다’최대 절전 모드를 입력 할 때 파일에 램을 뿌립니다. Windows를 사용합니다 hiberfil.SYS 파일 시스템 메모리의 사본을 저장합니다. 그러나 일부 시스템 (e.g. Bitlocker 장치 보호를 사용할 가능성이 높은 대기 또는 최신 대기가있는 슬레이트는 최대 절전 모드를 전혀 사용하지 않을 수 있습니다 (시스템이 매우 저전력 상태에 도달 할 때까지 연결된 대기는 사용됩니다. 최대 절전 모드를 활성화하거나 비활성화하는 방법에 대한 자세한 내용은 http : // support에서 확인할 수 있습니다.마이크로 소프트.com/kb/920730.

- 이미징을 시도 할 수도 있습니다 ‘살다’ 많은 메모리 덤핑 도구 중 하나를 사용하는 시스템 (관리 권한이 필요함). 이 기술에 대한 완전한 설명과 포괄적 인 도구 목록 (무료 및 상업)은 http : // www에서 제공됩니다.법의학.org/wiki/도구 : memory_imaging. Moonsols Windows Memory Toolkit (유료 도구, 데모 버전 없음, 연락처 양식이없는 요청시 가격) 또는 Belkasoft Live Ram Capturer (32 비트 및 64 비트 시스템에서 무료, 즉시 다운로드 가능, 최소 발자국 및 커널 모드 작동)를 권장합니다.

- 마지막 옵션은 FireWire 포트가 장착 된 특정 시스템에서 사용할 수 있습니다. FireWire 포트를 통해 컴퓨터의 메모리에 직접 액세스 할 수 있습니다. 이 기술을 사용하여 메모리를 획득 할 수있는 몇 가지 도구가 있습니다.g. 시작 (예, 그것’에스 “그 파이썬 도구”)).

컴퓨터를 이미지 할 수 있다면’S 휘발성 메모리 암호화 디스크가 장착되는 동안 또는 시스템에 액세스 할 수있는 경우’S 최대 절전술 파일, Elcomsoft Forensic Disk Decryptor를 사용하여 메모리 이미지 또는 최대 절전 모드 파일을 분석하고 암호 해독 키를 감지하고 추출 할 수 있습니다. 그런 다음이 키를 사용하여 Elcomsoft Forensic Disk Decryptor가 볼륨을 해독하거나 마운트 할 수 있습니다.

우리는 전체 직무를 세 단계로 분류 할 수 있습니다

- 메모리 덤프를 얻거나 최대 절전 모드 파일을 잡습니다

- 덤프를 분석하고 암호화 키를 찾으십시오

- 디스크를 해독하거나 마운트하십시오

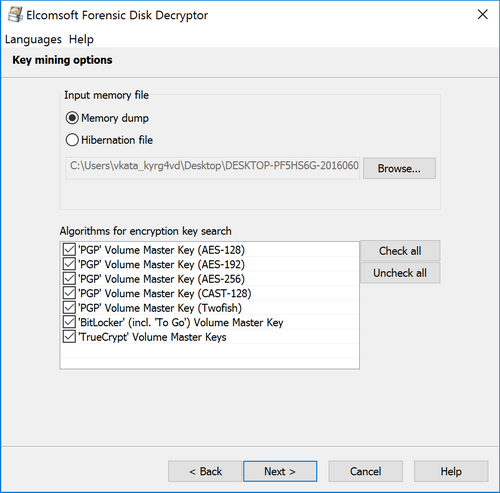

그것’열쇠를 찾는 것은 시간이 소요될 수 있다고 언급 할 가치가 있습니다. 암호화 키 유형을 지정하면 (알고리즘이 사용되었는지 아는 경우) 많은 시간을 절약 할 수 있습니다. 당신이하지 않으면’어떤 유형의 암호화가 사용되었는지 알고 있습니다.

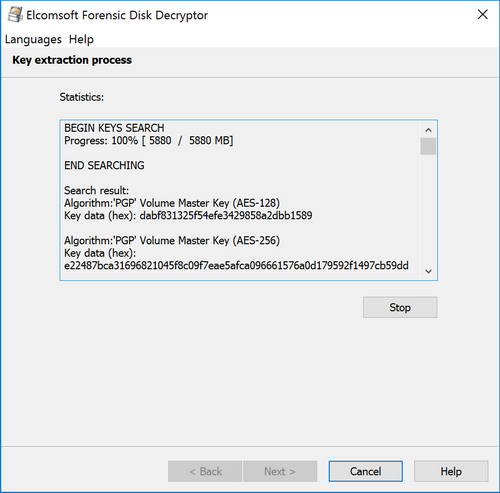

키가 발견되면 툴이 표시되고 파일에 저장할 수 있습니다. 다른 유형의 여러 키를 단일 파일로 저장할 수 있습니다.

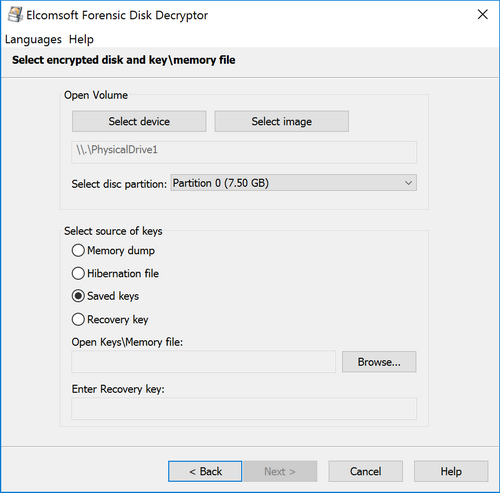

암호 해독 키가 있으면 디스크를 해독 할 수 있습니다. 암호화 컨테이너의 유형을 지정하고 암호 해독 키가있는 파일을 선택하고 다음을 클릭하십시오 .

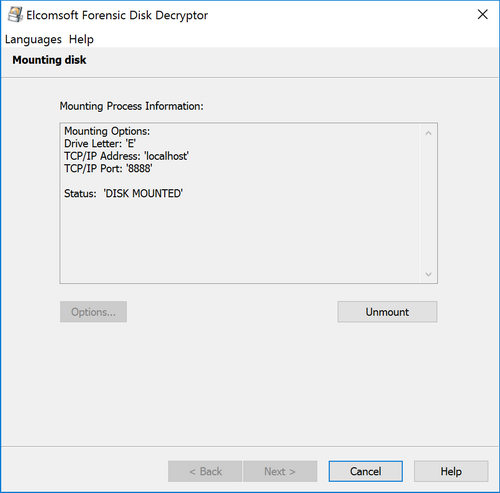

올바른 암호화 키가 있으면 도구가 완전 암호 해독 (타사 도구로 장착 또는 분석 할 수있는 원시 이미지 생성)을 수행하거나 볼륨을 현재 시스템에 장착하라는 메시지가 표시됩니다. 마운팅은 Imdisk Virtual Disk 드라이버 (Elcomsoft Forensic Disk Desk Mecryptor와 함께 설치)를 통해 구현됩니다. 일반적으로, 당신은 이겼습니다’t 설정을 변경하고 마운트 버튼을 누르기 만하면됩니다

보시다시피,이 방법은 편리하고 효율적입니다. 사용할 수 있는지 여부는 전적으로 컴퓨터에서 암호 해독 키를 얻을 가능성에 달려 있습니다’S 램 이미지. Elcomsoft Forensic Disk Decryptor 제품 페이지를 살펴 보려면 해독 키 획득에 대한 자세한 내용을 확인하십시오.

또한 Sethioz의 빠른 EFDD 비디오 자습서를 확인할 수 있습니다.

당신이하지 않으면 어떨까요?’T는 암호 해독 키에 액세스 할 수 있습니다? Elcomsoft 분산 암호 복구는 완전히 다른 접근 방식을 사용합니다. 우리’이 기사의 두 번째 부분에서 이것에 대해. 이 독서의 두 번째 부분을 위해 하루나 이틀 만에 우리를 방문하십시오!

보안에 대한 슈나이어

그만큼 인터셉트 CIA에 대한 새로운 이야기가 있습니다’S — YES, CIA, NSA가 아닌 CIA는 암호화를 중단시켜야합니다. 이들은 Snowden Documents에서 나 왔으며 The Trusted Computing Base Jamboree라는 회의에 대해 이야기합니다. 이 기사와 관련된 흥미로운 문서가 있지만 어려운 정보는 많지 않습니다.

거기’S Microsoft에 관한 단락’S Bitlocker, MS Windows 컴퓨터를 보호하는 데 사용되는 암호화 시스템 :

Jamboree에서도 Microsoft 타겟팅에서 성공했습니다’S 디스크 암호화 기술 및 암호화 키를 저장하는 데 사용되는 TPM 칩. 2010 년 CIA 회의의 연구원들은 Bitlocker가 사용하는 암호화 키를 추출하여 컴퓨터에 저장된 개인 데이터를 해독하는 능력에 대해 자랑했습니다. TPM 칩은 신뢰할 수없는 소프트웨어로부터 시스템을 보호하는 데 사용되기 때문에 공격하면 컴퓨터에 맬웨어를 은밀하게 설치할 수 있습니다. 마이크로 소프트는이 이야기에 대해 언급하지 않았다.

이것은 미국 정보 커뮤니티 – i를 의미합니다’여기서 NSA를 추측하고 있습니다. 그러나 소스 문서는 그것에 대해 훨씬 덜 결정적입니다.

측면 채널 공격 인 전원 분석은 보안 장치에 대해 구현 세부 사항 또는 비밀 키와 같은 보호 된 암호화 정보를 비 침습적으로 추출하기 위해 사용될 수 있습니다. 우리는 5 개의 다른 제조업체의 TPM에서 발견 된 RSA 암호화에 대한 여러 공개적으로 알려진 공격을 사용했습니다. 이러한 공격의 세부 사항에 대해 논의하고 전력 분석을 통해 개인 TPM 키 정보를 얻을 수있는 방법에 대한 통찰력을 제공합니다. 기존의 유선 전력 분석 외에도 TPM에서 나오는 전자기 신호를 측정하여 마더 보드에 남아있는 전자기 신호를 측정하여 키를 추출하기위한 결과를 제시합니다. 우리는 또한 단일 추적으로 개인 주요 정보를 생성 할 RSA의 중국 나머지 정리 (CRT) 구현에 대한 완전히 새로운 미공개 공격에 대한 결과를 설명하고 제시 할 것입니다.

개인 TPM 키를 얻는 기능은 TPM 암호화 데이터에 대한 액세스를 제공 할뿐만 아니라 밀봉 된 데이터에서 예상 다이히스트 값을 수정하여 트러스트 루트 시스템을 우회 할 수 있습니다. 우리는 Microsoft를 수정하는 사례 연구를 설명합니다’S Bitlocker 암호화 메타 데이터.

차동력 분석은 강력한 암호화 공격입니다. 기본적으로 칩을 검사합니다’S 전력 소비는 암호화 및 암호 해독 작업을 수행하고 해당 정보를 사용하여 키를 복구합니다. 무엇’여기서 중요한 것은 이것이 칩에서 주요 정보를 추출하는 공격이라는 것입니다 실행 중입니다. 칩이 전원으로 전원이 나거나 그렇지 않은 경우’t 내부에 열쇠가 있습니다’S 공격이 없습니다.

나는 돈을하지 않는다’T이를 통해 NSA가 비트가 높은 암호화 하드 드라이브를 가져 와서 키를 복구 할 수 있음을 의미합니다. 나는 NSA가 실행 중에 비트 리커 암호화 하드 드라이브에서 많은 영리한 해킹을 수행 할 수 있음을 의미합니다. 그래서 나는하지 않는다’이것은 Bitlocker가 깨 졌다는 것을 의미한다고 생각합니다.

그러나 누가 아는 사람? 우리는 FBI가 2005 년에 Bitlocker에 백도어를 추가하도록 Microsoft에게 압력을 가했다는 것을 알고 있습니다. 나는 그것이 실패했다고 생각합니다.

그 이상, 우리는하지 않습니다’알고 있습니다.

Add (3/12)로 편집 : Windows 8부터 시작하여 Microsoft는 Bitlocker에서 Elephant Diffuser를 제거했습니다. 암호화를 약하게 만드는 것 외에는 제거 할 이유가 없습니다.

코멘트

나는 돈을하지 않는다’T를 끊는 것에 대해 알고 있지만 파괴하십시오? 저것’S와 완전히 다른 (그리고 더 이상한) 이야기. 그들이 Xcode로 무엇을했는지보십시오!

Ken Thompson의 악, 섹시한 비밀 쌍둥이 • 2015 년 3 월 10 일 오후 3:09

무엇’이 xcode 문제, 당신이 말하는 Spiff?

Christopher Tarnovsky가 2010 년 Black Hat DC에서 Infineon TPM과 같은 개념 증명을 발표 한 이후 Bitlocker가 부러 졌다고 생각했습니다. 그의 초기 연구 작업은 약 6 개월이 걸렸습니다. 그 후 Xbox 360 Infineon TPM의 라이센스 키를 검색하면 추가 6 시간 만 필요했습니다. Tarnovsky에 따르면 필요한 실험실 장비는 약 $ 200,000의 투자를 나타냅니다.

“세계에서 가장 강력한 스파이 대행사가 가장 낮은 입찰자가 제공하는 TPM의 보안을 깨뜨릴 수 있습니까??”

내 추측이 될 것입니다 “예” (그리고 대답이 있다면 “아니요” 그러면 내 의견이 될 것입니다 “왜 안 돼?”)).

대상 시스템에 대한 물리적 접근이 주어지면 i’d 판매 브로셔에서 친근한 녹색 진드기를 제공하도록 주로 설계된 보안 조치를 물리 칠 수있을 것으로 기대합니다.

Windows 8부터 시작하여 Microsoft는 선언 된 이유없이 Bitlocker 방식에서 Elephant Diffuser를 제거했습니다. NSA 요청 이었습니까??

나는 Elcomsoft가 이것을 위해 제품을 만든다고 생각합니다

암호화 키를 얻는 세 가지 방법

Elcomsoft Forensic Disk Desk Desk Mecryptor는 암호화 컨테이너에 저장된 보호 된 정보에 액세스하기 위해 원래 암호화 키가 필요합니다. 암호화 키는 암호화 된 볼륨을 장착하는 동안 수집 된 최대 절전 모드 파일 또는 메모리 덤프 파일에서 파생 될 수 있습니다. 원래 암호화 키를 얻는 데 사용할 수있는 세 가지 방법이 있습니다

최대 절전 모드 파일을 분석하여 (분석중인 PC가 꺼진 경우);

메모리 덤프 파일을 분석하여 *

FireWire 공격을 수행함으로써 ** (분석중인 PC는 암호화 된 볼륨으로 실행해야합니다).

* 실행중인 PC의 메모리 덤프는 Moonsols Windows 메모리 툴킷과 같은 쉽게 사용할 수있는 법의학 도구 중 하나를 사용하여 얻을 수 있습니다

** 조사자에서 출시 된 무료 도구’S PC는 FireWire 공격을 수행하기 위해 필요합니다 (E.g. 처음)

나는 NSA가 실행 중에 비트 리커 암호화 하드 드라이브에서 많은 영리한 해킹을 수행 할 수 있음을 의미합니다.

설명의 요점.

마지막으로 읽은 드라이브 자체는 TPM으로 배송되지 않습니다. TPM은 본질적으로 보드 장착 스마트 카드 칩입니다. 그래서 당신은’d 전압을 모니터링하고 결국 키를 복구하려면 드라이브와 메인 보드가 모두 필요합니다. 간단한 해킹이 아닙니다. 암호화 된 데이터를 복구하는 가장 어려운 방법 중 하나입니다.

건강한 구매 계약의 일부인 OS에 백도어를 만듭니다. OS 수준에서 데이터를 가로 채립니다. 그들’ll do It.

나’나는 이것을 여기에 두십시오

나에게, 전체 공포 해적 Roberts/Silk Road 상황의 가장 큰 측면은 FBI가 여전히 실행중인 랩탑을 압수하기 위해 취한 집중된 노력이었습니다. FBI가 하드 드라이브를 해독하는 쉬운 방법이 있다면 랩톱을 압수하기 전에 노트북을 압수하지 않았을 것입니다.

여기서 교훈은 분명해 보입니다. 예, 그것’장비를 켜고 끄는 통증. 그러나 FBI/CIA가 위협 벡터라면… 장비를 가능한 한 자주 끄십시오. 공격 표면을 크게 줄입니다.

Ken Thompson의 악, 섹시한 비밀 쌍둥이 • 2015 년 3 월 10 일 오후 4:51

@TOM 어떻게 이런 일이 일어날 수 있는지, 내 검은 랜턴은 룰즈 침묵 상태로 남아 있습니다?!

오, 그것’S는 방금 부러졌다. 덜 알려진 랜턴의 군단, 관심있는 차원으로 다시 디퍼 족, 거짓 알람. 내 잘못이야.

맥락의 단락은 TPM 저장 키 작전을 추출하는 것에 대해 이야기하는 것으로 보입니다 장치가 켜져있는 동안.

장치가 꺼져있을 때 Bitlocker 키를 추출하려면 AES 자체에 대한 공격이 필요하거나 Bitlocker 사용자 키와 TPM-Key를 혼합하는 데 사용되는 PBKDF 루틴을 효율적으로 파악할 수있는 능력이 필요합니다.

머스타드가있는 점액 금형 • 2015 년 3 월 10 일 오후 5:08

그것’이 게시물의 첫 번째 부분은 정말로 내 혈액이 끓습니다. 우리 모두는 그들을 알고 있습니다’우리의 사업에 대해 냄새가 나지만, 내가 두 번 지불한다는 사실은 일종의 비극적 인 것입니다.

1947 년 CIA는 미국이 Pearl Harbor에 대한 공격을 예측하기위한 데이터를 가지고 있음을 보여주는 의회 조사 결과로 만들어졌지만 다양한 기관이 정보를 공유하지 않았습니다.

1960 년’s CIA는 NSA가 방해하고 있다고 의심하면서 자체 Sigint 유닛을 설정했습니다.

2002 년 미국은 2001 년 9 월 11 일 공격을 막을 수있는 정보가 배포되지 않은 정보를 만들었습니다.

이 패턴은 정부에 고유하지 않습니다. 나는 내가 들어가는 거의 모든 회사에서 똑같은 것을 본다. 매년, 크리스마스, 그레이 및 도전자 릴리스 릴리스는 “새해 숙취는 경제에 이런 비용이 많이 든다”. 누군가의 비용을 계산할 수 있습니까? “영토 명령”?

NSA가 FBI에 대해 충분히 오랫동안 M $ 제품을 확보 할 수 있습니까??

2010 년 CIA 회의의 연구원들은 Bitlocker가 사용하는 암호화 키를 추출하는 기능 따라서 컴퓨터에 저장된 개인 데이터를 해독합니다. TPM 칩은 신뢰할 수없는 소프트웨어로부터 시스템을 보호하는 데 사용되기 때문에 공격하면 컴퓨터에 맬웨어를 은밀하게 설치할 수 있습니다

- TPM’s는 물리적 접근을 가진 클래스 III 적대들로부터 보호하도록 설계되지 않았습니다.00 구성 요소 (Descrete 부분!))

- 모든 TPM이 동일하게 생성되는 것은 아닙니다!

강조 표시된 텍스트를 주목하십시오’t 전체 기사 읽기)

TPM 자체를 공격하여 키가 추출되었다고 말하지 않습니다. 암호화 키를 드라이브하십시오 ~할 수 있었다 BIOS, UEFI 또는 기타 구성 요소에서 약한 이식을 공격하여 얻어집니다. TPM은 그렇지 않습니다 “홀로 일하다”, 만약 “열쇠” 약하게 “봉인” 또는 TPM 외부에 저장된 메타 데이터와 함께 제공되었습니다’S a “약한“ 구현 그들은 악용 할 수 있습니다.

안녕하세요, Bitlocker를 사용하는 것에 대한 Truecrypt 농담 전체가 Windows8이 위험하다는 사실을 잘 알고 있으며 ElephantDiffuser와 UEFI가 무엇인지 잘 알고 있으며, 그렇지 않은 것은 Truecrypt Analyze가 드러나는 것을 보는 것이 매우 어색 할 것입니다

건배와 멋진 블로그에 감사드립니다. 매일 읽어 드리겠습니다!

무슨 상관이야? 마이크로 소프트’S OS는 이미 NSA를 가지고 있습니다’그것에 s 백도어.

또한 Windows 10에는 Keyogger가 제공됩니다.

Dikcryptor 또는 truecrtpt를 사용하여 Bitlocker를 피하십시오.

브루스, i’d 당신의 테이크를 듣고 싶습니다 “신뢰할 수있는 컴퓨팅 이니셔티브”. 여기에는 공동 프로세서 (AMD의 ARM, Intel의 ARC)가 포함됩니다 “디지털 권리 관리” MPAA/RIAA와 다른 목적을 위해 다른 목적을 위해 문제의 컴퓨터를 소유 한 사람의 이익이 필요하지는 않습니다.

… Dikcryptor를 사용하십시오…

Citizen Four의 PR0N 패러디 영화의 라인처럼 들립니다.

이것은 방화기 장치 드라이버의로드를 중지하는 실행 시스템 키 그룹 정책 설정에 대한 FireWire 액세스에 대한 새로운 프로브입니다.

지난 몇 달 동안 위의 문제는 갑자기 그 자체로 나타납니다’t 전에 ‘오두막집’ FireWire 장치를로드하십시오.

또한 장치를 사용하지 않도록 BIOS를 설정하면 무시됩니다.

머스타드가있는 @Slime 금형

1947 년 CIA는 미국이 Pearl Harbor에 대한 공격을 예측하기위한 데이터를 가지고 있음을 보여주는 의회 조사 결과로 만들어졌지만 다양한 기관이 정보를 공유하지 않았습니다.

그것은 후버였습니다’s하고 있습니다. 그는 진주만을 정확히 지적한 마이크로 피치 파일로 나치 에이전트를 캡처했습니다.

NSA가 FBI에 대해 충분히 오랫동안 M $ 제품을 확보 할 수 있습니까??

거리에있는 단어는 FBI가 실제로하는 것입니다’t 많은 VUMN 분석가들이 그들을 위해 일하고 있습니다. 그들의 마지막 큰 지능 흉상이 고통스럽게 “Ho Hum”. 아마도 안나 채프먼 (좋아요 ‘Ho Hum’) 그녀는 그녀가 그녀가 스터드 적으로 아무것도하지 않은 방식으로 비행기에서 내리 자마자 그들에 의해 목표를 달성했다는 것을 알았습니다.

나는 돈의 돈입니다’t 사부 사례와 그것이 어떻게 할 수 있는지 생각해보십시오

그래도 요즘 일부 범죄 사건에 대해 잘 저주받습니다.

나는 돈을하지 않는다’좋은 TPM 칩을 크래킹하기 위해 DPA에서 유용한 정보를 얻을 수 있다고 생각하십시오. 나는이 의견이 그랬다는 것을 안다’t 더 많이 추가하지만 내가 생각하는 것은 그들이 실제로 할 수있는 대신 모든 사람이 할 수 있다고 생각하기를 원한다는 것입니다.

나는 할 것이다’t Microsoft가 민감한 것에 대해 발명 한 암호화 제품을 신뢰하십시오.

@ Anonymouse, 함께 걸어…,

NSA가 FBI에 대해 충분히 오랫동안 M $ 제품을 확보 할 수 있습니까??

이 시대에 나는하지 않습니다’일부 맬웨어 회사가 아직 어떤 식 으로든 뒷받침하지 않은 노트북을 구입할 수 있다고 생각합니다’유용성 -V- 보안 문제가있는 m $ 제품뿐만 아니라. 불행히도 원본 “유닉스보다 낫습니다” 자원 문제로 어려움을 겪고 보안은 거의 항상. 문제는 이제 몇 세대 후에 나중에 보안을 다시 넣는 리소스가있는 반면 “볼트는 빌드되지 않습니다” 길을 따라 갔다… 볼팅은 결코 우아하거나 효율적인 과정이 아니므로 “갑옷에 삐걱 거립니다” 거의 항상 결과. 따라서’그러한 제품에 현재 알려지지 않은 보안 취약점이 많이 있다고 가정하는 것이 합리적입니다. 일반적으로’당신이 보거나 이해할 수없는 것을 방어하기가 어렵습니다. 따라서 똑같이 숙련 된 공격자와 수비수에 대항하여 공격자는 피해한 유리한 지점을 찾는 이점이 있습니다.

따라서 상대 기술 수준은 무엇입니까?,

FBI는 항상 세계 최고의 범죄 실험실이라는 Spector를 유지하려고 노력했지만 단순한 사실은 컴퓨터 범죄로 바지에 걸렸고 NSA는 30 년 정도의 분명한 이점을 얻었습니다.

과거에 FBI가 사물에 대한 방식이 심리적 레버리지 또는 마인드 게임에 의한 것이며 모호한 법칙을 사용하는 모호한 법칙을 사용하는 다양한 기사가 지적되었습니다. 그것이 사람에게 일하지 않는다면, 그들은 그들이 일하는 사람을 찾을 때까지 가족과 다른 사랑하는 사람들을 따라갑니다. 간단히 말해서 그들은 정신적으로 강한 사람들로부터 협력을 추출하기 위해 정신적 고문을 위해 간다.

당신이 그것에 대해 생각할 때’s는 실제로 사물에 대해 꽤 비 윤리적 인 방법이며, 일부 지역에서는 “미치광이는 망명을 인수했습니다.”. 그것’s의 예상 결과이기도합니다 “PLEA BARGIN” 실패가 내려 가거나 꺼지는 결과 기반 경력 경로에서 Sociopaths가 사용하는 시스템은 선택 사항이 아닙니다.

그들은 또한 원합니다 “시험을 보여줍니다” 그들의 이미지를 강화하기 위해, 평범한 삶에서 당신이 어떤 종류의 유명인이라면 그들은 정거장을 꺼낼 것입니다. 당신을 피해자로 만든 사람들을 잡거나 당신이 용의자라면 유죄 판결을 받는지 확인하십시오.

따라서 그들의 관심을 피하기 위해서는 사실상 다른 비 엔티티에 사소한 일을하는 것이 아니라’t 그들에게 정치적인 빛이 빛나고 있습니다. 그리고 당신이하는 일은 무엇입니까?’t 연준의 궁극적 인 커리어 킬러 인 바보처럼 보이게하고 슬레이트를 닦을 수있는 모든 방법으로 복수를 할 것입니다.

컴퓨터를 공격하는 데 능숙하려면 거의 반대가 필요합니다 “사람들의 기술”, 사물의 방법과 이유에 대한 통찰력, 복잡한 시스템에서 실패를 체계적으로 테스트하는 능력. 일반적으로 그러한 활동은 다음과 같습니다 “외로운 고랑을 쟁기” 이는 인간의 상호 작용 부족을 의미하며, 이는 일반적으로 발달이 잘 발달 된 인간 기술을 의미하며, 이는 연방언에 의해 선호되는 정신적 고문 기술에 매우 취약하게 만듭니다. 또한 사람을 정서적 조작에 취약하게 만듭니다. 따라서 그들은 전통적인 FBI 직원으로서 문을 통해 그것을 만들지 않을 것이며, 그 지역에서 숙련 될 수 없었던 사람들은 기술을 얻기 위해 5 년에서 10 년의 훈련을 겪지 않았다.

따라서 연준은 기술을 가진 사람들을 대상으로 컴퓨터 절단 부족을 빠르게 해결하려고 노력했습니다 “그들을 돌리십시오”.

따라서 문제는 NSA가 FBI를 막기 위해 할 수있는 일이 아니지만 NSA가 NSA 보안 시스템을 깨뜨릴 수있는 사람들에게 손을 대는 것을 막기 위해 NSA가 할 수있는 일입니다

NSA 시스템이 적절한 능력을 가진 사람들에 대해 얼마나 잘 확보되는지에 대한 문제를 불러 일으킨다. NSA는 30 년 이상의 경험으로 시작했지만 많은 사람들이 “큰 철” 안전한 물리적 구내 등. 시장은 Big Iron에서 Resource Limited로 빠르게 바뀌 었습니다. 변화는 계속 발생했으며 NSA조차도 “통증 러닝 머신” 변화를 따라 잡으려고 노력합니다. 따라서 30 년의 이점은 아무것도 옆으로 사로 잡혔습니다. 그것’최근 몇 년 동안 PC 컴퓨터 리소스는 30 년 동안 큰 철에 대한 열심히 배운 교훈을 전달할 수 있다는 사실을 충분히 앞서서…’알고 있거나 돈을 알 수 있습니다’t를 얻으십시오.

따라서 Ed Snowden의 계시와 그들이 어떻게 왔는지, NSA는 시스템을 보호 할 수 없거나 DON’T 모든 시스템에서 수행 할 수있는 리소스가 있습니다…

이제 “할 수 없습니다” 관련 기술이 부족했기 때문일 수 있으며, 주어진 작업 환경에서 컴퓨터와 사용자가 효과적으로 작업하는 것이 현실 일 수 있습니다.

그리고 Ed Snowden은 실제로 이것을 알고 있었고 어느 정도는 그가 한 일을하기 위해이 수술을 악용했습니다.

그래서 FBI가 올바른 기술을 가진 사람을 모집하여 NSA 또는 그 중 하나에 데려 갈 수 있다면’S 계약자 그러면 답은 답입니다 “아니요” 그들은 FBI에 대한 M $ 시스템만으로는 확신 할 수 없었습니다.

그러나 이것은 기록이 유지되기 전부터 간첩의 방법이며, 감사 기록과 경계 등을 통해 그러한 내부자를 완화하는 방법이 있지만, 이는 직원들에게 부정적인 영향을 미치는 경향이 있으며, Ed Snowden은 또한 완화를 일으키는 방법이 있음을 보여주었습니다.

따라서 질문은 필요한 기술 및 인간 기술이 얼마나 많은지, 그리고 그들이 당신을 위해 일할 가치가 무엇인지에 해당합니다. Snowden과 Mitnick은 당신에게 말할 수 있습니다.

Billy Boy가 Microsoft OS를 FBI에 제공하기로 동의하여 OS가 배포되기 전에 OS를 수정하기로 동의했다는 것을 잊지 말아야합니다? 결과적으로 인텔은 확실히 컴퓨터에서 데이터를 제어하고 얻을 수있는 다른 방법이 있습니다. 그런 다음 인텔을 제공하는 인텔 컴퓨터의 메인 OS 칩 위에 실행되는 완전히 별도의 운영 체제 (Chip)가 있습니다.

우리는 또한 단일 추적으로 개인 주요 정보를 생성 할 RSA의 중국 나머지 정리 (CRT) 구현에 대한 완전히 새로운 미공개 공격에 대한 결과를 설명하고 제시 할 것입니다.

나는 그들이 무엇을 의미하는지 궁금합니다. 그 구현은 여전히 거기에 있습니다?

“맥락의 단락은 TPM 저장 키 작전을 추출하는 것에 대해 이야기하는 것으로 보입니다 장치가 켜져있는 동안.”

네,하지만 문제가 얼마나 넓습니다?

NSA 캔 게임 Bitlocker – End of Story처럼 보입니다.

큰 문제는 다음과 같습니다

NSA 게임 Microsoft를 할 수 있습니다’S 업데이트 – 마음대로. 내 추측은 아마도입니다. 비트 로커가 MS 업데이트보다는 무엇보다 길들인 경우?

TCI는 선과 악도 아닙니다. 그것에 대해 생각하는 가장 좋은 방법은 총과 같습니다. 본질적으로 총에 선과 악이 없습니다. 그것이 어떻게 사용되는지에 대한 전부입니다. TCI는 실제로 최상위 수준 또는 기본 인프라 지점의 보안 관점에서 많은 의미가 있습니다. TCI의 문제는 모두 구현에 관한 것입니다. TCI의 현재 결함은 TCI를 설정하는 대부분의 소프트웨어의 다양한 폐쇄 소스 조각과 관련이 있습니다.

실제 보안을 얻으려면 몇 가지가 필요합니다…

문서화 된 빌드 프로 시저 및 빌드 도구와 함께 오픈 소스 소프트웨어 (실행중인 내용을 확인하고 설치된 내용이 실제로 실행 중인지 확인할 수 있습니다).

하드 코드를 통해 검증 된 암호화 적으로 서명/해시 배포 (일명 칩 읽기 전용 펌웨어) (소스 확인).

하드웨어 기반 공개 키 및/또는 하드웨어 기반 쓰기 일단 쓰기 모든 쓰기 가능한 펌웨어에 대해 비활성화하십시오 (실제로 설치된 내용을 제어 할 수 있도록).

모든 장치에 대해 비 -Firmware 기반 펌웨어를 읽는 것이 아닙니다. 펌웨어를 읽기 위해 펌웨어에 의존 해야하는 경우 중요합니다’펌웨어를 확인하십시오!)).

그리고 그 시점에서 실제 TCI 인프라를 사용하면 아무것도 변경되지 않았는지 확인할 수 있습니다. 모든 TCI는 정말로 실제로합니다.

왜 NSA가 LLEA가 이미 야생에서 악용 한 것에 대해 더 많은 자원을 소비할까요??

머스타드가있는 @ Slime Mold

“…이 게시물의 첫 번째 부분은 정말로 내 혈액이 끓습니다. 우리 모두는 그들을 알고 있습니다’우리의 사업에 대해 다시 냄새가 나지만, 내가 그것을 두 번 지불한다는 사실은 일종의 비극적 인 코미디입니다…”-머스타드가있는 점액 곰팡이

당신은 맞습니다.

그러나 그것은 코미디가 아닙니다.

그것은 우리 돈의 잘 안무적인 전복입니다. 순 납세자가 아닌 사람들’ 혜택. 순 납세자 인 사람은 혜택을받지 않습니다!

나는 NSA와 모든 촉수가 전반적으로 35%를 가져와야한다고 말합니다.

이것은 그들을 막는 유일한 방법 인 것 같습니다. 지갑에서 아프지 않은 곳을 때리십시오.

‘Microsoft는 Stuxnet Bug를 다시 수정합니다’

-보안에 대한 Krebs

이 루트 키트 바이러스 중 몇 개가 NSA/IDF에서 구입 했습니까??

그들이 무엇이든 그들이 신뢰할 수있는 플랫폼 이니셔티브를 바꾸는 것은 무엇이든’사악한.

그것’S 목적은 하드웨어에서 최종 사용자를 잠그는 것입니다. 당신이 NSA 또는 FBI가 아니라면.

물론 업계의 어느 누구도 관련된 돈과 권력 때문에 기꺼이 인정하지는 않지만’사악한.

모두가 다음 문장에 대해 어떻게 생각합니까? “원천” 문서:

“우리는 또한 단일 추적으로 개인 주요 정보를 생성 할 RSA의 중국 나머지 정리 (CRT) 구현에 대한 완전히 새로운 미공개 공격에 대한 결과를 설명하고 제시 할 것입니다.”

이것은 큰 문제처럼 보입니다. 나는 무엇을 궁금합니다 “단일 흔적” 의미 있고 암시하는….

Windows 업데이트 수정 NSA • 2015 년 3 월 11 일 오후 5시 32 분

대중은 해킹 된 USB가 바이러스를 도입하는 데 사용되었다고 잘못 믿었 기 때문에이란 원심 분리기 NSA 해킹을 두 배로 사서 구매했습니다. 실제로 Microsoft 업데이트가 발생했을 때. 불가능한? 이란 해킹이 공개되었을 때 보안 황무지를 다시 읽으십시오. WU 키 등의 완전한 재 작업 등을 확인하십시오. MS는 어떤 식 으로든 행복하지 않았습니다. 그렇습니다. 그들은 Windows 업데이트를 가장 할 수 있습니다.

Bitlocker 또는 Truecrypt 또는 암호화 자체를 보려면 잘못 될 수있는 일이 너무 많습니다.

1.) COTS 데스크탑, 노트북, 태블릿, 전화, 워크 스테이션 및 일반 컴퓨팅 서버 및 물건에서 실행한다고 가정합니다. 그들은 안전하도록 설계되지 않았습니다 .

그것은 나, Nick P, Wael, Clive Robinson과 과거에 시스템 자체의 보안에 대한 Robertt 간의 전체 대화를 가져옵니다. 소프트웨어 또는 OS 계층으로 이동하기 전에 하드웨어가 안전해야합니다 ! 여기에는 성, 교도소 등에 대한 토론이 포함됩니다.

2.) ARM Trustzone과 같은 TPM 칩 사용 또는 ARM 프로세서에 통합). TPM 또는 보안 칩은 실제로 별도의 칩으로 장착하거나 프로세서 내에 통합 될 수 있습니다. 분리 된 칩은 더 쉽게 교환하는 단점이 있습니다 “불일치” 알려진 프로세서 상태와 알려진 TPM 칩 상태 사이에서 덜 안전하게 만듭니다. ARM Trustzone 칩과 같은 통합 칩은 프로세서에 보안 계층을 구축하므로 안전한 목적과 불안한 목적으로 사용할 수 있습니다. 이러한 통합은 알려진 상태를보다 응집력 있고 스푸핑 또는 상태 불일치하기 쉬운 상태로 만듭니다.

사용하는 보안 칩에 관계없이, 나는 배터리 백업 보안 칩없이 과거 게시물에서 AEGIS 보안 프로세서에서 SPUF (Silicon)를 사용하지 않는 한 보안이 적을 가능성이 적다는 이론을 이론화합니다.

배터리 지원 보안 칩이 필요한 이유는 보안 회로를 우회하는 칩의 오프라인 공격을 방지하기 때문입니다. 물론 시계 재설정, 전력 전압 공격, 글리치 공격 등과 같은 온라인 공격이 있지만, 탬퍼 반응이 유발되는 것을 방지하기 위해 잘 보호 된 배터리 지원 보안 칩을 신중하게 진행해야합니다.

가장 이상적인 배터리 백 보안 칩은 과도 메모리 상태에 모든 키를로드하여 배터리/전원을 제거 할 수 있도록 모든 키를 효과적으로 파괴 할 수 있지만 대부분의 보안 프로세서 (HSM, SmartCard, 토큰 포함)는 그렇지 않습니다

… 등…). 전원 끄는 동안 마스터 키 및 중요 키는 보안 캡슐화 내 보안 프로세서의 제한된 플래시 메모리 세트에 저장된 것에 대해 전혀 이상적이지 않습니다. 그렇게하는 이유는 Power가 다시 채워질 때 사용자가 편의를 제공하기 위해 키를 다시로드하는 단계를 건너 뛸 수 있지만, 이로 인해 보안이 막대한 마진으로 다운 그레이드됩니다.

삼.) 나는 과거 게시물 중 하나에서 집에서 만든 FIPS 레벨 장치를 수행하는 방법을 보여 주었고 FIPS 140-2 펍이 암호화 장치와 주요 보호의 보안 관점에서 무의미하다는 것을 보여주었습니다.

허락하다’fips 140-2 레벨 3에서 s 픽. 따라서 FIPS 1402-2 레벨 3은 키를 내보낼 수없는 것 외에도 변조가 명백하고 변조 회복력을 가져야합니다. 기본 변조 탄력성 대부분의 공급 업체는 탬퍼 감지 회로로 설정된 보안 메쉬 회로를 사용하여 아래의 보안 내용에 액세스하기 위해 회로를 자르면 전자 변조를 이론적으로 트립하고 키가 제로화됩니다. 이온 빔 워크 스테이션은 구리 와이어에서 작동하여 정밀 절단을 만들고 프로브를 삽입 할 수 있습니다 (변조 전선 회로에 상당한 공간이 있고 이온 빔을 정밀하게 조정할 수있는 경우). 변조가 분명 해지려면 간단하게 “냄비” 에폭시 수지의 보안 칩이 눈에 띄게. 에폭시 수지의 흠집 “보호” 변조를 보여줍니다. 위의 작업을 수행하여 집에서 만든 FIP 140-2 레벨 3 칩을 만들기 위해 이러한 설정을 쉽게 모방 할 수 있습니다.

그것은 그렇습니다’t는 그다지 변조 보호를 제공합니다.

공격자가 해당 라인을 결함시켜 비 물리 프로브를 수행 할 전력선 및 데이터 라인 및 클럭 라인의 전자 비 침습 프로브를 고려해야합니다.

이 모든 세부 사항은 Ross Anderson에서 찾을 수 있습니다’S와 Markus g. 쿤’S 보안 칩 조작에 대한 연구.

4.) 침대에서 연준과 함께 자고…. 우리는 그들이 무언가를하고 있다는 것을 알고 있습니다. 자세히 설명 할 필요가 없습니다. Bitlocker 여부에 관계없이, 그 칩과 소프트웨어는 어쨌든 대부분 백도어가 있습니다.

5.) 보안 프로그래밍 개념, 입증 가능한 높은 보증…’crypto 제품을 개발할 때 그 생각의 확장을 취했다고 생각합니다. 높은 보증을 원한다면, 비트 리커 임계 코드와 키를 실행중인 불안한 기계가 아니라 제대로 구축되고 설계된 보안 프로세서 또는 보안 설정에로드해야합니다. 진정으로 매우 확실한 디자인은 매우 비싸고 매우 부피가 크고 사용하기에 지루할 수 있습니다.

6.) 닫힌 소스 설정은 큰 범인 중 하나이며 IT’진정으로 열린 하드웨어 및 소프트웨어 보안 설정에 대한 드문. 당신은 돈입니다’무엇을 알고 있습니다’S 내부 SmartCard, 보안 토큰, TPM 또는 HSM 내부.

7.) 전반적으로, 폐쇄 소스 특성, 거의 임시 보안 설정 및 그러한 보장 된 특성은 진정으로 안전하기가 어렵지 만 최악의 것은 의사 결정의 체인의 인간이 인정하고 변화하는 것을 거부하는 것입니다.

8.) 마지막으로 남은 유일한 보안은 우리가 우리 자신의 설정과 OPSEC를 거의하지 않는 것입니다. 업계는 반응하지 않고 항상 안보의 우려와 압제적인 정부, 권력 및 기관의 압력에 따라 항상 속이고 있습니다.

9.) 이러한 압제적인 로트는 자유 개발, 무료 사용 및 위치, 무료 배포 및 보안 주제에 대한 무료 연구에 대한 제한을 부과하는 것을 방지하는 것이 정치적으로 수행되어야하며, 그렇지 않으면 디지털 공간에서 대중의 개인 정보 및 보안에 대한 파멸을 철회해야합니다.

@Daniel : 더 많은 편집증 사람들은 그들이 어떻게 그것을 얻었는지에 대한 그럴듯한 설명을 할 수 있도록 그렇게했다고 말할 것입니다. 전체 디스크 암호화 설정 전원을 해독 할 수 있더라도’T가 공개적으로 알려지기를 원합니다. 나는 그들이하지 않는다고 생각합니다’그 휴식을 취하지 만 당신은 그들이.

@Wael : 가능합니다’T를 찾으십시오 “클래스 III 대적” ~이다. 저를 정의에 연결해 주시겠습니까??

성? 교도소? TPMS? 신뢰 구역? 당신, Clive Robinson 및 Nick P 한 게시물의 Nick P? 당신은 미쳤다? 저 할 수 있어요’흥분을 지니고 있습니다! 당신은 거의 나에게 심장 마비를 주었다! 당신이 @figureitout을 잊어 버렸고 차 몇 잔을 잊었습니다. 그렇지 않으면 나는 지금까지 곤경했을 것입니다!

@Nick P, @Clive Robinson,

@Nick P : C-V-P를 싫어합니다 “소위 비유입니다’S가 아닙니다” 당신의 모델은 성이 아니라 조합이기 때문에. 토론을 계속하는 것이 좋습니다? 허락하다’신뢰 경계와 그들이 당신의 “소포가 아닙니다” 모델.

결국 TCI/Secure Boot를 위해 대부분의 작업을 수행 한 그룹과 함께 일한 후, 귀하의 특성화는 완전히 결함이 있습니다.

그 목적은 최종 사용자를 하드웨어에서 잠그는 적이 없었습니다. 그 목적은 잠그는 것이 었습니다 아래에 알려진 구성을 실행하는 소프트웨어. 안전한 환경이 실제로 실행중인 것을 알기위한 기본 요구 사항입니다.

예, 그것은 악에 사용될 수 있지만 선을 위해서도 사용할 수 있습니다. 그것은 사양이며 의도가 없습니다.

다음은 블로그 참조와 관련 외부 참조입니다.

저 할 수 있어요’현재 정확한 링크를 찾으려면 분류는 다음과 같습니다

클래스 I : 스크립트 어린이, 몇 가지 관련 영역에 대한 전문 지식을 가진 아마추어, 일단 출판되면 약점을 악용 할 수 있습니다.

Class II: 약점을 악용 할 수있을뿐만 아니라 일부 약점을 유발할 수있는 지식이있는 내부자. 그들은 값 비싼 전문 장비에 접근 할 수 있고 필요한 도메인 지식에 대한 접근성을 가지고 있으며 일반적으로 팀에서 일합니다. 예 : 일부 검은 모자

클래스 III : 거의 무제한 자금과 고도로 숙련 된 도메인 전문가를 보유한 실험실 환경을 보유한 주요 정부 또는 주요 연구 기관. 클래스 II 공격자 팀을 활용할 수도 있습니다. 법은 또한 그들의 편입니다. 그들은 가능한 모든 수단으로 필요한 정보를 얻을 수 있습니다.

나는 이것이 IBM 분류라고 생각합니다. 그것을 찾기에는 너무 졸려서, 나는 설명을 촉진했을 것이라고 생각합니다 작은.

두가지:

1) 나는 그것을 조금 보았다

2) 과거에는 세 가지 수준이 좋았을 수도 있지만 더 이상 적절하지 않습니다

나’더 일관성이있을 때 업데이트하십시오. “가능한 모든 방법으로” 했어야 했어 “어떤 수단을 동원 해서라도”.

예, 그것은 악에 사용될 수 있지만 선을 위해서도 사용할 수 있습니다. 그것은 사양이며 의도가 없습니다

알프레드 노벨 현상!

@wael

TPM 칩의 변조 트랩 및 센서와 같은 일반 보안 캡슐화에 대한 정보가 있습니까? ?

TPM 칩의 변조 트랩 및 센서와 같은 일반 보안 캡슐화에 대한 정보가 있습니까? ?

나는 돈을하지 않는다’t가 있는지 알 수 있습니다 “표준”. 일부는 노이즈 분사, 활성 차폐, 온도 및 전압과 같은 50 가지가 넘는 보호 측정을 가지고 있으며, 화학적 에칭이 감지되면 TPM을 재설정하는 센서 등…’t 모든 방법을 공개적으로 알리지만 여전히 검색 할 수 있습니다! 스마트 카드 보호와 비교할 수 있습니다…

나는 단지 궁금했다 : Bitlocker 암호화 플래시 드라이브는 어떻습니까?? 이 타겟팅 된 공격 방법이 도난당한 플래시 드라이브에서 (또는 보도에서 발견) 유사한 취약점을 악용 할 수 있습니까??

“그러나 누가 아는 사람? 우리는 FBI가 2005 년 Bitlocker에 백도어를 추가하도록 Microsoft에게 압력을 가했다는 것을 알고 있습니다. 나는 그것이 실패했다고 생각합니다.”

10 년이 지난 후 그들은 어떤 길을 찾을 수있을 것 같아요…

Microsoft는 Bitlocker를 밀어냅니다. 과거의 역사를 감안할 때 i’M은 일종의 정부가 있다고 확신합니다’t 백도어.

나는 당신이 모든 것에 대한 프레임 워크를 원한다고 생각했습니다. 어쨌든, 우리는 가까운 시일 내에 할 수 있습니다. 내 일’S는 지난 며칠 동안 내 마음과 에너지를 아주 소모했습니다.

다니엘 : “전체 공포 해적 Roberts/Silk Road 상황의 가장 큰 측면은 FBI가 여전히 실행중인 랩탑을 압수하기 위해 취한 집중된 노력이었습니다. FBI가 하드 드라이브를 해독하는 쉬운 방법이 있다면 랩톱을 압수하기 전에 노트북을 압수하지 않았을 것입니다”

당신의 결론은 결함이 있습니다. 디스크 암호화를 오프라인으로 나눌 수 있다면’공공 법원 문서의 능력을 밝히고 싶습니다. 컴퓨터를 압류하는 동안’S Running.

나는 당신이 모든 것에 대한 프레임 워크를 원한다고 생각했습니다.

우리 모두는 우리의 약점을 가지고 있습니다… 돈’너무 열심히 일합니다!

더 나은 링크가 있습니다

나는 이것이 더 세분화되어야한다고 생각한다 :

클래스 0 : 스크립트 Kiddie

- 기본 기술을 보유합니다

- 스크립트를 찾고 실행할 수 있습니다

- 다른 목적으로 스크립트를 수정할 수 있습니다

클래스 I :영리한 외부인

- 약점을 찾을 수 있습니다

- 필요한 주제 전문가

- 클래스 0 그룹 구성원이 사용하는 스크립트를 개발할 수 있습니다

- 몇 가지 기본 도구에 액세스 할 수 있습니다. 컴파일러, SW 디버거, 스 니퍼 등…

Class II: 지식이 풍부한 내부자

- 둘 이상의 필수 도메인에서 주제 전문가; 암호화, 운영 체제, 하드웨어 등…

- 정교한 장비에 액세스 할 수 있습니다. 로직 분석기, 스펙트럼 분석기, 테스트 장비, 하드웨어 디버거,…

- 내부 지식에 접근 할 수 있습니다’외부인은 사용할 수 없습니다

- 필요한 영역의 주제 전문가에게 액세스 할 수 있습니다

- 약점을 유발할 수 있습니다. 공칭 사양 작업에서 결함 주입

- 팀의 일원으로 일할 수 있습니다

클래스 III : 자금 지원 조직

- 가장 정교한 도구에 액세스 할 수 있습니다

- 필요한 모든 도메인에서 주제 전문가 팀에 액세스 할 수 있습니다

- 작업을 수행하기 위해 필요한 자금과 자원을 할당 할 수 있습니다

- 클래스 II 공격자를 모집하거나 강요 할 수 있습니다

- 그 경우’S State Actor, 그러면 기술이 소유 한 유일한 무기는 아닙니다

클래스 I, 클래스 II 및 클래스 III 공격자의 정의의 기원은 고성능 방패의 보안 분석 (오늘 HSM의 HSM’S Parlance). HPS는 IBM의 일부로 개발되었습니다’ATM 시스템을 보호하기위한 1980 년대 후반 금융 산업을위한 일반적인 암호화 아키텍처. HPS는 모든 암호화 서비스의 안전한 환경이었습니다. HPS의 예는 IBM 4755 Crypto 어댑터, IBM 4758 Crypto Coprocessor 및 그 친구를 생각하십시오.

주요 디자인 결정 중 하나는 어떤 종류의 공격자가 시스템이 보안을 유지 해야하는지입니다?

당시 (1989)에서 정의는 다음과 같습니다

“클래스 I (영리한 외부인) – 종종 매우 지능적이지만 시스템에 대한 지식이 충분하지 않을 수 있습니다. 그들은 적당히 정교한 장비에만 접근 할 수 있습니다. 그들은 종종 시스템의 기존 약점을 활용하려고 노력합니다.

클래스 II (지식이 풍부한 내부자) – 실질적인 전문 기술 교육 및 경험이 있습니다. 그들은 시스템의 일부에 대한 이해도가 다양하지만 대부분의 사람들에게는 잠재적으로 접근 할 수 있습니다. 그들은 종종 분석을 위해 매우 정교한 도구와 도구에 액세스 할 수 있습니다.

클래스 III (자금 조달 조직) – 훌륭한 자금 지원 자원이 뒷받침하는 관련 및 보완 기술로 전문가 팀을 구성 할 수 있습니다. 그들은 시스템에 대한 심층 분석, 정교한 공격 설계 및 가장 정교한 도구를 사용할 수 있습니다. 그들은 공격 팀의 일환으로 클래스 II 적대를 사용할 수 있습니다.”

클래스 0 (Script Kiddies)’T 당시에 존재합니다 (1987 년 Christma Exec은 몇 년 전에 가능한 것이 무엇인지 보여주기 시작했지만).

브루스에게도 흥미 롭습니다’독자, 고도로 안전한 시스템을위한 5 단계 설계 방법론에 관한 섹션이 있습니다.

i) 시스템이 사용될 환경을 이해하고 보호해야 할 사항을 자세히 설명하십시오

ii) 알려진 보호 방법 및 공격을 고려하고 공격 시나리오 정의, 보호해야 할 사항을 식별하고 잠재적 약점을 식별합니다

iii) 잠정적 인 디자인, 프로토 타입, 효과를 특성화합니다

iv) 물리적 프로토 타입에서 안정적인 제조 가능한 하드웨어를 개발하십시오

v) 특성화, 분석 및 공격 테스트를 포함한 평가

및 공격 방법에 관한 섹션 :

- 미세 회로 공격 “민감한 데이터가 저장되는 하드웨어 구성 요소를 대상으로”

- 위조 및 하드웨어 시뮬레이션

- 도청

그것’S deja vu 다시 다시!

University Library 또는 IEEE Xplore에 액세스 할 수있는 경우 게시 된 논문이 있습니다.

아브라함 d.G., 돌란 g.중., 더블 g.피., 그리고 스티븐스 j.V. (1991) 거래 보안 시스템. IBM Systems Journal, 30 (2) : 206–228.

감사해요! 저것’내가 찾고 있던 참조! 그때는 좋았지 만 그 이후로 상황이 조금 바뀌 었습니다.

@Wael, @Z.Lozinsk : 정보에 감사드립니다. 그들은 말이됩니다’그래도 분류되었다는 것을 알고 있습니다.

클래스 III 대적에 대해 내 전략은 포기하는 것입니다. 그들은 이길 것이고 인생은 너무 짧습니다.

현명한 선택! 당신은 할 수 있습니다’t 작은 칼을 총 (및 포병) 싸움에 가져와 승리 할 것으로 예상합니다.

코끼리를 제거하는 공식적인 이유는 하드웨어가’t 지원. (IIRC) 직선 AES-128을 사용하여 Bitlocker는 다양한 암호화 하드 디스크에서 암호화 하드웨어를 연기 할 수 있습니다. Windows는 이미 일부 시나리오에서 직선 AES-128을 사용할 수 있습니다. FIPS 호환 모드가 사용 된 경우와 같이 생각합니다.

나는 이것이 기본값의 변경을 정당화 할 것이라고 생각하지만’t 옵션 제거를 실제로 정당화합니다. 특히 창문은 여전히 코끼리 디스크를 읽고 쓸 수 있기 때문에 여전히 코끼리를 이해합니다. 그것’s는 더 이상 새로 암호화 된 볼륨에서 사용할 수 없습니다.

이 기사는 주로 TPM을 공격하는 것에 대해 이야기합니다. 암호화 된 파일을 보호하기 위해 부팅에 필요한 복잡한 암호를 사용하는 컴퓨터는 어떻습니까??

나는 동의한다 – 그것은 좋은 지적이다. 그리고 Bitlocker 암호화 플래시 드라이브는 어떻습니까?? 이러한 방법은 어떻게 그러한 장치에 대한 암호화 키를 얻을 수 있습니까??

의 개념 “하드 디스크의 암호화 하드웨어를 연기합니다” 다이센’이해 : 그들은 모두 CBC가 아닌 XTS 모드를 사용합니다.

미안하지만, 나는 m $와 crapple이라는 용어를 사용하는 사람들의 의견을 진지하게 받아 들일 수 없습니다!

Microsoft는 그들이 만든 모든 제품에 대한 NSA의 뒷문을 지은 Microsoft.프랑스어는 Windows에서 Linux로 전환되었습니다 “우리는 우리가하기 전에 우리의 비밀을 알고있는 미국 정부에 지쳤습니다!”히틀러가 꿈꿔 왔던 것보다 더 단단히 고정되어 있습니다.1996 년 통신 법을 읽으십시오.

분명히 Bitlocker 복구 키가 자동으로 Microsoft 서버에 업로드됩니다. [1]

Microsoft USB Product Cofee는 어떻습니까?? 백도어를 얼마나 얻을 수 있습니까??

https : // www를 시청하십시오.YouTube.com/watch?v = l6hip_ex72c

타임 스탬프 09:50에서주의 깊게 들어보십시오

자신에게 물어

“이 암호화 algorythm을 생각해 낸 첫 번째 사람?”

“내가하기 전에 다른 사람 이이 암호화를 생각해 냈을 수 있습니까??”

“그들은 그것을 비밀로 유지했을 수 있었습니까?”

“이제이 암호화가 모두 금이되었다는 것을 알지 못하도록 비밀로 유지할 수 있습니까??”

두목’t 내가 싫어하는 거위 난 너를 웃었다. 두목’t 악을한다.

MS Bitlocker를 잊어 버리십시오 하다 정부를 허용하는 백도어가 있습니다’T 및 LE는 보안을 우회하고 파일을 해독합니다. 나는 돈을하지 않는다’t 세부 사항을 기억하지만 Gov 용 PPT 프레젠테이션 MS를 보았습니다’T 및 LE 조직은 BitLocker 보호 데이터에 액세스하는 방법을 단계별로 설명하는 조직입니다 (이것은 98/XP 시스템의 경우, CAN’t 백도어가 여전히 7/8/10에 존재하는지 말하십시오). 보안이 당신에게 그렇게 중요한 경우 MS를 덤프하고 microSD 카드와 같은 분리 된 장치에 저장된 Luks 헤더 또는 잃어버린 리눅스 시스템을 사용하여 Luks 암호화 된 Linux 시스템을 사용하십시오. Luks 헤더가 없으면 NSA에 수십 년 또는 수백 년이 걸릴 것입니다’암호화 된 데이터의 머리 또는 꼬리를 만들기위한 s cryptanalysis.

Luks 암호화 된 Linux 시스템을 사용하여 Luks 헤더가 MicroSD 카드와 같은 별도의 장치 또는 손실, 숨기기 또는 파괴하기 쉬운 것과 함께 저장하십시오.

그냥 돈’당신이 아닌 한 우분투를 사용하십시오’ve 정말로 당신을 확신했습니다’백업…

FAQ를 인용합니다,

특히 Ubuntu 설치 프로그램은 여러 가지 방법으로 Luks 컨테이너를 죽일 의향이있는 것 같습니다. Ubuntu의 책임있는 사람들은 크게 신경 쓰지 않는 것 같습니다 (Luks 컨테이너를 인식하는 것은 매우 쉽습니다). 우분투를 설치하는 과정을 당신이 가질 수있는 루크스 컨테이너에 심각한 위험으로 취급하십시오.

그것’설치하는 것뿐만 아니라 조심해야 할뿐만 아니라 때로는 업그레이드가 필요합니다…

그러나 우분투는 “et” 그리고 집에 전화를 걸었습니다 “원격 측정” 기타 그냥 쓰레기를 쓰는 것이 가장 좋습니다’S 파생물.

“Bitlocker Protected Data에 액세스하는 방법을 단계별로 설명’t 백도어가 여전히 7/8/10에 존재하는지 말하십시오).”

98/xp는 Bitlocker가없고 결코 없었습니다. Bitlocker는 Vista에서 시작했습니다.

투명성은 비즈니스 및 인간 거래의 핵심입니다. WizardcyPrushacker@gmail을 얻었습니다.com 이메일, 여기에서 그가이 라이프들 중 하나라고 생각했지만 놀랍게도 그는 내가 만난 가장 현실로 판명되었고, 나는 두 가지 다른 일을 위해 그를 고용했고 그는 둘 다 완벽하게했습니다. 여전히 비 윤리적이고 가짜 해커에 연락하고 있다면 진정한 해커에 대한이 의견을 제시 한 후 광대가 될 것입니다..안녕히 가세요……

내가 생각해’ll 대신 Veracrypt를 사용하고 Microsoft에서 Boot Config 데이터가 변경되어 부팅 할 수없는 가끔 부팅 할 수없는 것을 처리합니다’업데이트 중에 변덕이 있습니다.

어느 것이 더 재미 있는지 확실하지 않습니다 : 당신 “1337 H4X0R” 페르소나’S Moniker 또는 그녀가 Gmail을 사용합니다.

M $ 쓰레기 수거통의 화재를 모두 피하지 않겠습니까?? (수사적 질문)

(거기에 있는지 확실하지 않습니다’여기에 어떤 종류의 알림 시스템이 너무 의심스러워’ll이 이것을 읽었지만…)

나는 개인적으로 별도의 SSDS에서 듀얼 부팅 Windows 10 (LTSC) 및 Linux (Manjaro). 나는 와인 또는 VM을 통해 Linux에서 사용하기 어려운 게임 및 기타 Windows 전단 프로그램을 위해 Windows 10을 순전히 유지합니다. 나’M Linux 하드 드라이브를 일일 운전자로 천천히 로그인하지만 게임으로 인해 여전히 Windows에서 나 자신을 많이 발견합니다.

나는 Veracrypt와의 암호화를 선호하지만, 나의 유스 케이스 (및 위협 모델)의 경우, Bitlocker’여기서 자세히 설명하는 마음… 그러나 나는’여기서 알림 시스템에 대한 의심).

코멘트를 남겨주세요 답장 취소

Joe MacInnis의 Bruce Schneier의 사이드 바 사진.

Bruce Schneier에 대해

저는 보안, 기술 및 사람들의 교차로에서 일하는 공공 이익 기술자입니다. 2004 년부터 블로그와 1998 년부터 월간 뉴스 레터에서 보안 문제에 대해 글을 쓰고 있습니다. 저는 Harvard ‘s Kennedy School의 동료이자 강사, EFF의 이사, Infrupt, Inc의 보안 아키텍처 책임자입니다. 이 개인 웹 사이트는 해당 조직 중 어느 것도 의견을 표현합니다.

관련 항목

- 영국은 엔드 투 엔드 암호화를 위협합니다

- Pwn2own 밴쿠버 2023의 해킹

- Crystals-Kyber에 대한 측면 채널 공격

- 스코틀랜드의 메리 여왕 편지는 해독했다

- Threema의 보안 분석

- FBI는 Tor 사용자를 식별했습니다

특집 에세이

- 암호화의 가치

- 데이터는 독성 자산이므로 버리지 않으십시오?

- NSA가 국가 안보를 위협하는 방법

- 테러리스트는 Google 어스를 사용할 수 있지만 두려움은 금지 할 이유가 아닙니다

- 보안 극장의 칭찬으로

- 공포를 거부합니다

- 프라이버시의 영원한 가치

- 테러리스트는 영화 음모를 수행하지 않습니다

Bitlocker 신뢰할 수 있습니다?

내 질문은 Bitlocker의 암호화가 작동하는지 여부에 관한 것이 아니라 잠재적 백도어에 대한 보안 감사가 있었는지 여부는 Microsoft가 설치했을 수 있습니다. 나는 Microsoft가 이와 같은 소프트웨어에 의도적 인 백도어를 설치하지 않을 것이라는 신뢰가 많지 않습니다. 정부가 마이크로 소프트가 백도어를 추가했다고 요청했다는보고를 보았지만 그와 같은 것이 앞으로 나아 갔는지 확실하지 않습니다.

65.1K 24 24 골드 배지 181 181 실버 배지 218 218 청동 배지

2016 년 6 월 7 일 22:55에 요청했습니다

51 1 1 실버 배지 2 2 청동 배지

Bitlocker는 닫힌 소스이므로 Microsoft가 제외하고 백도어 질문은 대답 할 수 없습니다. 궁극적으로 그들을 신뢰하기로 한 결정은 당신에게 달려 있습니다.

2016 년 6 월 8 일 0:12

혼란을 읽는다면 구매 백도어가있는 경우 실제로 의문이 아니지만 Bitlocker가 독립적으로 감사 된 경우 구매하십시오.

2016 년 6 월 8 일 0:25

특정 방식으로 구성 될 때 CESG (영국 정부)에 의해 신뢰됩니다. 그러나 그 자체로는 정부 기관으로서 잠긴 데이터에 액세스 할 수 있거나 다른 사람들이 데이터에 액세스하는 것을 방지하는 데 관심이있을 수 있습니다. 감사조차도 이것을 해결하지 못할 것입니다 – 암호화 백도어가 있다면 그것을 찾는 유일한 방법은 열쇠를 아는 것입니다. 사용 된 기계 및 컴파일러를 포함하여 전체 체인을 코드에서 배포로 확인할 수 없으면 말할 수 없습니다.

2016 년 6 월 8 일 9:34

3 답변 3

공급 업체 또는 프로젝트에서 소프트웨어를 설치할 때마다 해당 공급 업체 또는 프로젝트에 대한 신뢰를 얻고 악의적 인 코드를 배치하지 않고이를 확보하는 합리적인 작업을 수행했습니다.

어떤 사람들은 오픈 소스가 이것에 대한 답이라고 제안 할 수도 있지만, 반복 가능한 빌드와 신뢰하는 사람이 수행 한 전체 소스 코드 감사가 없으면 일반 사용자에게 생각하는 것보다 혜택이 적습니다.

보안의 대부분의 것들과 마찬가지로 이것은 위협 모델로 나옵니다. Microsoft를 신뢰하지 않으면 소프트웨어를 사용하지 마십시오. Bitlocker는 솔직히 당신의 걱정 중 가장 적습니다. MS가 당신을 타협하고 싶다면 보안 업데이트를 할 수 있습니다 (보안 업데이트를 설치합니다. )).. 물론 이것은 당신이 사용하는 OS 및 응용 프로그램 소프트웨어에 관계없이 사실입니다. OSX, Apple은 당신을 타협 할 수 있습니다, 데비안 리눅스, 데비안 프로젝트는 당신을 타협 할 수 있습니다.

현실적으로 더 나은 질문은 “그들이 원하는 것 같아요”입니다?

2016 년 6 월 12 일 18:52에 답변했습니다

Rory McCune Rory McCune

61.7K 14 14 골드 배지 140 140은 배지 221 221 브론즈 배지

기술적으로는 사소한 일이지만 Microsoft가 고객 컴퓨터에 트로이 목마를 설치하는 것에 대해 전혀 걱정하지 않습니다. 그러한 경우가 공개되면 사람들이 다른 운영 체제로 전환하기 때문에 Microsoft의 비즈니스에 엄청난 타격이 될 것입니다. 법 집행 기관을 사용하기 위해 Bitlocker에서 백도어 또는 약점을 만드는 것은 제 생각에 훨씬 더 신뢰할 수있는 위협입니다.

2017 년 5 월 5 일 12:07

Microsoft를 신뢰하지 않으면 Windows를 사용하지 마십시오. Bitlocker를 사용하면 Microsoft가 소개했을 수있는 백도어에 더 취약 해지지 않습니다. 암호화 소프트웨어는 실제로 백도어를 넣을 수있는 가장 좋은 곳이 아닙니다. 그것은 상당히 좁은 작업을 가지고 있으며, 디버거를 실행하는 누군가로부터하고있는 일을 안정적으로 숨기는 것은 불가능하며, 저장 한 정보를 추출하는 것은 다소 번거 롭습니다. 물론 Bitlocker는 주장하는 것보다 약한 암호화를 사용할 수 있지만 데이터를 원하는 사람은 최소한 암호 텍스트를 얻으려면 여전히 기계에 액세스해야합니다.

Microsoft가 백도어를 심고 싶다면 Windows 커널에 쉽게 넣을 수 있습니다. 커널이 무엇을하고 있는지 알기가 어렵습니다. Windows 내부에서 실행되는 디버거를 믿을 수 없습니다. 가상 머신에서 실행해야합니다. 그리고 Steally Backdoor는 가상 시스템에서 다르게 실행되거나 단순히 비활성화 될 수 있습니다 (많은 악성 코드가 VM에서 실행중인 경우 많은 악성 코드가 비활성화됩니다). 시스템이 정보를 지속적으로 추방하는 경우 커널에 의해 수행 되더라도 네트워크 장비로 감지 할 수 있습니다. 그러나 커널에 백도어가있는 경우 특정 신호를 수신 할 때만 추출을 시작하는 백도어가 있으면 사실상 찾기가 불가능합니다.

다른 방법으로 넣습니다, “Bitlocker 신뢰할 수 있습니다?” 잘못된 질문입니다. 올바른 질문은입니다 “Bitlocker의 신뢰할 수있는 기반은 신뢰할 수 있습니다?”, 그리고 신뢰할 수있는 Bitlocker 기반에는 창문의 많은 부분이 포함됩니다. Bitlocker를 불러 일으키는 것은 의미가 없습니다. (아마도 Bitlocker를 의심하는 것은 무엇입니까? “그들” 데이터를 보호하지 않고 “그들의” 더 쉬운 일!))

Bitlocker 뒷문 – TPM 전용 : 도난당한 노트북에서 회사 네트워크 내부까지

Bitlocker Drive 암호화는 운영 체제와 통합되어 손실, 도난 또는 부적절하게 해체 된 컴퓨터의 데이터 도난 또는 노출의 위협을 해결하는 데이터 보호 기능입니다. 분실되거나 도난당한 컴퓨터의 데이터는 소프트웨어 공격 도구를 실행하거나 컴퓨터를 전송하여 무단 액세스에 취약합니다’다른 컴퓨터에 대한 하드 디스크. Bitlocker는 파일 및 시스템 보호를 향상시켜 무단 데이터 액세스를 완화하는 데 도움이됩니다. Bitlocker는 또한 Bitlocker로 보호 된 컴퓨터가 해체되거나 재활용 될 때 데이터에 액세스 할 수없는 렌더링을 돕습니다. Mac 장치 및 Bitlocker Drive 암호화 아키텍처 및 구현 시나리오에서 FileVault 디스크 암호화 활성화 방법에 대한 다음 안내서를 참조하십시오. 보고 싶을 수도 있습니다 “PBA /없는 PBA, UEFI, 보안 부팅, 바이오스, 파일 및 디렉토리 암호화 및 컨테이너 암호화를 통한 전체 디스크 암호화에 대한 통찰력”, Windows 10 및 가상 머신에서 Bitlocker 드라이브 암호화를 활성화 또는 비활성화하는 방법.

그만큼 tpm-onlY 모드는 컴퓨터를 사용합니다’핀 인증이없는 S TPM 보안 하드웨어. 즉, 사용자는 Windows 사전 부팅 환경에서 핀을 제출하지 않고 컴퓨터를 시작할 수 있습니다 TPM+핀 모드는 컴퓨터를 사용합니다’S TPM 보안 하드웨어 및 인증으로 핀. 사용자는 컴퓨터가 시작될 때마다 Windows 사전 부팅 환경 에서이 핀을 입력해야합니다. TPM+핀은 준비된 TPM이 필요하며 시스템의 GPO 설정은 TPM+핀 모드를 허용해야합니다.

이것은 공격자가 조직에 액세스 할 수 있는지 확인하기 위해 Dolos Group의 보안 전문가의 최근 연구입니다’도난 장치의 네트워크와 측면 네트워크 이동을 수행합니다. 그들은이 조직의 표준 보안 스택으로 전제 된 Lenovo 노트북을 전달했습니다. 노트북, 테스트 자격 증명, 구성 세부 사항 등에 대한 사전 정보가 없습니다. 그들은 그것이 100% 블랙 박스 테스트라고 말했습니다. 일단 장치를 잡으면 직접 작업하기 위해 직접 향하고 노트북 (BIOS 설정, 정상적인 부팅 작업, 하드웨어 세부 사항 등)의 정찰을 수행하고 많은 모범 사례가 따르고 많은 일반적인 공격을 무효화하고 있음을 언급했습니다. 예를 들어:

- PCIEECH/DMA 공격은 인텔 때문에 차단되었습니다’S VT-D BIOS 설정이 활성화되었습니다.

- 모든 BIOS 설정은 비밀번호로 고정되었습니다.

- USB 또는 CD에서 부팅을 방지하기 위해 BIOS 부츠 주문이 잠겨 있습니다.

- Secure Boot은 완전히 활성화되어 서명되지 않은 운영 체제를 방지했습니다.

- Kon-Boot Auth 바이 패스는 전체 디스크 암호화로 인해 작동하지 않았습니다.

- USB 이더넷 어댑터를 통한 Lan Turtle 및 기타 응답자 공격은 사용 가능한 것이 없습니다.

- SSD는 Microsoft를 사용하여 전체 디스크 암호화 (FDE)입니다’S Bitlocker, 신뢰할 수있는 플랫폼 모듈 (TPM)을 통해 확보

다른 일이 작동하지 않으면 서 TPM을 살펴 봐야했고 정찰에서 노트북이 Windows 10 로그인 화면에 직접 부츠를 부팅한다는 것을 알았습니다. 이것은 TPM 전용 구현입니다.

Bitlocker 암호화와 함께 드라이브 암호 해독 키가 TPM에서만 가져 오는 것을 의미합니다. Bitlocker의 기본값 인 사용자가 제공하는 핀 또는 비밀번호가 필요하지 않습니다. TPM 전용 사용의 장점은 두 번째 요소 (PIN + 암호)의 사용을 제거하여 사용자가 장치를 암호화하는 데 사용하도록 설득하는 것입니다. 그룹 정책을 통해 Bitlocker 사전 부팅 인증을 활성화하는 방법을보고 싶을 수도 있습니다.

그들은 그것을 말했습니다 암호 또는 핀과 같은 추가 보안 소개 이 공격을 방해했을 것입니다.

– 즉, 비밀번호와 함께 TPM + PIN 또는 TPM을 사용하는 것이 좋습니다. 즉, 핀을 사용하면 모든 형태의 공격을 거의 제거하고 장치가 켜질 때마다 장치가 TPM에서 키를 잡지 않습니다. 드라이브를 잠금 해제하려면 추가 핀이 필요하므로 핀이 없으면이 안내서에 설명 된대로 창을 부팅 할 수 없습니다. 그러나 그것은’일부 사용자가 눈에 띄게 찾을 수있는 또 다른 인증 계층.

프리 로곤과 함께 VPN을 사용하는 사람들의 경우 장치에 액세스 한 후 액세스 할 필요없이 장치에 액세스 할 수 있으므로 네트워크 내에서 많은 측면 이동이 발생할 수 있습니다.

요약: TPM은 매우 안전하고 공격은 거의 불가능합니다. 결함은 Bitlocker입니다. TPM 2의 암호화 된 통신 기능을 사용하지 않습니다.0 표준, 이는 TPM에서 나오는 모든 데이터가 Windows의 암호 해독 키를 포함하여 일반 텍스트로 나오는 것을 의미합니다. 공격자가 해당 키를 잡으면 드라이브를 해독하고 VPN 클라이언트 구성에 액세스하고 내부 네트워크에 액세스 할 수 있어야합니다.

이것이 고정 될 때까지, TPM + 핀 또는 비밀번호를 사용하는 것이 좋습니다. 이 안내서는 Bitlocker PIN 바이 패스 구성에 도움이됩니다. Windows에서 네트워크 잠금 해제를 구성하는 방법. Microsoft Bitlocker 관리 및 모니터링 도구를 배포하는 방법을 배우고 싶을 수도 있습니다.

이 블로그 게시물이 도움이 되었기를 바랍니다. 궁금한 점이 있으면 의견 세션에서 알려주십시오.