Vazamentos de IP do Webrtc: você ainda deve ficar preocupado

O outro par, o aplicativo da web e o servidor Turn Don’Eu realmente preciso desse acesso se você não’T Revolu -se com o caso de uso de conectividade de rede local. Se conectar uma sessão do WebRTC na rede local (dentro de um escritório da empresa, casa etc.) isn’t O que você’está focado, então você deve ficar bem em não compartilhar o endereço IP local.

Webrtc vaza seu IP real sem interação do usuário?

Foi discutido muitas vezes no Stackoverflow que, por padrão, a tecnologia WebRTC vaza seu IP real, mesmo que você esteja usando um proxy para navegar na web. O que eu não vi discutido é se isso exige que o usuário final clique em um botão para ativar esse tipo de vazamento ou se o vazamento ocorre independentemente de qualquer ação tomada pelo usuário. Por exemplo, quando você vai expressar VPN, eles exigem que você pressione um botão para testar o vazamento do webrtc. Minha pergunta é: isso é feito por razões de privacidade ou, de alguma forma? Em outras palavras, supondo que você nunca precise usar o WebTC Tech (apenas navegador um blog ou loja de comércio eletrônico) e tudo o que você faz é clicar em alguns links – um site ainda pode detectar seu IP real através do WebRTC? Obrigado

Perguntado em 14 de novembro de 2021 às 23:45

Erin Parkinson Erin Parkinson

101 10 10 crachás de bronze

1 Resposta 1

Sim, um navegador pode Detecte seu endereço IP público usando o WebRTC.

Não, o vazamento não depende da interação do botão.

Recentemente, encontrei um repositório Github Webrtc-IP, que pode vazar o endereço IP público de um usuário usando o WebRTC. Isso é poderoso porque você não pode rastreá -lo, pois nada é mostrado na guia Redes.

Infelizmente, esse vazamento não funciona para IPS privado, devido à mudança gradual para o MDNS (pelo menos para o WebRTC), que é descrito completamente neste ótimo blog. De qualquer forma, aqui está uma demonstração de trabalho:

Não tenho certeza se isso vazar seu verdadeiro endereço IP, mesmo se você estiver usando um proxy, mas fique à vontade para testá -lo.

Vazamentos de IP do Webrtc: você ainda deve ficar preocupado?

Aprenda sobre a história dos vazamentos de IP do WebRTC: como uma nova biblioteca JavaScript introduziu involuntariamente uma preocupação de privacidade, como foi explorada e em que grau isso foi resolvido.

• Publicado: 28 de novembro de 2022

Antes de chegar à parte suculenta deste artigo, você precisa entender por que o WebRTC requer seu endereço IP e como isso não é tecnicamente uma vulnerabilidade tanto quanto um recurso do WebRTC.

Por que o webrtc precisa do meu endereço IP?

Um endereço IP (Internet Protocol) ajuda a rotear dados em torno das redes. Cada dispositivo recebe um endereço IP exclusivo que pode ser usado para identificá -lo. Um endereço IP pode ser local ou público, um endereço local é usado para se comunicar com dispositivos locais na mesma LAN (rede local da área), enquanto um endereço público é usado para se comunicar com dispositivos pela Internet.

Como funciona o WebRTC e como determina a rota ideal para conectar dois ou mais dispositivos é bastante complicada. Para os propósitos deste artigo, vamos’S Só suponha que o estabelecimento de uma conexão seja uma questão de trocar informações de conexão (endereços IP) entre pares. Essas informações de conexão são chamadas de candidatos de gelo (establishment de conectividade interativa), um método padrão de travessia de NAT (tradução de endereços de rede) usada no WebRTC, que mostra os métodos disponíveis que o par pode se comunicar através (diretamente ou através de um servidor de turno).

- Endereços IP locais

- Endereços IP públicos encontrados através de servidores de atordoamento

- Endereços IP públicos encontrados através de servidores Turn.

Para os colegas estabelecem uma conexão ideal, essas informações são necessárias. Por exemplo, se dois dispositivos estiverem conectados à mesma rede local, eles precisam de acesso um ao outro’s endereços IP locais. Enquanto eles’não está na mesma rede, eles precisarão de um IP público acessível.

Com os navegadores modernos e a crescente necessidade de acessar recursos como dispositivos’ webcams e microfones, uma API fácil de usar era necessária. Foi aqui que entrou o WebRTC, uma biblioteca JavaScript incorporada em navegadores modernos e ativada por padrão.

Ele fornece uma API conveniente para os desenvolvedores interagirem e facilitará a criação de uma conexão de mídia entre vários pares. Parte dessa facilidade de uso requer uma maneira de recuperar os candidatos ao gelo para o dispositivo local, pois essas informações devem ser compartilhadas com qualquer outro par para criar uma conexão. Como tal, o WebRTC expõe uma maneira conveniente de acessar os candidatos a gelo e, indiretamente, uma maneira fácil de acessar um dispositivo’s Endereço IP local e público.

NAT: endereços IP privados e públicos

O IPv4 foi introduzido em 1983 e seu formato de 32 bits permite apenas ~ 4.3 bilhões de endereços únicos. Hoje temos mais do que esse número de dispositivos exclusivos conectados à Internet, o que significa que cada dispositivo não pode ter um endereço IP público exclusivo.

NAT é um método adotado por firewalls e roteadores para mapear vários endereços IPv4 privados locais para um endereço IPv4 público antes de transferir as informações, que conservam endereços públicos de IPv4 que são legalmente registrados.

Isso significa que quando você conecta seu telefone ou laptop à Internet, você’não estou obtendo um endereço IPv4 público exclusivo; Em vez disso, você’está usando o endereço público do roteador ou seus ISPs (provedor de serviços de internet).

Vazamentos de IP do Webrtc: você ainda deve ficar preocupado

O outro par, o aplicativo da web e o servidor Turn Don’Eu realmente preciso desse acesso se você não’T Revolu -se com o caso de uso de conectividade de rede local. Se conectar uma sessão do WebRTC na rede local (dentro de um escritório da empresa, casa etc.) isn’t O que você’está focado, então você deve ficar bem em não compartilhar o endereço IP local.

Webrtc vaza seu IP real sem interação do usuário?

Foi discutido muitas vezes no Stackoverflow que, por padrão, a tecnologia WebRTC vaza seu IP real, mesmo que você esteja usando um proxy para navegar na web. O que eu não vi discutido é se isso exige que o usuário final clique em um botão para ativar esse tipo de vazamento ou se o vazamento ocorre independentemente de qualquer ação tomada pelo usuário. Por exemplo, quando você vai expressar VPN, eles exigem que você pressione um botão para testar o vazamento do webrtc. Minha pergunta é: isso é feito por razões de privacidade ou, de alguma forma? Em outras palavras, supondo que você nunca precise usar o WebTC Tech (apenas navegador um blog ou loja de comércio eletrônico) e tudo o que você faz é clicar em alguns links – um site ainda pode detectar seu IP real através do WebRTC? Obrigado

Perguntado em 14 de novembro de 2021 às 23:45

Erin Parkinson Erin Parkinson

101 10 10 crachás de bronze

1 Resposta 1

Sim, um navegador pode Detecte seu endereço IP público usando o WebRTC.

Não, o vazamento não depende da interação do botão.

Recentemente, encontrei um repositório Github Webrtc-IP, que pode vazar o endereço IP público de um usuário usando o WebRTC. Isso é poderoso porque você não pode rastreá -lo, pois nada é mostrado na guia Redes.

Infelizmente, esse vazamento não funciona para IPS privado, devido à mudança gradual para o MDNS (pelo menos para o WebRTC), que é descrito completamente neste ótimo blog. De qualquer forma, aqui está uma demonstração de trabalho:

Não tenho certeza se isso vazar seu verdadeiro endereço IP, mesmo se você estiver usando um proxy, mas fique à vontade para testá -lo.

Vazamentos de IP do Webrtc: você ainda deve ficar preocupado?

Aprenda sobre a história dos vazamentos de IP do WebRTC: como uma nova biblioteca JavaScript introduziu involuntariamente uma preocupação de privacidade, como foi explorada e em que grau isso foi resolvido.

• Publicado: 28 de novembro de 2022

Antes de chegar à parte suculenta deste artigo, você precisa entender por que o WebRTC requer seu endereço IP e como isso não é tecnicamente uma vulnerabilidade tanto quanto um recurso do WebRTC.

- Vetores de ataque que demonstram como o WebRTC pode ser explorado

- As implicações de privacidade de um endereço IP vazado

- Como se proteger e se você precisa

Por que o webrtc precisa do meu endereço IP?

Um endereço IP (Internet Protocol) ajuda a rotear dados em torno das redes. Cada dispositivo recebe um endereço IP exclusivo que pode ser usado para identificá -lo. Um endereço IP pode ser local ou público, um endereço local é usado para se comunicar com dispositivos locais na mesma LAN (rede local da área), enquanto um endereço público é usado para se comunicar com dispositivos pela Internet.

Como funciona o WebRTC e como determina a rota ideal para conectar dois ou mais dispositivos é bastante complicada. Para os propósitos deste artigo, vamos’S Só suponha que o estabelecimento de uma conexão seja uma questão de trocar informações de conexão (endereços IP) entre pares. Essas informações de conexão são chamadas de candidatos de gelo (establishment de conectividade interativa), um método padrão de travessia de NAT (tradução de endereços de rede) usada no WebRTC, que mostra os métodos disponíveis que o par pode se comunicar através (diretamente ou através de um servidor de turno).

Existem três tipos de endereços que um cliente WebRTC tenta negociar:

- Endereços IP locais

- Endereços IP públicos encontrados através de servidores de atordoamento

- Endereços IP públicos encontrados através de servidores Turn.

Para os colegas estabelecem uma conexão ideal, essas informações são necessárias. Por exemplo, se dois dispositivos estiverem conectados à mesma rede local, eles precisam de acesso um ao outro’s endereços IP locais. Enquanto eles’não está na mesma rede, eles precisarão de um IP público acessível.

Com os navegadores modernos e a crescente necessidade de acessar recursos como dispositivos’ webcams e microfones, uma API fácil de usar era necessária. Foi aqui que entrou o WebRTC, uma biblioteca JavaScript incorporada em navegadores modernos e ativada por padrão.

Ele fornece uma API conveniente para os desenvolvedores interagirem e facilitará a criação de uma conexão de mídia entre vários pares. Parte dessa facilidade de uso requer uma maneira de recuperar os candidatos ao gelo para o dispositivo local, pois essas informações devem ser compartilhadas com qualquer outro par para criar uma conexão. Como tal, o WebRTC expõe uma maneira conveniente de acessar os candidatos a gelo e, indiretamente, uma maneira fácil de acessar um dispositivo’s Endereço IP local e público.

NAT: endereços IP privados e públicos

O IPv4 foi introduzido em 1983 e seu formato de 32 bits permite apenas ~ 4.3 bilhões de endereços únicos. Hoje temos mais do que esse número de dispositivos exclusivos conectados à Internet, o que significa que cada dispositivo não pode ter um endereço IP público exclusivo.

NAT é um método adotado por firewalls e roteadores para mapear vários endereços IPv4 privados locais para um endereço IPv4 público antes de transferir as informações, que conservam endereços públicos de IPv4 que são legalmente registrados.

Isso significa que quando você conecta seu telefone ou laptop à Internet, você’não estou obtendo um endereço IPv4 público exclusivo; Em vez disso, você’está usando o endereço público do roteador ou seus ISPs (provedor de serviços de internet).

O sucessor do IPv4 é IPv6 e você pode ler mais aqui. Com a introdução do IPv6, o NATS (para sua intenção original) não será mais necessário, pois será possível para cada dispositivo ter um endereço IP exclusivo.

Como o IPv6 é mais novo e não é totalmente adotado, este artigo discutirá a implementação de um vazamento de IP no contexto do IPv4, quão grande é a preocupação de vazar seu endereço IPv4 público ou privado e o que significa se você vazar ambos os dois.

Acessando informações de IP através do WebRTC JavaScript

O endereço IP local pode ser facilmente extraído de um candidato ao gelo:

const pc = novo rtcpeerConnection (); PC.onicecandidate = e => < if (e.candidate) < console.log(e.candidate.candidate.split(" ")[4]); >> PC.createOffer () .então (oferta => pc.setLocaldScription (oferta));Deve -se notar que o acima pode ser executado em qualquer site e funcionará enquanto o WebRTC não estiver desativado manualmente no navegador (ativado por padrão). Mais importante, não há prompt para o código acima; Isso pode ser executado e não será visível para o usuário.

No entanto, se você executou o acima em 2022, você pode observar que ele não imprimirá seu endereço IP local. Em vez disso, isso’ficarei assim:

E6D4675B-0C93-43D1-B4BE-F8AE4D050721.localEste é um endereço MDNS e resolve o problema de vazar endereços IP locais através do WebRTC.

O que é MDNS (DNS multicast)

O sistema de nomes de domínio (DNS) é usado para resolver um nome de domínio, por exemplo, https: // google.com, para um endereço IP. Da mesma forma, o protocolo MDNS resolve nomes de host em endereços IP em pequenas redes que não incluem um servidor de nomes local.

No entanto, funciona um pouco diferente porque não há registro para verificar a correspondência entre o nome do host e um endereço IP. Em vez de consultar um servidor de nome, todos os participantes da rede são abordados diretamente. Quando um cliente deseja saber o endereço IP dentro da rede local de um dispositivo com um determinado nome (digamos Gordon.local), ele envia um multicast para a rede e pergunta qual participante da rede combina com o nome do host. Todos os dispositivos da rede local recebem a solicitação e o dispositivo com o nome correto pode retornar seu endereço IP, também sobre multicast.

Todos os dispositivos da rede local recebem a resposta e agora podem armazenar em cache essas informações para uso futuro.

Como o webrtc usa mdns

Como mencionado anteriormente, o WebRTC tenta conectar colegas da maneira mais ideal. Para maximizar a probabilidade de uma conexão direta ponto a ponto, os endereços IP privados clientes estão incluídos na coleção de candidatos ao gelo, por exemplo, quando dois dispositivos estão na mesma rede local e precisam conectar-se.

No entanto, expor o endereço IP local a qualquer javascript malicioso em execução no navegador pode ter implicações de privacidade – e, como veremos mais tarde, também pode ser usado para explorações mais avançadas.

É por isso que o WebRTC agora usa MDNS. O endereço IP local está escondido com nomes de MDNs gerados dinamicamente. Isso é tratado para você automaticamente – se o WebRTC precisar compartilhar um endereço IP local que considera privado, ele usará um endereço MDNS em vez disso. Se não houver endereço MDNS, ele gerará e registrará um aleatório na rede local.

Este endereço aleatório será usado como substituto para o endereço IP local em todas as negações do SDP e da mensagem de gelo. Isso garante que o endereço IP local não seja’t exposto a JavaScript e, além disso, o endereço IP local é’t exposto a sinalização ou outros servidores.

Abusando da biblioteca WebRTC

Famosamente, em 2015, saiu que o site do New York Time usou o WebRTC sem qualquer uso legítimo para isso. Os artigos foram publicados criticando o site para reunir endereços IP. Isso foi supostamente para rastreamento de fraude de cliques e identificação de bot. Este é apenas um exemplo de inúmeros outros.

Observações interessantes podem ser feitas olhando para o Google’s estatísticas de uso anônimo do Chrome através do status da plataforma Chrome.

Olhando para a porcentagem de cargas de página, o WebRTC é inicializado, o número é bastante grande ~ 6-8%:

Este gráfico mostra a porcentagem de chamadas de RTCPeerConnection nos carregamentos da página do Chrome.

Isso apenas mostra o WebRTC sendo inicializado e não usado. Pode haver razões legítimas para isso, ou pode ser que 6-8% de todas.

O que é interessante no autor’A opinião é que a Covid parecia impactar significativamente o número de cargas de página que exigem uma conexão WebRTC. Se alguma coisa, diminuiu constantemente desde o início do Covid.

Dados mais interessantes estão analisando as chamadas para setLocaldScription, que vimos anteriormente podem ser usados para acessar o IP local de um dispositivo (não é tão grande quanto à preocupação com os navegadores atualizados usando MDNs).

Este gráfico segue um padrão semelhante ao que vimos antes. No entanto, o uso está mais próximo de ~ 2-4%. Por que existe uma diferença tão grande em comparação com o uso do construtor? Isso não está claro, talvez’é apenas um código ruim.

Para concluir a imagem, porém, também precisamos dar uma olhada na chamada para setRemotencription, pois isso é necessário para o WebRTC estabelecer uma conexão ponto a ponto e pode ser considerado “legítimo” usar.

Este gráfico é de longe o mais interessante. Essa é uma diferença significativa do que vimos antes, com o uso sendo uma fração em comparação com as outras chamadas, em torno de 0.01-0.04% de todas as cargas de página. E, curiosamente, aqui podemos ver que segue de perto o que esperaríamos com a pandemia covid, com um aumento de videochamadas seguidas de uma diminuição constante quando as pessoas retornam ao seu escritório ou escola.

Este artigo não está tentando fazer suposições com esses dados. É apenas compartilhado por curiosidade e observar que uma porcentagem significativa das chamadas RTCPeerConnection é potencialmente usada para um propósito que não seja o que o WebRTC foi projetado para. Para obter informações adicionais, dê uma olhada neste artigo e este vídeo. Pode ser que o WebRTC esteja sendo mal utilizado na tentativa de coletar informações sobre o usuário que visita.

Vetor de ataque do mundo real: NatipStreaming

Um ataque interessante, chamado Nat Slipstreaming e descoberto por Samy Kamkar, permite que um invasor acesse remotamente qualquer serviço TCP/UDP ligado a qualquer sistema por trás de uma vítima’s Nat, ignorando a vítima’s Nat/Firewall, apenas visitando um site.

Este artigo venceu’Temos detalhes sobre como o ataque funciona. No entanto, esse ataque é um excelente exemplo para ilustrar alguns dos perigos de expor um endereço IP. O POC deste ataque depende do WebRTC para recuperar uma vítima’s endereço IP local. Outras técnicas são empregadas se o endereço privado não puder ser recuperado através do WebRTC. O ataque também aproveita outros comportamentos do WebRTC e o protocolo de Turn para permitir que ele funcione em circunstâncias adicionais.

Para mais informações, consulte o artigo original de Samy Kamkaror, ou este vídeo de Hussein Nasser.

Preocupação de privacidade: escondendo sua identidade

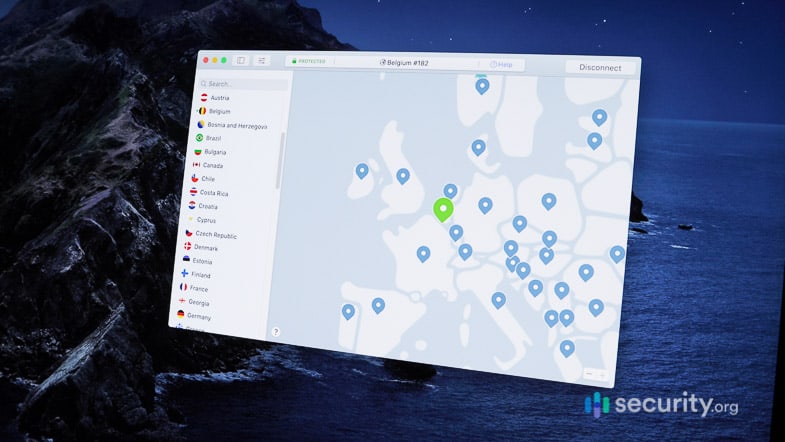

Você’provavelmente vi todos os anúncios de VPN (rede privada virtual) incentivando você a “fique salvo” e esconder sua identidade. A ideia geral é que você não’quero compartilhar seu endereço IP público enquanto navega na Internet. Há muitas razões pelas quais você pode querer usar uma VPN:

- Acesse os recursos da empresa interna disponíveis apenas através da VPN

- Ocultar o tráfego do seu ISP

- Evite anúncios personalizados e resultados de pesquisa do Google com base em seu IP

- Adicionado segurança/criptografia

- Truque sites para pensar em você’re de uma região diferente (Conteúdo da Netflix de acesso à região de acesso, por exemplo)

Mas isso levanta a questão, é realmente tão ruim vazar seu IP público? Uma VPN realmente fornece segurança adicional?

A resposta para isso é: depende. Na maioria das vezes, o uso de uma VPN obscurecerá seu tráfego do seu ISP e fornecerá um endereço IP diferente. No entanto, agora você está apenas mudando a entidade que tem controle. Se você confia na VPN que você’está se conectando a mais do que o seu ISP, provavelmente é uma boa negociação. No entanto, existem leis e jurisdições locais que ISPs e VPNs precisam aderir a. Requer pesquisa para determinar em quem confiar e dependerá de onde você mora e de quais serviços você usa.

Assista a este vídeo, vazei meu endereço IP da LiveOverflow, para uma excelente discussão sobre este tópico:

- Você deve se preocupar em vazar seu endereço IP público

- Você deve usar uma VPN

- IPv6 muda tudo

Algumas takeaways importantes do vídeo são:

- Seu IP público é (provavelmente) compartilhado por muitas pessoas. Pode ser que seu roteador doméstico esteja diretamente conectado à Internet e seja acessível através de um endereço IP público, mas’é provável que você’estar atrás de um NAT adicional na camada ISP.

- Você provavelmente poderia ter um endereço IP rolante, o que significa que ele muda com frequência.

- Digitalizar todo o subconjunto IPv4 venceu’T demore por muito tempo e, se eles quisessem digitalizar problemas de segurança do roteador em toda a faixa, eles poderiam, e seu IP pode ser descoberto independentemente.

- Você’é mais provável de vazar informações confidenciais através da mídia social do que o IP que você’está conectado a.

Tudo dito, ainda existem razões legítimas para ocultar seu endereço IP.

Uma VPN pode protegê -lo de vazamentos IP do WebRTC?

A resposta a esta pergunta também é: depende. Aqui depende da VPN real e se você tem uma extensão de navegador instalada ou não. Você deve pesquisar seu provedor de VPN para determinar se eles empregam técnicas para obscurecer seu “real” Endereço IP da WebRTC e teste se funcionar.

Este artigo discute como o WebRTC pode vazar seu IP mesmo ao usar uma VPN. O artigo também menciona testes que você pode fazer para ver se sua VPN esconde corretamente seu IP.

Como se proteger

Ou a pergunta maior: você precisa ocultar seu IP público?

Isso depende de você decidir em quem você confia mais: VPN, ISP ou uma solução alternativa, como Tor.

Há algumas coisas a considerar:

- Sua VPN pode não mascarar seu IP real e vazar através do WebRTC ou de alguns outros meios.

- Sua VPN tem a mesma probabilidade de registrar seu tráfego e vendê -lo aos anunciantes como seu ISP é.

- As leis do seu país precisam ser levadas em consideração.

- É possível desativar o WebRTC em todos os navegadores (não é fácil de fazer no Chrome e requer uma extensão a ser instalada).

- Indiscutivelmente, a maneira mais segura de mascarar sua identidade on -line é usar o Tor (com o navegador Tor que desativa o WebRTC). Isso expõe outros riscos a considerar.

Certifique-se de pesquisar, entender os riscos e trade-offs e fazer alguns testes para garantir que a solução escolhida funcione conforme o pretendido e atenda às suas necessidades de privacidade da Internet.

Vazamentos WebRTC: um guia completo

Este recurso é Webrtc e hoje, nós’eu falarei sobre tudo o que há para saber sobre isso. O que é webrtc? Por que os vazamentos do webrtc acontecem? E o mais importante, como podemos nos proteger dessa vulnerabilidade?

Vazamentos WebRTC

Para simplificar, os vazamentos do webrtc podem revelar seu dispositivo’S Endereço IP público, que é o identificador exclusivo que seu provedor de serviços de Internet atribuiu ao seu dispositivo.

Isso pode ser problemático, especialmente se você’RE Usando uma VPN. O ponto principal do uso de VPNs é ocultar seus endereços IP públicos. Se seus navegadores tiverem vazamentos de webrtc, eles poderão comprometer seus endereços IP de qualquer maneira.

O resultado? Bem, há muitas coisas que outros podem fazer com seu endereço IP. Por exemplo:

- Seu provedor de serviços de Internet pode rastrear sua atividade online.

- Os governos podem espionar você.

- Os cibercriminosos podem acessar ou roubar dados pessoais.

- Os anunciantes podem enviar seu spam personalizado.

Em suma, os vazamentos do WebRTC representam grandes riscos de segurança. Não apenas isso, mas se você’Estando usando VPNs para alterar sua região do Netflix e acessar conteúdo georestrito, o WebRTC Vaks pode interromper suas sessões de compulsão. Ninguém quer isso.

Sabe a diferença: Dois ou mais dispositivos podem ter o mesmo endereço IP privado (local), mas os endereços IP públicos (reais) são únicos. Que’é por isso que ocultar seu endereço IP público é essencial para alcançar a privacidade online.

O que é webrtc?

Para entender como os vazamentos de Webrtc são arriscados, precisamos dar um passo atrás e conversar sobre o WebRTC primeiro. WebRTC significa Comunicação em tempo real da Web. Isto’S um projeto de código aberto e gratuito que fornece navegadores da Web e aplicativos móveis com recursos de comunicação em tempo real. 1

Se você’Re um site ou desenvolvedor de aplicativos, o WebRTC facilita a criação de soluções de comunicação. Mas mesmo se você’Não, o WebRTC nos beneficia, os usuários finais.

Um dos recursos do WebRTC é que ele permite a comunicação direta entre navegadores ou aplicativos sem um servidor intermediário. Isso se traduz em transferências mais rápidas e menos laggy de vídeo, áudio e arquivos grandes, e é por isso que o WebRTC é popular entre os serviços de bate -papo por vídeo, transferência de livros e transferência de arquivos. Alguns dos aplicativos que usam WebRTC são:

- Google Meet e Google Hangouts

- Facebook Messenger

- Discórdia

- Amazon Chime

O problema com o webrtc

Como você pode ver, o webrtc não é necessariamente uma coisa ruim. No entanto, se você deseja ocultar seu endereço IP, pode haver um pequeno problema. Veja bem, quaisquer dois dispositivos que usam o WebRTC para se comunicar precisam se conhecer’s endereços IP públicos.

É aqui que os vazamentos do webrtc entram. Os atores de terceiros podem explorar canais de comunicação WebRTC para obter os endereços IP reais das partes envolvidas, o que seria uma ameaça de privacidade. Os vazamentos do WebRTC podem até ignorar os túneis criptografados de algumas VPNs.

Para piorar ainda mais, a troca de endereços IP entre dois dispositivos faz parte do WebRTC’S funcionalidade básica; isto’não é algo que você pode desativar ou pular. Então, como podemos nos proteger de vazamentos webrtc? Existem duas opções:

- Encontre e bloqueie vazamentos do WebRTC

- Desative o webrtc no seu navegador inteiramente

Como verificar vazamentos do webrtc

Isto’é muito fácil de verificar seus navegadores para vazamentos do WebRTC.

- Primeiro, descubra e anote seu dispositivo’s endereço IP público. Se você precisar de instruções para encontrar seu endereço IP, confira estes guias de instruções:

- Como encontrar seu computador’s endereço IP

- Como encontrar seu Mac’s endereço IP

- Como encontrar seu iPhone’s endereço IP

- Como encontrar seu roteador’s endereço IP

- Como encontrar seu Roku’s endereço IP

- Como encontrar sua impressora’s endereço IP

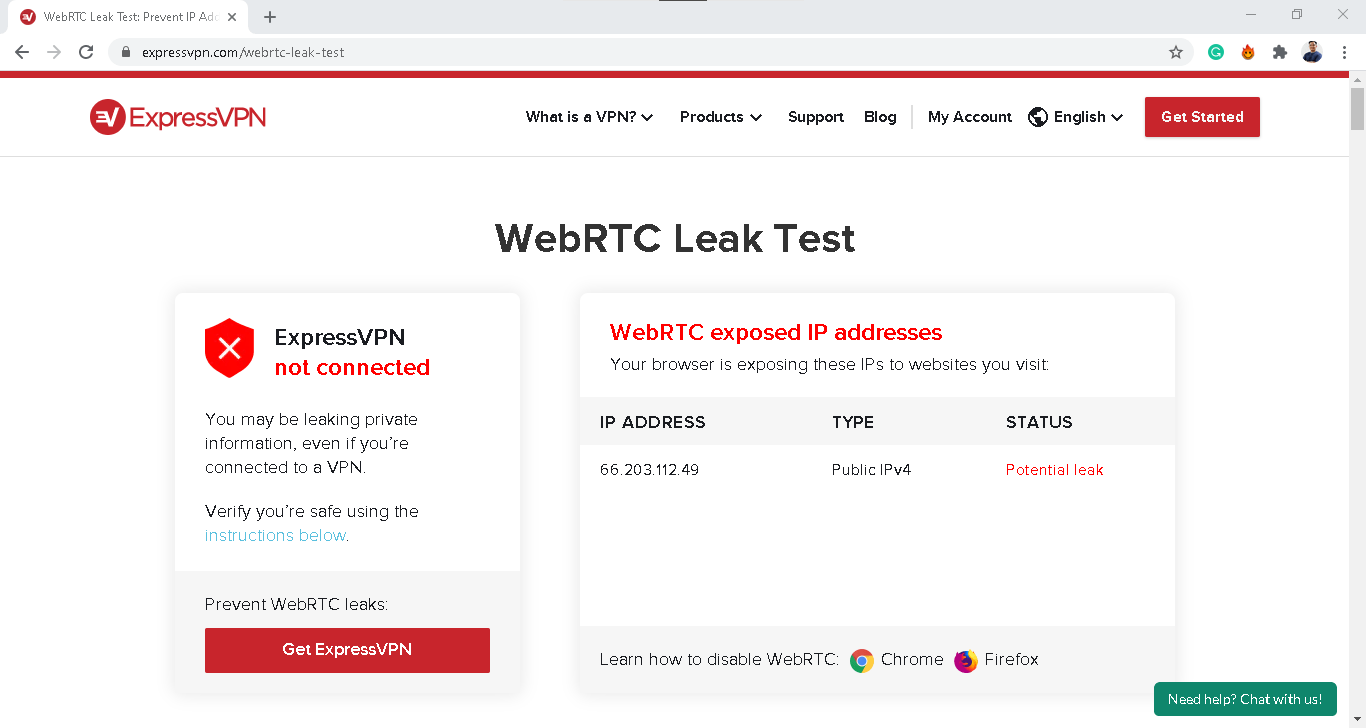

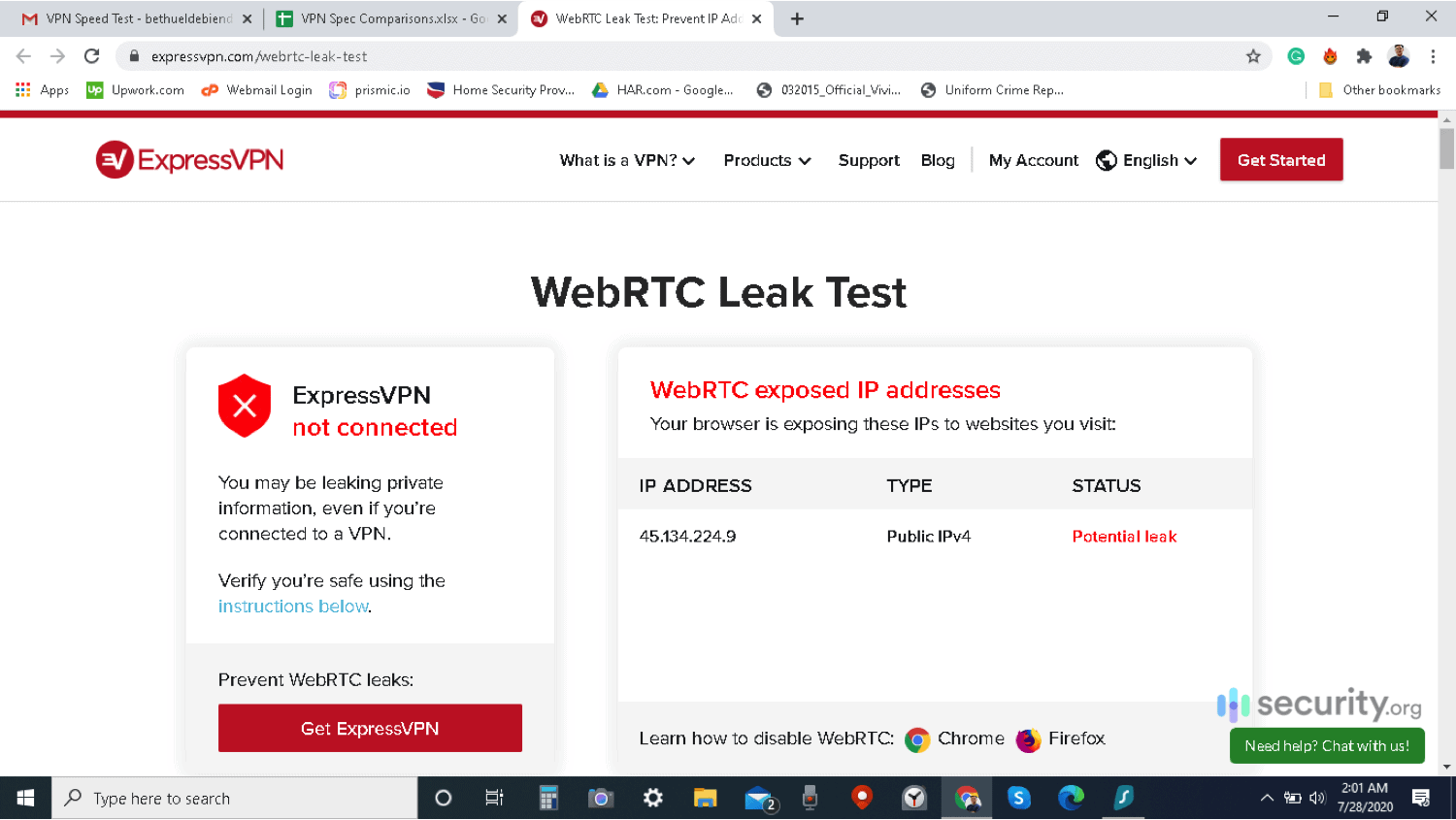

- Em seguida, use a ferramenta de teste de vazamento do WebRTC no ExpressVPN’s site. 2

- Se o endereço IP na ferramenta de teste de vazamento corresponder ao seu dispositivo’S Endereço IP, então seu navegador pode estar vazando seu endereço IP via WebRTC.

Lembre -se de que o WebRTC é um recurso do navegador; portanto, se você usar navegadores diferentes, certifique -se de testá -los todos.

Observação: Firefox, Google Chrome, Opera e Microsoft Edge são mais vulneráveis a vazamentos do WebRTC porque esses navegadores são inadimplentes para o WebRTC.

Como bloquear vazamentos do webrtc

Agora, se o seu navegador estiver vazando seu endereço IP via webrtc, você precisará bloquear o vazamento imediatamente. Você pode fazer isso usando VPNs. Sim, sabemos, dissemos anteriormente que os vazamentos do WebRTC podem ignorar algumas VPNs, mas apenas porque nem todas as VPNs prestam atenção a esse tipo de vazamento. É por isso que, quando estamos testando VPNs, sempre realizamos testes de vazamento do WebRTC neles. Por exemplo, todas as melhores VPNs do nosso livro passaram no teste de vazamento do WebRTC. Isso significa que eles permitem que o WebRTC funcione, mas apenas através de seus túneis criptografados. Dessa forma, pessoas de fora e terceiros não podem explorar canais de comunicação WebRTC para obter endereços IP. Para verificar se sua VPN é capaz de bloquear vazamentos do webrtc, eis o que você deve fazer.

Como bloquear vazamentos do WebRTC com uma VPN

- Desative sua VPN.

- Encontre e observe o endereço IP público do seu dispositivo.

- Ligue sua VPN de volta.

- Abra o seu navegador para a Ferramenta de Teste de Vazamento do WebRTC da ExpressVPN.

- Se estiver mostrando o endereço IP real do seu dispositivo da Etapa Dois, então há um vazamento. Se estiver mostrando um endereço IP diferente, então sua VPN funciona.

Se você descobrir que seu VPN não é’fazendo qualquer coisa para evitar vazamentos do WebRTC, você pode entrar em contato com seu provedor de VPN e cancelar seu serviço VPN, mudar para uma nova VPN ou prosseguir para a solução mais infalível para vazamentos do WebRTC: desativando o WebRTC.

Dica profissional: Os vazamentos do WebRTC são uma das coisas que verificamos ao testar VPNs. Saiba mais sobre como escolhemos VPNs em nosso guia VPN.

Como desativar o webrtc

Antes de desativar o webrtc, lembre -se de que isso o impedirá de usar as funcionalidades que o acompanham. Que’é por isso que recomendamos experimentar VPNs primeiro. As VPNs permitirão que você use os serviços do WebRTC, mas de uma maneira mais segura. Se você’tenho certeza que você deseja desativar o webrtc, aqui, aqui’s como fazer isso.

cromada

Curiosidade: o Google é um dos principais apoiadores do projeto WebRTC e, como tal, não há como desativar o WebRTC no Chrome permanentemente. Que’é infeliz; No entanto, existem extensões de navegador que permitirão que você gerencie ou desative o WebRTC temporariamente.

- Limitador de rede WebRTC: Este complemento feito no Google não faz’t Desligue o webrtc, mas ele reconfigura o webrtc’S Opções de roteamento de tráfego. Uma das coisas que faz é que ele exige que o tráfego do WebRTC passe por servidores proxy, dificultando a roubar endereços IP. 3 Isso é semelhante ao que as melhores VPNs para o Chrome fazem, mas em vez de túneis criptografados, o limitador de rede WebRTC usa servidores de proxy.

- Controle webrtc: Esta extensão simples do navegador permite ligar e desligar o webrtc. Quando o controle do WebRTC está ativado, seu navegador Chrome vai parar de usar o WebRTC.

- Vazamento WebRTC Preven: Semelhante ao limitador de rede WebRTC, essa extensão impede vazamentos do WebRTC, controlando as configurações de privacidade do WebRTC ocultas e as opções de roteamento.

- WebRTC Protect – Protect IP Vak: Por padrão, esta extensão do navegador desativa o webrtc. No entanto, você pode configurá -lo para permitir que você continue usando o webrtc. Se o fizer, ele controlará suas opções de roteamento WebRTC, como o WebRTC Network Limiter.

Safári

Safari é mais rigoroso do que a maioria dos navegadores em termos de manuseio de usuários’ privacidade. Alguns podem até dizer que você não’preciso desligar o webrtc, e que tudo o que você precisa é uma boa VPN para Safari. No entanto, se você quiser uma paz de espírito absoluta, pode desligar o WebRTC em algumas etapas simples:

- Open Safari.

- Clique em Safari na barra de menus.

- Clique em preferências.

- Na janela de configurações que aparece, vá para a guia avançada.

- Role para baixo e marque a caixa de seleção que diz o Show Develop Menu na barra de menus.

- Feche a janela de configurações.

- Clique no botão Desenvolva na barra de menus.

- Selecione recursos experimentais.

- Clique em Remover API Legacy WebRTC.

Observe que desativar o WebRTC no Safari afeta apenas a sessão atual. Depois de fechar e reabrir o navegador, o webrtc liga novamente.

Raposa de fogo

Como o Google, Mozilla Firefox é um forte defensor do webrtc. Se VPNs para o Firefox podem’T para evitar vazamentos do WebRTC, você pode desligar completamente o WebRTC seguindo estas etapas:

- Firefox aberto.

- Digite sobre: Config na barra de endereço.

- Clique em Aceito o risco!

- Mídia de tipo.PeerConnection.ativado na barra de pesquisa.

- Clique duas vezes no resultado para alterar o valor de verdade para false.

Borda

Por fim, aqui’s Como desativar o WebRTC no Microsoft Edge:

- Borda aberta.

- Tipo Edge: // sinalizadores na barra de endereço.

- Pressione Enter.

- Procure IPS local do AnonyMize exposto por WebRTC.

- Clique no menu suspenso ao lado e selecione Ativar.

- Edge solicitará que você reinicie o navegador para que as novas configurações entrem em vigor.

- Feche e depois reabra a borda.

E os IDs de dispositivo?

Embora o principal problema com vazamentos do WebRTC seja o vazamento de endereços IP, terceiros também podem usar o WebRTC para obter algumas informações sobre os dispositivos de mídia em seu computador. Estes são seus microfones, câmeras, saída de áudio, CD players e outros. Por exemplo, se você for ao site do navegador vazar, 4, que é outro site que pode detectar vazamentos do WebRTC, você pode ver quais tipos de dispositivos de mídia estão no seu computador.

Felizmente, os navegadores Don’T permite que terceiros obtenham IDs de dispositivo, que são códigos exclusivos de 16 dígitos específicos para dispositivos de mídia. No entanto, terceiros ainda podem ver quais tipos de dispositivos de mídia você tem, assim como os hashes que seu navegador gera no lugar dos IDs de dispositivo.

E como esses hashes gerados pelo navegador mudam apenas quando você limpa seus dados de navegação, só poderia ser uma questão de tempo até que alguém descobre uma maneira de usar essas informações contra você. A boa notícia é que bloquear vazamentos do WebRTC, usando VPNs ou desativando o WebRTC, impede que essas informações sobre o vazamento.

Recapitular

Apesar de todas as coisas boas que o WebRTC traz – transferência mais rápida ao vivo, menos comunicação em vídeo lento, transferências de arquivos mais suaves – podemos’ignorar a ameaça que seus vazamentos representam para nossa privacidade. Como sempre dizemos, a privacidade é tudo e nunca podemos estar muito seguros online. Enquanto esperamos que os desenvolvedores do WebRTC criem soluções para vazamentos do WebRTC, nossas melhores apostas por enquanto são usar VPNs confiáveis ou desativar completamente o WebRTC.

Perguntas frequentes

Para resumir tudo, vamos responder algumas perguntas frequentes sobre vazamentos WebRTC e WebRTC.

Você pode consertar vazamentos do WebRTC usando uma VPN que bloqueia vazamentos do WebRTC ou desativando o WebRTC em seus navegadores inteiramente. O primeiro é a melhor solução se você quiser desfrutar de todas as funcionalidades que acompanham o WebRTC, mas com melhor segurança. VPNs que bloqueiam os vazamentos do WebRTC permitem que o WebRTC funcione no seu navegador, mas apenas através de túneis criptografados. Isso impede que alguém roube seu endereço IP, explorando as comunicações do WebRTC.

Para impedir que o WebRTC vaze no Chrome, você pode usar uma VPN sempre que usar o Chrome. VPNs Route WebRTC Comunicações através de túneis criptografados, impedindo vazamentos do WebRTC. Você também pode usar extensões de cromo como o limitador de rede WebRTC, que reconfigura as opções de roteamento do WebRTC para torná -las mais seguras, ou controle do WebRTC para ativar e desligar o WebRTC à vontade.

Depende. Você deveria’t Desligar WebRTC no seu navegador Se você usar sites ou serviços que dependem do WebRTC, como o Google Hangouts, o Google Meets ou o Facebook Messenger. No entanto, se os serviços que você usa Don’t Use Webrtc, desligar o recurso impede que os vazamentos do WebRTC.

- Encontre e observe seu dispositivo’s endereço IP público.

- Vá para o ExpressVPN’s site de teste de vazamento WebRTC ou qualquer ferramenta on -line que detecte vazamentos do WebRTC.

- Se o seu endereço IP público corresponder ao endereço IP no site, então seu WebRTC está vazando.

O que é o teste de vazamento do WebRTC? [Guia]

Ouvir FUD em torno dos vazamentos de IP do WebRTC e testá -los? As histórias por trás deles são verdadeiras, mas apenas parcialmente.

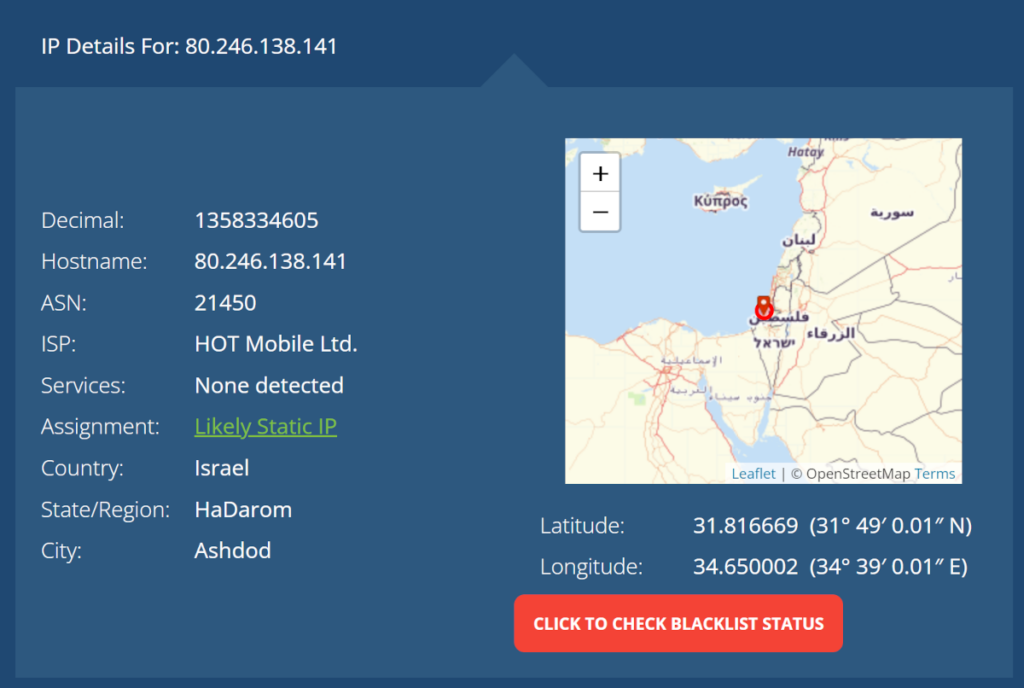

Os testes de vazamento IP do WebRTC eram populares em algum momento, e de alguma forma eles ainda estão hoje. Parte disso está relacionada ao puro FUD, enquanto outra parte é importante considerar e revisar. Neste artigo, eu’tentarei cobrir isso o máximo que puder. Sem vazar meu próprio endereço IP privado (192.168.123.191 no momento, se você deve saber) ou meu endereço IP público (80.246.138.141, enquanto amarrado ao meu telefone na cafeteria), vamos cavar esse tópico juntos ⛏️

Índice

- Premier para endereços IP

- Endereços IP privados e públicos

- Endereços IP e privacidade

- Quem conhece seus endereços IP (s)?

- Desenvolvedores de aplicativos do WebRTC

- Desenvolvedores de VPN

Premier para endereços IP

Endereços IP são o que você fez aqui para ler este artigo em primeiro lugar. É usado por máquinas para alcançar um para o outro e comunicar. Existem diferentes tipos de endereços IP, e um desses agrupamentos é feito entre endereços públicos e privados.

Endereços IP privados e públicos

Era uma vez, a Internet foi construída sobre o IPv4 (e ainda é principalmente). IPv4 significava que cada dispositivo tinha um endereço IP construído em 4 octetos – um total de cerca de 4 bilhões de endereços em potencial. Menos que as pessoas na Terra hoje e certamente menos do que o número de dispositivos que agora existem e se conectam à Internet.

Isso foi resolvido dividindo os intervalos de endereço para os privados e públicos. Um intervalo de endereços IP privado é um intervalo que pode ser reutilizado por diferentes organizações. Por exemplo, aquele endereço IP privado que compartilhei acima? 192.168.123.191? Também pode ser o endereço IP privado que você está usando também.

Um endereço IP privado é usado para se comunicar entre dispositivos hospedados dentro da mesma rede local (LAN). Quando um dispositivo está em uma rede diferente, o dispositivo local o alcança através do dispositivo remoto’s endereço IP público. De onde veio esse endereço IP público?

O endereço IP público é o que um dispositivo NAT se associa ao endereço IP privado. Isto é um “caixa” sentado na beira da rede local, conectando -a à Internet pública. Ele funciona essencialmente como o tradutor de endereços IP públicos para os privados.

Endereços IP e privacidade

Então, temos endereços IP, que são como… endereços domésticos. Eles indicam como um dispositivo pode ser alcançado. Se eu conheço seu endereço IP, sei algo sobre você:

- O endereço IP privado é uma pequena janela para essa rede local. Chega de endereços e alguém pode entender a arquitetura dessa rede (ou assim estou lhe dizendo)

- Endereços IP públicos podem dizer onde está esse usuário. Até certo ponto:

Uma rápida olhada nesse meu endereço IP público de cima, fornece as seguintes informações sobre o Whatismyipaddress.com:

- Meu ISP é um celular quente

- Mas … este é um ponto de acesso celular amarrado do meu smartphone

- E eu definitivamente não estou localizado em Ashdod, embora tenha crescido lá quando criança

- Basta dizer que isso não é’T um endereço IP estático também

- Uma coisa a considerar aqui – um site aparentemente inocente conhece meu endereço IP público. Lá’não é real “privacidade” em endereços IP públicos

É um pouco preciso, mas neste caso específico, não muito. Em outros casos, pode ser muito preciso. O que significa que é bastante privado para mim.

Uma coisa que esses endereços IP desagradáveis podem ser usados para? Impressão digital. Este é um processo de entender quem eu sou baseado na maquiagem e no comportamento da minha máquina e eu. Um endereço IP é uma das muitas características que podem ser usadas para impressão digital.

Se você’não tenho certeza se os endereços IP são uma preocupação de privacidade ou não, então lá’é a noção de que os endereços IP provavelmente são considerados informações privadas de identificação – PII (com base na decisão dos tribunais dos EUA, tanto quanto eu posso recolher). Isso significa que um endereço IP pode ser usado para identificá -lo como uma pessoa. Como isso nos afeta? EU’D diz que depende do caso de uso e do modo de comunicação – mas o que eu sei? Eu não sou um advogado.

Quem conhece seus endereços IP (s)?

Endereços IP são importantes para comunicações. Eles contêm algumas informações privadas neles devido à sua natureza. Quem conhece meus endereços IP de qualquer maneira?

A resposta óbvia é o seu ISP – o fornecedor que fornece acesso à Internet. Ele alocou o endereço IP público que você está usando para você e sabe de qual endereço IP privado você vem (em muitos casos, até atribuiu isso a você através do ADSL ou de outro dispositivo de acesso instalado em sua casa).

A não ser que tu’estou tentando esconder, todos os sites que você acessa conhece seu endereço IP público. Quando você se conectou ao meu blog para ler este artigo, a fim de enviar esse conteúdo para você, meu servidor precisava saber para onde responder, o que significa que ele tem seu endereço IP público. Estou armazenando e usando em outro lugar? Não que eu esteja diretamente ciente, mas meus serviços de marketing como o Google Analytics podem e provavelmente utilizam seu endereço IP público.

Esse endereço IP privado, porém, a maioria dos sites e serviços em nuvem não são’t diretamente ciente disso e geralmente não’também preciso.

WebRTC e endereços IP

O WebRTC faz duas coisas de maneira diferente da maioria dos outros protocolos baseados no navegador por aí:

- Permite comunicações ponto a ponto, diretamente entre dois dispositivos. Isso diverge da abordagem clássica do cliente-servidor, onde um servidor medeia cada mensagem entre clientes

- O WebRTC usa portas dinâmicas geradas por sessão quando necessário. Isso novamente é algo que você ganhou’ver em outros lugares nos navegadores da web onde as portas 80 e 443 são tão comuns

Porque o WebRTC diverge da abordagem cliente-servidor e usa portas efêmeras dinâmicas, lá’é a necessidade de mecanismos de travessia de Nat para poder. Bem … passe por esses nats e firewalls. E enquanto estiver, tente não desperdiçar muitos recursos de rede. É por isso que uma conexão de pares normal no WebRTC terá mais de 4 tipos de “local” endereços como seus candidatos a essas comunicações:

- O endereço local (geralmente, o endereço IP privado do dispositivo)

- Endereço reflexivo do servidor (o endereço IP público recebido através de uma solicitação de atordoamento)

- Endereço de retransmissão (um endereço IP público recebido através de uma solicitação de volta). Este vem em 3 diferentes “sabores”: UDP, TCP e TLS

Muitos e muitos endereços que precisam ser comunicados de um par para outro. E depois negociou e verificou a conectividade usando gelo.

Então lá’é este menor extra “inconveniência” que todos esses endereços IP são transmitidos no SDP, que é dado ao aplicativo em cima do WebRTC para que ele envie pela rede. Isso é semelhante a mim enviando uma carta, deixando o correio ler pouco antes de fechar o envelope.

Endereços IP são necessários para o WebRTC (e VoIP) ser capaz de negociar e comunicar adequadamente.

Este é importante, então eu’Escrevo novamente: os endereços IP são necessários para o WebRTC (e VoIP) ser capaz de negociar e se comunicar adequadamente.

Isso significa que isso não é’t um bug ou uma violação de segurança em nome do WebRTC, mas sim seu comportamento normal que permite que você se comunique em primeiro lugar. Sem endereços IP? Sem comunicações.

Uma última coisa: você pode esconder um usuário’s endereço IP local e até endereço IP público. Fazer isso significa que a comunicação passa por um servidor de turno intermediário.

Passado webrtc “explorações” de endereços IP

O WebRTC é uma ótima avenida para hackers:

- É uma nova peça de tecnologia, então a compreensão é limitada

- O WebRTC é complexo, com muitos protocolos de rede diferentes e superfícies de ataque por meio de suas extensas APIs

- Os endereços IP são necessários para serem trocados, dando acesso a … bem … endereços IP

As principais explorações em torno dos endereços IP nos navegadores que afetam o usuário’A privacidade foi realizada até agora para impressão digital.

A impressão digital é o ato de descobrir quem é baseado na impressão digital digital que ele sai na web. Você pode coletar bastante sobre quem um usuário é baseado no comportamento de seu navegador da web. A impressão digital torna os usuários identificáveis e rastreáveis quando navegam na web, o que é bastante útil para os anunciantes.

Lá’S a giro – o webrtc é/foi uma maneira útil de saber se alguém é uma pessoa real ou um bot em execução na automação do navegador, conforme indicado nos comentários. Muitas das automações de navegador de alta escala simplesmente não podem’T Leove bastante com as APIs do WebRTC no navegador, então fazia sentido usá -lo como parte das técnicas para lançar tráfego real de bots.

Desde então, o WebRTC fez algumas alterações na exposição de endereços IP:

- Não’t exponha endereços IP locais ao aplicativo se o usuário do usuário’T permitiu acesso à câmera ou microfone

- Se ainda precisar de endereços locais, ele usa MDNs

Quem conhece seu endereço IP local no WebRTC?

Existem entidades diferentes em uma sessão do WebRTC que precisam ter seu endereço IP local em uma sessão do WebRTC:

- Seu navegador. Isso é “entranhas” que executa a pilha WebRTC precisa conhecer seu endereço IP local. E isso acontece. O seu navegador também

- O outro par. Este pode ser outro navegador da web ou um servidor de mídia. Eles precisam desse endereço IP para chegar de volta se eles’re na mesma rede que você é. E eles só podem saber que se eles tentarem chegar a você

- O aplicativo da web. Como o WebRTC não tem sinalização, o aplicativo é o que envia o endereço IP local para o outro par

- Extensões do navegador. Isso pode ter acesso a essas informações simplesmente porque eles têm acesso de codificação de JavaScript à página da web conduzindo as comunicações. Como o aplicativo da web tem uma visão clara dos endereços IP nas mensagens SDP, assim como as extensões do navegador que têm acesso a essa página da web e aplicativos da Web

- Turn Servers. Não seu, mas seu par’s Turn Server. Já que o servidor de turno pode atuar como mediador para o tráfego. Precisa do seu endereço IP local para tentar (e principalmente falhar) para se conectar a ele

O outro par, o aplicativo da web e o servidor Turn Don’Eu realmente preciso desse acesso se você não’T Revolu -se com o caso de uso de conectividade de rede local. Se conectar uma sessão do WebRTC na rede local (dentro de um escritório da empresa, casa etc.) isn’t O que você’está focado, então você deve ficar bem em não compartilhar o endereço IP local.

Além disso, se você estiver preocupado com sua privacidade a ponto de não querer que as pessoas conheçam seu endereço IP local – ou endereço IP público – então você não’não quero esses endereços IP expostos.

Mas como o navegador ou o aplicativo podem saber sobre isso?

VPNs parando vazamentos de IP do WebRTC

Ao usar uma VPN, o que você está praticamente fazendo é garantir que todo o tráfego seja canalizado através da VPN. Existem muitas razões para usar uma VPN e todas elas giram em torno da privacidade e segurança – seja do usuário ou da empresa cuja VPN está sendo usada.

O cliente VPN intercepta todo o tráfego de saída de um dispositivo e o rotula através do servidor VPN. As VPNs também configuram servidores proxy para esse fim, para que o tráfego da Web em geral passasse por esse proxy e não diretamente para o destino – tudo isso para ocultar o próprio usuário ou monitorar o usuário’S História de navegação (você vê como todas essas tecnologias podem ser usadas para anonimato ou exatamente o oposto?).

O WebRTC também representa um desafio para as VPNs:

- Ele usa vários endereços e portas. Dinamicamente. Portanto, é um pouco mais difícil de rastrear e redirecionar

- Endereços IP são encontrados dentro do corpo de HTTP e WebSocket Mensagens e não apenas nos cabeçalhos do protocolo. Eles podem ser bastante difíceis de encontrar para excluir/substituir

- O WebRTC usa UDP, o que normalmente não’t Obtendo um tratamento especial por proxies da Web (que tendem a se concentrar no HTTP e no tráfego da WebSocket)

- Eu mencionei que é bastante novo? E os fornecedores da VPN sabem pouco sobre isso

Para fazer tudo isso desaparecer, os navegadores têm políticas de privacidade incorporadas a eles. E as VPNs podem modificar essas políticas para acomodar suas necessidades-coisas como não permitir que o tráfego UDP não fornecido ocorra.

Quanto você deve se preocupar com vazamentos de ip webrtc?

Que’s para você decidir.

Como usuário, eu não’me preocupa muito com quem conhece meu endereço IP. Mas não sou um exemplo – também estou usando o Chrome e o Google Services. Junto com uma assinatura do Office 365 e uma conta do Facebook. A maior parte da minha vida já foi entregue à América corporativa. ��

Aqui estão algumas regras de polegar eu’D Use se eu decidir se me importo:

- Se você’está bloqueando o JavaScript no seu navegador, então você provavelmente não tem nada com que se preocupar – o webrtc venceu’t trabalho sem ele de qualquer maneira

- Assumindo você’não estou usando o Skype, Facebook Messenger, WhatsApp e outros porque você não’Quero que eles o conheçam ou rastreiam, então você deve pensar duas vezes em usar o webrtc também. E se você usar, certifique -se de “plugue” que “Vazamento de IP” em webrtc

- Usando uma VPN? Então significa que você não’eu quero seus endereços IP conhecidos publicamente. Certifique -se de que seu VPN lida com o WebRTC também

- Você substituiu a pesquisa do Google pelo DuckDuckgo em seu navegador? Ou outros mecanismos de busca porque eles se diziam ser mais consciente da privacidade? Então você pode querer considerar o ângulo do WebRTC também

Em todos os outros casos, basta fazer nada e ficar à vontade para continuar usando o webrtc “como é”. A maioria dos usuários da web está fazendo exatamente isso também.

Você quer privacidade ou privacidade?

Este é complicado ��

Você quer se comunicar com alguém online. Sem que eles conheçam seu endereço IP público ou privado diretamente. Porque … bem … namoro. E anonimato. E assédio. E o que quer que seja.

Para esse fim, você deseja que a comunicação seja mascarada por um servidor. Todo o tráfego – sinalização e mídia – é roteado através do servidor/serviço intermediário. Para que você seja mascarado do outro par. Mas adivinhe – isso significa que seus endereços IP privados e públicos serão conhecidos pelo servidor/serviço intermediário.

Você quer se comunicar com alguém online. Sem pessoas, empresas ou governos escutando a conversa.

Para esse fim, você quer que a comunicação seja ponto a ponto. Sem servidores de turno ou servidores de mídia como intermediários. O que é ótimo, mas adivinhe – isso significa que seus endereços IP público e privado serão conhecidos pelo par que você está se comunicando.

Em algum momento, alguém precisa conhecer seus endereços IP, se quiser e precisa se comunicar. Que é exatamente de onde começamos.

Ah, e esquemas complicados a-la para redes é legal, mas não’t Funciona muito bem com comunicações em tempo real, onde a latência e as taxas de bits são críticas para a qualidade da mídia.

O desenvolvedor’Ângulo de vazamentos IP do WebRTC

Nós’Vi a questão, as razões para isso e nós’discuti o usuário’S ângulo aqui. Mas e os desenvolvedores? O que eles devem fazer sobre isso?

Desenvolvedores de aplicativos do WebRTC

Se você é um desenvolvedor de aplicativos WebRTC, deve levar em consideração que alguns de seus usuários estarão conscientes da privacidade. Isso pode incluir a maneira como eles pensam em seus endereços IP.

Aqui estão algumas coisas para você pensar aqui:

- Seu serviço oferece comunicações P2P? (Você provavelmente precisa de endereços IP locais para isso nas mensagens)

- Se o seu tráfego fluir apenas por meio de servidores de mídia, considere remover os candidatos host do lado do dispositivo. Eles serão principalmente inúteis de qualquer maneira

- Você’provavelmente está passando os endereços IP nas mensagens SDP em sua rede. Você está armazenando ou registrando -os em qualquer lugar? Por quanto tempo? Em que formato?

- Teste seu serviço em vários ambientes que desafiam a privacidade:

- Proxies da Web

- Firewalls rigorosos

- VPNs de vários tipos

Desenvolvedores de VPN

Se você é um desenvolvedor de VPN, deve saber mais sobre o WebRTC e colocar algum esforço para lidar com isso.

Bloqueando o webrtc completamente venceu’t Resolva o problema-apenas agravará os usuários que precisam acessar a aplicativos baseados em WebRTC (= quase todos os aplicativos de reunião).

Em vez disso, você deve garantir que parte do seu aplicativo cliente da VPN cuide das configurações do navegador para colocá -las em uma política que se adapte às suas regras:

- Certifique -se de rotear o tráfego WebRTC via VPN. Isso inclui sinalização (fácil) e mídia (mais difícil). EU’D também verifique o roteamento do canal de dados enquanto eu era você

- Lidar com o roteamento UDP. Vestir’Apenas opte pela abordagem simples de TCP/TLS, pois isso arruinará a qualidade da experiência para seus usuários

- Teste contra vários tipos diferentes de aplicativos WebRTC por aí. Vestir’só olhe para o Google Meet – há muitos outros que as pessoas estão usando

Teste de vazamento do WebRTC: a versão FAQ

✅ O que é um teste de vazamento do WebRTC?

Um teste de vazamento do WebRTC é um aplicativo da web simples que tenta encontrar seu endereço IP local. Isso é usado para verificar e provar que um aplicativo da web de aparência inocente sem permissões especiais de um usuário pode obter acesso a esses dados.

✅ O webrtc ainda vaza IP?

sim e não.

Realmente depende onde você’estou olhando para esta edição.

O WebRTC precisa de endereços IP para se comunicar adequadamente. Então lá’não é vazamento real. As aplicações escritas mal podem vazar esses endereços IP sem intenção. Um aplicativo VPN pode ser implementado mal para não conectar isso “vazar” Para os usuários conscientes da privacidade que os usam.✅ Posso bloquear vazamentos webrtc no cromo?

Sim. Mudando a Política de Privacidade no Chrome. Isso é algo que as VPNs também podem fazer (e devem fazer).

✅ Quão grave é o vazamento do webrtc?

O vazamento do WebRTC de endereços IP oferece aos aplicativos da Web a capacidade de conhecer seu endereço IP privado. Esta tem sido uma questão de privacidade no passado. Hoje, para obter acesso a essas informações, os aplicativos da Web devem primeiro solicitar ao usuário consentimento para acessar seu microfone ou câmera, então isso é menos um problema.

✅ O que é uma boa VPN para conectar o vazamento do WebRTC?

Eu posso’T Realmente recomendo uma boa VPN para conectar vazamentos do WebRTC. Isto é n’T o que eu faço, e francamente, eu não’eu acredito em tais ferramentas conectando esses vazamentos.

Uma regra geral que posso dar aqui é que não’não vou para uma VPN grátis. Se for gratuito, então você é o produto, o que significa que eles vendem seus dados – a privacidade exata que você está tentando proteger.