Entendendo o protocolo de tunelamento ponto a ponto (PPTP)

Resumo:

– O PPTP é um protocolo de tunelamento que encapsula os datagramas de protocolo de rede em um envelope IP.

– O PPTP permite que os usuários se conectem a um servidor RAS de qualquer ponto da Internet e tenham o mesmo acesso de autenticação, criptografia e LAN corporativa como se estivessem discando diretamente nele.

– Discando em um ISP que suporta o PPTP requer um Windows NT 4 habilitado para PPTP.0 servidor RAS, um interruptor de acesso remoto que suporta PPTP e o serviço PPTP ativado para a conta do usuário.

Pontos chave:

1. PPTP e RAS: O PPTP gira em torno da Microsoft Ras para Windows NT. O RAS permite que um administrador de rede configure um servidor Windows NT com um Modem Bank como um ponto de discagem para usuários remotos.

2. Encapsulamento IP: O PPTP encapsula os datagramas de protocolo de rede em um envelope IP, permitindo que diferentes protocolos sejam roteados em um meio somente IP como a Internet.

3. Funcionalidade VPN: O PPTP e o RAS usam métodos de autenticação e criptografia para criar uma rede privada virtual, fornecendo aos usuários a mesma autenticação, criptografia e acesso LAN como discagem diretamente no servidor RAS.

4. Dois cenários comuns: O primeiro cenário envolve um usuário remoto discando em um ISP com um interruptor de acesso remoto habilitado para PPTP que se conecta ao servidor RAS. O segundo cenário envolve um usuário conectado a um ISP que não oferece PPTP e iniciando a conexão PPTP em sua máquina cliente.

5. Discando em um ISP que suporta PPTP: Requer um Windows NT 4 habilitado para PPTP.0 servidor RAS, um interruptor de acesso remoto que suporta PPTP e o serviço PPTP ativado para a conta do usuário.

6. Discando em um ISP que não suporta PPTP: Os ISPs devem estar usando interruptores de acesso remoto que suportam o PPTP para oferecer suporte ao PPTP aos usuários.

Questões:

- O que é PPTP? O PPTP é um protocolo de tunelamento que encapsula os datagramas de protocolo de rede em um envelope IP.

- Como funciona o PPTP? O PPTP gira em torno do Microsoft Ras para o Windows NT, permitindo que os usuários se conectem a um servidor RAS de qualquer ponto da Internet e tenham a mesma autenticação, criptografia e acesso à LAN como se estivessem discando diretamente nele diretamente.

- Quais são os benefícios do encapsulamento de IP? O encapsulamento IP permite que diferentes protocolos sejam roteados em um meio de IP, como a Internet.

- Qual é o objetivo do RAS? O RAS permite que um administrador de rede configure um servidor Windows NT com um Modem Bank como um ponto de discagem para usuários remotos.

- Como o PPTP fornece funcionalidade VPN? O PPTP e o RAS usam métodos de autenticação e criptografia para criar uma rede privada virtual, fornecendo aos usuários a mesma autenticação, criptografia e acesso LAN como discagem diretamente no servidor RAS.

- Quais são os dois cenários comuns para PPTP VPNs? O primeiro cenário envolve um usuário remoto discando em um ISP com um interruptor de acesso remoto habilitado para PPTP que se conecta ao servidor RAS. O segundo cenário envolve um usuário conectado a um ISP que não oferece PPTP e iniciando a conexão PPTP em sua máquina cliente.

- O que é necessário para discar em um ISP que suporta PPTP? Requer um Windows NT 4 habilitado para PPTP.0 servidor RAS, um interruptor de acesso remoto que suporta PPTP e o serviço PPTP ativado para a conta do usuário.

- O que um ISP deve ter para apoiar o PPTP? Um ISP deve estar usando um dos interruptores de acesso remoto que suportam PPTP.

- Qual é o papel de um interruptor de acesso remoto no PPTP? O interruptor de acesso remoto facilita a conexão PPTP entre a máquina cliente do usuário e o servidor RAS.

- O PPTP pode ser usado com qualquer protocolo de rede? Sim, o PPTP pode transportar vários protocolos, incluindo TCP/IP, NetBeUI e IPX/SPX.

- Como o PPTP fornece segurança? O PPTP usa métodos de autenticação e criptografia para garantir a comunicação segura entre o usuário e o servidor RAS.

- Quais são as vantagens do uso do PPTP em outros protocolos de tunelamento? O PPTP é amplamente compatível e está disponível em vários sistemas operacionais, incluindo Windows, iOS, Mac e Android.

- O PPTP pode ser usado para acesso remoto a redes corporativas? Sim, o PPTP permite que os usuários se conectem a um servidor RAS e tenham a mesma autenticação, criptografia e acesso LAN como se estivessem discando diretamente.

- Como o PPTP difere de L2TP/IPSEC? L2TP/IPSEC oferece melhor segurança do que o PPTP, fornecendo recursos adicionais, como criptografia de 256 bits.

- O PPTP pode ser usado na Internet? Sim, o PPTP permite que os usuários se conectem a um servidor RAS de qualquer ponto da Internet.

Respostas detalhadas:

1. PPTP significa protocolo de tunelamento ponto a ponto. É um protocolo de tunelamento que encapsula os datagramas de protocolo de rede em um envelope IP. Esse encapsulamento permite que diferentes protocolos sejam roteados em um meio de IP, como a Internet.

2. O PPTP funciona girando em torno da Microsoft Ras (servidor de acesso remoto) para Windows NT. O RAS permite que um administrador de rede configure um servidor Windows NT com um Modem Bank como um ponto de discagem para usuários remotos. Autenticação para os usuários do RAS ocorre no servidor NT e uma sessão de rede é configurada usando o protocolo PPP (Protocolo Ponto a Ponto). Através da conexão PPP, todos os protocolos permitidos pelo RAS podem ser transportados, incluindo TCP/IP, NetBeUI e IPX/SPX. Isso permite que os usuários tenham a mesma autenticação, criptografia e acesso corporativo da LAN como se estivessem diretamente conectados à LAN corporativa.

3. O encapsulamento IP é um benefício importante do PPTP. Ele permite que diferentes protocolos sejam roteados em um meio de IP, como a Internet. Quando um pacote é encapsulado com PPTP, qualquer roteador ou máquina que o encontra a partir desse ponto o trate como um pacote IP. Isso permite o roteamento de muitos protocolos diferentes em uma rede somente IP, aumentando a compatibilidade e a flexibilidade.

4. Ras, ou servidor de acesso remoto, é um componente -chave do PPTP. Ele permite que um administrador de rede configure um servidor Windows NT com um Modem Bank como um ponto de discagem para usuários remotos. O RAS lida com a autenticação dos usuários, estabelece sessões de rede usando PPP e permite o transporte de vários protocolos, como TCP/IP, NetBeUI e IPX/SPX. Essa funcionalidade é essencial para fornecer aos usuários a mesma autenticação, criptografia e acesso LAN como se estivessem discando diretamente na LAN corporativa.

5. O PPTP fornece a funcionalidade VPN (Rede Privada Virtual) usando métodos de autenticação e criptografia para criar uma conexão de rede segura e privada pela Internet. Quando um usuário disca em um ISP que suporta PPTP, uma sessão PPTP é estabelecida entre o interruptor de acesso remoto do ISP e o servidor NT do escritório corporativo. Esta sessão do PPTP encapsula a sessão de PPP do usuário, fornecendo uma conexão segura. Através da sessão do PPTP, o usuário ganha acesso aos protocolos permitidos pelo RAS, efetivamente fazendo parecer que estão diretamente conectados à LAN corporativa.

6. Existem dois cenários comuns para PPTP VPNs. O primeiro cenário envolve um usuário remoto discando em um ISP com um interruptor de acesso remoto habilitado para PPTP que se conecta ao servidor RAS. Nesse cenário, a sessão de PPP do usuário é tunelada através do fluxo PPTP e eles têm acesso aos protocolos permitidos pelo RAS. O segundo cenário envolve um usuário conectado a um ISP que não oferece PPTP. Nesse caso, o usuário deve iniciar a conexão PPTP em sua máquina cliente, estabelecendo um túnel seguro para o servidor RAS pela Internet.

7. Para discar em um ISP que suporta PPTP, três coisas são necessárias. Em primeiro lugar, a rede com a qual o usuário deseja estabelecer uma VPN deve ter um Windows NT 4 habilitado para PPTP.0 servidor ras. Isso significa que o protocolo PPTP está instalado e as portas de dial-up da VPN são configuradas no RAS. O servidor também deve estar acessível na Internet. Em segundo lugar, o ISP deve usar um interruptor de acesso remoto que suporta PPTP, como a série Ascend Max 4000 ou U.S. Robótica Total Control Enterprise Network Hub. Por fim, o ISP deve oferecer o serviço PPTP aos usuários e ativá -lo para a conta do usuário.

8. Se um ISP não suportar PPTP, ele não poderá fornecer suporte ao PPTP aos usuários. Para oferecer suporte ao PPTP, um ISP deve estar usando um dos interruptores de acesso remoto que suportam o PPTP, como a série Ascend Max 4000 ou U.S. Robótica Total Control Enterprise Network Hub. Esses comutadores permitem que o ISP estabeleça conexões PPTP com servidores Ras e forneça funcionalidade VPN aos usuários.

9. O interruptor de acesso remoto desempenha um papel crucial na conexão PPTP. É responsável por facilitar a sessão do PPTP entre a máquina cliente do usuário e o servidor RAS. Quando um usuário inicia uma chamada PPTP para seu ISP, o interruptor de acesso remoto estabelece a conexão PPTP com o servidor RAS, encapsulando a sessão de PPP do usuário. Ele garante comunicação segura e permite ao usuário obter acesso à rede corporativa como se estivesse diretamente conectada.

10. Sim, o PPTP pode transportar vários protocolos. Os protocolos permitidos pelo RAS, como TCP/IP, NetBeUI e IPX/SPX, podem ser transportados através da conexão PPTP. Isso permite que os usuários utilizem vários protocolos de rede sobre o túnel PPTP, proporcionando flexibilidade e compatibilidade.

11. O PPTP fornece segurança por meio de métodos de autenticação e criptografia. Quando um usuário inicia uma conexão PPTP, ele é autenticado pelo servidor RAS usando seu nome de usuário e senha. Isso garante que apenas usuários autorizados possam estabelecer uma conexão. Além disso, o PPTP suporta a criptografia dos dados transmitidos sobre o túnel, protegendo -os do acesso não autorizado.

12. O PPTP oferece várias vantagens sobre outros protocolos de tunelamento. Em primeiro lugar, é amplamente compatível e disponível em vários sistemas operacionais, incluindo Windows, iOS, Mac e Android. Isso o torna acessível a uma ampla gama de usuários. Em segundo lugar, o PPTP é relativamente fácil de configurar e usar, tornando -o adequado para usuários iniciantes e experientes. No entanto, vale a pena notar que o PPTP é considerado menos seguro do que alguns outros protocolos, e alternativas como L2TP/IPSEC são frequentemente recomendadas para uma segurança aprimorada.

13. Sim, o PPTP pode ser usado para acesso remoto a redes corporativas. Os usuários podem se conectar a um servidor RAS de qualquer ponto da Internet usando PPTP e ter a mesma autenticação, criptografia e acesso LAN como se estivessem discando diretamente nele. Isso permite que os trabalhadores remotos acessem os recursos corporativos com segurança, aumentando a produtividade e a flexibilidade.

14. L2TP/IPSEC é outro protocolo de tunelamento que oferece melhor segurança que o PPTP. Em contraste com a segurança relativamente fraca do PPTP, o L2TP/IPSEC fornece recursos de segurança adicionais, como criptografia de 256 bits. É quase tão compatível quanto o PPTP, disponível no Windows, iOS, Mac e Android. Enquanto ambos os protocolos servem a um propósito semelhante, L2TP/IPSEC é frequentemente recomendado para usuários que priorizam a segurança mais forte.

15. Sim, o PPTP pode ser usado na Internet. Os usuários podem se conectar a um servidor RAS de qualquer ponto da Internet usando PPTP. Ao discar em um ISP que suporta PPTP ou iniciando a conexão PPTP em sua máquina cliente, os usuários podem estabelecer um túnel seguro para o servidor RAS pela Internet e obter acesso à rede corporativa.

Entendendo o protocolo de tunelamento ponto a ponto (PPTP)

O protocolo L2TP/IPSEC oferece melhor segurança do que o PPTP. Nesse caso, o iPsec fornece recursos de segurança adicionais, como criptografia de 256 bits. É quase tão compatível quanto o PPTP, disponível no Windows, iOS, Mac e Android.

Redes privadas virtuais, segunda edição por

Obter acesso total a Redes privadas virtuais, segunda edição e 60k+ outros títulos, com um teste gratuito de 10 dias de O’Reilly.

Também existem eventos ao vivo, cursos com curadoria por função de trabalho e mais.

Como o PPTP funciona

Como protocolo de tunelamento, o PPTP encapsula os datagramas de protocolo de rede em um envelope IP. Depois que o pacote é encapsulado, qualquer roteador ou máquina que o encontra a partir desse ponto o trate como um pacote IP. O benefício do encapsulamento de IP é que ele permite que muitos protocolos diferentes sejam roteados em um meio somente IP, como a Internet.

A primeira coisa a entender sobre o PPTP é que ele gira em torno do Microsoft Ras para Windows NT. O RAS permite que um administrador de rede configure um servidor Windows NT com um Modem Bank como um ponto de discagem para usuários remotos. Autenticação para os usuários do RAS ocorre no servidor NT e uma sessão de rede é configurada usando o protocolo PPP. Através da conexão PPP, todos os protocolos permitidos pelo RAS podem ser transportados: TCP/IP, NetBeUI e IPX/SPX. Para os usuários do RAS, parece que eles’estar diretamente conectado à LAN corporativa; Eles não percebem diferença entre o RAS através de discagem direta e Ras pela Internet.

O PPTP foi projetado para permitir que os usuários se conectas’D tem de discar diretamente nele. Em vez de discar em um modem conectado ao servidor RAS, os usuários finais mostram seus ISPs e usam o PPTP para configurar um “chamar” para o servidor pela Internet. PPTP e Ras usam métodos de autenticação e criptografia para criar uma rede privada virtual.

Existem dois cenários comuns para esse tipo de VPN: no primeiro, um usuário remoto está discando em um ISP com um interruptor de acesso remoto habilitado para PPTP que se conecta ao servidor RAS; No segundo, o usuário está se conectando a um ISP que não’T Oferecer PPTP e deve iniciar a conexão PPTP em sua máquina cliente.

Discando em um ISP que suporta PPTP

Discando em um ISP que suporta o PPTP requer três coisas:

- A rede com a qual você deseja estabelecer uma VPN deve ter uma janela NT 4 habilitada para PPTP.0 servidor ras. Por “Habilitado para PPTP” Queremos dizer que o protocolo PPTP está instalado e existem portas de dial-up VPN configuradas no RAS. O servidor também deve estar acessível na Internet.

- Seu ISP deve usar um interruptor de acesso remoto que suporta PPTP, como a série Ascend Max 4000 ou U.S. Robótica Total Control Enterprise Network Hub. (Juntos, esses dois produtos compõem uma parte significativa do mercado de hardware dial-up do ISP.)

- Seu ISP precisa realmente oferecer o serviço PPTP aos usuários e deve habilitá -lo para sua conta.

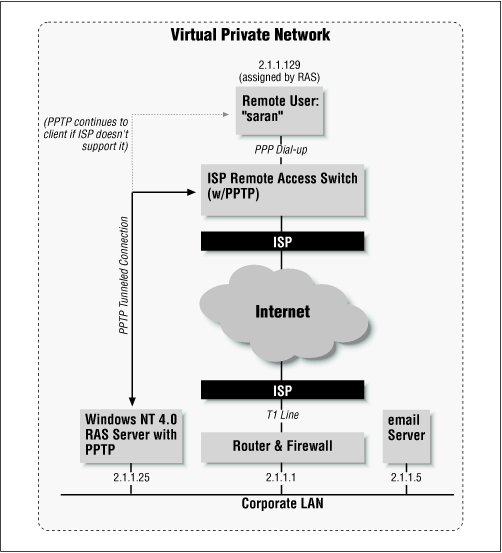

Para oferecer um cenário típico, um escritório corporativo central em Denver criou um Windows NT 4.0 servidor executando PPTP e RAS. Um gerente de vendas chamado Sara N. está em uma conferência em Atlanta e quer discar na rede corporativa para verificar seu e -mail e copiar uma apresentação de sua máquina de mesa. Seu sistema remoto é um laptop Windows 95 com 28.Modem de 8kbps. Ela’obviamente está fora da área de discagem local de seu escritório, mas tem uma conta através de um ISP nacional que apóia o PPTP através de seus u.S. Switches de acesso remoto de robótica. O ISP foi informado do endereço IP do servidor RAS em Sara N.’s Office corporativo e o adicionou ao seu perfil de usuário. O endereço IP é 2.1.1.60.

Quando o gerente de vendas disca em seu ISP habilitado para PPT, ocorre os seguintes eventos:

- Sara n. inicia uma ligação em seu ISP’S POP usando Microsoft’s Dial-up Networking. Ela faz login com seu nome de usuário, “Saran.” Fazer isso inicia uma sessão PPTP entre o ISP’s interruptor de acesso remoto e o escritório corporativo’S NT Server, cujo endereço IP é especificado em Sara N.’S perfil de usuário como 2.1.1.60.

- Sara n.’S Sessão de PPP é tunelada através do fluxo PPTP, e o NT Ras Server autentica seu nome de usuário e senha e inicia sua sessão de PPP. Essencialmente, tudo isso acontece como se ela estivesse discando no servidor RAS através de um modem diretamente conectado.

- A sessão do PPTP pode então túnel os protocolos que os usuários não podem usar. Em Sara n.’S Case, TCP/IP é um desses protocolos, e o servidor NT Ras atribui sua máquina o endereço IP corporativo interno de 2.1.1.129.

Olhando para a Figura 4-1, você pode seguir esses eventos e ver onde o cliente’S Sessão Original Ponto a Ponto (PPP) é encapsulada pelo túnel PPTP. Esta figura é uma versão simplificada de como é a topologia real – reagentes no ISP e na LAN corporativa, por exemplo, foram removidos.

Figura 4-1. Discando em um ISP que suporta PPTP

Depois que o PPTP é concluído e o gerente de vendas é autenticado, ela tem acesso à rede corporativa como se estivesse na LAN. Ela pode então verificar o e -mail e acessar arquivos em sua máquina de desktop usando o compartilhamento de arquivos.

Discando em um ISP que não’t Suporte PPTP

Para que um ISP apoie o PPTP, eles devem estar usando um dos interruptores de acesso remoto que mencionamos no início deste capítulo. Nem todo ISP usa essas marcas de interruptores de acesso remoto, e alguns não’t Use esses dispositivos de tudo. Em vez disso, eles podem usar modems conectados a uma placa serial multiporta em um sistema UNIX, ou em algum outro dispositivo de servidor de terminal. Outros podem ter o hardware apropriado, mas optar por não implementar o PPTP porque não’quero ser forçado a fazer suporte técnico para conexões túneis. Seja qual for o motivo, aí’é uma chance de seu ISP não oferecer PPTP; No entanto, isso não’t significa que você pode’t use -o.

Esse cenário requer duas coisas: primeiro, você precisa novamente ter um Windows NT 4.0 servidor RAS com PPTP instalado em sua rede e deve estar acessível na Internet; Segundo, sua estação de trabalho do Windows NT, Windows 95 ou Windows 98 Client Machine deve ter o protocolo PPTP e a rede de discagem instalada.

Nós’eu usará Sara n. Para este exemplo também. Desta vez, no entanto, ela’s discando em um ISP que não’t Suporte PPTP. Além disso, ela’está executando o Windows NT 4.0 Estação de trabalho em seu laptop. A sequência de eventos para uma sessão de tunelamento com um provedor não habilitado para PPTP é o seguinte:

- Sara disca em seu ISP usando um perfil de rede dial-up para sua conta e estabelece uma conexão PPP padrão.

- Após a conexão PPP ter sido feita, Sara usa redes dial-up novamente para “Dial” no servidor PPTP Ras no escritório corporativo. Nesse perfil de dial-up, no entanto, ela coloca o endereço IP do servidor RAS, 2.1.1.60, no campo Número de telefone, e seleciona o dispositivo de discagem para ser uma porta VPN configurada através de redes dial-up (nós’explicará no capítulo 5 como configurar isso).

- Uma conexão PPTP é feita através de Sara’s conexão PPP pela Internet e para o servidor RAS. O servidor RAS então a registra na rede corporativa usando o nome de usuário e a senha que ela forneceu. O servidor RAS atribui a ela o endereço IP interno de 2.1.1.129, e ela recebe acesso à rede corporativa.

A Figura 4-2 mostra como a segunda chamada PPTP é encapsulada através da conexão PPP inicial com o ISP.

Figura 4-2. Conectando -se a um servidor RAS corporativo por meio de um ISP que não’t Suporte PPTP

Novamente, uma vez que a conexão PPTP é feita, Sara n. terá acesso à LAN corporativa, como se ela estivesse conectada a ela por meio de uma placa de rede ou conexão com Ras Dial-up.

Onde o PPTP se encaixa em nosso cenário

Na Figura 4-3, temos uma representação de uma rede de escritórios corporativos com uma conexão T1 com a Internet. O roteador que se conecta à Internet também é um firewall de filtragem de pacotes. Usuário Sara n. quer verificar seu e-mail corporativo e está discando em seu ISP, que está usando um interruptor de acesso remoto habilitado para PPTP. Depois que ela se conecta ao interruptor, ele inicia uma chamada PPTP para o servidor RAS especificado em seu perfil de usuário. Nesta figura, uma linha levemente sombreada estende a sessão do PPTP de volta ao cliente, em vez de apenas para o interruptor de acesso remoto. Sara usa essa linha quando precisa discar em um ISP que não’t Suporte PPTP e inicia a sessão do PPTP em sua estação de trabalho com uma segunda chamada RAS.

Figura 4-3. Um diagrama completo de uma conexão PPTP pela Internet

No roteador corporativo e no firewall, a porta TCP/IP na qual o PPTP cria um soquete (1723) deve estar aberto ao tráfego de entrada e saída. Se o restante da rede for protegido por um firewall que desarrava o tráfego da Internet de entrada e saída, é estabelecido um único ponto de entrada para a LAN, que é protegido pela autenticação baseada em usuário.

Dissecando um pacote PPTP

A técnica de encapsulamento PPTP é baseada em outro padrão da Internet chamado protocolo de encapsulamento de roteamento genérico (GRE), que pode ser usado para túnel protocolos pela Internet. (Se você’está interessado, consulte os RFCs 1701 e 1702.) A versão PPTP, conhecida como GREV2, adiciona extensões para recursos específicos, como ID de chamada e velocidade de conexão.

Um pacote PPTP é composto por um cabeçalho de entrega, um cabeçalho IP, um cabeçalho Grev2 e o pacote de carga útil. O cabeçalho de entrega é o protocolo de enquadramento para qualquer meio em que o pacote esteja viajando, seja’s Ethernet, relé de quadros ou PPP. O cabeçalho IP contém informações essenciais para o datagrama IP, como o comprimento do pacote e os endereços de origem e destino. O cabeçalho Grev2 contém informações sobre o tipo de pacote encapsulado, bem como dados específicos do PPTP que pertencem à conexão entre o cliente e o servidor. Finalmente, o pacote de carga útil é o próprio datagrama encapsulado. No caso do PPP, este datagrama é os dados originais da sessão de PPP enviados entre o cliente e o servidor, e dentro dele pode ser pacotes IP, IPX ou NetBeui. A Figura 4-4 ilustra as camadas do encapsulamento PPTP.

Figura 4-4. As quatro camadas de um pacote PPTP sendo transportado pela Internet

O processo de encapsulamento

O processo de encapsulamento para um usuário discando em um ISP que suporta o PPTP é o seguinte:

- O usuário disca no ISP’s interruptor de acesso remoto usando ppp. Entre o cliente e os pacotes de PPP de fluxo de fluxo de interruptor de acesso remoto que são cercados por quadros específicos para o protocolo PPP que estão sendo entregues.

- No interruptor, os quadros específicos da mídia são retirados e a chamada aciona o interruptor de acesso remoto para abrir uma sessão de tunelamento do PPTP pela Internet entre si e o servidor NT Ras habilitado para PPTP especificado no usuário’perfil s. O interruptor de acesso remoto encapsula o pacote de carga útil do PPP em um cabeçalho Grev2, depois um cabeçalho IP. Finalmente, o pacote recebe um cabeçalho de entrega antes de sair do interruptor. Em todo o pacote’S Journey, o cabeçalho da entrega pode mudar dependendo do tipo de mídia através do qual o pacote está sendo enviado. Por exemplo, pode ir de Ethernet, enquadrar revezamento, Ethernet novamente, para PPP sobre o ISDN e para Ethernet mais uma vez antes de finalmente chegar ao seu destino no servidor RAS.

- O servidor RAS trata a conexão PPTP de entrada como uma chamada recebida, como se estivesse chegando a um modem. Ele retira o cabeçalho da entrega, o cabeçalho IP e o cabeçalho Grev2 do pacote de carga útil. Em seguida, ele lida com a conexão PPP como normalmente faria se o usuário estivesse entrando em uma conexão moderna. O servidor RAS valida o cliente PPP usando qualquer método de autenticação que seja necessário no servidor RAS: autenticação criptografada da Microsoft, autenticação criptografada ou qualquer tipo de autenticação (incluindo texto claro).

- Antes que pacotes do cliente atinjam a LAN, o enquadramento do PPP é removido dos datagramas IP, NetBeui ou IPX, ou IPX. A Figura 4-5 é um diagrama dessas camadas de protocolo que estão ativas durante cada parte da conexão para discar em ISPs que suportam PPTP.

Figura 4-5. Camadas de protocolo ativo durante uma conexão PPTP

Segurança do PPTP

Como a maioria dos sistemas de segurança, o PPTP possui dois componentes: autenticação para evitar conexões inadequadas e criptografia para dados enviados assim que a conexão for feita.

Métodos de autenticação RAS

O PPTP usa a autenticação do Windows NT Ras. As opções para os diferentes tipos de autenticação que o servidor RAS pode aceitar estão localizadas nas propriedades do RAS em “Configurações de criptografia.” Essa configuração permite especificar o nível de autenticação que o servidor RAS executará contra o cliente’S Tentativa de login. Esta seção discute as opções que você tem: autenticação criptografada padrão, autenticação criptografada aprimorada da Microsoft e permitir qualquer tipo de autenticação. Sua escolha determinará como sua VPN será segura.

Aceitar autenticação criptografada

Autenticação criptografada no RAS é na verdade o padrão de autenticação da Internet conhecido como CHAP (Protocolo de autenticação de handshake de desafio). CHAP é descrito na RFC 1994 como uma extensão do PPP, na qual as senhas de texto claro não são passadas entre o cliente e o servidor. Em vez disso, o cliente e o servidor têm uma senha acordada, chamada de “segredo,” que nunca é enviado sobre o link sem criptografia. Aqui’s como a autenticação do CHAP ocorre:

- O servidor “desafios” o cliente para se identificar quando o cliente tenta se conectar.

- O cliente envia o segredo através de um algoritmo de hash de ida, RSA’S MD5. O algoritmo usa fórmulas matemáticas e fatores aleatórios para criar um valor de hash. “Mão Única” significa que o valor do hash não pode ser revertido nos elementos originais, e o uso de elementos aleatórios significa que alguém cheirando a conexão terá menos probabilidade de ver o mesmo valor duas vezes. O valor do hash é enviado através da conexão com o servidor.

- O servidor compara o valor que o servidor enviou ao seu próprio cálculo do valor do hash. Se os dois valores corresponderem, a conexão será autenticada. Caso contrário, a conexão é encerrada.

Outro benefício do sujeito é que esse processo de autenticação pode ocorrer várias vezes durante o curso de uma conexão. Isso limita a probabilidade de ser esbarrado e ter um impostor “sequestro” sua conexão.

No caso do PPTP, o segredo é a senha que o usuário usa para fazer login no domínio NT, que também é conhecido pelo servidor RAS (diretamente ou por meio de serviços de domínio NT).

Aceite a autenticação criptografada da Microsoft

A autenticação criptografada da Microsoft também é conhecida como MS-Chap. MS-Chap executa RSA’s hash md4, bem como a técnica des hashing. Os clientes do Windows 95/98 e Windows NT Ras usam o hash md4, o que não faz’T requer senhas de texto claro no cliente ou servidor. O DES permite a compatibilidade com versões anteriores com clientes RAs mais antigos, como Windows for Workgroups 3.11 e Ras 1.1a. Caso contrário, o MS-Chap opera da mesma maneira que Chap. A principal desvantagem do MS-Chap é que nem toda plataforma possui um cliente de PPP que o suporta. Se seus usuários remotos estiverem todos em sistemas Windows, no entanto, ele’é o melhor protocolo a usar. Além disso, você deve usá -lo para obter o benefício adicional da criptografia de fluxo de dados sobre o PPTP. Nós’Explique por que na seção sobre criptografia de dados.

Aceite qualquer autenticação, incluindo texto claro

Aceitar qualquer autenticação, incluindo texto claro, significa que o servidor RAS aceitará o MS-Chap, Chap ou o protocolo de autenticação de senha (PAP). PAP tem sido uma maneira comum de autenticar uma conexão PPP. De fato, a maioria dos ISPs usa a autenticação PAP para suas conexões de dial-up de PPP. Sua principal desvantagem é que ele envia a senha sobre a conexão em texto claro, o que significa que alguém monitorando a conexão entre o cliente e o servidor pode poder ver a troca de login e depois efetuar login mais tarde como essa pessoa. PAP é um método de autenticação inadequado para uma VPN, uma vez que a autenticação segura sobre uma rede pública é uma VPN’s principal objetivo. Isto’S, portanto, sugeriu que você precise de autenticação CHAP ou MS-CHAP em seu servidor PPTP. Se seus usuários remotos estiverem em plataformas variadas, você poderá descobrir que nem todos os clientes em todas as plataformas suportam autenticação CHAP ou MS-CHAP. Se você puder’T Encontre uma implementação de Chap para um sistema operacional específico, você pode ser forçado a aceitar senhas de texto claro.

Criptografia de dados

Nas propriedades do RAS para Windows NT, você’Encontrará uma caixa de seleção para exigir a criptografia de dados para a conexão RAS. Esta opção fará com que todos os dados sejam executados no fluxo de conexão ilegível para um interceptador. A caixa pode ser verificada apenas se a opção de exigir autenticação criptografada da Microsoft também for selecionada, o que significa que você pode usá -la apenas se você’também usando o ms-chap. A razão para isso é que o valor gerado pelo hash md4 é usado pelo cliente e servidor do RAS para derivar uma chave de sessão para criptografia. O algoritmo de criptografia usado é RSA’s RC4, com uma chave de sessão de 40 bits.

Como dissemos no capítulo 2, u.S. As leis de exportação impedem a distribuição de cifras que podem usar chaves de sessão com mais de 40 bits. Por outro lado, as chaves de 40 bits são frequentemente consideradas vulneráveis demais para transmitir dados seguros pela Internet. Para atender à demanda por melhores métodos de criptografia, a Microsoft incluiu um 128 bits “forte” módulo de criptografia em um u.S.-Somente versão do seu serviço de serviço 3 para Windows NT 4.0.

Pegar Redes privadas virtuais, segunda edição Agora com o O’Reilly Learning Platform.

O’Os membros da Reilly experimentam livros, eventos ao vivo, cursos com curadoria por função de trabalho e muito mais de O’Reilly e quase 200 melhores editores.

Entendendo o protocolo de tunelamento ponto a ponto (PPTP)

Resumo: O Protocolo de Tunelamento Ponto a Ponto (PPTP) é um protocolo de rede que permite a transferência segura de dados de um cliente remoto para um servidor corporativo privado, criando uma rede privada virtual (VPN) em redes de dados baseadas em TCP/IP. O PPTP suporta rede privada virtual sob demanda, multiprotocolo virtual sobre redes públicas, como a Internet.

Conteúdo

Introdução

O protocolo de tunelamento ponto a ponto (PPTP) é um protocolo de rede que permite a transferência segura de dados de um cliente remoto para um servidor corporativo privado, criando uma rede privada virtual (VPN) em redes de dados baseadas em TCP/IP. O PPTP suporta rede privada virtual sob demanda, multiprotocolo virtual em redes públicas como a Internet.

A tecnologia de rede do PPTP é uma extensão do protocolo de ponto a ponto de acesso remoto definido no documento pela Força-Tarefa de Engenharia da Internet (IETF) intitulada “O protocolo ponto a ponto para a transmissão de datagramas de multiprotocolo em links ponto a ponto”, referido para AS AS RFC 1171. O PPTP é um protocolo de rede que encapsula pacotes de PPP em datagramas IP para transmissão pela Internet ou outras redes públicas baseadas em TCP/IP. O PPTP também pode ser usado em redes privadas de LAN-para-LAN.

A extensão do PPTP do PPP é explicada no documento intitulado “Protocolo de tunelamento ponto a ponto”, PPTP Draft -IETF – PPEXT – PPTP – 00.Texto. Um rascunho deste documento foi enviado à IETF em junho de 1996 pelas empresas do Fórum PPTP, que inclui Microsoft Corporation, Ascend Communications, 3Com/Primary Access, ECI Telematics e US Robotics.

NOTA “ “ O rascunho de documentos da Internet deve ser considerado como um ”trabalho em andamento.”Veja www.IETF.org/) Para cópias de rascunhos da Internet e RFCs mencionados neste documento. Para mais informações sobre o PPTP, visite nosso site em www.Microsoft.com/nsserver/. Veja o tópico “Comunicação de rede e telefonia” em “tudo sobre. “

PPTP e rede privada virtual e segura (VPN)

PPTP e rede privada virtual

O protocolo PPTP está incluído no servidor Windows nt� versão 4.0 e Windows NT Workstation versão 4.0 sistemas operacionais. Os computadores que executam esses sistemas operacionais podem usar o protocolo PPTP para se conectar com segurança a uma rede privada como um cliente de acesso remoto usando uma rede de dados públicos como a Internet. Em outras palavras, o PPTP permite redes privadas virtuais sob demanda pela Internet ou outras redes de dados baseadas em TCP/IP públicas. O PPTP também pode ser usado por computadores conectados a uma LAN para criar uma rede privada virtual em toda a LAN.

Uma característica importante no uso do PPTP é seu suporte para redes virtuais privadas usando redes telefônicas com troca pública (PSTNS). O PPTP simplifica e reduz o custo de implantar uma solução de acesso remoto em toda a empresa para usuários remotos ou móveis porque fornece comunicações seguras e criptografadas sobre linhas telefônicas públicas e a Internet. O PPTP elimina a necessidade de servidores de comunicação caros, de linha arrendada ou privada, porque você pode usar o PPTP em linhas PSTN.

NOTA�� Você não precisa do servidor de acesso à rede para criar um túnel PPTP ao usar um cliente PPTP conectado a uma LAN para se conectar a um servidor PPTP conectado à mesma LAN.

A seção a seguir descreve um cenário típico de PPTP usando esses computadores, explica como eles se relacionam e define totalmente cada um desses componentes.

Cenário típico do PPTP

Uma implantação típica do PPTP começa com um cliente PPTP remoto ou móvel que precisa de acesso a uma LAN da empresa privada usando um provedor de serviços de Internet local (ISP). Clientes usando computadores executando o Windows NT Server versão 4.0 ou Windows nt Workstation versão 4.0 Use redes de dial-up e o protocolo de acesso remoto PPP para conectar-se a um ISP.

O cliente se conecta a um servidor de acesso à rede (NAS) na instalação do ISP. (Os servidores de acesso à rede também são chamados de processadores de front-end (FEPs), servidores de discagem ou servidores de ponto de prescrição (POP).) Depois de conectado, o cliente pode enviar e receber pacotes pela Internet. O servidor de acesso à rede usa o protocolo TCP/IP para todo o tráfego para a Internet.

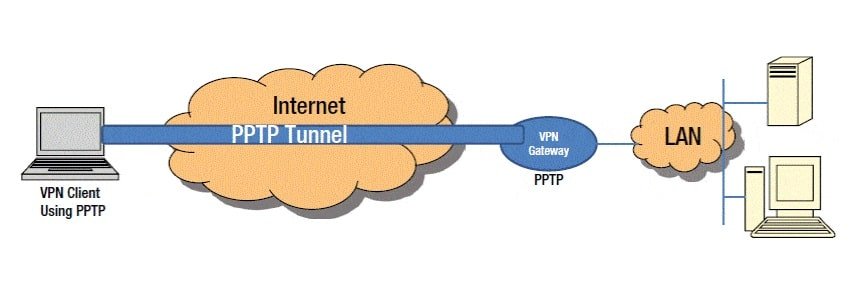

Depois que o cliente fizer a conexão inicial de PPP com o ISP, uma segunda chamada de rede dial-up é feita sobre a conexão PPP existente. Os dados enviados usando esta segunda conexão estão na forma de datagramas IP que contêm pacotes de PPP, chamados de pacotes de PPP encapsulados.

A segunda chamada cria a conexão virtual de rede privada (VPN) com um servidor PPTP na LAN da empresa privada, isso é referido como um túnel . Isto é mostrado na figura a seguir:

figura 1. O túnel PPTP

O tunelamento é o processo de envio de pacotes para um computador em uma rede privada, roteando -os por outra rede, como a Internet. Os outros roteadores de rede não podem acessar o computador que está na rede privada. No entanto, o tunelamento permite que a rede de roteamento transmita o pacote para um computador intermediário, como um servidor PPTP, que está conectado à rede de roteamento e à rede privada. Tanto o cliente PPTP quanto o servidor PPTP usam o tunelamento para rotear com segurança pacotes para um computador na rede privada usando roteadores que conhecem apenas o endereço do servidor intermediário de rede privada.

Quando o servidor PPTP recebe o pacote da rede de roteamento, ele o envia pela rede privada para o computador de destino. O servidor PPTP faz isso processando o pacote PPTP para obter o nome do computador de rede privado ou informações de endereço no pacote de PPP encapsulado. Observe que o pacote de PPP encapsulado pode conter dados multiprotocolo, como protocolos TCP/IP, IPX ou NetBeUI. Como o servidor PPTP está configurado para se comunicar em toda a rede privada usando protocolos de rede privada, ele é capaz de ler pacotes multiprotocolo.

A figura a seguir ilustra o suporte de suporte multiprotocolo embutido no pptp. Um pacote enviado do cliente PPTP para o servidor PPTP passa pelo túnel PPTP para um computador de destino na rede privada.

Figura 2. Conectando um cliente PPTP de rede dial-up à rede privada

O PPTP encapsula os pacotes de PPP criptografados e compactados em datagramas IP para transmissão pela Internet. Esses datagramas de IP são roteados pela Internet até chegarem ao servidor PPTP que está conectado à Internet e à rede privada. O servidor PPTP desmonta o datagrama IP em um pacote de PPP e depois descriptografa o pacote de PPP usando o protocolo de rede da rede privada. Como mencionado anteriormente, os protocolos de rede na rede privada suportados pelo PPTP são IPX, NetBeUI ou TCP/IP.

Clientes PPTP

Usando o servidor de acesso de rede de um ISP que suporta conexões de PPP de entrada

Os clientes do PPTP que usam o servidor de acesso de rede de um ISP devem ser configurados com um modem e um dispositivo VPN para fazer as conexões separadas com o ISP e o servidor PPTP. A primeira conexão é uma conexão dial-up usando o protocolo PPP sobre o modem para um provedor de serviços de Internet. A segunda conexão é uma conexão VPN usando PPTP, sobre o modem e a conexão ISP, para túnel na Internet para um dispositivo VPN no servidor PPTP. A segunda conexão requer a primeira conexão porque o túnel entre os dispositivos VPN é estabelecido usando o modem e a conexão PPP com a Internet.

A exceção a esse requisito de duas conexões é usar o PPTP para criar uma rede privada virtual entre computadores fisicamente conectados à rede de rede corporativa privada LAN. Nesse cenário, um cliente PPTP já está conectado à rede e usa apenas redes de discagem com um dispositivo VPN para criar a conexão com um servidor PPTP na LAN.

Os pacotes PPTP de um cliente PPTP de acesso remoto e um cliente LAN PPTP local são processados de maneira diferente. Um pacote PPTP de um cliente PPTP de acesso remoto é colocado na mídia física do dispositivo de telecomunicações, enquanto o pacote PPTP de um cliente PPTP da LAN é colocado no adaptador de rede meios físicos, conforme ilustrado na figura a seguir:

Figura 3. Colocando um pacote PPTP na mídia de rede

A figura acima ilustra como o PPTP encapsula pacotes de PPP e depois coloca o pacote PPTP de saída em um modem, ISDN ou LAN Network Media.

Servidores de acesso à rede em um ISP

Os ISPs usam servidores de acesso à rede para oferecer suporte aos clientes que discam no uso de um protocolo, como SLIP ou PPP, para obter acesso à Internet. No entanto, para suportar clientes habilitados para PPT, um servidor de acesso à rede deve fornecer serviço de PPP.

Os servidores de acesso à rede ISP são projetados e construídos para acomodar um alto número de clientes disciplinados. Os servidores de acesso à rede são construídos por empresas, como 3com, Ascend, ECI Telematics e U.S. Robótica, que são membros do Fórum PPTP.

NOTA�� Um ISP que fornece um serviço PPTP usando um servidor de acesso à rede habilitado para PPTP pode suportar o Windows�+ 95, Windows NT Versões 3.5 e 3.51, bem como clientes de PPP de terceiros, como Apple Macintosh� ou Unix. Esses clientes podem usar uma conexão PPP com o servidor ISP. O servidor ISP atua como um cliente PPTP e se conecta ao servidor PPTP na rede privada, criando um túnel PPTP do servidor ISP para o servidor PPTP.

Nesse cenário, a arquitetura PPTP descrita neste documento é fundamentalmente a mesma; No entanto, toda a comunicação PPTP ocorre entre o servidor de acesso à rede e o servidor PPTP. Entre em contato com o seu ISP para ver se eles fornecem um serviço PPTP e como você precisa configurar o PPP e a rede de discagem para acessar o servidor ISP que suporta PPTP.

Servidores PPTP na LAN privada

Servidores PPTP são servidores com recursos de roteamento conectados a uma rede privada e à Internet. Neste documento, um servidor PPTP definido como um computador executando o Windows NT Server versão 4.0 e ras. O PPTP é instalado como um protocolo de rede. Durante a instalação, o PPTP é configurado pela adição de dispositivos virtuais referidos como Redes Privadas Virtuais (VPNs) ao RAS e redes dial-up. Para obter mais informações sobre os requisitos de instalação do servidor PPTP, consulte o documento “usando o PPTP.”

Arquitetura PPTP

Esta seção fornece informações sobre a arquitetura do PPTP no Windows NT Server versão 4.0 ou Windows nt Workstation versão 4.0. O PPTP foi projetado para fornecer um método seguro para alcançar redes privadas pela Internet. Examinar o PPTP revela os recursos de design seguro do protocolo PPTP.

Visão geral da arquitetura do PPTP

A comunicação segura criada usando o protocolo PPTP normalmente envolve três processos, cada um dos quais requer conclusão bem -sucedida do processo anterior. Este documento explica esses três processos e como eles funcionam:

Conexão e comunicação PPP . Um cliente PPTP usa PPP para se conectar a um ISP usando uma linha telefônica padrão ou linha ISDN. Esta conexão usa o protocolo PPP para estabelecer a conexão e criptografar pacotes de dados.

Conexão de controle PPTP . Usando a conexão com a Internet estabelecida pelo protocolo PPP, o protocolo PPTP cria uma conexão de controle do cliente PPTP para um servidor PPTP na Internet. Esta conexão usa o TCP para estabelecer a conexão e é chamado de túnel PPTP .

Tunelamento de dados PPTP . Finalmente, o protocolo PPTP cria datagramas IP contendo pacotes de PPP criptografados que são enviados pelo túnel PPTP para o servidor PPTP. O servidor PPTP desmonta os datagramas IP, descriptografa os pacotes de PPP e depois rotula os pacotes descriptografados para a rede privada.

Protocolo de PPP

O PPP é um protocolo de acesso remoto usado pelo PPTP para enviar dados de multiprotocolo em redes baseadas em TCP/IP. O PPP encapsula os pacotes IP, IPX e NetBeUI entre os quadros de PPP e envia os pacotes encapsulados, criando um link ponto a ponto entre os computadores de envio e recebimento.

Estabelece e termina a conexão física . O protocolo PPP usa uma sequência definida no RFC 1661 para estabelecer e manter conexões entre computadores remotos.

Todo esse processo é ilustrado na ilustração a seguir.

Figura 4. Conexão de ppp de rede dial-up para ISP

Nota`�� Em algumas situações, clientes remotos podem ter acesso direto a uma rede TCP/IP, como a Internet. Por exemplo, um laptop com uma placa de rede pode usar um toque na Internet em uma sala de conferências. Com uma conexão IP direta, a conexão inicial de PPP com um ISP é desnecessária. O cliente pode iniciar a conexão com o servidor PPTP, sem primeiro fazer uma conexão PPP com um ISP.

Conexão de controle PPTP

O protocolo PPTP especifica uma série de mensagens de controle enviadas entre o cliente habilitado para PPTP e o servidor PPTP. As mensagens de controle estabelecem, mantêm e encerram o túnel PPTP. A lista a seguir apresenta as mensagens de controle primárias usadas para estabelecer e manter o túnel PPTP.

tabela 1. Tipos de mensagens de controle PPTP

| Tipos de mensagens | Propósito |

| Pptp_start_session_request | Inicia a sessão |

| Pptp_start_session_reply | Respostas para iniciar a solicitação de sessão |

| Pptp_echo_request | Mantém sessão |

| Pptp_echo_reply | Respostas para manter a solicitação de sessão |

| Pptp_wan_error_notify | Relata um erro na conexão PPP |

| Pptp_set_link_info | Configura a conexão entre o cliente e o servidor PPTP |

| Pptp_stop_session_request | Termola session |

| Pptp_stop_session_reply | Respostas para a solicitação de sessão final |

As mensagens de controle são transmitidas em pacotes de controle em um datagrama TCP. Uma conexão TCP é criada entre o cliente PPTP e o servidor PPTP. Esta conexão é usada para trocar mensagens de controle. As mensagens de controle são enviadas em datagramas de TCP contendo as mensagens de controle. Um datagrama contém um cabeçalho de PPP, um cabeçalho TCP, uma mensagem de controle PPTP e reboques apropriados, semelhante ao seguinte:

Figura 5. Datagrama de TCP PPTP com mensagens de controle

A troca de mensagens entre o cliente PPTP e o servidor PPTP sobre a conexão TCP é usada para criar e manter um túnel PPTP. Todo esse processo é ilustrado abaixo:

Figura 6. Conexão de controle PPTP com o servidor PPTP sobre a conexão PPP com o ISP

Observe que nesta ilustração, a conexão de controle é para o cenário em que o cliente de acesso remoto é o cliente PPTP. No cenário em que o cliente de acesso remoto não é habilitado para PPTP e usa um servidor de acesso à rede ISP habilitado para PPTP, a conexão de controle PPTP começa no servidor ISP. Para obter informações detalhadas sobre o protocolo PPTP e suas mensagens de conexão de controle e construção de datagrama TCP, consulte o PPTP Internet Draft.

Transmissão de dados PPTP

Depois que o túnel PPTP é estabelecido, os dados do usuário são transmitidos entre o cliente e o servidor PPTP. Os dados são transmitidos em datagramas IP contendo pacotes de PPP. Os datagramas IP são criados usando uma versão modificada do protocolo de encapsulamento de roteamento genérico da Internet (GRE). (GRE está definido nos RFCs 1701 e 1702.) O datagrama IP criado pelo PPTP é semelhante ao seguinte:

Figura 7. Datagrama IP contendo pacote de PPP criptografado como criado por pptp

O cabeçalho de entrega de IP fornece as informações necessárias para o datagrama atravessar a Internet. O cabeçalho GRE é usado para encapsular o pacote de PPP no datagrama IP. O pacote de PPP foi criado por Ras. Observe que o pacote PPP é apenas um bloco ininteligível porque é criptografado. Mesmo que o datagrama IP fosse interceptado, seria quase impossível descriptografar os dados.

Entendendo a segurança do PPTP

Autenticação e controle de acesso

Autenticação

A autenticação inicial de discagem pode ser exigida por um servidor de acesso à rede ISP. Se essa autenticação for necessária, é estritamente fazer logon no ISP Network Access Server; Não está relacionado à autenticação baseada no Windows NT. Verifique com o seu ISP para obter os requisitos de autenticação deles. Aplique esses requisitos na entrada de redes dial-up para esse ISP.

Por outro lado, se o Windows NT Server versão 4.0 é configurado como um servidor PPTP, ele controla todo o acesso à sua rede privada. Ou seja, o servidor PPTP é uma gateway para sua rede privada. O servidor PPTP requer um logon baseado em Windows NT padrão. Todos os clientes do PPTP devem fornecer um nome de usuário e senha. Portanto, o logon de acesso remoto usando um computador em execução no Windows NT Server versão 4.0 ou Windows nt Workstation versão 4.0 é tão seguro quanto o login de um computador baseado em Windows NT conectado à LAN local.

A autenticação de clientes PPTP remotos é feita usando os mesmos métodos de autenticação de PPP usados para qualquer cliente RAS discando diretamente para um servidor RAS. A implementação da Microsoft do Serviço de Acesso Remoto (RAS) suporta o Protocolo de Autenticação de Hands Hands Hands (CHAP), o Protocolo de Autenticação de Handshake Microsoft Handshake (MS-CHAP) e os esquemas de autenticação de autenticação de senha (PAP).

NOTA “ “ A autenticação de Chap suporta o hash MD4, bem como o esquema de autenticação anterior usado no Microsoft LAN Manager.

Como em todas as contas de usuário, as contas de usuário de usuários remotos residem na versão 4 do Windows NT Server.0 Serviço de diretório e é administrado pelo gerente de usuário para domínios. Isso fornece administração centralizada integrada às contas de usuário existentes da rede privada. Somente contas que receberam acesso específico à rede por meio de um domínio confiável são permitidas. O gerenciamento cuidadoso de contas de usuário é necessário para reduzir os riscos de segurança.

Ter um modelo de senha segura em vigor é fundamental para a implantação bem -sucedida do PPTP, porque as conexões da Internet são mais suscetíveis a programas de velocidade ou “Demon Dialer”, que podem literalmente triturar milhares de senha e combinações de nome de usuário.

A única maneira de minimizar esse tipo de ataque é implementar políticas de senha segura. Senhas devem ser difíceis de adivinhar. Por exemplo, você pode exigir senhas para conter letras maiúsculas, letras minúsculas, números e caracteres especiais. Recomenda -se que você precise de pelo menos três tipos diferentes de caracteres para garantir a singularidade de senha.

Controle de acesso

Após a autenticação, todo o acesso a uma LAN particular continua a usar o modelo de segurança baseado em Windows NT,. O acesso a recursos em unidades de NTFs ou em outros recursos de rede requer as permissões adequadas. Recomenda -se que o sistema de arquivos NTFS seja usado para recursos de arquivo que são acessados por clientes PPTP.

Para obter mais informações sobre o uso de segurança em unidades NTFs ou outros recursos de rede, consulte a documentação do seu produto ou a versão 4 da estação de trabalho do Windows NT.0 e Windows NT Server versão 4.0 kits de recursos.

Criptografia de dados

Para criptografia de dados, o PPTP usa o processo de criptografia “segredo compartilhado” do RAS. É referido como um secreto compartilhado porque as duas extremidades da conexão compartilham a chave de criptografia. Sob a implementação da Microsoft do RAS, o segredo compartilhado é a senha do usuário. (Outros métodos de criptografia baseiam a criptografia em alguma chave disponível em público; este segundo método de criptografia é conhecido como criptografia de chave pública .)

O PPTP usa os esquemas de criptografia de PPP e compressão de PPP. O CCP (Protocolo de Controle de Compressão) usado pela CPP negocia a criptografia.

O nome de usuário e a senha do cliente PPTP estão disponíveis para o servidor PPTP e fornecidos pelo cliente PPTP. Uma chave de criptografia é derivada da senha de hash armazenada no cliente e no servidor. O padrão RSA RC4 é usado para criar esta chave de sessão de 40 bits com base na senha do cliente. Essa chave é usada para criptografar todos os dados que são passados pela Internet, mantendo a conexão remota privada e segura.

Os dados em pacotes de PPP são criptografados. O pacote PPP contendo um bloco de dados criptografados é então encapsulado em um datagrama de IP maior para roteamento pela Internet para o servidor PPTP. Se um hacker da Internet interceptou seu datagrama IP, ele encontraria apenas cabeçalhos de mídia, cabeçalhos IP e, em seguida, o pacote de PPP contendo um bloco de dados criptografados. Seria indecifrável.

Observe que os usuários nos Estados Unidos e no Canadá podem obter uma chave de sessão de 128 bits através de um pacote de criptografia para uso dentro dos EUA. Entre em contato com seu revendedor da Microsoft para obter mais informações.

Filtragem de pacotes PPTP

A segurança da rede de atividades maliciosas pode ser aprimorada ativando a filtragem PPTP no servidor PPTP. Quando a filtragem PPTP é ativada, o servidor PPTP na rede privada aceita e rotas apenas pacotes PPTP de usuários autenticados. Isso impede que todos os outros pacotes entrem no servidor PPTP e na rede privada. Em conjunto com a criptografia de PPP, isso garante que apenas dados criptografados autorizados entrem ou deixem a LAN privada.

A filtragem PPTP está ativada no servidor PPTP usando a guia Protocolos na opção de rede do painel de controle. Para obter instruções passo a passo sobre como ativar a filtragem PPTP, consulte o White Paper intitulado “Microsoft Point-a Point Tunneling Protocol.”

Usando PPTP com firewalls e roteadores

O tráfego PPTP usa a porta TCP 1723 e o Protocolo IP usa o ID 47, conforme atribuído pela Autoridade de Números da Internet (IANA). O PPTP pode ser usado com a maioria dos firewalls e roteadores, permitindo que o tráfego destinado ao Porto 1723 seja encaminhado através do firewall ou roteador.

Os firewalls garantem que a segurança da rede corporativa regula estritamente os dados que entram na rede privada da Internet. Uma organização pode implantar um servidor PPTP executando o Windows NT Server versão 4.0 atrás do seu firewall. O servidor PPTP aceita pacotes PPTP passados para a rede privada do firewall e extrai o pacote de PPP do datagrama IP, descriptografa o pacote e encaminha o pacote para o computador na rede privada.

� 1997 Microsoft Corporation. direitos reservados.

As informações contidas neste documento representam a visão atual da Microsoft Corporation sobre as questões discutidas na data da publicação. Como a Microsoft deve responder às mudanças nas condições do mercado, não deve ser interpretada como um compromisso por parte da Microsoft, e a Microsoft não pode garantir a precisão de qualquer informação apresentada após a data da publicação.

Esse papel branco é para propósitos informativos apenas. A Microsoft não faz garantias, expressas ou implícitas neste documento.

Envie feedback sobre este artigo.“ Encontre opções de suporte .

� 2000 Microsoft Corporation. Todos os direitos reservados. Termos de uso.

O que é PPTP VPN? Como funciona e para que é usado para?

Porque sabemos disso’é uma pergunta bastante comum quando se trata de VPNs, tentaremos fornecer uma resposta completa para aqueles que estão se perguntando “ O que é PPTP VPN? ” e como esse protocolo funciona. Como sabemos, um protocolo VPN determina exatamente como uma VPN lida com dados e é um plano para tudo o que uma VPN faz, então’é importante conhecer todas as suas características para fazer a melhor escolha para nossas necessidades particulares.

Índice

- 1 O que é o protocolo PPTP VPN?

- 2 Detalhes técnicos do PPTP

- 3 Como o PPTP funciona

- 4 Processo de segurança, velocidade, compatibilidade e configuração do PPTP

- 4.1 é o PPTP seguro?

- 4.2 quão rápido é pptp?

- 4.3 Compatibilidade PPTP

- 4.4 PPTP VPN Configuração

- 5 PPTP versus outros protocolos VPN

- 5.1 PPTP vs OpenVPN

- 5.2 pptp vs ikev2/ipsec

- 5.3 pptp vs l2tp/ipsec

- 5.4 pptp vs softether

- 5.5 pptp vs sstp

- 6 Conclusão

Qual é o protocolo PPTP VPN?

PPTP significa protocolo de tunelamento ponto a ponto. É um método de conectar -se a uma rede privada virtual. Ele permite que os usuários acessem determinadas redes de um local remoto.

Para melhorar isso, você deve imaginar seu cliente PPTP estabelecendo uma conexão com o servidor PPTP, através do qual todos os seus dados viajam de e para o seu dispositivo. Essa conexão pode ser visualizada como um túnel criptografado através do qual seus dados de rede são encapsulados e colocados em um envelope IP. Os dados serão tratados por qualquer dispositivos na rede da mesma maneira que um pacote IP.

A parte ponto a ponto refere-se exatamente a isso: permite que um usuário se conecte através da Internet a partir de um determinado ponto (seu computador doméstico, por exemplo), a outro ponto (sua rede de escritórios da empresa), sem ter que estar lá fisicamente.

O tunelamento tem a ver com a maneira como o PPP (protocolo ponto a ponto) é combinado com a tecnologia da Internet para formar o protocolo PPTP. Através do encapsulamento dos pacotes de dados transmitidos pela rede, o PPTP estabelece o túnel conectando o dispositivo cliente ao servidor VPN.

O PPTP foi projetado nos anos 90, quando o uso da Internet em alta velocidade estava em ascensão. O Windows, junto com outras empresas, trabalhou em uma solução viável para seus clientes, o que garantiria um bom acesso à Internet e da intranet, o tempo todo oferecendo criptografia básica de dados.

Em 1999, o RFC 2637 foi publicado para PPTP. Tendo sido projetado para funcionar bem em todos os dispositivos Windows, o protocolo PPTP era facilmente acessível ao cliente médio. Combinado com as altas velocidades da Internet que ofereceu e seus recursos fáceis de usar, esse protocolo tornou-se amplamente utilizado entre as pequenas empresas na virada do século 21.

Atualmente, o protocolo PPTP VPN ainda é usado por muitos. Um fator importante por trás disso é o fato de que todos os dispositivos Windows, Mac e Linux têm esse protocolo integrado a eles e, portanto, pode operá -lo sem arquivos adicionais que precisam ser instalados.

Embora o protocolo não seja mais considerado seguro, muitos optam por usá -lo para fins não essenciais, ou simplesmente porque’é o mais acessível a eles. No entanto, para o usuário moderno que está menos preocupado com suas informações’Segurança pela Internet, esse protocolo deve ser definitivamente evitado.

Detalhes técnicos do PPTP

Agora que nós’respondi à pergunta “ O que é PPTP VPN ”, você’provavelmente estou me perguntando exatamente como o PPTP funciona. Bem, para aqueles de vocês interessados, vou explicar.

O protocolo PPTP apareceu como uma extensão do protocolo PPP e funciona de maneira semelhante. Por esse motivo, começarei apresentando alguns detalhes do PPP.

O protocolo ponto a ponto (PPP)

O PPP é um protocolo bastante antigo para comunicações descrito na RFC 1661. É um protocolo da camada de link de dados e é usado para fazer conexões entre dois pontos (computadores). Para aqueles de vocês que não’eu sabe o que “Link de dados Camada 2” significa que está se referindo à segunda camada do modelo OSI (interconexão de sistemas abertos).

Este protocolo oferece criptografia de dados, autenticação de conexões e compactação de dados. O PPP tem 4 componentes principais:

Encapsulamento (também chamado de enquadramento): PPP é capaz de transmitir vários pacotes da camada 3 em um único link. Assim, o protocolo encapsula em quadros os pacotes de camada de rede.

O protocolo de controle de link (LCP): O papel desse protocolo é estabelecer, preservar e configurar conexões de ligação de dados, bem como encerrar os links quando chegar a hora. Ele também cuida da negociação das condições e parâmetros do link. Para fazer tudo isso, o LCP tem várias etapas para seguir. Estes são:

- Autenticação: Os protocolos de autenticação são usados pelo LCP. O Protocolo de Autenticação de Senha (PAP) e o Protocolo de Autenticação de Hands Hands Hands (CHAP) são usados, geralmente este último. Uma terceira opção é o extensível protocolo de autenticação (EAP), cujos detalhes são apresentados no RFC 2284, e mais recentemente no RFC 3748. Esses protocolos garantem que o dispositivo servidor esteja convencido de que está se comunicando com o computador correto.

- Compressão: para enviar dados mais rapidamente, o LCP utiliza o recurso de compressão, também poupando largura de banda. Os dados são compactados no remetente’s lateral e depois de ser recebido é descomprimido.

- Multilink: Esta opção permite a fusão de dois links em um único link. Embora essa opção talvez possa acelerar as transferências de dados, aumenta a possibilidade de receber pacotes de informações na ordem errada.

- Detecção de erro: LQM (Monitoramento da qualidade do link) é uma ferramenta usada pelo LCP. Esta ferramenta supervisiona interfaces e detecta se algum deles excede a porcentagem de erro admitida. Se o limiar for excedido, o LQM desativará a interface problemática.

- Detecção de conexão de loop: Outro recurso interessante do PPP é que ele pode encontrar conexões de loop e encerrá -las. Isso é feito usando um “número mágico”, que é enviado através da conexão. Se for loopado, esse número mágico retornará de onde foi embora e será detectado.

Protocolo de controle de rede (NCP): o PPP oferece a possibilidade de mais de um protocolo de camada de rede funcionar usando um único link de comunicação. No entanto, para cada protocolo de camada de rede que é usado, deve existir um PCN associado que configure e configure seus protocolos da camada de rede. Exemplos de NCPs utilizados pelo PPP são o Protocolo de Controle de Rede OSI de Rede (OSINLCP), IPCP (Internet Protocol Control Protocol), Protocolo de Controle de Pacotes de Pacotes de Internet (IPXCP) e assim por diante.

Como o PPTP funciona

Agora que nós’explicou amplamente o que é o PPP, vamos’s voltar ao PPTP e descobrir exatamente o que faz com que o tick.

Em geral, esse protocolo foi amplamente utilizado por empresas para permitir que clientes ou funcionários acessem sua empresa’S servidores de suas casas pela Internet. Atualmente, ainda é frequentemente usado pelas empresas, mas também por indivíduos que procuram uma solução rápida de VPN.

O PPTP funciona na segunda camada (dados) do modelo OSI. A conexão entre os dois dispositivos passa pela porta TCP 1723, que usa o protocolo de controle de transmissão (TCP). Este protocolo foi construído junto com e para o Protocolo da Internet (IP). O TCP oferece entrega de pacotes de informações de maneira ordenada para que as informações sejam contabilizadas.

Posteriormente, os pacotes de dados são fabricados usando o processo GRE (Geral Routing Encapsulation) . GRE, um protocolo de tunelamento produzido pela Cisco, permite que uma grande variedade de protocolos da camada de rede seja encapsulada dentro de links virtuais de porta a porta. Isso é feito usando uma rede IP (Internet Protocol). O túnel é basicamente fabricado pelos pacotes de dados que viajam de e para o dispositivo cliente e o servidor VPN.

Processo de segurança, velocidade, compatibilidade e configuração do PPTP

Ok, então agora temos uma idéia de como o protocolo PPTP funciona e entendemos os detalhes técnicos por trás disso. Mas ainda é útil hoje, e se for, é seguro? Eu estarei respondendo a essas e outras perguntas na próxima seção.

É pptp seguro?

Simplesmente afirmado, a resposta é não. Este protocolo não é mais considerado seguro, pois a chave de criptografia que usa foi quebrada por governos e criminosos. Parece que esse protocolo foi considerado inseguro quase a partir do momento em que foi lançado.

Existem métodos pelos quais um servidor PPTP pode obter melhor segurança. Uma dessas maneiras seria mudar do CHAP padrão (e de outra forma comprometido) (Protocolo de autenticação de desafio-Handshake), que demonstrou ter passivos de segurança fatais, para o EAP (Pronsible Authentication Protocol).

O EAP é um substituto possível, no entanto, usa a infraestrutura pública -chave (PKI) que reduz visivelmente a velocidade e também pode ser complicado de usar.

Enquanto o Windows forneceu uma atualização para o protocolo PPTP (PPTP versão 2), ele ainda tinha suas falhas. Desde então, o Windows não investiu em nenhuma atualização adicional do protocolo e, consequentemente, lá, ali’S tem sido uma série de problemas de segurança com o protocolo de tunelamento ponto a ponto.

Em conclusão, eu não recomendaria usar este protocolo se você se importar apenas com a segurança de seus dados. É amplamente aceito como um fato de que esse protocolo tem falhas graves e fornece pouca ou nenhuma segurança real para suas informações.

Quão rápido é pptp?

É interessante’LL Encontrar entre os protocolos VPN.

EU’não estou dizendo isso’é o mais rápido, visto que protocolos como softether e ikev2 também oferecem velocidades comparáveis, mas é um dos mais rápidos. Dito isto, essa é uma das grandes razões pelas quais esse protocolo ainda é realmente usado por algumas pessoas.

Compatibilidade PPTP

Chegamos à segunda maior razão pela qual o protocolo ponto a ponto tem sido e está sendo usado com tanta frequência. Começou a ser amplamente utilizado devido ao fato de a Microsoft implementar em seus dispositivos. O protocolo é frequentemente pré-instalado não apenas em dispositivos Windows, mas também em Mac, Android, Linux, bem como dispositivos iOS.

As pessoas que procuravam uma solução VPN rápida e simples obviamente se transformaram em sua opção mais acessível, PPTP. Infelizmente, embora tenha alguns aspectos positivos, definitivamente não é a melhor opção.

Configuração do PPTP VPN

Muitos provedores de VPN ainda usam o protocolo PPTP para oferecer seus serviços principalmente por causa das grandes velocidades que ele oferece. Muitas vezes, porém, especialmente com as assinaturas pagas, você poderá optar por um protocolo diferente, como o OpenVPN. Se você estiver usando uma VPN gratuita, você não deve’ficar muito surpreso se o protocolo que ele usa é realmente pptp. Apesar do fato de ser bastante rápido, a proteção que ela oferece é quase inexistente.

PPTP versus outros protocolos VPN

Enquanto eu’Já afirmou claramente que o protocolo PPTP não é o melhor para a segurança on -line, pode ser útil ver como ele se compara a alguns dos outros protocolos principais da VPN por aí.

PPTP vs OpenVPN

OpenVPN é praticamente aceito como o melhor protocolo que. Com velocidades decentes e bons recursos de segurança, não existem’t Muitas coisas’está faltando.

Ao comparar o PPTP com o OpenVPN, a principal diferença que se destaca é o fato de que, diferentemente do OpenVPN, o PPTP é facilmente bloqueado pelos firewalls. Ele compensa com suas velocidades superiores.

Pptp vs ikev2/ipsec

O PPTP é claramente o menos seguro desses dois, mas o PPTP também é o mais fácil para configurar.

Quando se trata de estabilidade, o PPTP e o IKEV2/IPSEC mostram resultados semelhantes, mesmo que o ikev2/iPsec tenha a vantagem de ser muito melhor para usuários móveis.

Em termos de velocidade, PPTP e IKEV2/IPSEC são bem parecidos. Ambos pontuaram muito bem nos testes de velocidade e são ótimas opções para quem procura boas velocidades da Internet.

Pptp vs l2tp/ipsec

O protocolo L2TP/IPSEC oferece melhor segurança do que o PPTP. Nesse caso, o iPsec fornece recursos de segurança adicionais, como criptografia de 256 bits. É quase tão compatível quanto o PPTP, disponível no Windows, iOS, Mac e Android.

A velocidade é a única coisa que mantém a comparação entre PPTP e L2TP/IPSEC digno de nossa atenção. Como a criptografia no PPTP é bastante básica quando comparada com L2TP/IPSEC, o PPTP oferece uma experiência de navegação muito melhor para aqueles com pressa.

PPTP vs softether

Enquanto o PPTP é um vencedor claro quando se trata de compatibilidade, disponibilidade e dificuldade de configuração,’É importante saber que o softether deixa o PPTP em uma nuvem de poeira nas comparações de velocidade e segurança.

Mesmo que Softether não seja’Nativamente apoiado por qualquer sistema operacional no momento, acreditamos’S vale o aborrecimento de instalar software adicional para usá -lo, em vez de optar pela opção PPTP, que é mais lenta e menos segura.

PPTP vs SSTP

Embora o PPTP seja notório pelo nível questionável de segurança que oferece, o SSTP suporta criptografia de 256 bits, o que o torna um vencedor claro nesse aspecto. O SSTP também é mais eficaz para evitar blocos de firewall porque opera na porta HTTPS 443.

Quando se trata de velocidade, no entanto, o PPTP é o que brilha. O mesmo vale para a compatibilidade, já que o SSTP está disponível apenas em dispositivos Windows.

Resumindo

Enquanto muitos consideram o PPTP desatualizado e mal seguro, ainda há razões para usá -lo até hoje, principalmente sua velocidade e configuração de configuração. Enquanto outros protocolos VPN podem oferecer melhor desempenho, o PPTP ainda é usado bastante.

E se você’Estou procurando um cliente VPN que suporta PPTP porque você decidiu que este é o protocolo que atende às suas necessidades, talvez você possa conferir o HideIPVPN .

Nosso cliente VPN suporta vários protocolos, incluindo PPTP, está disponível na maioria dos dispositivos e foi projetado com você, o usuário, em mente.

O preço é mais do que acessível e nos orgulhamos do nível de serviço e desempenho que oferecemos. O HideIPVPN oferece a criptografia AES-256, que provavelmente é o nível mais complexo oferecido hoje em dia.

Além disso, nossa equipe de suporte está sempre disponível e

PPP, VPN, Modelo de Tunelamento e OSI

Estou realmente confuso sobre a família de protocolos de tunelamento e todos os protocolos relacionados. Eu li um monte de artigos, RFC, mas ainda não consigo entender a ideia. Vou colocar minhas perguntas entre minha explicação. Um pouco sobre minha configuração de rede.

1. Eu tenho roteador doméstico (wifi), ele está conectado ao meu ISP via pppoe .

2. Todos os pacotes foram capturados enquanto eu estava conectado ao servidor VPN remoto sobre o protocolo PPTP. Na rede de computadores, o protocolo ponto a ponto (PPP) é um protocolo de link de dados (camada 2) usado para estabelecer uma conexão direta entre dois nós.

Q-1: O que aponta para apontar em geral significa ? Como posso me conectar não apontar para apontar ? Eu tenho apenas um cabo, no caso da minha rede, meu roteador está conectado ao interruptor com o cabo ? Eu capturei pacotes, aqui estão as informações do Wireshark sobre o pacote PPP. http: // imgur.com/vpyk9a3 Q-2: O protocolo ponto a ponto (PPP) é um link de dados Hum. Por que então este pacote é encapsulado dentro do IP -> GRE . Não é segunda camada Q-3: Como o PPP (PPPOE) difere do quadro Ethernet Link de dados simples (usado por switches) ? Além disso, a conexão VPN é chamada de PPTP, então, como eu conseguia adivinhar. Porque eu posso ver os pacotes PPTP apenas os tempos servidores durante a comunicação. Pacote capturado http: // imgur.com/a/w9qtk e isso vai ainda mais acima da camada 4 (TCP). Então, estou realmente confuso sobre todas essas coisas, então tento explicar como eu entendo um processo é geral. Primeiro de tudo, o PPP é apenas padrão para formato especial de pacotes na camada de link de dados, é usado porque este protocolo (PPP) é implementado acima de diferentes ambientes físicos, como Ethernet, atm. Por que é usado ? Porque fornece autenticação na segunda camada de OSI usando protocolos LCP, NCP. Então, basicamente, quando estou me conectando ao meu provedor, uso credenciais para estabelecer a conexão. Às vezes, o encapsulamento é mencionado como uma vantagem deste protocolo Q-4: Por que isso é uma vantagem ? OSI Stack assume o encapsulamento fora da caixa, cada camada mais alta é apenas encapsulada no campo de carga útil do inferno do inferior !! Então, basicamente, o PPP permite autenticação e compressão. Quando estou usando o VPN (PPTP) no que diz respeito ao servidor PPTP é um aplicativo específico que usa porta (1723) para ouvir conexões de entrada.É por isso que está localizado acima do TCP. E este protocolo é usado apenas para estabelecer comunicação com o servidor. Q-5: Como funciona mais comunicação se os pacotes de PPP forem embrulhados em IP e nenhuma porta for especificada ? Como a máquina do servidor VPN sabe que este pacote é túnel e deve ser redirecionado para o aplicativo de porta 1723 para prosseguir ? Por favor me ajude a entender este tópico, responda minhas perguntas. Eu seria grato por alguma ajuda

perguntado 16 de janeiro de 2017 às 17:48

23 3 3 crachás de bronze

1 Resposta 1

Sua pergunta é realmente muito ampla, e os dispositivos de redes domésticas e de nível de consumo são explicitamente fora do tópico aqui, mas tentarei lhe dar algumas respostas gerais.

- O PPP é um protocolo Layer-2, da mesma maneira que Ethernet, HDLC, Relé Frame, ATM, etc. são. O PPP é especificamente um protocolo ponto a ponto com apenas dois pontos de extremidade. Outros protocolos, e.g. Ethernet, são projetados para funcionar com vários pontos de extremidade possíveis. Como a Ethernet e outros protocolos IEEE LAN podem ter conexão múltipla, eles usam endereços MAC, mas o PPP não.

- Eu realmente não entendo sua segunda pergunta. PPP é um protocolo de camada-2, mas IP é um protocolo da camada 3. Em geral, os protocolos Layer-2 não se importam com a camada 3 e podem transportar qualquer número de protocolos da camada 3.

- Ethernet é uma camada 1 e um protocolo de camada-2. O PPPOE usa PPP para o protocolo Layer-2 em uma camada Ethernet-1. Os quadros de PPP são encapsulados em quadros Ethernet. No que diz respeito ao seu tráfego, ele está passando por uma interface que usa PPP como o protocolo Layer-2. PPP pode ser usado em várias interfaces de camada 1 diferentes, e.g. serial, atm, etc. O PPP adiciona algum recurso que permite negociar o endereçamento da camada 3, compressão de dados, autenticação, etc. que não existem em outros protocolos da camada 2.

- Sua quarta pergunta não faz muito sentido. Você parece estar comparando maçãs com laranjas. O PPP é um protocolo Layer-2, mas o PPTP basicamente permite estender uma LAN em cima de outros protocolos. Como você escreveu, está acima da camada 4, e o protocolo Layer-2 usado quando o uso do PPTP pode ser PPP. Infelizmente, os protocolos acima da camada 4 são explicitamente fora do tópico aqui.

- Os quadros de PPP não são embrulhados em pacotes IP. É o contrário; Os pacotes IP podem ser embrulhados em quadros de PPP (ou outro protocolo da camada-2). Nem a camada 2 nem a camada-3 sabem nada sobre as portas, que são endereços da camada-4 para alguns protocolos da camada-4. Os roteadores tiram os quadros da camada-2 dos pacotes da camada 3, para que o roteador da outra extremidade do link de PPP tire o quadro de PPP. Um roteador irá encaminhar o pacote da camada 3 e criará um novo quadro para a nova interface para o pacote. Quando o pacote chega a um servidor, o quadro de PPP terá desaparecido há muito tempo. O servidor terá uma pilha de rede através da qual o quadro que ele recebe passa. Quando chegar ao TCP na camada-4, ele terá a porta usada e saberá a qual processo no servidor deve enviar o segmento TCP.

respondeu 16 de janeiro de 2017 às 18:19

Ron Maupin ♦ Ron Maupin

97.6k 26 26 Crachás de ouro 112 112 Crachás de prata 188 188 Crachás de bronze

Obrigado pela resposta, aprecio sua ajuda, encontrei um artigo interessante, acho que de alguma forma está relacionado à minha pergunta. pense um computador.com/2011/07/88/pptp-pastthrough, portanto, se a conexão VPN for estabelecida com a ajuda do servidor PPTP ouvindo na porta 1723, para que este servidor tenha que controlar a comunicação, mas após o estabelecimento de sessão PPTP, todos os pacotes são apenas IPs, contêm Gre-> PPP Packets. Temos o IP para chegar ao servidor, mas como o servidor (OS) sabe onde direcionar o pacote de entrada sem que a porta seja especificada ?

16 de janeiro de 2017 às 18:48

Mas a porta é Especificadas. Está no segmento TCP. Uma porta (endereço da camada-4 para TCP ou UDP) é um campo no cabeçalho da camada-4. Os cabeçalhos da camada 3 têm endereços da camada 3, e os cabeçalhos da camada 2 têm endereços de camada-2. É a mesma maneira para um cliente HTTP conectar -se a um servidor HTTP. Os protocolos da camada 2 e da camada-3 não sabem ou se importam com o protocolo ou porta da camada-4. A pilha de rede no servidor chega ao protocolo Camada-4, e a porta no cabeçalho da camada-4 informa ao servidor qual processo no servidor recebe a carga de pagamento da camada-4.