O que é iPsec

AH é usado para autenticar a fonte de dados e verificar a integridade dos pacotes IP. Isto é, AH garante que a fonte de pacotes IP seja confiável e os dados não sejam adulterados com. Ah, no entanto, não fornece a função de criptografia. Um cabeçalho AH é anexado ao cabeçalho IP padrão em cada pacote de dados. Ah verifica a integridade de todo o pacote IP.

IPSEC VPNs: o que são e como configurá -los

Se você já teve que trabalhar remotamente, pode ter usado uma VPN para se conectar com segurança aos recursos na rede privada da sua empresa. Algumas VPNs usam o protocolo IPsec para estabelecer conexões seguras. Mas o que exatamente é uma VPN e o que é uma VPN IPSEC?

Em um contexto comercial, uma VPN estabelece uma conexão protegida a um ambiente de rede seguro que, de outra forma, seria inacessível por um usuário externo. É importante ressaltar que as VPNs permitem que os usuários estabeleçam essas conexões em uma rede pública, como a Internet, de uma maneira que proteja a segurança e a privacidade dessas conexões.

Imagine que você está conhecendo um cliente em uma cafeteria e precisa acessar dados confidenciais hospedados nos servidores privados da sua empresa. Acessando servidores privados de redes públicas inseguras, como uma cafeteria Starbucks Wi-Fi, pode colocar sua empresa em risco.

As VPNs permitem que os usuários acessem uma rede privada e compartilhem dados confidenciais remotamente por meio de redes públicas como a Internet. Uma VPN segura beneficia pequenas e grandes empresas, protegendo seus dados confidenciais.

A seguir, alguns dos benefícios do uso de uma VPN:

– Uma VPN protege seus dados de bisbilhotar em hotspots Wi-Fi não confiáveis.

– Uma VPN pode ocultar informações privadas para que os maus atores não roubem suas informações e tente personificá -lo.

– Uma VPN também pode bloquear alguns sites e serviços de certos países sancionados.

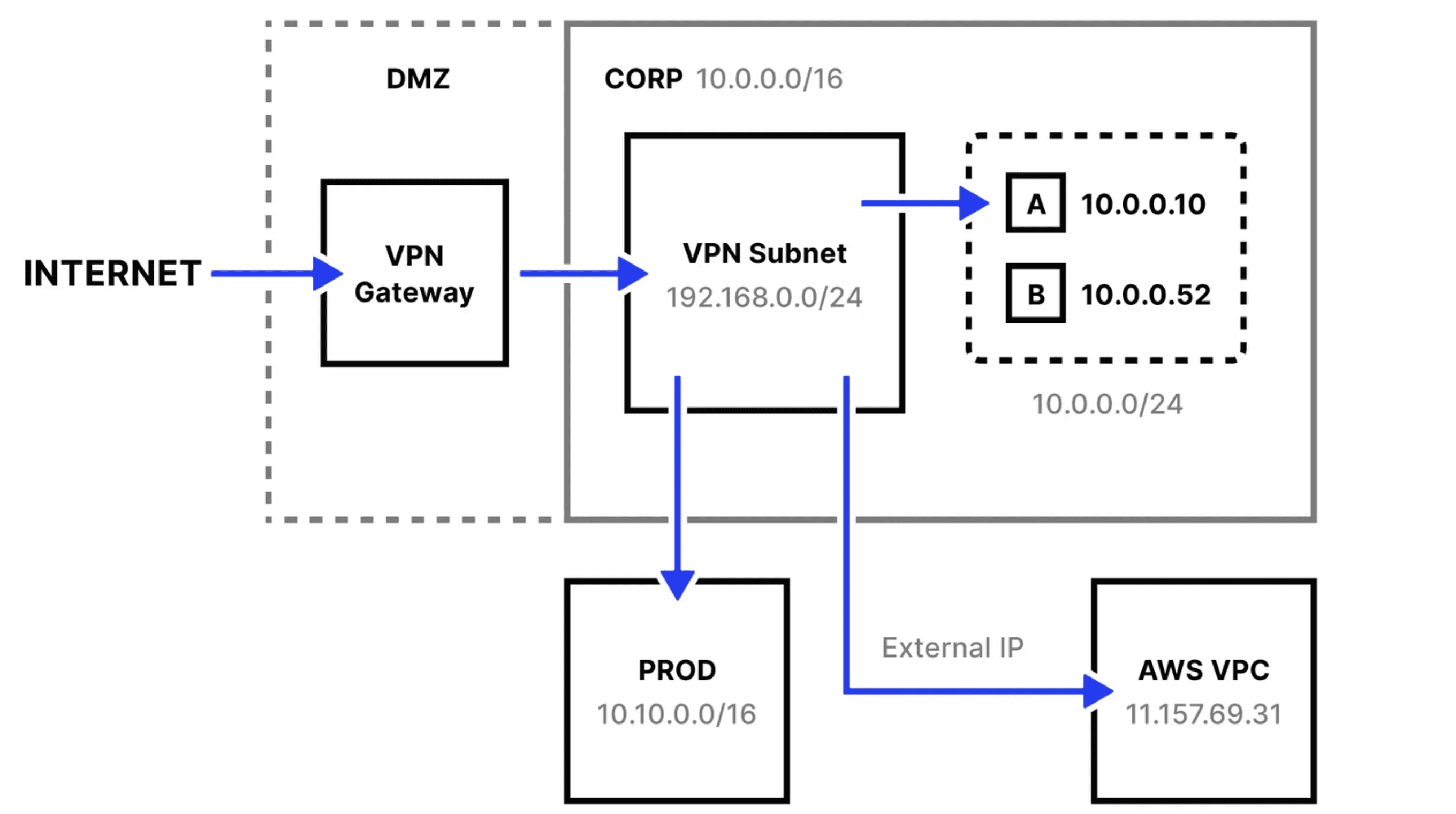

Como ilustrado acima, uma arquitetura de rede tradicional consiste em alguma combinação de endereços IP estáticos da lista de permissões, mapeamento de sub -rede para usuários remotos usando política de grupo, firewall, gerenciamento de rota e um gateway na Internet pública.

IPSEC significa Segurança do Protocolo da Internet. O IPSEC é um protocolo de rede seguro que criptografa e autentica pacotes de dados para fornecer comunicação segura entre dois dispositivos.

Neste artigo, você aprenderá sobre IPSec VPNs em detalhes, incluindo como configurar uma VPN IPSEC. Vamos começar!

O que são IPSec VPNs?

Uma VPN IPSEC é uma VPN que usa o IPSEC como seu protocolo para estabelecer conexões seguras entre dispositivos. Outros protocolos utilizados por VPNs incluem SSL/TLS e L2TP. Vamos explorar esses diferentes protocolos:

– A Camada de Transporte Security (TLS), o sucessor da camada de soquetes seguros (SSL), é um protocolo criptográfico que fornece segurança de comunicação em uma rede de computadores. O TLS é bem conhecido por fornecer segurança sobre as conexões HTTPS.

– A Internet Protocol Security (IPSEC) é um protocolo de rede seguro que é usado em VPNs para autenticar e criptografar os pacotes de dados para fornecer comunicação segura.

– O protocolo de tunelamento de camadas (L2TP) é um protocolo de tunelamento usado para suportar VPNs. L2TP não fornece autenticação forte por si só. IPSEC é frequentemente usado para proteger pacotes L2TP. A combinação desses dois protocolos é geralmente chamada de L2TP/IPSEC.

Para os propósitos deste artigo, nosso foco principal será o IPSEC VPNS.

O conjunto de protocolos IPSEC protege os dados transmitidos pela Internet ou qualquer rede pública usando criptografia entre dois terminais. O IPSEC é frequentemente usado para estabelecer autenticação mútua entre computadores no início de uma sessão e negociar chaves criptográficas durante uma sessão. Ele pode proteger os fluxos de dados entre um par de hosts, redes ou entre uma rede e um host.

O IPSEC pode operar nos dois modos a seguir:

– Modo de tunelamento – criptografa todo o pacote de dados.

– Modo de transporte – apenas criptografa a mensagem do pacote de dados.

O uso de uma VPN IPSEC fornece várias camadas de segurança – fornece autenticação para garantir qualquer modificação em pacotes de dados e criptografa as cargas úteis em cada pacote. Isso garante a segurança e a integridade dos dados que estão sendo transmitidos através do túnel criptografado. Isso permite a integridade dos dados em transição sem serem interceptados ou modificados.

Existem dois modos IPSEC VPN:

– IPSEC Tunnel Mode VPN – Este modo criptografa todo o pacote de saída. Isso geralmente é implementado em um gateway seguro usando um firewall ou uma porta de roteador. Por exemplo, os funcionários de uma filial corporativa podem se conectar com segurança com sistemas no escritório principal por meio de gateways seguros. O túnel IPsec é estabelecido entre dois hosts de gateway.

– VPN do modo de transporte IPSEC – esse modo criptografa apenas a carga útil IP e o trailer ESP sendo enviado entre dois pontos de extremidade. Isso é usado principalmente durante a comunicação de ponta a ponta e não altera o cabeçalho IP do pacote de saída. Por exemplo, esse tipo de modo permite que uma equipe de suporte de TI remota faça login em um servidor remoto para fazer o trabalho de manutenção. Modo de transporte é usado onde um host precisa interagir com outro host.

Como configurar um servidor VPN IPSEC

Aqui, mostrarei como configurar de maneira rápida e automaticamente seu próprio servidor VPN IPSec em Centos/Rhel, Ubuntu e Distribuições Linux Debian.

Para começar, você precisará de um servidor dedicado ou servidor privado virtual (VPS) instalado com um dos seguintes sistemas operacionais:

– Ubuntu 20.04 (focal) ou 18.04 (Bionic)

– Debian 11 (Bullseye), 10 (Buster) ou 9 (alongamento)

O que é iPsec

AH é usado para autenticar a fonte de dados e verificar a integridade dos pacotes IP. Isto é, AH garante que a fonte de pacotes IP seja confiável e os dados não sejam adulterados com. Ah, no entanto, não fornece a função de criptografia. Um cabeçalho AH é anexado ao cabeçalho IP padrão em cada pacote de dados. Ah verifica a integridade de todo o pacote IP.

IPSEC VPNs: o que são e como configurá -los

Se você’Já tive que trabalhar remotamente, você pode ter usado uma VPN para se conectar com segurança aos recursos da sua empresa’s rede privada. Algumas VPNs usam o protocolo IPsec para estabelecer conexões seguras. Mas o que exatamente é uma VPN e o que’S uma VPN IPSEC?

Em um contexto comercial, uma VPN estabelece uma conexão protegida a um ambiente de rede seguro que, de outra forma, seria inacessível por um usuário externo. É importante ressaltar que as VPNs permitem que os usuários estabeleçam essas conexões em uma rede pública, como a Internet, de uma maneira que proteja a segurança e a privacidade dessas conexões.

Imagine que você está conhecendo um cliente em uma cafeteria e precisa acessar dados sensíveis hospedados em sua empresa’s servidores privados. Acessando servidores privados de redes públicas inseguras, como uma cafeteria Starbucks Wi-Fi, pode colocar sua empresa em risco.

As VPNs permitem que os usuários acessem uma rede privada e compartilhem dados confidenciais remotamente por meio de redes públicas como a Internet. Uma VPN segura beneficia pequenas e grandes empresas, protegendo seus dados confidenciais.

A seguir, alguns dos benefícios do uso de uma VPN:

- Uma VPN protege seus dados de bisbilhotar em hotspots Wi-Fi não confiáveis.

- Uma VPN pode ocultar informações privadas, tanto os maus atores não’t roube suas informações e tente personificá -lo.

- Uma VPN também pode bloquear alguns sites e serviços de certos países sancionados.

Como ilustrado acima, uma arquitetura de rede tradicional consiste em alguma combinação de endereços IP estáticos da lista de permissões, mapeamento de sub -rede para usuários remotos usando política de grupo, firewall, gerenciamento de rota e um gateway na Internet pública.

IPSEC significa Segurança do Protocolo da Internet. O IPSEC é um protocolo de rede seguro que criptografa e autentica pacotes de dados para fornecer comunicação segura entre dois dispositivos.

Neste artigo, você aprenderá sobre IPSec VPNs em detalhes, incluindo como configurar uma VPN IPSEC. Deixar’S começar!

O que são IPSec VPNs?

Uma VPN IPSEC é uma VPN que usa o IPSEC como seu protocolo para estabelecer conexões seguras entre dispositivos. Outros protocolos utilizados por VPNs incluem SSL/TLS e L2TP. Deixar’s explorar esses diferentes protocolos:

- A Camada de Transporte Security (TLS), o sucessor da camada de soquetes seguros (SSL), é um protocolo criptográfico que fornece segurança de comunicação em uma rede de computadores. O TLS é bem conhecido por fornecer segurança sobre as conexões HTTPS.

- A Internet Protocol Security (IPSEC) é um protocolo de rede seguro que é usado em VPNs para autenticar e criptografar os pacotes de dados para fornecer comunicação segura.

- O protocolo de tunelamento de camadas (L2TP) é um protocolo de tunelamento usado para suportar VPNs. L2TP não fornece autenticação forte por si só. IPSEC é frequentemente usado para proteger pacotes L2TP. A combinação desses dois protocolos é geralmente chamada de L2TP/IPSEC.

Para os propósitos deste artigo, nosso foco principal será o IPSEC VPNS.

O conjunto de protocolos IPSEC protege os dados transmitidos pela Internet ou qualquer rede pública usando criptografia entre dois terminais. O IPSEC é frequentemente usado para estabelecer autenticação mútua entre computadores no início de uma sessão e negociar chaves criptográficas durante uma sessão. Ele pode proteger os fluxos de dados entre um par de hosts, redes ou entre uma rede e um host.

O IPSEC pode operar nos dois modos a seguir:

- Modo de tunelamento – criptografa todo o pacote de dados.

- Modo de transporte – apenas criptografa a mensagem do pacote de dados.

O uso de uma VPN IPSEC fornece várias camadas de segurança – fornece autenticação para garantir qualquer modificação em pacotes de dados e criptografa as cargas úteis em cada pacote. Isso garante a segurança e a integridade dos dados que estão sendo transmitidos através do túnel criptografado. Isso permite a integridade dos dados em transição sem serem interceptados ou modificados.

Existem dois modos IPSEC VPN:

- IPSEC Tunnel Mode VPN – Este modo criptografa todo o pacote de saída. Isso geralmente é implementado em um gateway seguro usando um firewall ou uma porta de roteador. Por exemplo, os funcionários de uma filial corporativa podem se conectar com segurança com sistemas no escritório principal por meio de gateways seguros. O túnel IPsec é estabelecido entre dois hosts de gateway.

- VPN do modo de transporte IPSEC – esse modo criptografa apenas a carga útil IP e o trailer ESP sendo enviado entre dois pontos de extremidade. Isso é usado principalmente durante a comunicação de ponta a ponta e não altera o cabeçalho IP do pacote de saída. Por exemplo, esse tipo de modo permite que uma equipe de suporte de TI remota faça login em um servidor remoto para fazer o trabalho de manutenção. Modo de transporte é usado onde um host precisa interagir com outro host.

Como configurar um servidor VPN IPSEC

Aqui, mostrarei como configurar de maneira rápida e automaticamente seu próprio servidor VPN IPSec em Centos/Rhel, Ubuntu e Distribuições Linux Debian.

Para começar, você’Preciso de um servidor dedicado ou servidor privado virtual (VPS) instalado com um dos seguintes sistemas operacionais:

- Ubuntu 20.04 (focal) ou 18.04 (Bionic)

- Debian 11 (Bullseye), 10 (Buster) ou 9 (alongamento)

- CENTOS 8 ou 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 ou 7

- Amazon Linux 2

Primeiro, faça login no VPS via SSH e depois execute os comandos da sua distribuição Linux para configurar o servidor VPN. Por padrão, o script gerará credenciais aleatórias de VPN (chave pré-compartilhada, nome de usuário e senha da VPN) para você e exibi-las no final da instalação.

No entanto, para usar suas credenciais, você precisará primeiro gerar uma senha forte e PSK, respectivamente, com os seguintes comandos:

> OpenSSL rand -Base64 106xWSDX0Q7HRUAQ ==> OpenSSL Rand -Base64 16BCM90ACDBKB6QDMSZM63VG ==

A saída do seu primeiro comando é a sua senha e a saída do seu segundo comando é o seu psk.

Em seguida, defina esses valores gerados conforme descrito no seguinte comando. Todos os valores devem ser colocados dentro de citações únicas, como mostrado.

VPN_IPSEC_PSK: ‘Seu IPsec pré-compartilhado key’vpn_user:’ Seu nome de usuário VPN’vpn_password: ‘Sua senha VPN’

No CentOS/Rhel ou Ubuntu/Debian

wget https: // git.IO/VPNSETUP -O VPNSETUP.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password = ‘8dbdippgbcr4wq ==’ sudo sh vpnsetup.sh

Os principais pacotes a serem instalados são:

- bind-utils

- Toolas de rede

- búfalo

- flex

- GCC

- libcap-ng-devel

- libcurl-devel

- libelinux-devel

- NSPR-DEVEL

- NSS-devel

- pam-devel xl2tpd

- iptables services

- Systemd-devel

- FipScheck-devel

- libevent-devel

- Fail2ban

Faça o download, compilar e instale o Libreswan a partir do código -fonte, depois habilite e inicie os serviços necessários.Depois que a instalação estiver concluída, você verá os detalhes da VPN exibida no seguinte formato:

IP do servidor: xxx.xxx.xxx.xxxipsec psk: vpn_ipsec_pskusername: vpn_userpassword: vpn_password

Com esta saída, seu servidor VPN IPSEC agora está pronto para uso. Agora deixe’s Explore como configurar um cliente VPN iPsec no Windows, Linux e OS M máquinas.

Como configurar um cliente IPSEC VPN

A combinação de L2TP com os protocolos IPSEC criará um cliente VPN altamente seguro. L2TP gera um túnel, pois não é’t capaz de criptografia. O protocolo IPsec lida com criptografia, segurança de canais e integridade de dados para garantir que todos os pacotes sejam seguros e não comprometidos.

Windows 10 e 8.x

Depois de configurar seu servidor VPN IPSEC, siga as etapas abaixo para configurar um cliente VPN IPSEC no Windows 8.X e 10. O IPSEC VPN é suportado nativamente no Windows – não há software adicional para instalar.

- Clique com o botão direito do mouse no ícone sem fio/rede em sua bandeja do sistema.

- Selecione Rede aberta e centro de compartilhamento. Ou, se estiver usando o Windows 10 versão 1709 ou mais recente, selecione Configurações abertas de rede e internet, então clique Centro de rede e compartilhamento.

- Clique Configure uma nova conexão ou rede.

- Selecione Conecte -se a um local de trabalho e clique Próximo.

- Clique Use minha conexão com a Internet (VPN).

- Digite seu IP do servidor VPN no endereço de internet campo.

- Digite o que quiser no Nome de destino campo e depois clique Criar.

- Voltou para Centro de rede e compartilhamento. À esquerda, clique Altere as configurações do adaptador.

- Clique com o botão direito do mouse na nova entrada da VPN e escolha Propriedades.

- Clique no Segurança aba. Selecione Protocolo de tunelamento da camada 2 com IPSEC (L2TP/IPSEC) Para o tipo de VPN.

- Clique Permitir esses protocolos. Verifica a Desafio Protocolo de Autenticação de Handshake (CHAP) e Microsoft Chap versão 2 (MS-Chap V2) caixas de seleção.

- Clique Configurações avançadas.

- Selecione Use a chave pré -compartilhada para autenticação e insira seu VPN IPSEC PSK para a chave.

- Clique OK para fechar o Configurações avançadas.

- Clique OK Para salvar os detalhes da conexão VPN.

OS X (macOS)

Depois de configurar seu servidor VPN, siga as etapas abaixo para configurar uma VPN IPSEC no OS X. O IPSEC VPN é suportado nativamente no OS X. Não há software adicional que precise ser instalado.

- Abrir Preferências do Sistema e vá para o Rede seção.

- Clique no + botão no canto inferior esquerdo da janela.

- Selecione VPN de Interface menu suspenso.

- Selecione L2TP sobre IPSEC de Tipo VPN menu suspenso.

- Digite o que quiser para o nome do serviço.

- Clique Criar.

- Digite seu IP do servidor VPN para o endereço do servidor.

- Digite seu nome de usuário da VPN para o nome da conta.

- Clique no Configurações de autenticação botão.

- No Autenticação de usuário Seção, selecione o Senha botão de rádio e insira sua senha VPN .

- No Autenticação da máquina Seção, selecione Segredo partilhado e digite seu VPN IPSEC PSK .

- Clique OK.

- Verifica a Mostre o status VPN no menu Caixa de seleção de barra.

- Clique Avançado e verifique se o Envie todo o tráfego sobre a conexão VPN Caixa de seleção é verificada.

- Clique no TCP/IP guia e certifique -se de Somente Link-Local é selecionado no Configure IPv6 seção.

- Clique OK, e depois clique Aplicar Para salvar as informações de conexão VPN.

Ubuntu Linux

Ubuntu (18.04 e mais recente) Os usuários podem instalar a embalagem de rede-manager-l2tp-gnome usando o APT e depois configurar o cliente VPN IPSEC/L2TP usando a GUI. Siga esses passos:

- Vá para Configurações> Rede> VPN. Clique no + botão.

- Selecione Protocolo de tunelamento da camada 2 (L2TP).

- Digite o que quiser no Nome campo.

- Digite seu IP do servidor VPN para o Porta de entrada.

- Digite seu nome de usuário VPN para o Nome de usuário.

- Clique com o botão direito do mouse ? no Senha campo e selecione Armazene a senha apenas para este usuário.

- Digite sua senha VPN para o Senha.

- Deixe o Domínio nt campo em branco.

- Clique no IPSEC Configurações… botão.

- Verifica a Ative o túnel IPsec no host L2TP Caixa de seleção.

- Deixe o ID do gateway campo em branco.

- Digite seu VPN IPSEC PSK para o Chave Pré-Compartilhada.

- Expandir o Avançado seção.

- Digite AES128-SHA1-MODP2048 para o Algoritmos da Fase1.

- Digite AES128-SHA1 para o Algoritmos da Fase2.

- Clique OK, então clique Adicionar Para salvar as informações de conexão VPN.

- Gire o VPN ligar.

Conclusão

Uma rede privada virtual (VPN) ajuda a proteger sua infraestrutura de hackers. VPNs são comumente usadas nos negócios para permitir que os funcionários acessem uma rede corporativa remotamente.

Com uma VPN IPSEC, os pacotes IP são protegidos enquanto viajam de e para o gateway IPSEC. Os protocolos IPSEC implementam uma rede segura que protege os dados da VPN de maus atores externos.

No entanto, uma VPN pode criar uma falsa sensação de segurança. Por exemplo, seus fornecedores ou hackers de terceiros podem explorar informações vulneráveis graças ao único ponto de entrada para sua rede privada. VPNs também não’t A solução mais barata. Eles exigem altos custos de suporte – uma mudança repentina para o trabalho remoto, mantendo a infraestrutura de rede pode pressionar a equipe de TI.

Confira o Twingate, uma alternativa moderna e zero-confiança às VPNs para proteger sua rede. Ao contrário das VPNs tradicionais, Twingate não’T exige que você exponha um portal público e reduz as vulnerabilidades de ataque lateral.

Solicite uma demonstração se você’D gostaria de aprender mais.

Implementar rapidamente uma moderna rede de confiança zero que é mais seguro e sustentável do que VPNs.

O que é iPsec?

A Internet Protocol Security (IPSEC) é um conjunto de protocolos e serviços que fornecem segurança para redes IP. É uma tecnologia de rede privada virtual amplamente usada (VPN). Os pacotes IP não têm mecanismos de segurança eficazes e podem ser forjados, roubados ou adulterados ao ser transmitidos em uma rede pública, como a Internet. Para resolver esse problema, as partes em comunicação estabelecem um túnel IPSec para transmissão criptografada de pacotes IP. Isso garante a transmissão segura de pacotes IP em uma rede insegura, como a Internet.

- O que é um IPSEC VPN?

- Como funciona o iPsec?

- Quais são os 3 protocolos no iPsec?

- Quais portas são usadas no iPsec?

- IPSEC VPN vs SSL VPN

Mais

Colapso

O que é um IPSEC VPN?

Rede Privada Virtual (VPN) é uma tecnologia para estabelecer uma rede privada em uma rede pública. É uma rede lógica em uma rede pública como a Internet, permitindo que os dados do usuário sejam transmitidos por meio de um link lógico. Isso é diferente de uma rede privada tradicional, onde os dados do usuário são transmitidos através de um link físico de ponta a ponta.

Os protocolos VPN comuns incluem IPSec, camada de soquetes seguros (SSL), encapsulamento de roteamento genérico (GRE), protocolo de tunelamento ponto a ponto (PPTP) e protocolo de tunelamento da camada 2 (L2TP). IPSEC é uma tecnologia VPN comumente usada e se aplica a vários cenários de acesso à rede.

IPSEC VPN é uma tecnologia VPN que usa o IPSEC para acesso remoto. A tecnologia permite estabelecer um túnel IPsec entre duas ou mais redes privadas em uma rede pública e usar algoritmos de criptografia e autenticação para garantir a segurança das conexões VPN.

A IPSEC VPN protege a comunicação ponto a ponto, estabelecendo túneis seguros entre hosts, entre hosts e gateways de segurança de rede ou entre gateways de segurança de rede (como roteadores e firewalls). Opera na camada IP para criptografar e autenticar pacotes de dados.

Comparado com outras tecnologias de VPN, a IPSec VPN é mais segura porque os dados são criptografados para transmissão em túneis IPSEC. No entanto, a configuração e a implantação de rede da VPN IPSEC são mais complexas.

Como funciona o iPsec?

- Identificação de tráfego interessada. Depois que um dispositivo de rede recebe um pacote, ele corresponde à 5-tupla do pacote com a política IPsec configurada para determinar se o pacote precisa ser transmitido por meio de um túnel IPSEC. O tráfego que precisa ser transmitido através de um túnel IPSec é conhecido como tráfego interessado.

- Negociação da Associação de Segurança (SA). Uma SA define elementos para transmissão de dados seguros entre as partes de comunicação. Esses elementos incluem protocolos de segurança, modos de encapsulamento de dados, algoritmos de criptografia e autenticação e chaves usadas para transmissão de dados. Depois de identificar o tráfego interessado, o dispositivo de rede local inicia a negociação da SA com o dispositivo de rede de pares. Nesta fase, as partes comunicadoras usam o protocolo da Internet Key Exchange (IKE) para estabelecer o IKE SAS para autenticação de identidade e troca de informações -chave e, em seguida, estabelecer o IPSec SAS para transmissão de dados seguros com base no IKE SAS.

- Transmissão de dados. Depois que o IPSEC SAS é estabelecido entre as partes em comunicação, eles podem transmitir dados sobre um túnel IPSEC. Para garantir a segurança da transmissão de dados, o cabeçalho da autenticação (AH) ou a carga útil da segurança (ESP) é usada para criptografar e autenticar dados. O mecanismo de criptografia garante a confidencialidade dos dados e impede que os dados sejam interceptados durante a transmissão. O mecanismo de autenticação garante a integridade e a confiabilidade dos dados e impede que os dados sejam forjados ou adulterados durante a transmissão.

Na figura a seguir, o remetente IPsec usa o algoritmo de criptografia e a chave de criptografia para criptografar um pacote IP, ou seja, encapsula os dados originais. Em seguida, o remetente e o receptor usam o mesmo algoritmo de autenticação e chave de autenticação para processar os pacotes criptografados para obter o valor de verificação de integridade (ICV). Se os ICVs obtidos nas duas extremidades forem iguais, o pacote não será adulterado durante a transmissão, e o receptor descriptografar o pacote. Se os ICVs forem diferentes, o receptor descarta o pacote.

Processo de criptografia e autenticação IPSEC

Quais são os 3 protocolos no iPsec?

Intercâmbio de chaves da Internet (IKE)

Ike é um protocolo de camada de aplicativo baseado em UDP e é usado principalmente para negociação SA e gerenciamento de chaves.

Ike tem duas versões: ikev1 e ikev2. Comparado com o IKEV1, o ikev2 corrige várias vulnerabilidades criptográficas reconhecidas, melhora o desempenho da segurança, simplifica o processo de negociação da SA e melhora a eficiência da negociação.

Ike é um protocolo híbrido que combina a Associação de Segurança da Internet e o Protocolo de Gerenciamento de Chaves (ISAKMP), Oakley e Skeme. ISAKMP define o processo de estabelecimento IKE SA. O núcleo de Oakley e Skeme é o algoritmo Diffie-Hellman (DH), que é usado para distribuir com segurança chaves e autenticar identidades na Internet para transmissão de dados seguros. A chave de criptografia e a chave de verificação exigidas pelo IKE SAS e IPSEC SAS são geradas e podem ser atualizadas dinamicamente através do algoritmo DH.

Cabeçalho de autenticação (AH)

AH é usado para autenticar a fonte de dados e verificar a integridade dos pacotes IP. Isto é, AH garante que a fonte de pacotes IP seja confiável e os dados não sejam adulterados com. Ah, no entanto, não fornece a função de criptografia. Um cabeçalho AH é anexado ao cabeçalho IP padrão em cada pacote de dados. Ah verifica a integridade de todo o pacote IP.

Encapsulando a carga útil de segurança (ESP)

EsP pode criptografar dados, além de autenticar a fonte de dados e verificar a integridade dos pacotes IP. Um cabeçalho ESP é anexado ao cabeçalho IP padrão em cada pacote de dados, e o trailer do ESP e os campos de dados de autenticação ESP são anexados a cada pacote de dados. ESP no modo de transporte não verifica a integridade dos cabeçalhos IP. Portanto, ESP não pode garantir que os cabeçalhos de IP não sejam adulterados com.

AH e ESP podem ser usados de forma independente ou juntos. Quando AH e ESP são usados juntos, o encapsulamento ESP é realizado antes do encapsulamento AH, e a decapulação de AH é realizada antes da decapulação ESP.

Quais portas são usadas no iPsec?

No iPsec, o protocolo IKE usa a porta UDP 500 para iniciar e responder às negociações. Portanto, para garantir que os pacotes de negociação da IKE possam passar por um gateway, você precisa configurar uma política de segurança no gateway para permitir pacotes com a porta UDP 500. Além disso, no cenário IPSEC NAT Traversal, os pacotes com a porta UDP 4500 precisam ser permitidos.

AH e ESP são protocolos de camada de rede e não envolvem portas. Para garantir a configuração bem -sucedida do túnel IPSEC, você precisa configurar uma política de segurança no gateway para ativar os serviços AH (Protocolo IP 51) e ESP (IP Protocol Number 50).

IPSEC VPN vs SSL VPN

- Camadas de trabalho do modelo de referência OSI OSI define uma estrutura de sete camadas para interconexão de rede: camada física, camada de link de dados, camada de rede, camada de transporte, camada de sessão, camada de apresentação e camada de aplicação. O iPsec funciona na camada de rede e executa diretamente o Protocolo da Internet (IP). SSL, trabalhando na camada de aplicativo, é um protocolo da camada de aplicativo que criptografa o tráfego HTTP em vez de pacotes IP.

IPSEC VPN: o básico

Em resumo, uma VPN IPSEC (Rede Privada Virtual) é uma VPN em execução no protocolo IPSEC. Mas lá’é mais para isso. Neste artigo, nós’Explicarei o que IPSEC , IPSEC Tunneling , e IPSEC VPNs são. Tudo isso é apresentado de uma maneira simples, mas detalhada, que esperamos que você’eu apreciará. Deixar’s começa com o básico.

Índice

O que é iPsec?

IPSEC significa EU Nternet P Rotocolo Sec uridade. O IP papel diz os dados para onde ir e o Sec criptografa e autentica. Em outras palavras, Ipsec é um grupo de protocolos Isso estabeleceu uma conexão segura e criptografada entre os dispositivos na Internet pública.

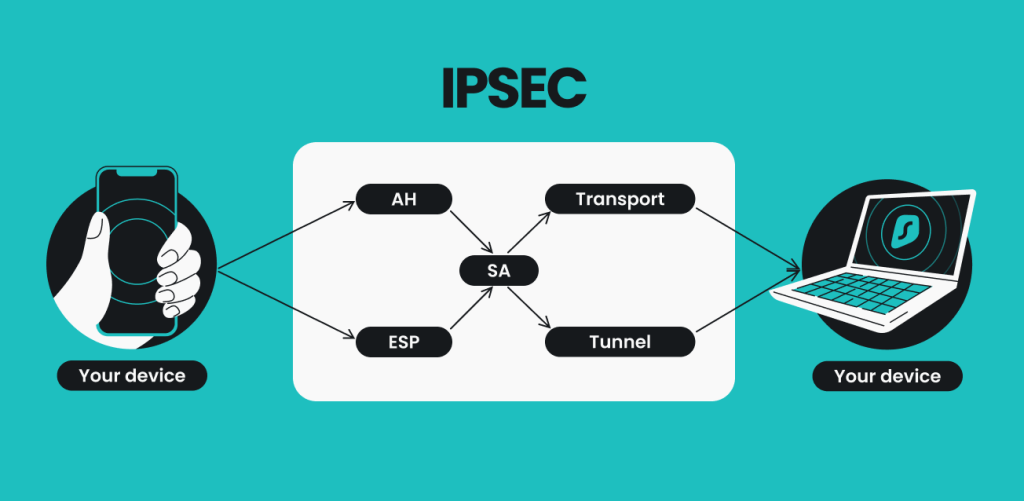

Os protocolos IPSEC geralmente são agrupados por suas tarefas:

- Cabeçalho de autenticação (AH);

- Encapsular a carga útil de segurança (ESP);

- Associação de Segurança (SA).

O que é feito iPsec de?

Perguntando do que é feito é semelhante a perguntar como funciona . IPSEC’O objetivo singular é criptografar e estabelecer uma conexão segura; Esse objetivo singular pode ser dissecado (e alcançado por) três grupos menores de protocolos. Cada um desses três grupos separados cuida de tarefas únicas separadas.

Cabeçalho de autenticação de segurança (AH) – Garante que todos os dados venham da mesma origem e que os hackers não’T tentando passar de seus próprios dados como legítimos.

Imagine que você recebe um envelope com um selo. Se o selo não estiver’t quebrado, ninguém adulterou com a letra, certo? Os cabeçalhos de autenticação fazem o mesmo por todos os dados transmitidos pelo IPSEC VPN. No entanto, isso é apenas uma das duas maneiras pelas quais o iPsec pode operar. O outro é ESP.

Encapsulando a carga útil de segurança (ESP) – isto’S um protocolo de criptografia, o que significa que o pacote de dados é transformado em uma bagunça ilegível. Além da criptografia, ESP é semelhante aos cabeçalhos de autenticação – pode autenticar os dados e verificar sua integridade.

Para voltar à letra e selar, se alguém interceptar a carta e abri -la, eles’D Encontre apenas um monte de sem sentido que nenhum humano pudesse ler. Na sua extremidade, a criptografia acontece no cliente VPN, enquanto o servidor VPN cuida dele no outro.

Associação de Segurança (SA) é um conjunto de especificações que são acordado entre dois dispositivos que estabelecem uma conexão IPsec.

O Intercâmbio de chaves da Internet (IKE) ou o Protocolo de Gerenciamento -Chave faz parte dessas especificações. Ike negocia com associações de segurança de outros dispositivos e os autentica. Ike fornece canais de comunicação seguros por trocando uma chave criptográfica com o SA de outro dispositivo.

Para explicar em leigo’S Termos, SAS são como a cifra entre dois espiões – diz a eles como interpretar a mensagem codificada e a quem eles deveriam transmiti -la. Isto’é o acordo entre dois dispositivos sobre como proteger as informações durante a comunicação.

Como o iPsec transmitir informações?

Depois que o iPsec é configurado para usar ah ou esp, ele escolhe o modo de transmissão: transporte ou túnel.

Modo de transporte IPSEC : Este modo criptografa os dados que você’está enviando, mas não as informações sobre onde elas’está indo. Então, enquanto atores maliciosos não podiam’t Leia suas comunicações interceptadas, eles sabiam quando e onde foram enviados.

Modo de túnel IPsec : O tunelamento cria uma conexão segura e fechada entre dois dispositivos usando a mesma internet antiga. Portanto, a conexão é tornada segura e privada. IPSEC VPN funciona nesse modo, pois cria o túnel IPSec VPN .

Chave que vale a pena mencionar – dos dois protocolos (UDP vs. TCP) usado para transmitir dados pela Web, o iPsec usa UDP (Protocolo do Datagrama do Usuário), o tipo de transmissão que ignora os firewalls.

Agora deixe’S Tente juntar tudo em um aplicativo chamado IPSec VPN.

O que é IPSEC VPN e como funciona?

Uma VPN é um aplicativo que criptografa sua conexão com a Internet (ou outro dispositivo). Uma VPN usa protocolos para criptografar a conexão, e há mais de uma maneira de fazer isso. Usar Ipsec é um deles. Uma VPN usando uma suíte de protocolo IPSEC é chamada de IPSEC VPN.

Deixar’s Diga que você tem um cliente IPSec VPN em execução. Como tudo funciona?

- Você clica Conectar ;

- Um A conexão IPsec inicia usando ESP e modo de túnel;

- O SA estabelece os parâmetros de segurança , como o tipo de criptografia que’será usado;

- Os dados estão prontos para serem enviados e recebidos enquanto criptografado.

Estes são o básico do iPsec. Pode parecer simples, mas é um pouco mais profundo do que isso.

Como o iPsec funciona passo a passo?

Deixar’s Diga que dois dispositivos estão tentando se comunicar usando IPSEC. Um dispositivo está tentando enviar uma mensagem e aqui’s o que acontece:

- Troca de chaves – IPSEC configura chaves criptográficas (cordas de caracteres randomizados) para criptografar e descriptografar cada dispositivo’s mensagens;

- Cabeçalhos e reboques – Todos os dados transmitidos pela Internet são cortados em bits menores chamados pacotes. O protocolo IPsec coloca informações de autenticação e criptografia na frente (cabeçalho) do pacote e o final dele (trailer). Esses cabeçalhos e reboques informam ao dispositivo o que deve ser feito com o pacote de dados;

- Autenticação – Ipsec autentica cada pacote de dados, dando -lhe um único “nome” ou id;

- Criptografia – Ipsec criptografa os pacotes de dados’ conteúdo;

- Transmissão – Os pacotes são enviados usando os protocolos de transporte ou tunelamento;

- Descriptografia – O dispositivo do outro lado recebe a mensagem e usa a chave de descriptografia para descrever a mensagem.

Como o iPsec afeta MSS e MTU?

Todos os dados viajam em pacotes de dados, que são medidos em bytes.

MSS, ou Tamanho máximo do segmento , refere -se a um valor do máximo tamanho de um pacote de dados pode ser (que é 1460 bytes).

MTU, o Unidade de transmissão máxima , Por outro lado, é o valor do máximo tamanho de qualquer dispositivo Conectado a internet pode aceitar (que é 1500 bytes).

Esses pacotes contêm as informações que estão sendo enviadas, o cabeçalho IP (20 bytes) e o cabeçalho TCP (20 bytes) e todos têm um limite de tamanho.

IPSEC não’T impacto o valor de um máximo unidade de transmissão, mas sempre diminuir o valor do tamanho máximo do segmento. E esta é a matemática que provou:

A transmissão padrão de pacotes IP na Internet:

MTU (1500 bytes) – (cabeçalho IP (20 bytes) + cabeçalho TCP (20 bytes)) = MSS (1460 bytes)

No entanto, como o iPsec adiciona cabeçalhos adicionais aos dados enviados, o ‘’peso’’ de todo o pacote IP muda naturalmente .

MTU (1500 bytes) – (cabeçalho IP (20 bytes) + cabeçalho TCP (20 bytes) + IPSEC bytes) = MSS (1460 bytes – IPSEC bytes)

Experimente o IPSec em ação

Então agora você sabe o que IPSec VPN está dentro do reino da VPN . Para os usuários de VPN do SurfShark executando o aplicativo em smartphones, você provavelmente o está usando sob o apelido IKEV2, que faz parte da família IPSEC . E se você’não é um usuário de surfshark, por que não se tornar um? Temos mais do que apenas IPSEC para lhe oferecer!

Sua privacidade é sua com Surfshark

Mais do que apenas uma VPN

Perguntas frequentes

O que é IKEV2?

IKEV2 (Internet Key Exchange versão 2) é um protocolo Usado na parte da Associação de Segurança do IPSEC Protocol Suite.

Ele autentica os usuários – confirma que os dispositivos nas extremidades da conexão são quem eles dizem que são – e depois configura uma conexão criptografada usando Diffie – Hellman Tecla de Key Exchange . Isto’S um método amplamente utilizado para enviar cifras de criptografia sobre uma rede pública sem transformá -las na chave para desbloquear dados criptografados.

Um iPsec executando o protocolo IKEV2 é chamado IKEV2/IPSEC , Mas o nome padrão da indústria é IKEV2. Isto’S um empreendimento lançado em 2005 que atualizou e corrigiu alguns dos problemas que o iPsec original com o IKEV1 (lançado em 1995) teve.

O iPsec é seguro?

Quando emparelhado com ikev2, O IPSEC é considerado seguro o suficiente pelos principais provedores de VPN em todo o mundo . No entanto, por volta de 2015, surgiram alegações de que os EUA’A Agência de Segurança Nacional (NSA) conseguiu explorá -la . A agência havia trabalhado backdoors no iPsec ou encontrou maneiras de mexer com a troca de chaves Diffie -Hellman. No entanto, alguns especialistas no campo contestaram esta reivindicação.

No entanto, se você não’Sinto -me seguro, a maioria dos fornecedores de VPN tem alternativas aos protocolos IPSEC VPN .

Ipsec é melhor do que SSL?

Comparando IPSEC e Ssl (Camada de soquetes seguros) é como comparar maçãs e laranjas. Ambos os protocolos funcionam em diferentes níveis do modelo OSI (interconexão de sistemas abertos). Em suma, é assim que os dois parecem lado a lado:

O que é o protocolo IPsec? Como funcionam as VPNs IPSEC

O IPSEC permite que os dados viajem com segurança pela Internet. É uma parte central de como nos comunicamos e acessamos dados online. Neste artigo, explicamos como o iPsec funciona, dê uma olhada em suas vantagens e desvantagens e exploramos os benefícios de uma IPSEC VPN.

17 de abril de 2023

В чччени – 15 мин.

- O que é iPsec?

- Como funciona o iPsec?

- Protocolos e algoritmos de criptografia IPSEC

- Políticas de segurança e autenticação IPSEC

O que é iPsec?

IPSEC significa Segurança do Protocolo da Internet. Este termo refere -se a um conjunto de regras de comunicação usadas para estabelecer conexões seguras em uma rede. Protocolos IPSEC conectam dispositivos e adicionam criptografia para manter os dados seguros à medida que viajam entre eles.

O conjunto de protocolo IPsec pode ser usado por indivíduos ou organizações maiores e pode até atuar como o protocolo principal de uma variedade de VPNs. Mas como o iPsec funciona na prática?

Como funciona o iPsec?

IPSEC envolve cinco etapas principais.

- Reconhecimento do anfitrião. O sistema host reconhece que um pacote de dados deve ser protegido e enviado via protocolos IPSEC. Neste ponto, o pacote de dados é criptografado e autenticado, pronto para transferência.

- Negociação. Os dois sistemas host que se comunicarão através do IPSEC concordam com os protocolos que serão usados e se autenticarão. Uma conexão segura é estabelecida entre eles, ao longo da qual as negociações podem ocorrer para determinar quais algoritmos e regras estão em vigor. Essas negociações assumem duas formas, principal e agressiva.

- Modo Principal: O sistema host que inicia o processo sugere que os algoritmos e negociações de criptografia e autenticação continuam até que ambos os sistemas se estabeleçam nos protocolos aceitos.

- Modo agressivo: O sistema host que inicia o processo propõe seus métodos preferidos de criptografia e autenticação, mas não negocia ou altera suas preferências. Se o outro sistema host concordar, o processo continuará para a próxima etapa. Se não for’t, o processo não continua.

Como demonstrado acima, o iPsec é uma coleção de muitas funções e etapas diferentes, semelhante ao modelo OSI e outras estruturas de rede. No coração dessa coleção estão os protocolos e algoritmos de criptografia.

Protocolos e algoritmos de criptografia IPSEC

O IPSEC usa dois protocolos primários para fornecer serviços de segurança, o protocolo de cabeçalho de autenticação (AH) e o protocolo de carga útil de segurança encapsulante (ESP), juntamente com vários outros. Nem todos esses protocolos e algoritmos precisam ser usados - a seleção específica é determinada durante o estágio de negociações.

- Cabeçalho de autenticação (AH). O protocolo de cabeçalho de autenticação autentica a origem e a integridade e fornece proteção de reprodução.

- Encapsulando a carga útil de segurança (ESP). A criptografia é adicionada pelo protocolo de carga de segurança encapsulado.

- Intercâmbio de chaves da Internet (IKE). O protocolo de troca de chaves da Internet garante que ambos os sistemas host tenham as chaves necessárias para criptografar e descriptografar os pacotes de dados.

- Padrão de criptografia de dados triplos (3DES). O padrão de criptografia de dados triplos é um algoritmo de criptografia que aplica uma cifra a dados três vezes para segurança adicional.

- Padrão de criptografia avançada (AES).O padrão avançado de criptografia criptografa dados em blocos de 128 bits.

Políticas de segurança e autenticação IPSEC

O IPSEC fornece vários métodos de autenticação, incluindo:

- Autenticação de chave pré-compartilhada (PSK). Uma chave secreta compartilhada é conhecida pelo sistema de host de remetente e pelo receptor e é usado para autenticar os dados transferidos.

- Certificados digitais. Uma Autoridade de Certificação Confiável (CA) fornece certificados digitais para autenticar a comunicação. Isso permite que o sistema host que receba os dados para verificar se o remetente é quem eles afirmam ser.

- Autenticação Kerberos. O protocolo Kerberos fornece um serviço de autenticação centralizado, permitindo que dispositivos que o usem para se autenticar.

Diferentes implementações de IPsec podem usar diferentes métodos de autenticação, mas o resultado é o mesmo: a transferência segura de dados. O conjunto de protocolo também pode ser implementado em dois modos: modo de transporte e modo de túnel.

Diferenças entre os modos de transporte e túnel IPSEC

Os modos IPsec de transporte e túnel têm várias diferenças importantes.

Modo de transporte

- A criptografia é aplicada apenas à carga útil do pacote IP, com o cabeçalho IP original deixado em texto simples.

- O modo de transporte é usado principalmente para fornecer comunicação de ponta a ponta entre dois dispositivos.

- O modo de transporte é usado principalmente em situações em que os dois sistemas host que se comunicam são confiáveis e têm seus próprios procedimentos de segurança em vigor.

- Fundamentalmente, o modo de transporte oferece menos segurança do que o modo de túnel.

Modo de túnel

- A criptografia é aplicada à carga útil e ao cabeçalho IP, e um novo cabeçalho IP é adicionado ao pacote criptografado.

- O modo de túnel fornece uma conexão segura entre os pontos, com o pacote IP original embrulhado em um novo pacote IP para proteção adicional.

- O modo de túnel pode ser usado nos casos em que os terminais não são confiáveis ou não têm mecanismos de segurança.

- O modo de túnel fornece mais segurança para dados em trânsito.

Em resumo, ambos os modos têm seus usos, mas o modo de túnel é mais seguro. A segurança é um benefício essencial para o IPSEC, e é por isso que a suíte de protocolo é frequentemente usada para criar VPNs.

Похожиutos с da

В чччения: 9 мин.

В ччтения: 7 мин.

O que são IPSec VPNs?

Uma VPN IPSEC, ou rede privada virtual, é uma VPN que usa o protocolo IPSEC para criar um túnel criptografado na Internet.

Um VPN rotula o tráfego ao longo de um túnel criptografado, protegendo dados de intrusões indesejadas. Uma VPN da IPSEC faz isso usando o protocolo IPSEC para estabelecer uma conexão e criptografar pacotes de dados em trânsito e é particularmente útil para empresas e grandes organizações com trabalhadores fora do escritório que precisam de acesso remoto a recursos.

Uma empresa pode criar uma VPN IPSEC entre um trabalhador remoto’s dispositivo e um servidor interno, dando ao funcionário acesso seguro aos mesmos sistemas e dados que alguém que trabalha em seu escritório teria.

Uma VPN IPSEC pode ser configurada de várias maneiras:

- Site para local. Uma VPN do site a site conecta duas ou mais redes com um túnel criptografado. Isso significa que os usuários de ambas as redes podem interagir como se estivessem no mesmo espaço.

- Cliente para site. As VPNs de cliente a local permitem que dispositivos individuais se conectem a uma rede remotamente. Com esta opção, um trabalhador remoto pode operar na mesma rede que o resto de sua equipe, mesmo que eles não’t no mesmo local.

- Cliente a client. O modelo VPN cliente para cliente permite que vários dispositivos se conectem com túneis criptografados, permitindo compartilhamento de arquivos e comunicações seguras. Deve -se notar que esse método raramente é aplicado, pois é difícil de gerenciar e escalar.

Se você’está usando uma VPN do local para o local ou uma VPN de acesso remoto (cliente para local ou cliente a cliente, por exemplo), a maioria das topologias IPSec vem com vantagens e desvantagens.

Vantagens e desvantagens de IPSec VPNs

Deixar’s Dê uma olhada mais de perto as vantagens e desvantagens de um IPSEC VPN.

Vantagens de uma VPN IPSEC

Uma VPN da IPSEC oferece várias vantagens importantes, especialmente para grandes organizações e empresas.

- Segurança: Uma VPN IPSEC fornece segurança de rede robusta, criptografando e autenticando dados enquanto viaja entre pontos na rede.

- Flexibilidade: Uma VPN IPSEC é versátil e pode ser configurada para diferentes casos de uso, como local para local, cliente para local e cliente a cliente. Isso o torna uma boa opção para organizações de todas as formas e tamanhos.

- Equipes dispersas: Se uma organização tiver uma equipe espalhada por vários locais, com trabalhadores remotos ou vários escritórios, uma VPN IPSEC pode conectar perfeitamente todas as partes.

Desvantagens de uma VPN IPSEC

Obviamente, a VPN da IPSEC não deixa de ter suas desvantagens:

- Redução de velocidade menor: Uma VPN IPSEC adiciona processos adicionais de criptografia e autenticação a uma rede, tornando a taxa de transferência de dados mais lenta, mas isso venceu’Não seja perceptível para a maioria dos usuários.

- Complexidade: Uma VPN IPSEC pode ser complexa para configurar e solucionar problemas, exigindo uma equipe de TI com conhecimento ou suporte externo.

- Operações gerais da CPU: O iPsec usa uma grande quantidade de poder de computação para criptografar e descriptografar dados que se movem pela rede. Isso pode degradar o desempenho da rede.

Como configurar o protocolo IPSec VPN

Siga as etapas abaixo para configurar uma VPN IPSEC.

- Decidir sobre uma topologia de VPN. Isso significa determinar a estrutura da VPN (local para site, cliente para site ou cliente a cliente) e definir os endereços IP e as máscaras de sub-rede para cada terminal de VPN.

- Escolha uma implementação IPsec. Uma implementação do IPSEC é o conjunto de software específico que você estará executando em sistemas operacionais. Exemplos de implementações IPsec incluem Strongswan, OpenSwan e Libreswan.

- Definir configurações IPSec. Estabeleça as configurações específicas da sua implementação, incluindo método de autenticação, algoritmo de criptografia e protocolo de gerenciamento -chave.

- Defina configurações de rede. Além de suas configurações IPsec, você precisará configurar a rede como um todo para trabalhar com uma VPN, estabelecendo endereços IP, máscaras de sub -rede e regras de roteamento.

- Configure firewalls. Certifique -se de que os firewalls nas duas extremidades da VPN estejam configurados para permitir que o tráfego IPSEC passasse por suas defesas.

- Teste a conexão. Depois que todas as etapas forem tomadas, verifique se os dados estão viajando perfeitamente pela IPSEC VPN e solucionar problemas de conexão.

Qual é a diferença entre um VPN IPSEC e SSL VPN?

IPSEC e SSL VPNs têm uma diferença principal: o terminal de cada protocolo. Na maioria dos casos, uma VPN IPSEC permite que um usuário se conecte remotamente a uma rede e todos os seus aplicativos.

Por outro lado, uma VPN SSL cria túneis para aplicativos e sistemas específicos em uma rede. Isso limita as maneiras pelas quais a VPN SSL pode ser usada, mas diminui a probabilidade de um endpoint comprometido, levando a uma violação de rede mais ampla. Obviamente, tanto uma VPN IPSEC e SSL pode ser útil, mas qual você escolhe depende das necessidades e estrutura da sua organização.

Nordvpn usa ipsec?

Para as versões MacOS (via App Store) e iOS, o NordVPN usa IKEV2/IPSEC. Esta é uma combinação dos protocolos IPSEC e Internet Key Exchange versão 2 (IKEV2). IKEV2/IPSEC permite uma conexão VPN segura, sem comprometer as velocidades da Internet.

IKEV2/IPSEC é apenas uma opção disponível para os usuários do NordVPN, no entanto. O NordVPN também oferece o protocolo OpenVPN e Nordlynx, um protocolo baseado no Wireguard. Nordlynx fornece velocidades incomparáveis, tornando a NordVPN a VPN mais rápida do mundo.

Posso me conectar manualmente ao protocolo Nordvpn iPsec?

Sim, você pode se conectar manualmente ao NordVPN em todos os principais sistemas operacionais. Para guias específicos do OS, consulte a lista abaixo.

- Conecte -se manualmente no Windows

- Conecte -se manualmente no Linux

- Conecte -se manualmente no macOS

- Conecte -se manualmente no Android

- Conecte -se manualmente no iOS

Obviamente, você pode usar o NordVPN sem se conectar manualmente a um protocolo. Basta baixar o aplicativo, configurar sua conta e começar a navegar com segurança e privacidade aprimoradas.

A segurança online começa com um clique.

Fique seguro com o mundo’s líder VPN

Malcolm Higgins

MALCOLM – авто конта, сециалferir. Имея опыт работы в журналистике и увлекаясь цифровой конфиденциальностью, он надеется, что его работа даст людям возможность контролировать свои собственные данные.