Vipre desative o Defender Windows

O login em um dispositivo Citrix com proteção ativa ativado falha [VPBagent-275]

Notas de lançamento para agente de nuvem VIPRE – 18 de setembro de 2019

Informações de liberação do produto para agente de nuvem VIPRE 11.0.7633, lançado em 18 de setembro de 2019.

Este artigo contém informações sobre o que há de novo neste lançamento. Também existem instruções especiais para remover a solução alternativa que pode ter sido aplicada enquanto espera por esta correção quente. Problemas anteriormente conhecidos estão listados aqui, juntamente com sugestões sobre como trabalhar com a questão, se aplicável.

O que há de novo

O bug a seguir foi resolvido com esta versão.

- VPbagent-4608 – O Outlook congela a abertura de alguns anexos em PDF

Instruções Especiais

Depois de instalar este hotfix do agente, revise suas políticas para garantir o Proteção ativa – Extensões de alto risco Configuração tem o pdf Extensão selecionada. Alguns clientes podem ter removido temporariamente a extensão do PDF como uma solução alternativa a esse problema.

Questões conhecidas e soluções alternativas

Esta seção lista questões conhecidas no momento da liberação. Em alguns casos, esses são bugs que estamos trabalhando para resolver com uma versão subsequente. Outros itens podem ser devidos a causas fora de nosso controle, como bugs com o software de outros fornecedores. Em todos os casos, tentamos fornecer uma solução alternativa para você considerar, se você tiver um problema.

Se você tiver dúvidas sobre um problema específico, forneça o ID do problema (se aplicável) ao entrar em contato com nossa equipe de suporte técnico.

Neste momento, não há novos problemas conhecidos com este lançamento.

Questões conhecidas anteriores

Exceções simples de portas de firewall criadas por agente não bloqueiam como esperado [VPBABENT-4209]

Quando as exceções simples da porta do firewall são criadas, o VIPRE não bloqueia como esperado.

Gambiarra: Crie uma exceção avançada de firewall

Navegue até a tela de exceções avançadas no agente VIPRE e selecione Ajuda para instruções detalhadas.

- Abra o agente VIPRE

- Navegue até a tela de exceções avançadas:

- Clique Firewall >Configurações de exibição

- Sob a seção de firewall, clique Exceções.

- Clique no Portas guia>Adicione avançado. .

Você pode adicionar exceções avançadas desta tela. Para etapas detalhadas para adicionar exceções avançadas, clique no Ajuda botão nesta tela.

Agentes Executando o Windows Server 2019 Não reinicie ao clicar em “Reiniciar agora” em uma reinicialização VIPRE necessária condição [VPBABENT-3920]

Esta é uma condição que ocorre devido a alterações nas configurações de segurança do Windows Server 2019.

Dispositivos de extremidade Executando o Windows Server 2019 não serão reiniciados quando o botão “Reinicialização agora” for selecionado – a menos que a conta de usuário seja adicionada a uma política de segurança local específica do Windows. O grupo de “administradores” padrão não pode reiniciar o agente usando este método.

Solução alternativa 1: Adicione o usuário à política “Desligue o sistema”

Para adicionar uma conta de usuário à política “desligar o sistema”

- Na máquina do agente, abra o Política de segurança local do Windows

- Adicione a conta de usuário necessária ao “Políticas locais”> “Atribuição de direitos do usuário”> “Desligue o sistema” política

- Sair e Entrar para a máquina (ou reiniciar) para a mudança de política para aplicar

Na próxima vez que o VIPRE exigir uma reinicialização, o usuário modificado poderá reiniciar o computador usando o botão “reinicialização agora”.

Solução alternativa 2: Reinicie o agente manualmente

Em vez de usar o botão Reinicialização agora, os usuários podem reiniciar manualmente o agente através do menu Iniciar o Windows.

As zonas confiáveis do firewall definidas com intervalos de endereço IPv6 não funcionam [VPBABENT-3187]

O agente VIPRE não reconhece as faixas de zona confiáveis do IPv6 e trata qualquer tráfego IPv6 como não confuso. Portanto, quaisquer regras de firewall para tráfego não confiável ainda se aplicarão.

Não existe nenhuma solução conhecida neste momento.

Em alguns sistemas, o Smart Screen da Windows Defender bloqueia o instalador do agente [VC-1279]

Isso parece ser um erro no processo de registro de software da Microsoft, que estamos rastreando.

Gambiarra: Selecione Mais informações do pop -up do Windows Defender e depois selecione Corra de qualquer maneira.

O Microsoft Windows Defender continua a funcionar mesmo que a política tenha desativado selecionado

Para políticas que se aplicam a máquinas executando o Windows Server 2016 ou superior, a seleção de “desativar o Windows Defender” não desativa o Windows Defender.

Gambiarra: Você pode desativar manualmente o Windows Defender nessas máquinas. Consulte esses artigos para obter mais informações:

- Desativando o Windows Defender Antivirus no Windows Server 2016

- Artigo do Microsoft Technet: Visão geral do Windows Defender para o Windows Server

Ao alterar as configurações de proteção ativa em um ambiente de VM, as alterações levam até 15 minutos para aplicar

Isso é normal, pois a comunicação entre o console> vm leva algum tempo para propagar.

Quando o VIPRE digitaliza um arquivo de e -mail, os arquivos não são em quarentena adequadamente

Gambiarra: Através do seu cliente de e -mail, execute uma limpeza manual do arquivo de e -mail que contém o e -mail infectado. Depois que o arquivo de email infectado é limpo, o VIPRE deve funcionar corretamente.

Vipre desative o Defender Windows

O login em um dispositivo Citrix com proteção ativa ativado falha [VPBagent-275]

Notas de lançamento para agente de nuvem VIPRE – 18 de setembro de 2019

Informações de liberação do produto para agente de nuvem VIPRE 11.0.7633, lançado em 18 de setembro de 2019.

Este artigo contém informações sobre o que há de novo neste lançamento. Também existem instruções especiais para remover a solução alternativa que pode ter sido aplicada enquanto espera por esta correção quente. Problemas anteriormente conhecidos estão listados aqui, juntamente com sugestões sobre como trabalhar com a questão, se aplicável.

O que há de novo

O bug a seguir foi resolvido com esta versão.

- VPbagent-4608 – O Outlook congela a abertura de alguns anexos em PDF

Instruções Especiais

Depois de instalar este hotfix do agente, revise suas políticas para garantir o Proteção ativa – Extensões de alto risco Configuração tem o pdf Extensão selecionada. Alguns clientes podem ter removido temporariamente a extensão do PDF como uma solução alternativa a esse problema.

Questões conhecidas e soluções alternativas

Esta seção lista questões conhecidas no momento da liberação. Em alguns casos, esses são bugs que estamos trabalhando para resolver com uma versão subsequente. Outros itens podem ser devidos a causas fora de nosso controle, como bugs com o software de outros fornecedores. Em todos os casos, tentamos fornecer uma solução alternativa para você considerar, se você tiver um problema.

Se você tiver dúvidas sobre um problema específico, forneça o ID do problema (se aplicável) ao entrar em contato com nossa equipe de suporte técnico.

Neste momento, não há novos problemas conhecidos com este lançamento.

Questões conhecidas anteriores

Exceções de porta simples de firewall criadas por agente não bloqueiam como esperado [ VPbagent-4209]

Quando as exceções simples da porta do firewall são criadas, o VIPRE não bloqueia como esperado.

Gambiarra: Crie uma exceção avançada de firewall

Navegue até a tela de exceções avançadas no agente VIPRE e selecione Ajuda para instruções detalhadas.

- Abra o agente VIPRE

- Navegue até a tela de exceções avançadas:

- Clique Firewall >Configurações de exibição

- Sob a seção de firewall, clique Exceções.

- Clique no Portas guia>Adicione avançado. .

Você pode adicionar exceções avançadas desta tela. Para etapas detalhadas para adicionar exceções avançadas, clique no Ajuda botão nesta tela.

Agentes Executando o Windows Server 2019 Não reinicie ao clicar em “Reiniciar agora” em uma reinicialização VIPRE necessária condição [VPBABENT-3920]

Esta é uma condição que ocorre devido a alterações nas configurações de segurança do Windows Server 2019.

Dispositivos de extremidade Executando o Windows Server 2019 não serão reiniciados quando o botão “Reinicialização agora” for selecionado – a menos que a conta de usuário seja adicionada a uma política de segurança local específica do Windows. O grupo de “administradores” padrão não pode reiniciar o agente usando este método.

Solução alternativa 1: Adicione o usuário à política “Desligue o sistema”

Para adicionar uma conta de usuário à política “desligar o sistema”

- Na máquina do agente, abra o Política de segurança local do Windows

- Adicione a conta de usuário necessária ao “Políticas locais”> “Atribuição de direitos do usuário”> “Desligue o sistema” política

- Sair e Entrar para a máquina (ou reiniciar) para a mudança de política para aplicar

Na próxima vez que o VIPRE exigir uma reinicialização, o usuário modificado poderá reiniciar o computador usando o botão “reinicialização agora”.

Solução alternativa 2: Reinicie o agente manualmente

Em vez de usar o botão Reinicialização agora, os usuários podem reiniciar manualmente o agente através do menu Iniciar o Windows.

As zonas confiáveis do firewall definidas com intervalos de endereço IPv6 não funcionam [VPBABENT-3187]

O agente VIPRE não reconhece as faixas de zona confiáveis do IPv6 e trata qualquer tráfego IPv6 como não confuso. Portanto, quaisquer regras de firewall para tráfego não confiável ainda se aplicarão.

Não existe nenhuma solução conhecida neste momento.

Em alguns sistemas, o Smart Screen da Windows Defender bloqueia o instalador do agente [VC-1279]

Isso parece ser um erro no processo de registro de software da Microsoft, que estamos rastreando.

Gambiarra: Selecione Mais informações do pop -up do Windows Defender e depois selecione Corra de qualquer maneira.

O Microsoft Windows Defender continua a funcionar mesmo que a política tenha desativado selecionado

Para políticas que se aplicam a máquinas executando o Windows Server 2016 ou superior, a seleção de “desativar o Windows Defender” não desativa o Windows Defender.

Gambiarra: Você pode desativar manualmente o Windows Defender nessas máquinas. Consulte esses artigos para obter mais informações:

- Desativando o Windows Defender Antivirus no Windows Server 2016

- Artigo do Microsoft Technet: Visão geral do Windows Defender para o Windows Server

Ao alterar as configurações de proteção ativa em um ambiente de VM, as alterações levam até 15 minutos para aplicar

Isso é normal, pois a comunicação entre o console> vm leva algum tempo para propagar.

Quando o VIPRE digitaliza um arquivo de e -mail, os arquivos não são em quarentena adequadamente

Gambiarra: Através do seu cliente de e -mail, execute uma limpeza manual do arquivo de e -mail que contém o e -mail infectado. Depois que o email infectado for removido, re-Scan the Endpoint para confirmar a remoção.

O anti-phishing não funciona se o Outlook estiver aberto durante a instalação do agente

Se o Outlook estiver em execução ao ativar o anti-phishing no console VIPRE antes de empurrar uma instalação do agente, ele não funcionará corretamente até que a perspectiva seja reiniciada.

Gambiarra 1: Desligue o Outlook durante a instalação do agente ao ativar o anti-phishing

Solução alternativa 2: Reinicie o Outlook após a instalação do agente ao ativar o anti-phishing

O login em um dispositivo Citrix com proteção ativa ativado falha [VPBagent-275]

Este é um conflito conhecido entre a proteção ativa do VIPRE e o Citrix User Perfil Management (UPM). Tentar fazer login em um dispositivo Citrix com os dois serviços habilitados faz com que o login pendure e eventualmente falhe.

Gambiarra: Desativar temporariamente a proteção ativa para agentes que precisam acessar os dispositivos Citrix.

Os drivers citrix desatualizados podem causar BSOD no Windows 7 Agents

Atualizando um agente do Windows 7 para o VIPRE Endpoint Security 9.6 ou anterior podem causar um estado de tela azul em sistemas com versões mais antigas de drivers Citrix neles.

Gambiarra: Atualizar o driver Citrix deve resolver o problema.

Esse artigo foi útil?

Ideias

Ajude -nos a construir o próximo ótimo produto para você! Selecione o produto que você está usando à esquerda para ver se alguém já sugeriu sua ideia (fique à vontade para votar e comentar!) e depois clique em Adicione uma nova ideia Para fazer com que seus sucos criativos fluam.

Se você quiser nos ajudar a refinar os recursos que construímos com base em suas idéias e obtenha acesso antecipado às coisas novas, venha participar de nossos programas beta também: https: // beta.VIPRE.com/bem -vindo/

Desative as notificações de segurança do Windows ao fazer uma atualização

Eu constantemente recebo solicitações de suporte ao cliente notificando -me sobre uma mensagem que apareceu no computador do alerta de segurança do Windows, informando que o software de proteção de ameaças está desligado.

Windows Defender e vários outros programas antispyware relatam que eles estão desligados

Você tem vários programas antivírus, mas nenhum deles está ligado e atualizado.

Isso normalmente acontece com o VIPRE está fazendo uma atualização.

Ideia: Peça ao software de proteção de ameaças que desative os alertas de segurança antes de fazer uma atualização e, em seguida, defina os alertas de segurança depois que a atualização estiver concluída.

- Convidado

- 17 de janeiro de 2022

O Windows Defender Check está aparecendo mesmo quando o antivírus gerenciado VIPRE está instalado

A partir de 27 de setembro de 2022, os dispositivos que ainda usam antivírus gerenciados pelo VIPRE podem não ser mais protegidos, pois as atualizações de definições também param a partir desta data.

O VIPRE será removido de RMM inteiramente nos próximos meses.

Recomendamos, sempre que possível, para migrar suas políticas de proteção VIPRE para as políticas de proteção do motor Bitdefender e re-implantar o MAV-BD BitDefender no lugar de qualquer implantações atuais do MAV-BD VIPRE.

Última modificação

Qui 20 de setembro 15:40 GMT 2018

Descrição

- O Windows Defender Check está aparecendo mesmo quando o antivírus gerenciado é instalado

Ambiente

- N-Sight RMM

- Antivírus gerenciado – VIPRE

Solução

- Clique com o botão direito do mouse na verificação antivírus gerenciada – Defender do Windows

- Clique Exclua verificação

- Digite a senha

- Clique OK

EDR – Políticas

Uma política é um grupo de configurações que controla o comportamento do agente VIPRE em cada dispositivo. Todas as opções de agentes são controladas por meio de políticas, incluindo:

- horários de varredura programados

- quantidade de interação do usuário no agente

- Se deve remover o software incompatível durante a instalação do agente

- . e mais

As políticas são frequentemente criadas com tipos de dispositivos em mente, como servidores, laptops e desktops. Você também pode criar políticas que coletem grupos de dispositivos mais específicos em sua infraestrutura, como “Windows 10 Desktops” ou “Sales MacBooks.”

Uma política é adaptada ao grupo de dispositivos que protege.

Todo agente deve receber uma política. Você pode definir qualquer número de políticas para o seu site para atender às suas necessidades específicas.

Explorando políticas

A guia Políticas (Gerenciar> políticas no menu do lado esquerdo) na nuvem VIPRE está o seu lugar para gerenciar políticas. Selecione Windows ou Mac para ver quais políticas se relacionam com esses sistemas operacionais.

Depois de escolher e selecionar uma política para revisar, em Resumo, Você verá uma lista de todas as suas políticas, juntamente com as atribuições de política padrão, além de um resumo rápido dos quais os recursos de proteção são ativados para qualquer política. A partir daqui, você pode perfurar para ver as configurações detalhadas de políticas, bem como criar ou clone políticas para criar novas políticas personalizadas.

Políticas disponíveis no primeiro lançamento

A VIPRE Cloud fornece inicialmente duas políticas predefinidas:

- Enterprise padrão – Ideal para a maioria das estações de trabalho e laptops – essa também é a política padrão à qual todos, exceto os servidores, serão atribuídos

- Servidores padrão – Configurações que consideram as necessidades específicas de hardware/software do servidor

Essas políticas são baseadas nas configurações mais comuns necessárias para esses tipos de dispositivos. Eles também são um bom ponto de partida para criar suas próprias políticas personalizadas.

- Agente

- Interface de usuário – Mostrar ícone do agente na barra de tarefas ou barra de menu; permitir/proibir o usuário executar verificações manuais; Cancelar, pausar e retomar as varreduras; personalizar a mensagem de reinicialização; Ativar reinicialização automática

- Permissões – Permitir/não permitir que o usuário abra a interface do usuário do agente; Gerenciar quarentena, exclusões, cronogramas de varredura, história de varredura ou varreduras manuais de remediar

- Sistema operacional – Desativar o Windows Defender, integrar -se ao Windows Security Center, NT Event Logging; mostrar agente em programas instalados; Acorde do sono para varreduras programadas, modo de economia de energia do laptop

- Retenção de dados – Dados de quarentena e digitalização automaticamente deliciosos; Especifique o tempo de tempo para retenção de dados quando o contrato automático estiver ativado

- Atualizações e comunicações – Frequência de controle de definições e atualizações de software de agente, permitindo o uso de agentes beta quando disponíveis

- Software incompatível – Especifique se o software incompatível é removido automaticamente quando o agente estiver instalado; Defina o comportamento da reinicialização ao remover o software incompatível

- Varredura

- Em geral – On Demand (Opção do clique com o botão direito do lado do usuário), unidades USB em inserção, horários de varredura programados randomizados, manuseio de varreduras perdidas

- Manuseio de ameaças – ação a ser tomada quando uma possível ameaça é encontrada; e.g. desinfetar, excluir ou quarentena

- Escaneamento rápido – Defina dia e hora, locais e tipos de itens (e.g., Cookies, Rootkits, Processos)

- Varredura completa – Defina dia e hora, locais e tipos de itens (e.g., Cookies, Rootkits, Processos)

- Proteção ativa

- Proteção ativa – Ativar/desativar a proteção ativa e definir o nível apenas para extensões de alto risco, apenas execução ou todos os arquivos tocados

- Interação – quantidade de controle de interação do usuário permitida com proteção ativa

- QUADRIS – Ativar/desativar o sistema de prevenção de intrusões do host e controlar como a injeção de código é tratada (e.g., permitir, bloquear, prompt)

- Proteção da Web/DNS

- Proteção DNS– Ativar/desativar a filtragem de tráfego DNS

- Proteção da Web – Ativar/desativar o bloqueio de URL malicioso para o tráfego HTTP ou HTTPS, especifique portas para filtrar

- Registro e interação – Habilitar o registro ou permitir que o usuário configure

- Controle de acesso à web

- Controle de acesso à web – Ativar/desativar o controle de acesso da web

- Nível de controle de acesso – Selecione um nível para bloquear categorias específicas do site

- Agendamento– Faça com que o controle de acesso da web seja executado 24 horas por dia ou defina um cronograma específico

- Proteção de email

- Em geral – Ativar/desativar email e anti-phishing

- Clientes – Ativar/desativar a proteção para o Microsoft Outlook ou outros clientes de e -mail

- Interação – Permitir que o usuário habilite/desative

- Manuseio de ameaças

- Correção – Por tipo de item, especifique se deve ser permitido apenas relatar, quarentena ou excluir itens que são detectados como possíveis ameaças

- Patching

- Digitalização de aplicativos – Ativar/desativar as varreduras de aplicativos para procurar vulnerabilidades de segurança

- Atualizações de aplicativos – Ativar/desativar atualizações automáticas de aplicativos com base em um cronograma

- Edr

- Investigação prolongada – Ativar/desativar os recursos para apoiar investigações estendidas, incluindo coleta de eventos e alertas, correlação e criação e gerenciamento de incidentes

- Concha remota – ativar/desativar o acesso da shell remoto; Você também pode limitar o conjunto de comandos disponíveis a apenas comandos de baixo risco

- Firewall

- Em geral – Ativar firewall

- Exploração madeireira– Ativar/desativar o registro para eventos ou verificações de porta

- Regra de aplicação Padrão – Regras a serem solicitadas para inscrições

- Regras avançadas – Regras para definir a direção da comunicação, aplicação, protocolo, portas

- Ids

- Em geral– Ativar sistema de detecção de intrusões

- Ações de intrusão– Defina a resposta com base na prioridade da detecção

- Regras de IDS– ver ou desativar regras

Esse artigo foi útil?

Configurações da política do Windows

Este artigo abrange as configurações da política do agente destinadas ao uso com sistemas operacionais do Microsoft Windows.

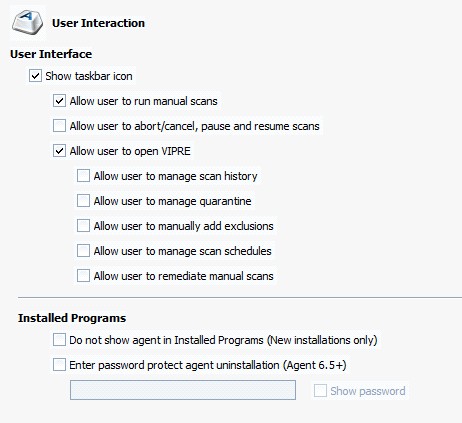

Definir configurações de interação do usuário

A interação do usuário refere-se a como o usuário final pode interagir e controlar a funcionalidade específica no agente.

Para configurar o controle do usuário da interface do agente:

- Abra o Interação com o usuário tela (Propriedades da política> Agente> Interação do usuário)

- Configure o Interface de usuário configurações:

- Mostre o ícone da barra de tarefas: Selecione para colocar o ícone VIPRE na bandeja do sistema de máquinas do usuário final. Com esta opção ativada, os usuários podem abrir a interface do usuário do agente e executar várias tarefas que podem ser ativadas/desativadas por configurações de política, conforme listado abaixo. Com esta opção não selecionada, os usuários finais não terão acesso à interface do usuário do agente e dependerão das configurações da política atribuída pelo agente

- Permitir que o usuário execute verificações manuais: Selecione para permitir que os usuários finais realizem manualmente uma varredura rápida ou completa sempre que quiserem. Unslect para que as varreduras de agentes sejam dependentes da política atribuída

- Permitir que o usuário aborde/cancelasse, pause e retomasse as varreduras: Selecione para permitir que os usuários finais abortarem/cancelassem, pausem e retomem as varreduras em execução. Não seleção para não permitir que os usuários tenham qualquer interração do usuário em uma varredura; Como resultado, as varreduras só podem ser interrompidas no console do administrador (clique com o botão direito do mouse no agente e selecione Scan Ning> Abort Scan)

- Permitir que o usuário gerencie o histórico de digitalização: Selecione para permitir que os usuários finais excluam os históricos de digitalização, AP e e-mails e limpe o histórico do sistema. Não seleção para não permitir que os usuários finais excluam/limpem os itens de histórico feitos pelo agente; Em vez disso, as histórias serão limpas com base nas configurações na área de ações do agente listada abaixo

- Permitir que o usuário gerencie quarentena: Selecione para permitir que os usuários finais restaurem um item em quarentena e exclua um item do computador. Não seleção para não permitir que os usuários finais gerenciem itens de quarentena em seu computador

- Permitir que o usuário adicione manualmente exclusões: Selecione para permitir que os usuários finais possam adicionar exclusões às varreduras que sempre serão permitidas, além de gerenciar esses itens. Unslect para que os agentes dependam das exclusões do nível de política

- Permitir que o usuário gerencie os horários de digitalização: Selecione para permitir que os usuários finais editem sua programação de varredura. Quando selecionado, o controle do administrador é bloqueado na edição deste cronograma. Se o administrador ligar isso depois que um usuário criar seus próprios horários, todos esses novos horários que o usuário fizeram será liberado do agente. Depois de fazer essa seleção e aplicar a alteração, o “usuário gerenciado” será exibido na parte superior da varredura completa, varredura rápida e telas de varredura personalizadas, como mostrado abaixo. Além disso, as opções ficarão acinzentadas

- Permitir que o usuário remedie as varreduras manuais: Selecione para permitir que os usuários finais decidam a ação para tomar os resultados de uma varredura. Unslect para que os agentes dependam das configurações de remediação

- Opcionalmente, selecione Não mostre agente em programas instalados Para que o usuário final seja incapaz de desinstalar ou modificar o programa de qualquer forma. Isso deve ser feito antes de instalar o agente na estação de trabalho. Caso contrário, você terá que desinstalar o agente, selecionar e salvar esta configuração e depois reinstalar o agente

- Clique Aplicar para salvar alterações

Configure os avisos do usuário e as opções de reinicialização

Configurar o usuário solicita que a experiência dos usuários finais e como a reinicialização ocorra.

Para configurar os prompts do usuário e reiniciar:

- Abra a tela solicita o usuário (Propriedades da Política> Agente> Prompts de usuário)

- Configure o seguinte:

- Mostrar mensagens de balão: selecione para mostrar os pop -ups de balão para os agentes sob esta política. Unslect para esconder os pop -ups

- Reiniciar a mensagem: Use existente ou modifique a mensagem que o usuário verá quando a máquina precisar reiniciar. O campo é limitado a 200 caracteres

- Reinicie automaticamente o computador do agente se nenhum usuário responder em segundos: Quando selecionado, a máquina será reiniciada automaticamente após o número de segundos inseridos se o usuário

- Clique Aplicar para salvar alterações

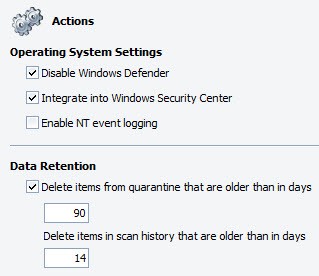

Ações do agente

Ações se aplicam às configurações para o sistema operacional e retenção de dados da máquina do agente para sua quarentena e história da varredura.

Para configurar as ações do agente:

- Abra a tela Ações do agente (Propriedades da política> Agente> Ações).

- Configure o Configurações do sistema operacional:

- Desativar o Windows Defender: Se as máquinas do agente tiverem o Windows Defender instalado, é melhor desativá -lo para evitar conflitos.

- Integrar no Windows Security Center: selecione para integrar no Windows Security Center.

Importante!

Ativar log de eventos NT não deve ser ativado, a menos que você esteja usando um programa de terceiros que retire os eventos do log. Ele consome recursos (como memória, CPU e disco) no agente para fazer o log. Esse recurso é principalmente para clientes e revendedores de SDK.

- Configure o Retenção de dados configurações:

- Exclua itens da quarentena que são mais antigos do que em dias: selecione para permitir que o agente exclua itens armazenados em quarentena após um número especificado de dias que variam de 1 a 365.

- A configuração padrão é de 15 dias; Esses itens são excluídos da quarentena na máquina do agente

- Exclua itens na história da varredura que são mais antigos do que em dias: insira um intervalo entre 1 e 365 dias. O intervalo padrão é de 14 dias

- Exclua itens da quarentena que são mais antigos do que em dias: selecione para permitir que o agente exclua itens armazenados em quarentena após um número especificado de dias que variam de 1 a 365.

- Clique Aplicar para salvar alterações

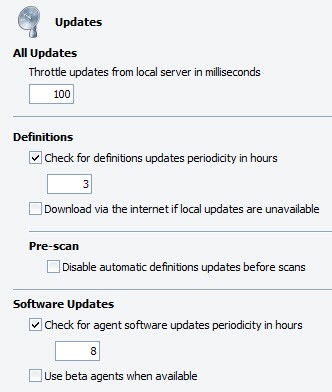

Gerenciar atualizações para políticas

As atualizações são distribuídas para máquinas com base nas configurações de atualizações do agente para cada política. As configurações de atualização do agente ajudam a gerenciar o impacto no tráfego da rede e no desempenho da máquina quando as políticas distribuem atualizações para agentes.

Para gerenciar a distribuição de atualizações por política:

- Abra o Agente> Atualizações tela no Propriedades políticas para cada política

- Definir Atualizações do acelerador do servidor local em milissegundos Para reduzir a carga no servidor de atualização ao distribuir atualizações para as máquinas sob a política selecionada. O valor padrão para o limite é de 100 milissegundos, mas pode ser definido até 60.000 milissegundos (ou 1 minuto) para redes com restrições extremas de largura de banda. O tamanho médio da atualização é de aproximadamente 67 kb. Um guia geral:

Rede de 1 Mbps: 1000 milissegundos.

Rede de 10 Mbps: 200 milissegundos.

Rede de 100 Mbps: 50 milissegundos.

Rede de 1 Gbps: 20 milissegundos- Selecione Verifique se há definições de atualizações de periodicidade em horas Para ativar as atualizações automáticas de definição e depois inserir um número em horas para o intervalo de atualização. O padrão é verificar automaticamente em intervalos de 1 hora. Os valores de intervalo são de 1 a 72 horas. Melhor conjunto entre 1 e 3 horas. O horário de início padrão para atualizações é quando o computador primeiro inicializa. Por exemplo, se o computador inicializar às 7:43 a.m. e verifica as atualizações a cada 3 horas, ele verificará às 10:43 a.m., 1:43 p.m., 4:43 p.m., e assim por diante

- A configuração “Desativar definições automáticas atualiza antes da varredura”:

- Unselect (recomendado) para garantir que o agente obtenha automaticamente as definições mais recentes antes de executar qualquer tipo de varredura

- Selecione se as máquinas do agente são modelos mais antigos e são mais lentas ou se o intervalo para as atualizações de definições é definido com frequência (1-3 horas)

- Observação! Essa configuração deve ser feita em conjunto com a configuração de varredura “Randomize Scão programado horário de início em minutos.

- Para que agentes em laptops (ou usuários remotos) conectem à segurança VIPRE pela Internet se o agente não entrar em contato com o VSS ou o servidor de atualização, selecione Download via Internet se as atualizações locais não estiverem disponíveis. Se as máquinas exigirem um proxy para acessar a Internet, verifique se você configura as configurações de proxy de política

Você também pode especificar que todas as atualizações vêm diretamente da segurança VIPRE, em vez de um servidor de atualização

Importante! Se esta opção for usada para agentes em sua rede, isso poderá colocar uma pressão sobre o WAN.

Importante!

Use esta opção com cuidado. Se você precisar reverter para uma versão anterior, uma desinstalação manual e reinstalação de cada agente pode ser necessária.

Configurações de comunicação do agente

A tela de comunicação permite controlar como os agentes se comunicam com o VIPRE SITE Service (VSS). As configurações padrão são adequadas para ambientes que consistem em 100 a 400 agentes, incluindo agentes em laptops. Ambientes maiores de cerca de 500 agentes podem exigir ajustes a esses padrões.

Observação! Modifique os intervalos de comunicação do agente apenas se for necessário.

Para gerenciar intervalos de comunicação do agente com VSS:

- De Navigador do site, Clique duas vezes na política do Windows que você deseja configurar

- A partir do painel esquerdo da tela de propriedades da política, expanda Agente e clique Comunicação

- Configure a seguinte comunicação Intervalos:

- Status do agente batimento cardíaco em minutos

determina a frequência com que o agente chama o VSS, principalmente para verificar se o agente está trabalhando. Informações específicas passadas através da comunicação incluem agente, banco de dados de ameaças e versões do sistema operacional, endereço IP e status do agente.

- No Servidor de políticas campo, chave na máquina Nome ou endereço de IP do servidor VIPRE que distribui atualizações de políticas para os agentes gerenciados por esta política.

- No Porta Campo, chave na porta TCP que o VSS usa para receber solicitações de agente e informações de segurança.

- Configure Configurações do servidor do site para interação do agente:

- Clique Aplicar e OK.

Configurações de proxy para agentes

Se os agentes exigirem um Proxy Para chegar à Internet para obter atualizações de definições, defina as configurações de proxy no nível da política, que se aplicarão a todas as máquinas do agente atribuídas à política.

Para definir configurações de proxy para agentes no nível da política:

- Abra a tela Configurações de proxy da política (Propriedades da política> Agente> Configurações de proxy).

- Selecione Use um servidor proxy ao se comunicar com a segurança VIPRE Para ativar as configurações de proxy da política.

- No Endereço caixa, insira o nome de domínio totalmente qualificado (FQDN) do servidor proxy. O endereço IP do proxy não é recomendado.

- Introduzir o Porta, que é tipicamente porta 8080.

- Se você estiver usando autenticação para o proxy, selecione o Requer autenticação Caixa de seleção e especifique um nome de usuário, senha e domínio, conforme aplicável.

- Colocou o Tipo de Autenticação Para o seu proxy, selecionando um dos seguintes: NTLM, BASIC ou DIGEST. O tipo comum é NTLM e é usado pelos servidores ISA.

- Clique Aplicar para salvar alterações.

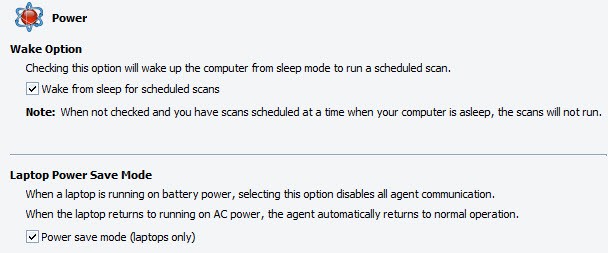

Configurações de economia de energia do agente

O Poder As configurações são usadas em políticas separadas para lidar com laptops no modo de economia de energia. As configurações padrão para laptops que executam um agente exigem que o laptop seja alimentado por energia CA (não bateria) para que o agente receba atualizações corretamente. Esse recurso é incorporado para garantir que o software do agente possa concluir o ciclo de atualização que pode ser interrompido devido a uma perda inesperada de energia de uma bateria de laptop esgotada.

Para definir as configurações de salvar energia:

- No Propriedades políticas, abrir Agente> Comunicação.

- Modifique qualquer uma das seguintes configurações padrão de acordo:

- Acordar do sono para varreduras programadas: Selecionar esta opção vai acordar o computador dos modos Sleep ou Hibernate para executar uma varredura programada. Desmarcando esta opção, diz ao agente para ignorar qualquer varredura programada durante o sono ou modos de hibernação. Quando o computador de um agente está usando o modo de suspensão do Windows e essa opção não é selecionada, o computador corre o risco de perder exames importantes do sistema, especialmente durante períodos de inatividade. Para garantir que o computador esteja protegido, execute as varreduras manuais ou agende uma varredura em um momento provável de não estar dormindo.

- Modo de economia de energia (somente laptops):. No entanto, a proteção ativa continuará operando e digitalizações e atualizações podem ser executadas manualmente. Quando o laptop retorna à execução da energia CA, o agente retorna automaticamente à operação normal. Desmarcar esta opção permitirá que um agente continue verificando atualizações e executando varreduras programadas na energia da bateria.

- Clique Aplicar para salvar alterações.

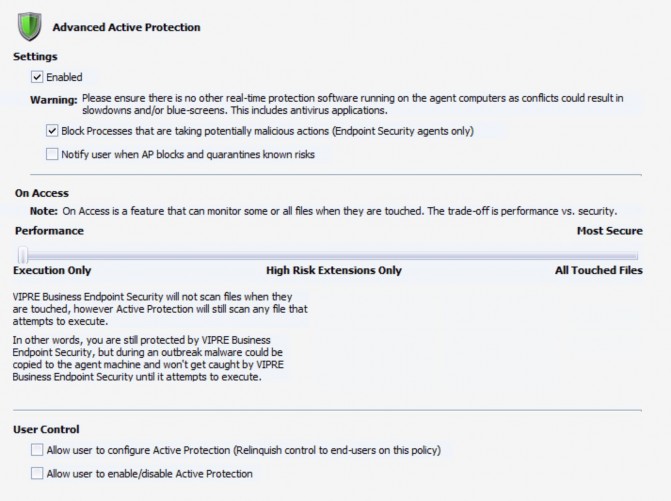

Configurações de proteção ativa

Configure o Proteção ativa (AP) Configurações para proteção de acesso para todos os agentes instalados sob a política.

Importante!

A proteção ativa não deve ser ativada com nenhum outro scanner de acesso. Uma diminuição perceptível no desempenho do sistema e/ou nas telas azuis pode resultar.

Para definir configurações de proteção ativa:

Aviso!

Desativar a proteção ativa avançada desativará o monitoramento de processos e colocará seus sistemas em um estado vulnerável para infecções. Recomendamos fortemente que você deixe esta opção habilitada. Se você acha que deve ser desativado para seu ambiente ou terminal específico, consulte nossa equipe de suporte antes de fazê -lo.

- Selecione Habilitado Para ativar a AP para agentes sob esta política.

- Opcionalmente, selecione Bloqueia processos que estão tomando ações potencialmente maliciosas(Somente VIPRE endpoint Security). Isso monitora ativamente processos para verificar se há comportamentos potencialmente maliciosos. Se um processo malicioso for encontrado, o processo será interrompido e impedido de começar de novo. Quaisquer arquivos maliciosos que o processo possa ter criado é removido.

- Opcionalmente, selecione Notifique o usuário quando os bloqueios de AP bloquearem os riscos conhecidos para que os usuários finais saibam que algo foi em quarentena em seu computador.

- Configure No acesso Para controlar como o AP responderá aos arquivos quando acessado. Você pode defini -lo com base nas necessidades de segurança do seu ambiente, seja mais para desempenho ou mais para segurança:

- Apenas execução (Desempenho): Selecione para AP para digitalizar qualquer arquivo que tente executar. Esta configuração é ideal durante condições normais.

- Extensões de alto risco apenas: Selecione para o ASP para digitalizar apenas arquivos com extensões que o VIPRE Segurança e você (Admin conhecido) considera “alto risco.”Então, quando um arquivo com uma das extensões listadas é tocado, será digitalizado. Além disso, qualquer arquivo que tentar executar será digitalizado.

- Vipre conhecido: lista as extensões de arquivo (como EXE, INI, HLP e BAT) que provaram ser “de alto risco.”Você pode desmarcar qualquer uma dessas extensões que você pode querer que a AP não verifique o acesso.

- Administrador conhecido: lista extensões definidas pelo administrador que serão verificadas no acesso. Você pode adicionar e remover desta lista e selecionar a extensão que deseja ser verificada no acesso.

- Adicionar: Clique para adicionar uma nova extensão à lista conhecida do administrador. Selecione para ativar a nova extensão.

- Remover: Destaque (sem verificar a caixa) uma extensão da lista conhecida do administrador e clique em Remover. A extensão será removida imediatamente da lista sem confirmação.

- Todos os arquivos tocados (Segurança): é para um estado mais alto de proteção e só deve ser ativado no caso de um surto de malware ser suspeito ou ocorreu. Quando ativado, todos os arquivos são digitalizados quando são copiados ou tocados.

Importante!

Ao usar “todos os arquivos tocados”, você deve assistir com frequência e com muito cuidado. Essa configuração pode resultar em desempenho mais lento do sistema, dependendo das especificações do computador, bem como o número e o tipo de programas em execução.

- Configure Controle do usuário:

- Permitir que o usuário configure proteção ativa: selecione para entregar o controle completo do AP para os usuários finais. Unslect para que os agentes dependam do que está definido para AP neste console.

- Permitir que o usuário habilite/desative a proteção ativa: selecione para permitir que os usuários ativem/desativem AP de seu agente.

- Clique Aplicar para salvar alterações.

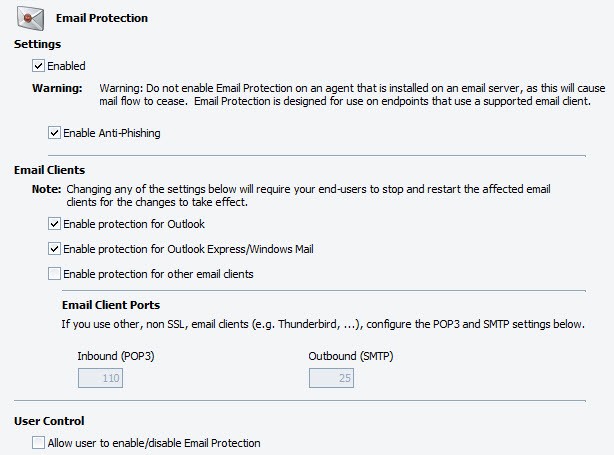

Configurações de proteção de email

Outlook e SMTP e POP3 são suportados. Os anexos de email infectados são removidos e substituídos por um .Arquivo txt indicando que eles foram infectados e, portanto, em quarentena.

Para definir configurações de proteção de email:

- No Propriedades políticas, abrir Proteção de email.

- Habilitar Configurações de proteção de email:

- Ativado: Selecione para ativar a proteção de email para esta política, que digitalizará todas as mensagens de email de entrada e saída, incluindo anexos.

- Ativar anti-phishing: selecione para ativar o anti-phishing. Quando ativado e quando um email de phishing é recebido, o link de URL ruim conhecido é retirado do email, protegendo o usuário final do golpe de phishing. (Esta função se aplica ao VIPRE Premium e VIPRE Endpoint Security).

- Ativar um ou mais Clientes de e -mail (SSL não é suportado):

- Ativar proteção para a perspectiva

- Ativar proteção para outros clientes de e -mail

- Se Portas de cliente de e -mail são diferentes dos padrões de 110/25, configure de acordo.

Importante!

Se ativar/desativar um cliente de email com um cliente de email em execução em uma máquina de agente, o cliente de email precisará ser reiniciado antes que as alterações possam entrar em vigor.

- Configure Controle do usuário:

- Permitir que o usuário habilite/desative a proteção de email: Quando selecionado, os controles da interface do usuário para proteção de email são acessíveis aos agentes sob esta política. Quando não selecionado, ativar/desativar a proteção de email é inacessível aos agentes.

- Clique Aplicar para salvar alterações.

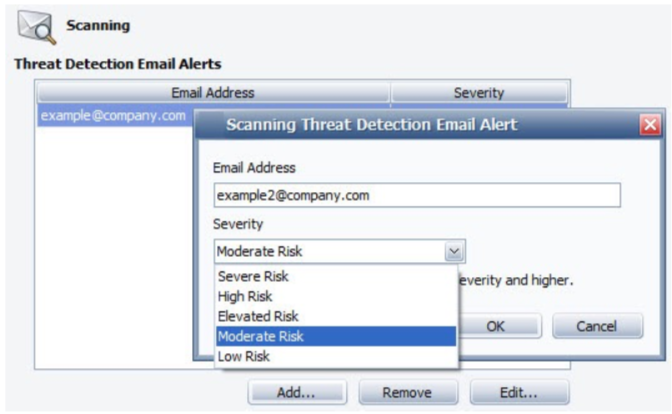

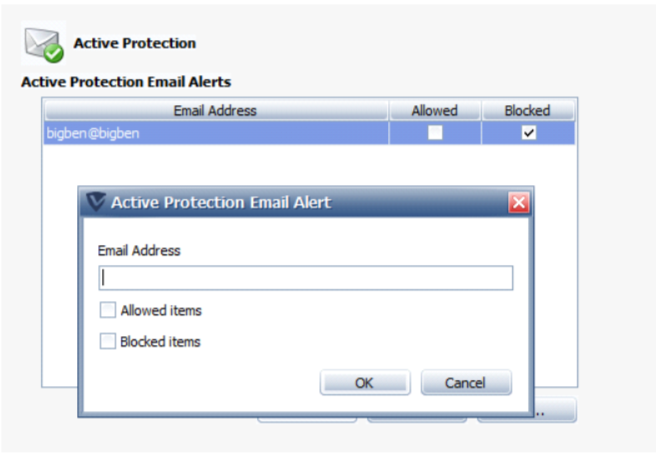

Alertas de E-mail

Alertas de email são mensagens de email enviadas por VSS para destinatários que você insere. Configure Alertas de E-mail Para eventos de agentes, incluindo digitalização, proteção ativa, proteção de email e gerenciamento de patches (VIPRE Premium ou Endpoint Security). Alertas de email estão configurados no nível da política.

Dica! Em vez de receber alertas por e-mail em tempo real, considere usar o visualizador do relatório para agendar uma ameaça diária encontrada Relatório detalhado. Você pode definir alertas para os riscos mais graves após uma varredura e usar relatórios para o resto.

Para configurar alertas por e -mail para detecções de ameaças por digitalização:

- Verifique se as configurações do servidor de email do site estão definidas.

- No Propriedades políticas, abrir Alertas de e -mail> digitalização.

- Clique Adicionar. A caixa de diálogo Alerta de e -mail de detecção de ameaça de varredura exibe.

- Digite o endereço de e -mail de um destinatário.

- De Gravidade caixa suspensa, selecione um nível de risco. Quando a gravidade ou superior que você selecionar é detectada durante uma varredura, um email é enviado com os detalhes dos destinatários da lista.

- Clique OK. O endereço de e -mail é exibido na lista.

- Para editar um destinatário de alerta de email, selecione um endereço de e -mail e clique Editar Para fazer as mudanças desejadas.

- Para remover um destinatário de alerta de email, selecione um endereço de e -mail e clique Remover.

Para configurar alertas de email para proteção ativa:

- Mova um destinatário de alerta de email, selecione um endereço de e -mail e clique Remover.

Para configurar alertas de e -mail para proteção de email:

- Verifique se as configurações do servidor de email do site estão definidas.

- No Propriedades políticas, abrir Alertas de email> Proteção por e -mail.

- Clique Adicionar. A caixa de diálogo Alerta de e -mail de proteção por e -mail exibe.

- Clique OK. O endereço de e -mail é exibido na lista. Quando a proteção de email detectar malware em um email, os destinatários da lista receberão um alerta com os detalhes.

- Para editar um destinatário de alerta de email, selecione um endereço de e -mail e clique Editar Para fazer as mudanças desejadas.

- Para remover um destinatário de alerta de email, selecione um endereço de e -mail e clique Remover.

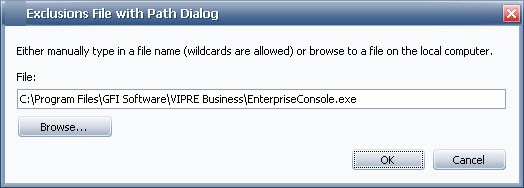

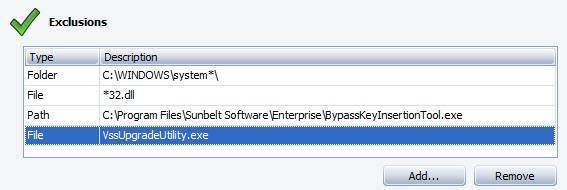

Exceções políticas

O Exceções As telas são usadas para atribuir arquivos, arquivos com caminho e/ou pastas que você, como administrador, deseja ou bloqueado para todos os agentes atribuídos a uma política. Isso se aplica a todos os métodos que o VIPRE usa para detectar ameaças, incluindo proteção ativa, proteção de email e varreduras.

Adicionar Sempre bloqueado itens a serem tratados como uma ameaça conhecida. Por exemplo, se você adicionar ABCX como um aplicativo ruim, se o ABCX for executado em uma máquina sob esta política, o ABCX será automaticamente bloqueado de executar.

Adicionar Exclusões Isso sempre poderá correr, substituindo as definições de ameaça.

Para adicionar um item:

- No Propriedades políticas, abra o Exceções> Sempre bloqueado ou Exclusões tela, conforme aplicável.

- Clique Adicionar e escolha entre as seguintes opções:

- Adicionar ficheiro: Selecione um arquivo para VIPRE bloquear/ignorar todos os arquivos nomeados “exemplo.exe” Independentemente de onde o arquivo está localizado (como anexo de email, rede, máquina do usuário, unidade portátil e assim por diante).

- Adicionar arquivo com caminho: Selecione um arquivo com o caminho para o VIPRE bloquear/ignorar todos os arquivos nomeados “exemplo.exe” Com esse caminho exato. Se o arquivo for movido ou outro arquivo com este nome estiver em outro lugar, o VIPRE será mais uma vez interrogar esse arquivo como um potencial malware.

- Adicionar pasta: Selecione uma pasta para o VIPRE bloquear/ignorar todo o conteúdo. Se uma pasta específica for movida ou outra pasta com este nome estiver em outro lugar, o VIPRE será mais uma vez interrogar os programas nessa pasta como potencial malware.

- Digite o nome do arquivo, caminho, da pasta.

-ou-

Clique Navegar e localize o arquivo, caminho ou pasta para adicionar.

- Clique OK.

- Clique Aplicar para salvar alterações.

Para remover um item

- Selecione uma linha e clique Remover.

- Clique Aplicar para salvar alterações.

Usando curingas em exclusões

O VIPRE suporta curingas para exclusões (sempre permitidas itens). Isso não inclui variáveis de ambiente. Os curingas suportados são:

- ‘?’ – corresponde exatamente a um personagem, exceto o separador de diretório.

- ‘*’ – corresponde a zero ou mais caracteres, exceto o separador de diretório.

Tipos de entidade suportados:

Caminho completo

Caminho totalmente especificado para um arquivo, curinga não permitido.

Exemplo: “C: \ Windows \ System32 \ Kernel32.dll “

Padrão de caminho completo

Caminho totalmente especificado para um arquivo, os curinga permitidos.

Exemplo: “C: \ Windows \ System32 \*32.dll “

Nome do arquivo

Apenas o nome de um arquivo, curinga não permitido.

Nome do arquivo Padrão

Apenas o nome de um arquivo, os curingas permitidos.

Pasta

Caminho totalmente especificado para uma pasta, curinga não permitida (deve ser encerrada com o separador de diretório).

Exemplo: “C: \ Windows \ System32 \”

Observação! Os padrões de pasta são implementados como padrões de caminho completo terminados com um separador de diretório.

Observação! As entidades da pasta são recursivas e, portanto, corresponderão à própria pasta e a quaisquer arquivos e pastas descendentes.

Exemplos: “C: \ Windows \” Matches “C: \ Windows \”, “C: \ Windows \ System32 \”, “C: \ Windows \ Notepad.exe “,” c: \ windows \ system32 \ regedit.exe “e assim por diante

Múltiplos níveis de caminho

Os curingas devem se comportar exatamente como em um prompt de comando do Windows, com o recurso adicional de suportar curingas em vários níveis de caminho, incluindo a unidade.

Exemplos:

“*. dll ” – corresponde” kernel32.dll “,” Advapi32.dll “,

etc “C: \ Windows \ System32 \*. dll ” – corresponde” c: \ windows \ system32 \ kernel32.dll “,

“C: \ Windows \ System32 \ Advapi32.dll “, etc

“?: \ Win*\ system*\*. dll ” – corresponde” c: \ windows \ system32 \ kernel32.dll “,” d: \ winnt \ system \ advapi32.dll “, etcAdicionando ameaças permitidas

O VIPRE pode detectar itens que você pode considerar não ameaçadores em sua rede, para a qual você deseja permitir a execução. Por exemplo, a computação de rede virtual (VNC) e o administrador remoto (RADMIN) podem ser considerados aceitáveis para uso em sua organização, mas podem ser considerados ameaças em outra organização.

Para adicionar uma ameaça permitida:

- Navegue para a Site> Guia Quarentena ou Política> Guia de quarentena.

Ou:

Navegar para Computadores protegidos> Detalhes do agente> Guia de histórico de digitalização. - Clique com o botão direito do mouse em uma ameaça e selecione Permitir ameaça. A janela de ameaça de permitir exibe.

- Selecione as políticas nas quais essa ameaça deve ser permitida.

- Clique OK.

- A ameaça permitida agora é exibida na lista de ameaças permitidas para as políticas que você selecionou (Propriedades da política> ameaças permitidas).

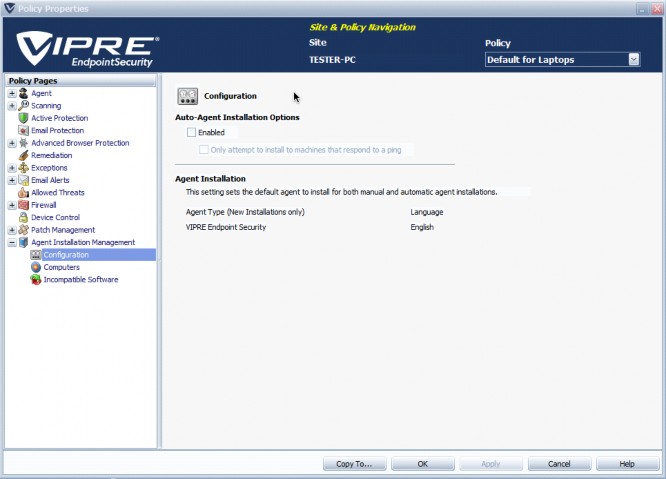

Gerenciamento de instalação do agente – Configuração

O Configuração A tela permite definir configurações de serviço do site para interação do agente e ativar/desativar instalações de agentes automáticos para a política.

Opções de instalação de agentes automáticos:

- Habilitado: Selecione para ativar a instalação automática do agente no nível político. As caixas de seleção abaixo “ativadas” estão acinzentadas até que “ativado” seja selecionado.

Observação! Você deve ativar a instalação do agente programado, tanto na política quanto no nível do local, para que uma instalação agente programada ocorra. Para ativar a instalação do agente programado no nível do local, vá para Propriedades do site> Configurações automáticas de instalação do agente. - Tente instalar apenas máquinas que r.op para um ping: Quando selecionado, o VSS tenta ping em cada máquina primeiro e depois instala apenas para aqueles que respondem, reduzindo consideravelmente o tempo de instalação do agente.

Observação! Se você estiver bloqueando o tráfego ICMP (Internet Control Message Protocol) entre VIPRE e as estações de trabalho, não selecione esta opção. Isso resultará na falha dos pings e criando um grande valor de tempo limite de ping, aumentando consideravelmente o tempo de implantação.

Instalação do agente:

- Tipo de agente: Escolha um agente na caixa suspensa a ser usada para a política selecionada.

Importante!

Se os agentes já estiverem instalados em máquinas sob esta política, você deve desinstalá -las primeiro. Em seguida, selecione um agente diferente e reinstalá -lo para esta política.

Para que essas opções de instalação do agente apareçam, você deve primeiro selecioná -las no nível do site (tela do software do agente) e dar a eles a chance de serem baixados. Depois de baixado, a capacidade de selecioná -los estará disponível

Configurar remoção de software incompatível

Quando um agente é implantado em um computador, ele digitaliza automaticamente o sistema em busca de software incompatível. Software incompatível são aplicativos que podem interferir no desempenho do VIPRE se estiverem em execução ao mesmo tempo e na mesma máquina que um agente VIPRE.

Configurações incompatíveis de software permitem especificar as ações que são executadas pelo VIPRE quando um aplicativo incompatível é detectado.

Para definir as configurações incompatíveis de remoção de software:

- De Navigador do site, Clique duas vezes na política do Windows que você deseja configurar.

- A partir do painel esquerdo da tela de propriedades da política, expanda Gerenciamento de instalação do agente e clique Software incompatível.

- Clique em Mostrar lista. Para uma lista completa de software incompatível.

- Abrir Propriedades da política> Gerenciamento de instalação> Software incompatível.

- Ativar/desativar a remoção de software incompatível.

- Ativar/desativar a reflexão automática da máquina de agente após a remoção do software.

- Clique Aplicar para aceitar mudanças.

Esse artigo foi útil?