Ubuntu para tentar novamente em trocar de iptables para usar o back -end nftables

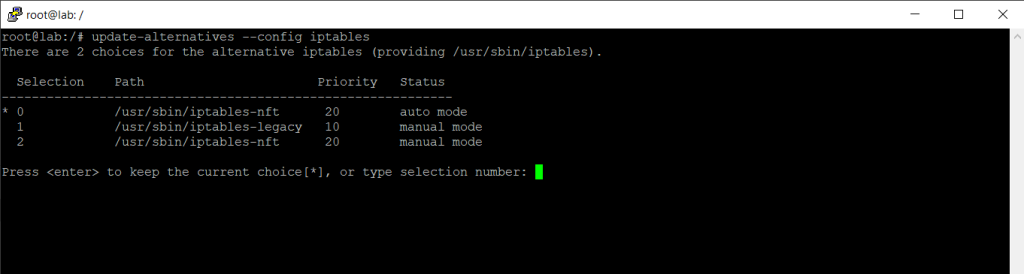

Como você pode ver abaixo ao executar o Atualização-alternativa –Config iptables comando, você também pode mudar para o legado iptables ferramenta.

Resumo:

O Ubuntu está planejando mudar o iptables back-end para nftables por padrão no próximo Ubuntu 20.10 liberação. Este movimento segue outras distribuições como Fedora e Debian, que já mudaram para Nftables. .

Pontos chave:

- Nftables é uma estrutura de filtragem/classificação de pacotes para filtrar tráfego de rede.

- Ele fornece uma estrutura de classificação de pacotes no kernel baseada em uma máquina virtual específica de rede (VM) e a ferramenta de linha de comando de userspace nft.

- Nftables substitui os antigos iptables, ip6tables, arptables e ebtables.

- É usado em aplicativos como compartilhamento de conexões à Internet, firewalls, contabilidade de IP, proxy transparente, roteamento avançado e controle de tráfego.

- Um kernel Linux> = 3.13 é necessário, mas> = 4.14 é recomendado.

- O pacote “iptables” no Ubuntu 20.10 é na verdade “iptables-nft”, que controla o módulo Kernel NF_TABLES.

- O Nftables é considerado estável e oferece melhor desempenho, manuseio de regras, benefícios da API e extensibilidade em comparação com iptables.

- A mudança para Nftables foi anteriormente tentada no Ubuntu 20.04, mas enfrentou problemas com o LXD. Essas questões foram abordadas agora.

- .10 Espera -se que tenha suporte total para Nftables, e a maioria dos softwares, incluindo LXD, deve ser compatível.

- Os usuários podem mudar manualmente para a ferramenta Legacy iptables, se necessário.

Questões:

- O que é nftables? .

- Quais são as vantagens dos nftables em comparação com os iptables? Nftables oferece melhor manuseio de regras, desempenho aprimorado, benefícios da API e extensibilidade.

- Quais distribuições já mudaram para Nftables? Fedora e Debian já mudaram para os nftables.

- Que problemas foram enfrentados durante a tentativa anterior de mudar para Nftables no Ubuntu 20.04? A tentativa anterior enfrentou problemas com o LXD.

- Esses problemas foram abordados? Sim, os problemas com o LXD foram abordados.

- É o Ubuntu 20.10 deve ter suporte total para Nftables? Sim, Ubuntu 20.10 deve ter suporte total para Nftables.

- Os usuários podem voltar para a ferramenta Legacy iptables? Sim, os usuários podem voltar para iptables, se necessário.

- Qual versão do kernel é necessária para Nftables? Um kernel Linux> = 3.13 é necessário, mas> = 4.14 é recomendado.

- Quais aplicativos usam nftables? O NFTABLES é usado em aplicativos como compartilhamento de conexões à Internet, firewalls, contabilidade de IP, proxy transparente, roteamento avançado e controle de tráfego.

- Qual pacote controla o módulo de kernel nf_tables no Ubuntu 20.10? O pacote “iptables” no Ubuntu 20.10 é na verdade “iptables-nft”.

Resposta 1:

.10 é na verdade “iptables-nft”, o que significa que ele controla o módulo de kernel nf_tables. Isso permite que os usuários usem nftables sem nenhum problema. No entanto, o front-end de gerenciamento padrão ainda usa iptables-nft porque muitos outros pacotes do Ubuntu dependem fortemente de iptables.

..10 e ainda veja os iptables instalados, isso não implica que o processo de atualização tenha falhado. As imagens do Ubuntu 20.10 para desktop e servidor ainda depende de iptables, e os nftables não são instalados por padrão. Canônico decidiu ficar com iptables por enquanto. Do ponto de vista de segurança, não é um problema importante, pois os iptables ainda são amplamente utilizados e suportados.

Ubuntu para tentar novamente em trocar de iptables para usar o back -end nftables

Como você pode ver abaixo, Wenn executando o Atualização-alternativa –Config iptables comando, você também pode mudar para o legado iptables ferramenta.

Programa para controlar as regras de filtragem de pacotes pelo projeto Netfilter

Este software fornece uma estrutura de classificação de pacotes no kernel que é

Com base em uma máquina virtual específica de rede (VM) e no espaço de usuários da NFT

ferramenta de linha de comando. A estrutura Nftables reutiliza o netfilter existente

subsistemas como a infraestrutura de gancho existente, o rastreamento de conexão

.

.

Nftables substitui os antigos iptables, ip6tables, arptables e ebtables.

.

Software Netfilter e Nftables em particular são usados em aplicativos como

Como compartilhamento de conexões à Internet, firewalls, contabilidade de IP, transparente

Proxy, roteamento avançado e controle de tráfego.

.

Um kernel Linux> = 3.13 é necessário. No entanto,> = 4.14 é recomendado.

Pacote de origem

Versões publicadas

- nftables 0.9.3-2 em AMD64 (proposto)

- nftables 0.9.3-2 em AMD64 (liberação)

- ..

- nftables 0..3-2 no ARM64 (liberação)

- ..3-2 em ARMHF (proposto)

- nftables 0.9.3-2 em ARMHF (liberação)

- .9.3-2 em PPC64el (proposto)

- nftables 0.9.3-2 em PPC64el (liberação)

- nftables 0.9.3-2 no RISCV64 (liberação)

- nftables 0.9.3-2 em S390X (proposto)

- nftables 0.9.3-2 em S390X (liberação)

Ubuntu para tentar novamente em trocar de iptables para usar o back -end nftables

De volta durante o Ubuntu 20.04 Ciclo, houve uma tentativa de mudar o back-end iptables para nftables por padrão. Esse plano foi finalmente frustrado pelo LXD na época que se deparou com questões e outras consequências. Mas agora que essas questões devem ser abordadas e o Debian Buster mudou para Nftables, a mudança está sendo re-atendida na próxima semana para o Ubuntu 20.10.

Distribuições como o Fedora já trocaram para Nftables no passado, Debian está agora, e o Ubuntu 20.10 deve estar pronto para isso. Nftables como uma estrutura de filtragem/classificação de pacotes para filtrar o tráfego da rede é muito estável neste momento e aborda problemas com iptables. Nftables é geralmente considerado mais rápido que iptables, fornece melhor manuseio de regras, benefícios da API, mais extensível e outras vantagens.

Balint Reczey, da Canonical, anunciou que na próxima semana eles planejam mudar de iptables para usar o back-end nftables. Agora que os problemas foram superados durante o Ubuntu 20.04 Tentativa, deve ser tranquilo na próxima semana. O valor padrão pode ser alterado, mas a maioria dos softwares (incluindo LXD) agora deve ter suporte total para NFTABLES. Detalhes nesta postagem da lista de discussão.

Atualização de 20.04 a 20.10 – iptables não substituídos por nftables

De acordo com este artigo sobre Itsfoss.com os nftables devem substituir os iptables depois de atualizar a partir de 20.04 a 20.10. No meu caso, não apenas os iptables ainda estão instalados, mas também falta nftables. Isso implica que o processo de atualização falhou e pode haver outros componentes ausentes? É um grande problema do ponto de vista de segurança?

Perguntado em 25 de outubro de 2020 às 16:45

Łukasz sypniewski łukasz sypniewski

795 1 1 crachá de ouro 7 7 crachás de prata 9 9 crachás de bronze

2 respostas 2

O pacote “iptables” no Ubuntu 20..

Se quiser, você pode usar Nftables sem problemas. Basta instalá -lo.

Eu acho que a razão pela qual ainda usa iptables-nft como frontend de gerenciamento padrão é que muitos outros pacotes do Ubuntu ainda dependem fortemente de iptables.

respondeu 5 de fevereiro de 2021 às 3:07

Alvin Liang Alvin Liang

1.553 4 4 Badges de prata 15 15 crachás de bronze

As imagens do Ubuntu 20.10 para desktop e servidor ainda depende de iftables, os nftables não são instalados em nenhum deles. Por que Canonical decidiu ir com IfTables mais uma vez eu não sei. Então não, sua atualização correu bem nesse aspecto.

respondeu em 31 de outubro de 2020 às 9:32

Ferdinand Thommes Ferdinand Thommes

26 2 2 crachás de bronze

- 20.04

- iptables

- 20.10

- nftables

O blog de transbordamento

Relacionado

Questões de rede quente

Inscreva -se no RSS

Pergunta Feed

Para se inscrever neste feed RSS, copie e cole este URL no seu leitor RSS.

Design / logotipo do site © 2023 Stack Exchange Inc; Contribuições de usuário licenciadas sob CC BY-SA . Rev 2023.5.18.43439

.

Clicando “Aceite todos os cookies”, Você concorda.

Ubuntu 20.04 Use nftables?

26177 /105266898

Ubuntu 22.04

- Instale o Ubuntu

- Instalar

- (01) Obtenha o Ubuntu 22.04

- (02) Instale o Ubuntu 22.04

- Configurações iniciais

- (01) Adicione um usuário

- (02) Ativar usuário root

- (03) Configurações de rede

- (04) Configurar serviços

- (05) Sistema de atualização

- (06) Configure o VIM

- (07) Configure sudo

- Servidor NTP

- (01) Configurar o NTP Server (NTPD)

- (02) Configurar o NTP Server (Chrony)

- (03) Configure o cliente NTP

- Servidor ssh

- (01) Autenticação de senha

- (02) Transferência de arquivos SSH (Ubuntu)

- (03) Transferência de arquivos SSH (Windows)

- (04) Autenticação do par de chaves ssh

- (05) somente SFTP + chroot

- (06) Use ssh-agent

- (07) Use sshpass

- (08) Use sshfs

- (09) encaminhamento de porta SSH

- Servidor DNS / DHCP (Dnsmasq)

- (01) Instale o dnsmasq

- (02) Configure o servidor DHCP

- Servidor DNS (Bind)

- (01) Configurar para rede interna

- (02) Configurar para rede externa

- (03) Configure arquivos de zona

- (04) Verifique a resolução

- (05) Use a instrução View

- (06) Defina o alias (cname)

- (07) Configure o servidor secundário

- (08) DNS sobre HTTPS (servidor)

- (09) DNS sobre HTTPS (cliente)

- Servidor DHCP

- (01) Configure o servidor DHCP

- (02) Configure o cliente DHCP

- NFS

- (01) Configure o NFS Server

- (02) Configure o cliente NFS

- (03) NFS 4 ACL Tool

- ISCSI

- (01) confscsi Taregt (TargetCli)

- (02) Configure o ISCSI TAREGT (TGT)

- (03) Configure o iniciador ISCSI

- Glusterfs

- (01) Instale Glusterfs

- (02) Configuração distribuída

- (03) Clusterfs Client

- (04) GLUSTERFS + NFS-GANESHA

- (05) Adicionar nós (tijolos)

- (06) Remover nós (tijolos)

- (07) Configuração de replicação

- (08) distribuído + replicação

- (09) Configuração dispersa

- Ceph Quincy

- (01) Configure o Ceph Cluster #1

- (02) Configure o Ceph Cluster #2

- (03) Use o dispositivo de bloco

- (04) Use o sistema de arquivos

- (05) CEPHFS + NFS-GANESHA

- (06) Gateway de objeto Ceph

- (07) Ativar painel

- (08) Adicionar ou remover osds

- (09) Adicione ou remova os nós do monitor

- KVM

- (01) Instale o KVM

- (02) Crie uma máquina virtual

- (03) Crie máquina virtual (GUI)

- (04) Operação Básica para VM

- (05) Instalar ferramentas de gerenciamento

- (06) Configuração de conexão VNC

- (07) conexão VNC (cliente)

- (08) Configure KVM aninhado

- (09) Migração ao vivo

- (10) migração de armazenamento

- (11) Boot UEFI para VM

- (12) Ativar TPM 2.0

- (13) Passagem da GPU

- (14) Use VirtualBMC

- VirtualBox

- (01) Instale o VirtualBox

- (02) Crie máquinas virtuais

- (03) Instale a GuestAdditions

- (04) Crie máquinas virtuais (GUI)

- Vagabundo

- (01) Instale o Vagrant

- Podman

- (01) Instale o podman

- (02) Adicione imagens de contêiner

- (03) Acesso a serviços de contêiner

- (04) Use Dockerfile

- (05) Use armazenamento externo

- (06) Use o armazenamento externo (NFS)

- (07) Use o registro

- (08) Base da Rede Podman

- (09) Use Docker CLI

- (10) Use Docker Compose

- (11) Crie pods

- (12) Uso por usuários comuns

- (13) Gere o arquivo da unidade Systemd

- Buildah

- (01) Instale Buildah

- (02) Crie imagens do zero

- Minikube

- (01) Instale o minikube

- (02) Uso básico

- Docker

- Kubernetes

- (01) Instale o kubeadm

- (02) Configurar o nó do plano de controle

- (03) Configurar o nó do trabalhador

- (04) implantar pods

- (05) Configurar o armazenamento externo

- (06) Configurar o registro privado

- (07) Adicionar nós

- (09) Ativar painel

- (10) implantar o servidor de métricas

- (11) Autoscaler horizontal

- (12) Instale o comando

- (13) Provisionamento dinâmico (NFS)

- (14) Implante Prometheus

- Microk8s

- (01) Instale microk8s

- (02) implantar pods

- (03) Adicionar nós

- (04) Ativar painel

- (05) Use armazenamento externo

- (06) Ativar registro

- (07) Ativar Prometheus

- (08) Ativar helm3

- Antelope OpenStack

- (01) Visão geral do antílope

- (02) pré-requisitos

- (03) Configure Keystone #1

- (04) Configure Keystone #2

- (05) Configurar o olhar

- (06) Adicione imagens VM

- (07) Configure Nova #1

- (08) Configure Nova #2

- (09) Configure Nova #3

- (10) Configure o nêutron #1

- (11) Configure o nêutron #2

- (12) Configurar redes

- (13) Adicione novos usuários

- (14) Adicione sabores

- (15) Crie instâncias

- (16) Crie instâncias (Windows)

- (17) Configurar o horizonte

- (18) Adicione nós de computação

- (19) conf nêutron (nó de controle)

- (21) conf nêutron (nó de computação)

- (22) Rede de nêutrons (plana)

- (23) Rede de nêutrons (Vxlan)

- (24) Conf Nêutrons OVN (rede)

- (25) conf nêutron ovn (computação)

- (26) Rede de nêutrons (Geneve)

- (27) Adicione nós de computação (GPU)

- (28) Confin Cinder (nó de controle)

- (29) Conf Cinder (nó de armazenamento)

- (30) Armazenamento de concreto (LVM)

- (31) Armazenamento de concreto (NFS)

- (32) Armazenamento de concreto (Multi-Back)

- (33) Serviço de backup de concreto

- (34) Configure o calor (nó de controle)

- (35) Configure o calor (nó de rede)

- (36) Como usar o calor

- (37) Configurar Barbican

- (38) Como usar Barbican

- (39) Configurar Swift (nó de controle)

- (40) Configurar Swift (nó proxy)

- (41) Configurar Swift (nó de armazenamento)

- (42) Como usar o Swift

- (43) conf manila (nó de controle)

- (45) Use Manila (dispositivo local)

- (46) Conf designar (nó de controle)

- (47) Conf designado (nó de rede)

- (48) Como usar designar

- (49) Conf Octavia (nó de controle)

- (50) Conf Octavia (nó de rede)

- (51) Crie a imagem do LoadBalancer

- (52) Como usar Octavia

- (53) Configurar nhoque

- (54) CEILOMEMENTO CONFILHO (Rede)

- (55) CEILOMETRO CONFIGADO (COMPUTE)

- (57) Como usar o Ceilômetro (Olhar)

- (58) Como usar o Ceilômetro (Cinder)

- (59) Configure CloudKitty

- (60) Como usar CloudKitty

- (61) confrove (nó de controle)

- (62) confrove (nó de rede)

- (63) Como usar o Trove

- (64) Configure o horizonte

- OpenStack Zed

- OpenStack Yoga

- Openldap

- (01) Configure o servidor LDAP

- (02) Adicione contas de usuário

- (03) Configure o cliente LDAP

- (04) LDAP sobre SSL/TLS

- (05) Replicação OpenLDAP

- (06) Replicação de várias mestres

- (07) Gerente de conta LDAP

- Nis

- (01) Configure o NIS Server

- (02) Configure o cliente NIS

- (03) Configure o NIS secundário

- Apache2

- (01) Instale o Apache2

- (02) Configure hospedeiros virtuais

- (03) Configure SSL/TLS

- (04) Ativar UserDir

- (05) Use scripts CGI

- (06) Use scripts PHP

- (07) PHP + PHP-FPM

- (08) Autenticação básica

- (09) Configure a pasta WebDav

- (10) Autenticação básica + PAM

- (11) Autenticação Kerberos

- (12) Configurar mod_md

- (13) Configurar mod_proxy

- (14) Configurar mod_security

- (15) Configurar mod_ratelimit

- (16) Configurar mod_http2

- (17) Configurar mod_evasive

- (18) Relatório de log: awstats

- (19) Sistema de blog: WordPress

- (20) Correio da Web: RoundCube

- Nginx

- (01) Instale o nginx

- (02) Configure hospedeiros virtuais

- (03) Configure SSL/TLS

- (04) Ativar UserDir

- (05) Autenticação básica

- (06) Basic Auth + Pam

- (07) Basic Auth + Kerberos

- (09) Use scripts PHP

- (10) proxy reverso nginx

- (11) Balanceamento de carga nginx

- (12) Use o módulo de fluxo

- (13) Instale o wiki.JS

- PostgreSQL 14

- (01) Instale o PostgreSQL

- (02) se estabelecer para a conexão remota

- (03) Replicação de streaming

- (04) Instale o phppgadmin

- Mariadb 10.6

- (01) Instale o mariadb

- (02) Mariadb sobre SSL/TLS

- (03) Backup de mariadb

- (04) Replicação de Mariadb

- (05) Cluster Mariaadb Galera

- (06) Instale o phpmyadmin

- MySQL 8.0

- (01) Instale o MySQL

- (02) MySQL sobre SSL/TLS

- (03) Backup de MySqldump

- (04) Use o recurso de clone

- (05) Replicação MySQL

- (06) Instale o phpmyadmin

- Redis 6

- (01) Instale Redis

- (02) Operação básica para servidor

- (03) Operação básica para banco de dados

- (04) Configuração SSL/TLS

- (05) REPLICAÇÃO REDIS

- (06) Configurar Redis Sentinel

- (07) Use a referência Redis

- (08) Use no Python

- (09) Use no PHP

- Influxdb

- (01) Instale o InfluxDB

- (02) Gerenciamento básico de usuário

- (03) Gerenciamento básico de banco de dados

- (04) Defina a política de retenção

- (05) Ativar https

- (06) Backup e restauração

- (07) Instale o Telegraf

- (08) Visualize com Grafana

- Servidor FTP

- (01) Instale o vsftpd

- (02) Instale o Proftpd

- (03) Cliente FTP (Ubuntu)

- (04) Cliente FTP (Windows)

- (05) VSFTPD sobre SSL/TLS

- (06) Proftpd sobre SSL/TLS

- Samba

- (01) pasta compartilhada totalmente acessada

- (02) pasta compartilhada limitada

- (03) Acesso para compartilhar de clientes

- (04) Samba Winbind

- Servidor de e-mail

- (01) Instale o postfix

- (02) Instale o Dovecot

- (03) Adicione contas de usuário de email

- (04) Configuração do cliente de email

- (05) Configuração SSL/TLS

- (06) Defina o domínio virtual

- (07) Postfix + CLAMAV + AMAVISD

- (08) Relatório de log de correio: PfLogsumm

- (09) Adicione o usuário do correio (usuário virtual)

- Lula

- (01) Instale a lula

- (02) Configure clientes de proxy

- (03) Defina a autenticação básica

- (04) Configure como um proxy reverso

- Haproxy

- (01) Balanceamento de carga HTTP

- (02) Configuração SSL/TLS

- (03) Consulte as estatísticas (web)

- (04) Consulte as estatísticas (CUI)

- (05) Balanceamento de carga na camada 4

- (06) Configurações da ACL

- (07) Configurações da ACL (L4)

- Prometeu

- (01) Instale o Prometeu

- (02) Ativar auth and https

- (03) Adicione o alvo de monitoramento

- (04) Defina a notificação de alerta (email)

- (05) Visualize no Grafana

- (06) Defina o Exportador de BlackBox

- Zabbix 6.0 lts

- (01) Instale o Zabbix 6.0 lts

- (02) Configuração inicial

- (03) Alterar senha do administrador

- (04) Defina o host de destino de monitoramento

- (05) Defina o SMTP para notificação

- (06) Configuração de e -mail de notificação

- (07) Adicione o alvo de monitoramento (Ubuntu)

- (08) Adicione o alvo de monitoramento (WIN)

- (09) Adicione o item de alvo de monitoramento

- (10) Configurar proxy do Zabbix

- NetData

- (01) Instale o NetData

- Sysstat

- (01) Instale o Sysstat

- (02) Como usar o Sysstat

- Cacti

- (01) Instale cactos

- (02) Cacti de configuração

- (03) Configurações de monitoramento

- (04) Defina a notificação de email

- (05) Adicione o alvo de monitoramento

- Auditd

- (01) Instale o Auditd

- (02) Pesquisar logs com ausearch

- (03) Exibir toras com Aureport

- (04) Adicione regras de auditoria

- APARMOR

- (01) Ativar / desativar o Appmor

- (02) Ativar / desativar perfis

- (03) Crie perfis: AA-GenProf

- (04) Crie perfis: AA-Autodep

- Ufw

- (01) UFW Uso Básico

- (02) IP Masquerade

- Nftables

- (01) Ativar serviço

- (02) Operação básica de Nftables

- Outros

- OpenScap – Auditoria de segurança

- Lynis – Auditoria de segurança

- Aide – IDs baseados no host

- PSACCT – Contabilidade de Processo

- Pwqualidade – Regras de senha

- CLAMAV – ANTIVIRUS

- ACL – Lista de controle de acesso

- Rubi

- (01) Instale o rubi 3.0

- (01) Instale o rubi nos trilhos 7

- .LÍQUIDO

- (01) Instale .NET 6.0

- Php

- (01) Instale o Php 8.1

- (02) Instale o Laravel

- (03) Instale o CakePhp

- JavaScript / TypeScript

- (01) Instale o nó.JS 12

- (02) Instale o comando [n]

- (03) Instale o Angular 12

- (04) Instale o React

- (05) Instale a seguir.JS

- (06) Nó.JS + TypeScript

- Pitão

- (01) Instale o Python 3.10

- (02) Instale o Django 4

- Nvidia

- (01) Instale o driver gráfico

- (02) Instale o kit de ferramentas de contêiner

- (03) Instale o NVIDIA HPC SDK

- (04) Instale o CUDA 11.5

- Tensorflow

- (01) Instale o tensorflow

- (02) Docker Tensorflow (CPU)

- (03) Docker Tensorflow (GPU)

- Ferrugem

- (01) Instale a ferrugem

- Ir

- (01) Instale vá

- Java

- (01) Instale o OpenJDK 8

- (02) Instale o OpenJDK 11

- (03) Instale o OpenJDK 17

- (04) Instale o tomcat 10

- (05) Instale Jenkins

- Outros

- Configure o RAID 1

- Crie certificados SSL (auto -sinal)

- Obtenha certificados SSL (vamos criptografar)

- Altere o nível da execução

- Defina o fuso horário do sistema

- Definir localidade do sistema

- Defina o nome do host

- Junte -se ao domínio do anúncio

- Ambiente da área de trabalho

- (01) Ambiente da área de trabalho do GNOME

- (02) Ambiente da área de trabalho KDE

- (03) Ambientes de desktop de canela

- (04) Ambiente da área de trabalho do MATE

- (05) Ambiente de desktop XFCE

- (06) Configure o servidor VNC

- (07) Configurar o servidor XRDP

- (08) Cliente VNC: NOVNC

- Defina a cota de disco

- Exibir informações de configurações de disco

- Verifique a largura de banda da rede

- Configure a ligação da rede

- Jitsi Meet – videoconferência

- LSYNC – Sincronização de arquivo

- RSYNC – Sincronização de arquivo

- Grafana – painel da web

- PowerShell – shell de comando

- Snappy – Gerenciamento de pacote

- GitLab – Gerenciamento de projeto

- Redmine – Gerenciamento de projeto

- UserMin – Gerenciamento do sistema

- Webmin – gerente do sistema

- Cockpit – Gerenciamento do sistema

- Rsyslog – gerenciamento de log

- Journald – gerenciamento de log

- Elasticstack – mecanismo de busca++

- (01) Instale o Elasticsearch

- (02) Elasticsearch Cluster

- (03) Instale Kibana

- (04) Instale o METRICBEAT

- (05) Instale o PacketBeat

- (06) Instale o FileBeat

- (01) Instale o memcached

- (02) Uso básico

- (03) Use no Python

- (04) Use no PHP

- (01) Instale o RabbitMQ

- (02) Use no Python

- (03) Use no PHP

- (04) Use em rubi

- (05) Ativar interface da web

- (06) Use Rabbitmqadmin

- (07) Configurar cluster

- (01) Instale a subversão

- (02) Acesso remoto a repositórios

- (03) Defina a permissão de acesso

- (04) Acesso HTTP aos repositórios

- (05) Acesso de clientes do Windows

- (01) Instale o git

- (02) Acesso a repositórios via SSH

- (03) Acesso a repositórios via git

- (04) Acesso a repositórios via HTTP

- (05) Crie repositórios compartilhados

- (06) Instale o gitweb

- (07) Instale o git para o Windows

- (08) Instale o TortoiseGit

- (09) Use Git-SVN

- (01) Instale Ansible

- (02) Uso básico Ansible

- (03) Use Playbook (BASIC)

- (04) Use Playbook (variáveis)

- (05) Use Playbook (quando)

- (06) Use Playbook (notificar)

- (07) Use Playbook (inclua)

- (08) Use Playbook (funções)

- (09) Instale Ansible AWX

- (10) AWX: Adicione inventários

- (11) AWX: Adicione credenciais

- (12) AWX: Adicionar projetos

- (13) AWX: Adicione modelos de trabalho

- (14) AWX: Run Jobs

- (01) Instale o marcapasso

- (02) Defina o dispositivo de cerca

- (03) Defina o armazenamento compartilhado LVM

- (04) Defina o Recurso do Cluster (NFS)

- (05) Defina o recurso de cluster (Apache2)

- (06) Acesso à GUI da web

- (01) Configurar o servidor VPN

- (02) Configurar o cliente VPN

- (01) Configurar o servidor Wireguard

- (02) Conf Wireguard Client (UBU)

- (03) Conf Wireguard Client (Win)

- (01) Instale o NextCloud

- (02) Adicione contas de usuário

- (03) Carregar arquivos

- (04) Use aplicativos de escritório

- (05) Acesso via webdav

- (06) Acesso via cliente de desktop

- (07) compartilhamento de bate -papo / conversa / tela

- (08) Use o correio

- (09) Use calendário

- (10) Use o livro de endereços

- (11) Use o armazenamento externo

- (12) Integração do Active Directory

- (01) Gerenciar volumes fisicais

- (02) Gerenciar grupos de volume

- (03) Gerenciar volumes lógicos

- (04) Configurar volumes de espelhamento

- (05) Configurar volumes listrados

Link patrocinado

Nftables: ativar o serviço

Esta é a operação básica de nftables.

atualização-alternativas-Config iptables

Existem 2 opções para os iptables alternativos (fornecendo/usr/sbin/iptables). STATUS DE PRIORIDADE DO CAMINHO DE SELEÇÃO ---------------------------------------------------------- * 0/usr/sbin/iptables-nft 20 Modo automático 1/usr/sbin/iptables-leis 10 Modo manual 2/usr/sbin/iptables-NFT 20 Manual Pressione para manter a escolha atual [ *], ou tipo de seleção de tipo:

Systemctl Desativar -agora Ufw

Estado de sincronização da UFW.Serviço com Sysv Service Script com/lib/Systemd/Systemd-Sysv-Install. Execução:/lib/systemd/systemd-sysv-Install desative ufw removido/etc/systemd/system/multi-user.alvo.quer/ufw.serviço.

SystemCtl Ativar -agora nftables

Criado symlink/etc/systemd/system/sysinit.alvo.quer/nftables.Serviço →/lib/Systemd/System/nftables.serviço.

# [nftables.Serviço] Restaura o conjunto de regras de [/etc/nftables.conf]

SystemCTL Cat Nftables.serviço

#/lib/systemd/System/nftables.Serviço [Unidade] Descrição = Nftables Documentation = Man: NFT (8) http: // wiki.nftables.Org quer = rede de rede.alvo antes = rede-pré.desligamento do alvo.conflitos de destino = desligamento.Target defaultDependências = não [Service] Type = OneShot permanecefterexit = sim padrãoInput = null ProtectSystem = Full Protecthome = True ExecStart =/usr/sbin/nft -f/etc/nftables.confreload.Conf Execstop =/usr/sbin/nft Flush RegisSet [install] wantedby = sysinit.alvo

# [/etc/nftables.conf] não tem configuração de filtragem por padrão

gato /etc /nftables.

#!/usr/sbin/nft -f Filtro de conjunto de regras de descarga < chain input < type filter hook input priority 0; >cadeia para frente < type filter hook forward priority 0; >saída de cadeia < type filter hook output priority 0; >>

# Confirme as regras atuais da UFW (com base no UFW está em execução)

status ufw detalhado

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- 22/tcp ALLOW IN Anywhere 80/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (v6) ALLOW IN Anywhere (v6) 80/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6)

# Exercite o conjunto de regras atual para [/etc/nftables.conf]

iptables-save> ufw-rulas.jogar fora

iptables-reestore translate -f ufw-rulas.DUMP> REGRAGEL.NFT

Configure o Ubuntu’S Firewall embutido

Ubuntu’S Firewall embutido é nomeado UFW (firewall não complicado).

Na verdade Ufw é apenas um utilitário que facilita a configuração do complexo Regras de filtro de pacote IP para o Firewall do kernel Linux que é desde então Linux Kernel 2.4.x e depois Netfilter.

Netfilter que foi escrito por Rusty Russel foi fundido em Março de 2000 no Linux Kernel 2.4.x E posterior série de kernel. O antecessor era ipchains no kernel 2.2 séries.

Fonte: https: // pt.Wikipedia.org/wiki/netfilterNormalmente para configurar essas regras que você usou no passado iptables E agora o sucessor nftables (desde o kernel Linux 3.13).

Ufw é um front-end para iptables e nftables o que facilita muito a configuração dessas regras.

Também iptables e nftables por si só é usado para se conectar a Netfilter que é uma estrutura dentro do Linux Kernel.

Netfilter oferece várias funções e operações para filtragem de pacotes, Tradução do Endereço da Rede, e Tradução da porta, que fornecem a funcionalidade necessária para direcionar pacotes através de uma rede e proibir pacotes de alcançar locais sensíveis em uma rede.

iptables é o programa de linha de comando do userspace usado para configurar o Linux 2.4.x e depois conjunto de regras de filtragem de pacotes. É direcionado para administradores de sistema.

nftables é o sucessor de iptables, Permite uma classificação de pacotes de desempenho muito mais flexível, escalável e de desempenho. É aqui que todos os novos recursos sofisticados são desenvolvidos.

nftables agora é o padrão em e desde Debian 10, Ubuntu 20.04, RHEL 8, SUSE 15 e Fedora 32.

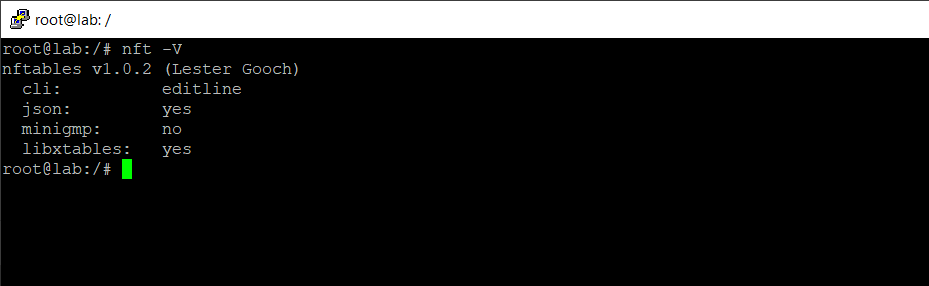

Para verificar a versão de nftables você pode usar

Você ainda pode usar iptables em Ubuntu’S novos lançamentos (eu.e, usando sintaxe iptables com o Subsistema do kernel nf_tables) mas com nf_tables Como o back -end padrão.

Fonte: https: // wiki.Debian.org/nftablesComo você pode ver abaixo, Wenn executando o Atualização-alternativa –Config iptables comando, você também pode mudar para o legado iptables ferramenta.

$ iptables -v

ou

$ iptables -nft -v

Executando o Atualização-alternativa –Config iptables comando, você pode ver todas as versões instaladas.

Instalação

Normalmente Ufw é por padrão instalado no Ubuntu, mas não ativado, se não você pode instalá -lo da seguinte.

Configuração

Por padrão, UFW está desativado. Então, antes de ativar Ufw, você deve primeiro configurar e permitir que as portas necessárias para acessar o Ubuntu, como o SSH.

$ sudo ufw permitir ssh

Ou você pode inserir o número da porta diretamente para o serviço, isso permitirá que a porta 22 TCP e UDP

$ sudo ufw permitir 22Para permitir o tráfego TCP na porta

$ sudo ufw permitir 22/tcpPara remover você pode usar

$ sudo ufw delete permitir ssh

$ sudo ufw delete permitir 22UFW Por padrão, definirá a regra para o tráfego de entrada, para bloquear o tráfego de saída, você também pode especificar uma direção

$ sudo ufw rejeitar sshPara remover o uso da regra de saída

$ sudo ufw delete rejeitar sshSe você deseja bloquear o tráfego apenas de um IP específico

$ sudo ufw negar proto tcp de 8.8.8.8 para qualquer porta 22Se você deseja permitir o tráfego de apenas um IP específico

$ sudo ufw permitir proto tcp de 192.168..2 para qualquer porta 22Para verificar as regras e se o UFW estiver ativado

Para redefinir o firewall para seu estado padrão