r mãos. Infelizmente, para alguns de nós, existem pessoas por aí que querem saber o que estamos fazendo e com quem estamos o tempo todo. Pode ser um parceiro com ciúmes, um ex-pais, pais super-protetores ou até um empregador suspeito. Para eles, uma mini-indústria inteira apareceu nos últimos dois anos vendendo software de monitoramento, ou mais traiçoeiro, Spyware e código de Trojan que podem se esconder, para que você nem sequer saiba que está no seu dispositivo. Por apenas alguns dólares, as pessoas podem colocar as mãos em um aplicativo que pode monitorar tudo o que você faz no seu dispositivo. Isso inclui suas chamadas, mensagens, e -mails, histórico de navegação, localização e até a capacidade de ativar remotamente seu microfone e câmera sem o seu conhecimento ou consentimento.

Pontos chave:

1. O uso de software de monitoramento e spyware está aumentando, permitindo que os indivíduos rastreem e monitorem outros remotamente.

2. Os aplicativos Stalkerware podem monitorar chamadas, mensagens, e -mails, histórico de navegação, localização e até ativar microfones e câmeras no dispositivo de destino.

3. Esses aplicativos podem ser adquiridos por alguns dólares e instalados no dispositivo de destino sem o conhecimento ou consentimento do usuário.

4. Stalkerware é frequentemente usado por parceiros com ciúmes, ex-exageros, pais superprotetores e empregadores suspeitos.

5. Stalkerware representa uma séria ameaça à privacidade e pode ser usada para controlar e manipular indivíduos.

6. Os perseguidores podem coletar informações confidenciais, como senhas, detalhes financeiros e conversas pessoais através desses aplicativos.

7. Stalkerware pode ser difícil de detectar e remover de um dispositivo, exigindo assistência profissional em alguns casos.

8. É essencial digitalizar regularmente dispositivos em busca de sinais de stalkerware e tomar precauções para proteger as informações pessoais.

9. As vítimas de Stalkerware devem buscar apoio de organizações e agências policiais para garantir sua segurança.

10. Legislação e medidas legais estão sendo introduzidas para combater a propagação e o uso de stalkerware.

Questões:

1. O que é Stalkerware?

2. Como pode ser instalado Stalkerware em um dispositivo?

3. Quem são os usuários típicos do StalkerWares?

4. Quais informações podem acessar aplicativos de stalkerware?

5. Como pode ser detectado stalkerware em um dispositivo?

6. Quais são as possíveis consequências para as vítimas de stalkerware?

7. Existem medidas legais para lidar com o uso de stalkerware?

8. Como os indivíduos podem se proteger de stalkerware?

9. Existem organizações que fornecem suporte para vítimas de stalkerware?

10. O Stalkerware pode ser removido de um dispositivo?

11. É possível rastrear a fonte de aplicativos de stalkerware?

12. Pode ser usado para espionagem corporativa?

13. O que os indivíduos devem fazer se suspeitarem que estão sendo alvo de Stalkerware?

14. Existem ferramentas ou software anti-Stalkerware disponíveis?

15. Como a sociedade pode aumentar a conscientização sobre os perigos do StalkerWare?

Respostas:

1. Stalkerware refere -se a software ou aplicativos usados para monitorar e rastrear indivíduos sem seu conhecimento ou consentimento. É frequentemente usado por indivíduos como parceiros ciumentos, ex -pais ou empregadores para obter acesso a informações privadas e controlar as atividades do alvo.

2. O StalkerWare pode ser instalado em um dispositivo por vários meios, incluindo acesso físico ao dispositivo, baixando aplicativos ou arquivos maliciosos ou explorando vulnerabilidades no software do dispositivo. Também pode ser disfarçado de software legítimo ou oculto em outros aplicativos.

3. Os usuários típicos do Stalkerware incluem indivíduos que desejam acompanhar seus parceiros, pais que desejam monitorar as atividades de seus filhos, empregadores que desejam rastrear seus funcionários e indivíduos com intenção maliciosa que procuram invadir a privacidade de alguém.

4. Os aplicativos STALKERWARE podem acessar uma ampla gama de informações no dispositivo de destino, incluindo registros de chamadas, mensagens de texto, e -mails, histórico de navegação, dados de localização, fotos, vídeos, atividade de mídia social e até gravar áudio e vídeo através do microfone e da câmera do dispositivo.

5. Detectar Stalkerware em um dispositivo pode ser um desafio, pois foi projetado para permanecer oculto. No entanto, alguns sinais que podem indicar a presença de stalkerware incluem dreno repentino da bateria, aumento do uso de dados, comportamento incomum ou atraso no dispositivo, aplicativos ou arquivos desconhecidos e notificações ou mensagens suspeitas.

6. As consequências para as vítimas de perseguidor podem ser graves, incluindo perda de privacidade, sofrimento emocional, manipulação psicológica, assédio e até perigo físico. Pode levar a perseguição, chantagem, roubo de identidade e outras formas de abuso.

7. Legislação e medidas legais estão sendo introduzidas em muitas jurisdições para abordar o uso de stalkerware. Essas leis visam criminalizar a produção, distribuição, venda e uso de stalkerware, além de fornecer proteção e suporte às vítimas.

8. Para se proteger do Stalkerware, os indivíduos devem praticar uma boa higiene digital, como evitar aplicativos e downloads suspeitos, atualizar regularmente o software de dispositivo, usar senhas fortes e exclusivas e ser cauteloso com o compartilhamento de informações pessoais online.

9. Existem organizações e linhas de apoio que fornecem apoio às vítimas de stalkerware, como linhas diretas de violência doméstica, organizações de segurança cibernética e serviços de assistência jurídica. Essas organizações podem oferecer orientação, recursos e assistência para lidar com stalkerware e garantir a segurança da vítima.

10. A remoção de stalkerware de um dispositivo pode ser desafiadora e, em alguns casos, pode ser necessária assistência profissional. Recomenda -se procurar ajuda de especialistas em segurança cibernética ou entre em contato com a aplicação da lei local para obter orientações sobre como remover stalkerware com segurança e proteger o dispositivo.

11. Rastrear a fonte exata de aplicativos de stalkerware pode ser difícil, pois geralmente são projetados para serem rastreáveis. No entanto, os especialistas em segurança cibernética podem analisar o código do aplicativo, o tráfego de rede e outros indicadores para identificar possíveis fontes ou conexões.

12. Sim, StalkerWarware pode ser usado para espionagem corporativa. Empregadores ou concorrentes podem instalar o Stalkerware nos dispositivos dos funcionários para monitorar suas atividades, reunir informações confidenciais ou obter uma vantagem competitiva. Isso pode ter sérias implicações legais e éticas.

13. Se alguém suspeitar que está sendo direcionado com StalkerWare, deve priorizar sua segurança. Isso inclui alcançar amigos de confiança, família ou profissionais para apoio, manter evidências de atividades suspeitas, alterar senhas e buscar aconselhamento jurídico ou intervenção da aplicação da lei, se necessário.

14. Existem ferramentas e software anti-Stalkerware disponíveis que podem ajudar a detectar e remover o StalkerWare de dispositivos. Essas ferramentas usam técnicas avançadas de varredura para identificar potenciais stalkerware e fornecer opções para remoção ou quarentena.

15. Aumentar a conscientização sobre os perigos do perseguidor é crucial para combater sua propagação. Isso pode ser feito através de campanhas educacionais, recursos on -line, workshops e parcerias entre empresas de tecnologia, organizações de segurança cibernética e agências policiais. Ao promover práticas de privacidade e segurança digitais, os indivíduos podem se proteger melhor de stalkerware e outras ameaças de privacidade.

Perseguindo o stalkerware

Nós’todos passam mais tempo em nossos smartphones. Pela primeira vez este ano, o tempo gasto em dispositivos móveis excedeu que gastos na frente da TV. Até 2021, isso’s previu que os americanos serão colados aos aparelhos por quase quatro horas por dia. Conversamos e fleramos com amigos nas mídias sociais. Publicamos nossas fotos e atualizações de status. Enviamos por e -mail, texto, im e chamamos através de nossos dispositivos. Também fazemos compras, saudamos táxis ou navegamos pela cidade, ouvimos música ou assistimos ao YouTube ou TV e até Bank Online-todos do mini-computador na palma de nossas mãos. Infelizmente, para alguns de nós, existem pessoas por aí que querem saber o que nós’estar fazendo e quem nós’re com todos os momentos. Pode ser um parceiro com ciúmes, um ex-pais, pais super-protetores ou até um empregador suspeito. Para eles, uma mini-indústria inteira apareceu nos últimos dois anos vendendo software de monitoramento, ou mais traiçoeiro, Spyware e código de Trojan que podem se esconder, então você não’até sei disso’está no seu dispositivo. Por apenas alguns dólares, as pessoas podem colocar as mãos em um aplicativo que pode monitorar tudo o que você faz no seu dispositivo. Isso inclui

Trend Micro Spy em você?

O Reddit e seus parceiros usam cookies e tecnologias semelhantes para proporcionar uma experiência melhor.

Ao aceitar todos os cookies, você concorda com o uso de cookies para fornecer e manter nossos serviços e site, melhorar a qualidade do Reddit, personalizar o conteúdo e publicidade do Reddit e medir a eficácia da publicidade.

Ao rejeitar cookies não essenciais, o Reddit ainda pode usar certos cookies para garantir a funcionalidade adequada de nossa plataforma.

Para mais informações, consulte nosso aviso de cookie e nossa política de privacidade .

Obtenha o aplicativo Reddit

Digitalize este código QR para baixar o aplicativo agora

Ou confira nas lojas de aplicativos

r/TrendMicro

r/TrendMicro

Bem -vindo ao Micro Subreddit de tendência! Somos um líder global de segurança cibernética, ajudando a tornar o mundo seguro para a troca de informações digitais. Trend Micro é o número 1 na participação de mercado global da segurança de carga de trabalho em nuvem híbrida; 500k+ empresas e mais de 250 milhões de pessoas conhecem a tendência micro diferença.

Membros online

por Agueroagnis

O que a tendência micro faz exatamente?

Recentemente, entrei para uma empresa remota e eles instalaram o Trend Micro no meu laptop pessoal porque não podiam me fornecer um laptop de trabalho. Devo estar preocupado com minha privacidade? Trend Micro possui keyloggers e recursos de monitoramento? Eles me disseram que é apenas um antivírus e que todo funcionário é obrigado a instalá -lo. Eu uso meu laptop para acessar minha conta bancária, então estou muito ansioso com tudo isso.

Editar: é isso que encontrei no meu gerente de tarefas relacionado à tendência Micro:

-Facilita a comunicação entre pontos de extremidade e micro tendência

-Gerenciou o recurso de prevenção de mudanças não autorizadas de tendência

-Telemetria de compatibilidade da Microsoft (não tenho certeza se está relacionada, mas tem a palavra telemetria)

-Trend Micro Common Communication Service

-Trend Micro Common Client Log Service

-Trend Micro Common Client em tempo real Service

-Trend Micro Common Client Solution Framework

-Trend Micro Data Protection Application

-Serviço de Proteção de Micro Dados de Trendência

-Trend Micro Endpoint Basecamp

-Trend Micro Personal Firewall Service

-Monitor de agentes de micro de segurança de tendência (estou assumindo que isso está monitorando minhas atividades?)

-Micro telemetria de tendência

-Serviço de agente de micro telemetria de tendência

-Trend Micro Vulnerability Protection Service Agent

-Serviço Micro WSC de tendência

Perseguindo o stalkerware

Já se sentiu como você’estar sendo seguido? Quando se trata de nossa vida digital, este é cada vez mais o caso. Enquanto nós’estou interessado em aumentar os seguidores nas mídias sociais, isso’é uma questão diferente em relação a terceiros anônimos secretamente nos perseguindo online.

Por: Trend Micro 27 de novembro de 2019 Leia Hora: (palavras)

“Sempre tivesse a sensação de você’estar sendo seguido? Infelizmente, quando se trata de nossa vida digital, este é cada vez mais o caso. Mas enquanto nós’estou todo interessado em impulsionar nossos seguidores nas mídias sociais, isso’é uma questão diferente quando se trata de terceiros anônimos nos perseguir secretamente online. Sim nós’já é rastreado pelos ISPs toda vez que entramos on -line ou por provedores da Web como Google e sites sociais como Facebook e Twitter. Mas nesses casos, recebemos um pouco de volta em troca: serviços mais simplificados e personalizados e, pelo menos, publicidade mais relevante (se irritante). No melhor cenário, porém, nós’d nunca ser rastreado sem o nosso consentimento. Com um fenômeno conhecido como Stalkerware, No entanto, aí’s zero ganho para a vítima. Isso é nada menos que o software de vigilância no estilo do governo usado por indivíduos para espionar os outros-geralmente alguém que você conhece.

O que é Stalkerware?

Nós’todos passam mais tempo em nossos smartphones. Pela primeira vez este ano, o tempo gasto em dispositivos móveis excedeu que gastos na frente da TV. Até 2021, isso’s previu que os americanos serão colados aos aparelhos por quase quatro horas por dia. Conversamos e fleramos com amigos nas mídias sociais. Publicamos nossas fotos e atualizações de status. Enviamos por e -mail, texto, im e chamamos através de nossos dispositivos. Também fazemos compras, saudamos táxis ou navegamos pela cidade, ouvimos música ou assistimos ao YouTube ou TV e até Bank Online-todos do mini-computador na palma de nossas mãos. Infelizmente, para alguns de nós, existem pessoas por aí que querem saber o que nós’estar fazendo e quem nós’re com todos os momentos. Pode ser um parceiro com ciúmes, um ex-pais, pais super-protetores ou até um empregador suspeito. Para eles, uma mini-indústria inteira apareceu nos últimos dois anos vendendo software de monitoramento, ou mais traiçoeiro, Spyware e código de Trojan que podem se esconder, então você não’até sei disso’está no seu dispositivo. Por apenas alguns dólares, as pessoas podem colocar as mãos em um aplicativo que pode monitorar tudo o que você faz no seu dispositivo. Isso inclui

- Mensagens SMS

- Coordenadas/localização GPS

- E -mails

- Navegação na web

- Loging de pressionamento de teclas

- Foto, vídeo e gravação de áudio

Quebrando a lei

Deixar’está claro: é’s ao monitorar o software – e certamente, spyware – é usado para perseguição que realmente se torna Stalkerware. Isso significa que as empresas que vendem software de monitoramento podem estar operando em uma área cinza ética e legalmente, dependendo de como o software é usado. Enquanto eles’Representante -se tecnicamente legítimo, o software de vigilância geralmente é marcado de forma a mantê -los exatamente neste lado da lei. Pense em pais preocupados que desejam garantir que seus filhos estejam seguros, ou dos empregadores que desejam garantir que seus funcionários estejam onde devem estar durante o horário de trabalho. Dito isto, aqueles que usam esse software para espionar os indivíduos sem o seu conhecimento ou consentimento estão violando padrões éticos e quebrando a lei. E se o software ou código for especificamente projetado Para se esconder, como com o Spyware de Trojan ou o código de espionagem – então uma linha certamente foi cruzada. Você’agora pesco. Lá’é uma enorme variedade de “spyware” ou “monitoramento” Aplicativos disponíveis no mercado hoje, incluindo retina-x, flexispy, mobistealth, spy mestre pro, spyhuman, spyfone, tetruthspy, órbita familiar, mspy, copy9, spyera, spybubble e spy Android. Dada a natureza muitas vezes secreta da indústria, ela’É difícil obter uma imagem precisa de exatamente como o uso de tal software é difundido para perseguição, embora o número de títulos no mercado deva dar alguma indicação. Relatórios de 2017 sugeriram que 130.000 pessoas tinham uma conta com Retina-X ou Flexispy, enquanto foi reivindicado alguns anos antes que o MSPY tinha até dois milhões de usuários. Stalkerware, ou o uso do software de monitoramento para perseguição, representa não apenas uma intrusão grave em sua privacidade, mas também uma possível preocupação de segurança se as empresas que executam esses aplicativos forem invadidas ou acidentalmente vazam dados pertencentes a vítimas de seus clientes.

Como sei se meu telefone foi atingido?

Pode ser bastante difícil para os usuários do Stalkerware instalar o aplicativo de espionagem no seu dispositivo sem acesso físico a ele. No entanto, links maliciosos em e -mails, textos, sites ou mesmo nas mídias sociais podem representar um vetor de ameaça em potencial se os invasores conseguirem enganá -lo a clicar em uma instalação indesejada. Embora os dispositivos iOS sejam difíceis de adulterar, a menos que eles’Retenbroken – e o próprio jailbreak é mais complicado do que costumava ser – os usuários e os usuários estão mais expostos. Enquanto ‘legítimo’ Rastreadores GPS e similares (como Life360 e outros aplicativos de monitoramento) estão disponíveis no Google Play e podem ser instalados como aplicativos visíveis, o StalkerWarware normalmente está disponível em 3 RD -Party App Stores, é instalado sem o usuário’s consentimento e fará o possível para ficar escondido no seu dispositivo, potencialmente se disfarçando sob diferentes nomes de aplicativos ou processos. Então, aqui estão algumas coisas que você pode fazer para identificar os sinais reveladores que algo não está certo:

- Verifique a configuração que permite que os aplicativos sejam baixados fora da loja oficial do Google Play (que não’T Permitir Stalkerware). A interface do usuário pode variar dependendo do fabricante, mas tente Configurações -> Segurança -> Permitir fontes desconhecidas. Se isso’está ligado e você não’t ligá -lo, você pode ter um problema.

- Verifique se há algum aplicativo incomum no seu telefone que você pode’L lembre -se de baixar/instalar.

- Verificar Configurações -> Aplicativos -> Serviços em execução Para ver se existem serviços de aparência incomum em execução no seu dispositivo. Tente pesquisando no Google você’não está familiarizado com.

- Stalkerware pode desacelerar o dispositivo, então se você’estar percebendo um grande sucesso no desempenho, pode valer a pena investigar mais.

- Claro, se você começar a receber mensagens do perseguidor, como em “EU’estou observando você!” isto’é hora de vasculhar seu dispositivo para o aplicativo ou código de espionagem ofensiva.

Como faço para manter meu dispositivo seguro?

Por sua própria natureza, Stalkerware foi projetado para ficar oculto, então pode ser difícil identificar. Mas aqui estão algumas idéias para manter seu dispositivo e a vida, livre de bisbilhoteiros injustificados:

- Vestir’T Deixar seu dispositivo fora de sua vista.

- Vestir’t Clique em links suspeitos em e -mails, textos, mensagens de mídia social não solicitados, etc.

- Instale AV no seu dispositivo a partir de um fornecedor respeitável que’S abordou publicamente o problema do StalkerWare, para ajudar a identificar qualquer atividade incomum/maliciosa como KeyLogging – assim como (potencialmente) o próprio StalkerWares. Se o AV puder capturar aplicações potencialmente indesejadas (PUAs), poderá identificar o StalkerWare, embora a indústria da AV como um todo precise melhorar seus algoritmos para proteção contra Stalkerware.

- Fique de olho em quais aplicativos foram instalados no dispositivo.

- Ligue a autenticação de dois fatores para suas contas on-line, para que, mesmo que um terceiro tenha suas senhas, eles ganharam’É possível fazer login como você, principalmente para contas financeiras.

- Use um gerenciador de senhas para armazenar senhas longas, fortes e exclusivas para todas as suas contas, fora do alcance de um snooper.

Como a tendência micro pode ajudar

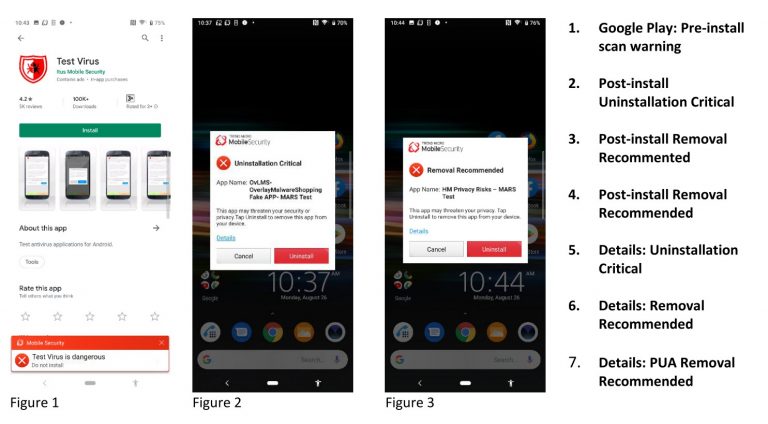

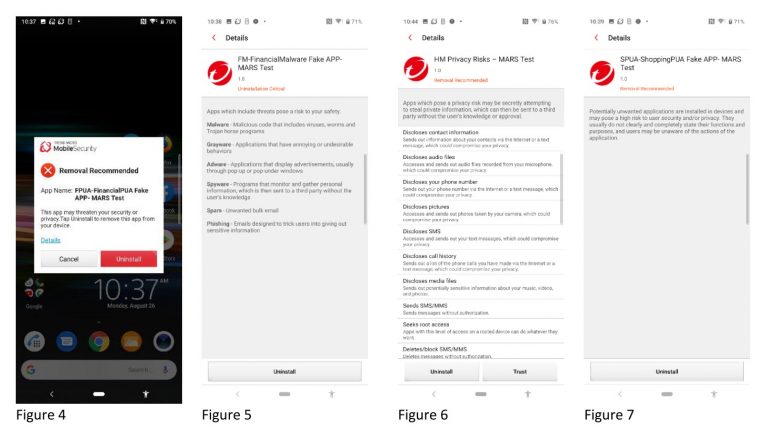

Trend Micro pode ajudá -lo a lutar contra o Stalkerware em seu dispositivo Android com Trend Micro Mobile Security. Ele pode digitalizar seu dispositivo antes, durante e após um download para detectar:

- Malware, definido como qualquer software intencionalmente projetado para causar danos, o que pode incluir roubo de dados privados.

- Aplicações potencialmente indesejadas (PUAs), classificadas como “Grayware” (como é Stalkerware), que pode ser criado por editores legítimos e ilegítimos, mas que são potencialmente uma ameaça à sua segurança ou privacidade.

- Aplicações de alto risco – uma extensão de PUAs, que claramente representa um risco sério para o usuário’S Privacidade pedindo muito acesso aos seus dados pessoais.

Dependendo do tipo de stalkerware, ele pode se enquadrar em qualquer uma das categorias acima – mas a tendência micro segurança pode ajudar a lutar contra todos eles. Abaixo estão os exemplos típicos de teste dos processos de proteção que ele fornece contra malware Android, PUAs e Stalkerware.

A Trend Micro também oferece proteção contra PUAs em PCs e Macs por meio da Trend Micro Security, para lidar com a ameaça mais ampla de Stalkerware em várias plataformas fixas e móveis. Trend Micro Antivirus para Mac também fornece proteção contra hacks da webcam, que podem ser usados para perseguir.

Juntos, ambas as soluções podem ajudar a protegê -lo – e seus Windows e Mac desktops e dispositivos móveis Android – StalkerWare.

Tags: Stalkerware, Antimalware, Antivírus, Segurança do Ponto de Final, Segurança Móvel “

Trend Micro Apps rotulado Spyware, banido da Mac App Store

Trend Micro está enfrentando críticas ferozes esta semana.

Isto’é alegado que vários de seus aplicativos MacOS de consumo estão coletando dados pessoais sem permissão – ou pelo menos informado consentimento. E a empresa de segurança’As declarações públicas cobriam toda a gama de negações agressivas, desculpe-não “desculpas,” e um mea culpa completo.

Opa. Mas como diabos isso poderia acontecer? Nesta semana’s Security BlogWatch, nós’Re bang na tendência.

Seu humilde observador de blogs curou esses bits de blog para o seu entretenimento. Para não mencionar: Top 5 erros de DJ ..

Os aplicativos anti-malware eram… malware?

O que’é o craic? Guilherme Rambo pode’acredito bastante em seus olhos: Mac App Store Apps pego roubando e carregando o histórico do navegador:

Quando você fornece acesso a um aplicativo ao seu diretório doméstico no macOS, mesmo que’S um aplicativo da Mac App Store, você deve pensar duas vezes. [Nesse caso] aplicativos distribuídos por… Trend Micro, Inc., que incluem dr. UNARCHIVER, DR. Mais limpo e outros.

..

[Os aplicativos] Colete … o usuário’S Histórico do navegador do Safari, Google Chrome e Firefox … arquivos separados especificamente dedicados a armazenar o usuário’S Pesquisas recentes do Google [e] informações sobre outros aplicativos instalados no sistema … incluindo informações sobre de onde foram baixadas, sejam eles compatíveis com 64 bits e sua assinatura de código. Todas essas informações são coletadas ao lançar o aplicativo, que então cria um arquivo zip e o carrega para o desenvolvedor’S servidores.

..

O certificado emitido para o domínio Drcleaner.com é registrado como Trend Micro, Inc.

..

“Dr. UNARCIVER” [era] o não. 12 Aplicativo gratuito mais popular na App Store da US Mac. Esta é uma enorme questão de privacidade.

Para onde foram esses dados? Thomas Reed lê Os aplicativos da Mac App Store estão roubando dados do usuário:

Alguns desses dados estão sendo enviados para servidores chineses, que podem não estar sujeitos aos mesmos requisitos rigorosos em torno do armazenamento e proteção de informações de identificação pessoal, como organizações baseadas nos EUA ou na UE.

..

Abra todos os arquivos … nós’Vi vários aplicativos de fraude diferentes como este, que sequestram o sistema’S funcionalidade … Quando o usuário abre um arquivo desconhecido, este aplicativo (e outros gosta) abre e promove algum software antivírus. [Mas] estava enviando um arquivo [para] atualizar.Appletuner.TrendMicro.com [contendo] navegação e histórico de pesquisa.

..

Dr. Antivírus… observamos o mesmo padrão de exfiltração de dados, como visto em abrir os arquivos [mas] também continha um arquivo interessante chamado aplicativo.Plist, que continha informações detalhadas sobre todos os aplicativos encontrados no sistema. … Não havia nada no aplicativo para informar o usuário sobre esta coleta de dados, e não havia como optar por não participar.

..

Dr. Mais limpo … observamos os mesmos dados que estão sendo coletados … menos a lista de aplicativos instalados. Realmente não há boa razão para um “limpeza” aplicativo para coletar esse tipo de dados do usuário, mesmo que os usuários fossem informados. … Descobrimos que o site Drcleaner [DOT] com estava sendo usado para promover esses aplicativos. Whois Records identificou um indivíduo que vive na China e com um Foxmail.com endereço de e -mail com.

Mas o que dizer da Apple’s envolvimento? Howard Oakley fala de App Store Avesdroppers:

Maçã’S App Store [está] na maioria das partes … como uma venda de confusão, cheia de itens de origem duvidosa, mas se você parecer duro o suficiente, existem algumas jóias reais. Lá’não é um tipo de controle de qualidade, é’é quase impossível de navegar, e francamente um constrangimento para uma marca premium como a Apple.

..

Estou surpreso que a Apple… continua a vender ou doar … quatro produtos [que] os pesquisadores de segurança demonstraram quebrar a Apple’as próprias regras e abusam grosseiramente do usuário’s privacidade. Após a palestra no WWDC 2018, pronunciado:

..

“Acreditamos que seus dados privados devem permanecer privados … e achamos que você deveria estar no controle de quem vê.”

..

A App Store pode sobreviver? … Haven’Os usuários finalmente perderam a fé em sua garantia branda de que seus aplicativos são rastreados e verificados pela Apple, e são ‘seguro’?

..

Quantos outros na loja podem ser igualmente maliciosos? … A App Store continua sendo um grande problema para a Apple e, até abordar esses problemas, continuará a manchar toda a marca.

O que Tim Cook disse sobre a privacidade-violação ser o “equivalente ao câncer”? Patrick Wardle chama esse tipo de comportamento enganoso:

Você provavelmente confia em aplicativos na loja de aplicativos Mac oficial. E por que você não?

..

É tentador pensar se os 30% de corte da Apple de cada venda deste aplicativo massivamente popular levaram a uma inação tão flagrante. E não parece que suas declarações louváveis sobre o suporte à privacidade do usuário sejam infelizmente apenas palavras?

Então, o que Eva yi-hwa chen’A máfia tem que dizer por si mesma? Dois ou mais porta -vozes anônimos oferecem Respostas às suas perguntas em nossos aplicativos:

Relatórios que a tendência micro é “roubar dados do usuário” e enviá -los para um servidor não identificado na China são absolutamente falsos.

..

Dr. Limpador, Dr. Cleaner Pro, DR. Antivírus, dr. UNARCHIVER, DR. Bateria e Finder Duplicate coletavam e enviaram um pequeno instantâneo do histórico do navegador, cobrindo as 24 horas antes da instalação. Isso foi … feito para fins de segurança (para analisar se um usuário havia encontrado recentemente adware ou outras ameaças).

..

A coleta e o uso potenciais dos dados do histórico do navegador foram explicitamente divulgados [e] aceitos pelos usuários para cada produto na instalação. … Os dados do histórico do navegador foram enviados para um u.S.-servidor baseado.

..

Pedimos desculpas à nossa comunidade por preocupação que eles pudessem sentir e podemos tranquilizar tudo o que seus dados são seguros e em nenhum momento foi comprometido. … Concluímos a remoção dos recursos de coleta do navegador em nossos produtos de consumo em questão. … Nós jogamos permanentemente todos os logs herdados.

..

Acreditamos que identificamos uma questão central que é humildemente o resultado do uso de bibliotecas de código comuns. … Isso foi corrigido.

..

Nós’sempre pretendi a transparência total. … Este incidente destacou uma oportunidade para melhorias adicionais. Para esse fim, atualmente estamos revisando e verificando a divulgação do usuário, processos de consentimento e materiais publicados para todos os micro Products de tendência.

Uau! De negação agressiva, através de desculpas “desculpa,” para completo mea culpa em 48 horas? Mikko Hypponen nunca dorme: [Você’foi demitido – ed.]

Dia ruim para micro de tendência. A maioria de seus aplicativos Mac OS X foi expulsa pela Apple depois que foi descoberto que eles estavam coletando e enviando informações privadas.

..

Em uma atualização, a Trend anuncia que hoje excluiu permanentemente os dados que haviam coletado dos sistemas de usuários. O que acontece agora aos casos em que os usuários emitiram uma solicitação de GDPR [acesso ao assunto] de seus dados?

É hora de um discurso épico no Twitter? Gary Williams –@Garyw_—OBLIGES:

Quando as empresas de segurança violam a confiança do usuário, algo está seriamente errado. @Trendmicro precisa sofrer por isso.

..

Então, se eu ler isso certo, é uma coleção única que é absolutamente exigida pelo produto, exceto que eles podem remover esse “recurso” do produto. … Algo não aumenta.

..

Um dos produtos que tendem a micro coletado histórico do navegador foi “dr. bateria “Um aplicativo para o Mac que monitorou a saúde da bateria. Por que esse aplicativo precisa dessa informação? [Não tinha motivo legítimo para coletar esses dados.

..

Eles agora estão dizendo que usaram uma biblioteca compartilhada que “aconteceu” para ter essa funcionalidade. O que? Ninguém viu isso? … Gostaria de saber se algum dev em tendência levantou isso como uma preocupação?

..

Palavras me falham. Como você pode se chamar de empresa de segurança? … O certificado usado tem uma tonelada de san. Primeiro eu peguei a lista. … Para uma empresa que é supostamente uma empresa de segurança, isso é indesculpável. Que outros problemas de “configuração menor” eles têm em seus sites? em seus bancos de dados e assim por diante? [A] Ladainha de questões.

..

As empresas precisam considerar adicionar pessoas com conhecimento de segurança ao conselho.

Mas não é’t Esta é apenas uma questão única? Erwin Geirnaert e os amigos pensam não:

Em 2013 … o que descobrimos é … Trend Micro Scanns qualquer página da web que você visitar no datacenter deles, incluindo páginas protegidas como links de gabinete, páginas financeiras.

..

Eles também baixam a página inteira. Portanto, se você receber um link para informações confidenciais, por exemplo, seu deslizamento de salário ou um excel com seus clientes que não é protegido com autenticação, mas apenas protegido com uma chave de sessão no URL, eles têm acesso total aos dados.

..

E isso foi confirmado pelo jornalista belga @koenvervloesem.

O que eles também fazem é visitar a página da web em si.

..

Vemos isso nos testes de phishing – se uma vítima usa Trend Micro, há um rápido golpe da TM em nossa página de phishing. Então eles definitivamente sabem o que você está navegando.

..

E os atacantes sabem o que AV você está usando. 🙂

E Hank Nussbacher chama isso Noticias antigas:

Em 2013, descobri que o TrendMicro Anti-Spam HashServer estava exfiltrando dados via DNS como: xxxxxxxx.AAA.HashServer.cs.TrendMicro.com

Enquanto isso, isso Covarde anônimo isn’Surpreso ao ver uma empresa anti-malware pressionando Spyware:

Os fornecedores antivírus são a fonte da maioria dos vírus de computador do mundo. De que outra forma você acha que eles ficam no negócio?

A moral da história? Audite os aplicativos em seu BYOD MACS. E nunca assuma um “curado” App Store o protegerá do malware.

E finalmente …

Você tem lido Security BlogWatch por Richi Jennings. Richi é curador os melhores bits, os melhores fóruns e sites mais estranhos … então você não’T tem que. O Hate Mail pode ser direcionado para @richi ou sbw @richi.Reino Unido. Pergunte ao seu médico antes de ler. Sua milhagem pode variar. E & OE.

Fonte da imagem: Andrew Weber (CC0)

Continue aprendendo

- Aprenda com seus colegas do SecOps Com o estado do TechBeAcon do SecOps 2021 Guide. Além disso: Baixe o Cyberres 2021 State of Security Operations.

- Pegue a ferramenta SecOps ToolingCom o guia do TechBeacon, que inclui o radar Gigaom para Siem.

- O futuro é segurança como código. Descubra como o DevSecops chega você com o TechBeacon’s Guide. Além disso: consulte o relatório SANS DevSecops para obter informações importantes para os profissionais.

- Acender sobre resiliência cibernética com o guia do TechBeacon. Além disso: faça a avaliação da resiliência cibernética.

- Coloque tudo em ação Com o Guia do TechBeacon para um centro de operações de segurança moderno.

Trend Micro Study encontra 39% dos funcionários acessam dados corporativos em dispositivos pessoais

Dallas, setembro. 14, 2020 / PRNewswire / – Trend Micro Incorporated (Tyo: 4704; TSE: 4704), o líder em segurança em nuvem, divulgou hoje os resultados da pesquisa que mostram dispositivos domésticos inteligentes e seus aplicativos representam um grande elo fraco na cadeia corporativa de segurança cibernética.

Trend Micro’s Cabeça nas nuvens O estudo pesquisou mais de 13.000 trabalhadores remotos em 27 países para descobrir mais sobre os hábitos de forças de trabalho distribuídas durante a pandemia. Ele revelou que 39% dos trabalhadores usam dispositivos pessoais para acessar dados corporativos, geralmente por meio de serviços e aplicativos hospedados na nuvem. Esses smartphones, tablets e laptops pessoais podem ser menos seguros que os equivalentes corporativos e expostos a aplicativos e gadgets vulneráveis na rede doméstica. Mais de um terço (36%) dos trabalhadores remotos pesquisados não têm proteção básica de senha em todos os dispositivos pessoais, por exemplo.

Dr. Linda k. Kaye, um especialista em ciberpsicologia, disse: “O fato de que tantos trabalhadores remotos usam dispositivos pessoais para acessar dados e serviços corporativos sugere que pode haver falta de consciência sobre os riscos de segurança associados a isso. Treinamento personalizado de segurança cibernética que reconhece a diversidade de diferentes usuários e seus níveis de conscientização e atitudes em torno dos riscos seriam benéficos para ajudar a mitigar quaisquer ameaças à segurança que possam derivar desses problemas.”

Mais da metade (52%) dos trabalhadores remotos globais possuem dispositivos IoT conectados à sua rede doméstica, 10% usando marcas menos conhecidas, o estudo revelou. Muitos desses dispositivos-especialmente de marcas menores-têm fraquezas bem documentadas, como vulnerabilidades de firmware não patches e logins inseguros. Teoricamente, eles poderiam permitir que os invasores ganhem uma posição na rede doméstica e depois usar dispositivos pessoais desprotegidos como uma pedra de troca nas redes corporativas às quais eles estão conectados.

Há um risco adicional para as redes corporativas após o bloqueio se infecções por malware capturadas em casa forem fisicamente trazidas para o escritório por meio de dispositivos pessoais não garantidos em organizações com práticas de Device Bring-Your-Your-Device (BYOD).

A pesquisa também revelou que 70% dos trabalhadores remotos globais conectam laptops corporativos à rede doméstica. Embora essas máquinas provavelmente estejam mais protegidas do que os dispositivos pessoais, ainda existe um risco para dados e sistemas corporativos se os usuários puderem instalar aplicativos não aprovados nesses dispositivos para acessar dispositivos de IoT em casa.

“A IoT capacitou dispositivos simples com computação e conectividade, mas não necessariamente recursos de segurança adequados”, disse Bharat Mistry, estrategista de segurança principal da Trend Micro. “Eles poderiam realmente estar facilitando a vida dos hackers, abrindo backdoors que poderiam comprometer redes corporativas. Essa ameaça é amplificada como uma idade de trabalho remoto em massa, as linhas entre dispositivos privados e da empresa, colocando dados pessoais e comerciais na linha de disparo. Agora, mais do que nunca, é importante que os indivíduos assumam a responsabilidade por sua segurança cibernética e que as organizações continuem a educar seus funcionários sobre as melhores práticas.”

A Trend Micro recomenda que os empregadores garantem que seus trabalhadores remotos estejam em conformidade com as políticas de segurança corporativa existentes ou, se necessário, as empresas devem refinar essas regras para reconhecer a ameaça da prática BYOD e dispositivos e aplicativos de IoT.

As empresas também devem reavaliar as soluções de segurança que oferecem aos funcionários que usam redes domésticas para acessar informações corporativas. Mudar para um modelo de segurança baseado em nuvem pode aliviar muitos riscos de trabalho remotos de maneira altamente econômica e eficaz.

Sobre Trend Micro

Trend Micro, líder global em segurança cibernética, ajuda a tornar o mundo seguro para a troca de informações digitais. Aproveitando mais de 30 anos de experiência em segurança, pesquisa global de ameaças e inovação contínua, a Trend Micro permite resiliência para empresas, governos e consumidores com soluções conectadas em cargas de trabalho em nuvem, pontos de extremidade, email, iiot e redes. Nossa estratégia de segurança do XGEN ™ alimenta nossas soluções com uma mistura entre gerações de técnicas de defesa de ameaças que são otimizadas para ambientes-chave e alavancar a inteligência de ameaças compartilhadas para uma proteção melhor e mais rápida. Com mais de 6.700 funcionários em 65 países e a pesquisa e inteligência de ameaças globais mais avançadas do mundo, a Trend Micro permite que as organizações proteguem seu mundo conectado. www.TrendMicro.com.

Tendência de origem micro incorporado