Transição para o protocolo OpenVPN ou IKEV2 do SSTP

Resumo:

O OpenVPN soma até 20%, enquanto Wireguard (e Nordlynx) adicionará apenas 4% a mais. Ikev2 está no meio, com 7% adicionados

Neste artigo, compararemos vários protocolos VPN e discutiremos seus benefícios, diferenças e casos de uso.

1. O que é um protocolo VPN?

Um protocolo VPN fornece instruções claras sobre como lidar com uma conexão VPN, incluindo verificações de integridade de dados e métodos de criptografia.

2. Quais são os principais protocolos VPN?

Os principais protocolos VPN incluem Nordlynx (Wireguard), Ikev2, OpenVPN e L2TP.

3. O que é Nordlynx (Wireguard)?

Nordlynx é um protocolo de tunelamento de código aberto que se baseia no protocolo de datagrama do usuário (UDP) para velocidades mais rápidas. A Nordlynx resolve a questão de atribuir endereços IP aos usuários, implementando um sistema exclusivo de tradução de endereço de rede.

4. O que é IKEV2?

Ikev2 é um protocolo de criptografia VPN que usa Diffie-Hellman Key Exchange e X.509 Certificados para autenticação. É conhecido por sua baixa latência e capacidade de manter conexões ao alternar entre Wi-Fi e dados móveis.

5. O que é OpenVPN?

OpenVPN é um protocolo de tunelamento de código aberto que suporta modos UDP e TCP. Oferece conexões seguras de ponto a ponto e local a local, fornecendo uma conexão confiável com a opção de velocidade ou estabilidade.

6. O que é L2TP?

L2TP é um protocolo que combina o protocolo de tunelamento ponto a ponto (PPTP) e o encaminhamento da camada 2 (L2F). É comumente usado em combinação com ipsec para criptografia.

7. Quais são os benefícios da Nordlynx?

A Nordlynx fornece desempenho e segurança aprimorados, atribuindo endereços IP exclusivos aos usuários e seus túneis. Ele garante a privacidade dos dados sem registrar identidades do usuário.

8. Quais são os benefícios do ikev2?

O IKEV2 oferece baixa latência e alternância contínua entre dados Wi-Fi e Mobile. Ele também possui recursos como conexão automática quando a conexão cai.

9. Quais são os benefícios do OpenVPN?

OpenVPN é amplamente utilizado e altamente personalizável. Oferece a opção do modo UDP ou TCP, dependendo das prioridades de velocidade ou estabilidade.

10. Quais são os benefícios do L2TP?

L2TP fornece conexões seguras e é comumente usado em combinação com IPSEC para criptografia.

11. Qual protocolo tem a menor sobrecarga de dados?

Wireguard (Nordlynx) tem a menor sobrecarga de dados, adicionando apenas 4% a mais aos dados transmitidos.

12. Qual protocolo é adequado para dispositivos móveis?

O ikev2 é adequado para dispositivos móveis, pois pode manter a conexão ao alternar entre Wi-Fi e dados móveis.

13. O que distingue a Nordlynx do Wireguard?

A Nordlynx adicionou um sistema de tradução de endereço duplo para garantir a privacidade do usuário sem registrar identidades.

14. O OpenVPN pode operar nos modos UDP e TCP?

Sim, o OpenVPN pode operar nos modos UDP e TCP, fornecendo opções para velocidade ou estabilidade.

15. Quais são os recursos de segurança do ikev2?

Ikev2 usa Diffie-Hellman Key Exchange e X.509 Certificados para autenticação, garantindo conexões seguras e criptografia de alto nível.

Transição para o protocolo OpenVPN ou IKEV2 do SSTP

No entanto, nem todos os protocolos têm os mesmos dados de dados. Por exemplo, O OpenVPN soma até 20%, enquanto Wireguard (e Nordlynx) adicionará apenas 4% a mais. Ikev2 está no meio, com 7% adicionados, o que ainda é um bom resultado. Então, se você deseja minimizar os dados do seu usuário, você deve seguir o Nordlynx.

Comparação de protocolos VPN

Uma rede privada virtual (VPN) é provavelmente o método mais popular para configurar conexões para compartilhar dados confidenciais. A tecnologia funciona vinculando seu dispositivo a um servidor VPN criando um túnel seguro. Antes de iniciar a conexão VPN, deve haver uma definição compartilhada de como ela deve parecer.

Um protocolo VPN fornece instruções claras sobre como lidar com essa conexão. Ele especifica todos os detalhes que seu dispositivo e servidor na extremidade de recebimento devem saber. Protocolos vêm em todas as formas e tamanhos. Alguns exigem verificações adicionais de integridade de dados, enquanto outros adicionam criptografia mais robusta. A variedade é imensa e há muito espaço para personalização.

Este artigo apresentará os protocolos VPN mais populares e avaliará seus benefícios, diferenças e casos de uso.

Quais são os principais protocolos VPN?

Os dados que passam por um protocolo de tunelamento são divididos em pedaços e colocados dentro de pacotes de dados criptografados. Depois de chegar ao destino pretendido, o servidor descriptografa os pacotes com sua chave privada configurada e descompacta os dados enviados. O processo vai e volta entre o seu dispositivo e um servidor VPN para toda a sessão.

Enquanto o princípio central de como o tunelamento funciona permanece constante, propriedades específicas distinguem protocolos de tunelamento um do outro. A maioria dos dispositivos de hardware os suporta nativamente, e alguns também são considerados padrão.

Aqui está um breve resumo de alguns dos protocolos de tunelamento mais populares:

Nordlynx (Wireguard)

Wireguard é um protocolo de tunelamento de código aberto com código simplificado para minimizar a superfície de ataque e melhorar drasticamente a manutenção. Ele depende do Protocolo de Datagrama do Usuário (UDP), que pula a handshaking para se beneficiar de velocidades significativamente aumentadas.

Wireguard não pode atribuir dinamicamente endereços IP a todos conectados a um servidor. Para lidar com isso e possibilitar as conexões, o servidor precisa de um livro interno. Isso registra cada usuário, certificando -se de que seus pacotes não estejam confusos. Em uma violação de dados, isso pode sair pela culatra, pois seria fácil identificar a identidade do usuário atribuída pelo servidor.

Nordlynx foi criado pela equipe de segurança Nord. Representando uma melhoria no núcleo do código do Wireguard, ele resolve o problema em relação às identidades do usuário.

Nordlynx difere do guard de fio, adicionando um Sistema de tradução de endereço de rede dupla. Ele cria uma interface local para cada sessão, atribuindo um endereço IP exclusivo aos usuários e seus túneis. Isso resolve o problema do livro sem registrar os usuários atuais para rastrear o destino de cada pacote de dados. Os endereços IP permanecem atribuídos apenas quando a sessão estiver ativa, fornecendo desempenho e segurança incomparáveis quando conectados a um servidor VPN.

Somente produtos de segurança Nord como NordVPN e Nordlayer têm este protocolo de tunelamento.

IKEV2

Internet Key Exchange versão 2 é um protocolo de criptografia VPN que lida com ações de solicitação e resposta. Depende de dois mecanismos para autenticação e criptografia. Para criptografia, ele usa o Protocolo Diffie -Hellman Key Exchange para configurar uma sessão compartilhada. A autenticação do IKEV2 é processada por x.509 Certificado de Infraestrutura Pública -Chave, com base no padrão International Telecommunications Union (UTU).

O IKEV2 pertence a um conjunto de protocolos de segurança da Internet que lida com Associações de Segurança (SA). O trabalho deles é encontrar condições mutuamente acordadas para estabelecer um túnel VPN. Como o ikev2 usa UDP, ele tem latência relativamente baixa e será uma opção rápida para a maioria dos casos de uso. Também não é muito exigente para o desempenho, então funciona bem em dispositivos de hardware mais fracos.

O protocolo IKE VPN também pode manter a conexão ao alternar entre Wi-Fi e dados móveis. Portanto, pode ser uma boa opção para dispositivos móveis que dependem de dados celulares, mas podem mudar para Wi-Fi. Além disso, o ikev2 também implementa recursos como conexão automática quando a conexão cai.

OpenVPN

OpenVPN é o protocolo VPN mais utilizado. É um Protocolo de tunelamento de código aberto e sistema que permite o estabelecimento de conexões seguras de ponto a ponto e local a local. Segurança da camada de transporte, combinada com os algoritmos de biblioteca criptográfica do OpenSSL, lida com a troca de chaves privadas para aumentar a segurança das redes privadas virtuais.

De uma perspectiva de rede, o O protocolo OpenVPN pode operar em dois modos: UDP ou Protocolo de Controle de Transmissão (TCP).

UDP – Não usa aperto de mão, significando enviar pacotes de dados sem receber a confirmação de que eles chegaram ao seu destino. É o mesmo método usado pelo Wireguard, e ikev2 priorizando a velocidade em vez de estabilidade de conexão.

TCP -usa um aperto de mão de três vias entre o iniciador e o receptor. O cliente envia uma solicitação, o servidor reconhece o recebimento e o cliente responde com uma confirmação. Embora isso possa parecer muitas etapas extras, isso ajuda a alcançar uma conexão confiável no lado negativo de uma latência mais considerável.

Tanto o UDP quanto o TCP correm seus dados em pacotes menores ao enviar. Eles incluem os IPs do remetente e do receptor, os dados reais e outros dados de configuração. Então, embora seja uma iteração muito mais avançada, o OpenVPN ainda depende dos mesmos princípios de tunelamento.

L2TP

O protocolo de tunelamento da camada 2 (L2TP) Combina o protocolo Point a Point Tunneling (PPTP) e o encaminhamento da camada 2 Para criar túneis VPN. Por si só, o L2TP não fornece criptografia. Isso geralmente é fornecido pelo IPSEC (veja abaixo).

Originalmente publicado em 1999, o L2TP cria uma conexão entre o Access Concentator (LAC) e o servidor de rede (LNS). Essa conexão pode apresentar várias sessões e opera na camada 2 do modelo OSI.

Um dos positivos do protocolo é a compatibilidade. O PPTP é incorporado no Microsoft Windows e MacOS. A configuração de túneis é fácil através de ambos os sistemas operacionais, enquanto o L2TP também é compatível com o Linux.

Por desvantagem, o protocolo por conta própria carece de sistemas de criptografia e autenticação. Por esse motivo, é suportado por poucas VPNs modernas.

IPSEC

A Internet Protocol Security (IPSEC) funciona com L2TP na forma de L2TP/IPSEC. O IPSEC fornece autenticação e criptografia para dados que passam por túneis L2TP. Isso resulta em uma maneira muito mais robusta de enviar dados com segurança pela web.

O iPsec usa a cifra AES para criptografar dados. O protocolo VPN executa uma operação de associação de segurança usando chaves IKE compartilhadas. Quando uma conexão segura está disponível, o protocolo cria uma carga útil de segurança encapsulada (ESP). Isso envolve pacotes de dados em duas camadas de informação, permitindo que dois dispositivos se comuniquem. Ele também esconde a identidade do remetente original com uma camada extra de dados de endereço IP.

O IPSEC é categorizado como um protocolo seguro. No entanto, sabe -se que a NSA procurou comprometer a criptografia AES de 256 bits como parte de seu programa Bullrun. O status de segurança real da cifra é, portanto, incerto.

As velocidades IPsec podem ser comprometidas por duplo encapsulamento. E tanto o L2TP quanto o iPsec lutam para navegar no Firewalls. Isso pode resultar em problemas de desempenho.

TLS

A segurança da camada de transporte (TLS) tem dois elementos: o Protocolo de registro TLS e o protocolo de handshake de TLS. O protocolo de registro cria conexões seguras, enquanto o handshake anonimiza os dados para transmissão.

TLS é um Iteração atualizada do Protocolo de Camada de Socoque Seguro (SSL). Vai além do SSL, oferecendo autenticação HMAC, geração de chave PRF e uso de cifras AES. As conexões operam via porta 443, que está disponível na maioria das situações. Isso também faz do TLS um bom protocolo VPN para navegar em firewalls.

TLS geralmente é baseado em navegador. É regularmente Usado como base para o Protocolo de Tunelamento de Soquete Seguro (SSTP) – O protocolo de escolha para VPNs sempre baseadas na Web.

Nesse contexto, o TLS é usado para conectar aplicativos da Web e dispositivos ou servidores de usuário, embora também possa ser usado para criptografar conexões de voz over-ip. As conexões baseadas no navegador também podem ser sem cliente, reduzindo a necessidade de software VPN adicional.

A desvantagem do TLS é que ele opera apenas através de navegadores ou aplicativos suportados. Por esse motivo, os usuários geralmente combinam VPNs IPSEC e TLS para cobertura de rede abrangente.

Quais são as principais diferenças entre os protocolos VPN?

Esteja você auto-hospedando um servidor VPN ou recorrendo a um provedor de VPN, você terá que escolher um protocolo VPN para sua conexão. É um dos componentes essenciais de uma conexão VPN.

Aqui está uma visão geral de como os protocolos mais comuns se comparam. Escolher o protocolo VPN adequado pode beneficiar sua atividade na Internet e não desperdiçar seus recursos quando não for necessário.

Comparação de velocidade

Pesquisas da Nord Security constatam que o protocolo Nordlynx VPN pode aumentar até 1200 Mbps, enquanto o IKEV2 atinge apenas 600 Mbps e o OpenVPN gerencia uma velocidade mais bem registrada de 400 Mbps. As mesmas tendências se repetem em toda a placa, independentemente da distância entre o servidor VPN e a localização do cliente.

Com base nessas descobertas, Se você está procurando o protocolo de tunelamento mais rápido, você deve ir com o Nordlynx (ou Wireguard). O segundo mais rápido será o IKEV2, que pode se manter com confiança, mesmo quando se conecta ao outro lado do mundo.

Todos os protocolos acima tendem a superar o L2TP/IPSEC em termos de velocidade. O TLS também sofre de tempos de negociação mais longos, colocando -o abaixo do ikev2/iPsec, OpenVPN e Nordlynx.

Criptografia

OpenVPN oferece a criptografia mais forte através da biblioteca OpenSSL. Ele suporta vários algoritmos criptográficos, como AES, Chacha20, Poly1305, etc. OpenVPN também pode usar algoritmos de hash para credenciais como MD5, Blake2 e outros. RSA, DSA e muitos outros algoritmos podem processar a derivação de chave privada do protocolo. A extensão das opções de personalização faz do OpenVPN um protocolo VPN muito adaptável para muitos casos de uso que podem ser relevantes para sua configuração VPN.

Nordlynx/Wireguard é menos flexível em relação à criptografia. Sua criptografia repousa apenas no chacha20 (que é considerado mais seguro que o AES). A autenticação é processada pela função criptográfica Poly1305 usando Blake2 para hash. Sua camada de transporte fornece apenas a opção UDP.

O ikev2 oferece mais opções do que nordlynx, mas um pouco menos do que openVPN. Ele fornece uma variedade de algoritmos de criptografia robustos para escolher, como a criptografia do AES 256, Blowfish e outros. A principal diferença é que ele tem apenas uma configuração de UDP.

OpenVPN, Nordlynx e Ikev2 devem ser considerados protocolos seguros de tunelamento. Isso é menos verdade em relação a L2TP/IPSEC e TLS.

O protocolo de tunelamento da camada 2 por conta própria não oferece criptografia, mas os usuários podem adicionar cifras exageradas, se desejar. Especialistas agora duvidam que o IPSEC seja totalmente seguro, seguindo as informações divulgadas por Edward Snowden. O IPSEC também não é de código aberto, e os usuários devem confiar nas credenciais de segurança de seus desenvolvedores.

SSL/TLS fornece criptografia AES segura por meio de criptografia de chave pública. No entanto, o protocolo TLS é menos flexível do que alternativas mais avançadas.

Segurança

Enquanto o Wireguard é de código aberto, a Nordlynx é proprietária, o que pode ser um problema se os usuários sempre precisarem de consciência total do código do aplicativo de segurança. Apesar disso, O Wireguard da Nordlynx não tem vulnerabilidades de segurança conhecidas. O mesmo se aplica ao OpenVPN.

No entanto, como o OpenVPN estava em torno de mais tempo, os testadores independentes tiveram mais tempo para resolver a maioria dos bugs, o que significa que poderia ser considerado a opção VPN mais segura. Wireguard ainda é um trabalho em andamento.

Ikev2 é um pouco menos seguro. De acordo com uma apresentação vazada da NSA, explorar suas vulnerabilidades de protocolo resultou em descriptografia bem -sucedida. Embora vistos como especulações, o OpenVPN e o Wireguard serão melhores opções ao buscar a máxima segurança.

O SSL/TLS tem sido associado a ataques de man-in-the-middle por meio de certificados de segurança não confiáveis. Os usuários podem ser expostos por erros de configuração. Mas a criptografia AES de 256 bits usada pelo TLS é considerada segura pela maioria dos especialistas.

L2TP/IPSEC sofre dos mesmos problemas que o ikev2. Dúvidas foram levantadas sobre as credenciais de segurança do protocolo, e está abaixo do OpenVPN e Nordlynx no ranking Secure VPN.

Requisitos de porta de rede

Os usuários da VPN podem ter problemas de conectividade se as redes não suportarem uma porta específica usada pelo protocolo VPN escolhido. Alguns administradores ou ISPs de rede podem fechar as portas para limitar a superfície de ataque. No processo, eles podem limitar o acesso aos recursos de trabalho com uma VPN.

Nordlynx e Ikev2 usam UDP – o tráfego regular da Internet não. O administrador da rede pode, portanto, desativá -lo. Se a porta estiver fechada, o protocolo VPN não poderá iniciar uma conexão, o que pode ser um problema.

OpenVPN é uma das melhores opções em relação à compatibilidade. O protocolo VPN usa a porta TCP 443, o mesmo que https. Mesmo que a navegação limitada seja permitida, os usuários devem poder passar com o OpenVPN.

L2TP/IPSEC pode enfrentar problemas com firewalls devido ao uso de encapsulamento duplo. Por si só, o protocolo de tunelamento da camada 2 lida bem com os firewalls, mas não possui recursos de segurança. Por outro lado, o TLS usa a porta 443. Isso permite que os túneis do TLS passem pela maioria dos firewalls facilmente.

Uso de dados

O consumo de dados geralmente aumenta ao usar um protocolo VPN. Isso ocorre porque cada pacote de dados é reembalado. Adicionar dados adicionais sobre ele aumenta seu tamanho. Com o tempo, isso se soma e, ao trabalhar em uma conexão medida, os usuários podem atingir os limites de dados mensais mais rápido.

No entanto, nem todos os protocolos têm os mesmos dados de dados. Por exemplo, O OpenVPN soma até 20%, enquanto Wireguard (e Nordlynx) adicionará apenas 4% a mais. Ikev2 está no meio, com 7% adicionados, o que ainda é um bom resultado. Então, se você deseja minimizar os dados do seu usuário, você deve seguir o Nordlynx.

L2TP/IPSEC geralmente excede todos esses protocolos em termos de uso de dados. O encapsulamento duplo adiciona despesas gerais extras a cada transmissão de pacotes. O TLS usa mais dados do que Ikev2 e Nordlynx, mas deve consumir menos que o OpenVPN.

Compatibilidade do dispositivo

IKEV2, L2TP/IPSEC e OpenVPN são geralmente melhores quando se trata de compatibilidade.

A maioria dos dispositivos suporta nativamente o IKEV2, e será relativamente fácil configurar conexões manuais neles. Geralmente, os usuários devem escolher o protocolo VPN da lista e inserir endereços e credenciais específicos.

OpenVPN conta com bibliotecas criptográficas suplementares. A maioria dos fabricantes de produtos de consumo não os inclui por padrão; portanto, você pode ser obrigado a procurar firmware piscando se estiver configurando -o em um roteador.

Nordlynx e Wireguard só podem ser usados por meio de seus aplicativos, o que significa que todo sistema operacional primário é suportado – a maioria dos aplicativos dos provedores de VPN suporta IKEV2 e OpenVPN.

A funcionalidade nativa L2TP/IPSEC está incluída no MS Windows e MacOS, e a compatibilidade chega ao Windows 2000. Os usuários devem ter poucos problemas ao combinar o protocolo VPN com computadores ou roteadores.

TLS é baseado em navegador. Funciona com todos os principais navegadores da web, mas só pode ser usado com conexões da web. Isso o torna menos útil para instalar em roteadores ou proteger redes corporativas, mas torna o SSL/TLS útil para conexões de trabalho remotas.

Qual protocolo VPN você deve usar e quando?

Aqui está um resumo dos benefícios e desvantagens de cada protocolo.

Transição para o protocolo OpenVPN ou IKEV2 do SSTP

Uma conexão de gateway VPN de ponto a local (P2S) permite criar uma conexão segura com sua rede virtual a partir de um computador cliente individual. Uma conexão P2S é estabelecida iniciando -a no computador cliente. Este artigo se aplica ao modelo de implantação do Gerenciador de Recursos e fala sobre maneiras de superar o limite de conexão simultânea 128 do SSTP, transitando para o protocolo OpenVPN ou IKEV2.

Que protocolo P2S usa?

VPN ponto a local pode usar um dos seguintes protocolos:

- Protocolo OpenVPN®, um protocolo VPN baseado em SSL/TLS. Uma solução SSL VPN pode penetrar em firewalls, já que a maioria dos firewalls abre a porta 443 do TCP, que o SSL usa. OpenVPN pode ser usado para se conectar do Android, iOS (versões 11.0 e acima), Windows, Linux e Mac Devices (MacOS Versions 10.13 e acima).

- Protocolo de tunelamento de soquete seguro (SSTP), um protocolo VPN baseado em SSL proprietário. Uma solução SSL VPN pode penetrar em firewalls, já que a maioria dos firewalls abre a porta 443 do TCP, que o SSL usa. O SSTP é suportado apenas em dispositivos Windows. O Azure suporta todas as versões do Windows que possuem SSTP (Windows 7 e posterior). O SSTP suporta até 128 conexões simultâneas apenas independentemente do gateway sku.

- IKEV2 VPN, uma solução IPSec VPN baseada em padrões. IKEV2 VPN pode ser usado para conectar -se a partir de dispositivos Mac (versões macOS 10.11 e acima).

IKEV2 e OpenVPN para P2s estão disponíveis apenas para o modelo de implantação do Gerenciador de Recursos. Eles não estão disponíveis para o modelo de implantação clássica. Gateway BASIC SKU não suporta protocolos IKEV2 ou OpenVPN. Se você estiver usando o SKU básico, terá que excluir e recriar um gateway de rede de rede SKU de produção.

Migrando de SSTP para IKEV2 ou OpenVPN

Pode haver casos em que você deseja suportar mais de 128 conexão simultânea P2S com um gateway VPN, mas está usando o SSTP. Nesse caso, você precisa se mudar para o ikev2 ou o protocolo OpenVPN.

Opção 1 – Adicione IKEV2 Além do SSTP no gateway

Esta é a opção mais simples. SSTP e IKEV2 podem coexistir no mesmo gateway e fornecer um número maior de conexões simultâneas. Você pode simplesmente ativar o ikev2 no gateway existente e reduzir o cliente.

Adicionar ikev2 a um gateway SSTP VPN existente não afetará os clientes existentes e você pode configurá -los para usar o IKEV2 em pequenos lotes ou apenas configurar os novos clientes para usar o IKEV2. Se um cliente Windows estiver configurado para o SSTP e o IKEV2, ele tentará se conectar usando o IKEV2 primeiro e, se isso falhar, ele voltará ao SSTP.

O IKEV2 usa portas UDP não padrão, então você precisa garantir que essas portas não estejam bloqueadas no firewall do usuário. As portas em uso são UDP 500 e 4500.

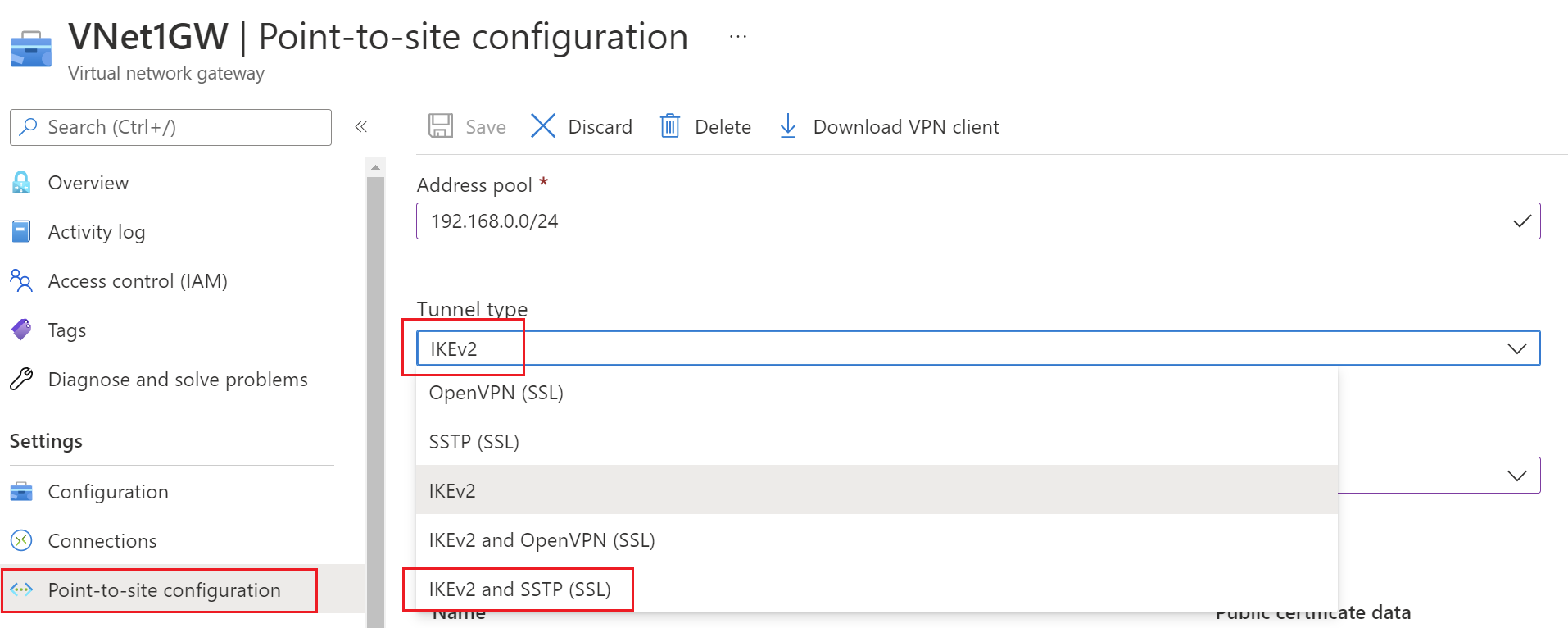

Para adicionar ikev2 a um gateway existente, vá para a guia “Configuração ponto a local” sob o gateway de rede virtual no portal e selecione IKEV2 e SSTP (SSL) Da caixa suspensa.

Quando você possui SSTP e IKEV2 ativados no gateway, o pool de endereços ponto a local será dividido estaticamente entre os dois; portanto, os clientes que usam protocolos diferentes serão atribuídos endereços IP de ambos os subrange. Observe que a quantidade máxima de clientes SSTP é sempre 128, mesmo que o intervalo de endereços seja maior que /24, resultando em uma quantidade maior de endereços disponíveis para clientes IKEV2. Para faixas menores, a piscina será igualmente reduzida pela metade. Os seletores de tráfego usados pelo gateway podem não incluir o intervalo de endereços de ponto a local CIDR, mas os dois CIDRs de sub-raça.

Opção 2 – Remova o SSTP e ative o OpenVPN no gateway

Como o SSTP e o OpenVPN são o protocolo baseado em TLS, eles não podem coexistir no mesmo gateway. Se você decidir se afastar do SSTP para o OpenVPN, precisará desativar o SSTP e ativar o OpenVPN no gateway. Esta operação fará com que os clientes existentes percam a conectividade com o gateway VPN até que o novo perfil tenha sido configurado no cliente.

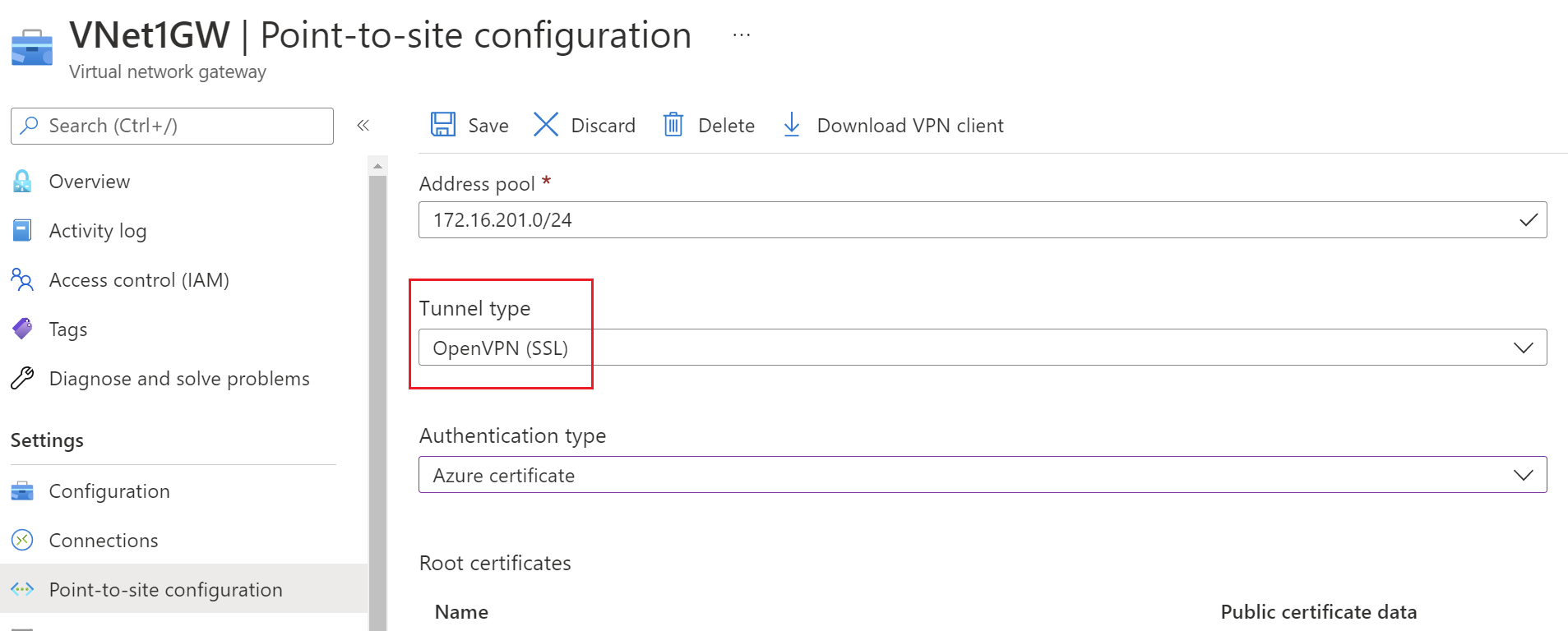

Você pode ativar o OpenVPN ao lado do IKEV2 se desejar. OpenVPN é baseado em TLS e usa a porta padrão TCP 443. Para mudar para o OpenVPN, vá para a guia “Configuração ponto a local” sob o gateway de rede virtual no portal e selecione OpenVPN (SSL) ou IKEV2 e OpenVPN (SSL) Da caixa suspensa.

Depois que o gateway estiver configurado, os clientes existentes não poderão se conectar até que você implante e configure os clientes OpenVPN.

Se você estiver usando o Windows 10 ou posterior, também pode usar o Azure VPN Client.

Perguntas frequentes

Quais são os requisitos de configuração do cliente?

Para clientes do Windows, você deve ter direitos de administrador no dispositivo cliente para iniciar a conexão VPN do dispositivo cliente para o Azure.

Os usuários usam os clientes VPN nativos em dispositivos Windows e Mac para P2S. O Azure fornece um arquivo zip de configuração do cliente VPN que contém configurações exigidas por esses clientes nativos para se conectar ao Azure.

- Para dispositivos Windows, a configuração do cliente VPN consiste em um pacote de instalador que os usuários instalam em seus dispositivos.

- Para dispositivos Mac, ele consiste no arquivo mobileconfig que os usuários instalam em seus dispositivos.

O arquivo zip também fornece os valores de algumas das configurações importantes do lado do Azure que você pode usar para criar seu próprio perfil para esses dispositivos. Alguns dos valores incluem o endereço de gateway VPN, tipos de túneis configurados, rotas e o certificado raiz para validação de gateway.

A partir de 1º de julho de 2018, o suporte está sendo removido para o TLS 1.0 e 1.1 do gateway do Azure VPN. O VPN Gateway apoiará apenas TLS 1.2. Apenas conexões ponto a local são impactadas; As conexões de local a site não serão afetadas. Se você’está usando o TLS para VPNs ponto a local no Windows 10 ou posterior clientes, você não’preciso tomar qualquer ação. Se você estiver usando o TLS para conexões ponto a local nos clientes Windows 7 e Windows 8, consulte as perguntas frequentes do VPN Gateway para obter instruções de atualização.

Qual gateway skus suporta p2s vpn?

| VPN Porta de entrada Geração | Sku | S2S/VNET-para-VNET Túneis | P2S Conexões SSTP | P2S Conexões IKEV2/OpenVPN | Agregar Referência de taxa de transferência | BGP | Redundante de zona |

|---|---|---|---|---|---|---|---|

| Geração1 | Básico | Máx. 10 | Máx. 128 | Não suportado | 100 Mbps | Não suportado | Não |

| Geração1 | VPNGW1 | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Suportado | Não |

| Geração1 | VPNGW2 | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Suportado | Não |

| Geração1 | VPNGW3 | Máx. 30 | Máx. 128 | Máx. 1000 | 1.25 Gbps | Suportado | Não |

| Geração1 | Vpngw1az | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Suportado | Sim |

| Geração1 | Vpngw2az | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Suportado | Sim |

| Geração1 | Vpngw3az | Máx. 30 | Máx. 128 | Máx. 1000 | 1.25 Gbps | Suportado | Sim |

| Geração2 | VPNGW2 | Máx. 30 | Máx. 128 | Máx. 500 | 1.25 Gbps | Suportado | Não |

| Geração2 | VPNGW3 | Máx. 30 | Máx. 128 | Máx. 1000 | 2.5 Gbps | Suportado | Não |

| Geração2 | VPNGW4 | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Suportado | Não |

| Geração2 | VPNGW5 | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Suportado | Não |

| Geração2 | Vpngw2az | Máx. 30 | Máx. 128 | Máx. 500 | 1.25 Gbps | Suportado | Sim |

| Geração2 | Vpngw3az | Máx. 30 | Máx. 128 | Máx. 1000 | 2.5 Gbps | Suportado | Sim |

| Geração2 | Vpngw4az | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Suportado | Sim |

| Geração2 | Vpngw5az | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Suportado | Sim |

(*) Use WAN virtual se precisar de mais de 100 túneis VPN S2S.

- O redimensionamento do vpngw skus é permitido dentro da mesma geração, exceto redimensionamento do sku básico. O sku básico é um sku legado e possui limitações de recursos. Para passar do BASIC para outro SKU, você deve excluir o gateway básico do SKU VPN e criar um novo gateway com a geração desejada e a combinação de tamanho de SKU. (Veja trabalhando com Skus Legacy).

- Esses limites de conexão são separados. Por exemplo, você pode ter 128 conexões SSTP e também 250 conexões IKEV2 em um SKU VPNGW1.

- Informações de preços podem ser encontradas na página de preços.

- As informações do SLA (Nível de Serviço) podem ser encontradas na página do SLA.

- Se você tiver muitas conexões P2s, isso pode afetar negativamente suas conexões S2s. Os benchmarks agregados de taxa de transferência foram testados maximizando uma combinação de conexões S2s e P2s. Uma única conexão P2S ou S2S pode ter uma taxa de transferência muito menor.

- Observe que todos os benchmarks não são garantidos devido às condições de tráfego da Internet e aos seus comportamentos de aplicativo

Para ajudar nossos clientes a entender o desempenho relativo das SKUs usando algoritmos diferentes, usamos ferramentas IPERF e CTSTRAFFIC disponíveis publicamente para medir o desempenho para conexões Site a Site. A tabela abaixo lista os resultados dos testes de desempenho para SKUs VPNGW. Como você pode ver, o melhor desempenho é obtido quando usamos o algoritmo GCMAES256 para criptografia e integridade IPSEC. Temos desempenho médio ao usar o AES256 para a criptografia iPsec e o sha256 para integridade. Quando usamos o DES3 para a criptografia iPsec e o sha256 para a integridade, obtivemos o menor desempenho.

Um túnel VPN se conecta a uma instância de gateway VPN. Cada taxa de transferência de instância é mencionada na tabela de rendimento acima e está disponível agregado em todos os túneis conectados a essa instância.

A tabela abaixo mostra a largura de banda observada e os pacotes por taxa de transferência de segundo por túnel para os diferentes skus de gateway. Todos os testes foram realizados entre gateways (pontos de extremidade) dentro do Azure em diferentes regiões com 100 conexões e em condições de carga padrão.

O SKU básico não suporta a autenticação IKEV2 ou RADIUS.

O que as políticas IKE/IPSEC estão configuradas em gateways VPN para P2s?

IKEV2

| Cifra | Integridade | Prf | Grupo DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | Grupo_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | Grupo_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp256 |

| GCM_AES256 | GCM_AES256 | SHA256 | Grupo_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | Grupo_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp256 |

| AES256 | SHA384 | SHA384 | Grupo_24 |

| AES256 | SHA384 | SHA384 | Grupo_14 |

| AES256 | SHA384 | SHA384 | Group_ecp384 |

| AES256 | SHA384 | SHA384 | Group_ecp256 |

| AES256 | SHA256 | SHA256 | Grupo_24 |

| AES256 | SHA256 | SHA256 | Grupo_14 |

| AES256 | SHA256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | SHA256 | Group_ecp256 |

| AES256 | SHA256 | SHA256 | Grupo_2 |

IPSEC

| Cifra | Integridade | Grupo PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Group_none |

| GCM_AES256 | GCM_AES256 | Grupo_24 |

| GCM_AES256 | GCM_AES256 | Grupo_14 |

| GCM_AES256 | GCM_AES256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Group_ecp256 |

| AES256 | SHA256 | Group_none |

| AES256 | SHA256 | Grupo_24 |

| AES256 | SHA256 | Grupo_14 |

| AES256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | Group_ecp256 |

| AES256 | SHA1 | Group_none |

Quais políticas de TLS são configuradas em gateways VPN para P2s?

TLS

| Políticas |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Como faço para configurar uma conexão P2S?

Uma configuração P2S requer algumas etapas específicas. Os artigos a seguir contêm as etapas para orientá -lo na configuração do P2S e links para configurar os dispositivos do cliente VPN:

- Configurar uma conexão P2S – autenticação do raio

- Configurar uma conexão P2S – Autenticação de certificado nativo do Azure

- Configure o OpenVPN

Próximos passos

- Configurar uma conexão P2S – autenticação do raio

- Configurar uma conexão P2S – autenticação do certificado do Azure

“OpenVPN” é uma marca registrada da OpenVPN Inc.

OpenVPN vs. IKEV2 vs. L2TP: Qual protocolo VPN é o melhor?

Uma Rede Privada Virtual (VPN) fornece aos usuários dados e dados seguros quando navegam na Internet ou se envolvem em atividades on -line. Um dos elementos mais cruciais de uma VPN é o protocolo que protege o anonimato do usuário de hackers, agências de propaganda e entidades governamentais.

O protocolo determina como a VPN protegerá dados em trânsito. Os fornecedores oferecem uma ampla gama de protocolos com base em sistemas operacionais, dispositivos, desempenho e outros aspectos de computadores. Abaixo, examinamos três dos protocolos mais utilizados da indústria: OpenVPN, IKEV2 e L2TP. Qual é o melhor? Deixar’S dê uma olhada mais de perto.

OpenVPN

OpenVPN é o protocolo mais popular e recomendado por especialistas em VPN. OpenVPN é versátil e altamente seguro, tornando -o um dos pilares da indústria virtual de rede privada. A VPN é apropriadamente nomeada aberta porque se baseia em tecnologias de código aberto, como a biblioteca de criptografia OpenSSL ou protocolos SSL V3/TLS V1.

Em uma plataforma OpenVPN, os provedores mantêm, atualizam e avaliam a tecnologia. Uma das razões pelas quais um OpenVPN é tão eficaz é porque protege os usuários que se envolvem em atividades on -line à vista. Os usuários são menos vulneráveis a hackers e menos propensos a serem detectados por agências governamentais ou profissionais de marketing agressivos.

De acordo com essa fonte, quando os dados viajam através dos espectadores OpenVPN não podem diferenciar entre um HTTPS e a conexão SSL. O protocolo pode operar em qualquer porta enquanto utiliza protocolos UDP ou TCP. Isso facilita para os usuários se locomover. As empresas podem utilizar uma ampla gama de estratégias, como criptografia AES, HMAC ou OpenSll ao adicionar OpenVPN aos seus processos.

OpenVPNs requerem um aplicativo de terceiros porque não são suportados por nenhuma plataforma. Fornecedores de terceiros como iOS e Android, no entanto, são suportados. Embora a maioria das empresas ofereça configurações OpenVPN personalizadas, elas também permitem que os usuários personalizem sua própria configuração.

Então deixe’s resumir:

OpenVPN Prós:

- Ignora a maioria dos firewalls.

- Examinado por terceiros.

- Oferece segurança de nível superior.

- Funciona com vários métodos de criptografia.

- Pode ser configurado e personalizado para se adequar a qualquer preferência.

- Pode ignorar os firewalls.

- Suporta uma ampla gama de algoritmos enigmáticos.

OpenVPN Contras:

- Configuração altamente técnica e complexa.

- Confia em software de terceiros.

- Desktop-forte, mas móvel pode ser fraco.

IKEV2

O IKEV2 foi projetado como um projeto conjunto entre os sistemas Cisco e Microsoft. Ele opera como um verdadeiro protocolo e controla a troca de chaves IPSEC.

O IKEV2 tem a distinção de operar em plataformas não mainstream, como Linux, BlackBerry ou outras plataformas marginais. No entanto, ele também vem com o sistema operacional Windows 7. Devido à sua capacidade de se adaptar, o IKEV2 oferece uma conexão consistente em várias redes. Portanto, se uma conexão cair, o IKEV2 ajuda o usuário a manter uma conexão VPN.

Como a maioria dos protocolos, o IKEV2 atende às demandas de privacidade do usuário. Como oferece suporte ao Mobike, ele pode se adaptar a mudanças em qualquer rede. Portanto, se o usuário mudar de repente de uma conexão Wi-Fi para uma conexão de dados, o IKEV2 poderá lidar com isso na perfeição sem perder a conexão.

IKEV2 Prós:

- Suporta uma ampla gama de protocolos de criptografia.

- Oferece estabilidade de alto nível e conectividade consistente.

- Oferece configuração fácil.

- Protocolo VPN super-rápido.

IKEV2 Contras:

- Suporte limitado para plataformas.

- Não imune a blocos de firewall.

L2TP

A característica mais notável do L2TP é sua incapacidade de operar sozinho. Para oferecer criptografia ou proteção para dados em trânsito, ele deve ser emparelhado com IPSEC.

L2TP é uma extensão do protocolo PPTP. Ele opera em um encapsulamento duplo que inclui uma conexão PPP no nível um e uma criptografia IPSEC no nível dois. Enquanto o protocolo L2TP suporta o AES-256, protocolos mais fortes podem retardar o desempenho.

A maioria dos oses de mesa e móveis contém L2TP, o que torna a implementação relativamente simples. No entanto, usuários e desenvolvedores observaram que o L2TP pode ser bloqueado por firewalls. O que lutas que pode ter com os firewalls, mais do que compensa a privacidade do remetente/receptor.

O design L2TP impede os hackers de visualizar ou interceptar dados em trânsito.

Enquanto a conexão é segura, o protocolo pode ser fraco e lento. A conexão pode ser prejudicada devido à conversão de tráfego no formato L2TP. Desenvolvedores e usuários também devem explicar a camada adicional de criptografia.

Deixar’s olha para o resumo:

L2TP Prós:

- Disponível em quase todos os dispositivos e sistemas operacionais.

- Processo de configuração fácil.

- Altos níveis de segurança que exibem algumas fraquezas.

- O multithreading melhora o desempenho.

L2TP Contras:

- Pode ser bloqueado por firewalls.

- O desempenho pode ser bloqueado.

- O encapsulamento duplo pode diminuir o desempenho.

Qual protocolo é o melhor?

Com os diferentes elementos de cada protocolo e seu aplicativo variável, o melhor protocolo depende das necessidades do desenvolvedor e dos usuários. Embora o OpenVPN possa ser considerado o protocolo preferido, há vários fatores a serem considerados.

O OpenVPN é rápido, versátil e seguro. Isto’s também compatível com qualquer sistema operacional no local e remoto. Os usuários que desejam um protocolo sem problemas e de alto desempenho provavelmente devem ficar com o OpenVPN.

Lembre-se, no entanto, que o OpenVPNS requer terceiros. Os desenvolvedores que têm um problema com esse tipo de configuração podem querer recorrer a um L2TP ou IKEV2. Algumas considerações principais são segurança, velocidade, consistência da conectividade e alto desempenho geral. Portanto, o suporte de terceiros pode não estar no topo da lista de prioridades.

E por último, como a configuração com todas as plataformas e dispositivos afetará o desempenho geral do serviço e da rede? Os desenvolvedores precisam fazer essas perguntas com o cliente’perspectiva. Um desenvolvedor pode fornecer um serviço excepcional com uma VPN que não’t fornece a melhor segurança absoluta ou velocidade super-rápida?

Levando tudo em consideração, nossa crença é que o OpenVPN ainda é o melhor protocolo para todos os tipos de sistemas operacionais, dispositivos e plataformas.

- ← O encaminhamento de ameaças aumenta a inteligência de ameaças com triagem e categorização automatizadas

- O que é a inclusão de arquivos local (LFI)? →

Naomi Hodges

Naomi Hodges é um consultor de segurança cibernética e um escritor contribuinte na Surfshark. Seu foco é principalmente em tecnologias inovadoras, comunicações de dados e ameaças on -line. Ela está comprometida em lutar por internet mais segura e empurrar a agenda de privacidade para a frente.

Naomi-Hodges tem 1 posts e contando.Veja todas as postagens de Naomi-Hodges

IKEV2 vs OpenVPN

Quero pedir informações sobre o protocolo IKEV2 para uma conexão VPN. Eu não encontrei muita informação na web. Estou interessado especialmente em relação ao uso em um telefone celular. É tão seguro quanto o protocolo OpenVPN? Se sim, você poderia me sugerir alguns provedores de VPN que permitem usar o protocolo IKEV2?

2.743 8 8 crachás de ouro 22 22 crachás de prata 35 35 crachás de bronze

Perguntado em 19 de novembro de 2015 às 18:40

361 1 1 emblema de ouro 3 3 crachás de prata 3 3 crachás de bronze

3 respostas 3

OpenVPN vs IPSEC:

- IPSEC precisa de mais tempo para negociar o túnel;

- OpenVPN usa cifras e TLs fortes; (no momento, é considerado a criptografia mais forte);

- Porta única e configurável para OpenVPN e opção para escolher entre UDP ou TCP.

- Múltiplas portas/protocolos para IPSEC;

- IPSEC não consigo lidar com NAT. (precisa de endereço IP público de ambos os lados), o L2TP necessário. OpenVPN pode agir facilmente sobre Nat;

- OpenVPN pode ter várias instâncias e IPSEC pode ser estabelecido apenas para pares IP único.

- OpenVPN pode ser usado como a classe L2 e L3.

Estou usando os dois IPSEC e OpenVPN conexões de infraestrutura, mas OpenVPN mostra muito melhor estabilidade e flexibilidade.

O próprio Ike é apenas o Key Exchange Protocol, fornecendo negociação de chaves de sessão segura. Funciona em conjunto com módulos de criptografia e autenticação. Então, o próprio Ike apenas fornece sessões com chaves seguras. Além disso, foi desenvolvido em longe 2005. Freqüentemente está sendo usado junto com os protocolos ESP e AH.

OpenVPN é um projeto de código aberto que está crescendo rapidamente e sendo desenvolvido também pela comunidade.

Os dispositivos móveis têm suporte nativo de SSL/TLS e OpenVPN A implementação é preferível para uso móvel pelos seguintes motivos:

- A Internet móvel não fornece endereço IP fixo que é um problema para IPSEC, tendo IKEV2 – Precisa usar DDNs ou comprar endereço IP público. L2TP que fornece nível de transporte para IPSEC usa porta fixa e pode ser bloqueada por alguns firewalls;

- OpenVPN é fácil de configurar e flexível em seu uso – versões modernas (mais alto que 2.2) Use tlsv1.X. É possível usar a autenticação de vários níveis com certificados de cliente, senhas e chave segura, se necessário. O servidor pode ser facilmente configurado para ouvir qualquer porta;

- Aplicativos móveis para OpenVPN existe para Android e iOS – ele tem limitações apenas com sistemas baseados no Windows.

- OpenVPN considerado mais lento do que IPSEC. No entanto, OpenVPN não é sensível ao tempo de hosts, a existência pública de IP, precisa de apenas um livre para escolher a porta.

respondeu 8 de março de 2016 às 15:05

356 2 2 crachás de prata 4 4 crachás de bronze

Posso recomendar que você modifique essa resposta um pouco e o torne mais definitivo no que você está tentando dizer. Você deu ao OP uma informação muito boa, mas se você pudesse esclarecer com um resumo de uma espécie de resposta para a pergunta, seria apreciado.

8 de março de 2016 às 16:53

Em relação ao número 4, a última vez que li OpenVPN não é mais rápida que o IPSec, principalmente quando você precisa escalar, porque o OpenVPN não é multithreaded. O único era escalar é executar mais instâncias, mas isso também significa que você precisa usar diferentes números de porta.

6 de maio de 2016 às 11:07

Você pode misturar porta e proto. Cada processo se torna um ‘dispositivo’ separado. Mas todos eles podem existir com um único IP externo ou mesmo atrás do NAT

2 de novembro de 2016 às 5:37

2. Strongswan pode usar todos os mesmos protocolos de segurança modernos que o OpenVPN pode. 5. IPSEC não tem problemas com o NAT Traversal. 6. Também não é verdade, você pode ter várias instâncias por par de iPaddress (pelo menos Strongswan não tem problemas com isso). 7. L2TP/IPSEC (IKEV1) pode fazer o tunelamento L2 e o iPsec (ikev2) pode fazer o tunelamento L3.

3 de outubro de 2017 às 18:37

IPSEC / IKEV2 são tão personalizáveis que tenho dificuldade em acreditar que o OpenVPN pode suportar qualquer suíte cifra que, por exemplo. Eu acho que a questão mais problemática aqui são as alegações de que a NSA está tentando enfraquecer o padrão desde o início.

Eu concordo com algumas das informações do @Etech na resposta anterior, principalmente na chatice que é o tráfego IPSEC sendo tão facilmente bloqueado, em comparação especialmente ao OpenVPN, mesmo que o NAT-Traversal ajude em algumas situações (não é tão preto e branco como você coloca, IMO)

Eu não tenho idéia do que você quer dizer no ponto 6, você pode configurar quase tudo que se pode imaginar com tantos terminais e gateways que quiser.

Sobre mobilidade, você pode usar o Mobike para um muito estável Conexão em dispositivos móveis e até você não está usando o Mobike, você pode definitivamente ter um IP dinâmico em um dos lados da conexão (por exemplo, o telefone). Eu usei os dois e, honestamente, depois de configurá -lo, ele apenas funciona (além das muitas vezes que você se encontra com problemas relacionados a Nat/FW).

Um possível exemplo de configuração com Os arquivos de configuração, se você deseja testá -lo, pode ser encontrado no site oficial do Strongswan