Configure o provisionamento do usuário com okta

Fornecemos automaticamente usuários e grupos para JIRA e sites de confluência em sua organização. Consulte a página de provisionamento do usuário para obter mais detalhes sobre como seus usuários e grupos sincronizam com sua organização.

Resumo

1. Cloud Atlassian O aplicativo em OKTA suporta o provisionamento de SSO e SCIM. Certifique -se de ter uma assinatura de acesso ATLASSIAN para obter mais vantagem. Para migração, siga o Guia de Migração Atlassiano.

2. Atlassian não suportará mais a atualização dos atributos do usuário e o recurso de senha de sincronização após migrar para a conta Atlassian. Entre em contato com o suporte Atlassian para atualizações sobre suporte SCIM.

3. Desative a funcionalidade de senha de sincronização em Okta, mas verifique se o recurso Atualizar atributos do usuário está ativado para que os grupos push e atribuições continuem trabalhando.

4. Atlassian Jira Cloud Integration de Okta suporta Jira Core, Jira Software e Jira Service Desk.

Perguntas e respostas

Q1: Que funcionalidade o Atlassian Jira Cloud Application Support?

A1: O aplicativo Atlassian Jira Cloud suporta recursos como push novos usuários, push de atualizações de perfil, importar novos usuários, importar atualizações de perfil e push grupos.

Q2: Quais etapas são necessárias para configurar o provisionamento para o Atlassian Jira Cloud?

A2: Para configurar o provisionamento para o Atlassian Jira Cloud:

- Ativar integração da API

- Digite credenciais da API (email admin e token da API)

- Configure todo o grupo do usuário

- Salve as configurações

Q3: A Atlassian Jira Cloud suporta a descoberta de esquema do usuário?

A3: Não, Atlassian Jira Cloud não suporta a descoberta de esquema do usuário.

Q4: Como posso solucionar problemas com a atribuição de usuários por meio de um grupo Okta para Jira?

A4: Se você encontrar erros afirmando que o grupo não existe mais em Jira, siga estas etapas:

- No aplicativo

Configure o provisionamento do usuário com okta

Fornecemos automaticamente usuários e grupos para JIRA e sites de confluência em sua organização. Consulte a página de provisionamento do usuário para obter mais detalhes sobre como seus usuários e grupos sincronizam com sua organização.

Configurando provisionamento para o Atlassian Jira Cloud

Este guia fornece as etapas necessárias para configurar o provisionamento para o Atlassian Jira Cloud.

Um novo Cloud Atlassian O aplicativo foi publicado na The Okta Integration Network (OIN) que suporta o fornecimento de SSO e SCIM. Para aproveitar completamente este aplicativo, você precisa ter uma assinatura de acesso ATLASSIAN: consulte https: // www.Atlassiano.com/software/acesso para detalhes.

Se você já tem esta assinatura, recomendamos que você use o Cloud Atlassian Aplicação para SSO e provisionamento. Se você já tem instâncias existentes dos antigos aplicativos JIRA/Confluence e gostaria de migrar seus usuários para o novo aplicativo Atlassian Cloud, siga as instruções no Guia de Migração Atlassiano.

Importante: Atlassian não apoiará mais a capacidade de empurrar as atualizações do perfil (Atualizar atributos do usuário recurso), incluindo todos os atributos do usuário suportados anteriormente e senhas de sincronização (Senha de sincronização recurso) para os usuários depois de migrar para a conta Atlassian.

Relatórios da Atlassian trabalhando em direção ao suporte do SCIM para seus aplicativos, o que deve permitir essa funcionalidade novamente e está segmentando a conclusão para julho de 2017 (ver https: // jira.Atlassiano.com/navegação/id-6305). Entre em contato com o suporte Atlassian para obter atualizações mais específicas sobre o status deste projeto.

Enquanto isso, recomendamos que você desative Senha de sincronização funcionalidade em okta sob o Provisionamento guia para integrações de Jira e Confluence existentes. O restante do provisionamento (Crie usuários, desativados usuários, grupos de push e atribuições de grupo) continuará funcionando. Para que os grupos push e grupos atribuições continuem a trabalhar, você precisa garantir que o recurso de atributos do usuário da atualização esteja ativado (sob o Provisionamento aba).

A Integração da Cloud Atlassian Jira da Okta suporta os seguintes produtos JIRA versão 7, esteja você usando um ou uma combinação desses produtos JIRA:

- Jira Core

- Software Jira

- JIRA Service Desk

Conteúdo

- Características

- Etapas de configuração

- Descoberta de esquema

- Solução de problemas

Características

O aplicativo Atlassian Jira Cloud suporta os seguintes recursos:

- Empurre novos usuários Novos usuários criados através da OKTA também são criados no aplicativo de terceiros.

- Atualização do perfil de empurre Push Atualizações de perfil podem atualizar apenas a associação ao grupo. Ver Notas No início deste documento.

- Atualização de senha de empurre Atlassian não suporta mais a funcionalidade de senha de sincronização. Ver Notas No início deste documento.

- Importar novos usuários Novos usuários criados no aplicativo de terceiros são baixados e entregues a novos objetos AppUser, para corresponder aos usuários do Okta existentes.

- Importar atualizações de perfil As atualizações feitas no perfil de um usuário no aplicativo de terceiros são baixadas e aplicadas aos campos de perfil armazenados localmente em Okta. Se o aplicativo for o sistema de registro para o usuário, as alterações feitas nos campos de perfil principal (email, primeiro nome, sobrenome etc.) são aplicados ao perfil de usuário da OKTA. Se o aplicativo não for o sistema de registro para o usuário, apenas as alterações feitas nos campos específicos do aplicativo serão aplicados ao perfil de usuário local.

- Grupo de push Grupos e seus membros podem ser empurrados para sistemas remotos. Você pode encontrar mais informações sobre o uso de operações de push em grupo (incluindo aprimoramentos de push de grupo) aqui: usando o push do grupo.

Etapas de configuração

- Configure o seu Provisionamento Configurações para o Atlassian Jira Cloud da seguinte forma:

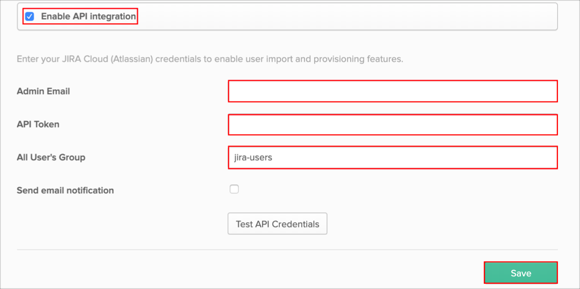

- Verifica a Ativar integração da API caixa.

- Insira o seu Credenciais da API:

- E -mail administrador: Digite o e -mail administrador que tem direitos para gerenciamento de usuários.

- Token da API (Observe que este era anteriormente o Senha do administrador que foi depreciado por Atlassian): Digite o token da API gerado usando a conta de administrador (consulte https: // confluência.Atlassiano.com/nuvem/api-tokens-938839638.HTML para obter mais informações sobre como obter um token da API).

- Todo usuário’s Grupo: Um nome de grupo, do qual os usuários são importados do lado remoto. Observação: Dependendo das configurações da organização, o Grupo de todos os usuários A propriedade pode não ser utilizável. Por padrão, as importações de usuários são apenas de um grupo especificado.

- Clique Salvar:

Descoberta de esquema

Atlassian Jira Cloud não suporta a descoberta de esquema do usuário.

Solução de problemas

Se você tiver problemas para atribuir usuários por meio de um grupo Okta para Jira e receber um erro que afirma que o grupo não existe mais em Jira, como mostrado abaixo:

Faça o seguinte:

- Na página da lista de aplicativos, clique Atualizar dados do aplicativo.

- Selecione seu aplicativo, abra o Grupo guia, então clique Editar. Observe que o grupo ausente não será exibido na lista de grupos. Em seguida, adicione um novo grupo ou remova qualquer grupo existente desta lista.

- Clique Salvar.

- Abra o painel e tente novamente as tarefas de provisionamento relacionadas.

Configure o provisionamento do usuário com okta

O provisionamento do usuário integra um diretório de usuário externo à sua organização Atlassian. Esta página descreve como configurar o provisionamento do usuário quando o Okta é o seu provedor de identidade. Para as operações que o provisionamento do usuário suporta, consulte os recursos de provisionamento de usuários para obter mais detalhes.

Depois de configurar o provisionamento do usuário, você pode gerenciar atributos de usuário e associações de grupo do seu provedor de identidade.

O provisionamento está disponível para todas as contas atlassianas, o que significa que você pode criar, atualizar e desativar contas do seu provedor de identidade. Os grupos de sincronização estão atualmente disponíveis para produtos JIRA e confluência e ainda não estão disponíveis para o Bitbucket e Trello.

Antes de você começar

Aqui’s O que você deve fazer antes de fornecer usuários externos aos seus sites e produtos:

Inscreva -se no Acesso Atlassiano de sua organização. Veja Segurança com acesso Atlassiano

Obtenha a funcionalidade de provisionamento do usuário para sua conta OKTA. Veja o gerenciamento do ciclo de vida para obter mais detalhes.

Verifique se você é um administrador para uma organização atlassiana. Aprenda sobre a administração da organização

Verifique um ou mais de seus domínios em sua organização. Aprenda sobre a verificação do domínio

Adicione um diretório de provedor de identidade à sua organização. Aprenda a adicionar um provedor de identidade

Link Verificou Domínios para o seu diretório de provedores de identidade. Aprenda a vincular domínios

Certifique -se de que você é um administrador para pelo menos um site de Jira ou Confluence para conceder aos usuários sincronizados acesso a.

Configurar contas de teste

Para começar, recomendamos tentar essas instruções de configuração com contas de teste e grupos de teste em Okta, e.g. Usuários do Atlassian-Test-Jira-Usuners e Atlassian-Test-Confluence-User.

Começar com contas de teste pode ajudar a evitar a interrupção quando alguém involuntariamente não atribui os usuários do aplicativo Atlassian. Quando você não atribui usuários do aplicativo, você desative suas contas, o que também remove o acesso aos produtos Atlassianos.

Conecte o OKTA com o provisionamento do SCIM

- Vá para admin.Atlassiano.com. Selecione sua organização se você tiver mais de um.

- Selecione Segurança >Provedores de identidade.

- Selecione seu diretório de provedor de identidade.

- Selecione Configurar o provisionamento do usuário.

- Copiar os valores para Scim Base URL e Chave API. Você precisará deles quando configurar okta.

- Salve seu Configuração do SCIM.

Certifique -se de armazenar esses valores em um lugar seguro, pois não os mostraremos novamente.

Fornecemos automaticamente usuários e grupos para JIRA e sites de confluência em sua organização. Consulte a página de provisionamento do usuário para obter mais detalhes sobre como seus usuários e grupos sincronizam com sua organização.

Ativar integração da API SCIM em Okta

Como parte desta etapa, você precisa do URL da base do SCIM e da chave da API que você copiou.

- Faça login em okta e adicione o Cloud Atlassian aplicativo.

- No aplicativo, clique no Provisionamento guia e depois clique Configure a integração da API.

3. Selecione Ativar integração da API.

4.Introduzir o Scim Base URL e Chave API você criou em sua organização Atlassiana.

5. Selecione API de teste Credenciais. Se o teste passar, Selecione Salvar.

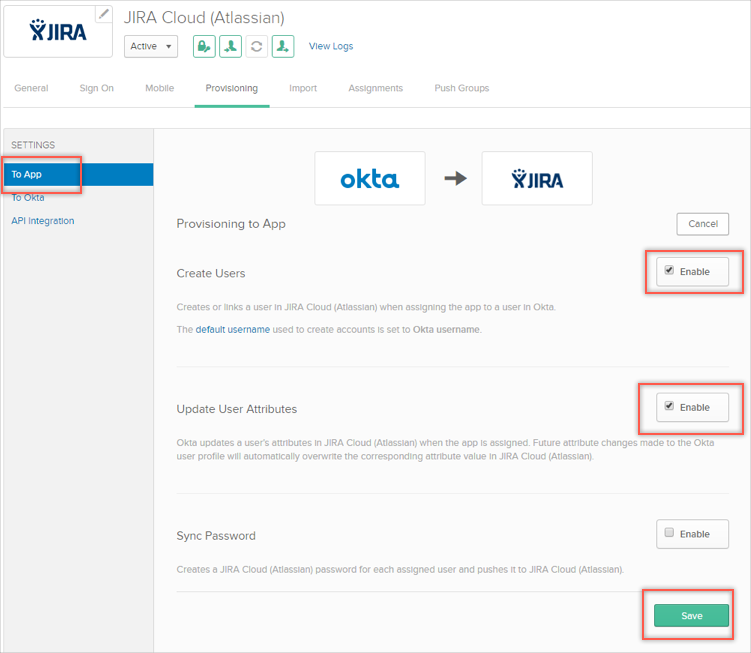

6. Selecione os Para app sob Configurações.

7. Selecione Editar e selecione Habilitar Para as opções que você gostaria de ter.

Use esta etapa para mapear os atributos do usuário ou deixe -os com configurações padrão. Para as operações que o Atlassian suporta, consulte os recursos de provisionamento de usuários para obter mais detalhes.

8. Selecione Salvar Para aplicar as configurações de integração.

Verifique o endereço de e -mail em Okta

O provisionamento do usuário usa um endereço de e -mail para identidade um usuário no aplicativo Atlassian e depois criar uma nova conta Atlassian ou link para uma conta Atlassian existente. Como resultado, se o atributo de endereço de email para um usuário for inconsistente entre a configuração SAML SSO e a configuração de provisionamento de usuário do SCIM no aplicativo OKTA, o usuário poderá acabar com contas de Atlassian duplicadas.

Para evitar contas duplicadas, verifique se o atributo de endereço de email de que a conta de usuário do MAPS é a mesma para o provisionamento de usuários SAML SSO e SCIM:

- De Provisionamento do usuário guia em Okta, observe o campo que mapeia para o e-mail primário atributo. O padrão é o email, conforme mostrado na captura de tela.

2. Selecione os Assine aba. De Detalhes das credenciais seção, procure o Aplicativo Nome de usuário Formato contexto. Okta passa esse campo da conta de um usuário como o endereço de e -mail do SSO ao criar ou vincular uma conta Atlassian.

Se Aplicativo Nome de usuário Formato Especifica para passar um valor antigo (e.g. O endereço de e -mail do user1@exemplo.com o atributo especificado é antigo e você tem outro atributo que armazena o endereço de email atual do usuário do usuário1+novo@exemplo.com), aqui está o que você pode fazer:

- Peça ao usuário para fazer login com a conta Atlassian uma vez antes de concluir esta etapa.

- Se o usuário ainda acabar com contas duplicadas, entre em contato com o suporte Atlassian com os endereços de email do usuário.

3. Certificar-se Aplicativo Nome de usuário Formato está definido para o mesmo atributo especificado como e-mail primário Na etapa anterior.

4. Certifique -se disso Atualizar o nome de usuário do aplicativo em está configurado para Criar e atualizar. Selecione Salvar Para aplicar suas mudanças.

5. Selecione Atualizar agora Para empurrar a mudança mais rápido que a atualização automática do Okta.

Empurre grupos para a organização

Recomendamos o uso do recurso de sincronização do grupo para gerenciar automaticamente privilégios e licenças de usuário usando seu diretório, em vez de gerenciá -los manualmente na organização. Esta seção descreve como configurar o gerenciamento baseado em grupo.

Empurrar um grupo não sincroniza nenhum usuário e apenas empurra o grupo para sua organização Atlassian.

- Em Okta, clique no Grupos de push guia e então Por nome. Selecione o nome do grupo (e.g. Usuadores Atlassianos-Jira-Jira ou Usuários de Confluência do Testo Atlassiano) e clique Salvar.

Na captura de tela acima, usamos o Usuários Atlassianos-Confluência Grupo para gerenciar o acesso ao produto à confluência.

Empurrar um grupo não sincroniza nenhum usuário e apenas empurra o grupo para sua organização Atlassian.

2. Revisão para garantir que todos os grupos desejados tenham sido empurrados.

Atribuir usuários ao aplicativo Atlassian em Okta

- Em Okta, clique no atribuições guia do aplicativo Atlassian:

2. Selecione Atribuir, então Grupos. Selecione o grupo que você gostaria de atribuir. Em nosso exemplo, o grupo é Usuários Atlassianos-Confluência.

3. Você verá esta caixa de diálogo para definir valores padrão. Esses valores padrão serão usados apenas se o perfil do usuário não os tiver definido. Todos esses campos são opcionais e podem ser deixados em branco. Quando você terminar esta etapa, clique Salvar e voltar.

4. Da sua organização Atlassian, verifique se os usuários estão sincronizados. Você pode verificar os logs da Okta ou o seu Provedor de identidade página:

Configure o acesso ao produto para os grupos e usuários provisionados

Para conceder acesso ao produto a usuários provisionados, você precisa configurar o acesso ao produto para grupos existentes.

- Do site (exemplo.Atlassiano.líquido) você acrescentou, vá para Acesso ao produto e encontre o produto que você’D gostaria de adicionar o grupo a.

- Selecione Adicionar grupo e selecione ou insira o nome do grupo gerado automaticamente que contém todos os usuários sincronizados com SCIM.

- Selecione Adicionar grupos Para dar acesso ao produto do grupo.

Saiba mais sobre como atualizar o acesso ao produto.

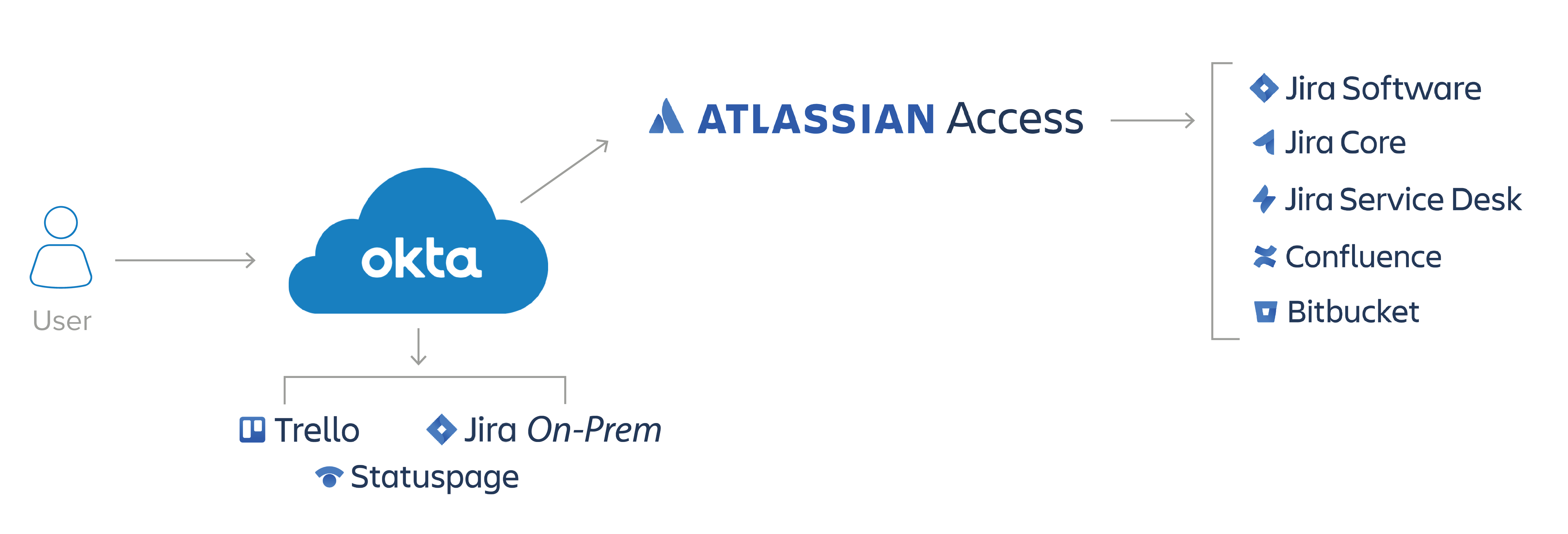

Okta + Atlassian

OKTA’S Single Sign-On (SSO) permite o acesso de um clique aos produtos em nuvem Atlassian, incluindo Jira Software, Jira Core, Jira Service Desk, Confluence e Bitbucket. Os usuários finais obtêm uma experiência de login fácil e consistente em Atlassian’S conjunto de produtos em nuvem, bem como outros aplicativos conectados a Okta. Os administradores obtêm gerenciamento centralizado de usuários de nuvem e políticas de segurança e controles de acesso de granulação fina, incluindo autenticação multifatorial (MFA).

Automatizar o gerenciamento do ciclo de vida do usuário

O provisionamento do SCIM disponível através da integração Okta + Atlassian permite que sua equipe gerencie todo o ciclo de vida do usuário com facilidade, eficiência e em um só lugar, em vez de em dezenas de aplicativos (ou mais). A integração automatizada e fora da beira -mar não apenas libera um tempo valioso de TI, mas também aprimora a segurança, removendo imediatamente o acesso para usuários que deixam a empresa ou transitando para uma função com acesso diferente.

Conecte tudo, da nuvem ao solo

Okta se integra diretamente a aplicativos e diretórios no local, incluindo diretórios do Active Directory e LDAP, ajudando a proteger seus usuários’ identidades em geral e dando a ele as ferramentas necessárias para gerenciar o acesso com segurança e eficiência.

Ainda não é um cliente Okta? Não é um problema.

Os clientes do Atlassian Access que ainda não estão okta podem obter um OKTA incorporado no acesso, sem custo extra. Isso traz todos os benefícios do OKTA, incluindo SSO, MFA, Gerenciamento do ciclo de vida e integração de diretório de AD e LDAP, para ajudá -lo a se conectar de maneira rápida e segura aos seus produtos da Cloud Atlassian. Quando você quiser estender seus benefícios de Okta além do acesso Atlassiano, entre em contato conosco.

Tornar seus aplicativos atlassianos mais fáceis de acessar e gerenciar

- Dê aos funcionários acesso seguro ao Atlassian’s Aplicativos em nuvem através do okta’é a experiência familiar de SSO, apoiada por forte autenticação multifatorial

- Integrar-se facilmente com aplicativos e diretórios no local, como AD e LDAP, para gerenciar centralmente os usuários e automatizar o provisionamento em todo o ciclo de vida do funcionário

- Acelere sua mudança para a nuvem com segurança escalável e focada na identidade que aumenta a confiança

Detalhes de integração

Produtos em nuvem da Atlassian ajudam as empresas a inovar mais rapidamente por meio de melhor colaboração, automação e fluxos de trabalho inteligentes. Equipes de sua organização podem organizar, colaborar e entregar mais rápido.

Obtenha visibilidade, segurança e controle em toda a empresa sobre seus produtos em nuvem Atlassian e permitem aos usuários acesso com um clique a aplicativos de missão crítica.

Okta Identity Cloud e Atlassian Access Combine para fornecer identidade e gerenciamento de acesso sem costura aos seus aplicativos de nuvem Atlassian. O Single Sign-On de Okta (SSO) fornece aos usuários finais uma experiência de login fácil e consistente no conjunto de produtos em nuvem da Atlassian, como Jira Software, Jira Core, Jira Service Management, Confluence e Bitbucket.

Funcionalidade

Adicione esta integração para ativar recursos de autenticação e provisionamento.

Autenticação (SSO)

- API

- Ganchos de eventos

- Federação de entrada

- Ganchos embutidos

- Federação de saída

- RAIO

- A linguagem de marcação de asserção de segurança SAML é um padrão aberto para trocar dados de autenticação e autorização entre um provedor de identidade (IDP) e um provedor de serviços (SP) que não exige que as credenciais sejam passadas para o provedor de serviços.

- Modelos de fluxo de trabalho

- Conectores de fluxos de trabalho

- SWA Secure Web Authentication é um sistema único de sinal (SSO) desenvolvido pela OKTA para fornecer SSO para aplicativos que não suportam métodos de assinatura federados proprietários, SAML ou OIDC.

- OIDC OpenId Connect é uma extensão do padrão OAuth que prevê a troca de dados de autenticação entre um provedor de identidade (IDP) e um provedor de serviços (SP) e não exige que as credenciais sejam passadas do provedor de identidade para o aplicativo.

- WS-Federação

Provisionamento

- Create cria ou vincula um usuário no aplicativo ao atribuir o aplicativo a um usuário em Okta.

- Atualizar o OKTA atualiza os atributos de um usuário no aplicativo quando o aplicativo é atribuído. Alterações futuras de atributo feitas no perfil de usuário da OKTA substituirão automaticamente o valor de atributo correspondente no aplicativo.

- Atributo O fornecimento do aplicativo pode ser definido como a fonte da verdade para um perfil de usuário completo ou como fonte de verdade para atributos específicos em um perfil de usuário.

- Desativar desativar a conta de um usuário no aplicativo quando não é atribuído em Okta ou sua conta Okta é desativada. As contas podem ser reativadas se o aplicativo for transferido para um usuário em Okta.

- Sincronizar senha, empurre os usuários Okta senha ou uma senha gerada aleatoriamente para o aplicativo. Esse recurso não é necessário para todos os aplicativos federados, pois a autenticação do usuário ocorre em Okta, no entanto, alguns aplicativos ainda exigem uma senha.

- Grupo Push Push Grupos Okta existentes e suas associações para o aplicativo. Os grupos podem então ser gerenciados em Okta e as mudanças são refletidas no aplicativo.

- Grupo Link Link Okta Grupos a grupos existentes no aplicativo. Simplifica a integração de um aplicativo para o provisionamento da OKTA, onde o aplicativo já possui grupos configurados.

- Discovery de esquema Importar o esquema de atributo do usuário do aplicativo e refleti -lo no perfil de usuário do aplicativo OKTA. Permite que Okta use atributos personalizados que você configurou no aplicativo que não foram incluídos no esquema de aplicativos básicos.

- Atributo writeback Quando o aplicativo é usado como mestre de perfil É possível definir atributos específicos a serem originários de outro local e escrito de volta para o aplicativo. Por exemplo, o perfil de usuário pode vir do Active Directory com número de telefone proveniente de outro aplicativo e escrito de volta ao Active Directory.

Documentação

Aqui está uma seção sobre documentação, integração e implementação.

Visão geral da Parceria Okta + Atlassiana Leia -a

Ficha de dados:

Fluxos de trabalho

Adicione este conector de aplicativo aos seus fluxos de trabalho da OKTA, uma plataforma de interface sem código para criar fluxos de trabalho personalizados usando uma biblioteca de aplicativos e funções integrados de terceiros. Eventos de ação de sequência juntos para automatizar processos de negócios centrados na identidade.

Ações do conector da nuvem atlassiana

Uma ampla gama de conectores de diferentes aplicativos pode ser vinculada para criar fluxos de trabalho automatizados.

- Ação API personalizada

- Remova o usuário do grupo

- Crie um grupo

- Obtenha usuário

- Leia um grupo

- Pesquise usuários

- Atualizar um grupo

- Grupos de pesquisa

- Excluir grupo

- Atualize o usuário

- Criar usuário

- Desative o usuário

- Adicionar usuário ao grupo