Office 365 Autenticação multifatorial (MFA)

Antes de aplicar o MFA, você deve ter a maioria dos usuários registrados para o MFA para evitar interrupções, mas descobrir quem precisa se registrar e se envolver com cada um deles é um processo imensamente demorado.

Como aplicar a autenticação de vários fatores no Microsoft 365 (Office 365) usando os padrões de segurança

Os padrões de segurança permitem o MFA para todos. É simples, rápido e disponível para todos, independentemente da licença. No entanto, é inflexível, sem opções de configuração, e deve ser aplicado a todas as contas.

Uma vez ativado, o padrão de segurança faz as seguintes alterações em seu inquilino:

- Todos os usuários devem se registrar no MFA dentro de 2 semanas a partir do próximo login interativo – nenhum usuário pode estar isento de exigir o MFA.

- Somente aplicativos no estilo autenticador são permitidos como métodos MFA – este é um método seguro e que recomendamos de qualquer maneira.

- Os administradores sempre serão solicitados ao MFA no login.

- Os usuários serão solicitados ao MFA “quando necessário” (isso não é estritamente definido pela Microsoft, mas inclui quando os usuários aparecem em um novo dispositivo ou aplicativo e para funções e tarefas críticas).

- Acesso ao portal do Azure, Azure CLI ou Azure PowerShell por qualquer pessoa sempre precisará de MFA.

- A autenticação herdada está desativada porque não suporta MFA. Os padrões de segurança são tudo ou nada – não há opções ou opções de configuração. Dito isto, oferece opções sensatas que se adequam à maioria das equipes pequenas.

Quero aprender mais sobre os padrões de segurança? Confira a documentação oficial e leia a postagem original do blog da Microsoft, que descreve a intenção e o design dos padrões de segurança.

É este o caminho certo?

Para decidir se os padrões de segurança são adequados para você, considere quatro coisas:

- Quando os padrões de segurança estão ativados, todas as contas no Azure AD devem usar o MFA. Isso inclui usuários não licenciados, contas de vidro quebrado e contas de serviço. Quaisquer contas que efetuem login no Azure ad autonomamente, como contas de serviço, param de funcionar, pois não podem usar o MFA – a única exceção é a conta do Azure Ad Connect Sync. Se você tiver contas de serviço que apenas operam no local e nunca fizer login no anúncio do Azure, elas permanecerão não afetadas. Embora eles sejam “obrigados” a usar o MFA ao entrar no Azure AD, se nunca o fizerem, não são afetados. Se você tiver contas como essa, considere filtrá -las do seu Azure AD Sync . Se você não tiver certeza se uma conta está entrando ativamente no Azure AD, verifique os logs de assinatura do Azure AD . Se você tiver contas afetadas por isso e não há uma maneira alternativa de trabalhar, talvez seja necessário considerar a abordagem de acesso condicional – que permite exceções – ou a abordagem herdada de MFA – que permite a configuração por conta de conta.

- Depois que os padrões de segurança forem ativados, os usuários que não se registraram no MFA serão solicitados a fazê -lo por duas semanas. Depois disso, se eles ainda não se registraram no MFA, serão forçados a fazê -lo antes do próximo login. Se duas semanas parecer um pouco apertadas, você pode usar o Push para acompanhar o progresso em seu próprio tempo e depois ativar os padrões de segurança quando estiver pronto. Os usuários não serão solicitados para o MFA no login, mesmo após o registro, até que você ligue os padrões de segurança – para que sua postura de segurança só melhore minimamente até então. Não descontente o valor de um prazo difícil; Se, depois de duas semanas, os usuários ainda não se registrarem no MFA, não serão trancados, eles serão forçados a se registrar antes que seu próximo assinatura seja concluído.

- Os padrões de segurança requer um aplicativo autenticador, que enviará notificações push para um dispositivo registrado, como seu segundo fator de autenticação. Este é um método MFA seguro, mas significa que todos devem ter acesso a um dispositivo onde possam receber notificações. Se algum de seus usuários não tiver acesso a um smartphone ou tablet (ou não estiver disposto a instalar o aplicativo Microsoft Authenticator), você não poderá usar os padrões de segurança.

Quero aprender mais sobre os métodos da MFA e escolher a opção certa para você? Leia mais em nosso blog.

Se você escolher esta opção, o guiaremos na preparação das partes necessárias do seu ambiente antes de ativá -lo.

Quando estiver pronto, você tem duas opções:

- Ligue imediatamente: Dê a seus usuários 14 dias para se registrar e apenas faça isso.

- Incentive a adoção primeiro: Para uma interrupção mínima, você pode usar a plataforma Push para monitorar e incentivar o registro do usuário antes de ativá -lo quando você sabe que a maioria dos usuários já está registrada.

Como começar

Configurando seu ambiente

Os padrões de segurança foram projetados para serem simples, então tudo o que você precisa fazer com antecedência é garantir que você não esteja usando a autenticação herdada:

Pare de usar a autenticação herdada

Antes de bloquear a autenticação herdada, você deve garantir que ninguém em sua organização esteja usando -a. Por exemplo, alguém usa o Office 2010 ou 2013 ainda? O Office 2010 não suporta a autenticação moderna e o Office 2013 não a usa por padrão. Bloquear a autenticação Legacy sem primeiro modernizar qualquer uso legítimo provavelmente quebrará as coisas em sua equipe.

Dependendo da idade do seu inquilino do Azure Ad, talvez seja necessário permitir a autenticação moderna.

Siga a documentação oficial da Microsoft sobre bloquear a autenticação herdada que inclui etapas para encontrar contas que ainda usam autenticação herdada e instruções para permitir a autenticação moderna.

Se você está curioso sobre o que é o legado e a autenticação moderna e deseja mais experiência, leia esta postagem do blog da equipe de identidade da Microsoft.

Faça com que seus usuários sejam registrados para o MFA com o mínimo de interrupção e melhore a postura de segurança da sua organização hoje.

Office 365 Autenticação multifatorial (MFA)

Antes de aplicar o MFA, você deve ter a maioria dos usuários registrados para o MFA para evitar interrupções, mas descobrir quem precisa se registrar e se envolver com cada um deles é um processo imensamente demorado.

Como aplicar a autenticação de vários fatores no Microsoft 365 (Office 365) usando os padrões de segurança

Os padrões de segurança permitem o MFA para todos. É simples, rápido e disponível para todos, independentemente da licença. No entanto, é inflexível, sem opções de configuração, e deve ser aplicado a todas as contas.

Uma vez ativado, o padrão de segurança faz as seguintes alterações em seu inquilino:

- Todos os usuários devem se registrar no MFA dentro de 2 semanas a partir do próximo login interativo – nenhum usuário pode estar isento de exigir o MFA.

- Somente aplicativos no estilo autenticador são permitidos como métodos MFA – este é um método seguro e que recomendamos de qualquer maneira.

- Os administradores sempre serão solicitados ao MFA no login.

- Os usuários serão solicitados ao MFA “quando necessário” (isso não é estritamente definido pela Microsoft, mas inclui quando os usuários aparecem em um novo dispositivo ou aplicativo e para funções e tarefas críticas).

- Acesso ao portal do Azure, Azure CLI ou Azure PowerShell por qualquer pessoa sempre precisará de MFA.

- A autenticação herdada está desativada porque não suporta MFA. Os padrões de segurança são tudo ou nada – não há opções ou opções de configuração. Dito isto, oferece opções sensatas que se adequam à maioria das equipes pequenas.

Quero aprender mais sobre os padrões de segurança? Confira a documentação oficial e leia a postagem original do blog da Microsoft, que descreve a intenção e o design dos padrões de segurança.

É este o caminho certo?

Para decidir se os padrões de segurança são adequados para você, considere quatro coisas:

- Quando os padrões de segurança estão ativados, todas as contas no Azure AD devem usar o MFA. Isso inclui usuários não licenciados, contas de vidro quebrado e contas de serviço. Quaisquer contas que efetuem login no Azure ad autonomamente, como contas de serviço, param de funcionar, pois não podem usar o MFA – a única exceção é a conta do Azure Ad Connect Sync. Se você tiver contas de serviço que apenas operam no local e nunca fizer login no anúncio do Azure, elas permanecerão não afetadas. Embora eles sejam “obrigados” a usar o MFA ao entrar no Azure AD, se nunca o fizerem, não são afetados. Se você tiver contas como essa, considere filtrá -las do seu Azure AD Sync . Se você não tiver certeza se uma conta está entrando ativamente no Azure AD, verifique os logs de assinatura do Azure AD . Se você tiver contas afetadas por isso e não há uma maneira alternativa de trabalhar, talvez seja necessário considerar a abordagem de acesso condicional – que permite exceções – ou a abordagem herdada de MFA – que permite a configuração por conta de conta.

- Depois que os padrões de segurança forem ativados, os usuários que não se registraram no MFA serão solicitados a fazê -lo por duas semanas. Depois disso, se eles ainda não se registraram no MFA, serão forçados a fazê -lo antes do próximo login. Se duas semanas parecer um pouco apertadas, você pode usar o Push para acompanhar o progresso em seu próprio tempo e depois ativar os padrões de segurança quando estiver pronto. Os usuários não serão solicitados para o MFA no login, mesmo após o registro, até que você ligue os padrões de segurança – para que sua postura de segurança só melhore minimamente até então. Não descontente o valor de um prazo difícil; Se, depois de duas semanas, os usuários ainda não se registrarem no MFA, não serão trancados, eles serão forçados a se registrar antes que seu próximo assinatura seja concluído.

- Os padrões de segurança requer um aplicativo autenticador, que enviará notificações push para um dispositivo registrado, como seu segundo fator de autenticação. Este é um método MFA seguro, mas significa que todos devem ter acesso a um dispositivo onde possam receber notificações. Se algum de seus usuários não tiver acesso a um smartphone ou tablet (ou não estiver disposto a instalar o aplicativo Microsoft Authenticator), você não poderá usar os padrões de segurança.

Quero aprender mais sobre os métodos da MFA e escolher a opção certa para você? Leia mais em nosso blog.

Se você escolher esta opção, o guiaremos na preparação das partes necessárias do seu ambiente antes de ativá -lo.

Quando estiver pronto, você tem duas opções:

- Ligue imediatamente: Dê a seus usuários 14 dias para se registrar e apenas faça isso.

- Incentive a adoção primeiro: Para uma interrupção mínima, você pode usar a plataforma Push para monitorar e incentivar o registro do usuário antes de ativá -lo quando você sabe que a maioria dos usuários já está registrada.

Como começar

Configurando seu ambiente

Os padrões de segurança foram projetados para serem simples, então tudo o que você precisa fazer com antecedência é garantir que você não esteja usando a autenticação herdada:

Pare de usar a autenticação herdada

Antes de bloquear a autenticação herdada, você deve garantir que ninguém em sua organização esteja usando -a. Por exemplo, alguém usa o Office 2010 ou 2013 ainda? O Office 2010 não suporta a autenticação moderna e o Office 2013 não a usa por padrão. Bloquear a autenticação Legacy sem primeiro modernizar qualquer uso legítimo provavelmente quebrará as coisas em sua equipe.

Dependendo da idade do inquilino do seu Azure, talvez seja necessário permitir a autenticação moderna.

Siga a documentação oficial da Microsoft sobre bloquear a autenticação herdada que inclui etapas para encontrar contas que ainda usam autenticação herdada e instruções para permitir a autenticação moderna.

Se você está curioso sobre o que é o legado e a autenticação moderna e deseja mais experiência, leia esta postagem do blog da equipe de identidade da Microsoft.

Obtenha seus usuários registrados para o MFA com um esforço mínimo usando a plataforma Push

Antes de aplicar o MFA, você deve ter a maioria dos usuários registrados para o MFA para evitar interrupções, mas descobrir quem precisa se registrar e se envolver com cada um deles é um processo imensamente demorado.

Use a plataforma Push para ver rapidamente quem ainda não se registrou para o MFA e use Chatops para se envolver com eles automaticamente para fazê -lo com facilidade.

Aplicação do MFA

Quando você estiver pronto para fazê -lo, a ativação dos padrões de segurança é rápida e simples, seguindo as etapas abaixo.

Para seguir este guia, você precisará:

Administrador de segurança

Administrador de acesso condicional

Administrador global

Passo 1

Navegue até a lâmina do Azure Active Directory no Centro de Administração do Azure Active Directory.

Passo 2

No menu lateral, selecione Propriedades:

etapa 3

Na parte inferior da página, selecione “Gerenciar padrões de segurança”:

Passo 4

Um menu lateral para “Ativar padrões de segurança” deve aparecer com um único controle para ativar os padrões de segurança. Deslize para sim.

Office 365 Autenticação multifatorial (MFA)

Microsoft em seus Relatório de Investigação de Brecha disse que “ Mais de 75% das intrusões de rede se originaram de credenciais fracas ou roubadas exploradas” . Então, como as organizações / usuários individuais que estão usando os aplicativos Office 365 como rotina diária podem se proteger contra ameaças de atacantes cibernéticos? E se dados sensíveis forem repentinamente perdidos? Para resumir essas perguntas que você’estarei pensando que sua conta do Microsoft Office 365 está protegida com o nome de usuário – login baseado em senha. Mas você acha que essa medida de segurança é suficiente para proteger seus dados confidenciais em torno dos aplicativos Microsoft 365? Na verdade, não.

Você possivelmente não estaria ciente do fato de que os atacantes hoje em dia não acreditam em “Hacking” Para realizar violações de dados. Eles usam o endereço de e-mail, senhas presentes na Web Dark e efetuam login, explorando credenciais fracas, roubadas ou comprometidas e ganham acesso à empresa’S mais infraestrutura de rede crucial e dados sensíveis. Aqui, as empresas precisam proteger seus dados usando algo mais do que apenas nome de usuário e autenticação de senha.

Imaginando qual deve ser a escolha mais simples de fazer isso?

Microsoft 365 MFA Torna-se uma das soluções Salvador para vencer este exemplo e fornecer acesso seguro aos seus usuários organizacionais e proteger seus aplicativos e dados da empresa de missão crítica .

Então, antes de prosseguir com um MFA Solução para a plataforma Microsoft 365 Você deve ser claro sobre alguns aspectos básicos –

- O que é Office 365 MFA ?

- Necessidade de MFA em uma conta do Microsoft Office 365

- Como acontece MFA para Microsoft 365Trabalhar?

- Configure a autenticação de vários fatores no Microsoft Office 365

- Por que Miniorange MFA sobre o Microsoft Azure MFA?

O que é o Microsoft Office 365 MFA ?

Autenticação multifatorial (MFA) para Office 365 é um método de autenticação durante o qual os usuários/funcionários devem inserir dois ou mais conjuntos de credenciais para fazer login com segurança em suas contas. Ao contrário de usar apenas o nome de usuário e a senha, o MFA exige verificação adicional dentro do tipo de (OTP, telefonema, notificações push, código do autenticador, yubikey, etc). Usuários/ funcionários terão acesso ao seu Escritório 365 conta e seus dados relacionados somente após passar Autenticação multifatorial métodos solicitados durante o processo de autenticação. Aqui você precisa convencer a conta do Office 365 e o respectivo sistema de que você é o usuário legítimo da conta do Microsoft Office 365 e tem o direito de obter os serviços de dados que você’é privilegiado. Minorange suporta mais de 15 métodos de autenticação multifator Escritório 365 como OTP sobre SMS, email, notificação de push, Google Authenticator, Microsoft Authenticator, Yubikey, Telefone de Autenticação , etc.

Por que precisamos de autenticação de vários fatores em uma conta do Microsoft Office 365?

O Office 365 permite que muitas organizações transformem seu primeiro empreendimento na nuvem, e ele’está aqui que eles precisam colocar além do nome de usuário e senha de rotina para fins de autenticação. Porque em hoje’O mundo moderno em ritmo acelerado, dependendo apenas do sistema de autenticação de nome de usuário-passa-palavra, coloca-os em risco, considerando a intensidade dos cibertadores para violar e obter dados sensíveis de uma conta privada. Não importa o quão complexo seja sua senha, é preciso apenas um e -mail de phishing simples ou quebra de banco de dados e sua senha saiu no mundo.

As empresas também precisam garantir que seus funcionários, clientes e parceiros em toda a Web, que estão todos nos sistemas, sejam monitorados continuamente. As políticas internas, dados acessados (de serviços privados ou em nuvem pública), de qualquer dispositivo ou local sobre a empresa’s Recursos, necessidades necessárias segurança de dados medidas

Fora isso, ao se mudar para o Office 365, seus documentos confidenciais, como orçamentos, finanças e roteiros, estão todos expostos, e agora você confia na nuvem para segurança. A informação, que estava com segurança atrás a empresa Firewalls como documentos, arquivos, planilhas e PowerPoint, foram além do seu controle para a nuvem. Embora o Microsoft Office 365 ofereça o recurso de autenticação em duas etapas, ele’não é suficiente para organizações com um volume exagerado de dados do cliente e quando as informações geralmente estão em movimento de e para a nuvem. Então torna -se imperativo que as organizações aceitem o serviço dos provedores que ofereceriam ferramentas de segurança de dados para soluções iam.

O Office 365 MFA ajuda você a adicionar outro nível necessário de autenticação a um login de conta de rotina. Com isso, os usuários precisarão atender a pelo menos dois ou três tipos de verificações de credenciais antes que possam obter acesso aos dados necessários da empresa. Todos esses fatores resumem as consultas sobre por que você precisa ter um MFA Como seu ativo diário para o seu Escritório 365 Conta .

Como funciona o MFA para o Microsoft Office 365?

Microsoft Office 365 MFA-A autenticação de vários fatores funciona de uma maneira que, primeiro o usuário tenta obter acesso à sua conta do Microsoft 365, o sistema pede ao usuário que insira seu nome de usuário-passanha. Na autenticação bem -sucedida do primeiro fator, o usuário é solicitado a outro fator de autenticação. Esse segundo fator depende das opções fornecidas pelo miniorange e da opção que o usuário sente é o melhor para ele. Isso pode ser um OTP por e -mail, OTP sobre SMS, Microsoft Authenticator ou um token de hardware . Uma vez autenticado com o segundo fator, o usuário ganha acesso à sua conta Microsoft 365.

O Office 365 Autenticação multifatorial (MFA) O processo é o seguinte:

- O usuário navega para o Escritório 365 página de login.

- Os usuários inserem um nome de usuário e senha dedicados para seus Escritório 365 conta. Isso geralmente é chamado de fator principal de autenticação . Quando um usuário envia as credenciais de login’S verificou se o usuário existe dentro do banco de dados.

- Se as credenciais de login corresponderem ao usuário, o segundo fator de autenticação será mostrado ao usuário. E.g POPUP PEDENDO OTP ENVIADO SMS /EMAIL

- Quando o usuário insere o segundo fator como OTP ou notificação de push, ele’s Verificado no sistema de banco de dados se o segundo fator estiver correto.

- Depois de concluir com êxito o segundo fator, o usuário recebe acesso ao Office 365 Syste M.

- Da mesma maneira, se você’Tenho mais métodos de MFA alinhados, isso’A autenticação de convidar para todos eles e a permissão final será concedida.

Quando isso envolve Métodos MFA , O Miniorange fornece às organizações uma riqueza de opções. Mas as organizações devem perceber que lá’S não “um de um ajuste tudo” abordagem. Em vez disso, eles devem selecionar a melhor alternativa alinhada com seus casos de uso e representar uma experiência de fricção no fundo do poço para os usuários garantirem ampla adoção.

Configure a autenticação de vários fatores em sua conta do Office 365

- Crie uma conta e configure a marca

- Adicione seu anúncio on -premo como uma loja de usuários. Ativar sincronizar e enviar o atributo Objectguid

- Criar Office 365 Saml Aplicativo

- Vá para metadados e faça o download e execute o script de domínio federado

- MFA para o Office 365 será ativado para seus usuários finais.

Para obter um Guia detalhado do Office 365 MFA, clique aqui E se você tiver alguma dúvida sobre o correio Drop Setup [email protected]

Por que Miniorange MFA sobre o Microsoft Office 365 Azure MFA?

Quando a conversa está por perto Office 365 MFA , Em seguida, o Azure MFA entra diretamente na estrutura de uma solução de MFA de entrada. Dada abaixo, uma comparação entre os serviços MFA do Microsoft Azure e Miniorange MFA.

Conclusão

Estar em um vasto mundo digital de alta tecnologia, é’é uma necessidade importante de as organizações adotarem a segurança de primeira linha para sua suíte de aplicativo oficial usada diariamente como Microsoft Office 365 . Embora se torne difícil para as organizações gastar tempo em aspectos avançados de segurança com o módulo de trabalho regular, é’é necessário adotar a solução de MFA, considerando os ataques cibernéticos e as atividades de phishing que passam pelo mundo digital. Então, opte por um melhor Segurança como serviço Provedor que fornece serviços de segurança de alto nível de maneira confidencial, com o suporte técnico mais simples a um preço orçamentado se torna uma das principais tarefas para as organizações. Consequentemente, os serviços de MFA miniorange aqui se encaixam melhor, considerando recursos, experiência no domínio, serviço e custo. Você pode agendar um Demoção e julgamento grátis para verificar como Office 365 MFA funciona e como você pode implementá -lo em sua organização da melhor maneira possível.

Leitura adicional

- Procurando integrar o MFA para aplicativos individuais da Microsoft

- O que é autenticação multifactor (MFA)?

- Quais são os diferentes métodos de autenticação multifator?

Autenticação multifator’é importante

Autenticação multifator

A Microsoft informou em seu relatório de investigação de violação que mais de 75% das intrusões de rede se originaram de credenciais fracas ou roubadas exploradas ou roubadas. Então, como as empresas podem proteger contra ameaças de hackers que estão tentando acessar seus dados?

Microsoft’S Autenticação multifatorial (MFA) ajuda a impedir hackers por meio de um processo de autenticação. Requer o uso de mais de um método de verificação e adiciona uma segunda camada de segurança a assinaturas de usuários e transações de identidade. Com o MFA no lugar, os hackers não têm acesso ao dispositivo de segundo fator para fazer login. Os métodos de verificação adicionais podem incluir verificação de texto SMS, aprovação de aplicativos móveis ou uma ligação telefônica (com ou sem um pino). A experiência do usuário final pode ser aprimorada por não solicitar um segundo fator quando eles estão em uma rede confiável ou usando um PC de domínio unido.

Assim como o roubo de identidade do usuário evolui continuamente através dos mais recentes tipos de ataques, o MFA melhora continuamente a segurança do usuário e atende às políticas de segurança mais fortes, que são necessárias hoje. A Microsoft fornece dois níveis de seus serviços de MFA para atender às demandas de clientes com autenticação multifatorial no Office 365 e uma versão aprimorada no Enterprise Mobility + Security Suite (EMS).

MFA no Office 365

O Office 365 inclui autenticação multifator. Este MFA oferece recursos básicos, incluindo a capacidade de ativar e aplicar a autenticação de vários fatores para usuários finais, juntamente com o uso de um aplicativo móvel ou chamada telefônica como uma segunda forma de autenticação. Esta forma de MFA está incluída na suíte do Office 365 E3 ou é gratuita para todos os administradores do Office 365, mas não’T incluir o conjunto completo de recursos em comparação com o pacote EMS.

Por exemplo, o Office 365 MFA é um ‘tudo ou nada’ Configurar onde toda autenticação requer MFA, exceto para logins de IPs confiáveis definidos pelo cliente. Muitas aplicações usam protocolos legados que não conseguem lidar com o MFA, como ActiveSync ou um cliente do Outlook 2010. Nesses cenários, o MFA é ignorado usando uma senha de aplicativo. Esta senha é gerada aleatoriamente e será diferente do usuário’s Credenciais normais. Isso pode ser doloroso para os usuários finais gerenciarem.

O que’é a diferença?

Ambos os serviços oferecem o mesmo plano de proteção básica usando um dispositivo móvel como uma segunda forma de identificação que aumenta a proteção da identidade do usuário. Onde a diferença está no EMS/Azure, pois oferece mais funções que podem ser personalizadas e oferece controles avançados como acesso condicional, desvio único e bloqueio de usuários.

MFA Windows Azure Os recursos apenas:

Integrações locais – Deseja usar o Azure MFA com outras coisas como VPN, Citrix e Serviços Terminais? Isso pode ser alcançado usando RADIUS/LDAP com um servidor local ou NPS. A MFA trabalha com esses serviços para manter os dados do usuário seguros no local, enquanto realizam autenticações através do serviço de nuvem MFA.

Saudações de voz personalizáveis – Os usuários ouvirão saudações personalizadas em vez das saudações padrão da Microsoft quando atenderem chamadas telefônicas de autenticação.

ID do chamador personalizável – Esse recurso oferece a capacidade de os funcionários receberem chamadas telefônicas de autenticação de um número de telefone da empresa principal que aparece no ID do chamador em vez do número padrão da Microsoft.

Alerta de fraude – Esse recurso de segurança permite a notificação imediata dos usuários quando eles recebem uma solicitação de autenticação de vários fatores por telefone ou e-mail a qualquer hora do dia em que a tentativa ocorre. Esse recurso também permite que os usuários digitem um código de alerta de fraude configurado para relatar tentativa de tentativa não autorizada, que envia um email de alerta ao administrador de TI para tomar ações apropriadas. Depois que o código de fraude é inserido, a conta de usuário é imediatamente bloqueada, protegendo ainda mais contra uma violação.

Relatórios/auditoria – Curioso sobre o número total de autenticações ou como cada conta foi autenticada? As ferramentas de relatórios de MFA fornecem informações sobre qualquer coisa relacionada à MFA da capacidade de rastrear o acesso e as negações do usuário, que podem ser essenciais para eliminar os ataques de eliminação de eliminatórios para relatar a atividade de ações suspeitas de conta.

Desvio único – Precisa de acesso à rede ou arquivo e pode’T Encontre seu telefone? Então parece uma necessidade de um “Desvio único.” O desvio dura um período de tempo (5 minutos por padrão), que pode ser configurado para atender às diferentes necessidades organizacionais, onde o usuário pode entrar em um aplicativo protegido por MFA uma vez sem executar a autenticação multi-fator.

Por que usar a autenticação de vários fatores:

Quando o “básico” A versão do MFA que vem com os planos corporativos do Office 365 está ativada, é um ‘tudo ou nada’ configurar. Isso significa que toda autenticação exigirá MFA, exceto os logins de IPs confiáveis definidos pelo cliente. Idealmente, os usuários têm apenas um único conjunto de credenciais corporativas para se preocupar. O cliente terá que usar uma senha de aplicativo diferente para cada cliente que pode’t lide com autenticação moderna. Nesses cenários, o MFA é ignorado usando uma senha de aplicativo. A senha do aplicativo é permitida por meio do MFA, os mais comuns sendo ActiveSync ou um cliente do Outlook 2010. Em dispositivos móveis, todo usuário final deve autenticar com uma senha diferente gerada aleatoriamente para eles, o que se transforma em um processo feio para os usuários finais. Acaba sendo uma dor de gerenciar, e é por isso que a Interlink recomenda o Azure AD Premium para o MFA para permitir o acesso condicional e estendê-lo a recursos no local. Todos os administradores de anúncios do Azure podem ser protegidos com MFA sem nenhum custo adicional.

A InterLink Cloud Advisors acredita em garantir dados com soluções confiáveis e robustas. Autenticação multifatorial para Office 365 e Mobilidade Enterprise + Segurança da Microsoft fornece uma camada extra de proteção confiável ao defender contra a identidade que compromete os ataques.

Quero aprender como adicionar esta proteção à sua organização?

Entre em contato hoje com o InterLink para falar com nossos especialistas em segurança certificados pela Microsoft.

Microsoft Office 365 Autenticação multifatorial

Descrição

A autenticação multifatorial (MFA) exige que os usuários façam login usando mais de um método de verificação, o que ajuda a manter você e a universidade segura, impedindo que os cibercriminosos obtenham acesso a informações pessoais, restritas e confidenciais.

St. O estado em nuvem requer MFA para o Office 365 Contas, que verifica um indivíduo’s identidade através de sua combinação de nome de usuário/senha e dispositivos eles selecionam (e.g. seu telefone celular e/ou telefone de trabalho).

Começando

Perguntas frequentes (FAQ)

Esta lista de perguntas frequentes sobre autenticação multifatorial (MFA) para o Office 365 foi reunida por ST. Serviços de Tecnologia da Informação da Universidade Estadual Cloud. Por favor, direcione sugestões para perguntas adicionais para Huskytech em [email protected], (320) 308-7000, Miller Center 102).

Onde posso mudar minhas opções de MFA (e.g. número de telefone ou preferências)?

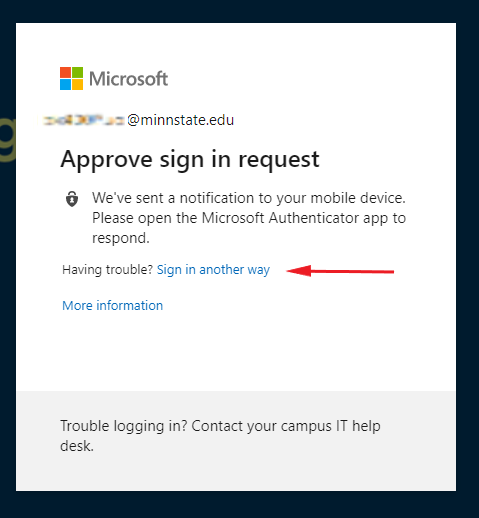

Não posso autenticar usando minhas opções preferidas, como faço para mudar para um método alternativo?

Às vezes você não tem o telefone ou dispositivo que você configura como seu método de verificação preferido. Esta situação é por que recomendamos que você configure métodos de backup para sua conta. Siga as etapas abaixo para fazer login com um método alternativo.

- Faça login no Office 365 usando seu nome de usuário e senha.

- Selecione Assine outra maneira.

- Você verá diferentes opções de verificação com base em quantos você configurou. Escolha um método alternativo e faça login.

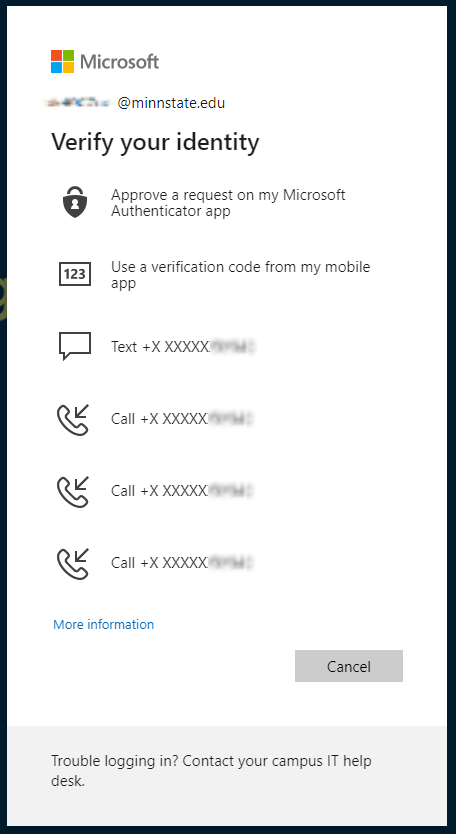

Quais opções de autenticação estão disponíveis para o SCSU Office 365 MFA?

- App Microsoft Authenticator. Este é o método recomendado e o mais fácil de usar. Basta aprovar uma notificação de push em seu smartphone para logon.

- Outros aplicativos autenticadores. Existem vários outros aplicativos compatíveis disponíveis para smartphones. Um código de 6 dígitos é inserido para fazer logon.

- Mensagem de texto do telefone celular. Uma mensagem de texto é enviada para um telefone celular com o código de 6 dígitos necessário para logon.

- Chamada telefónica. Um telefonema automatizado é usado para aprovar o logon. Isso pode ir para um telefone celular ou telefone fixo. Um telefone do escritório também pode ser usado para esta opção.

- Outras opções. Se você não puder usar as opções acima, entre em contato com os métodos disponíveis para os métodos disponíveis (e.g. tokens físicos ou fobs).

Como faço para sincronizar meu calendário em EAB navegar?

Depois de ativar o Office 365 MFA, sua sincronização automática de calendário em navegação falhará. Para corrigir o problema, re-sincronize o calendário seguindo as instruções. Você só precisa secar novamente uma vez depois de ativar o MFA.

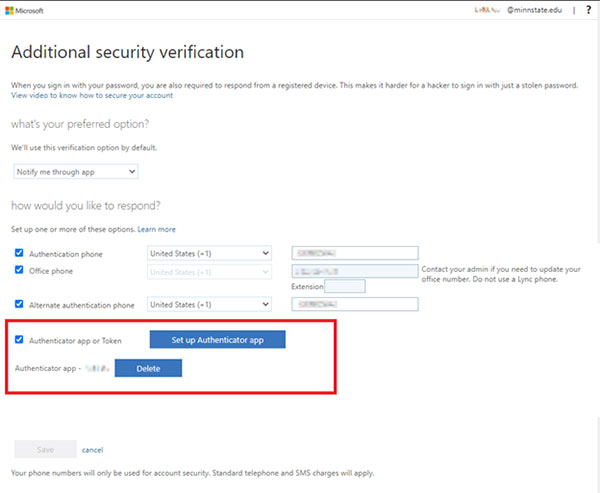

Como faço para reconfigurar meu aplicativo Microsoft Authenticator se eu tiver um dispositivo perdido/novo/redefinido?

Se você ligou o backup da nuvem em seu dispositivo antigo, poderá usar seu backup antigo para recuperar suas credenciais de conta em seu novo iOS ou um dispositivo Android. Para mais informações, consulte as credenciais de conta e recuperação de backup com o artigo do autenticador.

Se o backup em nuvem não estiver ativado, mas você ainda poderá acessar o “Verificação de segurança adicional” página para sua conta https: //.ActiveDirectory.Windows Azure.com/prova.ASPX, clique no “Excluir” botão ao lado do seu dispositivo antigo e clique no “Configurar aplicativo autenticador” Botão para configurar seu novo dispositivo seguindo as etapas do seu telefone aqui:

Se você não puder acessar sua conta do SCSU Office 365, entre em contato com Huskytech em [email protected] ou (320) 308-7000.

E se eu não tiver acesso a um telefone?

Nas ocasiões em que você não tem acesso direto ao seu celular ou telefone alternativo e é solicitado a verificar suas credenciais do Office 365, entre em contato com Huskytech em [email protected] ou (320) 308-7000.

E se eu estiver offline?

Nas ocasiões em que você não tem acesso à Internet celular, Wi-Fi ou com fio e é solicitado a verificar suas credenciais do Office 365, você ainda pode usar o aplicativo Microsoft Authenticator no seu telefone para visualizar uma senha única, que você pode inserir como verificação. Essas senhas únicas são geradas mesmo quando seu telefone está offline.

Quais serviços de email são compatíveis com o Office 365 Autenticação multifator?

Abaixo está uma lista de serviços de email comuns conhecidos por serem compatíveis com a autenticação do Office 365 Multi-Factor:

- Aplicativo de desktop do Microsoft Outlook para Windows e MacOS

- Microsoft Outlook Mobile App para Android e iOS

- App Gmail para Android

- Aplicativo de correio para iOS

- Outlook online através de um navegador da web

Autenticação multifator?

Depois que a autenticação multifatores estiver ativada, você usará um segundo método de verificação sempre que solicitar suas credenciais ao usar qualquer componente do Microsoft Office 365. Embora você não seja solicitado a fazer login e verificar frequentemente ao usar as versões instaladas dos aplicativos Office 365, isso acontece ocasionalmente.

Eu tenho que verificar minhas credenciais sempre que acessar os serviços do Microsoft Office 365?

Na maioria dos casos, não. Quando você efetua login com sucesso no Office 365, o token ou a chave de autenticação é salvo para esse dispositivo e desbloqueia seu acesso por um período de tempo. Depois disso, o token expirar, você será solicitado a fazer login usando a autenticação multifatorial. Existem várias coisas que podem desencadear um novo login mais cedo:

- Uma alteração na sua senha Starid

- Faça logon usando um dispositivo que nunca acessou sua conta do Office 365 antes

- Faça login de outro local geográfico

- Assinando manualmente em sua conta 365 na última vez em que você a usou

- Usando um navegador no modo de navegação privado

Por que eu tenho que usar o MFA toda vez que faço login?

Ao acessar sua conta SCSU Office365 através de um navegador da web, existem algumas opções para reduzir o número de vezes que você é solicitado a entrar e concluir o desafio do MFA.

- Em seus dispositivos pessoais, em vez de clicar “sair” Quando terminar com sua sessão do Office365, basta fechar as guias em que você estava trabalhando. Na próxima vez que você for ao cargo, sua sessão anterior será restaurada.

- Usando um modo de navegação privado (Chrome Incognito, Edge Inprivate…) causará um prompt de Office365 MFA toda vez que você fizer login. Mude para uma guia de navegação normal ao usar o Office365

- Se o seu navegador estiver definido para bloquear todos os cookies, ou você estiver usando outro programa que bloqueie cookies, você será solicitado a MFA a cada login. Altere suas configurações para reduzir o MFA.

- Ao usar o mesmo dispositivo na mesma rede, os aplicativos da área de trabalho do Office365 não devem exigir MFA toda vez que você os abrir. Se estiverem, entre em contato com Huskytech em [email protected] ou (320) 308-7000.

É seguro distribuir meu número de telefone celular para MFA?

Sim. Seus métodos de verificação e números de telefone são armazenados com segurança, assim como uma senha. Agora que o MFA está protegendo sua conta, suas informações pessoais são ainda mais seguras!

A adição de minha conta ao aplicativo Microsoft Authenticator oferece ao SCSU ou do estado de Minnesota acesso ao meu dispositivo?

Não, o registro de um dispositivo fornece acesso ao seu dispositivo aos serviços SCSU, mas não permite que o SCSU ou o Minnesota State acesse ao seu dispositivo. Isto’É como se a SCSU estivesse dando -lhe uma chave, e você está adicionando essa chave ao seu próprio chaveiro pessoal.

Posso desligar o MFA temporariamente ou permanentemente?

Uma vez ativado, você não pode desativar o MFA em sua conta SCSU Office 365. Para questões sobre o Office 365 MFA, entre em contato com Huskytech em [email protected] ou (320) 308-7000.

Se eu não tenho nada valioso no Office 365, por que devo me preocupar?

Mesmo que não seja óbvio, você provavelmente possui informações valiosas armazenadas em seus serviços do SCSU Office 365, incluindo mensagens de email confidenciais, anexos e informações de contato no Outlook, arquivos privados nas pastas de OneDrive e equipes ou notas pessoais no OneNote. O risco se estende além de roubar dados. Por exemplo, alguém posando como você poderia enviar e -mails maliciosos da sua conta e se envolver em outros comportamentos prejudiciais a você e aos outros, se eles obtiverem acesso à sua conta.

Quais são as chances de minha senha ser roubada?

Embora possa ser assustador ouvir, provavelmente já aconteceu. Dado o escopo de violações recentes de serviços populares, como Dropbox, Chegg, Experian, Target, Adobe e muito mais, todos devem assumir que uma de suas senhas foi roubada em algum momento. Embora provavelmente tenha sido criptografado, os ladrões podem ter tentado quebrar a criptografia. Se você não usou uma senha forte, eles podem já ter rachado.

Além de ser pego em violações de dados, as senhas podem ser roubadas de muitas outras maneiras. Por exemplo, através de golpes de phishing ou simplesmente escrevendo -o em um pedaço de papel encontrado em uma mesa, em uma carteira ou na lixeira. As senhas podem ser interceptadas ao usar redes Wi-Fi não garantidas na cafeteria, aeroporto ou hotel. É até possível, sem saber, ter malware instalado no seu laptop que pode estar gravando atividades e enviando para ladrões online. Dadas essas possibilidades – e muito mais – você deve estar sempre na defensiva, certificando -se de seguir as precauções de segurança adequadas para proteger suas contas.

MFA é uma ótima maneira de ajudar a proteger suas contas de compromisso devido à sua senha ser roubada. Habilite o MFA para suas outras contas pessoais também (mídia social, bancos, compras, e -mails …).