Resumo

O Windows Defender é um programa antispyware que protege seu computador de software prejudicial e indesejado. Possui dois modos operacionais: proteção e digitalização em tempo real. A proteção em tempo real é executada em segundo plano e detecta spyware tentando se instalar, enquanto a varredura detecta spyware já instalado no computador. O Windows Defender usa arquivos de definição para atualizar assinaturas de spyware e inclui um recurso de atualização automática. Software Explorer é um componente essencial do Windows Defender, pois rastreia o status de todos os programas em execução.

Pontos chave

1. O Windows Defender é um programa antispyware que protege seu computador de software prejudicial.

2. O modo de proteção em tempo real detecta spyware tentando se instalar, enquanto o modo de varredura detecta spyware já instalado no computador.

3. O spyware é detectado com base em sua assinatura, que inclui a maneira como tenta se instalar, arquivos que cria ou modifica e chaves de registro que ele modifica ou cria.

4. O Windows Defender usa arquivos de definição para atualizar assinaturas de spyware e inclui um recurso de atualização automática.

5. Software Explorer rastreia o status de todos os programas em execução e ajuda a detectar as atividades de programas maliciosos.

Perguntas e respostas

1. O Windows Defender protege meu computador de software prejudicial?

Sim, o Windows Defender é um programa antispyware que protege seu computador de software prejudicial e indesejado.

2. Quais são os dois modos operacionais do Windows Defender?

Os dois modos operacionais do Windows Defender são proteção e digitalização em tempo real.

3. O que o modo de proteção em tempo real faz?

O modo de proteção em tempo real detecta spyware que está tentando se instalar no seu computador. Ele é executado em segundo plano para salvaguardar seu computador.

4. O que o modo de varredura faz?

O modo de digitalização tenta localizar spyware que já se instalou no seu computador. Ele pode detectar spyware que pode ter passado pelo recurso de proteção em tempo real.

5. Como o Windows Defender reconhece spyware?

O Windows Defender reconhece o Spyware por sua assinatura, que inclui a maneira como tenta se instalar, arquivos que cria ou modifica e as chaves do registro que ele modifica ou cria.

6. Como o Windows Defender permanece atualizado com o novo spyware?

O Windows Defender usa arquivos de definição para manter informações atualizadas sobre assinaturas de spyware. A Microsoft cria novas assinaturas para o Windows Defender para combater o novo spyware e disponibiliza essas novas assinaturas para download.

7. O que é explorador de software?

Software Explorer é um componente essencial do Windows Defender. Ele rastreia o status de todos os programas atualmente em execução no computador e ajuda a detectar as atividades de programas maliciosos.

8. Como faço para acessar o Windows Defender?

Para acessar o Windows Defender, clique em Iniciar, depois controlar o painel, depois a segurança e, finalmente, o Windows Defender.

9. Como posso ativar o Defender do Windows se estiver desligado?

Se o Windows Defender estiver desligado, você verá um prompt de aviso. Clique em “Ligue e abra o Windows Defender” para ativá -lo.

10. Quais são os diferentes status no Windows Defender?

Os diferentes status no Defender do Windows são verdes (normais), laranja (aviso) e vermelho (perigo). O status indica o estado atual da segurança do seu computador.

11. Como posso atualizar as definições do Windows Defender?

Você pode atualizar as definições do Windows Defender, clicando no botão “Verificar atualização” fornecido no prompt de aviso se as definições estiverem desatualizadas.

12. O que o botão avançado/traseiro na barra de ferramentas faz?

Os botões avançados/traseiros permitem navegar nos locais que você já visitou no Windows Defender.

13. O que o botão de varredura faz?

O botão de varredura inicia uma varredura rápida do seu computador para detectar qualquer spyware.

14. Como posso especificar o tipo de varredura no Windows Defender?

Você pode especificar o tipo de varredura como varredura rápida, varredura completa ou varredura personalizada usando as opções de varredura.

15. Quais informações estão disponíveis na página de histórico no Windows Defender?

A página de história contém um resumo de todas as atividades do Windows Defender, incluindo programas detectados e ações tomadas. Ele também fornece links de acesso rápido para itens permitidos e itens em quarentena.

O Windows Defender Detect Malware

Quero pular o preâmbulo? Vá direto para o Osquery SQL no final deste artigo.

Apresentando o Windows Defender

Todas as versões do Windows Vista incluem o Windows Defender. O Windows Defender é um programa antispyware que protege seu computador de software prejudicial e indesejado. Como todo o software Antispyware, o Windows Defender é melhor usado com o software antivírus. Juntos, um programa antispyware e um programa antivírus podem proteger seu computador da maioria dos tipos de software malicioso.

Conhecendo o Windows Defender

Semelhante ao software antivírus, o Windows Defender possui dois modos operacionais:

- Proteção em tempo real

- Varredura

Por padrão, o Windows Defender está configurado para usar a proteção em tempo real e complementar isso com varreduras diárias. Ao operar no modo de proteção em tempo real, o Windows Defender é executado em segundo plano e trabalha para detectar spyware que está tentando se instalar. Ao operar no modo de varredura, o Windows Defender tenta localizar spyware que se instalou secretamente no seu computador. Tanto a proteção quanto a varredura em tempo real são absolutamente essenciais para garantir que um computador esteja protegido do spyware. A proteção em tempo real pode proteger o computador de spyware conhecido. A digitalização pode detectar spyware que já está instalado no computador ou que pode ter passado pelo recurso de proteção em tempo real.

O Windows Defender reconhece o spyware pela maneira como tenta se instalar, os arquivos que ele tenta criar ou modificar, as chaves do registro que ele modifica ou cria ou qualquer combinação desses itens coletivamente chamada de spyware’s assinatura. Às vezes, o spyware pode escorregar por proteção em tempo real se o spyware’s assinatura isn’t reconhecido, como aconteceu se o spyware foi lançado recentemente ou recentemente modificado para ignorar a detecção.

Como o software antivírus, o Windows Defender usa arquivos de definição para manter informações atualizadas sobre assinaturas de spyware. A Microsoft cria novas assinaturas para o Windows Defender para combater novos programas de spyware e software malicioso e disponibiliza essas novas assinaturas para download. O Windows Defender inclui um recurso de atualização automática que verifica as atualizações periodicamente e você pode verificar manualmente se há atualizações também.

Um dos principais componentes do Windows Defender é o Software Explorer. Conforme descrito no “Navegando pelo seu computador’S Startup, Running e Programas conectados à rede” Seção no Capítulo 6, o Software Explorer rastreia o status de todos os programas atualmente em execução no computador. Você pode usar o Software Explorer para encerrar um programa, bloquear conexões de entrada em um programa e desativar ou remover um programa. O Windows Defender usa o Software Explorer para ajudar a detectar as atividades de programas maliciosos.

Iniciando e usando o Windows Defender

Para acessar o Windows Defender, clique em Iniciar e clique em Painel de Controle. No painel de controle, clique em Segurança e clique em Windows Defender. Se o Windows Defender estiver desligado, você’verei um aviso de aviso em vez disso. Clique em Ligue e abra o Windows Defender para ativar o Windows Defender.

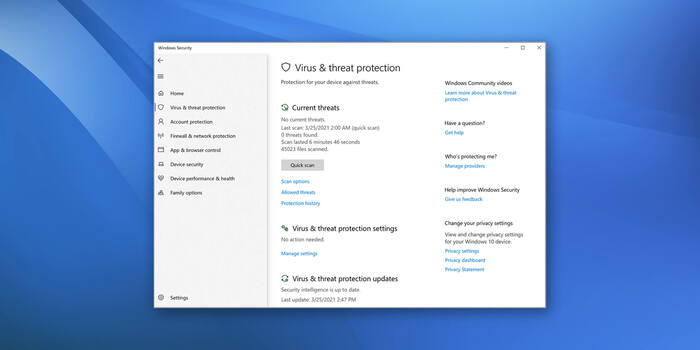

A página inicial do Windows Defender fornece uma visão geral do status atual. Você’verá três status com código de cores:

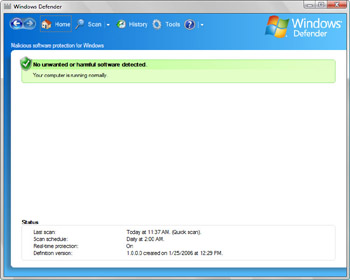

- Verde (normal) Se o Windows Defender’S definições estão atualizadas e não há software indesejado ou prejudicial conhecido no computador, você’verá um indicador de status verde (normal) semelhante ao mostrado na Figura 13-18.

Figura 13-18: Visualizando o status no Windows Defender - Laranja (aviso) Se as definições do Windows Defender estiverem desatualizadas e não há software indesejado ou prejudicial conhecido no computador, você’verá um indicador de status laranja (aviso) dizendo que as definições do Windows Defender precisam ser atualizadas. Você’Será capaz de recuperar atualizações pela Internet no site da Microsoft e instalá -las automaticamente clicando no botão de verificação para atualizar fornecido como parte do aviso.

- Vermelho (perigo) Se a segurança do seu computador estiver possivelmente comprometida ou houver um software indesejado ou prejudicial instalado no computador, você’verá um indicador de status vermelho (perigo) dizendo para você tomar medidas para proteger seu computador. Você’Será capaz de iniciar uma varredura ou em quarentena spyware descoberto usando as opções fornecidas.

A barra de ferramentas na parte superior da janela fornece acesso aos principais recursos do Windows Defender. Da esquerda para a direita, a barra de ferramentas tem esses botões:

- Encaminhar de volta Os botões para frente e traseira na extrema esquerda da barra de ferramentas permitem navegar nos locais’já visitei. Semelhante a quando você está navegando na web, os locais que você’Visitados são armazenados em uma história e você pode navegar na história usando os botões avançados e traseiros.

- Lar Exibe a página inicial do Windows Defender, mostrada na Figura 13-18.

- Varredura Inicia uma rápida varredura do seu computador e exibe a página de digitalização do seu computador, que mostra o progresso da varredura.

- Opções de digitalização Exibe uma lista de opções que permite especificar o tipo de varredura como varredura rápida, varredura completa ou varredura personalizada. Veja o “Examinando o computador em busca de spyware” seção mais tarde neste capítulo para obter mais informações.

- História Exibe a página de história. Esta página contém um resumo de todas as atividades do Windows Defender de acordo com os programas detectados e as ações tomadas. Links de acesso rápido são fornecidos para itens permitidos e itens em quarentena.

- Ferramentas Exibe a página de todas as configurações e ferramentas. Esta página permite definir configurações gerais, exibir itens em quarentena, acessar o explorador de software, visualizar itens permitidos e mais.

- Ajuda do Windows Defender Exibe a documentação de ajuda para o Windows Defender.

- Opções de ajuda do Windows Defender Exibe uma lista de opções que permite exibir itens de ajuda adicionais, como o índice de ajuda e suporte do Windows.

A seção de status na parte inferior da página inicial fornece detalhes sobre o status geral do Windows Defender:

- Última varredura Mostra a data e a hora da última varredura e o tipo de varredura, como varredura rápida ou varredura completa.

- Cronograma de varredura Mostra a programação para varreduras automáticas, como diariamente às 2:00.

- Proteção em tempo real Mostra o status da proteção em tempo real, como em.

- Versão de definição Mostra a versão, hora e data do arquivo de definições mais recentes.

Quando você trabalha com o Windows Defender, as principais ações que você’eu quero realizar incluir:

- Definindo configurações gerais.

- Examinando o computador em busca de spyware.

- Verificando as atualizações.

- Visualizando ou restaurando itens em quarentena.

- Visualização ou alteração de programas de software que você permite.

- Desfetando o Defender do Windows Off ou em.

Definindo configurações gerais

Configurações gerais permitem que você escolha como você deseja que o Windows Defender seja executado. Você pode definir configurações gerais seguindo estas etapas:

- Abra o Windows Defender.

- Clique em Ferramentas e clique em Opções.

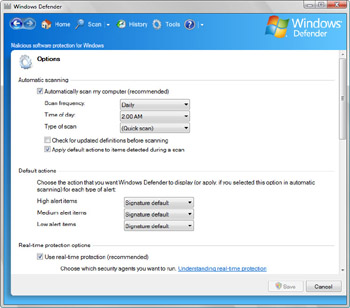

- Na página de opções, mostrada na Figura 13-19, são fornecidas as seguintes seções de opções:

- Varredura automática Usado para gerenciar opções automáticas de varredura e atualização automática. Para que o Windows Defender scan automaticamente, você deve selecionar a caixa de seleção automaticamente verifique meu computador (recomendado) e definir a frequência de varredura, a hora do dia e o tipo de varredura. Se você deseja que o Windows Defender verifique se há atualizações antes da digitalização, selecione Verifique se há definições atualizadas antes de digitalizar.

- Ações padrão Usado para definir a ação padrão a ser tomada com base no nível de alerta de um programa de spyware detectado. O spyware com um alto nível de alerta é considerado o mais perigoso e ter a maior probabilidade de causar danos a um computador. O spyware com um nível de alerta médio é considerado moderadamente perigoso e ter uma probabilidade moderada de causar danos a um computador ou executar incômodo/ações maliciosas. O spyware com um baixo nível de alerta é considerado um baixo perigo e é principalmente um incômodo. Se você ativar as ações aplicações em itens detectados após a digitalização em varredura automática, o Windows Defender executa a ação recomendada após a conclusão de uma varredura automática. Os itens marcados ignoram são ignorados. Os itens marcados removem são removidos e em quarentena. Os itens marcados com o padrão de assinatura são tratados de acordo com a configuração padrão na assinatura associada ao spyware. Na maioria dos casos, a inadimplência de assinatura significa que itens alertos altos e moderados são removidos.

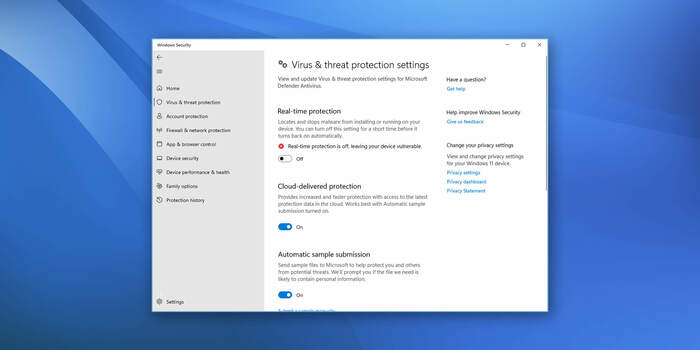

- Opções de proteção em tempo real Usado para ativar a proteção em tempo real. A proteção em tempo real usa vários agentes de segurança para determinar quais áreas do sistema operacional e quais componentes recebem proteção em tempo real. Cada um desses agentes de segurança pode ser ativado ou desativado individualmente usando as caixas de seleção fornecidas. Se você deseja receber alertas relacionados à proteção em tempo real, você pode ativar as opções de notificação fornecidas.

- Opções avançadas Usado para configurar técnicas avançadas para detectar spyware. Essas opções permitem que você digitalize dentro dos arquivos para detectar arquivos suspeitos. Habilitar essas opções é particularmente importante para detectar novos spyware, spyware oculto e software executando ações possivelmente maliciosas.

- Opções de administrador Usado para especificar se o Windows Defender está ligado ou desligado. Se você limpar o uso da caixa de seleção Windows Defender, o Windows Defender venceu’T Fornece proteção contra spyware. Também usado para especificar se os usuários normais podem executar verificações e remover software potencialmente indesejado. Por padrão, os usuários que não têm direitos de administrador podem executar varreduras e remover software potencialmente indesejado. Esta é a configuração recomendada.

- Clique em Salvar para salvar as alterações que você’Fiz na configuração.

Figura 13-19: Configurando configurações gerais no Windows Defender

Examinando o computador em busca de spyware

O Windows Defender pode ser usado para executar verificações rápidas, varreduras completas e varreduras personalizadas. Digitalizações rápidas e varreduras completas são fáceis de iniciar:

- Para uma varredura rápida, o Windows Defender verifica as áreas de memória, o registro e o sistema de arquivos conhecidos por serem usados pelo Spyware para qualquer software indesejado ou potencialmente prejudicial. Você pode iniciar uma varredura rápida clicando no botão de varredura na barra de ferramentas.

- Para uma varredura completa, o Windows Defender executa uma verificação completa de todas as áreas de memória, registro e sistema de arquivos para qualquer software indesejado ou potencialmente prejudicial. Você pode iniciar uma varredura completa clicando no botão Opções de varredura na barra de ferramentas e selecionando a varredura completa.

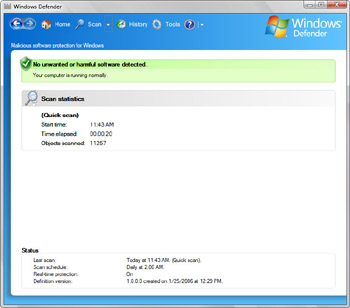

O Windows Defender mostra o progresso da varredura relatando:

- A hora de início da varredura.

- A quantidade total de tempo gasto na digitalização do computador até agora (o tempo decorrido).

- O local ou item está sendo examinado atualmente.

- O número total de arquivos digitalizados.

Quando a varredura está concluída, o Windows Defender fornece estatísticas de varredura, como mostrado na Figura 13-20.

Figura 13-20: Executando uma varredura usando o Windows Defender

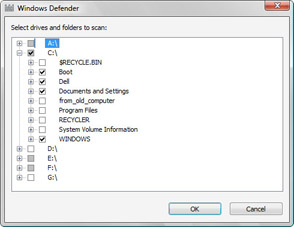

Para uma varredura personalizada, o Windows Defender verifica áreas selecionadas do sistema de arquivos para qualquer software indesejado ou potencialmente prejudicial. Você inicia uma varredura personalizada seguindo estas etapas:

- Abra o Windows Defender.

- Clique no botão As opções de verificação e selecione a varredura personalizada.

- Na página Selecionar opções de varredura, clique em Selecionar.

- Selecione as unidades e pastas para digitalizar, conforme mostrado na Figura 13-21 e depois clique em OK.

- No Windows Defender, clique em Digitalizar agora para iniciar a digitalização.

Figura 13-21: Selecionando as unidades e pastas para digitalizar

Verificando as atualizações

As definições desatualizadas de spyware podem colocar seu computador em risco. Por padrão, o Windows Defender verifica automaticamente as definições de spyware atualizadas antes de executar uma varredura automática. Se o computador tiver acesso à Internet ou a um servidor de atualização, o Windows Defender atualiza as definições de spyware. Se o computador não fizer’T Acesso à Internet ou a um servidor de atualização, o Windows Defender não pode atualizar as definições de spyware.

Você pode atualizar manualmente as definições de spyware a qualquer momento seguindo estas etapas:

- Clique em Iniciar e clique em Painel de Controle.

- No painel de controle, clique em Segurança e clique em Verificar novas definições no Windows Defender.

Dica No Windows Defender, você também pode verificar se há atualizações clicando no botão Opções de Ajuda do Windows Defender, selecionando sobre o Windows Defender e depois clicando em verificar se há atualizações.

Visualizando ou restaurando itens em quarentena

Itens em quarentena são itens que foram desativados e transferidos para um local protegido no computador, porque o Windows Defender suspeita que eles sejam prejudiciais ou potencialmente indesejados de software. Você pode acessar e trabalhar com itens em quarentena concluindo as etapas:

- Abra o Windows Defender.

- Clique em Ferramentas e, em seguida, clique em itens em quarentena.

- Se você clicar em um item em quarentena, poderá remover ou restaurar o item.

- Selecione Remover para remover permanentemente o item do computador.

- Selecione Restaurar para restaurar o item em seu local original para que ele possa ser usado e marque -o como um item permitido. Veja a próxima seção, “Visualização ou alteração de programas de software que você permite,” Para maiores informações.

- Se você deseja remover todos os itens em quarentena, clique em Remover todos.

Visualização ou alteração de programas de software que você permite

As vezes você’Instale programas que executam ações que o Windows Defender considera potencialmente prejudicial ou malicioso. Nesse caso, o Windows Defender será colocado em quarentena o programa automaticamente, como para um item de alta ameaça ou alertá -lo sobre o programa, como para um item de ameaça moderado. Se você tem certeza de que um programa em quarentena é seguro, você pode restaurá -lo e o Windows Defender marcará o programa como um item permitido. Ou se você receber um aviso sobre um programa que você sabe estar seguro, poderá marcar o item como permitido.

Você pode visualizar ou alterar itens permitidos atualmente seguindo estas etapas:

- Abra o Windows Defender.

- Clique em Ferramentas e clique em itens permitidos. Na página de itens permitidos, os itens permitidos são listados por nome com um nível de alerta e uma recomendação de como o programa deve ser tratado.

- Você pode remover um item da lista de itens permitidos clicando nela e selecionando Remover.

Desfetando o Defender do Windows Off ou em

Você pode desligar o Windows Defender Off ou, seguindo estas etapas:

- Abra o Windows Defender.

- Clique em Ferramentas e clique em Opções.

- Role para baixo até o fundo da página de opções.

- Agora você pode:

- Limpe o uso da caixa de seleção Windows Defender para desativar e desativar o Windows Defender.

- Selecione a caixa de seleção Use o Windows Defender para ativar e ligue o Windows Defender.

- Clique em Salvar.

O Windows Defender Detect Malware?

No mundo da segurança on -line, há muitos mitos e conceitos errôneos flutuando ao redor. Um dos mais comuns é a crença de que o Windows Defender, Microsoft’S Programa Antivírus interno, não está à altura da tarefa de detectar e remover malware.

O Windows Defender é um programa incluído no sistema operacional Windows. Ele foi projetado para ajudar a proteger seu computador contra malware e outro software indesejado.

Embora o zagueiro possa não ser o programa de segurança mais robusto disponível, é mais do que capaz de proteger seu computador de malware.

Deixar’s Dê uma olhada mais de perto como o zagueiro funciona e por que você não deveria’tenho medo de confiar nele para manter seu PC seguro.

O Windows Defender é suficiente?

Como funciona o Microsoft Defender?

Ao contrário da crença popular, o Windows Defender é na verdade um software bastante sofisticado. Ele usa uma combinação de heurísticas e detecção baseada em assinatura para identificar e remover malware. As heurísticas permitem que o zagueiro detecte malware novo que não tem’foi encontrado antes, enquanto as assinaturas o ajudam a identificar e remover ameaças conhecidas.

Além disso, o zagueiro se beneficia do fato de ser integrado ao sistema operacional Windows; Isso fornece um nível de acesso que outros programas de segurança podem’t corresponde.

Tudo isso significa que o defensor é mais do que capaz de detectar e remover malware do seu computador. no entanto’é importante lembrar que nenhum programa de segurança é perfeito. Sempre haverá novas ameaças que aparecem que o refúgio’foi visto antes, e às vezes isso pode passar até o melhor software de segurança. Que’é por isso’É importante ter um plano de backup em vigor, como um bom programa antivírus.

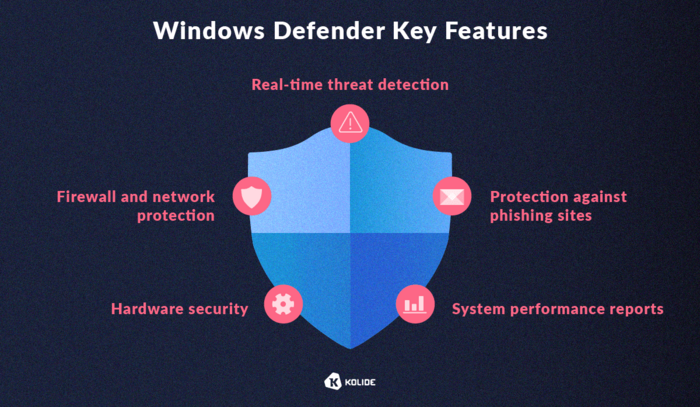

Recursos do Microsoft Defender

Microsoft Defender vem com alguns recursos que podem ajudá -lo a detectar malware. Esses recursos incluem proteção em tempo real, proteção baseada em nuvem e detecção comportamental. Proteção em tempo real significa que o defensor examinará seu computador em busca de malware toda vez que você acessar um arquivo ou programa.

A proteção baseada em nuvem usa a Microsoft’S Serviço em nuvem para digitalizar arquivos para malware. Detecção comportamental monitora seu computador’S Comportamento para sinais de infecção. Se o zagueiro encontrar alguma atividade suspeita, tomará medidas para remover o malware.

O Microsoft Defender também pode ajudá -lo a remover malware que já está no seu computador. Para fazer isso, você pode executar uma varredura completa do seu computador. Uma varredura completa verificará todos os arquivos no seu computador quanto a malware. Se o zagueiro encontrar algum malware, ele o removerá do seu computador. Além da varredura completa, há outras opções de varredura também.

Você também pode usar o Microsoft Defender para digitalizar arquivos ou pastas específicas. Para fazer isso, clique com o botão direito do mouse no arquivo ou na pasta e selecione “Digitalize com o Microsoft Defender.” O zagueiro então escaneará o arquivo ou pasta selecionada para malware.

Como o defensor está executando em comparação com outros antimalware?

Em geral, o Defender está fazendo um bom trabalho em manter as pessoas’s computadores seguros. Nos recentes testes AV independentes, demonstrou ser eficaz na detecção e remoção de malware.

Existem outros programas de antimalware por aí que podem fazer um trabalho melhor do que o defensor. Alguns deles são gratuitos, e outros que você deve pagar. Se você está preocupado com o seu computador’Segurança, você pode considerar usar um desses outros programas.

No entanto, a melhor maneira de proteger seu computador é mantê-lo atualizado com os mais recentes patches de segurança e ter cuidado com os sites que você visita e com os arquivos que você baixar, porque até o melhor antimalware não é perfeito.

Como remover malware e limpeza do PC Windows

Veredicto final

Não há uma resposta para a pergunta sobre se o Windows Defender pode ou não detectar malware. Depende de muitos fatores, incluindo que tipo de malware você está lidando e como está atualizado a instalação do seu defensor. No entanto, em geral, o Defender é uma boa ferramenta para manter seu computador protegido de malware.

Então, o Windows Defender pode detectar malware? Sim, certamente pode! É o programa de segurança mais robusto disponível? Não, mas não’não preciso ser; Para a maioria dos usuários, fornece proteção mais do que suficiente. Vestir’acredito que os mitos e informações erradas flutuando on -line; Quando se trata de segurança online, você pode confiar no Windows Defender.

Pode Windows Defender Detect a maioria dos vírus?

Sim, o zagueiro pode detectar a maioria dos vírus. No entanto, existem alguns tipos de malware com os quais não é muito bom em lidar.

Eu preciso de um antivírus adicional se eu tiver Windows Defender?

Embora o Microsoft Defender seja uma boa ferramenta para manter seu computador seguro, considere usar um programa diferente se estiver preocupado com o seu computador’s segurança.

Обнаржиает ли защитни deve Janelas?

А, з зщитнио janelas предназitante. Он предназначен для обнаружения вирусов, программ-шпионов, программ-вымогателей, руткитов и других вредоносных программ, которые могут пытаться заразить ваш компьютер.

Janelas – з защитни deve – ээо аниирeir програмаа о Microsoft, вючюченная Windows 10 и и бitante. Он использует комбинацию методов обнаружения на основе сигнатур и эвристики для выявления и блокировки вредоносного программного обеспечения.

Windows защитни deve Janelas вючючH с с с вючющющющfia в з сючющющющfia злщщющющющющющющ sentido зщщщиты коюютера от защиты ко прраа з зоощных п прааbol:

• Защита в режиме реального времени: эта функция отслеживает ваш компьютер на предмет любой вредоносной активности и блокирует или удаляет ее, как только она обнаруживается.

• про э п п п п п п п з зззащщщ з прэээ ззщщщщщщщ “эээ ззщцыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыы ncerr: зэыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыыhрhрhron, котªz. , и неiмллно пntas.

• Поведенческая безопасность: эта функция использует расширенную аналитику для обнаружения подозрительного поведения неизвестных приложений и предпринимает действия, если они идентифицируются как вредоносные.

• ццен

• Облачная защита: эта функция использует облачную аналитику для защиты от новых вредоносных программ, которые еще не известны.

Windows ззщferir Windows предназначчн дзащщиыы вшш кш зщщ зщщщ выщш выщш выщшш выщш выщ вышш вышш выш выщш выыш выщш выщш выщш ês донооitivamente програмыы. В п п п в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в в nchitante ио в в в в в в в в в esse во 12 ио вж в в в в в в в в в в o в в в o и mante o ио вж в o и mante o desse ио в esse ‘ио ио в esse’ ио и 12 ио и 12 иоп seguir, o и и тntas do ии ии ти тntas маэ. Кроме того, важно поддерживать операционную систему и программное обеспечение в актуальном состоянии, чтобы снизить риск заражения новыми угрозами.

Чтобы ваш компьютер был защищен от новейших угроз, важно регулярно сканировать его с помощью Защитника Windows. Ы ± «Санferir» ц ц ц ц ц ц ц ц ц ц ц цnder б б б в ц ц ц ц ц цnder. Если будут обнаружены какие-либо подозрительные действия или угрозы, Защитник Windows примет меры для защиты вашего компьютера.

В ц ц ц в в в з в в в в в в в в в в в в в в в в в в в в в в в в в в в з в в з з в з з з з з з з з з з з з з з з з з в з з з в з з з з з з з в з з з в з з в в з зщntas орыыы. Важно использовать его в сочетании с другими мерами безопасности, такими как антивирусное программное обеспечение и брандмауэры, чтобы обеспечить наилучшую возможную защиту.

Microsoft Defender

Quando se trata de proteger sua tecnologia e ativos digitais, é’é praticamente impossível de evitar vírus sem alguma forma de software de proteção. Para Windows (e às vezes MacOS e IOS Software), uma das melhores soluções antivírus vem diretamente da Microsoft.

O que é o Microsoft Defender?

O Microsoft Defender, também conhecido como Microsoft Defender Antivirus, é uma família de produtos da Microsoft que fornece software de detecção, proteção e resposta anti -malware para uso pessoal e comercial. Em geral, esses programas são projetados para fortalecer seus sistemas digitais, mitigar ameaças e dimensionar recursos de segurança para empresas. Para uma segurança final, este programa protege identidades (somente nós), dados e dispositivos de ameaças on -line.

A marca Microsoft Defender oferece vários softwares e serviços, incluindo o seguinte:

- Microsoft 365 Defender

- Microsoft Defender for Cloud

- Microsoft Defender Endpoint

- Microsoft Defender para Office 365

- Microsoft Defender para identidade

- Microsoft Defender for Cloud Apps

- Gerenciamento de vulnerabilidades de zagueiro da Microsoft

- Defensor da Microsoft para inteligência de ameaças

Embora existam muitos softwares que possam servir a muitos tipos diferentes de pessoas ou grupos, este artigo se concentrará mais em produtos corporativos da Microsoft Defender, como o Microsoft 365 Defender, o Microsoft Defender for Cloud e o Microsoft Defender for Endpoint.

História do zagueiro da Microsoft

O Microsoft Defender foi introduzido pela primeira vez no mundo como um programa anti-spyware para download gratuito para Windows XP e Windows Server 2003. O anti-spyware operava com agentes de segurança em tempo real que monitoravam certas áreas comuns para alterações potencialmente causadas por spyware. Também permitiu aos usuários especificar quais aplicativos e programas eles permitiriam ser baixados e relatar qualquer coisa que consideram spyware para a Microsoft.

O Windows 8 deu um passo maior e adicionou software antivírus, que usa as mesmas definições de mecanismo anti-malware e vírus do Microsoft Security Essentials (MSE). Para Windows 8 e Windows 10, o Windows Defender é ativo por padrão. Havia várias iterações do Microsoft Defender na era do Windows 10, como quando a Microsoft tentou mesclar os dois Windows Defender’S GUI e Windows Segurança e manutenção em um aplicativo UWP unificado chamado Windows Defender Security Center (WDSC).

Eventualmente, o software foi renomeado para o Windows Defender Antivirus, e agora mais comumente’é conhecido como uma coleção de serviços de software sob a nuvem orientada “Microsoft Defender” marca. Em 2019, o Microsoft Defender ATP foi introduzido para empresas que usam dispositivos Mac, que desde então foi estendido às ferramentas Android e iOS também. O software evoluiu para um programa antivírus completo que pode até ser usado para dispositivos móveis.

Recursos de Defender da Microsoft

Embora existam provavelmente vários softwares da Microsoft Defender que podem se encaixar no seu modelo de negócios, aqui estão os três principais recursos que beneficiarão empresas que lidam com uma rede de dispositivos, software, aplicativos, etc.

Microsoft 356 Defender

Se você usa o Windows, especificamente os 365 serviços baseados em nuvem, o Microsoft 365 Defender é um ótimo recurso para proteger os muitos serviços da Microsoft que você usa para operações diárias. Alguns dos recursos mais importantes do Microsoft 365 Defender são os seguintes:

- Gerenciar e proteger identidades híbridas

- Detecção de ameaças, investigação e resposta para terminais

- Receba dados em todos os serviços e aplicativos em nuvem

- Proteger o Office 365 contra ameaças avançadas

Microsoft Defender for Cloud

Os ambientes nativos da nuvem estão em ascensão, o que significa que novas maneiras de direcionar e proteger seus ativos também são. O Microsoft Defender for Cloud é um dos softwares mais inovadores que ajudam as empresas que trabalham dentro dos ambientes de nuvem e híbridos em constante crescente. Os atributos notáveis deste serviço amigável à nuvem incluem:

- Reduza o risco com o gerenciamento de postura de segurança contextual

- Ajudar a prevenir, detectar e responder rapidamente às ameaças modernas

- Unificar gerenciamento de segurança para o DevOps

Microsoft Defender para terminal

Outra característica poderosa para a proteção antivírus é o Microsoft Defender for Endpoint, que é uma abordagem mais holística para suas soluções antivírus e malware, oferecendo uma plataforma de gerenciamento centralizada para segurança de endpoint. O Microsoft Defender for Endpoint possui recursos como:

- Prevenção rápida de ameaças

- Capacidade de dimensionar a segurança

- Detecção e resposta estendidas XDR

O que procurar em um software antivírus

Ao escolher o software antivírus para o seu negócio, existem vários elementos -chave a serem procurados para manter seus ativos seguros.

- Proteção constante. Atacantes que ameaçam seus recursos de negócios também têm tecnologia avançada, e ela’é uma estratégia comum para segmentar negócios nos fins de semana e férias, enquanto ninguém está monitorando ativamente seus sistemas. Consequentemente, você pode’t Publique para que seu software antivírus seja menos do que constante, executando 24/7/365 – Don’t Contende -se com quaisquer varreduras manuais!

- Atualizações frequentes. Como você pode ver em nossa revisão histórica do Microsoft Defender, o software antivírus continua a evoluir com novas tecnologias e novo malware. Verifique se o seu software antivírus é atualizado regularmente, tanto em termos de recursos quanto de funcionalidade.

- Custos. Obviamente, todas as empresas devem considerar seu orçamento e resultados enquanto seleciona o melhor software. Você não’Não quero comprometer muito o custo e comprar um programa insuficiente. Existem muitas opções de antivírus gratuitas, mas elas oferecem apenas proteção básica, que normalmente não são’t suficiente em um nível corporativo. Quantos dispositivos são cobertos? Seu e -mail está protegido? Quanto tempo dura sua cobertura?

Depois de encontrar um programa que forneça proteção 24 horas por dia e atualizações frequentes a um preço acessível, você deve implementar o software e entender como usá-lo na escala melhor. Para os muitos benefícios, o programa Microsoft Defender oferece, gerenciando e ajustando essas ferramentas para as necessidades do seu negócio pode criar um obstáculo. Pode ser difícil para algumas organizações aproveitar completamente os recursos de segurança da Microsoft sem a experiência e o conhecimento de um profissional de segurança cibernética, e é por isso que muitas empresas usam serviços de detecção e resposta gerenciados (MDR).

Como o Ontinue pode ajudar

Os produtos da Microsoft são um investimento para organizações, e todos os investimentos precisam ser otimizados, gerenciados e utilizados ao máximo. A melhor maneira de maximizar seu negócio’ O investimento em segurança é fazer parceria com uma marca que pode fornecer a experiência necessária.

Ontinue é um especialista da Microsoft e pode ajudar sua empresa a utilizar totalmente o software de segurança do Microsoft para mitigar ameaças e maximizar o valor do seu investimento. Com a plataforma de íons Ontinue que é construída para a Microsoft, podemos configurar as ferramentas do Microsoft Defender para servir melhor sua paisagem digital, responder melhor a possíveis ameaças e utilizar melhor as ferramentas que você já paga para. Solicite uma demonstração hoje.

Detectamos e respondemos às ameaças de segurança. Rapidamente. Com automação acionada por IA que permite a tomada de decisão e a ação mais inteligentes e mais rápidas. Mas nós’também está no negócio de prevenir ameaças-com proteção sempre ativa que continua indo. E aprender. E melhorando. Bem após sua definição anterior de seguro.

Hq da América do Norte

450 Maple Street

Redwood City, CA 94063O Windows Defender é o suficiente para passar pelo SOC 2?

Osquery faz o antivírus embutido na auditoria do Windows pronta

Jason Meller

Este artigo é apenas sobre dispositivos Windows. Quero saber nossa perspectiva em AV de terceiros para macOS? Confira “Os Macs precisam de antivírus de terceiros para conformidade com SOC 2?.”

Quero pular o preâmbulo? Vá direto para o Osquery SQL no final deste artigo.

Detecção e prevenção de malware de terceiros (o que costumávamos chamar de antivírus há mais de uma década) não é todo administrador do Windows’s xícara de chá. Alguns têm peixe maior para fritar (e.g., obter visibilidade do terminal, para iniciantes); Para outros, eles estão contentes com os recursos anti-malware internos do Windows e, portanto, não têm planos de implantar a AV por seus méritos.

Infelizmente, o SOC 2 e outras auditorias semelhantes estão forçando os dois tipos de administradores do Windows, a comprar e implantar software do tipo antivírus no início e no início da organização’s Lifecycle. Quando eu pergunto aos administradores que estavam’T Pushed sobre a implantação da AV Por que eles fizeram de qualquer maneira, suas respostas geralmente caem em dois baldes:

- Eles não’Acreditar que o Windows tem recursos anti-malware suficientes para passar por uma auditoria SOC2. 1

- Eles não podem passar auditorias de conformidade como o SOC 2 sem recursos de relatórios corporativos em torno da proteção de malware.

Neste artigo, nós’desafiará essas duas suposições. Mais importante ainda, quero mostrar isso com ferramentas de código aberto, você pode passar uma auditoria SOC2 com os recursos anti-malware internos do Windows (Windows Defender), além de poder também conseguir “defender” (sem trocadilhos) essa posição para liderança sênior e auditores. Para fazer isso, espero que você’Eu me entregam a empurrar a indústria de terceiros em torno de um pouco no processo.

Idealmente, antes de enfrentar uma auditoria do SOC 2, você realmente acredita que você’Tomei as melhores decisões possíveis em relação à segurança de seus dispositivos Windows com os recursos que você tem disponível. Por exemplo, como praticante de segurança, eu faço na verdade Acredite que muitas organizações estão melhor confiando nos recursos de segurança internos do Windows Defender sem um suplemento de terceiros. Como pode ser?

Bem, para iniciantes, vamos’S Primeiro reconhece que a pesquisa mais básica e superficial em torno do AV de terceiros pressagia um show de terror de consequências tangíveis que incluem: Tanking um terminal’S Performance, bloqueando regularmente software legítimo, vendendo indiscriminadamente usuários’ dados para partes não reveladas, e até o próprio software se tornando a fonte de grande compromisso.

Ok, mas nem todo fornecedor é igualmente aflito por esses problemas, então’Não é justo em indiciar toda a indústria de AV de terceiros apenas naquelas anedotas.

Então agora, vamos’s falar sobre o que queremos dizer com “melhorar.” A maneira mais míope e falha de determinar a qualidade do software antivírus é apenas Para medir o quão bom é para impedir que coisas ruins aconteçam. Essas medidas incluem:

- Quão rápido o av detectar romance/novas ameaças?

- Quantas execuções em tempo real de coisas ruins pararam o AV?

- Quantas novas áreas de visibilidade podem obter?

Isto’Não é de admirar que as empresas de segurança AV construam todo o seu tom com base nessas medidas. Infelizmente, essas medidas não consideram os custos pagos (geralmente pelo usuário final) para as melhorias marginais nessas métricas. Ou coloque de outra maneira:

Como uma lâmpada que incende?

– Tavis Ormandy (@Taviso) 19 de novembro de 2016

A miséria do usuário final gerada pelo AV de terceiros geralmente é abordada apenas quando se torna tão flagrante que pode ser facilmente ligado a um evento financeiro adverso significativo. A miséria é ilimitada por tudo o que fica aquém daquele bar. Contabilizando isso, precisamos ajustar como medimos com precisão o AV’S Performance real.

Aqui está um jeito. Em vez de apenas procurar o melhor desempenho antivírus em qualquer custo, precisamos de desempenho antivírus por unidade de que nojo, onde o eco é definido como a degradação qualitativa do dispositivo’S Experiência do usuário.

Então, quem é melhor incentivado a nos dar desempenho máximo de AV por eco? Na minha opinião, isso’é claramente fornecedores de OS (como a Microsoft), e aqui estão as razões pelas quais:

- Os fornecedores do sistema operacional são impactados financeiramente se os usuários acharem que seu sistema operacional funciona como lixo. Os fornecedores de AV de terceiros, por outro lado, são incentivados a retratar o fornecedor do sistema operacional como incompetente para se posicionar como especialistas únicos.

- Os fornecedores do sistema operacional confiam em um próspero ecossistema de terceiros de software útil e divertido para impulsionar a adoção do próprio sistema operacional. Isso significa que eles devem se preocupar profundamente com a forma como a segurança do sistema operacional afeta a viabilidade do software. O AV de terceiros não tem nenhum incentivo para se preocupar com a viabilidade de outros softwares até que seus clientes percebam (e depois corrigi-lo apenas adicionando-o a uma lista de permissões).

- Os fornecedores do sistema operacional podem usar integração vertical ou parcerias com OEMs de hardware para desenvolver sistemas de segurança altamente eficientes profundamente no kernel do próprio sistema operacional e confiar na existência de hardware de segurança sofisticado como um TPM. Os fornecedores de terceiros não podem se conectar nesse nível profundo (com segurança) e não podem defender com sucesso o hardware dedicado dentro do dispositivo que torna sua tecnologia melhor.

Dadas as realidades acima, é’é fácil ver por que a Microsoft investiu fortemente no Windows’ Recursos de segurança embutidos consideravelmente desde os dias do Windows XP de Yore.

Inicialmente lançado em 2009 (sob o nome da Microsoft Security Essentials), o Windows Defender Antivirus evoluiu para um aplicativo antivírus totalmente faturado e bem realizado que está incluído em todas as versões do Windows (incluindo 10 e 11).

O Windows Defender oferece proteção suficiente contra malware, ransomware, adware, trojan e spyware. Ele pode bloquear explorações, impedir ataques baseados em rede e sites de phishing de sinalização. Ele também possui recursos avançados, como proteção contra ameaças em tempo real, atualizações baseadas em nuvem, varredura offline e varredura periódica limitada.

Outro componente chamado SmartScreen promove a navegação segura na Internet no limite, e a Microsoft estendeu a proteção a outros navegadores como Chrome e Firefox.

O Microsoft Defender também lista ameaças detectadas em relatórios de segurança, que você pode revisar no aplicativo de segurança do Windows.

Além disso, o software de segurança usa aprendizado de máquina, análise de big data, pesquisa de resistência à ameaça e muito mais para proteger os pontos de extremidade de vírus conhecidos e ataques de dia zero. Os recursos estão no par com o software antivírus pago, com o benefício adicional de fazer parte do sistema operacional, então você não’É preciso fazer um trabalho extra para instalar e manter o aplicativo.

Vendedores AV’ Argumentos comuns para justificar seus produtos, apesar da Microsoft’S abrangente Segurança interna é sobre dividir os cabelos em torno da eficácia da detecção.

O manual geralmente envolve o fornecedor AV de terceiros apontando para variantes específicas de malware que seu produto pode detectar e que a Microsoft não adicionou às suas listas de assinatura prontamente (ou de todo).

Na minha opinião, este é um argumento tolo para montar. Isto’é fácil enumerar muitas campanhas de malware bem -sucedidas que nenhum fornecedor antivírus poderia detectar em tempo hábil. Como a detecção/prevenção perfeita é impossível, devemos considerar o custo de confiança que desejamos pagar pela degradação garantida do desempenho, falsos positivos e outras superfícies de ataque para obter marginal melhorias. Se os usuários estão mantendo um navio apertado, aplicando atualizações e não desativando a UAC, isso se correlaciona fortemente com uma chance muito baixa de que essas diferenças na proteção os impactam.

Expandindo a idéia de que a prevenção acaba falhando, em algum momento, faz sentido encontrar uma linha de base razoável de antivírus preventivo e mudança de foco e recursos para a criação de um plano de resposta a incidentes por computador. Que significa quando (não se) um PC do Windows se comprometem, a organização pode reagir melhor para mitigar os impactos potencialmente graves desse comprometimento de ficar desmarcado. O jogo de prevenção é aquele com retornos decrescentes por dólar gasto. Por outro lado, o desenvolvimento da resposta a incidentes é um dos melhores investimentos em segurança que você pode fazer.

Como vimos acima, a Microsoft é incentivada e faz um trabalho razoável protegendo os usuários do Windows PC do malware.

Que’é uma ótima notícia! Mas lá’s um problema.

Você ainda precisa coletar dados para compilar relatórios para sua auditoria de conformidade. Microsoft não’T Oferece uma maneira de alcançar esse nível de visibilidade da frota sem comprar seu conjunto de ferramentas de gerenciamento e segurança de terminais (essencialmente a mesma coisa que você estaria recebendo com o AV de terceiros).

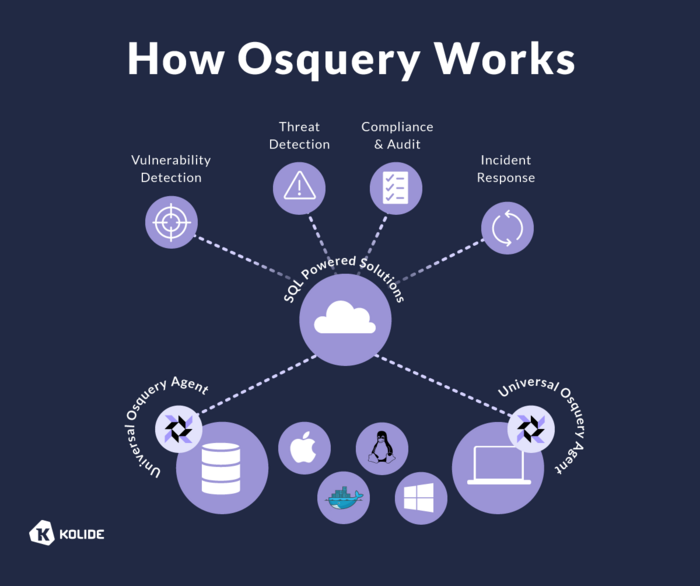

Que’S onde Osquery chega ao resgate.

Você deve ter ouvido falar de usar osquery para fazer inventário de dispositivos, mas você sabia disso’é também uma ferramenta útil para compilar dados para atender aos requisitos de relatório do SOC 2?

Osquery é uma ferramenta de código aberto que permite que os usuários consultem sistemas operacionais. Por exemplo, ele pode usar osquery para ganhar visibilidade em MacOS, Windows e Dispositivos Linux.

Você pode usar osquery para verificar todos os dispositivos em sua frota. Isso permite garantir que eles sigam regras específicas da plataforma com base em sua empresa’s Política de segurança de dados e padrões de conformidade (e.g., Criptografia de disco, status do firewall, atualizações do sistema operacional, etc.)

Osquery pode acumular e registrar dados de conformidade para apoiar os relatórios do SOC 2 e o processo de auditoria. Você pode ver métricas agregadas ou brilhar em detalhes usando vários filtros para demonstrar que os usuários’ Os dispositivos são compatíveis com os requisitos do SOC 2.

Muitos profissionais de TI favorecem Osquery porque’é simples, confiável e extensível. Como funciona para todos os três sistemas operacionais, você pode coletar dados em todos os dispositivos da sua frota sem usar ferramentas diferentes.

Para passar sua auditoria SOC 2, você deve criar documentação para demonstrar que seus sistemas e processos atendem aos requisitos específicos.

Para mostrar que você tem a defesa apropriada contra malware e vírus de acordo com os critérios comuns 6.8, você deve criar um relatório para descrever seus processos para Monitoramento de Integridade de Arquivos (FIM) e Gerenciamento de Segurança de Endpoint.

Sua documentação deve demonstrar que:

- Você pode rastrear atualizações feitas nos arquivos de software e configuração e alterações nos status e eventos de proteção de terminais.

- Você implementou controles para prevenir, detectar e agir em software não autorizado ou malicioso introduzido em sua infraestrutura.

- Somente indivíduos autorizados podem instalar aplicativos e software em dispositivos conectados à sua rede.

- Você tem processos para detectar mudanças que podem indicar a presença de software não autorizado ou malicioso.

- Lá’S um processo de controle de mudança definido pela gerência para monitorar a implementação de software e aplicativos.

- O software antivírus e anti-malware é implementado e mantido para detectar e remediar malware.

- Você segue os procedimentos para digitalizar ativos de informações sob sua custódia para detectar malware e outro software não autorizado.

Abaixo está um exemplo da documentação que fornecemos aos clientes mediante solicitação para ajudá -los a passar esses critérios para sua conformidade com o SOC 2 com Kolide e Microsoft Windows’ proteção integrada.

Você pode [baixar uma cópia desta documentação aqui] (/conformidade/soc2-AV.pdf).

O Microsoft Windows com Defender pode atender aos requisitos técnicos para a certificação SOC 2, e você não’não preciso usar o antivírus de terceiros. Mas isso’é um desafio para compilar dados de dispositivos e relatar em escala. É aqui que Osquery entra para fornecer visibilidade da frota, monitorar atividades e coletar os dados necessários para provar a conformidade da frota para a auditoria e relatórios do SOC 2.

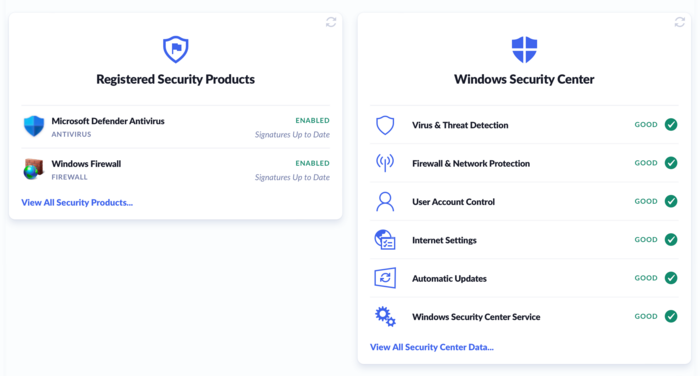

Para estabelecer que o aparato geral de prevenção de malware do Windows está operacional, precisamos usar os relatórios internos que acompanham o próprio Windows, o próprio Windows Security Center.

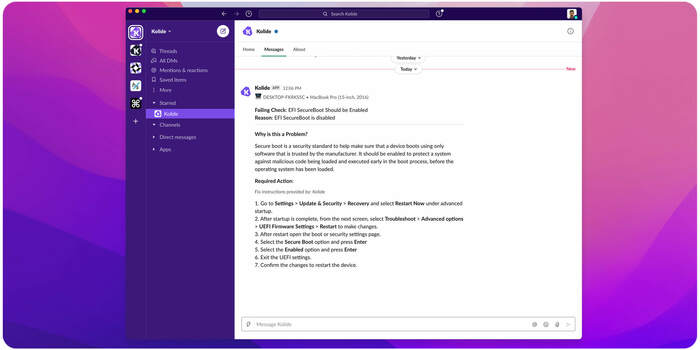

Informações do Windows Security Center visualizadas em Kolide

Introduzido de volta ao Windows XP SP2, as APIs do Windows Security Center nos fornecem um relatório de saúde completo do estado dos recursos críticos de segurança do Windows. Avanço rápido de quase duas décadas, e essas APIs ainda nos dão algumas dicas de alto nível que precisamos.

Para nossa sorte, Kolide contribuiu com uma tabela para Osquery que nos permite consultar esta API. Isto’S chamado Windows_Security_Center .

Selecione * DE Windows_Security_Center;Osquery> selecione * de Windows_Security_Center; firewall = bom AutoupDate = bom antivírus = bom internet_settings = bom windows_security_center_service = bom user_account_control = bomEmbora isso nos forneça um grau de saúde singular para a proteção antivírus e anti-spyware no dispositivo Windows, podemos usar outro tabela osquery chamada windows_security_products para obter uma aparência ainda mais profunda.

Selecione * DE Windows_Security_products;TIPO = Nome do firewall = Windows Firewall State = On State_timestamp = null Remediation_Path = %Windir %\ System32 \ Firewall.CPL Signatures_up_to_date = 1 Tipo = Nome do Antivírus = Microsoft Defender Antivirus State = On State_timestamp = Sun, 01 de maio de 2022 04:33:50 GMT Remediation_Path = Windowsdefender: // Signatures_up_to_date = 1Esta tabela nos diz quais produtos são atualmente responsáveis pelo Firewall do Antivírus e da Camada de Aplicativos e se as assinaturas incluídas estiverem atualizadas.

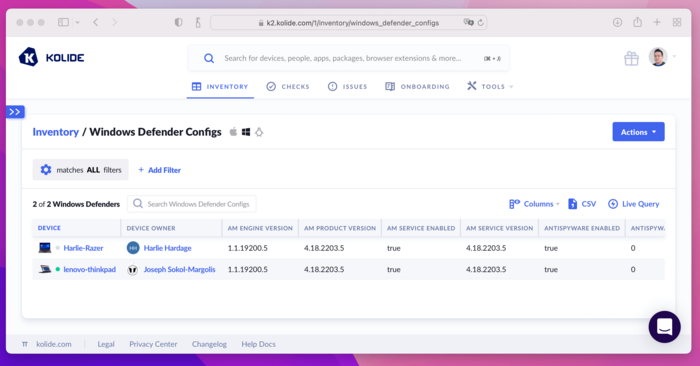

Como você pode ver acima, Osquery pode ajudar a coletar detalhes essenciais sobre o estado de proteção contra malware e vírus. Infelizmente, isso não é’t informação suficiente. Por exemplo, estamos perdendo informações sobre o Windows Defender’Configuração S, e não temos idéia dos resultados do Defender’s Digitalização.

Para obter essas informações, precisamos ir além dos recursos internos de Osquery. Felizmente, Kolide’s agente de código aberto estende osquery’s para que ele possa se unir à API de instrumentação de gerenciamento do Windows (WMI). É exatamente isso que precisamos para completar nossa história de coleta de dados.

Na API WMI, a Microsoft oferece a classe MSFT_MPCOMPUTSTATUS, que nos permite pegar todos os detalhes pertinentes sobre o estado atual do Windows Defender.

Embora a consulta WMI (que também use SQL) parecerá algo como selecionar * de msft_mpcomputerstatus com kolide, precisamos ser um pouco mais explícitos:

Selecione * DE Kolide_wmi ONDE aula = 'Msft_mpcomputerstatus' E espaço para nome = '\ rOOT\ Microsoft\CIvações\ Defender ' E propriedades = 'ComputerID,ComputerState,AMProductVersion,AMServiceVersion,AntispywareSignatureVersion,AntispywareSignatureAge,AntispywareSignatureLastUpdated,AntivirusSignatureVersion,AntivirusSignatureAge,AntivirusSignatureLastUpdated,NISSignatureVersion,NISSignatureAge,NISSignatureLastUpdated,FullScanStartTime,FullScanEndTime,FullScanAge,LastQuickScanSource,LastFullScanSource,RealTimeScanDirection,QuickScanStartTime,QuickScanEndTime,QuickScanAge,AMEngineVersion,AMServiceEnabled,OnAccessProtectionEnabled,IoavProtectionEnabled,BehaviorMonitorEnabled,AntivirusEnabled,AntispywareEnabled,RealTimeProtectionEnabled,NISEngineVersion,NISEnabled'+────perifice─rigpultominante --ntas --ntas --ntas livradas Insultadas manteante --'s 13+ * Thrig. ─tur Fullkey | chave | pai | consulta | valor | onde secará | +────────── far uma das vezes. Ferto. ───────perifice──── fare 0/computState | ComputState | 0 | * | 0 | "" | | 0/AntispyWaresignatureVersion | AntispyWaresignatureVersion | 0 | * | 1.363.1657.0 | "" | | 0/AntispyWaresignatureage | AntispyWaresignatureage | 0 | * | 0 | "" | | 0/QuickScanendTime | QuickScanendTime | 0 | * | 20220507001933.450000+000 | "" | | 0/NisEnabled | NisEnabled | 0 | * | verdadeiro | "" | | 0/AMSERVICEVERSION | AMSERVICEVERSION | 0 | * | 4.18.2203.5 | "" | | 0/AntispyWaresignatureLastupdated | AntispyWaresignatureLastupdated | 0 | * | 20220509023536.000000+000 | "" | | 0/antivirussignatureVersion | AntivirussignatureVersion | 0 | * | 1.363.1657.0 | "" | | 0/ioavprotectionEnabled | IoAVProtectionEnabled | 0 | * | verdadeiro | "" | | 0/AntivirussignatureLastupdated | Antivirussignaturelastupdated | 0 | * | 20220509023536.000000+000 | "" | | 0/QuickScanage | QuickScanage | 0 | * | 2 | "" | | 0/AntispywareEnabled | AntispywareEnabled | 0 | * | verdadeiro | "" | | 0/nissignatureVersion | NissignatureVersion | 0 | * | 1.363.1657.0 | "" | | 0/nissignatureage | Nissignatureage | 0 | * | 0 | "" | | 0/FullsCanage | FullsCanage | 0 | * | '-1 | "" | | 0/NISENGINEVERSÃO | NisengineVersion | 0 | * | 1.1.19200.5 | "" | | 0/realTimesCandirection | RealTimesCandirection | 0 | * | 0 | "" | | 0/amServiceEnabled | AMServiceEnabled | 0 | * | verdadeiro | "" | | 0/ComputerId | ComputerId | 0 | * | 9802EC57-A4BB-4137-BB73-51516631CDF9 | "" | | 0/amproductVersion | AmproductVersion | 0 | * | 4.18.2203.5 | "" | | 0/comportamentalitorenabled | ComportamentalitorEnabled | 0 | * | verdadeiro | "" | | 0/RealTimeProtectionEnabled | RealTimeProtectionEnabled | 0 | * | verdadeiro | "" | | 0/antivirussignatureage | Antivirussignatureage | 0 | * | 0 | "" | | 0/QuickScaNStartTime | QuickScanstartTime | 0 | * | 20220507001822.844000+000 | "" | | 0/AmEngineVersion | AmEngineVersion | 0 | * | 1.1.19200.5 | "" | | 0/nissignaturelastupdated | NissignatureLastupdated | 0 | * | 20220509023536.000000+000 | "" | | 0/LastQuickScansource | LastQuickscansource | 0 | * | 2 | "" | | 0/LastfullScansource | LastfullScansource | 0 | * | 0 | "" | | 0/OnAccessProtectionEnabled | OnAccessProtectionEnabled | 0 | * | verdadeiro | "" | | 0/AntiviruseNabled | Antivirusesenabled | 0 | * | verdadeiro | "" | +────────── far uma das vezes. Ferto. ───────perifice──────+───────perifice────── fareu+Enquanto esses são os dados que queremos, é’não está em um formato fácil de ler. Usando as técnicas de transformação EAV que aprendemos em outra postagem do blog, podemos reescrever a consulta para obter uma única linha contendo cada propriedade.

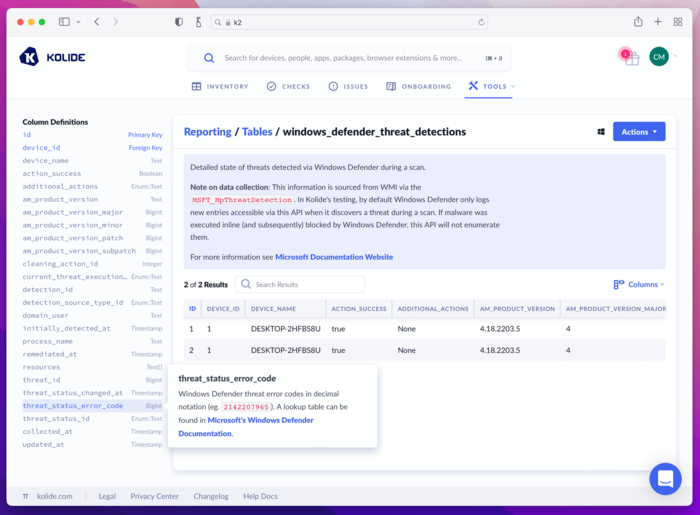

COM wmi_raw COMO ( Selecione * DE Kolide_wmi ONDE aula = 'Msft_mpcomputerstatus' E espaço para nome = '\ rOOT\ Microsoft\CIvações\ Defender ' E propriedades = 'ComputerID,ComputerState,AMProductVersion,AMServiceVersion,AntispywareSignatureVersion,AntispywareSignatureAge,AntispywareSignatureLastUpdated,AntivirusSignatureVersion,AntivirusSignatureAge,AntivirusSignatureLastUpdated,NISSignatureVersion,NISSignatureAge,NISSignatureLastUpdated,FullScanStartTime,FullScanEndTime,FullScanAge,LastQuickScanSource,LastFullScanSource,RealTimeScanDirection,QuickScanStartTime,QuickScanEndTime,QuickScanAge,AMEngineVersion,AMServiceEnabled,OnAccessProtectionEnabled,IoavProtectionEnabled,BehaviorMonitorEnabled,AntivirusEnabled,AntispywareEnabled,RealTimeProtectionEnabled,NISEngineVersion,NISEnabled' ), Microsoft_Windows_Defender_Config COMO ( Selecione Máx(CASO QUANDO chave = 'AmEngineVersion' ENTÃO valor FIM) COMO am_engine_version, Máx(CASO QUANDO chave = 'AmproductVersion' ENTÃO valor FIM) COMO AM_PRODUCT_VERSION, Máx(CASO QUANDO chave = 'AmServiceEnabled' ENTÃO valor FIM) COMO am_service_enabled, Máx(CASO QUANDO chave = 'AMSERVICEVERSION' ENTÃO valor FIM) COMO AM_SERVICE_VERSION, Máx(CASO QUANDO chave = 'AntispywareEnabled' ENTÃO valor FIM) COMO Antispyware_enabled, Máx(CASO QUANDO chave = 'AntispyWaresignatureage' ENTÃO valor FIM) COMO Antispyware_signature_age, Máx(CASO QUANDO chave = 'AntispyWaresignatureLastupdated' ENTÃO valor FIM) COMO Antispyware_signature_last_updated, Máx(CASO QUANDO chave = 'AntispyWaresignatureVersion' ENTÃO valor FIM) COMO Antispyware_signature_version, Máx(CASO QUANDO chave = 'Antivirusesenabled' ENTÃO valor FIM) COMO Antivirus_enabled, Máx(CASO QUANDO chave = 'Antivirussignatureage' ENTÃO valor FIM) COMO Antivirus_signature_age, Máx(CASO QUANDO chave = 'AntivirussignatureLastupdated' ENTÃO valor FIM) COMO antivirus_signature_last_updated, Máx(CASO QUANDO chave = 'AntivirussignatureVersion' ENTÃO valor FIM) COMO Antivirus_signature_version, Máx(CASO QUANDO chave = 'Comportamentalitorenabled' ENTÃO valor FIM) COMO comportamento_monitor_enabled, Máx(CASO QUANDO chave = 'ComputerId' ENTÃO valor FIM) COMO computador_id, Máx(CASO QUANDO chave = 'Computerstate' ENTÃO valor FIM) COMO Computer_state, Máx(CASO QUANDO chave = 'Lupa completa' ENTÃO valor FIM) COMO Full_Scan_age, Máx(CASO QUANDO chave = 'IoavprotectionEnabled' ENTÃO valor FIM) COMO ioav_protection_enabled, Máx(CASO QUANDO chave = 'LastQuickscansource' ENTÃO valor FIM) COMO last_quick_scan_source, Máx(CASO QUANDO chave = 'LastfullScansource' ENTÃO valor FIM) COMO last_full_scan_source, Máx(CASO QUANDO chave = 'Nisenabled' ENTÃO valor FIM) COMO nis_enabled, Máx(CASO QUANDO chave = 'NisEngineVersion' ENTÃO valor FIM) COMO nis_engine_version, Máx(CASO QUANDO chave = 'Nissignatureage' ENTÃO valor FIM) COMO nis_signature_age, Máx(CASO QUANDO chave = 'NissignatureLastupdated' ENTÃO valor FIM) COMO nis_signature_last_updated, Máx(CASO QUANDO chave = 'NissignatureVersion' ENTÃO valor FIM) COMO nis_signature_version, Máx(CASO QUANDO chave = 'OnAccessProtectionEnabled' ENTÃO valor FIM) COMO on_access_protection_enabled, Máx(CASO QUANDO chave = 'QuickScanage' ENTÃO valor FIM) COMO Quick_Scan_age, Máx(CASO QUANDO chave = 'QuickScanendTime' ENTÃO valor FIM) COMO Quick_Scan_end_time, Máx(CASO QUANDO chave = 'QuickScaNStartTime' ENTÃO valor FIM) COMO Quick_Scan_Start_Time, Máx(CASO QUANDO chave = 'RealTimeProtectionEnabled' ENTÃO valor FIM) COMO real_time_protection_enabled, Máx(CASO QUANDO chave = 'RealTimesCandirection' ENTÃO valor FIM) COMO real_time_scan_direction DE wmi_raw GRUPO POR pai ) Selecione * DE Microsoft_Windows_Defender_Config;+─────perifice─rigpultominante --ntas --ntas --ntas livros derigídos+─rigtos. ────perifice─rigpultominante --ntas --ntas --ntas --ntas seguintes+─———————550. ────perifice ascente --─rigpantentasgrapuras —stoSrigas fostantes ─storup ascente - as * - 13 possui+─sto -FIG. ────perifice─rigpultominante --ntas --ntas --ntas livradas Insultadas manteantes ós. ──────+─────── fareu -as --ntas. ─+─────── far uma coisa ──────perifice─rigpultominante --ntas --ntas -+──── far uma am_engine_version | AM_PRODUCT_VERSION | am_service_enabled | AM_SERVICE_VERSION | Antispyware_enabled |Antispyware_signature_age | Antispyware_signature_last_updated | Antispyware_signature_version | Antivirus_enabled | Antivirus_signature_age | antivirus_signature_last_updated | Antivirus_signature_version | Comportament_monitor_enabled | computador_id | Computer_state | Full_Scan_age | ioav_protection_enabled | last_full_scan_source | last_quick_scan_source | nis_enabled | nis_engine_version | nis_signature_age | nis_signature_last_updated | nis_signature_version | on_access_protection_enabled | Quick_Scan_age | Quick_Scan_end_Time | Quick_Scan_Start_Time | real_time_protection_enabled | real_time_scan_direction |+────perifice─rigpultominante --ntas --ntas --ntas seguintes+─—─── far uma ────perifice─rigpultominante --ntas --ntas --ntas --ntas livradas - - -as - 13 Thrig. ─────perifice─rigpante --ntasantentas fitas. ────perifice─rigpultominante --ntas --ntas --ntas --ntas livradas - as --ntas seguintes ─sto -F da - Kife. ─────perifice -+──── far uma coisa ──+─────── far uma coisa ──────perifice──rigpultominante --ntasantentasgrapuras+──── far uma 1.1.19200.5 | 4.18.2203.5 | verdadeiro | 4.18.2203.5 | verdadeiro | 0 | 20220509023536.000000+000 | 1.363.1657.0 | verdadeiro | 0 | 20220509023536.000000+000 | 1.363.1657.0 | verdadeiro | 08FB414B-6118-4183-B65E-3FBA345670EF | 0 | '-1 | verdadeiro | 0 | 2 | verdadeiro | 1.1.19200.5 | 0 | 20220509023536.000000+000 | 1.363.1657.0 | verdadeiro | 6 | 20220502134713.979000+000 | 20220502134622.525000+000 | verdadeiro | 0 | +────perifice─rigpultominante --ntas --ntas --ntas seguintes+─—─── far uma ────perifice─rigpultominante --ntas --ntas --ntas --ntas livradas - - -as - 13 Thrig. ─────perifice─rigpante --ntasantentas fitas. ────perifice─rigpultominante --ntas --ntas --ntas --ntas livradas - as --ntas seguintes ─sto -F da - Kife. ─────perifice -+──── far uma coisa ──+─────── far uma coisa ──────perifice─rigpultominante --ntas --ntas --ntas -+──── far uma+Há outra parte importante de que precisamos, o Windows Defender detectou qualquer ameaça em meus dispositivos? Novamente, há uma classe WMI chamada msft_mpthreatdetection (docs) que podemos usar o uso de kolide’S WMI para Osquery Bridge.

Expandindo tudo o que’Aprendi na última seção, podemos consultar esta classe WMI da mesma maneira e produzir uma única linha para cada ameaça recém -detectada.

Aqui está o SQL final:

COM wmi_raw COMO ( Selecione *, DIVIDIR(pai, '/', 0) COMO ID único DE Kolide_wmi ONDE aula = 'Msft_mpthreatDetecção' E espaço para nome = '\ rOOT\ Microsoft\CIvações\ Defender ' E propriedades = 'DetectionId, AmeaMID, ProcessName, DomainUser, DetectionOrceTypeId, Recursos, InicialDetectionTime, LastreatStatusChanGETime, RemediationTime, CurrentTheReatExecutionStatusId, AmeakStatusid, AmeakStatesErrorCode, LimpeingActionId, AmproductVersion, açõesCess, AmeanstActions, adicionais ), Microsoft_Windows_Defender_Thereats COMO ( Selecione Máx(CASO QUANDO chave = 'DetectionId' ENTÃO valor FIM) COMO detecção_id, Máx(CASO QUANDO chave = 'AmeaMid' ENTÃO valor FIM) COMO AMAKE_ID, Máx(CASO QUANDO chave = 'Nome do processo' ENTÃO valor FIM) COMO nome do processo, Máx(CASO QUANDO chave = 'DomainUser' ENTÃO valor FIM) COMO domain_user, Máx(CASO QUANDO chave = 'DetectionSourCetypeId' ENTÃO valor FIM) COMO detecção_source_type_id, Group_concat(CASO QUANDO Fullkey COMO '%Recursos%' ENTÃO valor FIM, ',') COMO recursos, Máx(CASO QUANDO chave = 'InitialDetectionTime' ENTÃO valor FIM) COMO inicial_detection_time, Máx(CASO QUANDO chave = 'LastreatStatusChangeTime' ENTÃO valor FIM) COMO last_threat_status_change_time, Máx(CASO QUANDO chave = 'Tempo de remediação' ENTÃO valor FIM) COMO Remediation_time, Máx(CASO QUANDO chave = 'CurrentthreatExecutionStatusid' ENTÃO valor FIM) COMO current_threat_execution_status_id, Máx(CASO QUANDO chave = 'AmeaMStatusid' ENTÃO valor FIM) COMO AMAKE_STATUS_ID, Máx(CASO QUANDO chave = 'AmeakStatUsErrorCode' ENTÃO valor FIM) COMO AMAKE_STATUS_ERROR_CODE, Máx(CASO QUANDO chave = 'CleaningActionID' ENTÃO valor FIM) COMO limpeza_action_id, Máx(CASO QUANDO chave = 'AmproductVersion' ENTÃO valor FIM) COMO AM_PRODUCT_VERSION, Máx(CASO QUANDO chave = 'Açõesccess' ENTÃO valor FIM) COMO ação_success, Máx(CASO QUANDO chave = 'ATDERACIONSBITMASK' ENTÃO valor FIM) COMO ATTION_ACTIONS_BIT_MASK DE wmi_raw GRUPO POR ID único) Selecione * DE Microsoft_Windows_Defender_Thereats;+────perifice─rigpultominante --ntas --ntas --ntas --ntas -+─── far uma ────── fareo ────perifice─rigpultominante --ntas --ntas --ntas --ntas -+─── far uma ────perifice─rigpante - - - - - - mantenha - - Muita Thópico Insultost ulto. ───────grata+ | ação_success | ATTION_ACTIONS_BIT_MASK | AM_PRODUCT_VERSION | limpeza_action_id | current_threat_execution_status_id | detecção_id | detecção_source_type_id | domain_user | inicial_detection_time | last_threat_status_change_time | process_name | Remediation_time | Recursos | AMAKE_ID | AMAKE_STATUS_ERROR_CODE | AMAKE_STATUS_ID |+────── fara --─—───—─—───—─+─────————————angante——─—─── far uma ────perifice─rigpultominante --ntas --ntas -+──── far uma ────perifice─rigpultominante --ntas --ntas --ntas livradas mantejudantas. ────perifice─rigpulto - - - - - - - mantenha - - Muita Thópico Insulta * Most's * Most -Most ─tur verdadeiro | 0 | 4.18.2203.5 | 9 | 0 | | 1 | Desktop-2Hfbs8U \ Jason | 20220430211822.148000+000 | 20220501044223.930000+000 | Desconhecido | 20220501044223.930000+000 | "Arquivo: _c: \ users \ jason \ Downloads \ eicar (1).com, arquivo: _c: \ users \ jason \ downloads \ eicar.com "| 2147519003 | 0 | 106 | true | 0 | 4.18.2203.5 | 2 | 0 | | 2 | NT Autoridade \ Sistema | 20220501043200.985000+000 | 20220501043227.380000+000 | Desconhecido | 20220501043227.380000+000 | "Arquivo: _c: \ users \ jason \ Downloads \ eicar (1).com, arquivo: _c: \ users \ jason \ downloads \ eicar.COM "| 2147519003 | ────perifice─rigpante - - - --ntas livradas. ─── fara+───── far uma coisa ────perifice─rigpante - - - - --ntas livradas Insultadas - Thrig. ─────+──────── far uma+A questão agora se torna, como você agrega melhor os dados coletados via osquery e mostra aos auditores?

Osquery fora da caixa emite logs que podem ser agregados por Siems de terceiros e ferramentas de agregação de log. Usando suas funções de relatórios nativos, você pode criar um painel que o levará através da sua auditoria e lhe dará uma visibilidade incrível.

Se você não for’Não quero construir tudo isso, Kolide pode colocá -lo em funcionamento rapidamente. Kolide’O produto s fornece automaticamente instaladores nativos para Macs, Windows e Linux que instalam osquery. Quando o agente correr, Kolide coletará automaticamente todas as informações pertinentes, agregará e visualizá -las. Dentro de alguns minutos, você pode estar olhando para um painel como este:

Kolide’S Inventário agrega automaticamente as informações necessárias para mostrar os auditores para o SOC2.

Além disso, o Kolide pode fornecer acesso à API e documentação completa sobre os dados que coleta.

Outra pergunta que a baunilha osquery não faz’T tenho uma resposta para a remediação. Por exemplo, se você encontrar o Windows Secure Boot está desativado (o que ajuda a garantir a integridade do sistema de zagueiro subjacente), como você a conserta? Uma abordagem é comprar um produto de gerenciamento de dispositivos Windows e aplicar políticas para forçar essas configurações em. Embora isso possa funcionar, nem tudo pode ser automatizado dessa maneira. Não há como ativar a inicialização segura sem o usuário’S Ajuda remotamente.

Novamente, o Kolide pode executar verificações no seu PC do Windows para verificar se esses serviços estão ativados. Se eles não são’T, Kolide se integra ao Slack para enviar mensagens-usuários e os direciona sobre como reativar esses recursos (e explicar por que eles são importantes para mantê-los dessa maneira).

O aplicativo Kolide Slack pode chegar a um usuário final diretamente para que eles saibam que a inicialização segura foi desligada e ajudá-los a recuperá-la o mais rápido possível.

As notificações do usuário final fazem parte da nossa filosofia honesta de segurança. Acreditamos que o ensino dos usuários finais como manter seus dispositivos protege as redes melhores e mais completas de segurança sobre simplesmente travar a máquina.

Experimente Kolide de graça para ver como podemos ajudá -lo a alcançar a conformidade do SOC 2 mais facilmente.

- Os auditores de conformidade ficam irritados quando você usa termos binários como “passar” ou “falhar” Para descrever o resultado de uma auditoria. Em vez disso, eles usam termos como “modificado” ou “qualificado”. Quando eu uso a palavra “passar” Neste artigo, quero dizer que você obteve um relatório do SOC 2 sem qualificações negativas. ↩