Resumo do artigo: Como ligar o firewall no Windows 10

1. Windows Defender Firewall com Segurança Avançada (WFAS) é um importante recurso do firewall para proteger seu dispositivo.

2. O Firewall do Windows Defender permite criar regras que determinam as permissões de tráfego de rede.

3. Ele suporta a segurança do Internet Protocol (IPSEC) para autenticação e criptografia.

4. O programa do painel de controle de firewall do Windows Defender é adequado para ambientes domésticos, enquanto o snap-in do WFAS MMC fornece mais controle para ambientes corporativos de negócios.

5. Windows Pro, Windows Enterprise, Windows Pro Education/SE e Windows Education Editions Suporte Firewall do Windows.

6. Os direitos à licença do Windows Firewall são concedidos com base em licenças específicas.

7. O Windows Defender Firewall com segurança avançada é uma parte crucial de um modelo de segurança em camadas e fornece filtragem de tráfego de rede baseada em host.

8. Reduz o risco de ameaças à segurança da rede e salvaguardas de dados confidenciais.

9. O firewall do Windows Defender estende o valor dos investimentos existentes e pode trabalhar ao lado de soluções de segurança de rede não-Microsoft.

10. O feedback pode ser enviado e visualizado para o artigo sobre como ativar o firewall no Windows 10.

15 perguntas únicas sobre como ligar o firewall no Windows 10

1. Como posso ativar o firewall do Windows no Windows 10?

Responder:

Para ativar o firewall do Windows no Windows 10, siga estas etapas: …

2. Qual é o objetivo do Windows Defender Firewall com segurança avançada?

Responder:

O Windows Defender Firewall com segurança avançada fornece filtragem de tráfego de rede baseada em host e aprimora a segurança do dispositivo, bloqueando o tráfego não autorizado.

3. O Windows Defender Firewall protege meu dispositivo contra ameaças à segurança da rede?

Responder:

Sim, o firewall do Windows Defender reduz a superfície de ataque de um dispositivo, tornando -o menos vulnerável a ameaças à segurança.

4. A criptografia de suporte do Windows Defender Firewall?

Responder:

Sim, o Windows Defender Firewall suporta a Internet Protocol Security (IPSEC), que pode criptografar o tráfego de rede para evitar acesso não autorizado aos dados.

5. Como o Firewall do Windows Defender difere do Programa do Painel de Controle de Firewall do Windows Defender?

Responder:

O programa do painel de controle de firewall do Windows Defender é adequado para ambientes domésticos, enquanto o Windows Defender Firewall com segurança avançada oferece mais controle para ambientes empresariais.

6. Posso ativar o firewall do Windows em todas as edições do Windows?

Responder:

Não, Windows Pro, Windows Enterprise, Windows Pro Education/SE e Windows Education Editions Suporte.

7. O que preciso para ativar o firewall do Windows no meu dispositivo?

Responder:

Verifique se a sua edição do Windows é suportada e verifique se você possui os direitos de licenciamento necessários.

8. Como o Windows Defender Firewall fornece segurança adicional para o meu dispositivo?

Responder:

O Firewall do Windows Defender reduz o risco de ameaças de segurança da rede e salvaguardas dados confidenciais, fornecendo filtragem e integração de tráfego de rede com IPSEC.

9. O Windows Defender Firewall funciona com outras soluções de segurança de rede não-Microsoft?

Responder:

Sim, o Windows Defender Firewall foi projetado para complementar as soluções existentes de segurança de rede de rede existentes por meio de uma API documentada.

10. Como posso fornecer feedback sobre o artigo para ativar o firewall no Windows 10?

Responder:

Você pode enviar e visualizar feedback para o artigo seguindo o link fornecido.

11. O Windows Defender Firewall está disponível apenas no Windows 10?

Responder:

Não, o Windows Defender Firewall está disponível no Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 e Windows Server 2008 R2 também.

12. Quais são os requisitos de licenciamento para o Windows Defender Firewall?

Responder:

Os direitos de licenciamento do Windows Defender Firewall variam com base nas edições Windows específicas, como Windows Pro/Pro Education/Se, Windows Enterprise E3/E5 e Windows Education A3/A5.

13. O Windows Defender Firewall impedirá os analisadores de pacotes de rede de ler o tráfego da rede?

Responder:

Sim, o Windows Defender Firewall, quando configurado com o IPSEC, pode exigir que certos tráfego de rede sejam criptografados, impedindo que ele seja lido por analisadores de pacotes de rede maliciosos.

14. Existem benefícios adicionais do uso do Windows Defender Firewall com segurança avançada?

Responder:

O firewall do Windows Defender reduz a superfície de ataque de um dispositivo, protege dados confidenciais e amplia o valor dos investimentos existentes, sendo um recurso interno que não requer hardware ou software adicional.

15. Como o Windows Defender Firewall contribui para a estratégia de isolamento da minha rede?

Responder:

Windows Defender Firewall, em combinação com o IPSEC, pode aplicar configurações de segurança apropriadas a diferentes tipos de redes, ajudando a isolar sua rede e proteger contra acesso não autorizado.

Como ligar o firewall no Windows 10

Em qualquer um dos cenários acima, uma vez adicionados essas regras, elas devem ser excluídas para gerar o prompt novamente. Caso contrário, o tráfego continuará sendo bloqueado.

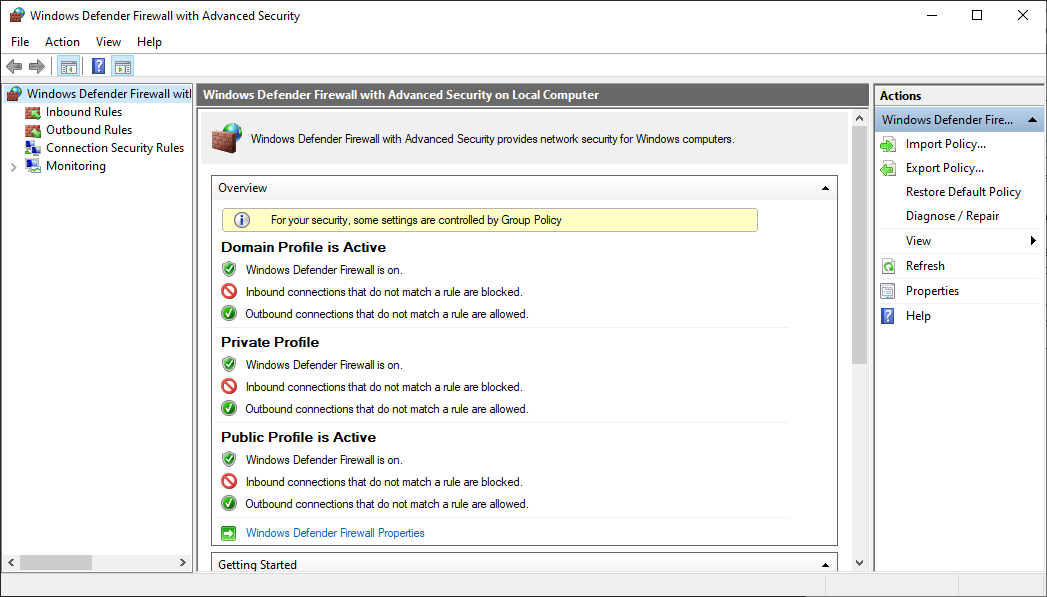

Windows Defender Firewall com segurança avançada

Este tópico é uma visão geral do Windows Defender Firewall com recursos avançados de segurança (WFAs) e Segurança do Protocolo da Internet (IPSEC).

Visão geral do Windows Defender Firewall com segurança avançada

Windows Defender Firewall no Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 e Windows Server 2008 R2 é um firewall anfitrião com estado que ajuda a proteger o dispositivo, permitindo que você crie regras que determinem qual tráfego de rede é permitido entrar no dispositivo a partir da rede e qual tráfego de rede o dispositivo é permitido enviar para a rede. O Windows Defender Firewall também suporta a Internet Protocol Security (IPSEC), que você pode usar para exigir autenticação de qualquer dispositivo que esteja tentando se comunicar com seu dispositivo. Quando a autenticação é necessária, dispositivos que não podem ser autenticados como um dispositivo confiável não podem se comunicar com seu dispositivo. Você também pode usar o IPSEC para exigir que certos tráfego de rede sejam criptografados para impedir que ele seja lido por analisadores de pacotes de rede que podem ser anexados à rede por um usuário malicioso.

O firewall do Windows Defender com o Snap-In Advanced Security MMC é mais flexível e fornece muito mais funcionalidade do que a interface Firewall do Windows Defender, favorável ao consumidor, encontrada no painel de controle. Ambas as interfaces interagem com os mesmos serviços subjacentes, mas fornecem diferentes níveis de controle sobre esses serviços. Embora o programa do painel de controle de firewall do Windows Defender possa proteger um único dispositivo em um ambiente doméstico, ele não fornece recursos suficientes de gerenciamento ou segurança centralizados para ajudar a garantir um tráfego de rede mais complexo encontrado em um ambiente típico de negócios empresariais.

Requisitos de edição e licenciamento do Windows

A tabela a seguir lista as edições do Windows que suportam o Windows Firewall:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Educação do Windows |

|---|---|---|---|

| Sim | Sim | Sim | Sim |

Os direitos à licença do Windows Firewall são concedidos pelas seguintes licenças:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Educação do Windows A3 | Educação do Windows A5 |

|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim |

Para obter mais informações sobre o licenciamento do Windows, consulte Visão geral do Windows Licensing.

Descrição do recurso

Windows Defender Firewall com segurança avançada é uma parte importante de um modelo de segurança em camadas. Ao fornecer filtragem de tráfego de rede bidirecional baseada no hospedeiro para um dispositivo, o Windows Defender Firewall bloqueia o tráfego de rede não autorizado que flui para dentro ou para fora do dispositivo local. O Firewall do Windows Defender também funciona com a conscientização da rede para que possa aplicar configurações de segurança apropriadas aos tipos de redes às quais o dispositivo está conectado. O Windows Defender Firewall and Internet Protocol Security (IPSEC) As configurações de segurança são integradas a um único console de gerenciamento do Microsoft (MMC) chamado Windows Defender Firewall; portanto, o Windows Defender Firewall também é uma parte importante da estratégia de isolamento da sua rede.

Aplicações práticas

Para ajudar a enfrentar seus desafios de segurança de rede organizacional, o Windows Defender Firewall oferece os seguintes benefícios:

- Reduz o risco de ameaças à segurança da rede. O firewall do Windows Defender reduz a superfície de ataque de um dispositivo, fornecendo uma camada extra para o modelo de defesa em profundidade. Reduzir a superfície de ataque de um dispositivo aumenta a capacidade de gerenciamento e diminui a probabilidade de um ataque bem -sucedido.

- Proteger dados confidenciais e propriedade intelectual. Com sua integração com o IPSec, o Windows Defender Firewall fornece uma maneira simples de aplicar comunicações de rede de ponta a ponta autenticadas e de ponta a ponta. Ele fornece acesso escalável e em camadas a recursos de rede confiáveis, ajudando a fazer cumprir a integridade dos dados e, opcionalmente, ajudando a proteger a confidencialidade dos dados.

- Estende o valor dos investimentos existentes. Como o Windows Defender Firewall é um firewall baseado em host que está incluído no sistema operacional, não há outro hardware ou software necessário. O Windows Defender Firewall também foi projetado para complementar as soluções existentes de segurança de rede de rede existentes por meio de uma interface de programação de aplicativos documentada (API).

Opinião

Envie e veja o feedback para

Como ligar o firewall no Windows 10

Você pode ser obrigado a ativar o firewall do Windows pelo seu trabalho. Ou desativá -lo para usar software alternativo com base em sua empresa’S Políticas de segurança.

No Microsoft Windows 8 e 10, você recebe um utilitário de firewall pré-instalado. No entanto, pode ser desativado por padrão. Você sempre deve verificar se está ativado, pois é um importante recurso de segurança para proteger seu sistema. Abaixo, você pode encontrar as etapas a seguir para ativar ou desativar esse recurso nessas versões do Windows.

Permitindo o seu firewall do Windows

Cuidado: você deve ter apenas um firewall de software ativado por vez. Se você tem um antivírus ou outro programa de segurança instalado com seu próprio recurso de firewall, certifique -se de desativar isso primeiro.

- Abra o painel de controle no Windows.

- Clique em Sistema e Segurança.

- Clique em Firewall do Windows.

- Se o seu firewall estiver desativado, você’verá o firewall do Windows marcado “Desligado.” Para ativá -lo, no painel de navegação esquerda, você pode clicar em Ligue ou desative o firewall do Windows.

- Na janela Personalizar Configurações, selecione Ligue o Windows Firewall e clique em OK.

Bom trabalho! Se você também tem um dispositivo Apple, aqui’são as instruções necessárias para verificar suas configurações de firewall para um mac.

O que é um firewall?

Um firewall é um sistema de segurança de rede projetado para evitar acesso não autorizado a ou de uma rede privada.

É uma prática recomendada de segurança usar um firewall, especialmente para empresas que possuem dados confidenciais do cliente para proteger. Habilitar seu firewall é uma política de segurança e procedimento comum para proteger você e sua empresa.

Você pode implementar um firewall em hardware e software, ou uma combinação de ambos. Freqüentemente, as empresas usam firewalls de rede para impedir que usuários não autorizados da Internet acessem redes privadas conectadas à Internet. Os firewalls são especialmente importantes para proteger intranets. Todas as mensagens que entram ou deixam a intranet passam pelo firewall, que examina cada mensagem e bloqueia aqueles que não atendem aos critérios de segurança especificados.

Sua empresa tem uma política sobre o uso de firewalls?

O Windows Firewall é suficiente em 2023? (Prós e contras do Windows Defender)

Você está se perguntando se deve usar o Windows Defender? Aceção da opção padrão, deixa um gosto ruim na boca? Antes de anotá -lo, aprenda sobre os prós e contras do zagueiro e decida se o Windows Firewall é suficiente em 2021.

Deixar as coisas para funcionar no padrão sem a verificação tripla pode trazer ansiedade a algumas pessoas, especialmente quando se trata de manter sua tecnologia segura. Que’é por que confiar no programa antivírus padrão em máquinas Windows parece uma armadilha.

Nós entendemos. Só porque isso’é o padrão que não’t significa você’vou fazer menos pesquisas!

O zagueiro do Microsoft Antivirus (geralmente referido simplesmente como Windows Defender) é o programa antivírus padrão do Windows. Foi lançado pela primeira vez como um programa anti-spyware gratuito para download para Windows XP e depois foi enviado com Windows Vista e Windows 7.

Agora, ele evoluiu para um programa antivírus completo, substituindo o Microsoft Security Essentials, como parte do Windows 8 e versões posteriores.

Windows Firewall é um aspecto deste programa. Relatórios em 2016 revelaram que’não é consistente na proteção que ele fornece – mas e em 2021? Agora é o melhor programa antivírus?

Para ajudá -lo com essas perguntas, aqui’É uma rápida olhada nos prós e contras de usar o Windows Defender:

| Prós do Windows Defender | Contras do Windows Defender |

| Consistência aprimorada nos testes antivírus | Falta painel integrado para todos os dispositivos usando o Windows Defender |

| Grátis e embutido para dispositivos Microsoft | Sem responsabilidade se o computador estiver infectado por malware |

| Software discreto | Recursos limitados para uso em larga escala |

| Fácil de usar | Atrasa a instalação de aplicativos usados com frequência |

| Recursos abrangentes para uso doméstico |

Neste artigo, discutiremos o que cada Pro e Con. No final deste artigo, você’Será capaz de conhecer os prós e os contras do Windows Defender, e se você o usar para sua empresa.

Prós do Windows Defender

- Consistência aprimorada nos testes antivírus

- Grátis e embutido para dispositivos Microsoft

- Software discreto

- Fácil de usar

- Recursos abrangentes para uso doméstico

Consistência aprimorada nos testes antivírus

De acordo com o site de teste antivírus, AV-Test.Org, Windows Defender versão 4.18 mostrou uma taxa de detecção e prevenção de 100% de malware – uma forte melhoria da versão de 2016. Esta versão do Windows Defender é a mais recente instalada nos dispositivos da Microsoft, mas as atualizações de segurança são lançadas com frequência e precisam ser atualizadas.

Grátis e embutido para dispositivos Microsoft

Os dispositivos Microsoft usando o Windows 8 e acima têm o Windows Defender pré-instalado em seu sistema operacional. Este é um grande benefício para quem não’quero ir baixar o novo software antivírus para sua estação de trabalho.

Isso também ajuda os usuários a proteger seu sistema logo de cara. Eles ganharam’É preciso me preocupar em não ser protegido quando eles configuram sua estação de trabalho.

Software discreto

Windows Defender é executado em segundo plano. Não’T tem algum ícones grandes que pegam sua tela enquanto protegem seu computador contra ameaças à segurança. Também não’t Aumente muito poder de processamento em seu computador.

Fácil de usar

Isto’já está lá quando você instala o sistema operacional do Windows e a tela mostrando os serviços é realmente direta. O formato é intuitivo, e fazer configurações especializadas para o seu firewall é fácil de entender.

Recursos abrangentes para uso doméstico

Possui os recursos padrão para pessoas que usam seus computadores para uso pessoal. Ele vem com proteção contra vírus e ameaças, firewall e proteção de rede, controle de aplicativos e navegador, opções familiares e desempenho de desempenho e estatísticas de saúde.

E para a maioria da população de usuários leves de computador e internet, esses recursos (junto com outras práticas de segurança como Spam & CyberCrime Acondness) são suficientes para proteger seu PC de intenções maliciosas.

Contras do Windows Defender

- Falta painel integrado para todos os dispositivos usando o Windows Defender

- Sem responsabilidade se o computador estiver infectado por malware

- Recursos limitados para uso em larga escala

- Atrasa a instalação de aplicativos usados com frequência

Falta painel integrado para todos os dispositivos usando o Windows Defender

Embora o Windows Defender seja uma boa opção para computadores pessoais, ele não possui um painel que permita monitorar todos os dispositivos sob uma rede. Isso limita sua funcionalidade para o uso em larga escala e força as empresas a procurar outro lugar para um melhor controle de rede.

Sem responsabilidade se um O computador está infectado por malware

Ao contrário de outros programas antivírus, a Microsoft declara explicitamente em seus termos e condições que eles não são responsáveis por qualquer vírus ou malware que infecte seu computador. A falta de responsabilidade pode ser desanimadora para alguns usuários.

Recursos limitados para uso em larga escala

Além de não ter um painel integrado para todos os dispositivos, o Windows Defender também não possui outros recursos para uso em larga escala que outros programas antivírus têm. Isto’S Tinheiro para fazer subsídios especiais para alguns usuários, recursos avançados para usuários mais avançados não são tão fáceis de acessar, a proteção de phishing é limitada aos navegadores da Web da Microsoft (a menos que você use uma extensão para outros).

Atrasa a instalação de aplicativos usados com frequência

Defender do Windows, em um PC padrão, diminui a instalação de aplicativos usados com frequência em 35%. A desaceleração da instalação é importante para saber se a velocidade é o fator mais alto para sua satisfação com o uso de um PC.

Prestes a proteger seu PC com o Windows Defender?

Lembre -se de que o Windows Defender é o programa antivírus padrão do Windows e que possui os seguintes prós e contras:

Prós do Windows Defender

- Consistência aprimorada nos testes antivírus

- Grátis e embutido para dispositivos Microsoft

- Software discreto

- Fácil de usar

- Recursos abrangentes para uso doméstico

Contras do Windows Defender

- Falta painel integrado para todos os dispositivos usando o Windows Defender

- Sem responsabilidade se o computador estiver infectado por malware

- Recursos limitados para uso em larga escala

- Atrasa a instalação de aplicativos usados com frequência

Resumindo: Se você’re em um computador Windows, você deve tirar proveito do que você já tem. O Windows Defender tem bons recursos para uso pessoal em 2021. No entanto, não deve ser o apenas Software de segurança ou prática que você implementa em sua máquina, especialmente se você’está usando seu PC para fins de trabalho.

Na sua’Percebi clientes que precisam de mais informações sobre como proteger sua empresa’s rede. Temos um centro de aprendizado dedicado com artigos sobre segurança cibernética para você; Afinal, isso’não é mais suficiente para ter apenas um programa antivírus instalado. Ler “ Como proteger sua empresa’s rede (e por que o antivírus não’t suficiente) ” Para saber mais sobre como proteger sua empresa.

Melhores práticas para configurar o Windows Defender Firewall

O Firewall do Windows Defender com segurança avançada fornece filtragem de tráfego de rede bidirecional baseada no hospedeiro e bloqueia o tráfego de rede não autorizado que flui para dentro ou para fora do dispositivo local. Configurando o firewall do Windows com base nas seguintes práticas recomendadas pode ajudá -lo a otimizar a proteção para dispositivos em sua rede. Essas recomendações abrangem uma ampla gama de implantações, incluindo redes domésticas e sistemas de desktop/servidor corporativos.

Para abrir o firewall do Windows, vá para o Começar menu, selecione Correr, tipo Wf.MSc, e depois selecione OK. Veja também Open Windows Firewall.

Mantenha as configurações padrão

Ao abrir o firewall do Windows Defender pela primeira vez, você pode ver as configurações padrão aplicáveis ao computador local. O painel de visão geral exibe configurações de segurança para cada tipo de rede à qual o dispositivo pode se conectar.

Figura 1: Firewall do Windows Defender

- Perfil de domínio: Usado para redes onde há um sistema de autenticação de conta contra um controlador de domínio do Active Directory

- Perfil privado: Projetado para e melhor usado em redes privadas, como uma rede doméstica

- Perfil público: Projetado com maior segurança em mente para redes públicas, como pontos de acesso Wi-Fi, cafeterias, aeroportos, hotéis ou lojas

Veja as configurações detalhadas para cada perfil clicando com o botão direito do mouse no nível superior Windows Defender Firewall com segurança avançada nó no painel esquerdo e depois selecionando Propriedades.

Mantenha as configurações padrão no Windows Defender Firewall sempre que possível. Essas configurações foram projetadas para proteger seu dispositivo para uso na maioria dos cenários de rede. Um exemplo -chave é o comportamento do bloco padrão para conexões de entrada.

Figura 2: Configurações de entrada/saída padrão

Para manter a segurança máxima, não altere a configuração de bloco padrão para conexões de entrada.

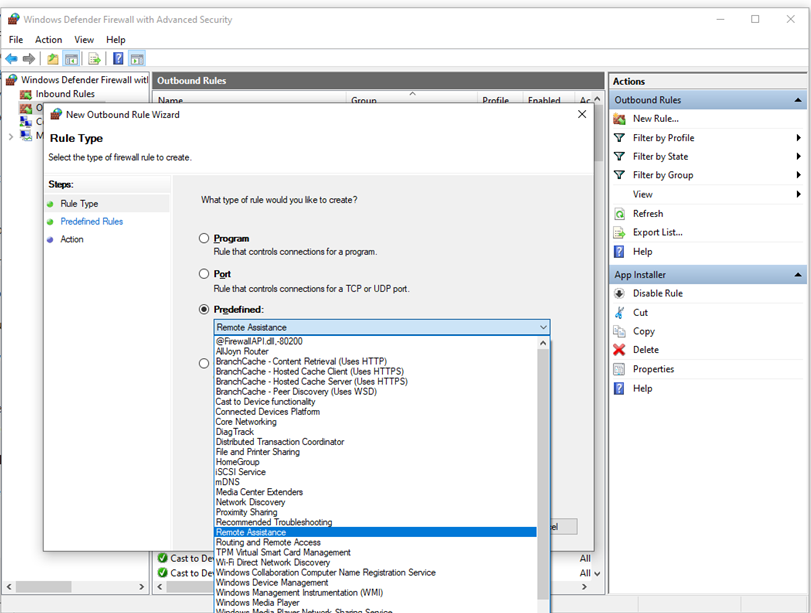

Entender a precedência da regra para regras de entrada

Em muitos casos, um próximo passo para os administradores será personalizar esses perfis usando regras (às vezes chamadas de filtros) para que eles possam trabalhar com aplicativos de usuário ou outros tipos de software. Por exemplo, um administrador ou usuário pode optar por adicionar uma regra para acomodar um programa, abrir uma porta ou protocolo ou permitir um tipo predefinido de tráfego.

Esta tarefa de adição de regras pode ser realizada clicando com o botão direito do mouse Regras de entrada ou Regras de saída, e selecionando Nova regra. A interface para adicionar uma nova regra é assim:

Figura 3: Assistente de criação de regras

Este artigo não cobre configuração de regras passo a passo. Veja o Windows Firewall com Guia avançado de implantação de segurança para obter orientação geral sobre criação de políticas.

Em muitos casos, será necessário permitir tipos específicos de tráfego de entrada para que os aplicativos funcionem na rede. Os administradores devem manter em mente as seguintes comportamentos de precedência da regra ao permitir essas exceções de entrada.

- Definido explicitamente, as regras terão precedência sobre a configuração de bloco padrão.

- As regras explícitas de blocos terão precedência sobre quaisquer regras conflitantes de permitir.

- Regras mais específicas terão precedência sobre regras menos específicas, exceto se houver regras de bloco explícitas, conforme mencionado em 2. (Por exemplo, se os parâmetros da regra 1 incluirem um intervalo de endereço IP, enquanto os parâmetros da regra 2 incluem um único endereço de host IP, a regra 2 terá precedência.)

Por causa de 1 e 2, é importante que, ao projetar um conjunto de políticas, você garante que não haja outras regras explícitas de blocos que possam se sobrepor inadvertidamente, impedindo assim o fluxo de tráfego que você deseja permitir.

Uma prática geral de segurança geral ao criar regras de entrada é ser o mais específico possível. No entanto, quando novas regras devem ser feitas que usam portas ou endereços IP, considere usar faixas ou sub -redes consecutivas em vez de endereços ou portas individuais sempre que possível. Essa abordagem evita a criação de vários filtros sob o capô, reduz a complexidade e ajuda a evitar a degradação do desempenho.

O Firewall do Windows Defender não suporta a ordem de regra tradicional ponderada e atribuída ao administrador. Uma política eficaz estabelecida com comportamentos esperados pode ser criada tendo em mente os poucos, comportamentos de regras consistentes e lógicos descritos acima.

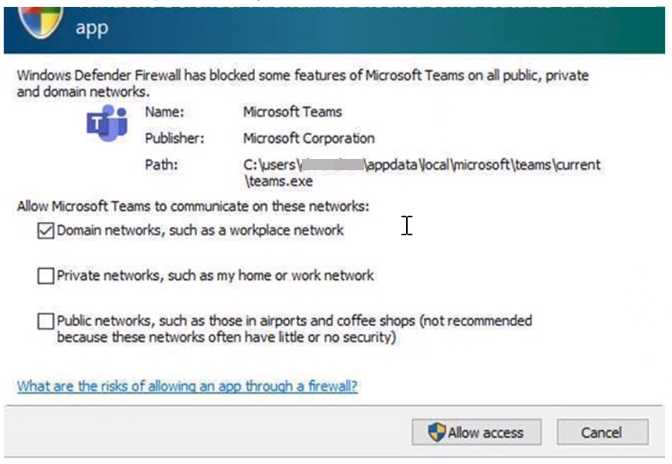

Crie regras para novos aplicativos antes do primeiro lançamento

Inbound permitir regras

Quando instalado, aplicativos e serviços em rede emite uma chamada de audição especificando as informações de protocolo/porta necessárias para que funcionem corretamente. Como há uma ação de bloco padrão no Windows Defender Firewall, é necessário criar regras de exceção de entrada para permitir esse tráfego. É comum para o aplicativo ou o próprio instalador de aplicativos adicionar esta regra de firewall. Caso contrário, o usuário (ou o firewall admin em nome do usuário) precisa criar manualmente uma regra.

Se não houver aplicativo ativo ou regra (s) de permitir administrador, uma caixa de diálogo solicitará ao usuário permitir ou bloquear os pacotes de um aplicativo na primeira vez em que o aplicativo é lançado ou tenta se comunicar na rede.

- Se o usuário tiver permissões de administrador, eles serão solicitados. Se eles responderem Não ou cancelar o aviso, as regras de bloqueio serão criadas. Normalmente, duas regras são criadas, uma para tráfego TCP e UDP.

- Se o usuário não for um administrador local, eles não serão solicitados. Na maioria dos casos, as regras de bloco serão criadas.

Em qualquer um dos cenários acima, uma vez adicionados essas regras, elas devem ser excluídas para gerar o prompt novamente. Caso contrário, o tráfego continuará sendo bloqueado.

As configurações padrão do firewall são projetadas para segurança. Permitir todas as conexões de entrada por padrão, apresenta a rede em várias ameaças. Portanto, criar exceções para conexões de entrada a partir de software de terceiros deve ser determinado por desenvolvedores de aplicativos confiáveis, usuário ou administrador em nome do usuário.

Problemas conhecidos com criação automática de regras

Ao projetar um conjunto de políticas de firewall para sua rede, é uma prática recomendada para configurar regras para qualquer aplicativo em rede implantado no host. Ter essas regras em vigor antes do usuário lançar primeiro o aplicativo ajudará a garantir uma experiência perfeita.

A ausência dessas regras encenadas não significa necessariamente que, no final, um aplicativo não poderá se comunicar na rede. No entanto, os comportamentos envolvidos na criação automática de regras de aplicativos em tempo de execução exigem interação do usuário e privilégio administrativo. Se o dispositivo deverá ser usado por usuários não administrativos, você deve seguir as melhores práticas e fornecer essas regras antes do primeiro lançamento do aplicativo para evitar problemas de rede inesperados.

Para determinar por que alguns aplicativos estão bloqueados de se comunicar na rede, verifique as seguintes instâncias:

- Um usuário com privilégios suficientes recebe uma notificação de consulta, aconselhando -os de que o aplicativo precisa fazer uma alteração na política de firewall. Não entendendo completamente o prompt, o usuário cancela ou descarta o prompt.

- Um usuário não possui privilégios suficientes e, portanto, não é solicitado a permitir que o aplicativo faça as alterações da política apropriada.

- A mesclagem de políticas locais está desativada, impedindo que o aplicativo ou o serviço de rede crie regras locais.

A criação de regras de aplicativo em tempo de execução também pode ser proibida pelos administradores usando o aplicativo de configurações ou a política de grupo.

Figura 4: Caixa de diálogo para permitir o acesso

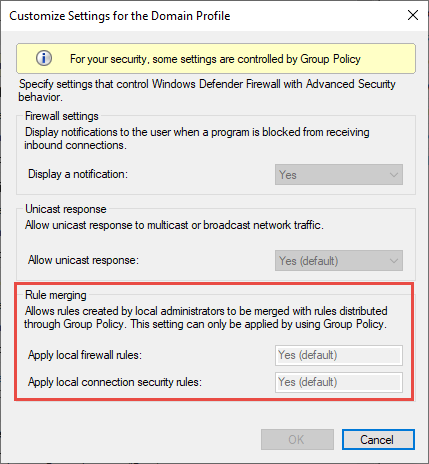

Estabelecer regras de mesclagem de políticas locais e aplicação

As regras do firewall podem ser implantadas:

- Localmente usando o Firewall Snap-In (Wf.MSc)

- Localmente usando o PowerShell

- Usando remotamente a política do grupo se o dispositivo for um membro de um nome de diretório ativo, gerenciador de configuração do System Center ou Intune (usando a junção do local de trabalho)

As configurações de fusão de regras controlam como as regras de diferentes fontes de política podem ser combinadas. Os administradores podem configurar diferentes comportamentos de mesclagem para perfis de domínio, privado e público.

As configurações que mergulham as regras permitem ou impedem que os administradores locais criem suas próprias regras de firewall, além das regras obtidas da política de grupo.

Figura 5: Configuração de fusão de regras

No provedor de serviços de configuração do firewall, a configuração equivalente é AllowlocalPolyMerge. Esta configuração pode ser encontrada em cada nó de perfil respectivo, Domainprofile, PrivateProfile, e Perfil público.

Se a fusão de políticas locais estiver desativada, a implantação centralizada das regras é necessária para qualquer aplicativo que precise de conectividade de entrada.

Os administradores podem desativar LocalPolyMerge em ambientes de alta segurança para manter um controle mais rígido sobre os pontos de extremidade. Essa configuração pode afetar alguns aplicativos e serviços que geram automaticamente uma política de firewall local após a instalação, conforme discutido acima. Para que esses tipos de aplicativos e serviços funcionem, os administradores devem impulsionar as regras centralmente por meio de Política de Grupo (GP), gerenciamento de dispositivos móveis (MDM) ou ambos (para ambientes híbridos ou de co-gerenciamento).

Firewall CSP e Policy CSP também têm configurações que podem afetar a fusão de regras.

Como prática recomendada, é importante listar e registrar esses aplicativos, incluindo as portas de rede usadas para comunicações. Normalmente, você pode encontrar quais portas devem estar abertas para um determinado serviço no site do aplicativo. Para implantações de aplicativos mais complexos ou de clientes, pode ser necessária uma análise mais completa usando ferramentas de captura de pacotes de rede.

Em geral, para manter a segurança máxima, os administradores devem apenas empurrar exceções de firewall para aplicativos e serviços determinados a servir a propósitos legítimos.

O uso de padrões de curinga, como C:*\ equipes.exe não é suportado nas regras de aplicativo. Atualmente, suporte apenas regras criadas usando o caminho completo para os aplicativos (s).

Saiba como usar o modo “escudos para cima” para ataques ativos

Um recurso importante do firewall que você pode usar para mitigar os danos durante um ataque ativo é o modo “escudos para cima”. É um termo informal que se refere a um método fácil que um administrador de firewall pode usar para aumentar temporariamente a segurança diante de um ataque ativo.

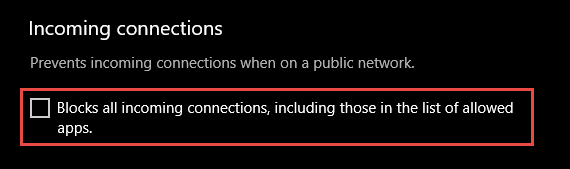

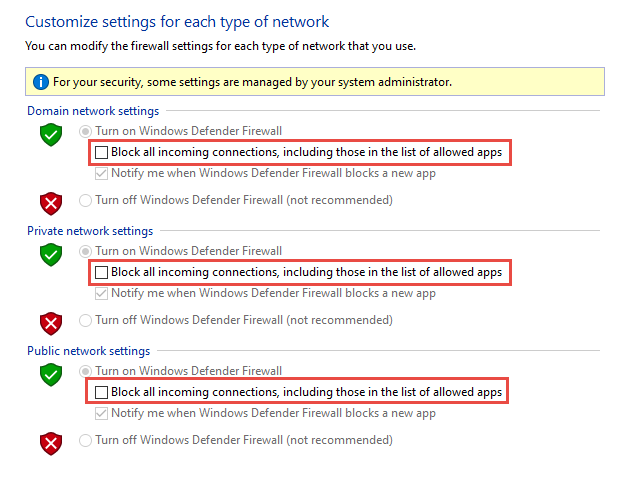

Escudos para cima podem ser alcançados verificando Bloqueie todas as conexões recebidas, incluindo as da lista de aplicativos permitidos Configuração encontrada no aplicativo de configurações do Windows ou no arquivo herdado firewall.cpl.

Figura 6: Configurações do Windows App/Windows Security/Firewall Protection/Network Type

Figura 7: Firewall Legacy.cpl

Por padrão, o firewall do Windows Defender bloqueará tudo, a menos que haja uma regra de exceção criada. Esta configuração substitui as exceções.

Por exemplo, o recurso de desktop remoto cria automaticamente regras de firewall quando ativado. No entanto, se houver uma exploração ativa usando várias portas e serviços em um host, você pode, em vez de desativar regras individuais, usar o modo de escudos para cima para bloquear todas as conexões de entrada, substituindo exceções anteriores, incluindo as regras para desktop remoto. As regras remotas da área de trabalho permanecem intactas, mas o acesso remoto não funcionará enquanto os escudos são ativados.

Quando a emergência terminar, desmarque a configuração para restaurar o tráfego regular de rede.

Crie regras de saída

O que se segue são algumas diretrizes gerais para configurar regras de saída.

- A configuração padrão de bloqueadas para regras de saída pode ser considerada para certos ambientes altamente seguros. No entanto, a configuração de regra de entrada nunca deve ser alterada de uma maneira que permita o tráfego por padrão

- Recomenda-se permitir a saída por padrão para a maioria das implantações em prol da simplificação em torno das implantações de aplicativos, a menos que a empresa prefira controles de segurança apertados sobre a facilidade de uso

- Em ambientes de alta segurança, um inventário de todos os aplicativos de salto corporativo deve ser feito e registrado pelo administrador ou administradores. Os registros devem incluir se um aplicativo usado requer conectividade de rede. Os administradores precisarão criar novas regras específicas para cada aplicativo que precisa de conectividade de rede e pressionar essas regras centralmente, por meio de política de grupo (GP), gerenciamento de dispositivos móveis (MDM) ou ambos (para ambientes híbridos ou de co-gerenciamento)

Para tarefas relacionadas à criação de regras de saída, consulte Lista de verificação: Criando regras de firewall de saída.

Documente suas alterações

Ao criar uma regra de entrada ou saída, você deve especificar detalhes sobre o próprio aplicativo, o intervalo de portas usado e notas importantes como a data da criação. As regras devem ser bem documentadas para facilitar a revisão por você e por outros administradores. Nós muito incentivamos reservar um tempo para facilitar o trabalho de revisar suas regras de firewall em uma data posterior. E nunca Crie orifícios desnecessários em seu firewall.

Opinião

Envie e veja o feedback para