Resumo do artigo: Visão geral da criptografia de dispositivos Bitlocker no Windows

- Bitlocker para ir foi projetado para criptografar dispositivos de armazenamento removíveis, como unidades flash USB e cartões microSD.

- A criptografia é importante para garantir a proteção de seus dados e é uma prática de segurança recomendada.

- Bitlocker é o software de criptografia de disco da Microsoft para o Windows 10, e é gratuito para usar e não requer nenhuma instalação adicional.

- Você pode usar o Bitlocker para criptografar todo o seu disco rígido e proteger contra mudanças não autorizadas e malware.

- Para criptografar seu disco rígido no Windows 10 usando o Bitlocker, siga estas etapas:

- Localize a unidade de destino no Windows Explorer e clique com o botão direito do mouse para selecionar “Ligue o Bitlocker.”

- Escolha “Enter uma senha” e defina uma senha segura.

- Selecione como deseja ativar sua chave de recuperação, que será usada para acessar sua unidade se você esquecer sua senha.

- Escolha criptografar toda a unidade para maior segurança.

- A menos que seja necessária compatibilidade com sistemas Windows mais antigos, escolha o “novo modo de criptografia.”

- Clique em “Iniciar criptografar” para iniciar o processo de criptografia, o que pode exigir um reinício de computador para a unidade de inicialização.

- Bitlocker não está disponível na edição do Windows 10 Home, mas há um recurso semelhante para a criptografia de dispositivo.

- Criptografar seus arquivos é essencial para proteger informações confidenciais e evitar violações de dados.

- A criptografia é particularmente importante para empresas e organizações que lidam com dados confidenciais.

- Criar uma política de criptografia pode aumentar a segurança para indivíduos e empresas menores.

- A criptografia de dispositivos Bitlocker no Windows fornece proteção de dados para dispositivos, tanto em trânsito quanto em repouso.

- O Windows tem um longo histórico de oferecer soluções de proteção de dados, incluindo Bitlocker.

- Windows 11, Windows 10 e Windows 7 fornecem opções diferentes para proteção de dados.

- A preparação para a criptografia de unidade e arquivo no Windows 11 e Windows 10 pode ajudar a simplificar o processo de implementação.

Perguntas únicas baseadas no texto:

- Q1: Que tipos de dispositivos de armazenamento podem ser criptografados usando Bitlocker para ir?

- Q2: Por que a criptografia é importante?

- Q3: O que é Bitlocker?

- Q4: Como podemos criptografar um disco rígido no Windows 10 usando o bitlocker?

- Localize a unidade de destino no Windows Explorer e clique com o botão direito do mouse para selecionar “Ligue o Bitlocker.”

- Escolha “Enter uma senha” e defina uma senha segura.

- Selecione como deseja ativar sua chave de recuperação, que será usada para acessar sua unidade se você esquecer sua senha.

- Escolha criptografar toda a unidade para maior segurança.

- A menos que seja necessária compatibilidade com sistemas Windows mais antigos, escolha o “novo modo de criptografia.”

- Clique em “Iniciar criptografar” para iniciar o processo de criptografia, o que pode exigir um reinício de computador para a unidade de inicialização.

- Q5: Está disponível no Windows 10 Home Edition?

- Q6: Por que devemos criptografar nossos arquivos?

- Q7: Quem deve priorizar a criptografia?

- Q8: Como podemos melhorar a segurança para indivíduos e empresas menores?

- Q9: O que a criptografia de dispositivo Bitlocker no Windows fornece?

- Q10: Qual é o objetivo de se preparar para a criptografia de unidade e arquivo no Windows 11 e Windows 10?

A1: Bitlocker para ir pode criptografar dispositivos de armazenamento removíveis, como unidades flash USB e cartões microSD.

A2: A criptografia é importante, pois garante a proteção de seus dados e é uma prática de segurança recomendada.

A3: Bitlocker é o software de criptografia de disco proprietário da Microsoft para Windows 10.

A4: Para criptografar um disco rígido no Windows 10 usando o Bitlocker, siga estas etapas:

A5: Não, o Bitlocker não está disponível no Windows 10 Home Edition, mas há um recurso semelhante para a criptografia de dispositivo.

A6: Criptografar arquivos é essencial para proteger informações confidenciais e evitar violações de dados.

A7: A criptografia é particularmente importante para empresas e organizações que lidam com dados confidenciais.

A8: Criar uma política de criptografia pode aumentar a segurança para indivíduos e empresas menores.

A9: A criptografia de dispositivos Bitlocker no Windows fornece proteção de dados para dispositivos, tanto em trânsito quanto em repouso.

A10: A preparação para a criptografia de unidade e arquivo no Windows 11 e Windows 10 pode ajudar a simplificar o processo de implementação.

Visão geral da criptografia de dispositivos Bitlocker no Windows

Os dispositivos de armazenamento removíveis também precisam de criptografia. Isso inclui unidades flash USB, bem como cartões microSD que podem ser usados em alguns PCs. É aí que trabalha Bitlocker para ir.

Como criptografar um disco rígido com o Bitlocker no Windows 10

A criptografia é essencial para garantir que seus dados estejam protegidos. Isto’também é uma prática recomendada fácil de incluir em suas políticas de segurança. O SOC 2, uma estrutura de segurança comum, possui um dos cinco critérios de serviço de confiança, confidencialidade, que dita informações confidenciais devem ser criptografadas para limitar o acesso por partes não qualificadas. Este processo de criptografia pode variar entre sistemas e dispositivos, então nós’vou quebrá -lo um de cada vez para você, começando com Windows 10 e Bitlocker.

Bitlocker é Microsoft’s software de criptografia de disco proprietário para Windows 10. Seguindo estas oito etapas, garantirá que seus dados sejam seguros e protegidos. Além disso’S grátis e você não’Temos que instalar qualquer coisa. Você pode usar o Bitlocker para criptografar toda a sua unidade, além de proteger contra alterações não autorizadas em seu sistema, como malware de nível de firmware.

Como criptografar seu disco rígido no Windows 10

- Localize o disco rígido que você deseja criptografar “Este PC” no Windows Explorer.

- Clique com o botão direito do mouse na unidade de destino e escolha “Ligue o bitlocker.”

- Escolher “Insira uma senha.”

- Digite uma senha segura.

- Escolher “Como ativar sua chave de recuperação” que você’Usarei para acessar sua unidade se você perder sua senha. Você pode imprimi -lo, salvá -lo como um arquivo no seu disco rígido, salvá -lo como um arquivo em uma unidade USB ou salve a chave da sua conta da Microsoft.

- Escolher “Criptografar a unidade inteira.” Esta opção é mais segura e criptografa arquivos marcados para exclusão.

- A menos que você precise da sua unidade para ser compatível com máquinas Windows mais antigas, escolha “Novo modo de criptografia.”

- Clique “Comece a criptografar” Para iniciar o processo de criptografia. Observe que isso exigirá um reiniciar um computador se você’Recripto de sua unidade de inicialização. A criptografia levará algum tempo, mas será executado em segundo plano, e você’ainda será capaz de usar seu computador enquanto ele é executado.

Observação: Bitlocker não está disponível no Windows 10 Home Edition, mas há um recurso semelhante para a criptografia de dispositivo.

Por que você deve criptografar seus arquivos

A situação do pesadelo seria se o seu laptop fosse roubado e tivesse um milhão de números de previdência social, ou informações bancárias, armazenadas nele. Não criptografado. Ou deixe’S Digam, as informações privadas sobre 2.500 participantes em um ensaio clínico roubado do caminhão de um trabalhador’S CAR. Não criptografado. Nenhum de nós quer estar nessa situação.

Se você não for’t Armazene informações como essa no seu computador, e você o usa apenas em casa, então você não’t precisar Para usar a criptografia. Mas isso’ainda é uma boa ideia. A criptografia é especialmente relevante para pessoas preocupadas com violações de dados. E as empresas geralmente exigem isso nas políticas de segurança da informação.

Essas políticas e procedimentos de segurança da informação em sua empresa são incrivelmente importantes. Você não’quero aprender o laptop da sua empresa não foi apenas roubado, mas também tinha dados não criptografados, violando suas políticas de segurança corporativa.

Políticas de criptografia e segurança

Uma política de criptografia é uma maneira básica e fácil de implementar para tornar você. Você provavelmente terá que criar suas próprias políticas de segurança se tiver uma pequena empresa ou startup. Você não’Temos que escrever políticas de segurança do zero, embora. Temos uma folha de dicas se você deseja fazer sua própria política de criptografia, pode procurar modelos para políticas de segurança ou usar a plataforma de carboneto para gerar automaticamente políticas de segurança personalizadas.

Visão geral da criptografia de dispositivos Bitlocker no Windows

Este artigo explica como a criptografia do dispositivo Bitlocker pode ajudar a proteger os dados em dispositivos executando Windows. Veja Bitlocker para obter uma visão geral e uma lista de artigos.

Quando os usuários viajam, os dados confidenciais de sua organização vão com eles. Onde quer que os dados confidenciais sejam armazenados, eles devem ser protegidos contra o acesso não autorizado. O Windows tem um longo histórico de fornecer soluções de proteção de dados de restos que se protegem contra atacantes nefastos, começando com o sistema de arquivos de criptografia no sistema operacional Windows 2000. Mais recentemente, o Bitlocker forneceu criptografia para unidades completas e unidades portáteis. O Windows melhora constantemente a proteção de dados, melhorando as opções existentes e fornecendo novas estratégias.

Proteção de dados no Windows 11, Windows 10 e Windows 7

A tabela abaixo lista preocupações específicas de proteção de dados e como elas são abordadas no Windows 11, Windows 10 e Windows 7.

Prepare -se para a criptografia de unidade e arquivo

O melhor tipo de medidas de segurança é transparente para o usuário durante a implementação e uso. Toda vez que há um possível atraso ou dificuldade por causa de um recurso de segurança, há uma forte probabilidade de que os usuários tentem ignorar a segurança. Essa situação é especialmente verdadeira para a proteção de dados, e esse é um cenário que as organizações precisam evitar. Seja planejando criptografar volumes inteiros, dispositivos removíveis ou arquivos individuais, o Windows 11 e o Windows 10 atendem a essas necessidades, fornecendo soluções simplificadas e utilizáveis. De fato, várias etapas podem ser tomadas com antecedência para se preparar para a criptografia de dados e tornar a implantação rápida e suave.

TPM pré-provisionamento

No Windows 7, a preparação do TPM ofereceu alguns desafios:

- Ligando o TPM necessário para entrar no firmware BIOS ou UEFI do dispositivo. Ligar o TPM no dispositivo exige que alguém entre fisicamente nas configurações de firmware BIOS ou UEFI do dispositivo para ativar o TPM ou instalar um driver no Windows para ativar o TPM no Windows.

- Quando o TPM está ativado, pode exigir um ou mais reinicializações.

Isso tornou a preparação do TPM no Windows 7 problemático. Se a equipe de TI estiver provisionando novos PCs, eles podem lidar com as etapas necessárias para preparar um TPM. No entanto, se o Bitlocker precisava ser ativado em dispositivos que já estão nas mãos dos usuários, esses usuários provavelmente lutariam com os desafios técnicos. O usuário ligaria para o suporte ou deixaria o Bitlocker desativado.

A Microsoft inclui instrumentação no Windows 11 e Windows 10 que permitem ao sistema operacional gerenciar totalmente o TPM. Não há necessidade de entrar no BIOS, e todos os cenários que exigiam um reinício foram eliminados.

Implantar criptografia de disco rígido

Bitlocker é capaz de criptografar discos rígidos inteiros, incluindo unidades de sistema e dados. O pré-provisionamento do Bitlocker pode reduzir drasticamente o tempo necessário para provisionar novos PCs com o Bitlocker ativado. Com o Windows 11 e o Windows 10, os administradores podem ativar o Bitlocker e o TPM no ambiente de pré-instalação do Windows antes de instalar o Windows ou como parte de uma sequência de tarefas de implantação automatizada sem qualquer interação do usuário. Combinado com o espaço de disco usado apenas criptografia e uma unidade mais vazia (porque o Windows ainda não está instalado), leva apenas alguns segundos para ativar o bitlocker.

Com versões anteriores do Windows, os administradores tiveram que ativar o Bitlocker depois que o Windows foi instalado. Embora esse processo possa ser automatizado, o Bitlocker precisaria criptografar toda a unidade, um processo que poderia levar de várias horas a mais de um dia, dependendo do tamanho e do desempenho da unidade, o que atrasou a implantação. A Microsoft melhorou esse processo através de vários recursos no Windows 11 e Windows 10.

Criptografia de dispositivo Bitlocker

Começando no Windows 8.1, o Windows permite automaticamente a criptografia de dispositivos Bitlocker em dispositivos que suportam o modo de espera moderno. Com o Windows 11 e o Windows 10, a Microsoft oferece suporte a criptografia de dispositivos Bitlocker em uma gama muito mais ampla de dispositivos, incluindo os dispositivos que são modernos, e dispositivos que executam a edição em casa do Windows 10 ou Windows 11.

A Microsoft espera que a maioria dos dispositivos no futuro passe os requisitos para a criptografia de dispositivos Bitlocker que fará. A criptografia de dispositivo Bitlocker protege ainda mais o sistema, implementando transparentemente a criptografia de dados em todo o dispositivo.

Ao contrário de uma implementação padrão de bitlocker, a criptografia de dispositivo Bitlocker é ativada automaticamente para que o dispositivo seja sempre protegido. A lista a seguir descreve como a criptografia do dispositivo BitLocker é ativada automaticamente:

- Quando uma instalação limpa do Windows 11 ou Windows 10 é concluída e a experiência fora da caixa é concluída, o computador está preparado para o primeiro uso. Como parte desta preparação, a criptografia de dispositivo Bitlocker é inicializada na unidade do sistema operacional e unidades de dados fixas no computador com uma chave clara que é o equivalente ao estado suspenso de bitlocker padrão. Nesse estado, a unidade é mostrada com um ícone de aviso no Windows Explorer. O ícone de aviso amarelo é removido após a criação do protetor TPM e a chave de recuperação é backup, conforme explicado nos seguintes pontos de bala.

- Se o dispositivo não estiver unido, uma conta da Microsoft que foi concedida privilégios administrativos no dispositivo é necessária. Quando o administrador usa uma conta da Microsoft para fazer login, a chave clara é removida, uma chave de recuperação é carregada na conta on -line da Microsoft e um protetor de TPM é criado. Se um dispositivo exigir a chave de recuperação, o usuário será orientado a usar um dispositivo alternativo e navegar para um URL de acesso à chave de recuperação para recuperar a chave de recuperação usando suas credenciais de conta da Microsoft.

- Se o usuário usar uma conta de domínio para fazer login, a chave transparente não será removida até que o usuário se junte ao dispositivo em um domínio e a chave de recuperação será backup com sucesso nos serviços de domínio do Active Directory (AD DS). As configurações de política de grupo a seguir devem estar ativadas para que a chave de recuperação seja backup de anúncios: Configuração do computador >Modelos Administrativos >Componentes do Windows >Criptografia de unidade bitlocker >Unidades do sistema operacional >Não habilite o Bitlocker até que as informações de recuperação sejam armazenadas em anúncios para unidades de sistema operacional Com essa configuração, a senha de recuperação é criada automaticamente quando o computador se junta ao domínio e, em seguida, a tecla de recuperação é backup de anúncios, o protetor TPM é criado e a chave clara é removida.

- Semelhante a fazer login com uma conta de domínio, a chave clara é removida quando o usuário assina em uma conta de anúncio do Azure no dispositivo. Conforme descrito no ponto de bala acima, a senha de recuperação é criada automaticamente quando o usuário autentica para o Azure AD. Em seguida, a chave de recuperação é apoiada no Azure AD, o protetor TPM é criado e a chave clara é removida.

A Microsoft recomenda que a criptografia de dispositivo Bitlocker automaticamente em todos os sistemas que o suportam. No entanto, o processo automático de criptografia de dispositivos Bitlocker pode ser evitado alterando a seguinte configuração do registro:

- Sub-chave: Hkey_local_machine \ system \ currentControlset \ control \ bitlocker

- Tipo: Reg_dword

- Valor: PreventDeviceEncryption igual a 1 (verdadeiro)

Os administradores podem gerenciar dispositivos de domínio que possuem criptografia de dispositivo Bitlocker ativado pela Microsoft Bitlocker Administration and Monitoring (MBAM). Nesse caso, a criptografia de dispositivo BitLocker disponibiliza automaticamente opções de bitlocker adicionais. Nenhuma conversão ou criptografia é necessária e o MBAM pode gerenciar o conjunto completo de políticas de bitlocker se for necessária alguma alteração de configuração.

A criptografia de dispositivo Bitlocker usa o método de criptografia XTS-AES de 128 bits. Se um método de criptografia diferente e/ou força cifra for necessária, mas o dispositivo já estiver criptografado, ele deve primeiro ser descriptografado antes que o novo método de criptografia e/ou força cifra possa ser aplicada. Depois que o dispositivo foi descriptografado, diferentes configurações de bitlocker podem ser aplicadas.

Espaço de disco usado apenas criptografia

Bitlocker nas versões anteriores do Windows pode levar muito tempo para criptografar uma unidade, pois ele criptografou todos os bytes no volume, incluindo áreas que não tinham dados. Criptografar todos os bytes no volume, incluindo áreas que não tinham dados são conhecidas como criptografia de disco completo. A criptografia de disco completa ainda é a maneira mais segura de criptografar uma unidade, especialmente se uma unidade já houver dados confidenciais que foram movidos ou excluídos desde então. Se uma unidade anteriormente tivesse dados confidenciais que foram movidos ou excluídos, traços dos dados confidenciais poderiam permanecer em partes da unidade marcadas como não utilizadas.

Para reduzir o tempo de criptografia, o Bitlocker no Windows 11 e o Windows 10 permitem que os usuários escolham criptografar apenas as áreas do disco que contêm dados. Áreas do disco que não contêm dados e estão vazias não serão criptografadas. Quaisquer novos dados são criptografados à medida que são criados. Dependendo da quantidade de dados na unidade, essa opção pode reduzir o tempo inicial de criptografia em mais de 99 %.

Exercite -se cautela ao criptografar apenas o espaço usado em um volume existente no qual dados confidenciais podem já ter sido armazenados em um estado não criptografado. Ao usar a criptografia de espaço usada, os setores onde os dados não criptografados são armazenados podem ser recuperados através de ferramentas de recuperação de disco até que elas sejam substituídas por novos dados criptografados. Por outro lado, o criptografia usou apenas o espaço em um volume totalmente novo pode diminuir significativamente o tempo de implantação sem o risco de segurança, porque todos os novos dados serão criptografados, pois estão gravados no disco.

Suporte de disco rígido criptografado

Os SEDs estão disponíveis há anos, mas a Microsoft não conseguiu apoiar seu uso com algumas versões anteriores do Windows, porque as unidades não tinham importantes recursos de gerenciamento de chaves. A Microsoft trabalhou com fornecedores de armazenamento para melhorar os recursos de hardware, e agora o bitlocker suporta a próxima geração de seds, que são chamados de discos rígidos criptografados.

Os discos rígidos criptografados fornecem recursos criptográficos a bordo para criptografar dados sobre unidades. Esse recurso melhora o desempenho da unidade e do sistema descarregando cálculos criptográficos do processador do PC para a própria unidade. Os dados são rapidamente criptografados pela unidade usando hardware dedicado e criado para propósitos. Se planeja usar a criptografia de tração inteira com o Windows 11 ou o Windows 10, a Microsoft recomenda pesquisar fabricantes e modelos de disco rígido para determinar se algum de seus discos rígidos criptografados atende aos requisitos de segurança e orçamento.

Para obter mais informações sobre discos rígidos criptografados, consulte o disco rígido criptografado.

Pré -Boot Information Protection

Uma implementação eficaz da proteção de informações, como a maioria dos controles de segurança, considera a usabilidade e a segurança. Os usuários normalmente preferem uma experiência de segurança simples. De fato, quanto mais transparente uma solução de segurança se torna, maior a probabilidade de os usuários se conformar.

É crucial que as organizações protejam as informações em seus PCs, independentemente do estado do computador ou da intenção dos usuários. Essa proteção não deve ser complicada para os usuários. Uma situação indesejável e anteriormente comum é quando o usuário é solicitado para entrada durante a pré-boot e depois novamente durante o Windows assinando. Desafiar os usuários para a entrada mais de uma vez devem ser evitados.

Windows 11 e Windows 10 podem permitir uma verdadeira experiência SSO do ambiente de pré -boot em dispositivos modernos e, em alguns casos. O TPM isoladamente é capaz de proteger com segurança a chave de criptografia Bitlocker enquanto estiver em repouso e pode desbloquear com segurança a unidade do sistema operacional. Quando a chave está em uso e, portanto, na memória, uma combinação de recursos de hardware e Windows pode proteger a chave e impedir o acesso não autorizado por meio de ataques a frio. Embora outras contramedidas, como o desbloqueio baseadas em pinos, estejam disponíveis, elas não são tão fáceis de usar; Dependendo da configuração dos dispositivos, eles podem não oferecer segurança adicional quando se trata de proteção contra chaves. Para obter mais informações, consulte Contrafeases de Bitlocker.

Gerenciar senhas e pinos

Quando o Bitlocker é ativado em uma unidade de sistema e o PC possui um TPM, os usuários podem ser obrigados a digitar um pino antes que o Bitlocker desbloqueie a unidade. Esse requisito de pino pode impedir um invasor que tenha acesso físico a um PC de chegar ao login do Windows, o que torna quase impossível para o invasor acessar ou modificar dados do usuário e arquivos do sistema.

Exigir um alfinete na startup é um recurso de segurança útil, pois atua como um segundo fator de autenticação. No entanto, essa configuração vem com alguns custos. Um dos custos mais significativos é a necessidade de alterar o pino regularmente. Nas empresas que usavam o Bitlocker com o Windows 7 e o sistema operacional Windows Vista, os usuários tiveram que entrar em contato com os administradores de sistemas para atualizar seu pino ou senha do Bitlocker. Esse requisito não apenas aumentou os custos de gerenciamento, mas tornou os usuários menos dispostos a mudar seu pino ou senha de bitlocker regularmente.

Os usuários do Windows 11 e Windows 10 podem atualizar seus pinos e senhas Bitlocker, sem credenciais do administrador. Esse recurso não apenas reduzirá os custos de suporte, mas também pode melhorar a segurança, porque incentiva os usuários a mudar seus pinos e senhas com mais frequência. Além disso, os dispositivos modernos de espera não exigem um alfinete para startup: eles são projetados para começar com pouca frequência e têm outras mitigações em vigor que reduzem ainda mais a superfície de ataque do sistema.

Para obter mais informações sobre como funciona a segurança de startups e as contramedidas que o Windows 11 e o Windows 10 fornecem, consulte Protect Bitlocker de ataques pré-boot.

Configure o desbloqueio da rede

Algumas organizações têm requisitos de segurança de dados específicos para localização. Requisitos de segurança de dados específicos da localização são mais comuns em ambientes onde dados de alto valor são armazenados em PCs. O ambiente de rede pode fornecer proteção de dados crucial e aplicar autenticação obrigatória. Portanto, a política afirma que esses PCs não devem deixar o prédio ou ser desconectado da rede corporativa. Salvaguardas, como bloqueios de segurança física e geofencing, podem ajudar a aplicar essa política como controles reativos. Além dessas salvaguardas, é necessário um controle de segurança proativo que concede acesso aos dados apenas quando o PC está conectado à rede corporativa é necessária.

O Network Desblock permite que os PCs protegidos por Bitlocker iniciem automaticamente quando conectados a uma rede corporativa com fio na qual os serviços de implantação do Windows são executados. Sempre que o PC não está conectado à rede corporativa, um usuário deve digitar um pino para desbloquear a unidade (se o desbloqueio baseado em pinos estiver ativado). O Network Desbloqueia requer a seguinte infraestrutura:

- PCs clientes que possuem firmware de firmware extensível (UEFI) Versão 2.3.1 ou posterior, que suporta o Dynamic Host Configuration Protocol (DHCP)

- Um servidor executando pelo menos o Windows Server 2012 com a função Windows Deployment Services (WDS)

- Um servidor com a função de servidor DHCP instalada

Para obter mais informações sobre como configurar o recurso de desbloqueio da rede, consulte Bitlocker: como ativar o desbloqueio da rede.

Administração e monitoramento do Microsoft Bitlocker

Parte do Microsoft Desktop Optimization Pack, Microsoft Bitlocker Administration and Monitoring (MBAM) facilita o gerenciamento e o suporte ao Bitlocker e o Bitlocker para ir. MBAM 2.5 Com o Service Pack 1, a versão mais recente, possui os seguintes recursos principais:

- Permite que os administradores automatizem o processo de criptografar volumes em computadores clientes em toda.

- Permite que os oficiais de segurança determine rapidamente o estado de conformidade de computadores individuais ou mesmo da própria empresa.

- Fornece relatórios centralizados e gerenciamento de hardware com gerente de configuração da Microsoft.

- Reduz a carga de trabalho no suporte técnico para ajudar os usuários finais com solicitações de recuperação de bitlocker.

- Permite que os usuários finais recuperem dispositivos criptografados de forma independente usando o portal de autoatendimento.

- Permite que os oficiais de segurança auditem facilmente o acesso às informações da chave de recuperação.

- Empowers Usuários do Windows Enterprise a continuar trabalhando em qualquer lugar com a garantia de que seus dados corporativos estão protegidos.

- Aplica as opções de política de criptografia Bitlocker que estão definidas para a empresa.

- Integra -se às ferramentas de gerenciamento existentes, como o Microsoft Configuration Manager.

- Oferece uma experiência de usuário de recuperação customizável.

- Suporta o Windows 11 e o Windows 10.

As empresas poderiam usar o MBAM para gerenciar computadores clientes com o Bitlocker que é realizado no domínio local até que o suporte convencional terminou em julho de 2019, ou poderiam receber suporte estendido até abril de 2026.

No futuro, a funcionalidade do MBAM será incorporada ao gerente de configuração. Para mais informações, consulte Plano para gerenciamento de bitlocker.

As empresas que não usam o gerenciador de configurações podem usar os recursos internos do Azure AD e Microsoft Intune para administração e monitoramento. Para obter mais informações, consulte a criptografia do dispositivo Monitor com o Intune.

Opinião

Envie e veja o feedback para

O Windows 10 tem criptografia?

О эээ сйранibus

Ы з ззарегиgléria. С помощью этой страницы мы сможем определить, что запросы отправляете именно вы, а не робот. Почpels эээ моогitu произойth?

Эта страница отображается в тех случаях, когда автоматическими системами Google регистрируются исходящие из вашей сети запросы, которые нарушают Условия использования. Ponto. Ээth момо номттаая и оозз илэз и ээ и эз и эз и з и ззз и зз и ээз и ээз иth ээ эth ээзз эth эзз иthлз ио и зз и иth эз иээ эээо иth эз эээ ээо ээоо иth иэзз эth эзт эth эз ио эээ иth эз иэз иthлзз иоз ил иээ иээо иэээ иээо иth ио иээ эth иэ иээ эth иэ иээ эth ио иэ ээог seguir.

Ит и и и и и и и и и чззжfia м ирржжжfia м иржжжжfia м мжжжжжж<ь м м иржжжfia. não. Если вы используете общий доступ в Интернет, проблема может быть с компьютером с таким же IP-адресом, как у вас. Орратитеitivamente к с о и и с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с а с с а с а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а ”. ПодробнÉ.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Como ativar a criptografia do dispositivo no Windows 10 Home

Você está executando o Windows 10 em casa no seu laptop ou computador de mesa? Então é assim que você pode proteger seus arquivos usando criptografia.

O Windows 10 Home não inclui o Bitlocker, mas você ainda pode proteger seus arquivos usando “Criptografia de dispositivo.”

Semelhante ao bitlocker, a criptografia de dispositivo é um recurso projetado para proteger seus dados contra acesso não autorizado no caso inesperado de que seu laptop está perdido ou roubado. Quando o recurso é ativado, toda a unidade do sistema e unidades secundárias conectadas ao seu dispositivo são embaralhadas e somente você com a senha correta pode acessar os dados.

A maior diferença entre os dois é que a criptografia de dispositivo está disponível em todas as edições do Windows 10, enquanto o Bitlocker está disponível apenas para Windows 10 Pro, Enterprise ou Education, e oferece algumas ferramentas de gerenciamento adicionais.

Neste guia do Windows 10, levaremos você pelas etapas para ativar (e desativar) a criptografia de dispositivo no seu computador executando a edição doméstica do sistema operacional.

Como criptografar a unidade inteira no Windows 10 Home

Embora o Windows 10 Home não venha com o BitLocker, você pode usar a opção “Criptografia de dispositivo”, mas somente se o seu dispositivo atender aos requisitos de hardware.

Requisitos de criptografia de dispositivo

Estes são os requisitos de hardware para criptografia de dispositivo no Windows 10:

- TPM (Trusted Platform Module (TPM) Versão 2 com suporte para Standby moderno.

- TPM deve estar ativado.

- Estilo de firmware da interface de firmware extensível (UEFI) unificado (UEFI).

Suporte de criptografia do dispositivo de verificação

Para ver se o seu laptop ou computador de mesa atende aos requisitos para criptografia de dispositivo, use essas etapas.

- Abrir Começar.

- Procurar Informação do sistema, clique com o botão direito do mouse no resultado superior e selecione o Executar como administrador opção.

- Clique no Resumo do sistema ramo do painel esquerdo.

- Verifique o item “Suporte de criptografia de dispositivo” e se lê Conhece pré -requisitos, Em seguida, seu computador inclui criptografia de arquivo de suporte.

Depois de concluir as etapas, você pode prosseguir para ativar a criptografia em todo o sistema.

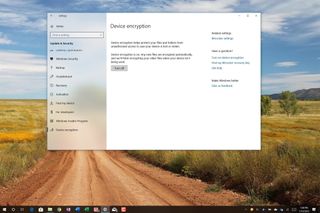

Criptografia de dispositivo habilitando

Para ativar a criptografia do dispositivo no seu laptop home windows 10 ou computador de mesa, use estas etapas:

- Abrir Configurações.

- Clique em Atualização e segurança.

- Clique em Criptografia de dispositivo.Dica rápida: Se a página “Criptografia de dispositivo” não estiver disponível, é provável que seu dispositivo não suportem o recurso de criptografia.

- Na seção “Criptografia de dispositivo”, clique no Ligar botão.

Depois de concluir as etapas, o Windows 10 ativará a criptografia para os arquivos atuais e futuros que você armazena no seu computador.

Configure TPM no UEFI

Se você souber que seu dispositivo possui um chip TPM, mas está desativado, você pode consultar essas etapas para ativá -lo:

- Abrir Configurações.

- Clique em Atualização e segurança.

- Clique em Recuperação.

- Na seção “Startup avançada”, clique no Reinicie agora botão.

- Clique em Solucionar problemas.

- Clique em Opções avançadas.

- Clique em Configurações de firmware da UEFI.

- Clique no Reiniciar botão.

- Localize as configurações de segurança.Nota rápida: Pode ser necessário consultar o site de suporte ao fabricante para obter detalhes mais específicos para encontrar as configurações do TPM.

- Habilite o recurso TPM.

Depois de concluir as etapas, você poderá ativar a criptografia do dispositivo no seu computador executando o Windows 10 para proteger seus arquivos.

Desativar a criptografia do dispositivo

Para desativar a criptografia do dispositivo no seu dispositivo doméstico do Windows 10, use estas etapas:

- Abrir Configurações.

- Clique em Atualização e segurança.

- Clique em Criptografia de dispositivo.

- Na seção “Criptografia de dispositivo”, clique no Desligar botão.

- Clique no Desligar botão novamente para confirmar.

Depois de concluir as etapas, o dispositivo será através do processo de descriptografia, que, dependendo da quantidade de dados, pode levar muito tempo.

Estamos focando este guia em usuários domésticos do Windows 10, mas essa opção, assim como o bitlocker, também está disponível para dispositivos que executam o Windows 10 Pro com hardware suportado.

Mauro recomenda todos esses acessórios acessíveis

Oi, eu sou mauro húculak, a ajuda do Windows Central e o guru de instruções. Eu escrevi o post que você está lendo agora e conheço o sistema operacional Windows por dentro e por fora. Mas também sou um nerd de hardware. Estes são alguns dos gadgets acessíveis na minha mesa hoje.

Logitech MX Master Wireless Mouse (abre no novo guia) (US $ 72 na Amazon)

Eu conheço ratos, e este é o que eu uso todos os dias. O MX Master é um mouse de alta precisão sem fio que é muito confortável de usar e tem muitos recursos excelentes, incluindo a capacidade de se conectar com vários dispositivos, uma roda de rolagem infinita, botões traseiros e para frente, todos os quais você pode personalizar.

KTRIO Extended Gaming Mouse Pad (abre no novo guia) (US $ 12 na Amazon)

Se você gastar muito tempo digitando, suas palmas e mouse deixarão trilhas em sua mesa. Minha solução foi começar a usar almofadas de mouse para jogos, que são grandes o suficiente para você usar o teclado e o mouse confortavelmente. Este é o que eu uso e recomendo.

Supernight LED Light Strip (abre em uma nova guia) (US $ 20 na Amazon)

Você pode usar uma lâmpada comum em seu escritório, mas se você quiser adicionar alguma iluminação ambiente com cores diferentes, uma faixa de LED RGB é o caminho para ir. Este é mauro aprovado.

Obtenha o boletim informativo do Windows Central

Todas as últimas notícias, resenhas e guias para Windows e Xbox Diehards.

Ao enviar suas informações, você concorda com os Termos e Condições (abre em uma nova guia) e Política de Privacidade (abre em uma nova guia) e tem 16 anos ou mais ou mais.

Mauro Huculak é escritor técnico para WindowsCentral.com. Seu foco principal é escrever instruções abrangentes para ajudar os usuários a tirar o máximo proveito do Windows 10 e suas muitas tecnologias relacionadas. Ele tem um histórico de TI com certificações profissionais da Microsoft, Cisco e Comptia, e ele é um membro reconhecido da comunidade MVP da Microsoft.

Guia do Bitlocker: Como usar esta ferramenta de criptografia do Windows para proteger seus dados

Criptografar todos os dados em um PC do Windows é uma precaução crucial de segurança. Windows 10 e Windows 11 incluem as mesmas opções de criptografia fortes, com edições de negócios tendo o melhor conjunto de ferramentas de gerenciamento. Aqui está um guia prático.

Escrito por Ed Bott, editor sênior colaborador em 23 de março de 2022

Se o seu PC fosse perdido ou roubado, você provavelmente se encolheria ao custo de substituí -lo. Mas isso não é nada comparado ao que você perderia se alguém tivesse acesso irrestrito aos dados nesse dispositivo. Mesmo que eles não consigam fazer login usando sua conta de usuário do Windows, um ladrão poderá inicializar de um dispositivo removível e navegar no conteúdo do sistema acionamento com impunidade.

A maneira mais eficaz de parar esse cenário de pesadelo é criptografar todo o dispositivo, para que seu conteúdo esteja disponível apenas para você ou alguém com a chave de recuperação.

Windows 11 Perguntas frequentes

Tudo que você precisa saber

O que há de novo no Windows 11? Quais são seus requisitos mínimos de hardware? Quando seu PC será elegível para a atualização? Temos as respostas para suas perguntas.

Todas as edições do Windows 10 e Windows 11 incluem o XTS-AES Opções de criptografia de dispositivo de 128 bits que são robustas o suficiente para proteger até mesmo os ataques mais determinados. Usando ferramentas de gerenciamento, você pode aumentar a força de criptografia para XTS-AES 256.

Em dispositivos modernos, o código de criptografia também executa verificações de integridade do sistema pré-inicialização que detectam tentativas de ignorar o carregador de inicialização.

Bitlocker é o nome da marca que a Microsoft usa para as ferramentas de criptografia disponíveis nas edições de negócios do Windows (desktop e servidor). Um subconjunto limitado, mas ainda eficaz dos recursos de criptografia de dispositivos Bitlocker, também está disponível nas edições Windows 10 e Windows 11 Home. Veja como garantir que seus dados sejam protegidos.

Quais são os requisitos de hardware para o bitlocker?

O recurso de hardware mais importante necessário para suportar a criptografia de dispositivo Bitlocker é um chip de módulo de plataforma confiável, ou TPM. O dispositivo também precisa suportar o recurso moderno de espera (anteriormente conhecido como instantgo).

Praticamente todos os dispositivos que foram originalmente fabricados para o Windows 10 atendem a esses requisitos. Todos os dispositivos compatíveis com o Windows 11, sem exceção, atendem a esses requisitos.

Como o Bitlocker funciona no Windows 10 e no Windows 11?

Em todos os dispositivos que atendem aos requisitos de hardware Bitlocker (consulte a seção anterior para obter detalhes), a criptografia de dispositivo é automaticamente ativada. A configuração do Windows cria automaticamente as partições necessárias e inicializa a criptografia na unidade do sistema operacional com uma chave clara. Para concluir o processo de criptografia, você deve executar uma das seguintes etapas:

- Entrar no uso de uma conta da Microsoft que possui direitos de administrador no dispositivo. Essa ação remove a chave clara, envia uma chave de recuperação para a conta OneDrive do usuário e criptografa os dados na unidade do sistema. Observe que esse processo acontece automaticamente e funciona em qualquer edição do Windows 10 ou Windows 11.

- Entrar usando uma conta do Active Directory em um domínio do Windows ou em uma conta do Azure Active Directory. A configuração requer uma edição comercial do Windows 10 ou Windows 11 (Pro, Enterprise ou Education), e a chave de recuperação é salva em um local disponível para o Domínio ou Administrador AAD.

- Se você entrar no uso de uma conta local em um dispositivo executando uma edição comercial do Windows 10 ou Windows 11, precisar.

Em unidades de estado sólido auto-criptografadas que suportam criptografia de hardware, o Windows descarrega o trabalho de criptografar e descriptografar dados para o hardware. Observe que uma vulnerabilidade nesse recurso, divulgada pela primeira vez em novembro de 2018, poderia expor dados sob determinadas circunstâncias. Nesses casos, você precisará de uma atualização de firmware para o SSD; Em unidades mais antigas onde essa atualização não está disponível, você pode mudar para a criptografia de software usando as instruções neste Microsoft Security Advisory: Orientação para configurar o Bitlocker para aplicar a criptografia de software.

Observe que o Windows 10 e o Windows 11 ainda suportam o recurso de sistema de arquivos criptografado muito mais antigo. Este é um sistema de criptografia baseado em arquivos e pastas que foi introduzido com o Windows 2000. Para praticamente todo o hardware moderno, o Bitlocker é uma escolha superior.

Zdnet Recomenda

O melhor gerente de senhas: uso comercial e pessoal

Todo mundo precisa de um gerenciador de senhas. Se você estiver disposto a pagar uma taxa mensal ou anual, essas opções valem a pena.

Como faço para gerenciar a criptografia de bitlocker?

Na maioria das vezes, o Bitlocker é um recurso de conjunto e esquece. Depois de ativar a criptografia para uma unidade, não requer manutenção. Você pode, no entanto, usar ferramentas incorporadas no sistema operacional para executar uma variedade de tarefas de gerenciamento.

As ferramentas mais simples estão disponíveis na interface gráfica do Windows, mas apenas se você estiver executando edições pro ou corporativas. Abra o arquivo explorador, clique com o botão direito do mouse em qualquer ícone de unidade e clique em Gerenciar Bitlocker. Isso o leva a uma página em que você pode ligar ou desativar o Bitlocker; Se o Bitlocker já estiver ativado para a unidade do sistema, você poderá suspender a criptografia temporariamente ou fazer backup de sua chave de recuperação daqui. Você também pode gerenciar a criptografia em unidades removíveis e em unidades internas secundárias. Em um sistema executando o Windows Home Edition, você encontrará um botão on-off nas configurações. No Windows 10, procure em atualização e recuperação> Criptografia de dispositivo. No Windows 11, essa configuração está em privacidade e segurança> Criptografia de dispositivo. Uma mensagem de aviso aparecerá se a criptografia do dispositivo não tiver sido ativada por se inscrever em uma conta da Microsoft.

Para um conjunto de ferramentas muito maior, abra um prompt de comando e use uma das duas ferramentas administrativas de bitlocker embutidas, gerencia-se ou repare-bde, com um de seus interruptores disponíveis. O mais simples e útil deles é Gerencie -bde -status, que exibe o status de criptografia de todas as unidades disponíveis. Observe que este comando funciona em todas as edições, incluindo Windows 10 e Windows 11 Home.

Para uma lista completa de comutadores, digite Gerenciar-BDE -? ou reparo-bde -?

Finalmente, o Windows PowerShell inclui um conjunto completo de cmdlets de bitlocker. Use Get-BitlockVolume, por exemplo, para ver o status de todas as unidades fixas e removíveis no sistema atual. Para uma lista completa dos cmdlets Bitlocker disponíveis, consulte a página de documentação do PowerShell Bitlocker.

Como eu salvo e uso uma chave de recuperação de bitlocker?

Em circunstâncias normais, você desbloqueia sua unidade automaticamente ao entrar no Windows usando uma conta autorizada para esse dispositivo. Se você tentar acessar o sistema de qualquer outra maneira, como inicialização de uma unidade de configuração do Windows 10 ou Windows 11 ou de uma unidade de inicialização USB baseada em Linux, você será solicitado a uma chave de recuperação para acessar a unidade atual. Você também pode ver um aviso para uma chave de recuperação se uma atualização de firmware mudou o sistema de uma maneira que o TPM não reconheça.

Como administrador do sistema em uma organização, você pode usar uma chave de recuperação (manualmente ou com a assistência do software de gerenciamento) para acessar dados em qualquer dispositivo pertencente à sua organização, mesmo que o usuário não faça mais parte da organização.

A chave de recuperação é um número de 48 dígitos que desbloqueia a unidade criptografada nessas circunstâncias. Sem essa chave, os dados da unidade permanecem criptografados. Se o seu objetivo é reinstalar as janelas em preparação para reciclar um dispositivo, você pode pular a entrada da chave e os dados antigos serão completamente ilegíveis após a conclusão da configuração.

Sua chave de recuperação é armazenada automaticamente na nuvem se você ativou a criptografia de dispositivo com uma conta da Microsoft. Para encontrar a chave, vá para https: // onedrive.com/recuperação e entre na conta da Microsoft associada. (Observe que esta opção funciona em um telefone celular.) Expanda a listagem para qualquer dispositivo para ver detalhes adicionais e uma opção para excluir a chave salva.

Se você ativou a criptografia Bitlocker, juntando -se ao seu dispositivo Windows 10 ou Windows 11 com uma conta de anúncios do Azure, você encontrará a tecla de recuperação listada no seu perfil de anúncio do Azure. Vá para Configurações> Contas> Suas informações e clique em Gerenciar minhas contas. Se você está usando um dispositivo que não está registrado no Azure AD, vá para https: // conta.ActiveDirectory.Windows Azure.com/perfil e faça login com suas credenciais de anúncios do Azure.

Encontre o nome do dispositivo sob o cabeçalho Dispositivos e Atividades e clique em Get Bitlocker Teclas para visualizar a tecla de recuperação desse dispositivo. Observe que sua organização deve permitir que esse recurso para que as informações estejam disponíveis para você.

Finalmente, nas edições de negócios do Windows 10 ou Windows 11, você pode imprimir ou salvar uma cópia da chave de recuperação e armazenar o arquivo ou a impressão (ou ambos) em um local seguro. Use as ferramentas de gerenciamento disponíveis no File Explorer para acessar essas opções. Use esta opção se você ativou a criptografia de dispositivo com uma conta da Microsoft e preferir não ter a chave de recuperação disponível no OneDrive.

Posso usar o Bitlocker para criptografar unidades removíveis?

Os dispositivos de armazenamento removíveis também precisam de criptografia. Isso inclui unidades flash USB, bem como cartões microSD que podem ser usados em alguns PCs. É aí que trabalha Bitlocker para ir.

Para ativar a criptografia Bitlocker para uma unidade removível, você deve estar executando uma edição comercial do Windows 10 ou Windows 11. Você pode desbloquear esse dispositivo em um dispositivo executando qualquer edição.

Como parte do processo de criptografia, você precisa definir uma senha que será usada para desbloquear a unidade. Você também precisa salvar a chave de recuperação para a unidade. (Não é salvo automaticamente em uma conta em nuvem.)

Finalmente, você precisa escolher um modo de criptografia. Use a nova opção Modo de Criptografia (XTS-AES) se você planeja usar o dispositivo exclusivamente no Windows 10 ou Windows 11. Escolha Modo Compatível para uma unidade Você pode abrir em um dispositivo executando uma versão anterior do Windows.

Na próxima vez que você inserir esse dispositivo em um PC Windows, você será solicitado a senha. Clique em mais opções e selecione a caixa de seleção para desbloquear automaticamente o dispositivo, se desejar acesso fácil aos seus dados em um dispositivo confiável que você controla.

Essa opção é especialmente útil se você estiver usando um cartão microSD para capacidade de armazenamento expandido em um dispositivo como um Surface Pro. Depois de entrar, todos os seus dados estão imediatamente disponíveis. Se você perder a unidade removível ou for roubada, seus dados serão inacessíveis para o ladrão.