Resumo:

A pandemia de coronavírus teve um impacto significativo na indústria de câmeras. As fábricas na Malásia que produzem câmeras da Sony foram fechadas, levando a possíveis atrasos na disponibilidade de câmera. As finanças da Sony também podem ser afetadas devido à desaceleração dos mercados de smartphones que usam seus sensores. Além disso, o fechamento das lojas resultou em vendas de câmera lentas.

Pontos chave:

1. O coronavírus causou fechamento de fabricação na Malásia, afetando a produção de câmeras.

2. As câmeras da Sony podem experimentar atrasos na disponibilidade como resultado do fechamento da planta.

3. A situação financeira da Sony pode ser impactada devido à desaceleração nos mercados de smartphones que usam seus sensores.

4. O fechamento das lojas levou à diminuição das vendas de câmera.

Questões:

1. Como o coronavírus afetou a indústria de câmeras?

O vírus resultou no fechamento das fábricas na Malásia que produzem câmeras da Sony, potencialmente causando atrasos na disponibilidade de câmera.

2. Que impacto específico o coronavírus teve nas finanças da Sony?

A desaceleração resultante nos mercados de smartphones que usam sensores da Sony podem ter implicações financeiras para a empresa.

3. Como o fechamento das lojas afetou as vendas de câmera?

Devido ao fechamento da loja, as vendas de câmera sofreram um declínio.

4. Por que as pessoas cobrem suas webcams?

As pessoas cobrem suas webcams para proteger sua privacidade e segurança.

5. Como um cibercriminal pode obter acesso à webcam de alguém?

Um cibercriminal pode obter acesso a uma webcam invadindo o dispositivo e desativando a luz LED que indica que a webcam está em uso.

6. Que riscos uma webcam exposta representa?

Uma webcam exposta pode ser usada para fins maliciosos, como chantagem, roubo de identidade ou causando angústia à vítima.

7. Quais são as vulnerabilidades das webcams sem fio?

As webcams sem fio estão vulneráveis se a senha padrão não for alterada, pois qualquer pessoa que tenha o endereço IP puder adivinhar facilmente a senha e acessar o dispositivo.

8. Como os cibercriminosos podem assumir as webcams embutidas?

Se um dispositivo com uma webcam embutido receber um vírus ou malware, os cibercriminosos podem facilmente assumir o controle dos recursos da webcam, incluindo desativar a luz LED.

9. É a webcam frontal de um smartphone considerado um risco de segurança?

Não, a webcam frontal de um smartphone normalmente não é considerada um risco de segurança, pois geralmente é escondido quando não estiver em uso.

10. Quais são algumas dicas para melhorar a privacidade e segurança da webcam?

Algumas dicas para melhorar a privacidade e a segurança da webcam incluem a instalação do software antivírus, garantindo que o firewall esteja em execução, alterando a senha em webcams sem fio e mantendo o sistema operacional e o software atualizado.

Como o coronavírus está afetando a indústria de câmeras

O vírus fechou as fábricas na Malásia que produzem câmeras da Sony, no entanto. Isso pode significar atrasos na obtenção de câmeras, embora a Sony tenha’T compartilhou quaisquer detalhes ainda. A empresa’As finanças também podem ser impactadas pela desaceleração resultante nos mercados de smartphones que usam sensores da Sony – e desaceleraram as vendas devido ao fechamento da loja.

Aqui está a razão pela qual as pessoas cobrem sua webcam

Você não’Temos que olhar muito para encontrar uma webcam. Eles’re em seu laptop, tablet e smartphone. Isto’É ótimo poder conversar com amigos ou familiares e ver seus rostos, mas as webcams também representam um perigo para sua privacidade e segurança.

Um cibercriminal pode potencialmente obter acesso à sua webcam para gravar pontos turísticos e sons relacionados a você. Você pode pensar que você’D Reconheça se alguém fez isso com seu dispositivo, mas existem maneiras pelas quais um hacker pode desativar a luz LED que normalmente sinaliza sua webcam está em uso, mesmo quando ela’está em execução.

Muitas pessoas encobrem sua webcam porque você nunca sabe quem poderia estar do outro lado assistindo. Se um snoop obtiver acesso à sua webcam, eles podem reunir imagens para extorquir, chantagem ou causar caos em sua vida.

As boas notícias? Isto’é um cibernético fácil para proteger se você souber o que você’estar fazendo. Aqui’É uma olhada por que você deve encobrir sua webcam, o que pode acontecer se você não’t e seis dicas que você pode usar para melhorar sua segurança na webcam.

Por que você deve encobrir sua webcam

Cyberthieves buscam maneiras de atingir e roubar informações. Isso pode assumir a forma de seqüestrar contas bancárias on -line, roubar dados financeiros usados para compras on -line ou reprimir contas de mídia social.

Mas você pode ter notado um pedaço de fita sobre um colega de trabalho’s ou um amigo’s ultimamente. Que’s porque as ameias cibernéticas também podem segmentar webcams.

Os mesmos vírus e malware que podem roubar informações de seus dispositivos também podem incorporar software que pode gravar o que uma webcam vê. Isso pode ser uma atividade que ocorre no conforto de sua casa ou na privacidade do seu local de trabalho. Se usado para fins maliciosos, uma webcam pode gravar momentos ou material sensíveis, com o laptop infectado enviando as gravações de volta ao cibercriminal.

O material que’s coletado pode ser usado para uma variedade de propósitos, como chantagem, roubo de identidade ou para causar sofrimento à vítima. A ameaça cibernética de uma webcam exposta pode ter um impacto na vida real em quem quer que afete.

O que poderia acontecer se sua webcam for vulnerável

Se você não for’t Tome precauções para proteger sua webcam, sua privacidade e segurança on -line podem não ser tão fortes como poderia ser.

Existem dois tipos de webcams comuns, cada uma com vulnerabilidades diferentes que os cibercriminosos podem explorar:

- Webcams sem fio: Essas câmeras usam conectividade sem fio para se conectar ao seu laptop ou computador, mas isso também significa que eles têm um endereço IP e uma senha. Freqüentemente, quando o consumidor compra e configura a webcam, eles deixam a senha como a opção padrão, em vez de configurar uma senha complexa única de sua própria. Isso significa que qualquer pessoa capaz de encontrar o endereço IP pode facilmente adivinhar a senha e poder acessar o dispositivo.

- Webcams embutidos: Essas câmeras são incorporadas ao seu laptop ou tablet e são úteis para conversas em vídeo. Mas se o seu dispositivo obtiver um vírus ou malware, os cibercriminosos poderão assumir facilmente a funcionalidade da webcam e ligá -lo ou desligar como desejar, além de desativar a luz do LED para evitar a detecção.

Um smartphone’s webcam frontal normalmente é’t considerado um risco de segurança. Que’s porque quando você’não estou usando, é’geralmente está escondido em sua bolsa ou bolso.

Não é assim com webcams sem fio ou embutido. Os cibercriminosos podem acessar essas câmeras e, por causa de suas posições – de frente para sua sala de estar, cozinha ou escritório – elas podem expor sua privacidade e conversas sensíveis.

Que’é por isso’É uma boa ideia encobrir sua webcam ou tomar outras medidas para melhorar sua segurança na Internet.

6 dicas para melhorar a privacidade e segurança da webcam

Cobrir sua webcam é um truque fácil de evitar alguém espionando você. Mas não’T abordar totalmente a necessidade de segurança da Internet. Além disso, colocando fita sobre sua webcam não’T significa que alguém pode’ainda escute o microfone.

Aqui estão seis dicas que você pode usar para ajudar a melhorar sua webcam e segurança do dispositivo.

- Obtenha software antivírus. Webcams embutidos podem ser invadidos com vírus e malware comuns. O software antivírus pode ajudá -lo a proteger melhor seu dispositivo contra essas ameaças cibernéticas. Algum software de segurança impede que aplicativos e malware acessem a webcam do seu computador sem o seu consentimento.

- Verifique se o seu firewall está funcionando. Os firewalls atuam como um portão, garantindo que apenas o tráfego legítimo chegue à sua rede e à sua webcam embutida.

- Altere a senha em sua webcam sem fio. Milhares de webcams sem fio estão disponíveis com a mesma senha padrão que foi codificada por seu fabricante. Se você atualizar a senha padrão para algo único e complexo, poderá ajudar a melhorar a segurança da sua webcam.

- Atualize seus sistemas operacionais e software. Os cibercriminosos podem comprometer dispositivos e baixar vírus neles, explorando vulnerabilidades encontradas no sistema operacional ou software popular. Certifique -se de atualizar para as versões mais recentes para corrigir falhas de segurança.

- Evite links ou anexos suspeitos. Os cibercriminosos às vezes usam e -mails de phishing para fornecer um vírus da webcam ou malware. Abra apenas e -mails e links ou faça o download de anexos de endereços de e -mail em que você confia.

- Use uma capa de webcam deslizante. Isto’é uma solução simples-deslize a tampa quando quiser falar cara a cara com alguém e fechar quando você’não estou usando.

Siga estas dicas e você’estarei a caminho de viver uma vida mais privada conectada.

Como o coronavírus está afetando a indústria de câmeras

O romance Coronavírus está afetando a indústria de imagem de maneiras dramáticas. Fotógrafos profissionais enfrentam semanas de sessões canceladas e adiamento de grandes eventos como as Olimpíadas. Principais feiras como Photokina e NAB foram canceladas. Novos produtos foram adiados à medida que as fábricas são forçadas a fechar.

Mesmo antes de o vírus se tornar uma pandemia global, a indústria de câmeras – e a indústria de tecnologia maior como um todo – começou a ver escassez. Enquanto a maioria das principais empresas de câmeras está sediada no Japão (um país que sofreu pouca desaceleração como resultado do vírus. pelo menos por enquanto) grande parte da fabricação acontece na China, onde o vírus atingiu cedo e duro. Até produtos fabricados no Japão enfrentam escassez de fornecedores de fornecedores baseados na China. Várias empresas anunciaram atrasos de produtos que foram revelados apenas pouco antes de o Covid-19 assumir o ciclo de notícias, incluindo a Nikon para seu principal D6 DSLR.

Lá’S não é dizer o quanto o vírus atrasou o equipamento que não tem’ainda foi anunciado.

Enquanto a indústria já está vendo efeitos de curto prazo, os efeitos de longo prazo estão de acordo com a especulação, provavelmente até para insiders do setor. As tendências digitais alcançaram vários fabricantes importantes para obter mais informações sobre suas operações durante a crise, mas a maioria deu apenas respostas vagas ou links para declarações oficiais.

- Como as câmeras instantâneas de fujifilm estão ajudando pacientes e enfermeiros a se conectar

- Nikon’S Flagship e Câmera D6 muito cara finalmente começa a enviar

- Como rastrear seu estímulo de coronavírus Verificação usando o aplicativo da Web do IRS

Algumas empresas de câmeras, incluindo Fujifilm e Canon, também desenvolvem suprimentos médicos, o que pode ajudar a compensar as perdas de receita. O impacto do vírus na economia pode criar mais problemas para um setor que já viu anos de vendas mais baixas devido a câmeras de telefone cada vez mais capazes.

Os fotógrafos que planejam comprar novas câmeras ou lentes, ou que precisam de equipamentos, também verão atrasos, se não dos próprios fabricantes de câmeras, depois dos varejistas. A Amazon está priorizando o frete para itens essenciais e a B&H fechou temporariamente seu local de tijolo e argamassa.

Aqui está como o coronavírus está afetando os principais fabricantes de câmeras.

Sony

A Sony produz sensores de câmera para muitas marcas além das suas, incluindo a maioria dos smartphones. E a fabricação de sensores continua durante a pandemia, diz a empresa.

O vírus fechou as fábricas na Malásia que produzem câmeras da Sony, no entanto. Isso pode significar atrasos na obtenção de câmeras, embora a Sony tenha’T compartilhou quaisquer detalhes ainda. A empresa’As finanças também podem ser impactadas pela desaceleração resultante nos mercados de smartphones que usam sensores da Sony – e desaceleraram as vendas devido ao fechamento da loja.

Nikon

No início deste mês, a Nikon disse que o lançamento de sua nova DSLR principal, o D6, seria adiada por meses devido ao vírus. Na época, Nikon disse que o D6 seria adiado até maio. Os próximos 120-300mm f/2.8 lentes também foi atrasada devido ao vírus.

O adiamento das Olimpíadas de 2020 pode facilitar a dor do atraso D6. A câmera e a lente de 120-300mm são voltadas para fotógrafos de esportes profissionais, e seu lançamento foi cronometrado para colocá-las nas mãos desses clientes antes das Olimpíadas de Tóquio, que agora venceram’t Acontece até 2021.

À medida que o vírus se espalhou pelo U.S., A Nikon também foi forçada a fechar seus centros de serviço aqui e cancelar eventos. Nikon’A equipe de suporte ainda está disponível por chamada ou e -mail, mas um aviso na página de suporte diz para esperar tempos de espera mais longos. Uma atualização em 27 de março disse que a empresa ainda está enfrentando incerteza e que continua a monitorar o impacto e os possíveis atrasos.

Cânone

Canon Hasn’ainda compartilhou uma declaração oficial sobre atrasos. Os rumores sugerem que a produção está em execução com capacidade reduzida, o que pode significar atrasos para a próxima câmera EOS R5 Mirrorless. As lentes rebeldes T8i e RF 24-200mm-anunciadas em 13 de fevereiro-ainda não receberam datas de lançamento.

Fujifilm

Fujifilm’S X-T3 e X-T30 são afetados pela diminuição da produção, informou a empresa em comunicado às tendências digitais. A empresa’S O próximo X-T4 pode não estar disponível até abril ou mais tarde, com Fujifilm observando que o vírus poderia empurrar essa data de volta mais adiante.

A Fujifilm também está fechando temporariamente sua loja em Nova York, bem como o local de retirada de reparo em Nova Jersey. Os reparos ainda estarão disponíveis entrando em contato com o suporte ao cliente.

A empresa não’T apenas faça câmeras. Também produz equipamentos médicos e culturas celulares usadas para desenvolver vacinas. Uma autoridade chinesa alegou no início deste mês que a droga Avigan, fabricada por uma subsidiária da Fujifilm, parecia ajudar os pacientes com coronavírus.

Sigma

A Sigma é uma das poucas empresas que faz toda a sua fabricação no Japão, mas mesmo pode ser afetado pelas restrições de fornecimento em peças originárias em outros lugares. Falando com o DPreview no início deste mês, a Sigma explicou que estava procurando obter essas peças de novos fornecedores.

Devido a desligamentos obrigatórios na Califórnia e Nova York, Sigma’s u.S. Os escritórios estão fechados enquanto os funcionários trabalham em casa. Qualquer transação que exija frete, incluindo reparos e novos pedidos, foi suspensa.

Para as últimas atualizações sobre o romance Coronavirus surto, Visite a Organização Mundial da Saúde’S CIVID-19 PAGE.

Recomendações dos editores

- Como se inscrever para um teste de vacina contra coronavírus

- Vestir’t Atualize sua câmera. Venceu’T faz de você um fotógrafo melhor

- A câmera Nikon D6 está finalmente chegando em 21 de maio

- Como evitar golpes de verificação de estímulo do coronavírus

- Veja como fujifilm’A câmera popular X100 mudou ao longo dos anos

- Características

- Notícias

- Coronavírus: Como Covid-19 está mudando a maneira como vivemos

- Características

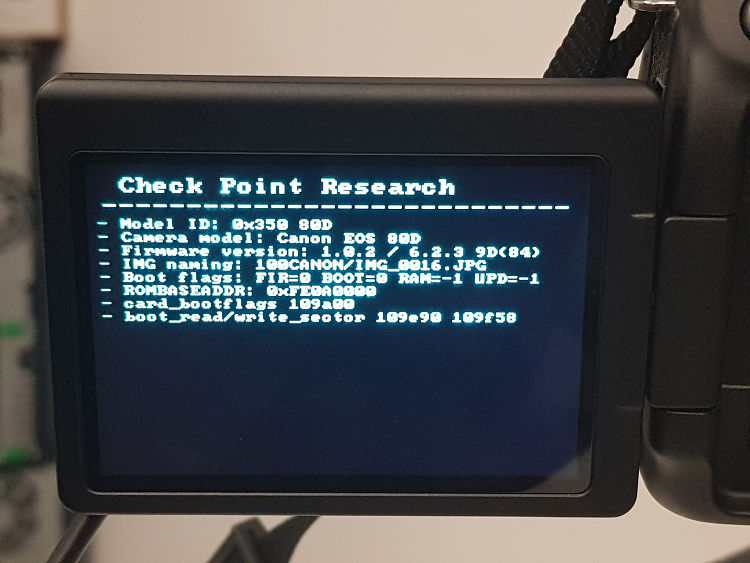

Diga queijo: Ransomware-ing uma câmera DSLR

Câmeras. Nós os levamos a todos os eventos importantes da vida, trazemos -os em nossas férias e os armazenamos em um caso de proteção para mantê -los seguros durante o trânsito. As câmeras são mais do que apenas uma ferramenta ou brinquedo; Nós confiamos a eles nossas próprias memórias, e então elas são muito importantes para nós.

Neste blog, relatamos como na Check Point Research foi uma jornada para testar se os hackers poderiam nos acertar neste ponto ideal exato. Perguntamos: os hackers poderiam assumir nossas câmeras, os guardiões de nossos preciosos momentos e infectá -los com ransomware?

E a resposta é: Sim.

Antecedentes: câmeras DSLR não’T seus avós’ câmeras, aquelas enormes engenhocas de filme antigo que você pode encontrar no sótão. Hoje’S Câmeras são dispositivos digitais incorporados que se conectam aos nossos computadores usando USB, e os modelos mais recentes até suportam WiFi. Enquanto USB e WiFi são usados para importar nossas fotos da câmera para o nosso telefone celular ou PC, eles também expõem nossa câmera ao ambiente circundante.

Nossa pesquisa mostra como um invasor próximo (WiFi), ou um atacante que já sequestrou nosso PC (USB), também pode se propagar e infectar nossas câmeras amadas com malware. Imagine como você responderia se os atacantes injetarem ransomware em ambos e A câmera, fazendo com que eles mantenham todas as suas fotos reféns, a menos que você pague resgate.

Abaixo está uma demonstração em vídeo deste ataque:

Detalhes técnicos

Protocolo de transferência de imagem (PTP)

As câmeras DSLR modernas não usam mais filme para capturar e reproduzir posteriormente imagens. Em vez disso, a Associação Internacional da Indústria de Imagem desenvolveu um protocolo padronizado para transferir imagens digitais da sua câmera para o seu computador. Este protocolo é chamado de protocolo de transferência de imagem (PTP). Inicialmente focado na transferência de imagem, este protocolo agora contém dezenas de comandos diferentes que suportam qualquer coisa, desde tirar uma foto ao vivo até a atualização da câmera’s firmware.

Embora a maioria dos usuários conecte sua câmera ao PC usando um cabo USB, os modelos de câmera mais recentes agora suportam wifi. Isso significa que o que antes era um protocolo PTP/USB que era acessível apenas aos dispositivos conectados USB, agora também é PTP/IP acessível a todos os dispositivos habilitados para WiFi nas proximidades.

Em uma palestra anterior chamada “Paparazzi sobre IP” (Hitb 2013), Daniel Mende (ERNW) demonstrou todos os diferentes ataques de rede que são possíveis para cada protocolo de rede que o Canon’S eos câmeras apoiadas na época. No final de sua palestra, Daniel discutiu o protocolo de rede PTP/IP, mostrando que um invasor poderia se comunicar com a câmera cheirando um GUID específico da rede, um GUID que foi gerado quando o alvo’o computador foi emparelhado com a câmera. Como o protocolo PTP oferece uma variedade de comandos e não é autenticado ou criptografado de forma alguma, ele demonstrou como ele (MIS) usou o protocolo’funcionalidade de espionagem sobre uma vítima.

Em nossa pesquisa, pretendemos avançar além do ponto de acesso e usar o protocolo’funcionalidade s. Simulando atacantes, queremos encontrar vulnerabilidades de implementação no protocolo, esperando alavancá -las para assumir a câmera. Esse cenário de execução de código remoto (RCE) permitirá que os atacantes façam o que quiserem com a câmera, e infectá -la com ransomware é apenas uma das muitas opções.

De um atacante’S Perspectiva, a camada PTP parece um ótimo alvo:

- O PTP é um protocolo não autenticado que suporta dezenas de diferentes comandos complexos.

- A vulnerabilidade no PTP pode ser igualmente explorada sobre USB e sobre Wi -Fi.

- O apoio do WiFi torna nossas câmeras mais acessíveis a atacantes próximos.

Neste blog, nos concentramos no PTP como nosso vetor de ataque, descrevendo duas avenidas em potencial para os atacantes:

- USB – para um atacante que assumiu o seu PC e agora quer se propagar para sua câmera.

- Wi -Fi – Um invasor pode colocar um ponto de acesso Wi -Fi desonesto em uma atração turística, para infectar sua câmera.

Nos dois casos, os atacantes estão indo atrás da sua câmera. Se eles’é bem -sucedido, as chances são você’Eu terá que pagar um resgate para liberar sua amada câmera e arquivos de imagem.

Apresentando nosso alvo

Optamos por nos concentrar no cânone’SEOS 80D Câmera DSLR por vários motivos, incluindo:

- A Canon é a maior fabricante de DSLR, controlando mais de 50% do mercado.

- O EOS 80D suporta USB e WiFi.

- A Canon tem um extenso “modding” Comunidade, chamada Lanterna Mágica.

Magic Lantern (ML) é um complemento de software livre de código aberto que adiciona novos recursos às câmeras Canon EOS. Como resultado, a comunidade de ML já estudou partes do firmware e documentou algumas de suas APIs.

Os atacantes são maximizadores de lucro, eles se esforçam para obter o máximo impacto (lucro) com o mínimo de esforço (custo). Nesse caso, a pesquisa sobre câmeras Canon terá o maior impacto para os usuários e será o mais fácil de começar, graças à documentação existente criada pela comunidade ML.

Obtendo o firmware

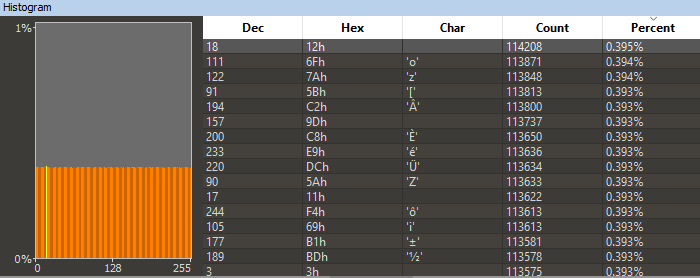

Esta é frequentemente a parte mais complicada de cada pesquisa incorporada. O primeiro passo é verificar se existe um arquivo de atualização de firmware disponível ao público no fornecedor’s site. Como esperado, encontramos depois de uma curta pesquisa no Google. Depois de baixar o arquivo e extrair o arquivo, tivemos uma surpresa desagradável. O arquivo parece estar criptografado / comprimido, como pode ser visto na Figura 1.

Figura 1 – Histograma de bytes do arquivo de atualização do firmware.

A distribuição de bytes uniforme sugere que o firmware é criptografado ou comprimido, e que qualquer algoritmo foi usado provavelmente foi bom. Deslochendo o arquivo, não conseguimos encontrar nenhum padrão útil que possa ser potencialmente uma dica da existência do código de montagem para um carregador de inicialização. Em muitos casos, o carregador de inicialização não é compactado e contém as instruções necessárias para a descriptografia / descompressão do arquivo.

Tentando várias ferramentas de descompressão, como binwalk ou 7zip, não produziram resultados, o que significa que este é um esquema de compressão proprietário, ou mesmo uma criptografia. Os arquivos de firmware criptografados são bastante raros, devido aos custos adicionais de implicações de gerenciamento -chave para o fornecedor.

Sentindo -se preso, voltamos ao Google e verificamos o que a internet tem a dizer sobre isso .Arquivo FIR. Aqui podemos ver o principal benefício de estudar um dispositivo com uma extensa comunidade de modding, pois o ML também teve que contornar essa limitação. E de fato, em seu wiki, encontramos esta página que descreve o “Atualizar proteção” dos arquivos de atualização de firmware, conforme implantado em várias versões ao longo dos anos. Infelizmente para nós, isso confirma nosso palpite inicial: o firmware é criptografado de AES.

Sendo de código aberto, esperávamos que o ML publicasse essa chave de criptografia, permitindo-nos descriptografar o firmware por conta própria. Infelizmente, esse acabou não sendo o caso. O ML não apenas mantém intencionalmente a chave de criptografia em segredo, como não poderíamos’até encontrar a chave em qualquer lugar da internet. Mais um beco sem saída.

A próxima coisa a verificar foi se o ML transitou seu software para o modelo de câmera, com a chance de contém funcionalidade de depuração que nos ajudará a despejar o firmware. Embora esse porto ainda não tenha sido lançado, enquanto lia seus fóruns e wiki, encontramos um avanço. ML desenvolveu algo chamado portátil Rom Dumper. Este é um arquivo de atualização de firmware personalizado que, uma vez carregado, despeja a memória da câmera no cartão SD. A Figura 2 mostra uma foto da câmera durante um despejo de ROM.

Figura 2 – Imagem tirada durante um depósito de ROM do EOS 80D.

Usando as instruções fornecidas no fórum, jogamos com sucesso a câmera’s firmware e carregou -o em nosso desmontador (IDA Pro). Agora podemos finalmente começar a procurar vulnerabilidades na câmera.

Revertendo a camada PTP

Encontrar a camada PTP foi bastante fácil, devido à combinação de dois recursos úteis:

- A camada PTP é baseada em comando e todo comando tem um código de opção numérico exclusivo.

- O firmware contém muitas cordas indicativas, o que facilita a tarefa de engenharia reversa.

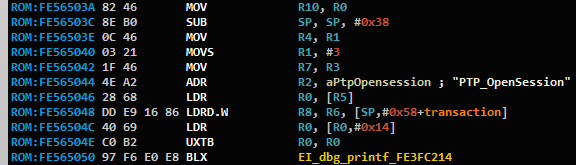

Figura 3 – String relacionada ao PTP do firmware.

Travessando de volta do manipulador de OpenSession PTP, encontramos a principal função que registra todos os manipuladores de PTP de acordo com seus códigos de operações. Uma verificação rápida nos garantiu que as cordas do firmware correspondem à documentação que encontramos online.

Ao olhar para a função de registro, percebemos que a camada PTP é uma superfície de ataque promissora. A função registra 148 manipuladores diferentes, apontando para o fato de que o fornecedor suporta muitos comandos proprietários. Com quase 150 comandos diferentes implementados, as chances de encontrar uma vulnerabilidade crítica em um deles são muito altas.

API do manipulador PTP

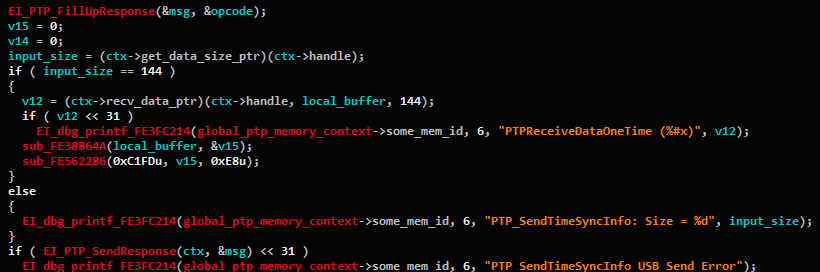

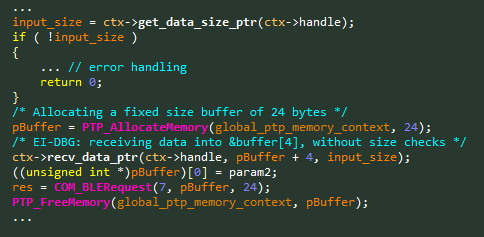

Cada manipulador de comando PTP implementa a mesma API de código. A API faz uso do objeto ptp_context, um objeto que é parcialmente documentado graças a ML. A Figura 4 mostra um exemplo de caso de uso do PTP_CONTEXT:

Figura 4 – Manipulador PTP decompilado, usando o objeto PTP_CONTEXT.

Como podemos ver, o contexto contém ponteiros de função que são usados para:

- Consulta sobre o tamanho da mensagem de entrada.

- Recebendo a mensagem de entrada.

- Enviando de volta a resposta depois de lidar com a mensagem.

Acontece que a maioria dos comandos é relativamente simples. Eles recebem apenas alguns argumentos numéricos, pois o protocolo suporta até 5 desses argumentos para cada comando. Depois de digitalizar todos os comandos suportados, a lista de 148 comandos foi rapidamente reduzida para 38 comandos que recebem um buffer de entrada. De um atacante’S Ponto de vista, temos controle total desse buffer de entrada e, portanto, podemos começar a procurar vulnerabilidades nesse conjunto de comandos muito menor.

Felizmente para nós, o código de análise para cada comando usa código C simples e é bastante direto para analisar. Logo, encontramos nossa primeira vulnerabilidade.

CVE-2019-5994-Buffer Overflow em sendObjectInfo-0x100C

Nome do comando PTP: SendObjectInfo

PTP Command OpCode: 0x100C

Internamente, o protocolo refere -se a arquivos e imagens suportados como “Objetos”, e neste comando o usuário atualiza os metadados de um determinado objeto. O manipulador contém uma vulnerabilidade de transbordamento de buffer ao analisar o que deveria ser o nome do arquivo unicode do objeto. A Figura 5 mostra uma versão simplificada do código do código vulnerável:

Figura 5 – Snippet de código vulnerável do sendObjectInfo Handler.

Este é um transbordamento de buffer dentro de um contexto global principal. Sem reverter os diferentes campos nesse contexto, a única implicação direta que temos é a primitiva livre-onde está localizado logo após nossa cópia. Nossa cópia pode modificar o campo PkeywordsStringUnicode em um valor arbitrário e, posteriormente, acionar uma chamada para libertá -lo.

Parece uma boa maneira de iniciar nossa pesquisa, mas continuamos procurando uma vulnerabilidade mais fácil de explorar.

CVE-2019-5998-Buffer Overflow em notifybtstatus-0x91f9

Nome do comando PTP: Notifybtsttatus

PTP Command OpCode: 0x91f9

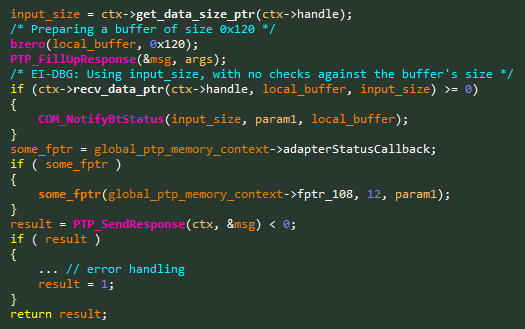

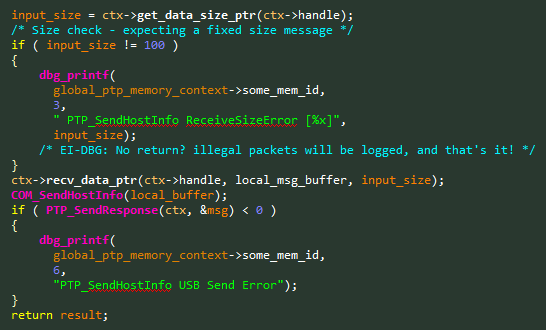

Mesmo que nosso modelo de câmera não’t Suporte Bluetooth, alguns comandos relacionados ao Bluetooth foram aparentemente deixados para trás e ainda estão acessíveis aos atacantes. Nesse caso, encontramos um tampão clássico baseado em pilha, como pode ser visto na Figura 6.

Figura 6 – Snippet de código vulnerável do manipulador NotifyBtStatus.

Explorar essa vulnerabilidade será fácil, tornando -o nosso principal alvo de exploração. Normalmente, parávamos a auditoria de código neste momento, mas como estamos bem perto do final do manipulador’s Lista, deixe’está acabando passando pelo resto.

CVE-2019-5999-Buffer Overflow em Blerequest-0x914c

Nome do comando PTP: Blerequest

PTP Command OpCode: 0x914c

Parece que os comandos Bluetooth são mais vulneráveis que os outros, o que pode sugerir uma equipe de desenvolvimento menos experiente. Desta vez, encontramos um excesso de buffer baseado em heap, como pode ser visto na Figura 7.

Figura 7 – Snippet de código vulnerável do manipulador de blerequest.

Agora temos 3 vulnerabilidades semelhantes:

- O excesso de buffer sobre uma estrutura global.

- Buffer Overflow sobre a pilha.

- Buffer Overflow sobre a pilha.

Como mencionado anteriormente, tentaremos explorar a vulnerabilidade baseada em pilha, que esperamos ser o mais fácil.

Ganhando execução de código

Começamos conectando a câmera ao nosso computador usando um cabo USB. Anteriormente usamos a interface USB junto com a Canon’s “Utilitário EOS” software, e parece natural tentar explorá -lo primeiro sobre a camada de transporte USB. Procurando por uma biblioteca PTP Python, encontramos PTPY, que não’t trabalho diretamente fora da caixa, mas ainda nos salvou um tempo importante em nossa configuração.

Antes de escrever uma exploração de execução de código, começamos com uma pequena prova de conceito (POC) que desencadeará cada uma das vulnerabilidades que encontramos, com esperança de terminar na câmera travando. A Figura 8 mostra como a câmera trava, no que é descrito pelo fornecedor como “Err 70.”

Figura 8 – Tela de colisão que recebemos quando testamos nossos POCs de exploração.

Agora que temos certeza de que todas as nossas vulnerabilidades realmente funcionam, é’é hora de iniciar o desenvolvimento real de exploração.

Recapitulação básica de nossas ferramentas até agora: nossa câmera não tem depurador ou ml. A câmera não era’T se abriu ainda, o que significa que nós não’T tem alguma interface de depuração baseada em hardware. Nós Don’sabem alguma coisa sobre o espaço de endereço do firmware, exceto os endereços de código que vemos em nosso desmontador. A linha inferior é que estamos conectados à câmera usando um cabo USB e queremos explorar cegamente um buffer baseado em pilha. Deixar’S começar.

Nosso plano é usar a função Sleep () como um ponto de interrupção e testar se pudermos ver o dispositivo travar após um determinado número de segundos. Isso confirmará que assumimos o fluxo de execução e desencadeamos a chamada para dormir () . Tudo isso soa bem no papel, mas a câmera tinha outros planos. Na maioria das vezes, a tarefa vulnerável simplesmente morreu sem desencadear um acidente, fazendo com que a câmera pendure. Escusado será dizer que podemos’t.

Originalmente, queríamos uma maneira de saber que o fluxo de execução atingiu nosso código controlado. Portanto, decidimos virar nossa estratégia. Encontramos um endereço de código que sempre desencadeia um ERR 70 quando alcançado. A partir de agora, nosso ponto de interrupção será uma chamada para esse endereço. Um acidente significa que atingimos nosso ponto de interrupção e “nada”, um jeito significa que não fizemos’t alcançá -lo.

Construímos gradualmente nossa exploração até que eventualmente pudemos executar nosso próprio trecho de assembléia – agora temos execução de código.

Carregando escoteiro

Scout é meu depurador Goto. É um depurador baseado em instrução que desenvolvi durante a pesquisa de fax e que se mostrou útil nesta pesquisa também. No entanto, geralmente usamos o carregador TCP básico para escoteiro, que requer conectividade de rede. Embora possamos usar um carregador de arquivos que carregue o escoteiro do cartão SD, mais tarde precisaremos da mesma conectividade de rede para escoteiros, para que possamos resolver esse problema agora para os dois.

Depois de brincar com as diferentes configurações da câmera, percebemos que o wifi pode’Não é usado enquanto o USB estiver conectado, provavelmente porque ambos devem ser usados pela camada PTP, e não há suporte para usá -los ambos ao mesmo tempo. Então decidimos que chegou a hora de seguir em frente do USB para o wifi.

Pudermos’Digo que mudar para a interface wifi funcionou fora da caixa, mas eventualmente tivemos um script python capaz de enviar o mesmo script de exploração, desta vez sobre o ar. Infelizmente, nosso script quebrou. Após o exame intensivo, nosso melhor palpite é que a câmera trava antes de voltarmos da função vulnerável, bloqueando efetivamente a vulnerabilidade baseada em pilha. Embora não tenhamos idéia de por que trava, parece que enviar uma notificação sobre o status Bluetooth, ao se conectar sobre Wi -Fi, simplesmente confunde a câmera. Especialmente quando isso não’T até suporta Bluetooth.

Voltamos para o quadro de desenho. Poderíamos tentar explorar uma das outras duas vulnerabilidades. No entanto, um deles também está no módulo Bluetooth, e não’Parece promissor. Em vez. Para nosso grande alívio, encontramos mais algumas vulnerabilidades.

CVE-2019-6000-Buffer Overflow em Sendhostinfo-0x91e4

Nome do comando PTP: Sendhostinfo

PTP Command OpCode: 0x91e4

Olhando para o código vulnerável, como visto na Figura 9, era bastante óbvio por que perdemos a vulnerabilidade à primeira vista.

Figura 9 – Snippet de código vulnerável do manipulador SendHostinfo.

Desta vez, os desenvolvedores se lembraram de verificar se a mensagem é o tamanho fixo pretendido de 100 bytes. No entanto, eles esqueceram algo crucial. Pacotes ilegais só serão registrados, mas não descartados. Após uma verificação rápida em nosso ambiente de teste Wi -Fi, vimos um acidente. A função de registro não é’t uma afirmação, e venceu’t Pare o nosso tampão baseado em pilha Overflow ��

Embora essa vulnerabilidade seja exatamente o que estávamos procurando, mais uma vez decidimos continuar procurando mais, especialmente porque esse tipo de vulnerabilidade provavelmente será encontrado em mais de um único comando.

CVE-2019-6001-Buffer Overflow em setadapterbatteryreport-0x91fd

Nome do comando PTP: SendAdapterbatteryReport

PTP Command OpCode: 0x91fd

Não apenas encontramos outra vulnerabilidade com o mesmo padrão de código, como foi o último comando na lista, dando -nos um bom acabamento. A Figura 10 mostra uma versão simplificada do manipulador de PTP vulnerável.

Figura 10 – Snippet de código vulnerável do manipulador SendAdapterBatteryReport.

Nesse caso, o buffer de pilha é bastante pequeno, por isso continuaremos usando a vulnerabilidade anterior.

Nota: Ao testar essa vulnerabilidade na configuração WiFi, descobrimos que ela também trava antes que a função retorne. Só conseguimos explorá -lo sobre a conexão USB.

Carregando Scout – Segunda tentativa

Armado com nossa nova vulnerabilidade, terminamos nossa exploração e carregamos com sucesso o escoteiro na câmera. Agora temos um depurador de rede e podemos começar a despejar endereços de memória para nos ajudar durante nosso processo de engenharia reversa.

Mas, espere um minuto, are’T que fizemos? Nosso objetivo era mostrar que a câmera poderia ser seqüestrada de USB e WiFi usando o protocolo de transferência de imagem. Embora houvesse pequenas diferenças entre as duas camadas de transporte, no final a vulnerabilidade que usamos funcionou em ambos os casos, provando assim nosso ponto. No entanto, assumir a câmera foi apenas o primeiro passo no cenário que apresentamos. Agora isso’é hora de criar algum ransomware.

Hora de um pouco de criptografia

Qualquer ransomware adequado precisa de funções criptográficas para criptografar os arquivos que são armazenados no dispositivo. Se você se lembra, o processo de atualização de firmware mencionou algo sobre a criptografia AES. Parece uma boa oportunidade de terminar todas as nossas tarefas de uma só vez.

Essa tarefa de engenharia reversa foi muito melhor que pensávamos que sim; Não apenas encontramos as funções do AES, como também encontramos a verificação e descriptografia chaves Para o processo de atualização de firmware. Como o AES é uma cifra simétrica, as mesmas teclas também podem ser usadas para criptografar uma atualização de firmware maliciosa e, em seguida, assiná -la para que ela passe as verificações de verificação.

Em vez de implementar todos os algoritmos criptográficos complicados de nós mesmos, usamos Scout. Implementamos uma nova instrução que simula um processo de atualização de firmware e envia de volta as assinaturas criptográficas que o algoritmo calculou. Usando esta instrução, agora sabemos quais são as assinaturas corretas para cada parte do arquivo de atualização de firmware, ganhando efetivamente uma assinatura primitiva pela própria câmera.

Como só temos uma câmera, essa foi uma parte complicada. Queremos testar nosso próprio arquivo de atualização de firmware em casa personalizado, mas não vamos’quero bloquear nossa câmera. Felizmente para nós, na Figura 11, você pode ver nosso Dumper Rom Custom, criado por Patching Magic Lantern’SOM DUMPER.

Figura 11 – Imagem do nosso Dumper ROM personalizado, usando nosso cabeçalho.

CVE-2019-5995-Atualização silenciosa de firmware maliciosa:

Existe um comando PTP para atualização de firmware remoto, que requer zero interação do usuário. Isso significa que, mesmo que todas as vulnerabilidades de implementação sejam corrigidas, um invasor ainda pode infectar a câmera usando um arquivo de atualização de firmware malicioso.

Embrulhando-o

Depois de brincar com o processo de atualização de firmware, voltamos para terminar nosso ransomware. O ransomware usa as mesmas funções criptográficas que o processo de atualização de firmware e chama as mesmas funções de AES no firmware. Depois de criptografar todos os arquivos no cartão SD, o ransomware exibe a mensagem de resgate para o usuário.

Correção de tudo requer que o invasor crie primeiro um ponto de acesso Wi-Fi desonesto. Isso pode ser facilmente alcançado pela primeira vez cheirando a rede e depois fingindo o AP para ter o mesmo nome que a câmera tenta automaticamente se conectar. Uma vez que o atacante está dentro da mesma LAN que a câmera, ele pode iniciar a exploração.

Aqui está uma apresentação em vídeo de nossa exploração e ransomware.

Linha do tempo da divulgação

- 31 de março de 2019 – foram relatadas vulnerabilidades ao cânone.

- 14 de maio de 2019 – A Canon confirmou todas as nossas vulnerabilidades.

- A partir deste ponto, ambas as partes trabalharam juntas para corrigir as vulnerabilidades.

- 08 de julho de 2019 – Verificamos e aprovamos o cânone’s patch.

- 06 de agosto de 2019 – A Canon publicou o patch como parte de um aviso oficial de segurança.

Cânone’S Conselho de Segurança

Aqui estão os links para o consultor oficial de segurança que foi publicado pela Canon:

- Japonês: https: // global.Canon/JA/Support/Security/D-Camera.html

- Inglês: https: // global.Canon/en/support/segurança/câmera D.html

Recomendamos fortemente a todos para corrigir suas câmeras afetadas.

Conclusão

Durante nossa pesquisa, encontramos várias vulnerabilidades críticas no protocolo de transferência de imagens, conforme implementado pela Canon. Embora a implementação testada contenha muitos comandos proprietários, o protocolo é padronizado e é incorporado em outras câmeras. Com base em nossos resultados, acreditamos que vulnerabilidades semelhantes podem ser encontradas nas implementações do PTP de outros fornecedores também.

Nossa pesquisa mostra que qualquer “inteligente” O dispositivo, no nosso caso, uma câmera DSLR, é suscetível a ataques. A combinação de preço, conteúdo sensível e público de consumidores de abrangência faz das câmeras um alvo lucrativo para os atacantes.

Uma nota final sobre a criptografia de firmware. Usando lanterna mágica’SOM DUMPER e, posteriormente, usando as funções do próprio firmware, fomos capazes de ignorar a criptografia e a verificação. Este é um exemplo clássico de que a obscuridade não é igual à segurança, especialmente quando levou apenas uma pequena quantidade de tempo para ignorar essas camadas criptográficas.

CAMPETING: Como os hackers atacam ganhando acesso à sua webcam

Cuidado com arquivos maliciosos chamados Trojans que poderiam dar aos hackers acesso à webcam do seu computador sem o seu conhecimento.

Na maioria dos casos, uma luz vermelha ou verde aparece quando nossa webcam está ligada, mas alguns arquivos de Trojans permitem que os hackers ignorem essa função – o que significa que eles poderiam estar observando você através da câmera sem que você saiba. Imagem: Shutterstock

Assim como o cavalo de madeira da mitologia grega, um trojão é um tipo de malware que geralmente é disfarçado, neste caso como software ou programa legítimo. Uma vez instalado em um dispositivo, ele pode dar aos hackers acesso remoto completo a uma pessoa’s computador.

O especialista em segurança cibernética da UNSW, Professor Salil Kane, diz que não devemos assumir que ataques de trojan só ocorrem em parcelas de filmes de suspense de espionagem. É, ele diz, acontecendo frequentemente com pessoas comuns hoje.

“Normalmente, os troianos são usados para assumir o controle de uma pessoa’S Device – para que o hacker possa obter acesso aos arquivos do seu computador ou roubar seus dados, ou geralmente eles inseram mais malware nocivo no seu dispositivo,” ele diz.

“O que é alarmante é que ele também dá a eles acesso remoto ao seu computador, incluindo periféricos como sua webcam – o que significa que eles podem assistir essencialmente o que estiver do outro lado da lente. Este tipo de ataque é conhecido como candidato.

“Isto’é uma intrusão completa sobre nossa privacidade e isso’Não se limita apenas ao seu computador, isso pode acontecer no seu telefone, tablet e outros dispositivos em rede em sua casa, como câmeras de segurança.”

Como funciona um ataque?

Para algumas pessoas, a história de hackers ganhando acesso a uma pessoa’O computador sem sua permissão pode não ser novo, mas os hackers estão sempre criando novas maneiras de disfarçar o Trojan.

Ao posar como banco, agência governamental ou instituição de caridade, os hackers criam a ilusão de autenticidade e autoridade – geralmente com uma solicitação exigente ou urgente que requer ação imediata do destinatário. Se eles prosseguirem para abrir ou baixar quaisquer arquivos anexados no e -mail de spam, o malware instala os arquivos Trojan no computador.

“Na maioria das vezes, quando isso ocorre, as vítimas permanecem sem saber que isso já aconteceu,” diz Prof. KANhere.

“A transação é quase automática e muitas vezes nada acontece depois que você pressiona o botão de download para que as pessoas pensem lá’é uma falha ou isso’é um arquivo vazio, então eles o desconsideram e não’eu penso muito nisso.

“Não era’T Sempre tão fácil – há pouco tempo os hackers precisavam escrever o malware, o que significava que eles precisavam de conhecimento especializado em programação de computadores. Atualmente, Trojans e todas as ferramentas necessárias para lançar esses ataques podem ser compradas e vendidas na Web Dark.”

Por que isso acontece?

Prof. KANHERE diz que precisa haver uma forte motivação para invadir outra pessoa’s webcam, como o ataque geralmente é planejado e deliberado.

“Uma razão pela qual isso acontece pode ser que os hackers querem capturar imagens ou vídeos da outra pessoa em uma posição comprometedora e potencialmente usá -la como chantagem para ganho financeiro – ele’é uma verdade muito pervertida, mas acontece.

“Se nós’está usando nossos laptops, telefones e outros dispositivos para fins de trabalho ou sociais, a maioria possui uma câmera embutida’é muito fácil para os hackers terem acesso a imagens visuais da vítima a qualquer momento.

“Também sabemos que as agências de inteligência do governo podem usar essa abordagem para coletar informações restritas ou sensíveis também.”

Instalando o software antivírus e ligando seu firewall quando você navega na Internet são algumas maneiras de fortalecer sua defesa se um ataque cibernético acontecer. Imagem: Shutterstock

Trabalhe em sua defesa

Enquanto ele’Nem sempre é possível evitar um ataque em câmera completamente, existem maneiras de fortalecer sua defesa quando alguém acontece. E tudo se resume à higiene cibernética e a conhecer um pouco sobre o seu computador.

“Em primeiro lugar, verifique quais aplicativos e programas têm permissão para acessar sua câmera e microfone. Assegure-se de que você’está permitindo apenas aplicativos que realmente precisam de acesso à câmera, por exemplo, equipes da Microsoft para reuniões de trabalho, e não as aleatórias que você não’Lembre -se de instalar.

“Em segundo lugar, ligue o seu firewall. Isso ajudará a proteger sua rede filtrando e bloqueando o tráfego que está tentando obter acesso não autorizado ao seu computador.

“E, finalmente, a instalação de programas de software antivírus é outra linha de defesa, porque eles filtram ativamente e verificam malware mal -intencionado no seu computador.”

Se você encontrar pastas aleatórias no seu computador, contendo imagens ou vídeos que você não’Lembre -se de gravar a si mesmo, esta é uma bandeira vermelha que algo suspeito está acontecendo, diz Prof. KANhere.

Mesmo os profissionais de informação e tecnologia de computadores não estão imunes a esses tipos de ataques de hackers.

Uma imagem de Mark Zuckerberg, fundador do gigante da mídia social Facebook, sentado em sua mesa segurando um recorte de papelão chamou a atenção para algo peculiar ao fundo-a câmera do laptop foi coberta em fita.

Na maioria dos dispositivos de computador, uma luz verde ou vermelha parece nos informar que a câmera está em uso. Mas esse nem sempre é o caso quando um trojão se infiltrou no seu sistema de computador, diz Prof. KANhere.

“Cobrir a lente da webcam no seu laptop é uma maneira simples e de baixa tecnologia de fornecer proteção extra contra hackers que podem tentar acessar ilegalmente sua câmera de computador.”