?

O UAC, ou controle de conta de usuário, é um recurso de segurança do Windows que leva os usuários a aprovar determinadas ações, incluindo instalação de software. Embora o UAC tenha sido criticado no passado, é importante mantê -lo ativado, pois mais malware está desativando essa ferramenta para esconder sua presença em PCs infectados.

1. O que é UAC e por que é importante?

O UAC é um recurso de segurança do Windows que leva os usuários a aprovar determinadas ações, como a instalação de software. É importante porque ajuda a defender seu PC contra hackers e software malicioso.

2. UAC foi odiado universalmente no passado?

Sim, o UAC foi odiado universalmente quando foi apresentado no Vista. Do ponto de vista da usabilidade e de um ponto de vista de segurança, não foi bem recebido pelos usuários.

3. Por que a Microsoft minimizou o UAC no Windows 7?

A Microsoft subestimou o UAC no Windows 7 após receber feedback de que os usuários estavam ficando irritados com instruções frequentes. Eles pretendiam encontrar um equilíbrio entre usabilidade e segurança.

4. Como os atacantes desativam o UAC?

Os invasores podem desativar a UAC explorando vulnerabilidades de “elevação de privilégio” ou enganando os usuários a clicar. Isso pode ser realizado por vários meios.

5. Quais variantes de malware podem desligar o UAC?

Algumas das ameaças de malware mais comuns, como a família Sality Virus, Alureon Rootkits, o Bancos Banking Trojan e o software antivírus falso, têm variantes que podem desativar o UAC.

6. Qual é a prevalência de UAC sendo desligada devido a malware?

Quase um em cada quatro PCs que relataram detecções de malware para a Microsoft haviam desligado, devido a palhaçadas de malware ou ação do usuário.

7. O UAC está livre de problemas no lado técnico?

Não, a UAC teve sua parcela de problemas técnicos. Antes do lançamento do Windows 7, foi descoberto um bug que permitia aos hackers obter direitos de acesso total, explorando o código da Microsoft pré -aprovada. .

8. Os usuários podem ligar ou desligar o UAC no Windows e o Windows 7?

Sim, os usuários podem ligar ou desligar o UAC no Windows e o Windows 7. Instruções para isso podem ser encontradas no link fornecido.

9. Por que os usuários devem manter o UAC ligado?

Os usuários devem manter o UAC ativado porque adiciona uma camada extra de proteção contra software malicioso e alterações não autorizadas ao sistema.

. O UAC é uma solução infalível contra todos os tipos de ataques de malware?

Embora o UAC forneça uma camada adicional de segurança, não é uma solução infalível contra todos os tipos de ataques de malware. É importante usar outras medidas de segurança, como software antivírus e hábitos de navegação seguros, em conjunto com o UAC.

. É crucial para os usuários permanecerem vigilantes e praticar hábitos de computação seguros para melhorar sua segurança geral.

O UAC o protege contra o Drive por ataques maliciosos de software

Deixar’S Olhe para Erebus Ransomware como exemplo:

Malware desliga o UAC do Windows, avisa a Microsoft

A Microsoft esta semana pediu aos usuários que mantenham um recurso de segurança do Windows frequentemente criticado, mesmo quando disse que mais malware está desativando a ferramenta.

O Controle de Conta de Usuário (UAC) é o recurso que estreou no Vista e revisado no Windows 7 que leva os usuários a aprovar determinadas ações, incluindo a instalação de software.

O UAC foi “odiado universalmente” em Vista e foi uma grande queixa sobre o sistema operacional malsucedido, disse um analista de segurança do Gartner há mais de dois anos.

“Do ponto de vista da usabilidade, ninguém estava feliz. .

A Microsoft levou as queixas a sério e subestimou o UAC no Windows 7 depois que seus dados mostraram que os usuários ficaram irritados quando enfrentaram mais de dois desses avisos em uma sessão no computador.

.

Para desativar o UAC, o código de ataque deve explorar um bug que permita ao hacker ganhar direitos administrativos – a Microsoft chama essas falhas de “elevação de privilégio” vulnerabilidades – ou enganar o usuário a clicar em “OK” em um prompt UAC.

Aparentemente, também não são difíceis.

Algumas das ameaças mais comuns agora em circulação-incluindo a família do vírus da salidade, as raízes de Alureon, o Bancos Banking Trojan e o software Fake Antivirus-têm variantes capazes de desligar o UAC, disse Joe Faulhaber da equipe MMPC em um post para o blog do grupo.

.

Quase um em quatro PCs que relataram detecções de malware para a Microsoft haviam desligado, por causa de palhaçadas de malware, ou porque o usuário o desligou.

O UAC não tem sido livre de problemas no lado técnico, também. Meses antes da estréia do Windows 7, um par de pesquisadores revelou um bug no recurso que os hackers poderiam usar para pegar carona no código da Microsoft pré -reaprovado para enganar o Windows 7 a conceder malware direitos de acesso total.

Embora a Microsoft inicialmente descarte seus relatórios, mais tarde mudou o UAC.

Faulhaber forneceu um link para instruções para alternar ou desativar o UAC no Vista. .

Gregg Keiser abrange a Microsoft, questões de segurança, maçã, navegadores da web e notícias de última hora para a tecnologia para . Siga Gregg no Twitter em @Gkeizer, no Google+ ou assine o feed RSS de Gregg . Seu endereço de e-mail é Gkeizer@Computerworld..

- Segurança

- Malware

- janelas

- Microsoft

- Pequeno e médio negócio

Copyright © 2011 IDG Communications, Inc.

O UAC o protege contra “Drive por” ataques de software maliciosos?

Inscreva -se para uma nova conta em nossa comunidade. É fácil!

Entrar

? Entre aqui.

.

Recentemente navegando 0 membros

- Sem usuários registrados visualizando esta página.

Atividade

Pessoal

- Voltar

- Pessoal

- MalwareBytes para Windows

- MalwareBytes para Mac

- MalwareBytes Privacy VPN

- MalwareBytes Browser Guard

- MalwareBytes para Chromebook

- MalwareBytes para Android

- MalwareBytes para iOS

Negócios

- Voltar

- Proteção do terminal

- Proteção e resposta para terminais

- Detecção de terminais e resposta para servidores

- Resposta de incidentes

- Segurança do endpoint

Módulos de negócios

- Voltar

- Módulos de negócios

- Filtragem DNS

- Vulnerabilidade e gerenciamento de patches

- Remediação para Crowdstrike®

Parceiros

Aprender

Começa aqui

Como isso entra no meu computador?

Golpes e elegantes

Apoiar

- Apoio pessoal

- Suporte de negócios

- Crie um novo.

Este site usa cookies – colocamos cookies no seu dispositivo para ajudar a melhorar este site. Você pode ajustar suas configurações de biscoito, caso contrário, assumiremos que você está bem para continuar.

Novo Malware Explorações Controle de Conta de Usuário (UAC)

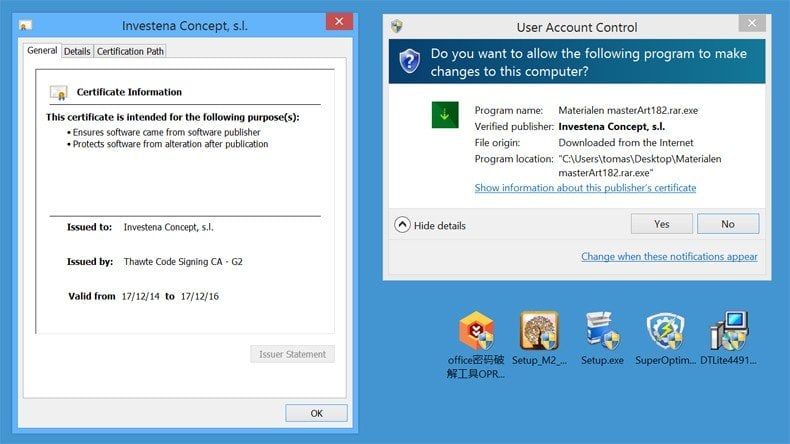

De acordo com a Microsoft, o recurso de segurança do controle de conta de usuário (UAC) incorporado em toda a versão moderna do Windows OS foi projetada para ajudar a defender seu PC contra hackers e software malicioso. Sempre que um programa tenta fazer uma alteração no PC, o UAC notifica o usuário e pede permissão. Quando isso ocorre, os usuários podem permitir as alterações, recusar as alterações ou clicar em um botão que exibe detalhes adicionais sobre o programa tentando fazer a alteração e que alterações específicas o programa está tentando fazer. Infelizmente, muitas pessoas simplesmente escolhem ‘Sim’ ‘Mostrar detalhes’ Botão primeiro e é exatamente assim que um novo malware de prova de conceito conhecido como vergonhuac engana as vítimas. Na maioria dos casos, o UAC funciona muito bem. Muitas vezes interrompe as ameaças em potencial de malware, por não permitir que o malware instalado faça alterações significativas no PC sem o consentimento do usuário. Obviamente, como a maioria das outras considerações de segurança do PC, usando efetivamente o UAC significa que o usuário deve saber quando permitir alterações através do prompt de escalação de privilégios e quando recusar essas mudanças (i.e. Quando um programa desconhecido tenta fazer alterações através do prompt UAC).

. Para entender como esse malware funciona, ajuda a entender como o UAC funciona como se destinou originalmente pela Microsoft:

1. Um usuário pede ao Windows Explorer para lançar um programa usando privilégios administrativos.

2. Como o Explorer está sendo executado sem privilégios de administrador, ele solicita que o serviço AppInfo inicie o programa como administrador.

3. Appinfo, a termo, lança o consentimento, levando o usuário a confirmar o programa usando uma interface segura

4. O usuário é solicitado a selecionar ‘Sim’ ou ‘Não’

5. Se sim, o consentimento diz ao Appinfo para lançar o programa com privilégios de administrador. Se não, o acesso é negado e o programa não será executado.

Depois que o malware vergonhuac foi instalado no PC, o Exchange difere porque o shell da Shameonuac no Windows Explorer pede ao Appinfo que inicie um programa legítimo. A diferença é que essa solicitação também inclui comandos arbitrários que podem executar uma variedade de tarefas nefastas. A única maneira de uma vítima em potencial dizer a diferença é ler o ‘” . Ou seja, é claro, se o usuário realmente entende os comandos desonestos que foram adicionados ao pedido de um programa legítimo feito por vergonhas.

De acordo com a Microsoft, o serviço AppInfo foi projetado para facilitar a execução de aplicativos com privilégios de administrador. Em outras palavras, quando um programa precisa de privilégios administrativos para operar, o Appinfo desencadeia o prompt da UAC que pergunta aos usuários se eles querem que o programa faça alterações ou não. Cylance projetado UAC para segmentar CMD.exe (prompt de comando windows) e regedit.EXE (editor de registro do Windows), mas Derek Soeder – um pesquisador de cilâncias – afirma que “Mais alvos são certamente possíveis.”

‘Sim” é clicado no prompt UAC. .

.exe. . .Arquivo REG antes de chamar o Appinfo. Isso resulta em uma segunda solicitação de elevação [oculta]. Segundo Soeder, esta solicitação adicional faz com que o Appinfo execute uma instância separada do consentimento.processo exe. Esta instância, no entanto, é executada como sistema; Em outras palavras, com privilégios administrativos. Isso permite que a biblioteca vergonhada seja executada antes de solicitar o usuário. A biblioteca de malware modifica os parâmetros enviados para o ‘por conta própria’ consentimento.. Embora o usuário ainda veja a janela do Editor de Registro, a vergonha já executou comandos com privilégios do sistema. ‘’ .

’T uma vulnerabilidade, isso’. Como tal, isso’.

Essa ameaça também é preocupante porque demonstra que os usuários podem ser involuntariamente elevando malware de um mero perigoso a “game Over”, De acordo com Soeder. ‘Mostrar detalhes’ . Embora a vergonha seja uma ameaça de malware de prova de conceito que não tenha’Ainda não foi visto na natureza, o fato de pesquisadores de segurança de Cylance terem publicado um relatório detalhado sobre suas descobertas significa que a vergonha poderia ser implementada em uma perigosa campanha de malware em um futuro próximo. A única maneira de se proteger de vergonhuac ou qualquer outra ameaça de malware que explore o serviço da UAC é dar uma boa olhada nos detalhes de qualquer solicitação de escalada de privilégio que apareça. Se houver algum comando que não’’T abrado explicitamente, há uma boa chance de que essa vulnerabilidade esteja sendo explorada logo diante de seus olhos. Sempre recusar qualquer solicitação de escalada de privilégio da UAC que parece suspeito, pois o declínio da solicitação pode ser exatamente o que protege seu PC da exploração ainda desconhecida como resultado dessa vulnerabilidade inerente ao Windows.

Sobre o autor:

.

Autor e operador geral da seção “Remoção” da Pcrisk. . Karolis tem experiência em mais de cinco anos trabalhando nesta filial. . Extremamente apaixonado por aspectos técnicos e comportamento de várias aplicações maliciosas. Entre em contato com Karolis Liucveikis.

O portal de segurança Pcrisk é trazido por uma empresa RCS LT. Juntou -se forças de pesquisadores de segurança ajudam a educar os usuários de computador sobre as mais recentes ameaças de segurança on -line. Mais informações sobre a empresa RCS LT.

Nossos guias de remoção de malware são gratuitos. No entanto, se você quiser nos apoiar, pode nos enviar uma doação.

Sobre Pcrisk

. Nosso conteúdo é fornecido por especialistas em segurança e profissional pesquisadores de malware. Leia mais sobre nós.

- AllHypefeed.

- Underwaternewtab.com redirecionamento

- ViewpointTools Adware (MAC)

- MINHA NOTAS Extensão seqüestrador

- TRUNAPOL.

Atividade de malware

Nível de atividade global de malware hoje:

Aumento da taxa de ataque de infecções detectadas nas últimas 24 horas.

Remoção de vírus e malware

Esta página fornece informações sobre como evitar infecções por malware ou vírus e é útil se o seu sistema sofrer de spyware e ataques de malware comuns.

Guias de remoção superior

- Sr. Beast Giveaway Pop-up Scam

- Hacker profissional conseguiu hackear sua fraude por e -mail do sistema operacional

- Scam de e -mail para esquadrão nerd

- Nós hackeamos a fraude por e -mail do seu site

- Hacker que tem acesso ao seu sistema de e -mail do sistema operacional

- * Vai danificar seu computador. Você deve movê -lo para o lixo.

Spotlight on Ransomware: como o ransomware funciona na parte 1

Este método é facilitado ainda mais pelo uso do software de ofuscação automática. Este software altera automaticamente os dados do arquivo de várias maneiras, para que não’T Parece muito com o original. No entanto, o arquivo ainda pode executar perfeitamente bem.

Rápido definição: ’Parece o código -fonte original. .

Depois que o arquivo ofuscado começar a ser executado em seu sistema, o ransomware se desenrolará na memória.

Como os ofuscadores podem ser aplicados várias vezes em muitas camadas, descompactar pode até acontecer repetidamente, dependendo das configurações usadas. .

Controle de conta de usuário (UAC) é uma medida de segurança que a Microsoft apresentou originalmente com o Windows Vista. Baseado em ‘o princípio do menor privilégio,’ Windows por padrão limita todos os aplicativos em seu computador a privilégios de usuário padrão. Se um aplicativo solicitar privilégios mais altos, você verá o pop-up abaixo aparecendo no seu computador, exigindo um usuário com direitos de administrador para confirmar para continuar.

Notificação pop-up da UAC

. .

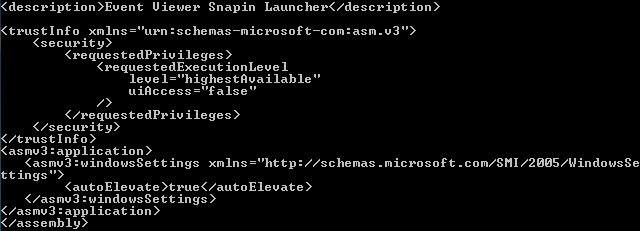

Mas como isso faz isso exatamente?

’S Olhe para Erebus Ransomware como exemplo:

. .Extensão do arquivo MSC. Isso basicamente significa que ele lançará o nome aleatório do arquivo executado Erebus (..

Erebus trata do seu computador para abrir o arquivo Erebus no nível mais alto de permissões do seu computador. .

Como o visualizador de eventos é executado no mesmo modo elevado (nível de administrador), o arquivo executável do Erebus lançado (.exe) também será lançado com os mesmos privilégios. Isso permite ignorar completamente o controle da conta de usuário.

Definição rápida: O desvio de controle da conta de usuário (UAC) é um processo pelo qual o malware pode elevar seus próprios privilégios ao nível do administrador sem a sua aprovação, permitindo que ele faça alterações no seu sistema, como criptografar todos os seus arquivos.

Mas como um desvio do UAC evita a detecção?

Enquanto o ransomware usando as tentativas de injeção de processo para evitar a detecção através do uso da tecnologia de ofuscação, a mais recente técnica de desvio do UAC difere em sua abordagem. O pesquisador de segurança Matt Nelson explica como em seu blog e resumido abaixo:

- A maioria (se não todos) as técnicas anteriores de desvio UAC exigiam soltar um arquivo (normalmente uma biblioteca de link dinâmico ou, DLL) no sistema de arquivos. Isso aumenta o risco de um invasor ser pego no ato ou posterior quando um sistema infectado é investigado – principalmente se o código -fonte deles não for ofuscado, conforme explicado acima. Como a técnica de desvio do UAC não faz’t soltar um arquivo tradicional, esse risco extra para o invasor é mitigado.

- Esta técnica de desvio da UAC não requer injeção de processo, como a típica técnica de ofuscação e injeção de processo. ’. . .

. ’t Novo, está ganhando tração e agora é um recurso comum para um ransomware incluir. Dois exemplos de malware que usaram isso são o Erebus Ransomware (discutido acima) e o Dridex Banking Trojan, adotaram esse método e estão circulando desde o início de 2017.

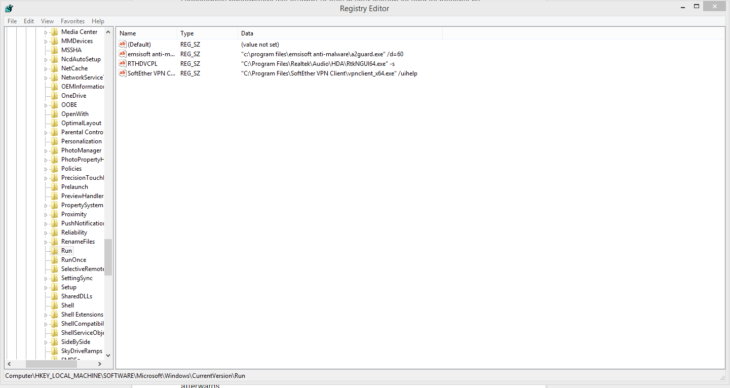

Estabelecer persistência: o ransomware se sente confortável

Ocasionalmente, o ransomware tentará permanecer em seu sistema o maior tempo possível, criando o que é chamado de persistência. Isso garante que o ransomware permaneça no sistema, continue a criptografar novos arquivos à medida que são copiados e até infectam novas vítimas, espalhando -se para outras unidades.

Existem muitas maneiras diferentes pelas quais o ransomware pode alcançar a persistência.

As chaves de execução estão localizadas no registro, então toda vez que um usuário faz logon, programas listados lá estão sendo executados. Eles não são executados no modo de segurança, a menos que seja prefixado por um asterisco, o que significa que o programa será executado no modo normal e de segurança. Se você tem ransomware persistente que parece continuar voltando repetidamente, não importa quantas vezes você pense’Eu o matou, esse pode ser o seu problema.

Um exemplo é o JavaScript Raa Ransomware, que apareceu em 2016.

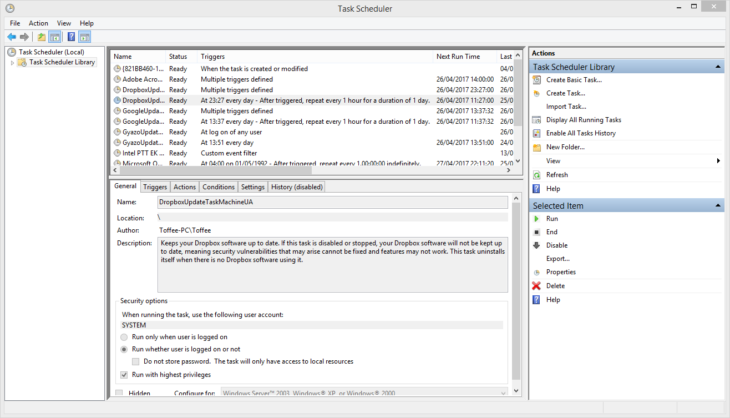

Agendar uma tarefa

Tarefas programadas são outro método que vimos o uso de ransomware, permitindo maior flexibilidade de quando um programa deve ser executado. Por exemplo, você pode definir um programa para executar a cada 30 minutos, o que significa que você vê o mesmo malware na inicialização e a cada 30 minutos depois. Algumas variantes de ransomware, como CTB Locker ou Crylocker, são conhecidas por empregar esta técnica.

Tela do cronograma de tarefas

Incorporando um atalho

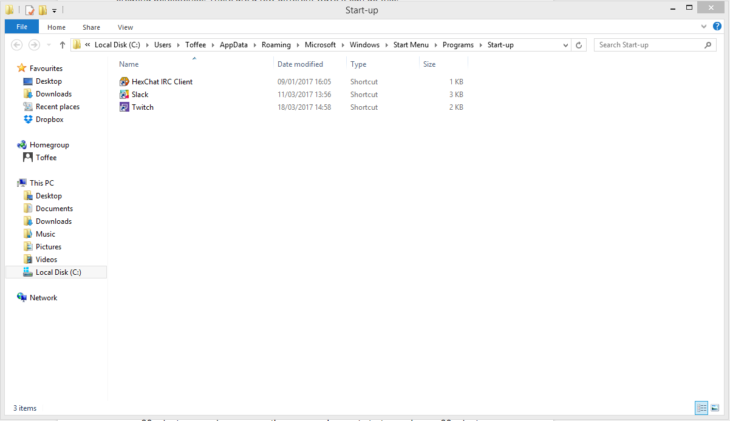

Se um atalho para o arquivo de malware ou cópia do arquivo de malware estiver localizado na pasta de inicialização, ele será executado quando as botas do computador.

Um uso mais sofisticado de atalhos foi recentemente observado em ransomware como o spora. Emprestando as características de um verme, o ransomware definirá o ‘escondido’ atributo a arquivos e pastas na raiz de todas as unidades. Em seguida, criará atalhos (.lnk) com os mesmos nomes que os ocultos e exclua o símbolo de seta associado no registro que geralmente indica um ícone de atalho. O próprio atalho conterá os argumentos para abrir o arquivo ou pasta original, bem como o arquivo de ransomware, garantindo que o sistema continue a permanecer inutilizável até que seja desinfetado.

Vimos como o ransomware trabalha no seu sistema. Depois que o ransomware estabelecer uma empresa firme, a maioria deles se comunicará com um servidor de comando e controle (também conhecido como C2) do seu computador para uma variedade de propósitos.

. Veja o ransomware do Nemucódio, por exemplo. “”, onde a vítima vai para pegar o descriptografar se eles escolheram pagar.

Alternativamente, um algoritmo de geração de domínio (DGA) é empregado. . O autor de malware saberá em que ordem esses domínios provavelmente serão gerados e escolhem um deles para se registrar. A vantagem do DGA sobre domínios codificados é que dificulta a derrubada de todos os domínios de uma só vez, para que haja em algum lugar para o ransomware e as páginas de pagamento de resgate a serem hospedadas.

Depois que a conexão é estabelecida, o ransomware pode enviar informações sobre o seu sistema para o servidor, incluindo;

- o sistema operacional que você usa,

- ,

- seu nome de usuário,

- ,

- ,

- um endereço de bitcoin gerado,

- a chave de criptografia (se for gerada pelo malware).

Por outro lado, o servidor C2 pode enviar informações de volta ao ransomware, como a chave de criptografia gerada por servidor a ser usada para criptografar seus arquivos, um endereço de bitcoin gerado onde você será solicitado a pagar o resgate, um ID de usuário para acessar o portal e o URL do site de pagamento ().

Em alguns casos, o C2 também pode instruir o ransomware a baixar outros malware depois de terminar de criptografar ou fazer cópias de seus arquivos para serem usados para chantagear você para obter mais dinheiro no futuro.

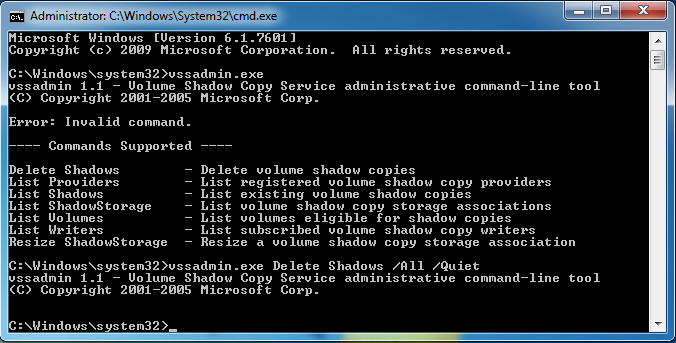

A fase final em um ransomware’S aquisição do seu sistema antes do início da criptografia é normalmente a remoção de qualquer cópia das sombras (ou cópias automáticas de backup) de seus arquivos. .

“” de arquivos, mesmo quando eles estão em uso.

Esses backups geralmente são criados quando um backup do Windows ou o ponto de restauração do sistema é criado. Eles permitem que você restaure arquivos para versões anteriores.

Excluindo cópias de sombra

Isso é algo que o ransomware não quer.

.exe exclua sombras /tudo /silencioso, E fará isso sem nenhum aviso avisando o usuário. Para fazer isso, precisa de permissões de administrador e é outra razão pela qual o ransomware deseja usar um desvio UAC.

Conclusão

Como você pode ver, existem várias maneiras pelas quais o ransomware assume seu sistema e todos os tipos de mudanças que podem fazer para torná -lo inutilizável. De ganhar direitos de administrador ou ignorá -los por completo, estabelecendo persistência alterando as entradas do registro e estabelecendo atalhos, para comunicar -se com um servidor de comando e controle: como o ransomware funciona está ficando mais sofisticado pelo dia.

Agora que você entende como o ransomware invade seu sistema, prepare -se para mergulhar na próxima etapa do ataque: criptografia de seus arquivos. Fique ligado para o próximo post em nossa série nas próximas semanas!

Muito obrigado ao software de antimalware emsisoft para este artigo. Entre em contato com o SWC para obter seus produtos EMSISOFT.

Bem -vindo ao South West Computável!

South West Computable é o fornecedor premium confiável de suporte técnico, hardware, software e serviços de computador, para negócios, educação, indústrias primárias e casas em toda a região desde 1994.

Fornecemos os mais altos padrões de vendas profissionais, experientes, amigáveis, locais, serviço e suporte para todas as suas necessidades de TI.

Oferecemos soluções Windows e Apple.

Notícias

- Cinco dicas para manter as senhas seguras

- Tempo de imposto 2021

- Nós’?