Segurança avançada para assinantes do Microsoft 365

Cada solução anti-malware no local rastreia a versão do software e quais assinaturas estão executando. O download automático e a aplicação de atualizações de assinatura pelo menos diariamente do site de definição de vírus do fornecedor é gerenciado centralmente pela ferramenta anti-malware apropriada para cada equipe de serviço. As funções a seguir são gerenciadas centralmente pela ferramenta anti-malware apropriada em cada terminal para cada equipe de serviço:

Proteção anti-malware na EOP

Você sabia que pode experimentar os recursos no Microsoft 365 Defender for Office 365 Plan 2 de graça? Use o teste de zagueiro de 90 dias para Office 365 no Microsoft 365 Defender Portal Trials Hub. Aprenda sobre quem pode se inscrever e ter termos de teste aqui.

Aplica-se a:

- Troca de proteção online

- Microsoft Defender for Office 365 Plano 1 e Plano 2

- Microsoft 365 Defender

Nas organizações do Microsoft 365 com caixas de correio no Exchange Online ou Standalone Exchange Online Protection (EOP) Organizações sem troca de caixas de correio on -line, as mensagens de email são automaticamente protegidas contra malware pela EOP. Algumas das principais categorias de malware são:

- Vírus: Isso infecta outros programas e dados e se espalhou pelo seu computador ou rede procurando programas para infectar.

- Spyware: Isso reúne suas informações pessoais, como informações de login e dados pessoais, e o envia de volta ao seu autor.

- Ransomware: que criptografa seus dados e exige pagamento para descriptografá -los. O software anti-malware não ajuda a descriptografar arquivos criptografados, mas pode detectar a carga útil de malware associada ao ransomware.

A EOP oferece proteção de malware de várias camadas, projetada para capturar todos os malware conhecido no Windows, Linux e Mac que viaja para dentro ou para fora da sua organização. As opções a seguir ajudam a fornecer proteção anti-malware:

- Defesas em camadas contra malware: Vários motores de varredura anti-malware ajudam a proteger contra ameaças conhecidas e desconhecidas. Esses motores incluem poderosa detecção heurística para fornecer proteção mesmo durante os estágios iniciais de um surto de malware. Foi demonstrado que essa abordagem mult-motor forneceu uma proteção significativamente mais do que usar apenas um mecanismo anti-malware.

- Resposta de ameaça em tempo real: Durante alguns surtos, a equipe anti-malware pode ter informações suficientes sobre um vírus ou outra forma de malware para escrever regras políticas sofisticadas que detectam a ameaça, mesmo antes que uma definição esteja disponível em qualquer um dos motores de varredura usados pelo serviço. Essas regras são publicadas na rede global a cada 2 horas para fornecer à sua organização uma camada extra de proteção contra ataques.

- Implantação rápida de definição anti-malware: A equipe anti-malware mantém um relacionamento próximo com parceiros que desenvolvem motores anti-malware. Como resultado, o serviço pode receber e integrar definições e patches de malware antes de serem lançados publicamente. Nossa conexão com esses parceiros geralmente nos permite desenvolver nossos próprios remédios também. O serviço verifica definições atualizadas para todos os motores anti-malware a cada hora.

Na EOP, as mensagens que são encontradas para conter malware em qualquer Os anexos estão em quarentena. Se os destinatários podem visualizar ou interagir com as mensagens em quarentena são controladas por políticas de quarentena. Por padrão, as mensagens que foram em quarentena devido a malware só podem ser visualizadas e liberadas por administradores. Para mais informações, consulte os seguintes tópicos:

- Anatomia de uma política de quarentena

- Configurações de política anti-malware da EOP

- Gerenciar mensagens e arquivos em quarentena como administrador na EOP.

Conforme explicado na próxima seção, as políticas anti-malware também contêm um Filtro de anexos comuns. Mensagem que contém os tipos de arquivo especificados são automaticamente identificado como malware. Você pode escolher se deve quarentena ou rejeitar as mensagens.

Para obter mais informações sobre proteção anti-malware, consulte as perguntas frequentes de proteção contra-malware.

Para configurar políticas anti-malware, consulte Configurar políticas anti-malware.

Políticas anti-malware

As políticas anti-malware controlam as configurações e opções de notificação para detecções de malware. As configurações importantes nas políticas anti-malware são:

- Filtros de destinatários: Para políticas anti-malware personalizadas, você pode especificar condições e exceções do destinatário que determinam quem a política se aplica a. Você pode usar estas propriedades para condições e exceções:

- Usuários

- Grupos

- Domínios

- Usuários: [email protected]

- Grupos: executivos

- Troca de proteção online

- Microsoft Defender for Office 365 Plano 1 e Plano 2

- Microsoft 365 Defender

- Vírus Isso infecta outros programas e dados e se espalhou pelo seu computador ou rede procurando programas para infectar.

- Spyware Isso reúne suas informações pessoais, como informações de login e dados pessoais, e o envia de volta ao seu autor.

- Ransomware que criptografa seus dados e exige pagamento para descriptografá -los. O software anti-malware não ajuda a descriptografar arquivos criptografados, mas pode detectar a carga útil de malware associada ao ransomware.

- Defesas em camadas contra malware: Vários motores de varredura anti-malware ajudam a proteger contra ameaças conhecidas e desconhecidas. Esses motores incluem poderosa detecção heurística para fornecer proteção mesmo durante os estágios iniciais de um surto de malware. Foi demonstrado que essa abordagem mult-motor forneceu uma proteção significativamente mais do que usar apenas um mecanismo anti-malware.

- Resposta de ameaça em tempo real: Durante alguns surtos, a equipe anti-malware pode ter informações suficientes sobre um vírus ou outra forma de malware para escrever regras políticas sofisticadas que detectam a ameaça, mesmo antes que uma definição esteja disponível em qualquer um dos motores de varredura usados pelo serviço. Essas regras são publicadas na rede global a cada 2 horas para fornecer à sua organização uma camada extra de proteção contra ataques.

- Implantação rápida de definição anti-malware: A equipe anti-malware mantém relacionamentos íntimos com parceiros que desenvolvem motores anti-malware. Como resultado, o serviço pode receber e integrar definições e patches de malware antes de serem lançados publicamente. Nossa conexão com esses parceiros geralmente nos permite desenvolver nossos próprios remédios também. O serviço verifica definições atualizadas para todos os motores anti-malware a cada hora.

- Anatomia de uma política de quarentena

- Configurações de política anti-malware da EOP

- Gerenciar mensagens e arquivos em quarentena como administrador na EOP.

- Filtros de destinatários: Para políticas anti-malware personalizadas, você pode especificar condições e exceções do destinatário que determinam quem a política se aplica a. Você pode usar estas propriedades para condições e exceções:

- Usuários

- Grupos

- Domínios

Você só pode usar uma condição ou exceção uma vez, mas a condição ou exceção pode conter vários valores. Vários valores da mesma condição ou uso de exceção ou lógica (por exemplo, ou). Diferentes condições ou exceções usam e lógica (por exemplo, e).

Vários tipos diferentes de condições ou exceções não são aditivos; Eles são inclusivos. A política é aplicada apenas para os destinatários que combinam todos dos filtros de destinatários especificados. Por exemplo, você configura uma condição de filtro de destinatário na política com os seguintes valores:

- Usuários: [email protected]

- Grupos: executivos

A política é aplicada a [email protected] apenas Se ele também é membro do grupo executivo. Se ele não é membro do grupo, a política não é aplicada a ele.

Da mesma forma, se você usar o mesmo filtro de destinatário como uma exceção à política, a política não será aplicada a [email protected] apenas Se ele também é membro do grupo executivo. Se ele não é um membro do grupo, a política ainda se aplica a ele.

- The default file types: ace, apk, app, appx, ani, arj, bat, cab, cmd,com, deb, dex, dll, docm, elf, exe, hta, img, iso, jar, jnlp, kext, lha, lib, library, lnk, lzh, macho, msc, msi, msix, msp, mst, pif, ppa, ppam, reg, rev, scf, scr, sct, sys, uif, vb, vbe, vbs, vxd, wsc, wsf, wsh, xll, xz, z .

- Additional predefined file types that you can select from in the Microsoft 365 Defender portal * : 7z, 7zip, a, accdb, accde, action, ade, adp, appxbundle, asf, asp, aspx, avi, bin, bundle, bz, bz2, bzip2, cab, caction, cer, chm, command, cpl, crt, csh, css, der, dgz, dmg, doc, docx, dot, dotm, dtox, dylib, font, gz, gzip, hlp, htm, html, imp, inf, ins, ipa, isp, its, jnlp, js, jse, ksh, lqy, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, mht, mhtml, mscompress, msh, msh1, msh1xml, msh2, msh2xml, mshxml, msixbundle, o, obj, odp, ods, odt, one, onenote, ops, package, pages, pbix, pdb, pdf, php, pkg, plugin, pps, ppsm, ppsx, ppt, pptm, pptx, prf, prg, ps1, ps1xml, ps2, ps2xml, psc1, psc2, pst, pub, py, rar, rpm, rtf, scpt, service, sh, shb, shtm, shx, so, tar, tarz, terminal, tgz, tool, url, vhd, vsd, vsdm, vsdx, vsmacros, vss, vssx, vst, vstm, vstx, vsw,Fluxo de trabalho, WS, XHTML, XLA, XLAM, XLS, XLSB, XLSM, XLSX, XLT, XLTM, XLTX, ZI, ZIP, ZIPX . * Você pode inserir qualquer valor de texto no portal do Defender ou usar o Tipos de arquivo Parâmetro no novo MalwareFilterPolicy ou Set-MalwareFilterPolicy Cmdlets em Exchange Online PowerShell.

O filtro de anexos comuns usa o melhor esforço para detectar o tipo de arquivo, independentemente da extensão do nome do arquivo. Se falhar com verdadeiro ou não for suportado para o tipo de arquivo especificado, a correspondência simples de extensão é usada.

- Quando esses tipos de arquivos são encontrados: Quando os arquivos são detectados pelo filtro de anexos comuns, você pode optar por Rejeite a mensagem com um relatório de não entrega (NDR) ou Quarentena a mensagem.

Nota As notificações do administrador são enviadas apenas para anexos que são classificados como malware. A política de quarentena atribuída à política anti-malware determina se os destinatários recebem notificações por email para mensagens que foram em quarentena como malware.

Política de anti-malware padrão

Toda organização possui uma política anti-malware embutida denominada padrão que possui essas propriedades:

- A política é a política padrão (o ISDefault A propriedade tem o valor true) e você não pode excluir a política padrão.

- A política é aplicada automaticamente a todos os destinatários da organização e você não pode desligá -la.

- A política é sempre aplicada por último (o Prioridade valor é Mais baixo E você não pode mudar. Quaisquer políticas anti-malware personalizadas que você criar são sempre aplicadas antes da política padrão (as políticas anti-malware personalizadas sempre têm uma prioridade mais alta que a política padrão).

Opinião

Envie e veja o feedback para

Perspectiva avançada.com segurança para assinantes do Microsoft 365

Todas as perspectivas.com os usuários se beneficiam da filtragem de spam e malware. Para Microsoft 365 Family e Microsoft 365 assinantes pessoais, Outlook.com executa a triagem extra dos anexos e links nas mensagens que você recebe.

Anexos

Quando você recebe mensagens com anexos, o Outlook.com digitalizações Os anexos quanto a vírus e malware usando técnicas avançadas de detecção que fornecem um nível mais alto de proteção do que a versão gratuita do Outlook.com. Se o Outlook.com detecta um arquivo perigoso, ele será removido para que você não’t acidentalmente abri -lo.

SafeLinks

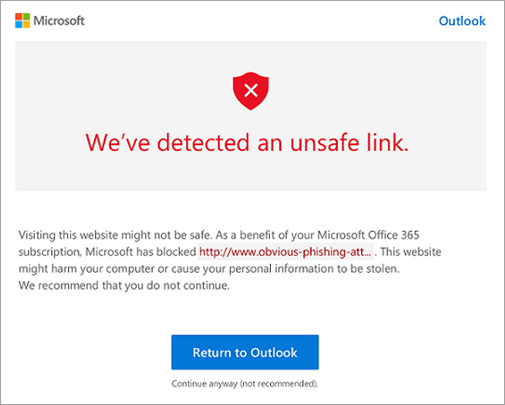

Quando você recebe mensagens com links para páginas da web, Outlook.com verifica se os links estão relacionados a golpes de phishing ou provavelmente baixam vírus ou malware no seu computador. Se você clicar em um link suspeito, você será redirecionado para uma página de aviso como a abaixo.

Não recomendamos clicar em qualquer página da web que acione a aparência da página de aviso.

A proteção é automática. Esses recursos de segurança premium são ativados automaticamente para os assinantes pessoais da Microsoft 365 Family e Microsoft 365 que têm contas de email terminando em @Outlook.com, @hotmail.com, @Live.com, e @msn.com.

Esses recursos de segurança funcionam, independentemente de como você acessa sua Outlook.com e -mail. Panorama.com implementa esses recursos de segurança na nuvem, para que você esteja protegido se estiver acessando seu Outlook.e -mail com na web, seu telefone, o aplicativo de e -mail no Windows 10 ou qualquer outro cliente de e -mail.

A proteção se aplica ao Outlook.Somente caixas de correio com. Esses recursos avançados de segurança não se aplicam a contas de email de terceiros, como Gmail e Yahoo Mail, que são sincronizadas com uma perspectiva.Conta com.

Perguntas frequentes

Eu acesso minha conta do Gmail através do recurso de contas conectadas no Outlook.com. Os recursos avançados de segurança funcionarão para mim?

Não. Contas de email de terceiros, como Gmail e Yahoo Mail, não são cobertas pelos recursos avançados de segurança.

Eu acesso minha conta do Gmail usando o aplicativo Outlook para iOS ou Android, e -mail para Windows 10 ou Outlook 2016 para PC ou Mac. Os recursos avançados de segurança funcionarão para mim?

Não. Contas de email de terceiros, como Gmail e Yahoo Mail, não são cobertas pelos recursos avançados de segurança.

Posso compartilhar os recursos de segurança com outras pessoas como parte da minha assinatura familiar do Microsoft 365?

Sim. Com uma assinatura familiar do Microsoft 365, você pode compartilhar os benefícios com até 5 outros. Se as pessoas com quem você compartilhou têm perspectiva.caixas de correio com, elas’obterei os benefícios automaticamente. Aprenda sobre o compartilhamento de benefícios de assinatura.

Por que os links em minhas mensagens parecem diferentes?

Depois de ativar os recursos avançados de segurança, os links em seu e -mail podem parecer diferentes. Por exemplo, em algumas mensagens, os links podem parecer mais longos do que o normal e incluem texto como “Na01.SafeLinks.proteção.panorama.com.”Isso está relacionado aos cheques que realizamos para protegê -lo de ataques de phishing.

Posso desligar o safelinks?

Para fornecer a melhor proteção para sua conta, o SafeLinks está ligado por padrão. Você pode desligá -los fazendo login no https: // outlook.ao vivo.com. Em seguida, selecione Configurações > Prêmio > Segurança. Há uma alternância sob segurança avançada que você pode usar para desligar o SafeLinks. Observe que desligar o SafeLinks afetará apenas as mensagens futuras que você recebe. Não mudará o formato de link nas mensagens que você já recebeu.

Ainda precisa de ajuda?

Para obter apoio no Outlook.com, clique aqui ou selecione na barra de menus e insira sua consulta. Se a auto-ajuda não resolver seu problema, role para baixo para Ainda precisa de ajuda? e selecione Sim.

Para entrar em contato conosco no Outlook.com, você precisará fazer login. Se você não pode fazer login, clique aqui.

Para outra ajuda com sua conta e assinaturas da Microsoft, visite a conta e a ajuda de cobrança.

Para obter ajuda e solucionar problemas de outros produtos e serviços da Microsoft, insira seu problema aqui.

Publique perguntas, siga as discussões e compartilhe seu conhecimento na perspectiva.com comunidade.

Proteção de malware e ransomware no Microsoft 365

Malware consiste em vírus, spyware e outro software malicioso. A Microsoft 365 inclui mecanismos de proteção para impedir que o malware seja introduzido no Microsoft 365 por um cliente ou por um servidor Microsoft 365. O uso do software anti-malware é um mecanismo principal para proteção dos ativos do Microsoft 365 a partir de software malicioso. O software anti-malware detecta e evita vírus de computador, malware, rootkits, vermes e outros softwares maliciosos de serem introduzidos em qualquer sistema de serviço. O software anti-malware fornece controle preventivo e detetive sobre software malicioso.

Cada solução anti-malware no local rastreia a versão do software e quais assinaturas estão executando. O download automático e a aplicação de atualizações de assinatura pelo menos diariamente do site de definição de vírus do fornecedor é gerenciado centralmente pela ferramenta anti-malware apropriada para cada equipe de serviço. As funções a seguir são gerenciadas centralmente pela ferramenta anti-malware apropriada em cada terminal para cada equipe de serviço:

- Digitalizações automáticas do meio ambiente

- Digitalizações periódicas do sistema de arquivos (pelo menos semanalmente)

- Varreduras em tempo real de arquivos conforme são baixados, abertos ou executados

- Download automático e aplicação de atualizações de assinatura pelo menos diariamente do site de definição de vírus do fornecedor

- Alerta, limpeza e mitigação de malware detectado

Quando as ferramentas anti-malware detectam malware, elas bloqueiam o malware e geram um alerta para o pessoal da equipe de serviço Microsoft 365, Microsoft 365 Security e/ou a equipe de segurança e conformidade da organização da Microsoft que opera nossos datacenters. O pessoal receptor inicia o processo de resposta a incidentes. Os incidentes são rastreados e resolvidos, e a análise post-mortem é realizada.

Trocar proteção on -line contra malware

Todas as mensagens de email para viagens on -line de troca através do Exchange Online Protection (EOP), que quarentena e digitaliza em tempo real todos. Os administradores não precisam configurar ou manter as tecnologias de filtragem; Eles estão habilitados por padrão. No entanto, os administradores podem fazer personalizações de filtragem específicas da empresa usando o Centro de Administração do Exchange.

Usando vários motores anti-malware, a EOP oferece proteção multicamada, projetada para capturar todo o malware conhecido. As mensagens transportadas pelo serviço são digitalizadas para malware (incluindo vírus e spyware). Se o malware for detectado, a mensagem será excluída. As notificações também podem ser enviadas aos remetentes ou administradores quando uma mensagem infectada é excluída e não entregue. Você também pode optar por substituir anexos infectados por mensagens padrão ou personalizadas que notificam os destinatários da detecção de malware.

A seguir, ajuda a fornecer proteção anti-malware:

- Defesas em camadas contra malware – Vários motores de varredura anti-malware usados na EOP ajudam a proteger contra ameaças conhecidas e desconhecidas. Esses motores incluem poderosa detecção heurística para fornecer proteção mesmo durante os estágios iniciais de um surto de malware. Foi demonstrado que essa abordagem mult-motor forneceu uma proteção significativamente mais do que usar apenas um mecanismo anti-malware.

- Resposta de ameaça em tempo real – Durante alguns surtos, a equipe anti-malware pode ter informações suficientes sobre um vírus ou outra forma de malware para escrever regras políticas sofisticadas que detectam a ameaça mesmo antes que uma definição esteja disponível em qualquer um dos motores usados pelo serviço. Essas regras são publicadas na rede global a cada 2 horas para fornecer à sua organização uma camada extra de proteção contra ataques.

- Implantação rápida de definição anti-malware – A equipe anti-malware mantém um relacionamento próximo com parceiros que desenvolvem motores anti-malware. Como resultado, o serviço pode receber e integrar definições e patches de malware antes de serem lançados publicamente. Nossa conexão com esses parceiros geralmente nos permite desenvolver nossos próprios remédios também. O serviço verifica definições atualizadas para todos os motores anti-malware a cada hora.

Microsoft Defender para Office 365

O Microsoft Defender for Office 365 é um serviço de filtragem de email que fornece proteção adicional contra tipos específicos de ameaças avançadas, incluindo malware e vírus. Atualmente, o Exchange Online Protection usa uma proteção antivírus robusta e em camadas alimentada por vários motores contra malware e vírus conhecidos. Defender da Microsoft para o Office 365 estende essa proteção por meio de um recurso chamado anexos seguros, que protege contra malware e vírus desconhecidos, e fornece melhor proteção de dia zero para salvaguardar seu sistema de mensagens. Todas as mensagens e anexos que não possuem uma assinatura de vírus/malware conhecidos são roteados para um ambiente especial de hipervisor, onde uma análise de comportamento é realizada usando uma variedade de técnicas de aprendizado e análise de máquina para detectar intenções maliciosas. Se nenhuma atividade suspeita for detectada, a mensagem será liberada para entrega na caixa de correio.

A proteção on -line do Exchange também digitaliza cada mensagem em trânsito no Microsoft 365 e fornece tempo de proteção contra entrega, bloqueando qualquer hiperlink malicioso em uma mensagem. Os atacantes às vezes tentam esconder URLs maliciosos com links aparentemente seguros que são redirecionados para sites inseguros por um serviço de encaminhamento depois que a mensagem foi recebida. Links seguros protegem proativamente seus usuários se eles selecionarem esse link. Essa proteção permanece toda vez que eles selecionam o link e links maliciosos são bloqueados dinamicamente enquanto bons links são acessíveis.

O Microsoft Defender for Office 365 também oferece recursos ricos de relatórios e rastreamento, para que você possa obter informações críticas sobre quem está sendo direcionado em sua organização e na categoria de ataques que você está enfrentando. Relatórios e rastreamento de mensagens permitem investigar mensagens que foram bloqueadas devido a um vírus ou malware desconhecido, enquanto a capacidade de rastreamento de URL permite rastrear links maliciosos individuais nas mensagens que foram clicadas.

Para obter mais informações sobre o Microsoft Defender para o Office 365, consulte Proteção Online do Exchange e Microsoft Defender for Office 365.

SharePoint Online e OneDrive para proteção de negócios contra ransomware

Existem muitas formas de ataques de ransomware, mas uma das formas mais comuns é onde um indivíduo malicioso criptografa os arquivos importantes de um usuário e depois exige algo do usuário, como dinheiro ou informação, em troca da chave para descriptografá -los. Os ataques de ransomware estão em ascensão, particularmente aqueles que criptografaram arquivos armazenados no armazenamento em nuvem do usuário. Para obter mais informações sobre ransomware, consulte o site de inteligência de segurança do Microsoft Defender.

O versão ajuda a proteger as listas on -line do SharePoint e o SharePoint Online e o OneDrive for Business Libraries de alguns, mas não de todos, desses tipos de ataques de ransomware. A versão é ativada por padrão no OneDrive for Business e SharePoint Online. Como o versão é ativado nas listas de sites on -line do SharePoint, você pode ver as versões anteriores e recuperá -las, se necessário. Isso permite que você recupere versões de itens que pré-datam sua criptografia pelo ransomware. Algumas organizações também mantêm várias versões de itens em suas listas por razões legais ou fins de auditoria.

SharePoint Online e OneDrive para lixeiras de reciclagem de negócios

Os administradores on -line do SharePoint podem restaurar uma coleção de sites excluída usando o SharePoint Online Admin Center. Os usuários on -line do SharePoint têm uma lixeira onde o conteúdo excluído é armazenado. Eles podem acessar a lixeira para recuperar documentos e listas excluídas, se precisar. Os itens na lixeira são retidos por 93 dias. Os seguintes tipos de dados são capturados pela lixeira:

- Coleções de sites

- Sites

- Listas

- Bibliotecas

- Pastas

- Lista de itens

- Documentos

- Páginas da Web Part

As personalizações do site feitas através do SharePoint Designer não são capturadas pela lixeira. Para mais informações, consulte Itens excluídos da Restauração da lixeira de reciclagem de coleta de sites. Veja também, restaure uma coleção de sites excluída.

O versão não protege contra ataques de ransomware que copiam arquivos, criptografá -los e depois exclua os arquivos originais. No entanto, os usuários finais podem alavancar a lixeira para recuperar o OneDrive para arquivos de negócios após ocorrer um ataque de ransomware.

A seção a seguir entra em mais detalhes sobre as defesas e controles que a Microsoft usa para mitigar o risco de ataque cibernético contra sua organização e seus ativos.

Como a Microsoft mitiga os riscos de um ataque de ransomware

A Microsoft construiu defesas e controles que usa para mitigar os riscos de um ataque de ransomware contra sua organização e seus ativos. Os ativos podem ser organizados por domínio, com cada domínio com seu próprio conjunto de mitigações de risco.

Domínio 1: Controles de nível de inquilino

O primeiro domínio são as pessoas que compõem sua organização e a infraestrutura e serviços pertencentes e controlados por sua organização. Os seguintes recursos no Microsoft 365 estão ligados por padrão ou podem ser configurados, para ajudar a mitigar o risco e se recuperar de um compromisso bem -sucedido dos ativos nesse domínio.

Troca online

- Com a recuperação de itens únicos e a retenção de caixas de correio, os clientes podem recuperar itens em uma caixa de correio após a exclusão prematura inadvertida ou maliciosa. Os clientes podem reverter as mensagens de correio excluídas dentro de 14 dias por padrão, configurável até 30 dias.

- Configurações adicionais de clientes dessas políticas de retenção no serviço on -line do Exchange permitem:

- Retenção configurável a ser aplicada (1 ano/10 anos+)

- cópia em proteção de gravação a ser aplicada

- a capacidade da política de retenção ser bloqueada de forma que a imutabilidade possa ser alcançada

SharePoint Online e OneDrive for Business Protection

O SharePoint Online e o OneDrive for Business Protection criaram recursos que ajudam a proteger contra ataques de ransomware.

Versão: À medida que a versão mantém um mínimo de 500 versões de um arquivo por padrão e pode ser configurado para reter mais, se o ransomware edita e criptografar um arquivo, uma versão anterior do arquivo pode ser recuperada.

Lixeira de reciclagem: Se o ransomware criar uma nova cópia criptografada do arquivo e excluir o arquivo antigo, os clientes têm 93 dias para restaurá -lo da lixeira de reciclagem.

Biblioteca de Hold Hold: Os arquivos armazenados no SharePoint ou no OneDrive sites podem ser mantidos aplicando configurações de retenção. Quando um documento com versões está sujeito a configurações de retenção, as versões são copiadas para a biblioteca de preservação e existem como um item separado. Se um usuário suspeitar. A restauração de arquivos pode ser usada para recuperar arquivos nos últimos 30 dias.

Equipes

Os bate -papos das equipes são armazenados nas caixas de correio do Exchange Online e os arquivos são armazenados no SharePoint Online ou OneDrive for Business. Os dados da Microsoft Teams são protegidos pelos controles e mecanismos de recuperação disponíveis nesses serviços.

Domínio 2: Controles de nível de serviço

O segundo domínio são as pessoas que compõem a Microsoft a organização e a infraestrutura corporativa pertencente e controlada pela Microsoft para executar as funções organizacionais de uma empresa.

A abordagem da Microsoft para garantir sua propriedade corporativa é Zero Trust, implementada usando nossos próprios produtos e serviços com defesas em nossa propriedade digital. Você pode encontrar mais detalhes sobre os princípios de Zero Trust aqui: Zero Trust Architecture.

Recursos adicionais no Microsoft 365 estendem as mitigações de risco disponíveis no domínio 1 para proteger ainda mais os ativos nesse domínio.

SharePoint Online e OneDrive for Business Protection

Versão:.

Lixeira de reciclagem: Se o ransomware criou uma nova cópia criptografada do arquivo e excluiu o arquivo antigo, os clientes têm 93 dias para restaurá -lo da lixeira de reciclagem. Após 93 dias, há uma janela de 14 dias onde a Microsoft ainda pode recuperar os dados. Após esta janela, os dados são excluídos permanentemente.

Equipes

As mitigações de risco para as equipes descritas no domínio 1 também se aplicam ao domínio 2.

Domínio 3: Desenvolvedores e Infraestrutura de Serviço

O terceiro domínio são as pessoas que desenvolvem e operam o serviço Microsoft 365, o código e a infraestrutura que entrega o serviço e o armazenamento e processamento de seus dados.

Os investimentos da Microsoft que protegem a plataforma Microsoft 365 e mitigam os riscos nesse domínio focam nessas áreas:

- Avaliação contínua e validação da postura de segurança do serviço

- Ferramentas e arquitetura de construção que protegem o serviço do compromisso

- Construindo a capacidade de detectar e responder a ameaças se ocorrer um ataque

Avaliação contínua e validação da postura de segurança

- Microsoft mitiga os riscos associados às pessoas que desenvolvem e opera o serviço Microsoft 365 usando o princípio de Ultimo privilégio. Isso significa que o acesso e as permissões de recursos estão limitadas apenas ao necessário para executar uma tarefa necessária.

- Um modelo Just-in-time (JIT), Just-inough-Access (JEA) é usado para fornecer aos engenheiros da Microsoft privilégios temporários.

- Os engenheiros devem enviar uma solicitação de uma tarefa específica para adquirir privilégios elevados.

- As solicitações são gerenciadas através do Lockbox, que usa o controle de acesso baseado em funções do Azure (RBAC) para limitar os tipos de solicitações de elevação do JIT que os engenheiros podem fazer.

Ferramentas e arquitetura que protegem o serviço

- A Microsoft Security Development Lifecycle (SDL) se concentra no desenvolvimento de software seguro para melhorar a segurança dos aplicativos e reduzir as vulnerabilidades. Para obter mais informações, consulte Visão geral de desenvolvimento e desenvolvimento de segurança e segurança.

- Microsoft 365 restringe a comunicação entre diferentes partes da infraestrutura de serviço apenas ao que é necessário para operar.

- O tráfego de rede é garantido usando firewalls de rede extras nos pontos de limite para ajudar a detectar, prevenir e mitigar ataques de rede.

- Os serviços da Microsoft 365 são arquitetados para operar sem os engenheiros que exigem acesso aos dados do cliente, a menos que explicitamente solicitado e aprovado pelo cliente. Para mais informações, consulte como a Microsoft coleta e processa os dados do cliente.

Capacidades de detecção e resposta

- A Microsoft 365 se envolve no monitoramento contínuo de segurança de seus sistemas para detectar e responder a ameaças ao Microsoft 365 Services.

- O registro centralizado coleta e analisa eventos de log para atividades que podem indicar um incidente de segurança. Os dados de log são analisados à medida que são carregados para o nosso sistema de alerta e produz alertas em quase tempo real.

- Ferramentas baseadas em nuvem nos permitem responder rapidamente a ameaças detectadas. Essas ferramentas permitem a remediação usando ações acionadas automaticamente.

- Quando a remediação automática não é possível, os alertas são enviados aos engenheiros de plantão apropriados, que estão equipados com um conjunto de ferramentas que lhes permitem agir em tempo real para mitigar ameaças detectadas.

Recuperar de um ataque de ransomware

Para as etapas para se recuperar de um ataque de ransomware no Microsoft 365, consulte Recuperar -se de um ataque de ransomware no Microsoft 365.

Recursos adicionais de ransomware

Informações -chave da Microsoft

- A crescente ameaça de ransomware, Microsoft, no blog Post em 20 de julho de 2021

- Ransomware operado pelo homem

- Proteger rapidamente contra ransomware e extorsão

- O mais recente Relatório de Inteligência de Segurança da Microsoft (ver páginas 22-24)

- Ransomware: uma ameaça difundida e contínua relatório no Análise de ameaças Nó do portal do Microsoft 365 Defender (consulte esses requisitos de licenciamento)

Microsoft 365

- Implante proteção contra ransomware para o seu inquilino Microsoft 365

- Recuperar de um ataque de ransomware

- Proteja seu PC Windows 10 do ransomware

- Manuseio de ransomware no SharePoint Online

Microsoft 365 Defender

Microsoft Azure

- Defesas do Azure para ataque de ransomware

- Backup e Restore Plan para proteger contra ransomware

- Ajude a proteger do ransomware com o backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperando -se do compromisso de identidade sistêmica

- Detecção avançada de ataques de vários estágios no Microsoft Sentinel

- Detecção de fusão para ransomware no Microsoft Sentinel

- Proteção de ransomware no Azure

- Prepare -se para um ataque de ransomware

- Detectar e responder a ataques de ransomware

- Recursos e recursos do Azure que ajudam você a proteger, detectar e responder

- Azure Backup e Restore Plan para proteger contra ransomware

Microsoft Defender for Cloud Apps

Postagens do blog da equipe de segurança do Microsoft

- 3 etapas para impedir e se recuperar do ransomware (setembro de 2021)

- Tornar -se resiliente ao entender os riscos de segurança cibernética: Parte 4 – Navigando as ameaças atuais (maio de 2021), ver o Ransomware seção.

- Ataques de ransomware operados pelo homem: um desastre evitável (março de 2020) inclui análises da cadeia de ataques de ataques reais.

- Resposta de ransomware – para pagar ou não pagar? (Dezembro de 2019)

- Norsk Hydro responde ao ataque de ransomware com transparência (dezembro de 2019)

Opinião

Envie e veja o feedback para

Outlook bloqueou o acesso aos seguintes anexos potencialmente inseguros

No Microsoft Outlook, ao receber um e-mail que contém um anexo, você recebe esta mensagem de alerta na parte superior da mensagem ou no painel de leitura:

O Outlook bloqueou o acesso aos seguintes anexos potencialmente inseguros: []

Todas as versões do Outlook, pois o Outlook 2000 Service Release 1 (SR1) inclui um recurso de segurança que bloqueia os anexos que apresentam um risco de vírus ou outras ameaças. O Outlook bloqueia o acesso ao anexo, mas o anexo está presente na mensagem de e-mail.

Este artigo descreve como abrir um anexo bloqueado e que tipos de anexos o Outlook pode bloquear.

Mais Informações

Quando o Outlook bloqueia um anexo, você não pode salvar, excluir, abrir, imprimir ou trabalhar com o anexo no Outlook. Use um dos métodos descritos abaixo para acessar com segurança o anexo:

Os quatro primeiros métodos são projetados para iniciantes para usuários de computador intermediários. Se esses métodos não funcionarem para você e se você estiver confortável com a solução avançada de problemas, use os métodos descritos na seção “Solução de problemas avançados”.

Alguns métodos precisam reiniciar seu computador. Você pode imprimir este artigo primeiro se escolher um desses métodos.

Solução de problemas gerais

Método 1: Use um compartilhamento de arquivo para acessar o anexo

Você pode pedir ao remetente para salvar o anexo em um servidor ou um site FTP que você pode acessar. Peça ao remetente para enviar um link para o anexo no servidor ou site FTP. Você pode clicar no link para acessar o anexo e salvá -lo no seu computador.

Se precisar de ajuda para usar o servidor ou o site FTP, você pode pedir ajuda ao remetente ou entre em contato com o administrador do servidor para obter mais informações.

Método 2: Use um utilitário de compactação de arquivo para alterar a extensão do nome do arquivo

Se nenhum servidor ou site FTP estiver disponível para você, você poderá pedir ao remetente que use um utilitário de compactação de arquivos, como Winzip, para comprimir o arquivo. Isso cria um arquivo de arquivo compactado que possui uma extensão de nome de arquivo diferente. O Outlook não reconhece essas extensões de nome do arquivo como ameaças em potencial. Portanto, ele não bloqueia o novo anexo.

Quando o remetente renderá o novo anexo a você, você pode salvá-lo no seu computador e, em seguida, usar o software de compactação de arquivos de terceiros para extrair o anexo. Se você precisar de ajuda para usar o software de compactação de arquivos de terceiros, consulte a documentação do seu produto.

Método 3: renomeie o arquivo para ter uma extensão de nome de arquivo diferente

Se o software de compactação de arquivos de terceiros não estiver disponível, convém solicitar que o remetente renomeie o anexo para usar uma extensão de nome de arquivo que o Outlook não reconhece como uma ameaça. Por exemplo, um arquivo executável que possui a extensão do nome do arquivo .exe pode ser renomeado como um arquivo Word 97 que tem um .Extensão do nome do arquivo do documento.

Peça ao remetente para reenviar o anexo renomeado para você. Depois de receber o anexo renomeado, você pode salvá -lo no seu computador e renomear o arquivo novamente para usar a extensão do nome do arquivo original.

Siga estas etapas para salvar o anexo e renomeá -lo para usar a extensão original do nome do arquivo:

- Localize o anexo no e-mail.

- Clique com o botão direito do mouse no anexo e clique cópia de.

- Clique com o botão direito do mouse na área de trabalho e clique Colar.

- Clique com o botão direito do mouse no arquivo colado e clique Renomear.

- Renomear o arquivo para usar a extensão original do nome do arquivo, como .exe.

Método 4: Peça ao administrador do Exchange Server para alterar as configurações de segurança

Se você usar o Outlook com um servidor Microsoft Exchange e o administrador definiu as configurações de segurança do Outlook, o administrador poderá ajudá -lo. Peça ao administrador para ajustar as configurações de segurança em sua caixa de correio para aceitar anexos como o que o Outlook bloqueou.

Se esses métodos não funcionaram para você e você se sentir confortável com a solução avançada de problemas, tente as etapas na seção “Solução de problemas avançados”.

Se você não se sentir confortável com a solução de problemas avançada, infelizmente esse conteúdo não pode ajudá -lo. Para seus próximos passos, você pode pedir ajuda a alguém, ou pode entrar em contato com o suporte. Para obter informações sobre como entrar em contato com o suporte, visite o seguinte site da Microsoft:

Solução de problemas avançados

Se você não usar o Outlook com um servidor Exchange ou se o administrador do Exchange Server permite que os usuários alterem o comportamento de segurança do Anexo do Outlook, use o Método 1: “Personalize o comportamento de segurança do anexo.”

Se você usar o Outlook com um servidor Exchange e o administrador do Exchange Server não permitiu alterações no comportamento de segurança do anexo do Outlook, use o método 2: “Configure o Outlook em um ambiente de troca.”

Método 1: Personalize o comportamento de segurança do anexo

Importante esta seção, método ou tarefa contém etapas que lhe dizem como modificar o registro. No entanto, problemas sérios podem ocorrer se você modificar o registro incorretamente. Portanto, certifique -se de seguir estas etapas cuidadosamente. Para proteção adicional, faça backup do registro antes de modificá -lo. Então, você pode restaurar o registro se ocorrer um problema. Para obter mais informações sobre como fazer backup e restaurar o registro, clique no seguinte número do artigo para ver o artigo na Base de Conhecimento da Microsoft:

322756 Como fazer backup e restaurar o registro no Windows

IMPORTANTE Antes de poder personalizar o comportamento de segurança do anexo no Outlook 2000 SR1 e Microsoft Outlook 2000 SR1A, você deve primeiro aplicar o Microsoft Office 2000 Service Pack 2 ou o Microsoft Office 2000 Service Pack 3.

Siga estas etapas para modificar o registro e alterar o comportamento de segurança do anexo do Outlook.

- Sair Outlook se estiver funcionando.

- Clique Começar, e depois clique Correr. Copiar e colar (ou tipo) o seguinte comando no Abrir caixa e depois pressione Enter: Regedit

- Verifique se a seguinte chave de registro para sua versão do Outlook existe.

Microsoft Office Outlook 2016 Hkey_current_user \ software \ microsoft \ office \ 16.0 \ Outlook \ Segurança Microsoft Office Outlook 2013 Hkey_current_user \ software \ microsoft \ office \ 15.0 \ Outlook \ Segurança Microsoft Office Outlook 2010 Hkey_current_user \ software \ microsoft \ office \ 14.0 \ Outlook \ Segurança Microsoft Office Outlook 2007 Hkey_current_user \ software \ Microsoft \ Office \ 12.0 \ Outlook \ Segurança Microsoft Office Outlook 2003 Hkey_current_user \ software \ Microsoft \ Office \ 11.0 \ Outlook \ Segurança Microsoft Outlook 2002 Hkey_current_user \ software \ Microsoft \ Office \ 10.0 \ Outlook \ Segurança Microsoft Outlook 2000 Hkey_current_user \ software \ Microsoft \ Office \ 9.0 \ Outlook \ Segurança Se a chave do registro existir, vá para a etapa 5.

- Localize e depois clique na seguinte chave de registro: Hkey_current_user \ software \ Microsoft

- Sob Editar, clique Novo, e depois clique Chave.

- Digite Office e depois pressione Enter.

- Sob Editar, clique Novo, e depois clique Chave.

- Para o Outlook 2016, tipo 16.0, e depois pressione Enter.

Para o Outlook 2013, tipo 15.0, e depois pressione Enter.

Para o Outlook 2010, tipo 14.0, e depois pressione Enter.

Para o Outlook 2007, tipo 12.0, e depois pressione Enter.

Para o Outlook 2003, tipo 11.0, e depois pressione Enter.

Para o Outlook 2002, tipo 10.0, e depois pressione Enter.

Observação Você deve especificar a extensão sem o ponto/período como exe ou exe; COM na Microsoft 365 versões do Outlook antes de 16.0.12923.10000. A partir dessa versão, o Outlook suporta tipos de arquivos com ou sem o ponto/período na extensão.

- Clique OK.

- Editor de registro de saída.

- Reinicie seu computador.

Ao iniciar o Outlook, abra os tipos de arquivo que você especificou no registro.

Observe que recomendamos que você ative apenas os tipos de arquivo que você precisa ter. Se você raramente recebe um tipo de arquivo específico, recomendamos que você dê acesso temporário ao Outlook ao tipo de arquivo que está em questão. Em seguida, reconfigure o Outlook para bloquear o tipo de arquivo, desfazendo as alterações no registro. Para obter mais informações sobre como você pode configurar o Outlook para bloquear extensões de nome do arquivo de anexo que o Outlook não bloqueia por padrão, clique no seguinte número do artigo para visualizar o artigo na Base de Conhecimento da Microsoft:

837388 Como configurar o Outlook para bloquear extensões adicionais de nomes de arquivo de anexo

Método 2: Configurar o Outlook em um ambiente de troca

Se você executar o Outlook em um ambiente de troca, o administrador do Exchange Server poderá alterar o comportamento de segurança de anexo padrão.

Comportamento de apego

Os anexos são divididos em três grupos com base na extensão do nome do arquivo ou tipo de arquivo. O Outlook lida com cada grupo de uma maneira específica.

Nível 1 (inseguro)

A categoria insegura representa qualquer extensão de nome do arquivo que possa ter script ou código associado a ele. Você não pode abrir nenhum anexo que tenha uma extensão de nome de arquivo inseguro. Para uma lista das extensões de nome de arquivo inseguro, consulte esta página de suporte ao escritório. A lista a seguir descreve como o Outlook se comporta quando você recebe ou envia um anexo de arquivo inseguro:

- Você não pode salvar, excluir, abrir, imprimir ou trabalhar com arquivos inseguros. Uma mensagem na parte superior da mensagem de email indica que o Outlook bloqueou o acesso ao anexo inseguro. O anexo é inacessível do Outlook. No entanto, o anexo não é realmente removido da mensagem de e-mail.

- Se você encaminhar uma mensagem de e-mail com um anexo inseguro, o anexo não será incluído na mensagem de e-mail encaminhada.

- Se você enviar uma mensagem de e-mail que contém um anexo inseguro, receberá uma mensagem de aviso que afirma que outros destinatários do Outlook podem não conseguir acessar o anexo que você está tentando enviar. Você pode ignorar com segurança a mensagem de aviso e enviar a mensagem de e-mail, ou pode decidir não enviar a mensagem de e-mail.

- No Outlook 2003, se você salvar ou fechar uma mensagem de e-mail que contém um anexo inseguro, receberá uma mensagem de aviso que afirma que não poderá abrir o anexo. Você pode substituir a mensagem de aviso e salvar a mensagem de e-mail.

- Você não pode usar o comando Insert Object para abrir objetos que são inseridos no Microsoft Outlook Rich Texto Mensagens de e-mail. Você vê uma representação visual do objeto. No entanto, você não pode abrir ou ativar o objeto na mensagem de e-mail.

- Você não pode abrir arquivos inseguros que são armazenados em uma perspectiva ou uma pasta de troca. Embora esses arquivos não estejam anexados a um item do Outlook, eles ainda são considerados inseguros. Quando você tenta abrir o arquivo inseguro, você recebe a seguinte mensagem de erro:

Não consigo abrir o item. Outlook bloqueou o acesso a este item potencialmente inseguro.

Nível 2

Os arquivos de nível 2 não são inseguros. No entanto, eles exigem mais segurança do que outros anexos. Quando você recebe um anexo de nível 2, o Outlook solicita que você salve o anexo em um disco. Você não pode abrir o anexo na mensagem de e-mail. Por padrão, as extensões de nome do arquivo não estão associadas a este grupo. No entanto, se você usar o Outlook com um servidor Exchange e seu e -mail será entregue a uma caixa de correio Exchange, o administrador do Exchange Server poderá adicionar extensões de nome do arquivo à lista de nível 2.

Outros anexos

Quando você tenta abrir um anexo que tenha uma extensão de nome de arquivo diferente daqueles na lista de Nível 1 ou Nível 2, o Outlook leva você a abrir o arquivo diretamente ou salvá -lo em um disco. Você pode desativar os avisos futuros para a extensão do nome do arquivo se você limpar o Sempre pergunte antes de abrir este tipo de arquivo Caixa de seleção.

Nota Se um programa se associar a uma nova extensão de nome do arquivo, o Outlook trata a extensão do nome do arquivo como seguro até você adicionar a extensão do nome do arquivo à lista de extensões de nome de nível 1 ou nível 2.

Por exemplo, se você instalar um programa no seu computador que usa arquivos que possuem um .Extensão do nome do arquivo xyz, quando você abre um anexo que tenha um .Extensão do nome do arquivo XYZ, o programa abre e executa o anexo. Por padrão, o .A extensão do nome do arquivo XYZ não aparece na lista de Nível 1 ou Nível 2. Portanto, o Outlook o trata como uma extensão de nome de arquivo seguro. Se você deseja que o Outlook trate os anexos que têm o .Extensão do nome do arquivo xyz como inseguro, você deve adicionar o .Extensão do nome do arquivo XYZ para a lista de extensões de nome de arquivo de nível 1.

Referências

Para obter mais informações sobre anexos bloqueados no Outlook, visite este site on -line do Microsoft Office:

926512 Informações para administradores sobre configurações de segurança de e-mail no Outlook 2007

Phishing e comportamento suspeito

Um e -mail de phishing é um e -mail que parece legítimo, mas na verdade é uma tentativa de obter suas informações pessoais ou roubar seu dinheiro. Aqui estão algumas maneiras de lidar com golpes de phishing e falsificação no Outlook.com.

Inteligência falsificada do Microsoft 365 Proteção Avançada de Ameaças e Proteção Online Ajuda a impedir que as mensagens de phishing atinjam sua caixa de entrada do Outlook. Outlook verifica se o remetente é quem eles dizem que são e marca mensagens maliciosas como e -mail lixo. Se a mensagem for suspeita, mas não for considerada maliciosa, o remetente será marcado como não verificado para notificar o receptor de que o remetente pode não ser quem eles parecem ser.

Como identificar um e -mail de phishing

Aqui estão alguns dos tipos mais comuns de golpes de phishing:

- E -mails que prometem uma recompensa. “Clique neste link para obter seu reembolso de impostos!”

- Um documento que parece vir de um amigo, banco ou outra organização respeitável. A mensagem é algo como “Seu documento está hospedado por um provedor de armazenamento on -line e você precisa inserir seu endereço de e -mail e senha para abri -lo.”

- Uma fatura de um varejista ou fornecedor on -line para uma compra ou pedido que você não fez. O anexo parece ser um documento protegido ou bloqueado e você precisa inserir seu endereço de e -mail e senha para abri -lo.

- Leia mais no Learn To Sot um e -mail de phishing.

- Se você acha que alguém acessou sua perspectiva.conta com, ou você recebeu um e -mail de confirmação para uma alteração de senha que você não fez’t autorize, leia minha perspectiva.A conta com foi hackeada.

Relate uma mensagem como phishing no Outlook.com

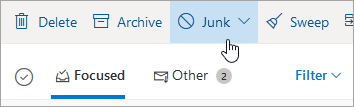

- Na lista de mensagens, selecione a mensagem ou as mensagens que você deseja relatar.

- Acima do painel de leitura, selecione Porcaria >Phishing >Relatório Para relatar o remetente de mensagem.

Observação: Quando você marca uma mensagem como phishing, ela relata o remetente, mas não os impedem de enviar mensagens no futuro. Para bloquear o remetente, você precisa adicioná -los à sua lista de remetentes bloqueados. Para obter mais informações, consulte os remetentes do bloco ou marque o e -mail como lixo no Outlook.com.

Como posso identificar uma mensagem suspeita na minha caixa de entrada?

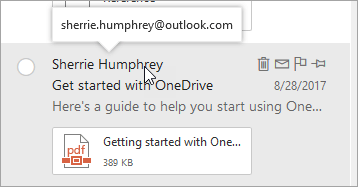

O Outlook mostra indicadores quando o remetente de uma mensagem não é verificado e não pode ser identificado por meio de protocolos de autenticação por e -mail ou sua identidade é diferente do que você vê no endereço do endereço.

- Você vê um ‘?’Na imagem do remetente Quando o Outlook não pode verificar a identidade do remetente usando técnicas de autenticação por e -mail, ele exibe um ‘?’Na foto do remetente.

- Nem toda mensagem que falha em autenticar é maliciosa. No entanto, você deve ter cuidado em interagir com mensagens que não se autenticam se você não reconhecer o remetente. Ou, se você reconhecer um remetente que normalmente não tem um ‘?’Na imagem do remetente, mas de repente você começa a vê -la, isso pode ser um sinal de que o remetente está sendo falsificado. Você pode aprender mais sobre a Inteligência Spoofal do Microsoft 365 Proteção Avançada de Ameaças e Proteção Online de Ameaças nos Tópicos Relacionados abaixo.

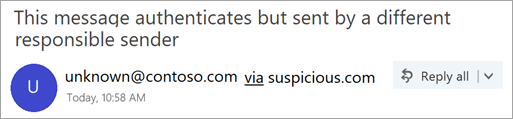

- O endereço do remetente é diferente do que aparece no endereço de Freqüentemente, o endereço de e -mail que você vê em uma mensagem é diferente do que você vê no endereço de endereço. Às vezes, os phishers tentam enganá -lo a pensar que o remetente é alguém que não seja quem eles realmente são. Quando o Outlook detecta uma diferença entre o endereço real do remetente e o endereço no endereço do endereço, ele mostra o remetente real usando a tag via, que será sublinhada.

Neste exemplo, o domínio de envio “suspeito.com “é autenticado, mas o remetente colocou” [email protected] “no endereço de. Nem toda mensagem com uma tag via é suspeita. No entanto, se você não reconhecer uma mensagem com uma tag via, você deve ter cuidado ao interagir com ela. No Outlook e a nova perspectiva da web, você pode passar o cursor sobre o nome ou endereço de um remetente na lista de mensagens para ver o endereço de e -mail deles, sem precisar abrir a mensagem.

Neste exemplo, o domínio de envio “suspeito.com “é autenticado, mas o remetente colocou” [email protected] “no endereço de. Nem toda mensagem com uma tag via é suspeita. No entanto, se você não reconhecer uma mensagem com uma tag via, você deve ter cuidado ao interagir com ela. No Outlook e a nova perspectiva da web, você pode passar o cursor sobre o nome ou endereço de um remetente na lista de mensagens para ver o endereço de e -mail deles, sem precisar abrir a mensagem.

Observação: Este recurso está disponível apenas se você entrar com uma conta de trabalho ou escola.

Você só pode usar uma condição ou exceção uma vez, mas a condição ou exceção pode conter vários valores. Vários valores da mesma condição ou uso de exceção ou lógica (por exemplo, ou). Diferentes condições ou exceções usam e lógica (por exemplo, e).

Vários tipos diferentes de condições ou exceções não são aditivos; Eles são inclusivos. A política é aplicada apenas para os destinatários que combinam todos dos filtros de destinatários especificados. Por exemplo, você configura uma condição de filtro de destinatário na política com os seguintes valores:

A política é aplicada a [email protected] apenas Se ele também é membro do grupo executivo. Se ele não é membro do grupo, a política não é aplicada a ele.

Da mesma forma, se você usar o mesmo filtro de destinatário que um

Segurança avançada para assinantes do Microsoft 365

Cada solução anti-malware no local rastreia a versão do software e quais assinaturas estão executando. O download automático e a aplicação de atualizações de assinatura pelo menos diariamente do site de definição de vírus do fornecedor é gerenciado centralmente pela ferramenta anti-malware apropriada para cada equipe de serviço. As funções a seguir são gerenciadas centralmente pela ferramenta anti-malware apropriada em cada terminal para cada equipe de serviço:

Proteção anti-malware na EOP

Você sabia que pode experimentar os recursos no Microsoft 365 Defender for Office 365 Plan 2 de graça? Use o teste de zagueiro de 90 dias para Office 365 no Microsoft 365 Defender Portal Trials Hub. Aprenda sobre quem pode se inscrever e ter termos de teste aqui.

Aplica-se a

Nas organizações do Microsoft 365 com caixas de correio no Exchange Online ou Standalone Exchange Online Protection (EOP) Organizações sem troca de caixas de correio on -line, as mensagens de email são automaticamente protegidas contra malware pela EOP. Algumas das principais categorias de malware são:

A EOP oferece proteção de malware de várias camadas, projetada para capturar todos os malware conhecido no Windows, Linux e Mac que viaja para dentro ou para fora da sua organização. As opções a seguir ajudam a fornecer proteção anti-malware:

Na EOP, as mensagens que são encontradas para conter malware em qualquer Os anexos estão em quarentena. Se os destinatários podem visualizar ou interagir com as mensagens em quarentena são controladas por políticas de quarentena. Por padrão, as mensagens que foram em quarentena devido a malware só podem ser visualizadas e liberadas por administradores. Para mais informações, consulte os seguintes tópicos:

Conforme explicado na próxima seção, as políticas anti-malware também contêm um Filtro de anexos comuns. Mensagem que contém os tipos de arquivo especificados são automaticamente identificado como malware. Você pode escolher se deve quarentena ou rejeitar as mensagens.

Para obter mais informações sobre proteção anti-malware, consulte as perguntas frequentes de proteção contra-malware.

Para configurar políticas anti-malware, consulte Configurar políticas anti-malware.

Políticas anti-malware

As políticas anti-malware controlam as configurações e opções de notificação para detecções de malware. As configurações importantes nas políticas anti-malware são: