Solução de problemas de acesso à interface da web

Você se conecta à interface da web do seu servidor de acesso com uma conexão HTTPS através do seu navegador da web.

Resumo

1. O OpenVPN Access Server fornece serviços da Web para executar a interface da web do administrador e a interface da web do cliente.

2. A interface do usuário da web do cliente permite que os usuários baixem clientes VPN pré-configurados para facilitar a conexão com o servidor VPN.

3. A interface do usuário do administrador é usada para gerenciamento e configuração do servidor.

4. O endereço IP ou o nome do host do servidor é usado para acessar as UIs da Web.

5. As credenciais da UI da Web Admin podem ser encontradas no arquivo de log de instalação.

6. A interface do usuário do administrador fornece status do servidor, visão geral da configuração e recursos de gerenciamento de usuários.

7. O banco de dados de log pode ser consultado para solucionar problemas.

Questões

1. Como os usuários podem acessar a interface da web do cliente?

Os usuários podem acessar a interface do usuário da web do cliente usando o endereço IP ou o nome do host do servidor de acesso.

2. O que a interface da web do cliente fornece aos usuários?

A interface do usuário da web do cliente fornece clientes VPN pré-configurados para download.

3. Como um nome de host personalizado pode ser configurado?

Um nome de host personalizado pode ser configurado usando a interface da web do administrador e um registro DNS ‘A’.

4. Como os usuários podem baixar o OpenVPN Connect?

Os usuários podem baixar o OpenVPN Connect com uma configuração de perfil de usuário personalizada e agrupada da interface da web do cliente.

5. Onde a interface da web do administrador pode ser acessada?

A interface do usuário da Web do administrador pode ser acessada no mesmo endereço IP ou nome de host usado para a interface da web do cliente, com o caminho ‘/admin’.

6. Como os daemons OpenVPN podem ser iniciados ou parados?

Os daemons OpenVPN podem ser iniciados ou parados na seção de status do servidor da interface da web do administrador.

7. Quais informações são exibidas na seção atual dos usuários da interface da web do administrador?

A seção de usuários atuais exibe informações sobre usuários conectados ativamente, incluindo nome de usuário, endereço IP de origem, endereço VPN atribuído, uso de dados e registro de data e hora de conexão.

8. Como um usuário pode ser impedido de acessar a VPN?

Um usuário pode ser bloqueado verificando a opção ‘Block’ na seção de usuários atuais ou modificando suas permissões de usuário nas configurações de gerenciamento de usuários.

9. A interface da usuário da Web do administrador pode ser acessada com credenciais de usuário root?

Não, as credenciais do usuário raiz não podem ser usadas para acessar a interface da web do administrador.

10. Como o banco de dados de log pode ser acessado na interface da web do administrador?

A seção Relatórios de log na interface do usuário do administrador permite que os usuários visualizem e baixem o banco de dados de log.

11. Qual é o objetivo da seção de status do servidor na interface da web do administrador?

A seção de status do servidor exibe se o servidor VPN está atualmente ligado ou desativado e oferece opções para iniciar ou interromper os daemons OpenVPN.

12. Que informação a seção de configuração ativa exibe na interface da web do administrador?

A seção de configuração ativa exibe definições de configuração importantes gerenciadas na interface da web do administrador, como configurações de VPN e gerenciamento de usuários.

13. Como o banco de dados de log pode ser consultado para solucionar problemas?

A seção Relatórios de log fornece uma maneira de consultar o banco de dados de log e visualizar relatórios de log na interface da web do administrador.

14. Como um usuário pode se desbloquear se tiver sido bloqueado por um administrador?

Um usuário pode se desbloquear com um administrador desmarcar a caixa ‘Negar Access’ nas configurações de permissões do usuário do gerenciamento de usuários.

15. O que pode ser feito se houver problemas para acessar a interface da web?

Consulte a solução de problemas de acesso ao Guia da Interface da Web para obter assistência.

Solução de problemas de acesso à interface da web

Você se conecta à interface da web do seu servidor de acesso com uma conexão HTTPS através do seu navegador da web.

Como configurar o servidor de acesso OpenVPN

Este documento fornece uma visão geral da interface do usuário do cliente do servidor de acesso OpenVPN, interface da web do administrador e interface de linha de comando (CLI). Depois de familiarizar -se com isso, esses links fornecem mais informações sobre como configurar seu servidor:

- OpenVPN Access Server Guide Start Start

- Configure um nome de host

- Definir configurações de VPN

- Configurar usuários

- Etapas de segurança adicionais

Se você’Estou tendo problemas para acessar a interface da web, consulte: Solução de problemas de acesso à interface da web.

A interface da web do cliente

O OpenVPN Access Server fornece serviços da Web para executar a interface da web do administrador e a interface da web do cliente. A interface do usuário da Web do cliente fornece aos usuários clientes pré-configurados de VPN, o que simplifica o processo de conexão com o seu servidor VPN.

Para acessar a interface da web do cliente, use o endereço IP ou o nome do seu servidor de acesso. Por exemplo:

- https: // 123.456.78.90/

- https: // vpn.nome da empresa.coma

O endereço IP é o endereço IP externo do seu servidor. Um nome de host personalizado pode ser configurado usando a interface da web do administrador e um DNS ‘A’ registro. Você pode seguir as etapas para configurar um nome de host personalizado aqui: Configurando seu nome de host do OpenVPN Access Server.

Esta interface do usuário da web do cliente fornece uma interface para seus usuários entrarem e recuperarem downloads pré-configurados do OpenVPN Connect. Cada usuário pode baixar e instalar o OpenVPN Connect com uma configuração de perfil de usuário personalizada e agrupada, ou pode baixar um perfil de configuração para importar para qualquer cliente VPN que suporta .Ovpn.

A interface da web do administrador

A interface do usuário da Web do administrador está disponível no mesmo endereço IP ou nome do host que a interface da web do cliente usa, mas no /admin caminho. Por exemplo:

- https: // 123.456.78.90/admin

- https: // vpn.nome da empresa.com/admin

Depois de terminar a configuração, as credenciais e o endereço da interface da Web são impressos na tela:

+++++++++++++++++++++++++++++++++++++++++++++++ Acesso ao servidor 2.10.0 foi instalado com sucesso em/usr/local/openvpn_as, o arquivo de log foi gravado para/usr/local/openvpn_as/init.Log Access Server Web UIs estão disponíveis aqui: Admin UI: https: // 192.168.102.130: 943/UI do cliente administrador: https: // 192.168.102.130.943 Login como "OpenVPN" com "rr4imyhwbffq" para continuar (a senha pode ser alterada na interface do usuário do administrador) +++++++++++++++++++++++++++++++++++++++++++++++

Observação: Acesse versões do servidor com mais de 2.10 não geram automaticamente uma senha. Nas versões mais antigas, você define a senha manualmente, digitando Passwd OpenVPN na linha de comando.

Observação: O raiz As credenciais do usuário podem’não ser usado para fazer login na interface da web do administrador.

Para obter mais informações sobre os recursos da interface da web do administrador, consulte o Manual de Administração do Servidor de Acesso OpenVPN.

Recursos da UI da Web Admin

Essas seções fornecem uma introdução à interface do usuário da Web Admin e como você pode recuperar o status do servidor, uma visão geral da configuração e o número de usuários conectados atuais. Há detalhes sobre uma maneira fácil de consultar o banco de dados de log e como os relatórios de log se parecem.

Status do servidor

O Visão geral do status a seção indica se o servidor VPN está atualmente ligado ou desligado. Se isso’S LIGADO, você pode clicar em Pare o servidor Para parar os daemons OpenVPN. Se o servidor estiver desligado, você pode clicar em Inicie o servidor Para iniciar os daemons OpenVPN.

Parando ou começando os daemons vencidos’T afeta o serviço de interface do usuário da Web Admin – ele continua a ouvir ativamente em sua porta configurada, que é por padrão TCP Port 943. No entanto, se você parar os daemons, isso também interrompe o roteamento interno automático do tráfego do navegador para a porta HTTPS padrão TCP 443. Com o roteamento interno desligado, você deve especificar a porta 943 para acessar sua interface da web do administrador. Por exemplo:

- https: // 123.456.78.90: 943/admin

- https: // vpn.nome da empresa.com: 943/admin

Configuração ativa

O Configuração ativa A seção exibe algumas configurações importantes que são gerenciadas nas seções de configuração e autenticação da interface da web do administrador.

Usuários atuais

O Usuários atuais A seção exibe ativamente os usuários com informações nas seguintes colunas:

| Nome comum | O nome de usuário. |

| Endereço real | O endereço IP originário do cliente de conexão. |

| Endereço VPN | O endereço IP atribuído pelo seu servidor de acesso OpenVPN. |

| Bytes enviados recebidos | Os dados (em bytes) recebidos e enviados pelo túnel VPN. |

| Conectado desde então | Quando a conexão atualmente ativa foi conectada ou reconectada pela última vez. |

| Bloquear | Bloqueie o usuário, negando o acesso à VPN. |

Se um administrador bloquear um usuário do Usuários atuais página, esse bloco pode ser removido desmarcando o Negar acesso caixa ligada Gerenciamento de usuários > Permissões de usuário.

Consultando o banco de dados de log

O Relatórios de log A seção exibe o log no seu navegador e oferece a opção de baixá -lo como um arquivo de valores separados por vírgula (CSV). Você pode consultar seus logs ou filtrar a saída usando os campos em Consulta até o horário de início e Filtrar por número de entradas de log. Você também pode filtrar seus resultados com base em qualquer texto em que inserir no Filtro registros campo.

Há um banco de dados de log disponível na interface da CLI chamada logdba, que você pode usar para extrair e exportar informações.

Resultados do log de consultas

Os resultados de uma exibição de consulta de log abaixo dos campos de pesquisa e filtro com informações nas seguintes colunas:

| Nó | O nome do servidor de acesso OpenVPN. Isso é diferente para uma configuração multi-servidor, onde o nome do nó é diferente para cada servidor. |

| Nome de usuário | O nome de usuário da conexão do cliente, como autenticado pelo Access Server |

| Hora de início | A data e a hora em que uma conexão específica ou uma tentativa de conexão ocorreu. |

| Duração | O comprimento no tempo da conexão. Observação: Quando um usuário’A conexão s é momentaneamente interrompida, uma sessão nova e separada é registrada. |

| Serviço | Um dos seguintes: VPN: clientes que se conectam através do daemon OpenVPN usando um cliente. Web_client: Usuários assinando ou tentando entrar no servidor da web do cliente usando um navegador. Web_Admin: Usuários assinando ou tentando entrar no servidor da Web Admin ou na UI da Web Admin usando um navegador. XML_API: Quaisquer solicitações de API XML-RPC são registradas com este serviço quando o sinalizador de depuração XML está ativado. |

| IP real | O endereço IP real do cliente conectado ao servidor de acesso ou ao usuário tentando se conectar a um serviço da web. |

| VPN IP | O endereço IP atribuído ao cliente pelo servidor de acesso. |

| Proto | O protocolo usado para o próprio túnel OpenVPN – UDP é geralmente a melhor escolha aqui. |

| Porta | A porta que o cliente conectou – as portas padrão são TCP 443 e UDP 1194. |

| Bytes in | O número total de bytes enviados do cliente para o servidor de acesso. |

| Bytes fora | O número total de bytes enviados do servidor de acesso ao cliente. |

| Erro | Quaisquer mensagens de erro exibidas aqui, geralmente em frases curtas e técnicas. |

Manual do usuário da interface do usuário da Web Admin

Para obter mais informações sobre cada seção de interface do usuário da Web Admin, consulte o Manual de Administração do Servidor de Acesso OpenVPN, que fornece detalhes sobre as diferentes opções de configuração através do seu portal da UI da Web Admin, bem como detalhes sobre configurações de rede típicas.

A interface da linha de comando (CLI)

Você pode usar a CLI para gerenciar todas as configurações de VPN do servidor de acesso. E a CLI permite que você use funções mais avançadas que não’T disponível através da interface da web do administrador.

O acesso à CLI é normalmente estabelecido por meio de uma sessão SSH para o seu servidor ou diretamente em seu servidor’s console. Na CLI, você pode criar seus próprios scripts de shell para automatizar tarefas, como criar novos usuários com configurações personalizadas ou implementar opções de autenticação personalizadas.

Para obter mais informações sobre o uso da CLI, consulte as ferramentas de interface da linha de comando do servidor Access.

Solução de problemas de acesso à interface da web

Este documento fornece dicas de solução de problemas para os Serviços da Web com OpenVPN Access Server. Para um guia de referência detalhado sobre como os serviços da web funcionam, consulte os Serviços da Web do OpenVPN Access Server, que detalham a diferença entre o Admin Web UI e UI da web do cliente. Recomendamos ler isso primeiro para entender como os serviços da web funcionam e como você os alcançam.

Solução de problemas de problemas de conexão:

- Após a interface da Web de instalação inicial não pode ser alcançada

- Verifique se as interfaces da Web do servidor de acesso estão ouvindo

- Usando o TCPDUMP para testar a conectividade de fora

- Por que o Access Server usa portas TCP 443 e TCP 943

Após a interface da Web de instalação inicial não pode ser alcançada

Recomendamos que você comece a solucionar problemas, verificando as causas comuns por que você pode’T alcançar a interface da web.

Verifique você’Concluiu a configuração inicial

Se você puder’T Chegue à sua interface da web diretamente após a instalação do Access Server, pode ser necessário concluir completamente a configuração inicial. Consulte a seção abaixo para a plataforma onde você’Representando o servidor de acesso.

- Preencha a configuração inicial do servidor de acesso em uma instância da AWS:

- Depois de lançar uma instância do Amazon AWS com o Access Server, conecte -se à instância através do SSH com o nome de usuário OpenVPNAs e seu par de chaves públicas/privadas que você usou para iniciar a instância. Você não’t Utilize uma senha para esta conexão; AWS autentica com as chaves ssh. Se você’Perdi o par de chaves em uma nova instalação do servidor de acesso na AWS, ele’é mais fácil de encerrar a instância e começar de novo. Certifique -se de salvar o par de chaves ao iniciar a nova instância.

- Aceite o Contrato de Licença do Servidor de Access e execute a configuração inicial. Você deve concluir esta configuração inicial para as interfaces da web do servidor de acesso ficar online.

- Depois de concluir a configuração inicial, observe a senha gerada aleatoriamente para sua conta administrativa OpenVPN. A saída de configuração também exibe os endereços da interface da web do administrador e da interface da web do cliente. Acesse versões do servidor com mais de 2.10 não geram automaticamente uma senha. Nas versões mais antigas, você define a senha manualmente, digitando Passwd OpenVPN na linha de comando.

- Conecte -se à máquina virtual com o nome de usuário raiz e a senha OpenVPNAs. Por padrão em máquinas virtuais, o acesso SSH para a conta raiz é’T ativado. Se você deseja se conectar com o SSH, recomendamos a criação de um usuário para acesso SSH e permitir privilégios de sudo.

- Aceite o Contrato de Licença do Servidor de Access e execute a configuração inicial. Você deve concluir esta configuração inicial para as interfaces da web do servidor de acesso ficar online.

- Depois de concluir a configuração inicial, observe a senha gerada aleatoriamente para sua conta administrativa OpenVPN. A saída de configuração também exibe os endereços da interface da web do administrador e da interface da web do cliente. Acesse versões do servidor com mais de 2.10 não geram automaticamente uma senha. Nas versões mais antigas, você define a senha manualmente, digitando Passwd OpenVPN na linha de comando.

- Conecte -se à instância e execute a configuração inicial do servidor de acesso. Como você se conecta depende se você configura o acesso com o provedor de nuvem usando um par de teclas ou um nome de usuário e senha.

- Depois de concluir a configuração inicial, observe a senha gerada aleatoriamente para sua conta administrativa OpenVPN. A saída de configuração também exibe os endereços da interface da web do administrador e da interface da web do cliente. Acesse versões do servidor com mais de 2.10 não geram automaticamente uma senha. Nas versões mais antigas, você define a senha manualmente, digitando Passwd OpenVPN na linha de comando.

Para obter instruções detalhadas sobre o lançamento do Access Server, consulte nossos guias específicos da plataforma:

- Amazon Web Services EC2 BYOL Appliance Quick Start Guide – para um servidor de acesso com uma assinatura comprada em nosso site.

- AWS EC2 Appliance Start Guide – para um servidor de acesso com conexões em camadas compradas através da AWS.

- Implantando o dispositivo de Access Server no Microsoft Hyper-V.

- Implantando o dispositivo de Access Server no VMware ESXi.

- Guia de início rápido do Digitalocean.

- Guia de início rápido da plataforma do Google Cloud Byol.

- Guia de início rápido do Oracle.

- Microsoft Azure Byol Appliance Guia de início rápido.

Usando o endereço IP externo correto

Se você’completei a configuração inicial e pode’t conecte -se, verifique se você tem o endereço IP externo correto.

Verifique o endereço IP externo do seu servidor:

Depois de concluir a configuração inicial, o Access Server fornece os URLs para a interface da web do administrador e a interface da web do cliente, usando o servidor’s endereço IP. Verifique se isso’é um endereço IP externo.

- Em algumas instâncias em nuvem, esses endereços IP são apenas internos, que não podem ser acessados na Internet.

- Na AWS, pode ser necessário configurar um endereço IP elástico. Recomendamos esta etapa para evitar o uso de um endereço IP público atribuído automaticamente, que pode mudar após uma reinicialização da instância.

- Se os endereços IP da configuração inicial don’T trabalho, verifique o endereço IP da instância do provedor de nuvem.

- Para instalações em sua rede privada, pode ser necessário garantir que você configure um endereço IP estático para que ele não altere de repente IP privado em uma reinicialização do seu roteador ou servidor.

Se você ainda encontrar problemas de acesso à interface da web, consulte a seção, “Verifique se os serviços da Web do servidor de acesso estão ouvindo.”

Verifique se os serviços da Web do servidor de acesso estão ouvindo

O Access Server deve estar ouvindo em portas TCP específicas para os Serviços da Web.

Verifique as portas para os Serviços da Web com o NetStat

Fornecemos instruções específicas para o Ubuntu/Debian. Se você usar outro sistema Linux, ajuste para isso.

Verifique se o servidor de acesso ouve as portas TCP corretas para os serviços da web com o utilitário netstat.

- Para correr netstat, Faça login no seu servidor de acesso OpenVPN’S Sistema Operacional através do Console ou via SSH e obtenha privilégios de raiz.

- Comece correndo netstat Para imprimir as portas TCP e UDP, onde um programa está ouvindo e sobre quais endereços IP:

- netstat -tulpn

- Você deve ver uma saída semelhante a este:

Conexões ativas da Internet (apenas servidores)

Proto recv-q send-Q Endereço local Endereço estrangeiro Estado PID/Nome do programa

TCP 0 0 127.0.0.1: 904 0.0.0.0:* Ouça 5669/python3

TCP 0 0 127.0.0.1: 905 0.0.0.0:* Ouça 5669/python3

TCP 0 0 127.0.0.1: 906 0.0.0.0:* Ouça 5669/python3

TCP 0 0 127.0.0.1: 907 0.0.0.0:* Ouça 5669/python3

TCP 0 0 127.0.0.1: 908 0.0.0.0:* Ouça 5669/python3

TCP 0 0 127.0.0.1: 909 0.0.0.0:* Ouça 5669/python3

TCP 0 0 192.168.70.3: 943 0.0.0.0:* Ouça 5669/python3

TCP 0 0 0.0.0.0:22 0.0.0.0:* Ouça 1084/sshd

TCP 0 0 192.168.70.3: 443 0.0.0.0:* Ouça 5683/OpenVPN-Openssl

TCP6 0 0 . 22 . * Ouça 1084/sshd

UDP 0 0 192.168.70.3: 1194 0.0.0.0:* 5713/OpenVPN-Openssl - Nosso exemplo de saída mostra que o OpenVPN Access Server escuta no endereço IP, 192.168.70.3 com vários componentes do servidor de acesso em execução. O servidor de acesso em nosso exemplo gerencia apenas um TCP e um daemon UDP.

- Se as portas que o servidor de acesso devem estar ouvindo no ARA’T configurado corretamente, consulte Definir a interface e as portas para os Serviços da Web.

Observação: A configuração padrão escuta em todas as interfaces. A saída mostraria então uma linha como esta:

TCP 0 0 0.0.0.0: 943 0.0.0.0:* Ouça 2383/python3

Verifique as portas para serviços da Web com o ifconfig

Se você configurar o Access Server com vários daemons, os itens nas portas 443 e 1194 won’não estar listado no netstat saída, mesmo que as portas estejam abertas; as listas de processos também serão maiores.

Verifique se o ACCESS Server escuta as portas TCP corretas para os Serviços da Web com iptables:

Quando o Access Server gerencia vários daemons OpenVPN, o programa aproveita iptables Para balanceamento de carga entre os processos.

- Liste as regras iptables que governam o balanceamento de carga do processo interno:

- iptables -t nat -l -n | Grep “DPT: 443”

- Esta linha indica um processo ouvindo na porta TCP 943:

- TCP 0 0 192.168.70.3: 943 0.0.0.0:* Ouça 5669/python

- ifconfig

- wget -o- -q–não-check-certificate https: // 192.168.70.3: 943/ | grep -i -m 1 “OpenVPN”

wget -o- -q–não-check-certificate https: // 192.168.70.3: 943/Admin | grep -i -m 1 “OpenVPN”

OpenVPN Login

Configurar o encaminhamento da porta

Certifique -se de configurar o encaminhamento de porta para um servidor de acesso atrás de um gateway da Internet:

Se o seu servidor de acesso estiver em uma rede privada atrás de um gateway da Internet em sua infraestrutura, verifique se você está encaminhando corretamente.

- Configurar o encaminhamento da porta ou o encaminhamento NAT para TCP 443, TCP 943 e UDP 1194.

- Do nosso exemplo, o encaminhamento da porta vai da interface WAN para o endereço IP da LAN 192.168.70.3.

- Verifique isso conectando -se ao seu endereço WAN público de um computador que não está dentro de sua rede privada.

Observação: Em casos raros, o cabelo ou a reflexão do NAT não’T trabalho para certos roteadores. Isso causa a situação onde você pode’t Access Services em seu wan ip público – de dentro da LAN – essa porta avançada para um servidor em sua LAN.

Atribua um IP elástico para a instância da AWS

Recomendamos atribuir um endereço IP elástico para o servidor de acesso lançado pela Amazon AWS pelos seguintes motivos:

- Um endereço IP elástico é um IP público anexado à sua instância da AWS.

- AWS retransmite conexões com o IP público automaticamente e transparentemente para sua instância da AWS’s Endereço IP privado interno.

Determine o IP público correto para conectar -se aos seus serviços da Web para as instâncias da AWS:

- Faça login no seu console Amazon AWS.

- Alocar um endereço IP elástico para a instância do EC2 com o Access Server.

- Use o endereço IP elástico para alcançar sua web de administrador e UIs da web do cliente.

Verifique se os grupos de segurança permitem acesso na AWS

Se você’veio um endereço IP elástico para servidor de acesso em uma instância da AWS, mas ainda pode’t conecte -se, revise os grupos de segurança.

- Faça login no seu console Amazon AWS.

- Certifique -se de que os grupos de segurança – que funcionem como um firewall na Amazon – permitam que o tráfego de entrada nessas portas:

- TCP 22 (SSH)

- TCP 443 (interface da web)

- TCP 943 (interface da web)

- TCP 945 (porta da API para recurso de clustering)

- UDP 1194 (porta UDP para comunicação do cliente)

Usando o TCPDUMP para testar a conectividade de fora

Você pode usar o programa tcpdump Para ajudar a solucionar problemas de conexão com os Serviços da Web.

Configure o TCPDUMP para ouvir solicitações para e de Access Server:

Você pode usar tcpdump Para ouvir solicitações em uma porta específica e endereço IP no seu servidor do sistema e veja o que são esses.

- Instalar tcpdump:

- Atualização APT-Get

Instalação APT-Get TCPDUMP

- tcpdump -eni qualquer “dst host 192.168.70.3 e porta 943 e TCP “

- wget -o- -q–não-check-certificate https: // 192.168.70.3: 943/ | grep -i -m 1 “OpenVPN”

- 20:57:54.588184 em 00: 00: 00: 00: 00: 00 Ethertype ipv4 (0x0800), comprimento 76: 192.168.70.3.46136> 192.168.70.3.943: Flags [S], SEQ 1799812121, Win 43690, Opções [MSS 65495, Sackok, TS Val 19185213 ECR 0, NOP, WSCALE 7], comprimento 0

20:57:54.588201 em 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), comprimento 68: 192.168.70.3.46136> 192.168.70.3.943: bandeiras [.], ACK 907672144, Win 342, Opções [NOP, NOP, TS VAL 19185213 ECR 19185213]

20:57:54.589026 em 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), comprimento 373: 192.168.70.3.46136> 192.168.70.3.943: bandeiras [P.], Seq 0: 305, ACK 1, Win 342, Opções [NOP, NOP, TS VAL 19185213 ECR 19185213], comprimento 305

20:57:54.590206 em 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), comprimento 68: 192.168.70.3.46136> 192.168.70.3.943: bandeiras [.]

20:57:54.590750 em 00: 00: 00: 00: 00: 00 Ethertype ipv4 (0x0800), comprimento 194: 192.168.70.3.46136> 192.168.70.3.943: bandeiras [P.]

Etc

- 21:01:05.968700 em 00: 0c: 29: 18: e8: 2c ethertype ipv4 (0x0800), comprimento 617: 192.168.70.186.63233> 192.168.70.3.943: bandeiras [P.], Seq 6064: 6625, ACK 146791, Win 2051, comprimento 561

21:01:05.970575 em 00: 0c: 29: 18: e8: 2c EtherType IPv4 (0x0800), comprimento 62: 192.168.70.186.63233> 192.168.70.3.943: bandeiras [.], ACK 150440, WIN 2053, comprimento 0

21:01:05.994020 em 00: 0c: 29: 18: e8: 2c EtherType IPv4 (0x0800), comprimento 605: 192.168.70.186.63233> 192.168.70.3.943: bandeiras [P.], Seq 6625: 7174, ACK 150440, WIN 2053, comprimento 549

21:01:05.995930 em 00: 0c: 29: 18: e8: 2c ethertype ipv4 (0x0800), comprimento 62: 192.168.70.186.63233> 192.168.70.3.943: bandeiras [.], ACK 165040, vence 2053, comprimento 0

21:01:05.996881 em 00: 0c: 29: 18: e8: 2c EtherType IPv4 (0x0800), comprimento 583: 192.168.70.186.63233> 192.168.70.3.943: bandeiras [P.], Seq 7174: 7701, ACK 166412, Win 2047, comprimento 527

etc

- 21:03:56.046032 em 00: 0c: 29: 18: e8: 2c EtherType IPv4 (0x0800), comprimento 68: 192.168.70.186.63255> 192.168.70.3.943: Flags [S], SEQ 4052604850, Win 64240, Opções [MSS 1460, NOP, WSCALE 8, NOP, NOP, SACKOK], comprimento 0

21:03:56.310601 em 00: 0c: 29: 18: e8: 2c ethertype ipv4 (0x0800), comprimento 68: 192.168.70.186.63256> 192.168.70.3.943: Flags [S], SEQ 3849647674, Win 64240, Opções [MSS 1460, NOP, WSCALE 8, NOP, NOP, SACKOK], comprimento 0

Se os Serviços da Web não forem’T RESPOSTAR, VERIFICAR VOCÊ’Configurou as regras do firewall iptables corretamente:

Se você pode alcançar o servidor no IP e porta especificados, mas os serviços da web não’T abre, o iptables Regras de firewall sobre o acesso ao sistema operacional do servidor de acesso Acesso.

- Consulte a solução de firewall instalada em seu sistema’S Sistema Operacional.

- Permita que o tráfego passe pelo firewall para a porta correta.

Observação: Você provavelmente tem um problema de firewall se os testes com o TCPDUMP mostrarem os serviços da web acessíveis de dentro da rede e solicitações de um navegador externo podem chegar ao sistema, mas não os Serviços da Web.

Se o tcpdump não mostrar saída:

- Verifique você’VE Firewall ou grupos de segurança configurados adequadamente fora do próprio servidor de acesso.

- Verifique se as solicitações do navegador da web dos computadores clientes podem acessar o servidor de acesso por meio de qualquer firewall ou grupos de segurança em nossa rede.

Redefinir as configurações da interface da web do servidor de acesso às portas padrão

Se as interfaces da web do servidor de acesso não’T responda:

- Consulte Reset OpenVPN Web Services e Daemons para os padrões.

Solicitar suporte adicional

Você pode enviar um tíquete de suporte para obter ajuda adicional.

Por que o Access Server usa portas TCP 443 e TCP 943

O OpenVPN Access Server hospeda a Web Admin e o Client Web UIs nas portas TCP 443 e 943. O Access Server usa as duas portas, não porque existem dois componentes separados na interface da web, mas para funcionar melhor com firewalls básicos em uso.

O protocolo OpenVPN funciona melhor sobre UDP. Temos um registro de porta da IANA para UDP 1194 para o protocolo OpenVPN. No entanto, firewalls básicos nas redes públicas podem bloquear tudo, exceto o tráfego HTTP, HTTPS, FTP e e-mail. Para essas redes, isso’não é possível fazer uma conexão VPN bem -sucedida com a porta UDP 1194. Para contornar isso, o Access Server executa os daemons OpenVPN na porta TCP 443, a porta HTTPS padrão. Tais firewalls permitiriam uma conexão OpenVPN sobre o TCP 443 até o caso, pois está em uma porta permitida (o HTTPS está acima do TCP 443). TCP-over-tcp não é o melhor método, mas serve como uma solução alternativa.

A porta padrão que os navegadores da Web usam para as conexões HTTPS é o TCP 443. Mas com o daemon do OpenVPN tcp ouvindo nessa porta, podemos’T execute um servidor da web lá. Portanto, o OpenVPN Access Server executa seus serviços da Web na porta TCP 943, que você pode alcançar diretamente de um navegador da Web especificando o número da porta no URL: https: // vpn.seu servidor.com: 943/.

Por que o OpenVPN Access Server usa compartilhamento de porta

Adicionando o número da porta ao seu URL é’T intuitivo. Recomendamos a configuração de um domínio personalizado, como https: // vpn.seu servidor.coma. Para fazer isso acontecer sem incluir 943 No URL, o OpenVPN Access Server usa compartilhamento de porta:

- Um navegador da web se conecta ao domínio personalizado.

- O DNS um registro aponta esse domínio para o endereço IP do servidor.

- O daemon TCP OpenVPN reconhece que isso não é’T Túnel OpenVPN recebido, mas uma solicitação de navegador da Web de entrada HTTPS.

- O OpenVPN Access Server redireciona a solicitação para os Serviços da Web.

- Isso acontece transparentemente ao usuário final, permitindo que a conexão OpenVPN TCP e os Serviços da Web funcionem simultaneamente na porta TCP 443.

Configurações de encaminhamento de serviços da web

Você pode desligar este compartilhamento de porta na interface da web do administrador. Ao desativar o encaminhamento de serviços da web, você deve incluir a porta 943 no URL para se conectar com sua web de administrador ou UIs da web do cliente –https: // vpn.seu servidor.com: 943/admin/ por exemplo.

Para ligar ou desligar o encaminhamento do serviço da web:

- Faça login na interface da web do administrador.

- Clique Configuração> Configurações de rede.

- Sob “Configurações de encaminhamento de serviços da web,” Ative ou desative o encaminhamento para o servidor da Web do Admin e o servidor da Web do cliente.

- Clique Salvar e Atualizar servidor em execução.

OpenVPN Access Server Web Services

Este documento descreve os serviços da Web fornecidos pelo OpenVPN Access Server. Com a interface da web do administrador, você pode gerenciar e configurar facilmente seu servidor VPN. Com os usuários de interface do usuário da web do cliente, podem fazer o download facilmente de clientes VPN pré-configurados, bem como perfis de conexão.

A interface da web do administrador e interface da web do cliente

O OpenVPN Access Server vem com uma interface da web que hospeda dois componentes principais: a interface da web do administrador e a interface da web do cliente.

Admin Web UI

A interface do usuário da Web do administrador, ou interface do usuário do Admin em alguma documentação, é a interface da web para usuários administrativos. Depois de conectado, um administrador do Access Server pode ver e alterar configurações para o servidor de acesso. Os administradores podem gerenciar usuários, configurações de autenticação, roteamento, regras de acesso e assim por diante. Para saber mais, consulte como configurar o OpenVPN Access Server.

Você pode definir a maioria das configurações necessárias com a interface da web do administrador. Para configurações avançadas não configuradas na interface da web do administrador, consulte as ferramentas de interface da linha de comando do servidor Access. Você pode usar a linha de comando para configurações avançadas.

UI da web do cliente

A interface da web do cliente é a interface da web para seus usuários finais. Os usuários podem fazer login e baixar clientes VPN pré-configurados ou perfis de conexão. Fornecemos nosso cliente VPN, OpenVPN Connect, pré-configurado com o usuário’S perfil de conexão. Depois de baixarem e instalar, eles podem iniciá -lo e se conectar ao seu servidor de acesso. O OpenVPN Connect está disponível para Windows, MacOS, Android e iOS. Linux e outro suporte do sistema operacional são fornecidos pelo projeto de software de código aberto OpenVPN.

Os usuários também podem baixar perfis de conexão-incluindo perfis bloqueados pelo usuário e perfis bloqueados automaticamente que eles podem usar com o software cliente OpenVPN compatível.

Os usuários podem fazer login na interface do usuário da web do cliente no endereço do seu servidor de acesso. Inicialmente, você usa o endereço IP público, por exemplo, https: // 123.45.67.89. Se você configurar um nome de host personalizado, que recomendamos, os usuários podem ir para esse domínio – por exemplo, https: // vpn.sua missão.com.

Como acessar a interface da web

Você se conecta à interface da web do seu servidor de acesso com uma conexão HTTPS através do seu navegador da web.

Por padrão, você usa o endereço IP público do seu servidor para acessar os Serviços da Web – e o Access Server instala as interfaces da Web na porta TCP 943 e as disponibiliza na porta TCP 443. Para detalhes sobre o compartilhamento de portas no TCP 443, consulte por que o ACCESS Server usa portas TCP 443 e TCP 943.

Deixar’s Diga, por exemplo, seu servidor de acesso’s O endereço IP público é 123.45.67.89. Você’Encontrará a interface da web nesses endereços:

- Admin Web UI: https: // 123.45.67.89/admin/

- Admin Web UI: https: // 123.45.67.89: 943/admin/

- UI da web do cliente: https: // 123.45.67.89/

- UI da web do cliente: https: // 123.45.67.89: 943/

Recomendamos configurar um nome de host personalizado para substituir o endereço IP. Consulte Configurando seu nome de host do OpenVPN Access Server. Com um nome de host, você pode fazer login na sua interface da web de administrador e na interface da web do cliente com um URL que’é mais fácil de lembrar, por exemplo:

- Admin Web UI: https: // vpn.sua missão.com/admin

- UI da web do cliente: https: // vpn.sua missão.coma

Faça login na interface da web do administrador com OpenVPN do utilizador

Para fazer login na interface do usuário do administrador, você deve usar um nome de usuário e senha de uma conta de usuário com privilégios administrativos. Durante a configuração inicial, o servidor de acesso cria esse usuário com o nome de usuário OpenVPN e gera uma senha aleatória.

Observação: Acesse versões do servidor com mais de 2.10 não geram automaticamente uma senha. Nas versões mais antigas, você define a senha manualmente, digitando Passwd OpenVPN na linha de comando.

Consulte as opções de instalação do OpenVPN Access Server para obter detalhes sobre a implantação do Access Server em uma plataforma se você não sofrer’já fiz isso.

Para fazer login na interface do usuário da web do cliente, você deve usar um nome de usuário e uma senha de um usuário válido, com ou sem privilégios administrativos. Você pode configurar a autenticação do usuário com o sistema de autenticação local interno ou integrar -se a sistemas de autenticação externos usando LDAP, RADIUS ou PAM.

Observação: Recomendamos usar apenas contas de usuário padrão, não administradores, para acesso ao túnel VPN.

Gerenciando serviços da Web com a interface da web do administrador

Uma vez que você’Vestiu -se à interface do usuário da web do administrador, você pode configurar os serviços da web a partir do Servidor web e Configurações do CWS página abaixo Configuração.

No Servidor web página, você pode configurar certificados e chaves para o servidor da web para o servidor de acesso. É aqui que você carrega certificados e pacotes SSL para substituir o servidor de acesso ao certificado autoassinado começa com. Recomendamos configurar isso com seu nome de host personalizado; Consulte a instalação de um certificado da Web SSL válido no servidor de acesso.

No Configurações do CWS Página, você pode configurar o acesso aos Serviços da Web. Consulte o Manual do Usuário para obter mais informações: Configuração: Configurações CWS.

Configurações avançadas de serviço da web

Você pode definir as configurações do serviço da web usando a linha de comando. Para detalhes, consulte o gerenciamento de configurações para os serviços da web da linha de comando.

Solucionar problemas do serviço da web

Personalizando a aparência da interface da web do administrador e da interface da web do cliente

Consulte as configurações de marca nas interfaces de administrador e servidor da web para como adicionar seu logotipo e outras personalizações.

Configurações de marca nas interfaces de administrador e servidor da web do cliente

É fácil adicionar marcas às suas interfaces da web do OpenVPN Access Server – isso pode ser feito em apenas algumas etapas simples. Esta página vai orientá -lo no processo.

Quando você inicia pela primeira vez o OpenVPN Access Server, sua VPN possui uma interface da web administrativa e uma interface do usuário do cliente, com uma tela padrão usando nosso logotipo OpenVPN. Alguns clientes deixam isso como está; Outros preferem substituí -lo pela marca da empresa. Aqui’é o que você pode configurar:

- O logotipo da interface da web

- Um nome ou tag para a interface da web do administrador

- Mostrar ou esconder o rodapé

Como adicionar seu logotipo

Quando você faz login na interface do usuário da Web Admin ou na interface do usuário do OpenVPN Access Server, você vê o logotipo OpenVPN acima dos campos de login. Aqui’s como você pode substituir essa imagem pela marca da sua empresa.

1 – Prepare seu arquivo de imagem

Obtenha um arquivo de imagem do seu logotipo. Recomendamos PNG com fundo transparente, 340 pixels de largura e 50-300 pixels de altura. Nomeie o arquivo com um nome simples, todos os caracteres minúsculos.

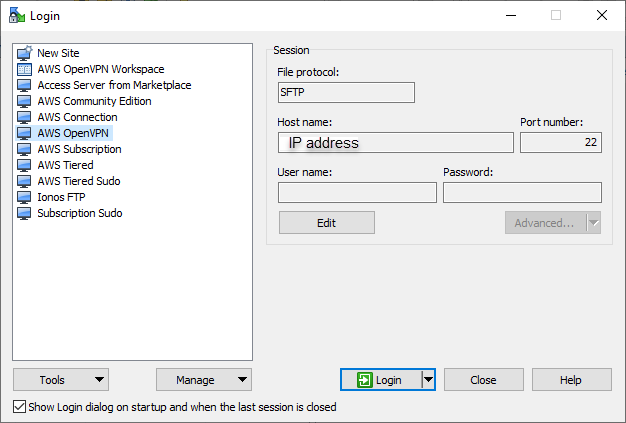

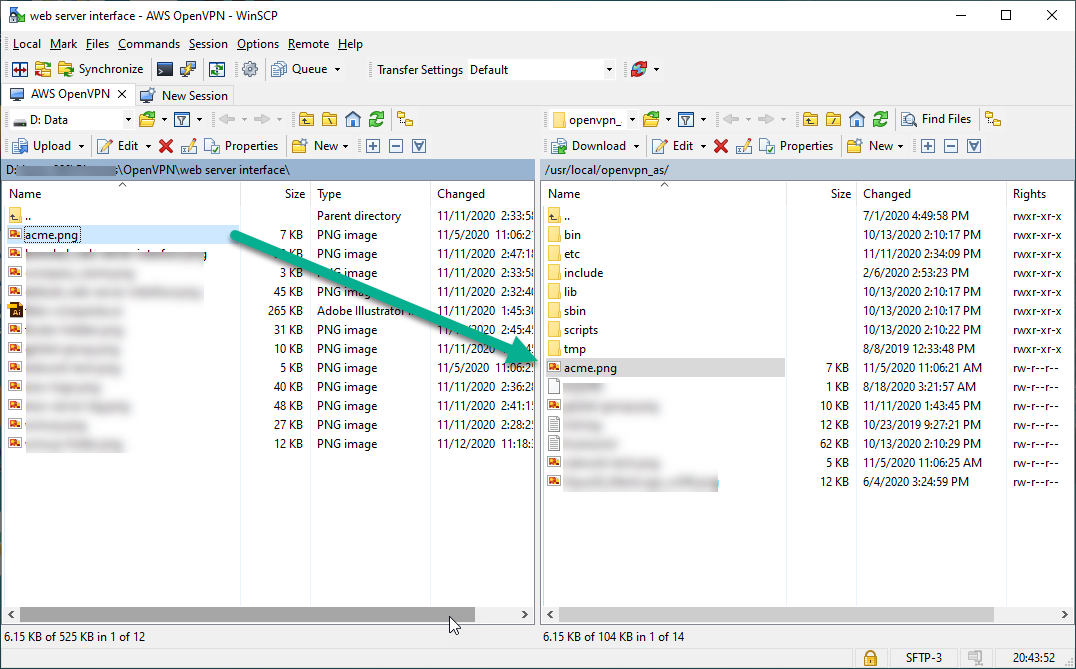

2 – Transfira o arquivo para o seu servidor

Em seguida, transfira seu arquivo para o seu sistema de acesso ao servidor. Você’Provavelmente usarei uma ferramenta como WINSCP para programas de Windows ou SCP ou GUI disponíveis no Mac/Linux. Para nossas etapas abaixo, nosso exemplo usa winscp.

- Conecte -se a uma sessão com seu nome de host e número da porta. Você pode inserir seu nome de usuário no perfil de login ou quando você’é solicitado depois de clicar no login.

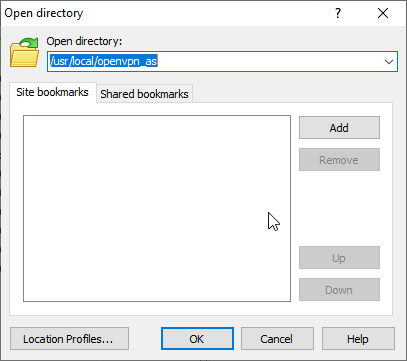

- Navegue para a pasta/usr/local/OpenVPN_AS.

- Copie seu arquivo de imagem neste local. Nota: Verifique se o nome do arquivo não contém caracteres ou espaços estrangeiros.

3 – Atualizar como.arquivo conf

Faça login no seu servidor de acesso’s Console ou conectar -se através de uma sessão SSH e obter privilégios de raiz.

- Abra o AS.Conf.conf

- Localize o #SA.Company_name Line e adicione a variável de logotipo extra da seguinte forma: SA.logo_image_file =/usr/local/openvpn_as/CompanyLogo.png

- Salve e saia do arquivo e reinicie o servidor de acesso OpenVPN: Service OpenVPNAs RESTART

Suas páginas de interface da web agora devem mostrar seu logotipo. Se ainda não foi atualizado, pode ser necessário atualizar a página da web à força ou esvaziar seu cache do navegador. Se você encontrar um problema com as páginas indisponíveis ou não encontradas, é’é provavelmente um erro com o nome do arquivo ou local. Corrija as configurações ou desfazer as alterações e reinicie o servidor de acesso novamente.

Dicas úteis:

- Você não pode referenciar uma imagem hospedada online. O arquivo de imagem deve ser colocado no sistema de arquivos do servidor de acesso.

- Para a melhor tela, use um PNG com fundo transparente, 340 pixels de largura e 50-300 pixels de altura.

- Verifique se o nome do arquivo da imagem está em minúsculas. Caracteres maiúsculos não funcionam.

- JPG, GIF e BMP são suportados, mas podem não parecer tão bons.

- Se o seu sistema operacional Linux exigir que sua conexão WINSCP ou SCP seja através de um usuário com privilégios limitados, talvez você não consiga fazer upload de uma imagem diretamente para uma pasta em/usr/local/Openvpn_as/. Se isso’S o caso, você pode carregá -lo em um diretório como /TMP, fazer login no console ou conectar -se sobre SSH, obter privilégios root e mover o arquivo do diretório /tmp para /user /local /Openvpn_as /.

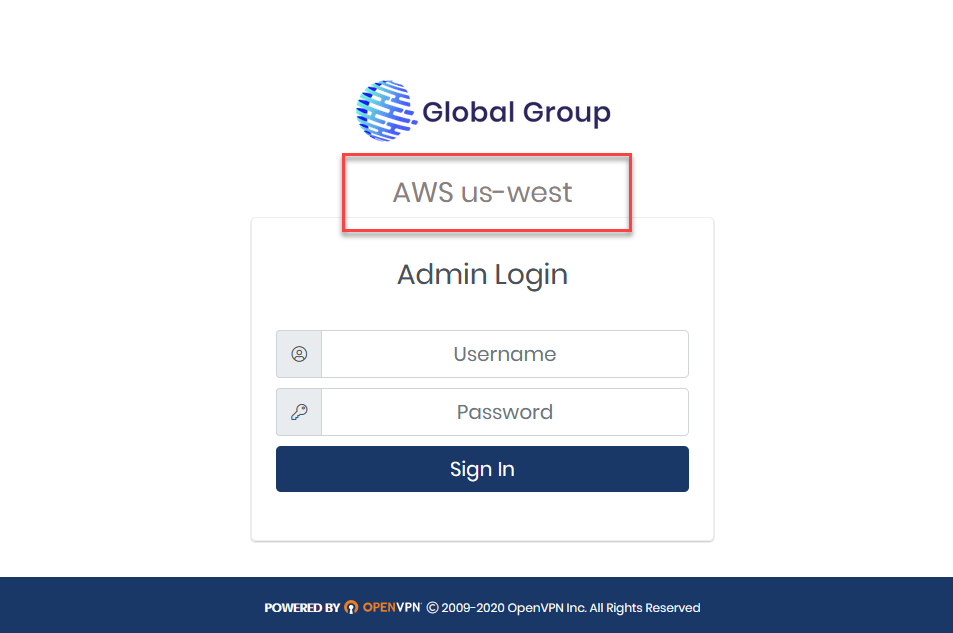

Como adicionar um nome de servidor ao login da interface do usuário do Admin Web

Quando os usuários do seu administrador fazem login na interface do usuário da Web Admin, você pode exibir um nome ou descrição com o servidor ou a instância. Você pode usá -lo como um identificador para ver rapidamente em que servidor você está fazendo login, por exemplo. Aqui’mostrar:

- Abra o AS.Conf.conf

- Localize o SA.Company_name e altere -o para o seu texto específico desejado (se for comentado, certifique -se de excluir o #): SA.Company_name = OpenVPN Inc.

- Salve e saia do arquivo e reinicie o servidor de acesso OpenVPN: Service OpenVPNAs RESTART

Agora você deve ver o novo texto exibindo na página de login da interface do usuário do administrador.

Como esconder o rodapé

Por padrão, o rodapé é exibido nas páginas do seu servidor da web, mas você tem a opção de escondê -lo fazendo uma alteração no AS.arquivo conf. Fazer isso:

- Abra o AS.Conf.conf

- Abaixo do SA.empresa_name e/ou SA.Variáveis Logo_image_file, adicione o seguinte para ocultar o rodapé na página de administração: CS.Footer = Ocultar

- Em seguida, adicione o seguinte se você deseja esconder o rodapé na página do cliente: CWS.Footer = Ocultar

- Salve e saia do arquivo e reinicie o servidor de acesso OpenVPN: Service OpenVPNAs RESTART

Depois de adicionar esta linha, você não verá mais o rodapé exibido.

Interface de servidor web Perguntas frequentes

Por que pode’eu chego ao meu servidor da web’s interfaces da web após essas mudanças?

Se você puder’t Accessar suas páginas de administrador ou interface da web online depois de fazer essas alterações, lá’é provavelmente um erro no nome do arquivo ou caminho em como.conf. Ajuda a usar um nome de arquivo muito simples. Você pode facilmente fazer backup de suas mudanças removendo as duas linhas ofensivas de AS.conf e emitir um serviço openvpnas reiniciar o comando novamente. Ou você pode revisar o nome do arquivo e o caminho para garantir que ele’S preciso, corrigindo todos os erros que você encontrar. Também ajuda a evitar complicar seu nome de arquivo com personagens como espaços, pontos extras e assim por diante. Mantenha simples: CompanyLogo.PNG, por exemplo.

Posso adicionar marcas aos aplicativos OpenVPN Connect?

As opções de marca não estão presentes com os aplicativos OpenVPN Connect.

Como faço para configurar a página da interface do usuário do cliente?

Além do que você vê na tela de login da interface do usuário do cliente, você pode configurar o que exibe para eles depois que eles efetuam login. Por padrão, eles verão esses links para baixar os aplicativos OpenVPN Connect:

- OpenVPN Connect Versões para Windows

- OpenVPN Connect Versões para macOS

- Linux (para o download do cliente da comunidade)

- IOS Mobile App

- App Android

Você pode optar por mostrá -los ou ocultar na página de configurações do CWS em sua interface da web do administrador. Você também pode alterar configurações adicionais. Para obter detalhes, consulte a página Manual do Usuário: Configuração: Configurações CWS.

Atualizações e anúncios

Cyber Shield liberado

O Cyber Shield protege você de ameaças cibernéticas sem exigir que você tuncente o tráfego da Internet. Ligue o escudo.

Notas de liberação 2.11.3

Acesso ao servidor 2.11.3 é a versão agora lançada para os principais provedores de nuvem. Para aqueles que usam o Access Server em um provedor de nuvem, recomendamos a atualização para a mais recente imagem em nuvem.

Servidor de acesso

Nossa solução popular auto-hospedada. Vem com duas conexões grátis. Não é necessário cartão de crédito.

CloudConnexa ™

Solução entregue em nuvem, como um serviço. Vem com três conexões grátis. Não é necessário cartão de crédito.

O OpenVPN é uma empresa líder global de redes privadas e de segurança cibernética que permite que as organizações realmente protejam seus ativos de uma maneira dinâmica, econômica e escalável.

- Servidor de acesso

- Notas de liberação

- Documentação

- Plugins

- CloudConnexa ™

- Características

- Cyber Shield

- Guia rápido

- Documentação

- Recursos

- Centro de Apoio

- O que é uma VPN?

- Centro de Recursos

- Relatórios de vulnerabilidade

- Conselhos de segurança

- Conformidade

Status de serviço aguardando status de sistemas ->

© Copyright 2023 OpenVPN | OpenVPN é uma marca registrada da OpenVPN, Inc. |

CloudConnexa é uma marca registrada da OpenVPN, Inc. - Atualização APT-Get