Implante proteção contra ransomware para o seu inquilino Microsoft 365

Esta postagem detalha os recursos internos da Microsoft Ransomware Protection and Recovery que permitem proteger seu ambiente e restaurar seus dados após um ataque de ransomware.

Office 365 Proteção e recuperação de ransomware: uma visão geral completa

Atualmente, o ransomware é considerado uma das maiores ameaças para os negócios modernos, pois pode afetar todos os tipos de dados, incluindo arquivos e documentos do Microsoft 365. De fato, mais de 304 milhões de ataques ocorreram globalmente em 2020, com o pagamento médio de resgate chegando a US $ 812.360. E os métodos de infiltração estão ficando mais sofisticados a cada ano.

De acordo com seu modelo de responsabilidade compartilhada, a Microsoft fornece aos usuários várias ferramentas de proteção de ransomware do Office 365. No entanto, as organizações que usam o Office 365 são responsáveis por configurar essas ferramentas para proteger seus dados de ameaças e usar ferramentas de terceiros para garantir sua recuperação.

Esta postagem detalha os recursos internos da Microsoft Ransomware Protection and Recovery que permitem proteger seu ambiente e restaurar seus dados após um ataque de ransomware.

Office Native 365 Opções de proteção de ransomware

As assinaturas da Microsoft incluem vários recursos internos que permitem proteger seu inquilino e mitigar os riscos em caso de um incidente de segurança. Usando as ferramentas encontradas no Exchange Online Protection (EOP) e Microsoft Defender, você pode detectar, monitorar e impedir ataques antes de se infiltrarem e se espalhar pela sua rede.

Lembre-se de que os recursos de proteção do Ransomware do Microsoft têm limitações e não oferecem imunidade completa contra infecções, especialmente quando se trata de malware iniciado pelo usuário, por exemplo,.

Microsoft 365 Defender

A maioria das ferramentas de roubo de segurança e roubo de identidade que você precisa pode ser encontrada no Microsoft 365 Defender e Microsoft Defender para o Office 365, pois combinam inúmeros recursos de monitoramento e proteção. Além disso, você pode usar o Microsoft Defender para identidade e o Microsoft Defender para endpoint para encontrar dispositivos comprometidos que podem ser a fonte de uma violação.

Os recursos mais importantes de proteção do Ransomware Office 365 incluídos no Microsoft Defender estão listados abaixo.

- Investigação e resposta de ameaças

Este é um conjunto de recursos que ajudam os administradores a digitalizar seu ambiente e coletar dados sobre ameaças em potencial. A investigação de ameaças e o fluxo de trabalho de resposta reúne informações usando rastreadores de ameaças de diferentes fontes, como computadores infectados, incidentes anteriores, atividade do usuário e mais. As ações de resposta necessárias são implementadas para lidar.

Esquemas de engenharia social como ataques de phishing são os vetores de ataque de ransomware número um. O Microsoft Defender for Office 365 usa algoritmos avançados e um conjunto de recursos para detectar automaticamente ataques de phishing e proteger os dados do Office 365.

• Inteligência de falsificação: Esses insights permitem detectar e restringir automaticamente os remetentes falsificados em mensagens de domínios internos ou externos. Você também pode permitir ou bloquear manualmente os remetentes identificados no inquilino permitir/lista de blocos.

• Políticas anti-phishing: Configurar várias configurações, como proteção de representação, inteligência de caixa de correio e limiares avançados de phishing. Além disso, você pode especificar a ação para remetentes falsificados bloqueados.

• Autenticação implícita de email: Identifique remetentes forjados, verificando o email de entrada usando técnicas avançadas como reputação do remetente, histórico de remetente, análise comportamental e muito mais.

• Visualizações de campanha: Detectar e analisar mensagens envolvidas em campanhas coordenadas de phishing.

• Treinamento de simulação de ataque: Os administradores podem criar mensagens falsas de phishing e compartilhá -las com os usuários em sua rede para testar sua preparação e realizar treinamento de conscientização sobre ransomware.

A proteção de malware de várias camadas na EOP detecta automaticamente diferentes tipos de malware de entrada e saída, incluindo vírus, spyware e ransomware. Isso é feito usando os seguintes recursos:

• Defesas em camadas contra malware: Vários motores de varredura anti-malware protegem sua organização contra ameaças conhecidas e desconhecidas. Esses motores fornecem proteção do Ransomware do Office 365, mesmo durante os estágios iniciais de um surto.

• Resposta de ameaça em tempo real: Sua equipe de segurança pode coletar informações suficientes sobre um vírus ou malware para criar regras de política específicas e publicá -las imediatamente em toda a rede.

• Implantação rápida de definição anti-malware: Os motores anti-malware são constantemente atualizados para incluir novos patches e definições de malware.

Ao ativar a proteção em tempo real no Microsoft Defender Antivirus, você pode gerenciar configurações de acesso à pasta controlada para proteger arquivos e dados do Office 365 de aplicativos maliciosos e ransomware. Esse recurso verifica os aplicativos em uma lista de aplicativos conhecidos e permite que apenas os confiáveis acessem pastas protegidas. Em caso de atividades maliciosas, você recebe uma notificação mostrando qual aplicativo tentou fazer alterações indesejadas em um documento protegido.

- Microsoft Defender for Cloud Apps

Mudar para a nuvem apresenta novos riscos de segurança que podem colocar em risco seus dados durante o armazenamento ou viagem. O Microsoft Defender for Cloud Apps fornece planos da Microsoft Enterprise com controle avançado, visibilidade poderosa e detecção robusta de ameaça cibernética na Microsoft e serviços de terceiros em nuvem.

Os principais recursos que garantem a proteção do Ransomware do Office 365 são:

• Descubra e

Implante proteção contra ransomware para o seu inquilino Microsoft 365

Esta postagem detalha os recursos internos da Microsoft Ransomware Protection and Recovery que permitem proteger seu ambiente e restaurar seus dados após um ataque de ransomware.

Office 365 Proteção e recuperação de ransomware: uma visão geral completa

Atualmente, o ransomware é considerado uma das maiores ameaças para os negócios modernos, pois pode afetar todos os tipos de dados, incluindo arquivos e documentos do Microsoft 365. De fato, mais de 304 milhões de ataques ocorreram globalmente em 2020, com o pagamento médio de resgate chegando a US $ 812.360. E os métodos de infiltração estão ficando mais sofisticados a cada ano.

De acordo com seu modelo de responsabilidade compartilhada, a Microsoft fornece aos usuários várias ferramentas de proteção de ransomware do Office 365. No entanto, as organizações que usam o Office 365 são responsáveis por configurar essas ferramentas para proteger seus dados de ameaças e usar ferramentas de terceiros para garantir sua recuperação.

Esta postagem detalha os recursos internos da Microsoft Ransomware Protection and Recovery que permitem proteger seu ambiente e restaurar seus dados após um ataque de ransomware.

Office Native 365 Opções de proteção de ransomware

As assinaturas da Microsoft incluem vários recursos internos que permitem proteger seu inquilino e mitigar os riscos em caso de um incidente de segurança. Usando as ferramentas encontradas no Exchange Online Protection (EOP) e Microsoft Defender, você pode detectar, monitorar e impedir ataques antes de se infiltrarem e se espalhar pela sua rede.

Lembre-se de que os recursos de proteção do Ransomware do Microsoft têm limitações e não oferecem imunidade completa contra infecções, especialmente quando se trata de malware iniciado pelo usuário, por exemplo,.

Microsoft 365 Defender

A maioria das ferramentas de roubo de segurança e roubo de identidade que você precisa pode ser encontrada no Microsoft 365 Defender e Microsoft Defender para o Office 365, pois combinam inúmeros recursos de monitoramento e proteção. Além disso, você pode usar o Microsoft Defender para identidade e o Microsoft Defender para endpoint para encontrar dispositivos comprometidos que podem ser a fonte de uma violação.

Os recursos mais importantes de proteção do Ransomware Office 365 incluídos no Microsoft Defender estão listados abaixo.

- Investigação e resposta de ameaças

Este é um conjunto de recursos que ajudam os administradores a digitalizar seu ambiente e coletar dados sobre ameaças em potencial. A investigação de ameaças e o fluxo de trabalho de resposta reúne informações usando rastreadores de ameaças de diferentes fontes, como computadores infectados, incidentes anteriores, atividade do usuário e mais. As ações de resposta necessárias são implementadas para lidar.

Esquemas de engenharia social como ataques de phishing são os vetores de ataque de ransomware número um. O Microsoft Defender for Office 365 usa algoritmos avançados e um conjunto de recursos para detectar automaticamente ataques de phishing e proteger os dados do Office 365.

• Inteligência de falsificação: Esses insights permitem detectar e restringir automaticamente os remetentes falsificados em mensagens de domínios internos ou externos. Você também pode permitir ou bloquear manualmente os remetentes identificados no inquilino permitir/lista de blocos.

• Políticas anti-phishing: Configurar várias configurações, como proteção de representação, inteligência de caixa de correio e limiares avançados de phishing. Além disso, você pode especificar a ação para remetentes falsificados bloqueados.

• Autenticação implícita de email: Identifique remetentes forjados, verificando o email de entrada usando técnicas avançadas como reputação do remetente, histórico de remetente, análise comportamental e muito mais.

• Visualizações de campanha: Detectar e analisar mensagens envolvidas em campanhas coordenadas de phishing.

• Treinamento de simulação de ataque: Os administradores podem criar mensagens falsas de phishing e compartilhá -las com os usuários em sua rede para testar sua preparação e realizar treinamento de conscientização sobre ransomware.

A proteção de malware de várias camadas na EOP detecta automaticamente diferentes tipos de malware de entrada e saída, incluindo vírus, spyware e ransomware. Isso é feito usando os seguintes recursos:

• Defesas em camadas contra malware: Vários motores de varredura anti-malware protegem sua organização contra ameaças conhecidas e desconhecidas. Esses motores fornecem proteção do Ransomware do Office 365, mesmo durante os estágios iniciais de um surto.

• Resposta de ameaça em tempo real: Sua equipe de segurança pode coletar informações suficientes sobre um vírus ou malware para criar regras de política específicas e publicá -las imediatamente em toda a rede.

• Implantação rápida de definição anti-malware: Os motores anti-malware são constantemente atualizados para incluir novos patches e definições de malware.

Ao ativar a proteção em tempo real no Microsoft Defender Antivirus, você pode gerenciar configurações de acesso à pasta controlada para proteger arquivos e dados do Office 365 de aplicativos maliciosos e ransomware. Esse recurso verifica os aplicativos em uma lista de aplicativos conhecidos e permite que apenas os confiáveis acessem pastas protegidas. Em caso de atividades maliciosas, você recebe uma notificação mostrando qual aplicativo tentou fazer alterações indesejadas em um documento protegido.

- Microsoft Defender for Cloud Apps

Mudar para a nuvem apresenta novos riscos de segurança que podem colocar em risco seus dados durante o armazenamento ou viagem. O Microsoft Defender for Cloud Apps fornece planos da Microsoft Enterprise com controle avançado, visibilidade poderosa e detecção robusta de ameaça cibernética na Microsoft e serviços de terceiros em nuvem.

Os principais recursos que garantem a proteção do Ransomware do Office 365 são:

• Descubra e controle o uso de Shadow It: Identificar aplicativos e serviços em nuvem usados por sua organização, investigar padrões de uso e avaliar a prontidão dos negócios contra vários riscos.

• Proteger informações confidenciais na nuvem: Implementar políticas e processos automatizados para controlar e proteger dados confidenciais em tempo real em todos os aplicativos em nuvem.

• Deter cibermetros e anomalias: Detectar comportamento incomum, ransomware, computadores comprometidos e aplicações maliciosas. Analisar padrões de uso de alto risco e remediar automaticamente ameaças.

• Avalie a conformidade de aplicativos em nuvem: Verifique se seus aplicativos atendem aos padrões regulatórios e padrões regulatórios necessários.

Microsoft Defender SmartScreen oferece proteção contra aplicativos e sites de malware ou phishing. Arquivos potencialmente maliciosos são bloqueados automaticamente e o usuário é notificado. As páginas da web visitadas são analisadas e verificadas em uma lista de sites de phishing e maliciosos relatados. Enquanto aplicativos baixados ou instaladores de aplicativos são verificados em uma lista de programas maliciosos relatados conhecidos por serem inseguros.

Microsoft Purview Information Protection

O Office 365 Ransomware Protection não se trata apenas de prevenir ataques. Os processos ideais de governança de dados também podem reduzir a ameaça de perda de dados via ransomware. Usando recursos diferentes no Microsoft Purview Information Protection, você pode identificar, classificar e proteger dados confidenciais, em voo ou em repouso.

Definir e aplicar políticas de DLP impedem que os usuários compartilhem inadequadamente dados confidenciais com pessoal não autorizado e limite o risco de perda de dados. Mais importante, o DLP permite monitorar as atividades do usuário em itens confidenciais. Esses itens também podem ser movidos e trancados em um local seguro de quarentena para impedir que as infecções por ransomware os alcançam.

Configure e aplique rótulos de sensibilidade aos dados que você considerar como potencialmente resumível, como e -mails ou documentos sensíveis. Proteja os arquivos do Office 365 marcando o conteúdo ou criptografando os dados para garantir que apenas usuários autorizados possam acessá -los.

Office adicional 365 Ferramentas de proteção de ransomware

A Microsoft fornece mais recursos que mitigam o risco de ransomware e limitam a perda de dados:

- Trocar configurações de email: E -mails de phishing são o principal método usado em um ataque de ransomware. A configuração das configurações de e -mail do Exchange reduz sua organização’S Vulnerabilidade a um ataque baseado em email, interrompendo o acesso inicial ao seu inquilino.

- Autenticação multifatorial: Habilitar a autenticação moderna no Office 365 adiciona uma segunda camada de proteção ao processo de assinatura e diminui drasticamente a chance de compromisso de credencial.

- Microsoft Secure Score: Esta ferramenta mede continuamente a postura de segurança da sua organização e sugere melhorias para ajudá -lo a proteger os dados do Office 365.

- Regras de redução de superfície de ataque: Diminua suas vulnerabilidades a ataques cibernéticos, definindo as configurações necessárias. Bloqueie atividades suspeitas antes de infectar toda a sua rede.

Métodos de recuperação de ransomware da Microsoft

Às vezes, todas as opções de proteção falham e você é atingido por um ataque de ransomware. Nesse caso, você deve interromper imediatamente o OneDrive Sync em todos os dispositivos conectados e desconectar os dispositivos infectados da rede. Se feito a tempo, lá’é uma grande chance de que os arquivos infectados ainda tenham cópias não criptografadas armazenadas em outras unidades.

Versão

Quando ativado, o versão permite salvar automaticamente várias versões do mesmo documento no SharePoint Online, Exchange Online e OneDrive for Business. Por padrão, o número de versões é limitado a 500, mas você pode aumentá -lo para 50.000.

Você pode voltar às versões anteriores que foram criadas antes do ataque de ransomware e restaurá -las quando precisar. Lembre -se de que o versão não oferece proteção completa contra ransomware, pois algumas infecções também podem criptografar todas as versões de um documento.

Observação: Armazenar várias versões requer espaço de armazenamento adicional.

Lixeira de reciclagem

Em alguns casos, ataques de ransomware removem o arquivo original e criam uma nova versão criptografada que você não pode usar. A lixeira pode ser usada como uma ferramenta de recuperação de ransomware do Microsoft, pois ajuda a restaurar arquivos excluídos dentro de um período de 93 dias.

Mesmo depois que esse período expira e o item é removido dos dois estágios da lixeira, você tem uma janela de 14 dias para entrar em contato com o suporte da Microsoft para solicitar a recuperação de dados. Depois que esta janela fecha, os dados são excluídos permanentemente.

Políticas de retenção de conformidade

Crie regras que definem quanto tempo você preserva arquivos e documentos do Office 365. Isso permite configurar quais dados podem ser excluídos e quando. Você pode automatizar esse processo definindo políticas de retenção para tipos de conteúdo específicos.

Observação: As políticas de retenção de conformidade estão disponíveis apenas para planos de assinatura Microsoft 365 E5, A5 e G5.

Biblioteca de Hold Hold

Ao aplicar configurações de retenção, os dados sincronizados para o OneDrive ou o SharePoint podem ser armazenados por um período especificado na biblioteca de preservação. O recurso de retenção no local garante que uma cópia permaneça inalterada e não afetada pela infecção por ransomware. Após um ataque, o usuário pode acessar a biblioteca e exportar os arquivos necessários.

Soluções de backup de terceiros

Existem diferentes métodos de recuperação de ransomware do Office 365 que você pode usar para restaurar seus dados infectados. Lembre -se de que, semelhante aos recursos de proteção da Microsoft Ransomware, essas ferramentas têm suas limitações e podem não garantir a recuperação de dados.

A Microsoft não faz backup de dados do Office 365, mas oferece políticas de retenção para troca on -line, SharePoint Online e OneDrive for Business. Por outro lado, as soluções de backup modernas para SaaS fornecem proteção e segurança de dados ideais em caso de violação cibernética. Seus dados podem ser armazenados em repositórios seguros e rapidamente recuperados após um ataque.

Empacotando

Atualmente, os ataques de ransomware são a ameaça mais perigosa para as organizações, pois podem afetar qualquer tipo de dados, incluindo documentos e arquivos do Office 365. Felizmente, a Microsoft fornece ferramentas de proteção e recuperação de ransomware interno 365 que monitoram e protegem continuamente seu ambiente.

No entanto, essas ferramentas nativas têm suas limitações e é necessária uma solução de backup de terceiros para recuperar seus dados com segurança após uma infecção. Faça o download do backup de Nakivo para o Office 365 Free Edition para conferir todas as ferramentas e funcionalidades avançadas que ajudam a garantir a recuperação de dados.

Implante proteção contra ransomware para o seu inquilino Microsoft 365

Ransomware é um tipo de ataque de extorsão que destrói ou criptografa arquivos e pastas, impedindo o acesso a dados críticos. Ransomware de commodities normalmente se espalha como um vírus que infecta dispositivos e requer apenas remediação de malware. Ransomware operado pelo homem é o resultado de um ataque ativo de cibercriminosos que se infiltram em uma organização’S Premises ou Cloud TI Infrastructure, elevar seus privilégios e implantar ransomware em dados críticos.

Uma vez concluído o ataque, um invasor exige dinheiro das vítimas em troca dos arquivos excluídos, as chaves de descriptografia para arquivos criptografados ou uma promessa de não liberar dados confidenciais para a Web Dark ou a Internet pública. O ransomware operado pelo homem também pode ser usado para desligar máquinas ou processos críticos, como os necessários para a produção industrial, interrompendo as operações comerciais normais até que o resgate seja pago e o dano seja corrigido, ou a organização remedia os danos em si mesmos.

Um ataque de ransomware operado pelo homem pode ser catastrófico para empresas de todos os tamanhos e é difícil de limpar, exigindo despejo adversário completo para proteger contra ataques futuros. Ao contrário do ransomware de commodities, o ransomware operado pelo homem pode continuar a ameaçar as operações de negócios após a solicitação inicial de resgate.

Um ataque de ransomware a um inquilino do Microsoft 365 pressupõe que o invasor tenha credenciais de conta de usuário válidas para um inquilino e tenha acesso a todos os arquivos e recursos permitidos na conta de usuário. Um invasor sem nenhuma credenciais de conta de usuário válida teria que descriptografar os dados em repouso que foram criptografados pelo Microsoft 365 Padrão e criptografia aprimorada. Para obter mais informações, consulte Visão geral de criptografia e gerenciamento de chaves.

Para obter mais informações sobre a proteção contra ransomware nos produtos da Microsoft, consulte esses recursos adicionais de ransomware.

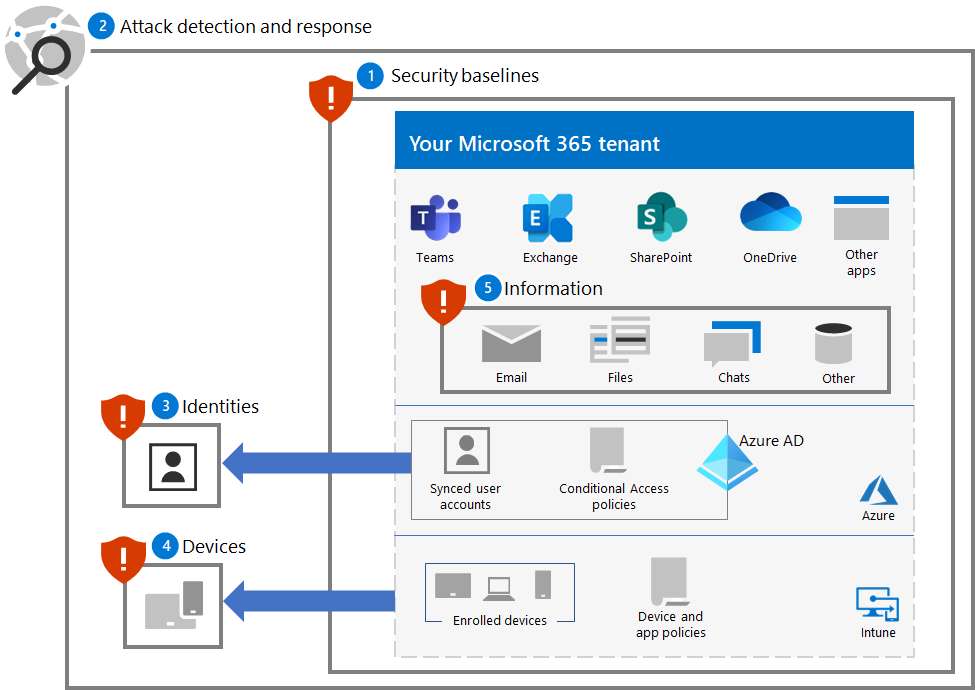

A segurança na nuvem é uma parceria

A segurança do seu Microsoft Cloud Services é uma parceria entre você e a Microsoft:

- Os serviços da Microsoft Cloud são construídos com uma base de confiança e segurança. A Microsoft fornece controles e recursos de segurança para ajudá -lo a proteger seus dados e aplicativos.

- Você possui seus dados e identidades e a responsabilidade de protegê-los, a segurança de seus recursos locais e a segurança dos componentes da nuvem que você controla.

Ao combinar essas capacidades e responsabilidades, podemos fornecer a melhor proteção contra um ataque de ransomware.

Recursos de mitigação e recuperação de ransomware fornecidos com Microsoft 365

Um invasor de ransomware que se infiltrou em um inquilino do Microsoft 365 pode realizar sua organização por resgate por:

- Excluindo arquivos ou e -mail

- Criptografando arquivos no lugar

- Copiando arquivos fora do seu inquilino (exfiltração de dados)

No entanto, os serviços on -line da Microsoft 365 têm muitos recursos e controles incorporados para proteger os dados dos clientes de ataques de ransomware. As seções a seguir fornecem um resumo. Para obter mais detalhes sobre como a Microsoft protege os dados do cliente, Malware e Ransomware Protection no Microsoft 365.

Um ataque de ransomware a um inquilino do Microsoft 365 pressupõe que o invasor tenha credenciais de conta de usuário válidas para um inquilino e tenha acesso a todos os arquivos e recursos permitidos na conta de usuário. Um invasor sem nenhuma credenciais de conta de usuário válida teria que descriptografar os dados em repouso que foram criptografados pelo Microsoft 365 Padrão e criptografia aprimorada. Para obter mais informações, consulte Visão geral de criptografia e gerenciamento de chaves.

Excluindo arquivos ou e -mail

Os arquivos no SharePoint e OneDrive for Business são protegidos por:

- A versão do Microsoft 365 mantém um mínimo de 500 versões de um arquivo por padrão e pode ser configurado para reter mais. Para minimizar o ônus da sua equipe de segurança e do helpdesk, treine seus usuários sobre como restaurar versões anteriores de arquivos.

- Reciclar a lixeira Se o ransomware criar uma nova cópia criptografada do arquivo e excluir o arquivo antigo, os clientes têm 93 dias para restaurá -lo da lixeira de reciclagem. Após 93 dias, há uma janela de 14 dias onde a Microsoft ainda pode recuperar os dados. Para minimizar o ônus da sua equipe de segurança e do helpdesk, treine seus usuários sobre como restaurar arquivos da lixeira.

- Os arquivos restauram uma solução completa de recuperação de autoatendimento para o SharePoint e o OneDrive, que permite que os administradores e usuários finais restaurem arquivos de qualquer ponto no tempo durante os últimos 30 dias. Para minimizar o ônus da sua segurança e da equipe de ajuda.

Para os arquivos OneDrive e SharePoint, a Microsoft pode voltar a um ponto anterior por até 14 dias se você for atingido por um ataque em massa.

O email está protegido por:

- Recuperação de itens únicos e retenção de caixas de correio, na qual você pode recuperar itens em uma caixa de correio após a exclusão prematura inadvertida ou maliciosa. Você pode reverter as mensagens de correio excluídas dentro de 14 dias por padrão, configurável até 30 dias.

- Políticas de retenção permitem que você mantenha cópias imutáveis de email para o período de retenção configurado.

Criptografando arquivos no lugar

Como descrito anteriormente, os arquivos no SharePoint e OneDrive for Business são protegidos da criptografia maliciosa com:

- Versão

- Lixeira de reciclagem

- Biblioteca de Hold Hold

Copiando arquivos fora do seu inquilino

Você pode impedir que um invasor de ransomware copie arquivos fora do seu inquilino com:

- As políticas de prevenção de perda de dados da Microsoft Purview (DLP) detectam, avisam e bloqueiam o compartilhamento de risco, inadvertido ou inadequado de dados contendo:

- Informações pessoais como Identificação Pessoal (PII) para conformidade com os regulamentos regionais de privacidade.

- Informações confidenciais da organização com base em etiquetas de sensibilidade.

O que’está nesta solução

Esta solução aproveita a implantação de recursos, configurações e operações em andamento para minimizar a capacidade de um invasor de ransomware de usar os dados críticos no seu inquilino Microsoft 365 e manter sua organização para ransom.

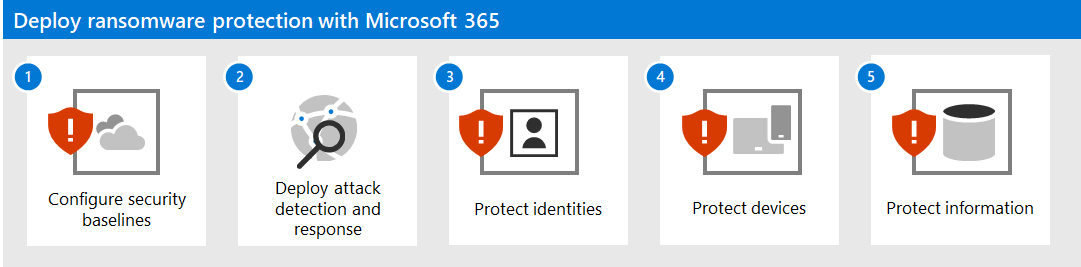

As etapas desta solução são:

- Configure linhas de base de segurança

- Destacar detecção de ataques e resposta

- Proteger identidades

- Proteger dispositivos

- Proteger informações

Aqui estão as cinco etapas da solução implantada para o seu inquilino Microsoft 365.

Esta solução usa os princípios de zero confiança:

- Verifique explicitamente: Sempre autentique e autorizar com base em todos os pontos de dados disponíveis.

- Use o acesso menos privilegiado: Limite o acesso do usuário com o acesso justo e o suficiente (JIT/JIT), políticas adaptativas baseadas em risco e proteção de dados.

- Assuma a violação: Minimizar o raio de explosão e acesso ao segmento. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, impulsionar a detecção de ameaças e melhorar as defesas.

Ao contrário do acesso convencional da intranet, que confia em tudo por trás do firewall de uma organização, o Zero Trust trata cada login e acesso como se fosse originário de uma rede não controlada, seja por trás do firewall da organização ou na Internet. Zero Trust requer proteção para a rede, infraestrutura, identidades, pontos de extremidade, aplicativos e dados.

Recursos e recursos da Microsoft 365

Para proteger seu inquilino Microsoft 365 de um ataque de ransomware, use esses recursos e recursos do Microsoft 365 para essas etapas na solução.

1. Linha de base de segurança

Capacidade ou recurso Descrição Ajuda. Licenciamento Microsoft Secure Score Mede a postura de segurança de um inquilino Microsoft 365. Avalie sua configuração de segurança e sugere melhorias. Microsoft 365 E3 ou Microsoft 365 E5 Regras de redução de superfície de ataque Reduz a vulnerabilidade da sua organização a ataques cibernéticos usando uma variedade de configurações. Bloquear atividade suspeita e conteúdo vulnerável. Microsoft 365 E3 ou Microsoft 365 E5 Trocar configurações de email Ativa serviços que reduzem a vulnerabilidade da sua organização a um ataque baseado em email. Evite o acesso inicial ao seu inquilino por meio de phishing e outros ataques baseados em e-mail. Microsoft 365 E3 ou Microsoft 365 E5 Microsoft Windows, Microsoft Edge e Microsoft 365 Aplicativos para configurações corporativas Fornece configurações de segurança padrão do setor que são amplamente conhecidas e bem testadas. Prevenção de ataques através do Windows, Edge e Microsoft 365 Apps for Enterprise. Microsoft 365 E3 ou Microsoft 365 E5 2. Detecção e resposta

Capacidade ou recurso Descrição Ajuda a detectar e responder a. Licenciamento Microsoft 365 Defender Combina sinais e orquestra recursos em uma única solução. Permite que os profissionais de segurança costurem sinais de ameaça e determine o escopo e o impacto total de uma ameaça.

3. Identidades

Capacidade ou recurso Descrição Ajuda a prevenir. Licenciamento Proteção de senha do Azure AD Bloquear senhas de uma lista comum e entradas personalizadas. Determinação de senha da conta de usuário em nuvem ou no local. Microsoft 365 E3 ou Microsoft 365 E5 MFA aplicado com acesso condicional Requer MFA com base nas propriedades dos sinais de usuário com políticas de acesso condicional. Compromisso de credencial e acesso. Microsoft 365 E3 ou Microsoft 365 E5 MFA imposto ao acesso condicional baseado em risco Requer MFA com base no risco de sinalização de usuários com proteção de identidade do Azure AD. Compromisso de credencial e acesso. Microsoft 365 E5 ou Microsoft 365 E3 com o complemento de segurança Microsoft 365 E5 4. Dispositivos

Para gerenciamento de dispositivos e aplicativos:

Capacidade ou recurso Descrição Ajuda a prevenir. Licenciamento Microsoft Intune Gerenciar dispositivos e os aplicativos que são executados neles. Compromisso e acesso ao dispositivo ou aplicativo. Microsoft 365 E3 ou E5 Para Windows 11 ou 10 dispositivos:

Capacidade ou recurso Descrição Ajuda. Licenciamento Firewall do Microsoft Defender Fornece um firewall baseado em host. Impedir que ataques de entrada de tráfego de rede não solicitados. Microsoft 365 E3 ou Microsoft 365 E5 Microsoft Defender Antivirus Fornece proteção anti-malware de dispositivos (terminais) usando aprendizado de máquina, análise de big-data, pesquisa aprofundada de resistência às ameaças e a infraestrutura da Microsoft Cloud. Evite a instalação e a execução de malware. Microsoft 365 E3 ou Microsoft 365 E5 Microsoft Defender SmartScreen Protege contra sites e aplicativos de phishing ou malware, e o download de arquivos potencialmente maliciosos. Bloqueie ou avise ao verificar sites, downloads, aplicativos e arquivos. Microsoft 365 E3 ou Microsoft 365 E5 Microsoft Defender para terminal Ajuda a prevenir, detectar, investigar e responder a ameaças avançadas entre os dispositivos (terminais). Proteger contra adulteração de rede. Microsoft 365 E5 ou Microsoft 365 E3 com o complemento de segurança Microsoft 365 E5 5. Informação

Capacidade ou recurso Descrição Ajuda. Licenciamento Acesso à pasta controlada Protege seus dados, verificando os aplicativos contra uma lista de aplicativos conhecidos e confiáveis. Impedir que os arquivos sejam alterados ou criptografados por ransomware. Microsoft 365 E3 ou Microsoft 365 E5 Microsoft Purview Information Protection Permite que os rótulos de sensibilidade sejam aplicados a informações que são resumíveis Impedir o uso de informações exfiltradas. Microsoft 365 E3 ou Microsoft 365 E5 Prevenção de perda de dados (DLP) Protege dados confidenciais e reduz o risco, impedindo que os usuários o compartilhem de forma inadequada. Impedir a exfiltração de dados. Microsoft 365 E3 ou Microsoft 365 E5 Defensor para aplicativos em nuvem Um corretor de segurança de acesso em nuvem para descoberta, investigação e governança. Detectar o movimento lateral e impedir a exfiltração de dados. Microsoft 365 E5 ou Microsoft 365 E3 com o complemento de segurança Microsoft 365 E5 Impacto nos usuários e gerenciamento de mudanças

A implantação de recursos adicionais de segurança e implementando requisitos e políticas de segurança para o seu inquilino Microsoft 365 pode afetar seus usuários.

Por exemplo, você pode impor uma nova política de segurança que exige que os usuários criem novas equipes para usos específicos com uma lista de contas de usuário como membros, em vez de criar mais facilmente uma equipe para todos os usuários na organização. Isso pode ajudar a impedir que um invasor de ransomware explore equipes que não estão disponíveis para a conta de usuário comprometida do invasor e direcionando os recursos dessa equipe no ataque subsequente.

Esta solução de fundação identificará quando novas configurações ou políticas de segurança recomendadas podem afetar seus usuários para que você possa executar o gerenciamento de alterações necessário.

Próximos passos

Use estas etapas para implantar proteção abrangente para o seu inquilino Microsoft 365:

- Configure linhas de base de segurança

- Destacar detecção de ataques e resposta

- Proteger identidades

- Proteger dispositivos

- Proteger informações

Recursos adicionais de ransomware

Informações -chave da Microsoft:

- A crescente ameaça de ransomware, Microsoft, no blog Post em 20 de julho de 2021

- Ransomware operado pelo homem

- Proteger rapidamente contra ransomware e extorsão

- 2021 Relatório de Defesa Digital da Microsoft (ver páginas 10-19)

- Ransomware: um relatório difundido e contínuo de análise de ameaças no Microsoft 365 Defender Portal

- Equipe de detecção e resposta da Microsoft (DART) abordagem de ransomware e práticas recomendadas e estudo de caso

- Maximize a resiliência do ransomware com o Azure e Microsoft 365

- Manuais de resposta a incidentes de ransomware

- Proteção de malware e ransomware

- Proteja seu PC Windows 10 do ransomware

- Manuseio de ransomware no SharePoint Online

- Relatórios de análise de ameaças para ransomware no Microsoft 365 Defender Portal

Microsoft 365 Defender:

- Defesas do Azure para ataque de ransomware

- Maximize a resiliência do ransomware com o Azure e Microsoft 365

- Backup e Restore Plan para proteger contra ransomware

- Ajude a proteger do ransomware com o backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperando -se do compromisso de identidade sistêmica

- Detecção avançada de ataques de vários estágios no Microsoft Sentinel

- Detecção de fusão para ransomware no Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Postagens do blog da equipe de segurança do Microsoft:

- 3 etapas para impedir e se recuperar do ransomware (setembro de 2021)

- Um guia para combater o ransomware operado pelo homem: parte 1 (setembro de 2021) etapas importantes sobre como a equipe de detecção e resposta da Microsoft (DART) realiza investigações de incidentes de ransomware.

- Um guia para combater o ransomware operado pelo homem: Parte 2 (setembro de 2021) Recomendações e práticas recomendadas.

- Tornar -se resiliente ao entender os riscos de segurança cibernética: Parte 4 – Navigando as ameaças atuais (maio de 2021), ver o Ransomware seção.

- Ataques de ransomware operados pelo homem: um desastre evitável (março de 2020) inclui análises da cadeia de ataques de ataques reais.

- Resposta de ransomware – para pagar ou não pagar? (Dezembro de 2019)

- Norsk Hydro responde ao ataque de ransomware com transparência (dezembro de 2019)

Opinião

Envie e veja o feedback para