Criptografia de email

Observe que pode levar até 24 horas para o novo rótulo propagar, Portanto, você pode precisar esperar antes que você possa executar as etapas descritas mais adiante neste artigo.

Como usar a criptografia do Office 365 para proteger os e -mails enviados externamente

[Atualização]: Este artigo foi publicado pela primeira vez em 11 de maio de 2021. Foi atualizado devido a mudanças recentes no Centro de Administração do Exchange e migração de algumas opções do Microsoft 365 Conformidade ao Microsoft Purview.

A criptografia de email fornece camada adicional de segurança da informação, certificando -se de que apenas os destinatários pretendidos possam ler mensagens. Se você está procurando uma solução de criptografia de e-mail fácil de usar para sua organização Microsoft 365, existe uma ferramenta nativa para isso-Office 365 Message Criptografia. Do ponto de vista do usuário, é o mais fácil de usar: pode ser configurado para que não exija nenhuma ação adicional de sua parte. Do ponto de vista do destinatário, essa forma de criptografia de email funciona perfeitamente com contas do Microsoft 365 e oferece uma experiência intuitiva para todos os outros clientes de e -mail e provedores de serviços de e -mail. Continue lendo para aprender como criar um rótulo de sensibilidade do Microsoft 365 e usá -lo em uma regra de transporte para criptografar e -mails e arquivos.

Como a criptografia no Microsoft 365 funciona

O Office 365 Message Cryption é um serviço integrado aos clientes de email da Microsoft. Possui vários recursos e opções de configuração, mas aqui vou me concentrar em como criptografar automaticamente e -mails enviados fora de sua organização por membros de um grupo específico (a equipe jurídica).

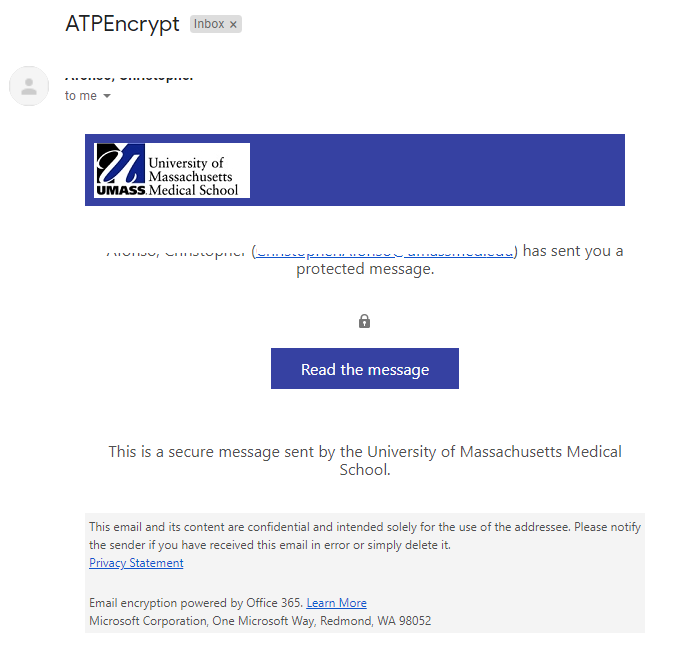

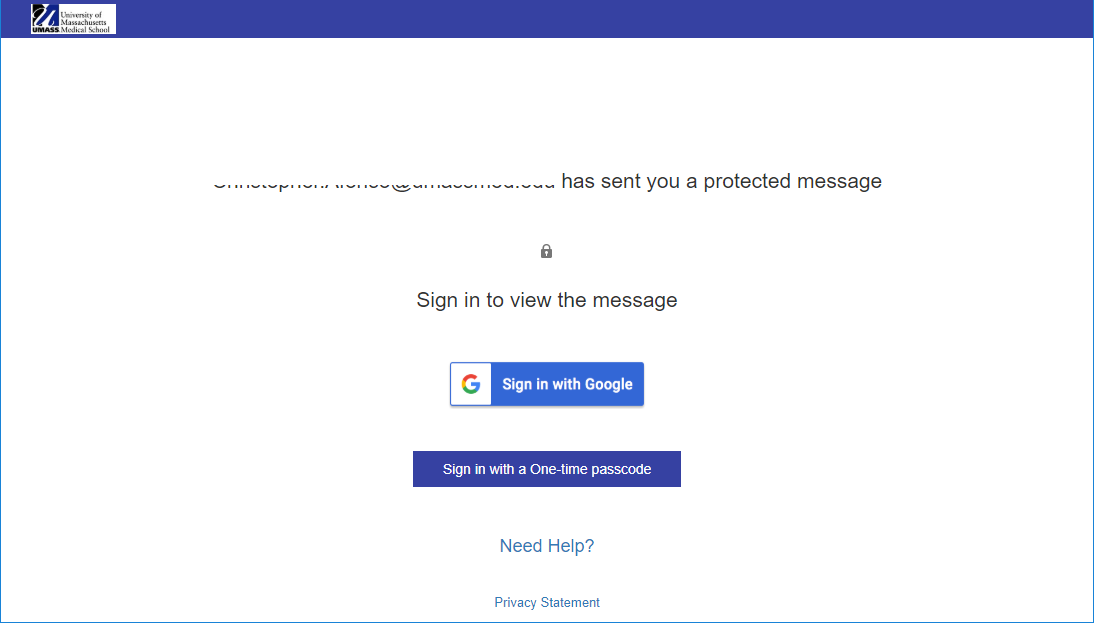

Nesse cenário, uma mensagem é criptografada como é enviada e o remetente não precisa fazer nada. Quando a mensagem criptografada atingir o destinatário pretendido, eles serão solicitados a autenticar para abrir o conteúdo da mensagem. Se o destinatário estiver assinado com sua conta do Microsoft 365 ou no local e estiver usando um dos clientes de email da Microsoft, eles não precisam tomar nenhuma ação adicional. A mensagem será aberta como de costume, mas conterá informações que foi criptografada (o mesmo se aplica a anexos de email). Se o destinatário estiver usando um dos outros clientes de email suportados, como Gmail, Yahoo! ou Outlook.com, eles receberão um e -mail de invólucro, que os direcionará para o portal de criptografia de mensagem do Office 365 (portal Ome), onde serão solicitados a autenticar. O método de autenticação necessário depende do cliente de email e pode exigir seguir um link para recorrer as credenciais do usuário ou inserir um código único que pode ser enviado ao destinatário em uma mensagem separada. Para alguns clientes de email, a abertura de uma mensagem criptografada pode exigir credenciais de contas da Microsoft ou usar um código único para abrir a mensagem no portal OME.

Este artigo mostra como um administrador pode usar o Office 365 Mensagem Criptografia para criptografar e -mails sem interação do usuário. Há também um mecanismo que permite ao usuário criptografar emails ao compor -os no aplicativo de desktop do Outlook ou no Outlook na web. Leia este artigo da Microsoft para saber mais.

Pré -condições

Office 365 Encryption is based on Azure Rights Management Service (Azure RMS) – part of Azure Information Protection – so you need to have a Microsoft 365 / Office 365 plan that supports it (as of November 2022, it’s the Enterprise E3 plan or higher) or you need to purchase Azure Information Protection Plan 1 separately for users who will use email encryption in your organization. Verifique os requisitos atuais da Microsoft aqui.

Antes de começar a usar a criptografia do Office 365 Message, verifique se o Serviço de Gerenciamento de Direitos do Azure está ativo em sua organização, conforme discutido neste artigo da Microsoft.

Etiquetas e políticas necessárias para configurar a criptografia de mensagens do Office 365 foram gerenciadas anteriormente no portal do Azure, mas essa solução atingiu o fim da vida em 1º de abril de 2021. Os rótulos de sensibilidade agora são gerenciados no portal de conformidade do Microsoft Purview, mas você pode ter que implantar o cliente de rotulagem unificado em toda a sua organização, conforme discutido neste artigo da Microsoft.

Configurar

Configurar o Office 365 Criptografia para criptografar e -mails enviados externamente é relativamente fácil. Você fará isso em duas etapas. Primeiro, configure uma etiqueta de sensibilidade para aplicar a criptografia. Em seguida, crie uma regra de transporte que aplique esse rótulo às mensagens enviadas enviadas por membros de um grupo selecionado de usuários.

Configurar um rótulo de sensibilidade

Para os fins deste artigo, criarei um novo rótulo de sensibilidade que aplicará criptografia a e -mails e arquivos anexados a eles. Você pode pular esta seção se já tiver rótulos e políticas de sensibilidade em sua organização ou se quiser usar um rótulo padrão criado pela Microsoft.

- Vá para o portal de conformidade da Microsoft Purview e abra Proteção à informação Do menu à esquerda.

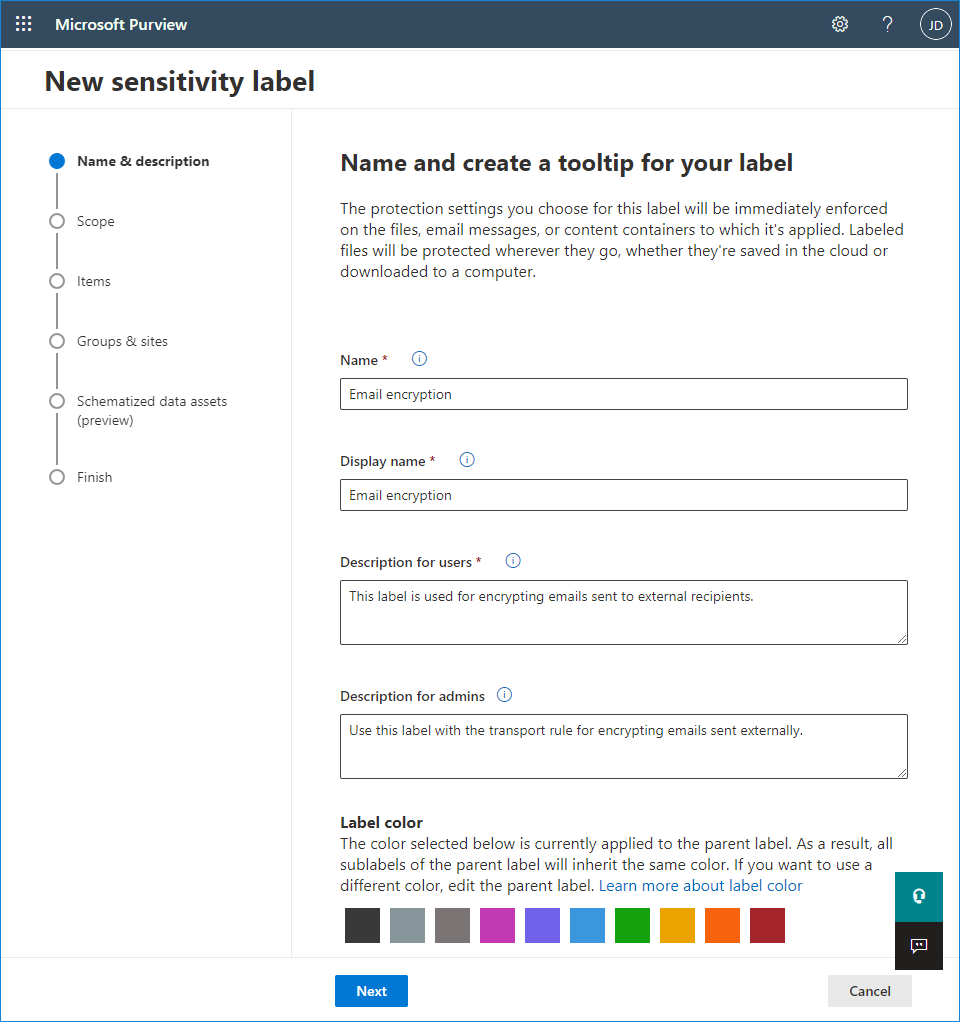

- Abra o Rótulos guia e clique Crie um rótulo. Isso abrirá o Novo rótulo de sensibilidade mago.

- Use os campos fornecidos no Nome e descrição Etapa para inserir o nome da etiqueta e informações adicionais. As informações no Nome de exibição e Descrição para usuários Os campos estarão visíveis para os destinatários do e -mail, então faça a descrição

Criptografia de email

Observe que pode levar até 24 horas para o novo rótulo propagar, Portanto, você pode precisar esperar antes que você possa executar as etapas descritas mais adiante neste artigo.

Como usar a criptografia do Office 365 para proteger os e -mails enviados externamente

[Atualização]: Este artigo foi publicado pela primeira vez em 11 de maio de 2021. Isto’S foi atualizado devido a mudanças recentes no Centro de Administração do Exchange e migração de algumas opções do Microsoft 365 Conformidade ao Microsoft Purview.

A criptografia de email fornece camada adicional de segurança da informação, certificando -se de que apenas os destinatários pretendidos possam ler mensagens. Se você está procurando uma solução de criptografia de e-mail fácil de usar para sua organização Microsoft 365, existe uma ferramenta nativa para isso-Office 365 Message Criptografia. Do usuário’S perspectiva, é o mais fácil de usar: pode ser configurado para que não exija nenhuma ação adicional de sua parte. Do destinatário’S Perspectiva, esta forma de criptografia de email funciona perfeitamente com contas do Microsoft 365 e oferece uma experiência intuitiva para todos os outros clientes de e -mail e provedores de serviços de e -mail. Continue lendo para aprender como criar um rótulo de sensibilidade do Microsoft 365 e usá -lo em uma regra de transporte para criptografar e -mails e arquivos.

Como a criptografia no Microsoft 365 funciona

O Office 365 Message Cryption é um serviço integrado à Microsoft’Os clientes de e -mail (desktop do Outlook, Outlook para Mac, Outlook Mobile no iOS e Android e Outlook na web). Possui vários recursos e opções de configuração, mas aqui vou me concentrar em como criptografar automaticamente e -mails enviados fora de sua organização por membros de um grupo específico (a equipe jurídica).

Nesse cenário, uma mensagem é criptografada à medida que é enviada (antes de deixar sua organização Microsoft 365) e o remetente não precisa fazer nada. Quando a mensagem criptografada atingir o destinatário pretendido, eles serão solicitados a autenticar para abrir o conteúdo da mensagem. Se o destinatário for assinado com sua conta Microsoft 365 ou On Premises Exchange e estiver usando um dos Microsoft’S e -mail clientes, eles não precisam tomar nenhuma ação adicional. A mensagem será aberta como de costume, mas conterá informações que foi criptografada (o mesmo se aplica a anexos de email). Se o destinatário estiver usando um dos outros clientes de email suportados, como Gmail, Yahoo! ou Outlook.com, eles receberão um e -mail de wrapper (também conhecido “envelope”), que os direcionará para o portal de criptografia de mensagem do Office 365 (portal Ome), onde eles serão solicitados a autenticar. O método de autenticação necessário depende do cliente de email e pode exigir o seguinte um link para re-definir o usuário’s credenciais ou inserindo um código único que pode ser enviado ao destinatário em uma mensagem separada. Para alguns clientes de email, a abertura de uma mensagem criptografada pode exigir credenciais de contas da Microsoft ou usar um código único para abrir a mensagem no portal OME.

Este artigo mostra como um administrador pode usar o Office 365 Mensagem Criptografia para criptografar e -mails sem interação do usuário. Há também um mecanismo que permite ao usuário criptografar emails ao compor -os no aplicativo de desktop do Outlook ou no Outlook na web. Leia este artigo da Microsoft para saber mais.

Pré -condições

O Office 365 Criptografia é baseado no Azure Rights Management Service (Azure RMS) – parte do Azure Information Protection – Portanto, você precisa ter um plano Microsoft 365 / Office 365 que o apoie (em novembro de 2022, ele’S o plano E3 Enterprise ou superior) ou você precisa comprar o plano de proteção de informações do Azure 1 separadamente para usuários que usarão a criptografia de email em sua organização. Verifique os requisitos atuais da Microsoft aqui.

Antes de começar a usar a criptografia do Office 365 Message, verifique se o Serviço de Gerenciamento de Direitos do Azure está ativo em sua organização, conforme discutido neste artigo da Microsoft.

Etiquetas e políticas necessárias para configurar a criptografia de mensagens do Office 365 foram gerenciadas anteriormente no portal do Azure, mas essa solução atingiu o fim da vida em 1º de abril de 2021. Os rótulos de sensibilidade agora são gerenciados no portal de conformidade do Microsoft Purview, mas você pode ter que implantar o cliente de rotulagem unificado em toda a sua organização, conforme discutido neste artigo da Microsoft.

Configurar

Configurar o Office 365 Criptografia para criptografar e -mails enviados externamente é relativamente fácil. Você fará isso em duas etapas. Primeiro, configure uma etiqueta de sensibilidade para aplicar a criptografia. Em seguida, crie uma regra de transporte que aplique esse rótulo às mensagens enviadas enviadas por membros de um grupo selecionado de usuários.

Configurar um rótulo de sensibilidade

Para os fins deste artigo, criarei um novo rótulo de sensibilidade que aplicará criptografia a e -mails e arquivos anexados a eles. Você pode pular esta seção se já tiver rótulos e políticas de sensibilidade em sua organização ou se quiser usar um rótulo padrão criado pela Microsoft.

Para criar um novo rótulo:

- Vá para o portal de conformidade da Microsoft Purview e abra Proteção à informação Do menu à esquerda.

- Abra o Rótulos guia e clique Crie um rótulo. Isso abrirá o Novo rótulo de sensibilidade mago.

- Use os campos fornecidos no Nome e descrição Etapa para inserir o nome da etiqueta e informações adicionais. As informações no Nome de exibição e Descrição para usuários Os campos estarão visíveis para os destinatários do e -mail, então deixe a descrição clara e concisa. Clique Próximo Para passar para a próxima etapa.

- No Escopo Etapa do mago, selecione Unid e confirmar clicando Próximo.

- No Unid Etapa, selecione Criptografar itens e deixe o Marque itens Não selecionado.

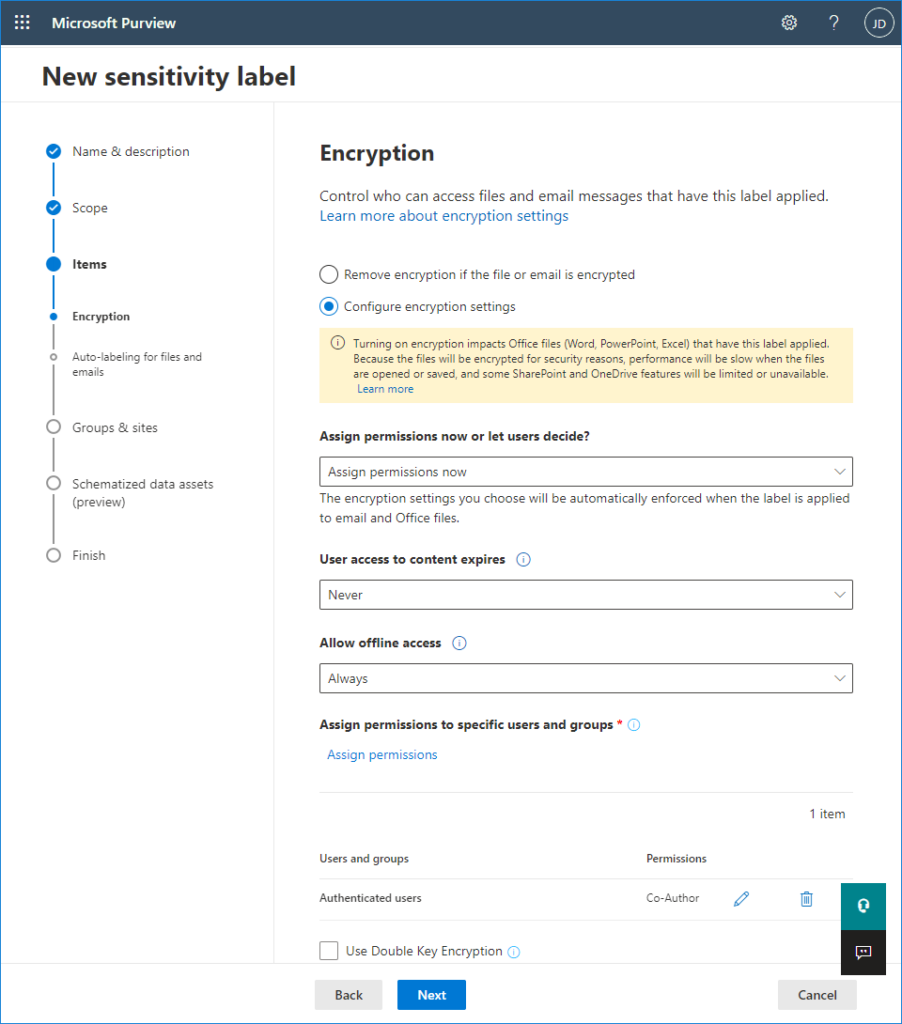

- No Criptografia Etapa, selecione Definir configurações de criptografia. Selecione Atribua permissões agora, e depois selecione Nunca no O acesso do usuário ao conteúdo expira e Sempre no Permitir acesso offline menus suspensos, como mostrado na tela abaixo.

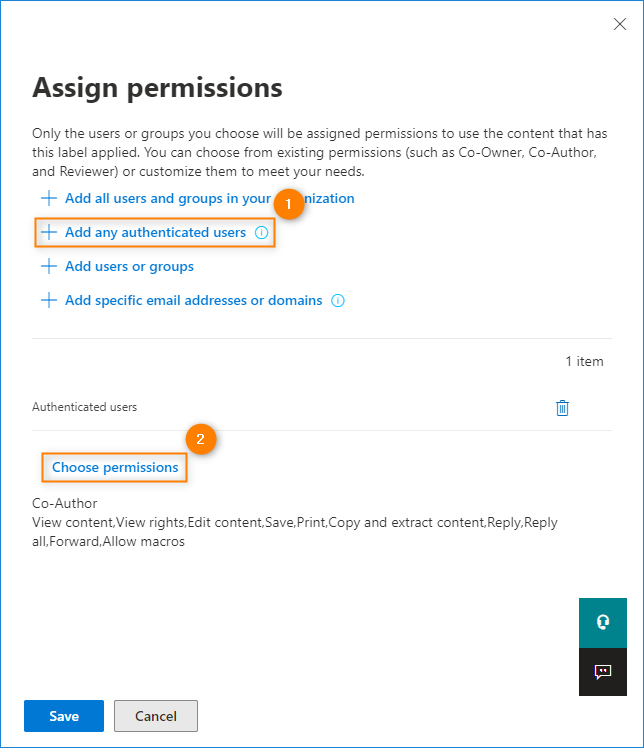

- Clique no Atribuir permissões link (o link azul visível na tela acima) e no painel que abre clique Adicione quaisquer usuários autenticados (Veja a tela abaixo). Permissões definidas neste controle de etapas que podem abrir o email e seus anexos. A configuração que selecionei permitirá que os usuários de fora da sua organização acessem e abra mensagens e seus anexos quando forem autenticados.

- Enquanto estiver no mesmo painel, clique Escolha permissões (veja a tela abaixo) e selecione um nível de permissão. O nível de permissão controla o que o usuário pode fazer com o email e seus anexos. Neste exemplo, eu defino o Co-autor nível de permissões que não impõem muitas restrições. Clique Salvar Para confirmar e fechar o painel.

- Na próxima etapa, Rotulagem automática de arquivos e e-mails, É possível configurar o Microsoft 365 para aplicar esse rótulo se detectar que o email ou arquivo contém tipos específicos de informações, como número da conta, número do passaporte ou outras informações privadas. Neste exemplo, não é necessário porque eu quero que a regra de transporte seja controlada quando esse rótulo é aplicado, por isso garanto que esse recurso seja transformado Desligado.

- Como selecionei para usar esse rótulo apenas com e -mails e arquivos, não poderei modificar informações no Grupos e sites e Dados esquematizadosativos (visualização) passos.

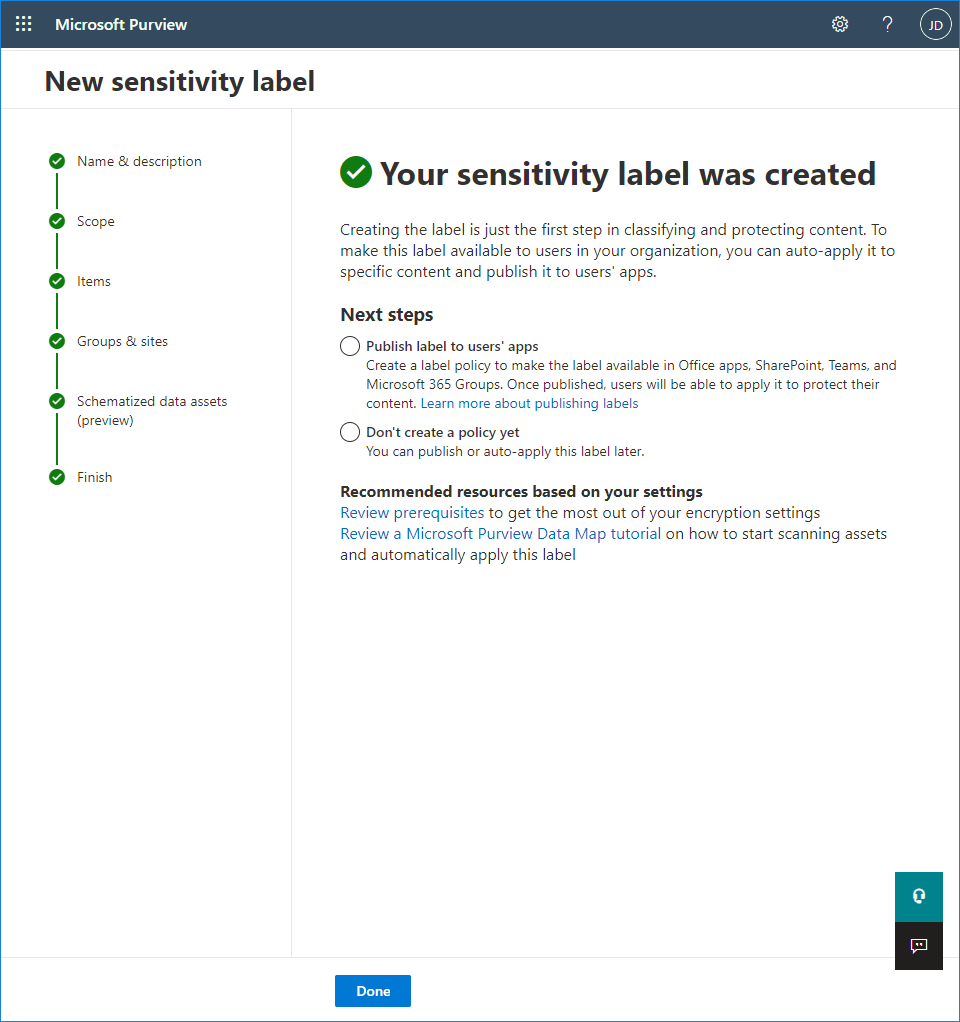

- No Terminar Etapa Você pode revisar a configuração do rótulo e fazer alterações conforme necessário. Quando estiver pronto, clique no Criar rótulo botão.

Observação: Criar um rótulo pode levar vários segundos e, quando estiver concluído, você receberá uma confirmação.

A partir daqui, você pode publicar sua gravadora por meio de uma nova política de etiqueta, pule esta etapa e criar uma nova política posteriormente ou adicionar a etiqueta a uma política de etiqueta existente. Nesse cenário, o novo rótulo será usado em caso de um grupo específico (a equipe jurídica) e deve ser aplicado automaticamente por uma regra de transporte para e -mails enviados externamente. Vou publicá -lo criando uma nova política de etiquetas (específica para membros da equipe jurídica) para disponibilizá -la para seleção no Assistente de criação de regras de transporte.

- Selecione Publique a gravadora para usuários’ aplicativos e clique Feito. Isso acionará o assistente de criação de políticas.

- Na primeira etapa, clique no Escolha rótulos de sensibilidade para publicar vincular e selecione seu rótulo. Clique Adicionar e prossiga clicando Próximo.

- No Usuários e grupos passo, restrinja o escopo para a equipe jurídica clicando no Escolha usuário ou grupo vincular e selecionar o grupo no painel que abre.

- Nas próximas quatro etapas do assistente, você pode modificar as configurações gerais de política (e.g., Você pode exigir que os usuários forneçam uma justificativa antes de remover o rótulo ou diminuir sua classificação) e definir um rótulo padrão para documentos, e -mails e conteúdo de Power BI. Uma vez feito, prossiga para a penúltima etapa.

- Nomeie sua política de etiqueta (você também pode fornecer uma descrição com mais informações) e clique Próximo.

- Por fim, revise os detalhes fornecidos e clique no botão Enviar para publicar a política e fechar o assistente.

Observe que pode levar até 24 horas para o novo rótulo propagar, Portanto, você pode precisar esperar antes que você possa executar as etapas descritas mais adiante neste artigo.

Configurar uma regra de transporte para aplicar a criptografia aos e -mails enviados externamente

Quando o rótulo for publicado, eu o usarei para criar uma regra de transporte que aplique automaticamente a criptografia a e -mails enviados fora da organização por membros de um grupo selecionado. Há várias maneiras pelas quais você pode definir o escopo dos remetentes cujos e -mails serão criptografados. O importante a lembrar é definir todas as condições e exceções na regra de transporte enquanto controla se o rótulo for aplicado. Fazer isso:

- Abra o Centro de Administração do Exchange e vá para Fluxo de correio >Regras.

- Clique no Adicione uma regra botão e selecione Aplicar o Office 365 Criptografia de Mensagens e Proteção de Direitos às Mensagens.

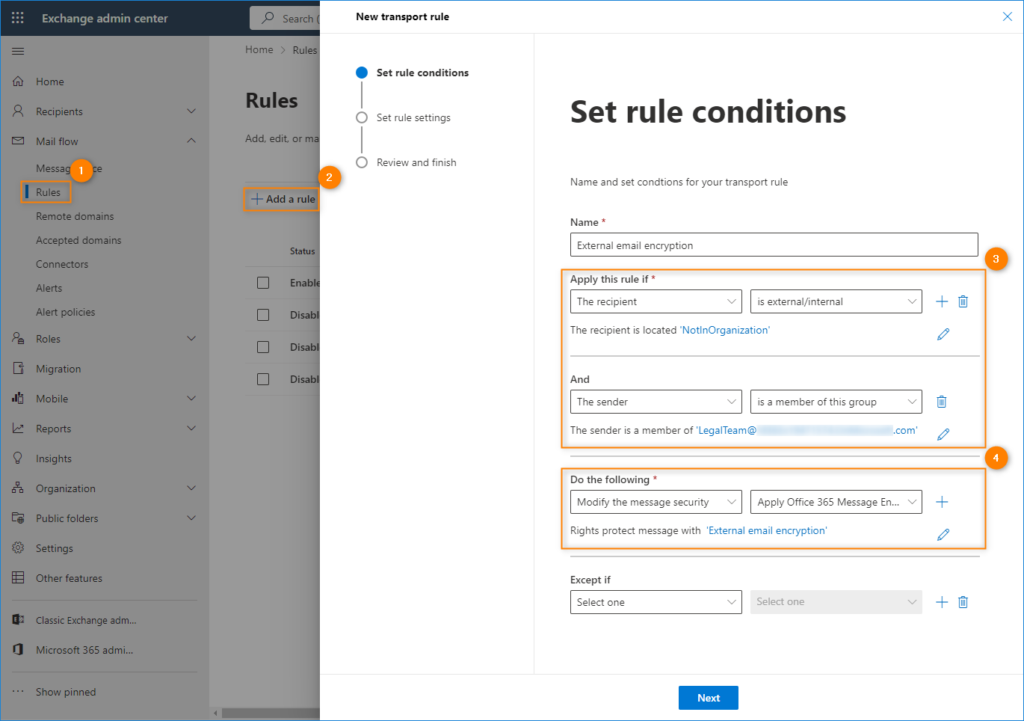

- Nomeie a nova regra E.g. Criptografia de email externa.

- No Aplique esta regra se Seção, escolha O destinatário >É interno/externo e selecione Fora da organização. Confirme clicando Salvar.

- Clique no + ícone para adicionar outra condição e selecionar O remetente >é um membro deste grupo No menu suspenso. No painel que abre, selecione o grupo cujos membros terão seus e -mails criptografados (neste exemplo, equipe jurídica) e confirme clicando Salvar.

- No Faça o seguinte seção, verifique se isso Modifique a segurança da mensagem >Aplicar o Office 365 Criptografia de Mensagens e Proteção de Direitos é selecionado. Em seguida, clique no Selecione um Link abaixo e selecione o rótulo de sensibilidade que você criou nas etapas anteriores (ou no rótulo padrão ou em outro rótulo existente de sua escolha). Nesse caso, eu escolhi Criptografia de email externa.

- Complete as etapas restantes do assistente de criação de regras. Revise suas configurações de regra e clique Terminar Para criar a nova regra de transporte.

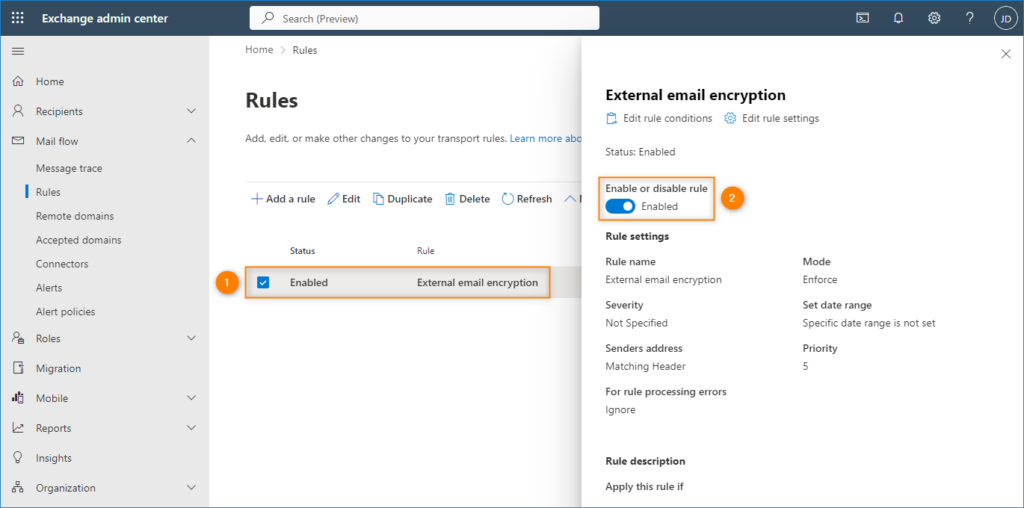

- Uma vez criado, a regra de fluxo de correio é desativada por padrão. Selecione -o na lista de regras e use a alternância para ativar a regra.

Assim que a nova regra for ativada, todos os emails enviados por um membro do grupo selecionado (equipe jurídica) para um destinatário fora da organização serão criptografados automaticamente usando a criptografia de mensagem do Office 365.

Criptografia de email

Este artigo compara as opções de criptografia no Microsoft 365, incluindo criptografia de mensagem do Microsoft Purview, S/MIME, IRM (IRM) e introduz a segurança da camada de transporte (TLS).

O Microsoft 365 oferece várias opções de criptografia para ajudá -lo a atender às suas necessidades de negócios de segurança por e -mail. Este artigo apresenta três maneiras de criptografar email no Office 365. Se você quiser saber mais sobre todos os recursos de segurança no Office 365, visite o Office 365 Trust Center. Este artigo apresenta os três tipos de criptografia disponíveis para os administradores do Microsoft 365 para ajudar a proteger o email no Office 365:

- Criptografia de mensagem do Microsoft Purview.

- Extensões de correio da Internet segura/multiuso (S/MIME).

- Gerenciamento de Direitos da Informação (IRM).

Se você não é um cliente E5, use o teste de 90 dias da Microsoft Purview Solutions para explorar como recursos adicionais de retenção podem ajudar sua organização a gerenciar necessidades de segurança de dados e segurança. Comece agora no Microsoft Purview Conformy Portal Trials Hub. Aprenda detalhes sobre a inscrição e os termos de avaliação.

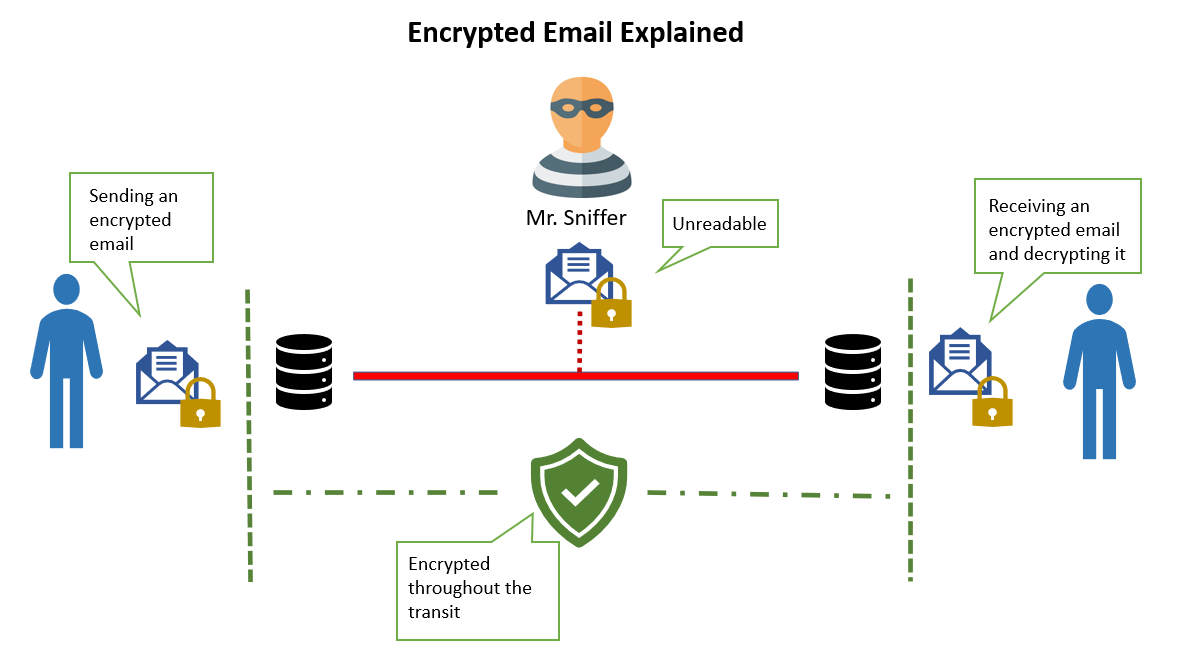

Como o Microsoft 365 usa a criptografia de email

Criptografia é o processo pelo qual as informações são codificadas para que apenas um destinatário autorizado possa decodificar e consumir as informações. A Microsoft 365 usa a criptografia de duas maneiras: no serviço e como controle do cliente. No serviço, a criptografia é usada no Microsoft 365 por padrão; Você não precisa configurar nada. Por exemplo, o Microsoft 365 usa a segurança da camada de transporte (TLS) para criptografar a conexão ou sessão entre dois servidores.

Veja como a criptografia de email normalmente funciona:

- Uma mensagem é criptografada, ou transformada do texto simples em texto cifrado ilegível, seja na máquina do remetente ou por um servidor central enquanto a mensagem está em trânsito.

- A mensagem permanece em Ciffertext enquanto está em trânsito para protegê -la de ser lida caso a mensagem seja interceptada.

- Depois que a mensagem é recebida pelo destinatário, a mensagem é transformada de volta em texto simples legível de uma de duas maneiras:

- A máquina do destinatário usa uma chave para descriptografar a mensagem, ou

- Um servidor central descriptografa a mensagem em nome do destinatário, depois de validar a identidade do destinatário.

Para obter mais informações sobre como o Microsoft 365 protege a comunicação entre servidores, como entre organizações no Microsoft 365 ou entre o Microsoft 365 e um parceiro de negócios confiável fora do Microsoft 365, consulte como o Exchange Online usa o TLS para proteger conexões de email no Office 365.

Comparando opções de criptografia de email disponíveis no Office 365

Tecnologia de criptografia de email

O que é? A criptografia de mensagens é um serviço construído sobre o Azure Rights Management (Azure RMS) que permite enviar e -mails criptografados para pessoas dentro ou fora da organização, independentemente do endereço de e -mail de destino (Gmail, Yahoo! Mail, Outlook.com, etc.).

Como administrador, você pode configurar regras de transporte que definem as condições para criptografia. Quando um usuário envia uma mensagem que corresponde a uma regra, a criptografia é aplicada automaticamente.

Para visualizar mensagens criptografadas, os destinatários podem obter uma senha única, fazer login com uma conta da Microsoft ou entrar com uma conta de trabalho ou escola associada ao Office 365. Os destinatários também podem enviar respostas criptografadas. Eles não precisam de uma assinatura do Microsoft 365 para visualizar mensagens criptografadas ou enviar respostas criptografadas.IRM é uma solução de criptografia que também aplica restrições de uso a mensagens de email. Ajuda a impedir que informações sensíveis sejam impressas, encaminhadas ou copiadas por pessoas não autorizadas.

Recursos de IRM no Microsoft 365 Use o Azure Rights Management (Azure RMS).S/MIME é uma solução de criptografia baseada em certificado que permite criptografar e assinar digitalmente uma mensagem. A criptografia da mensagem ajuda a garantir que apenas o destinatário pretendido possa abrir e ler a mensagem. Uma assinatura digital ajuda o destinatário a validar a identidade do remetente.

As assinaturas digitais e a criptografia de mensagens são possíveis através do uso de certificados digitais exclusivos que contêm as chaves para verificar assinaturas digitais e criptografar ou descriptografar mensagens.

Para usar o S/MIME, você deve ter chaves públicas em arquivo para cada destinatário. Os destinatários precisam manter suas próprias chaves privadas, que devem permanecer seguras. Se as chaves privadas de um destinatário estiverem comprometidas, o destinatário precisará obter uma nova chave privada e redistribuir chaves públicas para todos os remetentes em potencial.O que isso faz? OME:

Criptografa mensagens enviadas para destinatários internos ou externos.

Permite que os usuários enviem mensagens criptografadas para qualquer endereço de e -mail, incluindo o Outlook.com, Yahoo! Correio e gmail.

Permite que você, como administrador, personalize o portal de visualização de email para refletir a marca da sua organização.

Microsoft gerencia e armazena as chaves, então você não precisa.

Nenhum software especial do lado do cliente é necessário enquanto a mensagem criptografada (enviada como um anexo HTML) pode ser aberta em um navegador.IRM:

Usa as restrições de criptografia e uso para fornecer proteção on -line e offline para mensagens e anexos de email.

Fornece, como administrador, a capacidade de configurar regras de transporte ou regras de proteção do Outlook para aplicar automaticamente o IRM para selecionar mensagens.

Permite que os usuários apliquem manualmente modelos no Outlook ou Outlook na web (anteriormente conhecido como o aplicativo da web do Outlook).S/MIME Endereços Autenticação do remetente com assinaturas digitais e confidencialidade da mensagem com criptografia. O que isso não faz? Ome não permite que você aplique restrições de uso às mensagens. Por exemplo, você não pode usá -lo para impedir um destinatário de encaminhar ou imprimir uma mensagem criptografada. Algumas aplicações podem não suportar e -mails de IRM em todos os dispositivos. Para obter mais informações sobre esses e outros produtos que suportam o email do IRM, consulte os recursos do dispositivo cliente. S/MIME não permite que mensagens criptografadas sejam digitalizadas para malware, spam ou políticas. Recomendações e cenários de exemplo Recomendamos usar o OME quando você deseja enviar informações comerciais confidenciais para pessoas para fora da sua organização, sejam consumidores ou outros negócios. Por exemplo:

Um funcionário do banco enviando extratos de cartão de crédito para os clientes

Um consultório médico enviando registros médicos para um paciente

Um advogado que envia informações legais confidenciais para outro advogadoRecomendamos usar o IRM quando você deseja aplicar restrições de uso, bem como criptografia. Por exemplo:

Um gerente enviando detalhes confidenciais para sua equipe sobre um novo produto aplica a opção “Não encaminhar”.

Um executivo precisa compartilhar uma proposta de oferta com outra empresa, que inclui um anexo de um parceiro que está usando o Office 365 e exige que o email e o anexo sejam protegidos.Recomendamos usar o S/MIME quando sua organização ou a organização do destinatário exige criptografia ponto a ponto verdadeiro.

S/MIME é mais comumente usado nos seguintes cenários:

Agências governamentais se comunicando com outras agências governamentais

Um negócio se comunicando com uma agência governamentalQuais opções de criptografia estão disponíveis para minha assinatura do Microsoft 365?

Para obter informações sobre as opções de criptografia de email para sua assinatura do Microsoft 365, consulte a descrição do Serviço Online do Exchange. Aqui, você pode encontrar informações sobre os seguintes recursos de criptografia:

- Azure RMS, incluindo recursos do IRM e criptografia de mensagem do Microsoft Purview

- S/MIME

- TLS

- Criptografia de dados em repouso (através do Bitlocker)

Você também pode usar ferramentas de criptografia de terceiros com o Microsoft 365, por exemplo, PGP (muito boa privacidade). A Microsoft 365 não suporta PGP/MIME e você só pode usar o PGP/Inline para enviar e receber e-mails criptografados por PGP.

Que tal criptografia para dados em repouso?

“Dados em repouso” refere -se a dados que não estão ativamente em trânsito. Na Microsoft 365, os dados de email em repouso são criptografados usando a criptografia de unidade Bitlocker. Bitlocker criptografa os discos rígidos nos datacenters da Microsoft para fornecer proteção aprimorada contra acesso não autorizado. Para saber mais, consulte a visão geral do Bitlocker.

Mais informações sobre opções de criptografia de e -mail

Para obter mais informações sobre as opções de criptografia de email neste artigo e também sobre o TLS, consulte Estes artigos:

Criptografia de mensagem do Microsoft Purview

IRM

S/MIME

Office 365 Email Criptografia

Microsoft 365 suporta criptografia de mensagem (Gerenciamento de Direitos de Informação). Para ativar a criptografia, o remetente deve ter a criptografia de mensagem do Microsoft 365 que está incluída na licença do Office 365 Enterprise E3.

Para criptografar uma única mensagem:

- Clique em Arquivo e depois propriedades.

- Clique em Configurações de segurança e selecione o conteúdo e anexos da mensagem CRYPT.

- Componha sua mensagem e pressione Enviar.

É possível criptografar todas as mensagens de saída por padrão, no entanto, todos os destinatários em potencial devem ter seu ID digital para poder descriptografar e ver suas mensagens. Para ativar a criptografia por padrão:

- Vá para Arquivo> Opções> Centro de Trust> Configurações do Centro de Trust.

- Na guia Segurança de email, selecione o conteúdo e anexos CRYPT para mensagens de saída da caixa de seleção.

As limitações da criptografia de e -mail do Office 365

A Microsoft adicionou recentemente a criptografia de email segura à sua popular plataforma de produtividade Office 365, oferecendo aos usuários a opção de enviar arquivos e mensagens criptografadas para proteger dados confidenciais. Mas, embora a criptografia de e-mail do Office 365 seja certamente um componente necessário dessa plataforma baseada em nuvem, pode não ser o ajuste certo para todos os usuários e organizações.

O Office 365 Email Criptografia simplifica as mensagens seguras para os remetentes, mas descriptografar essas mensagens pode ser mais difícil para os destinatários. Para garantir que uma mensagem criptografada possa ser aberta uma vez recebida, as organizações podem precisar pagar por conexões TLS obrigatórias para seus parceiros de negócios ou correr o risco de não poder usar a criptografia de email do Office 365 quando uma conexão TLS não estiver disponível.

Aprimorar a criptografia de e -mail do Office 365 com Mimecast

Mimecast fornece serviços de criptografia de email que complementam a criptografia de e-mail do Office 365, fornecendo aos usuários ferramentas simples de usar para proteger mensagens e anexos de email. Com as mensagens seguras do Mimecast, os usuários podem compartilhar informações confidenciais facilmente enviando mensagens protegidas diretamente de seu aplicativo de caixa de correio regular, sem exigir remetentes ou destinatários para baixar software ou instalar hardware adicional.

Mimecast aumenta o Office 365 Criptografia por e -mail, permitindo que as organizações::

- Facilitar a criptografia para usuários e administradores.

- Apoie a conformidade, permitindo que mensagens seguras sejam submetidas a políticas anti-malware, prevenção de vazamentos de dados e conformidade.

- Forneça um serviço de email de criptografia, mesmo quando a criptografia TLS não é uma opção.

- Melhorar a proteção, eliminando a capacidade dos administradores de visualizar informações dentro de uma mensagem.

Como Mimecast Solutions for Office 365 Email Criptografia trabalha

Para iniciar uma mensagem segura ou uma transferência de arquivo criptografada no Office 365, os usuários simplesmente precisam criar um novo email no Outlook e selecionar a opção Send Seguro na guia Mimecast. Os usuários têm a opção de enviar a mensagem com configurações que requerem recibos de leitura, aplicar datas de expiração da mensagem e limitar ou impedir a impressão, resposta e encaminhamento da mensagem.

Quando o usuário clica em envio, o email e quaisquer anexos são enviados com segurança para a nuvem Mimecast. Lá eles são digitalizados para malware, verificados contra políticas de prevenção de vazamentos de conteúdo e dados e armazenados com segurança em um arquivo criptografado de AES seguro.

O destinatário da mensagem recebe uma notificação de que uma mensagem segura foi enviada, juntamente com as instruções de como recuperar a mensagem e os anexos do portal de mensagens seguras de Mimecast.

Office 365 Email Criptografia Perguntas frequentes

O que é criptografia de email no Office 365?

A criptografia de email no Office 365 é um recurso de segurança que permite enviar e -mails criptografados para pessoas dentro ou fora de sua organização.

Quando você criptografa um e -mail, apenas as pessoas que têm a chave de e -mail criptografadas podem lê -la. O email criptografado é diferente do e -mail regular porque:

- A linha de assunto e o corpo do email criptografado são criptografados para que apenas o destinatário pretendido possa lê -los, mesmo que alguém intercepte a mensagem em trânsito.

- O email criptografado não inclui um link para baixar a chave; portanto, apenas o destinatário pretendido pode obter a chave e ler a mensagem.

Qual é a importância da criptografia de e -mail do Office 365?

A importância do email criptografada não pode ser subestimada. No mundo de hoje, o email é uma das ferramentas de comunicação mais usadas. No entanto, também é uma das mais vulneráveis, pois as mensagens de email geralmente são armazenadas em servidores e podem ser acessadas por indivíduos não autorizados.

O Office 365 E -mail criptografia ajuda a proteger seus e -mails de serem lidos por qualquer pessoa que não seja o destinatário pretendido. Os e -mails criptografados são convertidos em um código que só pode ser decifrado pela pessoa com a chave adequada. Isso garante que seus e -mails permaneçam privados e confidenciais.

Além disso, o email criptografado pode ajudar a prevenir o roubo de fraude e identidade. Ao criptografar seus e -mails, você pode ajudar a proteger a si e a sua empresa contra riscos potenciais.

Como sei se um email é criptografado no Office 365?

Quando você abre um e -mail criptografado no Office 365, você verá uma mensagem na parte superior da tela que diz “Esta mensagem é criptografada.”Isso informará que o conteúdo do email é seguro e seguro. Você também pode dizer se um email é criptografado procurando um ícone de bloqueio ao lado do nome do remetente. Se você vir este ícone, significa que o email é criptografado e você pode ter certeza de que suas informações estão seguras.

Office 365 Mensagem Criptografia – Email seguro

O objetivo de um email criptografado é manter a confidencialidade dos dados. A criptografia oculta o conteúdo de uma mensagem, traduzindo -a em código. Isto’é especialmente útil quando você precisa enviar informações confidenciais que outras pessoas não devem poder acessar. Como o email é enviado pela Internet, está sujeito a ser interceptado por hackers. A criptografia adiciona uma camada valiosa de segurança para garantir que sua mensagem só possa ser lida pelo destinatário pretendido.

As 5 principais perguntas:

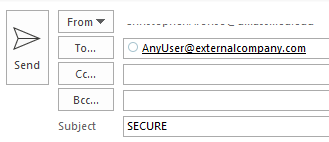

Como faço para enviar um e -mail seguro com a criptografia do Office 365?

Simplesmente colocando a palavra segura na linha de assunto do seu e -mail UMass chan, sua mensagem será criptografada. A criptografia pode ser ativada selecionando a função CRYPT no cliente do Outlook Mail ou Office 365 Outlook na web.Como os indivíduos que não são de um imbecil pode me enviar um e-mail seguro?

Crie um e-mail contendo a palavra segura na linha de assunto e envie ao destinatário com quem você’D gostaria de estabelecer um tópico de e-mail criptografado.O destinatário do email deve responder ao e-mail na mensagem criptografada, isso garante que a resposta seja recebida por meio de um canal criptografado.

Mais correspondências podem ocorrer através dos mecanismos de resposta típicos, durante todo o tópico de mensagem criptografada. O componente-chave deste fluxo de trabalho é que a mensagem inicial deve se originar de um endereço de e-mail da escola de medicina da UMass Chan e ser criptografada (através da palavra segura na linha de assunto).

Ao usar e -mail seguro, meus e -mails e anexos serão criptografados?

Sim, o Office 365 Message Criptografia criptografa toda a comunicação, incluindo anexos.Quanto tempo até a mensagem criptografada expirar?

E -mails criptografados estarão disponíveis para o destinatário por 7 diasE se já usarmos TLS?

Se a faculdade de medicina tiver um relacionamento “TLS” estabelecido com o e -mail de outra organização, o seguro não é necessário. Se a palavra segura estiver no assunto de um e -mail que vai a um endereço que já está registrado no TLS, o email não exigirá que o destinatário crie uma conta. Se você deseja confirmar a listagem de domínios/organizações com a qual temos o TLS configurado, visite o seguinte dentro Página: Listagem de TLSComo solicito que um relacionamento TLS seja estabelecido?

Os relacionamentos TLS podem ser solicitados via Ticket de ServiceNow helpdesk. Você precisará identificar o nome de domínio da outra parte dentro do bilhete.

Um pedido também deve ser feito à outra parte para solicitar que seu departamento de TI estabeleça um relacionamento de TLS em seu ambiente.

Office 365 Office Message Criptografia

Como faço para enviar um e -mail seguro?

No outono de 2019, para enviar um email seguro com a criptografia de mensagem do Microsoft Office, você simplesmente precisará colocar a palavra segura (insensível ao caso) na linha de assunto do seu email.

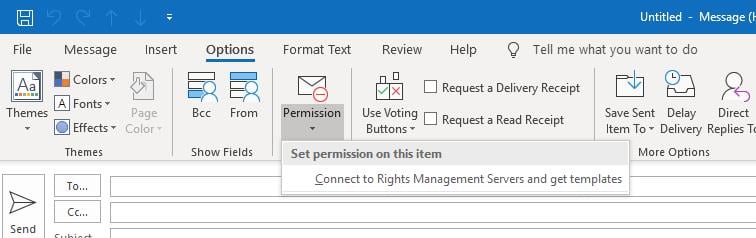

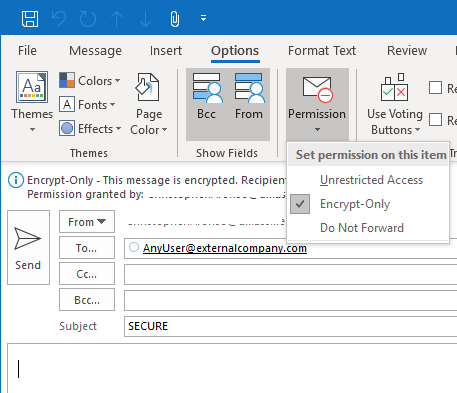

Além disso, existe a opção de definir o nível de permissão no e-mail, que forçará a criptografia a receptores externos. Na primeira vez em que o botão de permissão é usado, você precisará clicar para se conectar aos servidores de gerenciamento de direitos.

Acesso irrestrito NÃO criptografar um determinado e-mail e, portanto, deve NÃO ser selecionado ao enviar e-mail criptografado. O Encrypt-somente tem um conjunto de permissão menos restritivo do que o não encaminhado, pois não o encaminhamento impedirá o download da mensagem, bem como o encaminhamento para destinatários adicionais.

O que acontece quando um destinatário externo recebe um e -mail da Microsoft Ome?

O destinatário receberá sete dias para ler a mensagem. Se o usuário não tiver uma conta da Microsoft, ele será solicitado a se registrar ou solicitar uma senha única para obter acesso à mensagem:

Caso contrário, eles serão direcionados a entrar na conta da Microsoft para ver a mensagem criptografada.

O Office 365 criptografa e -mails

A Microsoft pode oferecer proteção suficiente para sua correspondência e arquivos por e -mail? Aprenda tudo sobre a criptografia de e -mail do Office 365 e como obter o controle de seus dados.

Office 365 Criptografia de email – conhecida como Office 365 Message Criptografia (OME) – é Microsoft’s Método de criptografia legada, permitindo que os usuários enviem e -mails internos e externos seguros. O padrão recebeu uma reforma quando a empresa lançou a Microsoft Purview Message Criptografia (MPME), que está definida para substituir o OME. Se você’Re assinado ao Office 365, você pode estar se perguntando sobre o nível de segurança que recebe com o OME/MPME. Para fornecer as informações mais recentes, este artigo cobrirá o MPME como o método de criptografia padrão em breve. Você’aprenderei sobre sua segurança, disponibilidade e alternativas que vale a pena explorar.

MPME – Criptografia email para Office 365 Usuários

O MPME permite que os usuários criem suas mensagens para desfrutar de maior segurança ao compartilhar e -mails e arquivos privados. Além da criptografia, inclui várias políticas de autorização, permitindo que os usuários tenham mais controle sobre seus dados confidenciais. O Standard combina o OME com o Gerenciamento de Direitos da Informação (IRM), um conjunto de ferramentas que permitem que o remetente restrinja o acesso e a distribuição de e -mails e seu conteúdo. Ele também protege os anexos, para que seus arquivos sejam mantidos em segurança. Com o MPME, você pode usar modelos de gerenciamento de direitos para criptografar seus e -mails e definir regras específicas de como elas’RELIGADO DE RE, ou você pode escolher entre duas opções de criptografia padrão:

Opção O que faz Apenas criptografar Os e -mails são criptografados sem restrições, permitindo que os usuários copiem, encaminhem ou imprimam seu conteúdo Não encaminhe Além de ser criptografado, o email está protegido de mais distribuição, economia ou edições MPME mantém seus e -mails criptografados, mesmo que o destinatário use outro provedor de serviços de email como Gmail ou Yahoo. Eles’precisará de uma senha para abri -la, o que impede o acesso não autorizado.

Disponibilidade do MPME – quem pode usar o Office 365 E -mail criptografado?

A principal desvantagem do MPME é que’S Reservado para as camadas corporativas do Office 365 de preço mais alto:

Nível Preço Office 365 Enterprise E3 US $ 23/usuário por mês Office 365 Enterprise E5 US $ 38/usuário por mês - Planos de educação (A1, A3 e A5)

- Níveis do governo (G3 e G5)

- Microsoft 365 Business Premium

Como garantir e -mails além do MPME

- Use a criptografia de e -mail online do Exchange

- Proteja seus e-mails com criptografia de ponta a ponta S/Mime

Excham e -mail criptografado on -line – segurança para organizações

Exchange Online é Microsoft’S Serviço de e -mail hospedado. Isto’é a versão em nuvem da empresa’S Servidor de Exchange no local que permite que os usuários compartilhem e-mails, calendários, contatos e informações semelhantes necessárias para a colaboração. A plataforma suporta IRM através do Active Directory Rights Management Services (AD RMS), uma solução local de segurança da informação. Ao configurar o AD RMS, você pode criar modelos de política de direitos e aplicá -los aos seus e -mails. Dessa forma, você pode controlar o acesso e as ações que o destinatário pode levar para dentro ou fora de sua organização. Os remetentes podem aplicar modelos manualmente através do Outlook na web ou clientes do Outlook dedicado para diferentes plataformas. Todas as políticas se aplicam ao e -mail’conteúdos e anexos e permanecem aplicados mesmo durante o uso offline. A configuração do AD RMS é complicada e não’t algo que um usuário médio pode fazer sem a ajuda de um especialista. Até a Microsoft afirma’é incomum e sugere o uso do MPME, a menos que sua organização tenha uma necessidade específica de segurança tão complexa.

A criptografia S/MIME pode oferecer proteção suficiente?

- Vá para Arquivo> Opções

- Selecione Centro de Trust> Configurações do Centro de Trust

- Clique nas configurações em e -mail criptografado

- Vá para certificados e algoritmos

- Clique em Escolha> Certificado S/MIME

Skiff Mail – Privacidade de alcance para todos

Skiff não’T Ocultar recursos de segurança avançada por trás dos paywalls, para que os usuários possam desfrutar de total privacidade e confidencialidade gratuitamente com o Skiff Mail. A plataforma suporta criptografia de ponta para permitir que os usuários aproveitem todo o poder do E2EE. Ao contrário da maioria dos provedores de serviços de e -mail, Skiff não’t Só as teclas de criptografia em seus servidores. A chave pública é compartilhada entre os usuários e permite enviar e -mails seguros, enquanto uma chave privada separada é criada pelo usuário e armazenada em seu dispositivo. Como apenas o destinatário tem a chave de descriptografia, ninguém – nem mesmo o skiff – pode acessar a correspondência.

Recursos de destaque do skiff’S Plano Grátis Robusto

- Metamask

- Coinbase

- Keplr

- Corajoso

- Bitkeep

- Domínios imparáveis

- Fantasma

Drive, páginas e calendário – Explore Skiff’S Privacy-First Workspace

- Crie documentos ilimitados

- Use um editor de texto rico para adicionar tabelas, blocos de código e outros elementos

- Colabore e gerencie sua equipe sem preocupações de privacidade

- Vídeo conferência

- Calendários compartilhados que outros membros da equipe podem ver para se manter atualizado

- Sincronização automática – o calendário de skiff puxa automaticamente eventos e confirma a sua caixa de entrada

Comece com o Skiff em três etapas rápidas

- Vá para a página de inscrição

- Escolha o nome da sua conta e a senha

- Explore o Skiff Mail e outros produtos seguros

- Pro (a partir de US $ 8/mês) – melhor para usuários avançados ou pequenas equipes

- Negócios (a partir de US $ 12/mês) – adequado para empresas que desejam manter seus dados e projetos seguros

Garanta a segurança adequada do sistema para evitar violações

- Use um navegador seguro-os ataques do abrigador são comuns e eficazes, portanto, você precisa de uma opção com medidas de segurança avançadas, como anti-phishing ou recursos anti-malware

- Ativar autenticação de dois fatores (2FA)-Microsoft recomenda fortemente o uso de seu aplicativo Authenticator e a configuração de autenticação de dois fatores para proteger sua conta. Esta camada de segurança é fundamental, independentemente do seu provedor de serviços, pois protege você de ataques de senha comuns. O Skiff suporta o 2FA para permitir que você fortaleça seu e -mail além do e2ee, por isso certifique -se de ativá -lo quando se inscrever

- Segure sua rede-a maioria dos roteadores sem fio vem com recursos de criptografia, então use-os para proteger sua conexão com ataques de man-in-the-middle (MITM). Defina uma senha forte para sua rede e use um firewall para protegê -la contra hackers

Quero acesso à privacidade? Junte-se à Skiff de ponta a ponta, email, documento, drive e calendário da Skiff.