Como o MFA adaptável ajuda a mitigar ataques de força bruta

Resumo:

Autenticação multifator. No entanto, erros de implementação de MFA e técnicas de engenharia social podem ignorar potencialmente essa medida de segurança. Este artigo se concentra no conceito de autenticação multifator.

Pontos chave:

- Autenticação multifatorial (MFA) fortalece a segurança da conta e o acesso aos sistemas.

- MFA impede ataques de força bruta, seqüestro de sessão, escalada de privilégios e outras explorações.

- Erros na configuração ou implementação podem levar ao desvio do MFA.

- A engenharia social pode enganar usuários e contornar o MFA.

- MFA requer vários fatores para autenticar usuários.

- Os fatores incluem conhecimento (senhas), posse (smartphones, crachás), herança (biometria) e localização.

- A implementação do MFA é essencial para combater vários ataques de autenticação.

- O MFA não é infalível e pode ser ignorado devido a erros de configuração.

- Ataques comuns ao MFA incluem força bruta de fatores de autenticação.

- Mitigar o risco de compromisso de MFA requer a implementação de medidas de segurança e práticas recomendadas.

Questões:

- Q1: O que é autenticação multifator e por que é importante?

- Q2: Quais são os diferentes tipos de fatores de autenticação?

- Q3: Como o MFA protege contra ataques de força bruta?

- Q4: MFA pode ser ignorado?

- Q5: Quais são alguns ataques e explorações comuns no MFA?

- Q6: Como as organizações podem melhorar a segurança do MFA?

- Q7: O MFA é infalível à prova?

- Q8: Quais são os desafios da implementação do MFA?

- Q9: Como as organizações podem impedir ataques de engenharia social direcionados ao MFA?

- Q10: Quais são as melhores práticas para implementar o MFA?

A1: Autenticação multifator (MFA) é uma medida de segurança que exige que os usuários forneçam vários fatores para provar sua identidade. É importante porque adiciona uma camada extra de segurança às contas e sistemas de usuário, reduzindo o risco de acesso não autorizado.

A2: Existem vários tipos de fatores de autenticação, incluindo fatores de conhecimento (senhas), fatores de posse (smartphones, crachás), fatores de herança (biometria) e fatores de localização (conexão de rede, posição geográfica).

A3: MFA protege contra ataques de força bruta, exigindo que fatores adicionais sejam fornecidos durante o processo de autenticação. Isso dificulta a adivinhação ou a quebra de senhas ou códigos de autenticação por meio de repetidas tentativas de login.

A4: Embora o MFA adicione uma forte camada de segurança, ele ainda pode ser ignorado devido a erros de configuração ou ataques de engenharia social que manipulam os usuários a revelar seus fatores de autenticação.

A5: ataques e explorações comuns ao MFA incluem ataques de força bruta a fatores de autenticação, seqüestro de sessão, escalada de privilégio e técnicas de engenharia social para enganar os usuários para fornecer seus fatores de autenticação.

A6: As organizações podem aprimorar a segurança do MFA implementando as melhores práticas, como aplicar senhas fortes, atualizar regularmente mecanismos de autenticação, monitorar tentativas de login, realizar avaliações de segurança e educar os usuários sobre riscos potenciais.

A7: Não, o MFA não é à prova de falhas. Ele fornece uma camada adicional de segurança, mas sua eficácia depende da implementação, configuração e conscientização do usuário adequadas.

A8: A implementação do MFA pode introduzir atrito para os usuários devido à etapa extra no processo de autenticação. Os fatores também precisam estar disponíveis, o que pode ser desafiador em situações com baixa cobertura da rede ou quando os usuários alteram os dispositivos.

A9: As organizações podem impedir ataques de engenharia social aumentando a conscientização do usuário através do treinamento de segurança, implementando autenticação multifatorial com diferentes tipos de fatores e atualizando e testando regularmente seus sistemas de autenticação.

A10: As práticas recomendadas para implementar o MFA incluem o uso de uma combinação de diferentes tipos de fatores, atualizando e corrigindo regularmente sistemas de autenticação, aplicando políticas de senha fortes, monitorando logs de autenticação para atividades suspeitas e conduzindo avaliações regulares de segurança.

Como o MFA adaptável ajuda a mitigar ataques de força bruta

Inerência. Um fator de inereência usa características exclusivas para cada indivíduo. Identificadores biométricos, como impressões digitais, varreduras de retina e reconhecimento facial se enquadram nesta categoria. Exigindo que os usuários enviem essas informações exclusivas durante o processo de login oferece uma defesa eficaz contra ataques de força bruta.

Autenticação multifatorial (MFA): como funciona? Tipos de ataques, explorações e práticas recomendadas de segurança

A autenticação multifatorial (MFA) é um mecanismo central e amplamente usado para fortalecer a segurança das contas de usuário e acesso a um sistema.

De fato, é um método de autenticação que impede muitos ataques e explorações maliciosas destinadas a comprometer dados: força bruta, seqüestro de sessão, escalada de privilégios, etc.

No entanto, os erros de implementação e/ou configuração muitas vezes facilitam a ignição desse tipo de processo de segurança. Além disso, os usuários podem ser enganados por meio de técnicas de phishing ou outras engenharia social e, assim, permitem que os invasores ignorem a autenticação de 2 fatores (2FA) ou mesmo a autenticação multifator.

O que é autenticação multifactor (MFA)? Além dos princípios e do funcionamento desse tipo de processo, este artigo detalhará os ataques e explorações comuns, bem como as melhores práticas essenciais para fortalecer a segurança de uma autenticação multifactor.

O que é autenticação multifator?

Na maioria dos casos, a autenticação em um sistema (aplicativo web ou móvel, infraestrutura, rede etc.) é realizado através de uma conta de usuário (geralmente composta por um login e uma senha). Esse processo possibilita provar a identidade de um usuário e atribuir a ele/seus direitos de acordo com seu papel no sistema (administrador, por exemplo).

Para fortalecer o controle de acesso e a segurança da conta, o processo pode exigir evidências adicionais, chamadas fatores, para confirmar a identidade do mesmo usuário: isso é chamado de autenticação multi-fator. Cada vez mais usada em muitos sistemas críticos (aplicativos SaaS, sistemas de pagamento etc.), um MFA consiste em exigir que os usuários usem dois ou mais fatores durante a autenticação. Como o nome sugere, um 2FA, que significa autenticação de dois fatores, exigirá exatamente dois fatores de diferentes tipos. E este é o mecanismo mais frequentemente implementado na maioria dos sistemas.

Além disso, o termo “forte autenticação” é frequentemente usado para se referir à autenticação multifator. No entanto, este é um nome impróprio. A autenticação forte é baseada em um protocolo criptográfico que deve ser resistente a certos tipos de ataques, enquanto a autenticação multifatores indica apenas que várias categorias de fatores são usadas.

Quais são os principais tipos de fatores de autenticação?

Vários tipos de fatores podem ser usados para autenticação multifatorial:

- Um fator de conhecimento: senha, código confidencial, etc.

- Um fator de posse: smartphone, crachá, chave USB, etc.

- Um fator de herança: impressão digital, reconhecimento facial ou de voz.

- Um fator de localização: conexão de rede, posição geográfica, etc.

Mais concretamente, isso pode assumir a forma de uma notificação de push no telefone, um código único enviado pelo SMS, um código rotativo temporário fornecido por um aplicativo, uma chave USB, etc.

No entanto, um procedimento de MFA tem a desvantagem de adicionar atrito para o usuário, com uma etapa extra durante a autenticação. Além disso, os fatores devem ser “disponível”, que é uma dificuldade que às vezes é subestimada em caso de baixa cobertura da rede, mudança de telefone ou acesso durante viagens de negócios, por exemplo.

Por que implementar a autenticação multifator?

Entre bancos de dados de credenciais/senhas para venda na Web Dark, força bruta, engenharia social etc., Os ataques à autenticação assumem muitas formas e são generalizados. Na maioria dos casos, os invasores dependem de vazamentos de dados para comprometer os sistemas, por meio de recheio de credenciais, por exemplo,.

Para evitar esses riscos, a implementação de um mecanismo de autenticação multifatores continua sendo a solução ideal. De fato, é uma medida indispensável para combater muitos ataques. No entanto, não deve ser visto como uma garantia de proteção absoluta, porque, como em qualquer mecanismo, em caso de implementação ou configuração, a autenticação multifactor pode ser ignorada. Além disso, os usuários podem ser enganados a permitir involuntariamente que os invasores ignorem o processo MFA.

Quais são os ataques e explorações comuns dos processos de autenticação multifator?

Vários ataques e explorações técnicos ou humanos podem ser usados para ignorar a autenticação multifator. E para evitar esses riscos, são necessárias medidas e testes de segurança. Deixar’s Chegue ao cerne da questão com os ataques e explorações mais comuns, bem como práticas recomendadas para mitigar o risco de compromisso.

Força bruta de fatores de autenticação

Um ataque comum contra processos de autenticação multifator é força bruta. Por exemplo, considere um mecanismo de autenticação que usa um código de 4 ou 6 dígitos enviado pelo SMS como um segundo fator.

Nesse caso, um invasor teria que determinar se o sistema de destino tem um limite para o número de tentativas ou um limite de tempo após cada conexão falhada. Deve -se notar de passagem que o primeiro mecanismo pode ser facilmente abusado, enquanto o último é muito mais eficaz.

Deixar’S Volte ao nosso exemplo encontrado durante um teste de penetração na web. O segundo fator consistiu em um código temporário de 4 dígitos (com duração de 30 minutos) que foi gerado aleatoriamente. Além disso, apesar da limitação da taxa que bloqueou o IP após três conexões com falha, foi possível usar ferramentas diferentes para alterar nosso IP e continuar nossa força bruta para adivinhar o segundo fator de autenticação dentro do prazo (30 minutos).

Assim, foi possível ignorar essa autenticação de 2 fatores e acessar uma conta de usuário na plataforma de destino. Esta exploração foi possível por dois motivos:

- Um código de 4 dígitos, mesmo que gerado aleatoriamente, pode ser adivinhado com as ferramentas certas e muito mais facilmente se não houver restrição de tempo. De fato, é necessário gerar um código suficientemente longo e aleatório, com uma vida razoável.

- Implementar um limite de tentativas de conexão e limitação de taxa (com bloqueio de IP) é essencial. No entanto, implementar um tempo limite após cada falha de conexão pode ter sido o mecanismo de bloqueio para quebrar o código do segundo fator.

Para obter mais informações, você pode ler nosso artigo dedicado: ataques de força bruta: princípios e práticas recomendadas de segurança.

Sessão de sessão e roubo de conta

Para reduzir o atrito da autenticação multifatorial, muitos aplicativos da Web incluem um “Lembrar” recurso. Essa funcionalidade é geralmente implementada através de um biscoito ou um token de sessão.

Quando encontramos este caso, observamos se o cookie é incremental ou segue uma construção lógica que nos permitiria adivinhar ou criar. Além disso, o cookie deve ter o httponly atribuir para complexificar a exploração de vulnerabilidades XSS.

Além disso, o procedimento de redefinição de senha é um aspecto crítico que deve ser bem implementado e testado. De fato, pode acontecer que alguns procedimentos reconectem diretamente um usuário após a criação de uma nova senha, e isso sem pedir o segundo fator inicialmente ativado para confirmar sua identidade.

Da mesma forma, às vezes é possível desativar a autenticação multifator sem saber o segundo fator porque o sistema simplesmente não pede.

Manipulação de solicitações e respostas

Ao interceptar o tráfego para analisar a operação de um sistema de autenticação, é possível realizar vários testes.

Em primeiro lugar, é uma questão de testar a mudança no código de status de uma resposta. Por exemplo, de sucesso = false to s uccess = true ou http/1.1 422 entidade não processável para http/1.1 200 ok . Em alguns casos, pode ser possível ignorar a autenticação usando este método.

Às vezes, o processo de autenticação pode verificar apenas a validade do segundo fator e retornar o resultado desta verificação na solicitação. Nesse caso, pode ser possível modificar o conteúdo da resposta com o parâmetro correto para acessar uma conta. De fato, durante os testes, encontramos um caso em que um parâmetro 2FA poderia ser removido da solicitação, o que nos permitiu autenticar.

Ataques de engenharia social

Para ignorar os processos de autenticação multifator. De fato, mesmo o sistema mais seguro está desatualizado se os usuários não estiverem cientes dos riscos de phishing, vising, etc.

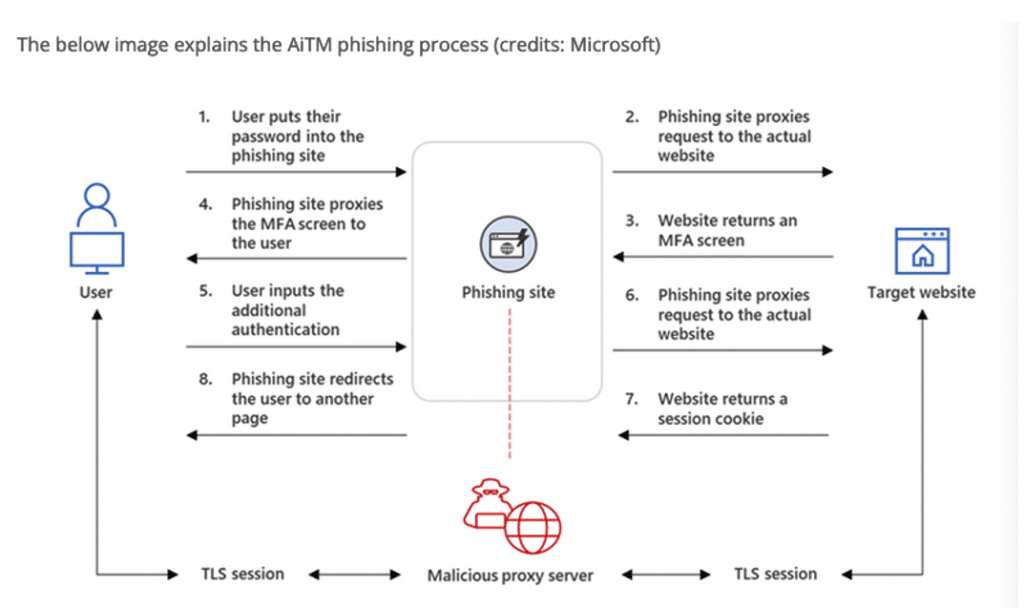

Phishing associado ao AITM ou adversário no meio

Adversário no meio (abreviado ao AITM) é uma técnica que consiste em enviar um email de phishing contendo um link para um clone de interface.

O atacante’O objetivo é se posicionar entre um usuário e um site legítimo para interceptar o tráfego com a ajuda de um proxy. Quando clicado, o usuário será redirecionado para uma página de clone do site legítimo, deixe’s Diga uma página de autenticação com vários fatores em vigor.

O site clonado exibirá as mesmas interfaces durante os vários estágios da autenticação de MFA e o usuário fornecerá suas informações corretas. O objetivo é recuperar o cookie de sessão aprovado após autenticação bem -sucedida e usá -lo para fazer login.

Esta técnica de ataque pode funcionar para todos os tipos de autenticação multifator. É muito fácil de implementar, pois existem estruturas que facilitam a configuração do proxy.

Para proteger contra isso, a conscientização do usuário é crucial. Um penteste de engenharia social pode servir a esse propósito. Além disso, pode valer a pena considerar regras de acesso condicional (critérios de localização, dispositivo autorizado, etc.) ou mudar para a autenticação com um fator físico (uma chave USB, por exemplo), para sistemas muito críticos, pois um invasor não será capaz de recuperá -lo remotamente.

Ataques de phishing (vising)

Vishing é uma variante de phishing. Envolve um invasor chamando um alvo com o objetivo de fazê -los executar uma ação: divulgue informações confidenciais, clique em um link, baixe um anexo, etc.

Para conseguir isso, o atacante criará um “crível” História, que será ainda mais crível se ele/ela conseguir falsificar um número de telefone.

Por exemplo, vamos’s Take um cenário de vinglos que realizamos para ignorar a autenticação multifator durante um Penest:

- No contexto dos testes de caixa preta (sem informações anteriores), após um reconhecimento e a identificação de perfis de destino no LinkedIn, chamamos alguns contatos.

- O pretexto: sendo do departamento de TI, tivemos que “urgentemente” atualizar a VPN usada na empresa, devido a uma falha de segurança que “pode causar danos” Se não for feito rapidamente.

- O pedido (um tanto formalizado na forma de uma liminar) foi o seguinte: precisávamos “rapidamente” a senha e o segundo fator de “cada membro da equipe” (Nesse caso, um código enviado pelo SMS) para realizar esta atualização e, portanto, garantir a segurança de cada estação de trabalho.

- Embora a solicitação possa (e deva) aparecer “lunar” Para perfis técnicos ou indivíduos cientes dos ataques de engenharia social, usamos malícia para alcançar nossos fins. De fato, conseguimos conseguir o que queríamos confiar nas fontes psicológicas humanas naturais (urgência, sentimento de pertencer a um grupo, desejo de ajudar, medo, etc.), visando perfis não técnicos (em posições-chave) e aqueles que estão menos conscientes dos riscos na aparência (e na realidade).

MFA empurrar bombardeios ou ataques de spam

Para ignorar a autenticação 2FA, um invasor pode enviar spam no alvo com notificações push.

Este é o método que permitiu aos invasores comprometer a Cisco, Twilio e Uber entre maio e agosto de 2022. Conforme detalhado nos relatórios de incidentes da Cisco ou Twilio, os atacantes obtiveram as credenciais de um alvo’s Conta de email. Eles então conseguiram ignorar a autenticação multifator.

Esta técnica tira proveito do Fadiga Push ou Push Spam. De fato, como as notificações são muito frequentes, elas criam uma lassidão na pessoa alvo e, portanto, uma diminuição na atenção.

Como o MFA adaptável ajuda a mitigar ataques de força bruta

Antes dos serviços de nuvem pública, a infraestrutura de computação em larga escala era cara, hospedada no local e reservada para grandes empresas, governos e universidades. Agora, qualquer pessoa com cartão de crédito pode acessar uma oferta ilimitada de aplicativos em nuvem e poder de computação.

Embora a computação em nuvem ofereça muitos benefícios, sua acessibilidade também tornou os ataques de identidade direcionados a senhas muito mais populares. A frequência desses ataques aumentou acentuadamente nos últimos anos. À medida que mais serviços se movem online e o valor dos dados cresce, os ataques de identidade se tornarão ainda mais populares.

Como os hackers segmentam senhas?

Os hackers têm uma variedade de técnicas à sua disposição. Explorar vulnerabilidades em software ou enganar os usuários por meio de engenharia social são duas táticas comuns, mas ataques de força bruta estão ganhando terreno através do uso de bots automatizados. Um relatório recente de Akamai indica que “Mais de 40% das tentativas globais de login são maliciosas, graças a ataques de recheio de credenciais orientados a botas”. Isso aumenta a probabilidade de ataques que afetam sua organização.

Dois tipos de ataques de força bruta que segmentam as senhas ganharam recentemente:

Recheio de credenciais: Este ataque aproveita os usuários de compartilhamento de credenciais em várias contas. A maioria das pessoas teve credenciais de conta comprometidas como parte de uma violação de dados. Os invasores adquirem credenciais de uma violação do site e usam bots para inserir essas credenciais em uma variedade de sites, na esperança de que eles concedam acesso.

Pulverização de senha: Este ataque aproveita nossa tendência de confiar em senhas comuns, como “senha1” (que, de acordo com o site de verificação de senha Haveibeenpwned, apareceu em uma violação de dados acima de 2.3 milhões de vezes). Os atacantes usam um dicionário de senhas comumente usadas em várias contas diferentes, o que ajuda a evitar a detecção.

Depois que os atacantes encontram um login bem -sucedido, eles colhem dados sensíveis ou executam a próxima etapa de sua violação.

Como Okta pode mitigar ataques de identidade?

Dada a popularidade desses ataques, saber como evitá -los se tornou mais importante. Embora haja’Não é uma bala de prata para bloquear ataques de força bruta, aqui estão duas abordagens que podem ajudar:

Bloqueios de conta

Uma abordagem comum envolve travar os usuários de contas após várias tentativas de senha incorretas. Embora essa abordagem seja útil, ela ainda depende da autenticação de senha, apenas reduzindo um pouco a probabilidade de comprometer a conta. Os hackers também podem usar esse recurso para afetar sua disponibilidade de serviço, bloqueando usuários legítimos.

Autenticação multifatorial (MFA)

A autenticação multifatorial oferece uma maneira melhor de garantir o processo de login. Ao exigir que os usuários enviem mais de um fator de autenticação antes de obter acesso, ele mitiga os riscos inerentes ao uso de uma única senha e é uma defesa eficaz contra ataques automatizados.

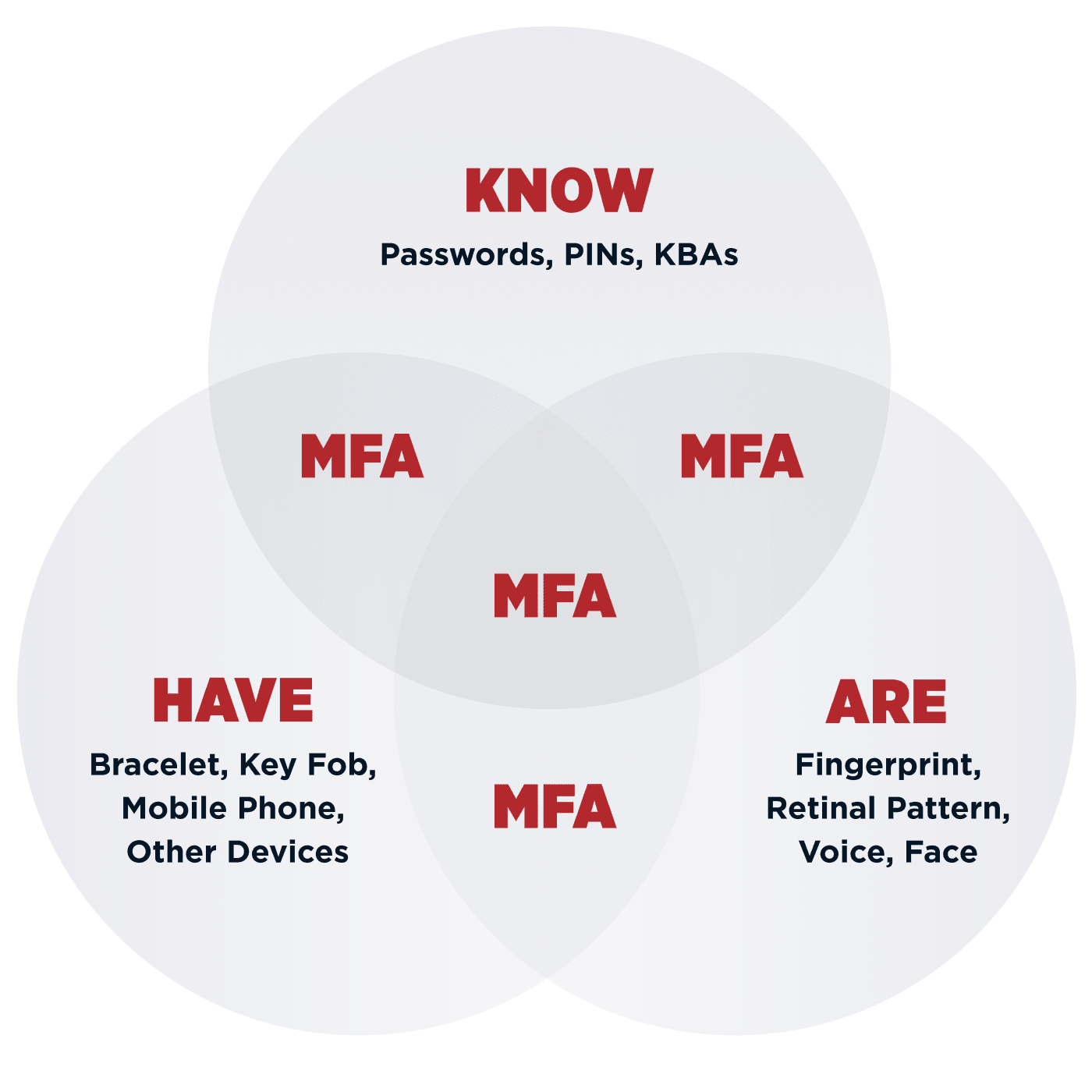

Esses fatores de autenticação normalmente se enquadram em uma das três categorias: conhecimento, posse e inereência.

Conhecimento. Um fator de conhecimento depende de algo que você sabe. As senhas são o exemplo mais óbvio, mas os números de identificação pessoal (pinos) e as respostas às perguntas de segurança também contam. Fatores de conhecimento devem ser lembrados, dando -lhes as mesmas fraquezas que as senhas. As pessoas deliberadamente usam pinos que são facilmente lembrados e os compartilham em várias contas.

Fatores de conhecimento também são frequentemente encontrados em domínio público. Você pode usar facilmente mídias sociais ou registros públicos para descobrir respostas para perguntas típicas de segurança, como uma pessoa’s Primeira escola ou mãe’Nome de solteira.

Posse. Esse fator é algo que você deve levar fisicamente durante o processo de login. É uma defesa eficaz contra ataques de senha automatizada, porque um intruso precisaria do dispositivo físico para acesso. A indústria bancária combinou fatores de conhecimento e posse por anos na forma de pinos e cartões ATM. Outros fatores de posse incluem tokens u2f, códigos únicos (OTP) e tecnologias de notificação de push como o aplicativo Okta Verify.

Embora os fatores de posse melhorem a segurança da autenticação, eles também podem ser perdidos ou roubados. Nesse caso, um invasor pode comprometer o usuário’s conta e trave -os.

Inerência. Um fator de inereência usa características exclusivas para cada indivíduo. Identificadores biométricos, como impressões digitais, varreduras de retina e reconhecimento facial se enquadram nesta categoria. Exigindo que os usuários enviem essas informações exclusivas durante o processo de login oferece uma defesa eficaz contra ataques de força bruta.

Assim como fatores de conhecimento, a inereência tem uma desvantagem em potencial porque informações biométricas podem ser encontradas em domínio público. Deixamos nossas impressões digitais em todas as superfícies que tocamos, e nossos rostos estão em imagens nas mídias sociais. Embora fosse necessário um hacker muito mais determinado para reunir essas informações e usá -las para se passar por um usuário durante a autenticação, os fatores biométricos ainda não são absolutamente à prova de balas.

Isto’é vital considerar quais fatores de verificação de MFA são adequados para sua organização quando você usa o MFA. Cada um tem seus próprios prós e contras. A segurança é crítica, mas há outros problemas a se lembrar. Isso inclui o impacto de um método de verificação na experiência do usuário e a sobrecarga envolvida no gerenciamento. Algumas tecnologias de verificação são mais fáceis de aplicar do que outras e oferecem uma melhor experiência do usuário, mas não fornecem o mesmo nível de segurança que implantações complexas de MFA.

Por exemplo, é mais fácil gerenciar uma senha ou solução baseada em pinos do que em emitir cada usuário com um token de hardware. A entrada simples de pinos também é mais conveniente para os usuários do que carregar um dispositivo físico com eles. Por outro lado, apenas um fator baseado no conhecimento não oferece o mesmo nível de garantia que um fator de posse.

Também há outros problemas a serem considerados, como a acessibilidade da tecnologia envolvida. Por exemplo, o uso de determinados dispositivos ou aplicativos para smartphone para implantar o MFA nem sempre é viável em todos os cenários. Os smartphones estão menos disponíveis em algumas regiões do que outras, e não seriam um dispositivo de autenticação prático para usuários em todos os mercados.

Autenticação multifatorial adaptável (AMFA)

Em alguns casos, você pode apenas implementar o MFA quando precisar de um nível mais alto de garantia. Compreender o contexto do usuário, dispositivo e rede pode ajudar as organizações a aplicar o nível certo de autenticação para o risco envolvido. Um banco pode permitir que os clientes acessem aplicativos com uma única senha, mas solicite envios de OTP para aprovar transferências de dinheiro. As organizações podem permitir que os funcionários faça login usando senhas na rede da empresa, exigindo um token de hardware para fazer login em um local não verificado.

A autenticação adaptativa de vários fatores aplica esse contexto para ajudar as organizações a se defender contra ataques de força bruta sem comprometer a usabilidade. AMFA estende o processo de login com controles de segurança adicionais além da validação de senha apenas. Ele valida o contexto de solicitação examinando geolocalização, reputação de IP, dispositivo e comportamentos de login. Com base nesse contexto, pode solicitar aos usuários que enviem um fator de verificação adicional. Esses fatores podem incluir algo que o usuário possui, como um token de segurança ou algo exclusivo para o usuário, como uma impressão digital.

Ajustando suas políticas de segurança com a AMFA, você pode dar aos clientes um equilíbrio eficaz de usabilidade e segurança. Em vez de confiar em políticas gerais que frustram os usuários, você pode basear o processo de login (negar, MFA ou permitir) diretamente no risco associado.

Okta usou a AMFA como base para várias estratégias de prevenção específicas que os clientes podem empregar para atender às suas necessidades de negócios. Esses incluem:

- Implementando o MFA para funcionários e parceiros. Isso mitiga o risco de compromisso de conta devido a ataques de senha. Como Okta é capaz de implementar o MFA no topo da autenticação federada, você também pode estender o MFA aos parceiros, independentemente de qual solução de identidade eles atualmente usam.

- Lista negra Redes maliciosas e agentes de usuário malformados/desconhecidos reduz as tentativas de login de locais inesperados e solicitações que contêm agentes suspeitos de cabeçalho.

- Os endereços IP suspeitos limitados por taxa reduzem a atividade suspeita, isolando e bloqueando endereços IP que têm uma baixa taxa de sucesso de login.

- Negar as tentativas de login e bloquear os usuários com base no comportamento complementa a lista negra usando o contexto para identificar comportamentos suspeitos. Um exemplo envolveria o bloqueio de tentativas de acesso do Brasil para um funcionário do grupo dos EUA.

Você pode até usar a AMFA para ficar sem senha. OKTA’S Recurso de sequenciamento de fatores (em breve) permite que você defina qualquer combinação de fortes fatores de autenticação. Por exemplo, você pode usar o Okta Verificar como o principal fator que permite aos usuários fazer login com um único toque em seu smartphone. Se a AMFA detectar um alto nível de risco associado à solicitação de login, poderá levar o usuário a enviar um segundo fator, como um token de hardware ou identificador biométrico.

Configurar a AMFA dessa maneira ajuda a evitar ataques de força bruta. Ele também fornece aos usuários uma experiência de autenticação sem atrito que lhes dá acesso fácil aos dados que eles precisam.

Interessado nessas opções? Entre em contato conosco para obter ajuda na implementação da estratégia certa para sua organização proteger seus usuários contra ataques de identidade. Você também pode aprender mais sobre o MFA adaptativo baixando nosso guia de implantação de autenticação multifatorial.

Para saber mais, visite -nos em:

O que é um ataque de força bruta e como você os evita?

Como o nome sugere, um ataque de força bruta envolve o uso de computadores para tentar violar sistemas de autenticação com tentativas de login de tentativa e erro rápidas e esmagadoras. Essa abordagem aproveita os vetores de ataque relativamente simples e o entendimento geral de que muitos usuários não’t Pratique boa higiene cibernética. Também envolve um pouco de sorte – atentando para atacar várias contas podem valer a pena se os números estiverem do lado do hacker.

As aquisições de contas por meio de métodos de força bruta podem não apenas ameaçar essa conta ou usuário, mas um horizonte expandido de sistemas interconectados. Alguns dos resultados esperados de um ataque de força bruta incluem:

- Site ou aquisição de aplicativos: No mínimo, a violação das credenciais do usuário pode resultar na perda de uma conta de administrador ou em alguma conta que possa fornecer ao hacker a capacidade de assumir um aplicativo ou site da Web para fins de colheita de dados ou desfigurar o site por razões políticas ou pessoais.

- Roubo de dados: Se o hacker tentar quebrar a autenticação em um arquivo local (geralmente criptografado), eles se afastam essencialmente com esses dados.

- Movimento do sistema lateral: Um dos resultados mais preocupantes de uma violação da conta é que o hacker pode usar as credenciais e os privilégios de acesso da conta para atacar outros sistemas. Por exemplo, o hacker pode usar uma conta comprometida para lançar um ataque de malware em um sistema de nuvem conectado.

- Phishing: Dependendo da conta, o hacker pode lançar ataques de phishing mais atraentes e perigosos por e -mail, bate -papo por vídeo ou SMS. Como a conta é uma conta legítima para a organização, ninguém seria o mais sábio até que fosse tarde demais.

A verdade é que ataques de força bruta não estão’T generalizada, se por nenhum outro motivo senão os especialistas em segurança atenuaram suas superfícies de ataque relativamente bem. No entanto, eles servem como um tipo de hack de baixo nível que pode capturar até a empresa mais sofisticada de surpresa se eles não estão’t prestando atenção.

Observe que um ataque de força bruta pode revelar diferentes tipos de nomes, senhas ou dados de dados-ou dados ocultos em arquivos protegidos por senha usando criptografia.

Quais são os diferentes tipos de ataques de força bruta?

Embora as táticas de um ataque de força bruta sejam relativamente diretas, sempre há abordagens diferentes que os hackers podem adotar para torná -los mais eficazes. Essas diferentes abordagens podem melhorar a taxa de vitória de seus ataques em geral ou contra alvos específicos.

Alguns exemplos de ataques de força bruta incluem:

- Ataques simples: Na versão de baunilha de um ataque de força bruta, o hacker lança um algoritmo tentando combinações de senha o mais rápido possível. Estes são tipicamente ineficazes, se mesmo medidas e práticas básicas de segurança, estão em vigor. Eles podem falhar em qualquer interface de login onde ocorra a desaceleração (i.e., páginas da web que recarregam após cada tentativa). Isso pode ter mais efeito nos arquivos criptografados locais.

- Ataques de dicionário: Semelhante a um ataque de baunilha, com refinamento: em vez de tentar jogar combinações na interface de login, isso usa um dicionário de palavras comuns, frases e senhas de padrão ou uso usado. Portanto, esse ataque pode levar a um conjunto mais estreito de palavras que incluem palavras comuns de dicionário ou senhas como “senha” ou “123456”.

- Ataques híbridos: O hacker usa um dicionário base para iniciar seu ataque e depois se baseia em permutações de frases naquele dicionário com métodos expandidos de força bruta.

- Ataques de força bruta reversa: Também conhecido em alguns aplicativos como pulverização de senha, o ataque tenta usar um conjunto padrão de permutações de senha (em um login da web ou autenticação de arquivo local) em vários arquivos ou sistemas.

- Recheio de credenciais: Este método aproveita o fato de muitas pessoas reutilizarem credenciais em vários sites e arquivos. O hacker, um que hackeou uma conta ou arquivo, tentará “coisa” Essas credenciais em vários sites de comércio eletrônico, bancos e redes sociais para obter acesso a outras contas.

Essa forma de ataque é mais antiga que os ataques mais modernos, mas ainda tem compra no campo de hackers e segurança, porque sempre há pessoas que não seguem boas práticas de segurança cibernética.

Os ataques de força bruta podem quebrar a criptografia?

A resposta curta é que atualmente não existe sistema que possa quebrar com segurança a criptografia avançada.

Um dos principais padrões de criptografia é o padrão de criptografia avançado (AES) publicado e mantido pelo Instituto Nacional de Padrões e Tecnologia (NIST). Os dois métodos de criptografia confiáveis sob o AES são AES-128 e AES-256, que usam uma chave de criptografia de 128 bits e chave de criptografia de 256 bits, respectivamente.

Isso significa que, em ambos os casos, levaria os computadores mais poderosos que temos mais tempo que o universo’s Era para força bruta através de dados criptografados da AES.

no entanto’é muito possível que um hacker possa atacar a força bruta um método de autenticação anexado a um arquivo criptografado com ataques de dicionário, dependendo das práticas do usuário que criou a senha para esse arquivo.

Quais são as práticas recomendadas para evitar ataques de força bruta?

A razão pela qual os ataques de força bruta ainda têm alguma longevidade é que as pessoas ainda usam boa higiene cibernética para simplificar e facilitar. Com alguma atenção às práticas recomendadas, muitas das armadilhas desses hacks podem ser evitadas.

Algumas práticas recomendadas incluem:

- Use a autenticação multifactor: Implantar o MFA para incluir biometria ou tokens de SMS/e-mail e senhas únicas podem eliminar efetivamente a ameaça de um ataque de força bruta. Mesmo que o hacker adivinhe a senha, eles não podem acessar o próprio sistema.

- Força aumentou o comprimento e a complexidade da senha: Uma organização pode exigir que os usuários empregem senhas longas e complexas para evitar ataques de dicionário. Isso significa mais de 8 a 10 caracteres, usando algumas letras, números e caracteres especiais, e proibindo o uso de palavras e frases comuns.

- Limite as tentativas de login: Os ataques de força bruta dependem de sistemas que permitem tentativas de acesso ilimitadas. Ao limitar as tentativas de um pequeno número e bloquear o sistema ou exigir um período de resfriamento, sua organização pode evitar alguns problemas significativos de ataques de força bruta.

- Requer atualizações regulares de senha: Os usuários devem alterar suas senhas pelo menos uma ou duas vezes por ano. Além disso, eles não seriam permitidos a reutilizar a mesma senha ao atualizar suas credenciais. Isso pode ajudar.

- Use Captcha: Exigir a verificação do captcha usando a correspondência de imagens ou a interação do usuário pode efetivamente acabar com ataques de força bruta contra senhas de baunilha.

Aproveite amanhã’S autenticação hoje e evite ataques de força bruta com 1kosmos

Com sistemas modernos, ameaças de força bruta não são’T tão perigoso quanto costumava ser. No entanto, muitas empresas ainda, até hoje, não’t restringir comportamentos de senha, don’t implemento MFA e Don’t Modernize sua infraestrutura de autenticação para novos dispositivos móveis.

1kosmos combina MFA, blockchain seguro e prova de identidade para fornecer uma plataforma forte e descentralizada de autenticação e gerenciamento de identidade. Com autenticação sem senha e biometria avançada, sua empresa não’É preciso se preocupar com a ameaça de ataques diretos contra usuários ou suas senhas.

Com 1kosmos, você obtém os seguintes recursos:

- Autenticação baseada em identidade: Empurramos biometria e autenticação para um novo “quem é você” paradigma. O BlockID usa biometria para identificar indivíduos, não dispositivos, por meio de triangulação de credenciais e verificação de identidade.

- Arquitetura nativa em nuvem: Arquitetura em nuvem flexível e escalável simplifica a criação de aplicativos usando nossa API e SDK padrão.

- Prova de identidade: BlockId verifica a identidade em qualquer lugar, a qualquer hora e em qualquer dispositivo com mais de 99% de precisão.

- Privacidade por design: Incorporar a privacidade no design de nosso ecossistema é um princípio central de 1kosmos. Protegamos informações pessoalmente identificáveis em uma arquitetura de identidade distribuída, e os dados criptografados são acessíveis apenas pelo usuário.

- Blockchain privado e com permissão: 1kosmos protege informações de identificação pessoal em um blockchain privado e com permissão, criptografa identidades digitais e só é acessível pelo usuário. As propriedades distribuídas garantem que nenhum banco de dados viole ou honeypots para os hackers segmentam.

- Interoperabilidade: O BlockID pode prontamente se integrar à infraestrutura existente por meio de mais de 50 integrações prontas para uso ou via API/SDK.

Para ver como você pode responder aos desafios modernos de autenticação, leia mais sobre 1kosmos e como ir além das soluções sem senha.

Quero aprender mais? Vamos ajudar!

Entre em contato hoje para agendar uma reunião com nossos especialistas ou para obter uma demonstração personalizada para ver como fácil acesso sem senha para trabalhadores, clientes e cidadãos pode ser.

O que é um ataque de força bruta?

Um ataque de força bruta é uma tática de tentativa e erro usada por hackers para quebrar credenciais de login, chaves de criptografia e URLs ocultos.

Conforme implícito em seu nome, ataques de força bruta usam técnicas de força bruta na forma de inúmeras tentativas de login de obter acesso não autorizado a contas privadas, arquivos sensíveis, organizações’ Redes e outros recursos online protegidos por senha. Isso é conseguido empregando bots que tentam continuamente diferentes combinações de nomes de usuário e senhas para dividir em contas.

Apesar de estar existente há décadas e ser relativamente simples, os ataques de força bruta permanecem bastante populares e ainda são comumente usados por hackers devido à sua eficácia. De fato, pelo menos 80% de hoje’S violações envolvem ataques de força bruta ou o uso de credenciais perdidas ou roubadas. 1 Isso não deve surpreender, já que há mais de 15 bilhões de credenciais comprometidas atualmente em circulação nos fóruns da Web Dark que os hackers podem acessar facilmente. 2

Por que você deveria se importar?

Uma vez que os atacantes da força bruta invadem uma conta, eles podem:

- Colete e monitore a atividade do usuário.

- Exponha os usuários ao roubo de identidade roubando dados pessoais sensíveis, como impostos, conta bancária e informações médicas.

- Infectar um site com malware que será instalado nos visitantes’ dispositivos (e.g., sequestrando um dispositivo para fazer parte de uma botnet).

- Coloque os anúncios de spam em um site que paga o invasor por clique ou infectar visitantes do site com spyware para coletar dados pessoais para serem vendidos sem consentimento.

- Causar danos à reputação, vandalizando um site com conteúdo desagradável.

Cinco tipos de ataques de força bruta

Existem vários tipos diferentes de ataques de força bruta, todos os quais podem ser usados para obter acesso não autorizado a recursos on -line.

Ataques de força bruta simples – Os atacantes tentam adivinhar um usuário’s senha inteiramente por conta própria, sem usar nenhum programa de software para fazer isso. Esses ataques funcionam quando implementados contra usuários com senhas fracas que são fáceis de adivinhar, como “senha”, “1234567890”, ou “Qwerty”.

Ataques de dicionário – estas são a forma mais básica de ataques de força bruta. Um invasor testa o maior número possível de senhas contra um nome de usuário direcionado. Esse gênero de ataques de força bruta é referido como “Ataques de dicionário” Como os invasores passam por dicionários durante as senhas de teste, geralmente modificando palavras para incluir números e caracteres especiais.

Ataques de força bruta híbrida – Essa estratégia de ataque geralmente usa uma combinação de ataques de força bruta simples e ataques de dicionário. Os invasores usam as palavras e frases logicamente adivinhadas emparelhadas com diferentes combinações de letras e personagens para quebrar uma conta. Exemplos de senhas usadas neste tipo de ataque incluem combinações populares como “Houston123!” ou “Bailey2022”.

Ataques de força bruta reversa – Com ataques de força bruta reversa, o invasor já conhece uma senha existente. Eles então trabalham ao contrário, testando milhões de nomes de usuário contra essa senha para encontrar um conjunto de credenciais correspondentes. Em muitos casos, os hackers usam senhas que resultaram de uma violação e são facilmente acessíveis online.

Recheio de credenciais – Também conhecido como “Reciclagem de credenciais”, O recheio de credenciais é outro gênero de ataques de força bruta nos quais o invasor testa combinações de nome de usuário e senha que foram vazadas ou roubadas da Web Dark e outros sites. Essa técnica trabalha para ataques contra usuários que reutilizaram suas credenciais de login em várias contas online.

O enigma da senha

Senhas apresentam deficiências inerentes à usabilidade. Embora as senhas curtas e simples sejam fáceis de lembrar, elas também são fracas e fáceis para os invasores de força bruta racharem. Por outro lado, ao criar senhas longas e complexas e alterá -las frequentemente pode aumentar significativamente a segurança, é difícil lembrar e geralmente aumenta a probabilidade de usuários voltarem a reutilizar as mesmas senhas em vários sites, armazenando -os de maneiras inseguras e falhar em atualizá -las com frequência.

Com a pessoa comum usando 191 serviços que exigem senhas ou outras credenciais, 3 pessoas têm muito mais senhas para acompanhar do que nunca. Além disso, como muitos 70% das pessoas usam os mesmos nomes de usuário e senhas em sites. 4 Isso cria um alvo fácil para os criminosos e, se as credenciais forem comprometidas por meio de ataques de phishing ou força bruta em um site, os hackers também podem experimentar o mesmo nome de usuário e combinações de senha em outros sites.

Além disso, o tempo que leva para um ataque de força bruta para quebrar uma senha é um fator de complexidade de senha e o hacker’s Horain Power de potência, e pode variar de apenas alguns segundos a anos. Programas de computador de ataque de força bruta comum podem verificar até um bilhão de senhas por segundo. 5 Em outras palavras, mesmo que um ataque de força bruta possa levar anos para quebrar uma senha complexa que você criou, você ainda pode estar em risco, dependendo de quão incansavelmente persistente o ataque é.

Combatendo proativamente ataques de força bruta

Se a história for um indicador, ataques de força bruta estão aqui para ficar e provavelmente continuará a proliferar. Felizmente, a autenticação multifatorial (MFA) e a autenticação sem senha são duas maneiras altamente eficazes de mitigar seus riscos associados.

Abaixo estão três “bom”, “melhorar”, e “melhor” Práticas de segurança que organizações e indivíduos podem implementar para diminuir a probabilidade de ser vítima de um ataque de força bruta.

Bom – fortalecendo a segurança de senha

Usando senhas fortes que são praticamente impossíveis de adivinhar são a maneira mais fácil (embora mais fraca) de se defender contra ataques de força bruta. As práticas recomendadas ao criar novas senhas incluem:

- Usando senhas longas que têm pelo menos 15 caracteres de comprimento.

- Criação de senhas complexas que incluem seqüências aleatórias de caracteres em vez de palavras comuns.

- Incluindo combinações de números, símbolos e letras maiúsculas e minúsculas em senhas.

- Nunca usando as mesmas senhas em vários sites.

- Usando gerentes de senha que geram automaticamente senhas fortes que os usuários não’Não tenho que lembrar.

As organizações devem proteger as senhas no back -end Através das seguintes práticas de segurança:

- Usando as maiores taxas de criptografia possível, como criptografia de 256 bits para senhas, antes de serem armazenadas.

- Salgando senhas antes de hashing. Salga é a prática de adicionar caracteres adicionais aleatórios às senhas antes de serem hashed.

- Limitando as tentativas de login para que os atacantes da Força Bruta sejam frustrados de tentar repetidamente fazer login depois de testar apenas algumas combinações de nome de usuário e de senha sem sucesso.

- O uso do Captcha pode impedir que programas de software de ataque de força bruta que não possam verificar uma caixa ou selecionar quais imagens fora de um conjunto contêm um determinado objeto de verificar manualmente sua legitimidade.

Melhor-autenticação de vários fatores

Exigir autenticação multifatorial (MFA) evita violações que resultam de ataques de força bruta e credenciais comprometidas, adicionando uma camada adicional de segurança. Como o nome indica, o MFA usa dois ou mais fatores (também conhecidos como “credenciais”) na autenticação de um usuário. Esses fatores devem vir de pelo menos duas das três categorias:

- Algo que você sabe -As senhas, pinos ou padrões que geralmente compõem o primeiro fator de autenticação são baseados no conhecimento e podem consistir em questões de desafio, como “Qual é sua mãe’Nome de solteira?”.

- Algo que você tem – Fatores de autenticação nesta categoria Verifique se você está na posse de uma coisa específica. Exemplos incluem receber uma notificação de push ou uma mensagem de texto em seu telefone celular ou inserir seu cartão de débito em uma máquina ATM.

- Algo que você é ou faz – Essa categoria de MFA geralmente se refere à biometria, com os métodos de verificação mais comuns sendo uma varredura de impressão digital, reconhecimento facial ou reconhecimento de voz.

Quando um usuário é autenticado usando fatores de pelo menos duas dessas categorias, um nível de confiança muito mais alto pode ser associado a esse usuário. Como resultado, não importa como um hacker obtenha acesso a um usuário’s credenciais – seja através de um ataque de força bruta ou outros meios – a MFA tornará essas credenciais inúteis. Isso ocorre porque o hacker não poderá concluir as verificações necessárias adicionais – seja uma notificação de push ou uma varredura de reconhecimento facial – no usuário real’s específico (i.e., o dispositivo de confiança para deixá -los entrar.