Resumo

1. Os aplicativos de mensagens criptografadas protegem a privacidade de possíveis hackers.

2. A criptografia garante que apenas o remetente e o destinatário possam ver as mensagens.

3. Aplicativos como mensagens de criptografias de arame e sinal por design.

4. As chamadas criptografadas têm sido uma próxima etapa natural para a segurança da comunicação.

5. Desenvolver tecnologia para chamadas de voz criptografada se mostrou difícil.

6. Ambas as partes precisam estar usando o mesmo sistema para criptografia de ponta a ponta.

7. Protocolos de criptografia de fornecimento aberto permitiriam comunicação segura em diferentes plataformas.

8. Evite usar redes Wi-Fi não garantidas para transmitir informações pessoais.

9. Evite armazenar dados confidenciais em dispositivos móveis e aplicativos de mensagens.

10. Use o software de segurança como último recurso para proteção adicional.

Perguntas e respostas

1. Como os aplicativos de mensagens criptografados protegem a privacidade?

Os aplicativos de mensagens criptografadas protegem a privacidade, garantindo que apenas o remetente e o destinatário possam ver as mensagens. Isso significa que as mensagens não podem ser decodificadas ou desenroladas por pessoas de fora ou pelo fabricante do aplicativo.

2. Quais aplicativos criptografarão mensagens por design?

Aplicativos como mensagens de criptografia de fio e sinal por design, fornecendo criptografia automática para todas as comunicações.

3. Quais são os desafios no desenvolvimento de chamadas de voz criptografadas?

O desenvolvimento de chamadas de voz criptografada é desafiador devido às complexidades das chamadas baseadas na Internet e à confiabilidade das conexões, especialmente para chamadas de dados celulares baseadas em dados.

4. Por que todas as chamadas e textos não são garantidos pela criptografia?

A adoção da criptografia para chamadas e textos é desacelerada pelo requisito de ambas as partes usarem o mesmo sistema para criptografia de ponta a ponta. Pode ser difícil convencer todos a mudar para um aplicativo ou plataforma específica.

5. Como os desenvolvedores podem ativar a comunicação segura em diferentes plataformas?

Os desenvolvedores podem permitir a comunicação segura em diferentes plataformas, com produtos de criptografia de fonte totalmente aberta e implementando os mesmos protocolos de criptografia de ponta a ponta para todos os aplicativos.

6. Como os indivíduos podem manter suas comunicações privadas seguras?

Para manter as comunicações privadas seguras, os indivíduos devem evitar o uso de redes Wi-Fi arriscadas, manter dados confidenciais de dispositivos móveis e aplicativos de mensagens e considerar o uso de software de segurança como último recurso.

7. Por que as redes Wi-Fi não garantidas devem ser evitadas?

Redes Wi-Fi não garantidas são alvos fáceis para os hackers obterem acesso a dispositivos pessoais e interceptar dados transmitidos. É importante evitar o envio de informações pessoais sobre redes abertas.

8. Por que é recomendável manter dados confidenciais fora de dispositivos móveis e aplicativos de mensagens?

Manter dados confidenciais fora de dispositivos móveis e aplicativos de mensagens reduz o risco de roubo de dados em caso de perda de dispositivo, roubo ou compromisso físico. É uma medida proativa para melhorar a segurança dos dados.

9. Quando o software de segurança deve ser usado?

O software de segurança deve ser usado como último recurso para proteção adicional. Pode atuar como uma camada adicional de defesa contra possíveis ameaças e vulnerabilidades.

O que é criptografia

Se você esquecer sua senha, poderá recuperá-la emitindo com segurança um código de entrada único (mesmo em um ambiente remoto). Além disso, mesmo que ocorra um disco rígido ou falha do sistema operacional, os administradores podem executar a recuperação com segurança usando ferramentas dedicadas. A ferramenta de gerenciamento garante que as informações de recuperação de cada computador (cliente) necessárias para a recuperação sejam coletadas antes do início da criptografia, o que torna a implantação e operação do administrador mais confiáveis e fáceis. .

Nós’As mensagens criptografadas dominaram, assim como as chamadas criptografadas a seguir?

Nós’Todos ouviram os nomes antes – whatsapp, viber, telegrama, arame, sinal, allo … com tantos ataques cibernéticos nas notícias recentemente, as pessoas começaram a confiar em aplicativos de mensagens criptografadas para proteger sua privacidade de possíveis hackers. Esses serviços garantem conexões de ponta a ponta usando táticas e níveis variados de criptografia-você pode se encontrar questionando o que isso significa. Como você criptografa suas mensagens? Alguém pode fazer isso? O que está sendo protegido quando você usa um sistema de mensagens criptografado? Se as mensagens criptografadas são tão ótimas, por que não é’T Todos usando mensagens criptografadas? Com certeza poderia acabar com todos os hacks de telefones e vazamentos de informações do governo … aqui’é o que você deve saber sobre criptografia e encontre as respostas para todas as suas perguntas.

Quando as pessoas criptografarem suas comunicações, significa que apenas o remetente e o destinatário podem se ver’s mensagens. Embora a mensagem esteja em trânsito, ela não pode ser decodificada ou desvendada por pessoas de fora ou pelo fabricante do aplicativo, o que permite privacidade e segurança. Alguns aplicativos fazem isso protegendo mensagens individuais enviadas para e para o dispositivo, outras têm criptografia incorporada e outros oferecem um “segredo” modo que pode ser ligado e desligado. Certos aplicativos, nomeadamente fio e sinalizando, criptografar mensagens por design. Ao instalar e assinar o aplicativo, todas as comunicações são automaticamente criptografadas.

As pessoas usam a criptografia para todos os tipos de comunicação-por um longo tempo, esses aplicativos só podem oferecer criptografia para bate-papo baseado em texto, mas a introdução de chamadas criptografadas tem sido natural a próxima etapa e a camada de proteção em hoje’s mundo digital. As chamadas criptografadas seriam altamente valiosas, com a capacidade de frustrar qualquer bisbilhotar. No entanto, o desenvolvimento da tecnologia para criar essa proteção para chamadas de voz se mostrou difícil para os programadores.

Um dos principais desafios que os desenvolvedores enfrentam é dominar as chamadas baseadas na Internet, que ainda não são a maneira mais confiável de se comunicar. As conexões Wi-Fi ou Ethernet são as mais estáveis, mas muitas pessoas ainda usam dados celulares para fazer chamadas de VoIP (ou Voice Over Internet). Em 2014, Signal, uma das muitas plataformas que oferecem comunicação criptografada, começou a oferecer chamadas criptografadas, apesar das complicações com chamadas e confiabilidade da conexão, assim como o fio. Quando o WhatsApp introduziu chamadas criptografadas e bate -papo por vídeo para seus um bilhão de usuários em 2016, outros aplicativos de mensagens seguros finalmente começaram a acelerar o ritmo e desenvolver serviços de chamada seguros de seus próprios.

Então, agora que ambos os serviços de mensagens de texto criptografadas e serviços de chamada criptografados foram desenvolvidos, parece que todas as nossas chamadas e textos devem ser protegidas por criptografia, sem perguntas feitas. No entanto, existem muitos fatores que diminuem a adoção entre usuários em potencial, uma das principais razões é que ambas as partes devem estar usando o mesmo sistema para a criptografia de ponta a ponta para funcionar. Pense dessa maneira – você pode encontrar um aplicativo que você gosta de usar, mas pode ser difícil convencer todos os seus amigos e familiares a seguir as etapas para baixar e usar o novo aplicativo regularmente. Todo mundo tem suas preferências, e fazer com que todos em sua vida estejam na mesma página podem ser difíceis. Agora, expanda isso para todos em suas vidas – e assim por diante, e assim por diante.

A resolução para esse problema em particular seria totalmente de código aberto esses produtos de criptografia, para que as pessoas possam se comunicar com segurança em diferentes interfaces e aplicações. Os desenvolvedores podem implementar isso, fazendo com que todos os protocolos de criptografia de ponta a ponta, para que pudessem falar entre si. Enquanto algumas pequenas empresas adotaram a rede de telphony segura aberta, ou “OTSN,” Muitos dos nomes maiores da criptografia – como Skype, Google e Apple – decidiram enfrentar o mundo da comunicação segura por conta própria e renunciar a um fornecimento aberto (para grande desgosto de pessoas que precisam de segurança total e total). As possíveis falhas de segurança com código de código aberto podem ser motivo suficiente para essas empresas maiores privatizarem suas comunicações, o que derrota todo o propósito. Até que os desenvolvedores encontrem a solução certa, o que’é a melhor maneira de manter suas comunicações privadas seguras?

- Evite Wi-Fi arriscado. Vestir’T confie em redes Wi-Fi não garantidas ao enviar informações pessoais. Enquanto ele’é ótimo em teoria de que o Wi-Fi está quase sempre disponível, essas redes não garantidas são um alvo fácil para os hackers obter acesso a centenas de dispositivos pessoais. Se você enviar informações pessoais sobre uma rede aberta, você não’sabia quem poderia estar espionando seu dispositivo – ou quem pode estar compartilhando seus dados.

- Mantenha seus segredos para si mesmo. Geralmente, isso’É uma boa ideia manter quaisquer dados super sensíveis fora de dispositivos móveis e aplicativos de mensagens. Além de não saber quem pode estar espionando seu telefone, os dispositivos podem se perder ou roubar e fisicamente quebrados. Existem muitas maneiras pelas quais seus dados podem ser roubados de um telefone, mas se você nunca o mantiver lá em primeiro lugar, você’é muito mais provável de mantê -lo seguro.

- O software de segurança percorre um longo caminho. Eu recomendo confiar em um software de segurança para ter as costas como último recurso. McAfee Mobile Security, que é gratuito para Android e iOS, irá avisar se você’estou prestes a se conectar a uma rede Wi-Fi não garantida. Dessa forma, você’Serei mais cauteloso se você estiver prestes a enviar alguma informação pessoal por seu telefone.

Procurando mais dicas e tendências de segurança móvel? Certifique -se de seguir @mcafee_home no Twitter e goste de nós no Facebook.

O que é criptografia?

Criptografia é a ciência da codificação e decodificação de mensagens secretas. Tudo começou como criptografia – os gregos antigos o usaram para proteger informações sensíveis que podem cair nas mãos de seus inimigos. Mais recentemente, os governos usaram criptografia para fins militares, mas hoje em dia o termo, se frequentemente usado em referência à segurança on -line.

A criptografia é importante porque permite que provedores de tecnologia, como proprietários de sites, convertem informações confidenciais, como número do seu cartão de crédito, senhas e outros detalhes financeiros, em um código que não pode ser lido por cibercriminosos ou outros terceiros não autorizados. Como usuário da Internet, você deve estar ciente quando a criptografia está sendo usada e quando não é, pois pode ajudar a proteger suas informações pessoais ao fazer transações sensíveis.

Então, quando você’Estar fazendo bancos on -line ou compras on -line ou se registrar em um site que requer suas informações pessoais, veja para ver que o endereço do site começa com “https:” em vez de apenas “http:” Como isso indica que este site está usando criptografia. Você também pode procurar o símbolo de bloqueio, pois isso é outra indicação de que o site oferece segurança aprimorada.

Além dos destinos de compras e bancos on -line, outros sites começaram a oferecer a opção de mudar para um seguro “https:” página. Facebook, Twitter e LinkedIn, por exemplo, agora oferecem criptografia, já que seus usuários estão compartilhando muito de suas informações pessoais. Lembre -se, no entanto, que nem todos os sites precisam desse tipo de segurança. Vestir’Não ficará alarmado se você estiver em um site de notícias, por exemplo, isso não’t oferece criptografia, pois você geralmente lê conteúdo nesses sites, mas não envia ou compartilhe detalhes pessoais.

Saber sobre criptografia e como ela pode protegê -lo é importante, lembre -se de seguir estas dicas para se proteger online:

- Procurar “https:” e o símbolo de bloqueio ao fazer transações sensíveis online

- Sempre tenha cuidado com a quantidade de informações pessoais que você compartilha online

- Se você usar sites de redes sociais, verifique suas configurações de privacidade para garantir que suas informações permaneçam privadas

- Use segurança abrangente que proteja sua identidade, dados e todos os seus dispositivos, como o serviço McAfee Livesafe ™

A criptografia pode parecer complicada, mas é apenas uma maneira de alta tecnologia de criar um código para proteger suas informações, assim como os gregos fizeram há muito tempo. Agora que você sabe o que é criptografia, esteja atento a sites seguros que podem aumentar sua segurança na Internet.

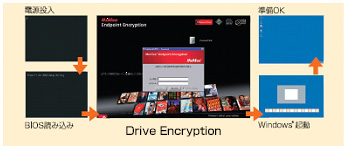

Endpoint: Trellix (anteriormente McAfee) Proteção de dados completa

Todos os dados em seu disco rígido são criptografados automaticamente. Todos os arquivos temporários e arquivos de backup na área do sistema são criptografados, e a forte segurança é sempre mantida.

Autenticação de usuário forte e fácil operabilidade

Uma autenticação de usuário exclusiva é executada antes do início do sistema operacional (as configurações de autenticação também podem ser feitas quando o economizador é restaurado). Depois que a autenticação é passada, o processo de criptografia/descriptografia de dados é processado automaticamente em segundo plano e você pode usar seu computador sem estar ciente de nenhuma operação especial.

alta performance

A degradação do desempenho devido à criptografia está em um nível que você não experimentará. Os usuários de PC podem usar PCs com a mesma usabilidade de antes. *Pode diferir um pouco, dependendo do ambiente do computador.

Função de recuperação segura e alta operação

Se você esquecer sua senha, poderá recuperá-la emitindo com segurança um código de entrada único (mesmo em um ambiente remoto). Além disso, mesmo que ocorra um disco rígido ou falha do sistema operacional, os administradores podem executar a recuperação com segurança usando ferramentas dedicadas. A ferramenta de gerenciamento garante que as informações de recuperação de cada computador (cliente) necessárias para a recuperação sejam coletadas antes do início da criptografia, o que torna a implantação e operação do administrador mais confiáveis e fáceis. .

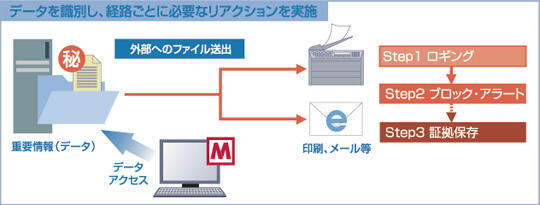

Principais recursos do Trellix (anteriormente McAfee) Prevenção de prevenção de dados terminal

- Detalhes das configurações de regra

- Controle de dispositivo padrão (Trellix (anteriormente McAfee) Controle de dispositivo)

- Gestão centralizada com EPO

- Prova de medidas de segurança

Criptografar automaticamente todos os dados

Defina as regras de reação para cada rota

■ Configurações de regra para cada rota de transmissão de arquivo

- midia removivel

- impressão

- Placa de webmail/aviso

- captura de tela

- Armador etc.

■ Reações

- exploração madeireira

- bloquear

- アラート

- preservação de evidências

Controle de dispositivo padrão (Trellix (anteriormente McAfee) Controle de dispositivo)

- Controle dispositivos removíveis, como memória USB, CD/DVD, etc.

Gestão centralizada com EPO

- A plataforma de gerenciamento integrada da McAfee “Trellix (anteriormente McAfee) Epolicy Orchestrator (EPO)” gerencia centralmente políticas de segurança (Configurações) e logs.

Prova de medidas de segurança

Para atender a várias diretrizes de segurança e solicitações de parceiros de negócios para contramedidas de vazamento de informações, também é um requisito importante hoje em dia para “provar que as medidas de segurança foram tomadas.”Ao usar a ferramenta de gerenciamento, você pode entender claramente o status de instalação e o status de contramedida de criptografia para cada computador e também pode responder a requisitos de conformidade, como coleta de logs e relatórios.

Trellix (anteriormente McAfee) Prevenção de prevenção de dados terminal é uma solução de segurança que impede o vazamento de informações importantes (informações confidenciais, informações pessoais etc.) de dentro de uma organização através de várias rotas de saída.

Ao identificar automaticamente o tipo de arquivo de dados (informações confidenciais) com base na política e na definição de regras para cada rota de saída de transferência de dados de acordo com o tipo de arquivo identificado, informações importantes vazam para o exterior. Certamente impedir isso.

Blocks and Logs Informações Copiando através de pranchas de clipes e capturas de tela, bem como vazamentos de informações para várias rotas de transmissão, como mídia removível, impressão e email.

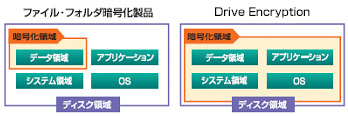

Trellix (anteriormente McAfee) Linha de Produto de Proteção de Dados Completa

- Trellix (anteriormente McAfee) Criptografia de unidade

- Trellix (anteriormente McAfee) Arquivo e proteção de mídia removível

- Trellix (anteriormente McAfee) Prevenção de prevenção de dados terminal

- Trellix (anteriormente McAfee) Controle de dispositivo

Trellix (anteriormente McAfee) Criptografia de unidade

Criptografar automaticamente todos os dados

Todos os dados em seu disco rígido são criptografados automaticamente. Todos os arquivos temporários e arquivos de backup na área do sistema são criptografados, e a forte segurança é sempre mantida.

Trellix (anteriormente McAfee) Arquivo e proteção de mídia removível

Criptografia automática ao exportar para mídia removível

Ao criptografar automaticamente os dados, ele impede de maneira confiável vazamentos de informações quando mídias removíveis são roubadas ou perdidas.

Criptografia ao salvar dados em uma pasta de rede especificada

Quando os dados são salvos em uma pasta compartilhada especificada, etc., é automaticamente criptografado e fortemente protegido.

Trellix (anteriormente McAfee) Prevenção de prevenção de dados terminal

Identificação automática de arquivos de dados

Ao identificar automaticamente o tipo de arquivo de dados (informações confidenciais) com base na política e na definição de regras para cada rota de saída de transferência de dados de acordo com o tipo de arquivo identificado, informações importantes vazam para o exterior. Certamente impedir isso.

Bloquear o vazamento de informações de várias rotas

Bloqueia o vazamento de informações para várias rotas de saída, como área de transferência, captura de tela, mídia removível, impressão, e -mail, etc., criptografa dados, logs, etc.

Trellix (anteriormente McAfee) Controle de dispositivo

Controle do dispositivo

Limite os dispositivos disponíveis.

(exemplo)

Somente a memória USB especificada pode ser lida e escrita, e outros dispositivos são controlados adequadamente (somente leitura ou recusa de conexão).

“Permissão (leitura/gravação)”: Empréstimo da empresa USB, dispositivos necessários para o trabalho, etc.

“Restrito (somente leitura)”: mídia como CD/DVD, etc.

“Proibido (Recuse a conectar)”: outros dispositivos não necessários para o trabalho, etc.

Especificação do dispositivo

A especificação flexível do dispositivo é possível usando parâmetros como ID do produto, ID do fornecedor e número de série USB (individual).

Controle da unidade de arquivo

Limita a exportação de arquivos que contêm as palavras -chave especificadas. Ele também registra a gravação de arquivo por arquivo para mídia removível.

Trellix (anteriormente McAfee) Epolicy Orchestrator (EPO) é uma plataforma de gerenciamento integrada para vários produtos de segurança da McAfee.

Ao gerenciar centralmente produtos Trellix (anteriormente McAfee), como antivírus, IPS host e controle de dispositivos, você pode instalar software, distribuir políticas, coletar logs e muito mais.

Características do EPO

Gerenciar várias funções de um único console

- Instalação forçada em computadores não instalados

- Distribuindo políticas de segurança para computadores clientes

- Compreendendo o status de segurança dos computadores clientes

Gerenciamento centralizado de toras e criação de vários relatórios

- Exibir vários relatórios de produtos graficamente no painel

gestão fácil

- O console baseado na Web permite o acesso usando um navegador

Produtos que podem ser gerenciados/coordenados com a EPO

Trellix (anteriormente McAfee) Criptografia de unidade

Trellix (anteriormente McAfee) Controle de dispositivo

Trellix (anteriormente McAfee) Arquivo e proteção de mídia removível

Trellix (anteriormente McAfee) Prevenção de prevenção de dados terminal

Nosso site usa cookies para aprimorar sua experiência de navegação e fornecer recursos adicionais.

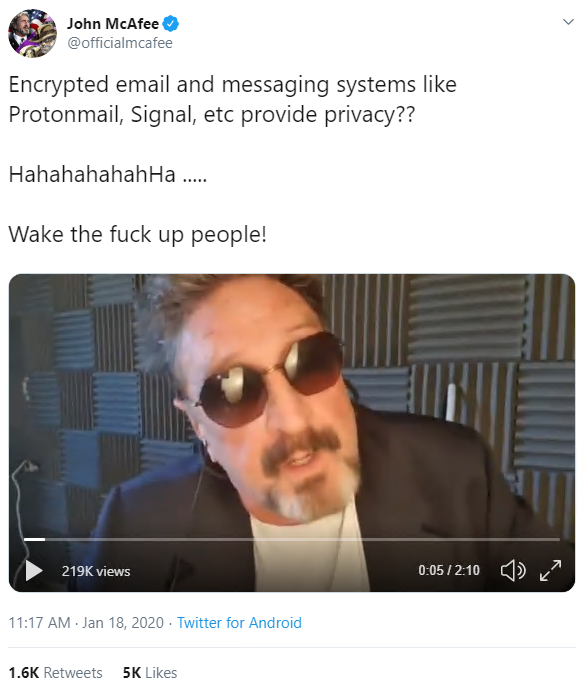

Protonmail descarta John McAfee’s ‘argumento sem sentido’ sobre criptografia

Comentário John McAfee – Infosec’O tio selvagem favorito-fez uma pausa em suas viagens globais e vários desentendimentos com a aplicação da lei no fim de semana passado para publicar um discurso contra a criptografia.

Em um vídeo divertido de dois minutos, publicado no Twitter, o pioneiro antivírus canalizou a paixão dos lutadores prematches da WWE ao descartar a criptografia como inútil.

McAfee argumentou que a privacidade prometida por email criptografada e sistemas de mensagens instantâneas como ProtonMail e Signal são ilusórios porque os governos são facilmente capazes de invadir o smartphone e outros dispositivos de extremidade.

O discurso foi postado ostensivamente por McAfee em resposta às críticas ao uso do Gmail como um sistema de e -mail – uma abordagem que ele defendeu em termos robustos.

“A criptografia foi projetada há 35 anos para impedir um ataque de homem no meio, o que significa que alguém entre sua transmissão e recibo,” McAfee disse. “Lá’não é mais homem no meio. Nós Don’não preciso deles!”

Ele continuou: “Seu porra do smartphone é o dispositivo de vigilância preferido por todos os governos no planeta porra.”

“Você sabe como é fácil plantar malware? Vá no pornhub. Se você’Estive no pornhub então alguém agora está ouvindo você. Tudo o que você precisa fazer é fazer um drive-by em um site e ele define o sinalizador de aplicativos não autorizado.

“[Depois] o primeiro clique [Então] agora você tem malware que está fazendo duas coisas: assistindo suas entradas antes de serem criptografadas e transmitindo -as e lendo as saídas depois de serem descriptografadas.”

Ele concluiu: “Criptografia é uma peça de merda inútil antiga tecnologia.”

McAfee continuou afirmando que ele usou o Gmail porque o Google é o “Última empresa” Isso requer uma intimação de um governo antes de entregar as informações do usuário.

Google’Os advogados permitem 30 dias para revisar essas solicitações e é por isso que, de acordo com McAfee, que ele muda seu e -mail a cada 15 dias.

O Daily Swig convidou o Protonmail para a resposta a McAfee’s diatribe – um convite que prontamente aceitou.

Um porta -voz do Protonmail disse: “John McAfee está fazendo um argumento sem sentido. Qualquer serviço que criptografa os dados é por definição mais seguro do que um que não’t.

“Isto’é verdade que, se um dispositivo estiver comprometido, os dados não criptografados armazenados nele estão em risco. Mas isso’é perfeitamente possível para os dispositivos serem protegidos e os dados armazenados neles serem criptografados da mesma maneira que os dados em nossos servidores foram criptografados.”

O porta -voz continuou: “E até o Sr. McAfee’O argumento sobre o Gmail esperando 30 dias para responder às intimações do governo dos EUA, Protonmail está sediado na Suíça, o que significa que não vestimos’t Responder a quaisquer intimações do governo dos EUA.”

Isso provavelmente traz a cuspida curta, mas agradável,. O próprio McAfee certamente já se mudou.

Depois de se afastar de várias críticas de seu argumento contra a criptografia – como por que ele’S Tão abaixado sobre criptografia, mas positivo sobre criptomoedas – McAfee está ocupado aplicando suas habilidades retóricas para promover sua putativa candidatura ao presidente dos EUA.

O homem de 74 anos tentou, sem sucesso.