O macOS raos randomiza o endereço MAC?

Extreme Office of the CTO Office of the CTO Publicado em 30 de abril de 2021

Como aleatorizar / private um endereço MAC em um MacBook (MacOS) e PC para desktop (Windows 11) que possui apenas uma conexão com Ethernet com fio

Eu tenho mudado todos os meus dispositivos para usar a randomização do MAC para as implicações positivas de privacidade. Consegui mudar facilmente meus dispositivos Android e iOS com o filme de alternância. Com o Android, é chamado de Mac randomizado e, para iOS, é chamado de endereço Wi-Fi privado. Eu também tentei ativar esse recurso no meu MacBook executando o MacOS Monterey e no meu PC para desktop do Windows 11. No entanto, para MacOS, não parece haver nenhuma opção para randomizar / private um endereço MAC. Meu PC para desktop do Windows 11 está conectado apenas através de uma conexão Ethernet com fio, no entanto, eu só consegui encontrar guias sobre como fazer isso para uma conexão Wi-Fi, não consigo encontrar nenhuma alternância para randomizar um Mac em uma conexão com fio para Windows 11. Minha pergunta é: é até possível randomizar / privado um endereço MAC para um MacBook executando o macOS e um PC de desktop do Windows 11 que possui apenas uma conexão Ethernet com fio? Quase toda a pesquisa que fiz apenas me deu guias para os dispositivos iOS, Android e Windows apenas no Wi-Fi. O melhor artigo que encontrei foi esse, mas não aborda uma conexão Ethernet com fio para o Windows 10/11 e a solução alternativa do macOS não persistirá de uma reinicialização que não é ideal.

Perguntado em 19 de abril de 2022 às 17:55

Sneakysike sneakysike

127 1 1 emblema de ouro 2 2 crachás de prata 7 7 crachás de bronze

O que diabos é o ponto de randomizar um endereço MAC em uma conexão com fio? A randomização é impedir que as conexões públicas desconhecidas e, portanto, não confiáveis de rastrear você. Não faz sentido, caso contrário, [e também deve ser desligado para conexões confiadas em wifi também].

19 de abril de 2022 às 18:06

Eu não sei ou me importo como você faria uma falsificação de Mac em uma caixa de maçã ou janelas, mas o hardware é definitivamente capaz disso. É trivial sob Linux.

19 de abril de 2022 às 19:00

Existem várias ferramentas que permitem que você faça isso (pelo menos no Windows).

19 de abril de 2022 às 19:10

@TetSujin Obrigado por me informar sobre isso. Eu não fazia ideia. Eu apenas assumi que seria benéfico em todos os dispositivos conectados e sem fio.

20 de abril de 2022 às 18:01

Não. O endereço MAC não atravessa as fronteiras; portanto, em uma conexão com fio, nunca sai do prédio. No Wi -Fi público, um Mac fixo pode ser usado para rastrear seus hábitos de conexão – você vai para a Starbucks todos os dias, ou às vezes é pret em vez. Em uma rede doméstica ou mesmo de negócios, isso não é um problema.

O macOS raos randomiza o endereço MAC?

Extreme Office of the CTO Office of the CTO Publicado em 30 de abril de 2021

À medida que a análise de dados evoluiu da bola de neve para a avalanche, as iniciativas de privacidade de dados estão de pé na lacuna entre indivíduos e as empresas que desejam aproveitar seus dados. Como sabemos, a Apple tem sido um forte defensor da privacidade o tempo todo (suas equipes de marketing dirão repetidamente), mas no iOS 14, elas quase levaram a um nível totalmente novo.

Randomização do MAC

Como muitos de vocês sabem, os endereços MAC são “queimados” de identificadores de chips de rádio que lhes dão o que deveria ser um endereço mundial único em todo o mundo. O chip usa o endereço MAC para comunicações de rede, que, na Wireless, são enviadas sobre o ar para todos ver. Devido a essa singularidade, o endereço MAC representou historicamente o próprio chip, o dispositivo com o chip instalado e o usuário que o carrega. Assim, os endereços MAC são um campo de batalha para privacidade de dados pessoais.

Há vários anos, o iOS e o Android apoiaram a randomização do MAC, que é uma maneira de alterar dinamicamente o endereço MAC usado para comunicações ao ar livre. Nas versões anteriores, o endereço MAC foi randomizado apenas durante o processo de descoberta do dispositivo, que é como os dispositivos digitalizam para aprender sobre redes próximas. Isso impediu a maioria dos tipos de rastreamento de dispositivo/usuário de usuários de transeuntes (ou desconectados). Mas uma vez que um dispositivo se conecta a uma rede, o dispositivo apenas e sempre usaria o endereço MAC “real”.

O que há de novo?

A razão para este artigo é que a Apple criou um susto do setor em seus primeiros lançamentos beta do iOS 14. Embora o lançamento final do iOS 14 tenha um comportamento de randomização menos agressivo do que os betas, o mundo da randomização do MAC está mudando, e os operadores de rede são sensatos em segui -lo.

No iOS 14, a Apple adiciona randomização do MAC para todas as conexões Wi-Fi, não apenas para digitalização. Para cada SSID exclusivo (rede sem fio), o dispositivo escolherá um novo endereço randomizado e usará esse endereço privado para a rede (durante o teste beta, esse endereço também foi randomizado a cada 24 horas). O recurso de endereçamento privado é ativado por padrão, mas pode ser desativado pelo usuário ou por meio de perfis de rede pressionados pelos administradores.

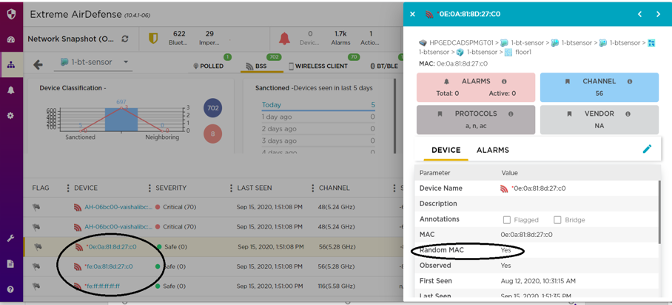

Figura 1: IOS 14 Endereço MAC privado

É inteiramente possível que a Apple planejasse legitimamente lançar um algoritmo de randomização agressivo e eles tenham sido discutidos pela borda pela indústria. No entanto, acho que é mais provável que eles desempenhem o papel de agente de mudança de uma maneira que apenas a Apple pode. Ao provocar o comportamento agressivo, eles chamaram a atenção de todos, e seu objetivo era influenciar a indústria a adotar paradigmas operacionais que não dependem tanto de endereços MAC. Mas, essa mudança levará tempo para os operadores de rede.

Apesar do fato de a Apple balançar o barco em

Resumo:

- Eu tenho mudado todos os meus dispositivos para usar a randomização do MAC por razões de privacidade, mas não consegui encontrar a opção de fazê -lo no meu MacBook executando macOS e Windows 11 PC com uma conexão Ethernet com fio.

- A randomização do MAC é usada principalmente para evitar o rastreamento em conexões Wi-Fi Públicas.

- Existem ferramentas disponíveis para falsificação de Mac nos dispositivos Apple e Windows.

- A randomização do endereço MAC é suportada em dispositivos iOS e Android para comunicações ao ar livre.

- No iOS 14, a Apple introduziu a randomização do MAC para todas as conexões Wi-Fi, não apenas durante a digitalização.

- O recurso de endereçamento privado no iOS 14 é ativado por padrão, mas pode ser desativado pelo usuário ou administradores.

- O comportamento agressivo da Apple nos lançamentos beta do iOS 14 aumentou a conscientização sobre a randomização do MAC e sua importância na privacidade de dados.

- A indústria está adotando lentamente os paradigmas operacionais que reduzem a dependência de endereços MAC.

Questões:

- Qual é o objetivo da randomização do MAC em uma conexão com fio?

- É possível falsificar o endereço MAC nos dispositivos Apple e Windows?

- Quais dispositivos suportam randomização do MAC?

- Que mudanças foram feitas para a randomização do MAC no iOS 14?

- O recurso de endereçamento privado pode ser desativado no iOS 14?

- Qual o papel da Apple na promoção da randomização do MAC?

A randomização do MAC em uma conexão com fio não é necessária, pois o endereço MAC não sai do edifício e não é usado para rastreamento como em conexões públicas de Wi-Fi. É usado principalmente por razões de privacidade em redes sem fio.

Sim, a falsificação de Mac é possível nos dispositivos Apple e Windows. Existem ferramentas disponíveis para executar esta tarefa.

Os dispositivos iOS e Android suportam a randomização do MAC para comunicações ao longo do ar.

No iOS 14, a randomização do MAC foi estendida a todas as conexões Wi-Fi, não apenas durante a digitalização. Cada SSID exclusivo terá um novo endereço MAC randomizado, e o recurso é ativado por padrão.

Sim, o recurso de endereçamento privado no iOS 14 pode ser desativado pelos usuários ou administradores por meio de perfis de rede.

O comportamento agressivo da Apple nos lançamentos beta do iOS 14 chamou a atenção para a importância da randomização do MAC. Eles pretendem influenciar a indústria para reduzir a dependência dos endereços MAC.

O macOS raos randomiza o endereço MAC?

Extreme Office of the CTO Office of the CTO Publicado em 30 de abril de 2021

Como aleatorizar / private um endereço MAC em um MacBook (MacOS) e PC para desktop (Windows 11) que possui apenas uma conexão com Ethernet com fio

EU’Estive mudando todos os meus dispositivos para usar a randomização do MAC para as implicações positivas de privacidade. EU’Consegui mudar facilmente meus dispositivos Android e iOS com o filme de alternância. Com Android’é chamado de Mac randomizado e para iOS’s chamado endereço de Wi-Fi privado. EU’Também tentei ativar esse recurso no meu MacBook executando o MacOS Monteray e no meu PC para desktop do Windows 11. No entanto, para MacOS, não’parece ser qualquer opção para randomizar / privado um endereço MAC. Meu PC para desktop do Windows 11 está conectado apenas através de uma conexão Ethernet com fio, no entanto, eu só consegui encontrar guias sobre como fazer isso para uma conexão Wi-Fi, posso’T Encontre qualquer alteração para aleatoriamente um Mac em uma conexão com fio para o Windows 11. Minha pergunta é: é até possível randomizar / privado um endereço MAC para um MacBook executando o macOS e um PC de desktop do Windows 11 que possui apenas uma conexão Ethernet com fio? Quase toda a pesquisa que fiz apenas me deu guias para os dispositivos iOS, Android e Windows apenas no Wi-Fi. O melhor artigo que encontrei foi este, mas não’t aborda uma conexão Ethernet com fio para o Windows 10/11 e a solução alternativa do macOS venceu’T persiste de uma reinicialização que não é’t ideal.

Perguntado em 19 de abril de 2022 às 17:55

Sneakysike sneakysike

127 1 1 emblema de ouro 2 2 crachás de prata 7 7 crachás de bronze

O que diabos é o ponto de randomizar um endereço MAC em uma conexão com fio? A randomização é impedir que as conexões públicas desconhecidas e, portanto, não confiáveis de rastrear você. Não faz sentido, caso contrário, [e também deve ser desligado para conexões confiadas em wifi também].

19 de abril de 2022 às 18:06

Eu não sei ou me importo como você faria uma falsificação de Mac em uma caixa de maçãs Orwindows, mas o hardware é definitivamente capaz de tjis. Seu trivial em Linux.

19 de abril de 2022 às 19:00

Existem várias ferramentas que permitem que você faça isso (pelo menos no Windows).

19 de abril de 2022 às 19:10

@TetSujin Obrigado por me informar sobre isso. Eu não fazia ideia. Eu apenas assumi que seria benéfico em todos os dispositivos conectados e sem fio.

20 de abril de 2022 às 18:01

Não. O endereço MAC não atravessa as fronteiras; portanto, em uma conexão com fio, nunca sai do prédio. No wifi público, um Mac fixo pode ser usado para rastrear seus hábitos de conexão – você vai para a Starbucks todos os dias, ou às vezes fica pret em vez. Em uma rede doméstica ou mesmo de negócios, isso não é um problema.

O macOS raos randomiza o endereço MAC?

Extreme Office of the CTO Office of the CTO Publicado em 30 de abril de 2021

À medida que a análise de dados evoluiu da bola de neve para a avalanche, as iniciativas de privacidade de dados estão de pé na lacuna entre indivíduos e as empresas que desejam aproveitar seus dados. Como sabemos, a Apple tem sido um forte defensor da privacidade o tempo todo (suas equipes de marketing dirão repetidamente), mas no iOS 14, elas quase levaram a um nível totalmente novo.

Randomização do MAC

Como muitos de vocês sabem, os endereços MAC são “queimado” Identificadores de chips de rádio que lhes dão o que deveria ser um endereço mundial único em todo o mundo. O chip usa o endereço MAC para comunicações de rede, que, na Wireless, são enviadas sobre o ar para todos ver. Devido a essa singularidade, o endereço MAC representou historicamente o próprio chip, o dispositivo com o chip instalado e o usuário que o carrega. Assim, os endereços MAC são um campo de batalha para privacidade de dados pessoais.

Há vários anos, o iOS e o Android apoiaram a randomização do MAC, que é uma maneira de alterar dinamicamente o endereço MAC usado para comunicações ao ar livre. Nas versões anteriores, o endereço MAC foi randomizado apenas durante o dispositivo’S Processo de Disco. Isso impediu a maioria dos tipos de rastreamento de dispositivo/usuário de usuários de transeuntes (ou desconectados). Mas uma vez que um dispositivo se conecta a uma rede, o dispositivo apenas e sempre usaria o “real” Endereço MAC.

O que’s Novo?

A razão para este artigo é que a Apple criou um susto do setor em seus primeiros lançamentos beta do iOS 14. Embora o lançamento final do iOS 14 tenha um comportamento de randomização menos agressivo do que os betas, o mundo da randomização do MAC está mudando, e os operadores de rede são sensatos em segui -lo.

No iOS 14, a Apple adiciona randomização do MAC para todas as conexões Wi-Fi, não apenas para digitalização. Para cada SSID exclusivo (rede sem fio), o dispositivo escolherá um novo endereço randomizado e usará esse endereço privado para a rede (durante o teste beta, esse endereço também foi randomizado a cada 24 horas). O recurso de endereçamento privado é ativado por padrão, mas pode ser desativado pelo usuário ou por meio de perfis de rede pressionados pelos administradores.

Figura 1: IOS 14 Endereço MAC privado

Isto’é inteiramente possível que a Apple planejasse legitimamente liberar um algoritmo agressivo de randomização, e eles foram discutidos pela borda pela indústria. No entanto, eu acho que’é mais provável que eles desempenhassem o papel de agente de mudança de uma maneira que apenas a Apple pode. Provocando o comportamento agressivo, eles conseguiram todos’A atenção e seu objetivo era influenciar a indústria a adotar paradigmas operacionais que não’t depende tanto de endereços MAC. Mas, essa mudança levará tempo para os operadores de rede.

Apesar do fato de a Apple balançar o barco em sua versão beta, o Android teve um comportamento de randomização do MAC para sessões conectadas desde o Android 10.0. O Android padrão para um Mac randomizado, que pode ser desativado, como mostrado abaixo.

Além dos fabricantes de OS, o IEEE 802.11AQ Working Group também incorporou aprimoramentos para a privacidade do MAC. 802.11AQ observa que os endereços MAC, o OFDM Data Scramblers, os números de sequência, os dados da solicitação de sonda e outros atributos podem ser usados para identificar exclusivamente dispositivos. Existem maneiras de abordar isso dentro do protocolo, e há um esforço mais amplo da indústria para melhorar a privacidade individual.

Só para você saber, isso’s aquele segundo valor hexadecimal no endereço MAC que indica um endereço privado (gerado por software). Qualquer endereço que corresponda a um dos seguintes padrões é considerado privado:

- x2: xx: xx: xx: xx: xx

- x6: xx: xx: xx: xx: xx

- Xa: xx: xx: xx: xx: xx

- XE: xx: xx: xx: xx: xx

Plataformas de análise de segurança como o Extreme AirDefense também devem ser capazes de identificar se os dispositivos estão usando endereços privados.

E daí’é o grande negócio?

Para ser sincero, por enquanto, não há’tom. Crise evitada.

No entanto, o beta do iOS 14 desencadeou um pouco de pânico em algumas indústrias enquanto todos lutavam para avaliar os danos colaterais. eu digo “garantia” Porque a Apple está focada na privacidade, e eles continuarão priorizando -a no futuro. O ponto principal da randomização do MAC é obscurecer alguns aspectos do rastreamento de presença que identificam padrões de comportamento, especialmente em diferentes redes e locais que podem indicar a atividade do usuário.

À medida que as iniciativas de privacidade avançam (e elas serão), também pode haver efeitos colaterais na experiência do usuário e nos fluxos de trabalho do operador. Lembre-se de que os endereços MAC sempre foram um identificador de dispositivo de longo prazo previsível, o que significa que as ferramentas, processos e paradigmas de conexão do ecossistema de rede são frequentemente construídos em torno de endereços MAC.

Então aqui’é o ponto importante. Os endereços MAC do futuro não podem se comportar da mesma forma que os endereços MAC hoje (ou ontem). Sua lição de casa é avaliar toda a sua rede’Os fluxos de trabalho comuns que dependem de um endereço MAC estável e estável. Em seguida, repense se eles funcionarão se o endereço MAC for diferente ou se o Mac mudar regularmente (e.g. a cada 24 horas). Comece a reformular agora para que você não seja pego de surpresa mais tarde. Aqui estão algumas áreas operacionais para você começar.

Portais da web em cativeiro

Portais em cativeiro são páginas da web apresentadas aos usuários durante a conexão de rede inicial, normalmente para redes de convidados. Eles’eu é usado para fornecer termos e acordos legais, para o login de convidados/visitantes, para capturar algumas informações do hóspede em troca de conectividade e para fins de autenticação/cobrança, como pontos de acesso baseados em uso.

Em muitos casos, os portais da web em cativeiro usam o endereço MAC como ancoragem do dispositivo e, portanto, o usuário’O estado de autorização está conectado ao Mac. Se o Mac mudar, a infraestrutura forçará o usuário através do portal novamente, criando um desafio de experiência do usuário.

Isto’é difícil dar orientação específica para evoluir fluxos de trabalho do portal porque eles’eu é usado de tantas maneiras variadas. Uma consideração seria olhar para esquemas de autenticação alternativos que não são digitados pelo Mac, como um 802.1x Fluxo de trabalho do certificado (eu sei, os certificados são assustadores), extremo’s PSK privado, ou ponto de acesso 2.0.

Autenticação Mac

Embora os endereços MAC sempre tenham sido vulneráveis a espionagem e falsificação por exército (copiando por um atacante), alguns sistemas usam endereços MAC para autenticação de dispositivo. Em contextos sensíveis à segurança, essa prática é altamente incomum e não é recomendada, mas ainda acontece. Em alguns ambientes corporativos, ele usa uma combinação de 802.1x autenticação de usuário e autenticação MAC para fornecer autenticação de dois fatores de dispositivos de propriedade de TI. Nesse caso, os problemas de randomização do MAC podem ser evitados porque pode empurrar um perfil para dispositivos que desabilitam o recurso de randomização durante a integração. Isto’s apenas mais uma caixa para verificar a instalação do perfil (assim que seu MDM ou outra ferramenta de provisionamento suportar a alternância de Mac privado). Além disso, considere o impacto de um Mac randomizado por ssid se os dispositivos de TI corporativos se conectarem a mais de um SSID.

Em algumas redes de acesso público com assinaturas de uso (mensalmente, anualmente, medidas), os planos de uso podem ser específicos para dispositivos, onde o Mac é usado em um fluxo de trabalho contábil para rastrear o consumo de dados do usuário. Esses fluxos de trabalho podem precisar de uma nova abordagem para associar contas aos dispositivos se o usuário tiver um endereço privado ativado (ou se o Mac privado mudar para o SSID). Na maioria dos casos, esses operadores se ajustarão a formas alternativas de autenticação (potencialmente em um ponto de acesso 2.0 fluxo de trabalho) Seja nomes de usuário e senhas, certificados, aplicativos, perfis em dispositivos ou sims. Obviamente, eles podem combater isso da maneira manual, mostrando aos usuários como desativar o recurso e manter o endereço não privado.

Análise de dispositivos

Agora nós’Finalmente chegando ao tópico de interesse da Apple. Na realidade, o comportamento do iOS 14 não’T mude muito a história da análise, mas há alguns pontos a serem lembrados:

- Se os endereços MAC privados mudarem, o novo endereço MAC será considerado um novo dispositivo exclusivo, que pode influenciar o dispositivo/contagem de usuários.

- Endereços privados não serão mapeados para bancos de dados OUI. OUI é um mecanismo trivial para mapear um Mac para um fabricante de dispositivos, mas os endereços privados obscurecem até esse mecanismo básico.

- Está cada vez mais impossível fazer uma conexão entre um dispositivo de varredura e um dispositivo conectado, por exemplo, identificar visitantes específicos com “noivo” visitantes. Mas, sem dúvida, esse caso de uso de rastreamento de noivado era mais slideware.

- Como o Mac permanece o mesmo para um determinado ssid, ele’ainda é possível medir a repetição versus novos convidados e, finalmente, amarrar um usuário’s Atividade ao longo do tempo para uma sessão específica.

A maioria das outras análises de presença permanece inalterada, como medições de ocupação, densidade do usuário, dados de fluxo de localização – e, é claro, sempre que pudermos mapear um usuário específico para um Mac aleatório, podemos ganhar mais.

Pensando em randomização do MAC que gira diariamente ou semanalmente, um curso de ação é para os operadores do local se concentrarem em impulsionar a adoção de aplicativos – é claro, este é o santo graal do engajamento. Para envolver os usuários, rastrear repetições do usuário ou extrair informações, os operadores podem ter que adoçar o pote com aplicativos de dispositivo que agregam mais valor ao usuário, o que simplesmente aumenta o custo de entrada para um caso de negócios.

Registro de Mac

Para alguns ambientes em que os operadores desejam que os usuários registrem seus dispositivos, os endereços MAC são frequentemente usados como uma forma simples de gatekeeping de acesso. Por exemplo, em ambientes universitários, pode -se esperar que estudantes em dormitórios registrem dispositivos (impressoras, consoles de jogos, TVs, produtos de IoT) que não suportam 802.1x Segurança. Além disso, na universidade e em outros contextos unitários de várias residências, um banco de dados de registro de MAC pode ser usado para segurança de rede privada que permite que os usuários acessem seus próprios dispositivos (semelhante às redes domésticas), enquanto estão bloqueados por ver outros’ dispositivos. O principal desafio para hoje é garantir que o registro aconteça com o Mac privado vinculado ao SSID operacional. Isso é muito importante para o fluxo de trabalho, porque o ssid integrado pode não corresponder ao SSID operacional, para que o Mac privado possa ser diferente para esses sites. Outra opção útil aqui é fornecer credenciais de autenticação exclusivas, como PSKs privados. As chaves privadas pré-compartilhadas (PPSKs) fornecem visibilidade de identidade por meio de PSKs exclusivos por dispositivo ou por usuário que podem ser agrupados como parte da política do usuário.

Por enquanto, isso pode não ser um problema comum, pois os dispositivos móveis são o principal alvo de randomização e eles suportam mecanismos flexíveis de autenticação.

Listas de negação do MAC

Também existem fluxos de trabalho no Wi-Fi, onde os sistemas se aplicam automaticamente (ou os administradores fazem isso manualmente) uma regra de negação de acesso aos usuários que se comportou maliciosamente, violou uma política de uso ou fracassou repetidamente a autenticação. Na realidade, essas listas negras não’T Pare de determinar atacantes ou violadores. Ainda assim, eles são ferramentas de lite de segurança no administrador da rede’S caixa de ferramentas que pode não ser mais eficaz para os infratores usando plataformas com comportamentos de randomização.

Solução de problemas

Na conectividade Solução de problemas de trabalho, o endereço MAC pode ser o único identificador para começar a solucionar problemas com ferramentas de produto, logs ou capturas de pacotes. A obtenção de Mac aborda a maneira manual de solução de problemas não é realmente conveniente, mas pode ser a única opção em algumas situações. No iOS 14, a Apple realmente facilitou a resolução desse problema exibindo o endereço MAC diretamente no utilitário de conexão. O comportamento beta com randomização diária destruiu esse fluxo de trabalho, mas o lançamento final do iOS 14 tornou visíveis os endereços MAC randomizados visíveis. Para encontrar o endereço MAC, basta abrir o menu Wi-Fi e clicar na rede para ver o endereço privado.

Planejando a longo prazo, certifique-se de criar seus fluxos de trabalho de solução de problemas de conectividade em torno de nomes de usuário, nomes de host ou outros identificadores relacionados à política para solucionar dispositivos específicos.

Políticas baseadas em Mac

Os roteadores Wi-Fi domésticos suportam cada vez mais restrições de tempo e conteúdo que podem ser aplicadas a dispositivos específicos (como seu filho’s telefone). Essas políticas são aplicadas pelo endereço MAC. Se eles’não estou mais funcionando, isso’s porque o Mac agora é um endereço privado. A solução fácil aqui é desativar o recurso para redes domésticas. Mas os jovens experientes podem simplesmente reativar o recurso para ignorar os controles de segurança. Então você’D Definir melhor a política para o endereço real e privado.

Reservas de IP baseadas em Mac

Eu não’Esperamos ver muitos casos de uso em que os dispositivos móveis têm endereços IP reservados no servidor DHCP, mas isso pode acontecer. Os endereços MAC são a entidade de vinculação usual para este recurso. Presumivelmente, esses casos de uso supervisionam, para que o recurso possa ser facilmente desativado no dispositivo, ou o endereço privado pode ser usado para a entrada de reservas.

Uso forense

Nos casos em que o Wi-Fi público foi usado para cometer crimes on-line, os endereços MAC são uma parte crítica do kit de ferramentas forense que pode ser usado para correlacionar um dispositivo a um usuário. As leis para esse tipo de aplicação forense varia de acordo com o país, para que não se aplique igualmente em todos os lugares. Novamente, a implementação beta demoliu esse caso de uso, enquanto o lançamento do iOS 14 o mantém em jogo, desde que você execute forense nos endereços reais e privados, apenas por precaução.

Pensamentos finais

Essa conversa parece um jogo clássico de segurança versus facilidade de uso. À medida que a privacidade avança, a indústria precisará ajustar. Você pode dizer que o endereço MAC nunca foi para ser usado de todas as maneiras que o usamos hoje. No entanto, por mais de 20 anos, o endereço MAC tem sido um componente confiável do protocolo sem fio e 20 anos de funcionalidade foram construídos em torno dele. A Apple poupou muito os operadores de rede, abandonando sua implementação beta, mas acho que o paradigma de randomização do MAC continuará mudando. Seria sensato para os operadores de rede pensarem (e começarem a projetar) um mundo onde os endereços MAC não são apenas privados, mas estão girando regularmente.

Recursos

A Apple publicou uma breve página de base de conhecimento sobre este tópico: https: // suporte.maçã.com/en-us/ht211227

Este blog foi originalmente de autoria de Marcus Burton, arquiteto, Cloud Technology

E daí’é o grande negócio sobre a randomização do MAC? – Parte 1

A Apple agora está permitindo endereços MAC aleatórios para tudo o que seu dispositivo faz por padrão. Endereços MAC aleatórios não estão’T tudo ruim. No mundo do Wi-Fi, tudo o que os engenheiros fazem é um ato de equilíbrio. Neste blog, Jim Palmer explica que do usuário’s ponto de vista, é’é uma troca entre anonimato e facilidade de acesso a uma rede.

Autor

Jim Palmer

Publicados

18 de setembro de 2020

Compartilhar

Categorias

A randomização de Mac parece mais o que aconteceria na sua vizinhança de fast food do que uma causa para rumores em toda a multidão de TI. Mas isso’é verdade. A Apple anunciou um novo recurso de privacidade com o mais recente Apple iOS 14, iPados 14 e WatchOS 7 usando a randomização do MAC. Para entender por que isso está fazendo ondas com profissionais de TI, precisamos ficar um pouco nerd aqui.

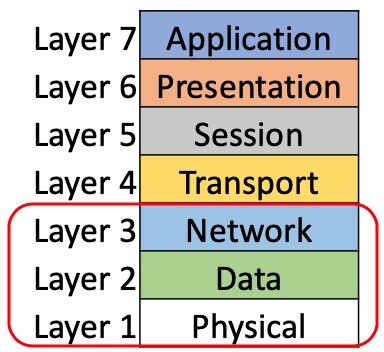

Controle de acesso médio (Mac, também chamado de endereços de controle de mídia) são como os dispositivos, com fio e sem fio, interagem com o meio, onde eles pretendem enviar tráfego. Esse meio pode ser um cabo de cobre, um cabo de fibra óptica ou um rádio. Este meio, qualquer que seja for necessário, é conhecido como a camada física no modelo OSI. O endereço MAC é usado na camada de dados.

À medida que nos tornamos uma sociedade mais móvel, foram os dias de poder acessar apenas informações de lugares específicos, como uma mesa ou um quiosque. Hoje, estamos constantemente em movimento; em torno de uma cidade ou cidade, ou apenas de uma sala na casa para outra. À medida que os dispositivos se movem, a camada física está se ajustando constantemente com base na situação. Um laptop pode estar conectado à rede durante a manhã e mais tarde ser sem fio enquanto você trabalha na sua varanda. A capacidade da camada física de se ajustar ao nosso estilo de vida significa que a camada de dados assumiu um papel muito maior. Isto’S sempre foi obrigado a fazer com que as comunicações de rede funcionem, como todas as camadas, mas com a variabilidade da camada física, os engenheiros de rede passaram a confiar na natureza imutável da camada de dados como uma maneira de manter as redes estáveis. Isso às vezes chega em detrimento do usuário final. Mais sobre isso mais tarde.

Figura 1 modelo OSI

A chave para a estabilidade da rede

Para entender por que pensamos na camada 2, onde o endereço do MAC vive, como a chave para a estabilidade da rede, precisamos olhar para a camada 3, a camada de rede. É aqui que os endereços IP vivem. Endereços IP podem mudar o tempo todo. Para diferentes redes Wi-Fi, é’é quase um dado que vai mudar. De casa para cafeteria para escritório, supermercado e volta para casa, a camada de rede muda em cada local. Embora seja’S geralmente Wi-Fi em todos esses lugares, a camada física também é diferente: bandas diferentes, canais diferentes, configurações diferentes, mas ainda Wi-Fi.

Com toda essa flutuação nas camadas 1 e 3, os engenheiros de rede confiaram na estabilidade da camada 2 e no endereço MAC para construir redes estáveis. O benefício para o usuário final é óbvio: estabilidade da rede. A desvantagem dessa estabilidade, para o mesmo usuário, é que os operadores de rede podem conhecer que o usuário’há hábitos através desta informação estável. Os operadores de rede sabem quando e quantas vezes o mesmo endereço MAC aparece em uma determinada loja. Se eles puderem fazer com que o usuário desse dispositivo forneça algumas informações pessoais – por exemplo, usando uma conta de mídia social para fazer login em um portal cativo – eles podem vincular essas duas informações. Amarre o endereço MAC ao usuário’s nome e conta de mídia social e um novo mundo se abre. É verdade que esse mundo pode ser do filme “Relatório minoritário” mas isso’é um divisor de águas!

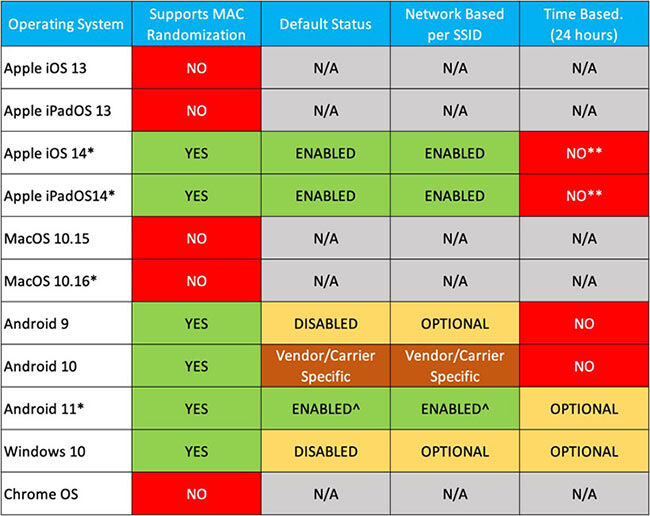

Bem -vindo ao mundo dos endereços MAC aleatórios. Estes são’t NOVO, a propósito. Os dispositivos começaram a usar endereços MAC aleatórios durante o processo de sondagem Wi-Fi em 2014. Android e Windows têm usado endereços MAC aleatórios para ambos ‘sondando para’ e ‘conectando à’ redes por um tempo, mas apenas se ativadas nas configurações avançadas. Agora a Apple está permitindo endereços MAC aleatórios para tudo o que o dispositivo faz por padrão. Para adicionar ainda mais aleatoriedade a essa randomização, é um recurso que altera o endereço MAC aleatório a cada 24 horas para a mesma rede. Isso seria ativado por padrão no iOS 14, mas foi removido durante o teste beta. No entanto, no Android 11 e no Windows 10, esse é um recurso avançado que pode ser ativado pelo usuário final. Ao seguir esta trajetória, não é’É difícil imaginar que a randomização do Mac será ativada por padrão em todos os dispositivos no futuro não muito distante.

De um usuário’s ponto de vista Isso pode ser bem -vindo. Desde que o café local pode’t Amarne qualquer informação pessoal a algo que está sempre mudando, o anonimato do usuário está de volta. Os usuários podem’não ser rastreado enquanto eles passam o dia deles. Mas isso é sempre uma coisa boa?

Figura 2 atual a partir de setembro de 2020

Pense na última vez em que você ficou em um hotel por alguns dias. Você se conectou à rede deles, inseriu algo em uma página de respingo e estava a caminho. Na próxima vez que você precisava usá -lo, não havia uma página de respingo. A rede conhecia você’D já fez login porque eles amarraram o login ao dispositivo’s endereço MAC. Se o endereço MAC for randomizado e novo, as redes podem’sabia se esse dispositivo já havia assinado ou não. Os usuários terão que fazer login novamente. E de novo. Se o hotel limitar o número de dispositivos – pré -rastreados pelo endereço MAC – isso pode ser usado por cada hóspede, o que acontece agora?

Portais em cativeiro, endereços DHCP reservados, listas de controle de acesso (ACLs) nas camadas 2 e 3, regras de firewall, a lista de serviços e recursos impactados que podem quebrar.

Endereços MAC aleatórios não estão’T tudo ruim. No mundo do Wi-Fi, tudo o que os engenheiros fazem é um ato de equilíbrio, uma troca. Do usuário’s ponto de vista, é’é uma troca entre anonimato e facilidade de acesso a uma rede. É verdade que os usuários podem ativar ou desativar esse recurso de endereço MAC aleatório, mas fazer isso para cada rede seria bastante. Para administradores de rede, engenheiros e arquitetos, isso significa passar por cada rede para garantir a aleatoriedade na camada 2 won’t impacta significativamente as redes, seja quando esses novos sistemas operacionais’S são lançados para que todos atualizem ou quando novos dispositivos são lançados com o novo sistema operacional pré-carregado. Existe um comportamento diferente entre uma atualização e pré-carregado em um novo dispositivo. Tenha paciência comigo enquanto explico este.

Se você tem um dispositivo iOS 13 e atualize para iOS 14 ou Android 9 para Android 10, ele’meleca suposto Para usar endereços MAC randomizados para quaisquer redes que você ingressou anteriormente. Se isso’S uma nova WLAN, ele tentará um Mac randomizado para a primeira tentativa. Se a associação falhar, é’s suposto* Para reverter para o Mac queimado. Se você tem um dispositivo iOS 13 e atualize para o iOS 14, e então se esqueça de uma WLAN anteriormente ingressada’s suposto* para se comportar como se fosse’S uma nova wlan. Esquecer e voltar de uma rede é uma etapa comum de solução de problemas para muitos (incluídos) e entender a implicação de Macs aleatórios é importante para a solução futura de problemas para os usuários e a equipe de TI.

Se você comprar um dispositivo que possui o iOS 14 ou o Android 10 pré-carregado, toda WLAN será tratada como nova, por isso tentará um endereço MAC aleatório para cada WLAN. Se a associação falhar, é’s suposto* para voltar ao Mac queimado e tentar novamente. Desde que’é um novo dispositivo, isso não’T ajuda muito. A quantidade de confusão causada durante a solução de problemas de um dispositivo que usou vários endereços MAC enquanto tentava conectar e acessar a rede aumentará o tempo para resolver todos os problemas. Este é o presente que continuará dando aos administradores de rede!

Espero que nesse ponto você esteja perguntando sobre o impacto e como mitigá -lo. Eu gostaria que houvesse uma resposta fácil, mas nunca existe. A solução mais fácil é perguntar a todos que jamais usarão sua rede para desativar esse recurso para qualquer SSID que você gerenciar. Embora possível, isso’é totalmente impraticável. Obter 100% dos usuários para fazer isso nunca acontecerá. Mesmo se você tiver um gerenciamento de dispositivos móveis (MDM) com todos os dispositivos que o utilizam e todos estão conectados após o lançamento, os perfis poderiam ser empurrados para desligar os endereços MAC aleatórios. Possível, sim! Provável … não. O que os usuários podem fazer 100% do tempo é chamar o suporte técnico quando puderem’t conectar. Imagine o volume atual de chamadas para um suporte de suporte exponencialmente aumentando com base em onde dispositivos e usuários se enquadram no gráfico acima, juntamente com o aumento do tempo dedicado a cada chamada. É uma organização pronta para levar isso em?

Agora que você entende melhor o porquê dos endereços MAC randomizados, você pode ler mais sobre o impacto nas redes e como o CommScope pode ajudar na parte 2 deste blog.

*Procure um futuro blog assim que novos telefones começarem a enviar com este novo sistema operacional pré-instalado.

Desative o endereço MAC aleatório

![]()

![]()

![]()

Vários fornecedores começaram a utilizar Endereços MAC privados (aleatórios) Para conectar -se a cada rede. Pode ser desejável em alguns casos desativar os endereços MAC privados (randomizados) para evitar a necessidade de registrar novamente seu dispositivo para uso na rede MSU.

Selecione seu fornecedor na lista a seguir:

Maçã

O endereço MAC randomizado está configurado para cada rede:

iPhone, iPad ou iPod touch

- Abrir Configurações aplicativo

- Selecione Wi-fi

- Selecione os botão de informação próximo a uma rede

- Desativar Endereço privado

Apple Watch

- Abrir Configurações aplicativo

- Selecione Wi-fi

- Selecione o nome da rede

- Desativar Endereço privado

Android

O endereço MAC randomizado está configurado para cada rede:

- Abrir Configurações aplicativo

- Selecione Rede e Internet

- Selecione Wi-fi

- Selecione a rede para configurar

- Selecione Avançado

- Selecione Privacidade

- Desativar Mac randomizado

janelas

O endereço MAC randomizado está configurado para cada rede:

- Selecione os Começar botão

- Selecione Configurações

- Rede e Internet

- Wi-fi

- Gerenciar redes conhecidas

- Selecione uma rede

- Selecione Propriedades

- Desativar “Use endereços aleatórios de hardware para esta rede”

![]()

![]()

- Ligue para nós: (517) 432-6200

- Informações de contato

- Declaração de privacidade

- Acessibilidade ao site

- Ligue para MSU: (517) 355-1855

- Visita: MSU.Edu

- A MSU é um empregador afirmativo de ação igual.

- Espartanos irão.

- © Universidade Estadual de Michigan