Como tornar sua rede Wi-Fi em casa mais segura

Resumo

1. Segurança do Google WiFi: O Google OnHub e o Google WiFi Roteters têm medidas de segurança embutidas, como mecanismo de inicialização verificado, verificações de integridade do sistema e isolamento de processos.

2. 802.Segurança 11s: A introdução do Google WiFi trouxe 802.11s Mesh Technology, que garante uma comunicação segura entre pontos Wi -Fi.

3. Chaves de criptografia de malha: Cada nó WiFi estabelece um canal criptografado com seus nós vizinhos, e as teclas de criptografia são geradas localmente, garantindo a segurança da rede.

4. Compromisso com a segurança: Google Wifi e OnHub participam do Programa de Recompensas de Vulnerabilidade do Google para melhorar continuamente a segurança.

Questões

1. Como o Google garante a segurança de seus roteadores wifi?

Os roteadores wifi do Google, incluindo OnHub e Google WiFi, têm medidas de segurança, como mecanismo de inicialização verificado, verificações de integridade do sistema, isolamento de processos e atualizações automáticas contínuas para proteger contra vulnerabilidades.

2. Qual é o papel de 802.11s na segurança do Google Wifi?

802.11s é uma tecnologia de malha usada no Google WiFi para garantir uma comunicação segura entre pontos WiFi. Ele estabelece canais criptografados separados entre cada nó, impedindo o acesso não autorizado.

3. Como as chaves de criptografia de malha são geradas no Google WiFi?

As chaves de criptografia de malha são geradas localmente em cada dispositivo dentro da rede e nunca são transmitidas para fora da rede local. Isso garante que apenas dispositivos autorizados possam se comunicar dentro da rede.

4. Como o Google lida com as mudanças de topologia de rede no Google WiFi?

Quando há uma grande mudança de topologia de rede, como um nó é reiniciado de fábrica ou um novo nó que está sendo adicionado, o Google WiFi passa por um ciclo completo das chaves de criptografia. Cada nó estabelece e testa um novo conjunto de chaves com seus vizinhos, garantindo a segurança da rede.

5. Qual é o compromisso do Google com a segurança do Google Wifi e OnHub?

O Google Wifi e o OnHub participam ativamente do Programa do Google Vulnerability Rewards, onde bugs elegíveis podem ser recompensados até US $ 20.000. Isso demonstra o compromisso do Google em melhorar continuamente a segurança de seus roteadores.

6. Quais são os riscos potenciais de não proteger sua rede Wi-Fi doméstica?

Não proteger sua rede Wi-Fi doméstica pode levar a vários riscos, incluindo usuários não autorizados pegando sua rede, possíveis consequências legais se atividades ilegais forem executadas usando sua rede e a capacidade de alguém capturar e analisar o tráfego de sua rede.

7. Como pode pegar carona em uma rede Wi-Fi representar um risco?

Se alguém pegoubacks em sua rede Wi-Fi, poderá consumir sua largura de banda de rede e potencialmente executar atividades ilegais, o que pode resultar em conseqüências legais para o proprietário da rede.

8. O que é captura de rede/cheirar e como isso se relaciona com a segurança Wi-Fi?

A captura de rede/cheirar envolve interceptar e analisar o tráfego de rede. Os sinais Wi-Fi podem ser facilmente acessados, permitindo que alguém capture e decodifique o tráfego, potencialmente obtendo acesso a informações ou atividades sensíveis.

9. Como o tráfego não criptografado nas redes Wi-Fi pode representar um risco para a privacidade?

Embora a maioria do tráfego da Internet seja criptografada, ainda há tráfego não criptografado que pode revelar metadados sobre as atividades de alguém. Isso inclui informações sobre sites visitados, potencialmente comprometendo a privacidade.

10. Como garantir sua rede Wi-Fi doméstica impedir riscos potenciais?

Ao proteger sua rede Wi-Fi doméstica, você pode impedir o acesso não autorizado, garantir a privacidade de suas atividades na Internet e evitar possíveis consequências legais relacionadas ao uso indevido da rede.

Como tornar sua rede Wi-Fi em casa mais segura

Para muitos que trabalham em casa ou em pequenos escritórios, o roteador é uma das maneiras mais importantes de se manter seguro online. Roteadores firewall o mundo exterior, geralmente mantendo coisas muito ruins longe do nosso trabalho. Mas o que acontece quando o seu roteador está comprometido?

O Google WiFi tem segurança

Postado por Paul Devitt, engenheiro de segurança

Garantir que sua rede doméstica e informações fiquem seguras é nossa principal prioridade. Então, quando lançamos o roteador do Google OnHub em 2015, garantimos que a segurança fosse assada em seu núcleo. Em 2016, pegamos tudo o que aprendemos com o OnHub e o tornamos ainda melhor adicionando suporte à malha com a introdução do Google Wifi.

Seguro até o núcleo – sempre

O principal mecanismo para garantir que seus pontos wifi fiquem seguros é o nosso mecanismo de inicialização verificado. O sistema operacional e o código que seu OnHub e Google WiFi Run têm garantia de que foram assinados pelo Google. Tanto o OnHub quanto o Google WiFi usam Coreboot e DepthCharge do Chromeos e garantem a integridade do sistema implementando o DM-Verity do Android. Para proteger o espaço dos usuários, usamos o isolamento do processo com o Seccomp-BPF e um conjunto estrito de políticas.

No lado do software, o Google WiFi e o OnHub estão sujeitos a testes expansivos dos principais componentes e funções. As melhorias contínuas encontradas pelo Fuzzing são alimentadas no Google Wifi e OnHub e são disponibilizadas através das atualizações automáticas regulares, protegidas pelo Google’s nuvem.

802.Segurança de 11s para Wi -Fi

Em 2016 com o lançamento do Google Wifi, apresentamos 802.11s Mesh Technology to the Home Roteter Space. O resultado é um sistema em que vários pontos wifi funcionam juntos para criar cobertura geral. A especificação para 802.11s recomenda que as medidas de segurança apropriadas sejam tomadas, mas não’t Rigritamente os definem para as pessoas usarem. Passamos um tempo significativo na construção de um modelo de segurança em nossa implementação de 802.11s que o Google WiFi e OnHub poderiam usar para que sua rede seja sempre composta exatamente dos dispositivos que você espera.

Como cada nó de malha dentro da rede precisará falar com segurança aos seus nós vizinhos, é imperativo que um método seguro, isolado do usuário, seja estabelecido para formar esses links. Cada nó wifi estabelece um canal criptografado separado com seus vizinhos e o nó primário. Em qualquer grande mudança de topologia de rede (como um nó sendo redefinido de fábrica, um nó adicionado ou um evento em que um nó inesperado se junta à rede), a malha passará por um ciclo completo das chaves de criptografia. Cada nó estabelecerá e testará um novo conjunto de chaves com seus respectivos vizinhos, verificará se possui conectividade de rede e, em seguida, a rede como um todo fará a transição para as novas chaves.

Essas chaves de criptografia de malha são geradas localmente em seus dispositivos e nunca são transmitidas para fora da sua rede local. No caso de uma chave ter sido descoberta fora da sua rede local, uma operação de rekeying será acionada. As operações de rekeying permitem que a rede de malha seja totalmente flexível para o usuário’S Deseja e mantenha um alto nível de segurança para dispositivos se comunicando por ele.

Comprometido com a segurança

Temos um compromisso contínuo com a segurança do Google Wifi e OnHub. Ambos os dispositivos participam do Programa de Recompensas de Vulnerabilidades do Google (VRP) e bugs elegíveis podem ser recompensados até US $ 20.000 (U.S). Nós’está sempre procurando aumentar a fasquia para ajudar nossos usuários a serem seguros online.

Como tornar sua rede Wi-Fi em casa mais segura

As redes Wi-Fi são da maneira onipresente que a maioria de nós se conecta à Internet. Mais simples do que encontrar um fio para conectar ao nosso dispositivo (assumindo que nosso dispositivo possa ser conectado), o Wi-Fi fornece serviços de rede desde 1997 (e o modelo original que ele foi construído em traços de volta para AlaHanet no Havaí em 1971. Para saber mais sobre como o Wi-Fi surgiu, confira esta página). Apesar dessa longa história … ou talvez porque o Wi-Fi seja uma parte tão grande e perfeita de nossas vidas, muitas vezes ignoramos a segurança do Wi-Fi, resultando em uma variedade de preocupações que variam do irritante ao potencialmente catastrófico.

Por que nos importamos?

Em quase todas as apresentações ou documentos de segurança, há um “assustar o usuário” Seção… e é essa seção. Aqui nós’LL listará todas as coisas horríveis que podem acontecer se você não’t proteja sua rede Wi-Fi. Eles’está listado de apenas irritante a horrível.

1. Piggybacking:

Simplificando, alguém pode usar seu Wi-Fi em casa para acessar a Internet. Na maioria dos casos, isso apenas aumentará o uso da sua largura de banda de rede (que, dependendo do seu provedor de rede, pode afetar sua fatura). Mas se eles usarem sua conexão de rede para realizar atividades ilegais, isso pode dificultar sua vida. A última coisa que alguém quer é uma batida na porta da polícia devido a atividades ilegais rastreadas para sua casa. Ou é mais provável receber um aviso de violação de direitos autorais do seu ISP ou possivelmente ter seu serviço rescindido para violação de direitos autorais.

2. Captura de rede/cheirar:

Olhando para o que outra pessoa está fazendo em uma rede de computadores requer duas coisas: acesso a essa rede e a capacidade de decodificar o tráfego depois de ter esse acesso. Com o Wi-Fi, o acesso é fácil … nenhuma conexão física é necessária, apenas alguém próximo o suficiente para acessar o sinal de rádio (e com antenas modernas, que pode ser surpreendentemente longe-até uma milha). Quanto a decodificar o que você está fazendo online, enquanto a maioria do tráfego da Internet é criptografada pelo aplicativo (obrigado TLS, nem tudo está protegido … e você’Dê -se surpreso com a quantidade de metadados sobre alguém’s atividades que você pode obter do tráfego não criptografado. Você pode potencialmente dizer quais sites alguém está visitando, mesmo que você possa’Veja o próprio tráfego da web.

3. Abusando de serviços de rede:

Muitas pessoas têm impressoras conectadas à rede, servidores de arquivos, câmeras, sistemas de segurança doméstica e outros dispositivos domésticos inteligentes. A maioria desses dispositivos se esforça muito para facilitar e intuitivos … a última coisa que os fabricantes querem é incomodar seus clientes com muitos passos. Mas os mesmos recursos que facilitam o uso pode facilitar o uso de um invasor. Isso pode variar de imprimir lixo a roubar dados de seus servidores de arquivos a assistir pessoas através da câmera e até desbloquear sua porta da frente.

Mas existem maneiras de evitar todos esses problemas. Abaixo de você’encontrarei maneiras de tornar sua rede doméstica mais segura. Nós’listei -os de fácil a difícil, do mais importante a menos importante. Em um nível alto, todos devem fazer as etapas 1 e 2, e devem pensar na etapa 3. Se você’É especialmente experiente em tecnologia, então a etapa 4 é um bom passo a ser dado, embora possa tornar os problemas de acesso a problemas um pouco mais difíceis. Finalmente, a etapa 5 não é’t uma etapa técnica, mas é manutenção padrão que todos devem considerar.

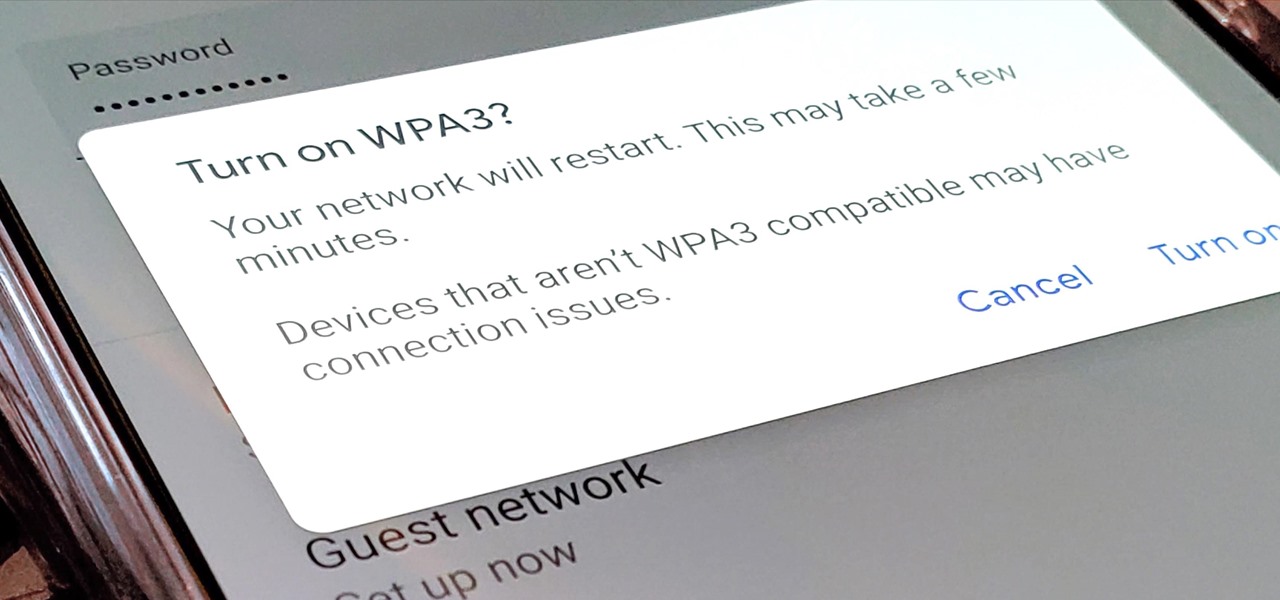

O primeiro passo, e mais e mais comum por padrão em dispositivos Wi-Fi, é ativar a criptografia. Existem vários padrões de criptografia Wi-Fi, com diferentes níveis de rigor e dificuldade de quebrar. Começando com WEP, depois veio WPA, WPA2 e (lançamento em breve) WPA3. À medida que esses níveis evoluíram, eles’Fiquei cada vez mais difícil de quebrar, usando os mais recentes padrões criptográficos.

Configurar a criptografia Wi-Fi é uma tarefa bastante direta. Para dispositivos de fibra do Google, as páginas de suporte on -line orientam você a ativar a criptografia WPA2 na caixa de rede (e aqui’s como fazer isso no google wifi). Outros fabricantes terão outros processos para ativar a criptografia Wi-Fi e se não for’T feito por padrão, deve ser a primeira etapa que você dá ao configurar sua rede doméstica (pesquise online se as instruções não estiverem incluídas na caixa).

Quase todos os pontos de acesso Wi-Fi que são enviados hoje vêm com um SSID padrão e credenciais de login padrão (também conhecido como senha do administrador). Isso é útil e útil para o lançamento do dispositivo, mas esses padrões são frequentemente facilmente determinados, impressos na lateral do dispositivo, ou ambos. Como tal, mudando -os para algo que você sabe que’É difícil para os outros adivinharem é uma ótima maneira de impedir que alguém descubra facilmente as credenciais e assumindo seu dispositivo Wi-Fi.

A mesma página que mostra como configurar a criptografia na caixa de rede do Google Fiber também passa alterando o SSID e a senha (verifique aqui como fazer isso no Google WiFi).

Você tem dispositivos domésticos inteligentes em casa? Metade da sua casa chirp se você disser “Ei, Google” ou “Alexa”? Talvez um dispositivo de TV Android para assistir à TV do YouTube no seu conjunto principal? Nesse caso, muitas vezes esses dispositivos não’preciso estar na mesma rede que seus computadores domésticos, telefones, tablets e outros dispositivos de computador.

Muitos roteadores Wi-Fi mais recentes permitem que você configure vários SSIDs, às vezes também chamados de configuração de uma rede convidada, além do seu principal. Dessa forma, você pode separar seus dispositivos domésticos inteligentes da sua rede doméstica principal, isolando dispositivos que não’preciso falar com a impressora ou servidores de arquivo ou algo assim em seu próprio espaço. Com a explosão de dispositivos que simplesmente se conectam à Internet, não há razão para permitir que eles acessem outros dispositivos locais.

A maioria dos roteadores Wi-Fi tem a capacidade de bloquear um SSID para que apenas dispositivos com endereços MAC aprovados possam usá-los. Em um nível alto, um endereço MAC é um identificador exclusivo* que todo dispositivo de rede possui para identificá -lo na rede local. Enquanto o endereço IP atribuído a esse dispositivo pode mudar, o Mac permanecerá o mesmo*.

Dado isso, se você conhece os endereços MAC dos dispositivos em sua casa, você pode bloquear seu Wi-Fi para que apenas esses dispositivos possam acessar a rede. Portanto, mesmo que um atacante tenha conseguido obter as informações do SSID e de criptografia, eles ainda não poderiam’t acessar a rede como o dispositivo não seria’não estará na lista aprovada.

Então, neste ponto, você’Configuraram seu roteador doméstico: ele é criptografado, com um SSID personalizado, e possui novas credenciais de administrador. Você também pode ter configurado várias redes para separar dispositivos que não’preciso falar um com o outro. Talvez você’até fiz o esforço de travar dispositivos por endereço MAC. Você’Eu fiz as principais etapas técnicas, e agora’é hora de pensar em manutenção.

Assim como você troca o óleo do seu carro, os filtros em seu forno/AC ou as baterias nos detectores de fumaça, para que você também precise atualizar e alterar as configurações do seu Wi-Fi a cada 6 meses: mais ou menos:

A primeira coisa a fazer é verificar se há atualizações. Semelhante à maneira como o sistema operacional no seu telefone/computador/etc recebe novas versões, também haverá novas versões do firmware que executa seu roteador Wi-Fi. Verifique para ter certeza de que você’está executando a versão mais recente – se você não estiver’T certeza de como fazer isso para o seu dispositivo, faça uma pesquisa on -line com o nome/número do seu modelo e “Atualização de Firmware.”

Wi-Fi está aqui para ficar e continuará sendo a principal maneira de’estarei ficando online para o futuro próximo. Ao levar um pouco de tempo, você pode garantir que não haja surpresas de segurança à espreita em sua rede doméstica.

* Sim, os endereços MAC podem ser alterados, mas isso é raro e altamente incomum.

Postado por Chris Roosenraad, chefe de segurança, privacidade e confiança.

Como: Ativar WPA3 em sua rede Wi -Fi do Google para reforçar a segurança sem fio

- Por Stephen Perkins

- 27/02/20 12:55

- privacidade e segurança

- Nest WiFi e Google Wifi

- Hacks de gadgets

O Google lançou recentemente um novo roteador de malha conhecido como Wi -Fi Nest. O Google WiFi atualizado e renomeado trouxe muitas melhorias, como poder de processamento mais rápido e um nível aumentado de segurança sem fio chamado WPA3. Mas, embora não esteja ativado por padrão, você ainda pode obter a nova segurança do WPA3 no seu wi -fi original do Google.

O antigo protocolo de segurança sem fio em que ainda confiamos hoje desde o seu lançamento em 2006 é conhecido como WPA2. Não foi feito para lidar com todos os dispositivos modernos que usamos agora. A ascensão de smartphones e outros dispositivos da Internet das Coisas, como Chromecasts, exige um nível muito mais alto de segurança. Como esses dispositivos estão sempre online, precisávamos de uma medida de segurança atualizada para modernizar nossas redes.

- Não perca: como migrar seu Google Wifi Pucks para o aplicativo do Google Home

Habilitando WPA3 no Google WiFi de primeira geração

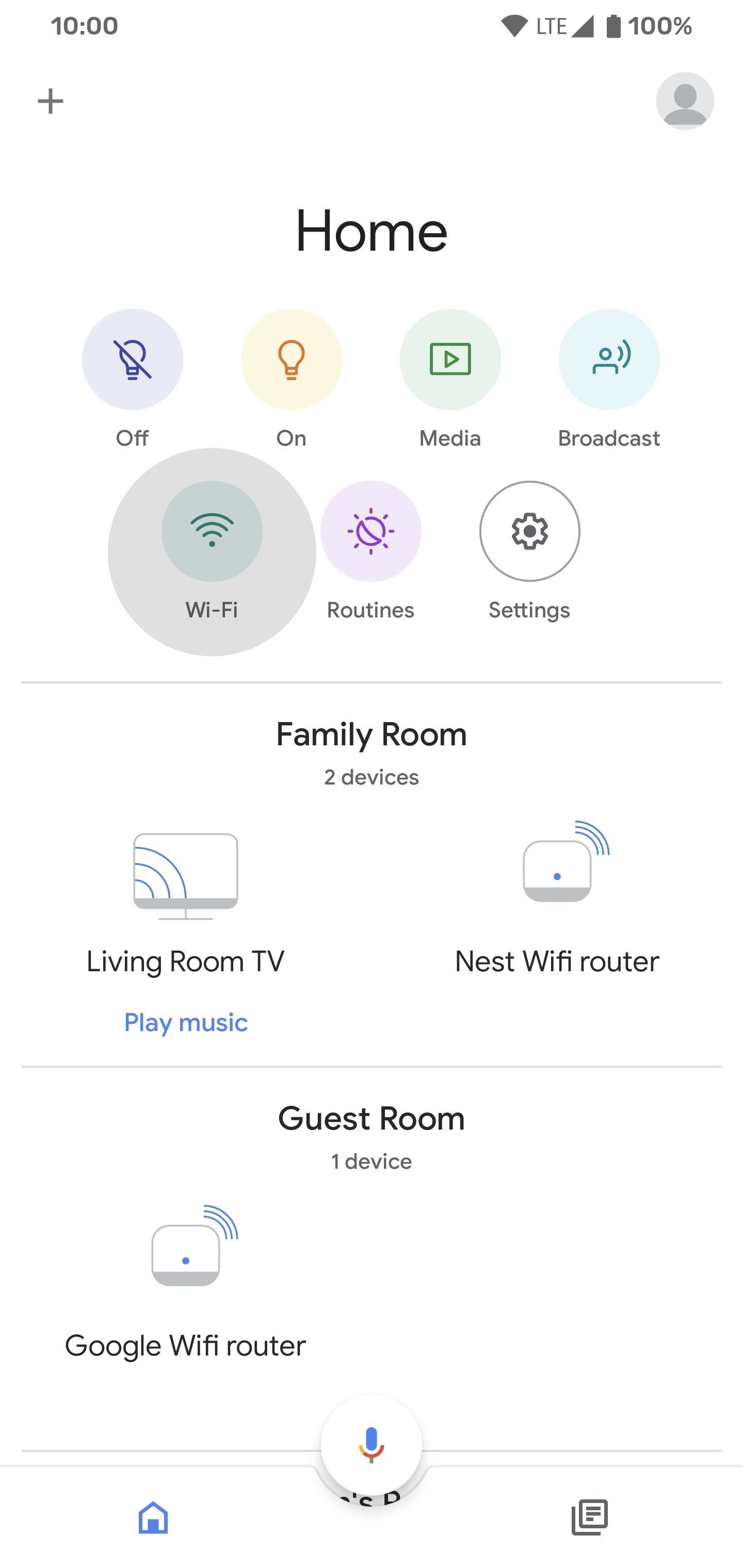

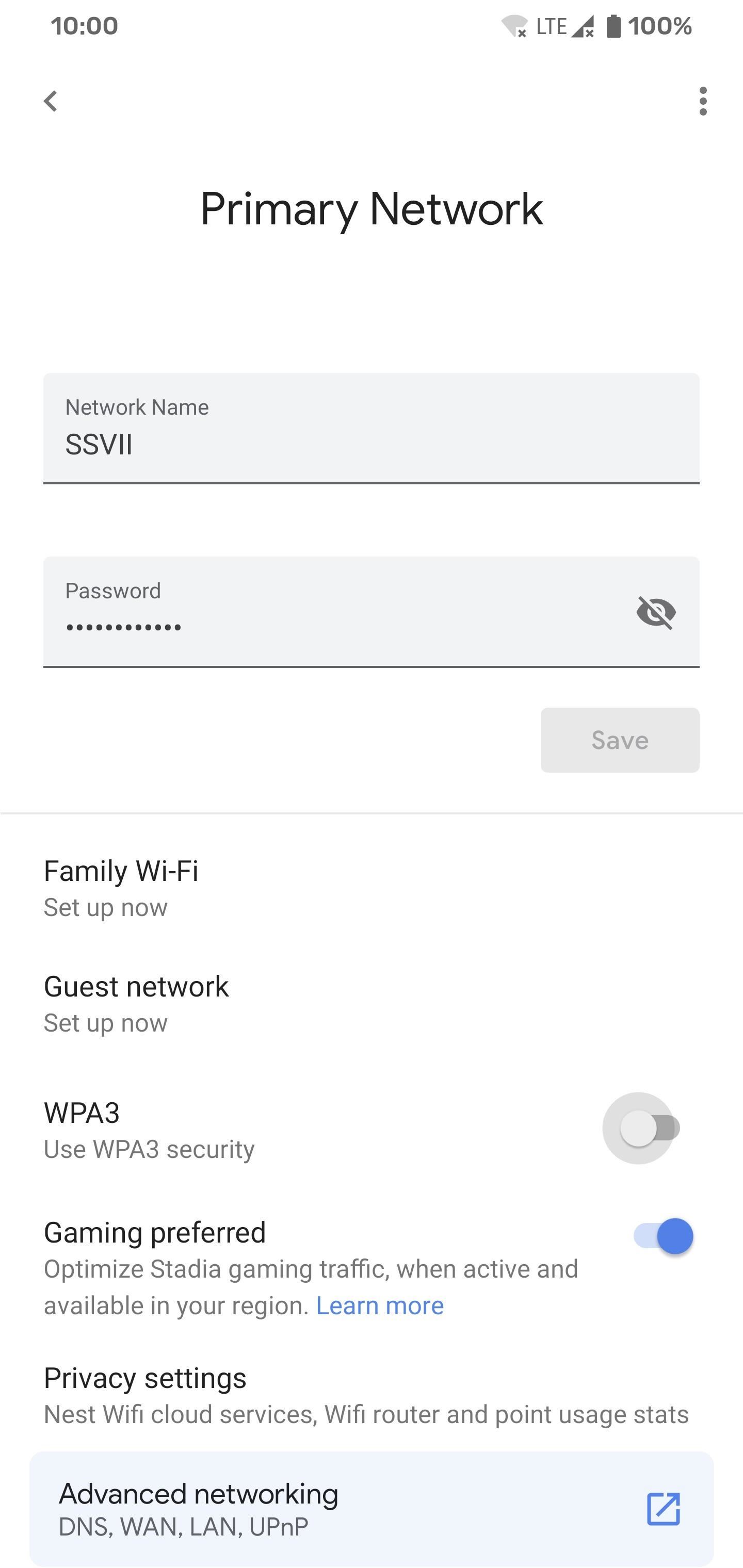

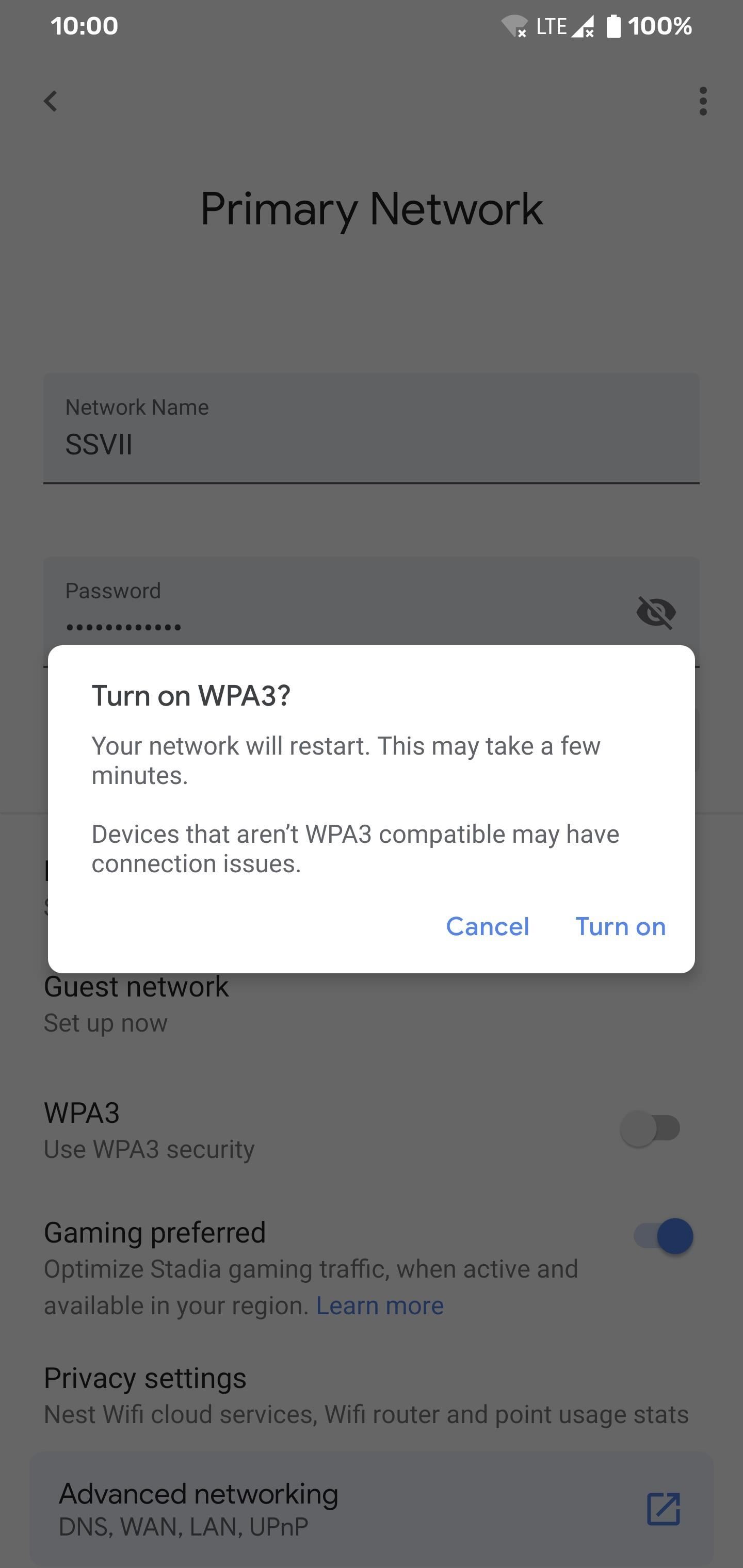

Depois de configurar sua rede Wi -Fi do Google usando o aplicativo do Google Home, você pode ativar a configuração de segurança WPA3 com bastante facilidade. Abra o aplicativo do Google Home para a tela principal, toque no ícone verde “Wi-Fi” sob o seu nome de casa e, em seguida.

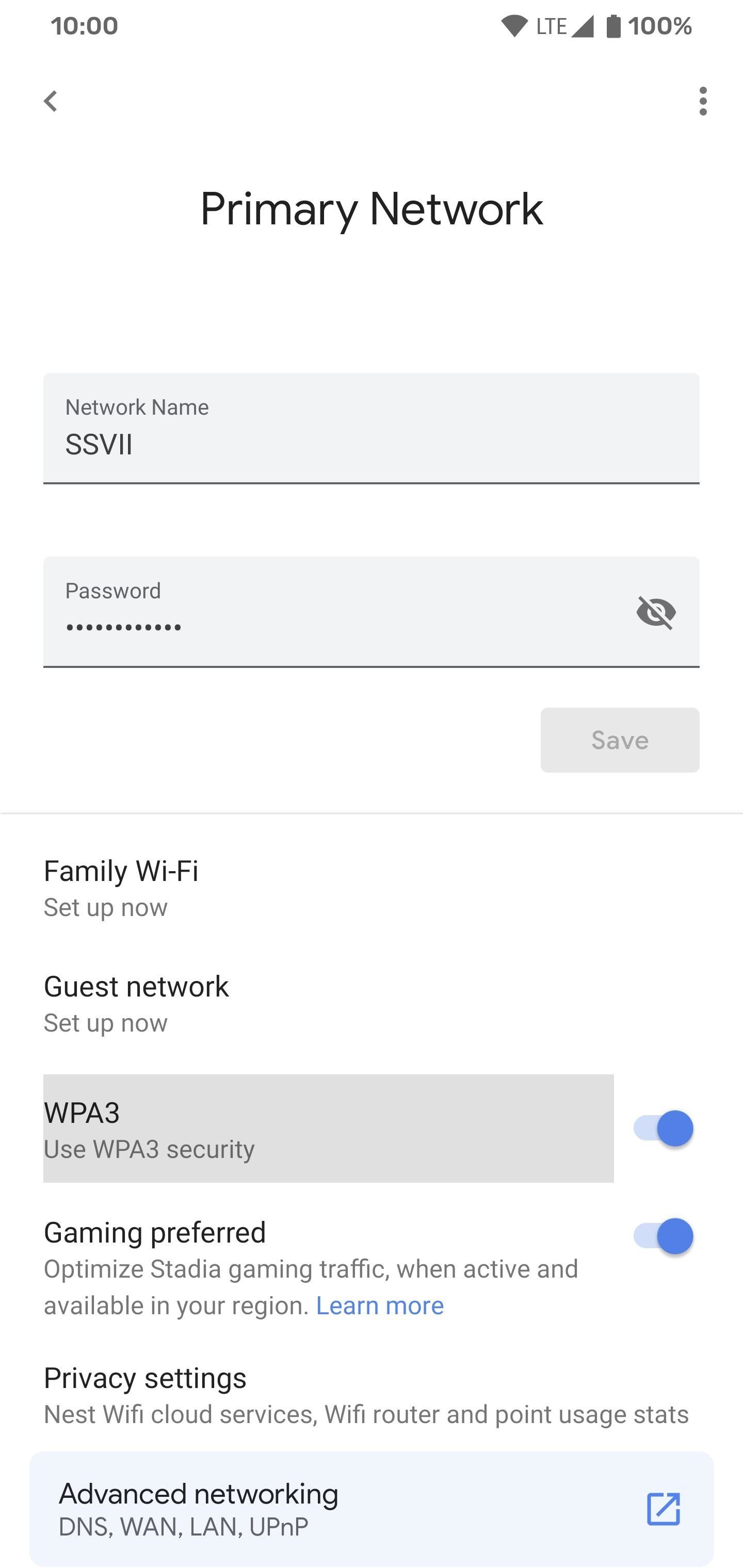

No meio da tela, você deve ver a opção “WPA3”. Vire o interruptor para a posição ON, toque.

Espere alguns minutos até que tudo volte online (as luzes em seus pucks vão brilhar brancas quando estiverem prontas), então você deve estar pronto para ir. Todos os dispositivos compatíveis que suportam o WPA3 agora devem usá -lo automaticamente na próxima vez que eles se conectarem à rede.

Para verificar se o WPA3 está funcionando, vá para as configurações Wi-Fi no seu telefone para ver as informações de segurança. Você deve ver algo como “WPA2/WPA3-PERSONAL” ou potencialmente apenas “WPA3-personal”. Se você vir algo assim, está funcionando como pretendido. Sua segurança de rede foi atualizada! Caso contrário, tente remover e reconectar sua rede Wi-Fi do dispositivo.

Notas finais

Embora eu tenha testado isso várias vezes e atualmente use o WPA3 em minha própria rede do Google WiFi, as coisas nem sempre são como planejadas para todos. Ativar WPA3 nos produtos mais antigos do Google Wifi é relativamente indolor na maioria dos casos. Porém, porém, eu estarei respondendo algumas perguntas abaixo para abordar algumas das coisas que podem surgir.

Todos os meus dispositivos apoiarão o novo protocolo de segurança WPA3?

O WPA3 geralmente é compatível com a maioria dos dispositivos que já suportam WPA2. Existem alguns casos isolados conhecidos em que os dispositivos legados do WPA2 não funcionam bem. No entanto, o Google o criou para funcionar bem com muitos dos dispositivos que você já tem em sua casa hoje. Eles estão chamando de “modo de transição”, que permite que os produtos WPA2 e WPA3 operem na mesma rede.

E se eu tiver o wifi ninho atualizado em vez do wi -fi do Google mais antigo?

Nesse caso, o guia acima ainda seria relevante. Até o novo ninho wifi envia com WPA3 desativado por padrão por enquanto. Isso é para fornecer a máxima compatibilidade do dispositivo durante a fase de configuração inicial. Como o WPA3 ainda não está sendo aplicado, a configuração é opcional. No entanto, aumentar sua segurança sem fio é crucial para sua rede doméstica, então valerá a pena a longo prazo.

O que fazer se o Google WiFi ficar preso em uma reinicialização após a aplicação da configuração WPA3?

Se você achar que seu wifi do Google está preso em uma reinicialização e não ficará online após a aplicação da configuração do WPA3, não entre em pânico! Tente a energia de bicicleta por trinta segundos desconectando o cabo de alimentação e depois conectá -lo de volta. Desta vez, deve inicializar como de costume, e a rede deve voltar online da mesma forma.

E se eu ainda não conseguir fazer inicializar, mesmo depois de andar de bicicleta?

Se o seu wifi do Google ainda não inicializar corretamente, talvez seja necessário reverter a configuração de segurança do WPA3 por enquanto. A única maneira de fazê -lo é através de uma redefinição de fábrica, infelizmente. Para fazer uma redefinição de fábrica no seu wi -fi do Google, desconecte o dispositivo, pressione e segure o botão Redefinir na parte traseira e conecte o cabo de alimentação enquanto ainda segura o botão.

Imagem de Stephen Perkins/Gadget Hacks

Continue pressionando o botão por cerca de dez segundos, ou até o anel de luz piscar azul. Deixe descansar por alguns minutos para que ele possa terminar o processo de redefinição de fábrica. Você saberá que é feito quando a luz pisca continuamente azul. A partir daí, você pode abrir o aplicativo do Google Home no seu telefone para iniciar a configuração inicial do Google WiFi.

Este wifi do Google foi redefinição de fábrica e está pronto para ser configurado. Imagem de Stephen Perkins/Gadget Hacks

Este artigo foi produzido durante a cobertura especial do Gadget Hacks sobre privacidade e segurança para smartphones. Confira toda a série de privacidade e segurança.

Mantenha sua conexão segura sem uma conta mensal. Obtenha uma assinatura vitalícia da VPN Unlimited para todos os seus dispositivos com uma compra única da nova loja de hacks de gadgets e assista Hulu ou Netflix sem restrições regionais, aumente a segurança ao navegar em redes públicas e mais.

Outras ofertas que valem a pena verificar:

- 41% de desconto em um analisador Wi-Fi doméstico

- 98% de desconto em um pacote de codificar

- 98% de desconto em um bootcamp contábil

- 59% de desconto no xsplit vcam vídeo editor de fundo

Sacrificando a flexibilidade do roteador por segurança com o Google Wifi e OnHub

É hora de repensar a casa e o pequeno roteador de escritório. Em uma era de explorações e vulnerabilidades constantes, talvez o Google tenha a resposta.

Escrito por David Gewirtz, editor colaborador sênior em dez. 14, 2016

Para muitos que trabalham em casa ou em pequenos escritórios, o roteador é uma das maneiras mais importantes de se manter seguro online. Roteadores firewall o mundo exterior, geralmente mantendo coisas muito ruins longe do nosso trabalho. Mas o que acontece quando o seu roteador está comprometido?

A vulnerabilidade do NetGear

Na segunda-feira, o ZDNet relatou uma falha em alguns dos roteadores mais poderosos e altamente classificados da Netgear. Uma exploração permite que comandos maliciosos sejam injetados nos roteadores através de um URL, permitindo efetivamente que os hackers assumam a caixa e depois túnel em sua rede.

Não é bom. A equipe Cert de Carnegie Mellon aconselhou: “Os usuários que têm a opção de fazê -lo devem considerar fortemente interromper o uso de dispositivos afetados até que uma correção seja disponibilizada.”

Uma abordagem alternativa foi recomendada que, ironicamente, usasse a própria vulnerabilidade. É possível emitir um comando usando a vulnerabilidade para desativar o servidor web interno dentro do roteador. Infelizmente, isso dificulta a configuração do roteador, pois isso é feito com o servidor da web interno. Pior, só dura até o roteador reiniciar, para que uma única queda de energia possa abrir a vulnerabilidade de volta.

A Ars Technica relata que, embora a Netgear tenha reconhecido a vulnerabilidade, a empresa não fez nenhum comentário sobre quando uma correção será a próxima.

O problema da empresa de roteador tradicional

A Netgear não está sozinha ao não proteger seus clientes proativamente.

O problema com cada um desses dispositivos é que, embora o firmware seja atualizável, nem todos recebem atualizações regulares. Embora as empresas de roteador de consumidores entendam que sua reputação está em jogo, elas são fornecedores fundamentalmente de hardware e não pesquisadores de segurança.

É improvável que a maioria dos consumidores entre no painel de configuração do roteador e faça o download e instale atualizações de firmware. Pior, algumas atualizações de firmware não preservam as configurações do roteador, fazendo com que uma configuração existente seja substituída como parte do processo de atualização.

Os roteadores tradicionais têm outro desafio clássico: alcance. A maioria dos roteadores tradicionais não atinge toda uma casa ou escritório inteiro e, portanto, sempre há zonas escuras, áreas de baixa força do sinal.

Mais ótimas ideias de projeto

Guia do projeto DIY-IT

Para combater isso, a maioria das empresas de roteador ofereceu pontes Wi-Fi, repetidores e até adaptadores de rede de linha de energia como uma maneira de estender a rede.

O problema é que essas abordagens não são confiáveis de operar e difíceis de configurar. Eles geralmente exigem a criação de uma segunda sub -rede com um segundo SSID, dificultando o compartilhamento de recursos internos de rede em toda a ponte.

Entre na idade da malha

No ano passado, uma nova classe de produto foi introduzida: o pacote do roteador de malha. Geralmente, esses dispositivos consistem em um grupo de dispositivos controlados por smartphones, todos com inteligência interna para configurar e configurar a rede.

Existem vários vendedores jogando neste espaço, incluindo o Netgear’s Orbi, a malha de Luma e o Eero. Cada um promete cobrar sua casa ou escritório com sinais Wi-Fi, enquanto torna a configuração perfeita e fácil.

Esses produtos não são baratos. É provável que você gaste trezentos a quatrocentos dólares ou mais quando terminar de equipar seu espaço com nós de malha. Mas eles geralmente fazem um bom trabalho ao projetar sua rede em toda a sua casa ou escritório.

Embora seu estilo de interface seja muito mais centrado no aplicativo do que a interface baseada na Web de estilo antigo que faria apenas um cara de TI feliz, essas empresas realmente não têm os recursos para ficar à frente de todas as explorações e vulnerabilidades que possam ser direcionadas a seus produtos.

Mas, como Yoda disse uma vez, “há outro.”

Google OnHub e Google WiFi

Cerca de um ano e meio atrás, o Google introduziu um design ambicioso no espaço do roteador chamado OnHub, um dispositivo que parece um Amazon Echo ligeiramente designado. Era um produto criado pelo Google, mas vendido pelos fabricantes parceiros, neste caso asus e tp-link.

O dispositivo, que ainda está no mercado, foi introduzido com muita tecnologia, incluindo uma pilha de antenas Wi-Fi, junto com o ZigBee e o Bluetooth. Ele também tem um alto -falante, uma porta USB e, no modelo Asus, algum tipo de rastreamento maluco de gestos.

Embora o dispositivo tenha sido razoavelmente bem considerado como um ponto de acesso Wi-Fi, a mais de US $ 200 e com a maior parte da tecnologia interna ainda não ativada, parecia ser uma solução muito cara.

É, por outro lado, bastante simples de configurar. Você usa um aplicativo iOS ou Android e apenas siga o assistente. Não há necessidade de especificar protocolos, canais ou qualquer uma das outras configurações que os geeks precisam há muito tempo para configurar com praticamente qualquer roteador.

Posteriormente foi ouvido muito sobre o OnHub. Por um tempo, parecia outro experimento do Google destinado a ignomínia mal lembrada em uma página da Wikipedia empoeirada e empoeirada.

Então, em outubro, o Google anunciou o Google Wifi, que é praticamente o OnHub 2.0. É menor (do tamanho de dois Apple TVs empilhados um no outro) e é um produto de marca somente Google, como o pixel.

Como os dispositivos OnHub, um Google WiFi atuará como um roteador. Mas compre mais alguns discos do Google Wifi e agora você tem uma rede de malha.

Acontece que o OnHub também funciona perfeitamente com o Google Wifi. É controlado pelo mesmo aplicativo (não chamado mais do Google, mas do Google WiFi). E os dispositivos ONHUB vão combinar de forma intercambiável com o Google WiFi.

Cada Puck do Google Wifi custa US $ 129. Agora você também pode pegar o asus onhub pelo mesmo preço. O Google vende um conjunto de três Pucks por US $ 299.

A vantagem do Google

Por um lado, parece que o Google está simplesmente entrando no mesmo mercado que Eero e Luma, com uma rede Wi-Fi fácil de configurar que remove todos os aborrecimentos que fizeram a criação de Wi-Fi para casa um desafio para os assar.

Mas recue por um segundo e considere a diferença entre alguma startup de rede aleatória e google. Considere os recursos, o alcance e o entendimento institucional da Internet e todos os nó, que o Google traz para a tabela.

Agora, pense nas façanhas e vulnerabilidades que discutimos no início desta coluna. A NetGear claramente não é capaz de emitir uma atualização de firmware do dia zero ao saber de uma vulnerabilidade. Mesmo se o fizessem, eles teriam que se comunicar de alguma forma a todos os seus proprietários de dispositivos e, de um modo geral, fazer com que baixe e instale a atualização.

O Google, por outro lado, possui recursos enormes de contra-ataque, um banco de dados tremendo e definitivo, dos quais os sites têm sido bons e que foram ruins, uma quantidade quase infinita de largura de banda e a capacidade de empurrar atualizações diretamente para cada dispositivo WiFi OnHub e Google no campo.

Sim, ele adiciona mais um entalhe no cinto do Big Brother do Google, porque eles teoricamente saberão ainda mais sobre você do que antes. Mas como a maioria de nós usa o Google para toda a nossa pesquisa na web, a maioria dos nossos e -mails e quase todas as nossas conversas telefônicas, o que são mais alguns pacotes compartilhados entre amigos? Além disso, o Google permite que você desative alguns relatórios de dados.

O pior Google pode querer fazer com você é alimentar um anúncio que você pode realmente se importar. Mas o pior um hacker ou grupo de crimes organizados patrocinados pelo Estado-nação pode fazer é roubar sua identidade, penetrar na sua rede, enviar spam seus amigos e familiares com malware e arruinar sua vida.

O Google ganha a troca de risco/recompensa de mãos dadas.

Como bloquear um roteador de rede sem fio inseguro

Pense nisso da perspectiva do modelo de negócios. Quando o NetGear vende um roteador, o melhor que eles podem esperar é vender um repetidor para você ou, eventualmente, um roteador atualizado.

Mas o Google não está no negócio para vender roteadores. Eles querem você online. Eles querem que você possa ficar online facilmente, fique online o máximo possível e seja o mais seguro possível. Isso porque o Google ganha dinheiro com quase tudo o que você faz online, não apenas de uma venda única de hardware uma vez a cada três ou quatro anos.

O Google tem todos os motivos, toda motivação para querer garantir que você esteja seguro online. É do seu interesse. É uma perspectiva de visão longa. Combine essa motivação com seus enormes recursos e sem fundo e você pode ver por que o Google tem uma vantagem tão esmagadora sobre os fornecedores tradicionais de roteador de consumidores e pequenas empresas, bem como sobre a nova colheita de startups de roteador de malha, como o Eero.

Trade-offs

Existem algumas compensações além das preocupações usuais do Google Big Brother. Os dispositivos OnHub e Google WiFi têm apenas opções de configuração limitadas. Sim, você pode configurar uma rede de convidados e escolher seu SSID, mas não pode impedi -lo de transmitir.

Você não pode usar os dispositivos do Google como terminais VPN. Você não pode nem determinar seu espaço de endereço NAT. Você vai estar em 192.168.86.x e você vai gostar.

E, no entanto, o Google adicionou alguns novos recursos. Você pode especificar um dispositivo prioritário e deixar essa prioridade expirar após um tempo. Você pode monitorar o tráfego de dispositivo por dispositivo. Você pode configurar o encaminhamento de porta. Você pode dar aos convidados acesso a determinados dispositivos em sua rede e não em outros. Você pode até controlar lâmpadas de matiz e deixar seus convidados fazer o mesmo.

Roteador recomendado

Pense nisso. Quanto tempo você tem? Quanto você deseja arriscar sua segurança para uma empresa que nem dirá quando eles planejam emitir um patch para uma vulnerabilidade crítica?

Ainda não tenho muita experiência com o OnHub ou o Google Wifi, mas parece muito bom no papel. Isso, além das críticas iniciais do OnHub, geralmente eram boas, um pouco confusas sobre o preço e a tecnologia interna extra e não utilizada.

Estou planejando começar a recomendar o Google WiFi como a solução preferida para a rede de casas e pequenos escritórios. É fácil de configurar, é funcional e tem o profundo campo de especialistas do Google, mantendo -o seguro.

Ao contrário do Netgear, é improvável que você acorde uma segunda -feira de manhã para um anúncio do Cert dizendo para você jogar fora seu wifi do Google porque tem sido P0WN3D. Isso, sozinho, justifica minha recomendação.

Você pode seguir minhas atualizações do projeto diário sobre mídias sociais. Não deixe de me seguir no Twitter em @davidgewirtz, no Facebook no Facebook.com/Davidgewirtz, no Instagram no Instagram.com/Davidgewirtz, e no YouTube no YouTube.com/Davidgewirtztv.