O seu firewall é uma primeira linha de defesa digna para sua rede

Você poderá configurar e gerenciar seus alertas e notificações de alerta no painel de software do firewall. Normalmente, a maioria dos firewalls de hardware pode ser configurada para enviar notificações por e -mail ou mensagem de texto.

Segurança do firewall: como proteger sua rede de hackers de firewall

As medidas de segurança do firewall são uma das ferramentas mais básicas de proteção cibernética que as organizações de todos os tamanhos usam para evitar violações de dados e hackers. Os firewalls de segurança de rede filtram o tráfego recebido para impedir que arquivos maliciosos sejam baixados e impedem que os atacantes acessem sistemas sensíveis.

Existem muitos tipos de firewalls usados nas arquiteturas de segurança modernas. Infelizmente, os cibercriminosos têm muita experiência em contorná -los também. Muitos atacantes sabem como quebrar um firewall – e algumas ameaças privilegiadas podem contorná -las inteiramente.

Como os firewalls são úteis para garantir a segurança da rede?

Como mencionado anteriormente, os firewalls de segurança de rede são úteis como um tipo de filtro para o tráfego de rede de entrada. Esses firewalls ficam no perímetro da sua rede, digitalizando pacotes de dados recebidos em busca de possíveis problemas que podem indicar uma ameaça cibernética. A maneira específica de esses firewalls procurar pacotes de dados maliciosos varia com base no tipo de firewall.

Por exemplo, um firewall simples de filtragem de pacotes pode apenas verificar os metadados básicos de destino/origem para um pacote de entrada sem olhar para o conteúdo do pacote. Enquanto isso, os firewalls de gateway no nível do circuito podem verificar os protocolos de handshake do pacote (novamente, sem inspecionar os dados reais no pacote). Os firewalls de inspeção de camada profunda analisam o conteúdo do pacote de dados para verificar o malware e outros problemas, o que é melhor para encontrar malware, mas tem um sorteio de recursos mais alto para combinar.

Quando instalados como um filtro de perímetro na rede, as ferramentas de segurança do firewall de todos os tipos podem ser instrumentais para impedir que as tentativas casuais de intrusão tenham sucesso. Quando instalados em terminais individuais de segurança de rede, os firewalls podem criar uma forte segmentação interna que ajuda a desacelerar os atacantes que já estão na rede (como quando os ataques internos acontecem).

O que as ferramentas de segurança do firewall protegem contra?

Diferentes tipos de firewalls fornecerão proteção contra coisas diferentes. Algumas das coisas pelas quais as ferramentas de segurança do firewall podem proteger incluem:

- Inserção de malware: Os firewalls de inspeção de pacotes profundos podem ser extremamente úteis para identificar e interromper as tentativas de instalação de malware de fontes externas.

É importante observar que esses são apenas alguns exemplos dos tipos de ameaças que os firewalls de segurança de rede podem ajudar a prevenir. No entanto, cada um desses casos de uso requer um tipo específico de configuração de firewall – e nenhum é imune ao firewall de ignição técnicas.

O que não pode proteger um firewall contra?

Embora sejam úteis como uma medida básica de segurança cibernética, as ferramentas de segurança de firewall de rede não podem parar tudo. De fato, os atacantes passaram anos descobrindo maneiras de ignorar os firewalls baseados em redes e dispositivos inteiramente usando táticas ou explorações inteligentes.

Alguns exemplos de coisas que os firewalls não podem proteger (pelo menos, não 100%) incluem:

- Ataques de phishing: A maioria das organizações é vulnerável a ataques de phishing, onde os cibercriminosos usam e -mails ou mídias sociais para levar as pessoas a baixar malware, aprovar faturas falsas ou render dados sensíveis.

- Uso malicioso de contas/dispositivos autorizados: Os firewalls geralmente não são projetados para se proteger contra alguém usando uma conta de usuário legítima e/ou dispositivo de acesso pré-registrado de maneira maliciosa.

- Ataques de negação de serviço distribuídos (DDoS): As medidas de segurança do firewall só podem fazer muito diante de um ataque de DDoS projetado para sobrecarregar suas capacidades.

- Explorações/vulnerabilidades desconhecidas: Explorações e vulnerabilidades anteriormente abrangentes no firewall ou nos ativos de rede que ela está protegendo pode ser usada pelos invasores para violar a rede.

- Acesso físico direto: Se um cibercriminal puder acessar fisicamente uma unidade de computador, servidor ou armazenamento de dados, nenhuma quantidade de soluções de firewall de segurança de rede será suficiente para proteger as informações.

Então, para responder à pergunta: “Os firewalls podem ser hackeados?” A resposta curta é sim.”Infelizmente, existem cibercriminosos que sabem como invadir um firewall ou ignorá -lo inteiramente para alcançar seus objetivos.

Como proteger contra o firewall ignorando ataques

Embora existam muitas medidas que você pode tomar para aprimorar sua segurança de rede, aqui estão algumas etapas importantes que você pode seguir para proteger contra o firewall ignorando ataques:

- Atualize regularmente seu software de firewall para garantir que ele tenha os mais recentes patches de segurança para consertar vulnerabilidades conhecidas.

- Habilite a extração e o monitoramento do seu firewall para detectar qualquer tentativa de acesso não autorizada ou atividade incomum.

- Implementar senhas fortes e complexas para suas contas de administrador do firewall para evitar acesso não autorizado.

- Use a autenticação multifactor para adicionar uma camada extra de segurança ao seu firewall.

- Considere o uso de um firewall de próxima geração que combina recursos tradicionais de firewall com recursos avançados, como detecção e prevenção de intrusões, inspeção profunda de pacotes e filtragem em nível de aplicação.

- Avalie e atualize regularmente suas regras de firewall para garantir que elas se alinhem aos requisitos de segurança da sua organização.

- Criptografar seu tráfego de rede usando VPNs para proteger os dados transmitidos em redes não confiáveis.

- Treine seus funcionários em práticas recomendadas de segurança cibernética, incluindo como identificar e relatar tentativas de phishing.

- Implementar a segmentação de rede para limitar o impacto de uma violação em potencial e impedir o movimento lateral em sua rede.

- Faça backup regularmente de seus dados importantes e teste o processo de restauração para garantir que você possa se recuperar em caso de violação.

Seguindo estas etapas e permanecendo vigilante, você pode melhorar significativamente a resiliência da sua rede contra o firewall ignorando ataques.

O seu firewall é uma primeira linha de defesa digna para sua rede

Você poderá configurar e gerenciar seus alertas e notificações de alerta no painel de software do firewall. Normalmente, a maioria dos firewalls de hardware pode ser configurada para enviar notificações por e -mail ou mensagem de texto.

Segurança do firewall: como proteger sua rede de hackers de firewall

As medidas de segurança do firewall são uma das ferramentas mais básicas de proteção cibernética que as organizações de todos os tamanhos usam para evitar violações de dados e hackers. Os firewalls de segurança de rede filtram o tráfego recebido para impedir que arquivos maliciosos sejam baixados e impedem que os atacantes acessem sistemas sensíveis.

Existem muitos tipos de firewalls usados nas arquiteturas de segurança modernas. Infelizmente, os cibercriminosos têm muita experiência em contorná -los também. Muitos atacantes sabem como quebrar um firewall – e algumas ameaças privilegiadas podem contorná -las inteiramente.

Para que firewalls são úteis, se eles podem ser violados? Quando Aren’t firewalls úteis? Como funciona o hacking do firewall? Mais importante ainda, o que você pode fazer para proteger contra hackers e as ameaças que eles representam para você, segurança de firewall de rede?

Como os firewalls são úteis para garantir a segurança da rede?

Como mencionado anteriormente, os firewalls de segurança de rede são úteis como um tipo de filtro para o tráfego de rede de entrada. Esses firewalls ficam no perímetro da sua rede, digitalizando pacotes de dados recebidos em busca de possíveis problemas que podem indicar uma ameaça cibernética. A maneira específica de esses firewalls procurar pacotes de dados maliciosos varia com base no firewall’s tipo.

Por exemplo, um simples firewall de filtragem de pacotes pode apenas verificar os metadados básicos de destino/origem para um pacote de entrada sem olhar para o pacote’S conteúdo. Enquanto isso, os firewalls de gateway no nível do circuito podem verificar o pacote’S Protocolos de aperto de mão (novamente, sem inspecionar os dados reais no pacote). Os firewalls de inspeção de camada profunda analisam o conteúdo do pacote de dados para verificar o malware e outros problemas, o que é melhor para encontrar malware, mas tem um sorteio de recursos mais alto para combinar.

Quando instalados como um filtro de perímetro na rede, as ferramentas de segurança do firewall de todos os tipos podem ser instrumentais para impedir que as tentativas casuais de intrusão tenham sucesso. Quando instalados em terminais individuais de segurança de rede, os firewalls podem criar uma forte segmentação interna que ajuda a desacelerar os atacantes que já estão na rede (como quando os ataques internos acontecem).

O que as ferramentas de segurança do firewall protegem contra?

Diferentes tipos de firewalls fornecerão proteção contra coisas diferentes. Algumas das coisas pelas quais as ferramentas de segurança do firewall podem proteger incluem:

Inserção de malware. Os firewalls de inspeção de pacotes profundos podem ser extremamente úteis para identificar e interromper as tentativas de instalação de malware de fontes externas.

Isto’É importante observar que esses são apenas alguns exemplos dos tipos de ameaças que os firewalls de segurança de rede podem ajudar a prevenir. No entanto, cada um desses casos de uso requer um tipo específico de configuração de firewall – e nenhum é imune ao firewall de ignição técnicas.

O que pode’T um firewall protege contra?

Embora sejam úteis como uma medida básica de segurança cibernética, as ferramentas de segurança de firewall de rede não podem parar tudo. De fato, os atacantes passaram anos descobrindo maneiras de ignorar os firewalls baseados em redes e dispositivos inteiramente usando táticas ou explorações inteligentes.

Alguns exemplos de coisas que os firewalls podem’T Proteger contra (pelo menos, não 100%) inclui:

Ataques de phishing

Na maioria das organizações, as pessoas são os vínculos mais fracos da cadeia de segurança cibernética – e os cibercriminosos sabem disso. Então, eles lançam ataques de phishing contra pessoas em sua rede que usam e -mails ou mídias sociais para levar as pessoas a baixar malware, aprovar faturas falsas ou render dados sensíveis.

Uso malicioso de contas/dispositivos autorizados

A maioria dos firewalls está configurada para se defender contra ameaças externas. Assim, eles costumam’T pronto para se proteger contra alguém usando uma conta de usuário legítima e/ou dispositivo de acesso pré-registrado de maneira maliciosa. Os firewalls internos podem ajudar a reduzir isso, mas precisam ser cuidadosamente configurados para impedir o uso malicioso, enquanto ainda permitem que o tráfego legítimo prossiga desimpedido.

Ataques de negação de serviço distribuídos (DDoS)

Os ataques de DDoS buscam sobrecarregar as defesas de segurança cibernética por meio de peso de volume (ou alavancando certas façanhas para sobrecarregar os sistemas de destino). Embora alguns firewalls possam cair com eficiência o tráfego sem impactar excessivamente o desempenho da rede, outros podem realmente piorar os ataques de DDoS, tentando examinar todos os pacotes de dados em detalhes. Em ambos os casos, as medidas de segurança do firewall só podem fazer muito diante de um ataque projetado para sobrecarregar suas capacidades.

Explorações/vulnerabilidades desconhecidas

Se houver explorações e vulnerabilidades anterior’está protegendo, então os atacantes podem usá -los para violar a rede. É por isso que os testes e gerenciamento de vulnerabilidades são tão cruciais para a segurança cibernética.

Acesso físico direto

Se um cibercriminal puder caminhar direto para um computador, servidor ou unidade de armazenamento de dados e tomá -lo, nenhuma quantidade de soluções de firewall de segurança de rede será suficiente para proteger suas informações.

Então, para responder à pergunta: “Os firewalls podem ser hackeados?” A resposta curta é: “sim.” Infelizmente, existem muitos cibercriminosos que sabem como hackear um firewall ou como ignorá -lo inteiramente para alcançar seus objetivos.

Como proteger contra o firewall ignorando ataques

Embora existam muitos hackers de firewall ou ignorando truques que os cibercriminosos podem usar para quebrar ou passar por seus firewalls de rede, isso não’t significa você’estou completamente desamparado e que você não deveria’não incomodar. Em vez disso, isso’é importante reconhecer os riscos que você enfrenta e tomar medidas proativas para limitá -las.

Embora não exista uma solução infalível, que garanta 100% que você’Nunca enfrentará uma violação de segurança cibernética, há algumas coisas que você pode fazer para gerenciar suas vulnerabilidades e arriscar. Algumas coisas específicas que você pode fazer para limitar seu risco incluem:

Usando várias soluções de firewall em diferentes níveis

Ninguém firewall, por mais robusto que seja, será uma prova contra todos os ataques. Portanto, ao criar uma estratégia de defesa em profundidade que segmenta sua rede e aplicativos, considere o uso de várias soluções de firewall para que as mesmas façanhas e vulnerabilidades ganhassem’t trabalho contra todos os seus firewalls de rede.

Fique por dentro dos patches/atualizações de segurança

Muitos ataques aproveitam vulnerabilidades conhecidas em software popular e ferramentas de segurança. Essas vulnerabilidades freqüentemente têm patches de segurança que corrigem o problema, mas muitas organizações estão atrasadas para aplicá -las (o que deixa a organização vulnerável). Ao aplicar patches de segurança ao seu software de proteção contra hackers, você pode manter os cibercriminosos mais facilmente.

Defina políticas de senha fortes e autenticação multifator

Contas de usuário seqüestradas são uma ferramenta comum para os invasores ignorarem as ferramentas de segurança do firewall. Portanto, dificultando a roubo e o uso de credenciais da conta pode ajudar a limitar o risco de uma violação. Definir políticas de senha fortes (mais de 8 caracteres, use letras sensíveis à caixa, adicionando caracteres especiais, etc.) e a aplicação de autenticação multifator pode ajudar a impedir o seqüestro de contas.

Executando regularmente testes de penetração

Os testes de penetração podem ajudar a identificar vulnerabilidades de segurança anteriormente abastadas nos aplicativos e firewalls que sua organização usa. Uma vez descoberto, você pode começar a tomar medidas para fechar essas lacunas de segurança (espero que antes que um invasor possa usá -las). Algumas medidas comuns incluem a aplicação de patches personalizados ao código de software e regras de firewall, ou substituindo a solução vulnerável por algo que é melhor protegido.

Essas são apenas algumas das correções em potencial para as diferentes maneiras pelas quais os hackers podem ignorar a segurança do firewall. Precisa de ajuda para otimizar sua estratégia de segurança cibernética? Entre em contato com a equipe do Compuquip hoje!

O seu firewall é uma primeira linha de defesa digna para sua rede?

O seu firewall é uma primeira linha de defesa digna para sua rede?

Os firewalls fornecem visibilidade do OMS, o que, onde e quando de um ataque cibernético de tentativa.

O seu firewall é uma primeira linha de defesa digna para sua rede?

Os firewalls fornecem visibilidade do OMS, o que, onde e quando de um ataque cibernético de tentativa. 2022-06-06 2022-07-29 https: // blog.Shi.com/wp-content/uploads/2023/02/shilogo_resourcehub_outlines-primary-for-hub_primary_digital.png the shi recursos hub https: // blog.Shi.com/wp-content/uploads/2022/05/meh_firewall_blogimg_02may22__982x737.PNG 200px 200px

Tempo de leitura: 4 minutos

Qualquer site ou aplicativo voltado para o cliente completamente aberto ao público vai ser atacado.

Ao analisar a segurança da rede, os firewalls atuam como a primeira linha de defesa crítica para identificar quem está fazendo o que, onde e quando. Os firewalls progrediram desde seus primeiros dias de simplesmente bloquear endereços IP e restringir o acesso a sites específicos. Se você deseja maximizar sua organização’S Capacidades de segurança cibernética, procure os firewalls modernos como uma maneira de oferecer mais recursos de segurança que oferecem maior visibilidade e proteção à sua rede.

Criando o programa de segurança de rede certo com firewalls em mente

Um programa de segurança de rede bem arquitetado precisa de mais camadas de proteção do que uma série de firewalls pode fornecer. No entanto, os firewalls criam um perímetro preliminar de confiança que considera qualquer coisa por dentro como mais confiável do que o que é filtrado.

Enquanto firewalls podem’t identifica 100% do conteúdo malicioso, eles fornecem pistas necessárias sobre o que aconteceu, então aqueles que gerenciam sua organização’S Programa de Segurança de Rede pode olhar para trás e ter visibilidade sobre como fazer melhorias. Um firewall pode não lidar com seu programa de segurança’s. Por exemplo, uma solução de proteção de firewall e endpoint enviará a telemetria de atividades maliciosas para o registro centralizado ou o SIEM. A partir daí, os mecanismos inteligentes de ameaças podem correlacionar e enriquecer os eventos que antecederam esse ponto.

Quem, o que, onde e quando?

Se uma atividade maliciosa ocorre em sua organização, você precisa saber quem a desencadeou, qual era a carga útil maliciosa, de onde veio e quando aconteceu. Seus usuários estão sendo enganados a clicar em um link? Os funcionários estão baixando conteúdo malicioso? Talvez alguém tenha respondido a um e -mail de phishing porque a mensagem parecia um e -mail comercial.

Com mais funcionários trabalhando remotamente, as empresas precisam confiar em uma rede privada virtual (VPN) para dar aos usuários acesso a aplicativos e recursos internos. Nesses casos, os firewalls não apenas filtram o conteúdo e fornecem um canal de comunicação criptografado, mas também fornecem informações sobre os funcionários’ produtividade. As organizações devem implementar uma solução de borda de serviço de acesso seguro (SASE), além dos firewalls para acomodar todos os usuários remotos, fornecendo controles de segurança consistentes.

Segurança e visibilidade

As organizações devem procurar firewalls para atividades locais e soluções de nuvem pública e SASE para engajamento remoto do trabalho. As soluções SASE são baseadas em conceitos de firewall de próxima geração entregues como um serviço. Embora eles possam trabalhar de forma independente, você deve usá-los junto com os produtos tradicionais no local para fornecer proteção e visibilidade ideais.

Um firewall de próxima geração pode se tornar propenso a incorporações incorretas, o que pode levar à intrusão cibernética. No entanto, quando configurados adequadamente, os firewalls de próxima geração em nuvens públicas devem ser a opção preferida para dados altamente sensíveis que podem ser menos seguros com firewalls nativos da nuvem em um ambiente de nuvem pública.

Os provedores de nuvem pública têm seus próprios firewalls que limitam ataques a um data center versus uma rede individual. Os firewalls modernos de próxima geração também têm o benefício adicional de incorporar a IA e o aprendizado de máquina. À medida que mais organizações adotam o aprendizado de máquina, as técnicas são atualizadas e o firewall da próxima geração poderá detectar mais malware e atividades maliciosas.

Os provedores de nuvem não compartilham informações que o alertarão sobre que tipo de cargas úteis maliciosas cruzam sua rede, e isso cria uma lacuna de visibilidade. Ambientes de várias nuvens também não’T converso um com o outro. Uma combinação de firewalls de próxima geração-tanto no local quanto nas nuvens públicas-e SASE, em camadas com outras ferramentas de segurança cibernética, dará a combinação certa de segurança e visibilidade.

Lacuna de habilidades

A escassez de habilidades de segurança cibernética é uma realidade infeliz. As empresas podem’t Encontre as pessoas necessárias, ou elas não fizeram’Contrate o suficiente das pessoas certas. A lacuna de habilidades aumenta a possibilidade de configuração incorreta – e a configuração incorreta do firewall pode criar uma superfície de ataque que os cibercriminosos possam explorar. Existem IDs em nuvem, proteção de malware em nuvem e visibilidade de malware que você pode configurar. Ainda assim, se você perder uma configuração em algum lugar, isso pode criar um buraco de segurança, então tenha cuidado.

Os erros provavelmente acontecerão sem uma equipe experiente, levando a mais oportunidades de ataque. Em um período de aumento de ataques de ransomware, isso pode levar a uma considerável perda de produtividade e receita.

Shi analisa todo o ambiente de segurança de rede para que possamos educar nossos clientes sobre as últimas tendências de ataque e defesa de rede. O que entra na pilha de segurança é tão importante quanto qual firewall é mais adequado para o caso de uso.

Soluções de segurança de rede

Nossos especialistas em segurança ajudam você a entender melhor o que’já está em seu ambiente e que tipos de ameaças existem. Podemos determinar o que desencadeou um ataque e garantir que todos os recursos de segurança sejam habilitados para padrões de prática recomendados para sua indústria específica ou entre verticais. O SHI também pode aconselhar sua organização sobre soluções de segurança de rede, como atualizar ou reconfigurar um firewall para otimizar um investimento existente ou construir uma nova estratégia de defesa.

Deixe Shi’S Especialistas em segurança de rede o ajudam a encontrar o melhor e mais seguro caminho daqui para frente.

Postagens relacionadas

NIST CSF e HIPAA Conformidade: Conheça seu verdadeiro estado com shi’S CSAW

Para à prova de sua segurança de dados futuros, você precisa entender sua postura de segurança hoje. Felizmente, Shi’O workshop de conscientização sobre segurança cibernética pode ajudar. Tempo de leitura: 4 minutos Aprenda a remediar rapidamente as lacunas e o risco de ameaçar o seu NIST CSF e HIPAA Compliancy. consulte Mais informação

Como evitar a visão do túnel e investir com o sucesso em sua segurança do data center

Amplie sua perspectiva em shi’S Centro de Inovação do Cliente Tempo de leitura: 5 minutos amplie sua perspectiva de segurança cibernética em shi’s Centro de Inovação do Cliente para testar antes de investir. consulte Mais informação

Você está implementando as melhores práticas para proteger sua organização’s e -mail?

Re: Avalie sua postura de segurança Tempo de leitura: 5 minutos Saiba por que se livrar de seus gateways de e -mail herdado pode ser a coisa mais segura para seus funcionários. consulte Mais informação

Classificar e filtrar

Você pode estar interessado

- Selecionando seu parceiro da Microsoft: Por que a SHI é a escolha inteligente em 60 segundos, observe por que cerca de 9.000 organizações escolhem o SHI para ajudá -los a aproveitar as tecnologias da Microsoft.

- Três experiências críticas para transformar sua organização, veja como as tecnologias de colaboração e comunicação estão melhorando as experiências de trabalho, funcionários e clientes.

- Como apoiar o BYOD no local de trabalho híbrido Aprenda as três etapas necessárias para fazer BYOD em um ambiente de trabalho híbrido bem -sucedido.

- Título IX completa 50 anos: Um apelo ardente e vencido pela igualdade em esports shi está comprometido em ajudar as jogadoras femininas a prosperar. Por que não são presidentes universitários?

O feed do Twitter não está disponível no momento.

Introdução.

O número de incidentes de crimes cibernéticos direcionados às empresas quase dobrou desde 2016 – esses incidentes são impulsionados principalmente por ataques de ransomware e métodos de ataque recém -criados. Por causa disso, os empresários, os principais tomadores de decisão e os chefes estão sob mais pressão do que nunca para garantir a segurança de sua rede de computadores e proteger os dados que residem em sua rede interna ou na nuvem.

Anti-vírus Isn’t suficiente.

Muitos proprietários de pequenas empresas ainda acreditam que manter seu software antivírus atualizado fornecerá proteção suficiente contra as mais recentes ameaças cibernéticas, mas isso não poderia’não estar mais longe da verdade. Uma rede de computadores de negócios moderna requer uma infinidade de serviços e soluções de segurança cibernética para repelir coletivamente uma enxurrada constante de ataques cibernéticos diários. Uma dessas soluções é um firewall de hardware.

Olhar.

Um firewall de hardware é uma das soluções de segurança cibernética mais eficazes (e essenciais) que podem ser usadas para maximizar a segurança da sua rede. Para ser justo, a maioria de nossos clientes já possui um firewall de hardware quando se juntam ao OHSO Técnico (embora muitos deles não estejam configurados corretamente). No entanto, ainda há um número surpreendente de pequenas empresas por aí que não’T tem qualquer forma de hardware ou firewall de software no lugar.

O que é um firewall?

Um firewall protege sua rede contra acesso não autorizado, impedindo que hackers, malware ou outros ataques maliciosos entrem sua rede e, finalmente, seus sistemas e computadores. Um firewall monitorará a atividade de tráfego de entrada e saída em sua rede e decidirá se deve permitir ou bloquear esse tráfego com base nas regras de configuração do firewall que foram aplicadas.

Qual é a diferença entre um firewall de hardware e firewall de software?

Qual é a diferença entre um firewall de hardware e firewall de software?

Um firewall de hardware.

Um firewall de hardware Um equipamento de segurança de rede dedicado entre sua conexão com a Internet e sua rede de computadores. A principal vantagem de usar um firewall de hardware é que ele monitora o tráfego da Internet no ponto de entrada, bloqueando acesso não autorizado e ataques maliciosos antes de entrar na sua rede. Um firewall de hardware é normalmente usado em um ambiente comercial porque fornece proteção para cada dispositivo de computador em sua rede.

Além disso, as empresas com muitos computadores preferem usar um firewall de hardware, pois lhes permite administrar sua segurança de rede a partir de um único dispositivo. Os firewalls de hardware também apresentam muitos controles de segurança aprimorados.

Um firewall de software.

Um firewall de software é um aplicativo de software instalado localmente em um computador. Os firewalls de software são muito mais baratos para comprar, mas são menos eficazes porque protegem apenas o dispositivo em que instalaram, enquanto um firewall de hardware protege toda a rede, negando o tráfego no ponto de entrada. Além disso, os firewalls de software requerem instalação, configuração e atualizações em andamento a serem aplicadas em cada computador individual.

Um firewall de software exige que os recursos de uma máquina local funcionem, enquanto um firewall de hardware é um dispositivo que usa seu próprio hardware e sistema operacional dedicado.

Vale a pena notar que a maioria dos sistemas operacionais de computadores modernos inclui um firewall de software básico. Windows 10, por exemplo, vem com a Microsoft’s ‘Windows Defender’ Firewall.

Por que eu preciso de um firewall?

Por que eu preciso de um firewall?

Aqui’S 5 razões essenciais para sua empresa comprar um firewall de hardware.

Mitigar a segurança cibernética em toda a empresa.

O principal objetivo de um firewall é impedir um ataque de segurança cibernética ou tentativa de hackers. Um firewall de hardware pode ser configurado com um conjunto específico de regras que reconhecerão e bloquearão instâncias conhecidas de vírus e malware, além de bloquear tentativas de acesso externo não autorizado.

Monitorar e controlar o uso da Internet.

Lá’não está escapando de um bom firewall! Além de monitorar o tráfego de entrada, os firewalls de hardware também podem ser usados para monitorar e bloquear o tráfego de saída de dentro de sua organização. Ao aplicar as regras corretas, sua função de TI pode bloquear o acesso dos funcionários a sites de mídia social, identificar e parar o acesso a sites inadequados e restringir o uso excessivo da Internet nos negócios e no horário de negócios.

Esse processo também ajudará a aumentar a produtividade no local de trabalho e, finalmente, melhorar sua lucratividade comercial.

Use monitoramento de rede para evitar um ataque ou violação.

Nenhum firewall no mundo pode fornecer 100% de proteção contra as mais recentes ameaças de segurança cibernética. Infelizmente, toda rede pode ser violada. Se o Google pode ser vítima de um ataque cibernético, todos nós podemos!

Um firewall de hardware dedicado terá a capacidade de monitorar todo o tráfego de rede de entrada e saída e alertar sua empresa/gerente de TI se houver alguma atividade não autorizada ou suspeita em sua rede. Isso permitirá que você aja rapidamente no caso de uma violação ou ataque.

Você poderá configurar e gerenciar seus alertas e notificações de alerta no painel de software do firewall. Normalmente, a maioria dos firewalls de hardware pode ser configurada para enviar notificações por e -mail ou mensagem de texto.

Proteja os e -mails da sua empresa e sua reputação.

Um firewall de hardware pode ser configurado para proteger seu servidor de e -mail. Se um hacker obtiver acesso à sua rede, ele poderá sequestrar seu servidor SMTP e usá -lo para enviar spam para seus contatos existentes de uma ou mais de suas contas de email. Esta ação pode resultar em perda de clientes ou danos irreversíveis à sua reputação.

Crie uma rede privada virtual.

Um firewall de hardware pode ser usado para criar uma conexão de rede criptografada segura chamada Rede Privada Virtual, também conhecida como VPN. Com uma conexão VPN (ou um túnel VPN), trabalhadores domésticos e usuários de dispositivos móveis podem se conectar à rede da empresa e acessar recursos através de uma conexão criptografada dedicada, oferecendo uma camada adicional de segurança de rede. Em resumo, com uma conexão VPN devidamente configurada, ninguém poderá interceptar seus dados sensíveis e pessoalmente identificáveis.

Um túnel VPN do local ao site.

Se você estiver usando firewalls de hardware compatíveis em vários locais, poderá criar um ‘Túnel VPN do local ao local’ que permite criar uma única conexão segura entre vários locais fixos. Existem dois tipos de VPNs Site a Site:

Baseada em intranet – normalmente usado para ingressar em vários locais remotos em uma única rede privada segura, criando uma única WAN (rede de área ampla). Por exemplo, organizações com vários locais de escritório usarão a mesma rede, para que possam acessar os mesmos recursos e e -mails diretamente sem usar um aplicativo de acesso remoto.

Baseada em extranet – normalmente usado para criar uma conexão compartilhada segura com recursos compartilhados selecionados, sem criar um único WAN. Esse tipo de conexão pode ser usado para compartilhar informações com fornecedores e parceiros, sem dar acesso total à sua rede.

Nem todos os firewalls são criados iguais.

Existem muitos firewalls de hardware no mercado, mas nem todos têm os mesmos recursos, controles aprimorados ou atualizações de definição de software frequentes para manter sua rede totalmente protegida. Certifique-se de conduzir sua due diligence ou entre em contato conosco para obter alguns conselhos de não-obligation!

Pensamentos finais.

Nenhuma solução de segurança cibernética fornecerá proteção adequada contra as mais recentes ameaças de segurança cibernética. Para manter sua rede totalmente protegida, as empresas devem usar um firewall de hardware e, sempre que possível, esse firewall deve ser combinado com outros produtos de segurança cibernética, incluindo software antivírus, proteção de malware e filtros de spam.

Sobre oh também técnico.

Obrigado por ler nosso artigo ‘O que é um firewall e por que meu negócio precisa de um firewall?’ Esperamos que você tenha achado este artigo útil. O OHSO Technical oferece suporte profissional de TI e serviços de segurança cibernética para organizações locais em Londres e nos condados vizinhos. Nossa gama de serviços e soluções de segurança cibernética incluem testes de penetração de rede, instalação de firewall e gerenciamento contínuo, soluções de prevenção de perda de dados e proteção antivírus e antivírus e proteção de formigas. Visite nossa página Visão geral dos Serviços de Segurança Cibernética para saber mais.

Se você precisar de assistência com os requisitos de segurança de sua rede ou você’D Como uma cotação sem trabalho para o novo firewall e ligue para 02039635533 ou entre em contato através do formulário de contato on-line abaixo.

Por favor, mantenha -nos honestos!

Se você identificar alguma coisa neste artigo que você acredita ser impreciso, então nós’realmente aprecio que você nos dê um heads-up! Basta nos deixar um comentário abaixo e nós’pagarei você com nossa eterna gratidão ?

O que é um firewall e como funciona?

Este post apresenta principalmente o que é um firewall, que tipos de firewalls estão lá, como funciona e como usar um firewall. Leia para aprender tudo o que você quer saber sobre o firewall.

Por Ellie / última atualização em 13 de julho de 2022

O que é um firewall?

Um firewall é um sistema de segurança que analisa o tráfego de rede interno e externo. Com base em certas regras de segurança, decide se certos tipos de tráfego para o seu computador devem ser permitidos ou proibidos.

Literalmente, refere -se a uma barreira de incêndio usada para controlar o fogo fora do prédio. Para simplificar, ao construir uma barreira entre uma rede confiável e uma rede não confiável, um firewall protege seu computador de tráfego malicioso, como vírus e hackers.

Quais são os tipos de firewalls?

Para lhe dar uma compreensão completa dos firewalls, aqui nós’LL introduzirá os cinco tipos diferentes de firewalls.

- Firewall de filtragem de pacotes

- Firewall de proxy

- Firewall de inspeção com estado

- Firewall da próxima geração (NGFW)

- Firewall de tradução de endereço de rede (NAT)

Firewall de filtragem de pacotes

O firewall de filtragem de pacotes opera na camada de rede (camada 3) do modelo OSI (interconexão de sistemas abertos) e toma decisões de processamento com base em endereços de rede, portas ou protocolos. É muito rápido porque não há muita lógica por trás das decisões que toma. Não faz nenhuma inspeção interna do tráfego, nem não armazena nenhuma informação de estado. Os usuários precisam abrir portas manualmente para todo o tráfego que fluirá através do firewall.

Como encaminhará qualquer tráfego que esteja fluindo em uma porta aprovada, é considerado não muito seguro. O tráfego malicioso pode ser enviado o tempo que’está em uma porta aceitável.

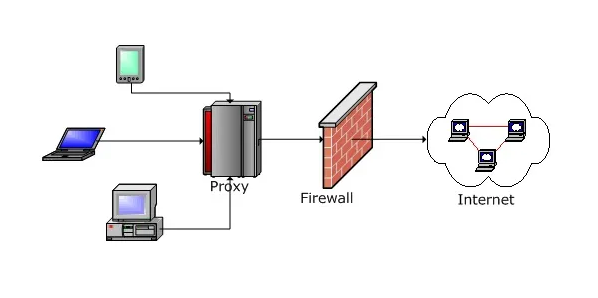

Firewall de proxy

Os firewalls baseados em proxy são proxies que ficam entre clientes e servidores. Os clientes se conectam ao firewall, e o firewall inspeciona os pacotes de saída, após o que criará uma conexão com o servidor. Da mesma forma, quando o servidor tenta enviar uma resposta ao cliente, o firewall interceptará essa solicitação, inspecionará os pacotes e, em seguida, fornecerá essa resposta em uma conexão separada entre o firewall e o cliente. Um firewall baseado em proxy evita efetivamente uma conexão direta entre o cliente e o servidor.

Como mencionado anteriormente, um firewall proxy inspeciona todos os pacotes de saída e solicitações de entrada. Portanto, pode causar latência, particularmente durante os pesados tráfego.

Firewall de inspeção com estado

Em vez de digitalizar cada pacote, um firewall de inspeção com estado mantém informações sobre conexões abertas e utiliza -o para analisar o tráfego de entrada e saída. Ele filtra conexões com base em critérios definidos pelo administrador, bem como no contexto, que se refere à utilização de dados de conexões e pacotes anteriores para a mesma conexão.

Como eles não inspecionam todos os pacotes, os firewalls com estado são normalmente mais rápidos que os firewalls à base de proxy. No entanto, um firewall com estado pode ser manipulado enganando um cliente a solicitar um certo tipo de informação, permitindo que o atacante tenha a chance de enviar pacotes maliciosos que correspondem a esse critério através do firewall.

Firewall da próxima geração (NGFW)

À medida que as ameaças evoluem, são necessárias soluções mais poderosas, vem o firewall da próxima geração (NGFW). Ele combina recursos de firewall padrão com recursos extras, como inspeção de tráfego criptografado, sistemas de prevenção de intrusões, antivírus, etc. Possui inspeção profunda de pacotes (DPI). O DPI examina os dados dentro do próprio pacote, permitindo que os usuários identifiquem, categorizem e parem com mais eficácia com dados maliciosos, enquanto os firewalls tradicionais simplesmente olham para os cabeçalhos de pacotes.

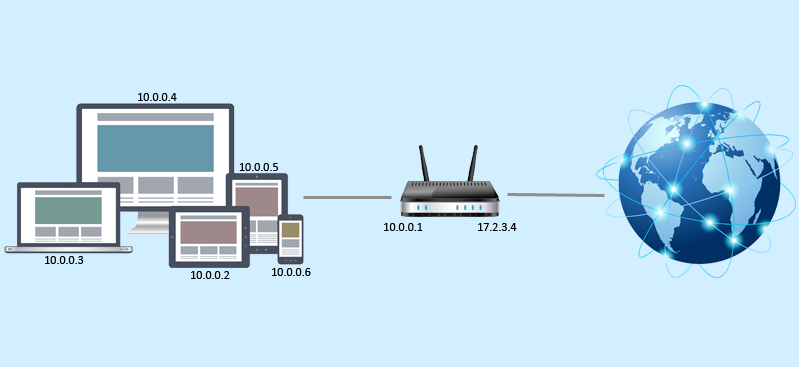

Firewall de tradução de endereço de rede (NAT)

Ao permitir inúmeros dispositivos com diferentes endereços de rede para se conectar à Internet usando um único endereço IP, o firewall do NAT oculta endereços IP individuais. Assim, os atacantes que examinam uma rede para endereços IP podem’t captura detalhes específicos, proporcionando maior segurança contra ataques. É semelhante aos firewalls de proxy, pois eles atuam como um intermediário entre um grupo de computadores e o tráfego externo.

Como funciona um firewall?

Um firewall é controlado por um conjunto de regras que decidem se o tráfego pode ou não entrar ou sair de uma rede. Essas diretrizes diferem dependendo do que um aplicativo é instruído a realizar e de como a conduta de risco é definida. Firewalls Guarda o tráfego em um computador’s ponto de entrada chamado portas, que é onde as informações são trocadas com dispositivos externos. Por exemplo, “Endereço de origem 172.18.1.1 pode chegar ao destino 172.18.2.1 sobre a porta 22.”

Considere endereços IP como casas e números de portas como salas das casas. Para a primeira etapa, apenas pessoas confiáveis (endereços de origem) podem entrar nas casas (endereço de destino). Em seguida, é filtrado ainda que pessoas em particular (portas de destino) acessam apenas salas específicas (portas de destino), dependendo de suas identidades. O proprietário da casa tem acesso a qualquer sala (qualquer porto), mas outras pessoas, por exemplo, visitantes, estão restritas a um conjunto especificado de salas (portas específicas).

Como usar a proteção do firewall?

Com o firewall configurado corretamente, a segurança do seu computador pode ser garantida. Aqui estão algumas dicas para você melhorar sua segurança no firewall:

- Sempre mantenha os firewalls atualizados. Patches de firmware mantêm seu firewall atualizado e protegem você de falhas de segurança recém -identificadas. Os usuários precisam atualizar seu software com frequência. Para os usuários de firewall pessoal e doméstico, eles podem atualizar diretamente, enquanto os usuários de Firewalls de empresas maiores podem precisar verificar a configuração e compatibilidade de rede com antecedência.

- Use uma lista de permissões para limitar portas e hosts acessíveis. O tráfego de entrada deve ser negado por padrão. Defina uma lista de permissões rigorosas de endereços IP confiáveis para conexões de entrada e saída. Os privilégios de acesso ao usuário devem ser limitados àqueles que são absolutamente necessários. É mais fácil manter a segurança, permitindo o acesso exatamente quando é necessário, em vez de rescindir a permissão e reparar danos após uma ocorrência.

- Rede segmentada. Atores maliciosos’ A mobilidade lateral é uma ameaça óbvia que pode ser adiada reduzindo a comunicação interna interna.

- Use proteção adicional de antivírus. Um firewall sozinho às vezes pode não parar alguns vírus e infecções. Estes ainda podem superar as proteções de firewall. Neste ponto, você pode precisar de software antivírus adicional para proteger ainda mais a segurança do seu computador.

Conclusão

O que é um firewall? Aqui neste post, exploramos a definição do firewall, diferentes categorias do firewall, os princípios de trabalho do firewall e dicas para melhorar a segurança do firewall. Espero que você’Terei uma melhor compreensão dos firewalls depois de ler isso.

Software de desktop remoto grátis

- Acesso remoto não atendido

- Transferência de arquivos entre PCs

- Monitor múltiplo suportado

- Apoie o Windows 11 mais recente

![]()

100% seguro

Ainda precisa de ajuda?

Seu problema foi resolvido? Caso contrário, insira a consulta na caixa de pesquisa abaixo.

© 2023 AnyViewer. Todos os direitos reservados.