A NSA provavelmente tem como alvo qualquer pessoa que seja curiosa

Resumo:

Neste artigo, exploramos os principais pontos relacionados ao navegador Tor e à cauda, concentrando -se em aspectos importantes, como conexões de servidores proxy, confinamento do aparmor para gerenciamento de arquivos, escondendo o uso do Tor, criptografia HTTPS e proteção contra JavaScript perigoso. Esses tópicos são essenciais para entender e maximizar seu anonimato e segurança enquanto navega na Internet usando Tor.

Pontos chave:

1. Servidor proxy recusando conexões

Quando você encontra a mensagem de erro “O servidor proxy está recusando conexões” no navegador TOR, indica que o Tails ainda não está conectado à rede Tor. Para resolver isso, verifique se você está conectado a uma rede local e à rede Tor.

2. Apparmor Confinamento e Gerenciamento de Arquivos

O navegador Tor em Tails está confinado com o Apmor para proteger seu sistema e dados. Este confinamento limita as pastas que o navegador Tor pode acessar. Para evitar a permissão negado erros ao baixar arquivos no navegador TOR, salve -os na pasta do navegador TOR dedicada localizada na pasta Home. Além disso, utilize a pasta Persistente/Tor Browser, se você ativou o recurso de pasta persistente para baixar e fazer upload de arquivos em diferentes sessões.

3. Gerenciamento de memória para downloads de arquivos grandes

Para impedir que as caudas fiquem sem memória, baixe arquivos grandes para a pasta persistente/do navegador Tor. Os arquivos baixados fora do armazenamento persistente são armazenados em RAM, que tem capacidade limitada.

4. Escondendo o uso e a impressão digital do navegador

Os sites não podem ser enganados ao pensar que você não está usando o TOR, pois a lista de nós de saída de rede é pública. No entanto, o Tails dificulta a diferencia os usuários dos usuários do Bails de outros usuários do Browser, aprimorando seu anonimato. Os sites podem coletar informações de impressão digital do navegador, que incluem detalhes como nome do navegador, versão, tamanho da janela, fuso horário e fontes disponíveis. Tails tem como objetivo fornecer as mesmas informações que o navegador Tor em outros sistemas operacionais para minimizar características distinguíveis. No entanto, a inclusão da extensão da origem UBLOCK pode potencialmente revelar o uso do Tails se bloquear anúncios em uma página da web.

5. Criptografia HTTPS com HTTPS em todos os lugares

Usando HTTPS em vez de HTTP criptografa sua comunicação com sites e evita a interceptação por Tor Sair nós. O HTTPS em todos os lugares Extensão, incluído no navegador TOR, garante conexões criptografadas com os principais sites e aborda limitações do uso de HTTPs em determinados sites.

6. Proteção contra JavaScript perigoso

JavaScript é ativado por padrão no navegador TOR para manter a usabilidade, mas JavaScript potencialmente perigoso está desativado. Isso permite JavaScript inofensivo e útil enquanto mitigam riscos. A incapacidade completa do JavaScript tornaria muitos sites inutilizáveis.

Questões:

1. Por que o erro “servidor proxy recusar conexões” ocorre no navegador TOR?

Responder: A mensagem de erro indica que as caudas ainda não estão conectadas à rede Tor. Garanta a conectividade de rede adequada e verifique as configurações de conectividade da rede.

2. Como o confinamento do aparmor afeta o gerenciamento de arquivos no navegador TOR?

Responder: O Apparmor Confinment Limita as pastas Tor Browser pode acessar. Para evitar a permissão negado erros, salve arquivos na pasta do navegador TOR específica no diretório da casa ou utilize a pasta persistente/do navegador para transferência de arquivo de sessão cruzada.

3. Por que você deve baixar arquivos grandes para a pasta Persistente/Tor Browser?

Responder: Download de arquivos grandes para a pasta persistente/do navegador impedem que as caudas fiquem sem memória. Os arquivos baixados fora do armazenamento persistente são armazenados em RAM, que tem capacidade limitada.

4. Como as caudas aumentam o anonimato e oculam o uso?

Responder: Tails pretende dificultar a distinção dos usuários de outros usuários do Browser Tow. Ele mascara detalhes da impressão digital do navegador e fornece as mesmas informações que o navegador Tor em outros sistemas operacionais. No entanto, a inclusão da extensão da origem ublock pode potencialmente revelar o uso de caudas.

5. Por que a criptografia HTTPS é importante e como os HTTPs em todos os lugares ajudam?

Responder: HTTPS criptografa sua comunicação com sites, impedindo a interceptação por Tor Sair nós. HTTPS em todos os lugares, incluído no navegador TOR, garante conexões criptografadas com os principais sites e aborda limitações do uso de HTTPs em determinados sites.

6. Como o navegador Tor protege contra JavaScript perigoso?

Responder: O navegador Tor permite JavaScript inofensivo e útil por padrão, mas desativa o javascript potencialmente perigoso. Esse compromisso permite usabilidade e minimizar os riscos.

7. O que pode ser aprendido com a mensagem de erro “Servidor proxy recusando conexões”?

Responder: A mensagem de erro indica que as caudas não estão conectadas à rede Tor. Verifique a conectividade da rede e verifique se as configurações de rede Tor estão definidas corretamente.

8. Onde você deve salvar arquivos enquanto estiver usando o navegador TOR para evitar a permissão negado erros?

Responder: Salvar arquivos na pasta do navegador TOR dedicada no diretório da casa ou utilizar a pasta Persistente/Tor Browser se o recurso de pasta persistente estiver ativado.

9. Como as caudas impedem sites de diferenciar os usuários de caudas de outros usuários do navegador Tor?

Responder: Tails se esforça para fornecer as mesmas informações de impressão digital do navegador que o navegador Tor em outros sistemas operacionais, dificultando para os sites distinguir usuários do Tails. No entanto, a inclusão da extensão da origem ublock pode revelar o uso de caudas se os anúncios forem bloqueados.

10. Por que a inclusão da extensão da origem ublock nas caudas é significativa?

Responder: A extensão de origem ublock nas caudas remove os anúncios. No entanto, se uma página da web incluir anúncios que não são baixados por um usuário, pode revelar que o usuário está empregando Tails.

11. Qual é o objetivo de usar https em vez de http?

Responder: Https criptografa comunicação com sites e evita a interceptação por nós de saída de tor. Aumenta a segurança e a privacidade durante as atividades online.

12. Como os https em todos os lugares a extensão contribuem para a navegação segura?

Responder: A extensão HTTPS em todos os lugares garante conexões criptografadas com vários sites importantes, abordando limitações e promovendo o uso HTTPS. Ele fornece uma colaboração entre o projeto TOR e a Fundação Eletrônica de Frontier.

13. Por que o navegador Tor habilita JavaScript por padrão?

Responder: Ativar JavaScript por padrão mantém usabilidade e acessibilidade em sites. Desativar todo o JavaScript pode tornar muitos sites inutilizáveis.

14. Como as caudas lidam com a impressão digital do navegador?

Responder: Tails tem como objetivo fornecer os mesmos detalhes da impressão digital do navegador que o navegador Tor em outros sistemas operacionais, dificultando os sites para distinguir usuários de caudas. Minimiza possíveis características identificáveis.

15. Como você pode se proteger contra javascript perigoso enquanto estiver usando o navegador Tor?

Responder: O navegador Tor desativa JavaScript potencialmente perigoso por padrão, minimizando os riscos. Os usuários devem manter o navegador Tor atualizado para se beneficiar de melhorias de segurança.

A NSA provavelmente tem como alvo qualquer pessoa que seja curiosa

Tails tenta tornar o mais difícil possível para os sites distinguir os usuários do Tails de outros usuários de Navegador para. Se fosse possível para um site determinar se você é um usuário de Navegador para Dentro ou fora das caudas, isso forneceria um pouco mais de informações sobre você e reduziria seu anonimato.

Servidor proxy recusando conexões

A seguinte mensagem de erro em Navegador para significa que o Tails ainda não está conectado à rede TOR:

O servidor proxy está recusando conexões Certifique -se de que você está:

- Conectado a uma rede local

- Conectado à rede Tor

Aparmor Confinamento, download e upload de arquivos

O navegador Tor em Tails está confinado com o Apmor para proteger o sistema e seus dados de alguns tipos de ataques contra o navegador Tor . Como conseqüência, o navegador Tor nas caudas só pode ler e escrever em um número limitado de pastas.

É por isso que, por exemplo, você pode enfrentar Permissão negada erros se você tentar baixar arquivos para o Lar pasta.

- Você pode salvar arquivos do navegador Tor na pasta do navegador Tor que está localizada na pasta doméstico. O conteúdo desta pasta desaparecerá quando você desligar as caudas.

- Se você deseja fazer upload de arquivos com o navegador Tor, copie -os para essa pasta primeiro.

- Se você ativou o recurso de pasta persistente do armazenamento persistente, também poderá usar o Navegador persistente/tor pasta para baixar e fazer upload de arquivos de Navegador para. O conteúdo do Navegador persistente/tor A pasta é salva em diferentes sessões de trabalho.

Para impedir que as caudas fiquem sem memória e trava, baixe arquivos muito grandes para o Navegador persistente/tor pasta. Todos os arquivos que você baixar fora do armazenamento persistente são armazenados na memória (RAM), o que é mais limitado.

Escondendo que você está usando Navegador para

É impossível esconder -se aos sites que você visita que você está usando, porque a lista de nós de saída da rede Tor é pública.

É por isso que muitos outros sites pedem que você resolva um captcha ao usar Navegador para.

O anonimato fornecido por Navegador para funciona fazendo com que todos os usuários parecessem iguais para tornar impossível saber quem é quem entre os milhões de usuários de Navegador para.

Tails tenta tornar o mais difícil possível para os sites distinguir os usuários do Tails de outros usuários de Navegador para. Se fosse possível para um site determinar se você é um usuário de Navegador para Dentro ou fora das caudas, isso forneceria um pouco mais de informações sobre você e reduziria seu anonimato.

Os sites que você visita podem recuperar muitas informações sobre o seu navegador, seja ele Navegador para ou um navegador comum. Esta informação é chamada de impressão digital do navegador e inclui o nome e a versão do navegador, o tamanho da janela, o fuso horário, as fontes disponíveis, etc.

Para dificultar a distinção dos usuários de outros usuários de outros usuários de Navegador para, Navegador para em Tails tenta fornecer as mesmas informações que Navegador para Em outros sistemas operacionais.

Uma diferença é que as caudas incluem o Origem Ublock Extensão, que remove anúncios. Se um invasor puder determinar que você não está baixando os anúncios incluídos em uma página da web, isso pode revelar que você é um usuário do Tails.

Para se esconder com alguém que monitorou sua conexão com a Internet que você está se conectando ao TOR, consulte nossa documentação sobre como conectar -se à rede Tor.

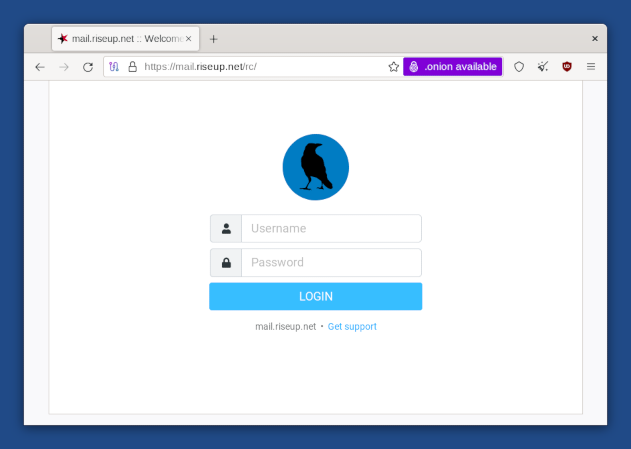

Criptografia HTTPS com HTTPS em todos os lugares

Usar HTTPS em vez de HTTP criptografa suas comunicações com o site e impede que o nó de saída do Tor intercepte suas comunicações.

Por exemplo, aqui está como o navegador fica quando tentamos fazer login em uma conta de e -mail em RiseUp.NET, usando sua interface webmail:

Observe o ícone de cadeado à esquerda da barra de endereço dizendo “Mail.erguer.líquido”. Observe também o endereço começando com “https: //” (em vez de “http: //”). Estes são os indicadores de que uma conexão criptografada usando HTTPS está sendo usada.

Quando você está enviando ou recuperando informações confidenciais (como senhas), você deve tentar usar apenas os serviços que fornecem https. Caso contrário, é muito fácil para um espionagem roubar qualquer informação que você está enviando ou modificar o conteúdo de uma página a caminho do seu navegador.

HTTPS em todos os lugares é uma extensão do Firefox incluída no navegador TOR . É produzido como uma colaboração entre o projeto TOR e a Fundação Eletrônica de Fronteira. Ele criptografa suas comunicações com vários sites importantes. Muitos sites na web oferecem um suporte limitado para criptografia sobre HTTPs, mas dificultam o uso. Por exemplo, eles podem padrão para HTTP não criptografados, ou preencher páginas criptografadas com links que voltam ao site não criptografado. Os HTTPs em todos os lugares extensão corrigem esses problemas reescrevendo todas as solicitações a esses sites para https.

Para saber mais sobre https em todos os lugares, você pode ver:

- os https em todos os lugares da página inicial

- os https em todos os lugares FAQ

Proteção contra JavaScript perigoso

Ter todos os JavaScript desativados por padrão desativaria muitos JavaScript inofensivos e possivelmente úteis, e poderia tornar muitos sites inutilizáveis.

É por isso que o JavaScript é ativado por padrão, mas o navegador Tor desativa todos os javascripts potencialmente perigosos. Consideramos isso como um compromisso necessário entre segurança e usabilidade.

Para entender melhor o comportamento do navegador Tor, por exemplo, em relação a JavaScript e Cookies, você pode consultar o documento de design do navegador Tor.

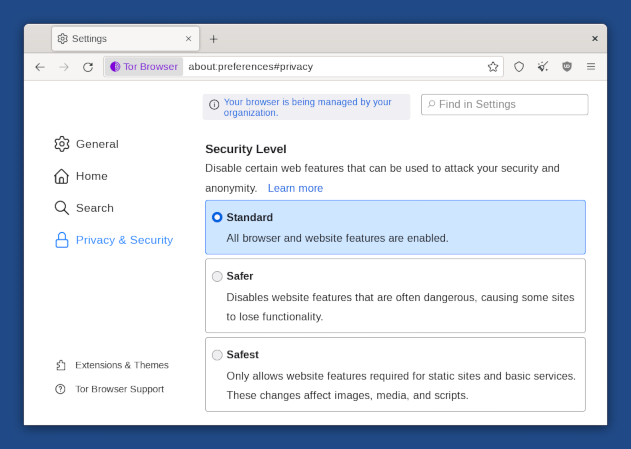

Nível de segurança

Você pode alterar o nível de segurança do navegador TOR para desativar os recursos do navegador como uma troca entre segurança e usabilidade. Por exemplo, você pode definir o nível de segurança como Mais seguro Para desativar o JavaScript completamente.

O nível de segurança está definido como Padrão por padrão, o que oferece a experiência mais utilizável.

Para alterar o nível de segurança, clique no ícone à direita da barra de endereços e escolha Configurações avançadas de segurança… .

Você pode desconsiderar com segurança a mensagem “Seu navegador está sendo gerenciado por sua organização”, que aparece nas preferências do navegador Tor.

Toda essa mensagem significa que o recurso de atualizações automáticas do navegador TOR foi desativado. Isso é feito intencionalmente nas caudas para garantir que nenhum recurso ou configuração de segurança seja quebrado por atualizações automáticas do navegador Tor .

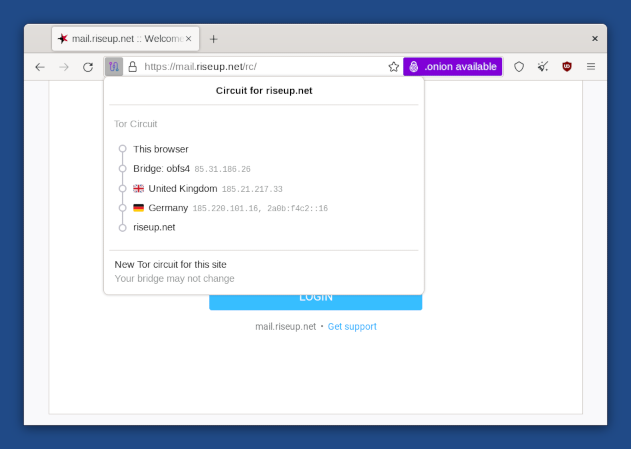

Circuito TOR

Clique no cadeado na barra de endereços para mostrar o circuito TOR usado para conectar -se ao site na guia atual, seus 3 relés, seus países e endereços IP.

O último relé no circuito, o imediatamente acima do site de destino, é o Relé de saída. Seu país pode influenciar como o site se comporta.

Clique no novo circuito para este botão do site para usar um circuito diferente.

Você pode usar circuitos de cebola para obter informações mais detalhadas sobre os circuitos que estão sendo usados.

Novo recurso de identidade

Para mudar para uma nova identidade, escolha ▸ nova identidade .

O novo recurso de identidade de Navegador para:

- Fecha todas as guias abertas.

- Limpa o estado da sessão, incluindo cache, história e cookies.

- Fecha todas as conexões da Web existentes e cria novos circuitos para.

Esse recurso não é suficiente para separar fortemente identidades contextuais, pois os circuitos TOR usados Navegador para não são alterados.

Reinicie as caudas.

Noscript para ter ainda mais controle sobre JavaScript

O navegador Tor inclui a extensão Noscript para:

- Proteger de mais ataques de JavaScript. Por exemplo, ataques de script de sites cruzados (XSS).

- Permita que você desative o JavaScript completamente em alguns sites apenas.

Para mais informações, você pode consultar o site e os recursos do Noscript.

Caixa de correio

O recurso de caixa de correio do navegador TOR ajuda a impedir que os sites identifiquem seu navegador com base no tamanho de sua janela. Sem caixa de correio, os sites podem usar o tamanho da janela do navegador para rastrear os visitantes ou enfraquecer seu anonimato.

O recurso de caixa de correio do navegador TOR funciona adicionando margens cinza à janela do navegador quando a janela é redimensionada. A página da web permanece o mais próximo possível do tamanho desejado sem revelar o tamanho real da janela.

A NSA provavelmente tem como alvo qualquer pessoa que seja ‘Tor-Curious’

Seja você um usuário regular de ferramentas de privacidade da Web como Tor e Tails, ou acabou de verificar seus sites, a NSA pode estar rastreando seus movimentos on -line, uma nova investigação revela.

Seth Rosenblatt, ex -escritor / notícia sênior

O escritor sênior Seth Rosenblatt cobriu o Google e a segurança da CNET News, com incursões ocasionais na cultura de tecnologia e pop. Anteriormente um editor sênior de software da CNET Reviews, ele escreveu sobre quase todas as categorias de software e aplicativo disponíveis.

Seth Rosenblatt

3 de julho de 2014 6:20 p.m. Pt

3 min de leitura

O uso de ferramentas comuns de privacidade da web ou mesmo mera curiosidade sobre elas podem obter você adicionado a uma lista de observação da agência de segurança nacional, de acordo com um novo relatório.

Verificou-se que o programa de vigilância da NSA chamado X-KeyScore, revelado pela primeira vez no verão passado em documentos vazados por Edward Snowden, foi encontrado para conter regras de seleção que potencialmente adicionam a uma lista de relógios da NSA que não apenas usou, mas visitou as ferramentas de proteção on-line, como a rede Tor para a rede anônima e a cauda de Linux. Os arquivos X-Kyyscore de Snowden indicaram que permitia que os funcionários da NSA obtenham o número de telefone ou o endereço de e-mail de uma pessoa, visualize o conteúdo do email e observe a atividade completa da Internet, incluindo o histórico de navegação sem um mandado.

Uma análise do código-fonte do X-KeyScore (somente texto) indica que o programa tem como alvo um estudante alemão que administra um nó Tor e pode adicionar às listas de vigilância da NSA que use ferramentas populares de privacidade da Internet, como o TOR. Os relatórios foram preparados por repórteres para as emissoras de televisão pública alemãs NDR e WDR, e as pessoas empregadas e se voluntariam para a Tor, que disse que “ex -funcionários e especialistas da NSA estão convencidos de que o mesmo código ou código semelhante ainda está em uso hoje.”

Principalmente financiado pelo governo dos EUA, a rede TOR anonimiza o tráfego da Internet transmitindo a comunicação através de uma série de hubs criptografados e anonimizados chamados de nós. É frequentemente usado por repórteres e ativistas, e foi estimado em 2012 que 50.000 a 60.000 iranianos usam o serviço diariamente.

Tails é uma variante do sistema operacional Linux que pode ser lançado a partir de uma chave USB e vem com Tor e outras ferramentas comuns pré-configuradas com configurações de privacidade. Cada vez que botas, ele limpa automaticamente tudo o que não é salvo em outro lugar. Tails é descrito no código-fonte X-KeyScore como “Um mecanismo COMSEC defendido por extremistas em fóruns extremistas.”

A Fundação Eletrônica Frontier alertou as pessoas a não abandonar os serviços apenas porque a NSA estava espionando nelas.

“Quanto mais as pessoas comuns usam Tor e Tails, mais difícil é para a NSA defender que ler ou usar essas ferramentas é de fato suspeito”, escreveu funcionários da EFF.

As novas revelações de vigilância X-KeyScore são preocupantes por causa da aparente amplitude de seu alcance.

“Isso não é apenas metadados; esse é o conteúdo” completo “que é armazenado para sempre”, disse o especialista em segurança Bruce Schneier em seu blog. “É possível”, escreveu ele, que qualquer pessoa que esteja lendo a postagem do blog dele “está sendo monitorada pela NSA” porque continha um link para o Torproject.org.

Uma regra no código-fonte mostra que o X-Keyscore está acompanhando todos os visitantes do Torproject.org, de acordo com o relatório da NDR.

O autor e advogado de privacidade Cory Doctorow, que foi informado antes do relatório alemão, disse que um especialista que ele consultou indicou que a fonte do código X-KeyScore pode não ter sido Edward Snowden.

“A existência de uma segunda fonte em potencial significa que Snowden pode ter inspirado alguns de seus ex -colegas a dar uma longa e dura olhada na atitude cavalheiresco da agência em relação à lei e à decência”, disse ele.

Logotipo ProPublica

Se você baixou o software de privacidade em 2011, pode ter sido sinalizado para ser espionado.

9 de julho de 2014, 5:01 p.m. EDT

Série: DragNets

Rastreando censura e vigilância

Na semana passada, os jornalistas alemães revelaram que a Agência de Segurança Nacional tem um programa para coletar informações sobre pessoas que usam serviços de proteção à privacidade, incluindo o popular software anonimizador chamado Tor. Mas não está claro quantos usuários foram afetados.

Por isso, fizemos um pouco de investigação e descobrimos que a lista de segmentação da NSA corresponde à lista de servidores de diretório usados pelo TOR entre dezembro de 2010 e fevereiro de 2012 – incluindo twoservers no Instituto de Tecnologia de Massachusetts. Os usuários do Tor se conectam aos servidores de diretórios quando iniciam o serviço TOR.

Isso significa que, se você baixou o TOR durante 2011, a NSA pode ter recolhido o endereço IP do seu computador e o sinalizou para monitoramento adicional. O projeto TOR é uma organização sem fins lucrativos que recebe financiamento significativo do U.S. governo.

As revelações estavam entre as primeiras evidências de metas de espionagem específicas dentro dos Estados Unidos. E eles foram seguidos por mais evidências. A interceptação revelou nesta semana que o governo monitorou o e-mail de cinco muçulmanos-americanos proeminentes, incluindo um ex-funcionário do governo Bush.

Não está claro se, ou quão extensivamente, a NSA espionou os usuários do Tor e outros serviços de privacidade.

Após a notícia, um dos desenvolvedores originais da Tor, Roger Dingledine, tranquilizou os usuários de que eles provavelmente permaneceram anônimos enquanto usavam o serviço: “O TOR foi projetado para ser robusto para alguém assistir ao tráfego em um ponto da rede – mesmo uma autoridade de diretório.”É mais provável que os usuários possam ter sido espionados quando não estavam usando Tor.

Por sua vez, a NSA diz que apenas coleta informações para fins de inteligência estrangeira válidos e que “minimiza” as informações que coleta sobre você.S. moradores. Em outras palavras, a NSA pode ter descartado qualquer informação que obtivesse sobre você.S. residentes que baixaram Tor.

No entanto, de acordo com um relatório recente do Conselho de Supervisão de Privacidade e Liberdades Civis, os procedimentos de minimização da NSA variam de acordo com o programa. Sob Prism, por exemplo, a NSA compartilha dados não dimimizados com o FBI e a CIA.

Além disso, a NSA também pode pesquisar posteriormente as comunicações daqueles que inadvertidamente pegou em seu Prism Dragnet, uma tática que alguns chamaram de pesquisa “backdoor”. Não está claro se existem backdoors semelhantes para outros tipos de dados, como endereços IP.

Em resposta ao Tor News, a NSA disse que está seguindo a diretiva de janeiro do presidente Obama para não conduzir vigilância com o objetivo de “suprimir ou sobrecarregar críticas ou dissidentes, ou por pessoas desvantagens baseadas em sua etnia, raça, gênero, orientação sexual ou religião.”

[Divulgação: Mike Tigas é o desenvolvedor de um aplicativo que usa Tor, chamado Navegador de cebola.]

Atualizamos nosso gráfico de revelações da NSA para incluir o monitoramento do software de privacidade.

Para os geeks, aqui estão os endereços IP listados no código da NSA XKeyScore e quando foram adicionados ou removidos da lista de servidores de diretórios TOR:

O navegador Tor é seguro para usar?

Callum Tennent supervisiona como testamos e revisamos os serviços VPN. Ele é um membro do IAPP e seu conselho de VPN apareceu na Forbes e na Internet Society.

- Guias

- O navegador Tor é seguro para usar?

Nosso veredicto

Quando tratado com cautela, o navegador TOR é seguro e legal de usar no Windows, MacOS e dispositivos Android na maioria dos países. O Tor fornece mais anonimato do que um navegador regular da Web escondendo seu endereço IP e passando seu tráfego na Web por três camadas de criptografia. No entanto, o Tor não é completamente seguro. Usá-lo pode colocá-lo em risco de vazamentos de dados, espionagem e ataques de homem no meio por meio de nós de saída maliciosos.

Tor é um sistema livre de voluntários, projetado para esconder sua identidade, localização e atividade online do rastreamento ou vigilância.

O TOR é mais comumente acessado através do navegador Tor: um aplicativo gratuito e de código aberto baseado no Mozilla Firefox. O navegador TOR funciona roteando seu tráfego três nós aleatórios; o nó de guarda, o nó do meio e o nó de saída.

Uma camada de criptografia é adicionada para cada um dos nós que o seu tráfego passa, terminando no último nó. No ponto de saída, seu tráfego é totalmente descriptografado e enviado ao seu destino.

Apesar de seu foco no anonimato, o uso do Tor vem com alguns riscos para sua segurança e segurança. Neste guia, nós’Explicarei esses riscos de segurança e ensinar.

Resumo: o navegador Tor é seguro?

- Tor roteia seu tráfego na web através de uma rede de servidores randomizados e o protege com três camadas de criptografia. Isso esconde seu endereço IP nos sites que você visita e impede que seu ISP (provedor de serviços de Internet) monitore sua atividade.

- Embora seus dados de navegação sejam anônimos, eles não são privados. Tor’s nó de guarda pode ver seu endereço IP público, mas não sua atividade. Tor’s nó de saída pode ver sua atividade, mas não o seu endereço IP.

- Seu tráfego na web é totalmente descriptografado e visível no nó de saída, embora não seja rastreável à sua identidade. Isso significa que você está em risco de vigilância ou injeção de malware por meio de nós de saída maliciosos.

- Há algumas evidências de que os usuários do Tor podem ser desanimizados por agências policiais dos EUA e pesquisadores acadêmicos.

- O TOR pode ser complicado de usar e configurar, o que significa que é fácil revelar sua verdadeira identidade através de vazamentos de dados ou comportamento que podem revelar informações pessoais.

- O TOR é legal na maioria dos países, embora o uso do navegador Tor possa marcá -lo para vigilância pelas autoridades governamentais devido à sua capacidade de acessar .domínios de cebola.

Dica especializada: Uma maneira simples de proteger seu tráfego de tornear é usar um serviço de VPN confiável, que adiciona uma camada adicional de criptografia à sua conexão e atua como um firewall a alguns tipos de malware. Nós recomendamos Nordvpn que oferece uma garantia de devolução do dinheiro de 30 dias.