Resumo do artigo:

A Agência de Segurança Nacional (NSA) desenvolveu técnicas para rastrear usuários da rede Tor, um serviço on -line que fornece anonimato a seus usuários. A NSA conta com ferramentas como explorações de navegador e acesso direto às solicitações de sites de interceptação. O uso do Tor, uma ferramenta originalmente promovida pelo governo dos EUA para ajudar os dissidentes políticos, também foi usada por criminosos como terroristas, vendedores de drogas e pornógrafos infantis. A NSA usa várias ferramentas para rastrear os usuários do Tor, incluindo explorar vulnerabilidades no pacote Tor Pacote e lançar ataques man-in-the-middle. Essas revelações recentes levantam preocupações sobre a privacidade e o controle do governo dos EUA pode ter sobre o fluxo de informações on -line.

Pontos chave:

- A NSA desenvolveu técnicas para rastrear usuários da rede Tor

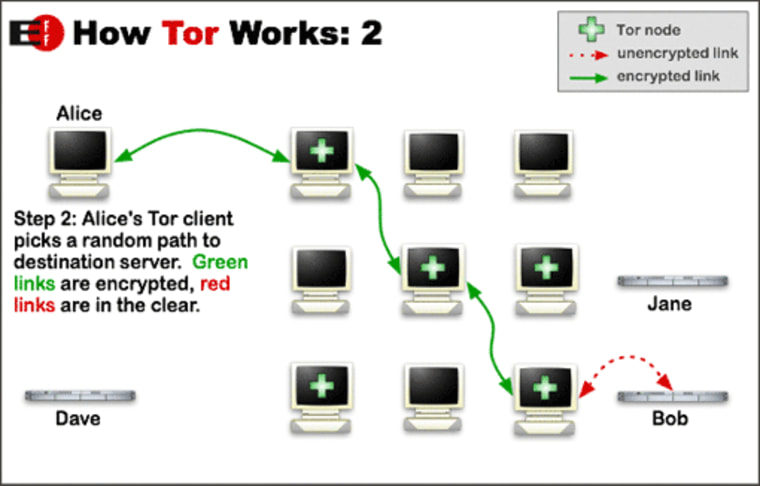

- O TOR é um serviço on -line que fornece anonimato a seus usuários, roteando solicitações por meio de vários servidores

- A NSA conta com explorações do navegador e acesso direto às solicitações de sites de interceptação

- Tor tem sido usado por dissidentes políticos e criminosos

- A NSA usa várias ferramentas para rastrear os usuários do Tor, incluindo a exploração de vulnerabilidades no pacote Tor Bundle

- A agência também lança ataques man-in-the-middle para rastrear usuários direcionados

- A capacidade da NSA de rastrear os usuários da Tor levanta preocupações sobre a privacidade e o controle do fluxo de informações on -line

Questões:

- Como os usuários da NSA rastreiam a rede Tor?

A NSA usa várias técnicas, como explorar vulnerabilidades no pacote TOR e lançar ataques man-in-the-middle para rastrear usuários da rede Tor. - Qual é o objetivo da rede Tor?

A rede Tor fornece anonimato a seus usuários, roteando solicitações por meio de vários servidores, dificultando o rastreamento de suas atividades on -line. - Quem usou a rede Tor?

Tanto dissidentes políticos quanto criminosos usaram a rede Tor. Embora tenha sido inicialmente promovido pelo governo dos EUA para dissidentes políticos, também foi explorado por terroristas, vendedores de drogas e pornógrafos infantis. - Quais são algumas das ferramentas usadas pela NSA para rastrear usuários de tor?

A NSA desenvolveu uma exploração chamada EgoTisticalGiraffe, que se baseava em uma vulnerabilidade do Firefox encontrada no pacote Tor Packer. A agência também lança ataques man-in-the-middle e possui servidores secretos colocados nos principais nós da Internet. - Quais são as preocupações levantadas pela capacidade da NSA de rastrear os usuários de Tor?

A capacidade da NSA de rastrear os usuários da Tor levanta preocupações sobre a privacidade e o controle do governo dos EUA pode ter sobre o fluxo de informações on -line global. - A NSA conseguiu quebrar a tecnologia subjacente de Tor?

Não, a NSA não conseguiu quebrar a tecnologia subjacente de tor. Em vez disso, depende de explorar vulnerabilidades e interceptar solicitações de site. - Por que o uso de Tor se tornou controverso?

O uso do Tor tornou -se controverso porque fornece anonimato a dissidentes políticos e criminosos. Embora possa ser uma ferramenta poderosa para proteger a privacidade, também pode ser explorada por aqueles envolvidos em atividades ilegais. - Como a NSA decide quem segmentar?

A NSA usa fatores como o valor e a sofisticação técnica esperada do alvo para decidir qual exploração para implantar contra usuários do Tor. - Quais são algumas das ferramentas usadas pela NSA para rastrear usuários de tor?

A NSA usa várias ferramentas para rastrear os usuários do Tor, incluindo a exploração de vulnerabilidades no pacote TOR, lançando ataques man-in-the-middle e manchas de tráfego que flui através de servidores Tor. - Qual é a dificuldade potencial de rastrear terroristas e criminosos usando Tor?

A admissão da NSA de sua incapacidade de derrotar a tecnologia subjacente de Tor demonstra a dificuldade potencial de rastrear os movimentos de terroristas e outros criminosos que usam Tor. - Qual foi a posição do governo em tor?

O governo dos EUA inicialmente promoveu a Tor como uma ferramenta para dissidentes políticos e forneceu financiamento à organização que desenvolve Tor. No entanto, as revelações sobre os esforços da NSA para rastrear usuários da TOR levantam preocupações sobre como a agência decide atingir usuários de torre, incluindo cidadãos americanos.

A NSA provavelmente tem como alvo qualquer pessoa que seja curiosa

O uso de ferramentas comuns de privacidade da web ou mesmo mera curiosidade sobre elas podem obter você adicionado a uma lista de observação da agência de segurança nacional, de acordo com um novo relatório.

Os documentos de Snowden revelam as tentativas da NSA de rastrear usuários do TOR

Por Travis West – editado por Ashish Bakshi [Legenda align = “alignleft” width = “150”] foto de: Robson# – CC por 2.0 [/Legenda] A Agência de Segurança Nacional (“NSA”) desenvolveu técnicas para contornar o anonimato oferecido pela rede Tor. Tor é um serviço que anonimiza os usuários’ Tráfego da Internet roteando solicitações para sites e outros serviços por meio de vários servidores, tornando extremamente difícil rastrear. Embora a NSA possa rastrear alguns usuários do Tor, a agência não conseguiu quebrar a tecnologia subjacente e, em vez disso, depende de ferramentas como explorações do navegador e seu acesso direto ao backbone da Internet para interceptar solicitações. O guardião e The Washington Post publicou as histórias originais baseadas em documentos vazados por Edward Snowden. Bruce Schneier de O guardião forneceu uma análise técnica da NSA’s Técnicas. ARS Technica E o tempo Techland forneceu cobertura adicional. O u.S. O governo promoveu a TOR como uma ferramenta para dissidentes políticos em governos repressivos, forneceu financiamento à organização que se desenvolve e convidou seu desenvolvedor a apresentar a Tor à comunidade de inteligência. No entanto, o próprio anonimato que torna o Tor poderoso para os dissidentes também o torna uma ferramenta formidável para terroristas, vendedores de drogas e pornógrafos infantis. O site Silk Road – que organizou um mercado ilegal de drogas e foi recentemente apreendido pelo FBI após a prisão de seu proprietário – confiava no Tor para permanecer inacessível para a maioria dos usuários da Internet, como ARS Technica relatórios. Os documentos fornecidos por Snowden indicam que a NSA vê como um obstáculo significativo na tentativa de rastrear terroristas e outros anéis de crimes. A NSA usa várias ferramentas para rastrear usuários de torneios. Para usuários que baixaram um “pacote de pacote” No site da TOR, que incluiu o programa TOR e o navegador da Web Mozilla Firefox, a NSA desenvolveu uma exploração, apelidada de egoísta egongicaffe, que se baseava em uma vulnerabilidade do Firefox para rastrear usuários. Mozilla mais tarde corrigiu acidentalmente a vulnerabilidade em uma atualização do Firefox, mas, antes que a vulnerabilidade fosse corrigida, um documento da NSA se gabou de que a exploração tinha inútil 24 usuários em um fim de semana. A NSA também usa seus relacionamentos com as principais empresas de telecomunicações para lançar sofisticado “homem no meio” ataques contra alvos. A agência colocou servidores secretos nos principais nós da Internet para deixar redirecionar solicitações de usuários direcionados para sites falsos que tentam infectar o usuário com software que permite à NSA rastrear o usuário – mesmo com o TOR em uso. Os documentos retratam um sistema complexo que é flexível o suficiente para permitir que os analistas decidam qual exploração implantar, com base em fatores como o valor e a sofisticação técnica esperada do alvo. A NSA’S Ferramentas também permitem rastrear os usuários do Tor por “coloração” tráfego fluindo através dos servidores Tor e direcionar as rotas normalmente randomizadas que o tráfego passa pelo Tor. Essas divulgações recentes sobre a NSA’Os esforços para contornar uma ferramenta anonimizada bem conhecida levanta preocupações entre os defensores da privacidade sobre como a agência decide atingir os usuários de torneios, alguns dos quais podem ser cidadãos americanos. A NSA’A capacidade de usar seus servidores como um backdoor privilegiado na Internet destaca o grau de controle.S. O governo pode ter fluxo de informações on -line global. Por outro lado, a agência’s admissão em um dos documentos vazados de sua incapacidade de derrotar’s A tecnologia subjacente demonstra a dificuldade potencial de rastrear os movimentos de terroristas e outros criminosos

Artigos relacionados

Artigos recentes

Patrocinadores do JOLT

- Cooley

- Desmarais

- Fenwick e West

- Finnegan

- Fish & Richardson

- Gunderson Dettmer

- Irell & Manella

- Kirkland e Ellis

- Knobbe Martens

- Latham & Watkins

- Morrison & Foerster

- Quinn Emanuel

- Sidley Austin

- Branco e Case

- Wilson Sonsini Goodrich & Rosati

- Wolf Greenfield

Escola de Direito de Harvard

Wasserstein Hall, Suite 3050

1585 Massachusetts Ave

Cambridge, MA 02138

A NSA provavelmente tem como alvo qualquer pessoa que seja ‘Tor-Curious’

Seja você um usuário regular de ferramentas de privacidade da Web como Tor e Tails, ou acabou de verificar seus sites, a NSA pode estar rastreando seus movimentos on -line, uma nova investigação revela.

Seth Rosenblatt, ex -escritor / notícia sênior

O escritor sênior Seth Rosenblatt cobriu o Google e a segurança da CNET News, com incursões ocasionais na cultura de tecnologia e pop. Anteriormente um editor sênior de software da CNET Reviews, ele escreveu sobre quase todas as categorias de software e aplicativo disponíveis.

Seth Rosenblatt

3 de julho de 2014 6:20 p.m. Pt

3 min de leitura

O uso de ferramentas comuns de privacidade da web ou mesmo mera curiosidade sobre elas podem obter você adicionado a uma lista de observação da agência de segurança nacional, de acordo com um novo relatório.

Verificou-se que o programa de vigilância da NSA chamado X-KeyScore, revelado pela primeira vez no verão passado em documentos vazados por Edward Snowden, foi encontrado para conter regras de seleção que potencialmente adicionam a uma lista de relógios da NSA que não apenas usou, mas visitou as ferramentas de proteção on-line, como a rede Tor para a rede anônima e a cauda de Linux. Os arquivos X-Kyyscore de Snowden indicaram que permitia que os funcionários da NSA obtenham o número de telefone ou o endereço de e-mail de uma pessoa, visualize o conteúdo do email e observe a atividade completa da Internet, incluindo o histórico de navegação sem um mandado.

Uma análise do código-fonte do X-KeyScore (somente texto) indica que o programa tem como alvo um estudante alemão que administra um nó Tor e pode adicionar às listas de vigilância da NSA que use ferramentas populares de privacidade da Internet, como o TOR. Os relatórios foram preparados por repórteres para as emissoras de televisão pública alemãs NDR e WDR, e as pessoas empregadas e se voluntariam para a Tor, que disse que “ex -funcionários e especialistas da NSA estão convencidos de que o mesmo código ou código semelhante ainda está em uso hoje.”

Principalmente financiado pelo governo dos EUA, a rede TOR anonimiza o tráfego da Internet transmitindo a comunicação através de uma série de hubs criptografados e anonimizados chamados de nós. É frequentemente usado por repórteres e ativistas, e foi estimado em 2012 que 50.000 a 60.000 iranianos usam o serviço diariamente.

Tails é uma variante do sistema operacional Linux que pode ser lançado a partir de uma chave USB e vem com Tor e outras ferramentas comuns pré-configuradas com configurações de privacidade. Cada vez que botas, ele limpa automaticamente tudo o que não é salvo em outro lugar. Tails é descrito no código-fonte X-KeyScore como “Um mecanismo COMSEC defendido por extremistas em fóruns extremistas.”

A Fundação Eletrônica Frontier alertou as pessoas a não abandonar os serviços apenas porque a NSA estava espionando nelas.

“Quanto mais as pessoas comuns usam Tor e Tails, mais difícil é para a NSA defender que ler ou usar essas ferramentas é de fato suspeito”, escreveu funcionários da EFF.

As novas revelações de vigilância X-KeyScore são preocupantes por causa da aparente amplitude de seu alcance.

“Isso não é apenas metadados; esse é o conteúdo” completo “que é armazenado para sempre”, disse o especialista em segurança Bruce Schneier em seu blog. “É possível”, escreveu ele, que qualquer pessoa que esteja lendo a postagem do blog dele “está sendo monitorada pela NSA” porque continha um link para o Torproject.org.

Uma regra no código-fonte mostra que o X-Keyscore está acompanhando todos os visitantes do Torproject.org, de acordo com o relatório da NDR.

O autor e advogado de privacidade Cory Doctorow, que foi informado antes do relatório alemão, disse que um especialista que ele consultou indicou que a fonte do código X-KeyScore pode não ter sido Edward Snowden.

“A existência de uma segunda fonte em potencial significa que Snowden pode ter inspirado alguns de seus ex -colegas a dar uma longa e dura olhada na atitude cavalheiresco da agência em relação à lei e à decência”, disse ele.

NSA ‘Targets’ Tor Web Servidores e usuários

A emissora pública alemã ARD disse que dois servidores Tor na Alemanha estavam sendo ativos ativamente pela agência de espionagem dos EUA.

Citando informações fornecidas por fontes oficiais, Ard disse que quase qualquer pessoa que procure por Tor ou instalá -la pode ser assistida pela NSA.

Tor oculta a localização e a identidade dos usuários, rejeitando aleatoriamente dados por meio de algumas das máquinas que compõem a rede.

Os dados são criptografados durante o lúpulo para esconder melhor quem está visitando qual página.

As informações passadas para o ARD sugerem que a NSA aproveitou o tráfego de e para dois servidores de diretórios alemães usados pelo Tor para retirar os endereços IP (Protocolo da Internet) de pessoas que o visitaram.

Os dados que passavam dentro e fora desses servidores eram vulneráveis porque não foram criptografados. Outros servidores de diretórios também podem ter sido assistidos.

Os endereços que a NSA agarrou foram monitorados por meio de um sistema de análise que desenvolveu chamado XKeyScore, disse Ard. XKeyScore funciona bisbilhotando informações que passam pelas poucas trocas ao redor do mundo, onde os dados saltam de um ISP para outro.

Os dados capturados nessas fontes foram usados para criar um perfil de um perfil dos hábitos de navegação na web associados a esses endereços IP.

Sites que oferecem várias outras ferramentas de anonimização e privacidade também foram assistidas, disse o relatório do ARD.

“Apenas pesquisar na Web as ferramentas de software que aprimoram a privacidade descritas nas regras do XKeyScore faz com que a NSA marque e rastreie o endereço IP da pessoa que faz a pesquisa”, afirmou.

Uma porta -voz da NSA disse ao site de notícias Ars Technica: “XKeyScore é uma ferramenta analítica que é usada como parte do sistema legal de coleta de inteligência de sinais estrangeiros da NSA. Essas ferramentas têm mecanismos rigorosos de supervisão e conformidade incorporados em vários níveis.

“Todas as operações da NSA são realizadas em estrita conformidade com o estado de direito.”

Como a NSA chegou aos usuários anonimizados do Tor

Depois que os investigadores de um anel de pornografia infantil foram encontrados para ter comprometido o Serviço de Anonimato da Internet em agosto, foi revelado na sexta -feira que a NSA também tem seus pontos vistas na rede e estabeleceu armadilhas digitais sofisticadas para aliviar seus usuários.

As informações sobre os programas de vigilância do TOR foram detalhadas em documentos secretos vazados por Edward Snowden. O especialista em segurança Bruce Schneier explicou os ataques em uma coluna no The Guardian – mas até as pessoas tecnicamente cuidadosas podem encontrar a sopa de alfabetismo de acrônimos, protocolos e programas secretos confusos, por isso extraímos os principais pontos.

O Tor funciona tirando o tráfego de um usuário e passando entre outros usuários da rede, alterando o caminho dos dados pela Internet constantemente e fornecendo anonimato eficaz. É tão eficaz, de fato, que a Agência de Segurança Nacional não pode realmente rastrear alguém usando -a – então teve que encontrar uma maneira de contornar isso.

O que a NSA fez foi montar o que é conhecido como um “homem no ataque intermediário.”Primeiro, ele monitorou de perto os nós de saída conhecidos de tor”, onde o tráfego anonimizado emerge da rede Tor, esperando os usuários que desejam executar uma tarefa básica como visitar o Google. Então, usando o acesso da agência à infraestrutura da Internet para responder antes que o Google possa, os agentes da NSA redirecionariam o navegador do usuário para uma página da web especial onde uma armadilha seria lançada.

Os documentos secretos descrevem um sistema de servidores chamado coletivamente “Foxacid”, que Schneier descreve como “um casamenteiro entre possíveis alvos e ataques desenvolvidos pela NSA.”Os navegadores com falhas conhecidos podem ser enviados para páginas da web que são projetadas sob medida para infectá-las-é preciso apenas uma fração de segundo e, em seguida, o usuário pode ser enviado no caminho.

Como o navegador está agora comprometido, pode ser feito para fazer todos os tipos de coisas: relatar histórico de navegação, logs IP ou até mesmo informar sobre outros nós na rede Tor.

Ao atacar o próprio navegador, a NSA não precisa se preocupar com a forte proteção oferecida por tor. Firefox corrigiu a falha usada no caso da investigação de pornografia infantil, mas bugs ou vulnerabilidades sem documentos podem existir em qualquer navegador ou plug-in da web, que a NSA poderia explorar para seus propósitos.

Para uma explicação mais completa e técnica dos programas de vigilância da Internet da Foxacid e da NSA, não deixe de ler o artigo de Schneier no The Guardian.

Devin Cedewey é um escritor contribuinte da NBC News Digital. Seu site pessoal é Colewey.cc.

NSA rastreando os usuários

A rede de anonimato online Tor é uma meta de alta prioridade para a Agência de Segurança Nacional. O trabalho de atacar Tor é feito pela NSA’s ramo de vulnerabilidades de aplicação, que faz parte da Diretoria de Inteligência de Sistemas (SID). Baixe este estudo de caso para saber mais.

Preencha o formulário abaixo para baixar seu whitepaper!

- 1-888-330-HACK

Seg – sex / 8:00 – 17:00

Cursos em destaque

© EC-Council ICLASS

política de Privacidade

Nós nos importamos.

Garantir que você obtenha a melhor experiência é nosso único objetivo de usar cookies. Se você deseja continuar, aceite. Você pode fornecer um consentimento controlado visitando as configurações de cookies. Para outras perguntas ou informações, consulte nossa Política de Privacidade.

Gerenciar consentimento

Visão geral da privacidade

Este site usa cookies para melhorar sua experiência enquanto você navega pelo site. Destes, os cookies que são categorizados conforme necessário são armazenados no seu navegador, pois são essenciais para o funcionamento das funcionalidades básicas do site. Também usamos cookies de terceiros que nos ajudam a analisar e entender como você usa este site. Esses cookies serão armazenados no seu navegador apenas com seu consentimento. Você também tem a opção de optar por não participar desses cookies. Mas optar por alguns desses cookies pode afetar sua experiência de navegação.

Sempre ativado

Os cookies necessários são absolutamente essenciais para o site funcionar corretamente. Esses cookies garantem funcionalidades básicas e recursos de segurança do site, anonimamente.

| Biscoito | Duração | Descrição |

|---|---|---|

| Cookielawinfo-checkbox-analytics | 11 meses | Este cookie é definido pelo plugin de consentimento do cookie do GDPR. O cookie é usado para armazenar o consentimento do usuário para os cookies na categoria “Analytics”. |

| Cookielawinfo-checkbox-funcional | 11 meses | O cookie é definido pelo consentimento do cookie do GDPR para gravar o consentimento do usuário para os cookies na categoria “funcional”. |

| Cookielawinfo-checkbox-Necessário | 11 meses | Este cookie é definido pelo plugin de consentimento do cookie do GDPR. Os cookies são usados para armazenar o consentimento do usuário para os cookies na categoria “necessária”. |

| Others de cookielawinfo-checkbox | 11 meses | Este cookie é definido pelo plugin de consentimento do cookie do GDPR. O cookie é usado para armazenar o consentimento do usuário para os cookies na categoria “Outros. |

| Cookielawinfo-checkbox-performance | 11 meses | Este cookie é definido pelo plugin de consentimento do cookie do GDPR. O cookie é usado para armazenar o consentimento do usuário para os cookies na categoria “Performance”. |

| Visuned_cookie_policy | 11 meses | O cookie é definido pelo plug -in de consentimento do cookie GDPR e é usado para armazenar se o usuário consentiu ou não com o uso de cookies. Não armazena nenhum dado pessoal. |

Funcional

Os cookies funcionais ajudam a executar certas funcionalidades, como compartilhar o conteúdo do site em plataformas de mídia social, coletar feedbacks e outros recursos de terceiros.

Desempenho

Os cookies de desempenho são usados para entender e analisar os principais índices de desempenho do site, o que ajuda a oferecer uma melhor experiência do usuário para os visitantes.

Cookies analíticos são usados para entender como os visitantes interagem com o site. Esses cookies ajudam a fornecer informações sobre métricas o número de visitantes, taxa de rejeição, fonte de tráfego, etc.

Anúncio

Os cookies de anúncio são usados para fornecer aos visitantes anúncios relevantes e campanhas de marketing. Esses cookies rastreiam os visitantes em sites e coletam informações para fornecer anúncios personalizados.

Outros cookies não categorizados são aqueles que estão sendo analisados e ainda não foram classificados em uma categoria.