Resumo:

Malware é software malicioso que pode causar danos a um computador. É importante tomar medidas para evitar ataques de malware. Existem vários tipos de malware, incluindo vírus, vermes, troianos, ransomware, botnets, adware, spyware, rootkits, malware sem arquivo e malvertismo. Existem sinais de alerta a serem observados, como um sistema operacional mais lento, acidentes inesperados, pop-ups e avisos de segurança, demandas de resgate e espaço de armazenamento diminuído. Por estar ciente desses sinais e tomar medidas preventivas, você pode proteger suas informações e dispositivos pessoais contra ataques de malware.

1. O que é malware?

Malware é curto para “software malicioso.”Refere -se a software projetado para obter acesso não autorizado ou causar danos a um sistema de computador sem o conhecimento do usuário. Pode ser usado para vários propósitos, como roubar informações confidenciais, comprometer a segurança do sistema ou interromper as operações do computador.

2. Como acontece os ataques de malware?

Uma maneira comum de que ataques de malware acontecem é através de táticas de engenharia social, onde hackers colocam estrategicamente links, arquivos ou anexos maliciosos na frente de suas vítimas. Quando a vítima clica no ativo infectado, o malware é instalado em seu dispositivo, permitindo que o hacker obtenha acesso a dados confidenciais ou comprometa o sistema.

3. Quais são alguns tipos de malware?

Alguns tipos comuns de malware incluem vírus, vermes, troianos, ransomware, botnets, adware, spyware, rootkits, malware sem arquivo e malvertismo. Cada tipo de malware tem suas próprias características e métodos de ataque.

4. Como posso impedir ataques de malware?

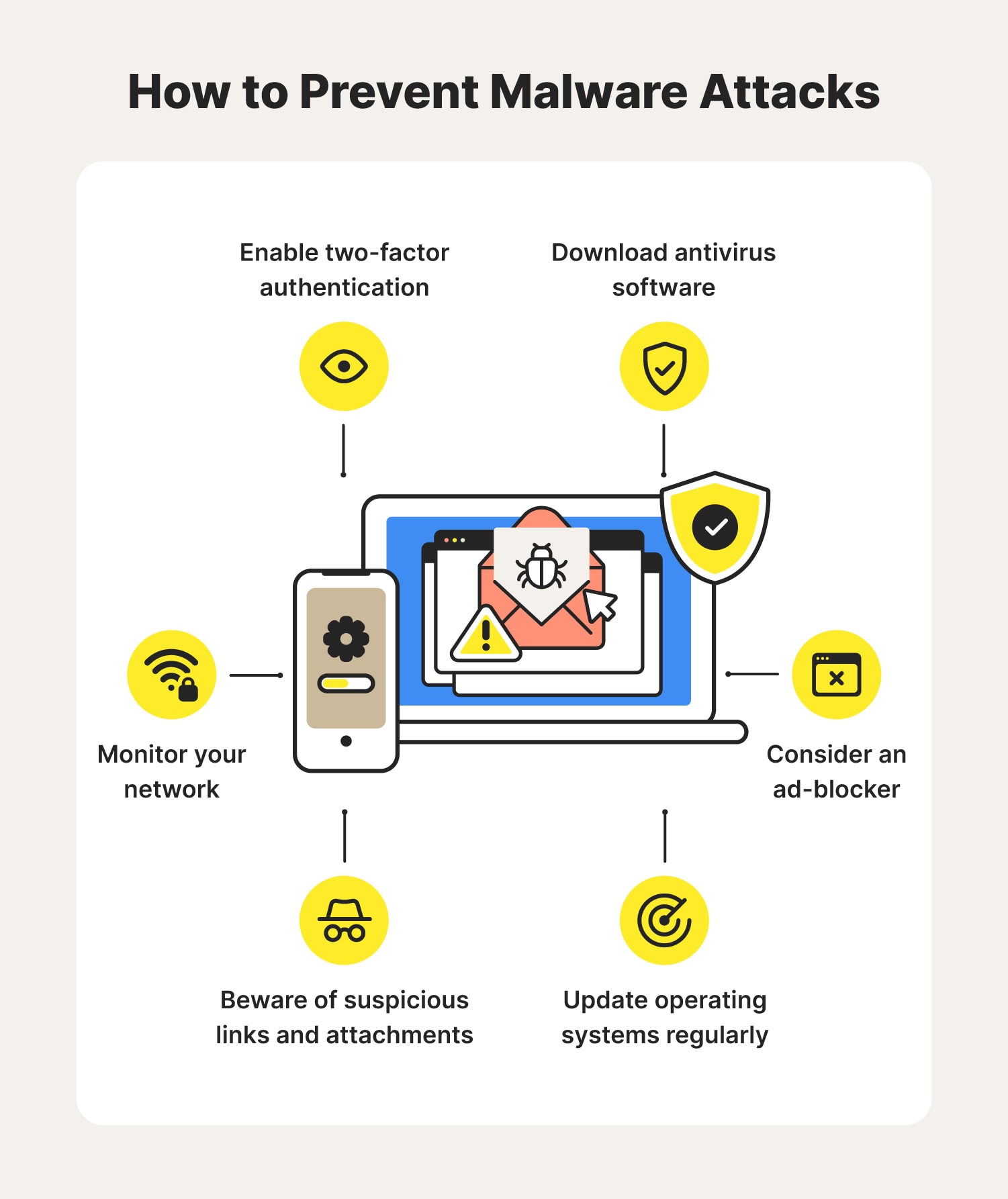

Para evitar ataques de malware, é importante seguir boas práticas de segurança cibernética. Algumas medidas preventivas incluem:

- Mantendo seu sistema operacional e software atualizado com os mais recentes patches de segurança

- Usando um programa antivírus e antimalware confiável

- Evitando clicar em links suspeitos ou baixar arquivos de fontes não confiáveis

- Sendo cauteloso com anexos de e -mail, especialmente de remetentes desconhecidos

- Usando senhas fortes e exclusivas para todas as suas contas

- Realizando regularmente seus dados importantes

5. Quais são os sinais de alerta de um ataque de malware?

Alguns sinais de alerta de um ataque de malware incluem:

- Um sistema operacional mais lento com congelamento de tela, reinicializações inexplicáveis ou desconexão aleatória de Wi-Fi

- Falhas frequentes de sistema, mesmo com software compatível conhecido

- Um influxo de anúncios pop-up, indicando a presença de adware ou spyware

- Mensagens de demanda de resgate exibidas na tela

- Uma diminuição repentina no espaço de armazenamento disponível

6. Como posso proteger meu computador do malware?

Além de seguir medidas preventivas, você pode proteger seu computador do malware por:

- Usando um firewall para monitorar o tráfego de rede

- Permitir atualizações automáticas para seu sistema operacional e software

- Evitando sites e downloads suspeitos

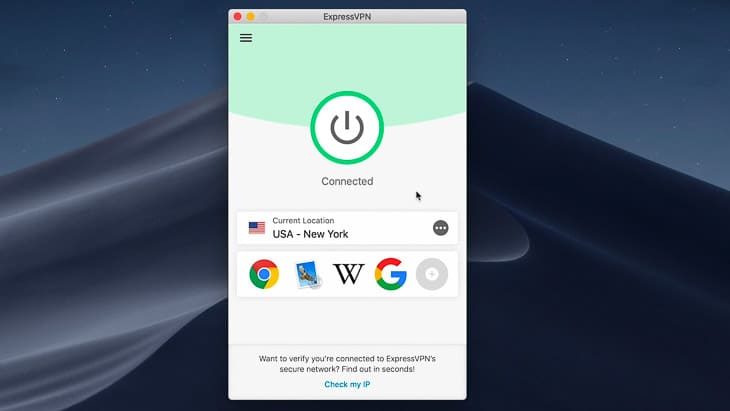

- Usando uma rede privada virtual (VPN) ao navegar na Internet

- Examinando regularmente o seu computador em busca de malware

7. Existem dicas específicas para impedir ataques de ransomware?

Sim, algumas dicas específicas para prevenir ataques de ransomware incluem:

- Fazendo backup de seus arquivos importantes regularmente e armazená -los offline

- Sendo cauteloso com anexos e links de e -mail, especialmente de fontes desconhecidas

- Garantindo seu sistema operacional e todo o software é atualizado

- Usando software de segurança respeitável que inclua proteção contra ransomware

- Sendo cauteloso em baixar software ou mídia pirata, pois podem ser fontes em potencial de ransomware

8. O que devo fazer se suspeitar que meu computador esteja infectado com malware?

Se você suspeitar que seu computador está infectado com malware, você deve:

- Desconecte -se da Internet para evitar mais danos ou perda de dados

- Execute uma varredura completa do sistema usando seu software antivírus

- Siga as instruções fornecidas pelo seu software antivírus para remover o malware

- Altere suas senhas para todas as suas contas online

- Monitore suas contas e informações de crédito para qualquer atividade suspeita

9. Os dispositivos móveis também são vulneráveis a ataques de malware?

Sim, os dispositivos móveis também são vulneráveis a ataques de malware. Os malware podem ser projetados para segmentar dispositivos Android e iOS, comprometendo dados pessoais e causando vários problemas. É importante instalar aplicativos de segurança, evitar baixar aplicativos de fontes não confiáveis e manter o sistema operacional do seu dispositivo atualizado para proteger contra malware móvel.

10. Com que frequência devo atualizar meu software antivírus?

Você deve atualizar seu software antivírus regularmente, configurando -o idealmente para atualizar automaticamente. As atualizações de software antivírus incluem as mais recentes definições de vírus e patches de segurança, garantindo que ele possa detectar e remover efetivamente as mais recentes ameaças de malware. Atualizações regulares ajudam a manter seu computador protegido contra malware novo e emergente.

FAQ VIRUS

Se você encontrar essas ferramentas desativadas no seu computador, verifique se o seu dispositivo mostra outros sinais de infecção, como um sistema operacional mais lento e espaço de armazenamento limitado.

O que é malware + como prevenir ataques de malware em 2022

Malware é uma forma abreviada de “software malicioso.” Este é um software que é projetado especificamente para obter acesso ou danificar um computador, geralmente sem o conhecimento do proprietário.

Originalmente, os técnicos criaram malware para experimentos e brincadeiras. Eventualmente, os indivíduos com problemas de vontade a viram útil para o vandalismo e a destruição de máquinas direcionadas.

Agora, com mais de 25 milhões de novos tipos de malware registrados desde o início de 2022, não há melhor momento para intensificar sua proteção de malware e segurança cibernética geral do que agora. Use este guia final para entender como o malware funciona, os diferentes tipos de malware vistos na internet e dicas de prevenção de ataques de malware que podem ajudar a manter suas informações e dispositivos pessoais seguros.

Como funciona o malware?

O processo de malware que entra no seu dispositivo é relativamente simples:

- Um hacker coloca estrategicamente um link malicioso, Arquivo ou apego na frente de sua vítima, potencialmente como um email de phishing por meio de táticas de engenharia social.

- A vítima clica no ativo infectado, Sem saber, acionando o malware para instalar em seu dispositivo.

- O malware passa a roubar, comprometer e/ou destruir dados sensíveis armazenados no dispositivo.

Mas alguns cibercriminosos gostam de usar palitos USB e unidades flash para espalhar malware porque’é mais difícil para o sistema

Para detectar infecções dessa maneira. Para evitar essa tática, nunca insira dispositivos de armazenamento desconhecidos em seu computador.

Lembre -se de que há uma tonelada de coisas que você pode fazer para se proteger de hackers’ esquemas desonestos, começando com o aprendizado sobre os tipos de malware que eles gostam de usar.

10 tipos de malware

Existem vários tipos de malware à espreita online. Aqui estão 10 dos tipos mais comuns de malware vistos na Internet:

- MalwareVírus: peças perigosas de código inseridas em um programa ou aplicação e frequentemente desencadeadas pelas próprias vítimas.

- Minhocamalware: Infecções por malware são projetadas para se replicar e usar falhas do sistema para chegar aos dispositivos.

- Trojanmalware: Ameaças maliciosas que imitam aplicativos ou programas legítimos para fazer com que as vítimas baixassem e, sem saber, instale malware.

- Ransomware: malware que pode travar, criptografar e destruir arquivos pessoais depois de’S instalado.

- Botnets: programas semelhantes a aranha que rastreiam a Internet procurando falhas de segurança para explorar.

- Adware: software malicioso que exibe pop-ups indesejados que podem rastrear sua atividade de navegação.

- Spyware: um tipo de malware que rastreia e registra a atividade do usuário em segredo.

- Rootkits: malware que pode conceder aos hackers acesso remoto completo a uma vítima’s dispositivo.

- Malware sem arquivo: malware usando protocolos e software já incorporados em sistemas operacionais para infectar dispositivos.

- Malvertising: anúncios infectados com malware projetado para instalar no seu dispositivo depois de clicar em um pop -up exibido.

Vestir’T que esses ataques de malware comam o seu senso de segurança online. Existem várias bandeiras vermelhas que você pode procurar para ajudar a identificar diferentes ameaças de malware.

Sinais de aviso de ataque de malware

Mantenha sua guarda enquanto navega online, mantendo esses sinais de aviso de ataque de malware no topo da mente.

Sistema operacional mais lento

Se você notar uma desaceleração dramática em seu computador’velocidade s, isso pode ser um malware de sinal encontrado no seu dispositivo. Você também pode notar o congelamento da tela, reinicializações inexplicáveis e desconexão aleatória de Wi-Fi.

Lembre -se de que nem todos os computadores que experimentam sistemas mais lentos têm infecções por malware. Às vezes, a falta de armazenamento pode afetar seu dispositivo’S Sistema Operacional.

Acidentes inesperados

Algumas falhas do sistema têm uma causa raiz, como software incompatível ou problemas de energia. No entanto, há alguns casos em que o malware pode estar em jogo. Se as falhas do sistema se tornarem constantes, mesmo com aplicativos que você conhece o trabalho para o seu computador, há uma chance’s sofrendo de uma infecção por malware.

Pop-ups e avisos de segurança

Os anúncios pop-up incomodam muitos usuários on-line-e é por isso que muitos navegadores vêm com bloqueadores pop-up pré-instalados. Que’é por isso se você vê uma enxurrada de pop-ups para sua tela, você’Saiberá que eles provavelmente estão montados com malware. Os hackers usam esses anúncios e spyware maliciosos para rastrear sua atividade online.

Ransom exige

As demandas de resgate exibidas na tela do seu computador são um sinal claro de que seu computador tem malware. Hackers usam diferentes tipos de ransomware para aproveitar uma pessoa’S informações privadas para obter lucro para si mesmas.

Espaço de armazenamento diminuído

Mudanças dramáticas no seu computador’S Capacidade de armazenamento pode ser um sinal de que seu dispositivo está hospedando malware perigoso.

Pouco ou nenhum espaço pode significar que o software malicioso foi capaz de comprometer vários arquivos, à medida que o malware se expande à medida que se aprofunda no seu sistema. Um excesso de espaço pode indicar que o malware foi capaz de concluir seu trabalho, pois alguns infecções excluírem arquivos e software importantes.

Tráfego de rede suspeito

Um truque de segurança cibernética que muitas pessoas usam é monitorar seu tráfego de rede em busca de sinais de atividade suspeita. Se você desligar todos os seus dispositivos conectados e ainda ver atividade contínua, um hacker poderá ter um malware denunciado em uma das suas decisões.

Redireciona o navegador

Embora nem todo redirecionamento seja perigoso, existem alguns redirecionamentos de navegador que podem levá -lo a sites potencialmente prejudiciais. Por exemplo, os hackers podem criar extensões de navegador projetadas para redirecioná-lo automaticamente para o malware infectado por malware. Eles’use -os para coletar e gravar seus dados pessoais.

Conhecer os sinais de sites não seguros pode ajudá -lo a identificar esta tática de ataque de malware. Isso inclui cuidar de:

- Diferenças suspeitas de URL

- “Http” não locat

- Críticas negativas

- Pop-ups não solicitados

Software antivírus desativado

Os hackers são inteligentes o suficiente para saber que a maioria das pessoas equipa seus dispositivos com algum tipo de proteção de malware. Sua solução alternativa era projetar malware que possa desativar o software antivírus ou outros tipos de extensões de segurança que alertusores de ameaças em potencial.

Se você encontrar essas ferramentas desativadas no seu computador, verifique se o seu dispositivo mostra outros sinais de infecção, como um sistema operacional mais lento e espaço de armazenamento limitado.

Contatos recebendo mensagens estranhas de você

Se seus amigos começarem a perguntar sobre mensagens estranhas de você’Recebendo -os (exceto o meme ocasional), então seu número de telefone ou e -mail pessoal pode estar nas mãos de um cibercriminal. Os hackers podem estar usando seus números de telefone confiáveis e contatos roubados para enviar e -mails de phishing e textos de spam para seus contatos.

6 dicas de proteção de malware

Além de saber o que você deveria estar cuidando, há várias coisas que você pode fazer por conta própria para manter seus dispositivos e informações pessoais seguras.

1. Atualizar sistemas operacionais regularmente

Isto’É importante tornar o hábito de verificar seus dispositivos para atualizações de software regularmente. Como mencionado, os hackers geralmente usam botnets e outros tipos de malware para expor explorações de dias zero para comprometer seus dispositivos e rede.

2. Cuidado com links e anexos suspeitos

Ficar de olho em links e anexos suspeitos pode ajudar a impedir que um ataque de malware se esgueirendo no seu computador. Estes podem parecer URLs que não’t parente do que você’estou acostumado a ver ou e -mail anexos de remetentes desconhecidos. Os cibercriminosos adoram usá -los, além de e -mails de phishing e táticas de engenharia social para indicar os usuários a entregar suas informações privadas.

3. Considere um bloqueador de anúncios

Cyberthieves pode usar pop -ups com infusão de spyware e/ou adware para rastrear ilegalmente sua atividade de rede e instalar malware no seu dispositivo. Para ajudar a evitar esse tipo de ataque de malware, considere baixar um bloqueador. Esta ferramenta de segurança cibernética ajuda a impedir que anúncios maliciosos apareçam na tela – e, por sua vez, impede você de clicar neles.

4. Ativar autenticação de dois fatores

A autenticação de dois fatores é útil se um criminal cibernético for capaz de acessar suas credenciais de login. Recursos de segurança biométrica, como digitalização de impressão digital e reconhecimento facial, tornam a sua identidade uma obrigação antes que você possa acessar totalmente sua conta. E desde que os hackers provavelmente venceram’É capaz de replicar seu DNA e/ou estrutura facial, eles’provavelmente acertará um obstáculo ao acesso.

5. Monitore sua rede

Os usuários podem recorrer à atividade de rede para ver se eles’está potencialmente lidando com uma infecção por malware. Se você notar endereços IP desconhecidos que ocupam uma grande quantidade de seu uso, um hacker poderá estar tentando comprometer os dados em seus dispositivos.

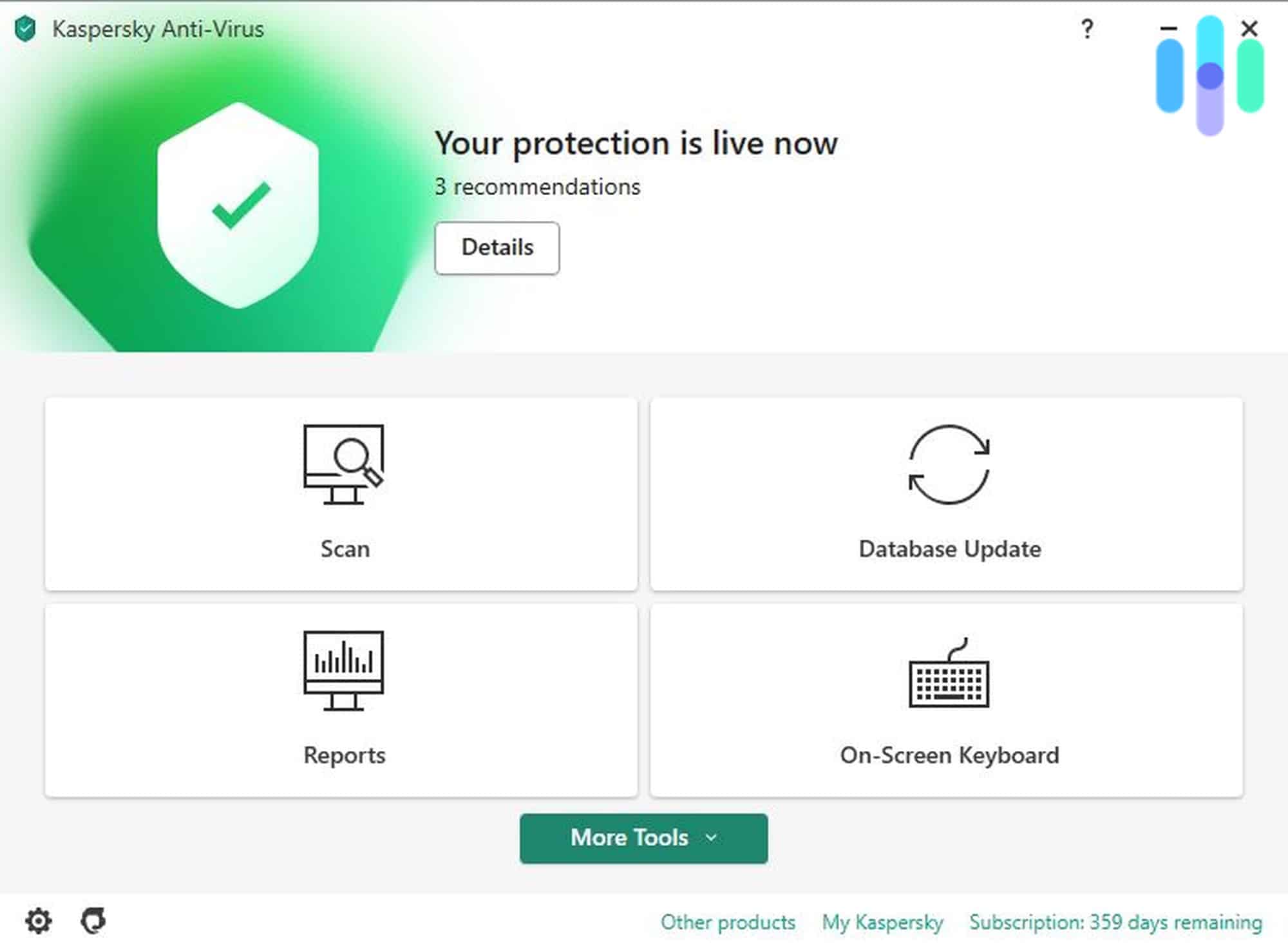

6. Faça o download do software antivírus

O software antivírus confiável pode ajudar a fornecer à proteção de seus dispositivos 24/7 contra os ataques de malware que ameaçam sua segurança cibernética. Muitas vezes equipado com gerentes de senha e software de detecção de ameaças, o software de segurança pode ajudá -lo a navegar com mais confiança, sabendo que você tem as ferramentas certas de segurança cibernética trabalhando para mantê -lo seguro.

Malware é uma das ameatinas cibernéticas originais, o que significa que conseguimos aprender muito sobre as táticas dos cyberatackers e pode usar isso contra eles. Use essas dicas de proteção de malware e sinais de alerta para ficar à frente dos hackers e aumentar sua segurança de malware.

Perguntas frequentes sobre malware

Confira algumas das perguntas mais frequentes sobre malware para ajudar a proteger contra ataques de malware.

Como faço para remover malware?

As etapas para remover malware podem variar dependendo do seu dispositivo. Se você tiver um computador Mac®, poderá remover malware, tomando estas etapas:

- Desconecte -se da internet.

- Digite o modo de segurança.

- Verifique sua atividade para aplicações suspeitas.

- Execute um scanner de malware.

- Verifique seu navegador’s Página inicial.

- Limpe seu cache.

Os usuários de PC podem remover malware de seus dispositivos, tomando estas etapas:

- Desconecte -se da internet.

- Digite o modo de segurança.

- Verifique seu monitor de atividades para aplicações maliciosas.

- Execute um scanner de malware.

- Corrija seu navegador da web.

- Limpe seu cache.

Quais são os 4 exemplos de malware?

Quatro exemplos de malware incluem:

- Vírus.

- Vermes.

- Trojans.

- Ransomware.

Como sei se tenho malware?

Existem vários sinais de aviso de malware que indicam que você pode ter malware:

- Acidentes inesperados.

- Pop-ups e avisos de segurança.

- Ransom exige.

- Espaço de armazenamento diminuído.

- Tráfego de rede suspeito.

- Redireciona o navegador.

- Software antivírus desativado.

- Contatos recebendo mensagens estranhas de você.

É malware é um vírus?

Malware é um termo usado para abranger muitos tipos de software malicioso, que inclui vírus e outros tipos de ataques cibernéticos.

Os malware podem se espalhar pelo Wi-Fi?

Sim, o malware pode usar Wi-Fi e outros conectores com fio, sem fio e/ou Bluetooth para espalhar e infiltrar dispositivos.

Como faço para encontrar malware escondido?

Use o software antivírus para identificar malware que pode estar escondido em seu computador pessoal ou outros dispositivos.

Como sei se tenho malware no meu telefone?

Existem vários sinais de que seu telefone pode ter malware:

- Aplicativos que você nunca baixou.

- Diminuir a velocidade.

- Tempos de inicialização mais longos para aplicativos.

- Uso suspeito de dados.

- Anúncios pop -up incontroláveis.

As ameaças cibernéticas evoluíram, e nós também.

Norton 360 ™ com LifeLock ™, All-in-One, proteção abrangente contra vírus, malware, roubo de identidade, rastreamento on-line e muito, muito mais.

Experimente Norton 360 com LifeLock.

Nota editorial: nossos artigos fornecem informações educacionais para você. As ofertas de Nortonlifelock não podem cobrir ou proteger contra todos os tipos de crime, fraude ou ameaça sobre os quais escrevemos sobre. Nosso objetivo é aumentar a conscientização sobre a segurança cibernética. Revise os termos completos durante a inscrição ou configuração. Lembre -se de que ninguém pode impedir todo o roubo de identidade ou crimes cibernéticos, e que LifeLock não monitora todas.

Copyright © 2023 Nortonlifelock Inc. Todos os direitos reservados. Nortonlifelock, o logotipo Nortonlifelock, o logotipo da marca de seleção, Norton, LifeLock e o logotipo Lockman são marcas comerciais ou marcas registradas da Nortonlifelock Inc. ou suas afiliadas nos Estados Unidos e em outros países. Firefox é uma marca registrada da Mozilla Foundation. Android, Google Chrome, Google Play e o logotipo do Google Play são marcas comerciais do Google, LLC. Mac, iPhone, iPad, Apple e o logotipo da Apple são marcas comerciais da Apple Inc., registrado no u.S. e outros países. App Store é uma marca de serviço da Apple Inc. Alexa e todos os logotipos relacionados são marcas comerciais da Amazon.com, inc. ou suas afiliadas. Microsoft e o logotipo da janela são marcas comerciais da Microsoft Corporation no U.S. e outros países. O robô Android é reproduzido ou modificado a partir do trabalho criado e compartilhado pelo Google e usado de acordo com os termos descritos no Creative Commons 3.0 Licença de atribuição. Outros nomes podem ser marcas registradas de seus respectivos proprietários.

FAQ VIRUS

Você é um cliente Norton que está enfrentando um problema com malware? Use esta página para obter respostas para perguntas frequentes.

![]()

Segurança para cada dispositivo.

A segurança não é mais um caso de uma máquina. Você precisa de uma suíte de segurança que ajude.

O meu computador tem um vírus. Como isso aconteceu?

Milhares de novos vírus, troianos e vermes são criados todos os dias. Às vezes, mesmo o melhor software antivírus do mundo não pode proteger seu computador de ser infectado. Aqui estão algumas das maneiras mais comuns de maneiras que isso pode acontecer

- Clicando em um anúncio pop-up intrigante que contém um Trojan

- Abrindo um anexo de e -mail malicioso

- Download de um vírus de um programa de compartilhamento de arquivos, como o Limewire

- Seu software Norton não foi atualizado com as últimas definições de vírus

- Seu sistema foi infectado com malware antes da instalação de Norton

Como faço para tirar isso do meu computador?

Depois de ter um vírus no seu computador, ele pode atacar a Norton e impedir que ele funcione corretamente; Nesses casos, o vírus deve ser removido manualmente. Norton oferece opções gratuitas de suporte, bem como você, bem como um serviço pago, onde cuidamos da remoção de ameaças para você. Se você se sentir confortável editando seu registro do sistema Windows, inicializando no modo de segurança ou modificando outros arquivos do sistema, poderá remover as ameaças seguindo as instruções aqui. Se você preferir deixar um de nossos técnicos especialistas fazer todo o trabalho para você, experimente nosso serviço de remoção de spyware e vírus.

Por que meu software Norton não pode remover o vírus para mim?

Com milhares de ameaças geradas todos os dias, muitas das quais são ameaças únicas e únicas que são servidas até infectar seu sistema específico, é possível que você tenha entrado em contato com uma ameaça que Norton ainda não reconhece. Além disso, algum malware foi projetado especificamente para desativar o software antivírus da Norton. Trojans e vermes podem ser muito difíceis de corrigir, porque não contêm código limpo que o Norton pode reparar automaticamente; Em vez disso, eles precisam ser removidos manualmente.

Por que Norton não pode detectar essa ameaça quando outros softwares antivírus podem?

Norton lida com vários milhares de novos alertas de ameaças todos os meses e atualiza seu software o mais rápido e minuciosamente possível. Como todo fornecedor de software processa ameaças em sua própria programação, ocasionalmente outro produto antivírus pode detectar uma ameaça antes que Norton possa. Da mesma forma, o software de Norton geralmente reconhece ameaças à frente de outros produtos.

Por que você cobra pelo serviço de remoção de spyware e vírus da Norton?

A remoção manual de ameaças dos computadores de nossos clientes é um processo complexo e muitas vezes demorado, que requer experiência especial. O serviço de remoção de spyware e vírus da Norton é tratado por técnicos especialistas altamente treinados que trabalharão o tempo que for necessário para localizar e neutralizar todas as ameaças conhecidas no computador do usuário. Ficamos pela qualidade do nosso serviço e estamos orgulhosos de oferecer um período de garantia sem infecção de sete dias, sem infecção. Clique aqui para saber mais sobre nosso serviço de remoção.

O que é um vírus Trojan?

Saber o que é um trojão e como funciona ajuda a proteger seus dispositivos contra esse tipo de malware.

Todo o nosso conteúdo é escrito por humanos, não robôs. Saber mais

Aliza Vigderman, editor sênior

Gabe Turner, editor -chefe

Última atualização em 26 de janeiro de 2023

Por Aliza Vigderman e Gabe Turner em 26 de janeiro de 2023

Um minuto você’Re neste novo software que mostra como seria seu bebê com uma celebridade, e no próximo você se encontrará trancado do seu computador. Que’é provavelmente um ataque de Trojan. Trojans são sorrateiros, mesmo para malware. Felizmente, você pode proteger seus dispositivos contra troianos se você souber exatamente como eles funcionam. Então deixe’s iniciar trojans 101, vamos?

O que’é um trojan e como se proteger

Um Trojan é um tipo de malware sorrateiro que se infiltra nos dispositivos camuflando como um programa inofensivo. Trojans são difíceis de detectar, mesmo que você’é muito cuidadoso. Que’é por isso que o software antivírus é necessário se você deseja se proteger desse tipo de malware. Testamos e avaliamos o software antivírus em sua capacidade de detectar troianos o tempo todo, e esses são os melhores’Tentei até agora:

Classificação do editor:

9.5 /10

Classificação do editor:

9.6 /10

Classificação do editor:

9.7 /10

O que é um trojan? Um olhar mais atento a este malware

Um cavalo de Trojan, malware de Trojan, ou simplesmente um Trojan é um tipo de malware. Compõe aproximadamente 51.45 % de todo malware, 1 que não surpreende, dadas as características únicas de um trojan. Para se infiltrar em um dispositivo, um Trojan se apresenta como software legítimo, mas escondido sob seu exterior aparentemente inofensivo são códigos maliciosos que podem danificar seus dispositivos.

Se você vir paralelos entre malware de Trojan e um certo cavalo de lendas, que’S porque os Trojans realmente pegam o nome do cavalo de Trojan. Você sabe, o cavalo de madeira que os gregos supostamente costumavam para contrabandear soldados para Troy. 2 malware de Trojan opera de maneira semelhante aos gregos’ Estratégia de cavalos de Trojan. O software aparentemente inofensivo é o cavalo de madeira oco e os códigos maliciosos escondidos nele são os soldados gregos. Assim como os soldados saíram do cavalo de Trojan e atacaram enquanto a cidade de Troy dormia, códigos maliciosos em malware de Trojan realizam ataques hostis em seus dispositivos nas costas.

São Trojans Computer Viruss?

Se você ler sobre Trojans online, poderá ver o termo ‘Vírus Trojan’ jogado muito. Embora esse termo seja amplamente aceito, está incorreto, tecnicamente. Trojans e vírus de computador são tipos de malware, mas cada um deles tem características únicas. A principal diferença entre vírus e troianos é que os vírus se auto-replicaram, enquanto os troianos não. 3 Um vírus pode se espalhar para outros dispositivos criando cópias de si mesmo e anexando -as ao computador infectado’s software, arquivos e pastas. Por outro lado, quando um Trojan infecta um dispositivo, ele permanece lá até que o usuário copie ou baixe o programa malicioso em um computador diferente.

Como exatamente os troianos funcionam?

Porque os Trojans Don’t auto-replicado, a maioria dos ataques de Trojan começa a enganar o usuário a baixar, instalar e executar o malware. Por exemplo, um hacker pode anexar um instalador de Trojan a um email enquanto emprega engenharia social para fazer você abrir o anexo. Se o fizer, seu dispositivo vai baixar e instalar o trojan. Já ouviu falar de golpes de phishing, onde os golpistas enviam e -mails de endereços de email de negócios aparentemente legítimos? Hackers podem usar táticas semelhantes para espalhar os troianos.

QUANTO MAIS VOCÊ SABE: Trojans, vírus e vermes são todos diferentes tipos de malware. Entre os três, os Trojans são os melhores em fugir da detecção, mas também propagam mais lentamente porque não’t auto-replicado.

Quanto dano os troianos podem causar?

Então, ainda pensando que o anexo era legítimo, você involuntariamente baixou e instalou um Trojan. O que acontece agora? O malware executa e começa a danificar seu computador, mas a quantidade de dano depende de como o hacker projetou o Trojan. Em geral, o malware de Trojan pode:

- Exclua seus arquivos

- Instale malware adicional

- Modifique dados em seu dispositivo

- Copie seus dados

- Interrompe o seu dispositivo’S Performance

- Roubar suas informações pessoais

Tipos de Trojan

Na computação, classificamos os troianos com base no que eles são capazes de fazer. Tudo depende do Trojan’s Códigos maliciosos, também conhecidos como sua carga útil. Quando um Trojan se infiltra em um dispositivo, sua carga útil realiza suas tarefas, que geralmente se enquadra em uma dessas categorias:

- Trojan de backdoor: Um Trojan de Backdoor instala um programa de backdoor sem o seu conhecimento. O programa fornece ao criador de malware acesso remoto ao seu dispositivo.

- Trojan de acesso remoto (rato): Os ratos são semelhantes aos trojans backdoor, pois fornecem acesso remoto aos hackers a dispositivos infectados. No entanto, em vez de instalar um programa de backdoor, um rato em si é um programa de backdoor que disfarça como software legítimo.

- Explorar: As explorações contêm códigos projetados para atacar um software específico’s vulnerabilidade. O Trojan executa quando você inicia o software vulnerável no seu dispositivo infectado.

- Rootkit: Um rootkit fornece acesso privilegiado cibercriminal a áreas restritas de um dispositivo’S software, como aqueles que exigem um administrador’s permissão para executar. Então se esconde lá ou esconde a atividade de outros malware.

- Banker Trojan: Um banqueiro Trojan é qualquer trojão que rouba informações financeiras ou credenciais bancárias on -line.

- Ddos Trojan: Ddos Trojans sequestram vários computadores e os usam para realizar um ataque de negação de serviço distribuído (DDoS). Computadores seqüestrados são frequentemente chamados de zumbis.

- Trojan Downloader: Depois de infectar um computador, um Trojan Downloader baixa malware adicional, como adware ou spyware.

- Trojan Grootper: Semelhante aos downloaders de Trojan, o Trojan Droppers instala malware adicional. No entanto, em vez de baixar o malware, que requer uma conexão com a Internet, o Trojan Droppers já contém o código de instalação malicioso.

- Fakeev Trojans: Fakeav Trojans se disfarçará como software antivírus legítimo. Eles não’Na verdade, proteja seus dispositivos de malware, é claro; Eles falsificaram a detecção de malware e extorquiram dinheiro em troca de sua exclusão.

- Ransomware Trojan: Esse tipo de trojan opera como ransomware, exigindo pagamento de um resgate para restaurar ou desfazer o dano que causou ao alvo’s arquivos.

- SMS Trojan: SMS Trojans atacam os serviços de mensagens de dispositivos móveis para interceptar mensagens de texto. Eles também podem enviar mensagens de texto para números de mensagens com taxa premium. Kaspersky Lab detectou o primeiro Android SMS Trojan em 4 2010.

- Trojan-spy: Trojan-spy, como o nome sugere, espiões em um usuário’s Ação usando ferramentas como KeyLoggers ou tirando capturas de tela e enviando -as de volta ao malware’s fonte.

- Trojan-Mailfinder: Os hackers usam principalmente o Trojan-Mailfinder para espalhar malware. Este Trojan colhe contatos por email de seu dispositivo de destino e envia os dados de volta aos hackers, que eles usam para espalhar malware por e -mail.

- Trojan-Arcbomb: “Arcbomb” é um composto das palavras “arquivo” e “bombear.” Uma bomba de Trojan-Arcbombs grandes quantidades de dados vazios quando o computador infectado tenta descompactar dados arquivados.

- Trojan-Clicker: Trojan-clicker é uma forma de fraude de anúncios. Ele faz conexões com uma página da web suportada por anúncios específica repetidamente, concedendo o site’S Receita do proprietário de anúncios de pagamento por clique.

- Trojan-notificador: Notificador de Trojan geralmente acompanha outro programa de malware. Seu objetivo é alertar o invasor de eventos relacionados ao malware. Por exemplo, quando um usuário instala um programa de backdoor, o Notifier de Trojan diz ao atacante para iniciar o ataque.

- Trojan-Proxy: Trojan-Proxy permite que um ator malicioso utilize o computador infectado como proxy para a Internet.

- Trojan-PSW: Em termos de malware, “PSW” apoia “ladrão de senha,” que é exatamente o que é Trojan-PSW. Ele rouba senhas e credenciais de login de computadores infectados.

Exemplos de ataques de malware de Trojan

Trojans se espalharam mais lentamente do que outros malware porque não’t auto-replicado. No entanto, aqueles que se propagaram causaram com sucesso grandes danos financeiros. Aqui estão alguns exemplos:

- EMOTET: Você sabe que o malware é ruim quando o Departamento de Segurança Interna chama “Entre os malware mais caro e destrutivo.” 5 Emotet é um Trojan de banqueiro que roubou informações financeiras. Ele se espalhou por spam e e -mails de phishing e, uma vez infectado um dispositivo, caiu ou baixou trojans e malware adicionais para roubar dados de maneira mais eficaz. Felizmente, graças ao esforço colaborativo de vários países, Emotet não é mais uma ameaça. 6

- Zeus (também conhecido como zbot): Originalmente, o Zeus Trojan roubou informações financeiras de suas metas, registrando teclas para roubar senhas. Em vez de executar os ataques, o fabricante de Zeus vendeu seu código -fonte para os cibercriminosos, e é em parte por isso que Zeus se tornou generalizado. No entanto, desde o desenvolvedor’S aposentadoria em 2010, o código -fonte ficou disponível publicamente. 7 Isso significa que o desenvolvimento de novas variantes do Zeus continua até hoje.

- Subseven: O Subseven Trojan é um rato, que oferece aos hackers controle remoto sobre computadores e redes do Windows. Quando se infiltra em um computador, Subseven modifica os arquivos e registros do sistema, fazendo com que o Trojan seja executado na inicialização. Felizmente, Windows 10’S Antivírus embutido pode detectar subseven, e outros softwares antivírus do Windows podem. 8

Os troianos podem afetar os dispositivos móveis?

Trojans têm como alvo computadores principalmente, mas isso não’t significa que os smartphones são mais seguros da ameaça. De fato, houve uma onda de troianos projetados para infectar dispositivos móveis. Kaspersky observou um total de 156.710 novos Trojans Banking Mobile Somente em 2020. 9

Smartphones e tablets Android são os alvos mais comuns de Trojans móveis. Que’S porque o Android permite a instalação de arquivos APK de fontes de terceiros. Se você visitar um site seqüestrado, por exemplo, o site poderá forçar seu telefone Android a instalar um aplicativo móvel bancário de Trojan. Um aviso perguntará se você’tenho certeza sobre o aplicativo, mas que’é a única coisa que está entre o seu telefone Android e o Trojan. Que’é por isso que saber como remover um vírus Android é essencial para todos os usuários do Android. Por outro lado, com os dispositivos iOS, você só pode baixar na App Store, e é por isso que iPads e iPhones Don’não preciso de antivírus.

Exemplos móveis de Trojan

Aqui estão alguns exemplos de Trojans Android:

- Ginp Banking Trojan: O GINP persuadia os usuários a inserir suas informações bancárias móveis para pagar € 0.75 para dados CoVID-19, mas na verdade rouba credenciais de login bancário on-line que os usuários inseriram no aplicativo. 10 e isso não é’T Mesmo o único golpe relacionado à Covid.

- Cerberus: Cerberus é um trojan para alugar. Seus criadores oferecem Cerberus’ Códigos de origem para hackers em fóruns underground, The Dark Web e até Twitter. Cerberus pode fazer várias coisas, como enviar e interceptar mensagens de texto, teclas de registro, colheita de contatos e instalação de aplicativos.

- SPYEYE/TROJAN: Android/Spitmo: Spyeye foi o primeiro de muitos Trojans bancários móveis. Ele rouba os números de autenticação da transação móvel (MTANS) que as instituições financeiras enviam via SMS para validar transferências de dinheiro online móveis.

Dica para usuários do Android: Google monitora ativamente aplicativos que contêm malware, então’S mais seguro para instalar aplicativos diretamente na loja do Google Play.

História dos Trojans

Os troianos têm uma longa história de causar estragos, mas ninguém sabe ao certo onde eles se originaram. Muitos consideram John Walker’S (não o personagem da Marvel) de um jogo chamado Animal para ser o primeiro Trojan, que ele lançou em 1974. Walker Hid Software chamado Pervade dentro do jogo. Este software oculto examinou todos os diretórios de computador disponíveis para o usuário e se o animal não’Existe em um dos diretórios, ele instalou uma cópia do jogo lá. Animal e Pervade se encaixam na definição de um Trojan – software escondido em outros softwares e executando tarefas por trás de um usuário’está de volta. No entanto, alguns acreditam que porque não’T tenho alguma intenção maliciosa, não era’T Trojan ou malware. De fato, Walker disse em uma carta que se certificou de que o Peravade não alterou ou excluiu outros arquivos.

Mais de uma década após o incidente animal, o Trojan PC-Write apareceu. Este foi um dos primeiros troianos com intenção maliciosa. Fingiu ser “versão 2.72” do processador de texto denominado idêntico (o verdadeiro pc-write não’T Libere uma versão 2.72). Depois de executado, ele apagou todo o computador infectado’s arquivos.

Trojans acabou deixando de ser simplesmente destrutivo para uma fonte de lucro. Em 1989, o AIDS Trojan (também conhecido como vírus PC Cyborg) começou a circular. Era um trojão de ransomware que excluiu ou criptografou arquivos do sistema depois de inicializar um computador infectado um certo número de vezes. Exigiu um resgate de US $ 189 pela recuperação dos arquivos. Se o usuário não’t em conformidade, continuou a excluindo arquivos do sistema até que o computador se tornasse inutilizável. Logo depois disso, outros autores de malware viram Trojans’ potencial na geração de lucro, e o resto é história.

Detectando e removendo Trojans

O ponto principal dos troianos é infectar dispositivos com malware e detecção de fuga, então como o pegamos? Bem, você pode’t Digo se um programa de software é um Trojan apenas olhando para ele. No entanto, você pode detectar um Trojan observando seus dispositivos, programas e aplicativos.

1. Verifique seus programas e aplicativos. Verifique seu computador’S Programas de software e dispositivo móvel’S aplicativos regularmente. Se você vir alguma coisa que você não’lembre -se de instalar, que’é provavelmente um trojan ou um programa malicioso que um Trojan instalou.

2. Verifique seus programas de inicialização. Trojans também podem se esconder no seu computador’S Processo de inicialização. Esses troianos são mais difíceis de detectar porque eles’re na memória do sistema. Que’é por isso que você deve verificar seu dispositivo’S programas de inicialização também.

3. Verifique seu dispositivo’S Performance. Malware em geral pode desacelerar os dispositivos. Se você’está experimentando problemas de desempenho, isso’é melhor verificar seu PC’S Manager de tarefas ou seu Mac’s Monitor de atividade para ver o que’está causando o problema.

- Pressione Ctrl+Alt+del.

- Selecione Gerenciador de tarefas.

- Role para baixo até os processos de fundo.

- Verifique quais processos estão consumindo sua CPU, memória e espaço em disco.

- Hit Command+Space para abrir os holofotes.

- Digitar “monitor de atividade.”

- Verifique quais aplicativos estão consumindo recursos sob “% CPU.”

Como remover um trojan

Se você encontrar um Trojan, seja’S Mascarada como um programa legítimo, escondido como um programa de inicialização ou operando como um processo de fundo, o próximo passo é removê -lo. Aqui’é como você pode fazer isso.

Removendo Trojans fingindo ser programas

Se você’está usando um PC Windows:

- Abra seu PC’S Configurações.

- Clique em Apps.

- Vá para aplicativos e recursos.

- Clique no nome do programa Trojan.

- Selecione Desinstalar.

Se você’Re usando um Mac:

- Inicie o OS X Finder.

- Hit Command+Shift+A para abrir a pasta de aplicativos.

- Localize o Trojan.

- Arraste seu ícone para o lixo.

- Como alternativa, você pode selecionar o aplicativo, clicar em arquivo e clicar em Mover para lixo.

- Digite o nome ou senha do seu administrador, se necessário.

Se você’está usando um dispositivo móvel Android:

- Vá para o seu Android’S Configurações.

- Selecione aplicativos e notificações.

- Toque em informações do aplicativo.

- Localize o aplicativo Trojan e toque nele.

- Acerte a desinstalação.

Removendo Trojans posando como programas de inicialização

- Pressione o Windows+R para trazer o menu de execução.

- Tipo “regedit” no campo.

- Selecione hkey_current_user e expanda a pasta de software.

- Localize o programa Trojan.

- Clique com o botão direito do mouse em sua pasta e selecione Excluir.

- Na sua barra de menu Mac, clique no logotipo da Apple.

- Selecione as preferências do sistema.

- Vá para usuários e grupos.

- Escolha o seu ID da lista.

- Selecione itens de login para uma lista de programas executados na inicialização.

- Sob a coluna Hide, marque a caixa de seleção ao lado do Trojan.

Removendo Trojans com processos de fundo maliciosos

- Inicie o gerente de tarefas pressionando Ctrl+Alt+del.

- Clique com o botão direito do mouse no processo malicioso.

- Selecione Propriedades.

- Vá para a guia Detalhes e observe o nome do produto.

- Feche a janela Propriedades e clique em Tarefa final.

- Desinstale o programa (com base no nome do produto) que iniciou o processo.

- Hit Command+Space para abrir os holofotes.

- Tipo “monitor de atividade.”

- Selecione o pacote malicioso.

- Pressione o ícone X na barra de ferramentas.

- Selecione Force sair.

- Desinstale o programa que iniciou o processo.

Digitalize seus dispositivos usando o software antivírus

As etapas que descrevemos acima ajudarão você a detectar e remover os troianos por conta própria, mas sabemos que eles’é meticuloso. Quem tem tempo para fazer todas essas etapas regularmente? Se você quiser seguir um caminho mais fácil, verifique seus dispositivos com software antivírus economizará muito tempo e energia. Você pode comprar software antivírus ou baixar um antivírus gratuito; Apenas certifique -se de ter os recursos certos para combater os troianos. Recomendamos o software antivírus com os seguintes recursos:

- Vedificações em tempo real

- Vedificações baseadas em assinatura

- Detecção de malware baseada em comportamento

- Segurança por e -mail

- Firewall

Dica de nossos especialistas: Desde que os Trojans Don’t auto-replicado, excluindo o programa que’está hospedando o malware funciona na maioria das vezes. No entanto, existem tipos de Trojans que instalam programas maliciosos adicionais. Simplesmente remover o trojão pode não ser suficiente, então’é melhor usar o software antivírus para se livrar de todos os vestígios de um ataque de Trojan.

Proteja -se: Evite a infecção de Trojan

Isto’não é suficiente para ter o melhor software antivírus; Afinal, nenhum software antivírus é perfeito. Como defensores da segurança digital, incentivamos o comportamento on-line seguro para proteger computadores, telefones celulares e qualquer dispositivo conectado à Internet de ameaças como Trojans. Mas como exatamente podemos nos manter seguros online? Bem, primeiro, devemos saber onde os troianos se originam, para que saibamos o que evitar.

De onde os troianos vêm

Trojans pode vir de praticamente de qualquer lugar: uma unidade flash infectada, um email, um site seqüestrado e assim por diante. No entanto, a história indica que a maioria dos troianos vem dessas fontes:

- Sites de compartilhamento de arquivos: Sites de compartilhamento de arquivos são úteis, mas eles têm desvantagens. Uma é que os hackers podem fazer upload de cópias rachadas de software legítimo injetado com Trojans e aguardar alvos desavisados para mortar a isca.

- Anexos de e -mail: Um único clique é tudo o que é preciso para um acessório de Trojan para infectar um computador. Se você clicar no anexo infectado, ele fará o download e instalará o malware de Trojan, o que fará o que’S programado para fazer.

- Sites infectados: Se você visitar um site seqüestrado, códigos maliciosos injetados nele o levarão a outro site malicioso ou instalarão um Trojan.

- Wi-Fi hackeado: Wi-Fi hackeado, ou mesmo um ponto de acesso Wi-Fi falso feito para parecer um ponto de acesso público real, pode dar aos hackers acesso fácil ao seu dispositivo. Se você se conectar a um, o hacker pode executar todos os tipos de ataques ao seu dispositivo, como instalar programas ou ratos de backdoor.

Como evitar infecções de trojan

Agora que sabemos de onde os troianos costumam vir, é’é mais fácil permanecer cauteloso. Siga estas dicas para se tornar mais seguro das infecções de Trojan:

- Use uma VPN ao baixar de um site de compartilhamento de arquivos. Um VPN esconde seu endereço IP de hackers tentando espionar seu dispositivo enquanto você baixará de um site de compartilhamento de arquivos. Além disso, as VPNs escondem sua história de navegação. Enquanto algumas VPNs podem desacelerar seus downloads, nós’testou várias VPNs para torrenting que tiveram um impacto mínimo em nossa experiência de torrent.

- Quando não tem certeza, não abra um anexo de e -mail ou um arquivo IM. Se o seu antivírus tiver proteção por e -mail, verifique o anexo antes de abri -lo.

- Não visite sites não seguros. A maioria dos navegadores o avisará se você tentar abrir um site não garantido. Se você vir um desses avisos, volte imediatamente.

- Conecte-se a uma VPN quando estiver em Wi-Fi público. Conectar-se a uma rede Wi-Fi pública é sempre arriscada. Para estar do lado seguro, use uma VPN para ocultar sua história de navegação de qualquer outra pessoa na rede. O que’S mais, as VPNs alteram seu endereço IP, tornando -o menos suscetível a hackers.

- Não instale aplicativos ou programas de sites não oficiais ou repositórios de aplicativos. Páginas oficiais de download de software e repositórios de aplicativos estão lá por um motivo – para que possamos baixar programas e aplicativos livres de malware.

- Verifique um aplicativo’S Permissões antes de instalar. Um Trojan disfarçado como um aplicativo legítimo pode usar suas permissões para executar tarefas maliciosas. Por exemplo, não instale um aplicativo de lanterna ou calculadora que pede permissão para enviar SMS.

Recapitular

Trojans são sorrateiros e têm o potencial de infligir vários tipos de dano. Mas se lá’é tudo o que queremos que você tire neste artigo, é’s que os troianos não são impossíveis de se proteger. Se você monitorar seus dispositivos em busca de irregularidades, use ferramentas de segurança digital como software antivírus e VPNs e pratique comportamentos on-line seguros proativamente, você poderá economizar o problema de lidar com um dispositivo infectado com Trojan.

Perguntas frequentes

Trojans e malware são muito para lidar, então vamos responder com frequência perguntas relacionadas a Trojan para esclarecer as coisas.

Um vírus Trojan em um computador, ou simplesmente um Trojan, é um programa de software malicioso ou código que se disfarça de software legítimo e inofensivo. Depois de infectar um dispositivo, ele executa sua tarefa, que pode incluir excluir ou modificar dados, roubar dados, instalar malware adicional e interromper o desempenho do sistema. No entanto, “Vírus Trojan” é um nome impróprio, porque troianos e vírus de computador são dois tipos distintos de malware. Os vírus podem se espalhar por meio de auto-replicação, enquanto os troianos não se auto-replicam. Os vírus geralmente se ligam a outros softwares, enquanto os Trojans são software que contém códigos maliciosos. O termo correto é simplesmente “Trojan” ou “Malware de Trojan.”

Trojans infectam um dispositivo enganando seu usuário a baixar software aparentemente inofensivo que contém códigos maliciosos. Depois de baixado, instalado e lançado, o código malicioso é executado.

Os vírus Trojan podem ser removidos de várias maneiras. Se você sabe qual software contém o malware, você pode simplesmente desinstalá -lo. No entanto, a maneira mais eficaz de remover todos os vestígios de um vírus de Trojan é instalar o software antivírus capaz de detectar e remover Trojans.

Os vírus Trojan são ruins porque induzem os usuários a baixar malware que prejudica os dispositivos de várias maneiras. Como exemplo, os trojans de acesso remoto (ratos) dão aos hackers acesso remoto a computadores infectados, o que pode resultar em espionagem, roubo de dados e roubo de identidade.

- Purppleec. (2021). 2021 Estatísticas de segurança cibernética A lista final de estatísticas, dados e tendências.

Purppleec.EUA/Recursos/Estatísticas Cibernéticas de Segurança/ - Britannica. (2021). cavalo de Tróia.

Britannica.com/tópico/cavalo de trojan - Abrir. (2018) Semana 3: malware.

abrir.Edu.php?id = 48320 e imprimível = 1 - Lista segura. (2010). Primeiro SMS Trojan para Android.

SecureList.com/First-SMS-TROJAN-for-Android/29731/ - CISA. (2018). Malware emotet.

US-Cert.CISA.Gov/NCAs/Alertas/Ta18-201a - Europol. (2021). MUNDO’S mais perigoso malware emotet interrompido através da ação global.

Europol.Europa.UE/redação/notícias/mundo%e2%80%99s-mais dangeous-malware-emotet-distruitado-through-global-action - Reuters. (2021). Análise: Top Hacker “aposenta”; Especialistas se preparam para seu retorno.

Reuters.com/Artigo/US-Hackers-Zeus/Análise-top-Hacker-Retires-Expperts-Brace-For-His-Return-Idustre69S54Q20101029 - F-segura. (2021). Backdoor: W32/Subseven

f-segura.com/V-DESCS/Subseven.shtml - Lista segura. (2021). Evolução de malware móvel 2020.

SecureList.com/móvel-malware-evolution-2020/101029/ - Buguroo. (2018). Análise do banqueiro do Ginp Android.

Buguroo.com/en/labs/análise do ginp-android-banker

Norton antivírus se livrará de um cavalo de Trojan?

Mesmo com o software antivírus instalado, os computadores ainda podem ser vítimas de malware como cavalos de Trojan; Os cibercriminosos continuam a desenvolver infecções que contornam o software de segurança de proteções fornecer. Embora o antivírus Norton possa remover essas infecções, é importante que as empresas estejam cientes das deficiências do aplicativo na detecção e remoção de malware.

Descrição

- O termo “Horse Trojan” vem da história grega da guerra de Trojan, na qual os gregos, como um ato de subterfúgio, apresentados a seus inimigos, os Trojans, um grande cavalo de madeira. Alguns soldados gregos se esconderam dentro da estrutura. No meio da noite, os soldados emergiram do cavalo e abriram os portões da cidade, permitindo que as forças gregas entrem e assumissem Troy. Os vírus de Trojan, como na narrativa, parecem benignos, mas contêm conteúdo malicioso. Trojans são aplicativos que parecem desempenhar uma função útil-várias dessas infecções, por exemplo, disfarçar como software antivírus-mas incluem código que executa operações sem a permissão do usuário ou mesmo permite que um invasor obtenha acesso remoto a um PC.

Função

- Os cavalos de Trojan são divididos em diferentes grupos, dependendo de seu método de abuso, mas os mais comuns e mais perigosos são os Trojans de acesso remoto. Depois que um hacker obtém acesso a um sistema infectado por meio de um rato, o indivíduo pode roubar informações confidenciais, instalar malware adicional no computador, gravar e registrar teclas, danificar a integridade do disco rígido e inúmeras outras atividades que podem custar a milhares de dólares a um negócio para resolver. Os hackers também usam ratos para entregar Trojans a outros PCs e criar botnets.

Resolução

- Norton Antivirus detecta e remove os cavalos de Trojan. Via LiveUpdate, os administradores podem baixar para um computador as mais recentes definições de vírus, que contêm informações que o mecanismo de digitalização precisa encontrar ameaças existentes e emergentes em um sistema. Depois de atualizar o antivírus Norton, os administradores devem realizar uma varredura de vírus no modo de segurança para procurar troianos e outros vírus. O software permite que os usuários entrem em quarentena, excluam ou restaure os arquivos infectados que encontra. O programa também pode reparar arquivos, mas isso não é uma opção para um cavalo de Trojan, já que todo o aplicativo contém dados maliciosos.

Problemas

- Norton Antivirus, como todo o software antivírus, não pode detectar todos os malware na web. Se uma estação de trabalho for vítima de um cavalo de Trojan, mas a Symantec não lançou um patch para a infecção, não apenas o Norton Antivirus não removerá o vírus, mas normalmente nem sabe que a infecção existe. Para alternar com essa falha, eduque os funcionários sobre navegação segura; Aconselhe os usuários a baixar arquivos apenas de sites confiáveis. Norton Antivirus, em casos raros, também pode relatar falsos positivos. Em outras palavras, o Norton Antivirus rotulará um programa benigno como malicioso se detectar código que corresponde a uma sequência de caracteres em um vírus conhecido. Se você sabe que o programa é seguro, pode relatar o falso positivo ao Symantec (link em recursos).

Ruri Ranbe trabalha como escritor desde 2008. Ela recebeu um A.A. na literatura inglesa do Valencia College e está completando um B.S. em ciência da computação na Universidade da Flórida Central. Ranbe também tem mais de seis anos de experiência profissional de tecnologia da informação, especializada em arquitetura de computadores, sistemas operacionais, rede, administração de servidores, virtualização e web design.