Protocolo Nordlynx – a solução para uma conexão VPN rápida e segura

Enquanto as implementações do Wireguard indicam a acessibilidade dos pares atualmente configurados usados para o plano de dados, a natureza leve do protocolo Wireguard faz da avaliação de caminho alternativo fora do escopo. A questão é: como podemos separar o plano de dados das verificações de conectividade?

Qual protocolo Nordvpn devo escolher? | Suporte NordVPN

O NORDVPN suporta vários protocolos de criptografia de segurança para fornecer um serviço VPN. Os níveis de segurança e os propósitos desses protocolos VPN são diferentes, mas também as necessidades de nossos clientes. Nós o encorajamos a examinar mais de perto os pontos fortes e fracos de cada protocolo VPN. Enquanto queremos que você possa escolher livremente, também sentimos que é nosso dever aconselhá -lo sobre o que pode se adequar a você melhor.

1. OpenVPN

OpenVPN é um software maduro e robusto de fonte aberta que nos permite fornecer um serviço VPN confiável e seguro. É um protocolo VPN versátil que pode ser usado nas portas TCP e UDP. O OpenVPN suporta um grande número de algoritmos e cifras de criptografia fortes: para garantir a proteção de seus dados, usamos AES-256-GCM com uma chave DH de 4096 bits. Se você está consciente de sua segurança e está se perguntando qual é o protocolo Nordvpn mais estável, recomendamos o OpenVPN.

2. IKEV2/IPSEC

IKEV2/IPSEC aumenta significativamente a segurança e a privacidade dos usuários empregando fortes algoritmos e chaves criptográficas. Nordvpn usa o NGE (“Criptografia de próxima geração”) em ikev2/ipsec. As chaves da fase1 são geradas usando AES-256-GCM, SHA2-384 e PFS (sigilo de avanço perfeito) usando as chaves Diffie-Hellman de 3072 bits. IPSEC então protege o túnel entre o cliente e o servidor, usando a criptografia forte AES-256. Este protocolo VPN fornece ao usuário segurança, estabilidade e velocidade de tranqüilidade.

3. Wireguard (Nordlynx) (recomendado por NordVPN e usado por padrão na maioria de nossos aplicativos)

Wireguard é o mais novo e mais rápido protocolo de tunelamento, e toda a indústria da VPN está falando sobre isso. Ele usa criptografia de ponta que supera os líderes atuais, OpenVPN e IPSEC/IKEV2. No entanto, ainda é considerado experimental, portanto, os provedores de VPN precisam procurar novas soluções (como a Nordlynx por NordVPN) para superar as vulnerabilidades da Wireguard.

Moderno, extremamente rápido e incrivelmente magro em sua arquitetura, o Wireguard é apoiado por pesquisas acadêmicas completas. O Wireguard consiste em apenas 4.000 linhas de código, facilitando a implantação, auditoria e conserto. Para colocar em perspectiva, o OpenVPN é executado em 400.000 linhas de código, o que significa que o Wireguard compõe apenas 1% da arquitetura maciça do OpenVPN.

Nordlynx é atualmente usado por padrão nos aplicativos NordVPN. Se você está se perguntando qual protocolo VPN é melhor para jogos ou outras atividades online dependentes da velocidade, a resposta é sempre Nordlynx.

Quero aprender mais?

Confira Nordvpn no YouTube!

Protocolo Nordlynx – a solução para uma conexão VPN rápida e segura

Quando a inovação bate, o que você fará: deixe entrar ou fechar a porta? Sendo geeks para sempre curiosos e imaginativos, nós da NordVPN estamos sempre abertos à inovação. É por isso que desenvolvemos nossa tecnologia de protocolo Nordlynx.

04 de janeiro de 2022

В чччения: 12 мин.

-O que é Nordlynx e como funciona?

Nordlynx é um sistema de criptografia que protege sua privacidade enquanto usa uma VPN. Ele criptografa os dados do seu usuário enquanto ele viaja de e para o servidor VPN, garantindo que ninguém possa interceptar e visualizá -los enquanto estiver em trânsito.

-Benefícios do Nordlynx

Graças à Nordlynx, a Nordvpn oferece um dos serviços VPN mais rápidos do setor. Garante uma experiência de jogo suave sem buffer ou atraso. Nordlynx é suportado em vários sistemas operacionais, incluindo Windows, MacOS, Android, iOS e Linux. Você pode cobrir até seis dispositivos com apenas uma conta Nordvpn. A criptografia fornecida pela Nordlynx é extremamente forte, graças à segurança do Wireguard. É fácil de usar, pois é construído diretamente em seu aplicativo NordVPN.

-O fundo

Oferecer uma conexão de alta velocidade, mantendo a segurança on-line de primeira linha, é um desafio para os provedores de VPN. O surgimento de Wireguard, um novo protocolo de tunelamento da VPN, parecia uma lufada de ar fresco na indústria.

Protocolo Nordlynx – a solução para uma conexão VPN rápida e segura

Enquanto as implementações do Wireguard indicam a acessibilidade dos pares atualmente configurados usados para o plano de dados, a natureza leve do protocolo Wireguard faz da avaliação de caminho alternativo fora do escopo. A questão é: como podemos separar o plano de dados das verificações de conectividade?

Qual protocolo Nordvpn devo escolher? | Suporte NordVPN

O NORDVPN suporta vários protocolos de criptografia de segurança para fornecer um serviço VPN. Os níveis de segurança e propósitos desses protocolos VPN são diferentes, mas nossos clientes também são’ precisa. Nós o encorajamos a examinar mais de perto os pontos fortes e fracos de cada protocolo VPN. Enquanto queremos que você possa escolher livremente, também sentimos’é nosso dever de aconselhá -lo sobre o que pode se adequar a você melhor.

1. OpenVPN

OpenVPN é um software maduro e robusto de fonte aberta que nos permite fornecer um serviço VPN confiável e seguro. É um protocolo VPN versátil que pode ser usado nas portas TCP e UDP. O OpenVPN suporta um grande número de algoritmos e cifras de criptografia fortes: para garantir a proteção de seus dados, usamos AES-256-GCM com uma chave DH de 4096 bits. Se você está consciente de sua segurança e está se perguntando qual é o protocolo Nordvpn mais estável, recomendamos o OpenVPN.

2. IKEV2/IPSEC

IKEV2/IPSEC aumenta significativamente a segurança e a privacidade dos usuários empregando fortes algoritmos e chaves criptográficas. Nordvpn usa NGE (“Criptografia de próxima geração”) em ikev2/ipsec. As chaves da fase1 são geradas usando AES-256-GCM, SHA2-384 e PFS (sigilo de avanço perfeito) usando as chaves Diffie-Hellman de 3072 bits. IPSEC então protege o túnel entre o cliente e o servidor, usando a criptografia forte AES-256. Este protocolo VPN fornece ao usuário segurança, estabilidade e velocidade de tranqüilidade.

3. Wireguard (Nordlynx) (recomendado por NordVPN e usado por padrão na maioria de nossos aplicativos)

Wireguard é o mais novo e mais rápido protocolo de tunelamento, e toda a indústria da VPN está falando sobre isso. Ele usa criptografia de ponta que supera os líderes atuais, OpenVPN e IPSEC/IKEV2. no entanto’S ainda é considerado experimental, portanto, os provedores de VPN precisam procurar novas soluções (como o Nordlynx por NordVPN) para superar o Wireguard’S Vulnerabilidades.

Moderno, extremamente rápido e incrivelmente magro em sua arquitetura, o Wireguard é apoiado por pesquisas acadêmicas completas. O Wireguard consiste em apenas 4.000 linhas de código, facilitando a implantação, auditoria e conserto. Para colocar em perspectiva, o OpenVPN é executado em 400.000 linhas de código, o que significa que o Wireguard compõe apenas 1% do OpenVPN’s enorme arquitetura.

Nordlynx é atualmente usado por padrão nos aplicativos NordVPN. Se você’estou se perguntando qual protocolo VPN é melhor para jogos ou outras atividades online dependentes da velocidade, a resposta é sempre Nordlynx.

Quero aprender mais?

Confira Nordvpn no YouTube!

Protocolo Nordlynx – a solução para uma conexão VPN rápida e segura

Quando a inovação bate, o que você fará: deixe entrar ou fechar a porta? Sendo geeks para sempre curiosos e imaginativos, nós da NordVPN estamos sempre abertos à inovação. Que’é por isso que desenvolvemos nossa tecnologia de protocolo Nordlynx.

04 de janeiro de 2022

В чччения: 12 мин.

- O que é Nordlynx e como funciona?

- Benefícios do Nordlynx

- O fundo

- Projeto Nordlynx

- Como fizemos funcionar

- Na área de trabalho

- No Android

- No iOS

O que é Nordlynx e como funciona?

O protocolo Nordlynx é um sistema de criptografia que pode proteger sua privacidade enquanto você’RE Usando uma VPN. Isto’é um processo que criptografa os dados do seu usuário enquanto ele’está viajando de e para o servidor VPN, para que ninguém possa interceptar e visualizá -lo enquanto ele’s em trânsito.

A Nordlynx é construída em torno de um protocolo chamado WireGuard®, e possui duas propriedades realmente ótimas. Uma é a sua capacidade de fornecer aos usuários do aplicativo NordVPN velocidades de conexão com a Internet, sem comprometer a segurança da criptografia. Se você’Eu já me perguntei “Que velocidade da Internet eu preciso e posso obtê -lo com uma VPN?”, Nosso protocolo Nordlynx pode ser a resposta.

Enquanto se conecta aos servidores VPN, adiciona uma etapa extra em seus dados’S’t Observe qualquer desaceleração perceptível do seu lado. Seus dados viajarão rapidamente para o servidor Nordvpn e voltarão, mantendo -se totalmente criptografado à medida que se move.

O outro ponto de venda é sua simplicidade; Porque o código Nordlynx é muito mais simplificado que os antigos protocolos VPN, ele’é realmente fácil de solucionar e resolver problemas técnicos. Isso significa que nós’Será capaz de manter e melhorar continuamente seu serviço de VPN.

Benefícios do Nordlynx

Graças à Nordlynx, podemos oferecer uma das VPNs mais rápidas da indústria.

Este protocolo VPN é ótimo para jogos online, porque você não’Temos que se preocupar com o buffer e o atraso.

Nordlynx é suportado em vários sistemas operacionais, incluindo Windows, MacOS, Android, iOS e Linux. E lembre -se de que, com apenas uma conta NordVPN, você pode cobrir até seis dispositivos.

Sua criptografia é extremamente forte, graças ao Wireguard’s segurança.

Nordlynx é muito fácil de usar:’s Construído diretamente em seu aplicativo NordVPN.

O fundo

Oferecendo uma conexão de alta velocidade, mantendo a segurança on-line de primeira linha, é um dos maiores desafios para um provedor de VPN. E se houvesse algo que poderia trazer uma mudança radical?

O surgimento de Wireguard, um novo protocolo de tunelamento da VPN, parecia uma lufada de ar fresco na indústria.

Moderno, extremamente rápido e insanamente mago em sua arquitetura, o Wireguard usa criptografia de ponta e é apoiado por pesquisas acadêmicas completas. Com esta combinação, supera os protocolos VPN principais atuais – OpenVPN e IPSEC. O Wireguard consiste em apenas 4000 linhas de código, facilitando a implantação, auditoria e encontro de bugs. Para comparar: o OpenVPN é executado em 400.000 linhas de código, o que significa que o Wireguard compõe apenas 1% do OpenVPN massivo’s arquitetura.

no entanto’não é tudo tão bom quanto parece. O protocolo Wireguard ainda está sob desenvolvimento pesado, e ele’está longe de ser perfeito. Sim, o Wireguard já pode prometer melhores velocidades de conexão, mas suas capacidades para manter os usuários anônimos em queda para trás.

Mas uma oportunidade de oferecer uma conexão VPN mais rápida e confiável com nossos usuários estava ali. E como um provedor de VPN líder, tomamos isso como um desafio.

Que’s como o projeto Nordlynx ganhou vida.

Projeto Nordlynx

Somente o Wireguard pode’T Garantir a privacidade completa. Aqui’é porquê. Pode’T atribua dinamicamente endereços IP a todos conectados a um servidor. Portanto, o servidor deve conter uma tabela IP estática local para saber de onde os pacotes da Internet estão viajando e para quem eles devem retornar. Isso significa que o usuário’A identidade s deve ser armazenada no servidor e vinculada a um endereço IP interno atribuído pela VPN.

Para dizer menos tecnicamente: ao implementar o protocolo de Wireguard pronta para uso em nosso serviço, teríamos colocado sua privacidade em risco. E nós nunca faríamos isso.

Então, tivemos um quebra -cabeça para resolver: como podemos trazer Wireguard’S Benefícios para nossos usuários enquanto fortalecem a parte da privacidade vacilante?

Como fizemos funcionar

Precisávamos encontrar uma maneira de o protocolo Wireguard funcionar sem representar um risco para nossos clientes’ privacidade.

E nós encontramos. Desenvolvemos algo chamado sistema Double Nat (Tradução de Endereço de Rede). Esta é a chave para uma conexão segura.

Para simplificar, o sistema NAT duplo cria duas interfaces de rede local para cada usuário. A primeira interface atribui um endereço IP local a todos os usuários conectados a um servidor. Ao contrário do protocolo original de Wireguard, cada usuário recebe o mesmo endereço IP.

Depois que um túnel VPN é estabelecido, a segunda interface de rede com um sistema NAT dinâmico entra em ação. O sistema atribui um endereço IP exclusivo para cada túnel. Dessa forma, os pacotes da Internet podem viajar entre o usuário e o destino desejado sem se misturar.

O sistema NAT duplo nos permite estabelecer uma conexão Nordlynx segura sem armazenar dados identificáveis em um servidor. Os endereços IP locais dinâmicos permanecem atribuídos apenas enquanto a sessão está ativa. Enquanto isso, a autenticação do usuário é feita com a ajuda de um banco de dados externo seguro. Isso significa que você pode desfrutar de uma excelente velocidade de conexão sem comprometer sua segurança e privacidade.

Como faço para ligar o protocolo Nordlynx?

Você pode ativar o Nordlynx com muita facilidade. Siga estas etapas simples para ativar o protocolo Nordlynx em seu aplicativo Nordvpn.

Na área de trabalho

- Abra seu aplicativo Nordvpn e verifique se você’Re assinado.

- Clique no “Preferências” Ícone, que aparece à esquerda da interface e se parece com três linhas horizontais ou controles deslizantes.

- Em “Em geral,” abra o “Protocolo VPN” menu suspenso.

- Selecione Nordlynx na lista de protocolos disponíveis.

Siga estas etapas e você’LL Conectar -me com o Nordlynx como seu protocolo de criptografia sempre que você usa um serviço NordVPN.

No Android

- Abra seu aplicativo Nordvpn e verifique se você’Re assinado.

- Clique no “Perfil” Ícone, que aparece na parte inferior da interface.

- Na página de perfil, clique no ícone de engrenagem e clique “Protocolo.”

- Selecione Nordlynx na lista de protocolos disponíveis.

No iOS

- Abra seu aplicativo Nordvpn e verifique se você’Re assinado.

- Clique no ícone de engrenagem no canto inferior direito.

- Seleção “Conexão VPN” e “Protocolo.”

- Selecione Nordlynx na lista de protocolos disponíveis.

Por padrão, NordVPN for Linux Runs no protocolo OpenVPN. Siga estas etapas para mudar para Nordlynx:

- Atualize seu aplicativo para a versão mais recente.

- Instale o Wireguard. Tutoriais para diferentes distribuições estão disponíveis em nosso centro de ajuda.

- Abra o terminal e digite:

Nordvpn Set Technology Nordlynx

Nordvpn c

Que’s – agora seu aplicativo Linux está em execução no Nordlynx. Você sempre pode voltar ao OpenVPN entrando ‘Nordvpn Set Technology OpenVPN’.

Não usando o Linux, mas quero experimentar o Nordlynx? Em breve, forneceremos tutoriais sobre como configurá-lo em qualquer cliente de Wireguard de terceiros.

Como posso desativar o Nordlynx?

Se você deseja desativar a Nordlynx, levará apenas alguns segundos; Na verdade, isso’é quase o mesmo que o processo de configuração da Nordlynx. Se você’Já selecionou o Nordlynx como seu protocolo, abra seu aplicativo Nordvpn e siga as etapas da seção anterior. Quando você chegar à etapa 4, selecione um protocolo diferente e agora esse será o seu padrão na próxima vez que você se conectar automaticamente ou selecionar manualmente um servidor. Isto’s tão simples de desativar a nordlynx!

Como alternativa, você pode escolher a opção de uso recomendada, que o conectará ao melhor protocolo VPN para o seu sistema e área.

Usuários do Linux, use Nordlynx

No outono de 2018, convidamos um pequeno grupo de usuários para levar nossa implementação de Wireguard para um test drive como parte de uma versão beta fechada. Então, depois de meses de mais pesquisas, desenvolvimento e teste, fomos públicos com a Nordlynx – nossa solução para uma conexão VPN rápida, privada e segura. E nós’está convidando todas as almas curiosas por aí para tentar!

Todos os aplicativos Nordvpn suportam o Nordlynx, que você pode baixar aqui, se você não’t já.

Como consertar “Falhou ao alcançar o adaptador Nordlynx” erro

No evento improvável de você receber um “Falhou ao alcançar o adaptador Nordlynx” Mensagem de erro em um sistema operacional Windows, aqui estão algumas etapas que você pode seguir para resolver o problema.

- Clique com o botão direito do mouse no botão Iniciar e clique “Gerenciador de Dispositivos.”

- Em “Gerenciador de Dispositivos,” clique “Seção adaptadora de rede.”

- Selecione os “Túnel Nordlynx” e clique “Desinstalar dispositivo.”

- Em seguida, abra o “Painel de controle” e selecione “Desinstalar um programa.”

- Selecione o NordVPN Network Tun e desinstale -o.

Reinicie o seu dispositivo e faça o download dos novos drivers TUN para Windows 10 ou Windows 7 ou 8.

Para obter mais instruções e ajuda, vá para a nossa página de suporte.

Nordlynx: o próximo passo na tecnologia VPN

Acreditamos que a Nordlynx tem o potencial de mudar o jogo na indústria da VPN. Mas nós’não é nada sem o seu feedback – informe -nos sobre sua experiência com o Nordlynx e ajude -nos a melhorar a internet!

E se você quiser ver por si mesmo a rapidez com que o NordVPN é, pode baixá -lo hoje no site da NordVPN usando um cupom NordVPN para obter o melhor negócio possível.

Sobrecarregar sua segurança online com Nordlynx

Fique seguro com o mundo’s líder VPN

Ponto. и и иntas.

Eglė juodytė

Eglė-ux-a-cuth в nordvpn. Тееы п п т т т т т т п nt тты п п п тррччччаiliar о.

Chegando além de 1 Gbps: como alcançamos o NAT Traversal com Vanilla Wireguard

Os engenheiros de segurança da NORD têm trabalhado duro desenvolvendo MeshNet, uma solução de rede de malha que emprega o protocolo de tunelamento de Wireguard. Aqui estão os detalhes técnicos sobre como enfrentamos o desafio de otimizar o MeshNet’velocidade s.

14 de março de 2023

В чччени – 15 мин.

Meshnet é alimentado por Nordlynx, um protocolo baseado em Wireguard. Wireguard é um excelente protocolo de tunelamento. É aberto, seguro, leve, enxuto e-graças às implementações no kernel como no kernel Linux ou no kernel do Windows NT-muito, muito rápido.

No coração disso está “roteamento de criptokey,” o que torna a criação de um túnel quase tão fácil quanto rastrear algumas centenas de bytes de estado. Portanto, ter centenas ou até milhares de túneis de uma única máquina é viável.

Essas propriedades tornam o Wireguard um bloco de construção muito atraente para redes de malha ponto a ponto. Mas antes de chegar lá, um desafio ou dois ainda deve ser superado. Então deixe’S Cavar neles!

Regras básicas

Aqui estão as regras básicas para nos ajudar a pesar melhor as compensações. Primeiro, a privacidade e a segurança são uma prioridade; portanto, qualquer troca que compromete a criptografia de ponta a ponta ou expondo muita informação é automaticamente fora da tabela. Segundo, velocidade e estabilidade são uma das qualidades mais importantes da Meshnet. Finalmente, para cobrir todos os principais sistemas operacionais (Windows, Android, iOS, MacOS e Linux), quaisquer idéias ou soluções devem ser implementáveis nessas plataformas.

Então, aqui estão as regras básicas:

Regra 1

Tudo será criptografado de ponta a ponta. Qualquer dados do usuário que passa entre os dispositivos deve ser inacessível para qualquer outra pessoa – mesmo para a própria segurança.

Regra #2

Nenhuma mistura do plano de dados (eu.e., o código que processa pacotes) e o plano de controle (i.e., o código que configura a rede), se possível. Que’s porque qualquer lógica adicional (e.g., Nat Traversal, filtragem/processamento de pacotes) adicionado ao Wireguard vai diminuir a velocidade.

Regra #3

Sem soluções que visam uma única implementação de Wireguard. Lembre-se daquelas implementações rápidas no kernel? Para atingir a alta taxa de transferência em todos os lugares, devemos ser capazes de nos adaptar aos meandros de cada plataforma.

Ótimo! Agora deixe’está ficando rachado!

Nat Traversal 101

Todo aplicativo ponto a ponto (incluindo MeshNet) tem uma implementação de travessia NAT em seu coração. Embora este seja um tópico bastante amplo (basta observar a quantidade de RFCs relacionados: RFC3261, RFC4787, RFC5128, RFC8489, RFC8445, RFC8656…), o princípio do núcleo é bastante simples: os NATs são geralmente projetados para apoiar bem os conexões muito bem.

Eles conseguem isso encaminhando qualquer pacotes de saída, lembrando informações suficientes para poder discernir onde e como encaminhar pacotes de resposta recebidos sempre que chegarem. A natureza exata dessas informações e como ela é usada determinarão o tipo de NAT e seu comportamento específico. Por exemplo, o Linux Nats é baseado no módulo Conntrack Kernel e pode -se verificar facilmente o estado dessas informações a qualquer momento usando o comando Conntrack -l.

$ sudo conenntrack -l tcp 6 382155 estabelecido src = 192.168.3.140 dst = 172.217.18.3 Esporte = 60278 Dport = 443 Src = 172.217.18.3 dst = 192.168.3.140 Sport = 443 Dport = 60278 [garantido] Mark = 0 Uso = 1 TCP 6 348377 estabelecido Src = 192.168.228.204 dst = 35.85.173.255 Esporte = 38758 Dport = 443 Src = 35.85.173.255 dst = 192.168.228.204 Sport = 443 Dport = 38758 [garantido] Mark = 0 Uso = 1 .

Este ótimo RFC4787 entra em muitos detalhes sobre o comportamento NAT em geral.

Enquanto as conexões de saída são tratadas de forma transparente, as conexões de entrada podem ser problemas. Sem pacotes de saída encaminhados primeiro (e, consequentemente, sem as informações da conexão), os Nats simplesmente não têm idéia de onde encaminhar pacotes de conexões recebidas e a única opção que resta é soltá -los. Neste momento, finalmente chegamos à parte central de qualquer estabelecimento de conexão ponto a ponto:

Suponha que você atire em um pacote de ambos os lados da conexão ponto a ponto um no outro aproximadamente ao mesmo tempo. Nesse caso, a conexão parece ser “extrovertido” da perspectiva de ambos os Nats, permitindo que os hosts se comuniquem.

Deixar’está descompacta um pouco:

- “Atire em um pacote” – Envie um pacote UDP. Embora existam técnicas em relação a outros protocolos, apenas os pacotes UDP são importantes neste caso, pois o Wireguard é baseado em UDP. O pacote’s conteúdo de carga útil não importa (pode até estar vazio), mas’é importante para acertar os cabeçalhos.

- “um ao outro” – o pacote’S FOREIROS E DESTRIMENTOS E PORTS, transmitidos de diferentes lados da conexão, devem se espelhar logo após a primeira tradução ter sido realizada, mas antes de qualquer tradução no segundo Nat Ocorrer. Independentemente de qual endereço de origem e porta estão sendo usados pelo NAT no lado para pacotes de saída, o outro lado deve enviar seus pacotes para esse endereço exato e porto e vice -versa. Infelizmente, alguns NATs tornam muito difícil descobrir as traduções que estão fazendo, e é por isso que Nat Traversal nunca é 100% confiável.

- “aproximadamente ao mesmo tempo” – Os dados sobre conexões de saída dentro de um Nat isn’t armazenado para sempre, então o pacote do outro lado deve atingir o NAT antes que esses dados desapareçam. O tempo de armazenamento depende muito do NAT – ele varia de meio minuto a alguns minutos.

Esta técnica é surpreendentemente geral. Apenas pequenos bits e peças diferem nos diferentes casos que um aplicativo típico de ponto a ponto precisa suportar.

Algumas coisas precisam ser feitas corretamente, mas tudo isso é possível com o Vanilla Wireguard e as regras básicas estabelecidas. Pegue dois pacotes e envie -os da fonte certa para o destino certo aproximadamente ao mesmo tempo, sem se preocupar com o que’está dentro dos pacotes. Quão difícil isso pode ser? #Últimas palavras famosas.

WG-STUN

A parte principal de qualquer implementação de Traversal de Nat é descobrir quais traduções serão realizadas pelo NAT. Em alguns casos, não há nat (e.g., host na internet aberta), ou é possível simplesmente solicitar um NAT para realizar traduções específicas (e.g., Usando UPNP RFC6970, PMP RFC6886). Às vezes, a tradução deve ser observada em ação. Felizmente, um protocolo padronizado atordoante (RFC8489) faz exatamente isso.

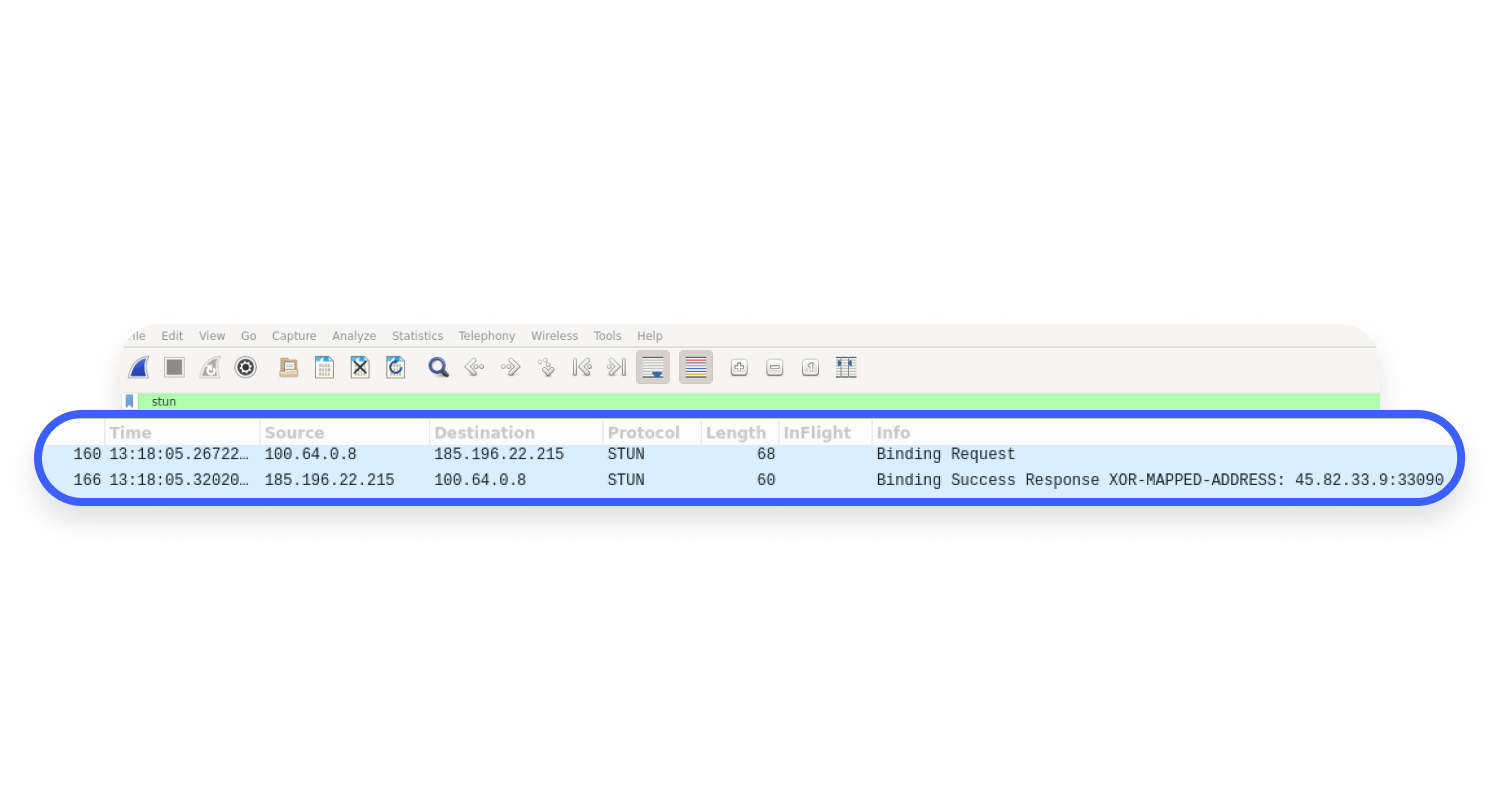

Embora existam alguns meandros com o próprio protocolo de atordoamento, a chamada solicitação de ligação de atordoamento está em sua essência. Essa solicitação de ligação geralmente é formatada pelo cliente por trás do NAT e processada pelo servidor hospedado na Internet aberta. Ao receber essa solicitação, o servidor analisará o endereço IP de origem e a porta do pacote de solicitação e adicionará -o à carga útil do pacote de resposta.

Alguns dos Nats usarão as mesmas traduções do endereço IP de origem, independentemente do destino (deixe’s chamá -los “Nats amigáveis”). O mesmo endereço IP de origem e a porta de origem serão usados para os pacotes que vão para o servidor de atordoamento e qualquer par de Meshnet. Mas há um porém! As mesmas traduções NAT serão realizadas apenas desde que os pacotes estejam usando o mesmo IP e porta de origem para todos os destinos no host de origem.

Похожиutos с da

В чччения: 9 мин.

В ччтения: 7 мин.

Aqui’é o primeiro desafio. Vanilla Wireguard não é capaz de realizar solicitações de atordoamento por conta própria. Além disso, uma vez que o Wireguard reserva uma porta de origem para comunicações com seus colegas, outros programas não podem, geralmente, usá -lo mais.

Embora seja tecnicamente possível adicionar a funcionalidade de atordoamento ao Wireguard, ela estaria violando a regra do solo nº 2 e complicaria seriamente o relacionamento com a regra #3. A pesquisa continua.

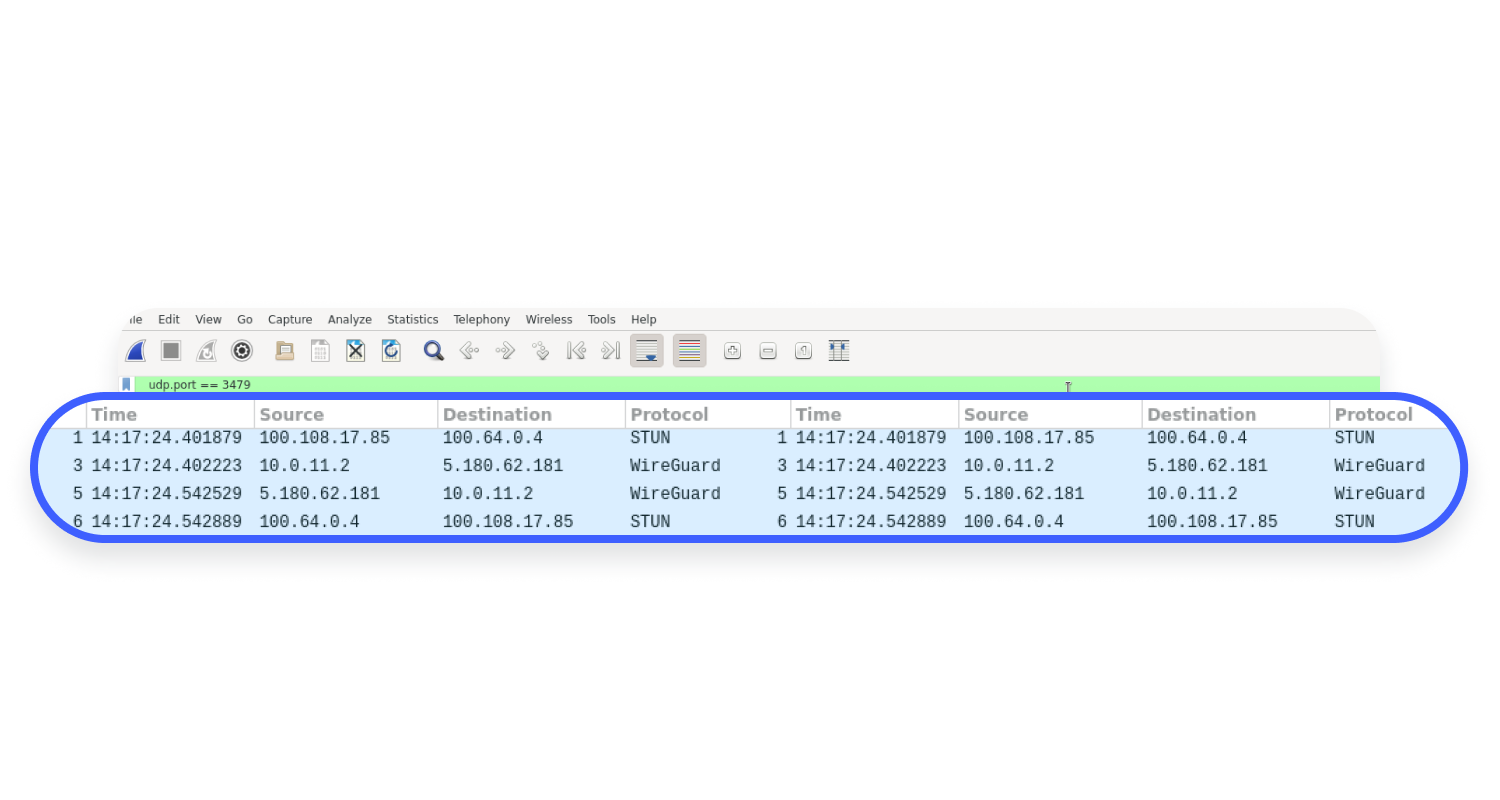

O protocolo Wireguard foi projetado para criar túneis IP. Talvez isso’é possível transmitir solicitações de atordoamento dentro do túnel? Dessa forma, a solicitação de atordoamento seria encapsulada, resultando em dois pacotes IP: interno (atordoamento) e externo (Wireguard). Felizmente, de acordo com o Wireguard Whitepaper, todos os pacotes externos destinados a qualquer par deve reutilizar o mesmo IP e porta de origem:

Isto’é o comportamento de todas as implementações do Wireguard testadas para esta postagem do blog.

Usando esta propriedade, podemos assumir que os pacotes destinados a colegas de fio distintos receberão as mesmas traduções ao passar por Nats amigáveis. Que’s Precisamente o que precisamos ao usar um serviço externo (como atordoamento) para determinar quais traduções o NAT usará ao se comunicar com os colegas de Meshnet.

Mas nenhum servidor de atordoamento padrão pode se comunicar diretamente com o Wireguard. Mesmo se hospedarmos um servidor de atordoamento na outra extremidade do túnel, após a decapulação, o servidor responderia com o pacote interno’s IP de origem e porta – mas nós precisam de pacote externo’s IP de origem e porta.

Diga olá para o WG-Stun, um pequeno serviço que mantém túneis de wireguard com clientes e aguardam pedidos de atordoamento dentro dos túneis. Quando uma solicitação de encadernação chega, em vez de analisar o pacote de solicitação de ligação, o servidor de atordoamento pega o endereço do próprio Peer de Wireguard e o grava na resposta de ligação de atordoamento. Mais tarde, ele encapsula o pacote de acordo com o Protocolo Wireguard e o envia de volta ao cliente. No lado do cliente, para descobrir quais traduções serão realizadas pelo NAT para as conexões Wireguard, só precisamos adicionar pares WG-Stun e transmitir uma solicitação de atordoamento padrão dentro do túnel.

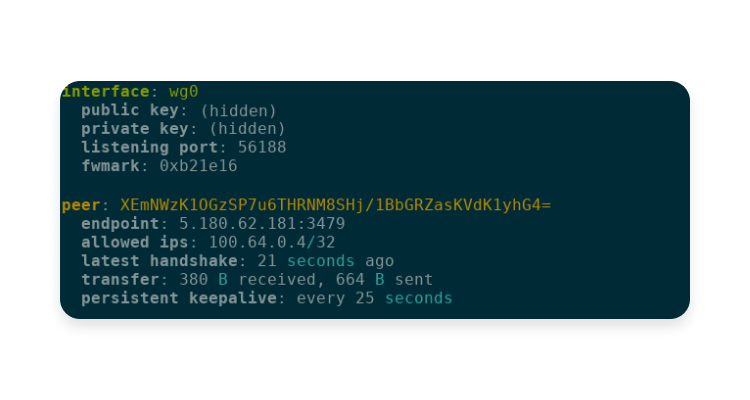

Na foto acima, você pode ver uma solicitação padrão WG-STUN. Nesse caso, uma solicitação de atordoamento foi enviada para 100.64.0.4, que é um IP reservado para um serviço de atordoamento no túnel. A solicitação foi encapsulada e transmitida pela Wireguard para um dos servidores WG-S-Sun Hospedados pela Nord Security. Este servidor WG-Stun é apenas um colega de arame padrão com o conjunto IP permitido para 100.64.0.4/32, e o ponto final apontou para o próprio servidor.

Observe que o serviço WG-S-Sun é, por design, um pequeno serviço que é funcionalmente incapaz de fazer algo além de responder a solicitações de atordoamento (e ICMP para teste de acessibilidade). Dessa forma, estamos limitando este serviço apenas para o plano de controle e aderindo à regra nº 2. Porque o serviço WG-Stun é apenas um par padrão, Wireguard’A interface de plataforma cruzada é mais do que suficiente para controlar o par WG-S-Sun em qualquer uma das implementações de Wireguard (regra nº 3), o mais importante, devido a Wireguard’S Criptografia, obtemos privacidade e segurança por padrão (regra nº 1).

Seleção de caminho

Agora podemos tocar atordoamento com baunilla wireguard e descobrir algumas traduções que o NAT executará, desde que nosso NAT seja amigável Nat. Infelizmente, isso’não é o suficiente para garantir uma boa conectividade com os colegas de Meshnet. E se não houver nat de? E se dois Nats estiverem em uma corrente, e nosso par de Meshnet estiver entre eles? E se um par de Meshnet estiver funcionando na VM de uma máquina local? E se um colegas de Meshnet conseguisse “perguntar” seu NAT para traduções específicas via UPNP? Existem algumas configurações possíveis aqui. Às vezes chamamos essas configurações “caminhos,” descrevendo como um par de malha pode alcançar outro. No mundo real, a lista de caminhos em potencial é muito mais longa que a lista de caminhos que podem sustentar a conexão ponto a ponto.

Por exemplo, um par de MeshNet pode acessar o outro diretamente se estiver dentro da mesma rede local da área. O que’S MAIS, se o NAT suportar o cabelo, o mesmo par pode ser acessado através do endereço IP da WAN do roteador também. Além disso, é comum um único host participar de várias redes ao mesmo tempo (e.g., por redes virtualizadas, usando várias interfaces físicas, dnating, etc.). Mas é impossível saber com antecedência quais caminhos são válidos e quais não são.

Por esse motivo, os aplicativos ponto a ponto geralmente implementam verificações de conectividade para determinar quais caminhos permitem que os colegas se alcance (e.g., Verificações padronizadas em gelo (rfc8445) e quando vários caminhos passam nos cheques, eles selecionam o melhor. Essas verificações geralmente são realizadas em segundo plano, separadas de um canal de dados, para evitar interferir no caminho atualmente em uso. Por exemplo, se dois pares estiverem conectados através de algum serviço de retransmissão (e.g., Turn rfc8656), uma tentativa de atualizar para um caminho melhor (e.g., LAN direta), que não é validado, pode causar interrupção do caminho até passar o tempo limite e isso seria profundamente indesejável.

Enquanto as implementações do Wireguard indicam a acessibilidade dos pares atualmente configurados usados para o plano de dados, a natureza leve do protocolo Wireguard faz da avaliação de caminho alternativo fora do escopo. A questão é: como podemos separar o plano de dados das verificações de conectividade?

Considerando a natureza acessível dos túneis Wireguard, a solução mais direta seria configurar dois pares de pares em cada nó de malha – um para o plano de dados, o outro para verificações de conectividade. Mas esta solução não é viável na prática. Os colegas de Wireguard são identificados por sua identidade (chave pública) e cada interface tem apenas uma identidade. Caso contrário, a funcionalidade de roteamento e roaming criptokey, em sua forma atual, quebraria. Além disso, as plataformas móveis podem ter no máximo uma interface aberta a qualquer momento, restringindo os nós da malha a uma única identidade em um determinado momento.

Então deixe’s Procure soluções em outro lugar. Aqui’s como chegamos à observação que agora é o princípio central para realizar verificações de conectividade fora do plano de dados:

Dado que uma conexão pode ser estabelecida usando um par de pontos de extremidade – é altamente provável que executar as mesmas etapas com um endpoint de fonte diferente terá sucesso.

É possível forçar essa observação a não ser verdadeira, mas não seria’não ser uma ocorrência natural. Os NATs terão o mesmo comportamento de mapeamento e filtragem para qualquer par de conexões de saída distintas. RFC4787 considera a determinação da NAT como uma propriedade desejável. UPNP RFC6970, PMP RFC6886, e protocolos similares se comportarão de maneira semelhante para solicitações distintas. A LAN quase nunca é filtrada em uma base por porta para conexões de saída.

Por outro lado, fazer essa suposição nos permite separar as verificações de conectividade completamente e o plano de dados. Depois de realizar uma conectividade, check-of-off, uma atualização de caminho pode ser feita com um alto grau de certeza de sucesso.

Portanto, em nossa implementação de MeshNet, os nós da malha coletam pontos de extremidade (conforme o padrão de gelo (RFC8445) para dois propósitos distintos. Primeiro, para executar verificações de conectividade e segundo, para atualizar a conexão Wireguard na verificação de conectividade de casos, é bem -sucedida. Uma vez que a lista de pontos de extremidade é conhecida, os pontos de extremidade são trocados entre os nós de MeshNet participantes usando servidores de retransmissão. Para privacidade e segurança, as mensagens de troca de terminais são criptografadas e autenticadas usando o algoritmo X25519 ECDH e chacha20poly1305 para AEAD. Posteriormente, as verificações de conectividade são realizadas separadamente do Wireguard usando soquetes UDP antigos simples. Se vários candidatos a terminais forem bem-sucedidos na verificação de conectividade, o candidato com o menor tempo de ida e volta é preferido.

Validamos um caminho usando alguns pares de terminais, para que os pontos de extremidade do plano de dados correspondentes sejam selecionados e uma atualização do caminho é tentada. Se a atualização não conseguir estabelecer uma conexão, ela será proibida por um período de tempo, mas se for bem-sucedido →, estabelecemos com sucesso uma conexão ponto a ponto usando o Vanilla Wireguard.

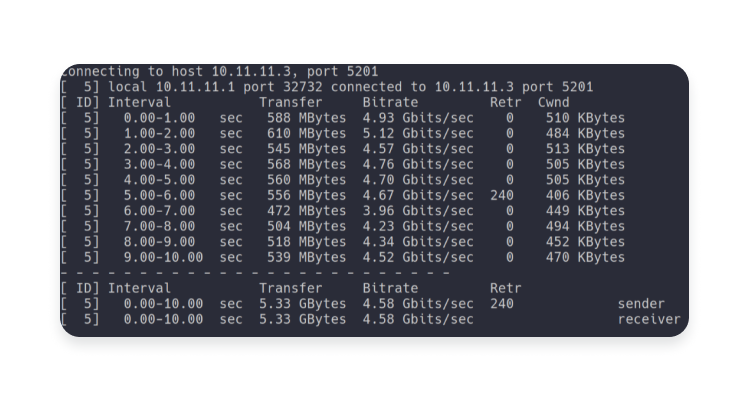

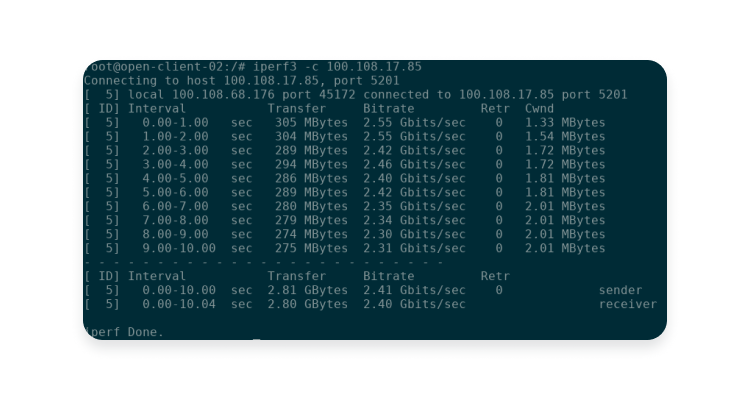

E agora podemos disparar iperf3 e medir o que significa. Como você deve ter percebido, agora estamos medindo. Por exemplo, executando dois nós Meshnet em recipientes do docker em um único laptop médio equipado com Intel i5-8265U sem ajustes ou ajustes adicionais, podemos superar facilmente a marca de 2 Gbps para uma única conexão TCP iperf3 teste.

No momento da redação.

Conclusão

Ao resolver alguns desafios, a segurança da Nord’A implementação da SHENNET conseguiu construir uma MESHNET baseada em Wireguard com recursos ponto a ponto usando apenas uma interface xplatform e os benefícios das implementações de Wireguard no kernel no kernel. Superou a marca de rendimento de 1 Gbps. Atualmente, a implementação está sendo lançada, então fique atento para uma grande atualização de velocidade!

Ajude a mshnet às suas necessidades

Acesso remoto, compartilhamento de arquivos e muito mais

Usando Nordlynx no aplicativo NordVPN (Windows)

Nordlynx é a tecnologia que construímos em torno do protocolo WireGuard®. Permite que você experimente Wireguard’S REFENDIMENTOS DE VELOCIDADE Sem comprometer sua privacidade.

No Windows 7 e 8.1:

- Instale o aplicativo Nordvpn para Windows e vá para o Configurações do aplicativo no Canto inferior esquerdo.

Selecione Conecção automática no lado esquerdo do cardápio e certifique -se de desligar o “Escolha um protocolo e servidor VPN automaticamente“Opção. Posteriormente, clique no menu suspenso do protocolo VPN e selecione Nordlynx.

No Windows 10 e 11:

- Clique em um ícone de engrenagem no canto inferior esquerdo do aplicativo.

Clique em Conexão configurações.

Sob Protocolo VPN escolher Nordlynx.

Wireguard é uma marca registrada de Jason A. Donenfeld.

Artigos relacionados

- Solução de problemas de conectividade NordVPN no Windows

- Como configurar a conexão manual no Windows 7 e acima

- Compartilhe VPN por meio de um ponto de acesso móvel no Windows 10

- Como conectar -se a NordVPN com IKEV2/IPSEC no Windows 10