As limitações do tunelamento dividido

Depois de gerar o número da sua conta, você pode adicionar tempo. As assinaturas são extremamente fáceis de usar e não provocam contratos de longo prazo.

Resumo

O tunelamento dividido é um recurso fornecido pelo aplicativo Mullvad para Android, Linux e Windows. Ele permite que os usuários excluam determinados aplicativos de usar a VPN e, em vez disso, use sua conexão regular à Internet. Embora o aplicativo tenha uma interface de usuário conveniente, a configuração manual é necessária no Linux para excluir endereços e portas IP específicos.

Pontos chave

- Excluindo endereços IP específicos

- Pré -requisitos

- Cuidado com os riscos de privacidade

- Permitindo IPs específicos através do firewall

- Exemplos um pouco mais elaborados

- – Conjuntos IP nomeados

- – Permitindo o tráfego para um host local

- – Permitindo o tráfego de DNS

- – Permitindo o tráfego recebido (para servidores)

- Problemas

Questões

- O que é o tunelamento dividido?

- Como o tunelamento dividido pode ser configurado no Linux?

- Quais são os pré-requisitos para a criação de regras de firewall definidas pelo usuário?

- Quais riscos de privacidade os usuários devem estar cientes ao usar o tunelamento dividido?

- Como a exclusão de endereços IP específicos podem levar a ataques de desanimização?

- Como os IPs específicos podem ser permitidos através do firewall?

- Qual é o objetivo da tabela exclusiva e de exclusão da cadeia?

- Como as regras do firewall podem ser listadas e excluídas?

- São as regras de exclusão seguras para deixar indefinidamente?

- Como o tunelamento de divisão funciona no aplicativo Mullvad?

O tunelamento dividido é um recurso que permite que os usuários excluam determinados aplicativos de usar uma VPN e direcionar seu tráfego da Internet através de uma conexão regular.

Para configurar o tunelamento dividido no Linux, é necessária a configuração manual. Os usuários podem excluir endereços IP e portas específicos configurando regras de firewall usando a ferramenta NFT.

O host precisa ter a ferramenta NFT disponível. O pacote Nftables geralmente está disponível nas principais distribuições Linux, como Fedora, Ubuntu e Debian.

Embora o tunelamento dividido possa ser conveniente, também pode representar riscos de privacidade. Netfilter, o idioma usado para definir as regras do firewall, não tem trilhos de guarda, o que significa que as regras que carregam sem mensagens de erro podem não atingir o comportamento de privacidade pretendido. Os usuários devem ter cuidado e testar as regras em um ambiente seguro para garantir a privacidade.

Se endereços IP específicos forem excluídos ao usar o recurso de tunelamento dividido, podem ocorrer ataques de desanimização. Por exemplo, se um usuário excluir endereços IP associados a um determinado site, mas visitar uma página da web que solicita scripts e imagens de um endereço IP diferente vinculado ao site, o tráfego excluído ainda pode ser roteado através do túnel VPN. Isso pode potencialmente vincular o endereço IP real do usuário ao seu endereço IP de saída do túnel.

Para permitir um endereço IP específico, como 173.239.79.196, Para ignorar o túnel da VPN, os usuários precisam aplicar as regras de firewall apropriadas usando a ferramenta NFT. Essas regras definem marcas de rastreamento de conexão e meta para excluir o endereço IP especificado do túnel.

A tabela excludetraffic e a cadeia excludeoutouting são usadas para configurar regras de firewall que permitem que o tráfego específico ignore o túnel da VPN. Essas regras são executadas quando o tráfego de origem localmente é roteada e aplica marcas de conexão e meta marcas para excluir o tráfego do túnel.

Para inspecionar todas as regras aplicadas, incluindo as aplicadas pelo aplicativo Mullvad, os usuários podem executar o “Sudo NFT LIST REGISTEL”. Para excluir as regras, os usuários podem usar o comando “sudo nft excluir tabela”.

Enquanto o aplicativo Mullvad estiver funcionando corretamente, as regras de exclusão também devem funcionar efetivamente. Como a aplicação de notas não deve ter efeitos colaterais além de excluir o tráfego quando o aplicativo está conectado, é seguro deixar essas regras definidas indefinidamente, mesmo quando o aplicativo está desconectado.

Para filtrar o tráfego de saída e garantir que todo o tráfego não excluído seja roteado através do túnel VPN, o aplicativo Mullvad configura uma cadeia de saída com prioridade e critério específico. Essa cadeia garante que apenas o tráfego acentuado passe e seja posteriormente redirecionado através da interface apropriada.

As limitações do tunelamento dividido

Depois de gerar o número da sua conta, você pode adicionar tempo. As assinaturas são extremamente fáceis de usar e não provocam contratos de longo prazo.

Split Tunneling com Linux (avançado)

O aplicativo Mullvad para Android, Linux e Windows possui um recurso de tunelamento dividido. Ele permite que você exclua alguns aplicativos da VPN para que eles usem sua conexão regular à Internet. No entanto, se você deseja excluir endereços IP ou portas específicos, a configuração manual é necessária. Isso é possível no Linux.

O que este guia cobre

- Excluindo endereços IP específicos

- Pré -requisitos

- Cuidado – perigo de privacidade à frente!

- Permitindo IPs específicos através do nosso firewall

- Exemplos um pouco mais elaborados

- – Conjuntos IP nomeados

- – Permitindo o tráfego para um host local

- – Permitindo o tráfego de DNS

- – Permitindo o tráfego recebido (para servidores)

- Problemas

Excluindo endereços IP específicos

Pré -requisitos

Para configurar suas regras de firewall definidas pelo usuário, o host precisa ter a ferramenta NFT disponível. O pacote Nftables está disponível no Fedora, Ubuntu e Debian, e provavelmente em qualquer outra distribuição principal do Linux.

Cuidado – perigo de privacidade à frente!

O Netfilter permite que uma linguagem muito expressiva seja usada para definir regras de firewall, o que é ótimo. No entanto, o idioma não tem trilhos de guarda, e tendo regras sintaticamente corrigidas que o Netfilter carregará sem emitir nenhuma mensagem de erro não garante que as regras atinjam seu comportamento esperado, e elas podem ser prejudiciais à sua privacidade. Como tal, exercite extremo cautela e, de preferência

Regras em um ambiente seguro, se você precisar garantir sua privacidade o tempo todo.

Exemplo

A aplicação dessas regras também permitirá que o IP excluído seja alcançado quando nosso aplicativo estiver em seu estado bloqueado. Além disso, excluir alguns endereços IP e não outros podem levar a ataques de desanimização. Considere o seguinte cenário: você exclui endereços IP que exemplo.com aponta para o túnel e depois tenta visitar um site https: // Exemplo.com Em um navegador da web e, como a página está sendo carregada, o documento HTML solicita vários scripts e imagens de https: // ativos.exemplo.com. Desde ativos.exemplo.com e exemplo.com pode resolver para 2 endereços diferentes, o tráfego para ativos.exemplo.com ainda pode ser roteado através do nosso túnel. O resultado final é que quem controla os dois ativos.exemplo.com e exemplo.com Pode observar que aparentemente o mesmo usuário está enviando solicitações de 2 endereços IP diferentes simultaneamente, para que o endereço IP de saída do túnel possa ser vinculado ao endereço IP real do usuário.

Permitindo IPs específicos através do nosso firewall

Como nosso aplicativo Mullvad para Linux permite dividir o tunelamento com base por aplicativo, tivemos que ajustar nossas regras de firewall para permitir que algumas conexões sejam roteadas para fora do nosso túnel. Isso é conseguido com regras que verifiquem se o tráfego está marcado com uma marca de rastreamento de conexão (0x00000F41) para atravessar o firewall e uma meta marca (0x6d6f6c65) para rotear o tráfego para fora do túnel. Isso significa que só é necessário definir essas duas marcas para que seu tráfego seja excluído e, para fazê -lo com uma mesa de netfilter extra e a corrente é simples.

Para permitir um IP específico, por exemplo, 173.239.79.196, para ser contatado sem passar pelo túnel, seria necessário aplicar as seguintes regras.

Tabela Inet excludetraffic < chain excludeOutgoing < type route hook output priority 0; policy accept; ip daddr 173.239.79.196 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Salvar as regras em um arquivo excludetraffic.regras e carregá -los via NFT como assim:

sudo nft -f excludetraffic.regras

O comando acima configura uma nova tabela de firewall com uma cadeia chamada excluiroutounding Isso é executado no gancho de saída, o que significa que as regras são executadas assim que o tráfego que se origina localmente é roteado. É uma corrente de filtro, mesmo que nenhuma filtragem seja feita, a cadeia aplica apenas uma marca de conexão ao tráfego destinado ao nosso endereço IP especificado. Dado que este é um INET mesa, (e não um IP4 ou um IP6 tabela), os endereços IPv4 e IPv6 podem ser usados aqui.

Listando e excluindo as regras

Para inspecionar todas as regras aplicadas em seu sistema (incluindo as aplicadas pelo nosso aplicativo), você pode executar o SUDO NFT LIST REGISTEL . As regras estarão em vigor até que sejam removidas ou o sistema seja reiniciado.

Para remover as regras, basta excluir a tabela com NFT:

sudo nft excluir tabela inet excludetraffic

Se nosso aplicativo funcionar, essas regras de exclusão também devem funcionar. E como a aplicação de notas não deve ter efeitos colaterais além de excluir o tráfego quando nosso aplicativo estiver conectado, é seguro deixar essas regras definidas indefinidamente, mesmo quando nosso aplicativo está desconectado, pois essas regras não mudam a maneira como o tráfego é tratado, a menos que nosso aplicativo esteja conectado ou bloqueando.

Por que isso funciona?

Para filtrar o tráfego de saída e garantir que todo o tráfego não excluído seja roteado através do nosso túnel, nosso aplicativo configura uma cadeia de saída com uma prioridade de 0 que rejeita o tráfego que não está’t marcado e não é’t roteado através do nosso dispositivo de túnel. Assim, ter uma cadeia que marca o tráfego específico a ser excluído fará com que o tráfego passasse por nossa cadeia de saída e posteriormente seja redirecionado através da interface apropriada.

Exemplos um pouco mais elaborados

Conjuntos IP nomeados

A configuração de uma regra por endereço IP a ser excluído pode parecer um pouco pesada, e os desenvolvedores do Netfilter concordariam – portanto, é possível usar conjuntos para definir a lista de endereços IP ou sub -redes que devem ser excluídos do túnel.

definir excluído_ips = < 173.239.79.196, 173.239.79.197, 17.0.0.0/8 >Tabela Inet excludetraffic < chain excludeOutgoing < type route hook output priority 0; policy accept; ip daddr $EXCLUDED_IPS ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Permitindo o tráfego para um host local

Por outro lado, pode -se adicionar regras específicas para excluir apenas o tráfego UDP ou TCP para portas específicas para alguns endereços e não outros. As regras podem ser tão expressivas quanto o Netfilter permite que elas sejam. Por exemplo, alguém poderia ter filtragem mais rigorosa, proibindo o tráfego de LAN em nosso aplicativo, mas ainda pode se conectar aos hosts em sua rede local em portas específicas.

Tabela Inet excludetraffic < chain excludeOutgoing < type filter hook output priority -10; policy accept; ip daddr 192.168.1.98 tcp dport ct mark set 0x00000f41; > >

Permitindo o tráfego de DNS

Para permitir que o tráfego do DNS flua para um host específico fora do túnel, regras semelhantes podem ser aplicadas.

Definir resolver_addrs = < 192.168.1.1, 1.1.1.1, 8.8.8.8 >Tabela Inet excludetraffic < chain excludeDns < type filter hook output priority -10; policy accept; ip daddr $RESOLVER_ADDRS udp dport 53 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; ip daddr $RESOLVER_ADDRS tcp dport 53 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

As regras acima podem ser reduzidas a uma única regra, um pouco mais complexa. No entanto, o uso dessas regras vazará consultas DNS. As regras acima também adicionarão uma marca de pacotes (0x6d6f6c65) para redirecionar o tráfego através de uma interface apropriada. A marca do pacote não é usada apenas pelo firewall, mas também pela tabela de roteamento. A cadeia de exclusão deve ter uma prioridade entre -200 e 0, caso contrário, nossa cadeia de saída bloqueará o tráfego.

Permitindo o tráfego recebido (para servidores)

Para permitir que um processo ouça em uma porta específica enquanto nosso aplicativo estiver ativo, é preciso definir a marca de rastreamento de conexão no tráfego recebido. Ao contrário de outros exemplos, é’é importante que a marca seja aplicada antes que nossa cadeia de entrada seja executada. Por exemplo, para permitir que um processo em um host ouça no Port 2010 para TCP e UDP, as seguintes regras devem ser aplicadas.

Tabela Inet excludetraffic < chain allowIncoming < type filter hook input priority -100; policy accept; tcp dport 2010 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >permitir a cadeia < type route hook output priority -100; policy accept; tcp sport 2010 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Lembre -se de que as regras acima proibirão o host de receber conexões na porta excluída da interface do túnel.

Problemas

Definir a prioridade inferior a -200 resultará em uma configuração que não funciona e vazar seu endereço IP do túnel, e.g. As regras a seguir estão sintaticamente corretas e serão carregadas com sucesso, mas o tráfego não fluirá e o endereço IP do seu túnel será vazado.

As limitações do tunelamento dividido

Você’Cheguei ao ponto intermediário de nossa série de tunelamento dividido! Na Parte 3, fique um pouco técnico ao inspecionar algumas limitações de nossa implementação de tunelamento dividido e como contorná -los.

Deixar’mergulhe diretamente nas limitações que nossa solução de tunelamento dividido apresenta. Nós’também mencionarei como contorná -los.

Resolução de nome

Devido à forma como o DNS é configurado e usado na maioria das plataformas, as solicitações ainda serão enviadas dentro do túnel, mesmo para aplicativos selecionados para excluir seu tráfego.

Deixar’s usa o cenário de jogo para ver como isso pode causar problemas

Imagine que você está localizado no Japão e conectado a um servidor VPN na Califórnia. Mas, para alcançar tempos baixos de ida e volta ao jogar seu jogo online favorito, você usa o tunelamento dividido para excluir seu tráfego de jogos de viajar pelo oceano e voltar.

Como em muitos jogos online, o que você joga tem seus servidores espalhados pelo mundo. Ele também usa o DNS para atribuir servidores a seus jogadores. Por isso, ele escolherá o servidor mais próximo ao seu local de VPN, neste caso Califórnia.

Portanto, mesmo que seu tráfego de jogos esteja viajando para fora do túnel da VPN (graças ao tunelamento dividido), ele está sendo enviado para um servidor muito, muito longe. Isso significa que você não experimentará o impulso de desempenho que o tunelamento dividido pode fornecer.

Duas maneiras pelas quais isso pode ser atenuado

- Ativar DOH/DOT (DNS sobre HTTPS/DNS sobre TLS) No cliente de jogo para substituir o seqüestro de DNS no servidor VPN. O tráfego DNS será enviado, criptografado, entre você e seu servidor DNS configurado. Você pode experimentar nosso serviço DOH/DOT, mas se nenhum de nossos servidores DNS estiver perto de você, nada será ganho.

- Conecte -se a um servidor VPN em sua área. Nesse caso, o servidor de jogo ainda será selecionado com base no servidor VPN’S Localização. Mas como você e o servidor estão na mesma região, o resultado final deve ser o mesmo, pois um servidor de jogo próximo a vocês dois serão selecionados.

Software de rede concorrente (no Windows)

Pode acontecer que o tunelamento dividido pare de funcionar se você tiver vários aplicativos (drivers de kernel) que estão lutando para gerenciar novas conexões de rede. Você experimentará isso como aplicativos divididos sendo offline.

Exemplos de software que podem colidir com a funcionalidade de tunelamento dividido incluem software proxy, firewalls e software de segurança semelhante. Às vezes, a colisão é causada pelo uso de configurações sobrepostas, outras vezes, apenas ter os aplicativos instalados simultaneamente pode resultar em colisões.

Se o tunelamento dividido parar de funcionar dessa maneira, é apenas a lógica de divisão que se torna ineficaz. A segurança é garantida e a proteção anti-pulso permanece intacta. Em outras palavras, todo o tráfego que pode’estar dividido e está indo para o túnel está bloqueado com segurança. Isso contrasta com outras implementações de tunelamento dividido que examinamos.

Este problema só pode ser resolvido modificando o conjunto de aplicativos instalados ou suas configurações internas.

LocalHost Communications (no Windows)

Este problema está presente apenas na implementação do Windows de tunelamento dividido, graças a uma tempestade perfeita.

Há um problema com o software cliente tentando se conectar ao localhost. Os aplicativos excluídos são geralmente impedidos de se conectar a serviços locais em um soquete UDP. Isso pode ser um problema se um aplicativo excluído precisar se comunicar com um daemon na máquina local e usar soquetes de rede para esta comunicação. Um exemplo seria se um aplicativo excluído tentar usar um serviço de proxy em execução na máquina local.

Não há solução alternativa geral para esta questão. Você precisará alterar sua configuração caso a caso.

A vida útil da conexão (no Linux)

Esta questão está presente apenas em nossa implementação de tunelamento dividido no Linux.

A maioria das conexões estabelecidas a partir de aplicativos excluídos depende da vida útil do túnel da VPN. Uma exceção a isso é qualquer conexão local que tenha o endereço de destino na rede local, em outras palavras, conexões com dispositivos em sua LAN.

Portanto, sempre que você troca de servidores VPN ou desconecte explicitamente o túnel da VPN, as conexões afetadas serão quebradas.

Como eu uso o Mullvad’s Recurso de tunelamento dividido?

O recurso está atualmente disponível nas versões Windows, Android e Linux do aplicativo Mullvad VPN.

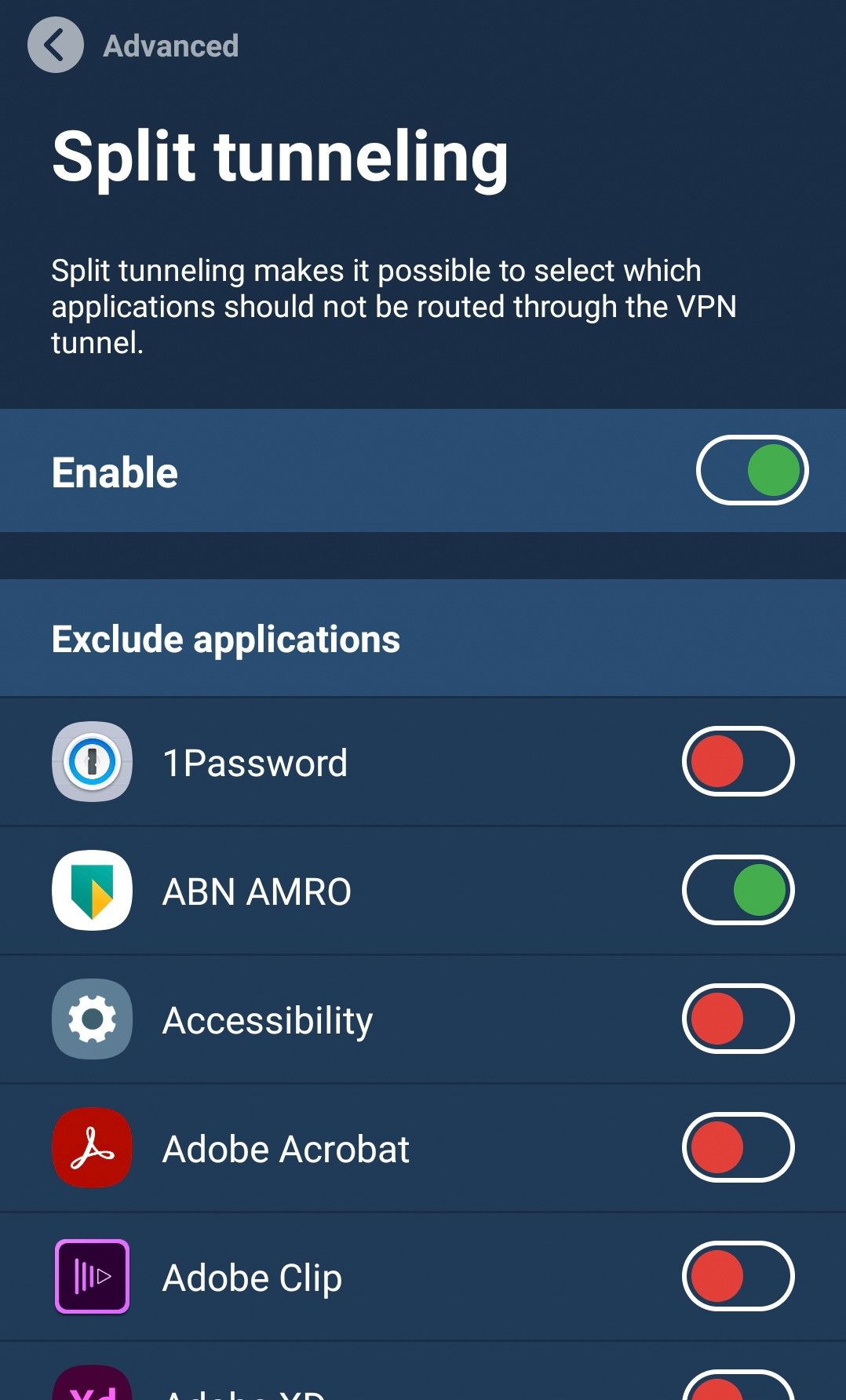

Você pode encontrar a configuração em Configurações> Avançado> Split Tunneling. Detalhes específicos da plataforma podem ser encontrados em nosso guia de tunelamento dividido.

A seguir

Este artigo está em uma série de cinco partes sobre tunelamento dividido-tudo escrito por um desenvolvedor de Mullvad. Fique atento para a próxima parcela que discutirá Split Titneling e vazamentos de tráfego.

Se você perdeu os artigos anteriores, convidamos você a examiná -los à vontade:

- O que é o tunelamento dividido?

- Quando o tunelamento dividido é útil?

- As limitações do tunelamento dividido (este artigo)

- Pode dividir o tunelamento está vazando tráfego?

- Fundamentos de tunelamento seguro

Para o direito universal à privacidade,

Mullvad VPN

O que é o tunelamento dividido?

Preparar-se! Embarque em nossa série de 5 partes e aprenda tudo sobre o tunelamento dividido, um recurso VPN Mullvad agora disponível em três plataformas! Na parte 1 (de 5), explicamos o que realmente é o tunelamento dividido.

Agora que nosso aplicativo suporta tunelamento dividido no Windows, Android e Linux, nós’Estou animado para compartilhar nossa jornada de desenvolvimento com você. Escrito por um de nossos próprios desenvolvedores, esta série ficará um pouco técnica à medida que avançamos, mas por enquanto vamos tomar um breve momento para explicar o que é o tunelamento dividido.

O que é o tunelamento dividido?

Ao usar uma VPN privada, todos O tráfego da Internet é normalmente enviado em um túnel VPN criptografado. Esta é uma boa configuração padrão que garante que o tráfego não vaze inesperadamente sem criptografia. No entanto, usar um túnel criptografado em certos cenários é muito ineficiente ou simplesmente não possível.

Como uma pessoa consciente da privacidade, isso’é o melhor para usar o túnel da VPN o máximo possível e apenas fazer exceções para determinado tráfego. É exatamente isso que o tunelamento dividido faz: Ele envia condicionalmente tráfego para fora do túnel criptografado.

Diferentes implementações de tunelamento dividido usarão diferentes condições para identificar o tráfego que deve ser excluído. Optamos por usar uma única condição: o aplicativo fazendo a solicitação de rede. E nós’Explicarei nossa solução mais detalhadamente mais tarde.

Como eu uso o Mullvad’s Recurso de tunelamento dividido?

O recurso está atualmente disponível nas versões Windows, Android e Linux do aplicativo Mullvad VPN.

Você pode encontrar a configuração em Configurações> Avançado> Split Tunneling. Detalhes específicos da plataforma podem ser encontrados em nosso guia de tunelamento dividido.

A seguir

Este artigo está em uma série de cinco partes sobre tunelamento dividido-tudo escrito por um desenvolvedor de Mullvad. Fique atento para a próxima parcela que discutirá Quando o tunelamento dividido é útil.

- O que é o tunelamento dividido? (Este artigo)

- Quando o tunelamento dividido é útil?

- As limitações do tunelamento dividido

- Pode dividir o tunelamento está vazando tráfego?

- Fundamentos de tunelamento seguro

Para o direito universal à privacidade,

Mullvad VPN

Complete o anonimato com a VPN Mullvad [teste prático e revisão]

Scanner de segurança de aplicativos da Web Invicti-a única solução que oferece a verificação automática de vulnerabilidades com o Scanning ™ baseado em Proof ™.

Você não’até preciso de um email para usar o Mullvad VPN. Mas deixe’s descobrir se há mais motivos para usá -lo.

Você pode ser alguém que não tem’Não ouvi falar da VPN de Mullvad. Que’é bastante comum porque eles não têm um programa de afiliados. Simplificando, eles não’t pague se alguém enviar um cliente.

Somente esse fato cimenta sua credibilidade acima de muitos outros principais provedores de VPN.

Mas este artigo arranhará profundamente a superfície com extensos testes práticos. No final, você’estarei pronto para avaliá -lo e fazer a chamada certa.

Mullvad VPN

Iniciado em 2009, a VPN de Mullvad está localizada na Suécia, um membro da Aliança de Vigilância de 14 Eyes. No início, isso não é’t algo ideal.

Por exemplo, o PureVPN se mudou para as Ilhas Virgens Britânicas de Hong Kong, citando a privacidade do consumidor.

Mas, Mullvad é de código aberto e começou com auditorias externas independentes em 2017. Além disso, você pode ler os relatórios de auditoria no site deles, o que é definitivamente uma adição bem -vinda.

Além disso, eles listam seus servidores alugados ou pertencentes a tal:

Isso leva muito para revelar seus servidores alugados, especialmente se você tiver tantos. Embora os provedores de VPN sejam bastante comuns para alugar servidores em vários países, eles raramente mencionam esse fato.

Além disso, todos os servidores alugados são dedicados exclusivamente a Mullvad, e não há como compartilhar com qualquer outra entidade comercial.

Além disso, o Mullvad VPN não usa servidores virtuais, que é outra prática comum, mas um pouco insegura, com a maioria das VPNs.

Em resumo, a VPN de Mullvad é segura para todos, exceto se você’é alguém como um espião de alto perfil.

Características

Mullvad VPN tem uma lista exaustiva de recursos centrados na privacidade. Além disso, você encontrará muitos recursos avançados úteis não vistos em todas as VPNs da linha de frente:

- Política sem logs

- Aplicativos de código aberto

- Guard de fio modificado

- Interruptor de morte integrado

- Multihopping

- Tunelamento dividido

- Encaminhamento de porta

- Servidores DNS personalizados

- Preços planos entre planos

- Proteção de vazamento DNS e IPv6

- Bloqueio de anúncios e rastreadores embutidos

- Inscrição anônima com pagamentos de criptografia

Verificamos que a lista era ótima e finalmente chegamos aos testes. A revisão terá mais explicações de cada recurso seguido de alguns testes padrão.

Começando

Um começa com a VPN Mullvad com um número de conta gerado aleatoriamente.

E esse se torna o único método a se comunicar com o suporte e ativar o aplicativo. Então, por favor, não’T perdi. ��

Depois de gerar o número da sua conta, você pode adicionar tempo. As assinaturas são extremamente fáceis de usar e não provocam contratos de longo prazo.

Embora não exista’T Qualquer plano gratuito, uma garantia de devolução do dinheiro de 30 dias cobre qualquer risco para novos usuários.

E você também pode pagar em dinheiro pela privacidade completa:

De qualquer forma, assinamos o plano mensal e baixamos seu aplicativo Windows para testes adicionais.

Interface de usuário

O login é feito usando o número da conta já gerado. Como alternativa, você pode baixar o aplicativo, criar uma conta e comprar créditos.

A interface do usuário não faz’Parece moderno, mas nada realmente desatualizado. Isto’S embrulhado em uma bela visão de painel único, ao contrário da Namecheap VPN, que foi esparramada em um sistema de três painéis.

Todas as opções básicas e avançadas estão escondidas sob o ícone de equipamento superior direito. Então, não há’t alguma chance de você perder qualquer coisa em uma interface de usuário complicada como foi com o Hidemyass VPN.

Além disso, você encontrará um cadeado na barra de tarefas indicando status de conexão. Isso permanece desbloqueado em vermelho e se transforma em verde quando você estabelece uma conexão. Além disso, permite conectar/desconectar com um clique com o botão direito do mouse sem abrir o aplicativo.

A interface vem anexada à barra de tarefas. E você pode lançá -lo navegando para Configurações> Preferências e alternando para o Unpin aplicativo da barra de tarefas.

No geral, a interface do usuário é simples, intuitiva e funciona sem problemas.

Auto-Connect & Adblocker

Você pode definir a VPN Mullvad para iniciar automaticamente e se conectar sempre que iniciar seu computador. No entanto, essas funções são independentes. Por exemplo, pode -se defini -lo para iniciar na inicialização, mas permanecer desconectado. Da mesma forma, isso pode ser configurado para conexão automática com o lançamento do aplicativo, mas evite abrir na inicialização.

Há uma opção para bloquear anúncios e rastreadores logo abaixo do Conecção automática. Embora o bloqueio de anúncios garantirá uma experiência de navegação sem distração, isso pode quebrar alguns sites.

Além disso, existem Rastreadores de bloco Para garantir uma impressão digital do navegador randomizada, o que ajuda a ignorar anúncios direcionados.

Mas nós’Observou que as VPNs fornecem apenas proteção parcial e não’t servir completamente o propósito.

Foi o mesmo com o nosso teste de protonvpn. Seu Netshield deveria bloquear anúncios, malware e rastreadores. Mas mesmo usando isso com força total resultou em uma impressão digital única, como no Mullvad VPN.

Uma solução mais dedicada para o SHIELD de anúncios e rastreadores é o software anti-pista. Como alternativa, você pode simplesmente começar a usar bravo navegador. Ele tem excelentes bloqueadores e dá a chance de ganhar criptografia grátis também.

Interruptor de morte integrado

Um switch de matar protege os usuários da VPN durante problemas temporários na conexão VPN. Isso garante que o usuário’S O endereço IP permanece oculto sempre que a criptografia diminui.

Mullvad VPN vem com um interruptor de morte integrado, o que significa que é’Desativar o acesso à Internet sempre que você troca de servidores ou para qualquer interrupções momentâneas do lado do servidor. Este é um recurso embutido e pode’não estará desligado.

Além disso, você pode aumentar a aposta com o Sempre requer VPN (abaixo Ativar IPv6). Isso permite o acesso apenas quando houver uma conexão VPN. Até os aplicativos excluídos no tunelamento dividido (discutido mais adiante) serão bloqueados pela Internet.

Tunelamento dividido

O tunelamento dividido é poupar aplicativos selecionados da VPN’s criptografia e a limitação da velocidade que vem com ela. Você pode encontrar esta opção em Configurações> Avançado> Split Tunneling.

O processo é simples. Selecione na seção de filtro de tunelamento dividido ou role para baixo e selecione Encontre outro aplicativo.

E novamente, essa função ganhou’T trabalho com o Sempre requer VPN.

Protocolo de túnel

Protocolos de túnel, mais conhecidos como protocolos VPN, são a espinha dorsal da sua conexão VPN. Essas são as disposições responsáveis por fornecer uma conexão criptografada. Em poucas palavras, estes ditam as regras que sua conexão VPN toca com.

Existem muitos protocolos de VPN para casos de uso específicos. Mullvad VPN está equipado com OpenVPN e Wireguard, dois dos melhores.

A opção ideal para um usuário leigo é deixar para Automático. Mas seria melhor preferir o OpenVPN (TCP) para contornar as censuras como desbloquear bibliotecas internacionais da Netflix ou acessar o Facebook da China.

Ou, você pode mudar para o Wireguard para conexões rápidas. Notavelmente, o Mullvad VPN usa o WirenedGuard Enhanced, que é tão seguro quanto o protocolo OpenVPN.

Multihop (Bridge Servers)

Com o Mullvad VPN, você pode ter seu tráfego roteado de vários servidores VPN antes de sair. Isso é basicamente feito para obter uma camada extra de segurança e geralmente é desnecessário para a maioria dos usuários.

Multihop Best Facs for Compromished Servers (leia-se alugado) e ignorando a censura em países regulados pela Internet como a Turquia. Mas como um efeito colateral do roteamento extra, você’Eu experimentará ainda mais dedução na velocidade da rede.

Vá para o Modo Ponte dentro de Configurações do OpenVPN, que residem sob o Seção de protocolo de túnel.

Agora você pode mudar para Automático sob o modo Bridge. Esta opção tentará três vezes normalmente antes de optar por uma conexão multihop. Como alternativa, você pode simplesmente selecionar Sobre e tente uma conexão em ponte com a primeira tentativa.

Você tem a opção de selecionar servidores específicos de entrada e saída via Localização da mudança na tela inicial depois de ativá -la nas configurações.

O aplicativo Mullvad VPN suporta o roteamento de múltiplos servidores através do protocolo OpenVPN. E você precisa gerar, baixar e usar os arquivos de configuração para configurar o MultiHop com Wireguard.

Alegadamente, o Mullvad usa Shadowsocks para seus recursos multihop. Shadowsocks é um proxy de código aberto criado originalmente para ignorar a censura na China. Mas a pressão das autoridades chinesas forçou o desenvolvedor a transformá-lo em um projeto de código aberto gerenciado por colaboradores em todo o mundo.

Embora faça com que os pacotes de dados pareçam tráfego HTTPS normal, um acoplamento com um servidor VPN torna a dupla mais robusta.

O objetivo óbvio é contornar a censura enquanto possui uma Internet privada e anônima.

Encaminhamento de porta

O encaminhamento de porta (também conhecido como mapeamento de porta) é permitir acesso rápido a serviços/arquivos remotos situados em uma rede privada. Isso ajuda as conexões recebidas diretamente a atingir seu destino, melhorando o desempenho.

Isso geralmente é implantado em jogos, definindo servidores FTP para transferência de arquivos, etc.

Você pode criar/excluir portas na página da conta VPN Mullvad:

Clique no Gerenciar portas e teclas de wireguard no canto superior direito. Como alternativa, você pode chegar lá de dentro do seu aplicativo Mullvad VPN, navegando para Protocolo de túnel> Wireguard> Wireguard Configurações> Teclas de Wireguard> Gerenciar teclas.

Para Wireguard, selecione a chave em uso no dispositivo pretendido que’Atuar como servidor para conexões externas. Ou selecione nenhuma chave para openVPN. Finalmente, clique no Adicionar porta botão no lado direito para obter o número da porta.

Isso atribuirá e manterá a porta funcionando até que você tenha tempo em sua conta. Notavelmente, esse recurso só funciona sem a renovação automática ligada. Para esses casos, cancele sua assinatura automática e comece a pagar manualmente. Isso venceu’t afete o tempo restante com sua assinatura atual.

Você pode gerenciar as portas da mesma seção. Mullvad VPN remove essas portas após 20 dias do vencimento da conta.

E lembre -se de se conectar à mesma cidade que com a porta encaminhada. Além disso, isso levará algum tempo para ativar. Portanto, aguarde a ativação e reinicie seu aplicativo VPN antes de usar uma porta específica.

Servidor DNS personalizado

Um servidor DNS intimamente localizado e bem conservado é um reforço de desempenho. Você pode se inscrever nos servidores DNS de terceiros premium ou usar os gratuitos, como o Google’s DNS público ou DNS seguro comodo.

Mullvad tem seu próprio serviço público DNS. Pode -se usar isso mesmo que não use seu serviço VPN.

Você pode inserir o endereço IP dos servidores DNS em Configurações> Avançado> Use servidor DNS personalizado.

Dito isto, o uso de DNs personalizados prejudica sua privacidade, especialmente se você não estiver’t certeza sobre o serviço de hospedagem DNS específico.

Um servidor DNS pode registrar seus dados e bisbilhotar sua atividade na web. Portanto, é’é geralmente não prescrito para usar servidores DNS não confiáveis personalizados. Conclusivamente, você não’não preciso de uma configuração de DNS personalizada na maioria dos casos e está melhor sem ela.

Então, isso cobre a maior parte do Mullvad’S RECURSOS VPN. Outras seções são sobre alguns testes básicos de VPN para validar as reivindicações de privacidade e desempenho.

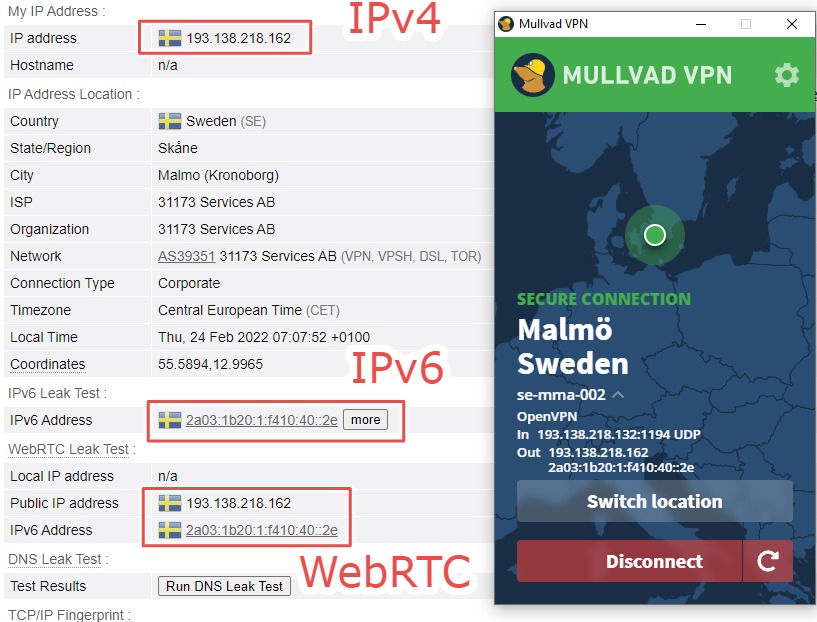

Teste IP e WebRTC

Esta é uma das primeiras coisas que os usuários pedem com uma VPN: um endereço IP anônimo. Com o Mullvad VPN, você tem um endereço IPv4 anônimo e pode usar um endereço IPv6, mesmo que você não’T tem um originalmente.

Mas, você pode desligar Ativar IPv6 Se você não for’não quero um mascarado. Desativando isso passará por você apenas um endereço IPv4, mesmo se você tiver um endereço IPv6.

Mullvad VPN teve um ótimo desempenho, mascarando meus endereços IPv4 e IPv6. Foi excelente no manuseio de vazamentos do WebRTC baseado em navegador também.

Você pode verificar seu endereço IP no BrowserLeaks.

Teste DNS-Leak

Um servidor DNS é a primeira coisa que o seu computador contata enquanto faz uma nova conexão de saída.

Normalmente, isso’é o seu ISP que lida com solicitações de DNS. Mas isso deve mudar para o provedor da VPN depois de se conectar a um túnel de VPN criptografado, embora certas VPNs falhem, resultando em um vazamento de DNS.

Um vazamento de DNS é quando suas consultas DNS ignoram sua VPN e retira o servidor DNS original, que é tratado principalmente pelo seu ISP. Com isso, seu ISP pode monitorar suas atividades na Internet, como todas as páginas da web que você visita, seus downloads, links que você clica, etc.

E isso não deveria’t Acontece. Isso mata um dos pilares do núcleo – privacidade – de usar uma VPN.

Executamos um teste de vazamento de DNS estendido com VPN de Mullvad:

Os resultados indicam Sem vazamento de DNS Aquele VPN Mullvad lidou com todas as consultas DNS.

Teste de criptografia

A análise de rede não é tão difícil quanto algum tempo atrás. Ferramentas como o Wireshark estão disponíveis gratuitamente para ajudar os maus atores a obter detalhes vitais sobre você gostam de navegador da web, sistema operacional, endereço IP, etc.

A imagem anterior revela muito de um único pacote de dados. E milhares viajam por minuto com base em sua atividade na web.

Finalmente, isso vem à VPN para criptografar essas informações como na imagem acima, então o espectador não recebe nada.

Conclusivamente, a criptografia funcionou, e um usuário médio não tem nada com que se preocupar.

Teste rápido

Testes de velocidade indicam a capacidade de um servidor VPN a ser entregue após a criptografia usual. Embora VPNs premium nunca te decepcionem, o acelerador de velocidade é inevitável.

Esses foram os resultados com Mullvadvpn com a seleção automática de protocolos ligados:

| Servidor | Ping (ms) | Download (MBPS) | Upload (MBPS) | Aproximadamente. Distância (km) |

| Padrão | 6 | 48.72 | 39.86 | N / D |

| Cingapura | 75 | 46.1 | 45.36 | 6200 |

| Estocolmo, Suécia | 354 | 42.31 | 17.32 | 5720 |

| Manchester, Reino Unido | 327 | 29.7 | 21.54 | 6900 |

| Miami, Flórida, EUA | 467 | 31.25 | 10.96 | 13.700 |

No entanto, a experiência real pode variar com fatores como carga instantânea do servidor, a distância do servidor de conteúdo do servidor VPN, localização do usuário, etc.

Uma desvantagem com a VPN Mullvad não é menção à carga do servidor como foi com Protonvpn. Que’S um parâmetro crucial útil na seleção de um servidor menos abacdado para melhor desempenho.

No entanto, a aceleração da velocidade não é um problema tão grande com a VPN de Mullvad.

Mullvad VPN: impressões finais

VPN de Mullvad é bom para a quantidade de faturas. Seu preço plano corta qualquer ambiguidade e capacita seus usuários enquanto assina. O encaminhamento de portas é outro recurso premium que’está ausente em alguns principais provedores de VPN (e.g., Nordvpn) ou vem como um complemento pago com outras pessoas como PureVPN.

No entanto, os aspectos que precisam de Mullvad’A atenção é o número de servidores (atualmente, existem apenas 700+), geo-unblock (Netflix, BBC iPlayer, hulu, etc.) e fornecendo textos de ajuda no aplicativo VPN.

Embora tenhamos algumas VPNs que sejam ótimas, como o Protonvpn, elas são duas vezes mais caras para assinaturas mensais.

E a Fundação Liberdade da Imprensa elogiando a VPN Mullvad obviamente aumenta seus méritos. Além disso, o tão respeitado Mozilla VPN também usa servidores Mullvad VPN.

No entanto, seria benéfico se você’Vou passar por nossa revisão de protonvpn antes de fazer sua chamada final.

Recursos de Mullvad

- Começando

- Interface de usuário

- Auto-Connect & Adblocker

- Interruptor de morte integrado

- Tunelamento dividido

- Protocolo de túnel

- Multihop (Bridge Servers)

- Encaminhamento de porta

- Servidor DNS personalizado

- Teste IP e WebRTC

- Teste DNS-Leak

- Teste de criptografia

- Teste rápido