Resumo

Microsoft borda Fornece recursos de segurança aprimorados para garantir a navegação mais segura na web. Oferece uma camada extra de proteção aplicando configurações de segurança conservador em sites desconhecidos. O modo de segurança aprimorado atenua as vulnerabilidades relacionadas à memória, desativando a compilação JIT JavaScript e permitindo proteções adicionais do sistema operacional. Isso ajuda a impedir que sites maliciosos explorem vulnerabilidades e atacassem usuários. Microsoft Edge também suporta WebAssembly no modo de segurança aprimorado para vários sistemas operacionais.

Pontos chave

- Navegação de segurança: Microsoft Edge oferece proteções de segurança aprimoradas para reduzir o risco de ataques ao navegar na web ou visitar sites desconhecidos.

- Defesa em profundidade: Modo de segurança aprimorado no Microsoft Edge inclui medidas como desativar a compilação JIT JavaScript e permitir proteções adicionais do sistema operacional.

- Proteções de segurança de primeira linha: Microsoft Edge usa a tela inteligente para proteger os usuários de golpes de phishing e downloads de malware.

- Suporte WebAssembly: Microsoft Edge suporta WebAssembly no modo de segurança aprimorado para vários sistemas operacionais.

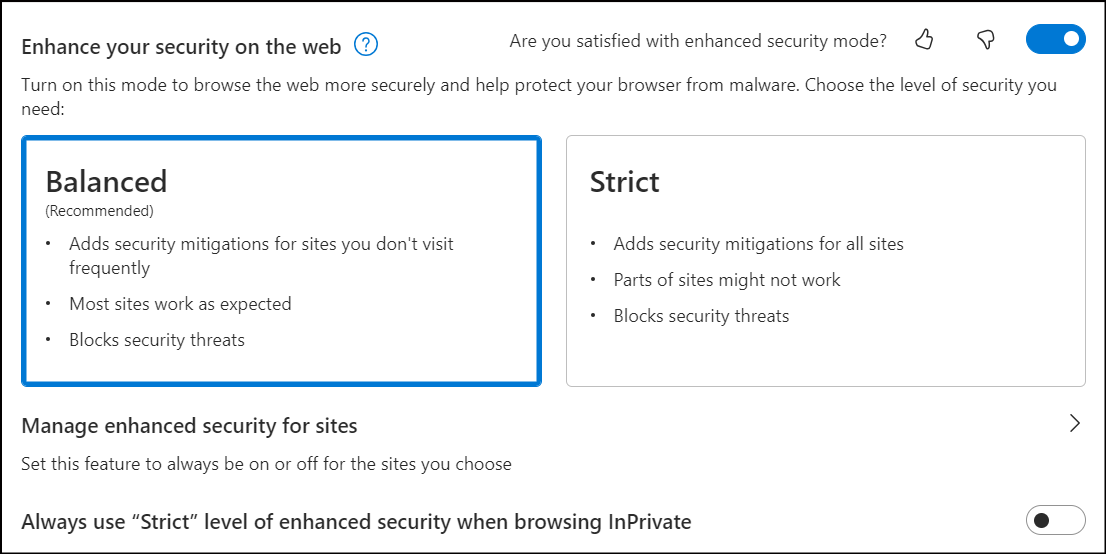

- Configuração: Os usuários podem configurar o nível de segurança aprimorada nas configurações da Microsoft Edge.

Perguntas e respostas

- Como o Microsoft Edge aprimora a segurança da navegação?

Microsoft Edge aprimora a segurança da navegação, fornecendo uma camada extra de proteção por meio de configurações de segurança conservadora em sites desconhecidos. Isso reduz o risco de ataques de sites maliciosos. - O que é a defesa em profundidade?

Defesa em profundidade refere -se à combinação de medidas de segurança implementadas no modo de segurança aprimorado da Microsoft Edge. Inclui desativar a compilação JIT JavaScript e permitir proteções adicionais do sistema operacional para mitigar vulnerabilidades relacionadas à memória. - Como o Microsoft Edge protege contra golpes de phishing e downloads de malware?

Microsoft Edge usa a tela inteligente, uma proteção de segurança de primeira linha, para proteger os usuários de golpes de phishing e downloads de malware. SmartScreen identifica e bloqueia sites potencialmente prejudiciais e downloads. - Quais sistemas operacionais suportam WebAssembly no modo de segurança aprimorado?

WebAssembly é suportado no modo de segurança aprimorado para sistemas X64 Windows, X64 MacOS, X64 Linux e Arm64 em Microsoft Edge. - Como posso definir as configurações de segurança aprimoradas no Microsoft Edge?

Para definir as configurações de segurança aprimoradas no Microsoft Edge, vá para “Configurações e mais”> “Configurações”> “Privacidade, pesquisa e serviços”. Na seção “Segurança”, verifique se “aprimore sua segurança na web” está ativado. Você pode selecionar o modo de segurança desejado – equilibrado ou rigoroso. - Qual é a diferença entre modos de segurança equilibrados e rigorosos no Microsoft Edge?

O modo equilibrado no Microsoft Edge é um modo adaptativo que fornece acesso total à plataforma da web para sites familiares e confiáveis, limitando os recursos de sites novos e desconhecidos. O modo rigoroso aplica proteções de segurança aprimoradas a todos os sites por padrão, mas podem exigir configuração manual para tarefas normais. - O que são sites de segurança aprimorados no Microsoft Edge?

Sites de segurança aprimorados permitem que os usuários criem exceções para certos sites familiares em que confiam ou desejam fazer cumprir modos de segurança aprimorados em. Os usuários podem adicionar sites à lista de exceções nas configurações do Microsoft Edge.

Dicas e recomendações

- Certifique -se de “aprimorar sua segurança na web” está ativado em configurações de borda do Microsoft para segurança aprimorada.

- Considere usar o modo de segurança equilibrado para um equilíbrio prático entre proteção e experiência do usuário.

- Adicione sites confiáveis à lista de exceções, se necessário.

- Mantenha -se atualizado com a versão mais recente do Microsoft Edge para os mais recentes aprimoramentos de segurança.

Navegue com segurança na web no Microsoft Edge

As consultas de Kusto em caça avançada podem ser usadas para resumir os blocos de proteção da web em sua organização por até 30 dias. Essas consultas usam as informações listadas acima para distinguir entre as várias fontes de blocos e resumi-las de maneira amigável. Por exemplo, a consulta abaixo lista todos os blocos WCF originários da Microsoft Edge.

Navegue com mais segurança com a Microsoft Edge

Este artigo descreve como o Microsoft Edge fornece segurança aprimorada na web.

Este artigo se aplica à Microsoft Edge versão 111 ou posterior. Alguns usuários podem ver a segurança aprimorada ativada por padrão devido ao desenvolvimento e teste contínuos. Se você deseja desativar o recurso de segurança, consulte o que há de novo nas configurações de segurança do Microsoft Edge neste artigo.

Os desenvolvedores devem estar cientes de que o intérprete WebAssembly (WASM) em execução em modo de segurança aprimorado pode não produzir o nível esperado de desempenho. Recomendamos adicionar seu site como uma exceção à exclusão do modo de segurança aprimorado para usuários do site.

Visão geral

Microsoft Edge está adicionando proteções de segurança aprimoradas para fornecer uma camada extra de proteção ao navegar na web e visitar sites desconhecidos. A plataforma da web foi projetada para oferecer uma rica experiência de navegação usando tecnologias poderosas como JavaScript. Por outro lado, esse poder pode se traduzir em mais exposição quando você visita um site malicioso. Com o modo de segurança aprimorado, o Microsoft Edge ajuda a reduzir o risco de um ataque, aplicando automaticamente configurações de segurança mais conservadoras em sites desconhecidos e se adaptam ao longo do tempo à medida que você continua a navegar.

Defesa em profundidade

Modo de segurança aprimorado no Microsoft Edge mitiga vulnerabilidades relacionadas à memória, desativando a compilação JavaScript Just-in-time (JIT) e permitindo proteções adicionais do sistema operacional para o navegador. Essas proteções incluem proteção de pilha imponente de hardware e guarda de código arbitrário (ACG).

Quando combinados, essas mudanças ajudam. Você pode aprender mais sobre os resultados da experimentação da postagem do blog da equipe de segurança do Microsoft Edge e a introdução de segurança aprimorada para o Microsoft Edge.

Você também pode estar interessado em aprender mais sobre as proteções de segurança da primeira linha no Microsoft Edge. Notavelmente, você pode querer aprender mais sobre como a Microsoft Edge SmartScreen protege os usuários de golpes de phishing e downloads de malware.

O WebAssembly agora é suportado no modo de segurança aprimorado para sistemas X64 Windows, X64 MacOS, X64 Linux e Arm64.

O que há de novo nas configurações de segurança do Microsoft Edge

Com Aprimore sua segurança na web, Microsoft Edge oferece uma camada extra de proteção ao navegar na web.

Segurança aprimorada na web é executada em sites desconhecidos sem a compilação Just In Time (JIT) para reduzir a superfície de ataque, dificultando a exploração de sites maliciosos.

Essa proteção adicional inclui mitigações do sistema operacional Windows, como proteção de pilha imposta por hardware, proteção de código arbitrário (ACG) e proteção de fluxo de controle (CFG).

Use as etapas a seguir para configurar a segurança adicional.

- Na Microsoft Edge, vá para Configurações e muito mais >Configurações >Privacidade, pesquisa e serviços.

- Sob Segurança, Verifique isso Aprimore sua segurança na web está ativado.

- Selecione a opção que é melhor para sua navegação.

As seguintes configurações de alternância estão disponíveis:

- Desligar (padrão): o recurso está desligado

- Attgle On – Balanced (Recomendado): Microsoft Edge aplicará proteções de segurança adicionais quando os usuários visitarem sites desconhecidos, mas ignoram essas proteções para sites comumente visitados. Essa combinação fornece um nível prático de proteção contra invasores, preservando a experiência do usuário para as tarefas usuais de um usuário na web.

- Attgle On – Strict: Microsoft Edge aplicará proteções de segurança adicionais para todos os sites que um usuário visita. Os usuários podem relatar alguns desafios a realizar suas tarefas habituais.

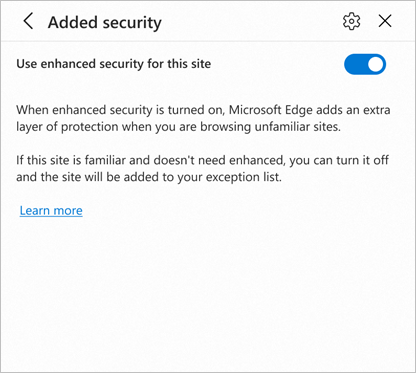

A captura de tela a seguir mostra a página de configuração “Aprimore sua segurança na web”, com o modo de segurança equilibrado ativado e definido para fornecer segurança equilibrada.

Como funciona o modo “equilibrado”

O modo equilibrado é um modo adaptativo que se baseia no comportamento do usuário em um dispositivo específico, e a compreensão da Microsoft sobre risco em toda a web para fornecer aos sites que os usuários têm maior probabilidade de usar e confiar no acesso total à plataforma da web, enquanto limita o que sites novos e não familiarizados podem fazer quando visitados.

Como funciona o modo “rigoroso”

Como o nome sugere, o modo rigoroso aplica essas proteções de segurança a todos os sites por padrão. No entanto, você ainda pode adicionar manualmente os sites à lista de exceções da lista e da configuração do administrador corporativo ainda será aplicada, se presente. O modo rigoroso não é apropriado para a maioria dos usuários finais, pois pode exigir algum nível de configuração para o usuário concluir suas tarefas normais.

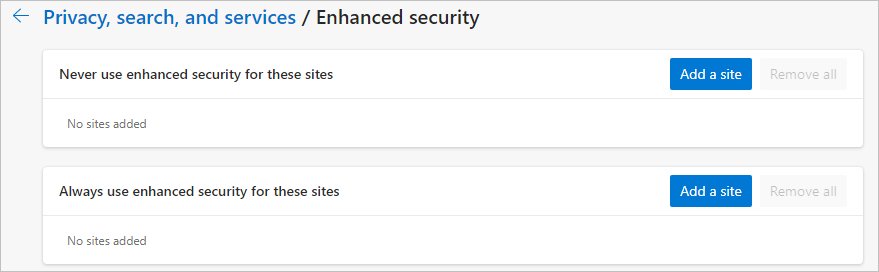

Sites de segurança aprimorados

No modo equilibrado e rigoroso, você também pode criar exceções para certos sites familiares em que você confia ou deseja aplicar esses modos em. Use as etapas a seguir para adicionar um site à sua lista.

- Na Microsoft Edge, selecione Configurações e muito mais >Configurações >Privacidade, pesquisa e serviços.

- Verifique isso Aprimore sua segurança na web está ligado.

- Sob Aprimore sua segurança na web, Selecione Gerenciar segurança aprimorada para sites.

- Selecione Adicione um site, digite o URL completo e depois selecione Adicionar.

Você pode usar etapas (1 – 3) para ver sites em Sites de segurança aprimorados.. Você pode Editar um site, Remover um site, ou Deletar tudo exceções.

A próxima captura de tela mostra a página de configurações para exceções de segurança.

Controles da empresa

Os administradores corporativos podem configurar esse recurso de segurança usando as configurações de política de grupo, incluindo a criação de listas de “permitir” e “negar” para melhorar explicitamente a segurança de seus usuários ao visitar determinados sites ou desativar o modo para outros. Para uma lista completa de políticas, consulte a documentação da política do navegador Microsoft Edge.

Definir a política do aprimoramento e o ‘Strictmode’ ou definir a política de defascriptjitstting para blockjavascriptjit terá o mesmo efeito que a alteração do Aprimore sua segurança na web configurando borda: // Configurações/privacidade para ‘rigoroso’.

Experiência do usuário com modo de segurança aprimorado

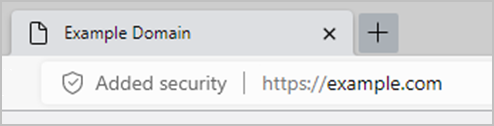

Depois que um usuário ativar o modo de segurança aprimorado, eles verão um banner com as palavras “segurança adicionada” em sua barra de navegação de URL quando o Microsoft Edge estiver aplicando um modo de segurança aprimorado para um site específico.

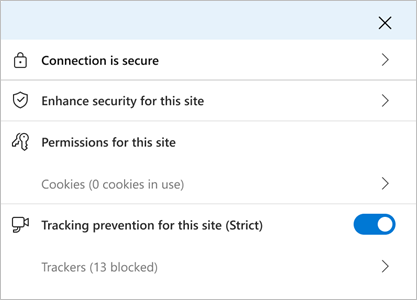

Ao selecionar o banner, você verá o próximo flyout. Você pode selecionar “Aprimore a segurança deste site” para redirecioná -lo para um segundo desvio que mostra as configurações de segurança do site atual e oferece ao usuário a opção de atribuir segurança ou desativado.

“Aperfeiçoe a segurança para este site” só aparece quando o modo de segurança aprimorado é ativado nas configurações da Microsoft Edge.

Na flyout mostrada na próxima captura de tela, você pode ativar manualmente ou desativar o modo de segurança aprimorado para um site específico. Se você alterar a alternância “Use a segurança aprimorada para este site”, o Microsoft Edge adicionará proativamente esse site à lista de exceções do site.

Você sempre pode remover este site atualizando a lista de sites de exceção em Configurações > Privacidade, pesquisa e serviços > Exceções de segurança aprimoradas.

Envie -nos feedback

Queremos obter seus comentários sobre nossa próxima iteração para melhorar o “modo de segurança aprimorado”. Se algo não funcionar da maneira que você espera, ou se você tiver feedback para compartilhar sobre essas mudanças, queremos ouvir de você. Você pode entrar em contato com o suporte da Microsoft para relatar questões ou feedback. Você também pode deixar feedback em nosso fórum TechCommunity.

Veja também

- Vídeo: Navegação segura na Microsoft Edge

- Modo Seguro Super Duper

- Página de destino da Microsoft Edge Enterprise

Opinião

Envie e veja o feedback para

Navegue com segurança na web no Microsoft Edge

Microsoft Edge ajuda você a determinar se um site é seguro para navegar.

Ao navegar na web, você verá um ícone na barra de endereços que indica a segurança da conexão com o site que você está visitando. Este ícones ajuda a determinar se você pode enviar a segurança e receber informações do site. A conexão informa se as informações enviadas para e para o site, como senhas, endereços ou cartões de crédito, são enviadas com segurança e não podem ser interceptadas por um atacante. A conexão não fala sobre a reputação do site. No entanto, se o endereço for um site conhecido de phishing ou malware, a Microsoft Defender SmartScreen determinará e indicará que.

O ícone de conexão na barra de endereços tem quatro estados diferentes. As informações a seguir explicam o que cada estado significa e fornece dicas sobre como tomar decisões inteligentes para sua navegação:

Conexão segura (certificado válido)

- O site que você’A realização tem um certificado válido emitido por uma autoridade confiável. As informações enviadas para e para o site são seguras e não podem ser interceptadas por um atacante. No entanto, mesmo sites com certificados válidos podem ter uma reputação ruim, então sempre verifique o URL na barra de endereços para ter certeza de’re no site pretendido antes de inserir qualquer informação.

Não é totalmente seguro (sem certificado válido)

- Este site não tem um certificado válido. As informações enviadas para e para isso são não é seguro e pode ser interceptado por um atacante ou visto por outros. Há um risco para seus dados pessoais ao enviar ou receber informações deste site.

- Se possível, entre em contato com o proprietário do site para solicitar que o site proteja seus dados com uma conexão segura.

Configuração de segurança desatualizada (não válida, expirada, autoassinada)

- O certificado deste site é inválido ou algo está severamente errado com a segurança do site. As informações enviadas para e para isso são não é seguro e pode ser interceptado por um atacante ou visto por outros.

- Microsoft Edge sugere que você não’T insa informações pessoais neste site ou evite usá -las completamente.

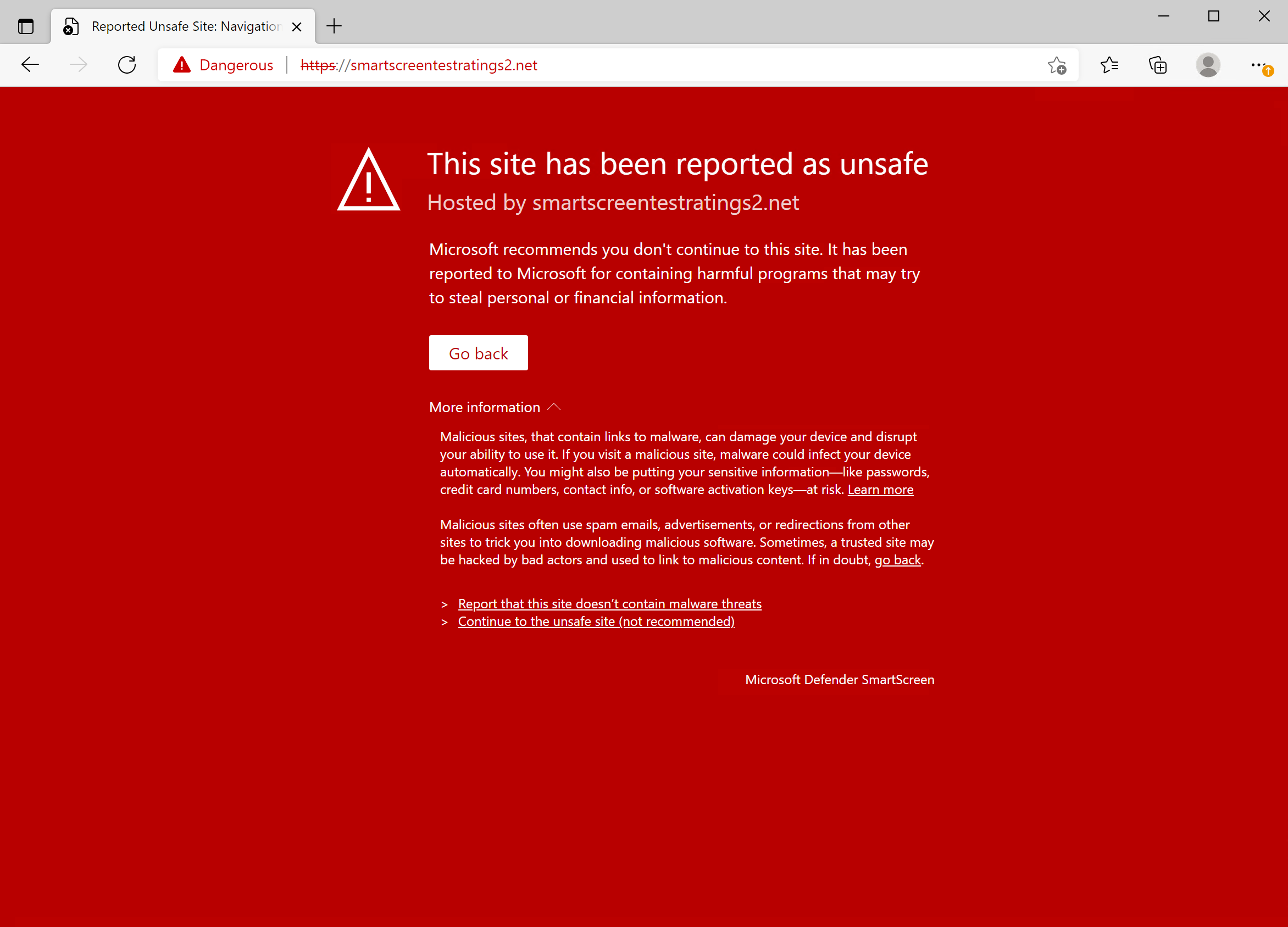

Site suspeito ou perigoso (phishing ou malware)

- Este site foi sinalizado pelo Microsoft Defender SmartScreen. Microsoft Edge sugere que você evite -o. O uso deste site colocará sua privacidade e segurança em risco.

- O site foi sinalizado porque pode estar tentando enganá -lo a instalar algo perigoso ou revelar suas informações pessoais, como senhas ou cartões de crédito.

- Saiba mais sobre o Microsoft Defender SmartScreen.

Proteja sua organização contra ameaças na web

A proteção contra ameaças da web faz parte da proteção da Web no Defender para o terminal. Ele usa proteção de rede para proteger seus dispositivos contra ameaças na web. Ao integrar a Microsoft Edge e navegadores populares de terceiros como Chrome e Firefox, a proteção contra ameaças da Web interrompe as ameaças da Web sem um proxy da Web e podem proteger os dispositivos enquanto estão fora ou em instalações. A proteção contra ameaças da web interrompe o acesso a sites de phishing, vetores de malware, sites de exploração, sites de baixa realização não confiáveis, bem como sites que você bloqueou em sua lista de indicadores personalizados.

Pode levar até duas horas para que os dispositivos recebam novos indicadores personalizados.

Pré -requisitos

A proteção da Web usa proteção de rede para fornecer segurança na Web na Microsoft Edge e nos navegadores da web de terceiros.

Para ativar a proteção da rede em seus dispositivos:

- Edite o zagueiro para a linha de base de segurança do endpoint em Proteção da Web e Rede Para ativar a proteção da rede antes de implantá -la. Aprenda sobre a revisão e a atribuição do Defender para a linha de base da segurança do endpoint

- Vire a proteção da rede usando a configuração do dispositivo Intune, SCCM, Política de Grupo ou sua solução MDM. Leia mais sobre como ativar a proteção da rede

Se você definir proteção de rede como Apenas auditoria, O bloqueio não estará disponível. Além disso, você poderá detectar e registrar tentativas de acessar sites maliciosos e indesejados apenas no Microsoft Edge.

Configurar proteção contra ameaças na web

O procedimento a seguir descreve como configurar a proteção contra ameaças da web usando o Microsoft Intune Admin Center.

- Vá para o Microsoft Intune Admin Center (https: // terminal.Microsoft.com) e login.

- Escolher Segurança do endpoint >Ataque Redução da superfície, e então escolha + Criar política.

- Selecione uma plataforma, como Windows 10 e mais tarde, selecione os Proteção da Web perfil e depois escolha Criar.

- No Fundamentos guia, especifique um nome e descrição e depois escolha Próximo.

- No Definições de configuração guia, expanda Proteção da Web, Especifique suas configurações e depois escolha Próximo.

- Definir Ativar proteção de rede para Habilitado Portanto, a proteção da web está ligada. Como alternativa, você pode definir proteção de rede para Modo de auditoria Para ver como vai funcionar em seu ambiente. No modo de auditoria, a proteção de rede não impede que os usuários visitem sites ou domínios, mas rastreia detecções como eventos.

- Para proteger os usuários de possíveis golpes de phishing e software malicioso, gire Requer tela inteligente para o Microsoft Edge Legacy para Sim.

- Para impedir que os usuários ignorem os avisos sobre sites potencialmente maliciosos, defina Bloquear o acesso ao site malicioso para Sim.

- Para impedir que os usuários ignorem os avisos e baixem arquivos não verificados, defina Bloquear o download de arquivo não verificado para Sim.

- No Tags de escopo guia, se sua organização estiver usando tags de escopo, escolha + Selecione tags de escopo, e então escolha Próximo. (Se você não estiver usando tags de escopo, escolha Próximo.) Para saber mais sobre tags de escopo, consulte Use Controle de acesso baseado em função (RBAC) e tags de escopo para distribuí-lo.

- No atribuições guia, especifique os usuários e dispositivos para receber a política de proteção da web e depois escolher Próximo.

- No Revisão + Criar guia, revise suas configurações de política e escolha Criar.

tópicos relacionados

- Visão geral da proteção da Web

- Proteção de ameaças na web

- Monitore a segurança da web

- Responda a ameaças da web

- Proteção de rede

Opinião

Envie e veja o feedback para

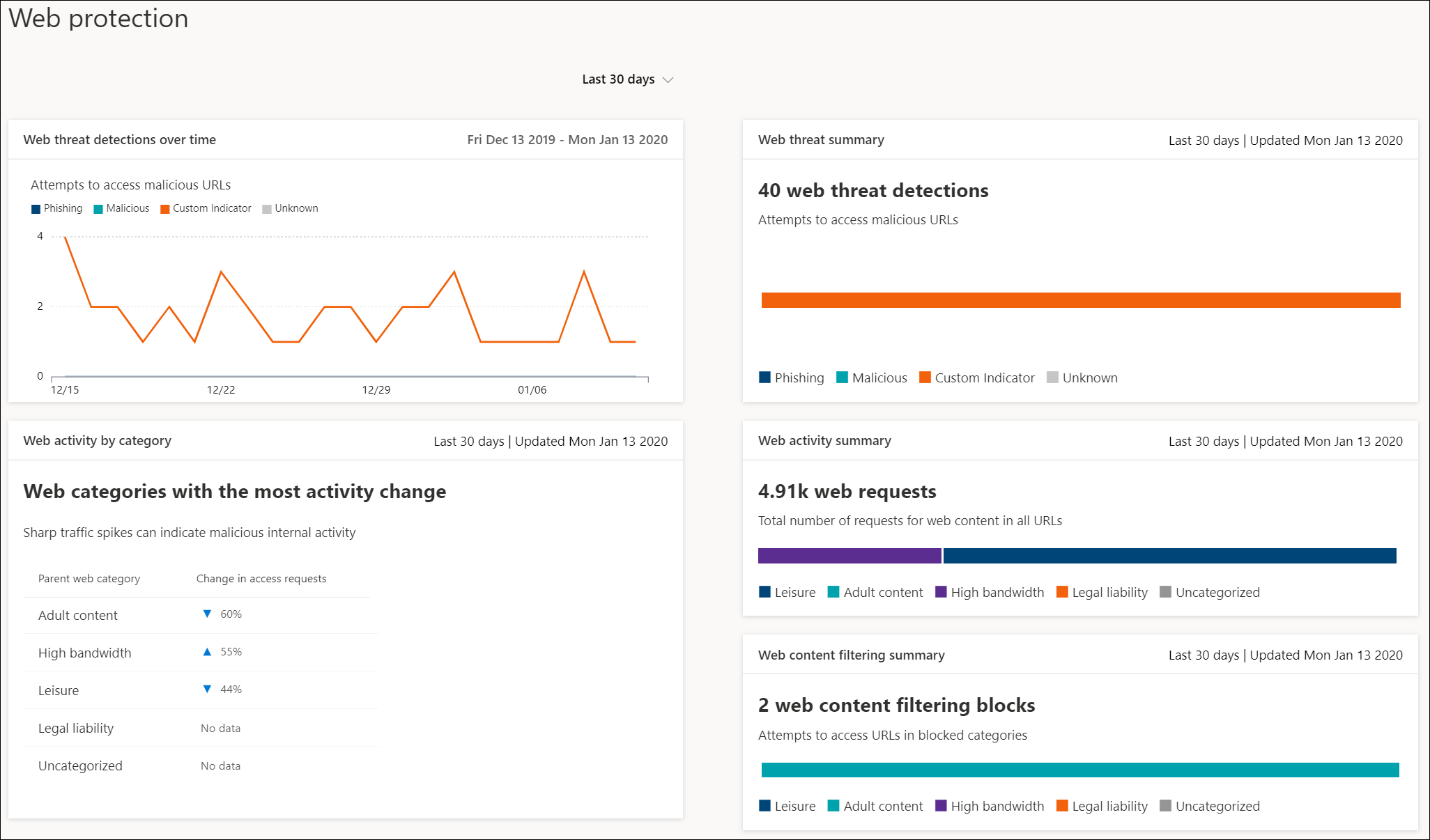

Proteção da Web

A proteção da Web no Microsoft Defender for Endpoint é um recurso composto de proteção contra ameaças da Web, filtragem de conteúdo da Web e indicadores personalizados. A proteção da Web permite proteger seus dispositivos contra ameaças na web e ajuda a regular o conteúdo indesejado. Você pode encontrar relatórios de proteção da web no portal do Microsoft 365 Defender, indo para Relatórios> Proteção da Web.

Proteção de ameaças na web

Os cartões que compõem a proteção de ameaças da web são Detecções de ameaças na web ao longo do tempo e Resumo da ameaça na web.

A proteção contra ameaças da web inclui:

- Visibilidade abrangente sobre ameaças da web que afetam sua organização.

- Capacidades de investigação sobre atividades de ameaças relacionadas à Web por meio de alertas e perfis abrangentes de URLs e os dispositivos que acessam esses URLs.

- Um conjunto completo de recursos de segurança que rastreiam tendências de acesso geral a sites maliciosos e indesejados.

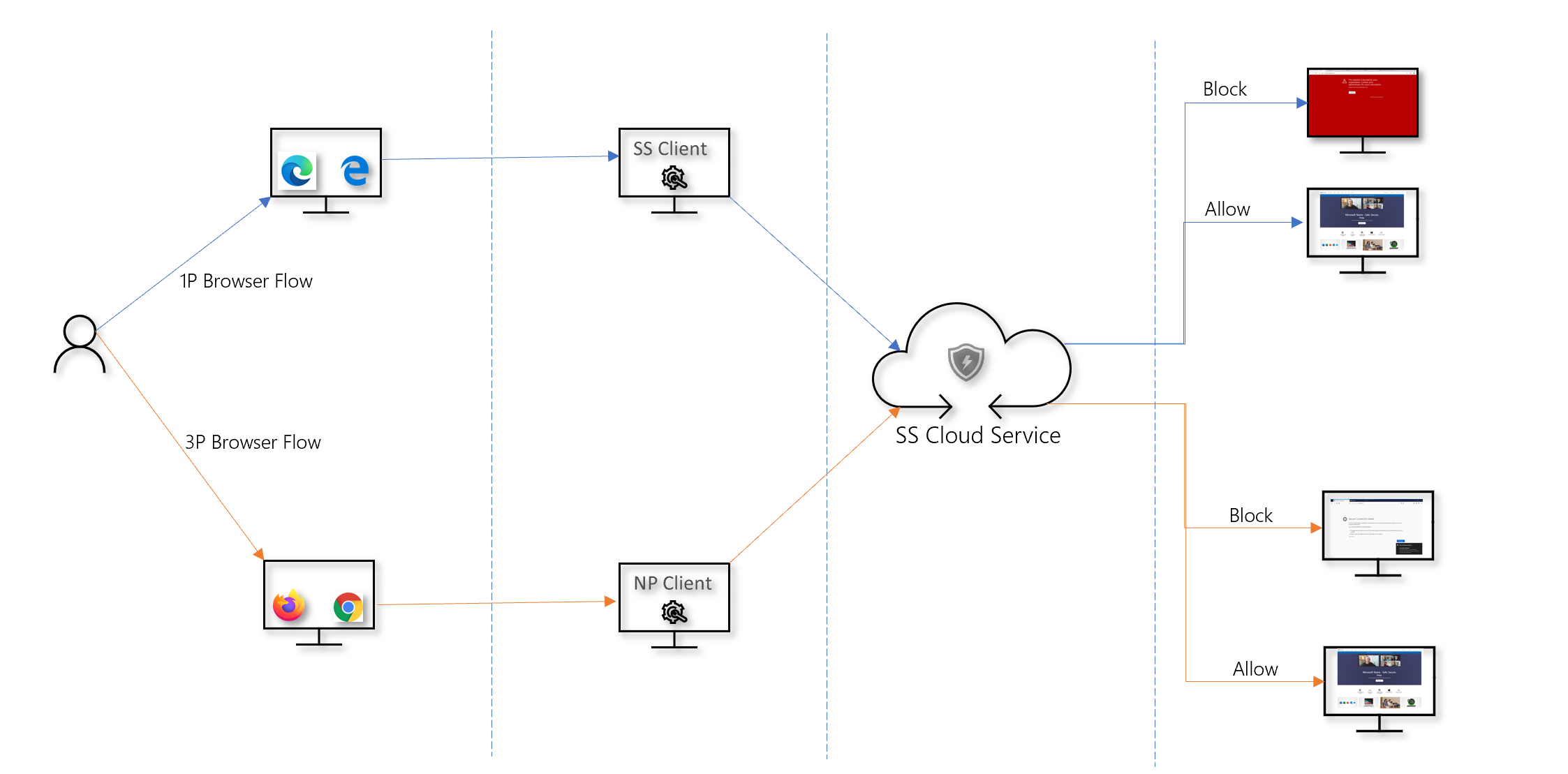

Para outros processos que não o Microsoft Edge e o Internet Explorer, os cenários de proteção da Web aproveitam a proteção de rede para inspeção e aplicação:

- O IP é suportado para todos os três protocolos (TCP, HTTP e HTTPS (TLS)).

- Somente endereços IP únicos são suportados (sem blocos Cidr ou intervalos de IP) em indicadores personalizados.

- URLs criptografados (caminho completo) só podem ser bloqueados em navegadores de primeira parte (Internet Explorer, Edge).

- URLs criptografados (somente FQDN) podem ser bloqueados em navegadores de terceiros (i.e. Além do Internet Explorer, Edge).

- Os blocos de caminho de URL completos podem ser aplicados para URLs não criptografados.

Pode haver até 2 horas de latência (geralmente menos) entre o momento em que a ação é tomada, e o URL e o IP sendo bloqueados.

Indicadores personalizados

Detecções de indicadores personalizados também estão resumidos em seus relatórios de ameaças na web de suas organizações em Detecções de ameaças na web ao longo do tempo e Resumo da ameaça na web.

O indicador personalizado inclui:

- Capacidade de criar indicadores de compromisso baseados em IP e URL para proteger sua organização contra ameaças.

- Recursos de investigação sobre atividades relacionadas aos seus perfis IP/URL personalizados e aos dispositivos que acessam esses URLs.

- A capacidade de criar permitir, bloquear e alertar políticas para IPS e URLs.

Filtragem de conteúdo da Web

A filtragem de conteúdo da web inclui Atividade na web por categoria, Resumo da filtragem de conteúdo da web, e Resumo da atividade da web.

A filtragem de conteúdo da Web inclui:

- Os usuários são impedidos de acessar sites em categorias bloqueadas, estejam navegando no local ou fora.

- Você pode implantar convenientemente políticas variadas para vários conjuntos de usuários usando os grupos de dispositivos definidos no Microsoft Defender para configurações de controle de acesso baseadas em funções de endpoint.

NOTA A criação do grupo de dispositivos é suportada no Defender para o Plano 1 e Plano 2 e.

Ordem de precedência

A proteção da Web é composta pelos seguintes componentes, listados em ordem de precedência. Cada um desses componentes é imposto pelo cliente da tela inteligente no Microsoft Edge e pelo cliente de proteção de rede em todos os outros navegadores e processos.

- Indicadores personalizados (IP/URL, Microsoft Defender para políticas de aplicativos em nuvem)

- Permitir

- Avisar

- Bloquear

- SmartScreen Intel, incluindo o Exchange Online Protection (EOP)

- Escaladas

Atualmente, o Microsoft Defender for Cloud Apps gera indicadores apenas para URLs bloqueados.

A ordem de precedência está relacionada à ordem das operações pelas quais um URL ou IP é avaliado. Por exemplo, se você tiver uma política de filtragem de conteúdo da Web, poderá criar exclusões por meio de indicadores de IP/URL personalizados. Os indicadores personalizados de compromisso (COI) são mais altos na ordem de precedência do que os blocos WCF.

Da mesma forma, durante um conflito entre indicadores, permite sempre ter precedência sobre os blocos (substituir a lógica). Isso significa que um indicador de permissão conquistará qualquer indicador de bloco que esteja presente.

A tabela abaixo resume algumas configurações comuns que apresentariam conflitos na pilha de proteção da web. Ele também identifica as determinações resultantes com base na precedência listada acima.

Política de indicadores personalizados Política de ameaças na web Política do WCF Política de Apps de Defensor para Cloud Resultado Permitir Bloquear Bloquear Bloquear Permitir (substituição da proteção da Web) Permitir Permitir Bloquear Bloquear Permitir (exceção do WCF) Avisar Bloquear Bloquear Bloquear Warn (substituição) Os endereços IP internos não são suportados por indicadores personalizados. Para uma política de aviso quando ignorada pelo usuário final, o site será desbloqueado por 24 horas para esse usuário por padrão. Este período pode ser modificado pelo administrador e é transmitido pelo serviço em nuvem de tela inteligente. A capacidade de ignorar um aviso também pode ser desativada no Microsoft Edge usando o CSP para blocos de ameaças na web (malware/phishing). Para mais informações, consulte Configurações da tela inteligente Microsoft Edge.

Proteger os navegadores

Em todos os cenários de proteção da Web, a tela inteligente e a proteção de rede podem ser usadas juntas para garantir a proteção entre os navegadores e processos de primeiro e terceiro. SmartScreen é construído diretamente no Microsoft Edge, enquanto a proteção de rede monitora o tráfego em navegadores e processos de terceiros. O diagrama abaixo ilustra este conceito. Este diagrama dos dois clientes que trabalham juntos para fornecer várias coberturas de navegador/aplicativo é preciso para todos os recursos de proteção da web (indicadores, ameaças na Web, filtragem de conteúdo).

Solucionar blocos de endpoint

As respostas da nuvem de tela inteligente são padronizadas. Ferramentas como o Fiddler podem ser usadas para inspecionar a resposta do serviço em nuvem, o que ajudará a determinar a fonte do bloco.

Quando o serviço em nuvem de tela inteligente responde com uma resposta de permissão, bloqueio ou aviso, uma categoria de resposta e o contexto do servidor são transmitidos de volta ao cliente. Na Microsoft Edge, a categoria de resposta é o que é usado para determinar a página de bloco apropriada para mostrar (política organizacional maliciosa, phishing e.

A tabela abaixo mostra as respostas e seus recursos correlacionados.

Responsecategory Recurso responsável pelo bloco CustomPolicy WCF CustomBlockList Indicadores personalizados Casbpolicy Defensor para aplicativos em nuvem Malicioso Ameaças da Web Phishing Ameaças da Web Caça avançada para proteção na web

As consultas de Kusto em caça avançada podem ser usadas para resumir os blocos de proteção da web em sua organização por até 30 dias. Essas consultas usam as informações listadas acima para distinguir entre as várias fontes de blocos e resumi-las de maneira amigável. Por exemplo, a consulta abaixo lista todos os blocos WCF originários da Microsoft Edge.

DeviceEvents | onde actionType == "SmartScreenurlWarning" | estender parsedfields = parse_json (adicionalfields) | Projeto DeviceName, ActionType, Timestamp, Remoteurl, InitiatingProcessFilename, Experience = ToString (Parsedfields.Experiência) | onde experiência == "CustomPolicy"Da mesma forma, você pode usar a consulta abaixo para listar todos os blocos WCF originários da proteção da rede (por exemplo, um bloco WCF em um navegador de terceiros). Observe que o ActionType foi atualizado e a ‘experiência’ foi alterada para ‘ResponsecateGory’.

DeviceEvents | onde actionType == "ExploitGuardNetworkProtectionBlocked" | estender parsedfields = parse_json (adicionalfields) | Projeto DeviceName, ActionType, Timestamp, Remoteurl, InitiatingProcessFilename, Responsecategory = ToString (Parsedfields.Responsecategory) | Onde ResponseCategory == "CustomPolicy"Para listar blocos devido a outros recursos (como indicadores personalizados), consulte a tabela acima, descrevendo cada recurso e sua respectiva categoria de resposta. Essas consultas também podem ser modificadas para procurar telemetria relacionada a máquinas específicas em sua organização. Observe que o ActionType mostrado em cada consulta acima mostrará apenas as conexões que foram bloqueadas por um recurso de proteção da Web, e nem todo o tráfego de rede.

Experiência de usuário

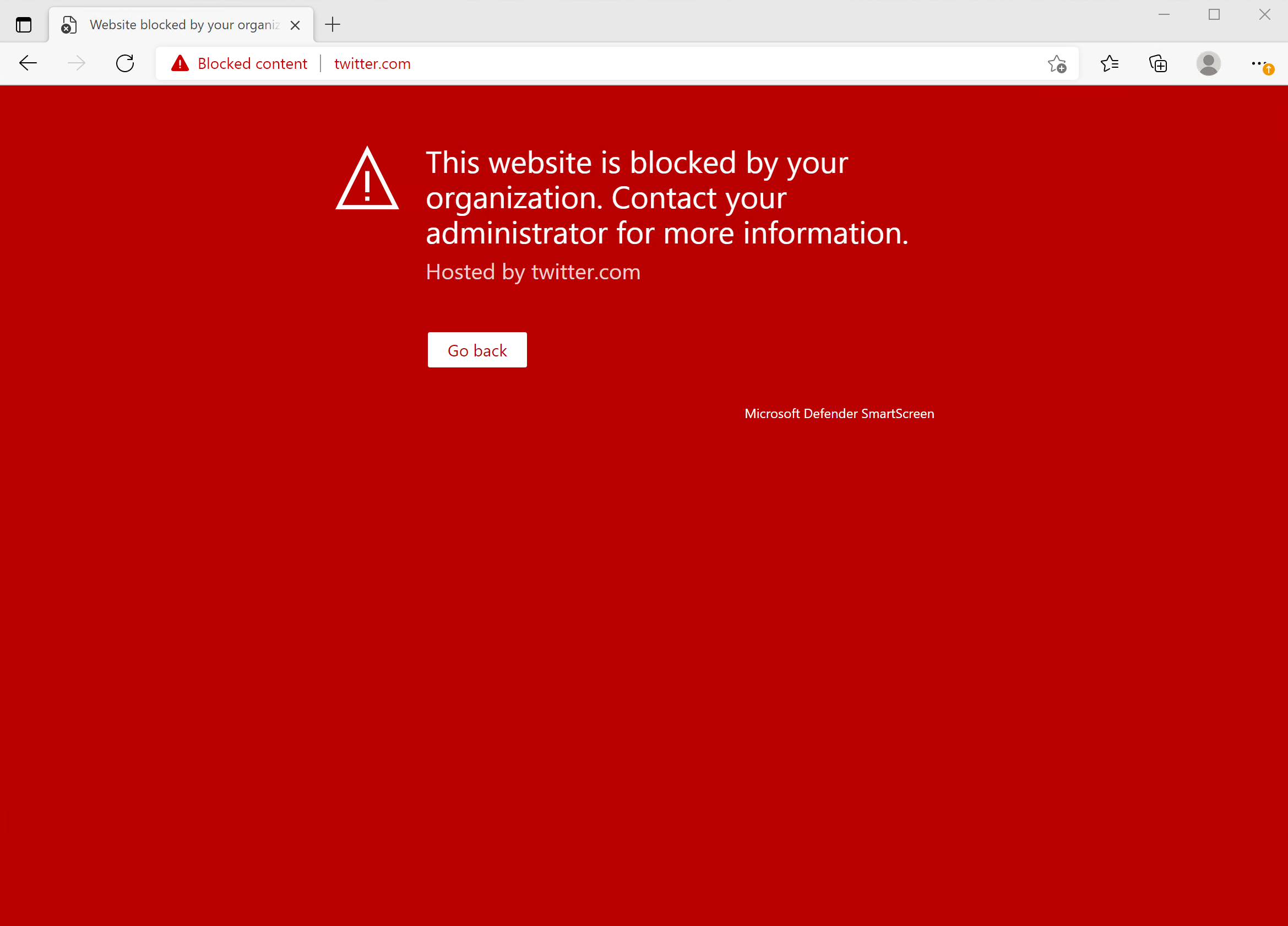

Se um usuário visitar uma página da web que representar um risco de malware, phishing ou outras ameaças da web, o Microsoft Edge acionará uma página de bloco que diz ‘Este site foi relatado como inseguro’, juntamente com informações relacionadas à ameaça.

Se bloqueado pelo WCF ou um indicador personalizado, uma página de bloco é exibida no Microsoft Edge que informa ao usuário que este site é bloqueado por sua organização.

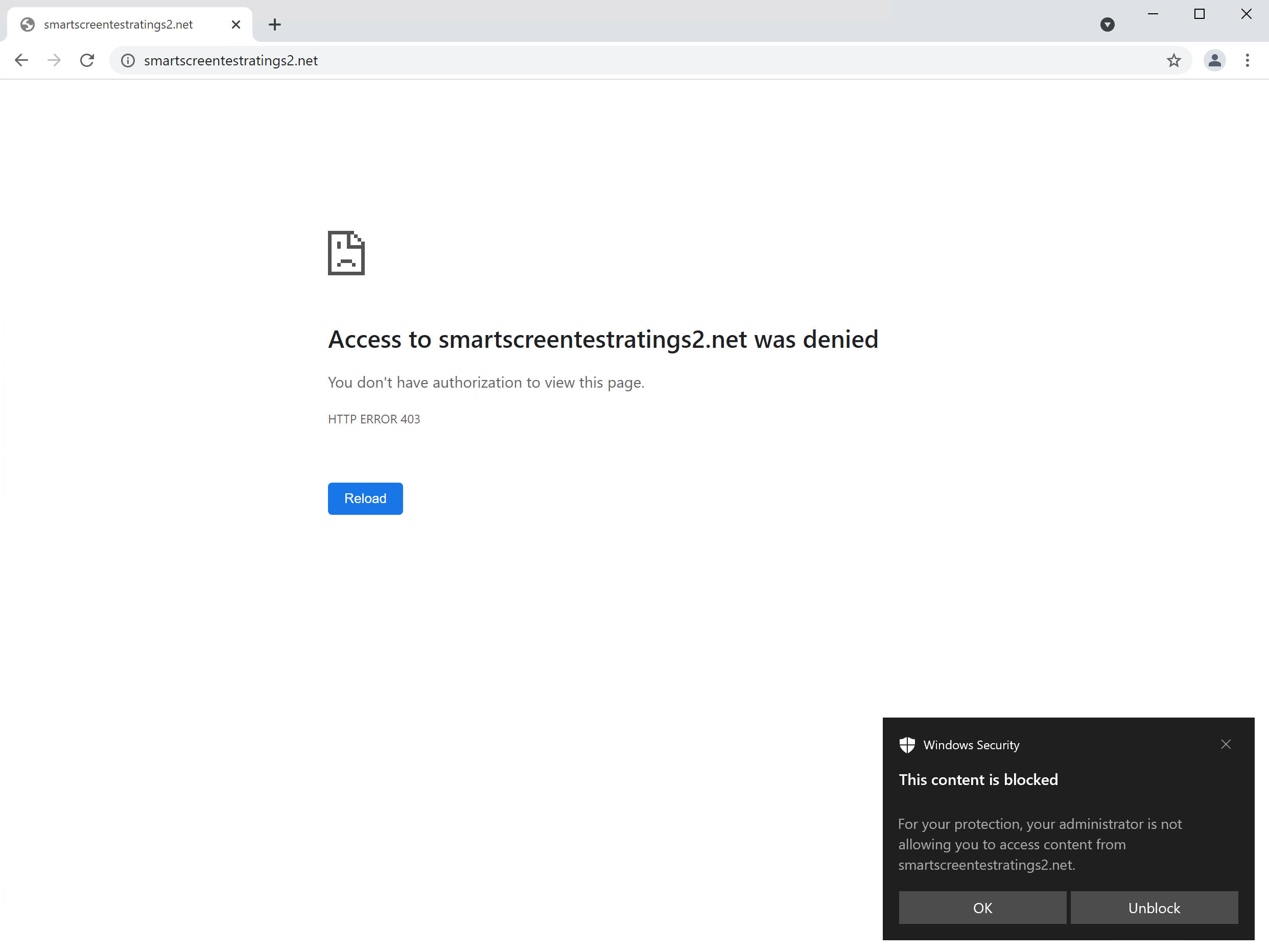

De qualquer forma, nenhuma página de bloco é mostrada em navegadores de terceiros, e o usuário vê uma página de “conexão segura falhou”, juntamente com uma notificação de brinde. Dependendo da política responsável pelo bloco, um usuário verá uma mensagem diferente na notificação de brindes. Por exemplo, a filtragem de conteúdo da Web exibirá a mensagem ‘Este conteúdo está bloqueado’.

Relate falsos positivos

Para relatar um falso positivo para sites que foram considerados perigosos pela SmartScreen, use o link que aparece na página de bloco na borda do Microsoft (como mostrado acima).

Para o WCF, você pode contestar a categoria de um domínio. Navegue até o Domínios guia dos relatórios do WCF. Você verá uma elipse ao lado de cada um dos domínios. Passe o mouse sobre esta elipse e selecione Categoria de disputa. Um flyout vai abrir. Defina a prioridade do incidente e forneça alguns detalhes adicionais, como a categoria sugerida. Para obter mais informações sobre como ativar o WCF e como disputar categorias, consulte a filtragem de conteúdo da Web.

Para obter mais informações sobre como enviar falsos positivos/negativos, consulte Endereço falsos positivos/negativos no Microsoft Defender para endpoint.

Informação relacionada

Tema Descrição Proteção de ameaças na web Pare de acesso a sites de phishing, vetores de malware, sites de exploração, sites não confiáveis ou de baixa reução e sites que você bloqueou. Filtragem de conteúdo da Web Acompanhe e regular o acesso a sites com base em suas categorias de conteúdo.