O limpador de malware da McAfee removerá o vírus no Windows PC

A corrupção de dados envolve atores de ameaças obtendo acesso a uma organização’S sistemas e adulteração com dados críticos. Em vez de criptografar arquivos, os atacantes manipulam ou excluem informações essenciais, tornando -as inutilizáveis até que o alvo pague o resgate. Essa abordagem pode ser mais prejudicial e mais difícil de recuperar do que os ataques tradicionais de ransomware.

Resumo do artigo:

1. McAfee distribui três ferramentas de software não suportadas que segmentam e removem um conjunto específico de infecções. A primeira ferramenta é chamada McAfee Labs Stinger, que pode detectar e remover quase 7.000 vírus do Windows. A segunda ferramenta é o Mac Stinger, projetado para remover variantes OSX/FlashFake. A terceira ferramenta, rootkitremover, remove a família de rootkits ZeroAccess e TDSS. Observe que essas ferramentas não dirão se você encontrou e removeu todo o malware do seu sistema.

2. Alegando você para a possibilidade de infecção é o trabalho do software antivírus. Depois que seu sistema estiver infectado, no entanto, o software antivírus não pode ajudá-lo. McAfee’S três ferramentas gratuitas podem ou não encontrar e remover sua infecção específica. Computadores infectados geralmente funcionam lentamente ou exibem mensagens de erro. Se você sofrer redirecionamentos para sites desconhecidos ou pop-ups alarmantes, seu sistema pode ter uma infecção por malware.

3. Software de computador malicioso refere -se a software intrusivo ou hostil que é carregado em um sistema de computador sem o proprietário’s permissão. Pode revelar informações pessoais e de cartão de crédito, causar danos sistêmicos e atacar outros sites. A prevenção de infecção por malware requer a execução de um programa antivírus e um firewall, exercendo cautela com anexos de e-mail e evitando sites desconhecidos.

4. O McAfee Malware Cleaner é uma ferramenta gratuita da McAfee Isso digitaliza um PC com Windows em busca de adware, spyware, Trojans e outras ameaças. Ele remove arquivos infectados, exclui entradas de registro modificadas e redefine os navegadores da web para suas configurações padrão para evitar o roubo de identidade. O software pode ser baixado do McAfee’s site oficial e não requer instalação.

15 perguntas únicas:

- Quais são as três ferramentas de software não suportadas distribuídas pela McAfee?

As três ferramentas são McAfee Labs Stinger, Mac Stinger e Rootkitremover. - Quantos vírus do Windows podem McAfee Labs Stinger detectar e remover?

Ele pode detectar e remover quase 7.000 vírus do Windows. - O que é Mac Stinger projetado para remover?

Mac Stinger foi projetado para remover variantes OSX/FlashFake. - Que tipo de rootkits remove rootkitremover?

Rootkitremover remove a família de rootkits zeroAccess e TDSS. - Qual é o trabalho do software antivírus?

O trabalho do software antivírus é alertá-lo sobre a possibilidade de infecção. - O software antivírus pode ajudar depois que seu sistema estiver infectado?

Não, uma vez que seu sistema está infectado, o software antivírus não pode ajudar. - Quais são alguns sinais de infecção por malware?

Os sinais incluem desempenho lento do computador, mensagens de erro, redirecionamentos para sites desconhecidos e pop-ups alarmantes. - O que é software de computador malicioso?

Software de computador malicioso refere -se a software intrusivo ou hostil carregado em um sistema sem a permissão do proprietário. - O que o malware pode fazer?

Os malware podem revelar informações pessoais e de cartão de crédito, causar danos sistêmicos e atacar outros sites. - Como você pode impedir a infecção por malware?

As medidas de prevenção incluem a execução de um programa antivírus e um firewall, sendo cauteloso com anexos de e-mail e evitar sites desconhecidos. - O que o McAfee Malware Cleaner faz?

O limpador de malware da McAfee digitaliza um PC com Windows em busca de adware, spyware, Trojans e outras ameaças. Ele remove arquivos infectados, exclui entradas de registro modificadas e redefine os navegadores da web para suas configurações padrão. - Onde o limpador de malware mcAfee pode ser baixado?

O limpador de malware da McAfee pode ser baixado do site oficial da McAfee. - O limpador de malware da McAfee requer instalação?

Não, é uma ferramenta portátil que não requer instalação. - O que o limpador de malware da McAfee deixa intocado ao redefinir navegadores da web?

Ao redefinir os navegadores da web, o McAfee Malware Cleaner deixa biscoitos, senhas e detalhes de login de sites intocados. - Como o malware pode entrar em um sistema?

Malware pode inserir um sistema através de sites infectados, anexos de email e outros aplicativos e ferramentas online.

O limpador de malware da McAfee removerá o vírus no Windows PC

A corrupção de dados envolve atores de ameaças obtendo acesso a uma organização’S sistemas e adulteração com dados críticos. Em vez de criptografar arquivos, os atacantes manipulam ou excluem informações essenciais, tornando -as inutilizáveis até que o alvo pague o resgate. Essa abordagem pode ser mais prejudicial e mais difícil de recuperar do que os ataques tradicionais de ransomware.

McAfee removerá malware?

Se você não estiver’t um guru do computador e você não’M MENTAGEM PAGAM UM POUCE ATENS, você pode entrar em contato com um técnico de segurança através do site da McAfee que se conectará remotamente ao seu computador e dará uma limpeza profissional. Se você se sentir seguro em seus Techie Creds, poderá limpar seu próprio sistema usando um dos três ferramentas de remoção de vírus gratuitas-mas sem apoio-no site da McAfee. Mas se você é apenas um Joe médio, convém investir em algum software de remoção de malware comercial.

Programas

- A McAfee distribui três ferramentas de software não suportadas que visam e removem um conjunto específico de infecções. McAfee não garante que eles funcionem. A primeira ferramenta é chamada McAfee Labs Stinger. De acordo com a ferramenta’guia de vírus da lista s, ela pode detectar e remover quase 7.000 vírus do Windows. Parece muitas definições de vírus até você aprender que em 2012, o número de definições de vírus rastreadas por Symantec foi de 17.702.868. McAfee’A segunda ferramenta é chamada Mac Stinger, e foi projetada para remover variantes OSX/FlashFake. A terceira ferramenta, rootkitremover, remove a família de rootkits ZeroAccess e TDSS. Observe que essas ferramentas não dirão se você realmente encontrou e removeu todo o malware do seu sistema.

Descoberta

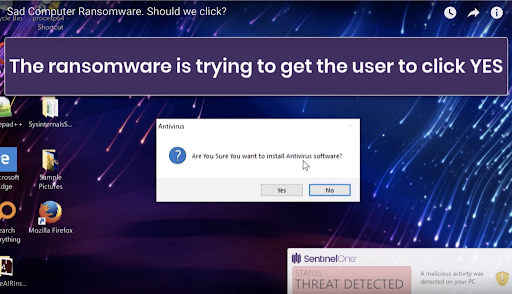

- Alegando você para a possibilidade de infecção é o trabalho do software antivírus. Esses produtos examinam programas de aparência suspeita, isolam-os e dizem isso. Depois que seu sistema estiver infectado, no entanto, o software antivírus não pode ajudá-lo. McAfee’S três ferramentas gratuitas podem ou não encontrar e remover sua infecção específica. Você pode nem ter certeza de que tem um vírus. Computadores infectados geralmente funcionam mais lentamente ou exibem mensagens de erro peculiar. Mas o alto uso de disco nem sempre é um sinal de infecção. Pode simplesmente significar que seu disco rígido está morrendo. Se ao usar a web, você se for redirecionado para sites que você não solicitou ou está sujeito a pop -ups alarmantes e incomuns, seu sistema pode realmente ter uma infecção por malware.

Malware

- O software de computador malicioso é um termo geral para software intrusivo ou hostil que é carregado em um sistema de computador sem o proprietário’é a permissão informada. Malware pode revelar suas informações pessoais e informações de cartão de crédito a criminosos. Pode ser usado para causar danos sistêmicos em grupos de computadores e atacar outros sites. Uma visão estrita do malware inclui os anúncios e cookies às vezes incluídos no software livre. Nem todo mundo concorda, no entanto, que o adware pode ser considerado indesejado ou não consensual. A questão final deve ser se o seu computador apresenta ou não um ambiente seguro.

Prevenção

- Quando o seu sistema estiver livre de vírus, mantenha -o assim. Nunca abra nenhum apego de pessoas que você não’eu sei. De fato, nunca abra nenhum anexo se você não tiver certeza do que o anexo contém. Sempre execute um programa antivírus e um firewall. É mais fácil evitar problemas do sistema do que se recuperar.

O limpador de malware da McAfee removerá o vírus no Windows PC

Se você suspeitar que seu PC foi infectado por software malicioso ou um vírus, Limpador de malware da McAfee irá removê -lo do seu PC do Windows. O McAfee Malware Cleaner (MMC) é uma ferramenta de remoção de malware gratuita da McAfee que digitaliza um PC do Windows em busca de adware, spyware, trojans e outras ameaças e o mantém livre de malware prevalente.

Todos os PCs do Windows são vulneráveis a ataques de malware. O malware pode entrar em um sistema através de sites infectados, anexos de email e outros aplicativos e ferramentas on -line, para expor dados financeiros e outras informações confidenciais a cibercriminosos que o usam para obter ganhos pessoais. Nesta postagem, mostraremos como usar o McAfee Malware Cleaner para remover malware de um Windows 11/10 pc.

O limpador de malware da McAfee removerá o vírus no Windows PC

O limpador de malware da McAfee é um software simples e fácil de usar. Ele remove arquivos infectados do seu PC, exclui as entradas do registro que foram modificadas pelo malware e redefine os navegadores da Web (Microsft Edge e Google Chrome) para suas configurações padrão para evitar roubo de identidade. Ao redefinir os navegadores, o MMC deixa seus cookies, senhas e detalhes de login do site intocados.

Baixar limpador de malware mcAfee

O limpador de malware da McAfee pode ser baixado gratuitamente do McAfee’s site oficial ou clicando neste link.

Depois que o download terminar, clique duas vezes no Mcafee_malware_cleaner.exe arquivo para iniciar o software. Clique ‘Sim’ no prompt de controle da conta de usuário que aparece.

Como o MMC é portátil, você não’preciso instalá -lo e você também pode colocá -lo em qualquer lugar do seu sistema para acesso rápido.

- Antes de lançar o software, economize todo o trabalho que você pode estar fazendo em seus navegadores. McAfee fechará automaticamente seus navegadores (sem nenhum aviso) para corrigir problemas específicos do navegador.

- MMC não’t Suporte a atualizações automáticas no momento. Portanto, você precisa baixar uma nova cópia da ferramenta, se desejar usá -la com frequência, para garantir que ela sempre detecte as ameaças mais recentes.

Run McAfee Malware Cleaner

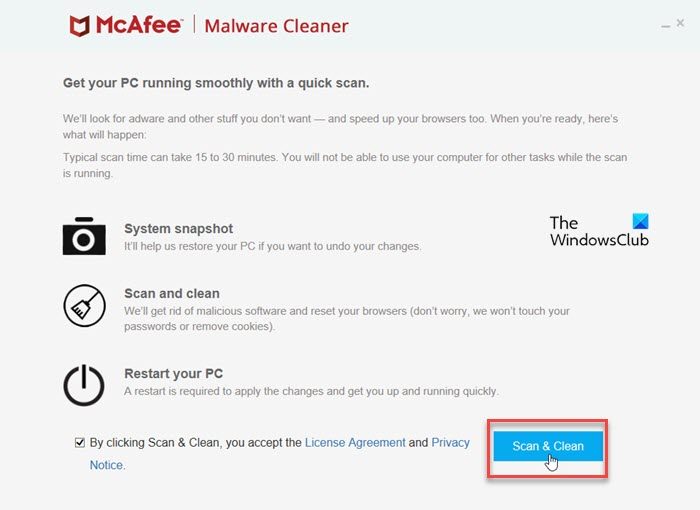

A tela inicial do MMC mostra as ações que o software tomará durante a varredura. No começo, é preciso um ‘Instantâneo do sistema’, que é basicamente a criação de um ponto de restauração para desfazer mudanças feitas pelo MMC. Depois digitaliza e limpa o PC e finalmente aplica as alterações durante uma reinicialização.

Para executar o limpador de malware da McAfee, selecione a caixa de seleção para obter os termos de contrato e aviso de privacidade e clique em Digitalizar e limpar botão.

Ser paciente enquanto a varredura estiver em andamento, pois pode Tire cerca de 15 a 30 minutos completar. Durante a varredura, seus navegadores fecharão abruptamente e você pode não ser capaz de ver sua área de trabalho. No entanto, você pode mudar para outros aplicativos abertos e continuar trabalhando neles.

Em qualquer momento no tempo entre a varredura, se desejar detê -lo, clique no Pare de digitalizar link.

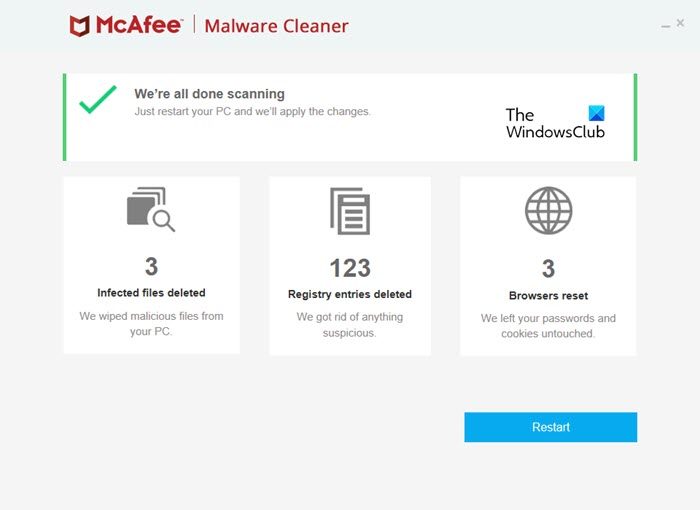

- O número de arquivos infectados excluídos

- O número de entradas de registro excluídas e

- O número de redefre redefinir

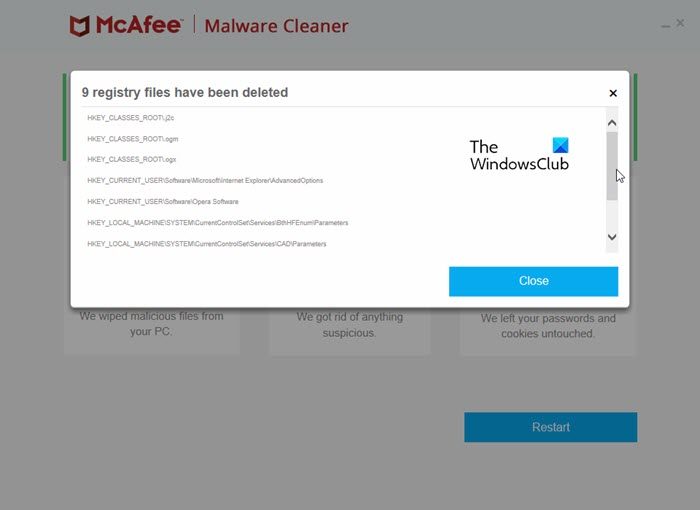

Para visualizar detalhes dessas ações, você pode clicar no respectivo ícone na tela de resumo. Por exemplo, para ver quais entradas de registro foram excluídas pelo MMC, você pode clicar no segundo ícone na tela.

Reinicie seu PC

Para terminar de aplicar as alterações que o MMC fez no seu sistema, você precisa clicar no Reiniciar botão. Mas antes de fazer isso, verifique se você’salvou todos os arquivos ou projetos que você’Fiquei aberto no PC.

Seu sistema levará um momento para reiniciar. E então, a tela McAfee aparecerá. A tela mostra 2 botões desta vez. O Desfazer mudanças O botão o levará de volta ao estado quando seu PC não foi digitalizado por MMC. O Feito Botão sairá do aplicativo McAfee Malware Cleaner. Se você deseja desfazer mudanças, o MMC pode levar até uma hora para terminar todo o processo.

Que’é tudo sobre limpador de malware mcAfee. Espero que você ache isso útil.

McAfee é bom para malware?

McAfee é uma das conhecidas marcas de software antivírus usadas em todo o mundo. Seus produtos premium são capazes de detectar malware em tempo real. No entanto, também oferece uma ferramenta dedicada de remoção de malware gratuitamente. Também conhecido como McAfee Malware Cleaner, a ferramenta ajuda a detectar e consertar malware, adware, spyware, vírus e outras ameaças em um PC com Windows.

Ler: McAfee Techcheck Scanns para problemas de PC gratuitamente

Como faço para ver meu computador para malware?

Quando um PC do Windows é infectado com malware, ele diminui de repente, falha ou mostra mensagens de erro repetidas. Procure sinais como anúncios que aparecem em todos os lugares, URLs desconhecidos na barra de endereço do seu navegador, barra de ferramentas ou ícones desconhecidos do navegador, extensões que você não fez’T Instale intencionalmente, postagens falsas de mídia social ou DMS, incapacidade de remover software, etc.

McAfee remove ransomware?

Gerenciamento

Verifique os logs de eventos

![]()

Clique nos logs de eventos para visualizar resultados de varredura de removedor de malware. Quando o malware é detectado, o sistema rotulará o log como “ aviso” e mostre quais arquivos foram removidos.

Atualizações regulares

Receba atualizações regulares de definição de malware baseado em nuvem

Criptografar ransomware e malware estão sendo constantemente aprimorados e modificados, tornando -os difíceis de lutar contra. O removedor de malware baixa automaticamente as mais recentes definições de malware e, quando associado à varredura automática, permite que você se beneficie da proteção de dados contínuos.

Compartilhar resultados de varredura

Ajudar a fortalecer todos’s Segurança de dados

Envie os resultados da verificação de removedor de malware para QNAP para nos ajudar a acelerar as atualizações de definição de malware e aprimorar a proteção de dados do NAS.

Abordagem multifacetada

Ferramentas abrangentes de proteção de dados

O QNAP fornece uma variedade de ferramentas de proteção de dados, incluindo sugestões de configuração de dispositivos, firewalls, software antivírus e conexões VPN seguras, permitindo que você alcance a proteção de dados completa de vários aspectos.

![]()

Conselheiro de Segurança

Verificações para fraquezas e oferece recomendações para proteger seus dados contra vários vetores de ataque. Ele também integra o software antivírus e anti-malware para garantir uma proteção completa do seu QNAP NAS.

Saiba mais: Conselheiro de Segurança

Qufirewall

Suporta IPv6 e Geoip, permitindo que você configure seu firewall para permitir/negar pacotes específicos e endereços IP de determinados países para proteger dados e segurança de serviços.

Saiba mais: Qufirewall

McAfee Antivirus

Com o McAfee Antivirus, você pode iniciar ou agendar verificações para ameaças de vírus, quarentena arquivos maliciosos, impedir que os vírus se espalhem pelo compartilhamento de arquivos e recebam as últimas definições de vírus para combater as ameaças de vírus emergentes.

Saiba mais: McAfee Antivirus

Quwan msh vpn

O Quwan SD-WAN suporta IPSEC VPN, permitindo que as plataformas QNAP NAS e VMware Hypervisor.

Saiba mais: Quwan SD-Wan

Qvpn

Estabeleça uma conexão VPN com um NAS remoto e acesse seu conteúdo/serviços de computadores e telefones celulares. Você também pode usar o NAS como um servidor VPN através do QVPN.

O que é ransomware?

Os ataques de ransomware tornaram -se uma ameaça cada vez mais imponente às organizações com implicações que alcançam além da segurança da informação à governança, operações, finanças, relações públicas e mais públicas e mais.

O aumento da popularidade desses ataques e seu potencial de danos, desde os desligamentos escolares até a infraestrutura crítica e as interrupções comprometidas na prestação de serviços de saúde, provocou conversas mais amplas sobre o combate a essa ameaça difundida globalmente.

Para as organizações que desejam se proteger contra o ransomware, é útil entender o que é, como e por que o ransomware está evoluindo e o que as organizações podem levar para impedir. Tomar medidas proativas contra ataques de ransomware ajuda as empresas a proteger seus dados valiosos e garantir a continuidade de suas operações.

O que é ransomware?

Ransomware é um software malicioso (malware) que aproveita a criptografia de dados para extorquir organizações para resgates substanciais. Uma vez pago, os invasores de ransomware teoricamente restauram o acesso ou os dados afetados não criptografados usando uma chave de descriptografia.

Os ataques de ransomware geralmente começam com uma tática de engenharia social, como e -mails de phishing ou ataques de furo, que levam os usuários a baixar o malware. Os atacantes podem então exigir pagamento em criptomoeda, pagamentos com cartão de crédito ou transferências de arame.

Na maioria dos ataques de ransomware, a criptografia restringe o acesso a multas, sistemas e aplicativos críticos. Recusar ou não pagar o valor exigido pode resultar em bloquear permanentemente esses ativos ou vazar dados valiosos para sites de envergonhamento público e mercados sombrios.

Hoje, os ataques de ransomware são as ameaças cibernéticas mais financeiras e informais que são prejudiciais a empresas e agências. Dados recentes sobre ransomware do Bureau Federal de Investigação dos Estados Unidos’S Centro de queixa de crimes na Internet (IC3) estimou que perdas combinadas de ataques de ransomware relatados ao IC3 totalizaram US $ 30 bilhões em 2020 sozinho. Em 2021, as demandas de ransomware nos Estados Unidos e no Canadá triplicaram de US $ 450.000 para US $ 1.2 milhões em média. Esses números continuam a subir à medida que os ataques de ransomware crescem em sofisticação e escala.

Como funciona o ransomware?

Para os cibercriminosos, criar e distribuir ransomware não é complicado. As funções de criptografia necessárias para o ransomware existem nativamente em Windows e máquinas baseadas em UNIX, como MacOS e Linus. Os invasores também podem usar projetos de código aberto ou comprar malware fora de prateleira da Ransomware-como um serviço (RAAS) como Smaug Raas e Shifr Raas. Esses portais estão se tornando mais difundidos e facilmente acessíveis a hackers menos sofisticados.

Uma vez que os atacantes têm seu ransomware, eles só precisam decidir como distribuí -lo. Os vetores comuns de infecção incluem táticas de engenharia social como e -mails de phishing ou arquivos maliciosos baixados de sites. Os atacantes também podem entregar malware por meio de instaladores de software falso ou por scripts em sites maliciosamente criados.

Uma vez que uma vítima autorizou o arquivo malicioso, o processo de criptografia acontece em silêncio em segundo plano e a vítima pode não perceber que eles’Re infectado por algum tempo. Alguns ransomware podem adiar o processo de criptografia, criando uma janela de oportunidade para os criminosos cobrirem seus trilhos e dificultando mais para os pesquisadores de segurança rastrear o ataque.

No entanto, nem todo ransomware requer interação do usuário. Por exemplo, o Ransomware Samsam que surgiu em 2016 direcionou senhas fracas em dispositivos conectados, e algumas cepas de ransomware podem explorar vulnerabilidades de dia zero para se executar sem qualquer interação do usuário.

Além disso, uma vulnerabilidade popular do Oracle WebLogic Server permitiu que os invasores enviassem ransomware diretamente para computadores e o executasse sem interação do usuário. A frequência e a escala de tais ataques continuam aumentando, com algumas estimativas de que o custo dos ataques de ransomware poderia atingir US $ 265 bilhões até 2031.

A curta evolução do ransomware

Ransomware começou como um método de extorsão simples direcionado a usuários individuais, mas desde então se transformou em uma operação corporativa complexa. Os cibercriminosos mudaram seu foco para ataques em larga escala contra empresas e organizações, utilizando táticas avançadas, como explorações de dia zero, plataformas de ransomware-como serviço (RAAS) e programas de afiliados. A próxima etapa da evolução do ransomware envolveu roubo de dados e ameaças de liberação ou venda, tornando a extorsão ainda mais eficaz. Alguns estados-nação até adotaram ransomware para financiar seus governos e conduzir espionagem.

Ransomware no Windows

Ransomware tem sido historicamente predominantemente baseado no Windows, com invasores direcionados ao sistema operacional’S mecanismo de backup interno, cópias de sombra de volume (VSS). Esse foco no Windows se deve principalmente ao seu uso generalizado e à fácil exploração de suas vulnerabilidades.

Ransomware no Linux

À medida que a computação em nuvem se expande, os grupos de ransomware têm cada vez mais direcionados a dispositivos Linux. Exemplos recentes de ransomware-alvo do Linux incluem CL0P e Icefire, ambos, ambos foram amplamente pesquisados por Sentinellabs. Embora esses ataques aos sistemas Linux estejam em ascensão, eles ainda representam uma proporção menor de incidentes de ransomware do que o Windows.

Ransomware no macOS

Enquanto o MacOS está ganhando popularidade, os ataques de ransomware na plataforma são relativamente raros. Em vez disso, os cibercriminosos direcionados a MacOS normalmente se concentram em roubar informações e obter acesso não autorizado. Uma exceção notável a essa tendência é o Ransomware do Evilquest, que combinou ransomware, spyware e roubo de dados em um único ataque. No entanto, esse tipo de malware ainda não é uma questão generalizada no macOS.

Ransomware na nuvem

A mudança para a computação em nuvem trouxe novos desafios em ataques de ransomware. Muitas campanhas de ransomware baseadas em Linux podem potencialmente direcionar instâncias em nuvem, mas a natureza das cargas de trabalho em nuvem geralmente as torna alvos menos atraentes para os cibercriminosos. Em vez disso, os atacantes se voltaram para outros métodos para explorar ambientes em nuvem, como alavancar as poderosas APIs fornecidas pelos serviços em nuvem.

Como o ransomware mudou

Uma das mudanças mais significativas no ransomware é o surgimento de novas táticas em extorsão cibernética, incluindo extorsão dupla e tripla, além do ransomware tradicional. Essas táticas incluem corrupção de dados, ataques de negação de serviço distribuídos (DDoS) e até ameaças físicas.

A corrupção de dados envolve atores de ameaças obtendo acesso a uma organização’S sistemas e adulteração com dados críticos. Em vez de criptografar arquivos, os atacantes manipulam ou excluem informações essenciais, tornando -as inutilizáveis até que o alvo pague o resgate. Essa abordagem pode ser mais prejudicial e mais difícil de recuperar do que os ataques tradicionais de ransomware.

Outra mudança significativa é o direcionamento de cadeias de suprimentos e provedores de serviços em nuvem. Esses ataques têm como objetivo infectar várias organizações, comprometendo um único provedor. Essa abordagem levou a ataques em larga escala que podem afetar várias empresas e resultar em perdas financeiras significativas.

No geral, a evolução das táticas de ransomware e extorsão cibernética tornou desafiador para as organizações se proteger. Como resultado, as empresas devem implementar medidas robustas de segurança cibernética e ter planos de contingência para responder aos ataques.

O que é ransomware-como um serviço (RAAS)?

Ransomware como serviço (RAAS) tornou-se um modelo de negócios popular para os cibercriminosos lançarem ataques de ransomware sem experiência técnica. Em um modelo RAAS, os desenvolvedores de ransomware vendem variantes totalmente formadas a compradores não técnicos a uma taxa fixa ou uma porcentagem de lucros. Transações ocorrem na teia escura com pouco ou nenhum risco para os compradores.

Os desenvolvedores que usam o modelo RAAS se beneficiam de evitar o risco de infectar metas e obter maior eficiência e lucratividade através da divisão de trabalho e arte entre diferentes conjuntos de habilidades. Este modelo ganhou popularidade constantemente nos últimos anos devido ao sucesso generalizado dos ataques de ransomware e à disponibilidade de kits Raas de alta qualidade.

Embora o Raas não seja um novo modelo de entrega, sua demanda aumentou devido ao baixo custo inicial em relação a um possível retorno. Raas permitiu que criminosos com diferentes níveis de especialização combinassem seus esforços, tornando os ataques mais eficientes e lucrativos. A ascensão de Raas também contribuiu para a crescente escala de ataques de ransomware e aumentou a ameaça potencial para empresas de todos os tamanhos.

Exemplos recentes de ataque de ransomware

Os ataques de ransomware continuam ameaçando os negócios em todo o mundo, com os atacantes evoluindo continuamente suas táticas para maximizar seu impacto. Houve vários ataques de ransomware de alto perfil nos últimos anos que causaram danos e interrupções significativos. Exemplos particularmente relevantes e educacionais de ataques recentes de ransomware incluem:

- Oleoduto colonial: Em maio de 2021, houve um ataque de ransomware ao oleoduto colonial, um dos maiores pipelines de combustível nos Estados Unidos. O ataque causou interrupções significativas ao suprimento de combustível na costa leste, levando à compra de pânico e escassez de combustível. A gangue de ransomware de Darkside assumiu a responsabilidade pelo ataque e a empresa pagou US $ 4.4 milhões para recuperar o acesso aos seus sistemas.

- Merseyrail: Também em maio de 2021, um ataque de ransomware direcionado ao operador ferroviário do Reino Unido Merseyrail causou interrupções significativas de serviço. Os atacantes, que se acredita serem o grupo Blackmatter, exigiram um resgate de US $ 10 milhões em troca de uma chave de descriptografia. O ataque levou ao cancelamento de centenas de trens e afetou milhares de passageiros.

- Kaseya: Em julho de 2021, um ataque de ransomware direcionado ao provedor de software Kaseya afetou mais de 1.000 empresas. Os atacantes, que se acredita serem o grupo de língua russa, exploraram uma vulnerabilidade em Kaseya’software S VSA para distribuir ransomware para seus clientes. Os atacantes exigiram um resgate de US $ 70 milhões para uma chave de descriptografia universal.

- Governo da Costa Rica: Em abril de 2022, a Costa Rica declarou uma emergência nacional depois que várias instituições governamentais sofreram ataques de ransomware. O grupo de ransomware russo Conti assumiu a responsabilidade pelo ataque e criptografou centenas de gigabytes de informações sensíveis. A Costa Rica acabou se recusando a pagar o resgate, e os atacantes divulgaram 50% dos dados criptografados ao público.

- Optus: Em setembro de 2022, a Australian Telecommunications Company Optus sofreu um ataque de ransomware que criptografou 11.2 milhões de clientes’ dados, incluindo informações altamente sensíveis, como endereços, detalhes do passaporte e datas de nascimento. Um ator de ameaça solitária acabou assumindo a responsabilidade pelo ataque, publicou 10.000 entradas de dados roubadas on -line e ameaçou liberar mais se a empresa não pagasse o resgate de US $ 1 milhão. No entanto, o invasor rescindiu o resgate logo depois e excluiu os dados roubados.

- Correio Real: Em janeiro de 2023, a Royal Mail teria detectado um ataque de ransomware, contratado para fora dos especialistas forenses para ajudar na investigação e relatou o incidente às agências de segurança do Reino Unido. Em fevereiro de 2023, a operação de ransomware de Lockbit reivindicou a responsabilidade pelo ataque de ransomware e afirmou que forneceria apenas um descripto e excluiria dados roubados depois que a empresa pagaria o resgate.

- TALLAHASSEE Memorial Healthcare: Em fevereiro de 2023, o Tallahassee Memorial Healthcare levou seus sistemas de TI offline e suspenderam procedimentos não emergenciais após um suspeito de ataque de ransomware. Enquanto o FBI confirmou que está trabalhando com o hospital para avaliar a situação, a fonte do ataque ainda é desconhecida.

Como o ransomware se espalha

Entender como os spreads de ransomware são cruciais para as empresas tomarem as medidas necessárias para proteger suas redes, dispositivos e dados de possíveis ataques.

1. Phishing e engenharia social

Os ataques de ransomware podem ser espalhados por táticas de phishing e engenharia social. Os cibercriminosos usam métodos sofisticados para enganar as vítimas a baixar anexos maliciosos ou clicar em links que levam a infecções por malware.

E -mails de phishing, projetados para parecer correspondência legítima de fontes confiáveis, atrair destinatários desavisados para clicar em um link ou baixar um acessório malicioso. Esses e -mails podem parecer de um banco, um parceiro de negócios ou uma agência governamental e geralmente usam táticas de engenharia social para criar um senso de urgência ou medo, levando a vítima a agir rapidamente.

Além de phishing, ataques de engenharia social também podem espalhar ransomware. Os ataques de engenharia social podem assumir muitas formas, como telefonemas ou mensagens instantâneas, e geralmente envolvem manipular a vítima para desistir de informações confidenciais ou baixar malware. Esses ataques exploram as fraquezas humanas e geralmente envolvem a personalidade de alguém com autoridade ou experiência, como um administrador de TI ou um fornecedor de software.

As empresas podem educar seus funcionários a reconhecer e evitar ataques de phishing e engenharia social. A implementação de medidas de segurança, como autenticação de vários fatores, filtros de spam e atualizações regulares de software também podem ajudar a prevenir infecções por ransomware.

2. Sites e drive-bys comprometidos

Ransomware também pode se espalhar por sites comprometidos e drive-bys. Esses ataques ocorrem quando os atacantes aproveitam as vulnerabilidades no código do site ou anunciam links maliciosos para usuários desavisados. Os ataques drive-by usam esta técnica para baixar e instalar automaticamente o malware em um usuário’s computador, muitas vezes sem o seu conhecimento ou consentimento.

O processo começa com os atacantes comprometendo um site ou criando um falso que parece legítimo. Eles então injetam código malicioso no site, que pode infectar qualquer visitante que clique no link ou aterrisse na página. Em alguns casos, os invasores também podem usar técnicas de otimização de mecanismos de pesquisa (SEO) para aumentar a probabilidade de um usuário encontrar o site malicioso.

Depois que um usuário visita o site, os downloads maliciosos de código e executa a carga útil do ransomware em seu dispositivo. Muitas vezes, isso é feito sem o usuário’s conhecimento, dificultando a detecção da infecção até que ela’é tarde demais. Além de se espalhar por sites comprometidos, os invasores também podem entregar ransomware por meio de downloads drive-by, que ocorrem quando um usuário visita um site e o código malicioso é baixado e sem saber, instalado em seu dispositivo.

As empresas podem atualizar todos os softwares e sistemas com os patches mais recentes e treinar usuários para reconhecer e evitar links e downloads suspeitos para proteger contra ransomware espalhados por sites comprometidos e drive-bys.

3. Malvertising

Malvertising, ou publicidade maliciosa, é uma técnica em que os cibercriminosos injetam malware em anúncios on -line legítimos. Quando os usuários clicam em um anúncio malicioso, ele os redireciona para um site que baixa e instala o ransomware em seu computador. As campanhas Malvertising geralmente têm como alvo sites de alto tráfego e usam técnicas sofisticadas para fugir da detecção e infectar o maior número possível de usuários.

Um método padrão é “Brilho de rega” Ataques, onde os hackers comprometem um site legítimo que o público -alvo provavelmente visitará. Depois que o site é comprometido, os atacantes injetam código malicioso nos anúncios exibidos, que podem infectar usuários que clicam neles.

Outro método usado no malvertismo é usar “Downloads drive-by.” Nesta técnica, os invasores usam uma rede de anúncios comprometida para fornecer anúncios maliciosos para sites legítimos. Quando os usuários visitam o site, o anúncio baixa e instala automaticamente o ransomware em seu computador sem o seu conhecimento ou consentimento.

Malvertising é uma maneira altamente eficaz para os cibercriminosos espalhar ransomware, pois se baseia em usuários inocentes clicando em anúncios aparentemente legítimos. As empresas podem se proteger implementando bloqueadores de anúncios, mantendo seu software antivírus atualizado e educando os funcionários sobre os riscos de clicar em links e anúncios desconhecidos.

4. Kits de malware

Os kits de malware são ferramentas, scripts e outros componentes embalados para criar malware personalizado. Esses kits podem ser adquiridos na Web Dark e geralmente são fáceis de usar, permitindo que os cibercriminosos com habilidades técnicas limitadas desenvolvam e distribuam malware, incluindo ransomware.

Os invasores geralmente usam kits de malware em combinação com táticas de engenharia social para induzir os usuários a clicar em um link malicioso ou abrir um apego malicioso. Depois que um usuário baixou inadvertidamente o malware, ele pode se espalhar rapidamente por todo o sistema e potencialmente infectar outras máquinas na mesma rede.

Os kits de malware geralmente incluem técnicas de ofuscação interna para evitar a detecção por software antivírus e também podem vir com instruções sobre como fugir de medidas de segurança, como firewalls e sistemas de detecção de intrusões. Esses kits estão em constante evolução, com novas versões sendo lançadas regularmente com recursos atualizados e recursos de Stealth aprimorados.

5. Downloads de arquivo e aplicativos infectados

Os atacantes podem incorporar código malicioso em arquivos e aplicativos aparentemente legítimos, enganando os usuários a baixar e instalá -los. Um invasor pode distribuir uma versão infectada de um software ou ferramenta popular que parece legítimo, mas quando baixado e instalado, ele executa o ransomware.

Os invasores geralmente usam táticas de engenharia social para convencer os usuários a baixar e instalar arquivos ou aplicativos infectados. Este método pode incluir disfarçar os arquivos ou aplicativos como atualizações necessárias, patches de segurança ou até downloads atraentes de software ou mídia.

Em alguns casos, os invasores também podem usar plataformas de compartilhamento de arquivos ou redes ponto a ponto (P2P) para distribuir arquivos ou aplicativos infectados. Usuários baixando arquivos ou aplicativos dessas plataformas podem, sem saber, baixar ransomware e infectar seus sistemas.

As empresas podem implementar fortes medidas de segurança para proteger contra downloads de arquivos e aplicativos infectados, como usar fontes de download de software de reporta. As empresas também podem usar o software antivírus e anti-malware para digitalizar e identificar ameaças em potencial antes de infectar sistemas.

6. Mensagens e mídias sociais

Este método geralmente envolve cibercriminosos explorando usuários’ Confiança e curiosidade em seduzi -los a clicar em links maliciosos ou baixar arquivos infectados. Esses ataques podem vir como uma mensagem direta de um contato ou uma conta falsa que parece legítima.

Em alguns casos, os invasores disfarçam ransomware como um link ou anexo de arquivo inofensivo, como uma foto ou um vídeo, que parece vir de um amigo ou colega. O ransomware pode ser disfarçado de gráficos vetoriais escaláveis (SVG) que, quando abertos, baixam um arquivo que ignora os filtros de extensão tradicional. Como o SVG é baseado no XML, os cibercriminosos são capazes de incorporar qualquer tipo de conteúdo que eles. Depois de acessado, o arquivo de imagem infectado direciona as vítimas para um site aparentemente legítimo. Após o carregamento, a vítima é solicitada a aceitar uma instalação, que se concluída distribui a carga útil e passa para a vítima’s contatos para continuar o impacto.

Os atacantes também podem usar plataformas de mídia social para espalhar ransomware por meio de golpes de phishing. Por exemplo, um usuário pode receber uma mensagem que pretende ser de uma marca ou organização conhecida, pedindo que eles cliquem em um link ou baixe um anexo. O link ou anexo pode conter ransomware, que pode infectar o usuário’dispositivo s e se espalhe por toda a rede.

As empresas podem educar seus funcionários sobre os riscos e fornecer treinamento para identificar e evitar links e anexos maliciosos para evitar ser vítima de ransomware espalhado por meio de mensagens e mídias sociais. Manter o software de segurança atualizado e fazer backup regularmente de dados críticos também é útil.

7. Força bruta através do RDP

Em um ataque de força bruta, os atores de ameaças tentam muitas combinações de senha até descobrirem a certa. Os invasores costumam usar esse método para segmentar pontos de extremidade do Protocolo de Desktop Remote (RDP), normalmente encontrados em servidores ou estações de trabalho e usados pelos funcionários para se conectar a uma rede corporativa remotamente.

O invasor deve primeiro identificar o alvo’s endpoint rdp para lançar um ataque de força bruta. Eles então usam software automatizado para experimentar diferentes combinações de senha até encontrar a correta, dando -lhes acesso ao alvo’s rede.

Um ataque de força bruta pode ser bem -sucedido se o alvo usar senhas fracas, como “Senha123” ou “Admin123.” As empresas podem aplicar políticas fortes de senha, como exigir senhas complexas com uma mistura de letras, números e símbolos em minúsculas e minúsculas e implementação de autenticação multi-fator para mitigar o risco de um ataque de força bruta.

Isto’Vale a pena notar que algumas variantes de ransomware são explicitamente projetadas para explorar as vulnerabilidades do RDP e podem se espalhar rapidamente depois de obter acesso a uma rede. As empresas podem manter seus terminais RDP seguros e atualizados com os mais recentes patches de segurança para evitar ataques de força bruta.

8. Ransomware de plataforma cruzada

O Ransomware de plataforma cruzada é malware capaz de infectar vários sistemas operacionais, como Windows, MacOS e Linux. Depois que o ransomware infectar um dispositivo, ele pode se mover lateralmente pela rede para outros dispositivos conectados, criptografando arquivos à medida que avança. Ele pode se espalhar por vários dispositivos, independentemente do tipo de dispositivo ou sistema operacional que eles estão executando.

Para evitar ataques de ransomware entre plataformas, as empresas podem garantir que todos os dispositivos e sistemas operacionais sejam atualizados e tenham os mais recentes patches de segurança. As empresas também podem realizar backups regulares de dados essenciais e armazenar com segurança backups para fora do local, para que possam recuperar dados sem pagar um resgate no caso de um ataque.

As empresas podem implementar políticas de autenticação multifator. As campanhas regulares de treinamento e conscientização dos funcionários também podem ajudar a impedir que os funcionários baixem inadvertidamente malware e a ser vítima de golpes de phishing que podem levar a infecções por ransomware de plataforma cruzada.

Proteção de ransomware

A proteção contra ransomware envolve vários métodos e técnicas para prevenir, detectar e mitigar os efeitos dos ataques de ransomware. As medidas incluem backups regulares, segmentação de rede, software de proteção de terminais, educação dos funcionários e planos de resposta a incidentes.

Uma estratégia abrangente de proteção contra ransomware é crucial para minimizar o risco de ser vítima de um ataque de ransomware. Os ataques podem resultar em tempo de inatividade dispendioso, perda de produtividade e roubo ou compromisso de informações sensíveis. Também pode danificar uma organização’reputação e levar à perda de confiança do cliente.

Proteger vetores de ataque de ransomware comuns

Ao entender os diferentes métodos de transmissão, as organizações podem preparar melhor suas defesas e implementar as medidas de segurança apropriadas para prevenir ou mitigar ataques de ransomware.

Sem uma compreensão clara do ransomware e como se espalha, as vulnerabilidades críticas do sistema podem passar despercebidas. As empresas também podem não conseguir detectar e responder de maneira eficaz, permitindo que o malware causasse danos significativos às suas operações, reputação e finanças.

As empresas devem proteger vetores de ataque comuns porque o ransomware pode se espalhar de maneira rápida e silenciosa, muitas vezes evitando a detecção até que já tenha causado danos significativos. Ao proteger os vetores de ataque comuns, as empresas podem dificultar muito o Ransomware ganhar uma posição em seus sistemas em primeiro lugar.

Proteção do terminal

A proteção de endpoint é um componente crítico para as organizações proteger contra ataques cibernéticos. A proteção do endpoint se concentra em proteger pontos de extremidade, como desktops, laptops, dispositivos móveis e servidores, que podem acessar uma organização’s rede. Esses pontos de extremidade geralmente são o ponto de entrada para os cibercriminosos lançarem ataques de ransomware.

O software de proteção de terminais utiliza várias tecnologias, como antivírus, anti-malware, firewalls e sistemas de detecção de intrusões, para prevenir, detectar e responder a ameaças cibernéticas. A proteção do endpoint pode bloquear ou isolar arquivos maliciosos e impedir que eles executem no terminal.

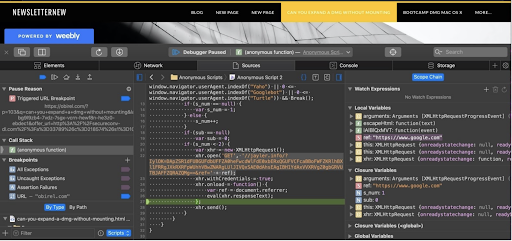

Soluções modernas de detecção e resposta (XDR) monitoram os processos locais em tempo real e analisam seus comportamentos em detalhes, possibilitando identificar código malicioso com especificidade muito alta e tomar etapas imediatas de mitigação. Uma solução XDR avançada, como a plataforma SentineLone Singularity, leva esse passo adiante, alavancando os modelos estáticos e comportamentais de IA – informados pela inteligência em andamento das ameaças em campanhas modernas de ransomware – para identificar atividades e padrões anormais que podem ser indicativos de ransomware’presença s.

A partir daí, uma solução XDR avançada pode neutralizar a ameaça de ransomware, excluindo o código’s Fonte, matando todos os processos relevantes, em quarentena arquivos suspeitos ou desconectando completamente o endpoint aflito da rede, dependendo das circunstâncias e das políticas organizacionais.

Garantias de ransomware

As garantias de ransomware são apólices de seguro que oferecem compensação financeira no caso de um ataque de ransomware. Isso pode ajudar a mitigar os custos associados ao tempo de inatividade, dados perdidos e outros danos

As garantias de ransomware podem fornecer tranquilidade em relação ao potencial impacto financeiro de um ataque de ransomware. Eles também podem ajudar a incentivar as empresas a investir em medidas sólidas de segurança cibernética, uma vez que muitas garantias exigem que protocolos de segurança específicos estejam em vigor para serem elegíveis para compensação.

Essas garantias também podem ajudar a mudar parte do risco associado aos ataques de ransomware do negócio para o provedor de garantia. Isso pode ser especialmente benéfico para pequenas e médias empresas que podem precisar de mais recursos para se recuperar de um ataque de ransomware por conta própria. Ainda assim’é sempre importante considerar os termos e condições de qualquer garantia antes de comprar e garantir que ela se alinhe com as necessidades e riscos específicos da organização.

Backups de dados

Os backups de dados fornecem uma maneira eficaz de mitigar os riscos associados a ataques de ransomware. Ao fazer backup regularmente de arquivos e sistemas importantes, as empresas podem restaurar seus dados em um estado de pré-ataque no caso de um ataque. Os backups podem minimizar o tempo de inatividade, reduzir o ataque’impacto nas operações comerciais e garantir que os dados críticos não sejam perdidos permanentemente.

As empresas devem implementar uma estratégia abrangente de backup de dados que inclua backups regulares, armazenamento seguro e procedimentos de recuperação testados. É essencial garantir que os backups sejam armazenados fora do local e em locais seguros para impedir que sejam impactados pelo ataque de ransomware.

Além disso, as empresas devem garantir que seus sistemas de backup de dados estejam atualizados e incluam todos os dados críticos. As organizações podem testar backups de dados regularmente para garantir que estão funcionando corretamente e podem ser restaurados de maneira rápida e eficiente durante um ataque.

Educação e Treinamento

Como os atacantes de ransomware geralmente usam técnicas de engenharia social para enganar os funcionários, o treinamento abrangente sobre como identificar e evitar esses tipos de ataques pode ajudar a evitar a propagação de ransomware. Sessões regulares de treinamento e ataques de phishing simulados podem ajudar a reforçar a importância de permanecer vigilante contra ataques de ransomware.

Detecção e remoção de ransomware

Infelizmente, pagar o resgate nem sempre resulta no retorno seguro dos dados e pode incentivar outros ataques. Detecção e remoção de ransomware é um aspecto essencial da segurança cibernética de que as empresas não podem se dar ao luxo de ignorar. A remoção eficaz é uma etapa crítica que permite a rápida recuperação e ajuda as empresas a retornar ao normal e continuar suas operações, independentemente da escala ou profundidade do ataque’s Fallout.

Isolar e desconectar a infecção

Ransomware se espalha de maneira rápida e eficiente por meio de uma rede, o que significa que ela pode se mover rapidamente para os outros quando infectar um sistema. Ao isolar e desconectar o sistema infectado, as empresas podem impedir que o ransomware se espalhe para outras partes da rede, limite os danos causados pelo ataque e reduza o número de sistemas que precisam ser limpos e restaurados.

Isolar e desconectar o sistema infectado também permite que as empresas analisem o ransomware para obter informações sobre o malware’S Comportamento, determine a extensão da infecção e desenvolva estratégias mais eficazes para removê -la.

Identifique e relate o ransomware

Identificar o tipo de ransomware específico pode ajudar as empresas a determinar o melhor curso de ação para removê -lo. Relatar o ransomware a autoridades relevantes, como organizações policiais ou do setor, pode ajudar a prevenir ataques futuros. Essas organizações podem usar as informações fornecidas para investigar a fonte do ataque e tomar medidas para impedir que ataques semelhantes aconteçam com outros negócios.

Relatar o ransomware também pode ajudar as empresas a permanecer em conformidade com regulamentos que exigem que as empresas relatem violações de dados ou ataques cibernéticos.

Restaure suas costas

Restaurar backups é crucial para as empresas recuperarem dados e retomar operações normais. Ransomware pode criptografar ou comprometer dados valiosos, tornando -os inacessíveis até que a empresa pague o resgate. No entanto, pagar o resgate não é recomendado, pois não garante o retorno seguro dos dados e pode incentivar outros ataques. Em vez disso, as empresas podem fazer backup regularmente de seus dados e restaurá -los de um backup seguro em caso de ataque de ransomware.

A restauração de backups também pode ajudar as empresas a identificar e remover os traços restantes do ransomware. Erradicar o ransomware pode impedir que o ransomware infecte o sistema novamente ou se espalhando para outras partes da rede.

Isto’é importante para as empresas testarem regularmente seus backups para garantir que sejam completos e funcionais. Se um backup estiver incompleto ou corrupto, pode ser incapaz de restaurar completamente os dados, deixando o negócio vulnerável à perda de dados ou tempo de inatividade prolongado.

Use detecção e resposta estendidas (XDR)

Detecção e resposta estendidas (XDR) é uma solução abrangente de segurança que integra várias tecnologias de segurança para fornecer maior visibilidade e proteção em uma organização’é a infraestrutura de TI. As soluções XDR podem ajudar as empresas a detectar e responder a ameaças avançadas, analisando dados de várias fontes e identificando padrões de comportamento que indicam um ataque potencial.

As soluções XDR também oferecem às empresas visibilidade em tempo real em sua rede, permitindo que elas detectem rapidamente e respondam a atividades suspeitas. As empresas estarão melhor equipadas para impedir que o ransomware se espalhe para outras partes da rede e limite os danos causados pelo ataque.

A reversão automática de todas as alterações executadas por código malicioso ou suspeito, por menor que seja pequeno, oferece aos administradores uma rede de segurança, protegendo você e todo o domínio dos efeitos potenciais da cadeia do ransomware. Uma solução XDR avançada deve poder reverter quaisquer arquivos afetados que foram criptografados para um estado anteriormente somente, aliviando você do tédio de restaurar soluções de backup externas ou reimaginar totalmente os sistemas.

Detectar e prevenir com SentineLone

Para as empresas que buscam uma solução abrangente e proativa de segurança cibernética que pode detectar e impedir ataques de ransomware, a plataforma singularidade XDR por SentineLone estende a proteção do endpoint para além com visibilidade irrestrita, proteção comprovada e resposta incomparável.

Singularity XDR é uma plataforma de segurança avançada que aproveita a inteligência artificial e o aprendizado de máquina para fornecer às empresas visibilidade e proteção aprimoradas em toda a sua infraestrutura de TI. Ele pode detectar ransomware mais cedo, antes de causar danos significativos e isolar automaticamente sistemas infectados e restaurar backups para minimizar o impacto nas operações.

Singularity XDR permite que as empresas detectem e respondam a atividades suspeitas rapidamente. Ele também pode monitorar proativamente a rede de vulnerabilidades e possíveis vetores de ataque, ajudando as empresas a abordar lacunas de segurança antes que os cibercriminosos possam explorá -los.

Descubra uma solução poderosa e eficaz para proteger contra ataques de ransomware e agende uma demonstração hoje.