O que é um ataque de DDo

Características principais

Connector da plataforma de segurança de rede da McAfee para Microsoft Sentinel

O McAfee® Network Security Platform Data Connector fornece a capacidade de ingerir eventos da plataforma de segurança de rede McAfee® no Microsoft Sentinel. Consulte a plataforma de segurança de rede McAfee® para obter mais informações.

Atributos do conector

| Atributo do conector | Descrição |

|---|---|

| Tabela de análise de log (s) | Syslog (McAfeenspevent) |

| Suporte de regras de coleta de dados | O Workspace Transform DCR |

| Apoiado por | Corporação Microsoft |

Amostras de consulta

10 principais fontes

McAfeenspevent | resumir a contagem () por ToString (DVCHOSTNAME) | Top 10 por contagem_ Instruções de instalação do fornecedor

Este conector de dados depende de um analisador baseado em uma função de kusto para funcionar conforme o esperado McAfeenspevent que é implantado com a solução Microsoft Sentinel.

Este conector de dados foi desenvolvido usando a versão McAfee® Network Security Platform: 10.1.x

- Instale e a bordo do agente para Linux ou Windows

Instale o agente no servidor onde os logs da plataforma de segurança de rede McAfee® são encaminhados.

Os logs do servidor McAfee® Network Security Platform implantados nos servidores Linux ou Windows são coletados por Linux ou janelas agentes.

- Configurar o encaminhamento de eventos da plataforma de segurança de rede McAfee®

Siga as etapas de configuração abaixo para obter o McOfee® Network Security Platform faz login no Microsoft Sentinel.

- Siga estas instruções para encaminhar alertas do gerente para um servidor syslog.

- Adicione um perfil de notificação syslog, mais detalhes aqui. Isso é obrigatório. Ao criar perfil, para garantir que os eventos sejam formatados corretamente, digite o seguinte texto na caixa de texto da mensagem :: | sensor_alert_uuid | alert_type | ataque_time | ataque_name | ataque_id | ataque_severrity | ataque_signature | ataque_confidence | admin_dordomin | sensor_name | interface | Detecção_mecanism | Application_protocol | Network_protocol |

Próximos passos

Para mais informações, vá para a solução relacionada no mercado do Azure.

O que é um ataque de DDo

Imagine que você está dirigindo por uma estrada para começar a trabalhar. Existem outros carros na estrada, mas em geral todos estão se movendo suavemente em um limite de velocidade legal e nítido. Então, ao se aproximar de uma rampa de entrada, mais carros se juntam. E mais, mais, e mais, e mais até que todo o tráfego repentino diminua para um rastreamento. Isso ilustra um ataque de DDoS.

DDoS significa negação de serviço distribuída, e é um método em que os cibercriminosos inundam uma rede com tanto tráfego malicioso que não pode operar ou se comunicar como normalmente. Isso faz com que o tráfego normal do site, também conhecido como pacotes legítimos, pare. DDoS é uma técnica simples, eficaz e poderosa que é alimentada por dispositivos inseguros e hábitos digitais ruins. Felizmente, com alguns ajustes fáceis para seus hábitos diários, você pode proteger seus dispositivos pessoais contra ataques de DDoS.

Os ataques de DDoS estão em ascensão

A expansão do 5G, a proliferação de IoT e dispositivos inteligentes e a mudança de mais indústrias que movem suas operações on -line apresentaram novas oportunidades para ataques de DDoS. Os cibercriminosos estão se aproveitando e 2020 viu dois dos maiores ofensivos de DDoS já registrados. Em 2020, ataques ambiciosos foram lançados na Amazon e Google. Não há alvo muito grande para os cibercriminosos.

Os ataques de DDoS são uma das áreas mais preocupantes da cibersegurança, porque são incrivelmente difíceis de prevenir e mitigar. A prevenção desses ataques é particularmente difícil porque o tráfego malicioso não vem de uma única fonte. Estima -se que 12.5 milhões de dispositivos vulneráveis a serem recrutados por um atacante de DDoS.

Dispositivos pessoais se tornam soldados de ataque de DDoS

Os ataques de DDoS são bastante simples de criar. Só é preciso dois dispositivos que coordenam para enviar tráfego falso para um servidor ou site. É isso. Seu laptop e seu telefone, por exemplo, podem ser programados para formar sua própria rede DDoS (às vezes chamada de botnet, mais abaixo). No entanto, mesmo que dois dispositivos dediquem todo o seu poder de processamento em um ataque, ainda não é suficiente para derrubar um site ou servidor. Centenas e milhares de dispositivos coordenados são obrigados a derrubar um provedor inteiro de serviço.

Questões:

- O que é um ataque de DDoS?

- Como os ataques de DDOs funcionam?

- O que causa ataques de DDoS?

- Por que os ataques de DDoS são difíceis de prevenir e mitigar?

- Quais são as consequências potenciais de um ataque de DDoS?

- O que é uma botnet?

- Como os indivíduos podem proteger seus dispositivos pessoais contra ataques de DDoS?

- Quais são alguns sinais que indicam um ataque de DDoS está ocorrendo?

- Os ataques de DDoS podem ser rastreados de volta aos atacantes?

- Quais são as conseqüências legais do lançamento de um ataque de DDoS?

- Existem medidas preventivas que as organizações podem tomar para proteger contra ataques de DDoS?

- É possível parar um ataque de DDo?

- Os indivíduos podem contribuir para os ataques de DDOs sem querer?

- Qual o papel que a conscientização da cibersegurança desempenha na prevenção de ataques de DDoS?

- Os ataques de DDoS estão se tornando mais sofisticados?

Um ataque de DDoS é um método em que os cibercriminosos inundam uma rede com tanto tráfego malicioso que não pode operar ou se comunicar como normalmente.

Os ataques de DDoS funcionam sobrecarregando uma rede ou site de destino com um grande volume de tráfego, fazendo com que ele se torne sem resposta ou diminua significativamente.

Os ataques de DDoS são causados por cibercriminosos que exploram vulnerabilidades em dispositivos inseguros e os usam para gerar e enviar o tráfego malicioso.

Os ataques de DDoS são difíceis de prevenir e mitigar porque envolvem tráfego proveniente de várias fontes, tornando difícil distinguir o tráfego legítimo do tráfego malicioso.

As conseqüências potenciais de um ataque de DDo.

Uma botnet é uma rede de computadores ou dispositivos comprometidos que são controlados por um cibercriminal e usado para realizar atividades maliciosas, como ataques de DDoS.

Os indivíduos podem proteger seus dispositivos pessoais contra ataques de DDoS, mantendo seus softwares e dispositivos atualizados, usando senhas fortes e únicas, permitindo firewalls e software antivírus e sendo cautelosos com links e downloads suspeitos.

Alguns sinais que indicam que um ataque de DDoS está ocorrendo incluem tempos lentos de carregamento de sites, tempo limite frequente ou mensagens de erro, servidores que não respondem e padrões anormais de tráfego de rede.

Rastrear os ataques de DDoS de volta aos atacantes podem ser difíceis, pois costumam usar técnicas como a falsificação de IP para esconder sua verdadeira identidade.

As conseqüências legais do lançamento de um ataque de DDoS variam dependendo da jurisdição, mas podem incluir multas, prisão e outras acusações criminais relacionadas ao acesso não autorizado e danos aos sistemas de computador.

As organizações podem tomar medidas preventivas para proteger contra ataques de DDOs, como implementar soluções de mitigação de DDoS, realizar avaliações regulares de segurança e educar os funcionários sobre as melhores práticas de segurança cibernética.

Parar um ataque de DDoS quando iniciado pode ser um desafio, mas as organizações podem usar várias técnicas de mitigação, como filtragem de tráfego, limitação de taxa e implantação de recursos adicionais, para minimizar o impacto e restaurar operações normais.

Sim, os indivíduos podem contribuir para os ataques de DDOs sem querer se seus dispositivos forem comprometidos e usados como parte de uma botnet pelos cibercriminosos.

A conscientização sobre segurança cibernética desempenha um papel crucial na prevenção de ataques de DDOs, pois ajuda indivíduos e organizações a identificar riscos potenciais, adotar práticas seguras e responder efetivamente no caso de um ataque.

Sim, os ataques de DDoS estão se tornando mais sofisticados à medida que os cibercriminosos desenvolvem novas técnicas e alavancam tecnologias emergentes para lançar ataques maiores e mais complexos.

O que é um ataque de DDo

Características principais

Connector da plataforma de segurança de rede da McAfee para Microsoft Sentinel

O McAfee® Network Security Platform Data Connector fornece a capacidade de ingerir eventos da plataforma de segurança de rede McAfee® no Microsoft Sentinel. Consulte a plataforma de segurança de rede McAfee® para obter mais informações.

Atributos do conector

| Atributo do conector | Descrição |

|---|---|

| Tabela de análise de log (s) | Syslog (McAfeenspevent) |

| Suporte de regras de coleta de dados | O Workspace Transform DCR |

| Apoiado por | Corporação Microsoft |

Amostras de consulta

10 principais fontes

McAfeenspevent | resumir a contagem () por ToString (DVCHOSTNAME) | Top 10 por contagem_ Instruções de instalação do fornecedor

Este conector de dados depende de um analisador baseado em uma função de kusto para funcionar conforme o esperado McAfeenspevent que é implantado com a solução Microsoft Sentinel.

Este conector de dados foi desenvolvido usando a versão McAfee® Network Security Platform: 10.1.x

- Instale e a bordo do agente para Linux ou Windows

Instale o agente no servidor onde os logs da plataforma de segurança de rede McAfee® são encaminhados.

Os logs do servidor McAfee® Network Security Platform implantados nos servidores Linux ou Windows são coletados por Linux ou janelas agentes.

- Configurar o encaminhamento de eventos da plataforma de segurança de rede McAfee®

Siga as etapas de configuração abaixo para obter o McOfee® Network Security Platform faz login no Microsoft Sentinel.

- Siga estas instruções para encaminhar alertas do gerente para um servidor syslog.

- Adicione um perfil de notificação syslog, mais detalhes aqui. Isso é obrigatório. Ao criar perfil, para garantir que os eventos sejam formatados corretamente, digite o seguinte texto na caixa de texto da mensagem :: | sensor_alert_uuid | alert_type | ataque_time | ataque_name | ataque_id | ataque_severrity | ataque_signature | ataque_confidence | admin_dordomin | sensor_name | interface | Detecção_mecanism | Application_protocol | Network_protocol |

Próximos passos

Para mais informações, vá para a solução relacionada no mercado do Azure.

O que é um ataque de DDo

Imagina você’está dirigindo por uma estrada para começar a trabalhar. Existem outros carros na estrada, mas em geral todos estão se movendo suavemente em um limite de velocidade legal e nítido. Então, ao se aproximar de uma rampa de entrada, mais carros se juntam. E mais, mais, e mais, e mais até que todo o tráfego repentino diminua para um rastreamento. Isso ilustra um ataque de DDoS.

DDoS significa negação de serviço distribuída, e isso’é um método em que os cibercriminosos inundam uma rede com tanto tráfego malicioso que não pode operar ou se comunicar como normalmente. Isso causa o site’é o tráfego normal, também conhecido como pacotes legítimos, para parar. DDoS é uma técnica simples, eficaz e poderosa que’é alimentado por dispositivos inseguros e maus hábitos digitais. Felizmente, com alguns ajustes fáceis para seus hábitos diários, você pode proteger seus dispositivos pessoais contra ataques de DDoS.

Os ataques de DDoS estão em ascensão

A expansão do 5G, a proliferação de IoT e dispositivos inteligentes e a mudança de mais indústrias que movem suas operações on -line apresentaram novas oportunidades para ataques de DDoS. Os cibercriminosos estão se aproveitando e 2020 viu dois dos maiores ofensivos de DDoS já registrados. Em 2020, ataques ambiciosos foram lançados na Amazon e Google. Não há alvo muito grande para os cibercriminosos.

Os ataques de DDoS são uma das áreas mais preocupantes na segurança cibernética, porque’é incrivelmente difícil de prevenir e mitigar.. Prevenir esses ataques é particularmente difícil porque o tráfego malicioso não é’t vindo de uma única fonte. Estima -se que 12.5 milhões de dispositivos vulneráveis a serem recrutados por um atacante de DDoS.

Dispositivos pessoais se tornam soldados de ataque de DDoS

Os ataques de DDoS são bastante simples de criar. Só é preciso dois dispositivos que coordenam para enviar tráfego falso para um servidor ou site. Que’sentar. Seu laptop e seu telefone, por exemplo, podem ser programados para formar sua própria rede DDoS (às vezes chamada de botnet, mais abaixo). No entanto, mesmo que dois dispositivos dediquem todo o seu poder de processamento em um ataque, ele ainda não é’t suficiente para derrubar um site ou servidor. Centenas e milhares de dispositivos coordenados são obrigados a derrubar um provedor inteiro de serviço.

Para acumular uma rede desse tamanho, os cibercriminosos criam o que’é conhecido como um “botnet,” Uma rede de dispositivos comprometidos que coordenam para alcançar uma tarefa específica. Botnets Don’Sempre precisa ser usado em um ataque de DDoS, nem um DDoS precisa ter uma botnet para trabalhar, mas na maioria das vezes eles vão juntos como Bonnie e Clyde. Os cibercriminosos criam botnets por meios bastante típicos: enganando as pessoas para baixar arquivos maliciosos e espalhar malware.

Mas malware não é’t Os únicos meios de recrutar dispositivos. Como uma boa parte de empresas e consumidores praticam hábitos de senha ruins, atores maliciosos podem digitalizar a Internet em busca de dispositivos conectados com credenciais de fábrica conhecidas ou senhas fáceis de adivinhar (“senha,” por exemplo). Uma vez conectado, os cibercriminosos podem infectar e recrutar o dispositivo em seu exército cibernético.

Por que os lançamentos de DDOs geralmente são bem -sucedidos

Esses exércitos cibernéticos recrutados podem ficar adormecidos até que eles’RED ODENS. É aqui que um servidor especializado chamou de servidor de comando e controle (normalmente abreviado como um “C2”) entra em jogo. Quando instruído, os cibercriminosos ordenarão um servidor C2 para emitir instruções para comprometer dispositivos. Esses dispositivos usarão uma parte de seu poder de processamento para enviar tráfego falso para um servidor ou site segmentado e, pronto! Que’s como um ataque de DDoS é lançado.

Os ataques de DDoS geralmente são bem -sucedidos por causa de sua natureza distribuída, e a dificuldade em discernir entre usuários legítimos e tráfego falso. Eles, no entanto, não constituem uma violação. Isso ocorre porque os ataques de DDOs sobrecarregam um alvo para deixá -lo offline – não roubar. Normalmente, os ataques de DDoS serão implantados como um meio de retaliação contra uma empresa ou serviço, geralmente por razões políticas. Às vezes, no entanto, os cibercriminosos usarão ataques DDoS como uma cortina de fumaça para compromissos mais sérios que podem eventualmente levar a uma violação completa.

3 maneiras de impedir que seus dispositivos sejam recrutados

Os ataques de DDoS só são possíveis porque os dispositivos podem ser facilmente comprometidos. Aqui estão três maneiras pelas quais você pode impedir que seus dispositivos participem de um ataque de DDoS:

- Prenda seu roteador: Seu roteador Wi-Fi é a porta de entrada para sua rede. Prenda -o alterando a senha padrão. Se você’já expuseram as instruções para o seu roteador e não’T certeza de como fazer isso, consulte a Internet para obter instruções sobre como fazê -lo para sua marca e modelo específicos ou ligue para o fabricante. E lembre -se, a proteção pode começar dentro do seu roteador também. Soluções como a McAfee Secure Home Platform, que é incorporada em roteadores selecionados, ajudá -lo a gerenciar facilmente e proteger sua rede.

- Altere as senhas padrão nos dispositivos IoT: Muitos dispositivos da Internet das Coisas (IoT), objetos inteligentes que se conectam à Internet para aumentar a funcionalidade e a eficiência, vêm com nomes de usuário e senhas padrão. A primeira coisa que você deve fazer depois de tirar o dispositivo IoT para fora da caixa é alterar essas credenciais padrão. Se você’Não tenho certeza de como alterar a configuração padrão no seu dispositivo IoT, consulte as instruções de configuração ou faça um pouco de pesquisa online.

- Use segurança abrangente: Muitas botnets são coordenadas em dispositivos sem segurança interna. Soluções de segurança abrangentes, como McAfee Total Protection, pode ajudar a proteger seus dispositivos digitais mais importantes de variantes conhecidas de malware. Se você não for’T Temos uma suíte de segurança protegendo seus dispositivos, reserve um tempo para fazer sua pesquisa e se comprometer com uma solução em que você confia.

Agora que você sabe o que é um ataque de DDoS e como proteger contra ele, você’estou melhor equipado para manter seus dispositivos pessoais e seguro e seguro.

8 Melhores plataformas de serviço de proteção DDoS e software anti -DDoS

O uso generalizado de ataques de DDoS tornou um serviço de proteção DDoS uma necessidade. Sem um, você não tem meios para se proteger de atacantes on -line. Demos uma olhada no melhor software e plataformas anti-DDo.

Especialista de Administração de Rede Tim Keary

ATUALIZADA: 17 de fevereiro de 2023

DDoS ou Negação de serviço distribuída é uma das maiores ameaças que as empresas modernas enfrentam online. A frequência de ataques de DDoS aumentou 2.5 vezes nos últimos 3 anos, tornando -os mais prevalentes do que nunca. Neste artigo nós’vou olhar para os 8 melhores serviços de proteção DDoS.

Aqui está a nossa lista das melhores ferramentas de proteção DDoS e serviços gerenciados:

- Indusface AppTranaEDITOR’S escolha Um firewall de aplicativos da web que inclui varredura de vulnerabilidade, proteção DDoS e detecção de controle de bot. Este pacote de serviços de borda também inclui uma rede de entrega de conteúdo. Começar um Julgamento gratuito de 14 dias.

- Solarwinds Security Event Manager (teste gratuito) Uma ferramenta abrangente que pode detectar e monitorar uma série de eventos de rede, incluindo ataques de DDoS. Mantém os logs do invasor IPS e até bloqueia o IPS.

- Firewall do site da Sucuri (Saiba mais) Este WAF inspeciona todo o tráfego HTTP/HTTPS recebido, bloqueia o tráfego suspeito. Utiliza recursos avançados de bloqueio geográfico.

- Firewall do aplicativo da Web StackPath (teste gratuito) Outro WAF capaz usa algoritmos comportamentais para detectar e bloquear ataques. Tem limiares de DDoS configuráveis.

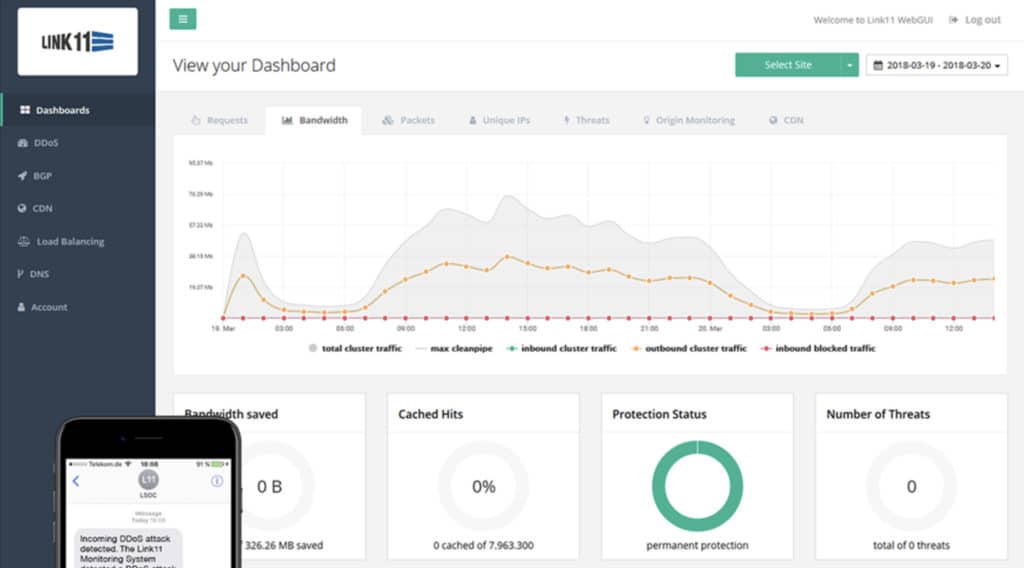

- Link11 O serviço de proteção baseado em nuvem pode detectar e mitigar ataques. Fácil de implantar, usa a IA e o painel oferece uma boa visão do comportamento do servidor.

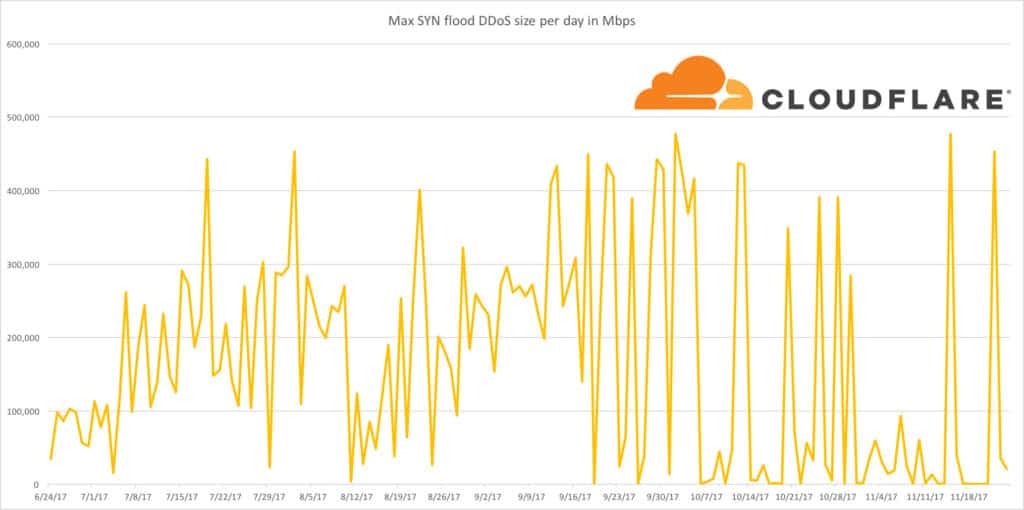

- Cloudflare A capacidade da rede pode lidar com alguns dos maiores ataques conhecidos. Usa um banco de dados de reputação de IP para gerenciar uma ampla gama de tipos de ataque.

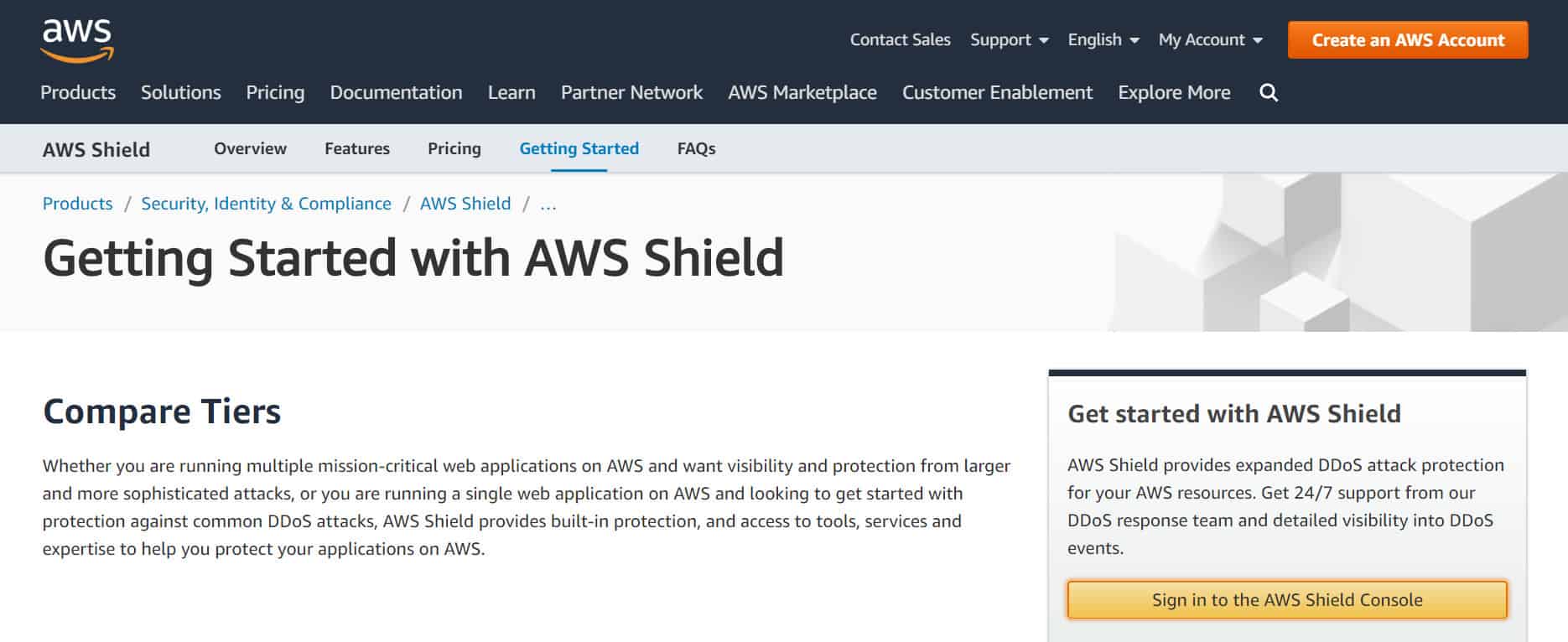

- AWS Shield Analisa o tráfego recebido usando o monitoramento de fluxo, filtragem de pacotes e priorização de tráfego em tempo real.

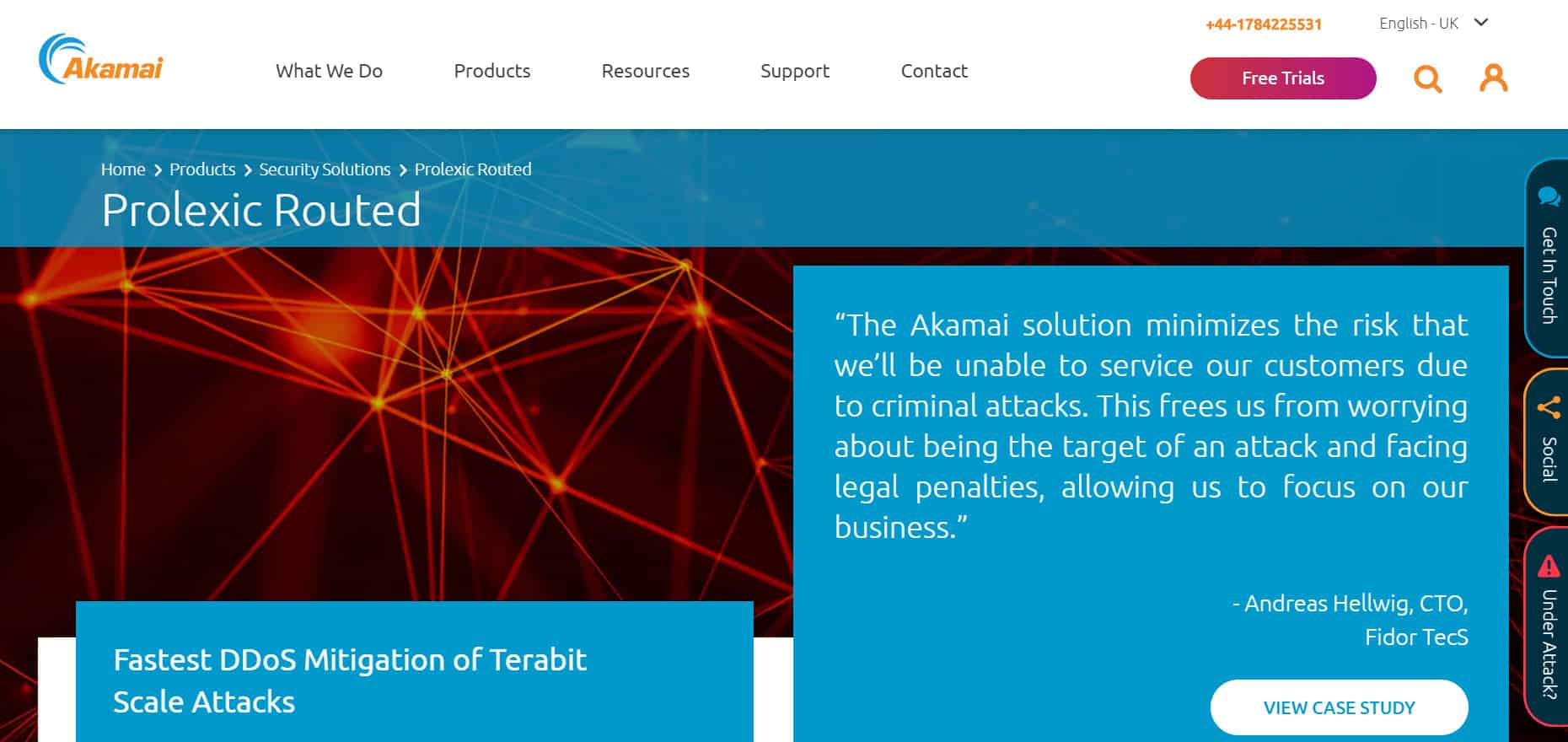

- Akamai Prolexic Roted Block DDoS ataques como inundações de UDP, inundações de syn, http get e posta.

O que é um ataque de DDoS?

Durante um ataque DDo. O tráfego sobrecarrega os recursos dos consumidores e torna os serviços indisponíveis.

Por exemplo, você pode ter problemas para acessar a Internet ou usar um aplicativo. Os ataques com DDoS comuns incluem Inundação do ICMP, Inundação syn, Ping da morte, Slowloris, e mais. Cada um desses ataques de serviço tem como alvo vulnerabilidades diferentes e deve ser defendido de maneiras diferentes.

As melhores ferramentas de proteção DDoS e software anti-DDoS

O software de prevenção de DDoS foi projetado para impedir que o tráfego malicioso chegue à sua rede. Cada solução é diferente em sua abordagem devido à variedade de ataques de DDOs que você pode encontrar diariamente.

Nossa metodologia para selecionar uma plataforma de serviço de proteção DDoS

Analisamos o mercado de serviços de proteção DDoS e analisamos ferramentas com base nos seguintes critérios:

- Recursos para erradicar uma série de estratégias de ataque

- Disponibilidade constante de um painel baseado em nuvem

- A opção de integrar a proteção DDoS com outros serviços de borda, como balanceamento de carga

- Apoio à estratégia de ataque Suporte

- Alertas para notificação de ataque contínua

- Reportagem de cobrança a clientes para prestadores de serviços

- Opções para um período de avaliação gratuito

- Níveis de preços que oferecem um bom preço para ferramentas úteis e as opções de economia adicional combinando serviços

Deixar’S Dê uma olhada em algumas das melhores ferramentas de proteção DDoS, bem como software anti-DDo.

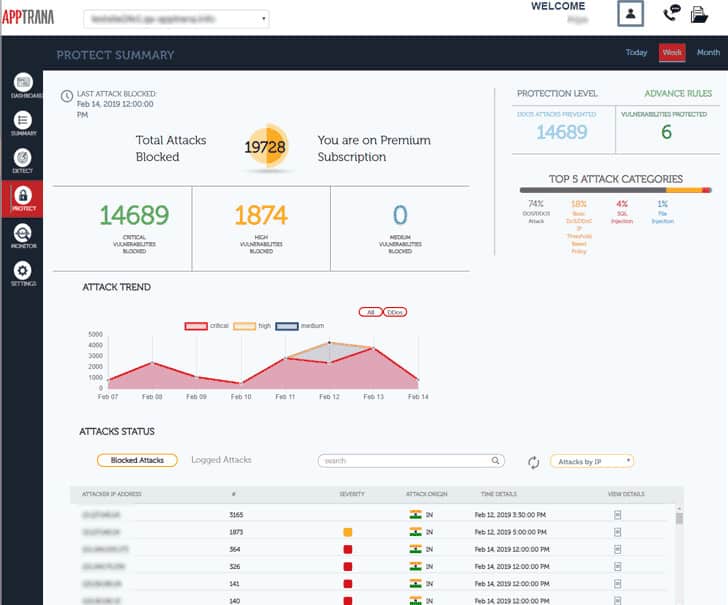

1. Indusface AppTrana (teste gratuito)

APPTRANA é um WAF, DDo Indusface. O pacote de serviço de borda inclui um Firewall do aplicativo da web, Scanners de vulnerabilidade, um serviço de patching, e Proteção DDoS. O serviço pode absorver ataques volumétricos extremos e é capaz de distinguir DDOs de surtos genuínos no tráfego.

Características principais

- Proteção DDoS

- WAF adicional e bloqueio de bot

- Scanner de vulnerabilidade e gerente de patches

- Digitalização de segurança automatizada

- Procura Owasp Top 10 e Sans 25

Por que recomendamos?

Indusface AppTrana é um firewall de aplicativos da web e é entregue da nuvem, por isso fornece uma variedade de serviços de proteção da web e se conecta facilmente ao seu sistema sem que você precise instalar qualquer software. A ferramenta é gerenciada por técnicos da Indusface e todo o usuário precisa saber é como acessar o console hospedado na nuvem para ver se algum ataque de DDoS foi tentado.

APPTRANA usa seu banco de dados para Desenvolva regras e condições de alerta para seus sites. Os sites são monitorados 24 × 7 para garantir que nenhum ataque de ataque através da rede. O software também pode detecte automaticamente botnets com base em seu comportamento e bloqueie -os. Isso significa que o botnet não pode atrapalhar seu site. Para manter a rede protegida dos ataques da camada 3, APPTRANA foi construído na AWS para ajudar a resistir aos ataques volumétricos comuns.

O serviço de varredura de vulnerabilidades em AppTrana faz referência ao OWASP Top 10 ameaças e a Sem 25 vulnerabilidade lista. O serviço corrige imediatamente todas as vulnerabilidades que ele descobrir através do patching. As varreduras de vulnerabilidade são conduzidas regularmente e automaticamente. Outros recursos no pacote AppTrana incluem descarregamento SSL e uma rede de entrega de conteúdo Para aceleração do site.

Existem duas edições de AppTrana: Avançar e Prêmio. O serviço avançado é o sistema de borda descrito acima. Custa US $ 99 por aplicativo protegido por mês. A versão premium é um serviço de segurança de site gerenciado. Isso inclui os serviços dos analistas de segurança de rede para identificar ataques e adaptar estratégias de proteção de segurança. Enquanto o teste de vulnerabilidade está incluído neste plano, essas verificações são complementadas por testadores de canetas humanas. O plano premium custa US $ 399 por aplicativo protegido por mês.

Para quem é recomendado?

Qualquer empresa pode usar o AppTrana porque é um serviço remoto e você não’não preciso de qualquer envolvimento na execução do serviço. Isso significa que pequenas empresas não’Não preciso ter algum conhecimento técnico sobre funcionários ou pagar por consultores caros para obter proteção total contra ataques de DDoS contra seus ativos na web. As grandes organizações também se beneficiam dessa configuração porque o departamento de TI existente venceu’ser esticado por tarefas extras quando o WAF estiver em operação.

Prós:

- Oferece proteção DDo

- Oferece proteção DDoS Enterprise – bloqueando 2.3 solicitações TBPS/700K por segundo

- A integração é extremamente simples – leva apenas alguns minutos

- Pode detectar, prevenir e mitigar várias formas de ataques DDoS (SYN, ICMP, inundação de UDP, etc.)

Contras:

- Gostaria de ver um período de teste mais longo

AppTrana Advance Edition está disponível para um Julgamento gratuito de 14 dias.

ESCOLHA DOS EDITORES

APPTRANA é a nossa melhor escolha para a proteção de DDoS porque combina mitigação automatizada de ataques de tráfego com analistas humanos para refinar estratégias de proteção. Indusface foi nomeado por Gartner Peer Insight Clientes’ Escolha em todas as sete seções de seus Voz do cliente waap 2022 relatório.

Você não’Não quero um aumento no tráfego gerado por uma promoção de vendas a ser bloqueada do acesso e AppTrana reduz o risco de detecções de ataque falso-positivo. Este serviço inclui muitos outros serviços de site, incluindo uma CDN, descarga SSL, varredura de vulnerabilidades e patches automatizados. A edição superior é um serviço de segurança do site totalmente gerenciado.

Inicie a avaliação gratuita de 14 dias: Indusface.com/registro/

OS: Baseada em nuvem

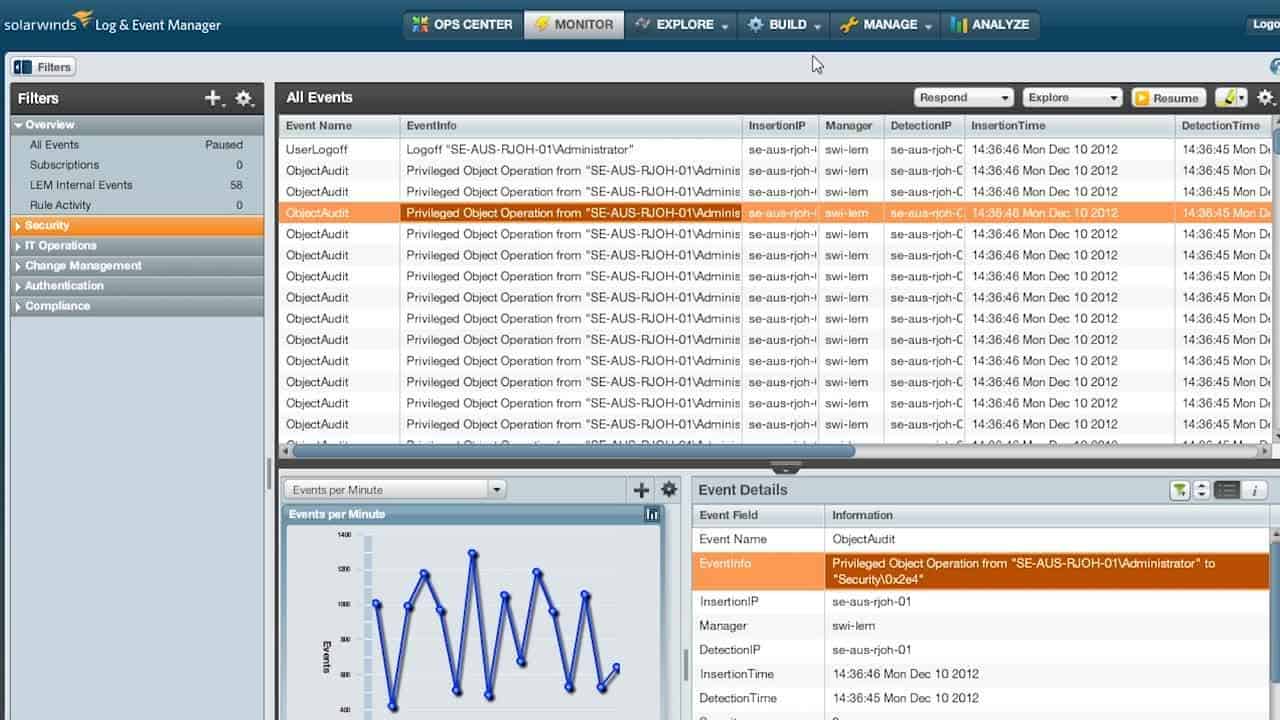

2. Solarwinds Security Event Manager (teste gratuito)

Solarwinds Security Event Manager é uma ferramenta de proteção DDOS com recursos de monitoramento de logs de eventos. Os registros de eventos são um recurso essencial para a detecção quando entidades maliciosas estão tentando atrapalhar sua rede.

Características principais

- Gerenciamento de log

- Serviço Siem

- Proteção DDoS

- Relatórios de conformidade

Por que recomendamos?

Solarwinds Security Event Manager é mais um sistema de detecção de DDoS do que um serviço de proteção DDoS. Isso ocorre porque a ferramenta coleta mensagens de log e as analisa e uma das coisas que ela procura é um surto de tráfego suspeito. A ferramenta é capaz de indicar que um ataque de DDoS está em andamento e aumentará um alerta para atrair a atenção dos técnicos. O pacote não’T incluir quaisquer serviços de mitigação de DDoS, no entanto.

Para protegê -lo dos atacantes Solarwinds Security Event Manager mantém um Lista de maus atores conhecidos para que o programa possa bloquear automaticamente um IP de interagir com sua rede. A lista é proveniente da comunidade para que você fique protegido das ameaças mais recentes.

Durante um ataque, você também pode Configure alertas para notificá -lo quando uma fonte suspeita está enviando tráfego. Os logs gravados por Solarwinds Security Event Manager também pode ser usado para mitigação de DDoS e análise retrospectiva. Você pode filtrar os resultados para encontrar Contas, IPS, ou períodos de tempo para analisar com mais detalhes.

Para quem é recomendado?

O SolarWinds Security Event Manager é uma ferramenta de gerenciamento de log de alta capacidade e serviço de detecção de segurança. É adequado para uso por grandes organizações. O pacote é caro e oferece muita funcionalidade para as necessidades de pequenas empresas. As organizações que precisam provar a conformidade com os padrões de proteção de dados precisam particularmente dessa ferramenta.

Prós:

- Uma ferramenta tudo em um para monitorar vários vetores de ataque e prevenir ataques de DDoS

- Oferece uma ampla gama de integrações para coletar dados de ameaças, comportamento do invasor e tentativas de intrusão

- Aproveita a automação para bloquear imediatamente comportamentos maliciosos, domínios e botnets conhecidas

- Oferece inúmeros modelos e monitores que facilitam o início imediatamente

Contras:

- Projetado para redes maiores, o Solarwinds SEM leva tempo para explorar e utilizar completamente

Solarwinds Security Event Manager Começa a um preço de US $ 4.655 (£ 3.819). Você também pode baixar o Teste gratuito de 30 dias.

Se você’está procurando uma ferramenta SIEM com recursos de proteção DDoS, Solarwinds Security Event Manager é uma opção simples e acessível.

Julgamento gratuito de 30 dias: Solarwinds.com/security-event-manager

OS: janelas

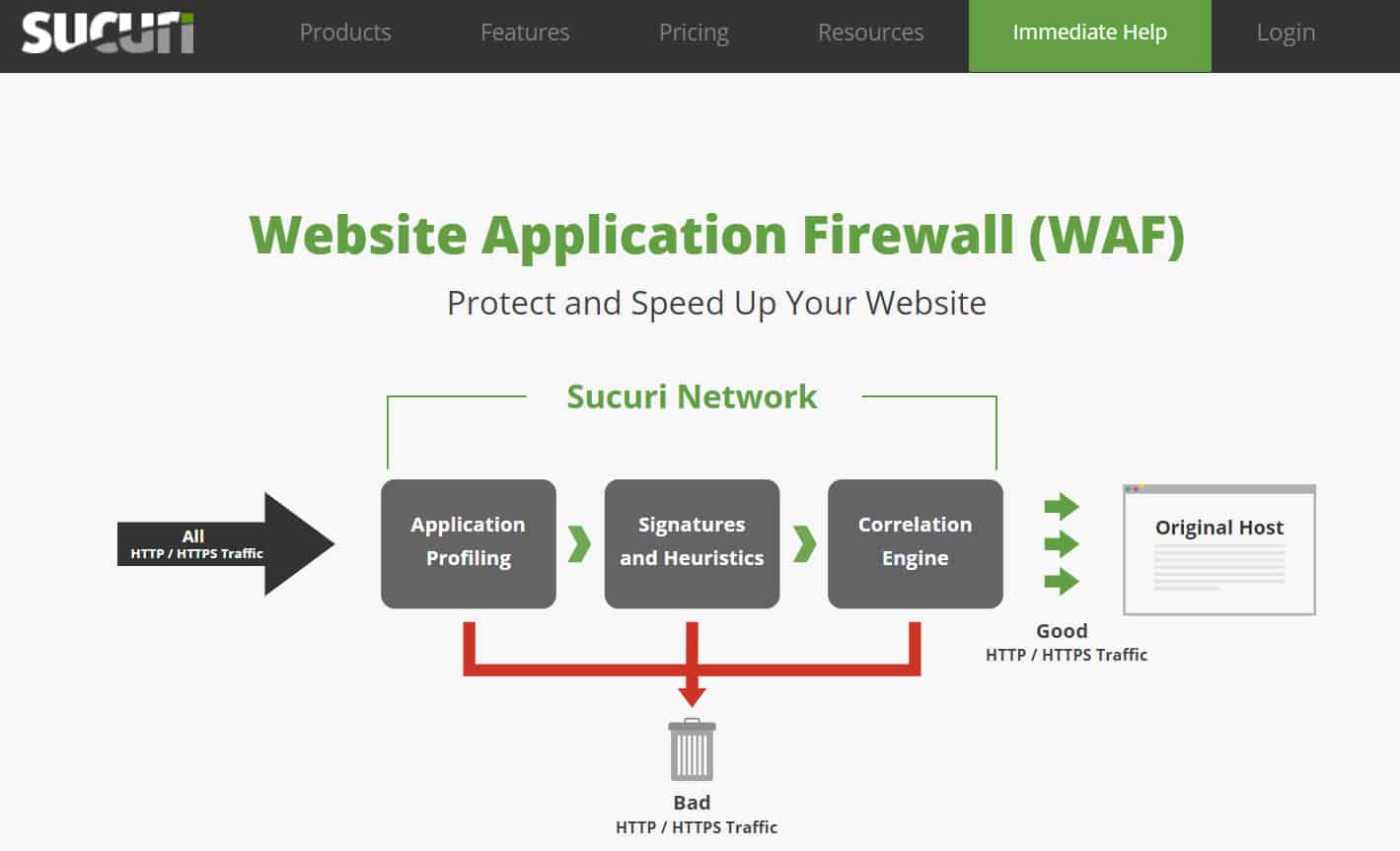

3. Firewall do site da Sucuri (Saiba mais)

Firewall do site da Sucuri é um Aplicativo do site Firewall Isso pode impedir ataques de DDoS e explorações de dia zero. O SUCURI Website Firewall inspeciona todo o tráfego HTTP/HTTPS recebido e bloqueia o tráfego suspeito de chegar ao seu serviço. Isso impede que as botnets possam colocar seu site offline.

Características principais

- Firewall do aplicativo da web

- Proteção DDoS

- Lista negra

- Geoboblock

Por que recomendamos?

Firewall do site da Sucuri é um grande concorrente da nossa escolha superior, Indusface AppTrana. Este é um serviço de borda baseado em nuvem que não’Não preciso ser hospedado ou mantido, mas, em vez disso, desvia todo o tráfego a caminho de um ativo da web e filtra ataques. O sistema protegido recebe apenas o tráfego válido e o valor do serviço sucuri é sua capacidade de dizer a diferença entre tráfego malicioso e genuíno.

Para proteção adicional Firewall do site da Sucuri usos Geo-bloqueio. O bloqueio geográfico bloqueia os visitantes do seu site dos três principais países com ataques de DDoS. No entanto, se você deseja controlar o acesso a um grau menor, pode Endereços IP da Lista Branca que você confia para que você possa se comunicar com sua equipe sem que eles sejam bloqueados.

Existem quatro versões de Firewall do site da Sucuri Disponível para compra: Básico, Pró, Negócios, e Soluções personalizadas. A versão básica começa em US $ 9.99 (£ 8.19) por mês. A versão Pro começa em US $ 19.98 (£ 16.39) por mês com suporte ao certificado SSL.

Para quem é recomendado?

O mercado potencial para o site do SUCURI Firewall é o mesmo para o Indusface Apptrana. As duas ferramentas funcionam de maneira muito semelhante e cada uma atua como um servidor proxy, recebendo todo o tráfego em nome do site protegido. Então, você não’preciso dedicar qualquer equipe especializada em segurança cibernética para gerenciar seu site’S Proteção. Uma diferença importante entre esses dois serviços é que o sistema sucuri é significativamente mais barato e, portanto, é mais provável que atrava pequenas empresas.

Prós:

- Solução ideal para ambientes que precisam proteger suas aplicações e ambientes de teste

- Usa regras e modelos simples para começar a mitigar/prevenir ataques de DDoS imediatamente

- Os usuários podem bloquear por IP, geolocalização, tipo de tráfego e comportamento

- Funciona bem em ambientes médios e grandes – preços flexíveis

Contras:

- O suporte VIP requer a camada de preços da plataforma de negócios

A versão comercial custa $ 69.93 (£ 57.35) por mês com recursos adicionais. As soluções personalizadas são pacotes personalizáveis em seu site, onde você pode conversar com um assistente on -line e aprender mais.

4. Firewall do aplicativo da Web StackPath (teste gratuito)

Stackpath é uma solução de proteção DDoS e Firewall do aplicativo da web Projetado para proteger contra criminosos cibernéticos. O StackPath fornece as camadas 3, 4, e 7 proteção. Na camada 7, a solução usa algoritmos comportamentais para detectar e bloquear ataques volumétricos na camada de aplicação. Os recursos de mitigação do programa incluem ataques como Http, UDP, e Syn inundações.

Características principais

- Proteção DDoS

- Firewall do aplicativo da web

- Proteção à camada de rede, transporte e aplicação

- CDN disponível

Por que recomendamos?

Firewall do aplicativo da Web StackPath é um sistema de proxy hospedado em nuvem que recebe todo o tráfego destinado a um endereço IP público, filtra ameaças e encaminha o tráfego genuíno. Este serviço de borda também atuará como um sistema de cache e rede de entrega de conteúdo. Isso significa que os navegadores da web solicitando uma página em um site podem realmente obter o código de um servidor StackPath, iluminando a carga no servidor protegido. A CDN armazena uma cópia de um site em vários servidores em todo o mundo para reduzir o caminho de entrega para diferentes partes do mundo.

Para abordar ataques maiores, O StackPath tem uma capacidade de 65 tbps (Superior que o maior ataque de DDoS do registro). A capacidade disponível fornece resistência contra os ataques mais fortes. Stackpath também é capaz de bloquear ataques de qualquer lugar do mundo através de sua rede de locais de borda.

Para proteger seus aplicativos de serem comprometidos, o Firewall do aplicativo da web pode ser configurado com limiares de DDoS. Você pode Configure os limiares DDoS Para determinar quando o mecanismo DDoS responderá a um ataque. Por exemplo, se o limiar de domínio ou limiar de explosão excede um número predefinido de solicitações.

Para quem é recomendado?

O Firewall do SackPath Web Application tem um preço semelhante ao pacote sucuri, o que significa que esses dois sistemas competem de perto para atrair pequenas empresas. A combinação de proteção de aplicativos da web com otimização de entrega de conteúdo significa que isso é um bom negócio.

Prós:

- Aproveita o aprendizado de máquina comportamental para detectar novas formas de ataques de DDoS

- Oferece mais de 35 locais de borda em todo o mundo

- Suporta bloquear ataques da camada de aplicativos

- Locais de borda permitem que seu conteúdo permaneça acessível, mesmo durante o ataque

Contras:

- Gostaria de ver a opção para um download de teste

Existem muitas opções de preços disponíveis para Stackpath Mas os dois serviços individuais mais relevantes são os CDN pacote e o Waf pacote. O pacote CDN custa US $ 10 (£ 8.21) por mês para proteção DDoS de camada de rede. O pacote WAF também custa US $ 10 (£ 8.21) Para a proteção DDOS da camada de rede, proteção DDoS Protection. Você pode baixar o teste gratuito.

5. Link11

Link11 é uma ferramenta de proteção DDoS baseada em nuvem. O sistema pode Detectar e mitigar ataques de DDoS da web e infraestrutura através Camadas 3-7 em tempo real. O software usa inteligência artificial (IA) para detectar um ataque.

Características principais

- Absorção DDoS

- Proteção em camadas de rede, transporte e aplicação

- Processos de IA

Por que recomendamos?

Link11 é um sistema de proteção DDoS especializado em vez de um recurso de um pacote de firewall de aplicativos mais largos ou de serviço de borda. O sistema é altamente considerado e rapidamente vê ataques DDoS. A capacidade de executar em velocidade e identificar com precisão o tráfego malicioso pode fazer ou quebrar um sistema de proteção DDOS, porque ninguém quer que o tráfego genuíno seja mantido ou bloqueado. O link11 usa a IA para aprimorar seu serviço de bloqueio de DDoS.

A IA analisa as seqüências de padrões de ataque conhecido e usa esses dados para comparar com o uso ao vivo. Se uma conexão com a rede estiver se comportando da mesma maneira que um invasor em potencial, a plataforma pode Responda imediatamente com uma notificação via SMS quando uma ameaça é detectada.

Em termos de configuração, Link11 é muito fácil de implantar porque é executado na nuvem. Você não’Não preciso configurar hardware adicional e, em questão de minutos, você pode configurar a plataforma para proteger sua infraestrutura de rede de um ataque. O Monitoramento do painel fornece a você um visão centralizada do tráfego, aplicativo e servidor O serviço de proteção de comportamento pode detectar e mitigar ataques. Fácil de implantar, usa a IA e o painel oferece uma boa visão do comportamento do servidor.eu ou Então você pode ver o que’está acontecendo.

Há também um recurso de relatório Então você pode gerar relatórios sobre eventos de segurança. O programa permite que você agendar relatórios ou gerá -los manualmente Dependendo de suas necessidades.

Para quem é recomendado?

O link11 é uma boa escolha para um grande negócio que depende da disponibilidade de seus sites para manter a lucratividade. Existem dois aspectos neste pacote que afastarão pequenas empresas. A primeira é que os sistemas rivais combinam proteção DDoS com outros serviços, como um serviço de entrega de conteúdo, que fornece todos os serviços de borda que um site precisa. A outra detrração é que o link11 não’t publique uma lista de preços e você pode’T apenas me inscreva em um processo online automatizado.

Prós:

- Proteção DDoS baseada em nuvem-configuração simples, não precisa investir em novo hardware

- Usa a IA para identificar novas formas de ataques de DDoS

- Os painéis pré -configurados facilitam a obtenção de novas idéias

Contras:

- Mais adequado para ambientes corporativos – não é o melhor ajuste para pequenas empresas

- Nenhuma opção local está disponível

Link11 é uma das plataformas de proteção DDOS mais amplamente usadas nesta lista porque combina simplicidade com automação de alto nível. A IA é excelente em navegar pelas últimas ameaças. Se você’D gostaria de ver o preço de Link11 Você terá que entrar em contato diretamente com a empresa. Você pode solicitar uma versão de teste.

6. Cloudflare

Cloudflare é um serviço de proteção DDoS de alto desempenho que tem um Capacidade de rede de 30 Tbps, 15x o do maior ataque de DDOs já registrado. A alta capacidade faz Cloudflare resistente até até os ataques mais poderosos. Para acompanhar novas formas de ataque, o software usa um Banco de dados de reputação de IP que bloqueia novas ameaças em 20 milhões de propriedades diferentes.

Características principais

- Nível grátis

- Proteção DDoS

- CDN incluído

Por que recomendamos?

Cloudflare quase inventou o serviço DDoS moderno e isso torna este um serviço muito difícil de vencer. A empresa tem uma enorme capacidade de absorver inundações de tráfego muito grandes e isso também a torna a primeira escolha para muitas empresas. Desde a sua criação como serviço de proteção DDOS, o Cloudflare se expandiu para outros serviços de borda e pode combinar proteção DDoS com entrega de conteúdo, proteção de failover e proteção de malware.

As defesas de Cloudflare foram projetados para cobrir uma variedade de DDoS e ataques de violação de dados. Por exemplo, o produto Usa a limitação da taxa para bloquear os visitantes da rede com taxas de solicitação incomumente altas. Da mesma forma, ele usa uma rede de entrega de conteúdo ou CDN para garantir que a rede permaneça disponível. O CDN é suportado por 193 data centers em 90 países.

Existem quatro versões diferentes de Cloudflare; Livre, Pró, Negócios, e Empreendimento. A versão gratuita não’T Custo ancoragem para indivíduos com um site pessoal. A versão Pro custa US $ 20 (£ 16) por mês com um Firewall do aplicativo da web Projetado para sites profissionais, blogs e portfólios.

Para quem é recomendado?

Cloudflare é atraente para qualquer negócio que execute um site. A empresa criou um plano gratuito, que inclui muitos outros serviços de borda. Então, essa é provavelmente a escolha número-one natural para startups e pequenas empresas. A vasta capacidade desse sistema de absorver ataques também atrairá organizações muito grandes que estão regularmente sujeitas a ataques de DDoS.

Prós:

- É conhecido na indústria por mitigar alguns dos maiores ataques de DDoS registrados

- Tem uma grande variedade de locais de borda para manter o conteúdo acessível durante um ataque

- Oferece numerosos pacotes – adequados para diferentes ambientes de tamanho

Contras:

- A configuração pode ter uma curva de aprendizado mais acentuada do que os produtos concorrentes

- Gostaria de ver mais informações sobre desempenho, mesmo quando nenhum ataque é detectado

A versão comercial custa US $ 200 (£ 164) por mês com a opção de usar regras WAF personalizadas, 100% de tempo de atividade SLA e a velocidade mais rápida. A versão corporativa é um pacote personalizável com um engenheiro de solução nomeado e tem um preço caso a caso. Você pode conferir os planos de preços deles ou baixar a versão de teste gratuito.

7. AWS Shield

AWS Shield é uma solução de proteção DDoS gerenciada que Usa o monitoramento de fluxo para analisar o tráfego de entrada. Ao monitorar os dados de fluxo AWS Shield pode detectar tráfego malicioso em tempo real. A solução também usa outras medidas de defesa como filtragem de pacotes e priorizando o tráfego Para controlar o gerenciamento do tráfego na rede.

Características principais

- Filtragem de pacotes

- DDOs bloqueando

- Balanceamento de carga

Por que recomendamos?

AWS Shield está disponível em várias edições que oferecem serviços e recursos cada vez mais complicados. No entanto, o pacote básico é suficiente para aqueles que procuram proteção DDoS e essa edição é livre para usar. Os planos mais altos permitem que especialistas experientes em segurança cibernética escrevam suas próprias regras de firewall e também há uma opção para obter respostas automatizadas implementadas.

Você também pode Escreva regras com aws waf Para se defender contra ataques da camada de aplicação. Para uma proteção mais avançada, existe AWS Shield avançado. AWS Shield avançado usos Capacidade de mitigação Para minimizar o efeito de ataques de DDoS maiores. Há também uma equipe de resposta dedicada à mão para ajudar nas mitigações manuais para ataques mais complexos.

Existem duas versões principais do AWS Shield disponíveis no mercado: AWS SHIELD PADRÃO e AWS Shield avançado. O AWS Shield Standard é gratuito e fornece proteção contra ataques comuns de rede e transporte DDoS.

Para quem é recomendado?

A AWS Shield é certamente projetada como um forte rival para Cloudflare. Sua camada gratuita é uma ótima vantagem de marketing ao lançar para clientes de pequenas empresas. No entanto, há um atributo do escudo da AWS que limita seu apelo. Ou seja, este sistema foi projetado apenas para proteger as contas da AWS, como o sistema EC2. Os planos pagos são bastante caros e são adequados para grandes empresas.

Prós:

- Projetado especificamente para ambientes em nuvem da AWS

- Os clientes da AWS podem acessar a AWS Shield a partir de seus produtos AWS existentes

- Oferece uma solução centralizada para proteger os ativos da AWS

Contras:

- A configuração pode ser complexa, exigindo conhecimento da arquitetura da AWS

- Projetado especificamente para a AWS-não é a melhor opção para clientes que não são do AWS

AWS Shield avançado Inclui recursos de defesa adicionais para o Amazon Elastic Compute, Amazon Cloudfront, AWS Global Accelerator e Elastic Load Balancing. AWS Shield Advanced custa US $ 3.000 (£ 2.460) por mês mais taxas de uso adicionais. Você pode começar com a AWS Shield aqui.

8. Akamai Prolexic Roted

Akamai Prolexic Roted é um Serviço de Segurança DDOS gerenciado isso pode bloquear ataques de DDoS, como Inundações UDP, Inundações syn, Http get, e Postar inundações. Akamai Prolexic Roted tem Mitigação zero de segundo para que as ameaças sejam vistas no momento em que ocorrem. No entanto, se você precisar de mais suporte, terá a assistência do Centro de Operações de Segurança para recorrer 24/7.

Características principais

- Absorção DDoS

- Análise de ataque

- Endurecimento do sistema

Por que recomendamos?

Akamai Prolexic Roted é um serviço em nuvem que é fornecido por uma das principais empresas de segurança cibernética do mundo. A reputação de Akamai é suficiente para obter este produto em nossa lista. No entanto, Akamai não’Tente sobre os louros e fornece um serviço de proteção DDoS muito poderoso que verifica rapidamente todo o tráfego de entrada a uma taxa de 400 Gbps. A velocidade do sistema Akamai e sua distribuição global em 16 centros em todo o mundo prestam a esse serviço com sua capacidade de competir com o Cloudflare.

O monitoramento de tráfego de rede é outro recurso que Akamai Prolexic Roted usa para capturar ataques desde o início. Você pode Veja dados de tráfego em tempo real através do painel. Você também pode recorrer ao 8.0 Tbps de largura de banda Fornecido por Akamai’s Rede global com 19 centros de lavagem distribuídos distribuídos em todo o mundo.

Para quem é recomendado?

O serviço Akamai é destinado a grandes empresas e não’T Oferece uma camada gratuita, que mostra que a empresa percebe que o CloudFlare é imbatível nesse setor. Akamai não’t publique uma lista de preços, que é outra razão pela qual as pequenas empresas provavelmente venceram’não vá para este serviço.

Prós:

- Bloqueie vários tipos de ataques de DDoS, como Syn, UDP e postagem

- Oferece informações avançadas após uma tentativa de ataque para ajudar a melhorar a postura de segurança

- Pode reduzir automaticamente as superfícies de ataque antes de um ataque

Contras:

- Gostaria de ver um teste para download gratuito

- Redes menores podem não usar recursos como proteção híbrida em nuvem

No geral, se você’Re em busca de um serviço de proteção DDOS gerenciado de alto desempenho e depois Akamai Prolexic Roted vale a pena dar uma olhada. Se você quiser ver o preço para Akamai Prolexic Roted Então você terá que entrar em contato diretamente com a equipe de vendas. Você pode iniciar uma avaliação gratuita aqui.

Proteja -se com um serviço de proteção DDoS

É preciso apenas um ataque para colocar sua rede offline e custar milhares ou dezenas de milhares de dólares no valor de danos.

Se você optar por usar um produto interno como Solarwinds Security Event Manager ou um serviço de proteção DDoS gerenciado como Akamai Prolexic Roted, É importante estar ciente de quais serviços on -line você’está protegendo.

Por exemplo, se você deseja proteger seu site, um site de aplicativo de site como Firewall do site da Sucuri é provável que seja sua melhor escolha. Lembre -se de que nem todos os ataques de DDoS são os mesmos, e os atacantes procuram atingir suas defesas onde você menos espera.

Perguntas frequentes de proteção DDoS

VPNs protegem você de ataques de DDoS?

Sim. Uma VPN o protegerá contra ataques de DDoS de duas maneiras. Primeiro, oculta o endereço real do seu dispositivo – todo o tráfego vai para a VPN e não diretamente para você. Em segundo lugar, a VPN tem muita capacidade de conexão e, portanto, é capaz de absorver os volumes de tráfego que sobrecarregariam seu computador. Obtenha um serviço VPN com um endereço IP estático se você espera conexões de entrada.

Quanto tempo dura um ataque de DDoS?

Os serviços de DDOs comerciais oferecem durações de ataque por apenas 5 minutos. Os ataques de DDoS de hacker hardcore podem durar 24 horas ou até 72 horas.

Quanto tempo leva para se recuperar de um ataque de DDoS?

DDoS ataques Don’T Causar qualquer dano físico, eles apenas bloqueiam os usuários legítimos de obter acesso ao seu site ou serviço. A recuperação técnica é imediata porque, assim que as solicitações de conexão falsa param, solicitações legítimas serão exibidas. Os danos à reputação podem levar muito tempo para se recuperar de.

Você pode reverter um DDoS?

Em teoria, você pode de volta a um endereço que te ditasse. No entanto, não há’T muito ponto em fazer isso porque o computador que o atacou é infectado por um bot. Você ganhou’T chego ao verdadeiro atacante. Além disso, uma botnet que executa um ataque pode conter centenas de milhares de computadores para que você amarrasse seus próprios recursos por um longo tempo em ataques de vingança a todos eles.

O que há neste artigo?

- O que é um ataque de DDoS?

- As melhores ferramentas de proteção DDoS e software anti-DDoS

- Proteja -se com um serviço de proteção DDoS

- Perguntas frequentes de proteção DDoS

Ataques e custos de crime cibernético dispararam nos últimos 2 anos

Os custos ocultos do cibercrime quase dobraram nos últimos dois anos, de acordo com um recente relatório de segurança da McAfee, “Os custos ocultos do cibercrime.” O cibercrime custou à economia global US $ 1 trilhão em 2020, um aumento significativo em comparação com os US $ 600 bilhões relatados em 2018. McAfee atribui a onda parcialmente ao aumento de relatórios de incidentes e em parte ao aumento da sofisticação de ataques cibernéticos. Nos últimos anos, Corero’O Centro de Operações de Segurança (SOC) observou um número crescente de ataques automatizados de negação de serviço distribuída (DDoS) que alavancam vários vetores, com a grande maioria desses ataques sendo curta e baixa em volume, projetada para evitar a detecção por ferramentas de mitigação de DDoS legadas.

Quais são os custos ocultos?

Analistas da McAfee escreveram, “Não é segredo que o cibercrime pode prejudicar a segurança pública, minar a segurança nacional e danificar as economias. O que é menos conhecido são os custos ocultos que as organizações podem não estar cientes, como oportunidades perdidas, recursos desperdiçados e moral da equipe danificada.” Dependendo da organização e do ataque cibernético, os custos financeiros para uma organização podem variar de algumas centenas a milhões de dólares. O relatório afirma que “As formas mais caras de crimes cibernéticos são a espionagem econômica, o roubo de propriedade intelectual, crime financeiro e, cada vez mais, ransomware. Estes são responsáveis pelas maiores perdas. Estimamos que o roubo de propriedade intelectual (IP) e o crime financeiro seja responsável por dois terços das perdas monetárias e representam a maior ameaça às empresas.”

Os DDOs podem não ser os tipos de ataques mais caros a serem lançados, embora possam ser muito caros, especialmente quando são combinados com uma demanda de resgate. McAfee encontrou isso, “Quando se trata do impacto dos ataques de ransomware ou DOS/ DDoS, os tomadores de decisão do LOB parecem não ter visibilidade em seu impacto real em sua organização, contrastados com a avaliação feita pelos executivos de TI.” Que’é lamentável, porque os ataques de DDOs são extremamente comuns, e os custos que eles incorrem são frequentemente significativos. A maioria dos ataques modernos de DDoS não é um volume massivamente alto, mas mesmo os ataques pequenos, subscando, podem distrair analistas de segurança cibernética de outros ataques nefastos e interromper a disponibilidade de sites, serviços on-line e aplicativos de negócios. Qualquer quantidade de tempo de inatividade – mesmo alguns segundos – pode afetar as transações on -line, seja para um serviço de jogo ou uma grande instituição financeira.

Em um “sempre” Mundo, o tempo de inatividade pode prejudicar a confiança do cliente, diminuir a receita e manchar a reputação da marca. Além disso, estão os custos de resposta a incidentes: i.e., implantando a equipe de TI para mitigar um ataque, atribuindo a equipe de suporte para responder a reclamações de clientes e coordenar as equipes de relações públicas para responder ao público ou à mídia. Além disso, se uma organização depende apenas de um serviço de lavagem de nuvens para mitigar os ataques de DDoS, o custo dessa proteção sob demanda é frequentemente não planejado e pode ser significativo, dependendo da duração ou frequência dos ataques.

De acordo com o relatório da McAfee, “O impacto financeiro do tempo de inatividade para qualquer departamento em uma organização teve uma média de US $ 590.000. Para 33% dos entrevistados, o custo estava entre US $ 100.000 e US $ 500.000. Não é de surpreender que os departamentos de engenharia sofram maiores perdas com média de US $ 965.000, contrastando bruscamente com os departamentos de recursos humanos, que sofreram perdas em torno de US $ 89.000.”

A maioria esmagadora das empresas experimenta incidentes cibernéticos

Quão comuns são os ataques cibernéticos? A resposta é, extremamente comum! De fato, das 1.500 empresas que a McAfee pesquisou, apenas 4% disseram que tinham não experimentou um incidente cibernético em 2019. Dos 96% que relataram um incidente cibernético, “92% deles disseram que a maior perda não monetária estava em produtividade. A interrupção média mais longa das operações foi de 18 horas, com média de mais de meio milhão de dólares.”

Muitas empresas estão mal preparadas

McAfee relatou isso “Surpreendentemente, pouco mais da metade da organização pesquisada disse que não tem planos de prevenir e responder a um incidente cibernético. Das 951 organizações que tinham um plano de resposta, apenas 32% disseram que o plano era realmente eficaz.” Considerando os altos custos do crime cibernético, essas estatísticas são notáveis e alarmantes.

As soluções DDoS são fáceis

A boa notícia é que, embora o DDoS seja comum e continue cada vez mais difícil de detectar manualmente, é relativamente simples implantar soluções que possam efetivamente detectar e mitigar esses ataques automaticamente. Uma onça de prevenção vale um quilo de cura, como diz o ditado. Vestir’não ser um alvo fácil; Deteram -se cibercriminosos, tornando o mais difícil possível para eles superar suas defesas cibernéticas. Para DDOs, há uma variedade de soluções de mitigação para escolher; : 1) aparelhos locais; 2) uma combinação híbrida de aparelhos locais e um centro de lavagem de nuvens; 3) Proteção como serviço do seu provedor de hospedagem ou provedor de serviços de internet.

Postagens recentes

- Reino Unido’s NCSC Problema aviso sobre ataques de DDoS: o que você precisa saber

- A rede de transportadores Dakota seleciona o Corero para proteção DDoS em toda a sua rede

- O que os data centers precisam saber sobre a proteção DDoS

- Por que os provedores de serviços precisam de proteção DDoS: para eles e seus clientes

- A importância da proteção DDoS em meio à nova estratégia cibernética da Casa Branca