Resumo

Os ataques de ransomware podem ser interrompidos implementando determinadas práticas de segurança. Um método eficaz é a lista de permissões de aplicativos com confiança zero, juntamente com o software abrangente de segurança de terminais. As soluções anti-ransomware instaladas em dispositivos podem impedir que malware e vírus infectem os sistemas. PC Matic Professional Business Security oferece soluções robustas para impedir ataques de ransomware.

Pontos chave

- Listagem de permissões de aplicativos com zero de trust combinada com o software de segurança do endpoint é uma forte defesa contra ataques de ransomware.

- As soluções de segurança anti-ransomware devem ser instaladas em todos os dispositivos de extremidade.

- Manter backups críticos de dados, utilizando a lista de permissões de aplicativos e mantendo o software antivírus atualizado são práticas cruciais de prevenção.

- Ter uma lista de verificação de resposta de ransomware e realizar a varredura regular de vulnerabilidades são etapas importantes para as organizações.

- RDP seguro e autenticação de dispositivo podem impedir incidentes de ransomware.

- Phishing por e -mail, vulnerabilidades na Internet e infecções existentes de malware são vetores de ataque comuns.

- A implementação de um sistema de detecção de intrusão e o uso da autenticação multifatorial aprimora a segurança da rede.

- A segmentação de rede e o uso de PowerShell de rede podem ajudar a minimizar o impacto das intrusas cibernéticas.

Perguntas e respostas

1. Os ataques de ransomware podem ser interrompidos?

Sim, os ataques de ransomware podem ser interrompidos pela implementação de práticas de segurança, como a lista de permissões de aplicativos com zero-confiança e o software de segurança de endpoint.

2. Qual é o papel das soluções de segurança anti-ransomware?

As soluções de segurança anti-ransomware são instaladas em dispositivos de extremidade para bloquear malware e vírus, efetivamente impedindo que os cibercriminosos acessem sistemas.

3. Como o PC Matic pode ajudar a lutar contra o ransomware?

O PC Matic oferece soluções abrangentes de segurança de negócios que protegem todos os dispositivos de ameaças de segurança modernas e crimes cibernéticos, incluindo ransomware.

4. Por que manter dados críticos e backups do sistema?

Manter backups criptografados offline de dados críticos, sistemas operacionais e aplicativos de software permite uma recuperação mais rápida no caso de um ataque de ransomware. Uma “imagem de ouro” de sistemas críticos pode ser implantada para reconstruir o sistema.

5. O que é a lista de permissões do aplicativo e como isso impede o ransomware?

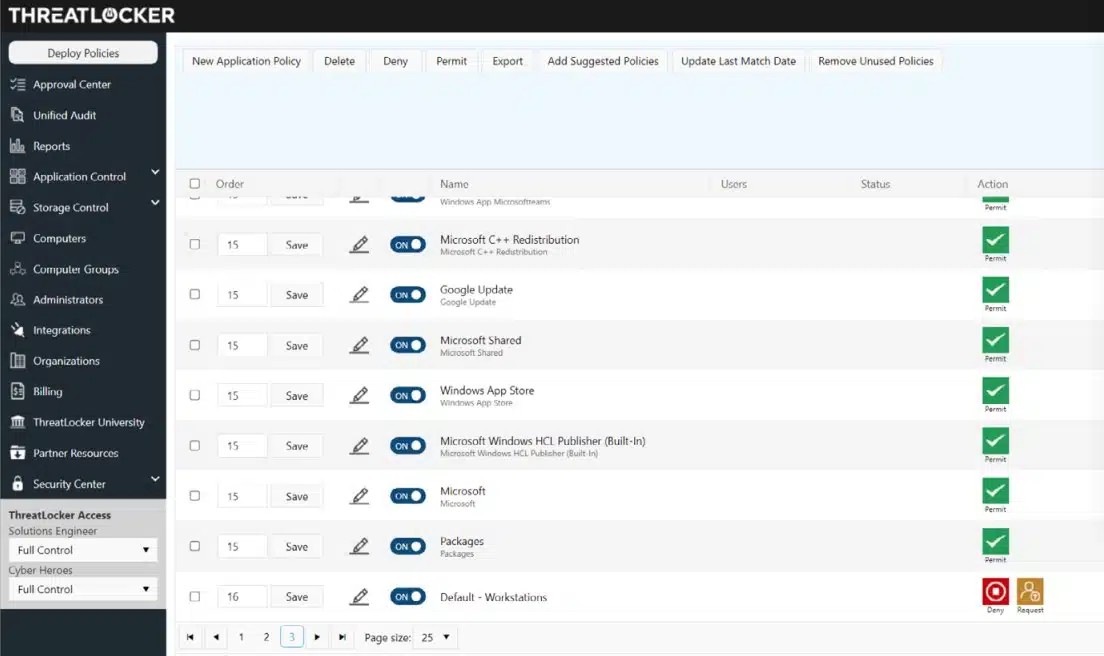

A lista de permissões de aplicativos garante que apenas o software autorizado possa ser executado nos ativos de TI, bloqueando efetivamente o software desconhecido ou não autorizado de executar. Isso impede que o Ransomware se infilrasse.

6. Qual é a importância de manter o software antivírus e as soluções anti-malware atualizadas?

Manter as soluções antivírus e anti-malware atualizadas garantem que os sistemas sejam protegidos contra as últimas ameaças cibernéticas. Atualizações de software e hardware, incluindo patches de segurança, fornecem uma camada adicional de proteção.

7. Por que a criação de uma lista de verificação de resposta de ransomware é necessária?

Uma lista de verificação de resposta a ransomware ajuda as organizações a ter um plano em vigor em caso de incidente cibernético. Inclui etapas específicas, procedimentos de comunicação e notificações a serem seguidas. A lista de permissões de aplicação é uma parte essencial deste plano.

8. O que é a varredura de vulnerabilidades e como isso ajuda a prevenir incidentes cibernéticos?

A varredura de vulnerabilidades ajuda a identificar fraquezas em sistemas e aplicações. Varreduras regulares e manter o software atualizado garante que os sistemas sejam protegidos contra possíveis intrusões cibernéticas.

9. Como o RDP seguro e a autenticação de dispositivo ajudam na prevenção de incidentes de ransomware?

O uso de software de desktop remoto seguro com autenticação de dispositivo garante que apenas o pessoal autorizado possa acessar a rede. Isso elimina sessões de desktop remotas inseguras ou comprometidas que podem levar a incidentes de ransomware.

10. Quais são os principais vetores de ataque de ransomware?

Os principais vetores de ataque de ransomware incluem phishing por e-mail, vingança, lança-phishing, vulnerabilidades na Internet, infecções de dia zero e sem arquivo, infecções existentes de malware, MSPs de terceiros, ataques de passe-the-hash, ameaças persistentes avançadas e incorretamente servidores.

11. Qual é o objetivo de um sistema de detecção de intrusões (IDS)?

Um sistema de detecção de intrusões ajuda a detectar irregularidades na atividade da rede, especificamente comandando e controlam a atividade associada a ataques de ransomware. Permite que a equipe tome as medidas apropriadas contra atividades maliciosas.

12. Como a autenticação de vários fatores aprimora a segurança da rede?

A autenticação de vários fatores adiciona uma camada extra de segurança, exigindo que os usuários forneçam várias formas de identificação para acessar sistemas. Ele garante que apenas usuários autorizados possam obter acesso à rede.

13. Como a segmentação de rede e a restrição do PowerShell podem usar minimizar o impacto das intrusas cibernéticas?

A segmentação da rede isola ativos críticos, minimizando o impacto potencial das invasões cibernéticas. Restringir o uso do PowerShell a usuários específicos, caso a caso, adiciona uma camada extra de segurança.

14. Quais são os benefícios de usar o software de desempenho do sistema do PC Matic?

O software de desempenho do sistema do PC Matic é uma solução unificada de gerenciamento de desempenho que ajuda a monitorar e manter os sistemas para proteção cibernética ideal.

15. Qual é o princípio de “menos privilégio” e “acesso zero de confiança”?

O princípio de “menos privilégio” garante que os usuários tenham apenas o nível mínimo de acesso necessário para executar suas tarefas. “Acesso de confiança zero” significa que nenhum usuário ou sistema é inerentemente confiável e o acesso é concedido com base na necessidade de saber.

Webroot para Ransomware

A segurança da rede é melhor implementada em camadas, e a prevenção do ransomware não é diferente. Quanto mais dessas práticas de segurança você possui, o máximo mitigará seu risco de infecção por ransomware.

Ataques de ransomware em AK

Os ataques de ransomware podem ser interrompidos? Sim. Leia mais sobre as melhores maneiras de evitar hackers.

Uma das melhores maneiras de interromper um ataque cibernético de ransomware ou intrusão de hackers é ter zero-free

Listagem de permissões de aplicativos combinada com uma solução abrangente de software de segurança de terminais.

Anti-Ransomware As soluções de segurança são instaladas em seus dispositivos de extremidade, incluindo telefones, tablets, laptops, estações de trabalho, servidores e sistemas de rede.

Ferramentas de controle de aplicativos usando uma lista de permissões bloqueará qualquer malware ou vírus de infectar seus dispositivos ou sistemas de informação efetivamente mantendo os cibercriminosos fora.

Saiba mais sobre o PC Matic Professional Business Security Solutions no Endpoint Security para evitar ransomware ou entre em contato com um especialista em cibersegurança do PC MATIC.

Luta contra o ransomware com PC Matic

PC Matic protege todos os seus dispositivos contra ameaças de segurança modernas e crime cibernético.

Melhores práticas de prevenção de ransomware

Manter dados críticos e backups do sistema. Os administradores de TI devem manter backups criptografados offline de dados, imagem do sistema operacional e aplicativos de software. O melhor tipo de backup para ter no caso de um ataque de ransomware é uma “imagem de ouro” de sistemas críticos para que eles possam ser reconstruídos. Um backup do sistema operacional configurado (OS) e todos os aplicativos de software associados que podem ser implantados para reconstruir o sistema acelerará a recuperação de ransomware. Além das imagens do sistema, qualquer código -fonte ou executável aplicável deve estar prontamente disponível e armazenado offline com backups. As melhores soluções de resiliente cibernética combinam segurança da informação com redundância do sistema.

Utilize a lista de permissões do aplicativo. Controle de aplicativos, lista de permissões ou listagem de permissão é uma das ferramentas de prevenção mais importantes que os administradores de TI podem usar para Evite ransomware. Use a lista de permissões do diretório de aplicativos, também conhecida como lista de permissões de aplicativos, em todos os ativos de TI, incluindo dispositivos de extremidade, dispositivos de IoT, servidores e redes para garantir que o software só já autorizado possa ser executado, e todo o software desconhecido ou não autorizado está bloqueado de executar. A lista de permissões de aplicativos automatizados do PC Matic torna os brancos atualizados eficazes e fáceis de fazer.

Garanta que o software antivírus e as soluções anti-malware estejam atualizadas. Ative atualizações automáticas para soluções antivírus e malware. Atualizações de software e hardware, incluindo atualizações de patches de segurança, são outra camada essencial de proteção contra ameaças cibernéticas.

Crie uma lista de verificação de resposta de ransomware. As organizações devem criar um plano de resposta a incidentes cibernéticos com etapas específicas a serem tomadas, incluindo plano de comunicação que inclua procedimentos e notificações específicas em caso de incidente cibernético de ransomware. Profissionais de TI encarregados da continuidade dos negócios, resposta a incidentes cibernéticos e planos de recuperação de desastres devem ter em mente que muitos scripts de ransomware são escritos para procurar e excluir qualquer backup acessível. Em alguns casos, os arquivos de backup já podem ter sido infectados com scripts de malware (infecções por malware precursor). Por esta razão, Lista de permissões do aplicativo que impede os arquivos de programas desconhecidos ou não aprovados é uma parte essencial de um plano de segurança cibernética para qualquer organização.

Varredura de vulnerabilidade. Além do software de aplicativos na lista de permissões e da lista de endpoint antivírus da lista negra, a realização de varreduras regulares de vulnerabilidades e manter o software atualizada é uma parte importante da prevenção de incidentes cibernéticos.

RDP seguro e autenticação de dispositivo. Muitos incidentes de ransomware ocorrem devido a sessões de desktop remotas inseguras ou comprometidas. O uso de um programa de software RDP seguro com autenticação de dispositivo permite que os administradores de TI saibam exatamente quem está na rede.

Principais vetores de ataque de ransomware. Email Phishing, Vishing and Spear-Phishing, Internet Vulnerabilities, Zero-Day and Fileless Infections, Existing Malware Infections (Precursor), third-party MSP (Managed Service Providers), Pass-the-Hash (PTH) Attacks, Advanced Persistent Threats (APTs), and Server Misconfigurations are the principal attack paths cybercriminals use to propagate malware and ransomware in order to launch their attacks.

Implementar um sistema de detecção de intrusão (IDS). Com um IDS, os profissionais de TI podem detectar mais facilmente irregularidades de atividades “comando e controlar” e outras possíveis atividades de rede maliciosas que normalmente ocorrem antes dos ataques de ransomware. Uma solução de IDs eficaz monitora a rede, sistemas e dispositivos de endpoint para atividades maliciosas ou violações de políticas. Qualquer atividade de intrusão ou violação de política é relatada, permitindo que a equipe tome uma ação apropriada e protetora. Software de desempenho do sistema do PC Matic é uma solução unificada de gerenciamento de desempenho, ajudando a monitorar e manter sistemas para obter a proteção cibernética ideal.

Use MFA, autenticação multifator. Institua uma política de usar a autenticação de vários fatores para os usuários e aplicar o princípio de “menos privilégio” e “acesso de confiança zero” a todos os sistemas da organização.

Empregar segmentação de rede e restringir o uso do PowerShell. Usando a política de grupo restringir o uso do PowerShell apenas a usuários específicos caso a caso. Use a segmentação de rede para silo ou isolar os ativos críticos para minimizar o impacto de qualquer intusão cibernética e para frustrar o movimento lateral por atores de ameaças maliciosas na rede.

Os últimos ataques de ransomware

Ataques recentes de ransomware.

Contração muscular, O serviço de streaming de vídeo da Amazon, sofreu uma enorme violação de dados de sua base de código interna, que foi exposta à Internet. Os hackers acessaram os servidores Twitch devido a um servidor incorretamente e vazaram informações confidenciais da empresa e dados do usuário, incluindo pagamentos, métodos de segurança de TI, SDKs e todo o seu código -fonte. O tamanho massivo da violação compreendendo 125 GB de dados sensíveis da empresa tem o potencial de afetar a maioria, se não toda a base de usuários de Twitch. Este incidente demonstra a importância da segurança do servidor para combater as ameaças cibernéticas. Saiba mais sobre proteção contra ransomware do servidor.

Accenture foi uma das últimas vítimas de um ataque de ransomware – atingido por Lockbit com um resgate de US $ 50 milhões. Lockbit é uma gangue de ransomware que aluga seu software malicioso para os cibercriminosos que recebem uma parte do resgate pago em troca de comprometer as redes de vítimas de ransomware. Lockbit está cada vez mais solicitando funcionários descontentes para atraí -los a baixar malware em troca de um pedaço do resgate.

T móvel. Uma violação de dados que afeta mais de 50 milhões de clientes da T-Mobile resultou em um processo de ação coletiva. O hack de dados foi enorme, expondo dados pessoais confidenciais do cliente, incluindo números de previdência social, datas de nascimento e licenças de motorista.

Renner Brasil. Lojas Renner, a maior cadeia de roupas do Brasil foi o alvo do primeiro resgate de US $ 1 bilhão, a maior demanda de ransomware até agora. O ataque cibernético foi conduzido pela gangue Ransomexx, que ganhou acesso não autorizado aos servidores de Renner por meio de um provedor de serviços de TI brasileiro de TI.

Memorial Health System. Um ataque de ransomware de colméia na rede do Sistema de Saúde Memorial permitiu o acesso a dados sensíveis ao paciente e forçou a cadeia do hospital a adiar todas as cirurgias urgentes. Os pacientes da Memorial Health precisavam ser desviados para outras unidades de saúde para receber atendimento. Saiba mais sobre proteção contra ransomware para hospitais.

As mais recentes ameaças de ransomware

Trickbot, Dridex, Qbot (Quakbot), Icedid, Fivehands, Maze, Egregor, Conti, Revil Sodinokibi, Doppelpaymer, Avo, Pysa, Snatch e Netwalker – estão entre as variantes mais recentes de resgate a estar ganhando popularidade. Novos atores emergentes de ameaças incluem Avoslocker, Ransomware de Hive, Karakurt e Hellokitty. As empresas de segurança cibernética sugerem que essas são as gangues de ameaças de ransomware emergentes mais perigosas para assistir. Os ataques de ransomware aumentaram 65% ano a ano, de agosto de 2020 a agosto de 2021, com Ransomware Gangs Revil e Darkside tendo sido particularmente ativo lançando quase 1/3 dos ataques.

Cibercriminosos estão cada vez mais explorando Vulnerabilidades de aplicativos Para obter acesso e controle da infraestrutura de aplicativos de uma rede para criptografar dados sensíveis e valiosos.

Esquemas de ameaças do grupo de ransomware Continue a atrair funcionários desprovidos de privilégios a implantar scripts maliciosos. Além do Lockbit 2.0, o Ransomware Black Kingdom está oferecendo um milhão de dólares, ou 40% de US $ 2.5 milhões de resgates como uma comissão para funcionários que ajudam a implantar o ransomware conhecido como demonware, remotamente ou em instalações. Espera-se que os esquemas de ameaça cibernética contra empresas e suas redes aumentem.

Microsoft Windows Tech Support Scam. Usando mensagens de email, os hackers enganam os usuários finais para chamar um call center fraudulento ou baixar um arquivo pdf malicioso com o apelido Bazaloader que instala um backdoor em seu computador para invadir sistemas de rede. O malware fornece um controle prático em teclado do computador da vítima, levando à instalação de ransomware.

Ransomware de troca de windows de arquivo de fechadura. O LockFile criptografa os domínios do Windows usando as vulnerabilidades proxyshell e petitpotam recentemente divulgadas usando a execução de código remoto não autenticado para invadir e criptografar dispositivos. (Exploração do arquivo de lock pela operação conti ransomware.)

Ameaça cibernética de vazamento de dados de ransomware de ransomware karma. A violação de dados de ransomware do karma ameaça liberar dados exfiltrados e criptografados para jornalistas e publicar os dados em seu site se o resgate não for pago.

Conti ransomware está de volta em ascensão novamente com um alerta de aviso renovado do FBI/CISA. A mais recente vítima de Conti inclui uma cooperativa de ração agrícola em Iowa que poderia afetar adversamente os preços dos alimentos em um futuro próximo. A ameaça de contíguo ransomware é geralmente afetada por spearphishishing ou credenciais de RDP roubadas. Leia mais alertas de ransomware.

Ranzy Locker Ransomware FBI Aviso Ranzy Locker é um grupo Raas (ransomware como serviço) que usa extorsão dupla contra suas vítimas. Ranzy os dois exfiltraem dados críticos para extorsão antes de criptografá -los para resgate. Chamadas de API, vulnerabilidades do sistema e outros TTPs comuns de gangues de ransomware (táticas, técnicas, procedimentos) são usados para descobrir, exfiltrar e criptografar os arquivos de dados críticos do alvo.

Ransomware de açúcar como um serviço. O açúcar é uma nova variante de ransomware disponível para hackers como um raas (ransomware-como um serviço). Esta nova família Ransomware tem como alvo computadores pessoais em vez de redes de negócios, mas é tão perigoso quanto pode criptografar os dados de uma máquina e segurá -los para resgate.

Melhor proteção contra ransomware para 2022

Sob ataque de resgate? Obtenha ajuda da PC Matic Anti-Ransomware Solutions. O PC Matic é o pioneiro na implementação de tecnologias da lista de permissões em organizações de pequenas empresas e empresas, agências governamentais locais e federais, distritos escolares do ensino fundamental e médio, faculdades, universidades e instituições educacionais, hospitais e instalações de saúde, instituições financeiras, sem fins lucrativos, infraestrutura crítica e indústria de todos os tamanhos. PC Matic tem a melhor solução de segurança cibernética para combater o ransomware com Lista de permissões do aplicativo em ambientes de computação dinâmica e híbrida. Saiba mais sobre como evitar ataques de ransomware.

Prenda sua família’S dispositivos

Milhões de famílias em todo o mundo Trust PC Matic para proteger seus dispositivos domésticos.

Webroot para Ransomware?

Webroot não para de ransomware especificamente, mas pode detectar e remover software malicioso que pode ser usado para realizar um ataque de ransomware. Para proteger seu computador contra ransomware, recomendamos que você mantenha seu software de segurança atualizado e executado digitalizações regulares. Você também deve evitar clicar em links ou abrir anexos de fontes desconhecidas.

Qual antivírus é melhor para ransomware?

Webroot protege contra malware?

Sim, Webroot protege contra malware.

O antivírus pode impedir o ransomware?

Não há uma resposta definitiva para esta pergunta. Alguns especialistas dizem que o software antivírus pode ser eficaz na prevenção do ransomware, enquanto outros dizem que não é uma solução infalível. A melhor maneira de se proteger do ransomware é manter seu computador e software atualizado e praticar uma boa higiene cibernética, sendo cautelosa sobre os links e anexos em que você clica e os sites que você visita.

Você pode digitalizar o ransomware?

Existem algumas maneiras diferentes de digitalizar ransomware: 1. Use um programa de segurança especializado em detecção e remoção de ransomware. Existem algumas opções diferentes disponíveis, e isso’é importante escolher um que seja bem revisado e respeitável. 2. Use um programa de antivírus geral. Embora nem todos os programas antivírus estejam equipados para detectar e remover ransomware, alguns têm esse recurso. Se você’Não tenho certeza se o seu programa tem esse recurso, você pode verificar o programa’s website ou entre em contato com o suporte ao cliente. 3. Use uma ferramenta de remoção de ransomware. Existem algumas ferramentas diferentes disponíveis que podem digitalizar e remover ransomware. Essas ferramentas geralmente são gratuitas para baixar e usar. 4. Use um ponto de restauração do sistema. Se você tem um ponto de restauração do sistema criado antes de ser infectado com ransomware, você pode usá -lo para restaurar seu sistema ao estado anterior. Isso removerá o ransomware do seu sistema e deve permitir que você acesse seus arquivos novamente. 5. Use um backup. Se você tiver um backup de seus arquivos, poderá restaurá -los do backup. Isso substituirá todos os arquivos que foram criptografados por ransomware, permitindo que você os acesse novamente.

O Windows Defender Scan para Ransomware?

O Windows Defender não digitaliza o ransomware por padrão. No entanto, você pode ativar a proteção do ransomware abrindo o Windows Defender Security Center, clicando no ladrilho de proteção contra vírus e ameaças e selecionando a configuração de proteção contra ransomware.

Webroot é melhor que McAfee?

Não há resposta simples para esta pergunta, pois depende de uma variedade de fatores. Algumas pessoas podem preferir o Webroot por seu impacto mais leve do sistema e digitalização mais rápida, enquanto outras podem encontrar o McAfee’é mais abrangente proteção e recursos mais atraentes. Por fim, cabe ao indivíduo decidir qual programa atende melhor às suas necessidades.

Webroot foi hackeado?

Não há indicação de que Webroot tenha sido hackeado. No entanto, é sempre importante estar vigilante e tomar medidas para proteger suas contas e informações on -line. Aqui estão algumas dicas: -COME

-Ativar autenticação de dois fatores, se disponível

-Evite clicar em links ou abrir anexos de fontes desconhecidas ou não confiáveis

-Mantenha seu software e sistema operacional atualizado

-Execute uma solução de segurança respeitável em seus dispositivos

Pode um ransomware de bloqueio de firewall?

Sim, um firewall pode bloquear o ransomware. Ao bloquear conexões de entrada e saída para endereços IP maliciosos conhecidos, um firewall pode ajudar a impedir que o ransomware infecte um sistema. Além disso, configurar o firewall para impedir que todos os executáveis sejam executados, exceto para aqueles em uma lista de permissões também pode ajudar a impedir que o ransomware seja executado.

O Windows Defender remove ransomware?

Sim, o Windows Defender pode remover ransomware. Para fazer isso, siga estas etapas: 1. Abra o Windows Defender clicando no botão Iniciar e clicando em Painel de Controle. Na caixa de pesquisa, digite Defender e clique em Windows Defender. 2. Clique no link das ferramentas e clique em opções. 3. Em opções, clique na guia Digitalizar e clique no tipo de varredura que você deseja executar. 4. Clique no botão Digitalizar agora. O Windows Defender vai digitalizar seu computador em busca de malware e tentar remover qualquer malware que encontre.

O Windows 10 tem proteção contra ransomware?

Sim, o Windows 10 tem proteção contra ransomware. Para habilitá -lo, vá para começar> Configurações> Atualização e segurança> Windows Security> Vírus e Proteção de Ameaças. Sob “Proteção de ransomware,“Ligue o acesso de pasta controlada.

Você pode se recuperar de ransomware?

Não existe uma resposta única para esta pergunta, pois a melhor maneira de se recuperar do ransomware variará dependendo do tipo de ransomware e da extensão do dano. No entanto, algumas dicas gerais que podem ajudar a incluir: 1. Desconectando imediatamente da Internet para impedir que o ransomware se espalhe. 2. Restaurando dados de backups, se disponível. 3. Entrando em contato com um serviço profissional de remoção de malware para ajudar a limpar a infecção. 4. Relatando o incidente à aplicação da lei.

O McAfee pode remover ransomware?

Sim, o McAfee pode remover ransomware. Para fazer isso, siga estas etapas: 1. Baixe e instale McAfee Antivirus Plus. 2. Abra o programa e clique no “Varredura” botão. 3. Selecione “Varredura completa“Da lista de opções. 4. Clique em “Escaneie agora.“5. Espere a varredura concluir. 6. Se algum ransomware for encontrado, o McAfee o removerá.

O Windows 10 é imune ao ransomware?

Não, o Windows 10 não é imune a ransomware. Existem várias etapas que você pode seguir para proteger seu computador do ransomware, incluindo: – Mantenha seu sistema operacional e software atualizado

– Use um programa antivírus respeitável

– Evite abrir anexos de e -mail de remetentes desconhecidos

– Vestir’t Clique nos links em mensagens de e -mail de remetentes desconhecidos

– Faça backup de seus arquivos importantes regularmente

O Windows 10 é vulnerável ao ransomware?

Sim, o Windows 10 é vulnerável ao ransomware. Existem algumas etapas que você pode seguir para se proteger, incluindo: -apoiar seus dados regularmente

-Mantendo seu software antivírus atualizado

-Evitando clicar em links ou abrir anexos de fontes desconhecidas

-Sendo cuidadoso com o que você baixar e instalar

-Mantendo seu sistema operacional e software atualizado

Precisa de ajuda para desbloquear sua vida digital sem pagar seus atacantes*?

No momento, nem todo tipo de ransomware tem uma solução. Continue verificando este site à medida que novas chaves e aplicativos são adicionados quando disponíveis.

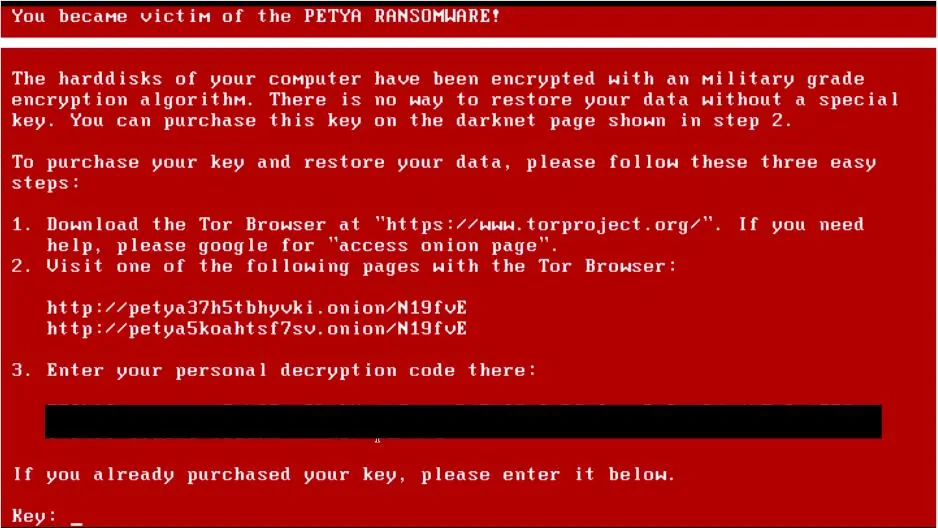

Ransomware é malware que bloqueia seu computador e dispositivos móveis ou criptografa seus arquivos eletrônicos. Quando isso acontece, você pode’t chegue aos dados, a menos que você pague um resgate. No entanto, isso não é garantido e você nunca deve pagar!

- Novo descripto para Bianlian Disponível, clique aqui.

- Novo descripto para Ranhassan Disponível, clique aqui.

- Novo descripto para Megacortex Disponível, clique aqui.

- Novo descripto para Mafiaware666 Disponível, clique aqui.

- Novo descripto para SolidBit Disponível, clique aqui.

Boas notícias

Prevenção é possível. Seguir o simples conselho de segurança cibernética pode ajudá -lo a evitar se tornar uma vítima de ransomware.

Más notícias

Infelizmente, em muitos casos, uma vez que o ransomware foi lançado em seu dispositivo, há pouco que você possa fazer, a menos que tenha um software de backup ou segurança no lugar.

Boas notícias

No entanto, às vezes é possível ajudar os usuários infectados a recuperar o acesso a seus arquivos criptografados ou sistemas bloqueados, sem ter que pagar. Criamos um repositório de chaves e aplicativos que podem descriptografar dados bloqueados por diferentes tipos de ransomware.

Descriptografado

A batalha acabou por essas ameaças de ransomware. Se você foi infectado com um desses tipos de ransomware, clique no link em seu nome e ele o levará a uma ferramenta de descriptografia.

Perguntas e respostas de ransomware

Conheça as respostas para algumas das perguntas mais comuns.

- Se atacado, devo pagar o resgate?

- Por que é tão difícil encontrar uma única solução contra ransomware?

- Quem são vítimas de ransomware?

O conselho geral não é pagar o resgate. Enviando seu dinheiro para cibercriminosos você’LL apenas confirma que o ransomware funciona e lá’não é garantia de você’receberá a chave de descriptografia que você precisa em troca.

- Europol

- Política

- Amazon Web Services

- Barracuda

© 2021 – Não há mais resgate

Usamos cookies no site do Ransom para apoiar recursos técnicos que aprimoram sua experiência de usuário. Para mais informações, consulte nosso site de isenção de responsabilidade.

Como evitar ransomware em sua rede e as melhores ferramentas

Mostramos algumas das técnicas mais comprovadas para ajudar a impedir que o ransomware infecte sua rede, algumas ferramentas que podem ajudar a parar de ataques em suas faixas e práticas recomendadas para limpar o ransomware. Use essas melhores estratégias para proteger sua rede e salvaguardar seu ambiente contra perda de dados crítica desnecessária e tempo de inatividade.

ATUALIZADA: 25 de abril de 2023

O que é ransomware?

Enquanto a maioria dos vírus e malware tenta roubar seus dados, o Ransomware mantém seus arquivos reféns, criptografando -os e fornecendo apenas a chave quando o resgate foi pago. A infecção geralmente começa quando alguém tenta abrir um anexo de um e -mail que contém código malicioso.

O vírus passa a criptografar silenciosamente tudo no PC local e quaisquer unidades de rede que possam ser mapeadas para ele. Se o ransomware for ainda mais sofisticado, poderá começar a procurar outras avenidas para se aprofundar na rede, como portas de RDP abertas ou compartilhamentos de rede não seguros.

Desde o início de 2000’s A disseminação de ransomware cresceu significativamente. Não apenas esses tipos de ataques continuam a ficar mais caros, mas também crescem em sua complexidade. Alguns dos ransomware mais perigosos podem evitar o software antivírus mais populares e até se esconder quando ele’está sendo estudado em um ambiente de sandbox.

Um ataque de ransomware pode custar à vítima de algumas centenas, a dezenas de milhares de dólares para descriptografar e recuperar seus arquivos do atacante. Esse pagamento geralmente é exigido na forma de uma criptomoeda como bitcoin ou monero.

Na maioria dos casos. Que’é por isso’é muito mais fácil posicionar sua rede para não ser infectada em primeiro lugar.

Como evitar a infecção por ransomware

A segurança da rede é melhor implementada em camadas, e a prevenção do ransomware não é diferente. Quanto mais dessas práticas de segurança você possui, o máximo mitigará seu risco de infecção por ransomware.

Patch e atualize seus dispositivos

Isto’é fácil de ficar para trás em patches e atualizações, mas esse lapso na conscientização da segurança pode ser desastroso se não for corrigido. Verifique se seus servidores, PCs e dispositivos de armazenamento de rede estão corrigidos e atualizados pelo menos uma vez por mês.

Mantenha um ouvido para qualquer outro dia recentemente descoberto ou patches de segurança de emergência que podem precisar ser instalados antes do previsto. Manter um cronograma rigoroso de patches é uma maneira fácil de vencer metade da batalha quando se trata de impedir o ransomware. Organizações maiores podem se beneficiar da implantação automatizada de patches usando várias ferramentas de gerenciamento de patches.

Proteja suas portas e serviços da Ransomware

Um dos vetores de ataque mais populares para ransomware tem sido vulnerável a serviços de desktop remotos. Se os dispositivos em sua rede utilizarem o protocolo de desktop remoto para obter acesso externamente, você’eu quero garantir você’estou usando as melhores práticas.

Permitir apenas desktop remoto em uma rede privada virtual (VPN). No passado, era suficiente usar serviços de desktop remotos com uma porta fora do padrão e uma senha forte. Hoje, isso não é suficiente para manter sua rede segura. Os invasores agora estão usando ferramentas sofisticadas de varredura portuária para encontrar serviços em portas não padrão e depois executando poderosos ataques de força bruta para obter acesso.

Vulnerabilidades críticas como o BlueKeep continuam sendo descobertas, deixando as redes vulneráveis a ataques de ransomware wormable. Se você precisar usar os serviços de desktop remotos, verifique se ele é acessível apenas de dentro de uma VPN ou de uma lista de endereços IP da lista de permissões. Isso também ajudará com sua privacidade online ao usar redes públicas.

Considere usar portas fora do padrão para serviços específicos. Enquanto isso não é’T infalível, ele adiciona uma camada extra de obscuridade que reduzirá os bots que estão investigando redes que procuram oportunidades para causar problemas.

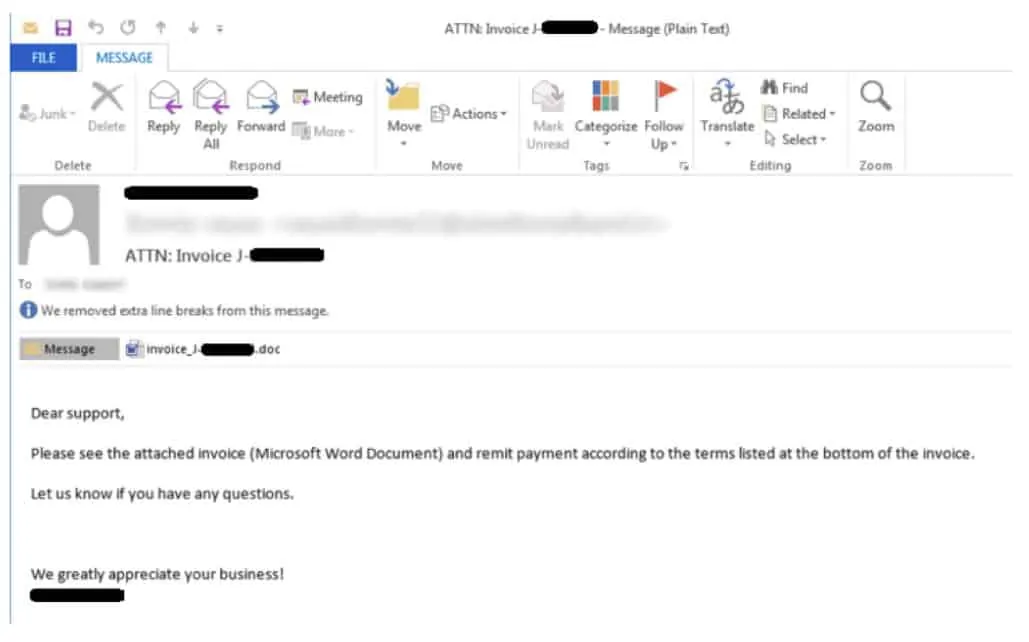

Parando o ransomware em seu e -mail

O email é o vetor de ataque número um quando se trata de obter sistemas infectados com ransomware. Muitas vezes, os invasores usarão e-mails bem trabalhados que disfarçam seu malware era uma fatura, documento do Word ou “criptografado” mensagem.

A vítima clicará no documento do Word, que geralmente os leva a continuar em um link para ver o restante do documento. Este link executa um download drive-by e inicia a propagação de ransomware.

Existem dezenas de diferentes métodos que os invasores podem usar para enganar suas vítimas a baixar e executar seu ransomware. A filtragem de email é crítica quando se trata de eliminar algumas das frutas baixas na fruta.

Uma maneira comum para o ransomware se espalhar é através de macros maliciosas incorporadas em documentos do Word. A maioria dos firewalls corporativos agora possui filtragem de macro pré -configurada, que não apenas digitalizará um documento, mas também analisará se ele contiver alguma macros maliciosa.

Negar todos os documentos que contêm macros e a lista de permissões apenas para domínios específicos é uma maneira simples de cortar completamente uma avenida inteira de ataque. Outros produtos, como a segurança do e -mail VIPRE, podem detectar e remover links que encontram são maliciosos antes que um usuário tenha a chance de clicar nele.

Outras práticas recomendadas, como executar seu e -mail através de um serviço de lista negra e restringir extensões específicas, como .exe, .morcego e .jar, também ajudará a combater o ransomware e outros vírus também.

Outra parte importante da segurança por e -mail é educar sua equipe sobre as melhores práticas e a identificação de e -mails perigosos. Nós’tocarei mais na educação mais tarde.

Restringir o acesso para evitar ransomware

Se o ransomware se encontrar em alguém’S Computador, existem algumas restrições que você pode colocar no lugar para ajudar.

Garanta que os usuários não tenham privilégios de administrador. Quando os usuários locais têm acesso irrestrito aos seus PCs, isso dá ao reinício total do ransomware para não apenas infectar o PC local, mas começar a investigar para fora e infectar outros compartilhamentos na rede.

A maioria dos ransomware tentará tomar ações específicas antes de iniciar a criptografia de arquivo. Travando um usuário’S O acesso a cópias de sombra local, instalações de software e um UAC moderadamente rigoroso pode ser suficiente para interromper a execução completa da maioria dos ransomware.

Garantir que sua rede seja segmentada por grupos de segurança e sub -redes também limitará o escopo dos danos se o ransomware conseguir executar em um PC em sua rede.

A maioria dos ransomware tira proveito desses ambientes fracos e não’t tem a capacidade de realizar a escalada de privilégios. Ter restrições locais e de domínio completas no lugar pode impedir que toda a rede se torne comprometida.

Um método muitas vezes esquecido de parar o ransomware é restringir o que pode ser executado das pastas AppData e Temp. Um grande número de ataques de ransomware aproveita as pastas AppData e Temp para infectar uma rede. Em Política de Grupo, você pode e deve restringir quais tipos de arquivos podem ser executados a partir dessas pastas.

Bloquear arquivos curtidas .exe, .morcego e .JS de correr dentro dessas pastas pode parar até o ransomware mais complicado em suas trilhas, mesmo que supere o firewall e o antivírus local.

Restringir a pasta AppData é um movimento poderoso contra a ameaça de ransomware, mas vem com seus inconvenientes. Você’LL geralmente se encontra com aplicações legítimas na lista de permissões, como LogMein ou GoTomeeting, pois há uma série de programas reais que usam a pasta AppData.

Todas essas políticas de segurança podem ser empurradas por meio de um script de login ou política de grupo.

Evite o tempo de inatividade do ransomware com backups

Mesmo com as melhores práticas de segurança de rede e dispositivo em vigor, chegará um momento em que as ameaças escaparão pelas rachaduras, e isso pode exigir que arquivos e programas sejam recuperados de um backup recente. Backups incrementais já devem ser uma parte central de qualquer rede de negócios para evitar o tempo de inatividade.

Enquanto backups sólidos venceram’T necessariamente impedem a propagação de ransomware, eles certamente lhe darão tranquilidade e agirão como uma apólice de seguro se algo der errado. Apenas certifique -se de você’estar seguindo as práticas recomendadas quando se trata de backup de dados críticos em sua rede.

Certifique-se de que seus backups sejam mantidos fora do local ou em armazenamento em nuvem. No caso de um desastre, seja ransomware, um terremoto ou invasão, você’Eu desejarei cópias de seus arquivos para serem mantidas fora do local.

Ter uma solução de backup fora do local oferece a flexibilidade de iniciar uma restauração, mesmo que o escritório inteiro esteja inativo ou precise ser realocado. Os backups fora do local podem levar tempo para se recuperar dependendo da velocidade da sua Internet, e a quantidade de dados que você tem.

Os backups externos são uma excelente solução, especialmente quando combinados com um método de recuperação mais prontamente disponível que está localizado no local.

Existem várias soluções de backup on -line que você pode escolher, aqui estão alguns de nossos favoritos.

Mantenha backups incrementais à mão para implantação rápida. Quando você’está se recuperando de um desastre ou ransomware o atacar’não estou apenas protegendo seus dados, você’estar salvando a empresa do potencial tempo de inatividade.

Dependendo do tamanho da sua organização, uma hora de tempo de inatividade pode custar dezenas de milhares de dólares. Ransomware prejudicou governos locais inteiros que não tinham uma política de backup adequada em vigor. Software de segurança como StorageCraft’s ShadowProtect pode levar ‘Instantâneos’ da sua rede e recupere -se a qualquer momento que você especifique. Ter o poder de restaurar sua rede de uma hora antes de um desastre, se paga no primeiro dia.

Mantenha suas costas seguras. Lá’Não há sentido em investir seu tempo e dinheiro em uma solução de backup se for comprometido junto com todo o resto durante um ataque de ransomware. Uma unidade externa conectada a um servidor receberá dados criptografados tão rápido quanto qualquer outra coisa na rede.

Os backups devem ser realizados idealmente a partir de uma máquina separada, isolada de todos os outros tráfego no ambiente. Isso protege seus backups, mas ainda oferece acesso rápido para montar unidades virtuais em tempo real.

O segundo componente disso é garantir que seus backups sejam criptografados e bloqueados por gravação. Isso não apenas evita alterações acidentais nos dados de backup, mas também impede o ransomware de criptografar os backups se o PC isolado foi comprometido de alguma forma.

O melhor software de proteção de ransomware

Nossa metodologia para selecionar uma ferramenta de proteção de ransomware

Analisamos o mercado de sistemas de proteção contra ransomware e analisamos ferramentas com base nos seguintes critérios:

- Monitoramento constante de segurança do sistema

- Proteção de arquivos

- Alerta que detecta atividade incomum em torno da criptografia de arquivo

- Um sistema que implementa a remediação automatizada para desligar a atividade de criptografia

- Proteção para arquivos de sistema vital

- Uma avaliação gratuita ou uma demonstração que oferece uma oportunidade para uma avaliação gratuita

- Valor pelo dinheiro de um pacote que fornece monitoramento de segurança a um preço razoável

Com esses critérios de seleção em mente, identificamos alguns sistemas úteis que você deve considerar para proteger seu sistema contra ransomware.

Com todas essas políticas de segurança e medidas de recuperação em vigor, você’Ainda quero confiar no software de segurança proativo em tempo real que pode monitorar sua rede e parar o ransomware em suas faixas. Aqui’é um resumo rápido de nossas melhores escolhas para proteção contra ransomware.

- Editor de ameaças’S escolha Esse sistema baseado em nuvem possui uma solução simples, mas eficaz para a proteção de ransomware e malware, porque, por padrão, ele bloqueia todo o software de execução e permite apenas sistemas que você registra especificamente em uma lista de permissões para executar. O pacote também está disponível para integração com todos os principais sistemas RMM. Registre -se para a demonstração gratuita.

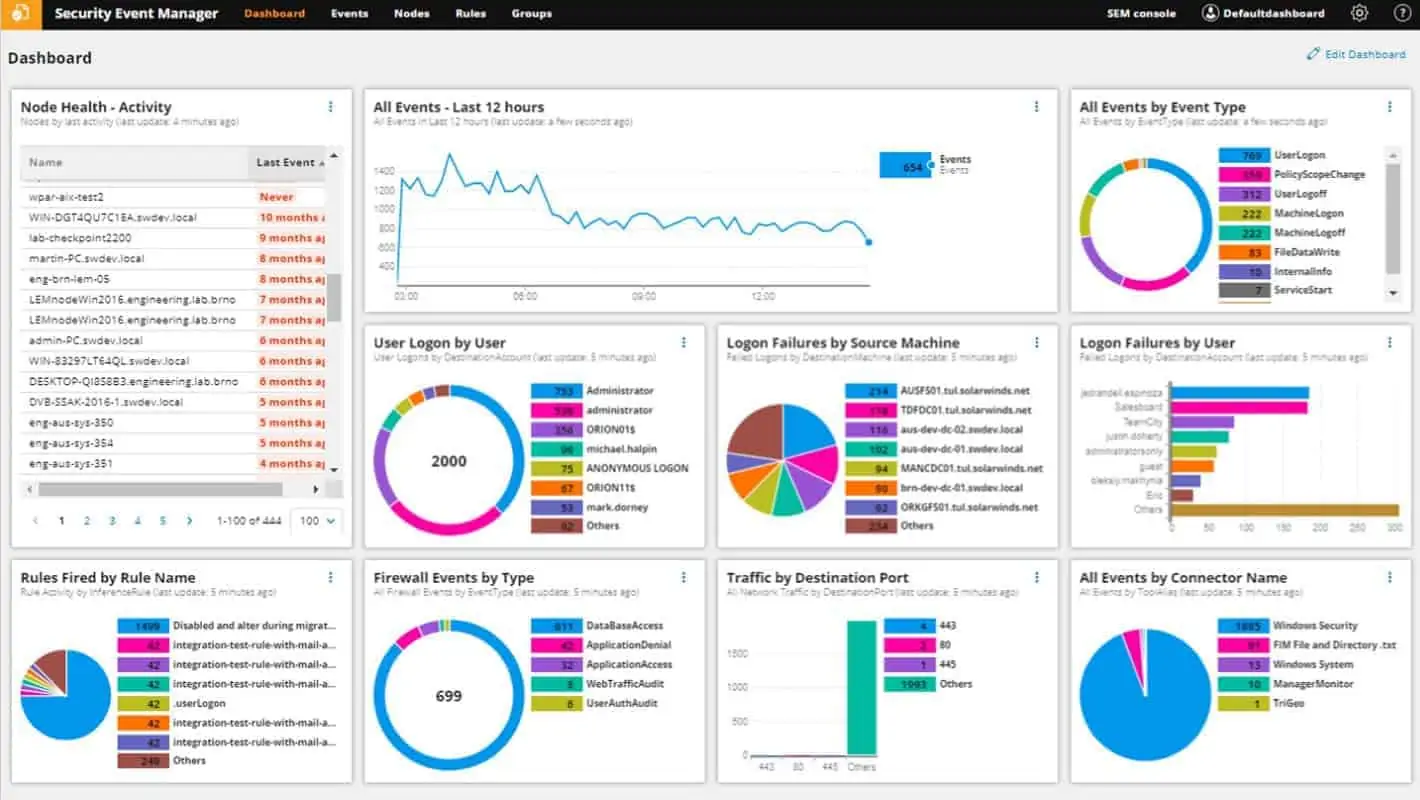

- Solarwinds Security Event Manager (teste gratuito) O melhor software holístico de prevenção de ransomware para empresas. Relatórios de recursos, auditoria e modelos de alerta personalizáveis. Ele vem com uma avaliação gratuita de 30 dias.

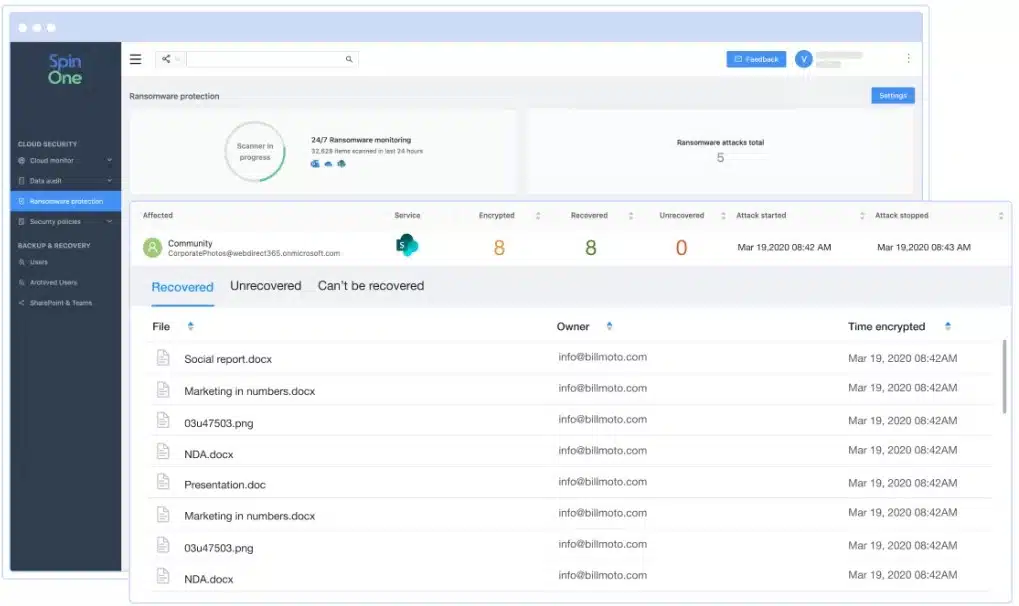

- Spinone (teste gratuito) Um serviço baseado em nuvem que se integra à plataforma SaaS mais popular para fornecer sistemas de prevenção de perda de dados e proteção de ransomware. Acesse uma avaliação gratuita de 15 dias.

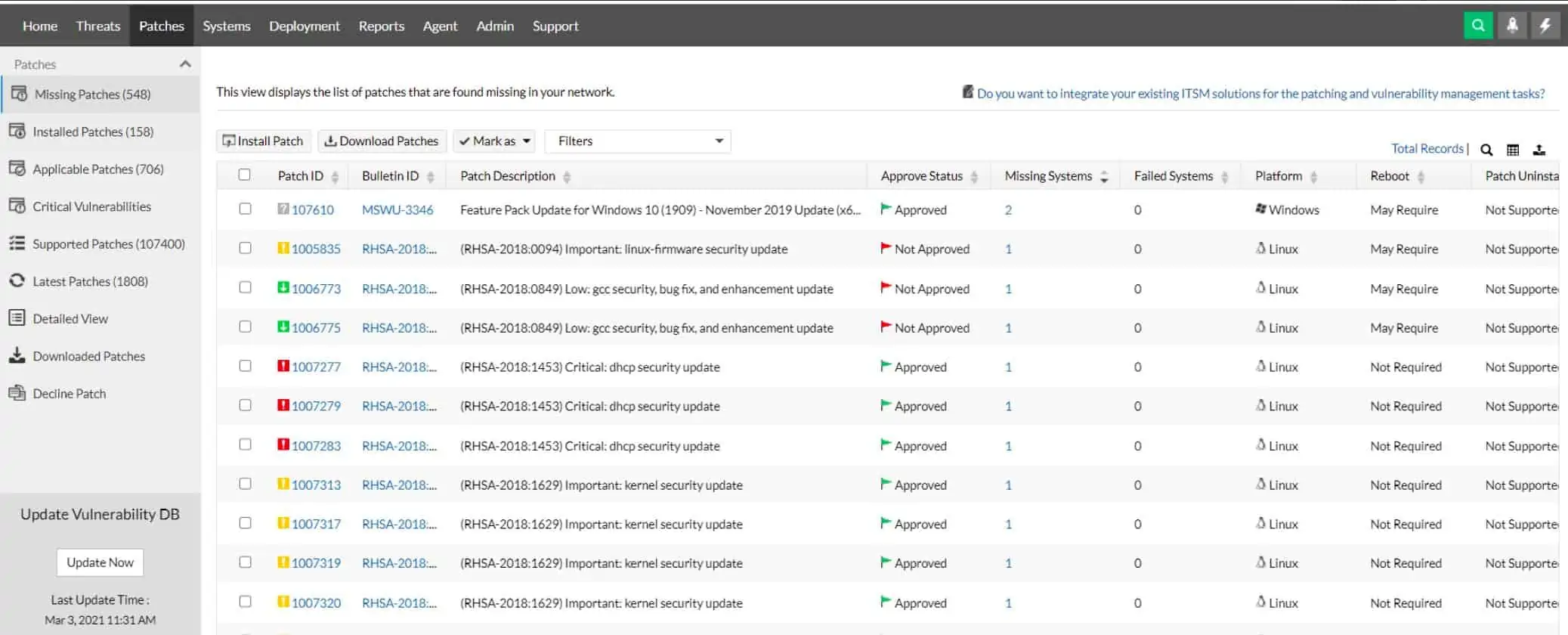

- GerencieNENgine Vulnerability Manager Plus (teste gratuito) Spot as façanhas que o ransomware usa para infectar seu sistema e consertá -las antes que qualquer malware atinja seu sistema com este pacote de ferramentas de segurança. É executado no servidor Windows. Comece a 30 dias de avaliação gratuita.

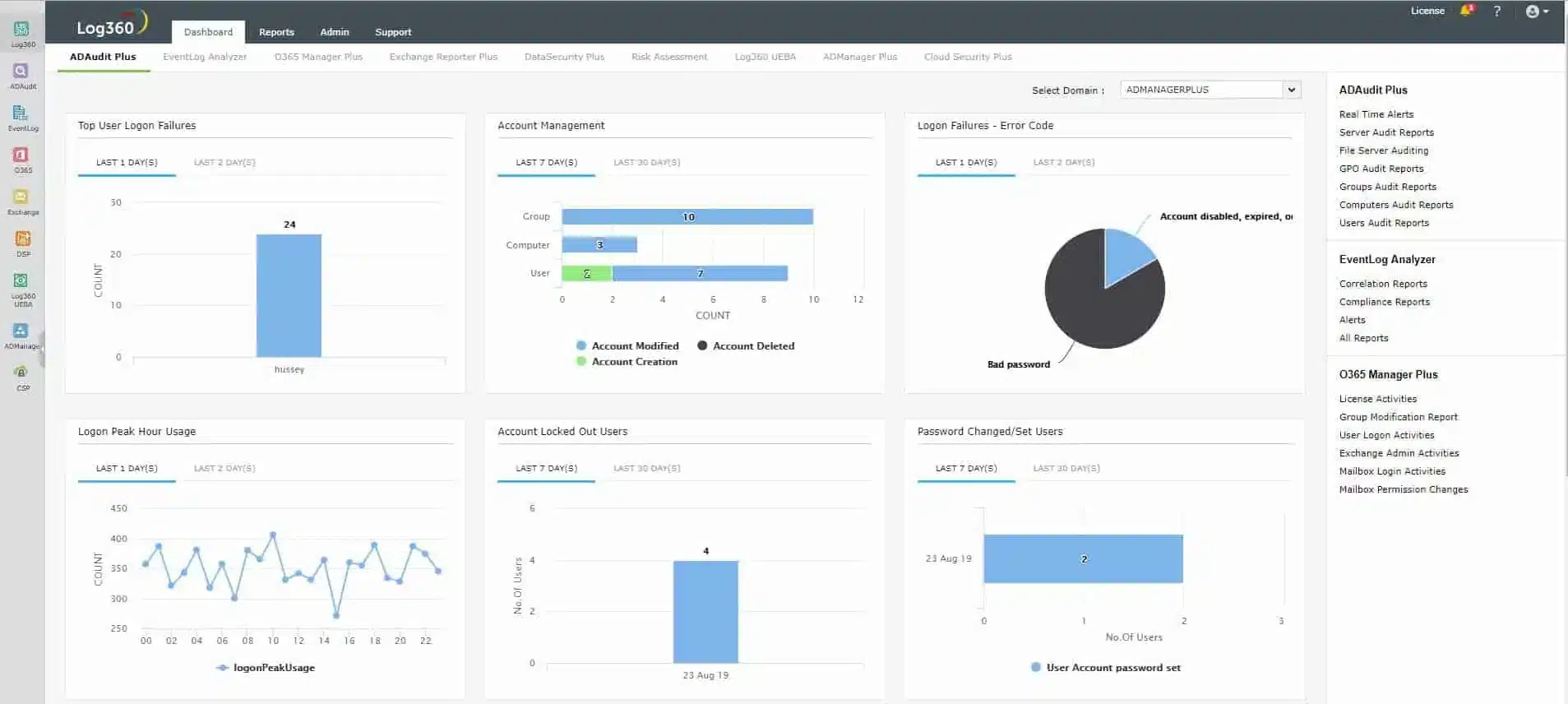

- ManageEngine Log360 (teste gratuito) Este grande pacote de ferramentas de segurança fornece registro de atividades e monitoramento de integridade de arquivos com respostas automatizadas para bloquear atividades não autorizadas, como criptografia de arquivo. É executado no servidor Windows. Comece a 30 dias de avaliação gratuita.

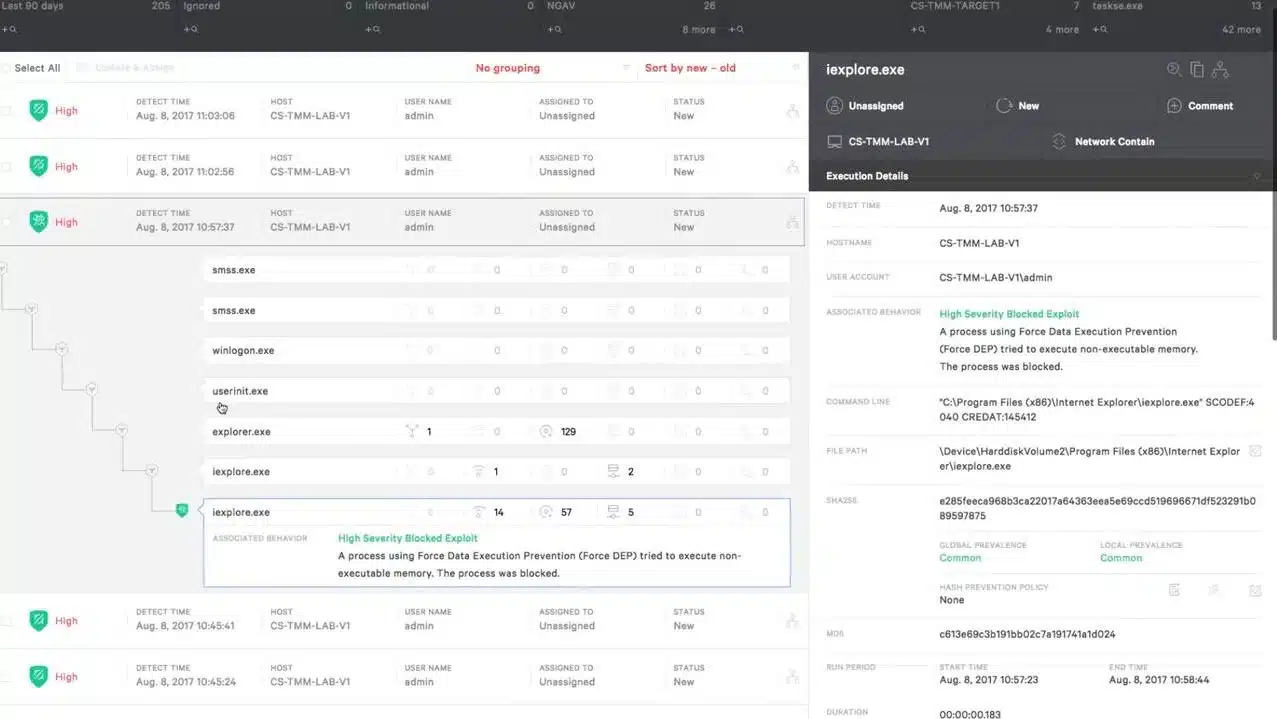

- Crowdstrike Falcon Prevent Este antivírus de próxima geração baseado em dispositivo protege de uma variedade de tipos de malware, incluindo ransomware. Disponível para Windows, MacOS e Linux.

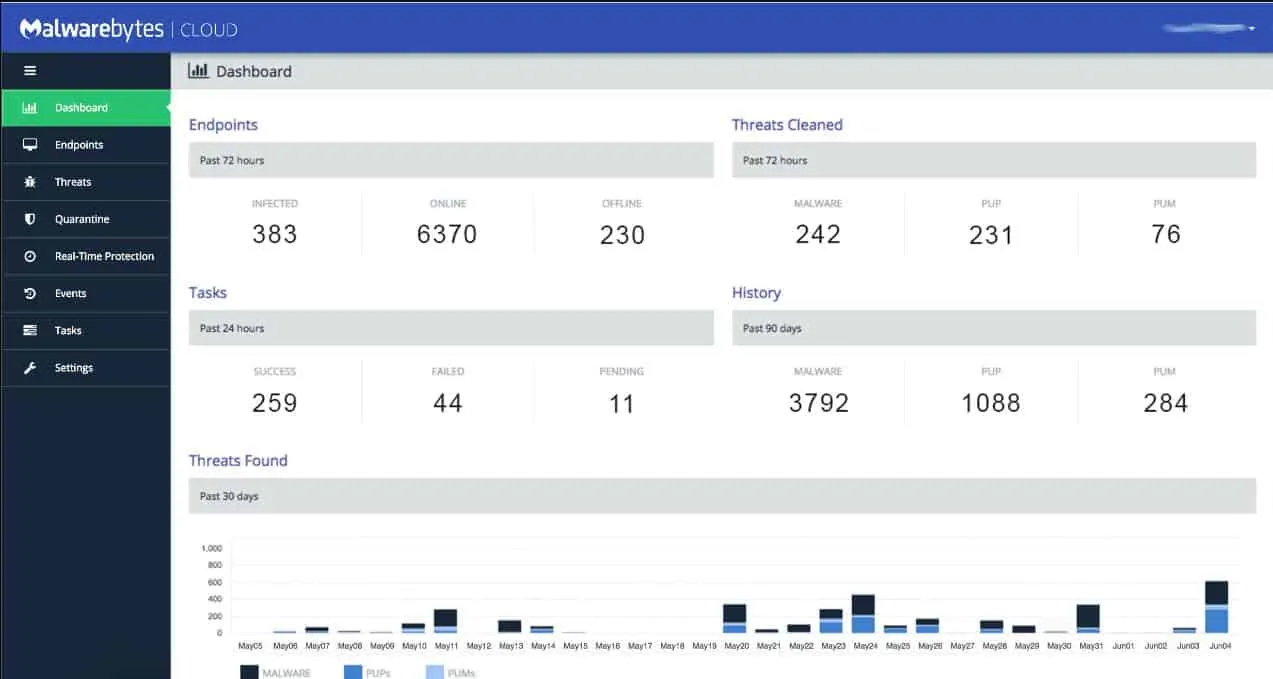

- MalwareBytes Proteção de antivírus com endpoint com proteção de ransomware embutida.

- Ferramenta anti-ransomware de Kaspersky Instalador independente gratuito. Disponível para proteção doméstica e comercial.

1. Locker de ameaças (Demo de acesso gratuito)

Ameaçador Simplifica a estratégia necessária para lidar com o ransomware – ele bloqueia todo o software de executar. Não importa quais programas entrem em seus pontos de extremidade, eles podem’t execute. A plataforma permite configurar um “permitir lista,” que é ameaçador’N Nome para uma lista de permissões. O software nessa lista poderá executar, enquanto você não’T Ransomware da lista de permissões, seus pontos de extremidade são completamente protegidos sem a necessidade de fazer backup de dados.

Graças ao Bloco na execução, Gerentes de sistema Don’é preciso se preocupar com os usuários que instalam seu próprio software preferido e qualquer tipo de malware é desabilitado pela estratégia. Existe a possibilidade de o malware se infiltrar nos seus pontos de extremidade disfarçados de outro programa legítimo. Por exemplo, um pedaço de ransomware pode ser feito com o nome Word.exe em seu arquivo contendo. No entanto, o Ameaklocker pode dizer a diferença entre um programa real e uma farsa, olhando para atributos do arquivo executável, como tamanho.

Características principais:

- Bloqueia todo o software por padrão

- Permite que o software nomeado seja executado

- Controla o acesso aos recursos por software permitido

Os produtores de software de endpoint cobram uma taxa por cada instalação, portanto o gerenciamento de licença é importante. Se você comprou cinco licenças para um software, precisar. Com o Lista de permissões Recurso do Ameaklocker, você pode ver quantos pontos de extremidade têm cada software. Você mesmo instala e aprova uma base por dispositivo. Então, outros usuários que trabalham em pontos de extremidade nos quais você não fez’t instalar esse pacote pode’t tem. Se eles tentarem instalá -lo, ele ganhou’t trabalho, e se um pedaço de ransomware se disfarça como aquele software legal, ele venceu’t execute.

Toda a plataforma de ameaças tem uma variedade de componentes que permitem que você concentre sua segurança do sistema na proteção do acesso a formulários ao invés de dispositivos. Esta é uma jogada necessária hoje em dia, porque muitos dos aplicativos que as empresas usam são pacotes de SaaS que são hospedados em Servidores em nuvem. Portanto, para empresas que usam aplicativos de SaaS inteiramente, o foco de segurança em dispositivos locais é inútil. Com o sistema de ameaças, você pode garantir o acesso a qualquer aplicativo em qualquer lugar.

Prós:

- Adequado para redes híbridas

- Implementa uma arquitetura Zero Trust (ZTA)

- Cria uma rede virtual

Contras:

- Não’T incluir um gerente de direitos de acesso total

É difícil entender a abordagem de ameaças para lidar com ransomware e gerenciamento de equipes distribuídas. A melhor maneira de aprender os conceitos de ameaças é acessar uma demonstração do sistema.

ESCOLHA DOS EDITORES

Ameaçador é a nossa melhor escolha para uma ferramenta de prevenção de ransomware, porque ele bloqueia automaticamente todo o software de executar. Esta estratégia simples significa que todos os sistemas maliciosos são tratados imediatamente. Isso inclui estratégias avançadas de invasão de ameaça persistente com sistemas como Trojans de acesso remoto, bem como ransomware e malware. Você permite que seu software autorizado seja executado registrando -o em uma lista de permissões. Esta lista aprovada de sistemas também é útil para varreduras periódicas de remoção de malware – qualquer coisa que não seja’t na lista é excluído. Entre as varreduras, o bloco em todos os executáveis também impede os usuários de quebrar seus acordos de licenciamento de software, instalando seus próprios utilitários favoritos.

Download: Obtenha uma demonstração gratuita

OS: Baseada em nuvem

2. Solarwinds Security Event Manager (teste gratuito)

Solarwinds Security Event Manager (SEM) é uma ferramenta de segurança altamente considerada para evitar ransomware para ambientes de médio a grande porte. O gerente de segurança de eventos entrega a segurança de rede em nível corporativo a preços de pequenas empresas. O preço começa em US $ 2525 (£ 2019), mas você pode obter um teste totalmente funcional de 30 dias de graça para garantir’é o ajuste certo para você.

O painel de Gerente de eventos de segurança Monitora e alerta você para vários eventos relacionados à segurança em sua rede e funciona proativamente para manter os dispositivos na rede seguros e atualizados. Embora este programa tenha dezenas de recursos que o tornam uma poderosa ferramenta de segurança, nós’LL focará principalmente em suas propriedades anti-ransomware para este artigo.

Características principais

- Monitoramento de integridade do arquivo

- Monitoramento de segurança do sistema através da análise de log

- Detecção de ameaças

- Resposta automatizada

- Relatórios de conformidade

Inteligência apoiada pela comunidade e detecção baseada em ameaças. O gerente de eventos de segurança (SEM) aproveita várias fontes para sempre ter as informações mais recentes sobre ameaças em evolução e as últimas evoluções de ransomware. A plataforma SEM é constantemente atualizada com análises em tempo real, vetores de ataque e servidores de comando e controle maliciosos para garantir que nada deslize pelas rachaduras.

Mergulho profundo e execute análises forenses com registro detalhado. Peneire e separe facilmente seus logs de rede para personalizar e melhorar a detecção baseada em ameaças de ransomware. Compilar logs de servidores, aplicativos e outros dispositivos de armazenamento de rede com funções de pesquisa personalizáveis e recursos de visualização.

Detectar e interromper automaticamente o comportamento de ransomware. Quando uma conta fica comprometida, pode ser difícil identificar essa conta e desativar seu acesso. Com SEM’s Monitor de atividades, você pode definir limiares predefinidos que podem alertá -lo ou tomar medidas específicas contra essa conta. Identifique e interrompa rapidamente uma conta quando está se comportando maliciosamente, alterando extensões de arquivo ou tentando escalada de privilégios dentro de sua rede.

Prós:

- É fácil de implantar-apresenta inúmeros modelos, painéis e monitores do que você

- Fornece proteção automatizada de ransomware com inteligência artificial

- Mais de 700 alertas pré-configurados, regras de correlação e modelos de detecção fornecem informações instantâneas ao instalar

- As regras de resposta a ameaças são fáceis de construir e usar relatórios inteligentes para reduzir os falsos positivos

- Relatórios internos e recursos do painel ajudam você a rastrear problemas e documentar o desempenho ao longo do tempo

Contras:

- Recurso denso – requer tempo para explorar totalmente todos os recursos

Geral, Solarwinds Security Event Manager tem centenas de regras de correlação pronta para uso que podem alertá-lo para comportamentos suspeitos em tempo real. Você também pode configurar novas regras com graças à normalização dos dados do log. O painel oferece um centro de comando para identificar possíveis vulnerabilidades de rede.

O SEM opera em um ambiente do Windows e pode ser instalado no Windows Server 2012-2016. Solarwinds oferecem a Teste gratuito de 30 dias para SEM.

3. Proteção de ransomware de Spinone (teste gratuito)

Rodar.ai spinone especializado em proteção de dados para plataformas SaaS. Ele se integra especificamente ao Google Workspace (G Suite), Microsoft 365 e Salesforce. A ferramenta observa a atividade em sistemas de armazenamento de dados, digitalizando conexões da API para atividade de malware e rastreando o comportamento do usuário para atividade humana maliciosa. O serviço também fornece uma função de backup e recuperação, para que você nunca fique tentado a pagar um resgate.

O sistema de backup Spinone cria automaticamente um repositório para seus arquivos e os hospeda na AWS, GCP ou Azure. Você também pode optar por obter uma segunda cópia armazenada em um dispositivo local em seus escritórios. A ferramenta leva backups completos e incrementais no nível do arquivo. No entanto, ele digitaliza todos os arquivos constantemente e bloqueia o movimento de um arquivo atualizado para fazer backup se a atividade de ransomware for detectada.

Características principais:

- Ransomware Digitalização

- Restaurar e recuperar

- Técnicos e analistas de segurança cibernética

- Garantia de recuperação

Lojas de arquivos em nuvem vencidos’t execute o código, então você não’É preciso se preocupar com o ransomware operando diretamente em seus servidores de arquivos. Em vez disso, esses sistemas de armazenamento SaaS podem ser comprometidos por meio de acesso remoto de aplicativos que é facilitado por meio de APIs. Ao identificar um arquivo danificado, Spinone desconecta imediatamente todo o acesso da API e isola os arquivos danificados.

Depois de notificá -lo sobre um ataque de ransomware, o sistema investiga a fonte do ransomware, rastreando através de seus logs de acesso a arquivos. Depois de fornecer um relatório completo sobre o ataque, o Spinone Service exclui os arquivos danificados e os substitui por cópias limpas retiradas do repositório de backup.

Prós:

- Ransomware e digitalização de malware

- Monitoramento de arquivos para proteção de dados sensíveis

- Uma promessa de recuperação de desastres de 2 horas

- Backup de dados e recuperação

Contras:

- Protege apenas plataformas de nuvem específicas, não todas

O Serviço Spinone está disponível em três edições: Spinone para Microsoft 365, Spinone para G Suite e Spinone para Salesforce. O Serviço Salesforce tem menos instalações no plano, com apenas um sistema de backup e recuperação., Os outros dois planos oferecem rastreamento de comportamento do usuário, auditoria de conformidade, avaliações de riscos e prevenção de perda de dados, além de varredura de ransomware e malware. Você pode acessar qualquer um desses planos com um 15 dias de teste gratuito.

4. GerencieNENgine Vulnerability Manager Plus (teste gratuito)

Desastres, fechando explorações com GerencieNENgine Vulnerability Manager Plus antes que os produtores de ransomware os descubram. Este é um scanner de vulnerabilidade com um gerenciador de patches agrupado e pode até detectar fraquezas de dias zero e fechá-los.

Você não pode prever qual fraqueza do sistema a próxima onda de ransomware usará para entrar no seu sistema, então endurecer tudo contra qualquer ataque possível com este pacote de software. O pacote do Vulnerability Manager Plus é executado no Windows Server, mas atinge sua rede para digitalizar todos os seus dispositivos executando Windows, MacOS e Linux. O ciclo de varredura ocorre a cada 90 minutos e analisa o inventário de software de cada dispositivo, procurando pacotes e software não autorizados que foram sinalizados como fim de vida.

Características principais:

- Varredura de vulnerabilidade

- Gerenciamento de patches

- Endurecimento do sistema

- Avaliação de risco do servidor da web

Todo o software atual e autorizado e OSS são digitalizados para riscos. Isso envolve verificar seus status de patch e olhar para suas configurações. Se houver patches disponíveis, o Vulnerability Manager Plus desencadeia o gerente de patch que faz parte do pacote. Software e hardware incorporam -se e destacados para a ação e o sistema pode até gerar scripts para realinhar as interações de dispositivos e software para remover pontos de entrada para malware e intrusos.

Os ativos da Web estão particularmente expostos a possíveis ataques e, portanto, o Serviço de Avaliação de Risco de Vulnerabilidade neste sistema ManageEngine presta muita atenção aos ativos atuais, procurando as oportunidades que os hackers poderiam usar para infectar sites ou atacar seus serviços.

Prós:

- Pode identificar fraquezas de segurança antes mesmo de serem divulgadas

- Inclui sistemas para detectar e fechar explorações

- Fornece um gerente de patch automatizado na suíte

- Registra todas as descobertas e ações para relatórios de conformidade

Contras:

- Não’Estenda -se às plataformas de nuvem

O ManageEngine fornece uma edição gratuita do Vulnerability Manager Plus, que é limitado à proteção de 25 dispositivos. As versões pagas são oferecidas para uma avaliação gratuita de 30 dias.

5. ManageEngine Log360 (teste gratuito)

GerencieNENgine Log360 Fornece uma Feed de inteligência de ameaças, que lista endereços de origem de hacker bem conhecidos e métodos usados recentemente. Isso permite que o SIEM digitalize através de registros de log e atividade de rede para procurar comunicações dessas fontes. Enquanto isso, um monitor de integridade de arquivo procura ações inesperadas nos arquivos e você pode especificar que ele alerta em qualquer ação de criptografia.

Características principais:

- Endereço IP e Lista Negra de Domínio

- Registro de atividade

- Monitoramento de integridade do arquivo

- Detecção de comportamento anômalo

O pacote inclui Analítica de comportamento de usuário e entidade (Ueba). Isso registra toda a atividade por conta de usuário e por dispositivo. Malware, como ransomware, pode ser detectado quando a atividade em um terminal muda repentinamente.

O sistema ManageEngine inclui muitos módulos diferentes, o que pode ser difícil de coordenar. No entanto, a orquestração de segurança, automação e resposta (Soar) a unidade no pacote cuida desse problema. Isso fornece uma única interface na qual você especifica ações a serem implementadas na detecção de uma ameaça. Essas ações envolverão vários módulos e também ferramentas de terceiros.

Quando um Ransomware Ação de criptografia é identificada, seu sistema suspenderá imediatamente a conta de usuário envolvida e bloqueará toda a comunicação com qualquer endereço IP foi identificado como envolvido na orientação do malware.

Prós:

- Proteção de dados sensíveis para conformidade com padrões

- Respostas automatizadas

- Interação com ferramentas de terceiros

Contras:

- Grande demais para uma pequena empresa para gerenciar

ManageEngine Log360 é um pacote local que é executado em Servidor Windows. No entanto, é capaz de coletar logs de outros sistemas operacionais, dispositivos de rede e plataformas de nuvem. Ele interfina com ferramentas de terceiros, como firewalls e malware para obter mais inteligência sobre a atividade do sistema. Você pode examinar o log360 com uma avaliação gratuita de 30 dias.

6. Crowdstrike Falcon Prevent

Crowdstrike Falcon Prevent é um sistema antivírus de próxima geração que se instala em pontos de extremidade. O pacote está disponível para Windows, MacOS e Linux. A marca Falcon é uma família de produtos de segurança cibernética que funcionam em combinação com o Falcon Prevent. O sistema Falcon Prevent é o produto base no intervalo e atua como um agente de endpoint para outros sistemas Falcon, que são todos baseados em nuvem baseados em nuvem.

O sistema Falcon Prevent é capaz de detectar uma variedade de malware, incluindo ransomware. O sistema de detecção na ferramenta é baseado em anomalia. Isso significa que o pacote estabelece uma linha de base da atividade normal por usuário no dispositivo e depois procura atividade que não’t encaixe nesse padrão. Esse comportamento anômalo é então sinalizado para uma investigação mais aprofundada.

Características principais

- Pode detectar ataques sem arquivo e sem malware

- Procura atividades incomuns

- Atualizado pela plataforma Falcon

- Continua trabalhando se o dispositivo estiver offline

Detecção de ransomware. O sistema recebe indicadores de ataque (IOAs) da plataforma Falcon e isso guia a detecção de ameaças. A ferramenta estabelecerá uma linha de base da atividade normal e depois procurará atividades diferentes. Esses eventos incomuns são comparados a ioas.

Bloqueio de ransomware. Downloads inesperados são bloqueados isolando o arquivo e desenhando o usuário’A atenção ao novo arquivo. Arquivos de quarentena podem ser lançados manualmente.

Resposta de ransomware. Se a atividade suspeita for identificada, a Prevent matará seus processos.

Remediação de ransomware. O sistema Prevent System limpa após um ataque confirmado, removendo todos os arquivos relacionados ao malware bloqueado.

Prós:

- Resposta rápida, graças à inteligência de ameaças

- Abordagem flexível com detecção de anomalia que pode bloquear ataques de dia zero

- Também identifica a atividade do intruso

- Pode vincular suítes de malware para detecção e remediação

Contras:

- Atuários apenas uma vez que o ransomware já está instalado e acionado

Você pode começar com uma avaliação gratuita de 15 dias.

7. Software anti -ransomware malwarebytes

Malwarebytes (MBAM) Primeiro encontrou seu caminho para o mercado, fornecendo proteção de malware de qualidade de qualidade para estações de trabalho individuais. Avanço rápido de alguns anos e MalwareBytes agora está trazendo o mesmo nível de proteção de ransomware de qualidade para o ambiente de negócios com seu programa anti-malware de nível comercial. Enquanto MalwareBytes oferece um guarda -chuva de serviços de proteção de rede, nós’Eu apenas focarei em seus recursos de defesa de ransomware.

Nos primeiros dias do software de prevenção de ransomware de malwarebytes, estava disponível como um produto beta independente. Essa tecnologia agora é um recurso principal construído diretamente no Premium MalwareBytes, disponível em plataformas Android, Windows e Apple. Malwarebytes Premium começa em US $ 39.99 (£ 31.99) Um ano por dispositivo para consumidores e US $ 119.97 (£ 95.96) Um ano para 3 dispositivos para pequenas empresas. Você pode obter um colapso completo dos preços de negócios deles aqui. No geral’é um excelente pacote de segurança na Internet.

Características principais

- Protege Windows, MacOS, iOS e Android

- Monitoramento constante de segurança de terminais

- Detecção de ameaças baseada em IA

- Cria pontos de restauração para reversão do sistema

Prevenção de ransomware em tempo real. MBAM monitora cada ponto final ao vivo para detectar a atividade de ransomware. Isso inclui reconhecer a execução do código remoto, mudanças maliciosas no registro e criptografia Rouge na máquina.

Detecção de ransomware e aprendizado de máquina. Os perfis de ameaças construídos a partir de aprendizado de máquina ajuda a identificar e interromper proativamente o ransomware antes que ele possa se espalhar. Essa tecnologia o mantém à frente de variantes de ransomware que tradicionalmente evitam impressão digital de malware conhecidas.

Opções de recuperação de ransomware. MalwareBytes utiliza isso’S Tecnologia de reversão de ransomware para criar um cache local de seus sistemas e arquivos de dados. Este cache está protegido e pode ser reativado no evento Ransomware.

Prós:

- Fornece informações de alto nível de ameaças e saúde de dispositivos em toda a rede

- Identifica processos maliciosos e comportamento

- Oferece proteção de botnet, bem como proteção contra ameaças baseadas em navegador

- Oferece uma versão gratuita

Contras:

- Gostaria de ver um teste mais longo do produto completo para testar

8. Ferramenta anti -ransomware de Kaspersky

Kaspersky’S Ferramenta Anti Ransomware (Kart) foi recentemente renovada e libertada para quem gostaria de experimentá -la. Suas soluções premium oferecem usuários domésticos e comerciais de gerenciamento automático de patches, suporte de software e mais de 20 outras tecnologias de detecção de ameaças. Kart está atualmente custando US $ 39.00 (£ 31.99) para 3 dispositivos domésticos e US $ 53.99 (£ 43.19) Para 3 dispositivos em um ambiente de negócios. Kasperksy’S Ferramenta Anti-Ransomware é compatível com ambientes do Windows OS.

Características principais

- Oferecido em versões gratuitas e pagas

- Executa no Windows

- Bloqueia a criptografia não autorizada

Bloqueando a criptografia na fonte. Assim como as outras ferramentas de segurança, o kart pode detectar e bloquear as duas execuções remotas locais do ransomware. Ele pode detectar quando a criptografia de arquivos está sendo tentada e impedir esse processo de terminar.

Funciona em conjunto com outras ferramentas. Kart tem a capacidade única de executar junto com outro software antivírus. Enquanto a maioria das ferramentas antivírus lutará entre si e causará problemas, o kart pode aparentemente correr lado a lado outros terminais de segurança existentes.

Detecta mais do que apenas ransomware. Além de ataques de ransomware, o kart pode detectar mineração de criptografia ilícita, infecções por adware e objetos de ar-riscos no endpoint pcs.

Prós:

- Completamente grátis

- Instalação simples – pouca configuração necessária

- Ótimo para pequenas empresas e usuário doméstico

Contras:

- Não é a melhor opção para redes corporativas

Conclusão

Isto’está claro que a ameaça de ransomware está aqui para ficar e está ficando mais avançado com o passar do tempo. A boa notícia é que agora existem mais ferramentas de software e medidas de segurança de dispositivos que você pode implantar agora para ajudar a manter sua rede segura.

Todas as ferramentas mencionadas acima estão disponíveis como ensaios gratuitos, então experimente alguns e veja qual proteção de ransomware é adequada para você.

Você já experimentou um ataque de ransomware antes? Você foi capaz de se recuperar? Deixe um comentário sobre sua experiência na seção de comentários abaixo.

Proteja sua rede contra as perguntas frequentes sobre ransomware

Como evitar um ataque de ransomware de WannaCry?

O primeiro passo a ser dado para evitar ataques de WannaCry é atualizar sua versão do Windows ou Windows Server. WannaCry não’t Atacando o Windows 8, Windows 10, Windows Server 2008, Windows Server 2012 ou Windows Server 2016. Faça backups regulares do seu sistema para que tudo possa ser restaurado assim que ocorrer um ataque.

Criptografar seu disco rígido evita ransomware?

Não. Criptografar seu disco rígido é uma medida de segurança válida contra roubo de dados. No entanto, dados criptografados podem ser criptografados novamente. Quando sua própria criptografia está embaixo da criptografia de ransomware, seus dados são renderizados tão inacessíveis quanto seriam se você não tivesse’t criptografou.

O ransomware pode se espalhar por uma rede?

Sim. O ponto de entrada tradicional do ransomware é através de anexos de email. No entanto, os módulos de replicação de uma suíte de vírus podem explorar e explorar vulnerabilidades conhecidas para alcançar outros dispositivos acessíveis ao computador infectado pela rede.

O que há neste artigo?

- O que é ransomware?

- Restringir o acesso para evitar ransomware

- Evite o tempo de inatividade do ransomware com backups

- O melhor software de proteção de ransomware

- Proteja sua rede contra as perguntas frequentes sobre ransomware

Serviços de segurança gerenciados

Proteja seus dados críticos, monitore seu ambiente para invasões e responda a incidentes de segurança com serviços de segurança gerenciados 24 horas por dia, 7 dias por semana.

Serviços profissionais

Serviços profissionais

Interessado em conseguir uma cotação? Entre em contato conosco hoje e descubra como nossos serviços profissionais de segurança cibernética podem ajudá -lo a proteger seus negócios, fortalecer sua postura de segurança e atender aos requisitos de conformidade

EMEA Cibersegurança

Sobre nós

Segurança de sistemas Hitachi’A missão é tornar a Internet um lugar mais seguro

Para todos, aproveitar todo o potencial de conectar pessoas e empresas para criar relacionamentos de confiança que podem ser o catalisador de colaboração sem preocupações e inovação ilimitada.

Contate-nos

- Lar

- Serviços de segurança gerenciados

- Inteligência de ameaças cibernéticas (novo)

- Monitoramento de Eventos de Ameaças e Segurança e Gerenciamento de Loges

- Programa de Avaliação de Vulnerabilidade Gerenciada

- Gerenciamento de riscos

- Segurança gerenciada para conformidade com PCI-DSS

- Monitoramento de segurança em nuvem (AWS/Azure/M365)

- Detecção de terminais e resposta

- Detecção de rede e resposta

- Serviço de detecção de intrusões

- Forense Digital e Resposta de Incidência

- Monitoramento de gerenciamento de integridade de arquivo

- Proteção DDoS

- Serviço de Inteligência de Ameaças (Monitoramento da Web Dark)

- Programa de conscientização sobre segurança

- Serviços profissionais

- Teste de penetração

- Avaliação de vulnerabilidade de TI/OT

- Avaliação de aplicativos (revisão da Web/Mobile/Código)

- Engenharia Social e Consciência de Segurança

- Revisão da configuração de segurança

- Revisão da arquitetura de segurança

- Avaliação de compromisso

- Avaliações de postura de segurança

- Serviços de digitalização de aplicativos da web

- Desenvolvimento do Programa de Segurança da Enterprise

- Gerenciamento de risco de TI/OT

- Avaliação de controles de segurança (ISO, NIST, Cobit, Sans)

- Conformidade do PCI DSS

- Conformidade rápida

- CISO virtual

- Políticas e procedimentos de segurança

- Avaliação de maturidade da arquitetura de segurança

- DPO como um serviço

- Forense digital

- Avaliação de compromisso

- Planejamento e manuseio de resposta a incidentes

- Serviços de segurança gerenciados para a Europa

- Serviços profissionais para a Europa

- Entre em contato conosco – escritórios europeus

- Sobre nós

- Parceiros

- O retrocesso semanal

- Comunicados de imprensa

- Recursos de mídia

- Blog

- Brochuras

- Vídeos

- Carreiras

- Eventos

- CSR

Você’Fiquei infectado com ransomware … agora o que? E quais são algumas dicas eficazes para evitar a infecção por ransomware?

Ransomware pode muito bem cair na história humana como um dos mais sinistros de ataques cibernéticos, criptografar arquivos e documentos primeiro e depois extorquir dinheiro para descriptografá-los. Em um caso recente, 110 casas de repouso em U.S. foram afetados quando uma empresa de TI que os atendia foi atingida pela tensão de ransomware, Ryuk. Os centros de assistência não conseguiram acessar registros médicos, um porta -voz falando de possíveis mortes de pacientes por causa da infecção por malware. A demanda de resgate de US $ 14 milhões em bitcoin não era acessível para a empresa de TI.

Ransomware é um tipo de malware que continua causando estragos em todo o mundo. Um relatório da McAfee descobriu que os ataques de ransomware aumentaram 118% para o primeiro trimestre de 2019.

Hospitais, escolas, empresas de TI, instituições financeiras, todos os tipos de organizações são metas de ransomware em 2019. De fato, mais de 500 escolas no U.S. foram vítimas de ransomware.

Além disso, os custos do ransomware continuam em espiral, triplicando em 2019; o custo médio é de US $ 36.295 USD.

Estar preparado para um ataque de ransomware é uma ação positiva que todas as empresas devem desenvolver em seu plano de segurança estratégico.

Como acontecem as infecções de ransomware?

Para entender quais ações podem ajudar a proteger sua empresa do ransomware, você precisará primeiro saber como o ransomware infecta uma rede da empresa.

Os cibercriminosos usam vários métodos testados e testados para iniciar a infecção; Alguns dos mais conhecidos incluem:

E -mails de phishing

Phishing ainda é um método de grande sucesso usado para infectar uma rede de computadores com ransomware. De fato, a intervenção humana é necessária para quase todos os ataques cibernéticos e engenharia social é uma maneira essencial de manipular usuários finais.

Carregos drive-by-downloads

Sites ou anúncios on -line contendo malware, são o ponto de entrada para a infecção por ransomware em um usuário final’máquina s; Vulnerabilidades em navegadores ou outro software facilitando a infecção. Muitas vezes, os usuários nem sabem que uma infecção aconteceu, kits de exploração baseados na Web que procuram falhas de software e, em seguida, usá-los para instalar ransomware.

Protocolo Remote Desktop (RDP)

O RDP é uma ferramenta usada regularmente pelos departamentos de TI para gerenciar pontos de extremidade. Além disso, é usado pelos cibercriminosos para ajudar a propagar o ransomware em uma rede, geralmente ao longo de vários meses e por furtividade.

Vulnerabilidades em um sistema operacional

Falhas no sistema operacional e em outros softwares, como navegadores, oferecem aos cibercriminosos um caminho para uma rede para iniciar uma infecção.

Midia removivel

FOBs USB infectados com ransomware foram enviados no post para destinatários desavisados. Os FOBs executam automaticamente o ransomware se inseridos ou usam truques de engenharia social, por meio de mensagens tentadoras, usadas para incentivar o destinatário a iniciar uma instalação.

5 maneiras de evitar uma infecção por ransomware

Saber como o ransomware acaba em nossas redes pode nos ajudar a impedir que isso aconteça em primeiro lugar:

1. Treinamento de conscientização sobre segurança

O treinamento de conscientização sobre a segurança fornece à sua empresa as ferramentas para garantir que os funcionários entendam o impacto do phishing, a higiene de segurança e de downloads gerais. Em resumo, treinar todos os funcionários sobre os riscos de phishing e como trabalhar com segurança pode ajudar a parar o ransomware antes de começar.

2. Detecção e Resposta de terminais (EDR)

As ferramentas EDR são agentes que podem procurar os sinais reveladores de um ataque cibernético, incluindo ransomware. Essas ferramentas geralmente enviam alertas para administradores e usuários finais se um padrão de ataque for visto.

3. Patching regular

Muitas infecções de ransomware precisam explorar falhas em software como um navegador para ativar a infecção. Portanto, certifique -se de corrigir regularmente seus pontos de extremidade, pois essa é uma ação vital na luta contra ransomware e outros malware.

4. Impedir que macros funcionem

Algumas formas de ransomware estão ocultas em documentos, geralmente entregues por e -mails de phishing. Se possível, impede que as macros executem automaticamente quando um documento é aberto.

5. Use um sistema de backup seguro e resistente a ransomware

O uso do sistema de backup correto pode ser uma dádiva de Deus se você for infectado por ransomware. No entanto, deve ser com poucos ar e idealmente armazenado fora do local.

Recuperação de infecção por ransomware

Prevenção é melhor que a cura. No entanto, os cibercriminosos por trás do ransomware não devem ser subestimados. Mesmo com as melhores medidas em vigor, você ainda pode acabar como uma vítima de ransomware. Dito isto, que tipo de plano de remediação é necessário nessas circunstâncias?

Serviços de investigação de ransomware, como os entregues por nossa citelligência de parceiro de serviço, podem ser usados para recuperar dados e remover ransomware. Portanto, a investigação de ransomware é um processo, envolvendo várias etapas importantes.

1. Isolar

O isolamento de qualquer ponto de extremidade infectado ajuda a evitar qualquer propagação adicional da infecção.

2. Localizar

A localização do ponto de entrada e a tensão do ransomware oferece ao investigador as informações necessárias para realizar a remoção segura do ransomware.

3. Remover

A remoção do ransomware é vital para garantir que nenhuma infecção adicional possa ocorrer. Isso pode ser complexo, pois alguns ransomware se escondem no modo furtivo, sendo reativados posteriormente.

4. Recuperar

Depois que o ransomware é removido de maneira limpa, a recuperação de arquivos criptografados pode ocorrer.

Conclusão

O FBI publicou um aviso recente aconselhando você.S. empresas sobre a crescente ameaça de ransomware de alto impacto. O FBI também está aconselhando que as empresas não devem pagar o resgate. Com demandas de resgate cada vez mais caro, o pagamento pode não ser uma opção para uma empresa.

Em vez disso, prevenir a infecção usando vigilância e boas medidas de segurança é uma maneira mais eficaz de gerenciar a ameaça. No entanto, se você se encontrar infectado por esse mais sinistro de malware, um serviço de investigação de ransomware é uma boa opção para minimizar o impacto.

Se você precisar de mais orientações sobre como combater o ransomware, faça o download do nosso infográfico prático ao clicar abaixo.

A Hitachi Systems Security é um provedor global de serviços de segurança de TI que constrói e fornece serviços personalizados para monitorar e proteger os ativos de TI mais críticos e sensíveis em suas infraestruturas 24/7.