Controle de acesso obrigatório versus controle de acesso discricionário: qual escolher?

Resumo:

O controle de acesso é um aspecto crucial da segurança cibernética, e escolher o modelo de controle de acesso certo para sua organização é essencial. Este artigo compara dois modelos populares: Controle de acesso obrigatório (MAC) e controle de acesso discricionário (DAC). As principais diferenças entre os dois modelos são explicadas, juntamente com suas respectivas vantagens e limitações. Além disso, são fornecidas dicas de implementação para ajudar as organizações a tomar uma decisão informada.

Questões:

1. Linux usa Mac ou DAC?

O Linux usa principalmente o DAC (controle de acesso discricionário) como seu modelo de controle de acesso, embora existam distribuições Linux habilitadas para Mac disponíveis.

2. Quais são as principais diferenças entre Mac e DAC?

A principal diferença é que, no DAC, o proprietário de um objeto determina quais sujeitos podem acessá -lo, enquanto no Mac, o sistema determina o acesso com base nos rótulos de segurança. O DAC permite mais liberdade para os usuários, mas pode resultar em sobrecarga administrativa, enquanto o Mac fornece controle mais rigoroso e é considerado mais seguro.

3. Como funciona o DAC?

No DAC, o proprietário de um objeto especifica quais sujeitos podem acessá -lo. Por exemplo, ao criar um arquivo, o usuário decide os privilégios de acesso para outros usuários. O sistema operacional então aplica essas permissões quando outros tentam acessar o arquivo.

4. O que é Mac baseado em?

Mac é baseado em rótulos de segurança. Os sujeitos recebem um nível de liberação de segurança, enquanto os objetos de dados são classificados com um nível de segurança. O sistema usa esses rótulos para avaliar as solicitações de acesso e garante que a folga de um sujeito corresponda à classificação do objeto que está sendo acessado.

5. Qual modelo é mais seguro?

Mac geralmente é considerado mais seguro devido ao seu controle mais rigoroso e ao uso de rótulos de segurança. Isso impede que os usuários acessem objetos com classificações mais altas do que seu nível de liberação, reduzindo o risco de acesso não autorizado.

6. Quais são as vantagens do DAC?

O DAC permite aos usuários mais liberdade no controle do acesso a objetos. É mais flexível e não requer uma extensa configuração administrativa. Os usuários podem compartilhar facilmente o acesso com outras pessoas com base em seu próprio critério.

7. Quais são as limitações do DAC?

Uma limitação do DAC é que ele confia fortemente nos usuários para tomar decisões corretas de controle de acesso. Isso pode resultar em erros ou equívocas intencionais que podem levar a violações de dados. O DAC também não tem a capacidade de aplicar políticas de segurança rigorosas em uma organização.

8. Como o Mac aprimora a segurança?

Mac aprimora a segurança, eliminando a discrição do usuário nas decisões de controle de acesso. Ele aplica políticas estritas com base em rótulos de segurança e reduz o risco de vazamentos de dados acidentais ou intencionais. Além disso, o Mac fornece uma trilha de auditoria clara para solicitações de acesso e pode ser gerenciado centralmente para um melhor controle.

9. Quais são alguns casos de uso em potencial para Mac?

O Mac é comumente usado em ambientes onde o controle estrito de acesso é crucial, como organizações militares, governamentais ou financeiras. É adequado para cenários em que a confidencialidade dos dados é de extrema importância e onde as políticas de segurança abrangentes precisam ser aplicadas.

10. Como as organizações podem decidir entre Mac e DAC?

As organizações devem considerar seus requisitos de segurança específicos, a natureza de seus dados e sua capacidade de gerenciar o controle de acesso. Se a confidencialidade dos dados for fundamental e há uma necessidade de controle rigoroso, o Mac pode ser a melhor escolha. Por outro lado, se a flexibilidade e a liberdade do usuário forem uma prioridade, o DAC pode ser suficiente.

Respostas detalhadas:

1. Linux usa Mac ou DAC?

Embora o Linux use principalmente o DAC (controle de acesso discricionário) como seu modelo de controle de acesso padrão, existem distribuições Linux disponíveis que implementam Mac (Controle de acesso obrigatório). Essas distribuições, como Selinux e Appmor, fornecem recursos aprimorados de segurança implementando mecanismos MAC juntamente com o modelo tradicional de DAC.

2. Quais são as principais diferenças entre Mac e DAC?

A principal diferença entre Mac e DAC está em quem determina o acesso a objetos. No DAC (controle de acesso discricionário), o proprietário de um objeto especifica quais sujeitos podem acessá -lo. Isso permite mais liberdade e flexibilidade do usuário, mas pode resultar em possíveis riscos de segurança se as permissões de acesso forem incorretas ou mal utilizadas. Por outro lado, no Mac (controle de acesso obrigatório), o sistema determina o acesso com base em rótulos e políticas de segurança. Os usuários não têm a discrição de conceder ou modificar os direitos de acesso. Mac fornece controle e segurança mais rigorosos, mas requer uma sobrecarga mais administrativa.

3. Como funciona o DAC?

O DAC (controle de acesso discricionário) funciona, permitindo que o proprietário de um objeto especifique permissões de acesso para outros assuntos. Por exemplo, ao criar um arquivo, um usuário pode definir leia, gravar ou executar permissões para usuários ou grupos específicos. Quando alguém tenta acessar o arquivo, o sistema operacional verifica se possui as permissões necessárias, conforme definido pelo proprietário do arquivo. Se as permissões corresponderem, o acesso for concedido; Caso contrário, é negado.

4. O que é Mac baseado em?

Mac (controle de acesso obrigatório) é baseado no conceito de rótulos de segurança. Neste modelo, os sujeitos (usuários) e os objetos (dados) recebem etiquetas de segurança que indicam seu nível de sensibilidade ou classificação. Os sujeitos recebem autorizações de segurança, enquanto os objetos recebem classificações de segurança atribuídas. O sistema usa esses rótulos para tomar decisões de controle de acesso. Por exemplo, um assunto com uma autorização “secreta” pode ter acesso a objetos de dados com uma classificação “Top Secret”, mas não para aqueles com uma classificação mais alta.

5. Qual modelo é mais seguro?

Mac (controle de acesso obrigatório) é geralmente considerado mais seguro em comparação com o DAC (controle de acesso discricionário). O controle estrito da MAC, com base em rótulos e políticas de segurança, reduz o risco de acesso não autorizado ou vazamentos de dados. Os usuários não podem conceder a si mesmos ou a outros acesso além de seu nível de liberação de segurança. Com o DAC, há uma maior dependência dos usuários para tomar decisões corretas de controle de acesso, o que pode resultar em equívocas acidentais ou intencionais que comprometem a segurança.

6. Quais são as vantagens do DAC?

Uma das principais vantagens do DAC (controle de acesso discricionário) é sua flexibilidade e liberdade do usuário no controle do acesso a objetos. Os usuários têm a discrição de conceder ou revogar as permissões de acesso para seus próprios objetos. Isso permite facilitar a colaboração e o compartilhamento de recursos sem depender de intervenção administrativa. O DAC também reduz a sobrecarga administrativa, pois os usuários podem gerenciar suas próprias configurações de controle de acesso.

7. Quais são as limitações do DAC?

Apesar de suas vantagens, o DAC (controle de acesso discricionário) tem limitações que podem afetar a segurança. Uma limitação é o potencial para os usuários tomarem decisões incorretas de controle de acesso. Se um usuário acidentalmente acidentalmente as permissões ou conceder intencionalmente acesso excessivo a outras pessoas, dados confidenciais podem estar em risco. Outra limitação é a falta de controle centralizado e a capacidade de aplicar políticas de segurança consistentes em uma organização. O DAC depende muito da critério dos usuários, o que pode resultar em práticas de segurança inconsistentes ou inadequadas.

8. Como o Mac aprimora a segurança?

Mac (controle de acesso obrigatório) aprimora a segurança, removendo a discrição dos usuários nas decisões de controle de acesso. O sistema aplica políticas estritas com base em rótulos de segurança e folgas. Isso reduz o risco de vazamentos de dados acidentais ou intencionais ou acesso não autorizado. O Mac fornece uma trilha de auditoria clara para solicitações de acesso e permite o gerenciamento centralizado de políticas de segurança, garantindo acesso consistente e controlado em toda a organização.

9. Quais são alguns casos de uso em potencial para Mac?

Mac (controle de acesso obrigatório) é comumente implementado em ambientes onde o controle rigoroso de acesso é crucial. Por exemplo, organizações militares, agências governamentais ou instituições financeiras geralmente exigem que o MAC garantisse a confidencialidade e a integridade de informações classificadas ou sensíveis. Qualquer organização que lida com dados altamente sensíveis ou sujeita a requisitos regulatórios pode se beneficiar da segurança aprimorada fornecida pelo MAC.

10. Como as organizações podem decidir entre Mac e DAC?

Ao decidir entre Mac (controle de acesso obrigatório) e DAC (controle de acesso discricionário), as organizações precisam considerar seus requisitos de segurança específicos e a natureza de seus dados. Se a confidencialidade dos dados e o controle rigoroso forem de extrema importância, o Mac pode ser a escolha preferida. Ele fornece um nível mais alto de segurança, restringindo o acesso com base nas autorizações e classificações de segurança. No entanto, se a flexibilidade e a liberdade do usuário no gerenciamento do controle de acesso forem priorizadas, o DAC pode ser suficiente, especialmente em ambientes onde a sobrecarga administrativa precisa ser minimizada.

Controle de acesso obrigatório versus controle de acesso discricionário: qual escolher

O controle de acesso discricionário é um modelo bastante popular porque permite muita liberdade para os usuários e não’T Causa sobrecarga administrativa. No entanto, tem várias limitações consideráveis.

Linux usa Mac ou DAC?

Quais são as principais diferenças entre Mac (controle de acesso obrigatório) e DAC (controle de acesso discricionário)

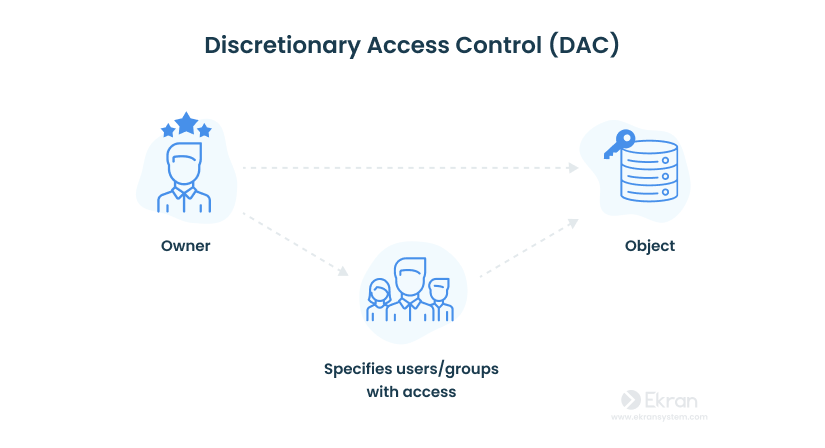

Em controle de acesso discricionário (DAC), o proprietário do objeto especifica quais sujeitos podem acessar o objeto. No controle de acesso obrigatório (MAC), o sistema (e não os usuários) determina quais sujeitos podem acessar objetos de dados específicos.

Em controle de acesso discricionário (DAC), o proprietário do objeto especifica quais sujeitos podem acessar o objeto. Controle de acesso obrigatório (MAC) depende de etiquetas de classificação (e não dos usuários) para determinar quais assuntos podem acessar objetos de dados específicos.

Em controle de acesso discricionário (DAC), o sistema (e não os usuários) especifica quais sujeitos podem acessar objetos de dados específicos. No controle de acesso obrigatório (MAC), o proprietário do objeto determina quais sujeitos podem acessar o objeto.

Explicação

Perguntas e respostas muito confusas: refaça esta pergunta, é um reparo gramatical abismal e necessário em ambas as respostas fornecidas.

Controle de acesso discricionário

Em controle de acesso discricionário (DAC), o proprietário do objeto especifica quais sujeitos podem acessar o objeto. Este modelo é chamado de discricionário porque o controle do acesso é baseado na discrição do proprietário.

A maioria dos sistemas operacionais, como todos os Windows, Linux e Macintosh e a maioria dos sabores do UNIX, são baseados nos modelos DAC.

Nesses sistemas operacionais, ao criar um arquivo, você decide quais privilégios de acesso você deseja dar a outros usuários; Quando eles acessarem seu arquivo, o sistema operacional tomará a decisão de controle de acesso com base nos privilégios de acesso que você criou.

Controle de acesso obrigatório

No controle de acesso obrigatório (MAC), o sistema (e não os usuários) especifica quais sujeitos podem acessar objetos de dados específicos.

O modelo MAC é baseado em etiquetas de segurança. Os sujeitos recebem uma autorização de segurança (segredo, segredo, confidencial, etc.) e os objetos de dados recebem uma classificação de segurança (secreto, segredo, confidencial, etc.). Os dados de folga e classificação são armazenados nos rótulos de segurança, que estão vinculados aos assuntos e objetos específicos.

Quando o sistema está tomando uma decisão de controle de acesso, ele tenta corresponder à liberação do assunto com a classificação do objeto. Por exemplo, se um usuário tiver uma autorização de segurança de segredo, e ele solicitar um objeto de dados com uma classificação de segurança do topo segredo, o usuário terá acesso negado porque sua liberação é menor que a classificação do objeto.

Editar: Concordo totalmente, essa é uma pergunta muito confusa e precisa ser removida ou simplificada

Controle de acesso obrigatório versus controle de acesso discricionário: qual escolher?

O controle de acesso é uma das práticas mais importantes de segurança cibernética. Ajuste cuidadoso dos usuários’ Os direitos de acesso ajudam a garantir dados confidenciais e reduz a chance de um ataque bem -sucedido.

No entanto, escolher um modelo de controle de acesso relevante para sua organização pode ser complicado. Em uma de nossas postagens anteriores, revisamos modelos de controle de acesso baseados em papéis e baseados em atributos. Este artigo discute os casos de uso para modelos de controle de acesso obrigatório e discricionário. Também mostramos diferenças entre controle de acesso discricionário (DAC) e controle obrigatório de acesso (MAC) para ajudá -lo a escolher um sobre o outro. Finalmente, fornecemos dicas de implementação.

Modelos de controle de acesso: por que eles são importantes?

Controle de acesso regula quais usuários, aplicativos e dispositivos podem visualizar, editar, adicionar e excluir recursos em uma organização’s meio ambiente. Controlar o acesso é uma das principais práticas para proteger dados confidenciais de roubo, uso indevido, abuso e outras ameaças. Existem dois níveis de controle de acesso: físico e lógico.

Controle de acesso ajuda a mitigar ameaças privilegiadas e de fora. Que’é por isso regulamentos, leis e padrões de TI – Nist, HIPAA, PCI DSS, e outros – Aplicar medidas estritas de controle de acesso físico e lógico. Neste artigo, discutimos modelos de controle de acesso lógico.

Existem vários modelos de controle de acesso lógico, incluindo obrigatórios, discricionários, baseado em papéis, e baseado em atributos. O processo de escolha e implantação de um desses modelos parece diferente para cada organização. A escolha do modelo depende de:

- A natureza dos dados protegidos

- Requisitos de TI e padrões do setor

- O número de funcionários

- O orçamento de segurança cibernética

Deixar’s Descubra quando usar modelos de controle de acesso obrigatório e discricionário.

O que é controle de acesso obrigatório?

Controle de acesso obrigatório (Mac) é um modelo de controle de acesso, onde o sistema operacional fornece aos usuários acesso com base em Confidencialidade dos dados e níveis de liberação do usuário. Neste modelo, o acesso é concedido em um precisa saber Base: os usuários precisam provar a necessidade de informações antes de obter acesso.

Mac também é chamado de modelo de controle não discricionário, o que significa que o controle não é’t ganhou a critério do usuário ou proprietário do arquivo. Implementos MAC princípios zero-confiança com seus mecanismos de controle.

Mac é considerado o mais seguro de todos os modelos de controle de acesso. As regras de acesso neste modelo são definidas manualmente pelos administradores do sistema e estritamente aplicadas pelo sistema operacional ou kernel de segurança. Usuários regulares podem’T altere os atributos de segurança mesmo para dados eles’criou.

Quais são os princípios básicos do Mac?

- A maior privacidade e confidencialidade da organização’s Recursos são fundamentais. Ninguém tem privilégios padrão para acessar ou editar alguém’s dados.

- O provisionamento de acesso é administrado centralmente.

- Cada indivíduo e recurso no sistema possuem rótulos de segurança com sua classificação e categoria.

Com o Mac, o processo de obter acesso é assim:

- O administrador configura políticas de acesso e define atributos de segurança: níveis de confidencialidade, folgas para acessar diferentes projetos e tipos de recursos.

- O administrador atribui cada sujeito (usuário ou recurso que acessa dados) e objeto (arquivo, banco de dados, porta, etc.) um conjunto de atributos.

- Quando um sujeito tenta acessar um objeto, o sistema operacional examina o assunto’s atributos de segurança e decide se o acesso pode ser concedido.

- Para obter acesso ao objeto, o usuário fornece suas credenciais.

Além de verificar os níveis de confidencialidade e liberação (Classificação corresponde entre sujeito e objeto), os sistemas operacionais prestam atenção a Categoria corresponde entre o assunto e o objeto. Tendo uma “ultra secreto” Classificação não’t Acelitando automaticamente um usuário acesso total a um arquivo se eles não forem’t um membro da categoria exigida para o objeto.

Deixar’s Dê uma olhada no exemplo de implementação obrigatória de controle de acesso. Suponha que uma organização possua dados que possuem o “ultra secreto” nível de confidencialidade e “projeto de engenharia” Rótulo de segurança. Isto’está disponível para um conjunto de usuários que têm os dois “ultra secreto” autorização (classificação) e autorização para acessar documentos de engenharia (categoria). Esses usuários também podem acessar informações que exigem um nível mais baixo de folga. Mas funcionários com níveis mais baixos de depuração ou nenhum direito de acessar documentos de engenharia podem’t Accessasse tais informações.

Mac traz muitos benefícios para um sistema de segurança cibernética. Mas tem várias desvantagens a considerar. Deixar’s Observar as desvantagens e vantagens do controle de acesso obrigatório.

- Alto nível de proteção de dados – Um administrador define acesso a objetos, e os usuários podem’T altere esse acesso.

- Granularidade – Um administrador define os direitos de acesso ao usuário e parâmetros de acesso ao objeto manualmente.

- Imunidade a ataques de cavalos de Trojan – os usuários podem’t desclassificar dados ou compartilhar acesso a dados classificados.

- Menos erros -Políticas rigorosas e constantemente controladas ajudam a reduzir os erros do sistema que levam a usuários super-privilegiados.

- Divisão estrita – Os administradores dividem os usuários em subconjuntos e limitam a exposição aos recursos para esses subconjuntos usando atributos de segurança.

- Manutenção – Configuração manual dos níveis de segurança e folgas requer atenção constante dos administradores.

- Escalabilidade – Mac não’t escala automaticamente. Novos usuários e peças de dados exigentes atualizações constantes em objetos e configurações de conta.

- Interferência no trabalho dos usuários – Os usuários precisam solicitar acesso a cada novo dados; eles podem’t configure parâmetros de acesso para seus próprios dados.

Quando usar o Mac

Este modelo de controle de acesso é usado principalmente por organizações governamentais, militares e instituições de aplicação da lei. Mac é usado pelo Governo dos EUA para garantir informações classificadas e para apoiar Segurança multinível políticas e aplicações. Para melhor proteção de dados e conformidade no setor de seguros E a esfera bancária, as organizações usam o Mac para controlar o acesso aos dados da conta do cliente. Este modelo de controle de acesso não discricionário também pode proteger o acesso a um banco de dados, onde procedimentos, tabelas, visualizações e outros elementos serão os objetos.

Isto’é razoável para usar o Mac em organizações que valorizam mais a segurança dos dados do que a flexibilidade e os custos operacionais. A implementação do Mac em uma organização privada é rara devido à complexidade e inflexibilidade de esse sistema.

Um modelo MAC puro fornece um nível alto e granular de segurança. Por outro lado, isso’é difícil de configurar e manter. Que’é por isso’S comum para combinar Mac com outros modelos de controle de acesso.

Por exemplo, combiná-lo com o modelo baseado em função acelera a configuração dos perfis de usuário. Em vez de definir os direitos de acesso para cada usuário, um administrador pode criar funções de usuário. Cada organização tem usuários com funções e direitos de acesso semelhantes: funcionários com a mesma posição, fornecedores de terceiros, etc. Um administrador pode configurar funções para esses grupos em vez de configurar perfis de usuário individuais do zero.

Outra combinação popular é Mac e o modelo de controle de acesso discricionário, ou DAC. Mac pode ser usado para proteger dados confidenciais, enquanto o DAC permite que os colegas de trabalho compartilhem informações em um sistema de arquivos corporativos.

O que é controle de acesso discricionário?

Controle de acesso discricionário é um Modelo de controle de acesso baseado em identidade que fornece aos usuários uma certa quantidade de controle sobre seus dados. Proprietários de dados (criadores de documentos ou qualquer usuário autorizado para controlar dados) podem definir permissões de acesso para usuários ou grupos específicos de usuários. Em outras palavras, a quem dar acesso e que privilégios para conceder são decididos no proprietário do recurso’s discrição.

As permissões de acesso para cada dados são armazenadas em um Lista de controle de acesso (ACL). Um administrador cria esta lista quando um usuário concede acesso a alguém. A lista pode ser gerada automaticamente. Uma ACL inclui usuários e grupos que podem acessar dados e os níveis de acesso que eles têm. Um administrador do sistema também pode aplicar um ACL. Nesse caso, o LCA atua como uma política de segurança, e usuários regulares podem’t edite ou anulá -lo.

Quais são os princípios básicos do DAC?

- As características do objeto (tamanho, nome, caminho do diretório) são invisíveis para usuários que não são’t autorizado.

- Várias tentativas de acesso fracassadas aplicam autenticação adicional de multifator.

- Os usuários podem transferir sua propriedade de objetos para outros usuários. Além disso, o proprietário determina o tipo de acesso de outros usuários. Com base nesses privilégios de acesso, o sistema operacional decide se conceder acesso a um arquivo.

Obtendo acesso a um arquivo no modelo DAC funciona assim:

- O usuário 1 cria um arquivo e se torna seu proprietário, ou obtém direitos de acesso a um arquivo existente.

- O usuário 2 solicita acesso a este arquivo. Eles fornecem suas credenciais: nome de usuário, senha ou outra coisa.

- O usuário 1 concede acesso a seu critério. No entanto, o usuário 1 pode’t conceda direitos de acesso que excedem o seu próprio. Por exemplo, se o usuário 1 só puder ler um documento, eles podem’T Permito que o usuário 2 edite -o.

- Se lá’s nenhuma contradição entre o ACL criado por um administrador e a decisão tomada pelo usuário 1, o acesso é concedido.

O controle de acesso discricionário é um modelo bastante popular porque permite muita liberdade para os usuários e não’T Causa sobrecarga administrativa. No entanto, tem várias limitações consideráveis.

Prós e contras do DAC

- Amigo do usuário – Os usuários podem gerenciar seus dados e acessar rapidamente dados de outros usuários.

- Flexível – Os usuários podem configurar parâmetros de acesso a dados sem administradores.

- De fácil manutenção – Adicionar novos objetos e usuários não’t Leave muito tempo para o administrador.

- Granular – Os usuários podem configurar parâmetros de acesso para cada peça de dados.

- Baixo nível de proteção de dados – DAC pode’t Garantir segurança confiável porque os usuários podem compartilhar seus dados, mas gostarem.

- Gerenciamento de acesso obscuro – Lá’S Sem gerenciamento de acesso centralizado; portanto, para descobrir parâmetros de acesso, você deve verificar cada ACL.

- Sobreposição de privilégios de usuário– Um conflito de permissões pode acontecer com usuários de vários grupos de trabalho aninhados.

Quando usar DAC

DAC deveria’Não será usado por organizações que trabalham com dados extremamente sensíveis (médico, financeiro, militar, etc.) por várias razões:

- Se o usuário 1 compartilha direitos de acesso com o usuário 2, lá’não é garantia de que o usuário 2 precisa desse acesso ao trabalho, vencido’t roubar ou corrupto dados, e venceu’T concede acesso a um usuário malicioso.

- Isto’é impossível controlar os fluxos de informações dentro da rede.

- Isto’é impossível aplicar os princípios de menor privilégio, precisam saber e separação de tarefas.

Ao mesmo tempo, o DAC é uma boa opção para pequenas empresas com equipe limitada de TI e orçamentos de segurança cibernética. Permite compartilhar informações e garante a operação suave do negócio. Essa abordagem, quando aplicada em uma organização com 10 a 20 funcionários, carece dos desafios da complexidade e supervisão associados ao uso de DAC em organizações com centenas ou milhares de funcionários.

Diferenças entre DAC e Mac: Tabela de comparação

Deixar’s revisar as principais características desses dois modelos – controle de acesso obrigatório versus controle de acesso discricionário – e veja as diferenças entre Mac e DAC.

| Característica | MAC | DAC |

| Controle de acesso aplicado por | Administradores e sistema operacional | Administradores e usuários |

| Forma de política de controle de acesso | Níveis de confidencialidade e folgas | Listas de controle de acesso com identidades de usuário |

| Flexibilidade | ||

| Escalabilidade | ||

| Simplicidade | ||

| Manutenção | Duro | Fácil |

| Custo de implementação | Alto | Baixo |

| Granularidade | Alto (os administradores ajustam as folgas para cada usuário e objeto manualmente) | High (os usuários podem atribuir direitos de acesso a qualquer outro usuário ou grupo) |

| Fácil de usar | ||

| Nível de segurança | Alto | Baixo |

| Útil para | Governo, militar, aplicação da lei | Pequenas e médias empresas |

| Usuários confiáveis | Apenas administradores | Todos os usuários |

| Linha de base para obter decisões de acesso | Tarefas e objetos que têm seus próprios IDs | IDs de propriedade e usuários |

Esta comparação obrigatória de controle de acesso obrigatória e discricionária mostra que eles’são modelos de controle de acesso muito diferentes, adequados para diferentes tipos de organizações. O DAC funciona bem para organizações que exigem flexibilidade e fluxos de trabalho amigáveis. Por outro lado, o Mac é mais adequado para organizações que trabalham com dados altamente sensíveis.

Implementar gerenciamento de acesso robusto e flexível com o sistema Ekran

Existem muitas organizações que exigem elementos de controle discricionário de controle de acesso e modelos obrigatórios de controle de acesso. A flexibilidade, escalabilidade e simplicidade do DAC são importantes para criar um fluxo de trabalho simples e ininterrupto. Ao mesmo tempo, as organizações podem precisar do alto nível de segurança e granularidade oferecida pelo modelo MAC.

Essas características são cruciais para sua organização? Sistema Ekran’S Access Management Functionity pode ajudá-lo a obter o melhor de Mac e DAC com uma plataforma all-in-one. Oferecemos uma ampla gama de possibilidades de controle de acesso:

- Gerenciamento de identidade – Autenticação e autorização automatizadas do usuário confirmam identidades para reduzir os riscos de acesso não autorizado ou malicioso.

- Autenticação multifatorial – Confirme usuários’ Identidades verificando-as duas vezes usando vários fatores (conhecimento, herança, posse) para impedir os invasores e fornecer um nível adicional de controle de acesso.

- Autenticação secundária – Confirme cada usuário’s identidade para contas compartilhadas solicitando credenciais pessoais.

- Senha e gerenciamento secreto -Senhas únicas automatizadas, criação de credenciais e rotação regular simplificam seu administrador’trabalho, pois há menos procedimentos manuais. Além disso, reduz a chance de erros do usuário sem necessidade de lembrar ou anotar senhas.

- Gerenciamento de acesso privilegiado – Controle robusto sobre os privilégios do usuário e o monitoramento das sessões de usuário ajudam a garantir manipulações com os dados mais importantes em sua organização.

- Solicite o fluxo de trabalho de aprovação – Uma maneira segura de controlar todos os usuários’ Acesso solicita quando o administrador vê e controla todas as tentativas de acesso.

Conclusão

Depois de comparar as duas abordagens e entender as diferenças entre DAC e Mac, vemos que eles’são dois modelos opostos de controle de acesso. Mac é controlado pelos administradores e requer muito tempo e esforço para manter, mas fornece um alto nível de segurança. O DAC é muito mais fácil de implementar e manter, pois os usuários podem gerenciar o acesso aos dados que possuem. No entanto, DAC não’t bom o suficiente para proteger registros sensíveis.

Com o sistema Ekran, você pode combinar os benefícios de ambos os modelos de controle de acesso. Além disso, o Ekran pode aplicar um modelo de controle de acesso baseado em função, que atinge um equilíbrio entre segurança e gerenciamento.

Solicitar preços Para o sistema Ekran’S Access Management Funcionalidade para simplificar e proteger seu controle de acesso.

Linux usa Mac ou DAC?

Melhore suas habilidades de codificação com a prática

A-143, 9º andar, Soberano Corporate Tower, Setor-136, Noida, Uttar Pradesh-201305

- Ciência da Computação

- Notas CS do portão

- Sistemas operacionais

- Rede de computadores

- Sistema de gerenciamento de banco de dados

- Engenharia de software

- Design de lógica digital

- Matemática de engenharia

- Pitão

- Exemplos de programação Python

- Tutorial de Django

- Projetos Python

- Python Tkinter

- Tutorial de OpenCV Python

- Pergunta de entrevista em Python

- Ciência de Dados e ML

- Ciência de dados com python

- Ciência de dados para iniciantes

- Tutorial de aprendizado de máquina

- Matemática para aprendizado de máquina

- Tutorial de pandas

- Tutorial Numpy

- Tutorial da PNL

- Tutorial de aprendizado profundo

- DevOps

- Git

- AWS

- Docker

- Kubernetes

- Azure

- GCP

- Programação competitiva

- Top DSA para CP

- Top 50 Problemas de Árvore

- Principais 50 problemas gráficos

- 50 principais problemas de matriz

- Top 50 String Problems

- Top 50 DP Problem

- 15 principais sites para CP

- Projeto de sistema

- O que é design de sistema

- SD monolítico e distribuído

- Escalabilidade em SD

- Bancos de dados em sd

- Design de alto nível ou HLD

- Design de baixo nível ou LLD

- Principais perguntas da entrevista SD

- Corner de entrevistas

- Preparação da empresa

- Preparação para SDE

- Corner de entrevistas da empresa

- Entrevista experiente

- Entrevista de estágio

- Programação competitiva

- Aptidão

- Escola GFG

- Notas da CBSE para a classe 8

- Notas da CBSE para a classe 9

- Notas da CBSE para a classe 10

- Notas da CBSE para a classe 11

- Notas da CBSE para a classe 12

- Gramática inglesa

- Comércio

- Contabilidade

- Estudos de Negócios

- Microeconomia

- Macroeconomia

- Estatística para Economia

- Desenvolvimento Econômico Indiano

- UPSC

- Notas de política

- Notas geográficas

- Notas de história

- Notas de ciências e tecnologia

- Notas de economia

- Tópicos importantes em ética

- Documentos do ano anterior da UPSC

- SSC/ Bancário

- SSC CGL Syllabus

- SBI PO Syllabus

- SBI Syllabus

- Syllabus IBPS PO

- Syllabus do funcionário do IBPS

- Perguntas de aptidão

- Documentos de prática SSC CGL

- Escreva e ganhe

- Escrever um artigo

- Melhorar um artigo

- Escolha tópicos para escrever

- Escreva experiência em entrevista

- Estágios

- Estágio em vídeo

Usamos cookies para garantir que você tenha a melhor experiência de navegação em nosso site. Ao usar nosso site, você reconhece que leu e entendeu nosso Política de biscoitos & política de Privacidade Entendi !

Melhoria

Este artigo está sendo aprimorado por outro usuário agora. Você pode sugerir as alterações por enquanto e estará sob o artigo’guia de discussão.

Você será notificado por e -mail assim que o artigo estiver disponível para melhoria. Obrigado pelo seu feedback valioso!

4.2. Selinux e Controle de acesso obrigatório (MAC)

O Linux (Selinux) aprimorado de segurança é uma implementação de Mac no kernel Linux, verificando as operações permitidas após a verificação de controles de acesso discricionário padrão (DAC). O Selinux pode aplicar uma política de segurança prejudicável ao usuário sobre processos de execução e suas ações, incluindo tentativas de acessar objetos do sistema de arquivos. Ativado por padrão em Red Hat Enterprise Linux, o Selinux limita o escopo de danos potenciais que podem resultar da exploração de vulnerabilidades em aplicativos e serviços de sistema, como o hipervisor.

O SVIRT se integra ao LibVirt, uma camada de abstração de gerenciamento de virtualização, para fornecer uma estrutura MAC para máquinas virtuais. Essa arquitetura permite que todas as plataformas de virtualização suportadas pela Libvirt e todas as implementações de Mac suportadas pela SVIRT para interoperar.