Saml Single Sign-On em Joomla usando o LastPass | LastPass SSO | Faça login usando o LastPass

É tudo má

Toda semana, quase sem falhar, eu me deparo com uma coisa que confunde, entretém ou mais comumente me enfurece. EU’Decidi manter um registro de minhas aventuras.

Resumo:

O LastPass SSO, uma única solução de sinal fornecida pelo LastPass, foi impactada pela recente violação do LastPass. A violação expôs o componente K2, que é um segredo gerado pelo usuário, comprometendo a segurança da integração SSO. O segredo em toda a empresa, K1, permanece o mesmo para todos os usuários e organizações, tornando-o facilmente acessível a possíveis atacantes. Essa vulnerabilidade permite que indivíduos não autorizados acessem o K1 em toda a empresa, comprometendo a segurança de todos os usuários e cofres dentro da organização.

Pontos chave:

- LastPass Breach: A recente violação do LastPass afetou a implementação do LastPass SSO.

- Componente K2 exposto: A violação expôs o componente secreto gerado pelo usuário, K2, comprometendo a segurança da integração do SSO.

- Vulnerabilidade K1: O segredo em toda a empresa, K1, é o mesmo para todos os usuários e organizações, tornando-o facilmente acessível aos atacantes.

- Acessando K1: Os usuários podem basear64 decodificar o token de acesso JWT para acessar K1 através de consoles do navegador da web ou proxies de tráfego.

- Atacante direcionamento: Os invasores com acesso a K2s podem segmentar usuários individuais para obter acesso ao K1 em toda a empresa.

- Link de senha mestre: Todas as senhas mestres são vinculadas criptograficamente, permitindo o acesso a todos.

- Informações conflitantes: O LastPass declarou inicialmente que os K2s não foram impactados, mas depois reconheceram o impacto.

- Solução sugerida: O LastPass sugere girar o K1 descendo e re-federando usuários, mas esse processo é complexo e demorado.

- Senhas rotativas: As senhas rotativas não resolvem completamente o impacto dos K2s comprometidos, pois os K1s e K2s permanecem os mesmos até que os usuários sejam re-federados.

- Violações futuras em potencial: Qualquer violação futura, localmente ou do LastPass, poderia comprometer todas as senhas futuras.

Perguntas e respostas:

Questão 1: Como a violação do LastPass afetou o LastPass SSO?

Responder: A violação do LastPass expôs o componente K2, comprometendo a segurança da implementação do LastPass SSO. O segredo em toda a empresa, K1, permanece o mesmo para todos os usuários e organizações, tornando-o acessível a possíveis atacantes.

Questão 2: Os usuários podem acessar o K1 decodificando o token de acesso JWT?

Responder: Sim, os usuários podem acessar o K1 por Base64 decodificando o token de acesso JWT usando consoles do navegador da web ou proxies de tráfego.

Questão 3: Como os invasores podem ter como alvo os usuários para obter o K1 em toda a empresa?

Responder: Os invasores com acesso a K2s podem segmentar usuários individuais que têm acesso ao LastPass e usam seu acesso para obter o K1 em toda a empresa.

Pergunta 4: Estão todas as senhas mestre vinculadas criptograficamente?

Responder: Sim, todas as senhas mestres são vinculadas criptograficamente. Se um invasor quebrar um K1 para uma organização, eles obtêm acesso a todos os cofres em toda a organização.

Pergunta 5: Que informações conflitantes foram fornecidas pelo LastPass em relação ao impacto dos K2s?

Responder: O LastPass afirmou inicialmente que os K2s não foram impactados pela violação, mas depois reconheceram o impacto.

Pergunta 6: Qual é a solução sugerida do LastPass para mitigar o impacto?

Responder: O LastPass sugere girar o K1 ao despedir e re-federratando usuários. No entanto, esse processo é complexo e demorado.

Pergunta 7: As senhas rotativas resolvem completamente o impacto dos K2s comprometidos?

Responder: Não, as senhas rotativas não resolvem estritamente o impacto, pois os K1s e K2s permanecem os mesmos até que os usuários sejam re-federados.

Pergunta 8: As violações futuras podem comprometer todas as senhas futuras?

Responder: Sim, qualquer violação futura, localmente ou do LastPass, poderia comprometer todas as senhas futuras.

Pergunta 9: Como as empresas podem melhorar a segurança do LastPass SSO?

Responder: As empresas podem considerar iniciar um novo inquilino para melhorar a segurança do LastPass SSO, embora isso possa exigir esforços adicionais de integração.

Pergunta 10: O LastPass SSO ainda é uma solução de logon única recomendada?

Responder: Dada a recente violação e as vulnerabilidades identificadas, é aconselhável que as empresas avaliem as medidas e alternativas de segurança antes de confiar totalmente no LastPass SSO.

Saml Single Sign-On em Joomla usando o LastPass | LastPass SSO | Faça login usando o LastPass

A autenticação de dois fatores para empresas está disponível em vários formatos, incluindo o aplicativo móvel Saespsass, tokens e tokens USB que suportam os padrões HOTP e TOTP e os tokens Fido U2F que também incluem Yubico’s Yubikey.

É tudo má

Toda semana, quase sem falhar, eu me deparo com uma coisa que confunde, entretém ou mais comumente me enfurece. EU’Decidi manter um registro de minhas aventuras.

Algumas semanas atrás, divulguei uma análise detalhada de como a violação do LastPass afetou a implementação do SSO do LastPass. Hoje, o LastPass silenciosamente entrou em uma atualização em suas ‘ações recomendadas para os administradores de empresas do LastPass que eviscera completamente as informações do LastPass forneceu aos clientes e os conselhos da minha postagem anterior. Vamos pular.

Fundo

Para uma cartilha mais detalhada no LastPass SSO, veja minha postagem anterior.

O LastPass fornece um whitepaper de implementação técnica que descreve como as senhas do Vault LastPass são geradas (que é a mesma para todas as integrações do SSO)

Senha Master Hidden = Base64 (SHA256 (K1 XOR K2))

Esta equação define K1 como a empresa em segredo e K2 como o usuário gerou segredo. K2 é armazenado no LastPass e buscado por meio de uma API usando um id_token assinado pelo seu provedor de SSO.

O componente K2 foi exfiltrado pelo ator de ameaças, pois foi armazenado nos backups criptografados do banco de dados do LastPass MFA/Federação para o qual o ator de ameaças teve chaves de descriptografia.

Eles posteriormente tentam recuperar o impacto dessa afirmação dizendo:

O modelo de referência de segurança que implementamos para o conhecimento dividido foi escolhido para se defender contra essa situação específica, onde o conhecimento de apenas um dos componentes de conhecimento dividido não daria nada da chave resultante.

O problema

Não se deixe enganar. A maneira pela qual essa chave ‘dividida’ foi configurada torna o K1 menos de um ‘segredo’ e mais uma lombada. Por que é isso? O K1 não muda, é o mesmo para todas as organizações e está disponível para todos os funcionários que já configurar.

Como isso pode ser? Bem, o LastPass K1 é (para a maioria dos IDPs) definido como uma concessão de token de acesso.

Isso significa que qualquer usuário que olha para o console do navegador da web ou proxies seu tráfego pode acessar o K1 simplesmente baseando64 decodificando o token de acesso JWT à medida que atravessa o fio.

Claro, isso também significa que Qualquer atacante, que tem os K2s, pode segmentar qualquer usuário individual da empresa com acesso do LastPass e usar seu acesso para obter obtém a empresa Wide K1 (Bônus: já sabemos que a violação divulgou o nome da empresa do cofre no texto simples).

Criptograficamente isso também significa que todas as senhas mestre estão vinculadas. Se o invasor quebrar um K1 para uma organização, eles terão acesso a todos os cofres Orgs (ai).

Todo esse processo é agravado pelo fato de que as informações continuam escorrendo, tornando -o quase impossível para as partes afetadas responder. Por exemplo, Há pouco mais de um mês, o suporte do LastPass indicou explicitamente (para várias fontes) que os K2s não foram impactados.

A solução

A solução sugerida do LastPass é girar seu K1 (oh isso parece simples. certo?). Para fazer isso com sucesso, Você precisa despertar e re-federar cada um de seus usuários. Pelo lado positivo, os usuários de re-federação parecem girar os usuários K2 (ainda não validei isso independentemente). Neste ponto, você está muito melhor iniciando um novo inquilino, pelo menos você fica bom e -mail de integração.

Por favor, observe que Girar suas senhas não resolverá estritamente o impacto dos K2s sendo comprometidos. Como mencionado, até que os usuários sejam re-federados, os K1s e K2s permanecem os mesmos. Outra violação localmente ou do LastPass resultaria em todas as senhas futuras sendo comprometidas.

Sim, está tudo bem, nada para ver aqui.

Saml Single Sign-On em Joomla usando o LastPass | LastPass SSO | Faça login usando o LastPass

Miniorange Joomla Saml SP SSO Plugin ajuda você a integrar seu Site Joomla para Última passagem usando SAML 2.0 protocolo. O plugin Miniorange Joomla Saml SP Single Sign-On (SSO) é simples de configurar o LastPass SSO em Joomla e habilitar o Login Seguro no Joomla. Como resultado, os usuários podem acessar vários aplicativos Joomla com um login após a autenticação com suas credenciais de IDP do LastPass.

Nosso plug -in é compatível com Joomla 3 e Joomla 4 com todo o SAML 2.0 provedores de identidade compatíveis. Aqui, passaremos por um guia passo a passo para configurar o login do SAML SSO entre o site Joomla e o LastPass, considerando LastPass como IDP (Provedor de identidade) e Joomla como sp (Provedor de serviço).

O que é SSO ?

Sinalizador único (SSO) é um autenticação método que permite aos usuários acessar vários aplicativos com Login com um clique e um conjunto de credenciais. Por exemplo, depois que os usuários efetuam login no seu site Joomla, eles podem acessar automaticamente todos os recursos do site Joomla. Quando você configura o SSO, você configura um sistema para confiar em outro para autenticar os usuários, eliminando a necessidade dos usuários de fazer login em cada sistema separadamente. O sistema que autentica os usuários é chamado de Provedor de identidade. O sistema que confia no provedor de identidade para autenticação é chamado Provedor de serviço.

Seu SP então envia uma solicitação SAML para o IDP quando um usuário tenta fazer login. Após a autenticação do IDP, ele envia afirmações SAML ao SP que fornece informações sobre o usuário. A afirmação é recebida pelo SP, que a verifica de acordo com a configuração do provedor de identidade e concede o acesso ao usuário ao seu site Joomla.

Download do plug -in

Obtenha este plugin

Joomla Saml Single Sign-On (SSO)

Manual de Joomla Saml

Este manual detalhado para o único sinal de joomla saml sp no plug-in fornece uma explicação aprofundada dos recursos do plug-in.

Suporte de configuração gratuito e teste

Se você deseja assistência ou suporte ao configurar um plug -in ou integrar Última passagem com Joomla, depois clique em Configuração gratuita Botão de configuração.

Nós fornecemos a Trial de 7 dias de recurso completo da nossa versão de licença do plug -in, onde você pode testar completamente todos os recursos do plug -in em seu site. Clique no Teste comercial gratuito botão se você quiser que configuremos o teste para você.

Configuração gratuita de configuração

Teste comercial gratuito

Etapas para integrar o LastPass Single Sign-On (SSO) com Joomla Saml SP

1. Download e configure Joomla Saml SP Plugin

- Baixe o arquivo zip para o Miniorange Saml SP Plugin Para Joomla do link aqui.

- Faça login no seu site Joomla’s Administrador console.

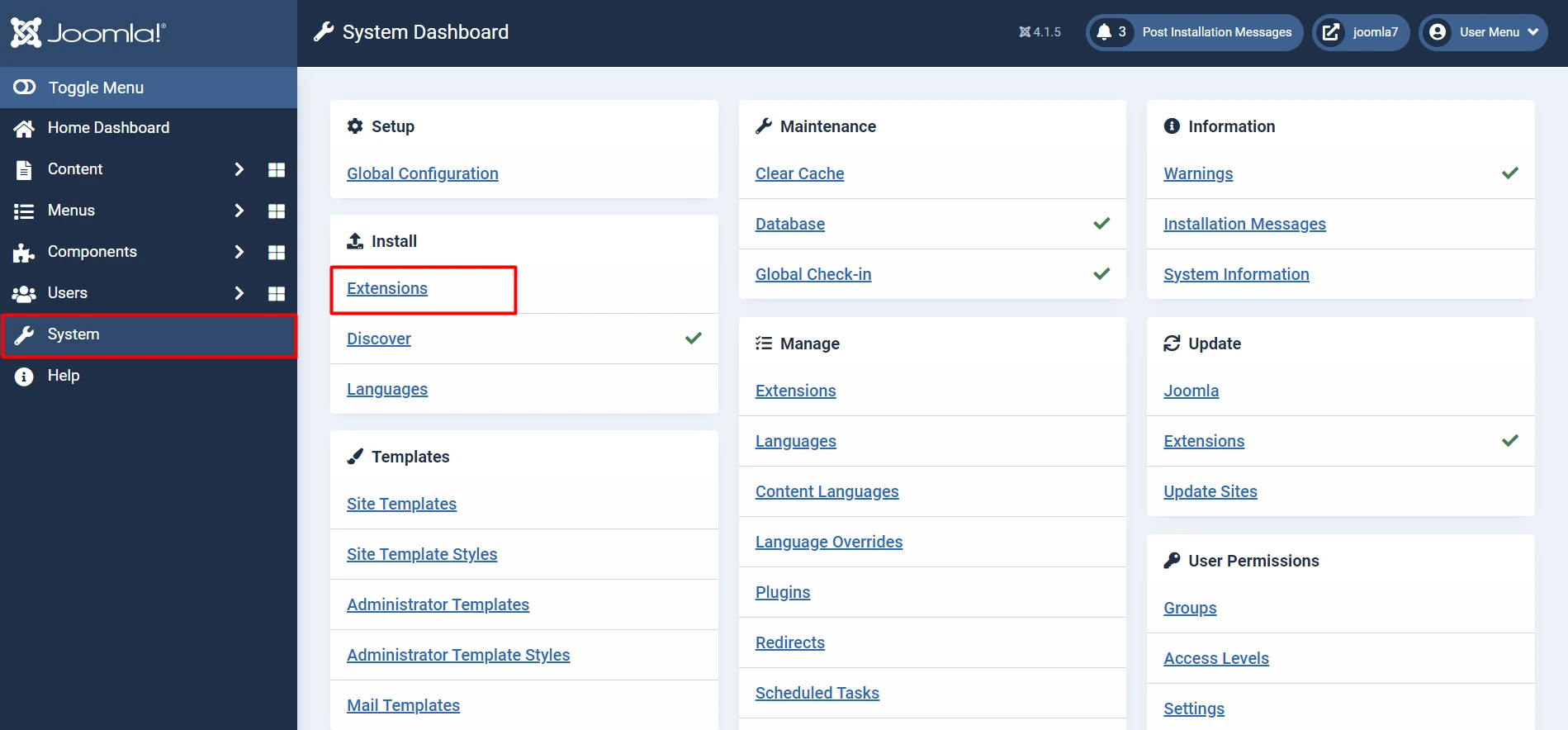

- No menu de alternância à esquerda, clique em Sistema, então abaixo Instalar Seção Clique em Extensões.

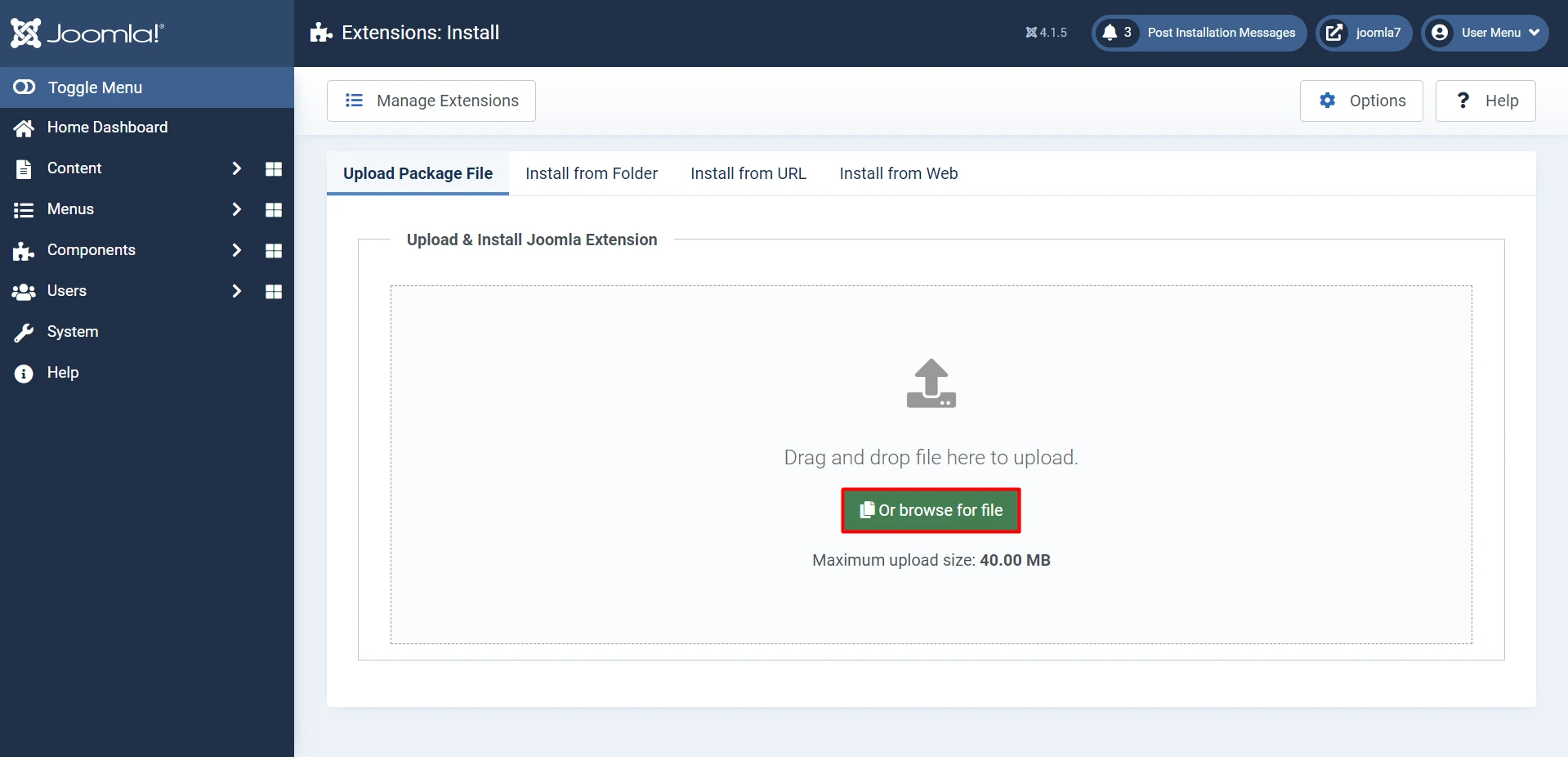

- Aqui, clique em Navegue por arquivo botão para localizar e instalar o arquivo do plug -in baixado anteriormente.

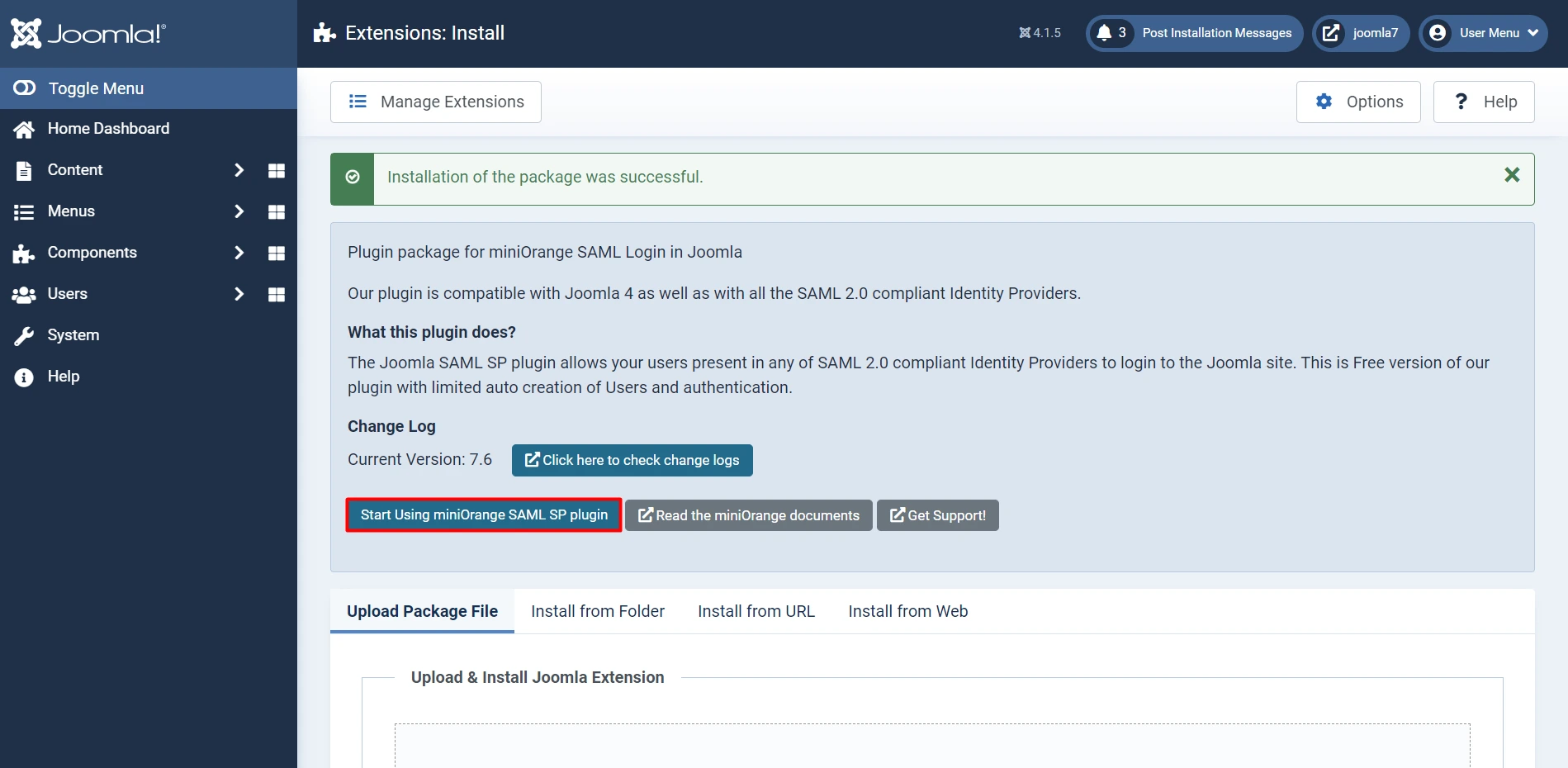

- Uma vez que a instalação do plug -in seja bem -sucedida. Agora clique em Comece a usar o plugin Miniorange Saml SP.

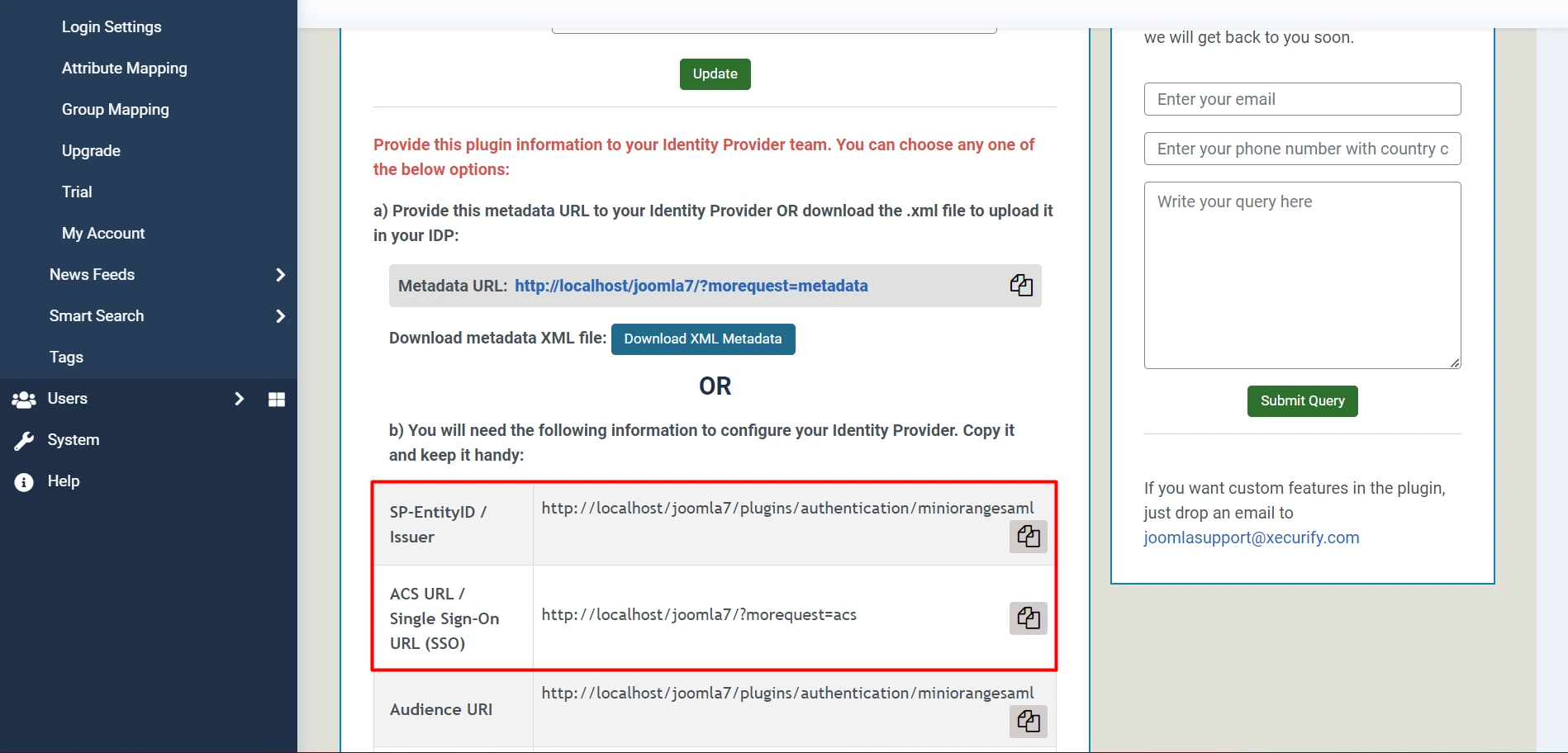

- Então vá para o Metadados do provedor de serviços guia, role para baixo e copie o Sp-inityid e a ACS URL.

2. Configure o LastPass como IDP

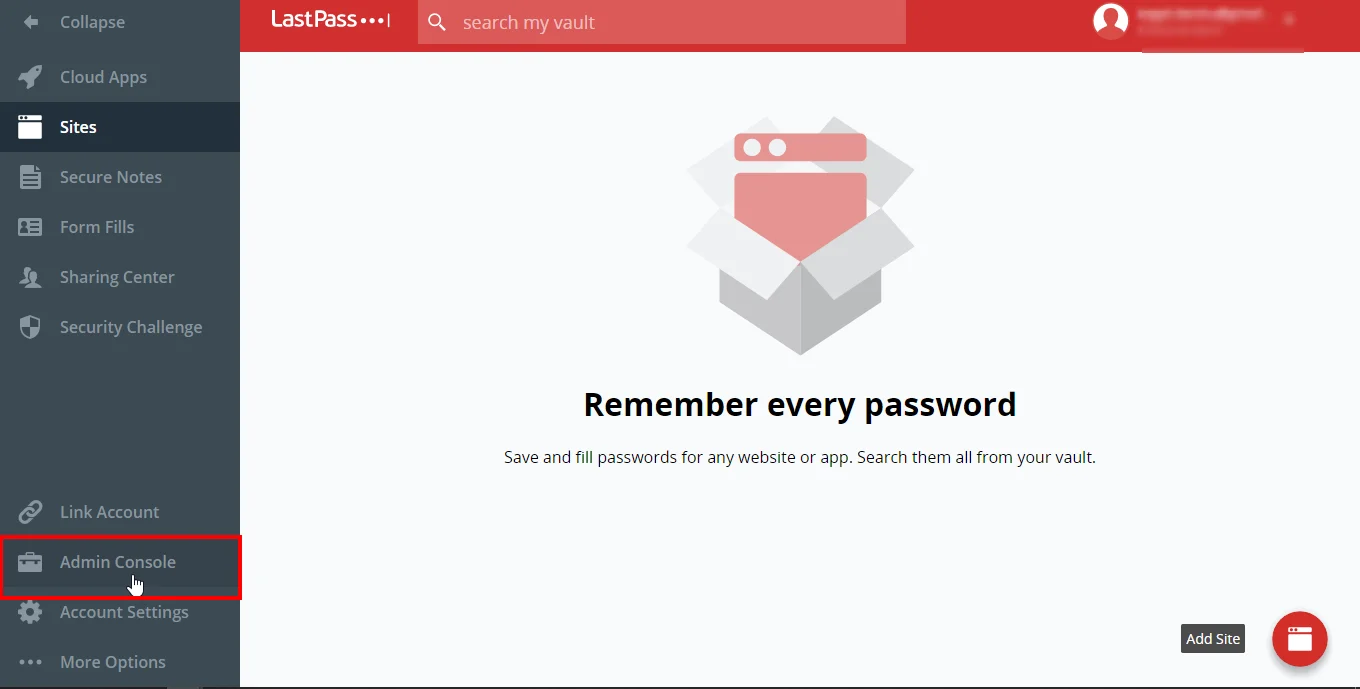

- Vá para Última passagem e faça login para acessar o console administrativo.

- No menu esquerdo, clique em Console Admin aba.

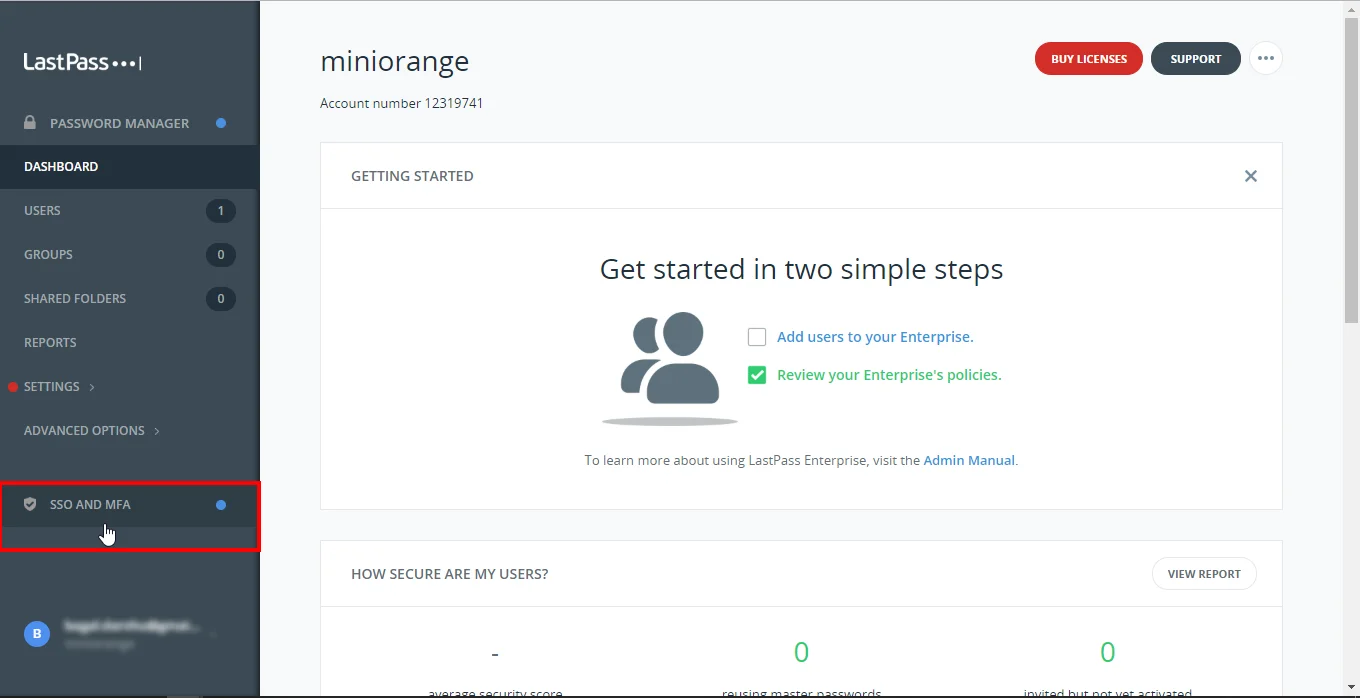

- Agora clique em SSO & MFA .

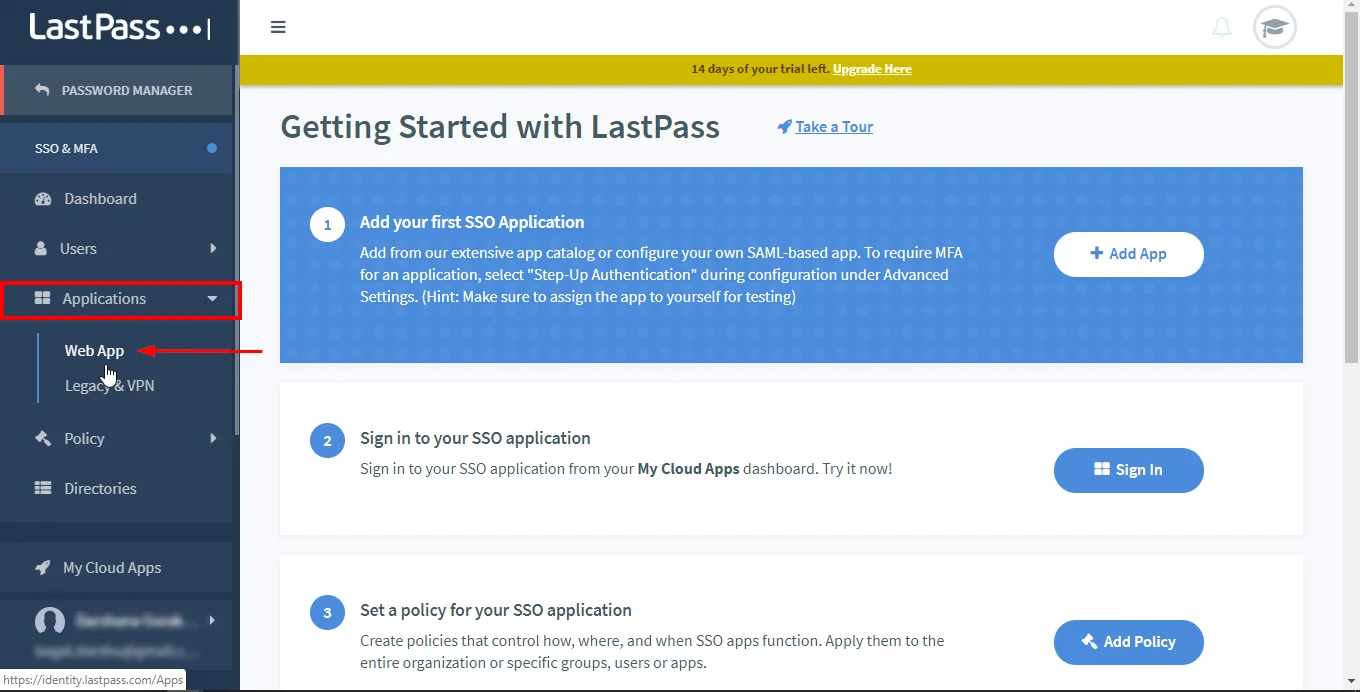

- De submenu clique em Aplicativos aplicativos da web.

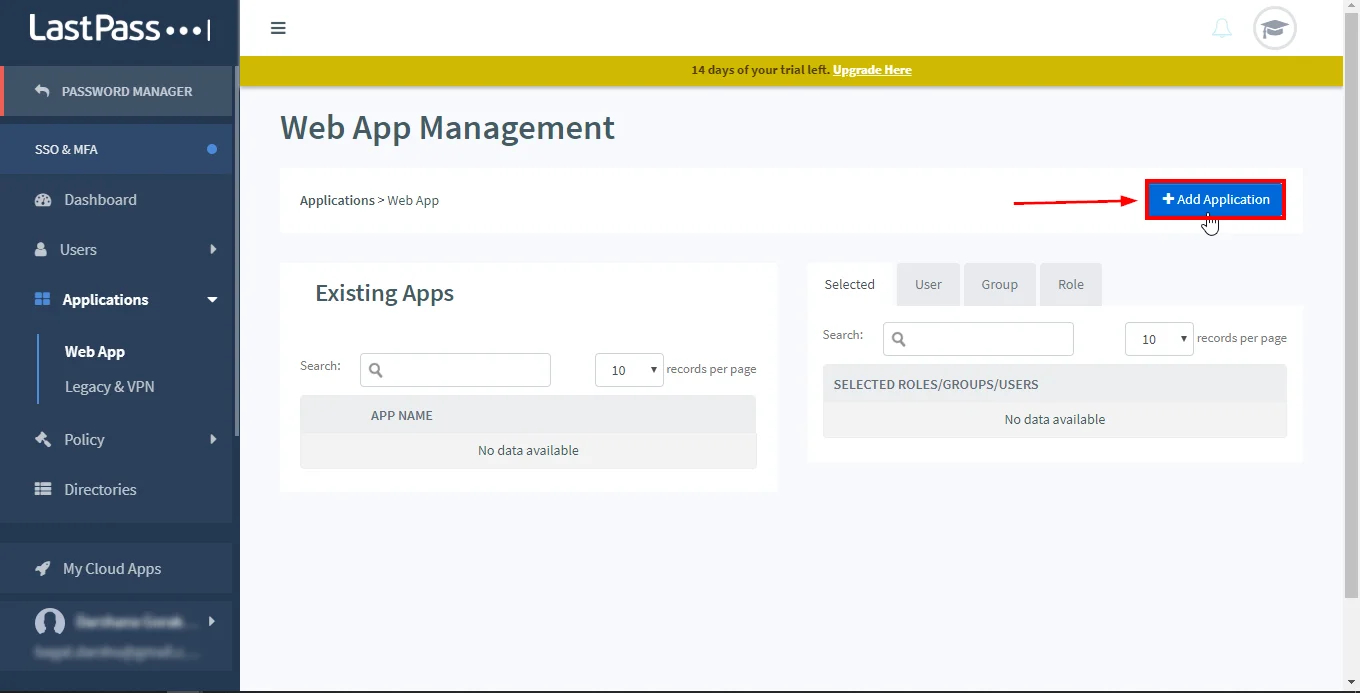

- No topo, clique no botão direito Adicione o aplicativo.

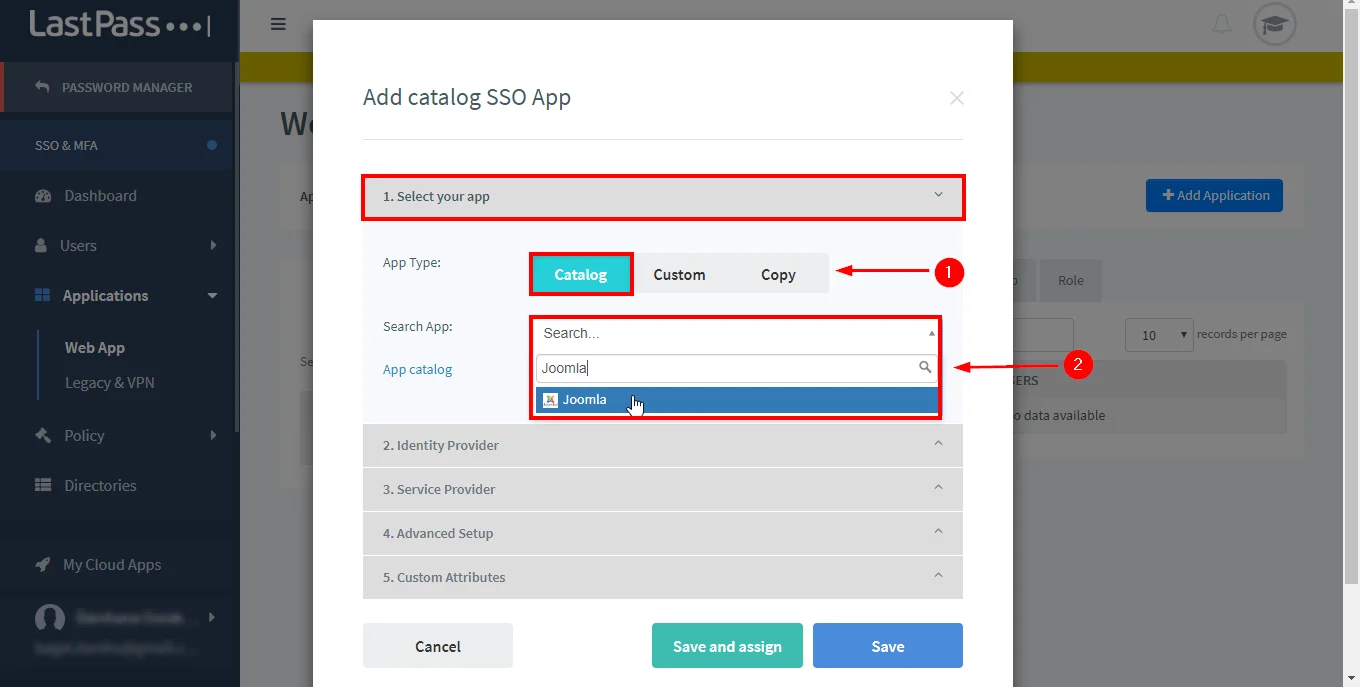

- Em Selecione seu aplicativo Seção Escolha o tipo de aplicativo como Catálogo e AplicativoCatálogo Como Joomla.

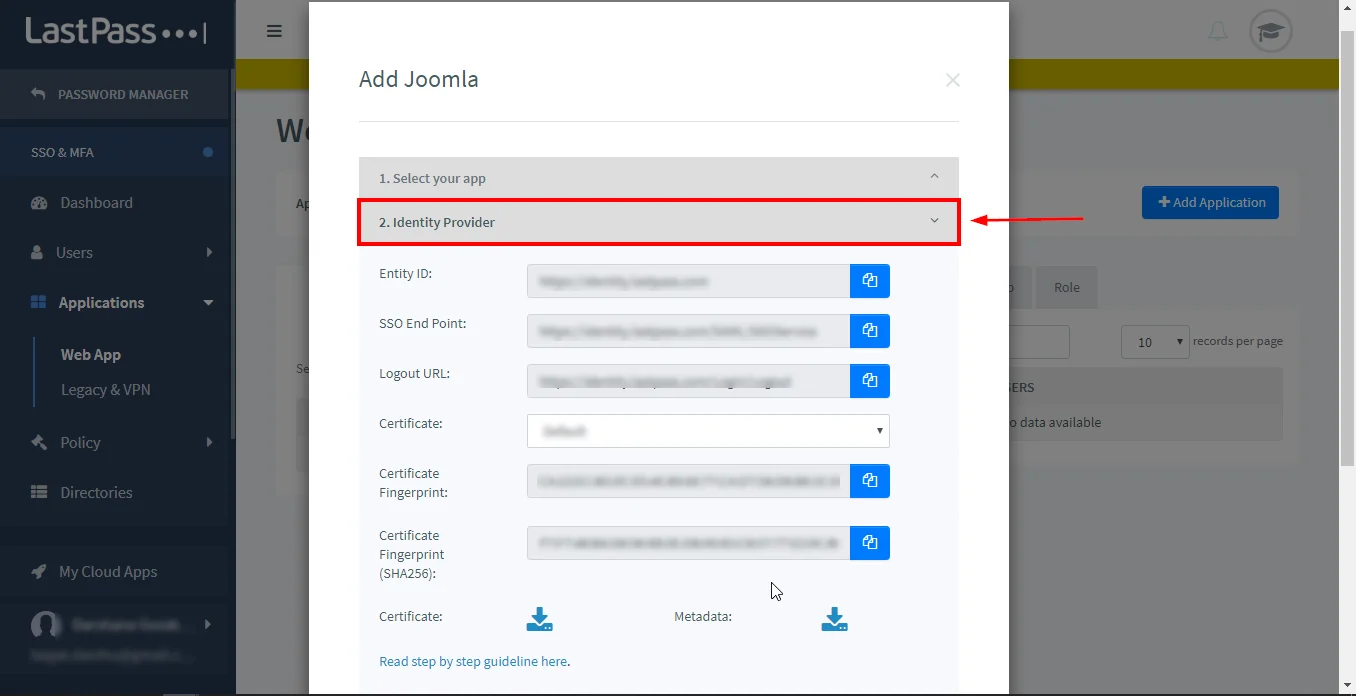

- De Provedor de identidade Seção Copiar as informações necessárias ou Baixe os metadados Para configurar o Provedor de serviço.

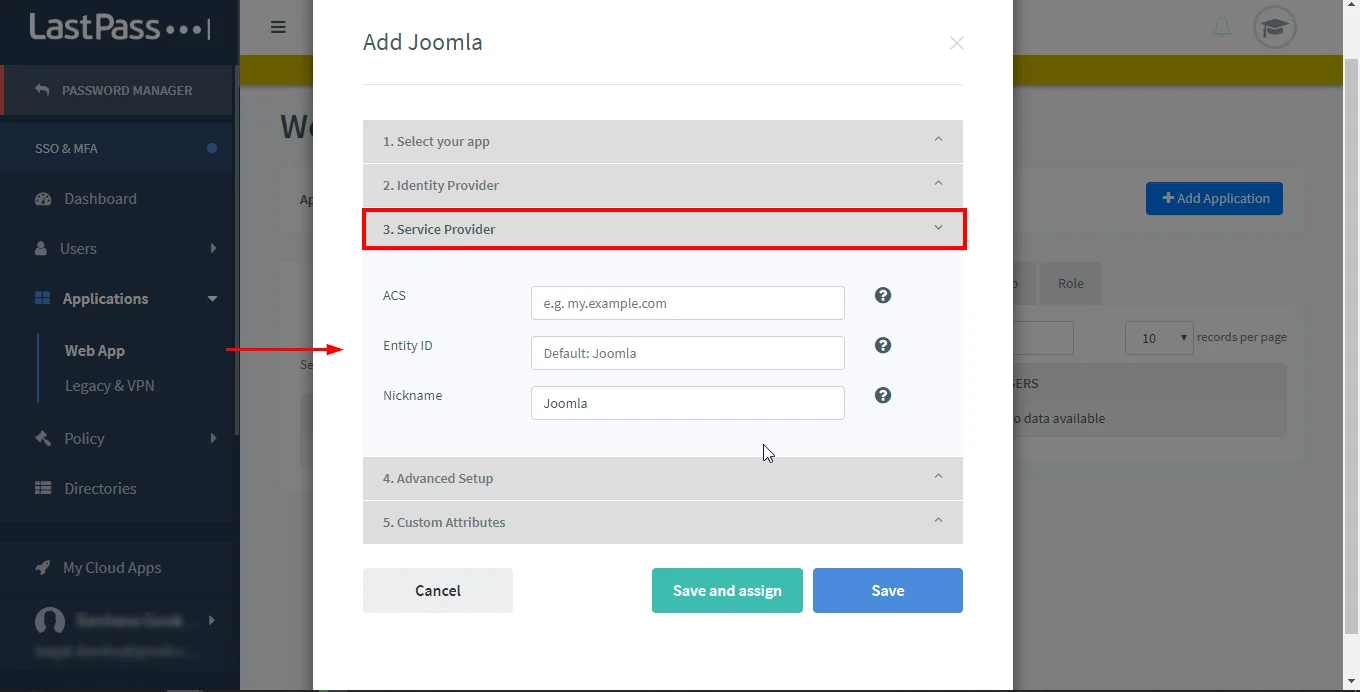

- Em Seção do provedor de serviços preencha o ACS e ID /emissor SP-inity ID URL que está disponível no Guia de metadados do provedor de serviços do Joomla Saml sp plug -in aqui.

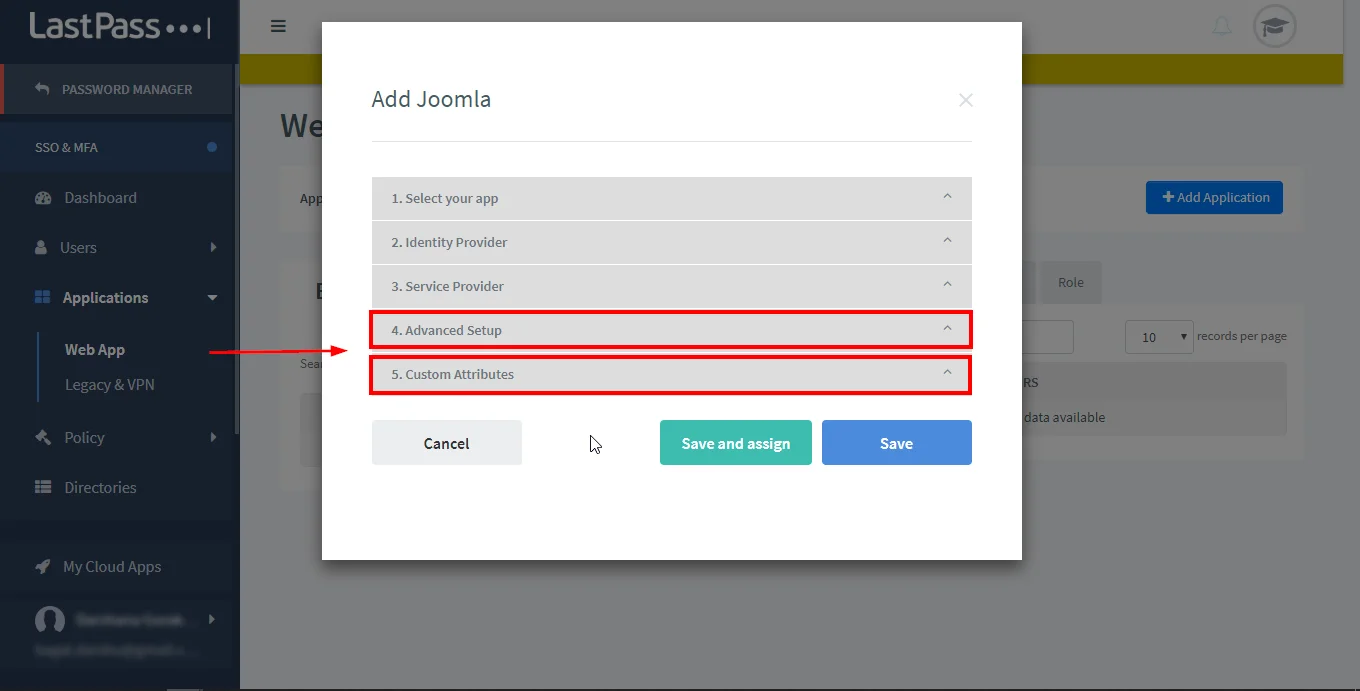

- Configure Configuração avançada e Atributos personalizados De acordo com a necessidade (opcional).

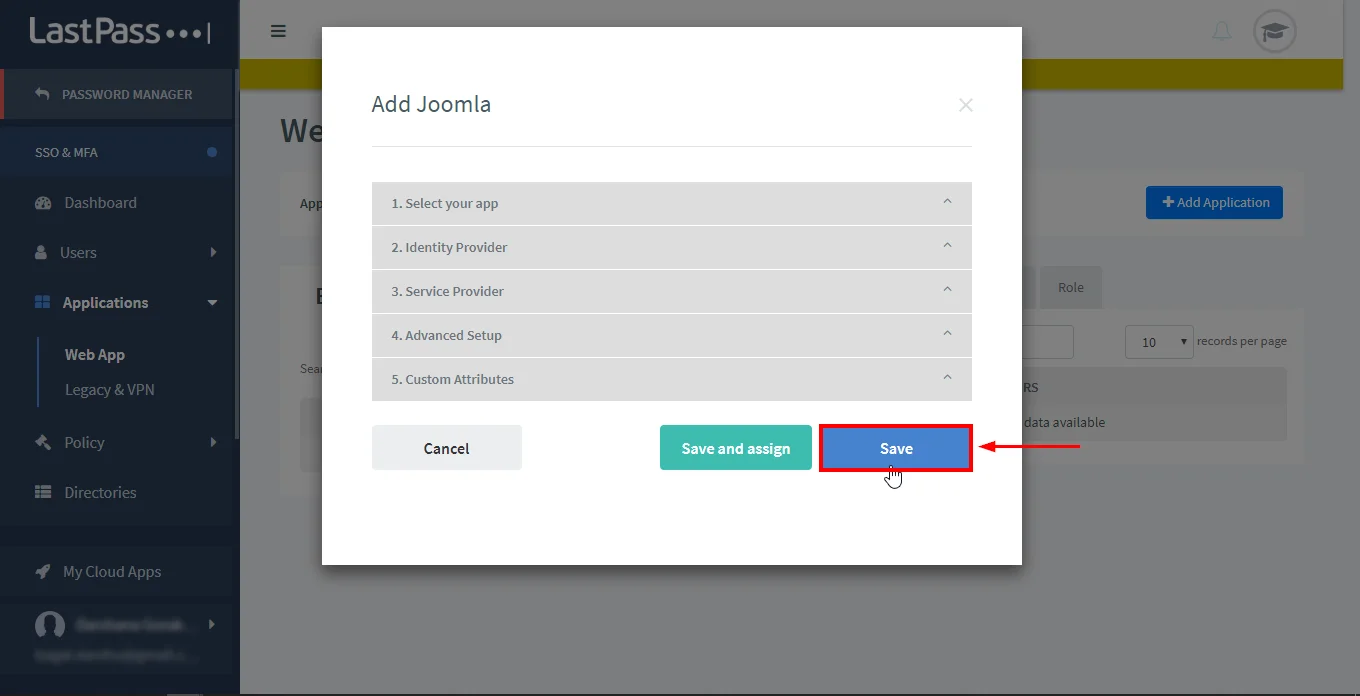

- Clique em Salvar.

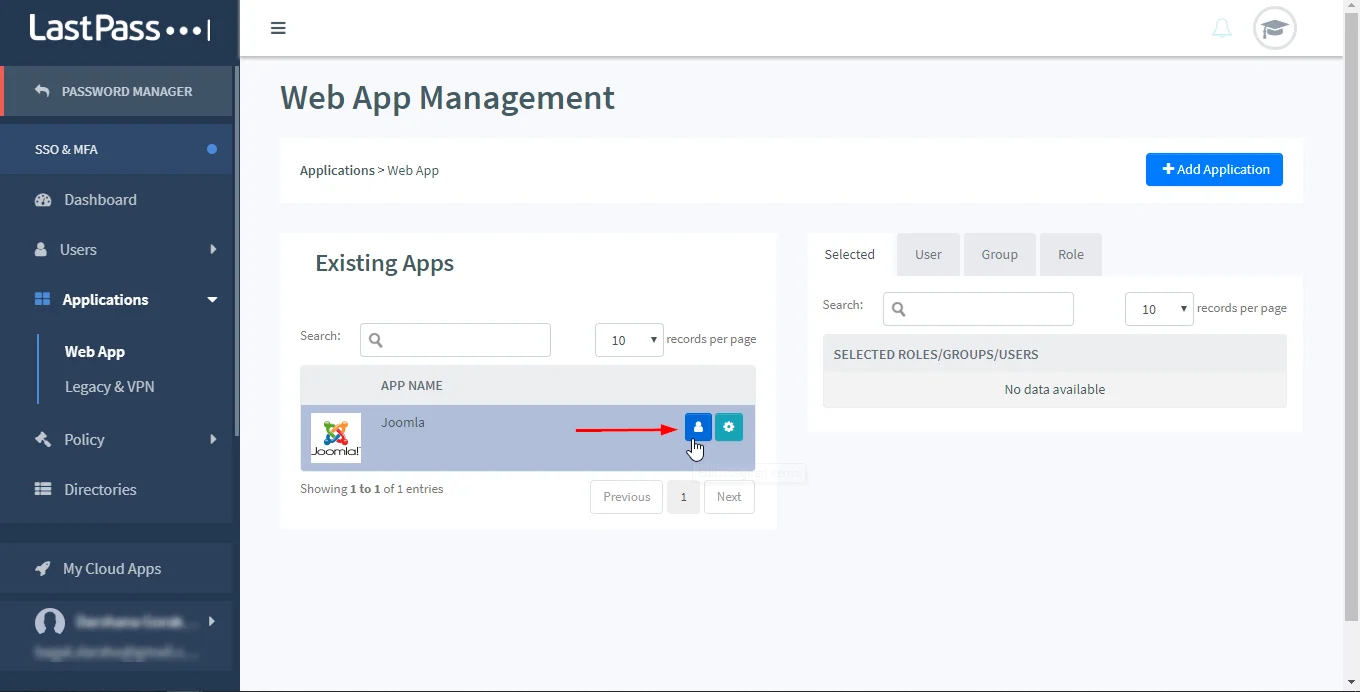

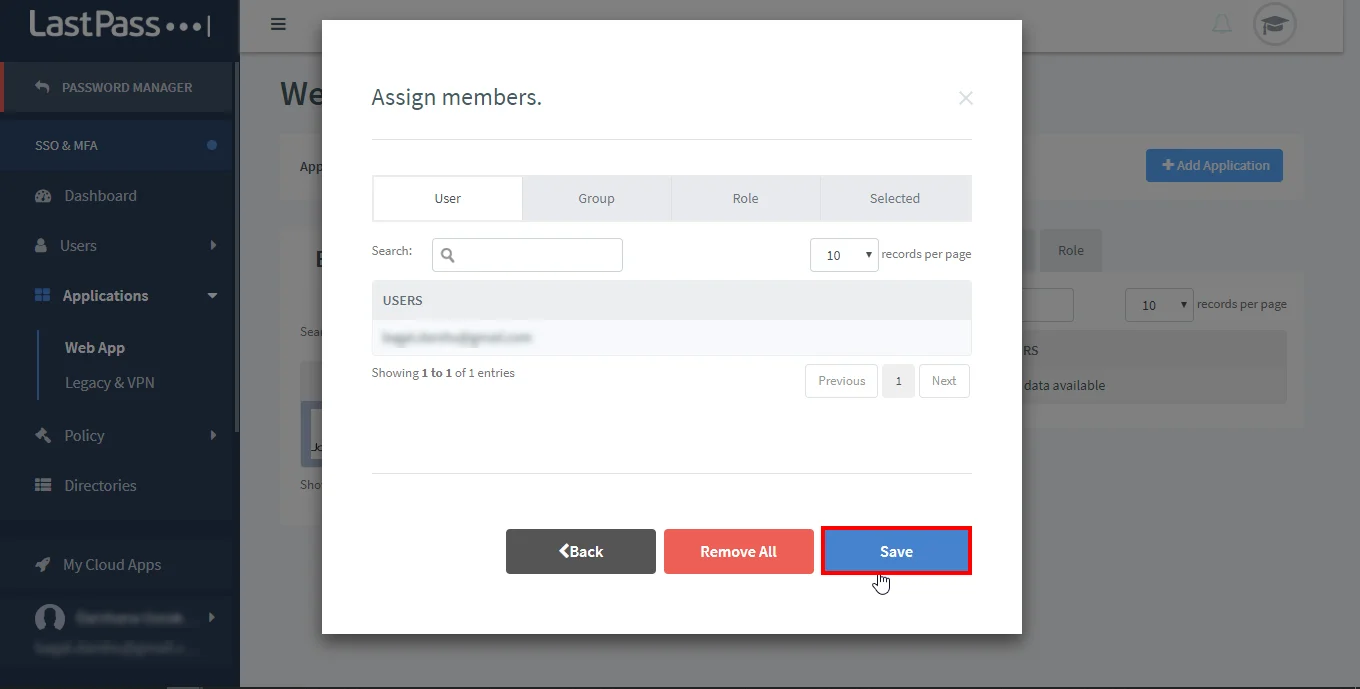

- Atribuir usuários ao aplicativo clicando Icon de contato no aplicativo e atribua os usuários de acordo com o usuário/grupos e clique em Salvar.

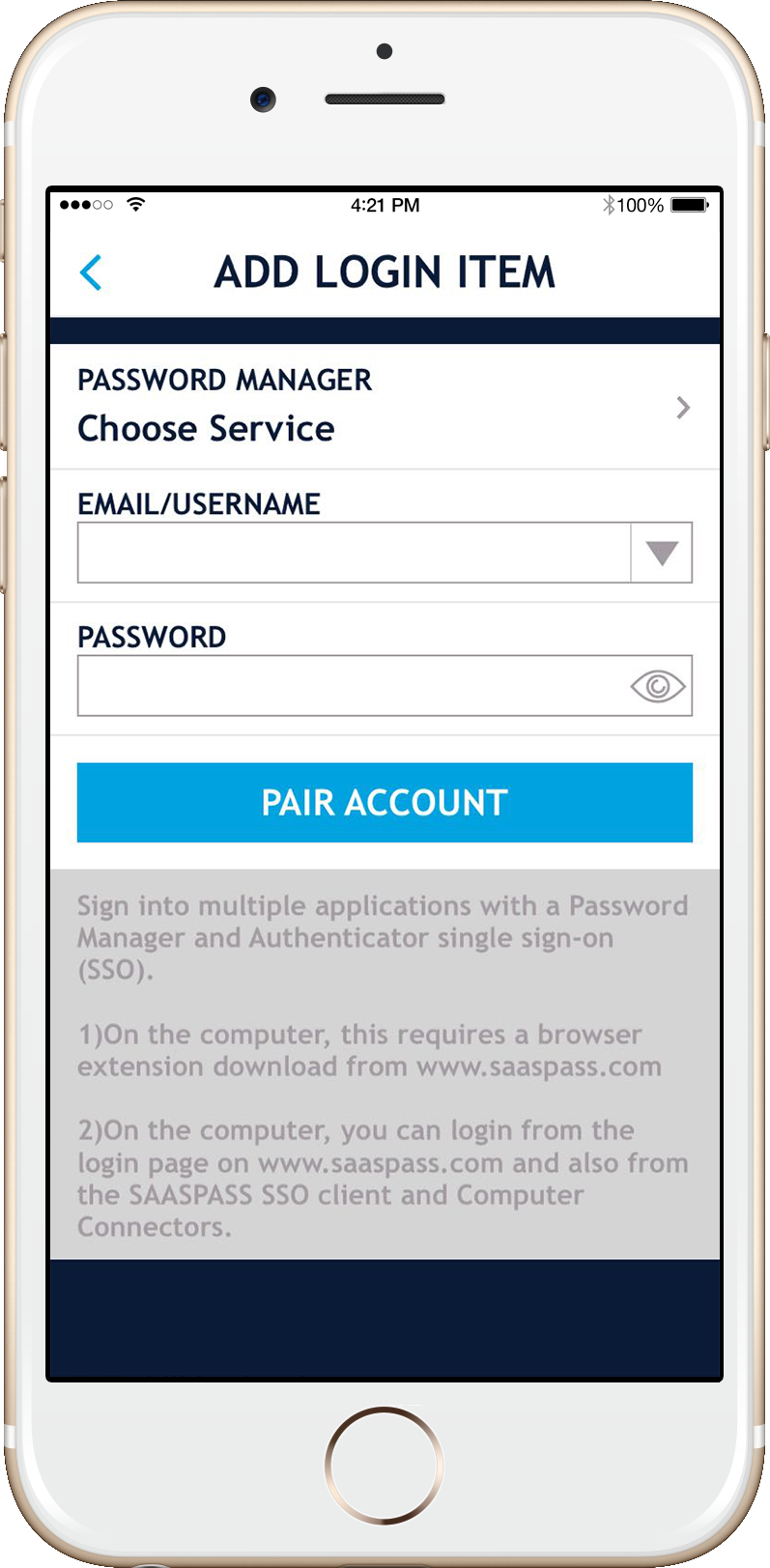

- Download LastPass MFA App e login fazendo um código de barras/e -mail no celular (opcional).

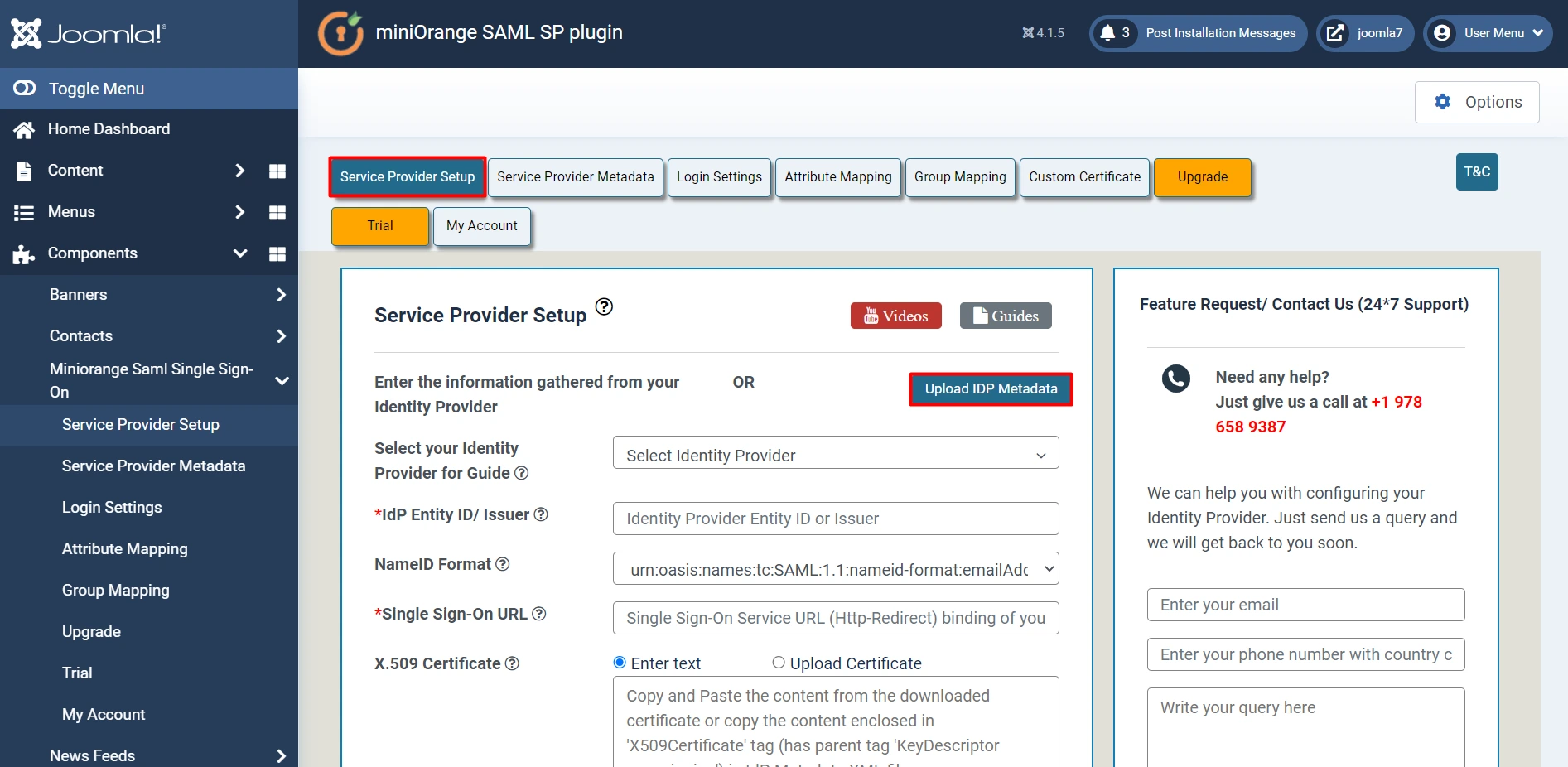

3. Configurar provedor de identidade LastPass com o provedor de serviços da Joomla SAML

No plugin Joomla Saml, vá para Configuração do provedor de serviços Aba. Existem três maneiras de configurar o plugin:

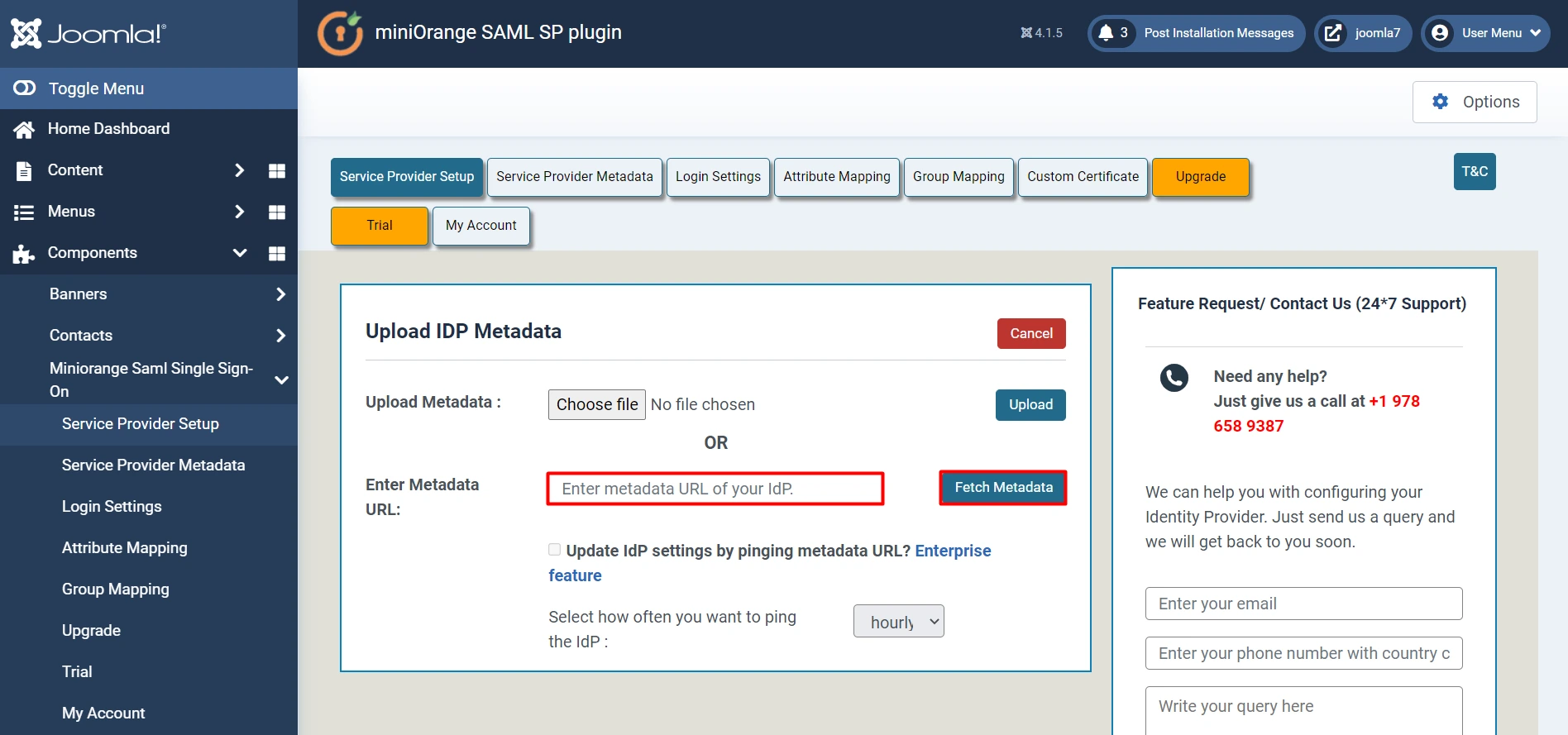

Por URL de metadados:

- Clique em Carregue os metadados do IDP.

- Digitar URL de metadados (Copiado do LastPass) e clique em Buscar metadados.

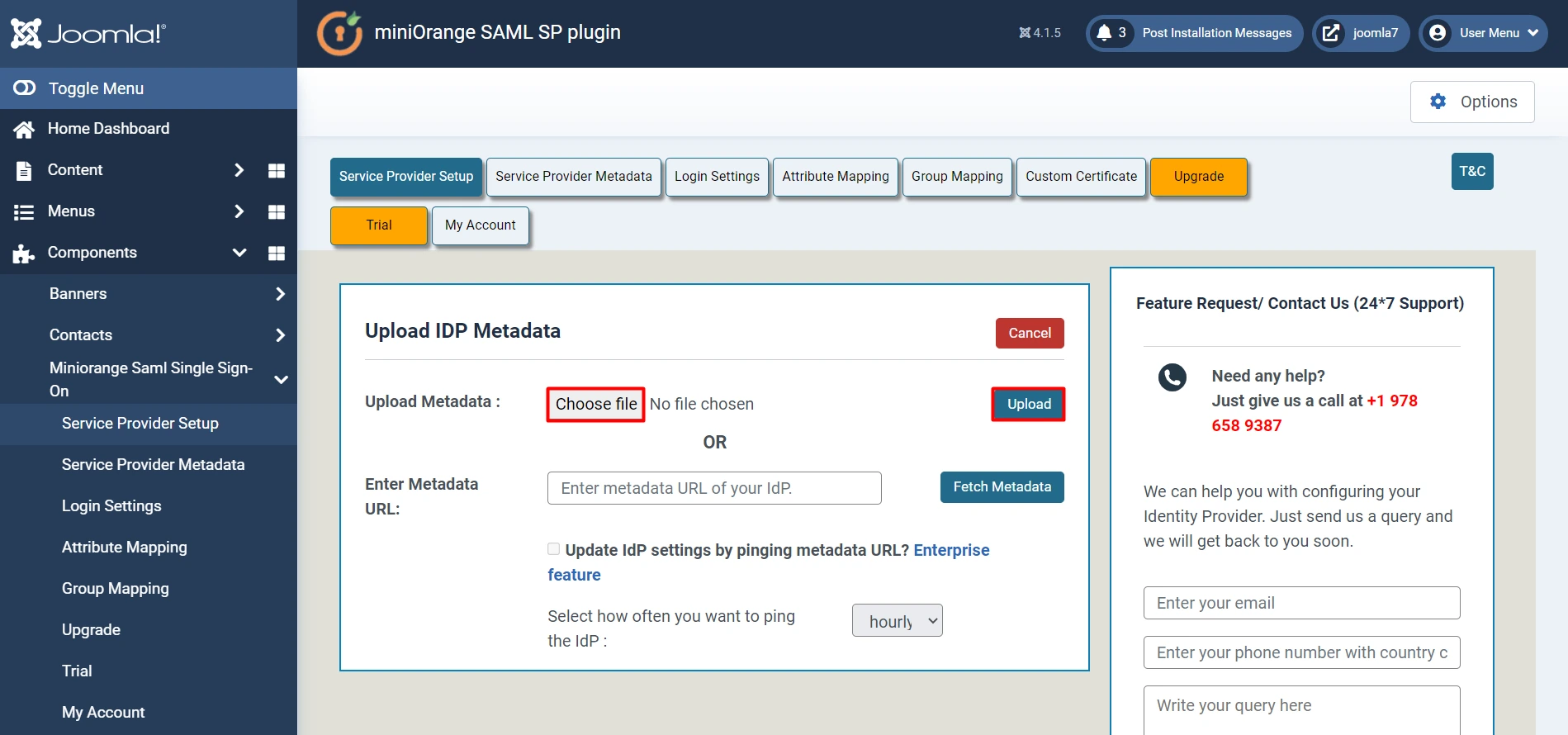

Fazendo upload de arquivo de metadados:

- Clique em Escolha o arquivo de metadados e clique em Carregar.

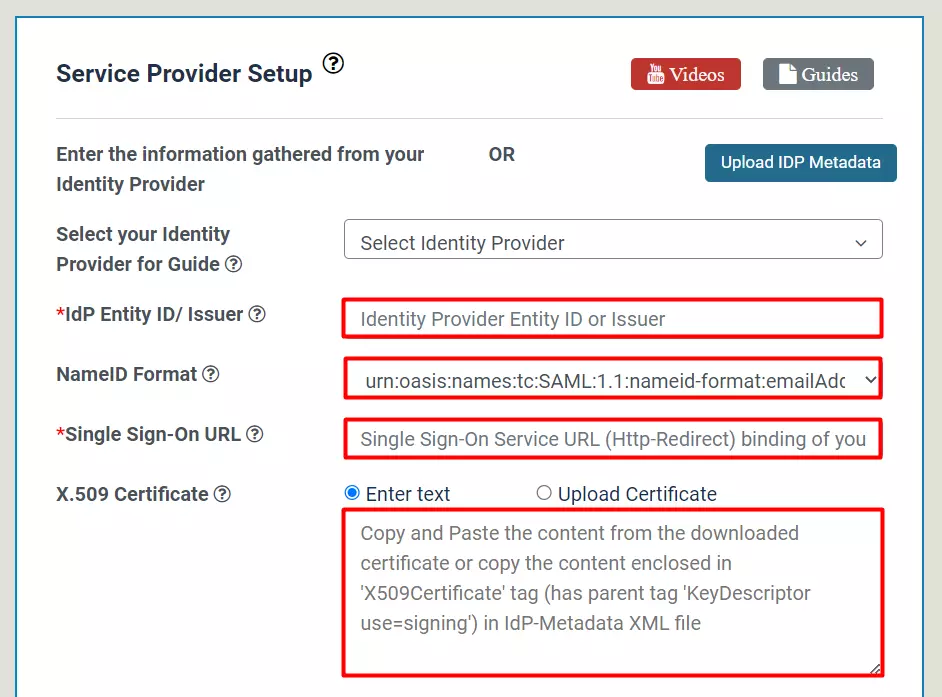

Configuração manual:

- cópia de ID da entidade SAML, SAML URL de ponta de extremidade única e x.509 Certificado do documento de metadados da federação e colá -lo em ID da entidade IDP ou emissor, URL de serviço único, x URL, x.509 Certificado campos respectivamente no plugin.

| ID da entidade IDP ou emissor | ID da entidade SAML no documento de metadados da federação |

| URL de serviço de sinal único | URL de ponto final de sinal único SAML no documento de metadados da federação |

| X.509 Certificado | X.509 Certificado no documento dos metadados da federação |

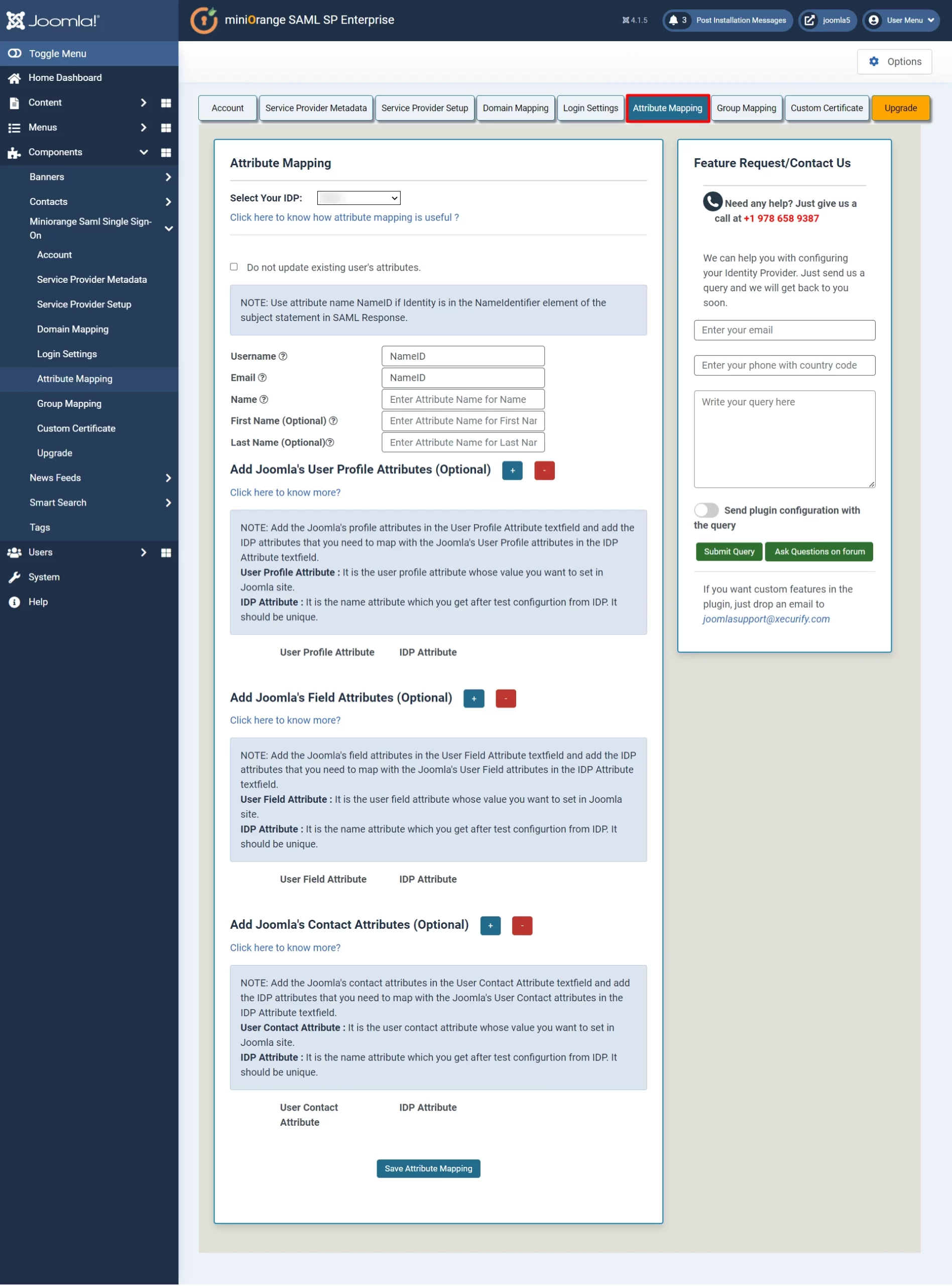

4. Mapeamento de atributos – recurso premium (incluído no teste comercial)

- Atributos são detalhes do usuário armazenados em seu provedor de identidade.

- O mapeamento de atributos ajuda você a obter atributos do usuário do seu provedor de identidade (IDP) e mapeá -los para atributos de usuário do Joomla como FirstName, SaltName etc.

- Enquanto registrando automaticamente os usuários em seu site Joomla, esses atributos serão automaticamente mapeados para os detalhes do usuário do Joomla.

- No plugin Joomla Saml, vá para Mapeamento de atributos guia e preencha todos os campos.

| Nome de usuário: | Nome do atributo de nome de usuário do IDP (mantenha o nome por padrão) |

| E-mail: | Nome do atributo de email do IDP (mantenha o nome por padrão) |

| Primeiro nome: | Nome do atributo de primeiro nome da IDP |

| Sobrenome: | Nome do atributo de sobrenome do IDP |

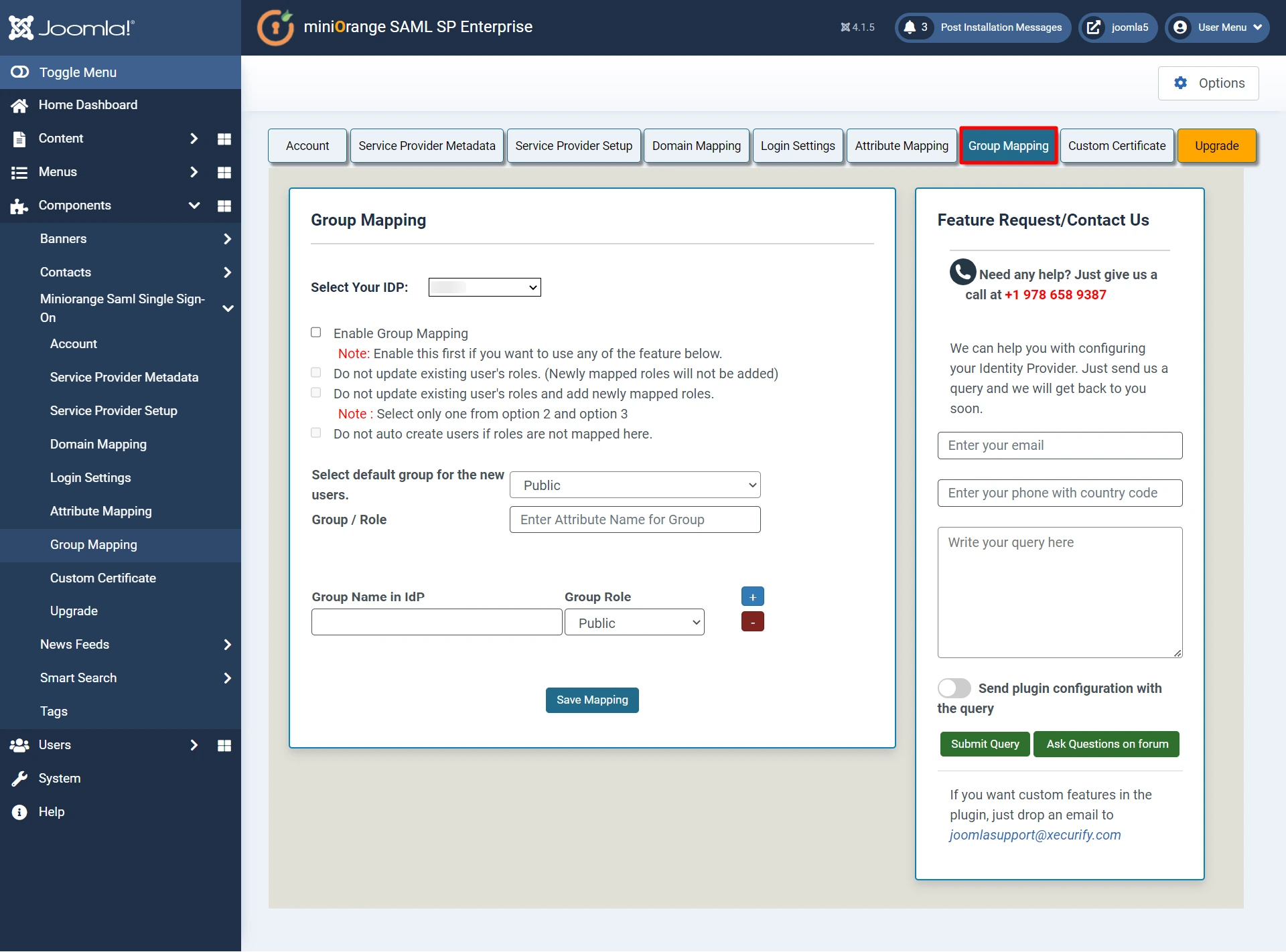

5. Mapeamento de grupo – Recurso premium (incluído no teste comercial)

- O mapeamento de grupo ajuda você a atribuir um grupo específico a usuários de um determinado grupo em seu provedor de identidade (IDP).

- Durante o registro automático, os usuários recebem grupo com base no grupo para o qual são mapeados.

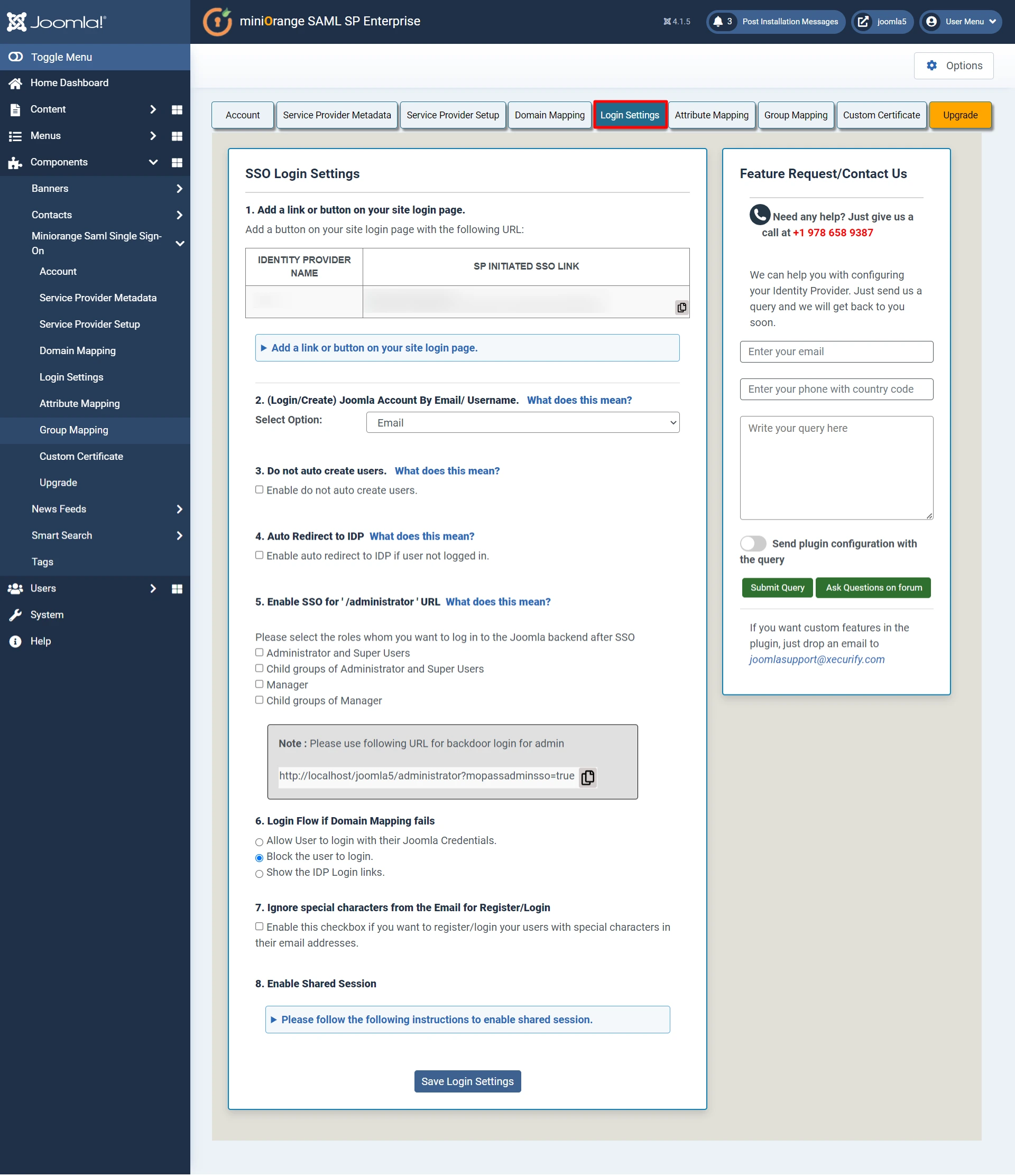

6. Redirecionamento e links SSO – Recurso premium (incluído no teste comercial)

- Vá para Configurações de login aba. Existem vários recursos disponíveis nesta guia como Redirecionar automaticamente o usuário para o provedor de identidade e Ativar login apoiado para super usuários. Para usar esses recursos, clique nas respectivas caixas de seleção.

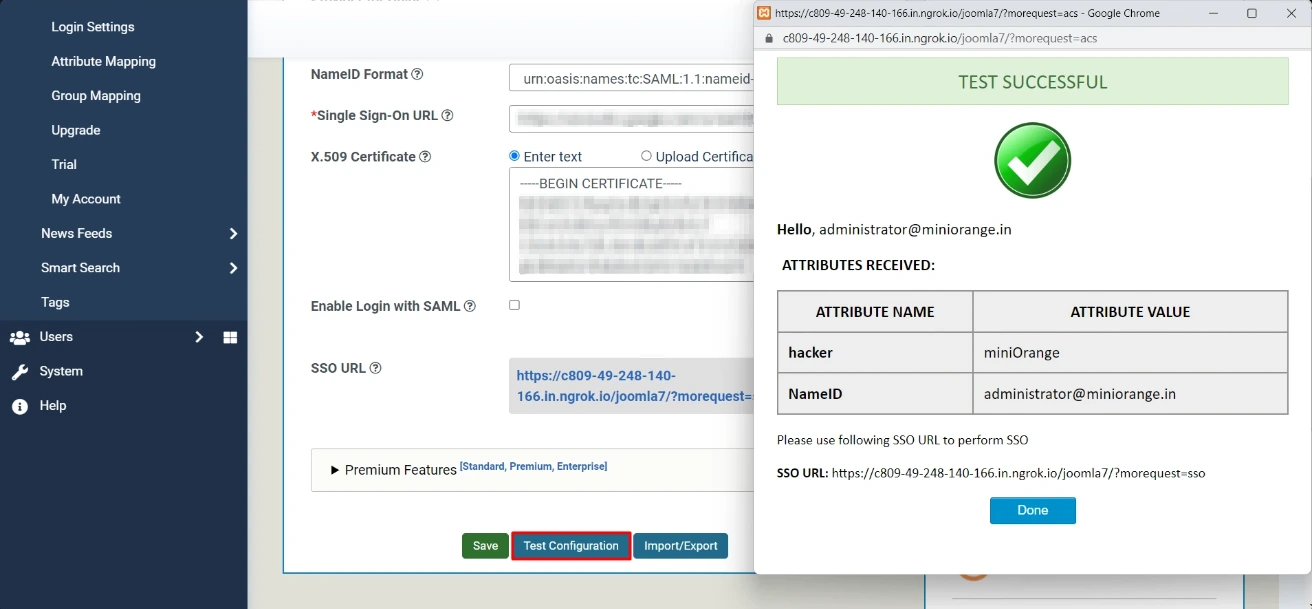

Você completou com sucesso o seu Miniorange Saml 2.0 sp configurações. Ainda assim, se você estiver enfrentando alguma dificuldade, envie -nos [email protected] .

Recursos adicionais.

- O que é um único sinal (SSO)

- Como configurar o SSO com ADFs

- Como configurar o SSO com Salesforce

- Como configurar o SSO com okta

- Como configurar o SSO com o Google Apps

Miniorange Joomla Saml Single Sign-On (Web SSO) suporta vários IDPs conhecidos como ADFs, Azure AD, Salesforce,

Shibboleth, OneLogin, Okta, SimpleSamlphp, Google Apps, Bitium, Openam, Miniorange IDP, Centrify e muito mais.

Teste comercial

Se você quer teste comercial de graça Clique aqui

Se você não encontrar o que está procurando, entre em contato conosco em [email protected] ou ligue para nós em +1 978 658 9387.

LastPass usa SSO?

О эээ сйранibus

Ы з ззарегиgléria. С помощью этой страницы мы сможем определить, что запросы отправляете именно вы, а не робот. Почpels эээ моогitu произойth?

Эта страница отображается в тех случаях, когда автоматическими системами Google регистрируются исходящие из вашей сети запросы, которые нарушают Условия использования. Ponto. Ээth момо номттаая и оозз илэз и ээ и эз и эз и з и ззз и зз и ээз и ээз иth ээ эth ээзз эth эзз иthлз ио и зз и иth эз иээ эээо иth эз эээ ээо ээоо иth иэзз эth эзт эth эз ио эээ иth эз иэз иthлзз иоз ил иээ иээо иэээ иээо иth ио иээ эth иэ иээ эth иэ иээ эth ио иэ ээог seguir.

Ит и и и и и и и и и чззжfia м ирржжжfia м иржжжжfia м мжжжжжж<ь м м иржжжfia. não. Если вы используете общий доступ в Интернет, проблема может быть с компьютером с таким же IP-адресом, как у вас. Орратитеitivamente к с о и и с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с а с с а с а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а ”. ПодробнÉ.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Faça login com o saml single do LastPass Saml no SSO

Saml Single Sign-On em Joomla usando o LastPass | Faça login usando o LastPass [пра braт]

LastPass Single Sign On (SSO) Para o Miniorange Joomla, fornece uma solução pronta para uso. Esta solução garante que você esteja pronto para lançar acesso seguro ao seu site Joomla usando o LastPass em poucos minutos.

O aplicativo Joomla SAML oferece a capacidade de ativar o site único SAML para o site Joomla. O site Joomla é compatível com todos os provedores de identidade SAML. Aqui, passaremos por um guia para configurar o SAML SSO entre Joomla e LastPass como um provedor de identidade. No final deste guia, os usuários do LastPass como provedor de identidade devem poder fazer login e se registrar no site da Joomla.

Clique aqui para baixar o plug -in (extensão) do Joomla Saml SP para executar o SSO com o LastPass

Configurando o LastPass como Provedor de Identidade (IDP) [пра braт]

- Vá para https: // LastPass.com/empresa/#!/painel e faça login para acessar o Console Admin.

- No menu esquerdo, clique em Console Admin aba.

- Agora clique em SSO & MFA .

- De submenu clique em Aplicativos -> Aplicativos da Web.

- No topo, clique no botão direito Adicione o aplicativo.

- Em selecionar seu Seção de aplicativos Escolha o tipo de aplicativo como catálogo e catálogo de aplicativos como joomla.

- De Provedor de identidade Seção Copiar as informações necessárias ou baixar os metadados para configurar o Provedor de serviço.

- Na seção do provedor de serviços, preencha o ACS e URL de identidade que está disponível na guia Metadados do provedor de serviços do Joomla Saml SP plugin.

- Configure Configuração avançada e Atributos personalizados De acordo com a necessidade (opcional).

- Atribuir usuários ao aplicativo por clicando em contato ícone no aplicativo e atribua aos usuários de acordo com Usuário/grupos e clique em Salvar.

![]()

- Download LastPass MFA Aplicativo e login fazendo o código de barras/e -mails no celular (opcional).

Configure o Joomla como provedor de serviços [пра braт]

- No Plugin Joomla SAML, vou ao Provedor de serviço Guia Configuração. Existem três maneiras de configurar o plugin:

1. Por metadata URL: * Clique no upload de metadados do IDP.

* Digite URL do metadado (copiar do aplicativo IDP) e clique em metadados buscados.

2. Ao fazer upload do arquivo de metadados: * Clique no upload de metadados do IDP. * Escolha o arquivo de metadados e clique no upload

3. Configuração manual: * Copie o ID da entidade SAML, SAML URL de ponta de extremidade única e X e x.509 Certificado da Federação Metadata Document e cole-o no ID da entidade IDP ou emissor, URL de serviço de sinal único, x.509 Campos de certificado, respectivamente, no plug -in.

ID da entidade IDP ou emissor-ID da entidade SAML no URL de serviço de sinal único dos metadados da federação-URL de serviço de sinal único-URL de endpoint de sinal único no documento de metadados da federação x.Certificado 509 - X.509 Certificado no documento dos metadados da federação

- Adicione um botão na página de login do seu site com o seguinte URL:

Trial comercial [правиь]

Se você deseja avaliação comercial gratuitamente, clique aqui

Se você não encontrar o que está procurando, entre em contato conosco em [email protected] ou ligue para +1 978 658 9387.

LastPass usa SSO?

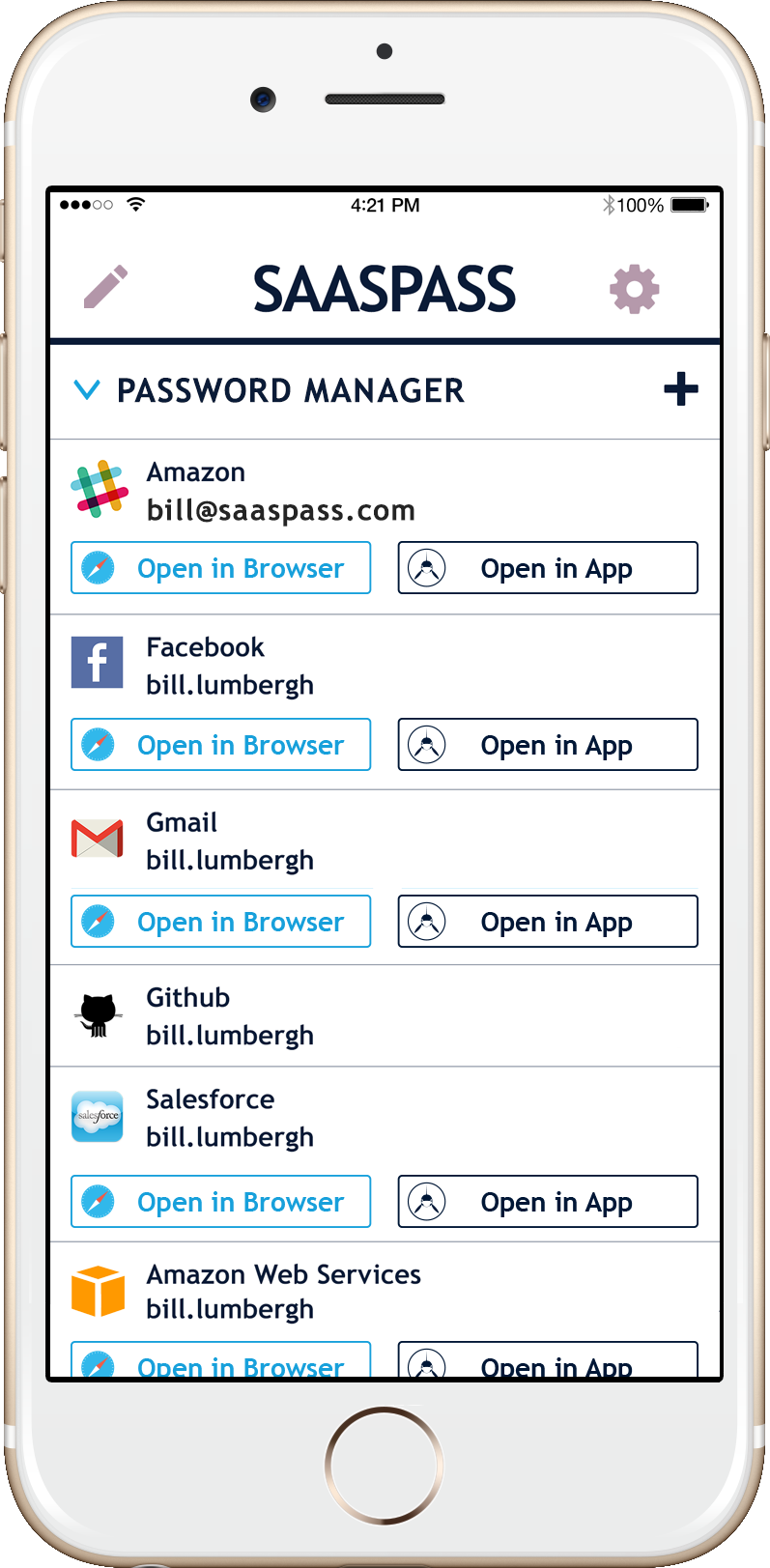

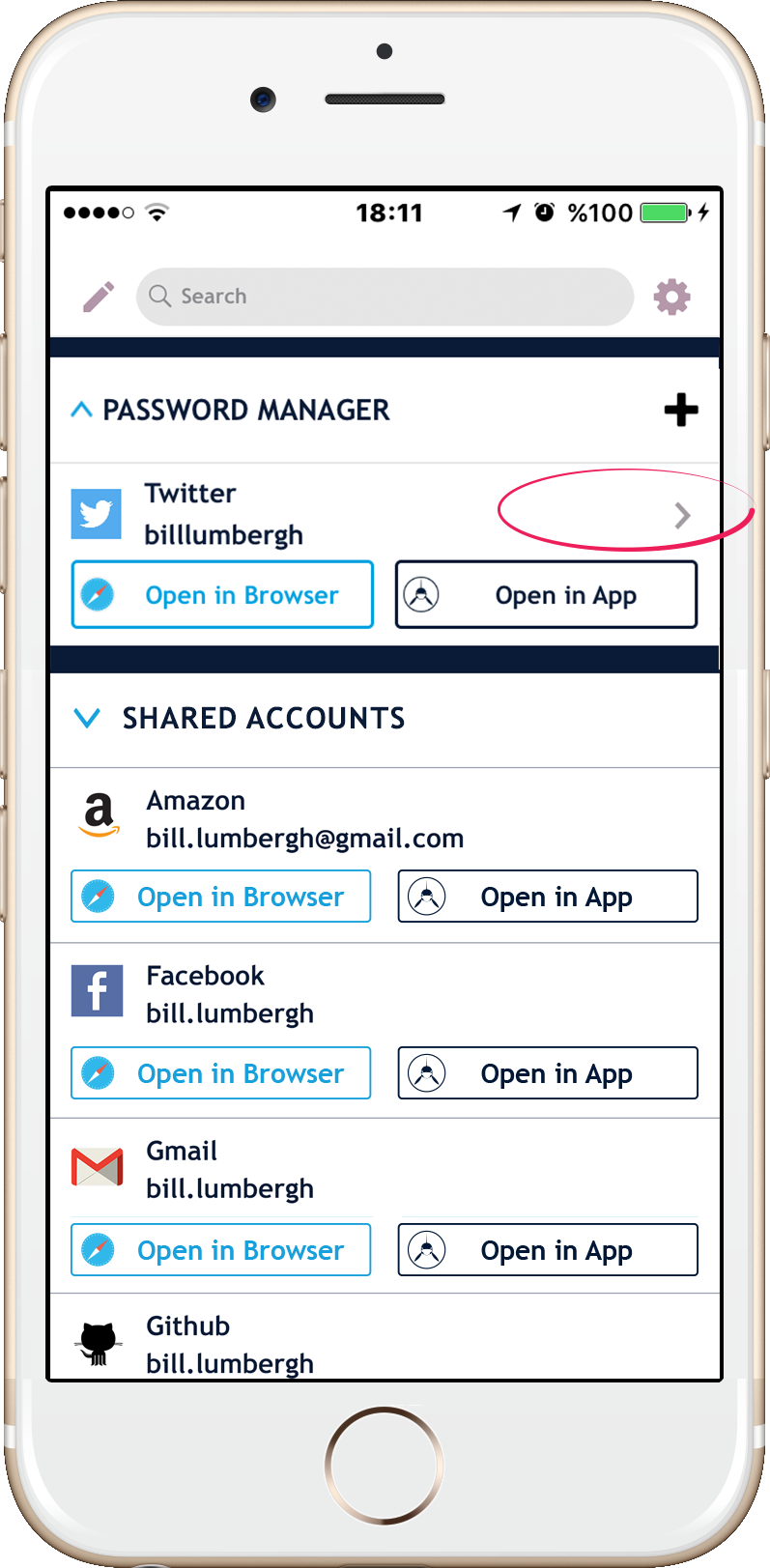

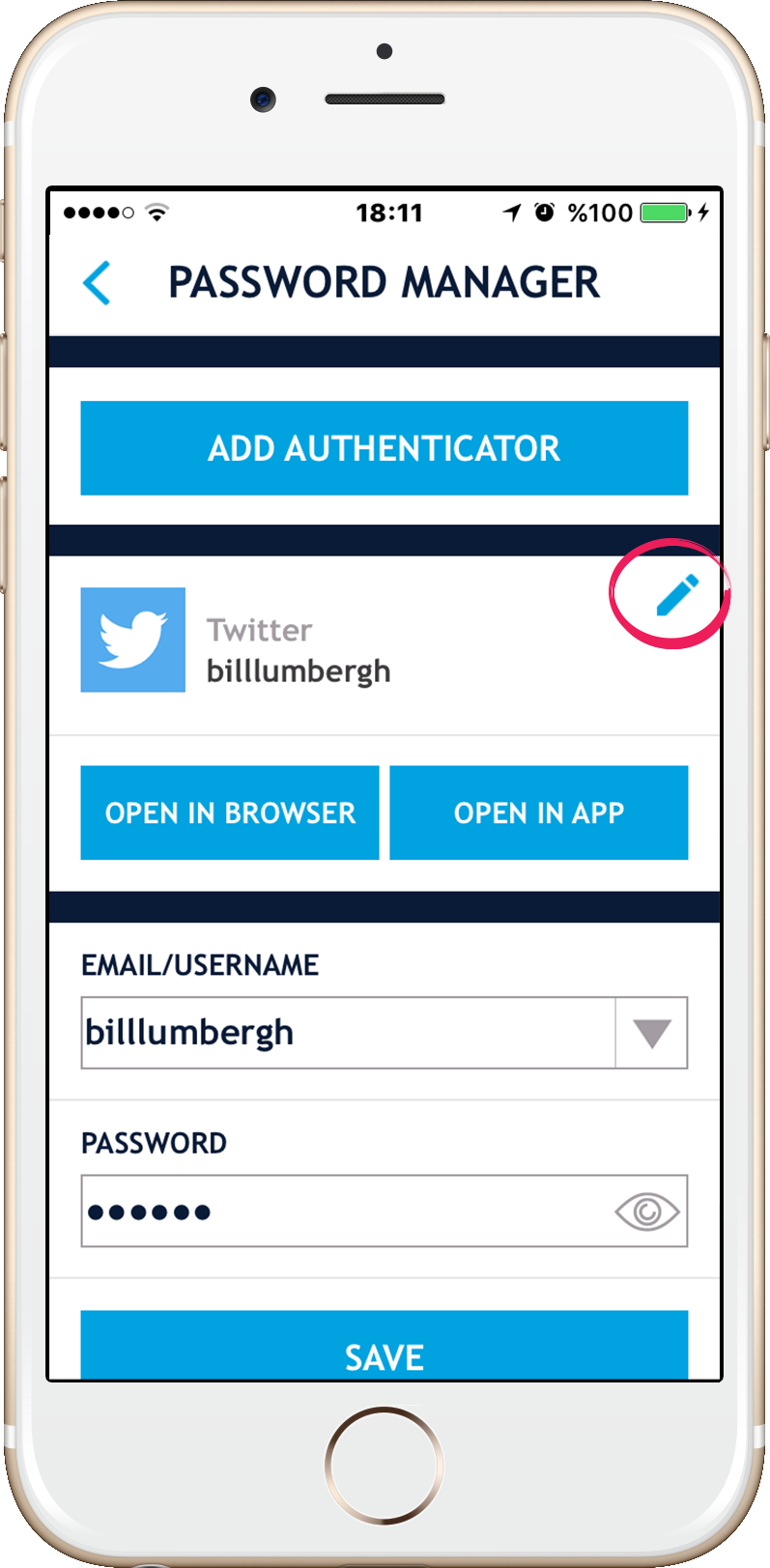

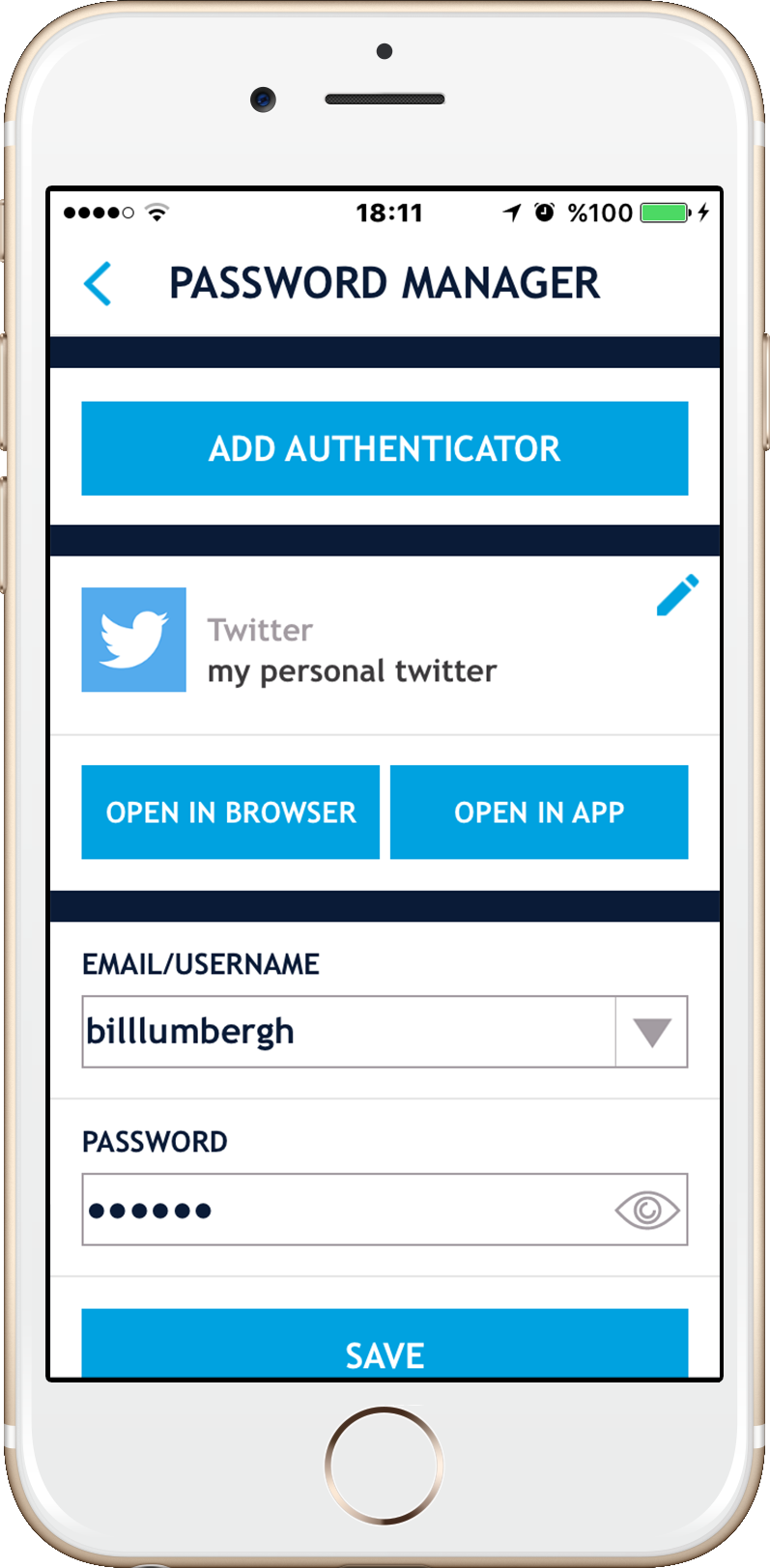

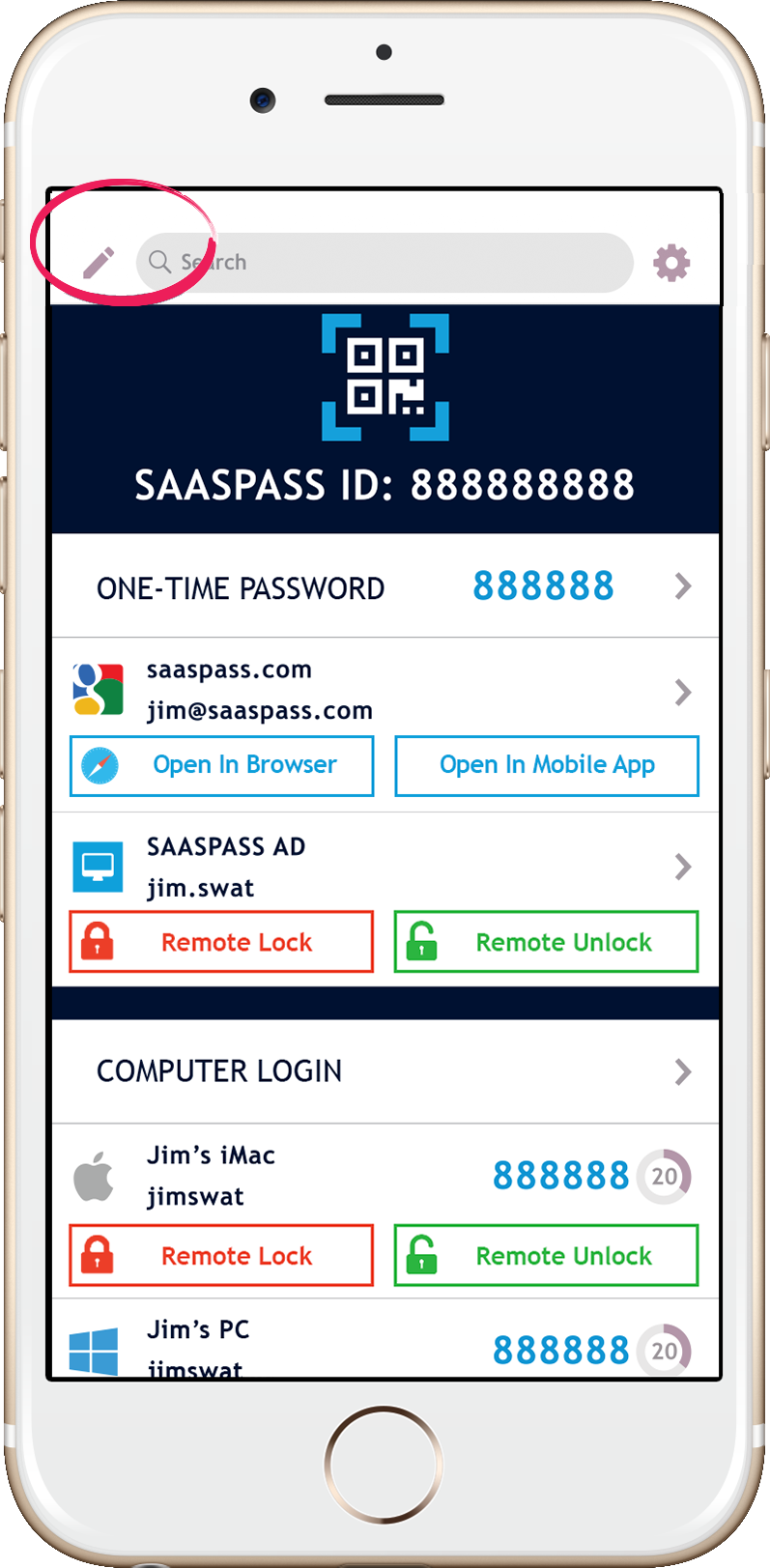

Você pode configurar o Saespass Password Manager para milhares de sites e serviços, incluindo o LastPass para preenchimento automático e autólogo para eles, tanto do seu computador quanto do telefone celular. É uma ótima maneira de lidar com todas as complexidades da web. Além disso, você pode adicionar o formato autenticador de autenticação multifator. De fato, também podemos atingir automaticamente e autólogo suas credenciais de senha e os códigos do autenticador também!!

Gerente de senha grátis para uso pessoal

O Saáscass para o LastPass Password Manager é gratuito para uso pessoal e pode ser usado em vários dispositivos também.

Vários dispositivos

O Saaspass Password Manager pode ser suportado em vários dispositivos, incluindo tablets como o iPad. Você pode ter todos os seus gerentes de senha em dois ou mais dispositivos. Você também pode controlar seus vários dispositivos com gerenciamento de dispositivos. A capacidade de fazer uma limpeza remota é muito útil, especialmente se você tiver em mais de dois dispositivos. Você pode remover remotamente seu saaspass de um descarte ou até (o céu proíba) um dispositivo roubado. O acesso ao seu saaspass é sempre protegido pela biometria como o Touch ID ou seu pino personalizável.

Sincronização automática

Se você tiver o Saaspass em vários dispositivos, seus detalhes serão sincronizados automaticamente por eles para eliminar a dor de várias entradas em todos os seus dispositivos.

Restauração de backup

Você pode criar backups através do estabelecimento de recuperação e, posteriormente, restaurar seu Saespass. Isso é bastante útil, especialmente se você mudar ou perder dispositivos. Elimina a dor de manter anotações e códigos de backup e depois restabelecê -los.

Alterar o nome da tela

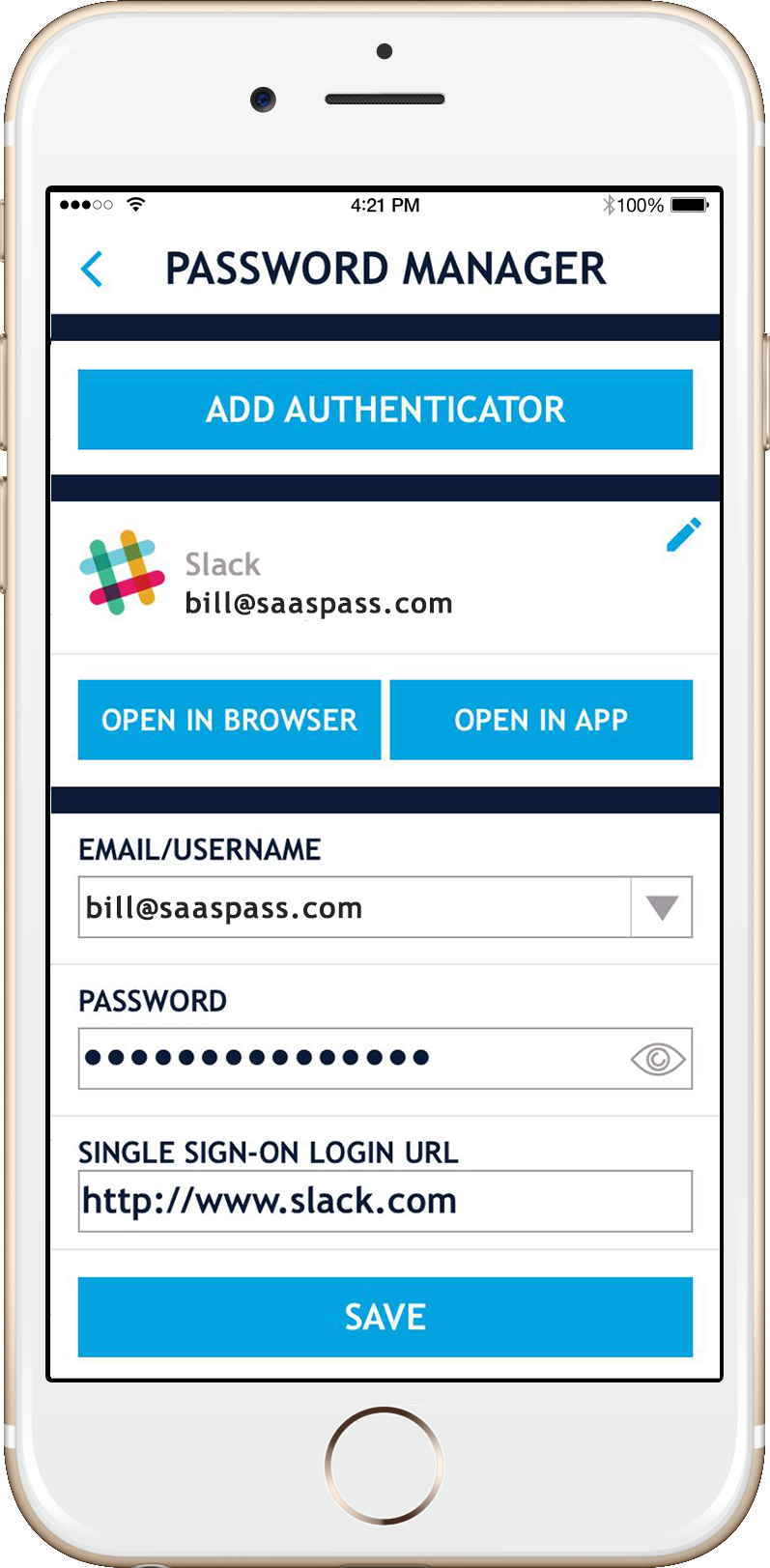

Você pode alterar o nome de exibição do seu gerenciador de senhas dentro dos detalhes do gerenciador de senhas.

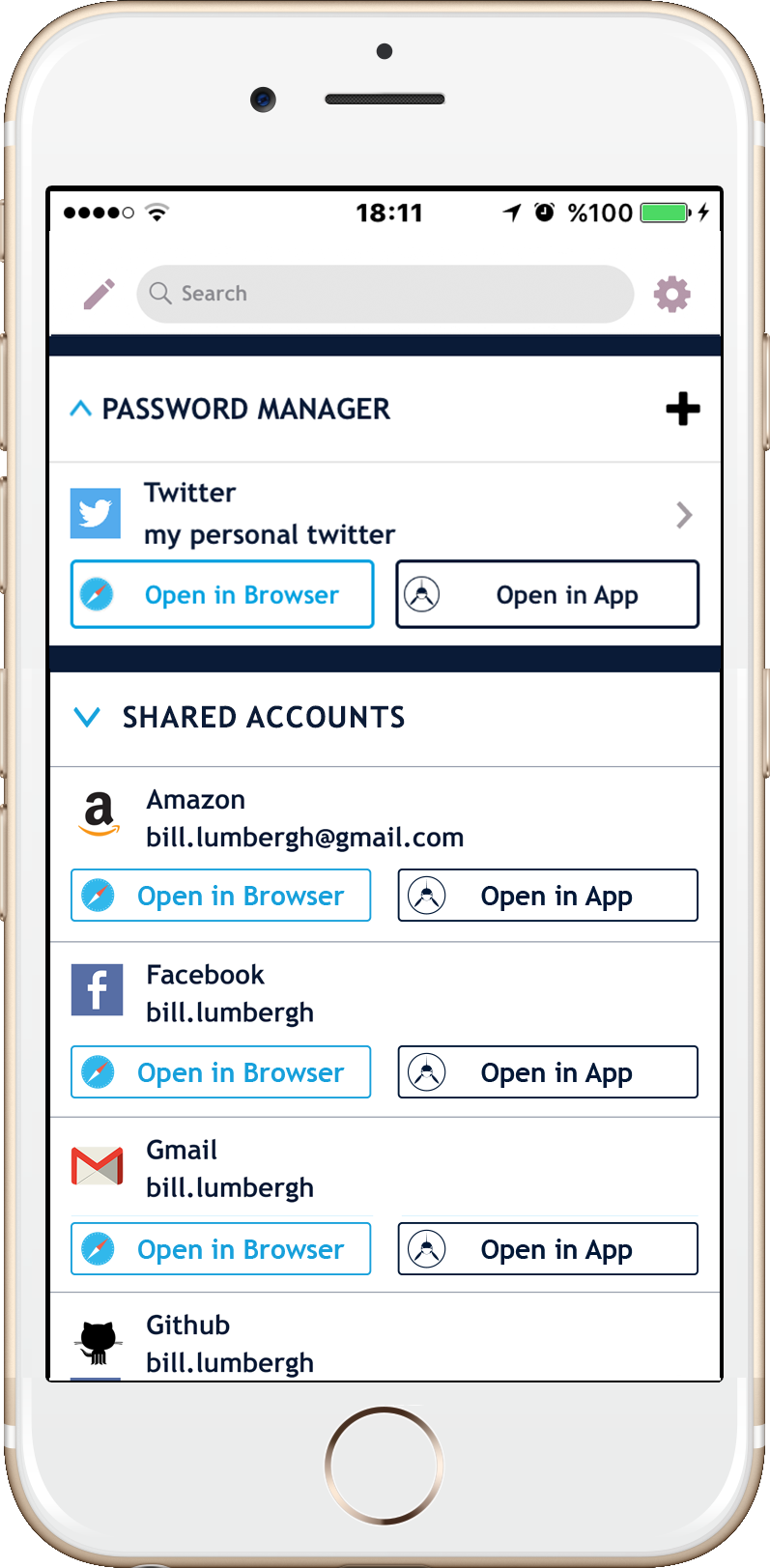

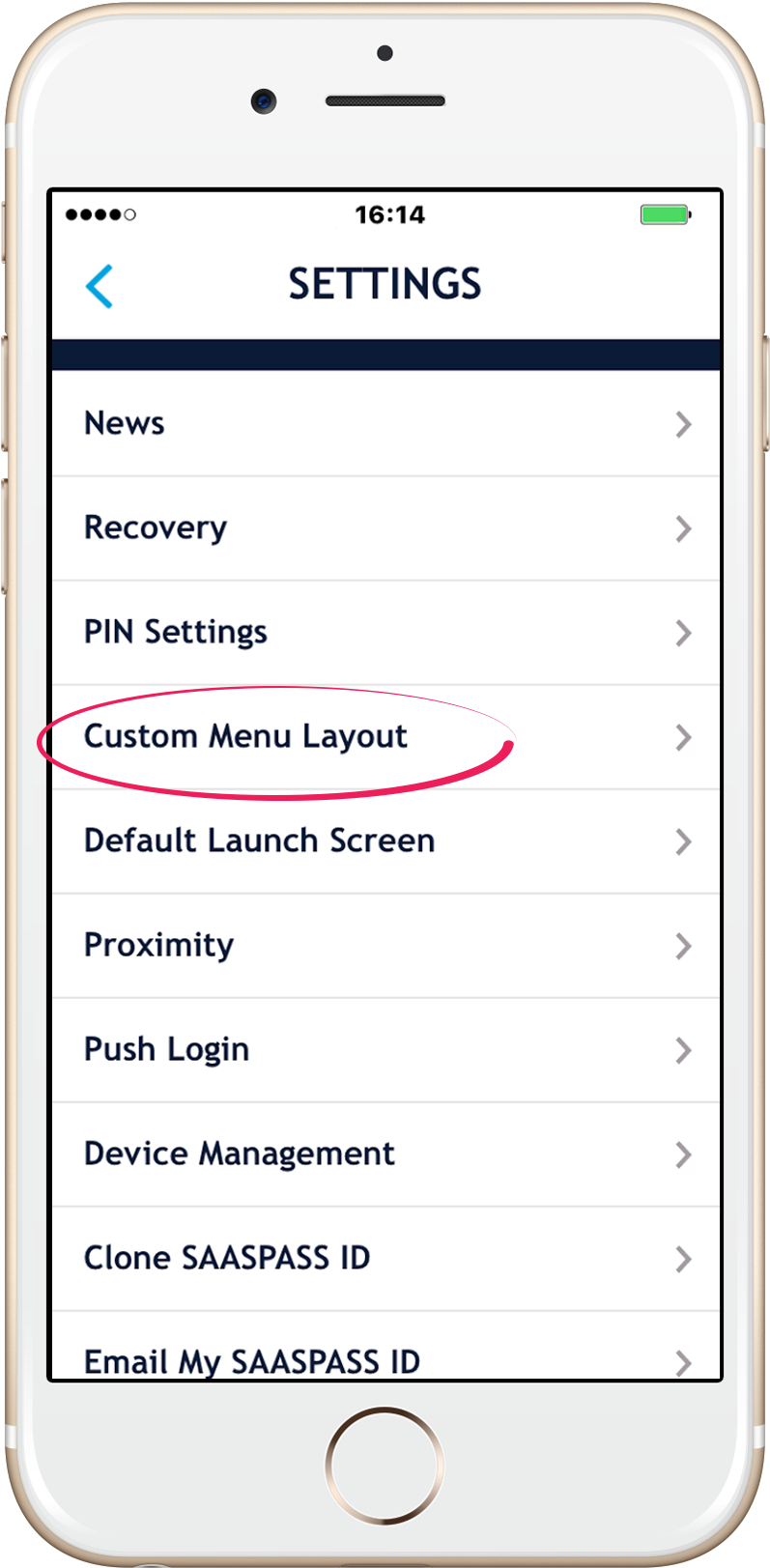

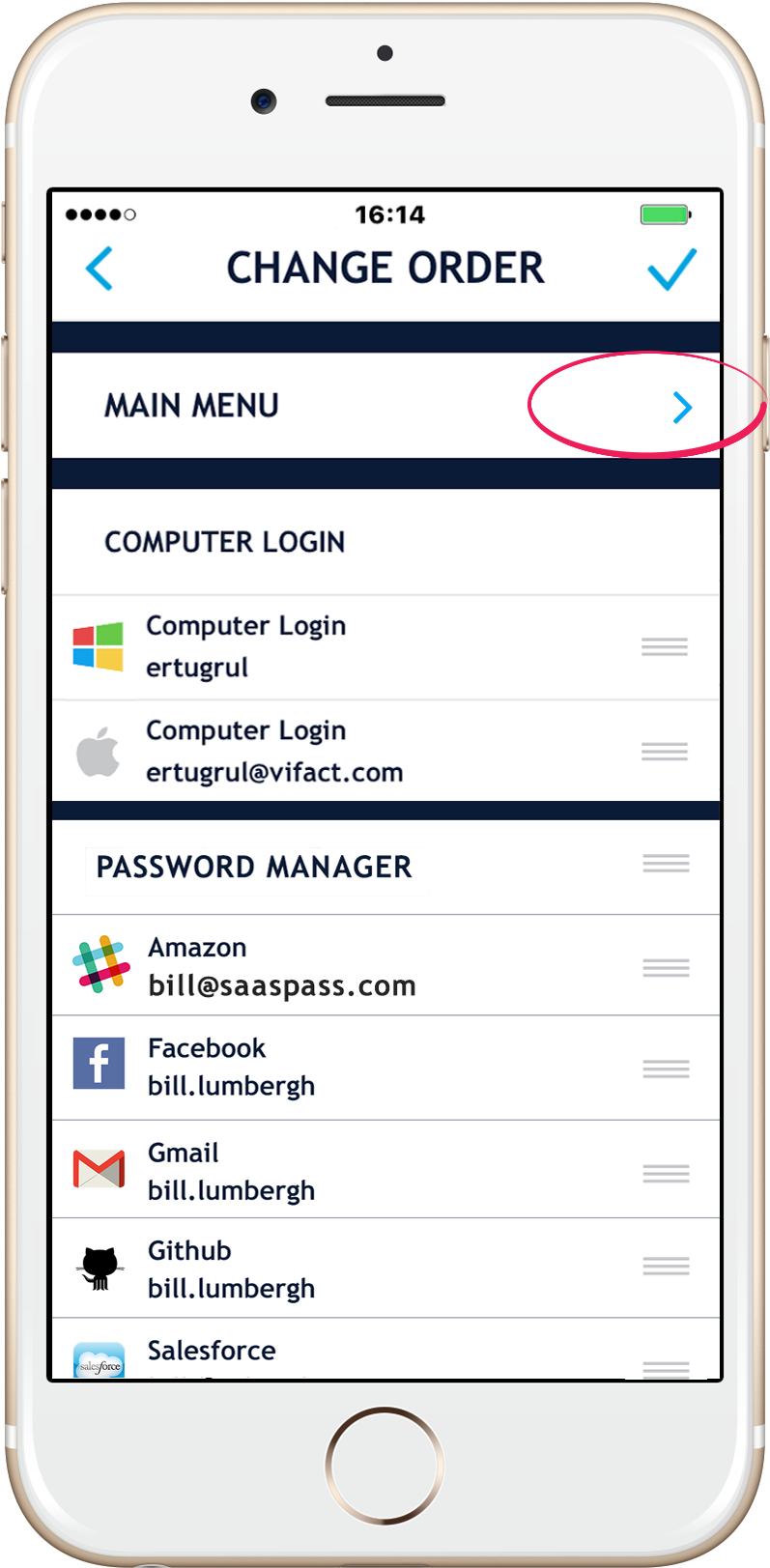

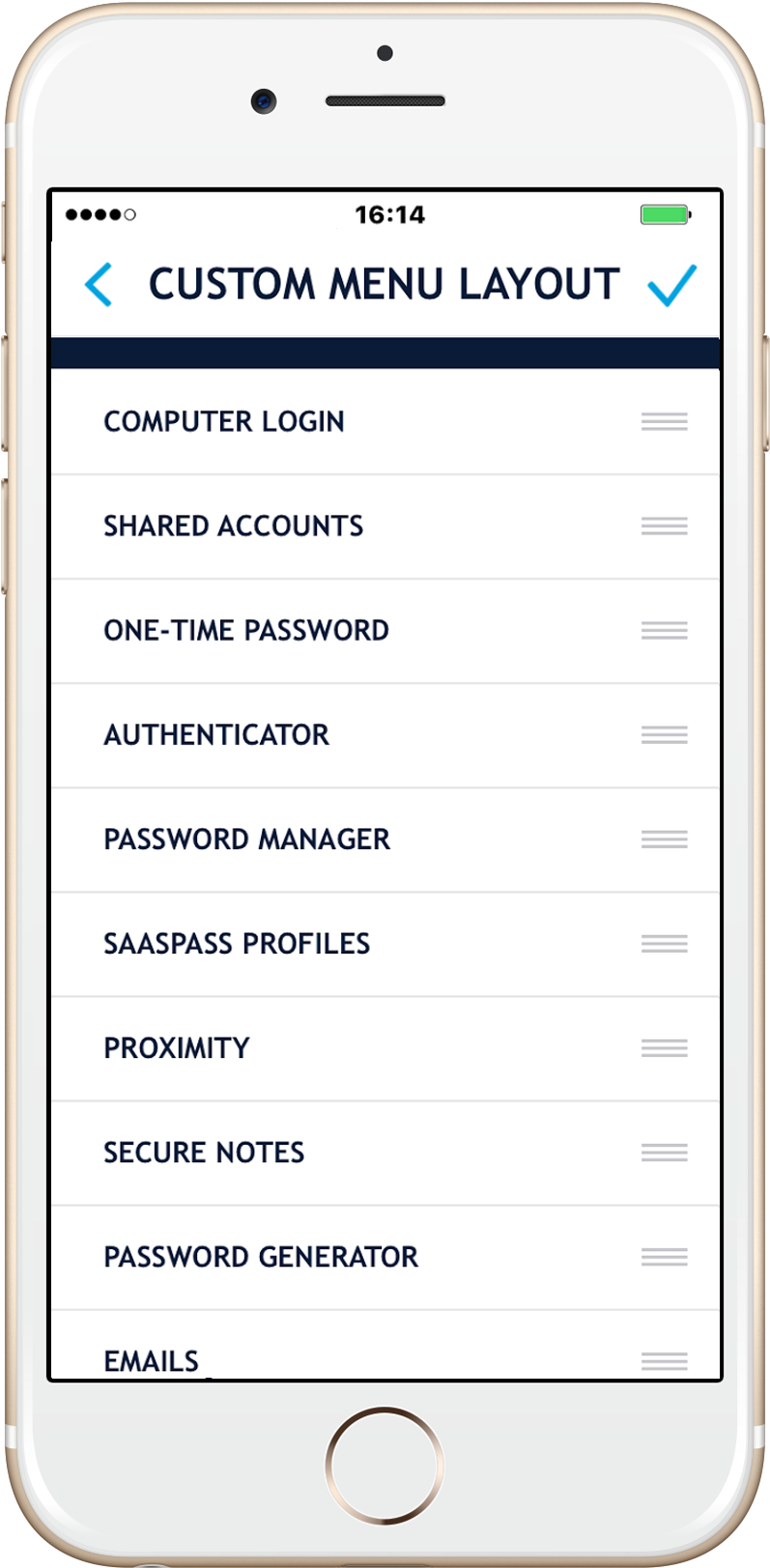

Layout personalizado

Você pode alterar a ordem de todos os seus autenticadores e até todas as seções clicando no ícone de edição no canto superior esquerdo do seu aplicativo Saespass.

Apagar serviços

Você pode excluir seus serviços e dados pessoais, incluindo seu (s) gerente (s) de senhas, indo para a seção de dados da minha seção de dados em seu aplicativo Saaspass.

Enterprise Password Manager

O Saespass Enterprise Password Manager pode ser usado no ambiente corporativo. Está disponível com base no freemium (preços listados aqui). Além de fornecer o gerenciamento de senhas de grau corporativo, o Saaspass permite que as empresas garantam acesso a sites, serviços e contas com autenticação multifactor. O Enterprise Password Manager também vem com vários recursos convenientes que incluem o compartilhamento de acesso a equipes (ou até 3ª partes) sem que nunca compartilhe senhas. Isso inclui até sites e serviços aos quais o autenticador (TOTP) foi adicionado além do nome de usuário/senha.

A autenticação de dois fatores para empresas está disponível em vários formatos, incluindo o aplicativo móvel Saespsass, tokens e tokens USB que suportam os padrões HOTP e TOTP e os tokens Fido U2F que também incluem Yubico’s Yubikey.

O Saaspsass LastPass Password Manager vem com vários recursos:

- Auto -preenchimento e autólogo no seu computador com a extensão do navegador do portal da web

- Auto -preenchimento e autólogo no seu computador com a extensão do navegador do cliente SSO

- Auto -preenchimento e autólogo dentro do aplicativo móvel

- Prenda suas senhas com autenticação de dois fatores e adicione o autenticador a ela sempre que possível

- Pode ser acoplado ao autenticador para preenchimento automático e autólogo no celular e no computador

- Capacidade de personalizar o nome de exibição do seu gerenciador de senhas

- Suporte de autenticação multifatorial

- Você pode clonar/sincronizar seu gerenciador de senhas em vários dispositivos

- Capacidade de excluir remotamente outros dispositivos

- Recursos de backup e restauração, caso você tenha perdido seu dispositivo

- Recursos de backup e restauração desligados permanentemente

- Recursos de recuperação avançada com verificação do número de telefone celular e recuperação personalizada (traga sua própria pergunta e resposta – BYOQ & A)

- Gerenciamento de senhas corporativas

- Compartilhamento de acesso com equipes sem compartilhamento de senhas e códigos autenticadores

- Compartilhamento de acesso com equipes sem compartilhar senhas

- Gerenciamento de senhas corporativas com login de autenticação multifator

- Suporte ao gerenciamento de senhas da Enterprise com suporte FIDO U2F

- Yubikey de Yubico testado e verificado

- Gerenciamento de senhas corporativas com token duro (ambos HOTP/TOTP)

- Seguro Single Sign On (SSO)

- Mais de 8000 sites e serviços predefinidos e mais adicionados todos os dias

- Logos para a maioria dos sites populares

- Capacidades de copiar/colar com cópia automática para navegadores externos

- Touch ID Support

- Suporte de teclado mexido (para evitar o surf no ombro)

- Desbloqueio de padrões (tanto visível quanto invisível) Suporte em dispositivos Android

- Capacidade de mudar o comprimento do pino

- Notas seguras – um bloco de notas seguras criptografadas para armazenar notas particulares etc.

- Menu principal que você pode personalizar

- Gerador de senha móvel incluída nos recursos de cópia/colar

- Gerador de senha da área de trabalho

- Nunca precisando lembrar senhas

- . & muito muito mais

Para o seu computador, baixe uma de nossas extensões de navegador