LastPass usa Saml?

LastPass WordPress SSO | LastPass Single Sign-On (SSO) Login para WordPress [SAML]

LastPass WordPress SSO (Saml Single Sign-On) Login [SAML SSO] pode ser alcançado usando nosso WordPress Saml SP Sinalizador único (SSO) plugar. Nossa solução SSO fará o WordPress Saml 2.0 Provedor de serviços compatível, estabelecendo confiança entre o site WordPress e o LastPass para autenticar e login com segurança nos usuários do site WordPress. Nossa solução LastPass WordPress Single Sign-On (SSO) ajuda a proteger sites WordPress por trás do login do SSO, para que os usuários sejam autenticados usando suas credenciais de login do LastPass. Aqui, passaremos por um guia para configurar o LastPasspass WordPress SSO (SAML Single Sign-On) Login entre o site WordPress e o LastPass, considerando o LastPass como IDP (provedor de identidade) e o WordPress como SP (provedor de serviços). Nosso plug -in Saml SSO fornece autenticações de usuário ilimitadas do LastPass. Para saber mais sobre outros recursos que fornecemos no plugin WordPress Saml Single Sign-On (SSO), você pode clicar aqui.

Pré-requisitos: download e instalação

Para configurar WordPress LastPass SSO Login (SAML Single Sign-On) com Última passagem como IDP e WordPress como Sp, Você precisa instalar o módulo Miniorange WordPress Saml SP SSO

Por miniorange

WordPress SOGN-ON SSO Login com Azure, Azure B2C, OKTA, ADFs, Keycloak, Salesforce, Ping, OneLogin, Gsuite, Shibboleth e muitos IDPs SAML [suporte 24/7]

Testado com 6.2

Etapas para configurar o LastPass Single Sign-On (SSO) Login no WordPress (WP)

1. Configurar o LastPass como IDP (provedor de identidade)

Siga as etapas abaixo para configurar o LastPass como IDP

Configure o LastPass como IDP

Configure o LastPass como IDP

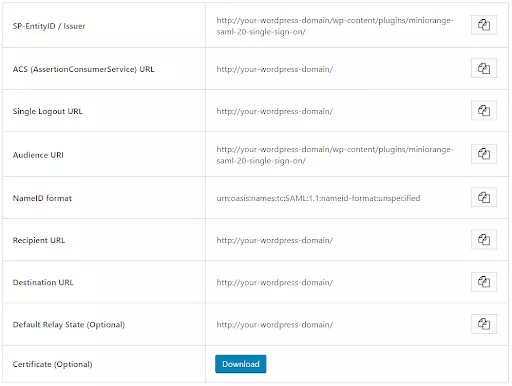

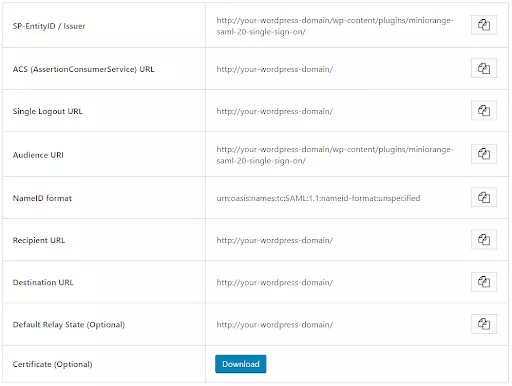

- No plugin Miniorange WordPress Saml SS SSO, navegue para SP (provedor de serviços) metadados aba. Aqui, você pode encontrar os metadados do SP, como o SP Entity ID e o ACS (ASSERTIONCONSUMERSERVICE) URL, que são necessários para configurar o LastPass como o IDP (provedor de identidade).

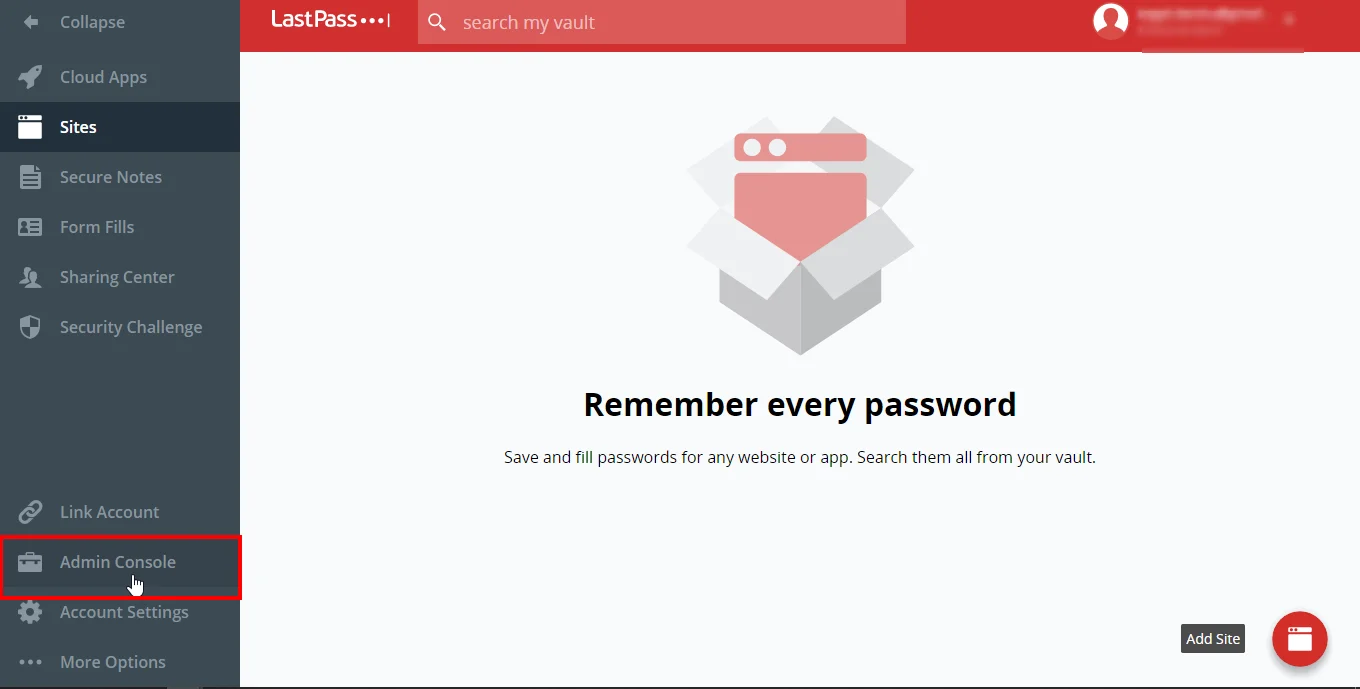

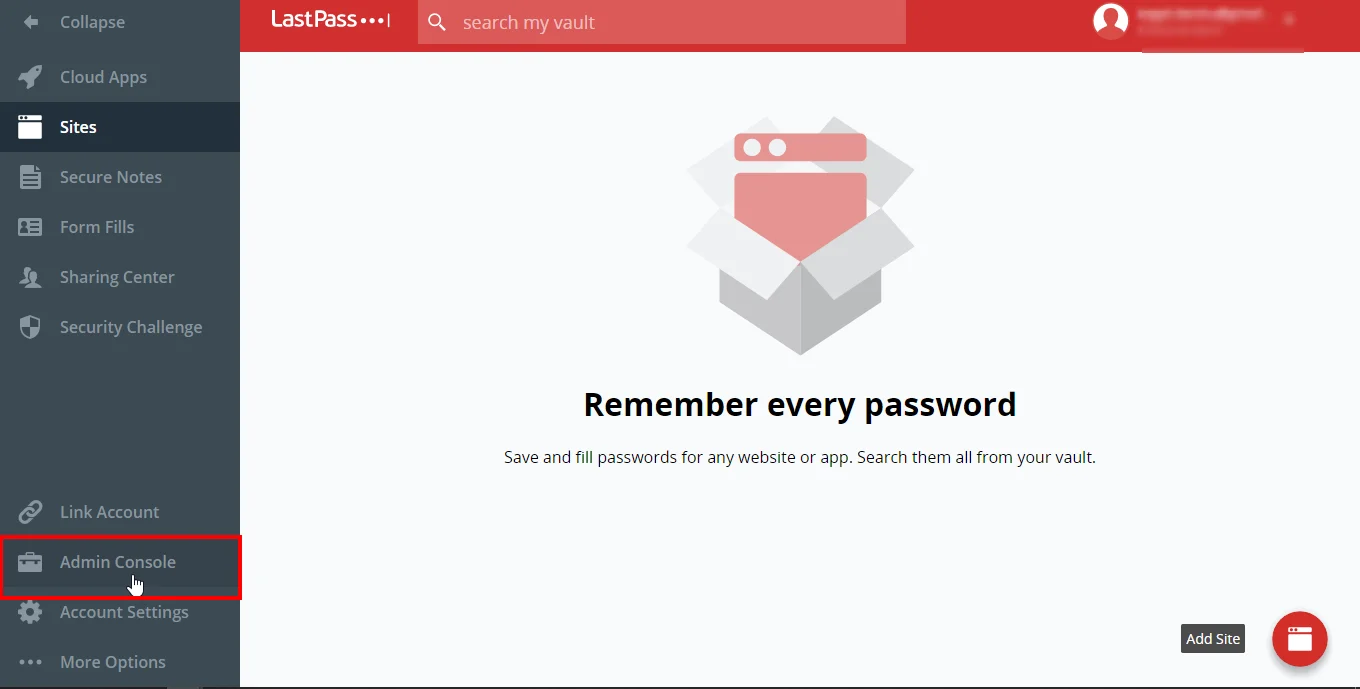

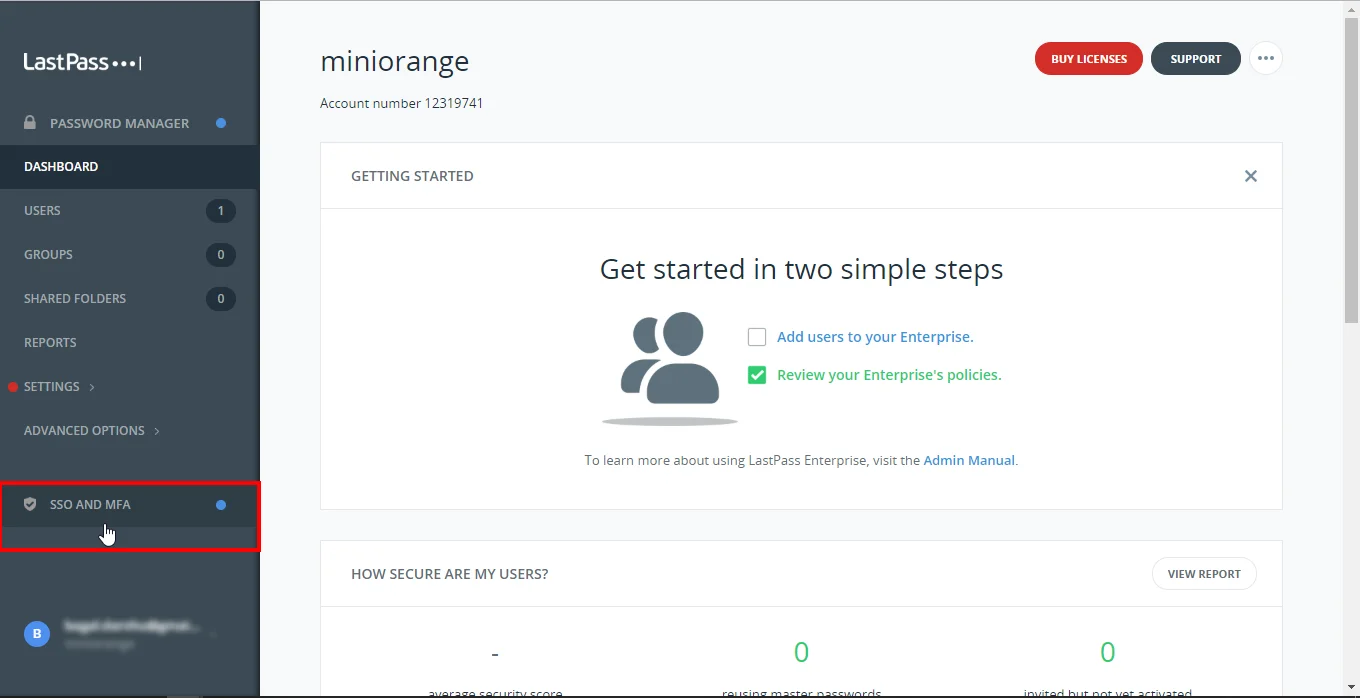

- Faça login no seu console administrativo do LastPass.

- No menu esquerdo, clique em Console Admin aba.

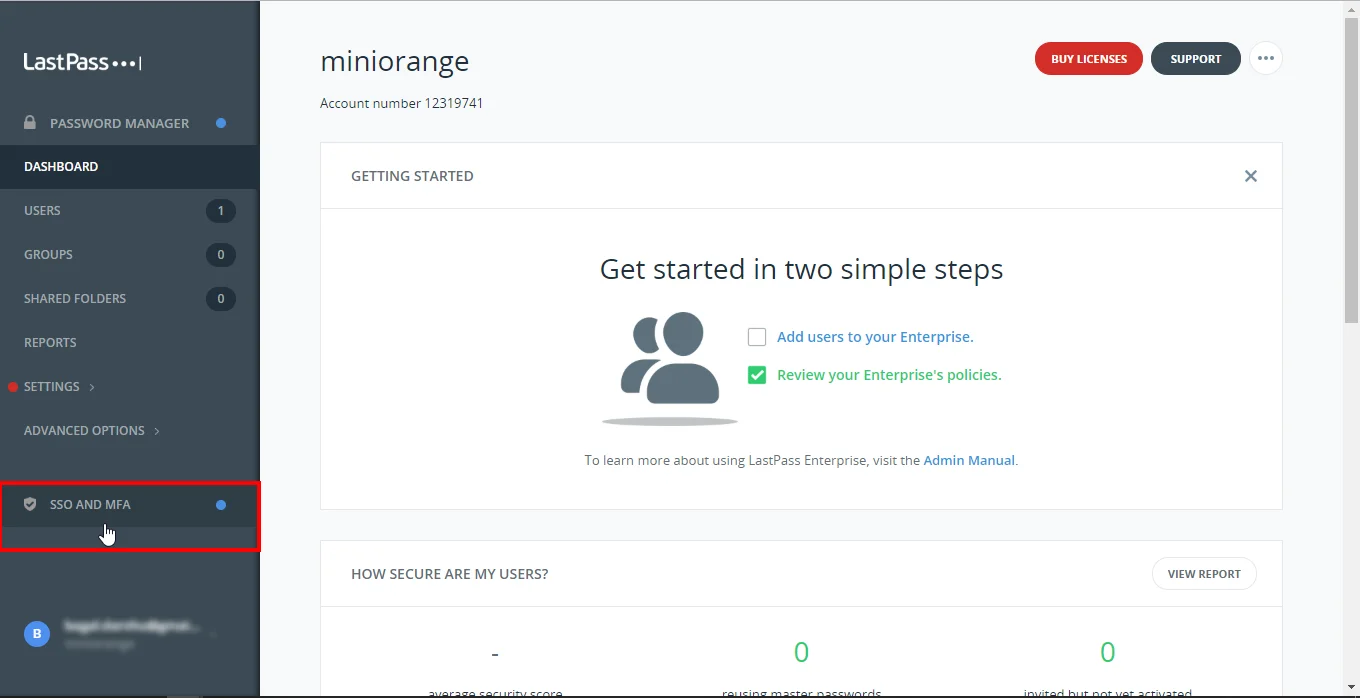

- Agora clique em SSO & MFA opção.

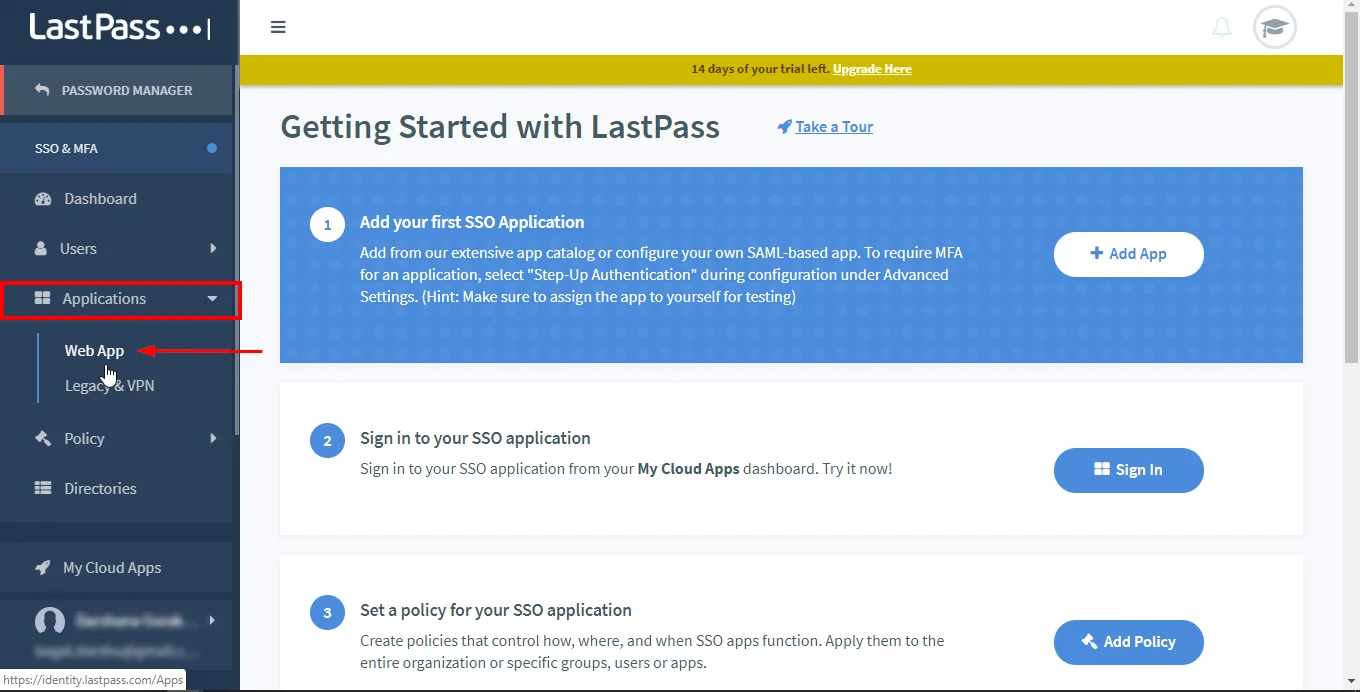

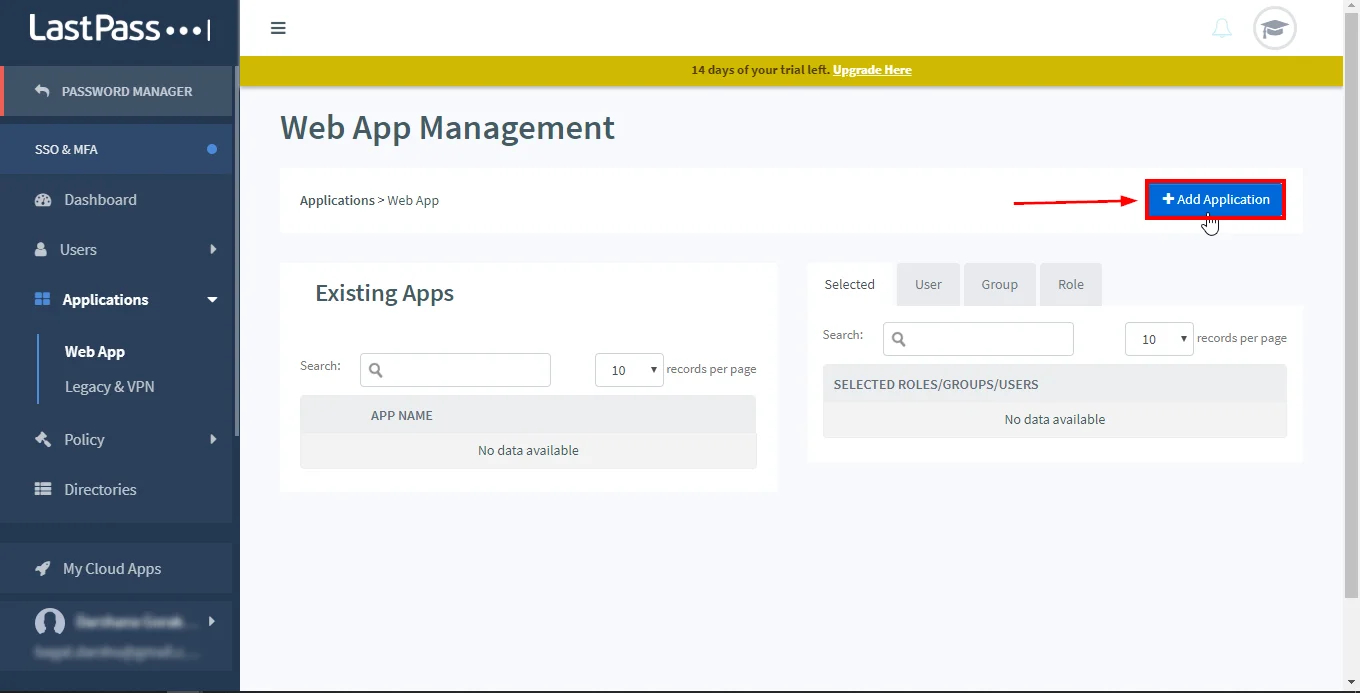

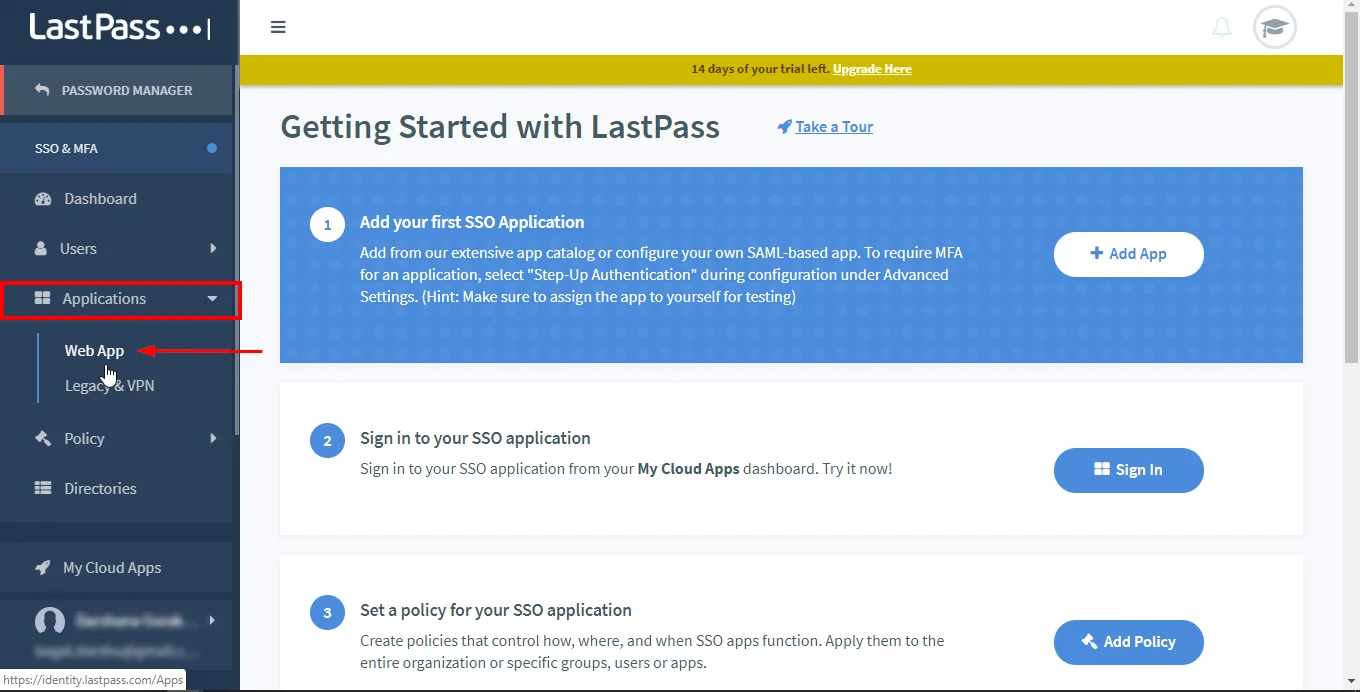

- Debaixo de Aplicativo guia, clique em aplicativo web.

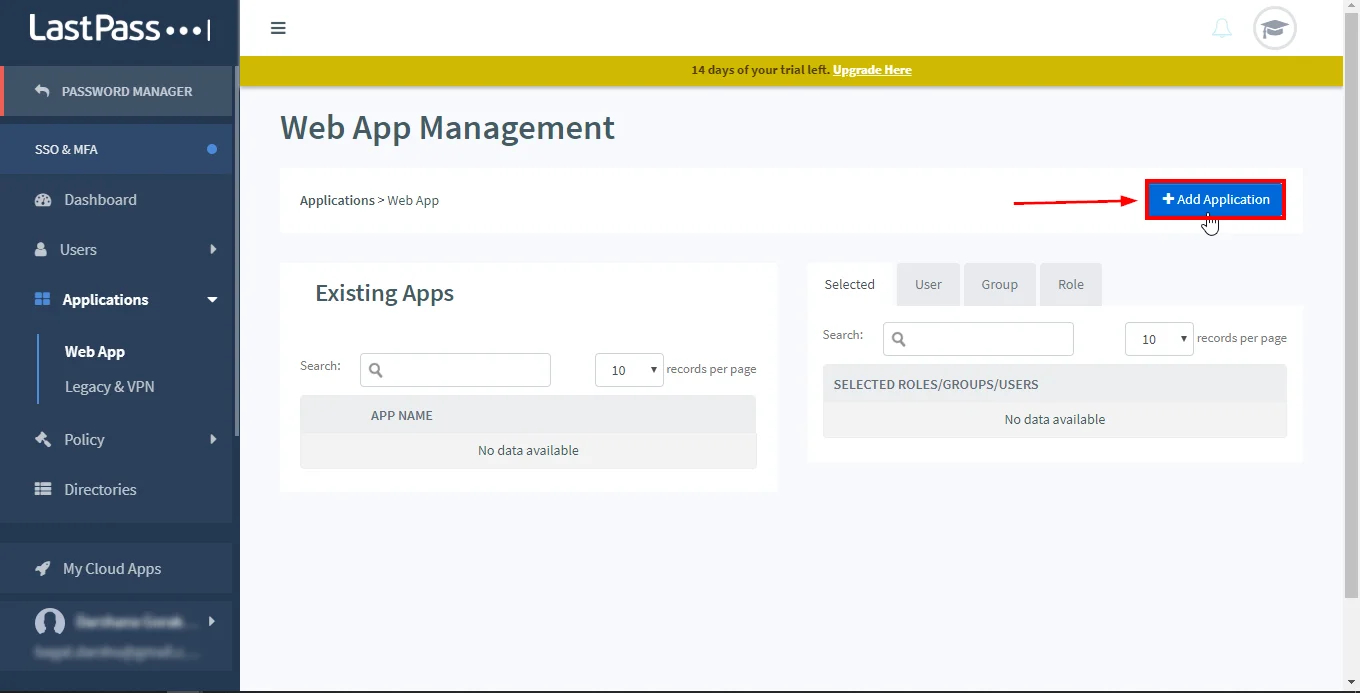

- No canto superior direito, clique no Adicione o aplicativo botão para criar um novo aplicativo.

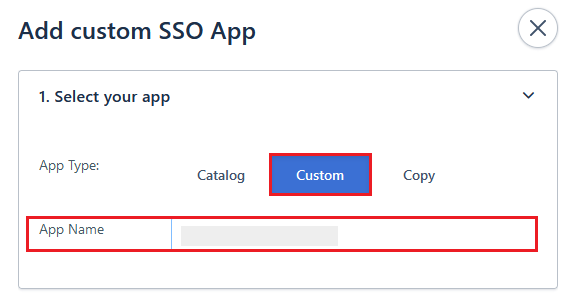

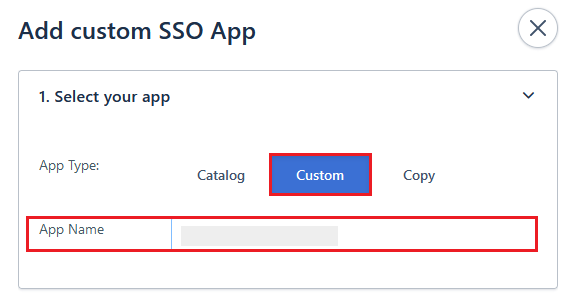

- No Adicionar aplicativo SSO do Catalog SSO seção, navegue para o Selecione seu aplicativo opção.

- Selecione Tipo de aplicativo como Personalizado e insira o seu Nome do aplicativo.

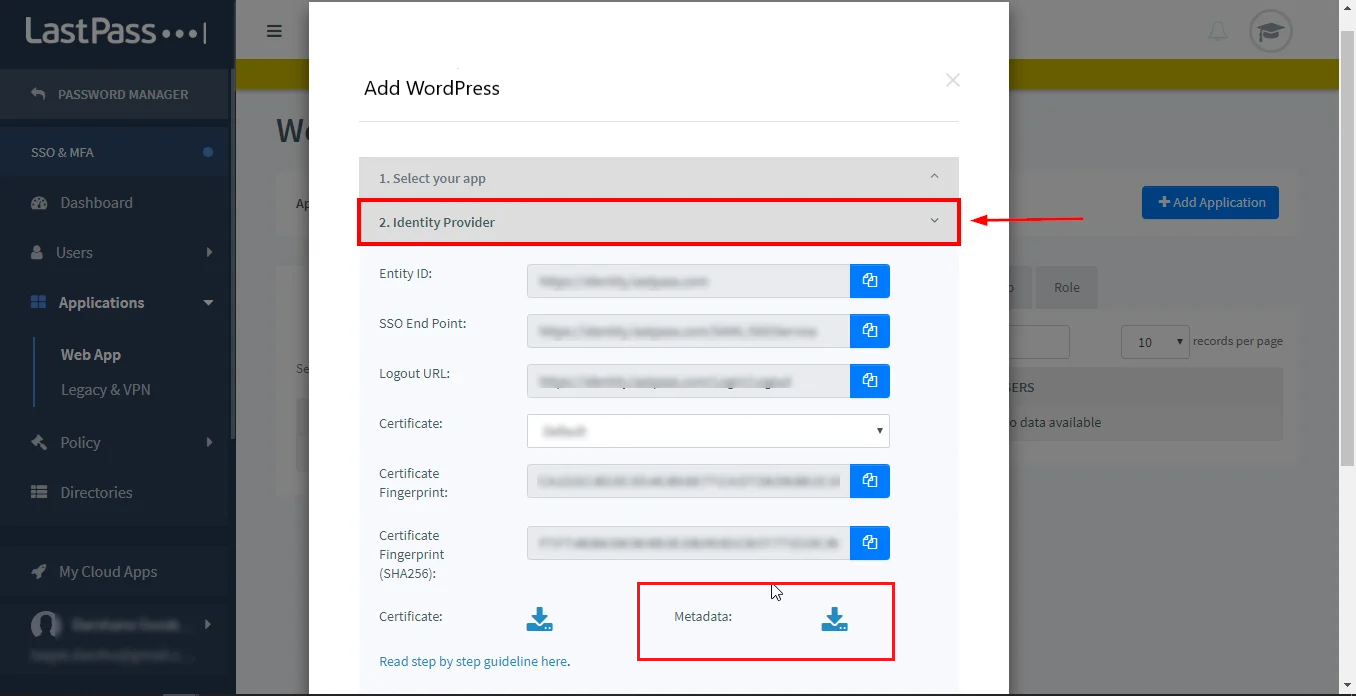

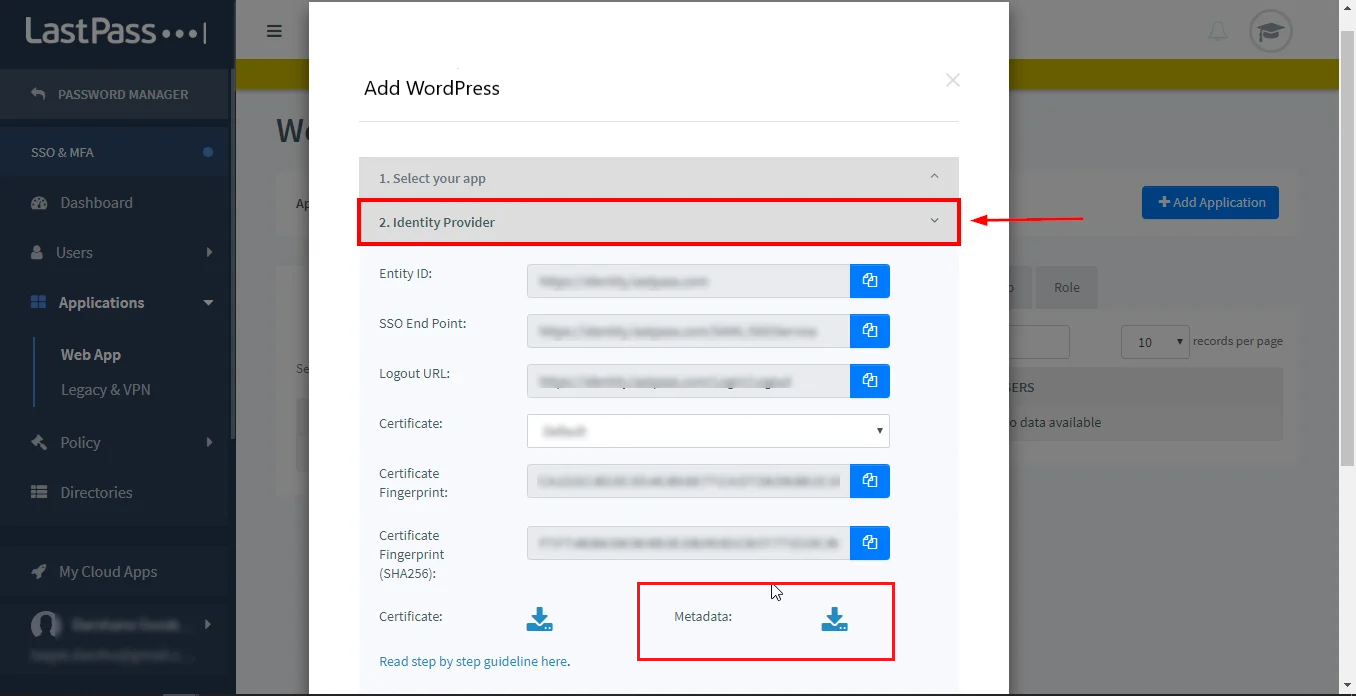

- De Provedor de identidade seção, Copie as informações necessárias ou Baixe os metadados Para configurar o Provedor de serviço.

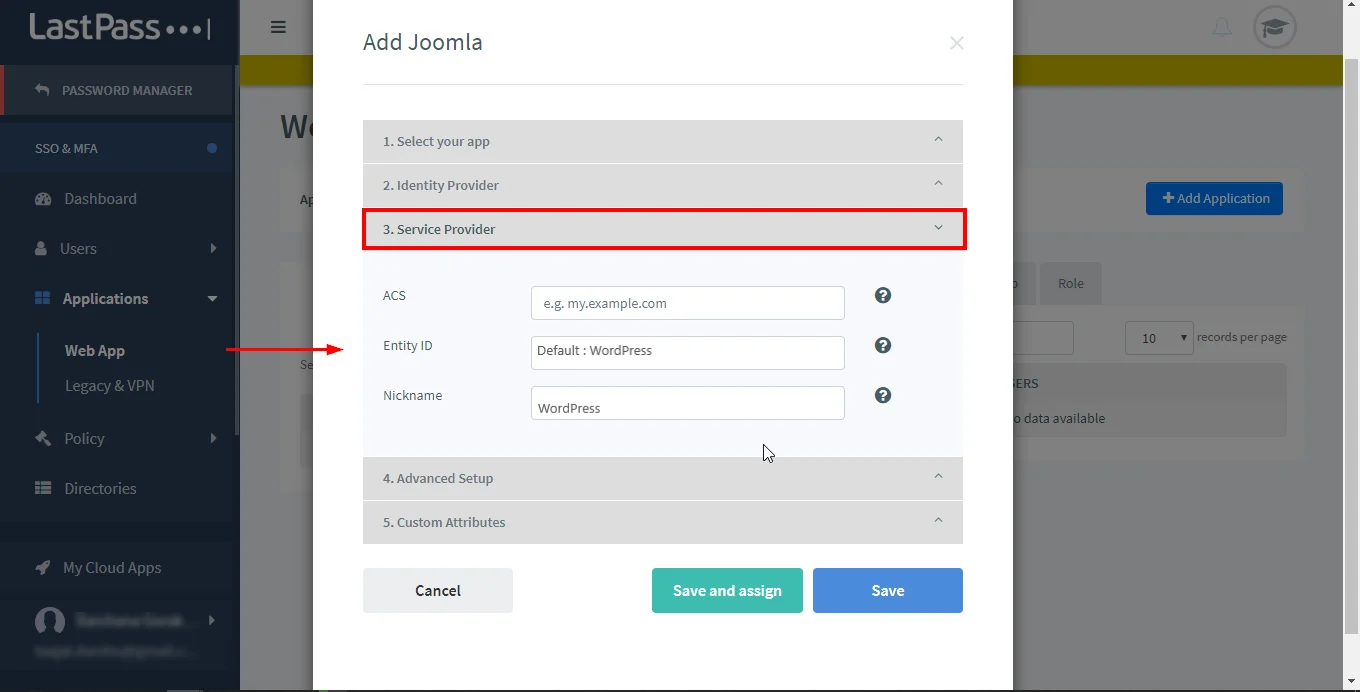

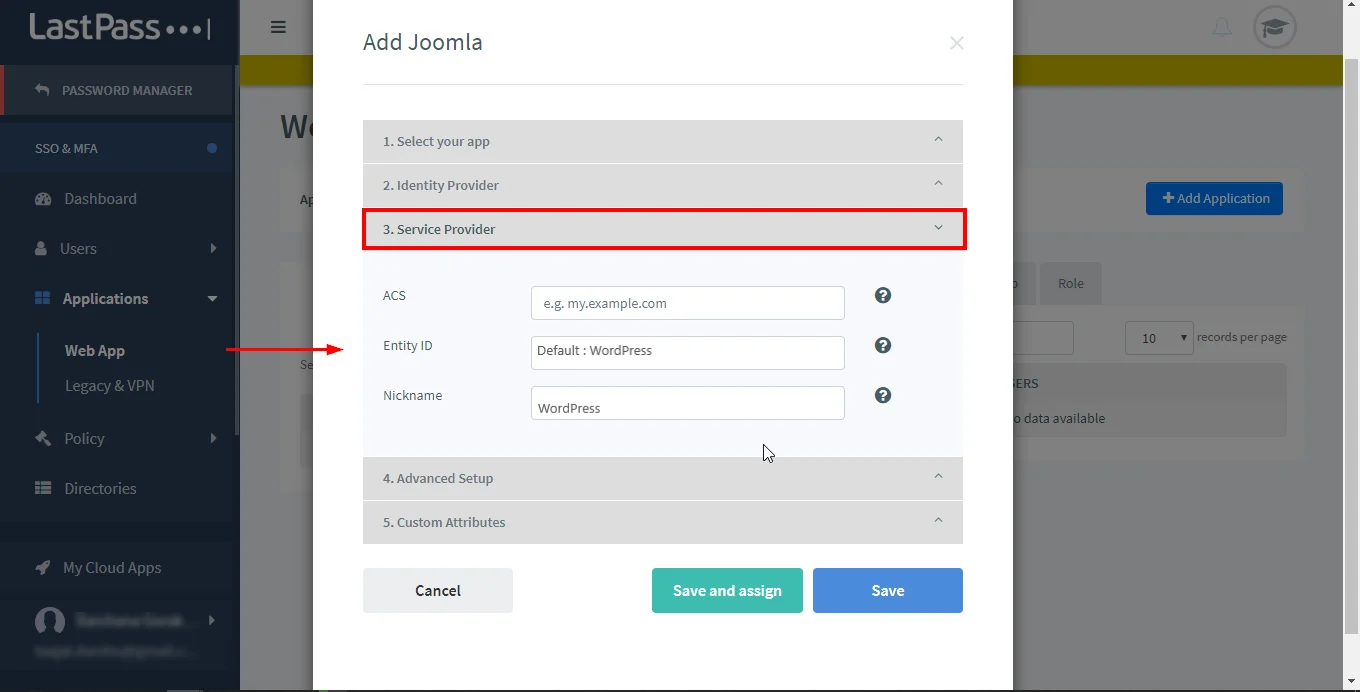

- No Provedor de serviço Seção, insira os detalhes necessários:

ACS ACS (AssertionConsumerService) URL da guia Metadados do provedor de serviços do plug -in ID da entidade ID / emissor da entidade SP da guia Metadados do provedor de serviços do plug -in Apelido WordPress

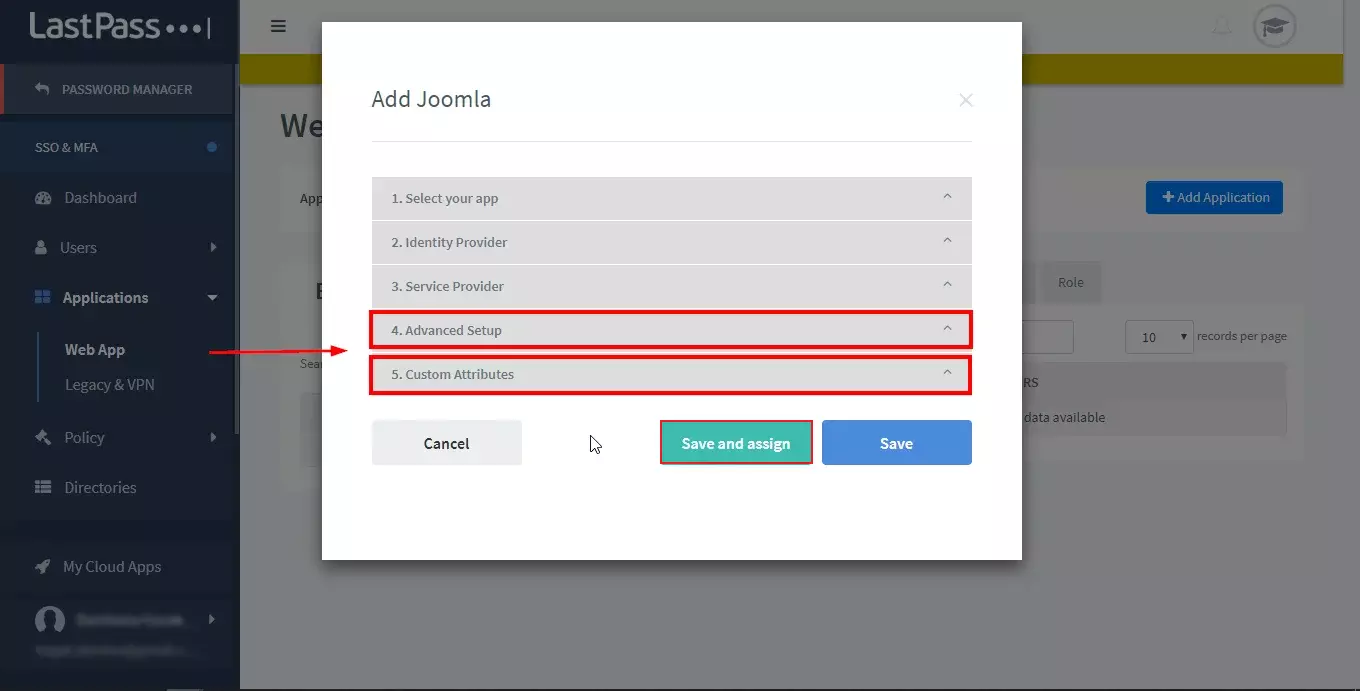

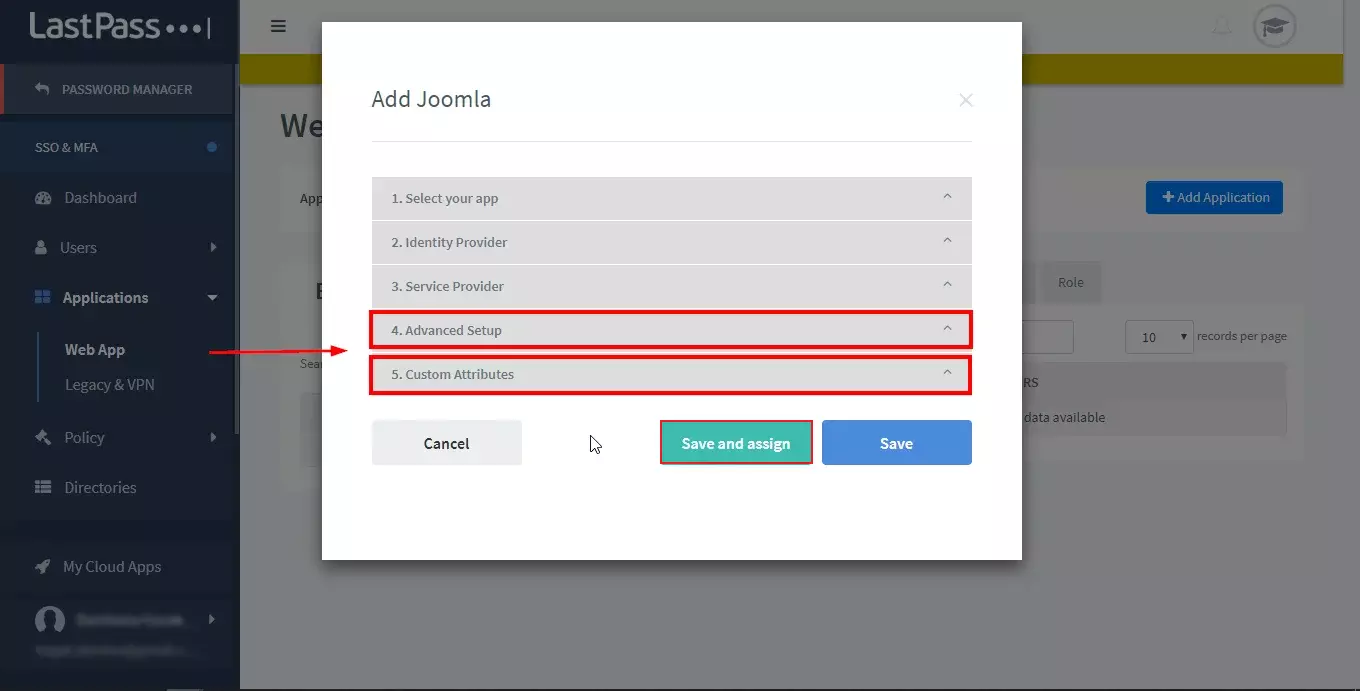

- Configure Configuração avançada e Atributos personalizados De acordo com o requisito (opcional).

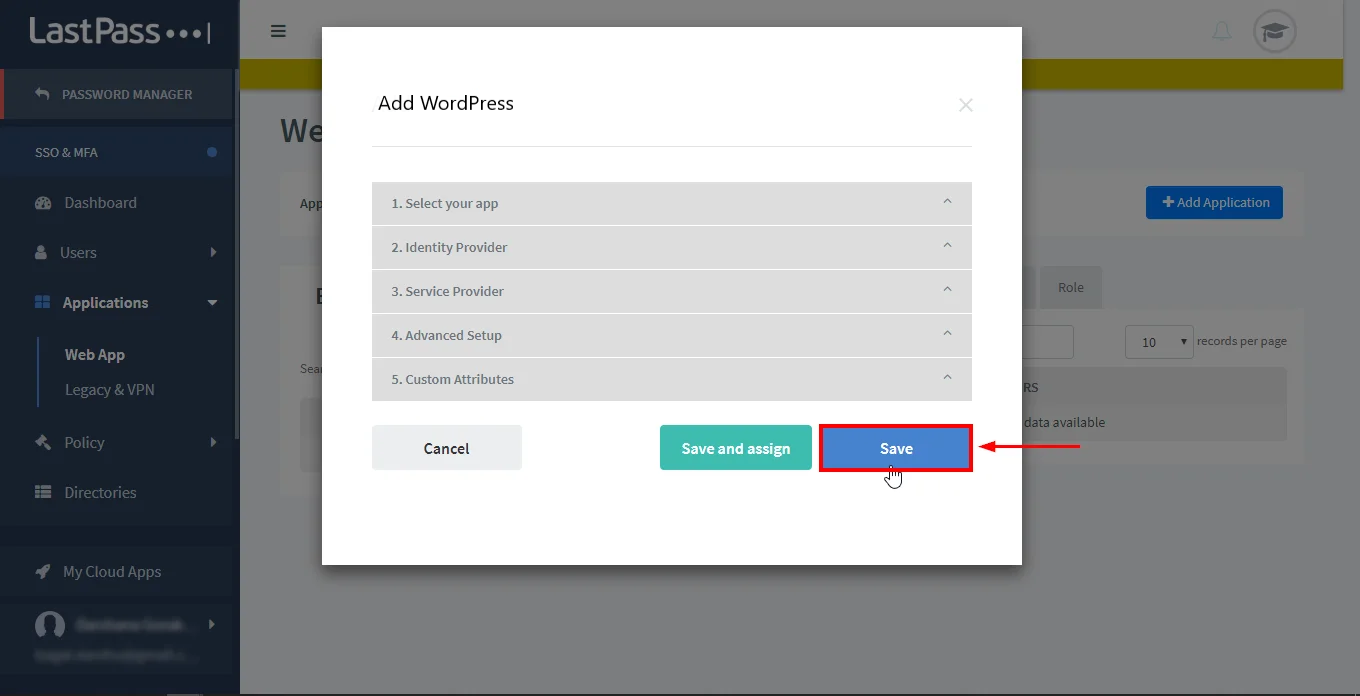

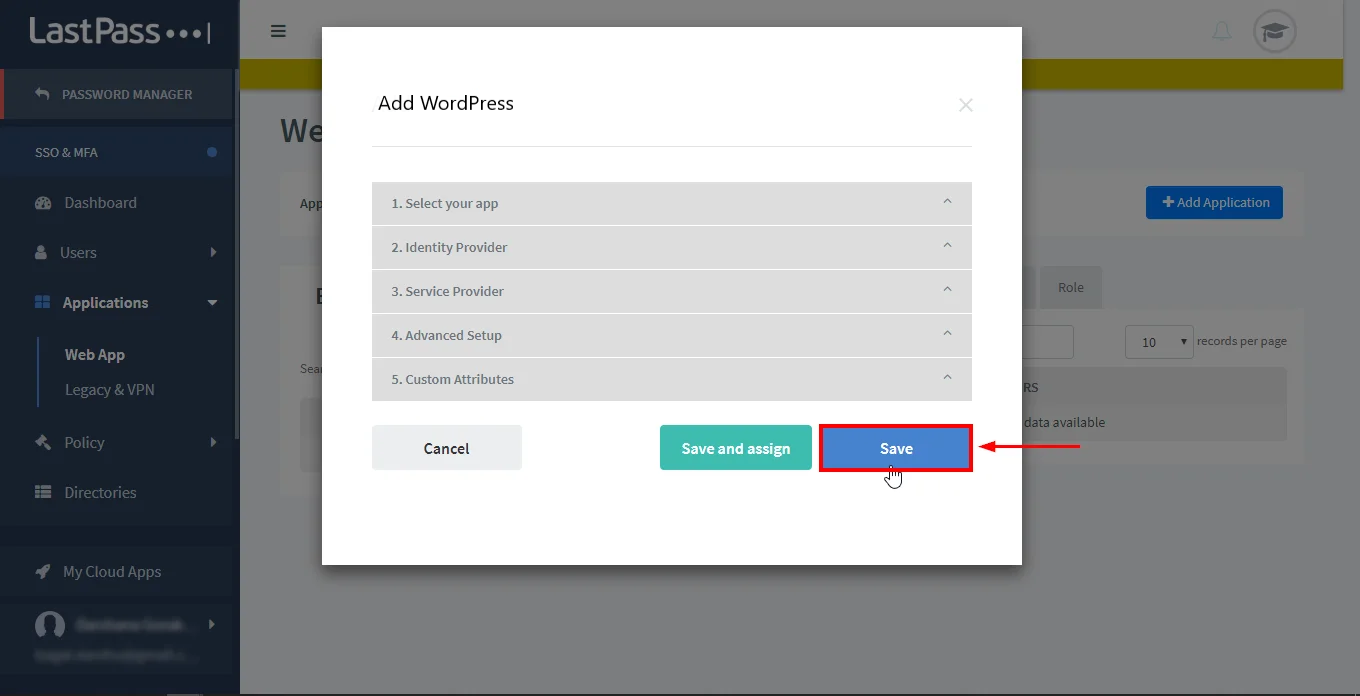

- Depois que toda a configuração for concluída, clique em Salvar.

Por miniorange

WordPress sinalizador único no Login SSO com Azure, Azure B2C, OKTA, ADFs, Keycloak, Salesforce, Ping, OneLogin, Gsuite, Shibboleth e muitos IDPs SAML [suporte 24/7]

Testado com 6.2

Etapas para configurar o LastPass Single Sign-On (SSO) Login no WordPress (WP)

1. Configurar o LastPass como IDP (provedor de identidade)

Siga as etapas abaixo para configurar o LastPass como IDP

Configure o LastPass como IDP

Configure o LastPass como IDP

- No plugin Miniorange WordPress Saml SS SSO, navegue para SP (provedor de serviços) metadados aba. Aqui, você pode encontrar os metadados do SP, como o SP Entity ID e o ACS (ASSERTIONCONSUMERSERVICE) URL, que são necessários para configurar o LastPass como o IDP (provedor de identidade).

- Faça login no seu console administrativo do LastPass.

- No menu esquerdo, clique em Console Admin aba.

- Agora clique em SSO & MFA opção.

- Debaixo de Aplicativo guia, clique em aplicativo web.

- No canto superior direito, clique no Adicione o aplicativo botão para criar um novo aplicativo.

- No Adicionar aplicativo SSO do Catalog SSO seção, navegue para o Selecione seu aplicativo opção.

- Selecione Tipo de aplicativo como Personalizado e insira o seu Nome do aplicativo.

- De Provedor de identidade seção Copie as informações necessárias ou Baixe os metadados Para configurar o Provedor de serviço.

- No Provedor de serviço Seção, insira os detalhes necessários:

ACS ACS (AssertionConsumerService) URL da guia Metadados do provedor de serviços do

PlugarID da entidade ID / emissor da entidade SP da guia Metadados do provedor de serviços do plug -in Apelido WordPress

- Configure Configuração avançada e Atributos personalizados De acordo com o requisito (opcional).

- Depois que toda a configuração for concluída, clique em Salvar.

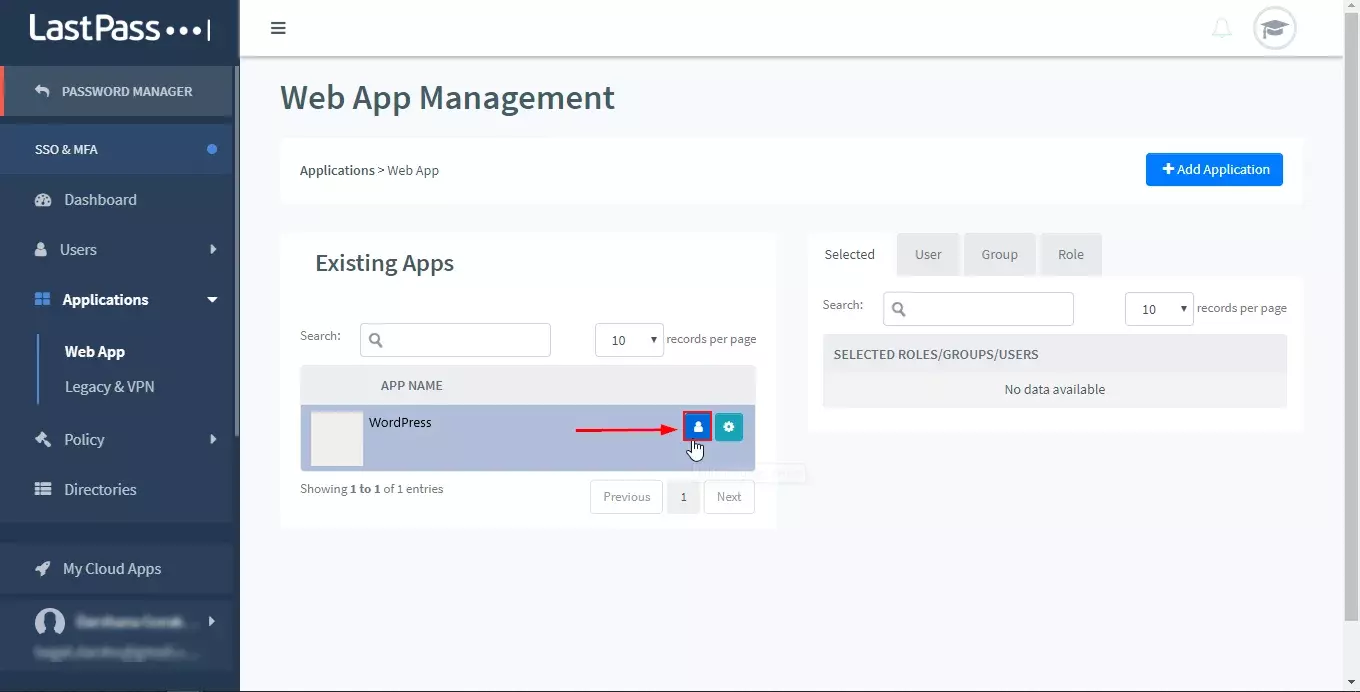

Atribuindo grupos/pessoas

- Navegue para o aplicativo que você criou e clique em contato Ícone no LastPass.

- Atribuir os usuários de acordo com o Usuário/grupos e clique em Salvar.

- Download LastPass MFA App e login fazendo um código de barras/e -mail no celular (opcional).

- Você configurou com sucesso o LastPass como SAML IDP (provedor de identidade) para alcançar o login do LastPass Single Sign-On (SSO), garantindo o Login Secure LastPass no WordPress (WP).

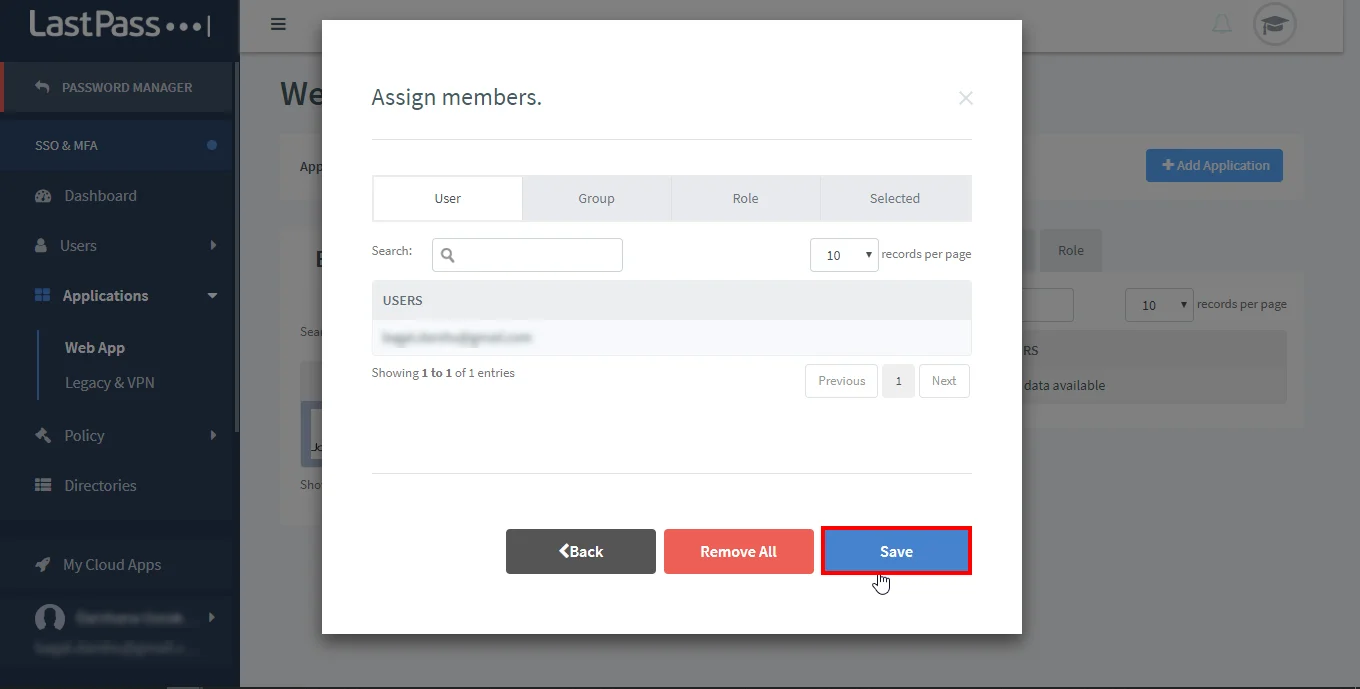

2. Configurando o WordPress como SP (provedor de serviços)

No plug -in WordPress SAML SSO, vá para a guia Configuração do provedor de serviços do plug -in. Existem duas maneiras de configurar o plug -in do WordPress SSO:

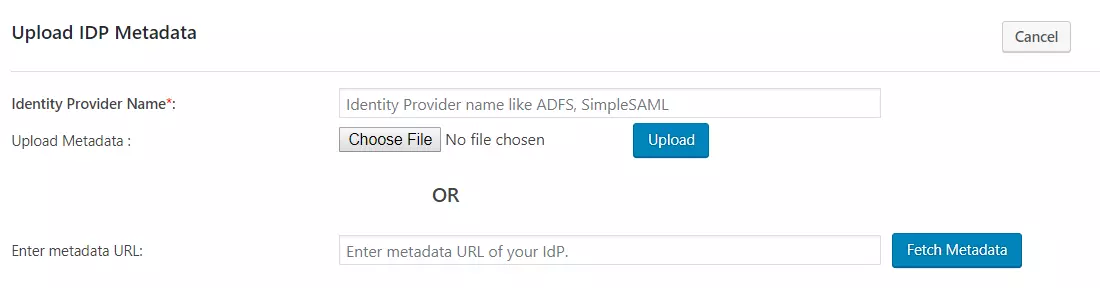

A. Fazendo upload de metadados do IDP:

- Clique em Carregue os metadados do IDP botão.

- Introduzir o Provedor de identidade Nome

- Você também pode Carregue um arquivo de metadados e clique em Carregar botão ou use um URL de metadados e clique em Buscar metadados.

B.Configuração manual:

- Forneça as configurações necessárias (i.e. Nome do provedor de identidade, ID da entidade IDP ou emissor, Saml Login URL, x.509 Certificado) conforme fornecido pelo seu provedor de identidade e clique no botão Salvar.

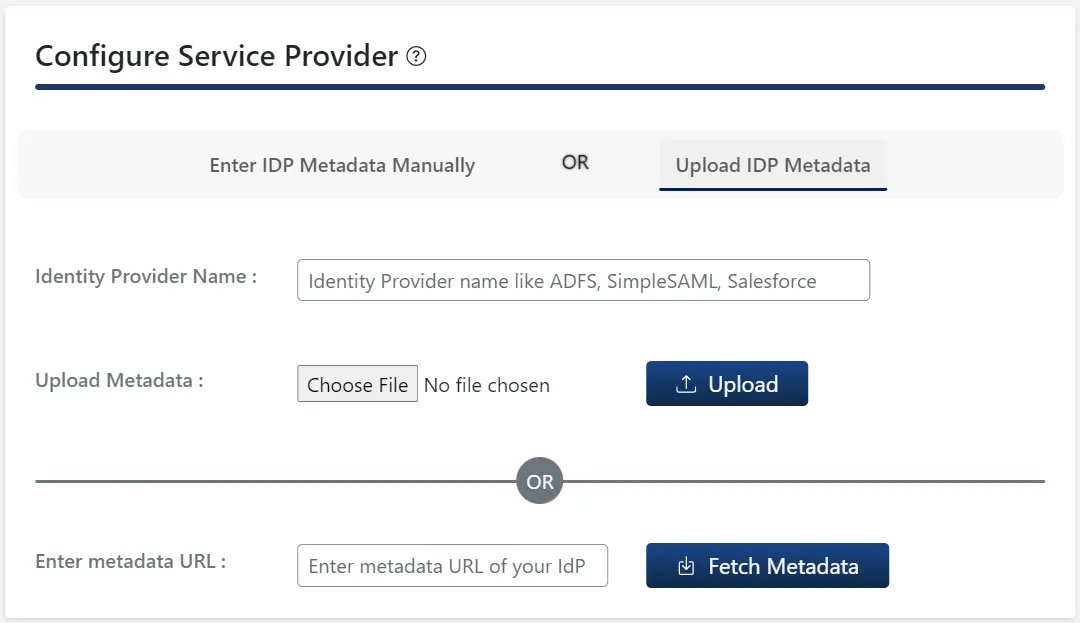

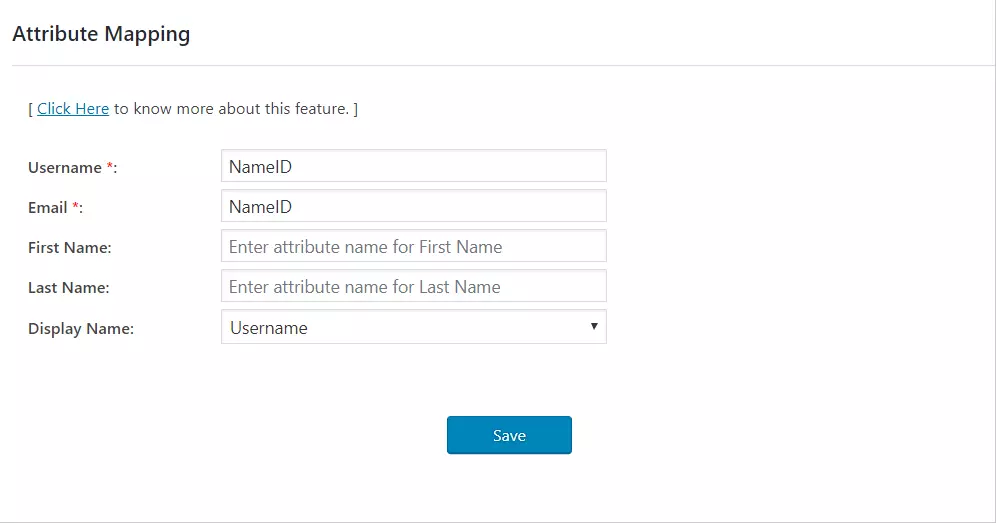

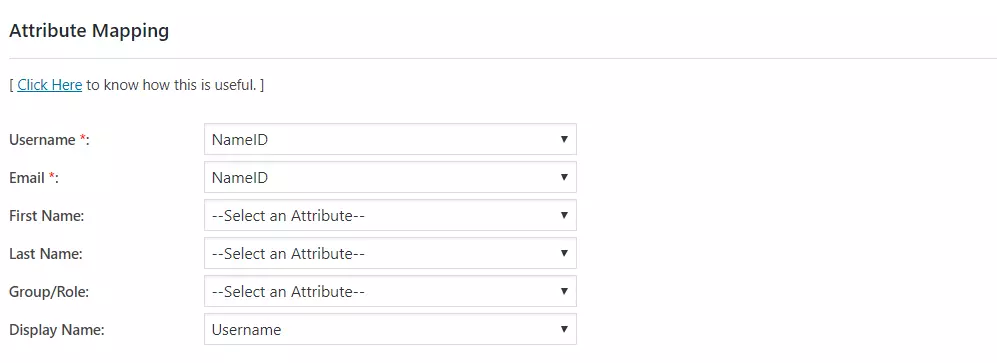

Etapa 3: Mapeamento de atributos

- No plugin gratuito, apenas NameId é suportado para atributos de email e nome de usuário do usuário do WordPress.

- Quando um usuário executa o SSO, o valor do nome enviado pelo IDP será mapeado para o email e o nome de usuário do usuário do WordPress.

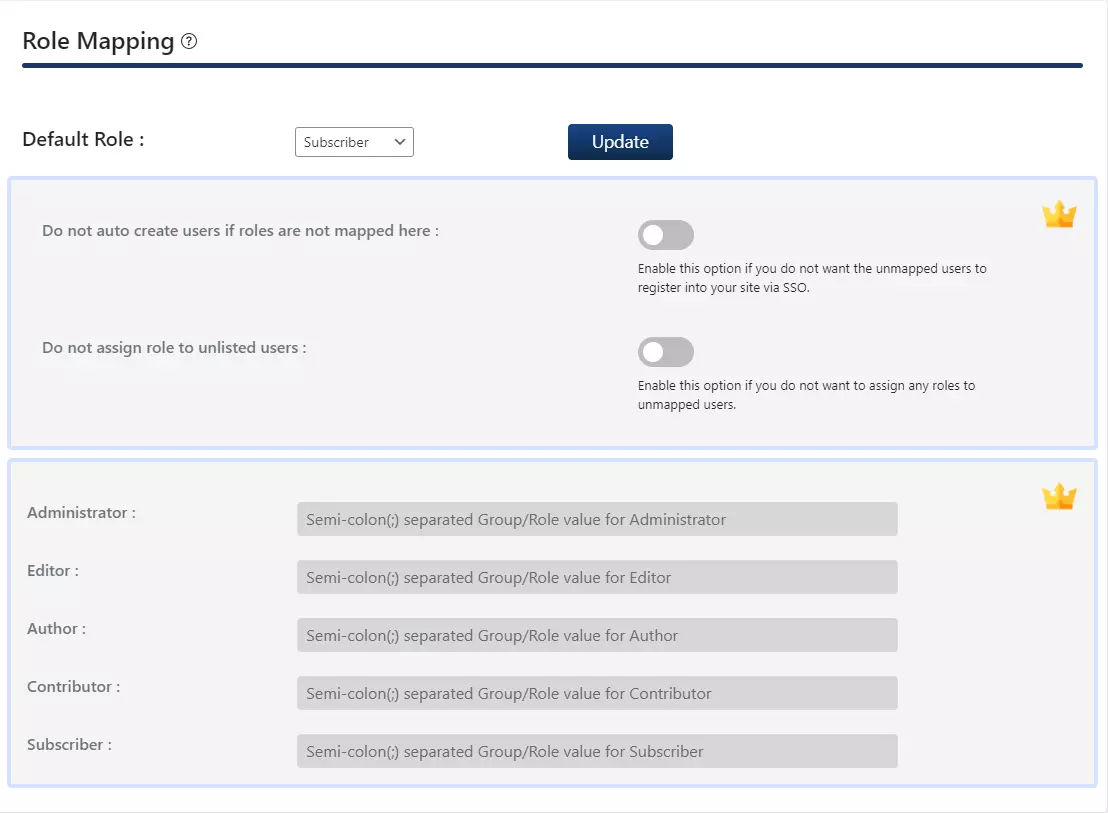

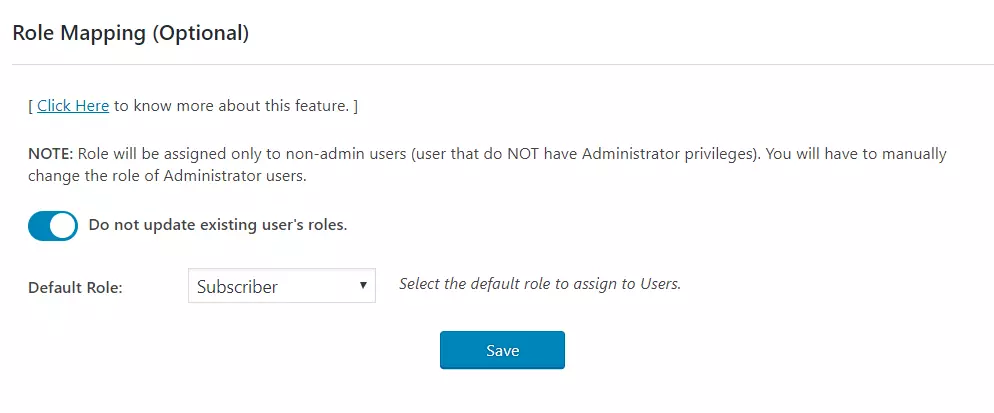

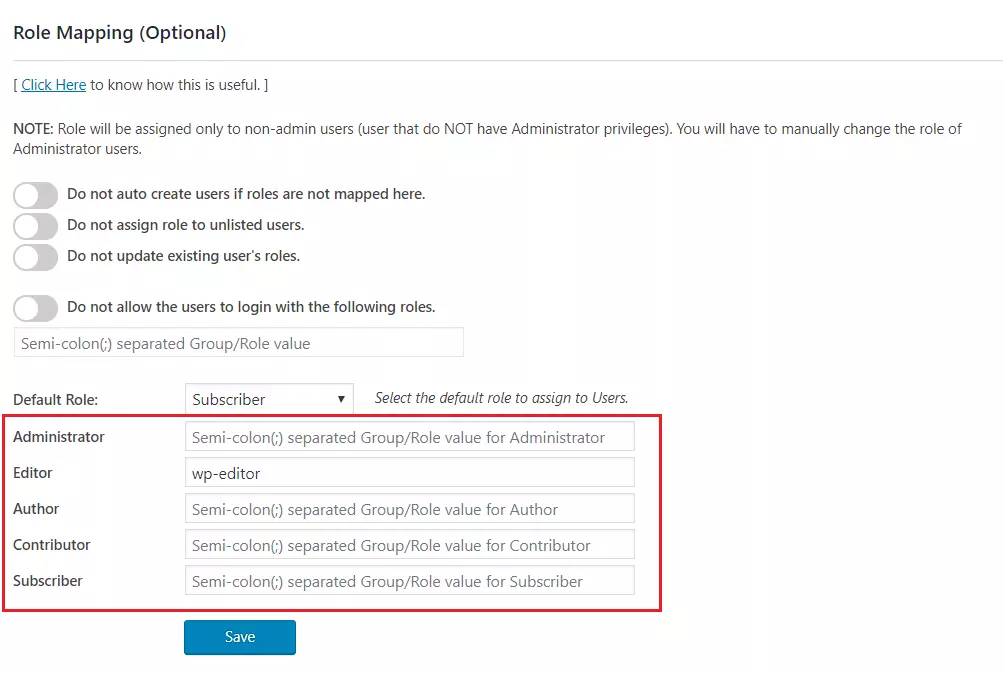

Etapa 4: Mapeamento de papéis

- No plugin gratuito, você pode escolher um Função padrão que será atribuído a todos os usuários que não são de admin quando eles executam SSO.

- Vá para Atributo/mapeamento de papéis guia e navegue para Mapeamento de papéis seção.

- Selecione os Função padrão e clique no Atualizar botão.

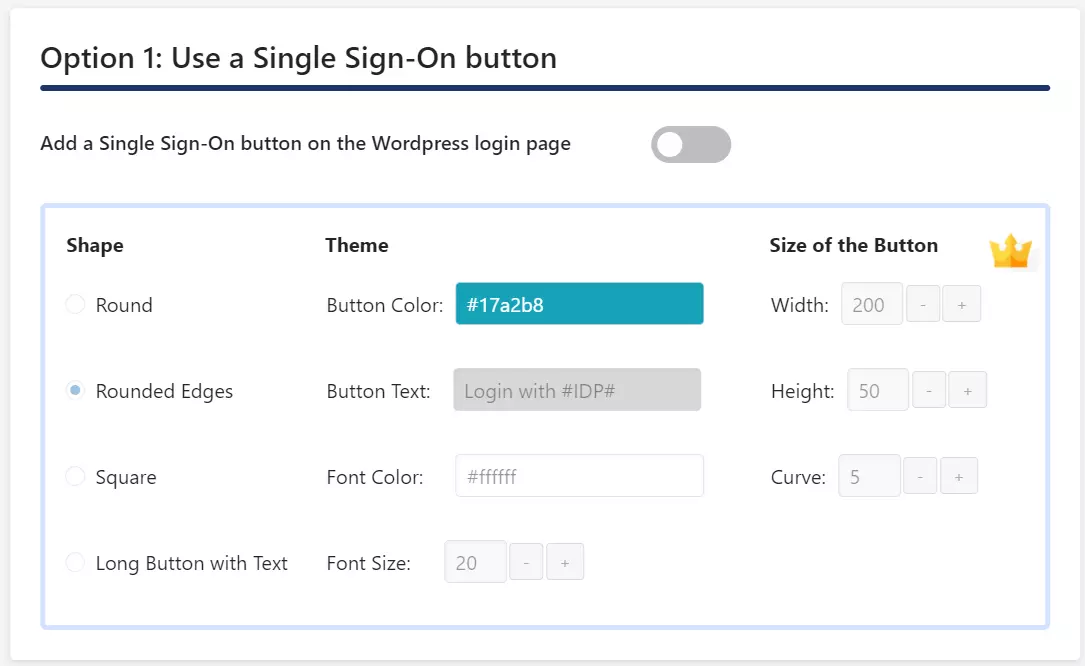

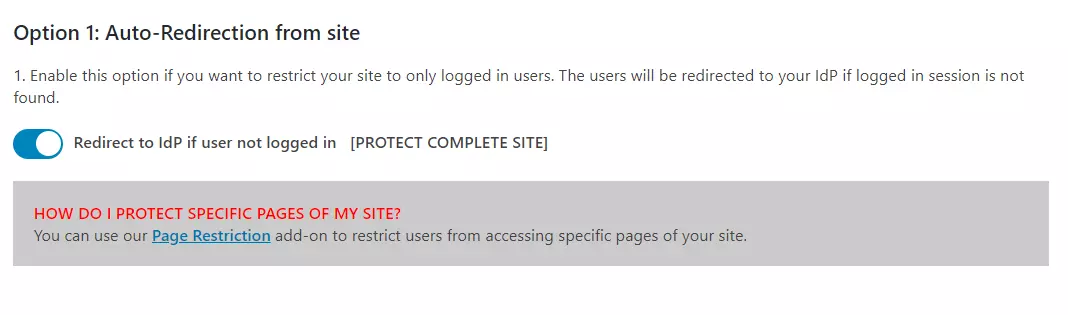

Etapa 5: Configurações SSO

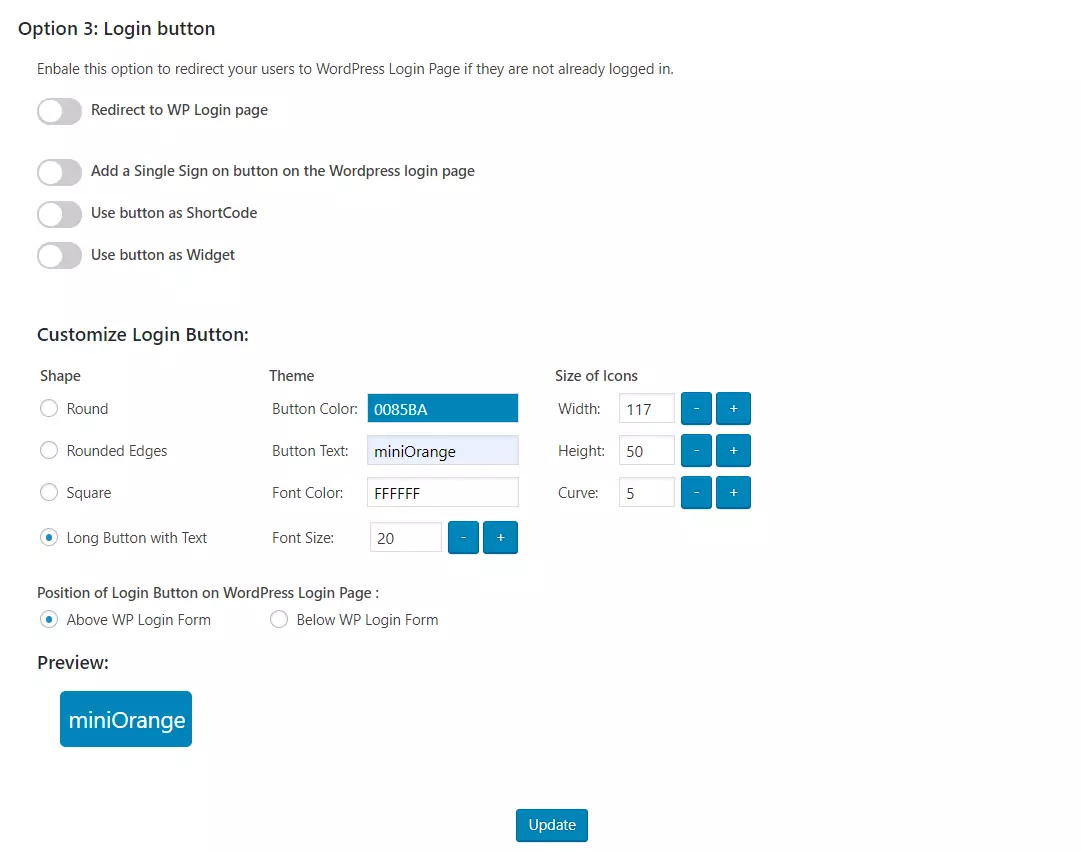

- No plugin gratuito, você pode adicionar um único botão de logon, ativando Adicione um único botão de logon na página de login do WordPress Atacar Opção 1.

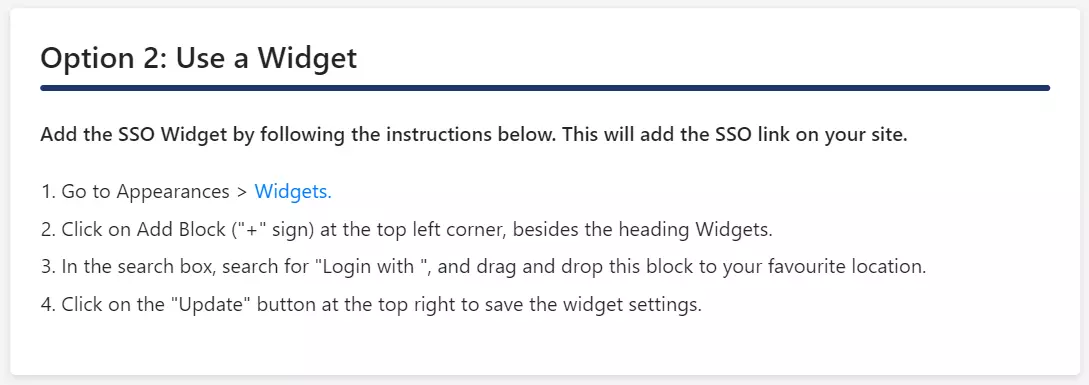

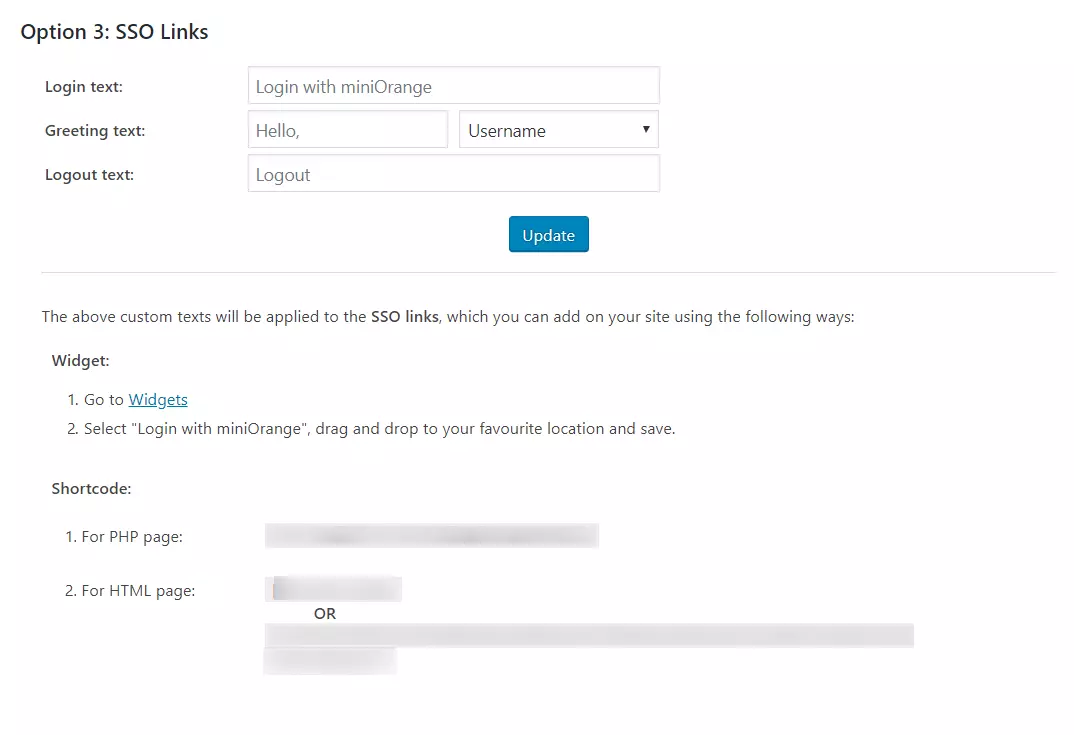

- Se o seu tema WordPress suportar widget de login, você poderá adicionar um widget de login para ativar o SSO iniciado pelo SP em seu site.

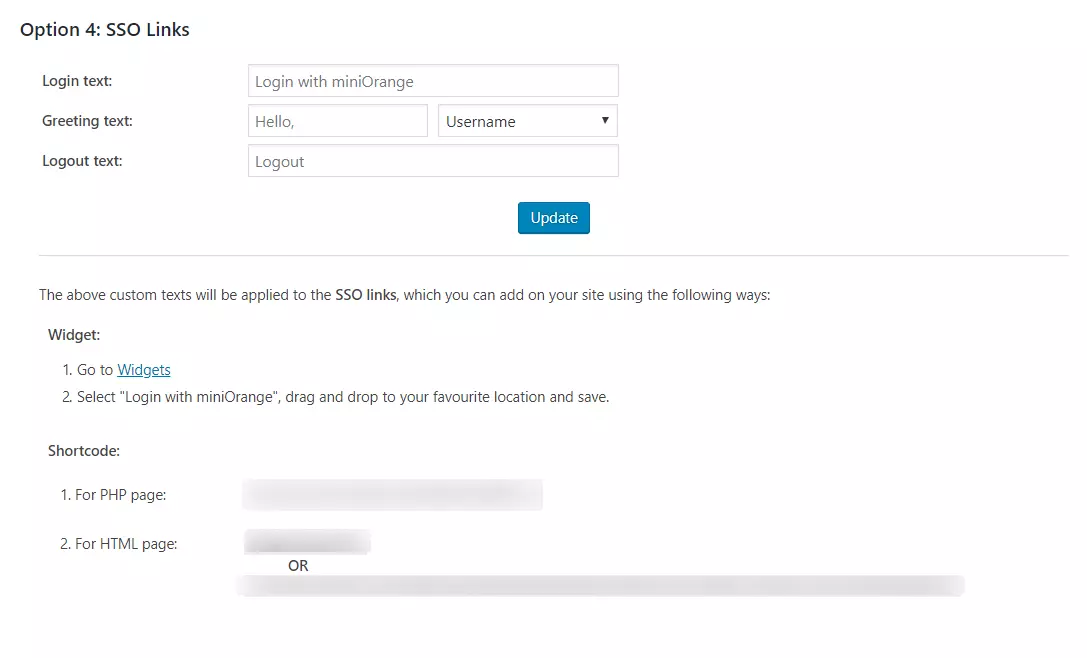

- Navegue para a guia Redirecionamento e Links SSO e siga as etapas fornecidas em Opção 2: Use um widget Para adicionar um widget de login no seu site.

No plug -in WordPress SAML SSO, vá para a guia Configuração do provedor de serviços do plug -in. Existem duas maneiras de configurar o plug -in do WordPress SSO:

A. Fazendo upload de metadados do IDP:

- Clique em Carregue os metadados do IDP botão.

- Introduzir o Provedor de identidade Nome

- Você também pode Carregue um arquivo de metadados e clique em Carregar botão ou use um URL de metadados e clique em Buscar metadados.

B.Configuração manual:

- Forneça as configurações necessárias (i.e. Nome do provedor de identidade, ID da entidade IDP ou emissor, Saml Login URL, x.509 Certificado) conforme fornecido pelo seu provedor de identidade e clique no botão Salvar.

Etapa 3: Mapeamento de atributos

- Mapeamento de atributos Recurso permite mapear o Atributos do usuário Enviado pelo IDP durante o SSO para os atributos do usuário no WordPress.

- No plugin saml do WordPress, vá para Atributo/mapeamento de papéis guia e preencha os seguintes campos em Mapeamento de atributos seção.

OBSERVAÇÃO: Se você clicar no botão Configuração de teste na guia Configuração do provedor de serviços e autenticar com seu IDP, poderá ver uma lista de atributos enviados pelo IDP na guia Atributo/Role Mapping. Esta informação pode ser usada para fornecer o mapeamento acima.

Etapa 4: Mapeamento de papéis

No plug-in padrão, você pode escolher uma função padrão que será atribuída a todos os usuários que não são de admin quando eles executam SSO.

Etapa 5: Configurações SSO

No plugin padrão, você pode ativar o SSO iniciado pelo SP usando as seguintes opções.

Passos:

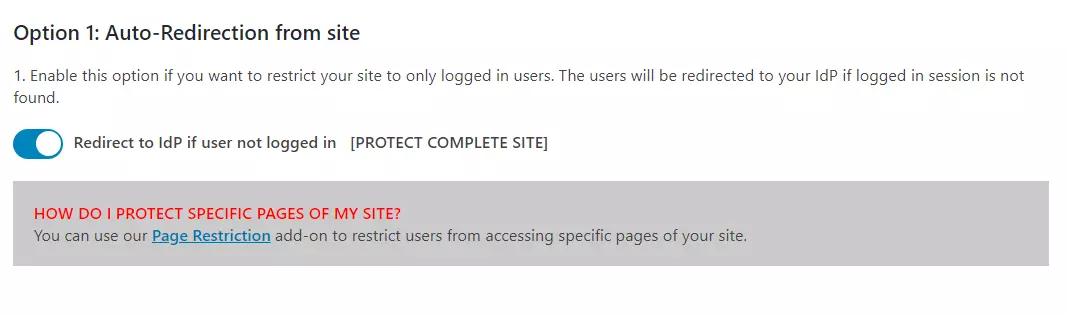

- Vá para a guia Redirecioning e SSO Links do plug -in e navegue para Opção 1: Auto – redirecionamento do site.

- Habilitar Redirecionar para o IDP se o usuário não conectado [proteger o site completo]opção.

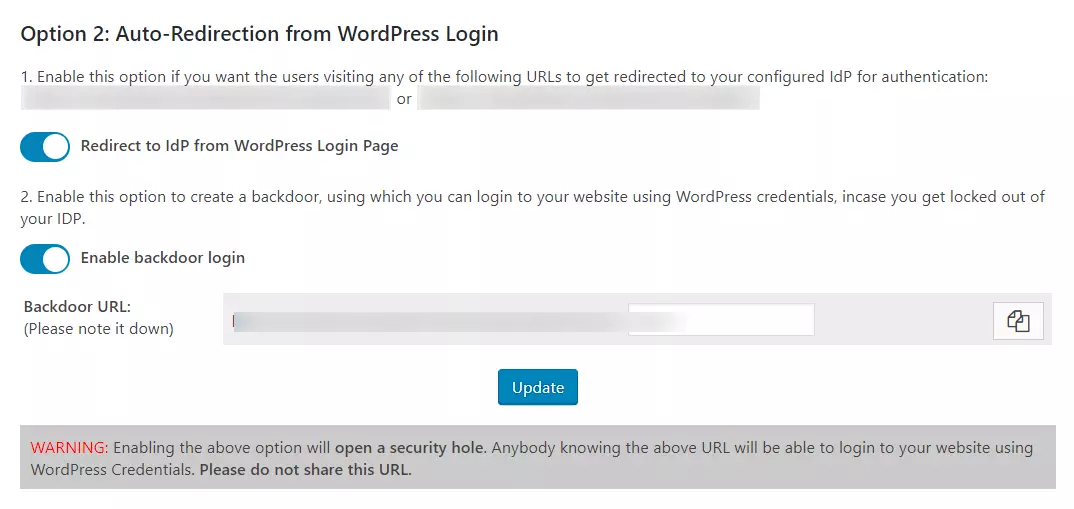

Passos:

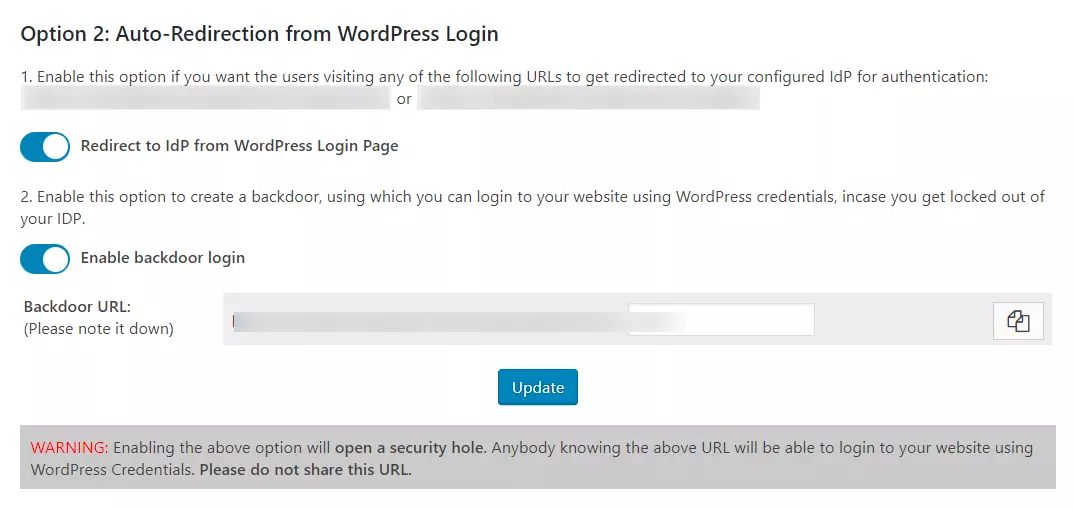

- Vá para a guia Redirecioning e SSO Links do plug -in e navegue para Opção 2: redirecionamento automático do WordPress Login.

- Habilitar Redirecionar para IDP da página de login do WordPress opção.

OBSERVAÇÃO: Ative o login do backdoor e anote o URL da porta dos fundos. Isso permitirá que você acesse a página de login do WordPress, caso você seja bloqueado do IDP.

No plug -in WordPress SAML SSO, vá para a guia Configuração do provedor de serviços do plug -in. Existem duas maneiras de configurar o plug -in do WordPress SSO:

A. Fazendo upload de metadados do IDP:

- Clique em Carregue os metadados do IDP botão.

- Introduzir o Nome do provedor de identidade

- Você também pode Carregue um arquivo de metadados e clique em Carregar botão ou use um URL de metadados e clique em Buscar metadados.

- No Plugin premium, você pode Habilite Auto-Sync para o URL de metadados que atualizará automaticamente a configuração do plug-in de acordo com os metadados do IDP após um intervalo de tempo definido

B.Configuração manual:

- Forneça as configurações necessárias (i.e. Nome do provedor de identidade, ID da entidade IDP ou emissor, Saml Login URL, x.509 certificado) conforme fornecido pelo seu Provedor de identidade e clique no Salvar botão.

- No plug -in Premium, você pode fornecer o URL de logout SAML para obter um único logout no seu site WordPress.

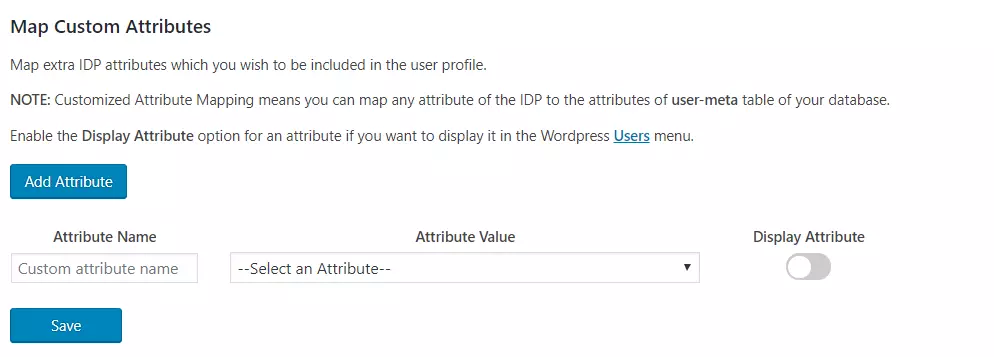

Etapa 3: Mapeamento de atributos

- Mapeamento de atributos Recurso permite mapear o Atributos do usuário Enviado pelo IDP durante o SSO para os atributos do usuário no WordPress.

- No plugin saml do WordPress, vá para Atributo/mapeamento de papéis guia e preencha os seguintes campos em Mapeamento de atributos seção.

- Mapeamento de atributos personalizado: Este recurso permite mapear qualquer atributo enviado pelo IDP para o UserMeta Tabela de WordPress.

Etapa 4: Mapeamento de papéis

Esse recurso permite que você atribua e gerencie funções dos usuários quando eles executam SSO. Juntamente com as funções padrão do WordPress, isso também é compatível com quaisquer funções personalizadas.

Etapa 5: Configurações SSO

No plugin premium, você pode ativar o SSO iniciado pelo SP usando as seguintes opções.

Passos:

- Vá para a guia Redirecioning e SSO Links do plug -in e navegue para Opção 1: Redirecionamento automático do site.

- Habilitar Redirecionar para o IDP se o usuário não conectado [proteger o site completo] opção.

Passos:

- Vá para a guia Redirecioning e SSO Links do plug -in e navegue para Opção 2: redirecionamento automático do WordPress Login.

- Habilitar Redirecionar para IDP da página de login do WordPress opção.

OBSERVAÇÃO: Ative o login do backdoor e anote o URL da porta dos fundos. Isso permitirá que você acesse a página de login do WordPress, caso você seja bloqueado do login do IDP.

Última passagem

Cada provedor de identidade SSO requer informações específicas para criar e configurar uma nova conexão. Freqüentemente, as informações necessárias para criar uma conexão diferem pelo provedor de identidade.

Para criar uma conexão SAML no LastPass, você’precisará de um arquivo XML de metadados da IDP.

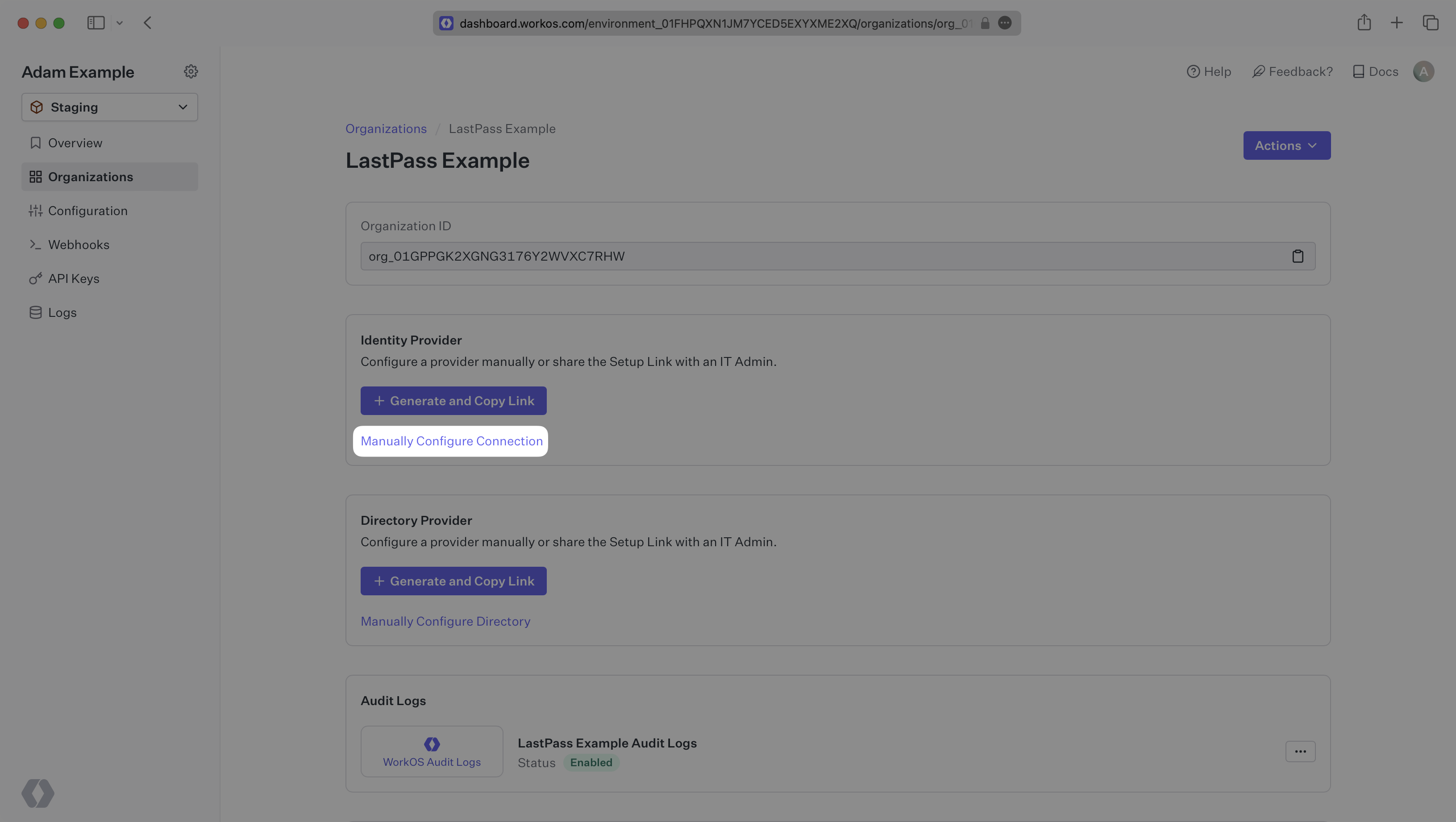

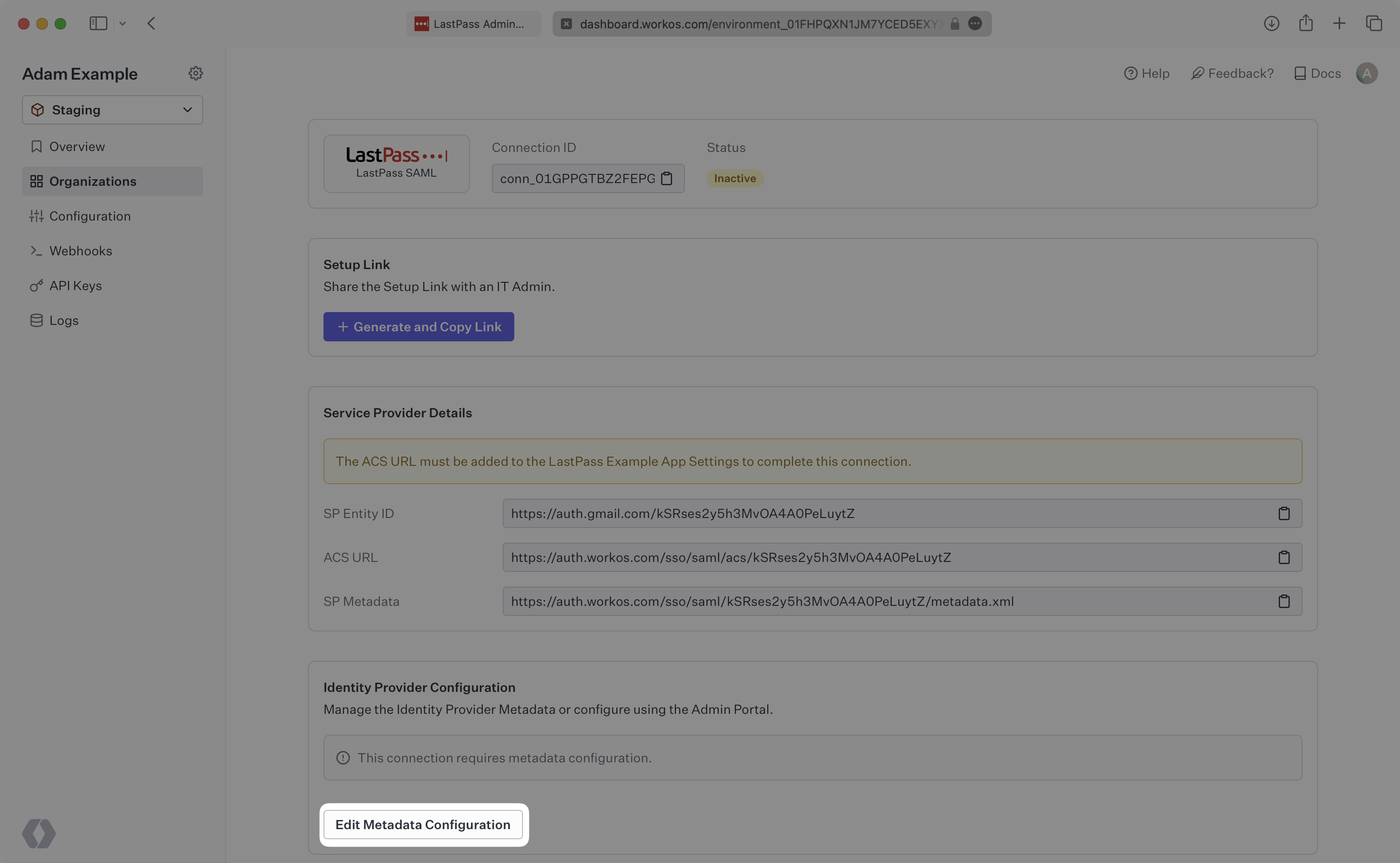

Comece fazendo login no seu painel Workos e navegue para o “Organizações” Guia na barra de navegação à esquerda.

Selecione a organização que você’D gostaria de configurar uma conexão SAML do LastPass para e selecionar “Configure manualmente a conexão” sob “Provedor de identidade”.

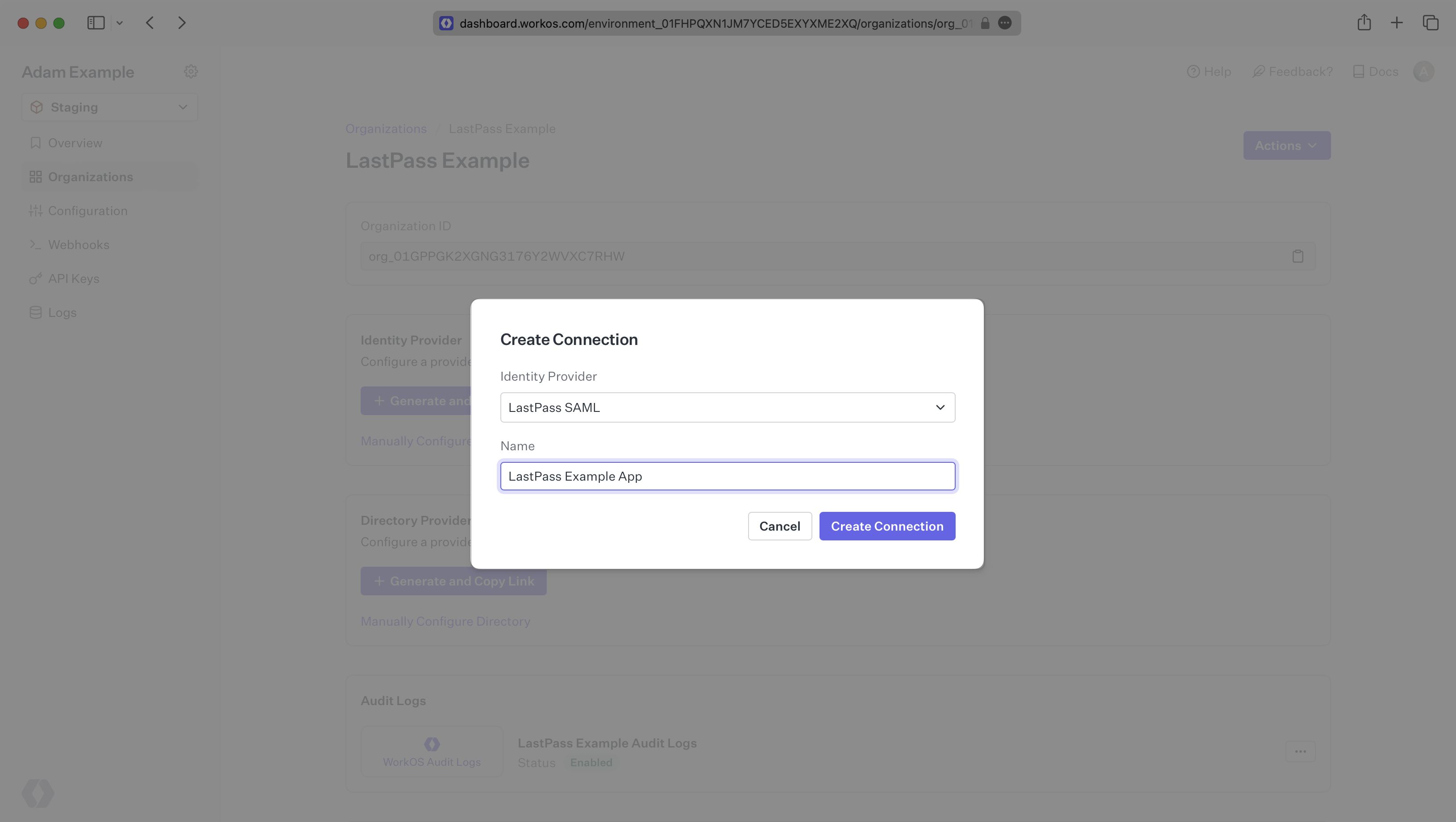

Selecione “LASTPASS SAML” A partir do suspensão do provedor de identidade, insira um nome descritivo para a conexão e depois selecione o “Criar conexão” botão.

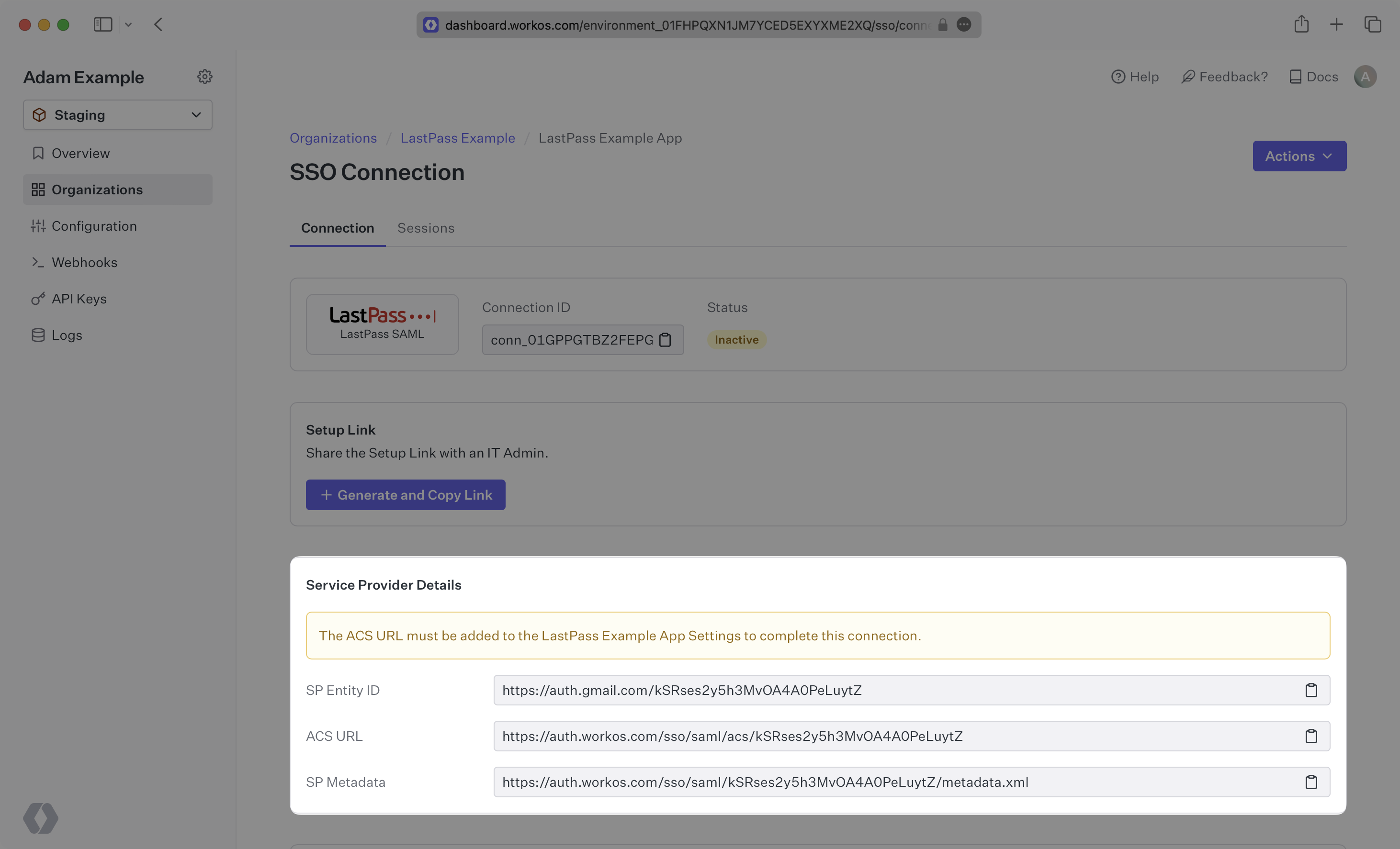

O que os workos fornecem

Workos fornece o URL do ACS, o ID da entidade SP e o URL dos metadados SP. Eles’realizar prontamente disponível em suas configurações de conexão no painel Workos

O que você’precisar

Em seguida, forneça o arquivo de metadados do IDP. Normalmente, essas informações virão do seu cliente corporativo’é a equipe de gerenciamento de TI quando eles configuram seu aplicativo’S SAML 2.0 Configuração em seu LastPass Admin Console. Mas, se não for o caso durante a sua configuração, as próximas etapas mostrarão como obtê -lo.

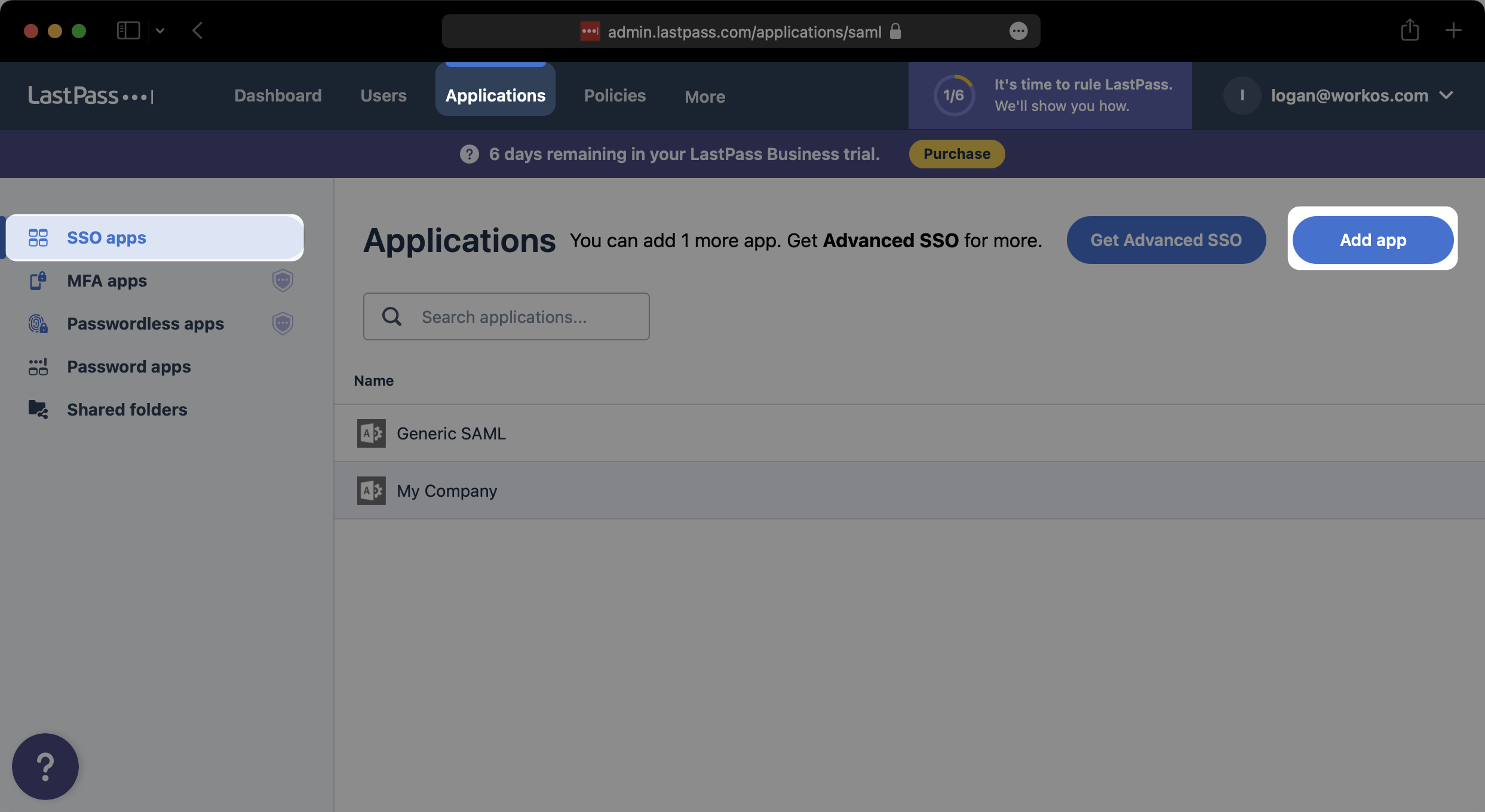

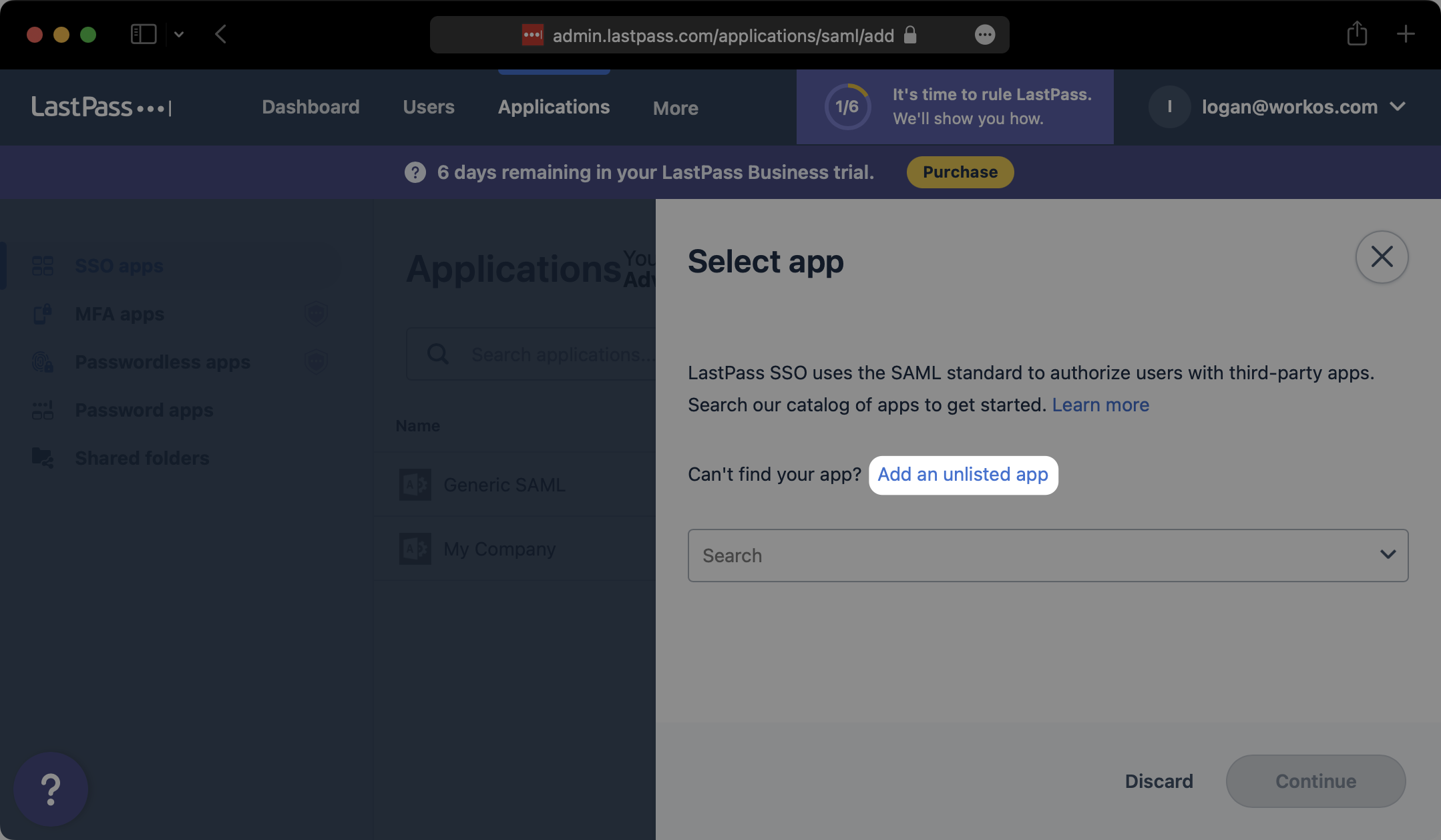

1 . Selecione ou crie seu aplicativo

, vá para o console do administrador e selecione “Formulários” na navegação superior. Em seguida, selecione “Aplicativos SSO” Da navegação do lado esquerdo. Se o seu aplicativo já estiver criado, selecione -o na lista de aplicativos e vá para a etapa 2. Caso contrário, selecione “Adicionar aplicativo”.

No modal que aparece, clique em “Adicione um aplicativo não listado”.

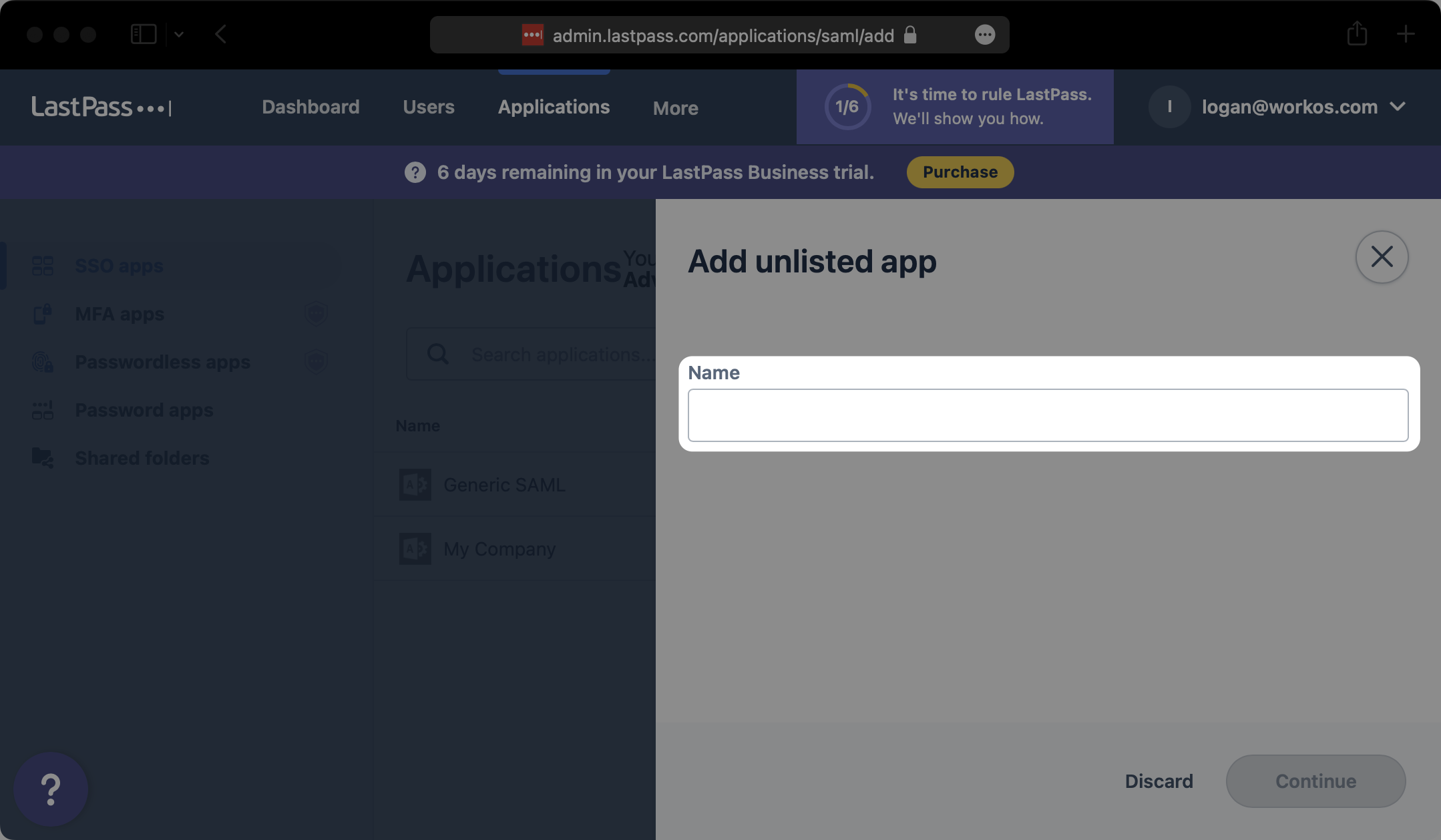

Dê ao seu aplicativo SAML um nome descritivo e selecione “Continuar”.

2 . Configuração inicial do aplicativo SAML

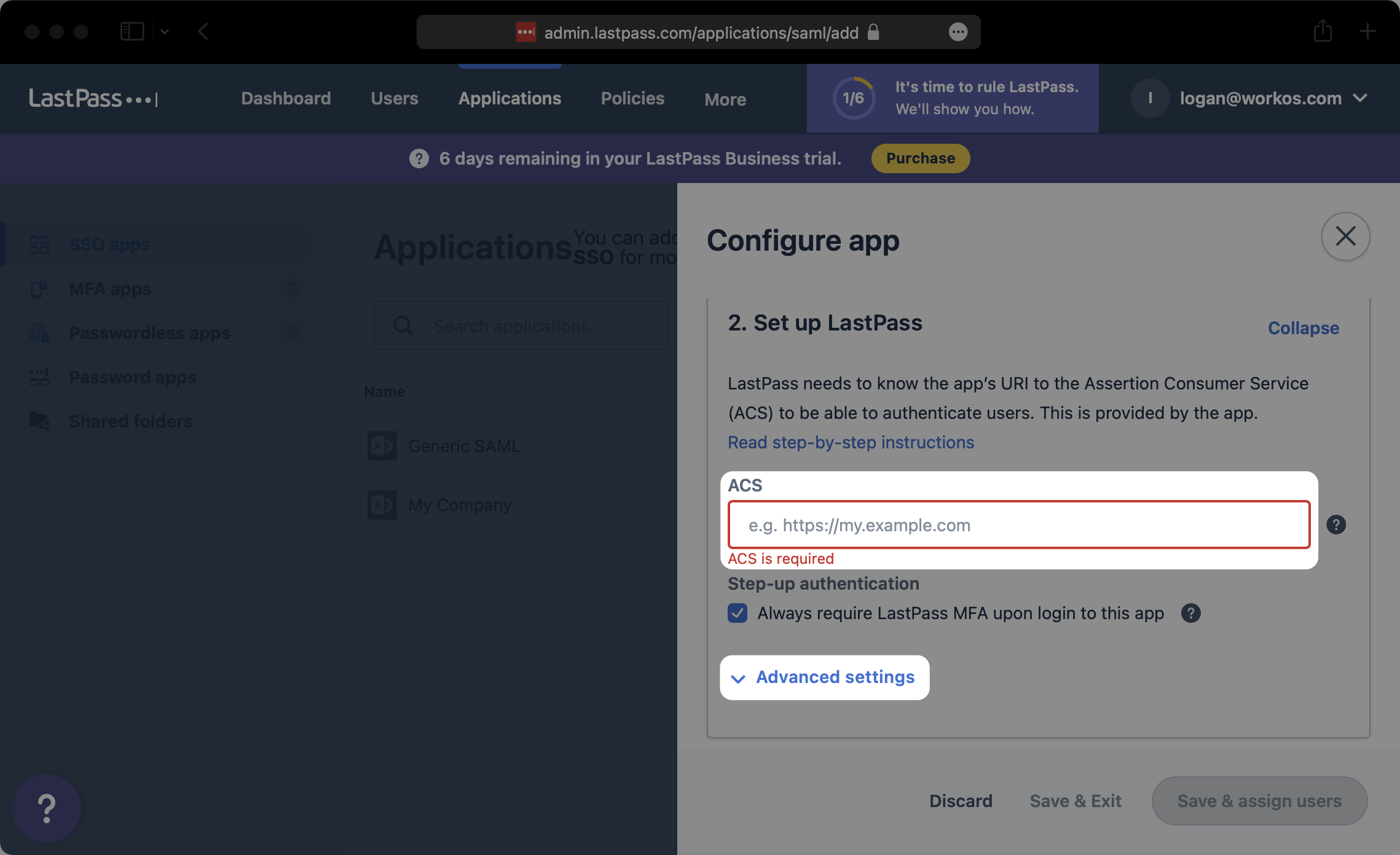

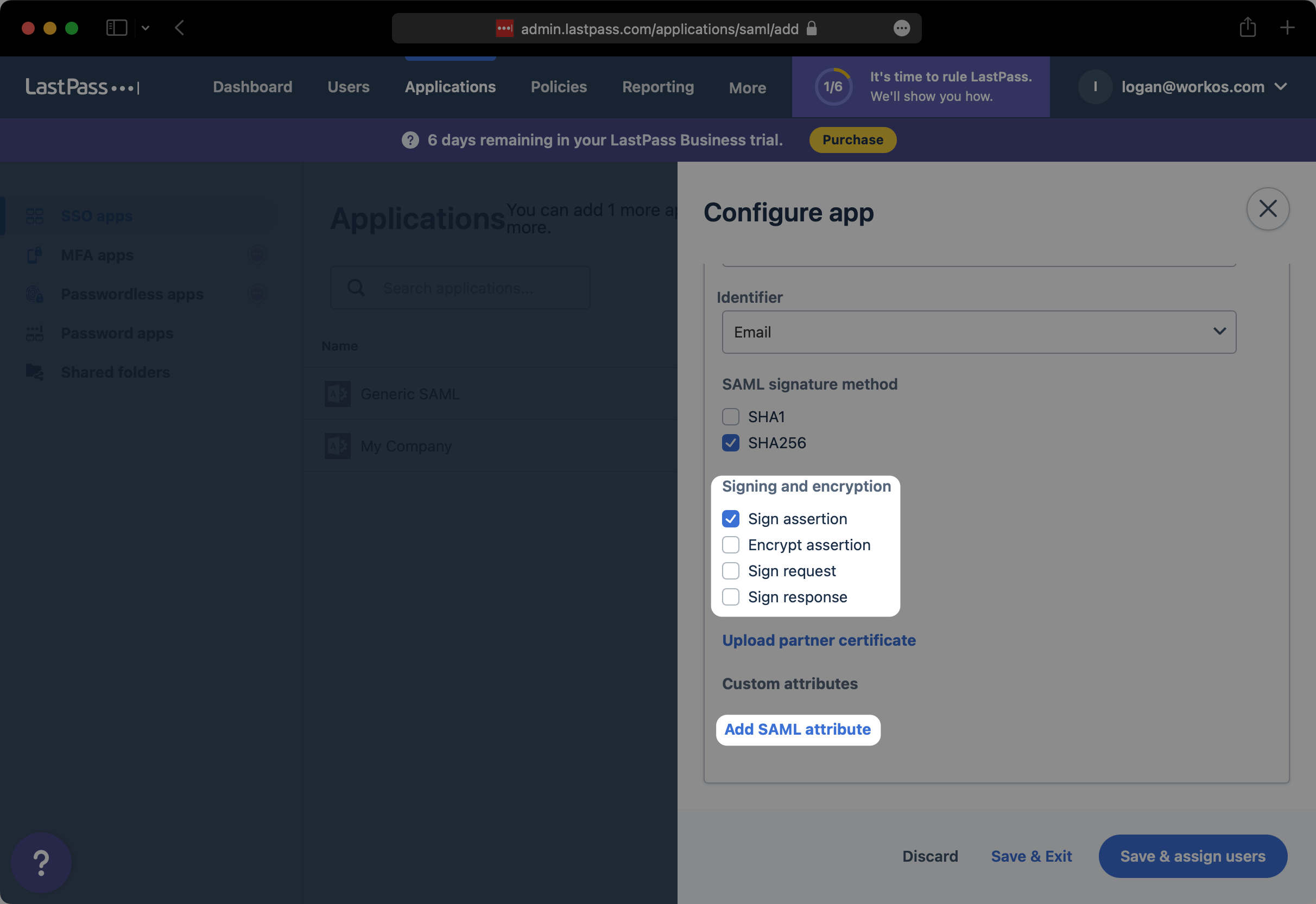

Debaixo de “Configure o LastPass” seção do “Configurar aplicativo” Modal, insira o URL ACS a partir dos detalhes da conexão do painel Workos em “ACS”. Em seguida, clique em “Configurações avançadas”.

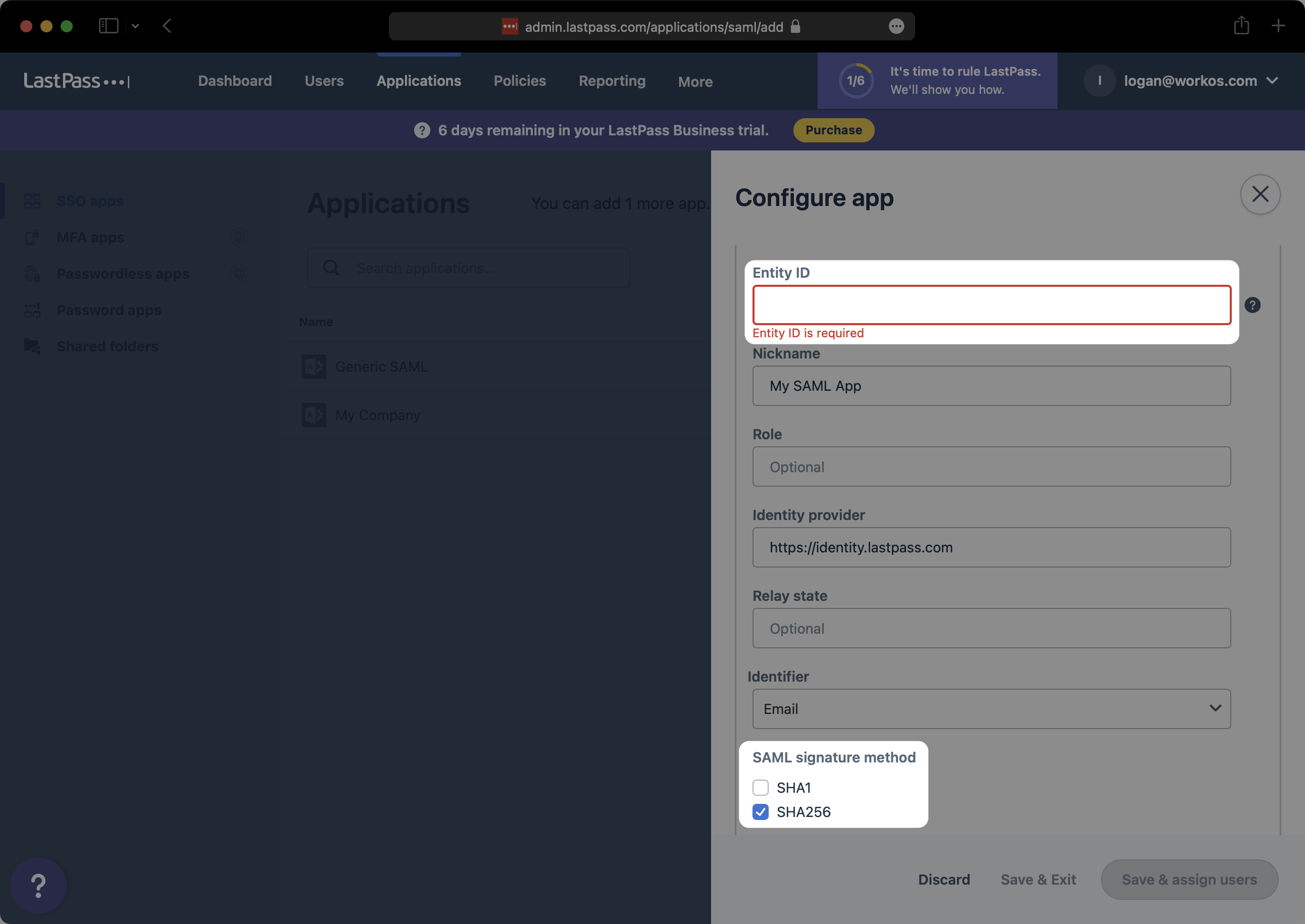

Sob “ID da entidade”, Insira o ID da entidade SP dos detalhes da conexão do painel Workos. Em seguida, abaixo “Método de assinatura SAML”, Selecione “SHA256”.

Sob “Assinatura e criptografia”, Certifique -se de ter pelo menos selecionado “Afirmação de sinal”. Em seguida, clique em “Adicione o atributo saml”.

3 . Configure o aplicativo SAML

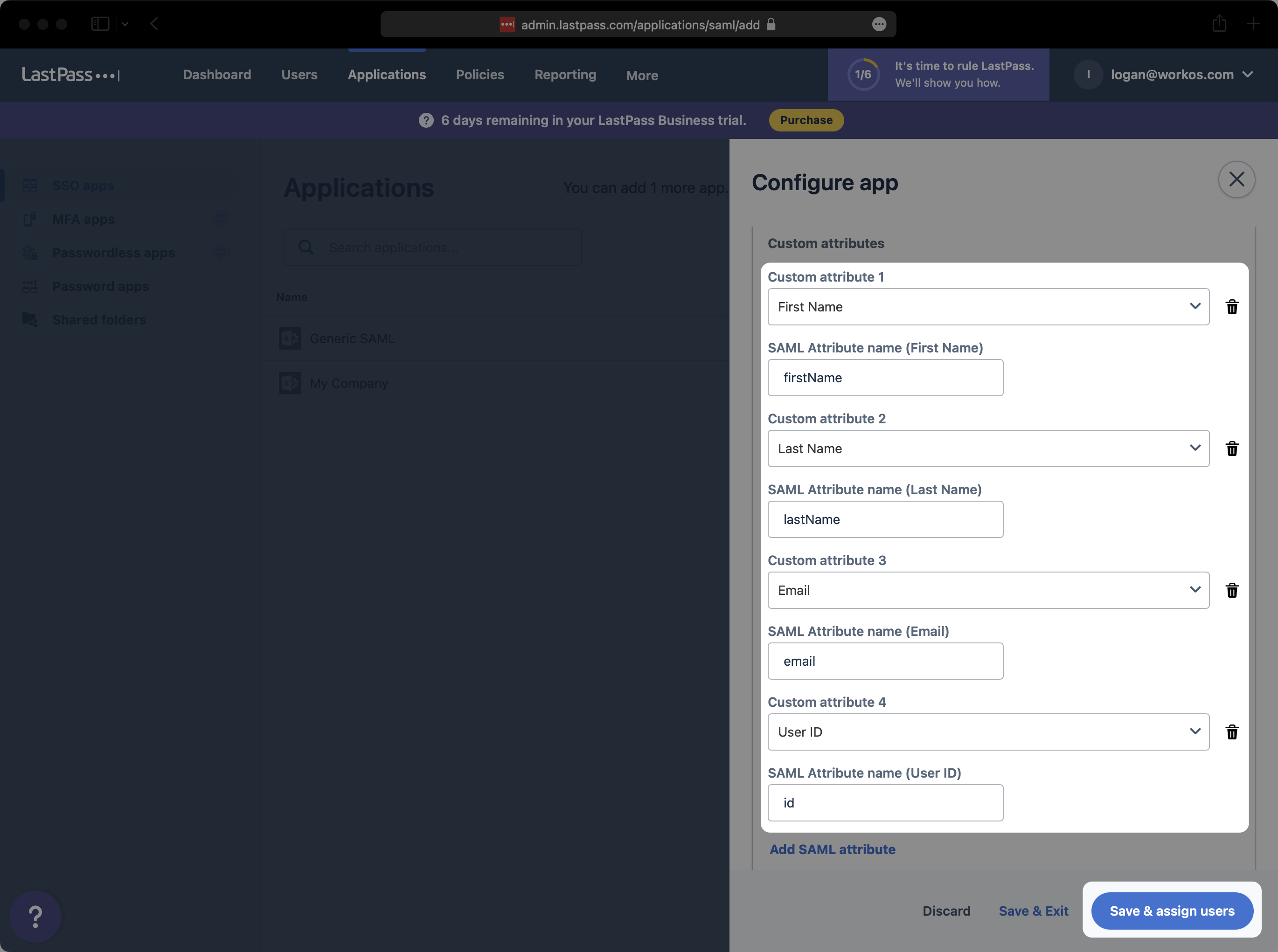

Mapeie os quatro atributos a seguir, como mostrado abaixo, e selecione “Salvar e atribuir usuários”.

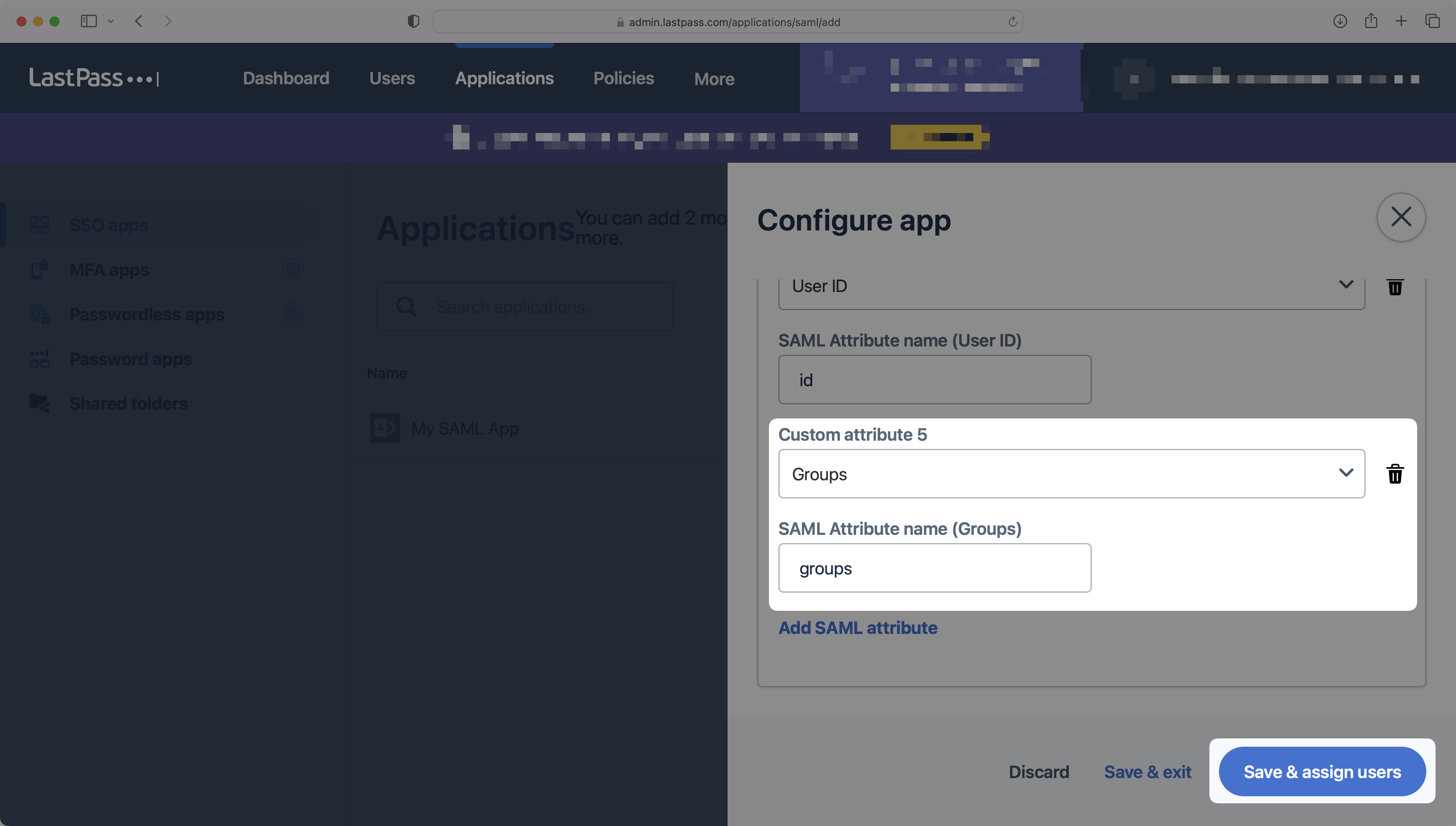

Os usuários podem receber as funções automaticamente atribuídas em seu aplicativo enviando as associações do grupo. Para ativar isso, configure uma declaração de atributo de grupo seguindo as orientações abaixo.

Este recurso está atualmente na versão beta, entre em contato com o suporte ao cliente

Para maiores informações.

Adicione um novo atributo SAML para o campo “Grupos” e grupos de entrada como o nome do atributo, como mostrado abaixo. Em seguida, selecione “Salvar e atribuir usuários”.

4 . Adicione usuários e grupos ao aplicativo SAML

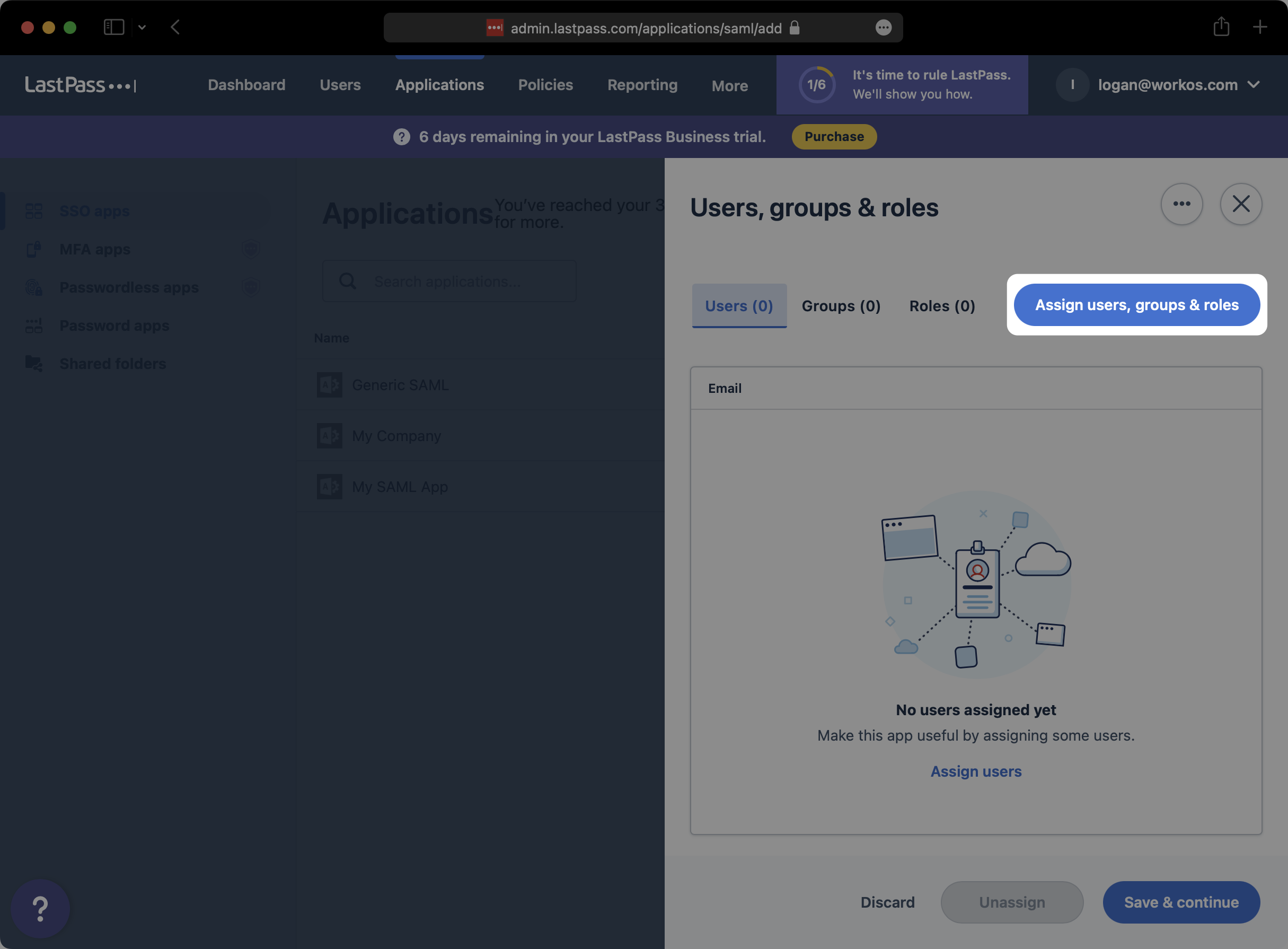

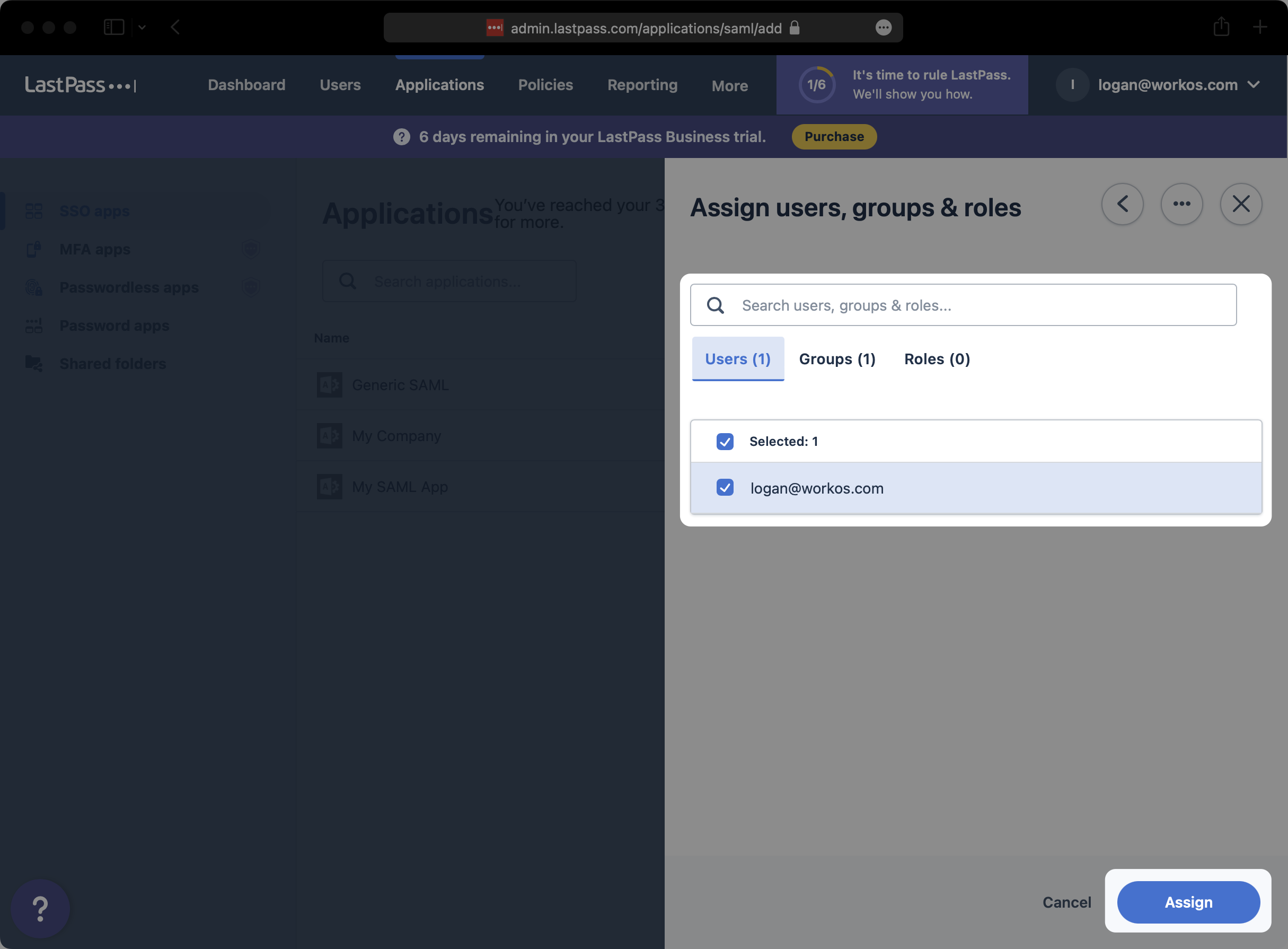

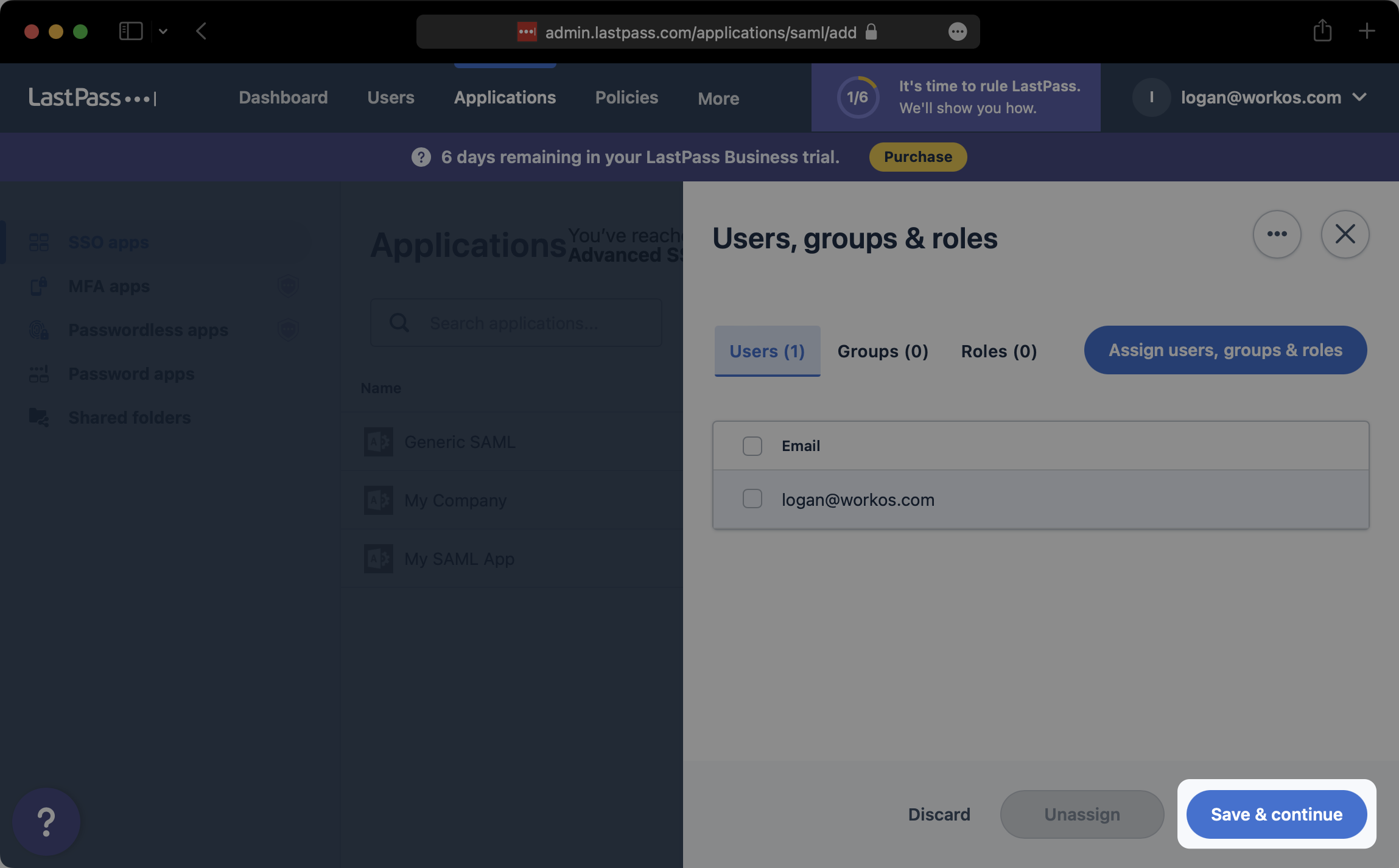

No “Usuários, grupos e papéis” página, clique em “Atribuir usuários, grupos e funções”.

Pesquise e selecione todos os usuários ou grupos que você gostaria de provisionar para este aplicativo SAML. Então clique “Atribuir”.

Clique em “Salvar e continuar”.

5 . Carregue o arquivo de metadados

De volta ao “Aplicativos SSO” guia do console admin do LastPass, selecione o aplicativo SAML que você acabou de criar.

!Uma captura de tela mostrando onde selecionar o aplicativo SAML no LastPass.] (https: // workos.imgix.net/imagens/99a9a771-02bc-4817-b576-414bafa2d6f2.png?Auto = formato e ajuste = clipe & q = 50)

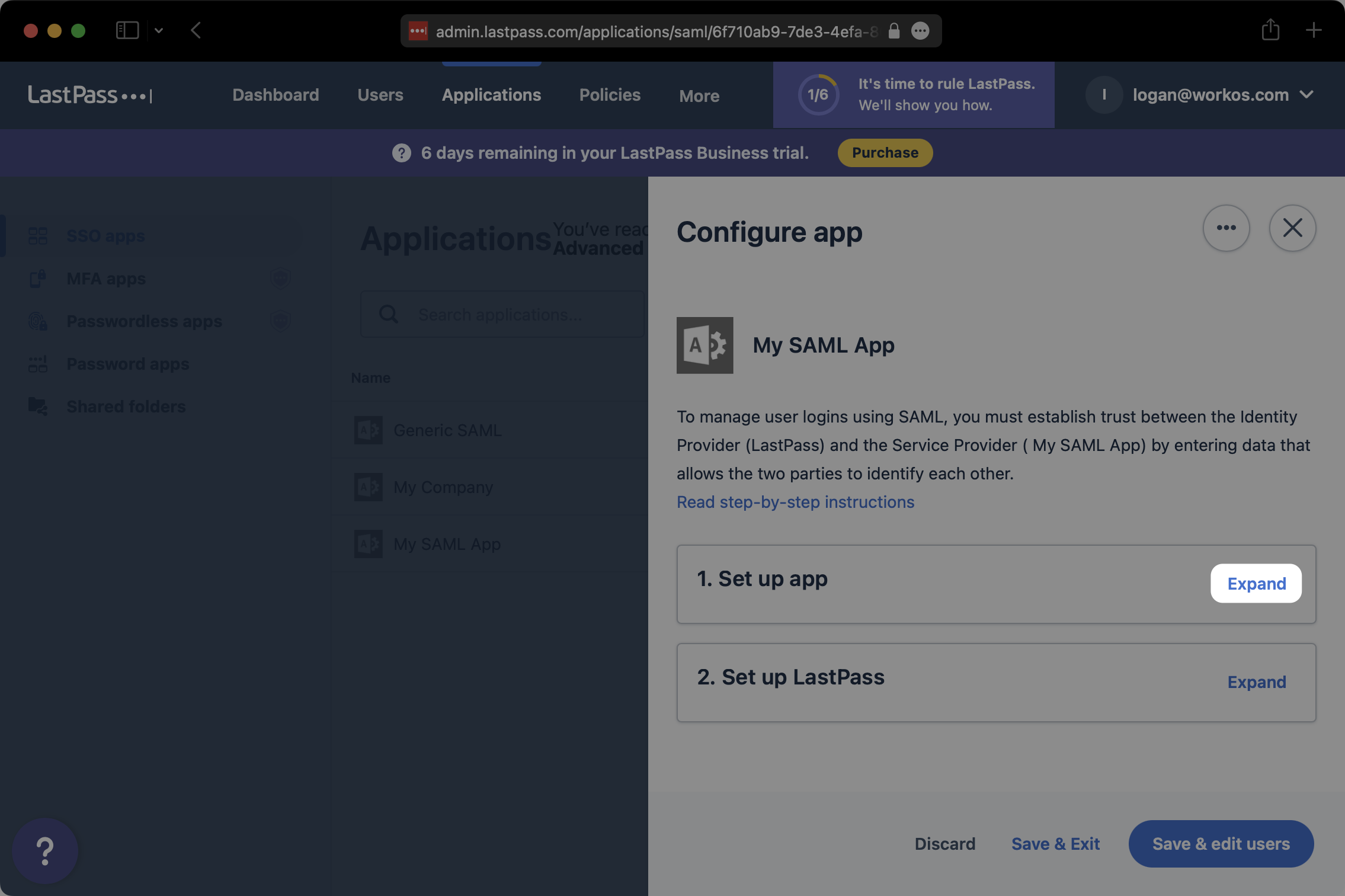

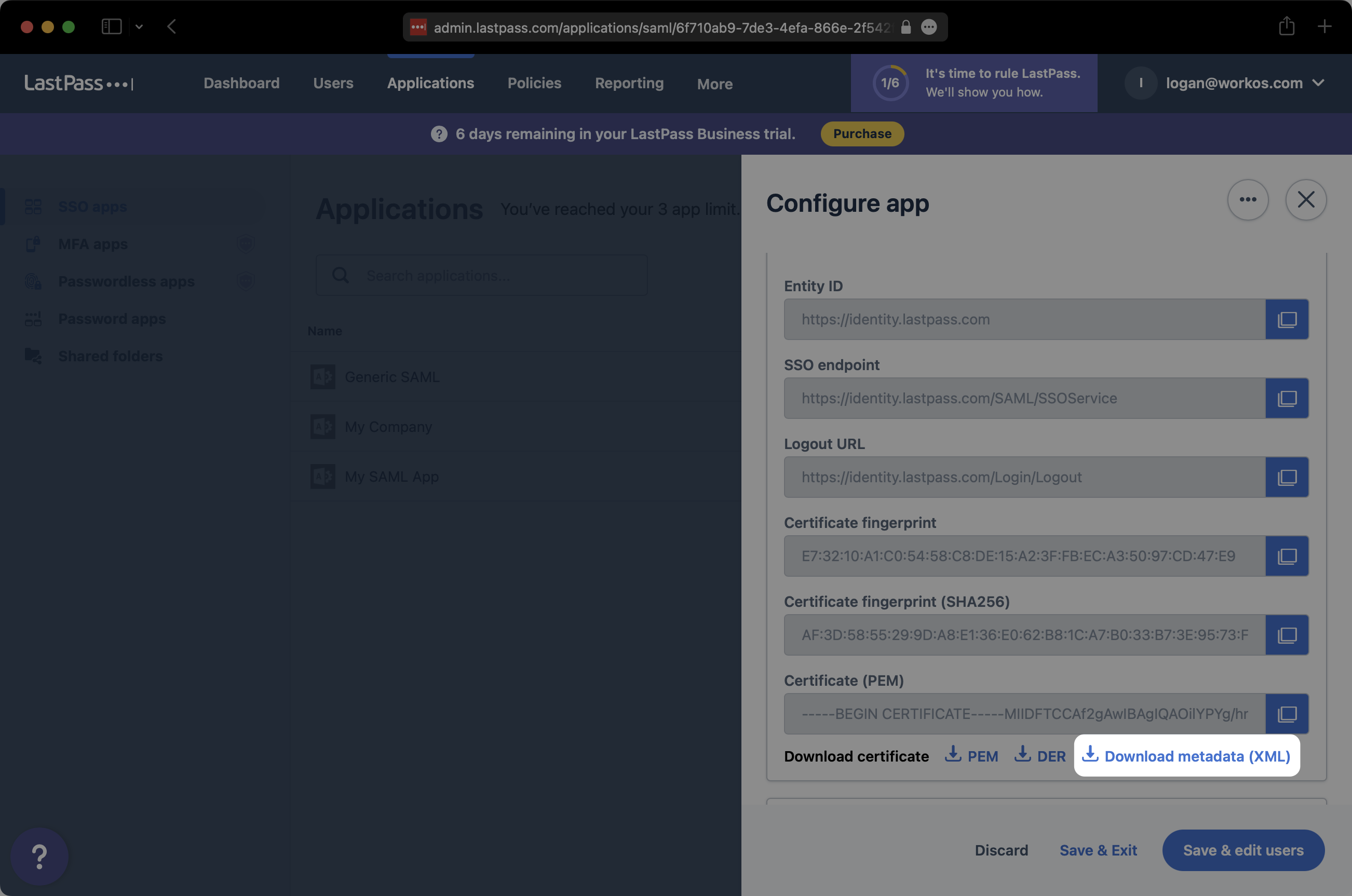

No “Configurar aplicativo” modal, clique em “Expandir” para a direita de “Configurar aplicativo”.

No fundo do “Configurar aplicativo” Seção, clique em “Download de metadados (xml)”. Salve os metadados XML baixados em algum lugar acessível.

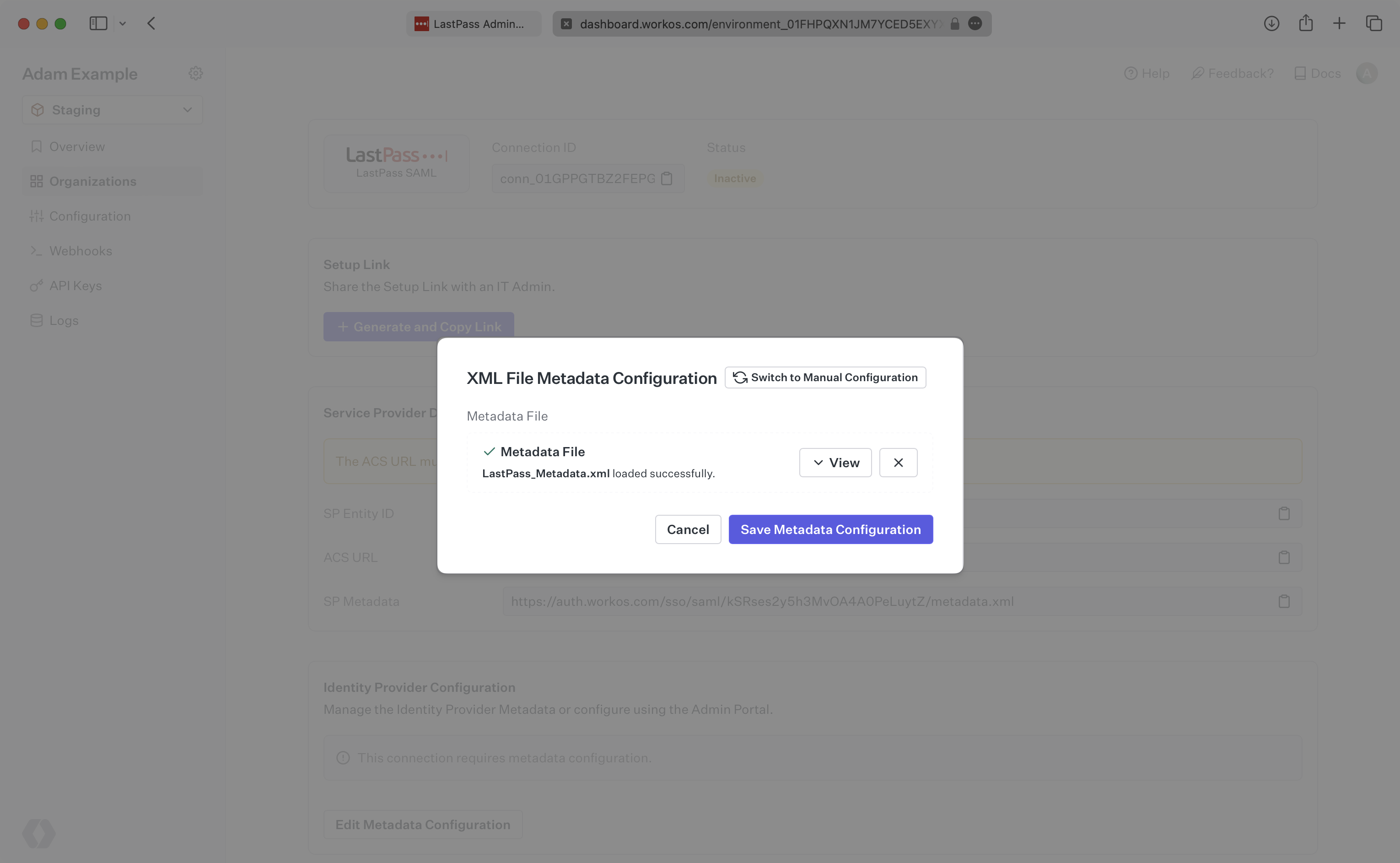

Nas configurações de conexão no painel Workos, clique “Editar configuração de metadados”.

Carregue o arquivo de metadados XML do LastPass para o “Arquivo de metadados” campo e selecione “Salvar a configuração de metadados”.

Sua conexão será então vinculada e é bom ir!