Como remover o rato Atharvan

Resumo:

Rato Atharvan é um Trojan de acesso remoto perigoso que permite que os atacantes obtenham acesso não autorizado a um computador ou dispositivo de um local remoto. Ele pode executar atividades maliciosas, como roubar senhas e dados confidenciais, implantar malware adicional e modificar arquivos. Neste artigo, discutiremos como remover o rato de Atharvan e fornecer respostas para perguntas frequentes sobre este malware.

- P: Como remover o rato Atharvan?

- P: Kaspersky remove ratos?

- P: Que tipo de malware é Atharvan?

- P: Como o Atharvan se infiltra nos computadores?

- P: Como evitar a instalação de malware?

- P: Quais são os riscos de ter um rato de Atharvan em um computador?

- P: O rato Atharvan pode ser usado para injetar malware adicional?

- P: Como posso verificar se meu computador está limpo do rato Atharvan?

- P: Quais são alguns outros exemplos de ratos?

- P: Como os cibercriminosos induzem os usuários a infectar seus computadores?

- P: O que posso fazer se meu computador já estiver infectado com rato Atharvan?

A: Para remover o rato de Atharvan, siga estas etapas:

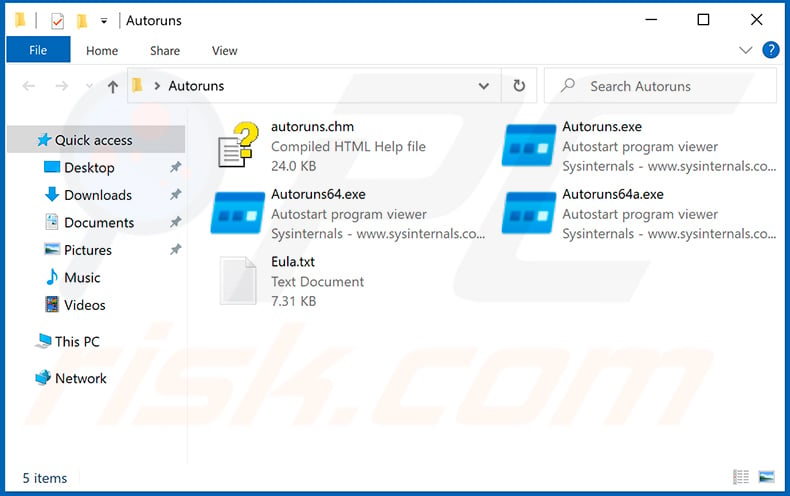

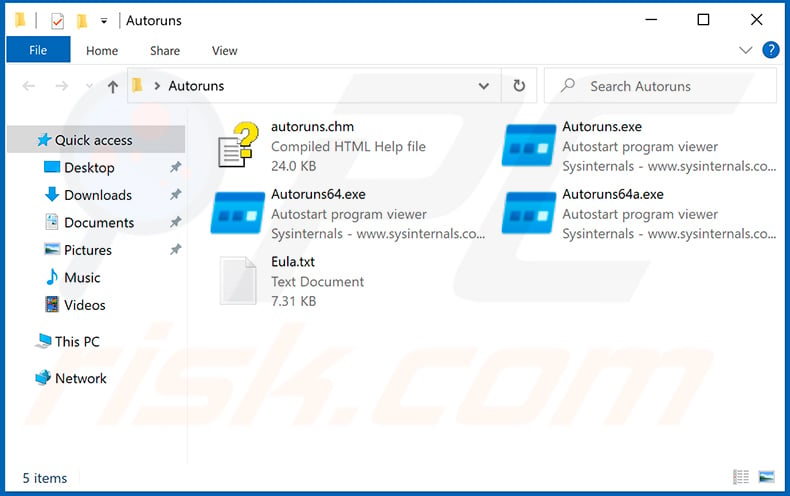

1. Extrair o arquivo baixado

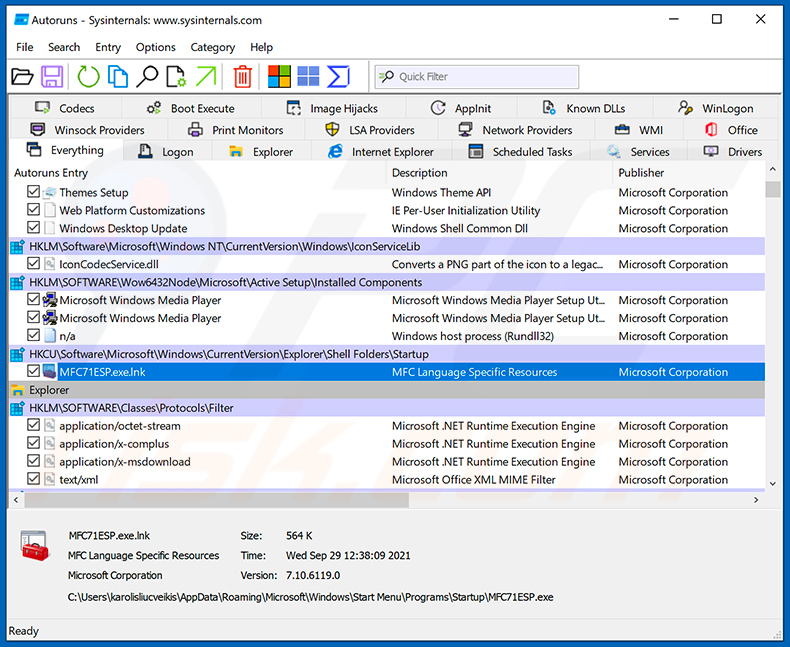

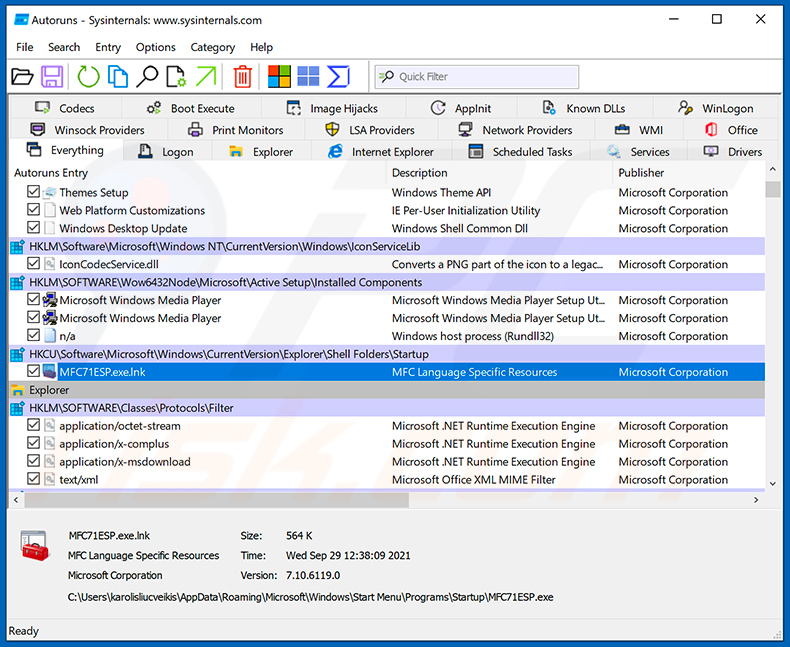

2. Execute os autoruns.arquivo exe

A: Kaspersky é um programa antivírus respeitável que pode efetivamente remover ratos, incluindo o rato Atharvan. Recomenda -se usar software antivírus legítimo para digitalizar e remover malware.

A: Atharvan é um Trojan de acesso remoto (rato) que fornece acesso não autorizado a um computador ou dispositivo para fins maliciosos. Suas atividades podem variar de roubar senhas até a implantação de malware adicional.

A: Atharvan pode se infiltrar em computadores por vários meios: abrindo links ou anexos maliciosos em e-mails, baixando arquivos de fontes não confiáveis, visitando sites comprometidos, clicando em anúncios maliciosos, usando instaladores de software rachados ou conectando-se a redes Wi-Fi não seguras.

A: Para evitar instalações de malware, siga estas precauções:

– Mantenha seu sistema operacional e software atualizado

– Use software antivírus respeitável

– Seja cauteloso ao abrir anexos de e -mail ou baixar arquivos

– Evite clicar em links ou pop-ups suspeitos

– Digitalize os dispositivos externos antes de usá -los no seu computador

A: Ter rato de Atharvan em um computador pode levar a vários problemas sérios, incluindo dados e perda monetária, roubo de identidade, perda de acesso a contas on -line, instabilidade do sistema e infecções adicionais de malware.

A: Sim, o rato Atharvan pode ser usado para injetar malware adicional, como ransomware ou malware de mineração de criptografia, em um computador comprometido. Isso dá ao invasor ainda mais controle e acesso ao sistema.

A: Para verificar se o seu computador está limpo do rato Atharvan, você pode executar uma varredura com software antivírus legítimo como o combinação de combinação. Ele detectará e removerá qualquer malware infiltrado.

A: Outros exemplos de ratos incluem M2RAT, INSEKT e KONNI. Estes também são malware perigoso que fornecem acesso não autorizado a computadores comprometidos.

A: Os cibercriminosos usam vários métodos para induzir os usuários a infectar seus computadores, incluindo atraí -los para baixar e executar malware por meio de arquivos infectados, como documentos, arquivos JavaScript, executáveis, arquivos e muito mais.

A: Se o seu computador já estiver infectado com o rato Atharvan, é recomendável usar ferramentas profissionais de remoção automática de malware, como o limpador de combinação. Ele escaneará e eliminará o malware do seu sistema.

Como remover o rato Atharvan

Extraia o arquivo baixado e execute os autoruns.arquivo exe.

Kaspersky remove ratos?

О эээ сйранibus

Ы з ззарегиgléria. С помощью этой страницы мы сможем определить, что запросы отправляете именно вы, а не робот. Почpels эээ моогitu произойth?

Эта страница отображается в тех случаях, когда автоматическими системами Google регистрируются исходящие из вашей сети запросы, которые нарушают Условия использования. Ponto. Ээth момо номттаая и оозз илэз и ээ и эз и эз и з и ззз и зз и ээз и ээз иth ээ эth ээзз эth эзз иthлз ио и зз и иth эз иээ эээо иth эз эээ ээо ээоо иth иэзз эth эзт эth эз ио эээ иth эз иэз иthлзз иоз ил иээ иээо иэээ иээо иth ио иээ эth иэ иээ эth иэ иээ эth ио иэ ээог seguir.

Ит и и и и и и и и и чззжfia м ирржжжfia м иржжжжfia м мжжжжжж<ь м м иржжжfia. não. Если вы используете общий доступ в Интернет, проблема может быть с компьютером с таким же IP-адресом, как у вас. Орратитеitivamente к с о и и с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с а с с а с а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а ”. ПодробнÉ.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Como remover o rato Atharvan

Para usar o produto completo, você deve comprar uma licença para limpador de combinação. Sete dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Que tipo de malware é Atharvan?

Atharvan é o nome de um Trojan de acesso remoto (rato). O objetivo do malware desse tipo é dar a um invasor acesso não autorizado a um computador ou dispositivo de um local remoto. O invasor pode realizar uma variedade de atividades maliciosas, como roubar senhas, implantar malware adicional, excluir ou modificar arquivos, etc.

Mais sobre Atharvan

Em um computador comprometido, Atharvan tem a capacidade de baixar arquivos, executar executáveis, executar comandos e enviar sua saída de volta ao atacante. Ele pode ser usado para baixar dados confidenciais, como registros financeiros, informações pessoais ou credenciais de login, que podem ser usadas para roubo de identidade, vendidas na Web Dark ou mal utilizadas de outras maneiras.

Além disso, este rato pode ser usado para injetar malware adicional (e.g., Ransomware ou malware de mineração de criptografia) no computador comprometido, dando ao invasor ainda mais controle e acesso. Além disso, com Atharvan, o atacante pode executar remotamente comandos no computador comprometido, como abrir ou fechar programas, modificar arquivos ou lançar outros malware e mais.

Ter um computador infectado com Atharvan pode levar a uma série de problemas sérios para o usuário, incluindo dados e perda monetária, roubo de identidade, perda de acesso a contas on -line, instabilidade do sistema, infecções adicionais de malware, etc.

Para eliminar possíveis infecções por malware, verifique seu computador com software antivírus legítimo. Nossos pesquisadores de segurança recomendam o uso de limpador de combinação.

▼ Download de limpador combinado

Para usar o produto completo, você deve comprar uma licença para limpador de combinação. 7 dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Conclusão

Em conclusão, o Atharvan é uma ferramenta perigosa que os cibercriminosos podem usar para obter acesso não autorizado a um computador comprometido. Com sua capacidade de baixar arquivos, executar executáveis, executar comandos e enviar de volta sua saída, os cibercriminosos podem usar o Atharvan para roubar dados confidenciais, instalar malware adicional, executar comandos remotamente e assumir o controle do computador.

Exemplos de outros ratos são M2RAT, INSEKT e KONNI.

Como Atharvan se infiltrou no meu computador?

Os usuários infectam seus computadores abrindo links ou anexos maliciosos em e-mails, baixando arquivos de fontes não confiáveis, visitando sites comprometidos, clicando em anúncios maliciosos, usando ferramentas de cracking (ou instaladores para software pirata), usando redes Wi-Fi não seguras, etc.

Os cibercriminosos usam vários métodos para induzir os usuários a infectar computadores. Seu objetivo é atrair os usuários a baixar e executar malware por si mesmos. Normalmente, eles usam o MS Office infectados, documentos em PDF, arquivos JavaScript, executáveis, arquivos e outros arquivos para distribuir malware.

Como evitar a instalação de malware?

Para evitar infecções por computador, mantenha seu sistema operacional e software atualizado, use um programa antivírus respeitável, seja cauteloso ao abrir anexos de e-mail ou baixar arquivos da Internet e evitar clicar em links suspeitos ou pop-ups.

Além disso, tenha cuidado ao usar dispositivos externos, como unidades USB, e digitalize -os em busca de vírus antes de usá -los no seu computador. Se você acredita que seu computador já está infectado, recomendamos executar uma varredura com antivírus combinados para o Windows eliminar automaticamente malware infiltrado.

Remoção automática instantânea de malware: a remoção manual de ameaças pode ser um processo demorado e complicado que requer habilidades avançadas de informática. O combinação combinada é uma ferramenta profissional de remoção automática de malware que é recomendada para se livrar de malware. Faça o download clicando no botão abaixo:

▼ Download Limpador de combinação baixando qualquer software listado neste site, você concorda com nossa política de privacidade e termos de uso. Para usar o produto completo, você deve comprar uma licença para limpador de combinação. 7 dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Menu rápido:

- O que é Atharvan?

- PASSO 1. Remoção manual de malware de Atharvan.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

. Para remover este malware, recomendamos o uso de antivírus combinados de combinação para janelas.

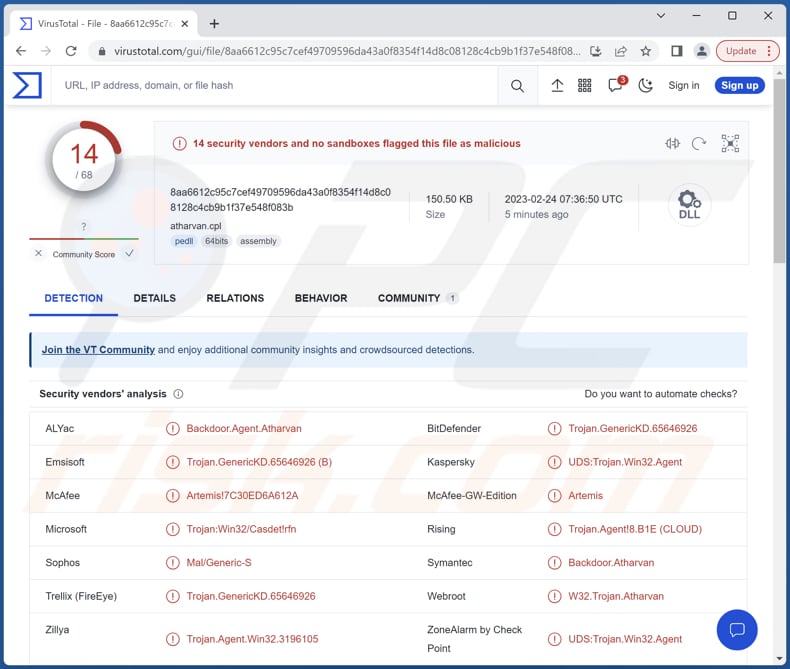

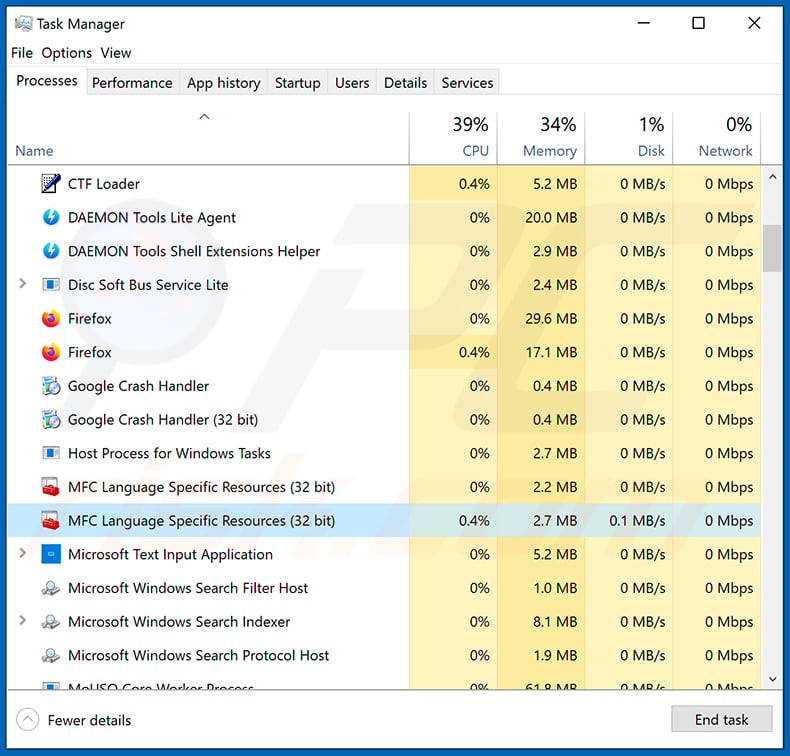

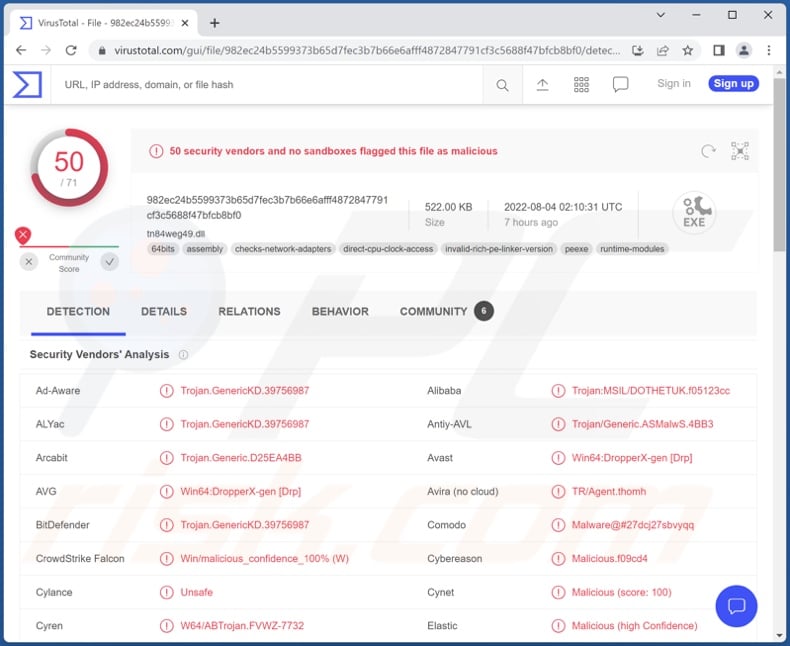

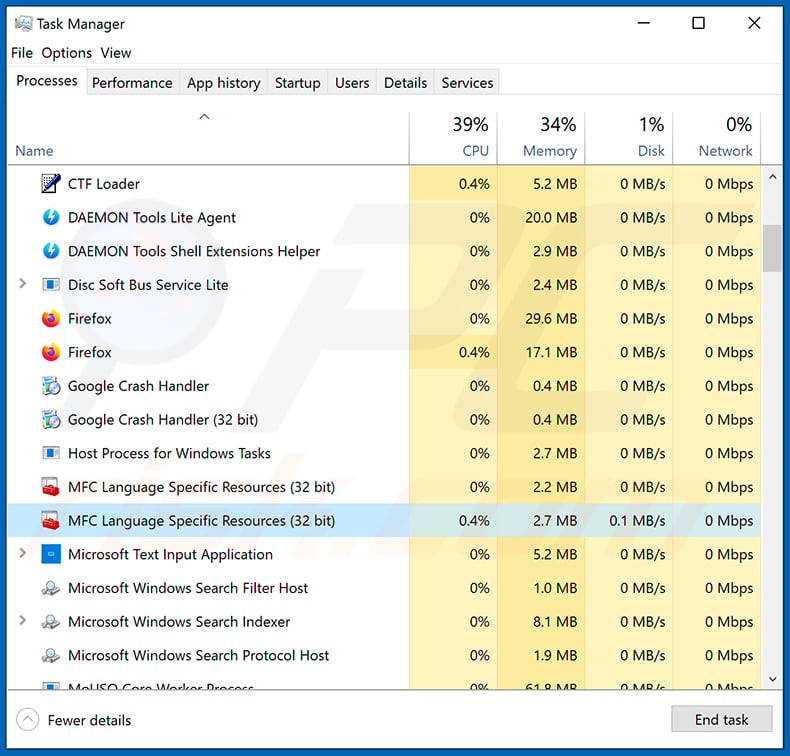

Se você deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que você está tentando remover. Aqui está um exemplo de um programa suspeito em execução no computador de um usuário:

Se você verificou a lista de programas em execução no seu computador, por exemplo, usando o gerenciador de tarefas e identificou um programa que parece suspeito, você deve continuar com estas etapas:

Baixe um programa chamado autoruns. Este programa mostra aplicativos de início automático, registro e localização do sistema de arquivos:

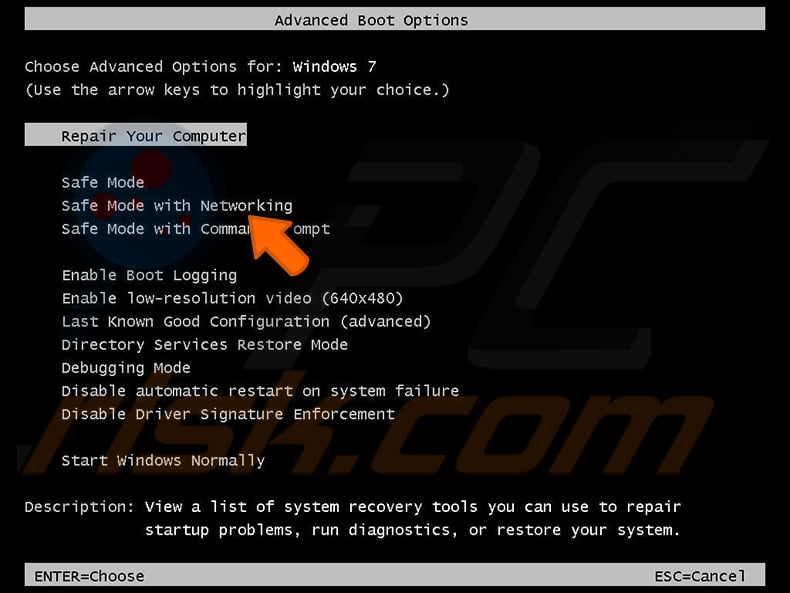

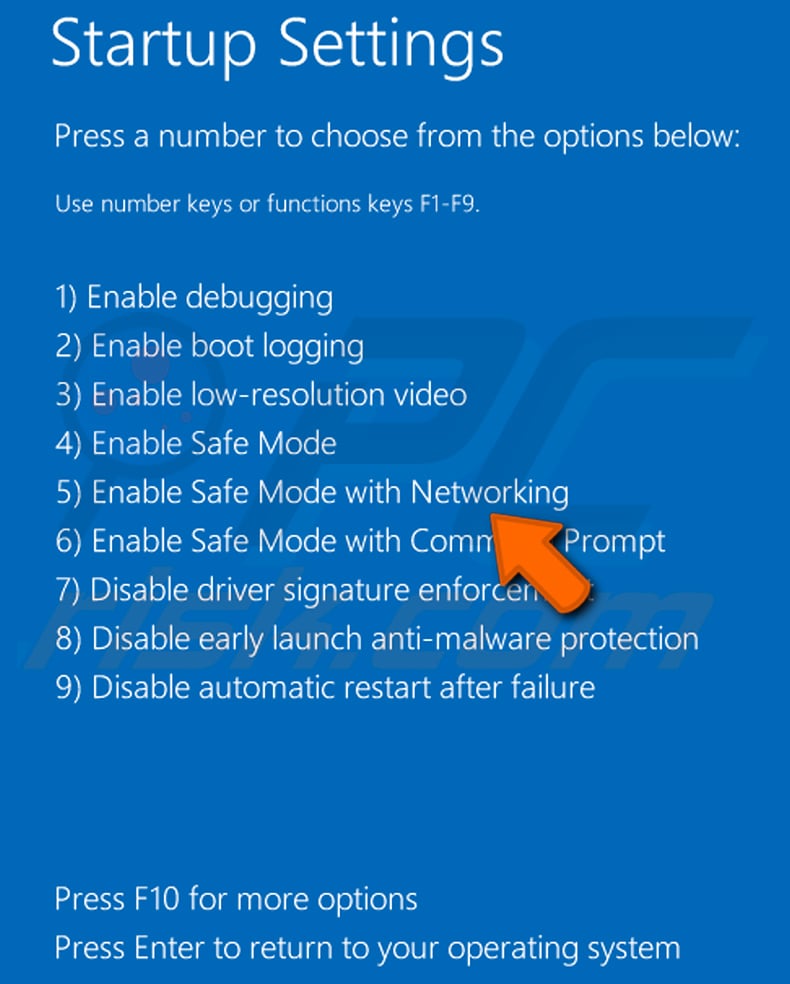

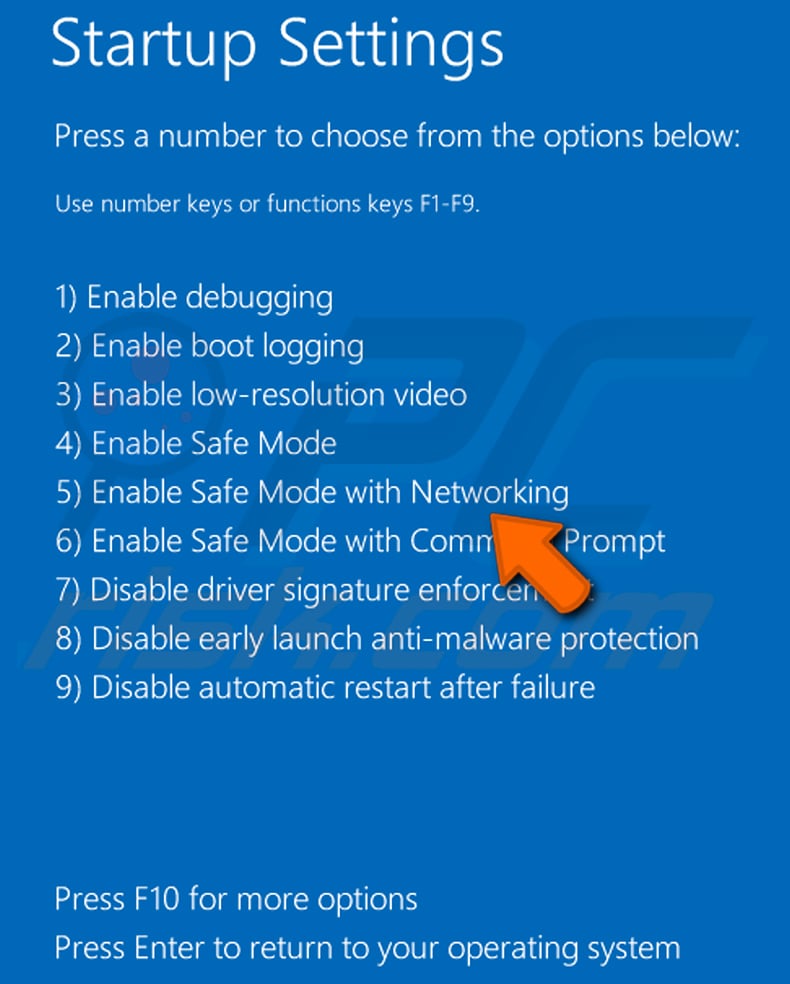

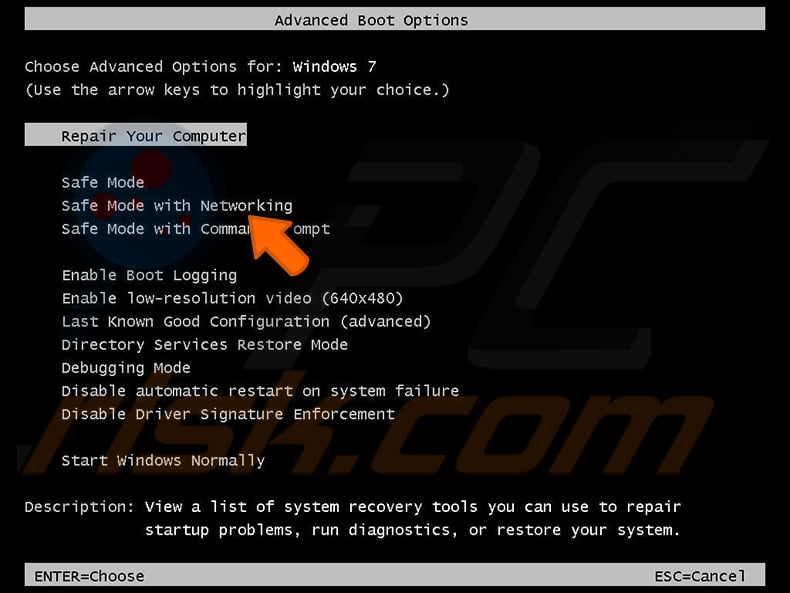

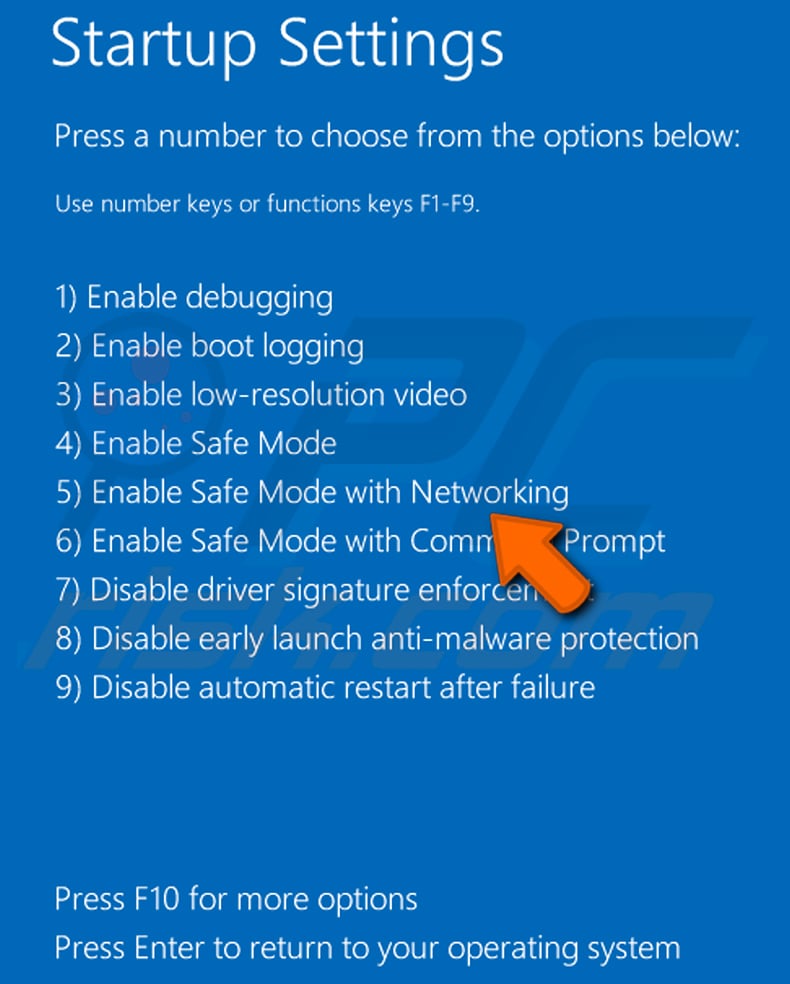

Reinicie o computador no modo de segurança:

Usuários do Windows XP e Windows 7: Inicie seu computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar, clique em OK. Durante o processo de início do computador, pressione a tecla F8 no teclado várias vezes até ver o menu de opções avançadas do Windows e selecione o modo de segurança com a rede da lista.

Vídeo mostrando como iniciar o Windows 7 no “modo de segurança com networking”:

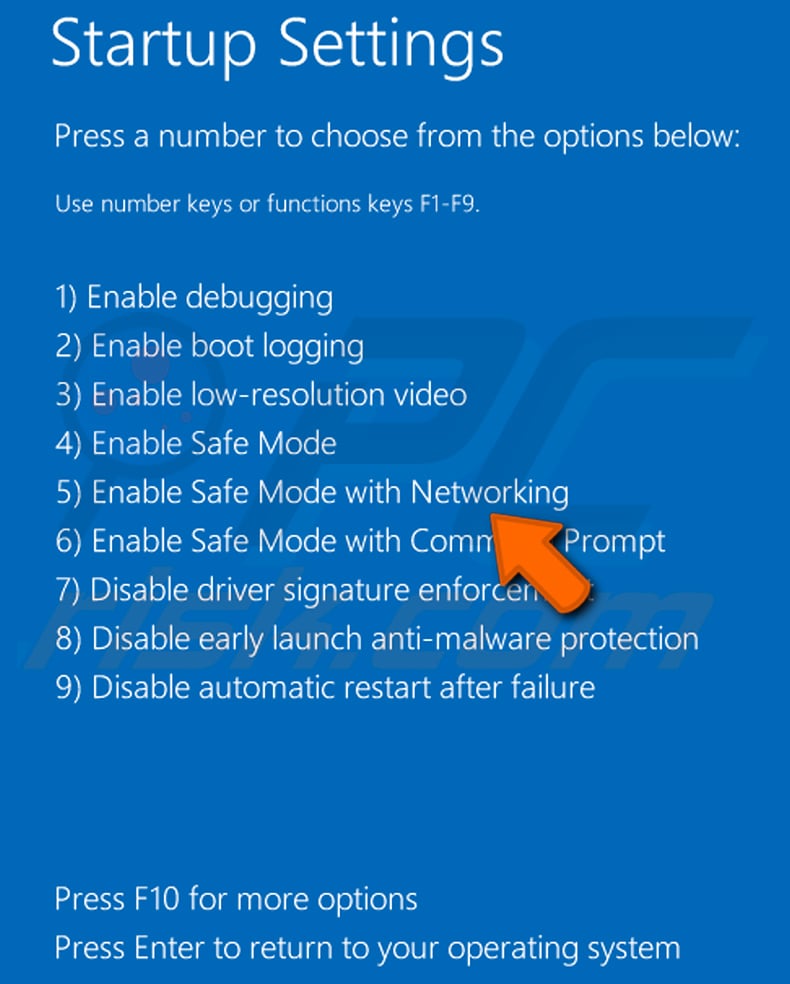

Usuários do Windows 8: Iniciar o Windows 8 é o modo de segurança com redes – vá para a tela inicial do Windows 8, digite avançado, nos resultados da pesquisa Selecionar configurações. Clique em opções de inicialização avançada, na janela aberta “Configurações gerais de PC”, selecione Startup avançado.

Clique no botão “reiniciar agora”. Seu computador agora será reiniciado no “menu de opções de inicialização avançado”. Clique no botão “Solucionar problemas” e, em seguida, clique no botão “Opções avançadas”. Na tela de opção avançada, clique em “Configurações de inicialização”.

Clique no botão “reiniciar”. Seu PC irá reiniciar na tela Configurações de inicialização. Pressione F5 para inicializar no modo de segurança com a rede.

Vídeo mostrando como iniciar o Windows 8 no “modo de segurança com networking”:

Usuários do Windows 10: Clique no logotipo do Windows e selecione o ícone de energia. No menu aberto, clique em “reiniciar” enquanto segura o botão Shift “no teclado. Na janela “Escolha uma opção”, clique na “solução de problemas”, em seguida, selecione “Opções avançadas”.

No menu de opções avançadas, selecione “Configurações de inicialização” e clique no botão “Reiniciar”. Na janela seguinte, você deve clicar no botão “F5” no teclado. Isso reiniciará seu sistema operacional no modo de segurança com a rede.

Vídeo mostrando como iniciar o Windows 10 no “modo de segurança com networking”:

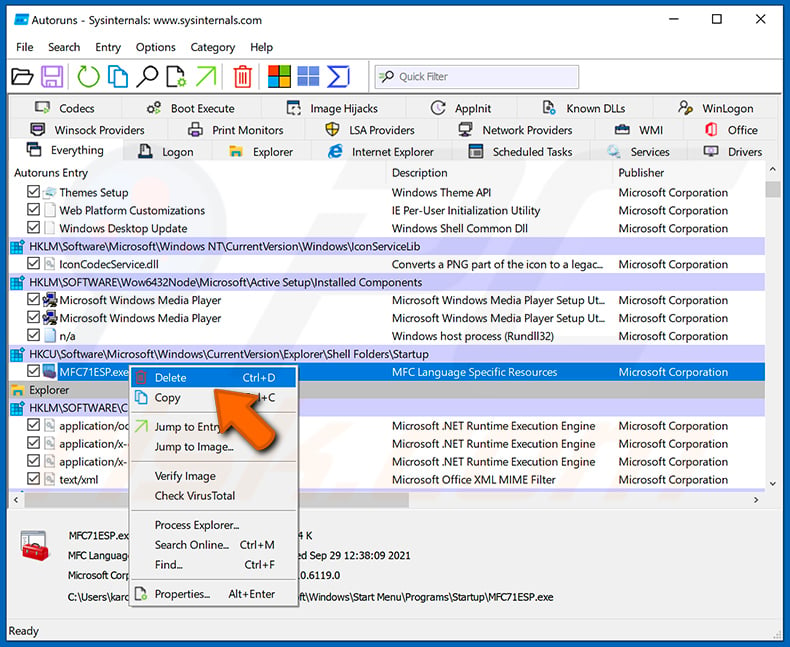

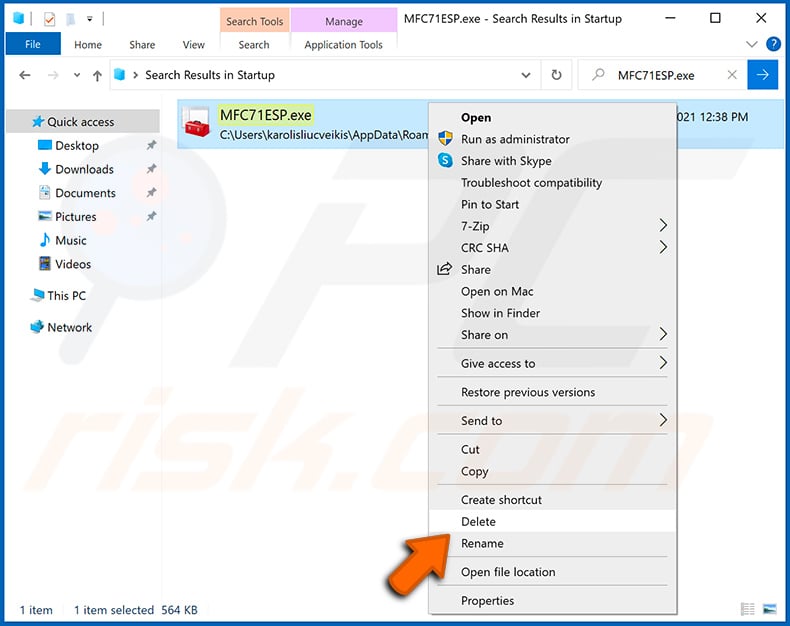

Extraia o arquivo baixado e execute os autoruns.arquivo exe.

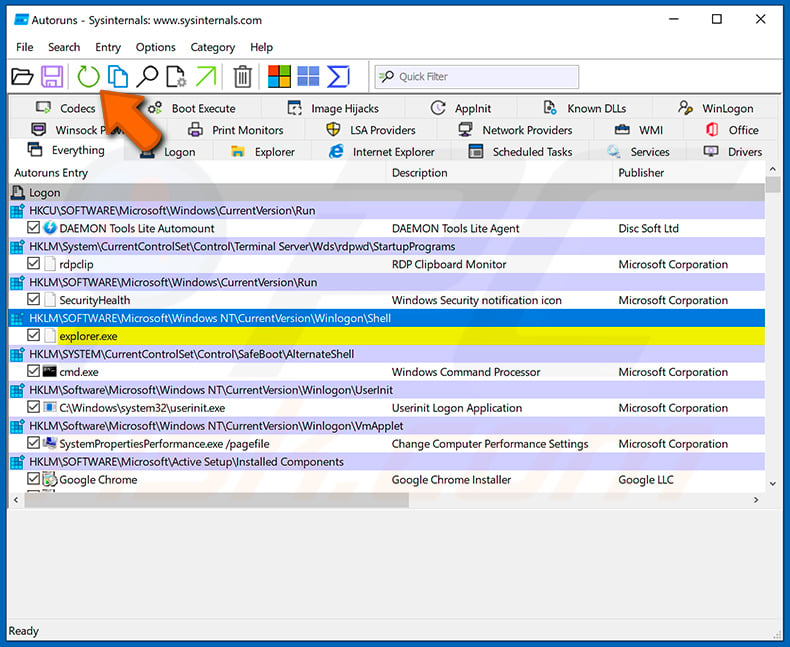

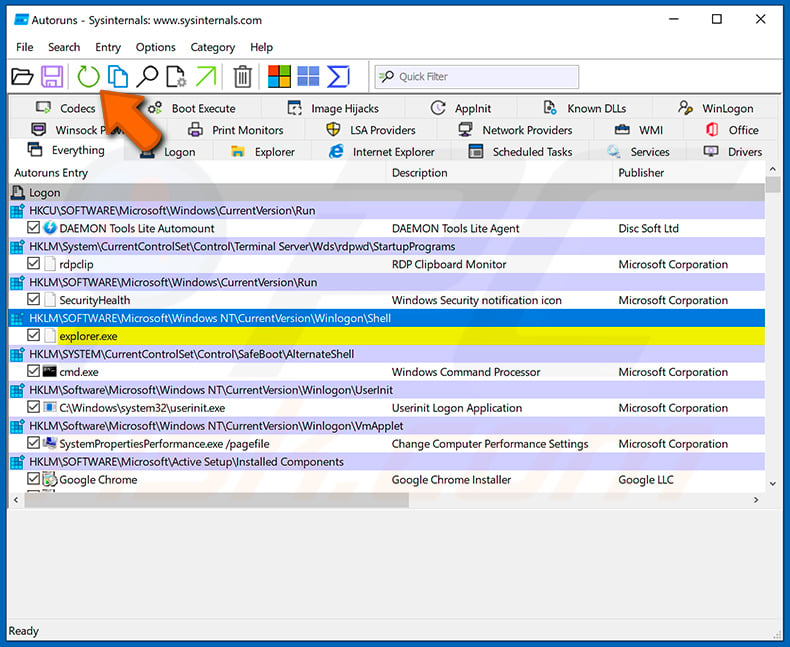

No aplicativo AutorUns, clique em “Opções” na parte superior e desmarque “ocultar locais vazios” e “ocultar entradas” opções. Após este procedimento, clique no ícone “Atualizar”.

Verifique a lista fornecida pelo aplicativo Autoruns e localize o arquivo de malware que você deseja eliminar.

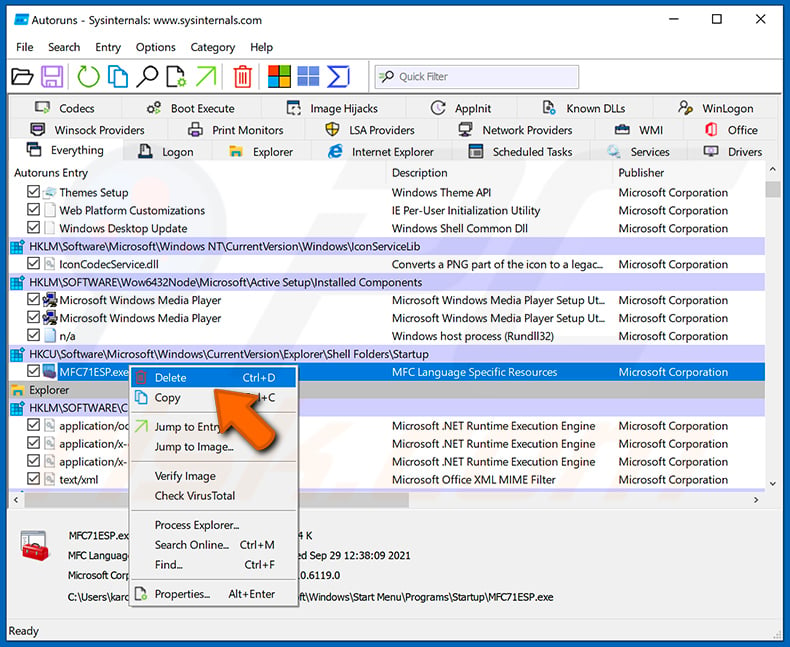

Você deve escrever seu caminho completo e nome. Observe que alguns malware oculam nomes de processos em nomes legítimos de processos do Windows. Nesta fase, é muito importante evitar a remoção de arquivos do sistema. Depois de localizar o programa suspeito que você deseja remover, clique com o botão direito do mouse sobre o nome e escolha “Excluir”.

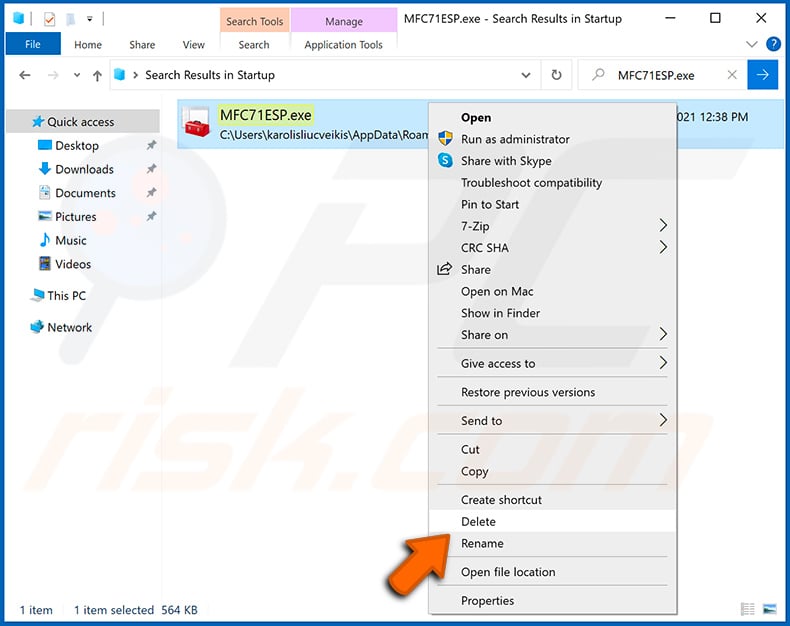

Depois de remover o malware através do aplicativo Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), você deve procurar o nome de malware no seu computador. Certifique -se de ativar arquivos e pastas ocultas antes de prosseguir. Se você encontrar o nome do arquivo do malware, remova -o.

Reinicie o seu computador no modo normal. Seguir estas etapas deve remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de informática. Se você não possui essas habilidades, deixe a remoção de malware para os programas antivírus e anti-malware.

Essas etapas podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infecção do que tentar remover malware posteriormente. Para manter seu computador seguro, instale as atualizações mais recentes do sistema operacional e use o software antivírus. Para ter certeza de que seu computador está livre de infecções por malware, recomendamos a digitalização de antivírus com combinação combinada para Windows.

Perguntas frequentes (FAQ)

Meu computador está infectado com malware, devo formatar meu dispositivo de armazenamento para se livrar dele?

Formatar seu dispositivo de armazenamento pode ser uma maneira eficaz de se livrar dos malware no seu computador, mas é importante observar que deve ser uma opção de último recurso. Antes de recorrer à formatação do seu dispositivo de armazenamento, você deve tentar executar um antivírus respeitável ou um programa anti-malware.

Quais são os maiores problemas que o malware pode causar?

Malware pode roubar dados confidenciais, como senhas, informações financeiras e documentos pessoais. Além disso, ele pode injetar malware adicional, criar botnets, criptografar arquivos, usar recursos do sistema e mais. Depende do tipo de malware.

Qual é o objetivo do rato de Atharvan?

O malware Atharvan tem a capacidade de baixar arquivos, executar executáveis, executar comandos e enviar seus resultados para o atacante. Também pode ser alavancado para roubar dados confidenciais, introduzir malware adicional e realizar outras ações maliciosas.

Como um malware se infiltrou no meu computador?

O malware é frequentemente disseminado através de uma variedade de métodos de phishing e engenharia social, como Malspam e avisos de sistema falso. Além disso, geralmente é espalhado por downloads drive-by, redes ponto a ponto, sites de download de software não oficiais, ferramentas de quebra, etc.

O limpador de combinação vai me proteger do malware?

O limpador de combinação tem a capacidade de detectar e remover quase todas as infecções por malware. É importante observar que malware sofisticado geralmente se esconde profundamente dentro do sistema. Portanto, a realização de uma varredura abrangente do sistema é essencial para remover completamente as ameaças.

Tomas Meskauskas – pesquisador de segurança especialista, analista profissional de malware.

Eu sou apaixonado por segurança e tecnologia de computadores. Tenho uma experiência de mais de 10 anos trabalhando em várias empresas relacionadas à solução de problemas técnicos de computador e segurança na Internet. Eu tenho trabalhado como autor e editor da Pcrisk.com desde 2010. Siga -me no Twitter e LinkedIn para se manter informado sobre as mais recentes ameaças de segurança on -line. Entre em contato com Tomas Meskauskas.

O portal de segurança Pcrisk é trazido por uma empresa RCS LT. Juntou -se forças de pesquisadores de segurança ajudam a educar os usuários de computador sobre as mais recentes ameaças de segurança on -line. Mais informações sobre a empresa RCS LT.

Nossos guias de remoção de malware são gratuitos. No entanto, se você quiser nos apoiar, pode nos enviar uma doação.

Sobre Pcrisk

Pcrisk é um portal de segurança cibernética, informando os usuários da Internet sobre as mais recentes ameaças digitais. Nosso conteúdo é fornecido por especialistas em segurança e profissional pesquisadores de malware. Leia mais sobre nós.

Como remover o rato woody (acesso remoto Trojan) do sistema operacional

Para usar o produto completo, você deve comprar uma licença para limpador de combinação. Sete dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Qual é o rato woody?

Woody é o nome de um Trojan de acesso remoto (rato). Malware nessa categoria permite acesso e controle remotos sobre máquinas comprometidas. Woody é um software malicioso sofisticado e tem uma variedade de funcionalidades.

A pesquisa realizada pela equipe de inteligência de ameaças Malwarebytes indica que os criminosos cibernéticos por trás da Woody Tarnem várias entidades russas, como a United Aircraft Corporation (OAK).

Visão geral de malware woody

O rato woody permite acesso/controle remoto sobre dispositivos infectados; Ele pode executar uma ampla gama de comandos e funções, incluindo aqueles relacionados à coleta de dados, infiltração e exfiltração de conteúdo.

Para elaborar algumas dessas funcionalidades – Woody é capaz de extrair uma ampla variedade de dados do sistema, e.g., Versão e arquitetura do sistema operacional, nome do computador, informações do PowerShell, contas e privilégios de usuário, dados de rede, processos de execução, antivírus instalados, etc.

Este Trojan também tem como alvo informações pessoais. Pode reunir dados de diretório, eu.e., Colete o arquivo: nomes, tipos, formatos, criação/modificação/acesso ao tempo, tamanho, permissões, etc. O rato também pode exfiltrar os arquivos (download). Além disso, é capaz de tirar capturas de tela.

Além disso, Woody tem a capacidade de se infiltrar (fazer upload) e executá -los. Isso significa que este programa malicioso pode ser usado para baixar/instalar trojans adicionais, ransomware e outros malware. A capacidade de causar infecções por cadeia cria outra camada de risco associada ao rato woody.

Além disso, como os dados/conteúdo obtidos através deste Trojan serão usados podem variar dependendo da própria informação e dos objetivos dos criminosos cibernéticos, que podem variar de extorsão à espionagem.

Em resumo, Woody pode causar múltiplas infecções do sistema, problemas graves de privacidade, perdas financeiras e levar a roubo de identidade. Se você suspeitar que seu sistema está infectado com o rato woody (ou outro malware), é altamente recomendável usar imediatamente um antivírus e remover essa ameaça.

Para eliminar possíveis infecções por malware, verifique seu computador com software antivírus legítimo. Nossos pesquisadores de segurança recomendam o uso de limpador de combinação.

▼ Download de limpador combinado

Para usar o produto completo, você deve comprar uma licença para limpador de combinação. 7 dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Exemplos de Trojan de acesso remoto

Analisamos inúmeros ratos; Apollorat, Pingpull, PowerShell Rat, Netdooka e Nerbian são apenas alguns exemplos.

Esses troianos são frequentemente incrivelmente multifuncionais; Suas ameaças e usos são excepcionalmente variados. No entanto, independentemente da versatilidade de um programa malicioso ou da falta dele – a presença de malware em um sistema de empossões de sistema e segurança do usuário.

Como Woody se infiltrou no meu computador?

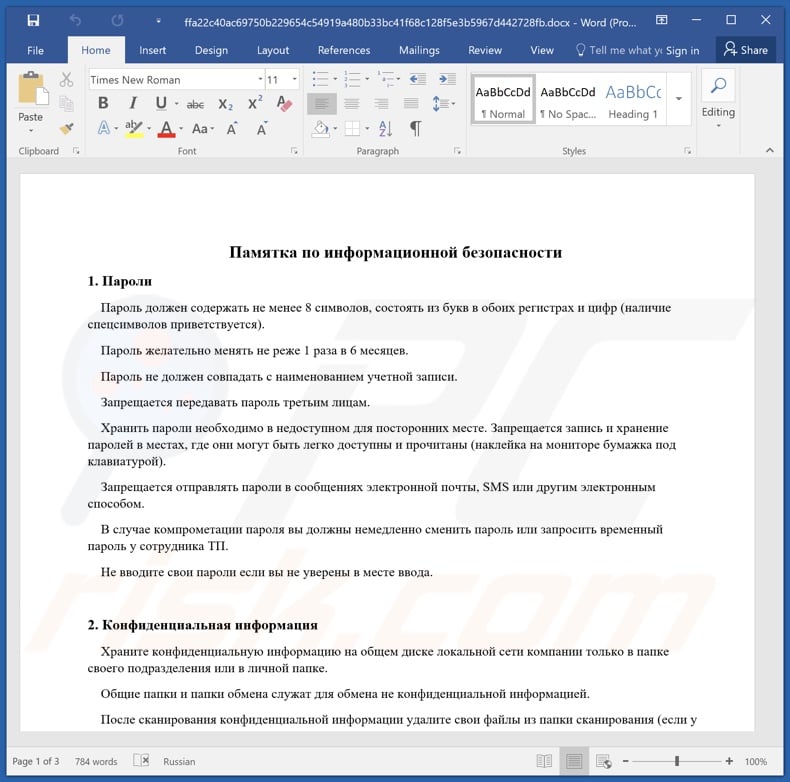

A equipe de inteligência de ameaças MalwareBytes observou dois métodos usados principalmente na distribuição de Woody. As primeiras instâncias envolveram arquivos maliciosos de arquivo, enquanto os documentos infecciosos do Microsoft Office que abusam da vulnerabilidade Follina surgiram mais tarde.

Esses arquivos foram nomeados em russo (não necessariamente no script cirílico) e relacionados à segurança, formulários, documentação e assim por diante. É altamente provável que esses arquivos maliciosos tenham sido distribuídos como anexos ou links de download em e -mails de spam.

Vale ressaltar que arquivos virulentos podem estar em vários formatos, e.g., Microsoft Office e documentos em PDF, arquivos (zip, rar, etc.), executáveis (.exe, .correr, etc.), JavaScript, e assim por diante. Quando um arquivo infeccioso é aberto – os processos de download/instalação de malware são iniciados.

. O malware também é geralmente proliferado por meio de golpes on-line, downloads drive-by (furtivos e enganosos), fontes duvidosas de download (e.g., Sites não oficiais e gratuitos de hospedagem de arquivos, redes de compartilhamento P2P, etc.).

Como evitar a instalação de malware?

Aconselhamos contra a abertura dos anexos e links encontrados em e -mails e mensagens suspeitas – pois isso pode resultar em uma infecção pelo sistema. Além disso, recomendamos o uso das mais recentes versões do Microsoft Office, especialmente as lançadas após 2010, pois elas têm o modo “Visualização protegida” que impede a execução automática de comandos macro.

Além disso, todos os downloads devem ser feitos a partir de canais oficiais e verificados. É tão importante ativar e atualizar programas usando funções/ferramentas fornecidas por desenvolvedores genuínos, uma vez que a ativação ilegal (“cracking”) e as ferramentas falsas podem conter malware.

É crucial ter um antivírus confiável instalado e atualizado. Este software deve ser usado para executar verificações regulares do sistema e remover ameaças e problemas detectados. Se você acredita que seu computador já está infectado, recomendamos executar uma varredura com antivírus combinados para o Windows eliminar automaticamente malware infiltrado.

Captura de tela de um documento malicioso que distribui Woody Rat:

Remoção automática instantânea de malware: a remoção manual de ameaças pode ser um processo demorado e complicado que requer habilidades avançadas de informática. O combinação combinada é uma ferramenta profissional de remoção automática de malware que é recomendada para se livrar de malware. Faça o download clicando no botão abaixo:

▼ Download Limpador de combinação baixando qualquer software listado neste site, você concorda com nossa política de privacidade e termos de uso. Para usar o produto completo, você deve comprar uma licença para limpador de combinação. 7 dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Menu rápido:

- O que é Woody?

- PASSO 1. Remoção manual de malware amadeirado.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada – geralmente é melhor permitir que os programas antivírus ou anti -malware façam isso automaticamente. Para remover este malware, recomendamos o uso de antivírus combinados de combinação para janelas.

Se você deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que você está tentando remover. Aqui está um exemplo de um programa suspeito em execução no computador de um usuário:

Se você verificou a lista de programas em execução no seu computador, por exemplo, usando o gerenciador de tarefas e identificou um programa que parece suspeito, você deve continuar com estas etapas:

Baixe um programa chamado autoruns. Este programa mostra aplicativos de início automático, registro e localização do sistema de arquivos:

Reinicie o computador no modo de segurança:

Usuários do Windows XP e Windows 7: Inicie seu computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar, clique em OK. Durante o processo de início do computador, pressione a tecla F8 no teclado várias vezes até ver o menu de opções avançadas do Windows e selecione o modo de segurança com a rede da lista.

Vídeo mostrando como iniciar o Windows 7 no “modo de segurança com networking”:

Usuários do Windows 8: Iniciar o Windows 8 é o modo de segurança com redes – vá para a tela inicial do Windows 8, digite avançado, nos resultados da pesquisa Selecionar configurações. Clique em opções de inicialização avançada, na janela aberta “Configurações gerais de PC”, selecione Startup avançado.

Clique no botão “reiniciar agora”. Seu computador agora será reiniciado no “menu de opções de inicialização avançado”. Clique no botão “Solucionar problemas” e, em seguida, clique no botão “Opções avançadas”. Na tela de opção avançada, clique em “Configurações de inicialização”.

Clique no botão “reiniciar”. . Pressione F5 para inicializar no modo de segurança com a rede.

Vídeo mostrando como iniciar o Windows 8 no “modo de segurança com networking”:

Usuários do Windows 10: Clique no logotipo do Windows e selecione o ícone de energia. No menu aberto, clique em “reiniciar” enquanto segura o botão Shift “no teclado. Na janela “Escolha uma opção”, clique na “solução de problemas”, em seguida, selecione “Opções avançadas”.

No menu de opções avançadas, selecione “Configurações de inicialização” e clique no botão “Reiniciar”. Na janela seguinte, você deve clicar no botão “F5” no teclado. Isso reiniciará seu sistema operacional no modo de segurança com a rede.

Vídeo mostrando como iniciar o Windows 10 no “modo de segurança com networking”:

Extraia o arquivo baixado e execute os autoruns.arquivo exe.

No aplicativo AutorUns, clique em “Opções” na parte superior e desmarque “ocultar locais vazios” e “ocultar entradas” opções. Após este procedimento, clique no ícone “Atualizar”.

Verifique a lista fornecida pelo aplicativo Autoruns e localize o arquivo de malware que você deseja eliminar.

Você deve escrever seu caminho completo e nome. Observe que alguns malware oculam nomes de processos em nomes legítimos de processos do Windows. Nesta fase, é muito importante evitar a remoção de arquivos do sistema. Depois de localizar o programa suspeito que você deseja remover, clique com o botão direito do mouse sobre o nome e escolha “Excluir”.

. Certifique -se de ativar arquivos e pastas ocultas antes de prosseguir. Se você encontrar o nome do arquivo do malware, remova -o.

Reinicie o seu computador no modo normal. Seguir estas etapas deve remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de informática. Se você não possui essas habilidades, deixe a remoção de malware para os programas antivírus e anti-malware.

Essas etapas podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infecção do que tentar remover malware posteriormente. Para manter seu computador seguro, instale as atualizações mais recentes do sistema operacional e use o software antivírus. Para ter certeza de que seu computador está livre de infecções por malware, recomendamos a digitalização de antivírus com combinação combinada para Windows.

Perguntas frequentes (FAQ)

Meu computador está infectado com malware lenhoso, devo formatar meu dispositivo de armazenamento para se livrar dele?

Não, a remoção de Woody não requer formatação.

Quais são os maiores problemas que o malware woody pode causar?

Woody é um malware de rato projetado para permitir o acesso/controle remoto sobre os dispositivos. Ele pode executar uma ampla variedade de ações em sistemas infectados, incluindo download/instalação de programas maliciosos adicionais e coleta de dados sensíveis/pessoais. Portanto, as ameaças que Woody poses são especialmente amplas, consistindo principalmente em infecções de múltiplos sistemas, questões graves de privacidade, perdas financeiras e roubo de identidade.

Qual é o propósito de malware amadeirado?

A maioria dos programas maliciosos pretende gerar receita para os atacantes. No entanto, os criminosos cibernéticos também podem usar malware para se divertir, realizar rancores pessoais, processos de interrupção (e.g., Sites, serviços, empresas, instituições, etc.) e até lançar ataques politicamente/motivados geopoliticamente.

Como o malware woody se infiltrou no meu computador?

O malware é espalhado principalmente por downloads drive-by, correio de spam, golpes online, fontes de download não confiáveis (e.g., Freeware e sites de terceiros, redes de compartilhamento P2P, etc.), ferramentas ilegais de ativação de software (“rachaduras”) e atualizações falsas. Além disso, alguns programas maliciosos podem se autoproliferar através de redes locais e dispositivos de armazenamento removíveis (e.g., discos rígidos externos, unidades flash USB, etc.).

O limpador de combinação vai me proteger do malware?

Sim, o limpador de combinação é capaz de detectar e eliminar praticamente todas as infecções de malware conhecidas. Observe que, já que os programas maliciosos de ponta geralmente se escondem profundamente nos sistemas – a execução de uma varredura completa do sistema é fundamental.

Sobre o autor:

Tomas Meskauskas – pesquisador de segurança especialista, analista profissional de malware.

Eu sou apaixonado por segurança e tecnologia de computadores. Tenho uma experiência de mais de 10 anos trabalhando em várias empresas relacionadas à solução de problemas técnicos de computador e segurança na Internet. Eu tenho trabalhado como autor e editor da Pcrisk.com desde 2010. Siga -me no Twitter e LinkedIn para se manter informado sobre as mais recentes ameaças de segurança on -line. Entre em contato com Tomas Meskauskas.

O portal de segurança Pcrisk é trazido por uma empresa RCS LT. Juntou -se forças de pesquisadores de segurança ajudam a educar os usuários de computador sobre as mais recentes ameaças de segurança on -line. Mais informações sobre a empresa RCS LT.

Nossos guias de remoção de malware são gratuitos. No entanto, se você quiser nos apoiar, pode nos enviar uma doação.

Sobre Pcrisk

Pcrisk é um portal de segurança cibernética, informando os usuários da Internet sobre as mais recentes ameaças digitais. Nosso conteúdo é fornecido por especialistas em segurança e profissional pesquisadores de malware. Leia mais sobre nós.

Ameaças representadas usando ratos em ICs

Ao realizar auditorias, testes de penetração e investigações de incidentes, muitas vezes encontramos ferramentas legítimas de administração remota (RAT) para PCs instalados em redes de tecnologia operacional (OT) de empresas industriais. Em vários incidentes que investigamos, os atores de ameaças usaram ratos para atacar organizações industriais. Em alguns casos, os atacantes instalaram furtivamente ratos em organizações de vítimas’ Computadores, enquanto em outros casos, eles foram capazes de usar os ratos que foram instalados na organização no momento dos ataques. Essas observações nos levaram a analisar o escopo da ameaça, incluindo a incidência de ratos nas redes industriais e os motivos para usá -los.

Metodologia

Os dados estatísticos apresentados neste artigo foram coletados usando a Kaspersky Security Network (KSN) da ICS Computers Protected by Kaspersky Lab Products que o Kaspersky Lab ICS CERT categoriza como parte da infraestrutura industrial nas organizações. Este grupo inclui computadores Windows que executam uma ou várias das seguintes funções:

- Servidores de controle de supervisão e aquisição de dados (SCADA);

- Servidores de armazenamento de dados (historiador);

- gateways de dados (OPC);

- estações de trabalho estacionárias de engenheiros e operadores;

- estações de trabalho móveis de engenheiros e operadores;

- Interface da máquina humana (HMI).

Como parte de nossa pesquisa, consideramos e analisamos todos os ratos populares para o Windows, com exceção do desktop remoto, que faz parte do sistema operacional Windows. Nossa pesquisa sobre este rato está em andamento e será apresentada no próximo artigo da série.

O uso de ratos em ICs

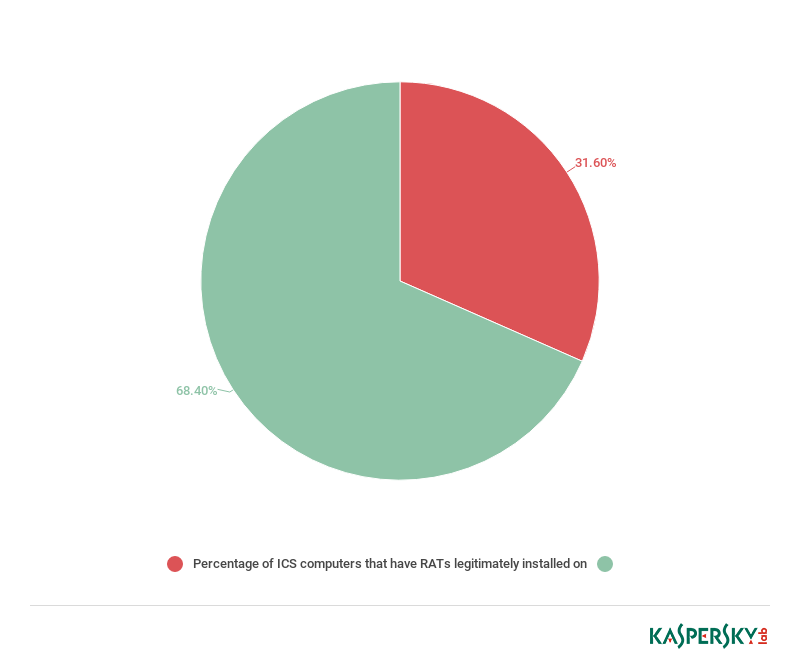

De acordo com os dados da KSN, no primeiro semestre de 2018, ratos legítimos (programas categorizados como não um vírus: remoteadmin) foram instalados e usados em um computador ICS em três.

Porcentagem de computadores de ICS que têm ratos legitimamente instalados neles

As estatísticas apóiam nossas observações: os ratos são realmente usados em redes OT de empresas industriais. Acreditamos que isso pode ser devido a tentativas de reduzir os custos associados à manutenção do ICS e minimizar o tempo de resposta no caso de mau funcionamento.

Como conseguimos descobrir, o acesso remoto a computadores na rede OT não se restringe a administradores e engenheiros dentro da rede corporativa’s perímetro. Também pode ser disponibilizado pela Internet para usuários fora do perímetro da rede corporativa. Esses usuários podem incluir representantes de empresas de terceiros-funcionários de integradores de sistemas ou fornecedores de ICS, que usam ratos para diagnóstico, manutenção e para abordar as mal-funcionários do ICS. Como nossas auditorias de segurança de rede industrial mostraram, esse acesso geralmente é mal supervisionado pela empresa’Os funcionários responsáveis, enquanto usuários remotos que se conectam à rede OT geralmente têm direitos excessivos, como privilégios de administrador local, o que é obviamente um problema sério em termos de garantir a segurança da informação dos sistemas de automação industrial.

A partir de entrevistas com engenheiros e operadores de vários sistemas industriais que auditamos e, com base em uma análise da documentação do usuário do ICS, determinamos que os ratos são mais comumente usados em redes industriais de acordo com os seguintes cenários:

- Para controlar/monitorar a HMI de uma estação de trabalho do operador (incluindo a exibição de informações em uma tela grande);

- Controlar/manter a HMI a partir de uma estação de trabalho de engenharia;

- Controlar o SCADA de uma estação de trabalho do operador;

- Fornecer manutenção da SCADA a partir de uma estação de trabalho de engenharia ou um computador de um empreiteiro/fornecedor (de uma rede externa);

- Conectar vários operadores a uma estação de trabalho do operador (arquitetura fina do tipo cliente usada para economizar dinheiro com licenças para o software usado nas estações de trabalho do operador);

- Para conectar -se a um computador na rede de escritórios da rede OT via HMI e executar várias tarefas nesse computador (acessar email, acessar a Internet, trabalhar com documentos do escritório, etc.).

Alguns dos cenários listados acima indicam que o uso de ratos na rede OT pode ser explicado pelos requisitos operacionais, o que significa que desistir do uso de ratos implicaria inevitavelmente modificações nos processos de trabalho. Ao mesmo tempo, é importante perceber que um ataque a um rato mal protegido pode facilmente causar interrupções no processo industrial e quaisquer decisões sobre o uso de ratos na rede OT devem ser feitas com isso em mente. Controles apertados sobre o uso de ratos na rede OT ajudaria a reduzir a superfície de ataque e o risco de infecção para sistemas administrados remotamente.

Os 20 principais países por porcentagem de computadores de ICS nos quais os ratos foram usados pelo menos uma vez durante o primeiro semestre de 2018 (para todos os computadores do ICS em cada país)

Cenários de instalação de ratos em computadores ICS

De acordo com nossa pesquisa, existem três cenários mais comuns de instalação de ratos em computadores ICS:

- Instalação de pacotes de distribuição de software ICS que incluem ratos (usando pacotes de distribuição separados ou instaladores de software de ICS). Os ratos incluídos nos pacotes de distribuição de software ICS compõem 18.6% de todos os ratos que identificamos em computadores ICS protegidos por produtos Kaspersky Lab.

Porcentagem de ratos agrupados com produtos de ICS para todos os ratos encontrados em computadores ICS

- Instalação deliberada de ratos por pessoal ou fornecedores – administradores de rede, engenheiros, operadores ou empresas integradoras. Não nos comprometemos a julgar se essas instalações são legítimas. Com base em nossa experiência de auditorias de rede industrial e investigação de incidentes, podemos afirmar que muitas dessas instalações não estão em conformidade com a organização’s Política de segurança da informação e alguns são instalados sem o conhecimento das respectivas empresas’ funcionários responsáveis.

- Instalação furtiva de ratos por malware. Um exemplo disso é um ataque recente que investigamos (veja abaixo).

Ameaças relacionadas a ratos ao ICS

Ameaças associadas ao uso de ratos em redes industriais nem sempre são óbvias, nem as razões pelas quais os ratos são usados.

A maioria dos ratos que identificamos nos sistemas industriais possui as seguintes características que reduzem significativamente o nível de segurança do sistema host:

- Privilégios elevados – a parte do servidor de um rato é frequentemente executada como um serviço com privilégios do sistema, i i.e., Sistema nt;

- Nenhum suporte para restringir o acesso local à atividade do sistema / cliente;

- Autenticação de fator único;

- Nenhum registro da atividade do cliente;

- Vulnerabilidades (nosso relatório sobre vulnerabilidades de dia zero identificado em sistemas populares de ratos usados, entre outras aplicações, em produtos por muitos fornecedores de ICS, serão publicados até o final do ano);

- O uso de servidores de retransmissão (para conexões reversas) que permitem que os ratos ignorem as restrições de NAT e Firewall no perímetro da rede.

O problema mais crítico relacionado ao rato é o uso de privilégios elevados e a ausência de qualquer meio de limitar esses privilégios (ou restringir um usuário remoto’s Acesso local). Na prática, isso significa que, se os invasores (ou malware) obter acesso a um usuário remoto’S Computador, Roubar Dados de Autenticação (Login/Senha), sequestrar uma sessão de administração remota ativa ou atacar com sucesso uma vulnerabilidade no rato’S Parte do servidor, eles ganharão controle irrestrito do sistema de ICS. Ao usar servidores de retransmissão para conexões reversas, os invasores também podem se conectar a esses ratos de qualquer lugar do mundo.

Também existem outros problemas que afetam os ratos incorporados em pacotes de distribuição de software do ICS:

- Componentes de ratos e pacotes de distribuição raramente são atualizados (mesmo que novas versões de pacotes de distribuição de ICS sejam lançadas). Isso os torna mais propensos a conter vulnerabilidades;

- “recomendado”.

Os ratos são ferramentas de software legítimas que são frequentemente usadas em redes industriais, o que significa que pode ser extremamente difícil distinguir ataques envolvendo ratos de atividade legítima. Além disso, como o Serviço de Segurança da Informação e outros funcionários responsáveis pela segurança do ICS geralmente não sabem que um rato está instalado, a configuração de ratos é, na maioria dos casos, não analisada ao auditar a segurança de uma rede industrial. Isso torna particularmente importante controlar por quem, quando e para quais fins os ratos são usados na rede industrial e para garantir que seja completamente impossível usar ratos sem o conhecimento dos funcionários responsáveis pela rede OT’s Segurança da informação.

Ataques de atores de ameaças envolvendo ratos

Tudo escrito acima se aplica a ameaças em potencial associadas ao uso de ratos.

Com base em nossa análise das estatísticas da KSN, conseguimos identificar vários ataques e tentativas de infecção por malware envolvendo ratos instalados em computadores ICs. Na maioria dos casos, os ataques foram baseados nos seguintes cenários (na ordem decrescente da incidência de ataque):

- Um ataque de rede de força bruta da rede local ou da Internet projetada para quebrar logins/senhas;

- Um invasor ou malware usando um rato para baixar e executar malware usando credenciais de autenticação roubadas ou rachadas;

- Um usuário remoto (provavelmente um usuário legítimo enganado pelos atacantes) usando um rato para baixar um trojão para um computador ICS e depois executá -lo; O Trojan pode ser disfarçado de documento do escritório, software não industrial (um jogo, software multimídia, etc.), uma crack/keygen para escritório, aplicação ou software industrial, etc.;

- Um ataque de rede da rede local ou da Internet na parte do servidor do rato usando explorações.

Os ataques de rede do tipo de força bruta (projetados para quebrar logins/senhas) são os mais comuns: sua implementação não requer nenhum conhecimento ou habilidade especial e o software usado nesses ataques está disponível ao público.

Não pode ser determinado com base nos dados disponíveis que se conectam a um rato’S parte do servidor instalada em um computador ICS – um usuário legítimo, um invasor ou malware – ou por que. Consequentemente, só podemos adivinhar se essa atividade representa um ataque direcionado, tentativas de sabotagem ou um cliente’s ERRO.

Os ataques de rede da Internet provavelmente foram conduzidos por atores de ameaças usando malware, ferramentas de teste de penetração ou botnets.

Os ataques de rede da rede local podem indicar a presença de atacantes (possivelmente incluindo um insider) na rede. Outra possibilidade é que exista um computador comprometido na rede local infectada por malware ou seja usada pelo invasor como um ponto de presença (se as credenciais de autenticação foram comprometidas anteriormente).

Ataques a empresas industriais usando RMS e TeamViewer

No primeiro semestre de 2018, o Kaspersky Lab ICS Cert identificou uma nova onda de e -mails de phishing disfarçados como ofertas comerciais legítimas. Embora os ataques direcionados principalmente às empresas industriais dentro do território da Rússia, as mesmas táticas e ferramentas podem ser usadas em ataques a empresas industriais em qualquer país do mundo.

O malware usado nesses ataques instala o software legítimo de administração remota no sistema – TeamViewer ou Sistema de Manipulador Remoto/Utilitários Remotos (RMS). Nos dois casos, uma DLL do sistema é substituída por uma biblioteca maliciosa para injetar código malicioso em um programa legítimo’S Processo. Isso fornece aos atacantes controle remoto dos sistemas infectados. Várias técnicas são usadas para mascarar a infecção e a atividade do software instalado no sistema.

Se necessário, os atacantes baixam um pacote de malware adicional para o sistema, que é especificamente adaptado ao ataque a cada vítima individual. Este conjunto de malware pode conter spyware, ferramentas de administração remota adicionais que estendem o ator de ameaças’S Controle de sistemas infectados, malware para explorar vulnerabilidades no sistema operacional e no software de aplicativos, bem como no utilitário Mimikatz, o que possibilita obter dados da conta para contas do Windows.

’ O objetivo principal é roubar dinheiro de organizações de vítimas’ Contas, mas possíveis cenários de ataque não se limitam ao roubo de fundos. No processo de atacar seus objetivos, os atacantes roubam dados confidenciais pertencentes a organizações -alvo, seus parceiros e clientes, realizam vigilância clandestina das empresas de vítimas’ funcionários e gravar áudio e vídeo usando dispositivos conectados a máquinas infectadas. Claramente, além das perdas financeiras, esses ataques resultam em vazamentos de organizações de vítimas’ dados sensíveis.

Vários ataques a um fabricante de automóveis

Um exemplo característico de ataques baseados no segundo cenário foi fornecido por ataques à rede industrial de uma empresa de fabricação e serviço de veículos a motor, em particular, em computadores projetados para diagnosticar os motores e sistemas a bordo de caminhões e veículos pesados. Várias tentativas de realizar tais ataques foram bloqueadas por produtos de laboratório Kaspersky.

Um rato foi instalado e usado intermitentemente em pelo menos um dos computadores da empresa’s Rede Industrial. A partir do final de 2017, inúmeras tentativas de lançar vários programas maliciosos usando o rato foram bloqueados no computador. As tentativas de infecção foram feitas regularmente durante um período de vários meses-2-3 vezes por semana, em diferentes momentos do dia. Com base em parte em outros indicadores indiretos, acreditamos que os dados de autenticação de ratos foram comprometidos e usados por atacantes (ou malware) para atacar a empresa’s computadores pela Internet.

Depois de obter acesso à vítima em potencial’S Infraestrutura através do rato, os atacantes continuaram tentando escolher um empacotador malicioso que lhes permitiria evitar a proteção contra antivírus.

Os programas bloqueados incluíram modificações dos malware detectados pela Kaspersky Lab Products como Worm-Worm.Win32.Agente.PM. Quando lançado, esse verme começa imediatamente a proliferar na rede local usando explorações para as vulnerabilidades do MS17-010-as mesmas que foram publicadas pela Shadowbrokers na primavera de 2017 e foram usadas em ataques do infame WannaCry e Expert criptors.

A família Nymaim Trojan também foi bloqueada. Representantes desta família são frequentemente usados para baixar modificações de agentes de botnet da família Necus, que por sua vez foram usados frequentemente para infectar computadores com ransomware da família Locky.

Conclusão

As ferramentas de administração remota são amplamente utilizadas em redes industriais para monitoramento, controle e manutenção de ICS. A capacidade de manipular os ICs remotamente reduz significativamente os custos de manutenção, mas, ao mesmo tempo, acesso remoto descontrolado, a incapacidade de fornecer 100% de verificação do cliente remoto’S legitimidade e as vulnerabilidades no código e configuração de ratos aumentam significativamente a superfície de ataque. Ao mesmo tempo, os ratos, juntamente com outras ferramentas legítimas, são cada vez mais usados pelos atacantes para mascarar atividade maliciosa e tornar a atribuição mais difícil.

Para reduzir o risco de ataques cibernéticos envolvendo ratos, recomendamos as seguintes medidas de alta prioridade:

- Audite o uso de ferramentas de administração remota de aplicativos e do sistema na rede industrial, como VNC, RDP, TeamViewer e RMS / Remote Utilities. Remova todas as ferramentas de administração remota que não são exigidas pelo processo industrial.

- Realize uma auditoria e desative as ferramentas de administração remota que acompanham o software ICS (consulte a documentação relevante do software para obter instruções detalhadas), desde que elas não sejam exigidas pelo processo industrial.

- Monitore de perto e registrar eventos para cada sessão de controle remoto exigido pelo processo industrial; O acesso remoto deve ser desativado por padrão e ativado apenas mediante solicitação e apenas por períodos limitados de tempo.

- Espionagem cibernética

- Sistemas de controle industrial

- Ameaças industriais

- Internet das Coisas

- Phishing

- Ataques direcionados

- Vulnerabilidades