Resumo:

1. Visão geral IKEV1 e IKEV2: Ike é um protocolo de autenticação usado para estabelecer canais de comunicação seguros para ipsec. Ikev1 e ikev2 são as duas versões de ike.

2. IKEV1: O IKEV1 utiliza ISAKMP para autenticação e troca de chaves. Tem duas fases de negociação: Fase 1 e Fase 2.

3. IKEV1 Fase 1: A fase 1 estabelece o ISAKMP bidirecional SA entre dois pares. Pode usar o modo principal ou o modo agressivo para negociação.

4. IKEV1 Fase 2: A Fase 2 estabelece IPSec SAS unidirecional usando o ISAKMP SA da Fase 1.

5. Modo Principal (MM): O modo principal é um método para a negociação de fase 1, consistindo em seis trocas de mensagens.

6. Modo agressivo (AM): O modo agressivo é um método mais rápido, mas menos seguro, para a negociação de fase 1, compreendendo três trocas de mensagem.

7. Modo rápido (QM): O modo rápido é usado na Fase 2 para estabelecer o IPSEC SAS. Envolve uma troca de três mensagens.

8. Sigilo para a frente perfeito (PFS): O PFS é um recurso opcional na Fase 2 que melhora a segurança, gerando chaves de sessão separadamente.

9. IKEV2: Ikev2 é uma versão atualizada do IKEV1, abordando suas desvantagens e oferecendo melhorias.

10. Suporte legado: É importante entender o IKEV1, pois algumas infraestruturas ainda podem usá -lo ou ter dispositivos que não suportam o IKEV2.

Questões:

1. Qual é o objetivo do IKEV1 e IKEV2?

IKEV1 e IKEV2 são protocolos de autenticação usados para estabelecer canais de comunicação seguros para IPSEC.

2. Quais são as duas versões de ike?

As duas versões de ike são ikev1 e ikev2.

3. Qual é a principal diferença entre ikev1 e ikev2?

Ikev2 é uma versão atualizada do IKEV1, oferecendo melhorias e abordando as desvantagens do ikev1.

4. Quantas fases de negociação ikev1 tem?

Ikev1 tem duas fases de negociação: Fase 1 e Fase 2.

5. Qual é o objetivo da Fase 1 no IKEV1?

A fase 1 estabelece o ISAKMP bidirecional SA entre dois pares.

6. Quais são os dois modos de negociação na Fase 1 do IKEV1?

Os dois modos de negociação na Fase 1 do IKEV1 são o modo principal (MM) e o modo agressivo (AM).

7. Quantas trocas de mensagens estão envolvidas no modo principal (mm) de Ikev1 Fase 1?

Modo principal do IKEV1 Fase 1 compreende seis trocas de mensagens.

8. Quantas trocas de mensagens estão envolvidas no modo agressivo (AM) do IKEV1 Fase 1?

O modo agressivo da fase 1 IKEV1 compreende três trocas de mensagem.

9. Qual é o objetivo da Fase 2 no IKEV1?

A Fase 2 estabelece IPSec SAS unidirecional usando o ISAKMP SA da Fase 1.

10. O que é o modo rápido (QM) em ikev1?

O modo rápido é usado na Fase 2 do IKEV1 para estabelecer a Associação de Segurança IPSEC.

11. O que é o sigilo de avanço perfeito (PFS) em IKEV1?

O PFS é um recurso opcional na Fase 2 que melhora a segurança, gerando chaves de sessão separadamente.

12. É necessário entender o ikev1 se estiver usando ikev2?

Sim, é importante entender o IKEV1, pois algumas infraestruturas ainda podem usá -lo ou ter dispositivos que não suportam IKEV2.

13. Quais são as principais diferenças entre o modo principal e o modo agressivo em ikev1?

O modo principal é mais seguro e flexível, mas mais lento, enquanto o modo agressivo é mais rápido, mas expõe as identidades dos pares e oferece menos segurança e flexibilidade.

14. Qual é o objetivo do modo rápido em ikev1?

O modo rápido é usado para estabelecer a associação de segurança IPSEC na fase 2 IKEV1.

15. Qual é o papel do sigilo de avanço perfeito (PFS) em ikev1?

O sigilo avançado perfeito (PFS) aprimora a segurança na Fase 2, gerando chaves de sessão separadamente, impedindo.

Ikev2 Fase 1 (IKE SA) e Fase 2 (infantil SA) Trocas de mensagens

Os colegas IKEV2 IPSEC podem ser validados usando chaves pré-compartilhadas, certificados ou protocolo de autenticação extensível (EAP). Protocolo de autenticação extensível (EAP) permite outros métodos de autenticação herdada entre os pares IPSEC.

Visão geral da troca de chaves da Internet IKEV1 e IKEV2

A Internet Key Exchange (IKE) é um protocolo de autenticação usado para configurar o canal de comunicação seguro e autenticado entre dois pontos de extremidade para estabelecer túneis IKE ou Associações de Segurança (SAS) usadas para Segurança do Protocolo da Internet (IPSEC). Ikev1 e ikev2 são as duas versões de ike.

Internet Key Exchange v1 (IKEV1)

Internet Security Association Key Management Protocol (ISAKMP) é uma estrutura de autenticação e troca -chave. O IKE Protocol é uma implementação ISAKMP que emprega as metodologias de troca de key de Oakley e Skeme.

O IKEV1 especifica duas fases de negociação significativas para o estabelecimento IKE e IPSEC SA:

- Fase 1: Estabelece um ISAKMP BIDIRECIAL SA entre dois pares IKE. Uma vez estabelecido, qualquer par pode iniciar as negociações da Fase 2.

- Fase 2: Estabelece associações de segurança IPSEC unidirecionais (SAS) usando o ISAKMP SA estabelecido na Fase 1.

IKEV1 Fase 1

A negociação de fase 1 pode ocorrer usando o modo principal ou o modo agressivo. O iniciador é o colega que inicia o processo de negociação da SA, enquanto o Respondente é o outro par.

Modo principal (mm)

O modo principal compreende seis trocas de mensagens e tentativas de proteger todas as informações durante a negociação para impedir a escuta.

- Mm1: A primeira mensagem que o iniciador envia para um respondente. Uma ou mais ofertas de SA são apresentadas e o respondente deve corresponder a um deles. As propostas da SA incluem as seguintes combinações:

- Algoritmo de hash: md5 ou sha

- Algoritmo de criptografia: DES, 3DES ou AES

- Método de autenticação: PSK ou certificados digitais

- Grupo Diffie-Hellman (DH): 1, 2, 5, etc.

- Vida: o tempo leva o túnel da fase 1 IKE até’S rasgado. O padrão é de 24 horas. Este parâmetro não’preciso combinar com os dois colegas, já que a vida mais curta é usada.

- Mm2: O respondente envia esta mensagem junto com a proposta SA correspondente ao iniciador.

- Mm3: O iniciador inicia a troca de chaves DH nesta mensagem.

- Mm4: O respondente envia ao iniciador sua própria chave. Nesta fase, as chaves de criptografia foram compartilhadas e a criptografia para o ISAKMP SA foi estabelecida.

- Mm5: O iniciador começa a autenticação enviando seu endereço IP para o roteador de pares.

- Mm6: O respondente responde com um pacote correspondente para autenticar a sessão. O ISAKMP SA foi estabelecido nesta fase.

Modo agressivo (AM)

Com o modo principal, a identificação dos dois pares IKE está escondida. É muito seguro e flexível, mas mais lento ao terminar a negociação. O modo agressivo compreende três trocas de mensagens, então’é mais rápido, mas os colegas’ identidades estão expostas e não’t fornece o mesmo nível de segurança e flexibilidade do modo principal.

- AM1: O iniciador envia todas as informações de MM1 a MM3 e MM5 nesta mensagem.

- AM2: Esta mensagem envia todas as mesmas informações de MM2, MM4 e MM6.

- AM3: A autenticação contida no MM5 é enviada nesta mensagem.

IKEV1 Fase 2

A Fase 2 utiliza o canal seguro Bidirecional SA Bidirecional SA criado na Fase 1 para transmitir mensagens entre os dois pares para estabelecer o IPSEC SAS. Uma única negociação da IPSEC SA gera dois ipsec sas unidirecionais, um em cada par.

Modo rápido (QM)

Modo rápido é o método usado para estabelecer a associação de segurança iPsec. Envolve uma troca de três mensagens:

- QM1: O iniciador pode iniciar vários ipsec sas em uma única mensagem de troca. Esta mensagem contém algoritmos de criptografia acordados e integridade pretendidos como parte da Fase 1, incluindo o que o tráfego deve ser criptografado ou protegido.

- QM2: Este respondente’a mensagem s contém parâmetros ipsec correspondentes.

- QM3: Após esta mensagem, deve haver dois ipsec sas unidirecionais entre os dois pares.

Segredo para a frente perfeito (PFS)

O PFS é um recurso recomendado, mas opcional, para a Fase 2. Precisa de mais trocas de DH, que consomem mais ciclos de CPU. O objetivo é melhorar a resistência a ataques de cripto. Portanto, uma chave comprometida não prejudica as chaves futuras.

O seguinte pode ser deduzido do número mínimo de mensagens que podem ser enviadas pelos modos principais, agressivos e rápidos para o IPSEC SAS:

- Modo principal (6 mensagens) mais modo rápido (3 mensagens), para um total de 9 mensagens.

- Modo agressivo (3 mensagens) mais modo rápido (3 mensagens), para um total de 6 mensagens.

Internet Key Exchange V2 (IKEV2)

O IKEV2 foi criado para abordar as desvantagens do IKEV1 e oferece várias atualizações e melhorias sobre o IKEV1. Saber que o IKEV1 ainda é necessário, pois algumas infraestruturas herdadas ainda não foram transferidas para o IKEV2 ou contêm dispositivos ou recursos que não’t Suporte IKEV2.

Trocas ikev2

Um dos avanços mais significativos do IKEV2 é negociar associações de segurança (SAS). As comunicações são compensadas de pares de solicitação e resposta conhecidos como trocas ou simplesmente solicitar/respostas pares.

- Ike_sa_init: A primeira troca. Ele negocia algoritmos criptográficos, troca inconces e faz uma troca de DH. É idêntico ao ikev1’MM1 para MM4 mensagens, mas como um único par de solicitação/resposta.

- Ike_auth: A segunda troca. Autentica as mensagens anteriores e trocam identidades e certificados. Estabelece um Ike SA e um filho SA ou o IPSEC SA. É idêntico ao ikev1’s mm5 para mm6 e qm1 e qm2, mas feito como um único par de solicitação/resposta.

O IKE Bidirecional SA e o IPSEC SAS unidirecional são gerados em quatro mensagens. Se mais ipsec sas forem necessários, o ikev2 utiliza apenas duas mensagens, um par de solicitações/resposta, com um Create_child_sa intercâmbio. As trocas IKEV1 e IKEV2 SA são totalmente diferentes e incompatíveis entre si.

Melhorias IKEV2

A versão mais recente do protocolo IKE definida no RFC 7296 é ikev2. As mudanças e melhorias do IKEV2 incluem o seguinte:

- Eficiência aprimorada: Trocas mais leves e menos. Ele usa menos largura de banda para estabelecer o SAS.

- Algoritmo de assinatura digital da curva elípica (ECDSA-SIG): Alternativa pública mais nova e mais eficiente.

- Protocolo de autenticação extensível (EAP): Ideal para rede virtual de acesso remoto (VPN).

- Criptografia de próxima geração (NGE): Fornece segurança e criptografia para evitar ameaças.

- Autenticação assimétrica: Cada par pode escolher seu próprio mecanismo de autenticação.

- Anti-DOS: Detecta se um roteador IPSEC estiver sob ataque e reduz o uso de recursos.

Baixar nosso Guia de Estudo CCNA GRATUITO PDF Para notas completas sobre todos os tópicos do exame CCNA 200-301 em um livro.

Recomendamos o Cisco CCNA Gold Bootcamp como seu principal curso de treinamento do CCNA. Isto’é o curso da Cisco com classificação mais alta on -line com uma classificação média de 4.8 de mais de 30.000 críticas públicas e é o Padrão -ouro no treinamento do CCNA:

Tutoriais do CCNP Encor 350-401

Comutação básica e roteamento

- Configurar endereço MAC estático

- Explicação e configuração da rota nula estática

- Estrutura uniforme do localizador de recursos (URL)

- Prevenção do RIP Loop

Protocolo de roteamento de gateway interior aprimorado (EIGRP)

- EIGRP Cálculo e fórmulas

- Configuração EIGRP

- Autenticação EIGRP e balanceamento de carga

- Timers EIGRP, falha e convergência explicados

Open mais curto caminho (OSPF)

- Entendendo os tipos LSA e OSPF LSA

- Filtragem de rota OSPF: resumo, área e OSPF local

- Autenticação OSPF

- Otimizando o algoritmo OSPF SPF

Protocolo de Border Gateway (BGP)

- Visão geral do roteamento do protocolo de Border Gateway (BGP)

- Tipos de sessão BGP: IBGP vs EBGP

- Tipos de mensagens BGP: aberto, mantido, atualização, notificação

- Estados do BGP: Compreendendo o vizinho do BGP adjacência

- Configuração e verificação básicas do BGP

- Processo de propaganda e configuração do BGP

- Anúncio de rota BGP de várias fontes

- O que é o protocolo de Border Gateway BGP Multihoming?

- Explicação e configuração da comunidade BGP

Tecnologia multicast

- Convenções de endereço multicast IP

- Protocolo de gerenciamento de grupos de internet IGMP da Cisco explicado

- O que é bisbilho? Explicação e exemplos

- Entendendo o Multicast Independente do Protocolo (PIM)

- Modo denso PIM multicast IP explicado

- Modo esparso PIM multicast IP explicado

- Mecanismo de afirmação PIM e conceito de encaminhador de PIM

- Pontos de encontro multicast explicados

Roteamento IPv6

- Opções de transição IPv6

- Ripng

- Visão geral do protocolo de roteamento OSPFV3 – LSA e tipos de pacotes

- IPv6 OSPF versão 3 (OSPFV3) Configuração e verificação

Primeiro Protocolo de Redundância de Hop (FHRP)

- Entendendo o VRRP: protocolo de redundância do roteador virtual

- Entendendo o GLBP: protocolo de balanceamento de carga de gateway

Protocolo de Spanning Tree (STP)

- Alterações de topologia do Spanning Tree Protocol (STP)

- Ajuste e otimização de topologia de árvores de abrangência

- Rede de Protocolo de Árvores Múltiplos de Spanning (MSTP) da Cisco (MSTP)

- MST Múltiplos custos e prioridade da interface de árvore de extensão

- Múltiplas árvores de abrangência e soluções e soluções

EtherChannel

- Protocolo de controle de agregação de links de lacp da Cisco

- Solucionar problemas EtherChannel: Mostrar resumo de EtherChannel

- Explicação e configuração de balanceamento de carga EtherChannel

Enterprise Network Design and Architecture

Mecanismos de encaminhamento de pacotes

- Mecanismo de troca de processos explicado

- Visão geral do encaminhamento da Cisco Express (CEF)

- Compreendendo o SSO: alternância do Cisco Stateful

- Modelo de Gerenciador de Database (SDM) da Cisco Switching (SDM)

Design de segurança de rede

- Design de segurança de rede: Cisco Safe

- Cisco Talos – Cisco’s organização de inteligência de ameaças

- Visão geral da Cisco Secure Malware Analytics (Ameak Grid)

- A Cisco Advanced Malware Protection (AMP) explicou

- O que é Cisco AnyConnect Secure Mobility Client?

- O que é Cisco Umbrella Cloud Security?

- Cisco Secure Web Appliance (anteriormente Cisco WSA)

- Cisco NGIPS: Sistema de prevenção de intrusões de próxima geração

- Cisco NGFW: O que é um firewall de próxima geração?

Controle de acesso à rede (NAC)

- IEEE 802.1x autenticação de controle de acesso à rede

- Protocolo de autenticação extensível (EAP) explicou

- Métodos de autenticação de acesso protegido por WiFi

- Autenticação de autenticação MAC (MAB) explicada

- Autenticação de rede: webauth, flexauth, ibns

- Visão geral da solução de segurança da Cisco TrustSec

- Visão geral do MacSec Control de controle de mídia

Linhas e proteção de senha

- Linhas de terminal virtual (VTY) com lista de controle de acesso

- Entrada de transporte: ssh, telnet, todos, nenhuma palavra -chave

- Comandos Cisco Exec-Timeout e Absolute Timeout

Recursos de segurança do roteador

- Visão geral do firewall baseada em zona

- Firewall Cisco Configuração e verificação baseadas em zona

- Configuração de policiamento do plano de controle da Cisco COPP

- Garantir o roteador Cisco: medidas de endurecimento do dispositivo

Virtualização do caminho de dados

- Cisco VRF roteamento e encaminhamento virtual

- Túnel de encapsulamento de roteamento genérico (GRE)

- Túneis Gre e problemas de roteamento recursivo

- O que é IPSEC (Internet Protocol Security)?

- Visão geral da troca de chaves da Internet IKEV1 e IKEV2

- Visão geral das soluções da Cisco IPSEC VPN

- Site a local GRE sobre a configuração e verificação IPSEC

- Interface de túnel virtual de local ao local (VTI) sobre IPSec

Conceitos de virtualização de rede

- LISP: Protocolo de separação do ID do localizador Cisco

- Arquitetura e protocolos de rede Cisco Lisp

- Componentes operacionais do protocolo Lisp explicados

- Cisco Vxlan: Rede de Área Local Virtual extensível

Protocolo de tempo de rede (NTP)

Gerenciamento de rede e solução de problemas

- Configuração da porta do analisador de porta comutada (SPAN)

- RSPAN (Remote Switch Port Analyzer) explicado

- Erspan (Span Remote Encapsulado) explicado

- Entendendo o IP SLA (Contrato no nível de serviço)

Qualidade de Serviço (QoS)

- Visão geral de QoS (Qualidade de Serviço)

- DIFFSERV QOS VS INTSERV QOS MODELOS

- Mecanismo de marcação de QoS explicou

Conceitos de tecnologia sem fio

- Introdução à teoria da comunicação sem fio

- Frequência, fase e comprimento de onda Wi -Fi

- Entendendo o poder de RF e a conversão de banco de dados

Infraestrutura sem fio LAN (WLAN)

- Cisco Lightweight Access Point e WLC emparelhando

- Modos de ponto de acesso sem fio da Cisco (AP) explicados

- Características da antena sem fio explicadas

- Antena direcional vs antena omnidirecional

Roaming sem fio

- Ponto de acesso autônomo da Cisco Roaming

- WiFi Roaming WIRELE sem fio explicou

- WLAN Intercontroller Camada 2 e camada 3 Roaming

- O que é um grupo de mobilidade sem fio?

- Rastreamento de localização do dispositivo Wi-Fi em redes sem fio

Virtualização

- O que é um contêiner? Container vs VM (Máquina Virtual)

- O que é função de rede virtual? VNF explicou

- SR-IOV, PCI Passthrough e OVS-DPDK

Soluções SD-ACESS e SD-WAN

- Visão geral da arquitetura da Cisco SDA (ACESSA SD)

- Arquitetura de acesso SD da Cisco: camada de rede

- Funções de tecido de rede de acesso definido por software

- Arquitetura Cisco SDA (Acesso SD): Camada do Controlador

- Arquitetura de acesso SD da Cisco: camada de gerenciamento

- Visão geral da arquitetura Cisco SD-WAN

- Cisco definido por software WAN (SD-WAN) Cloud OnRamp

Programabilidade de rede

Automação de rede

- Visão geral do chef e implantações do servidor chef

- O que é Ansible? Compreendendo os fundamentos Ansible

Ikev2 Fase 1 (IKE SA) e Fase 2 (infantil SA) Trocas de mensagens

Lição anterior, tínhamos aprendido sobre o IKEV1 e as trocas de mensagens IKEV1 na Fase1 (modo principal/modo agressivo) e Fase2 (modo rápido). No IKEV1, existem nove trocas de mensagens se o IKEV1 Fase 1 estiver no modo principal (seis mensagens para o modo principal e três mensagens para o modo rápido) ou seis trocas de mensagens se o IKEV1 Fase 1 estiver em modo agressivo (três mensagens para modo agressivo e três mensagens para o modo rápido).

Internet Key Exchange versão 2 (IKEV2) é a próxima versão do ikev1. O IKEV2 foi definido inicialmente pela RFC 4306 e depois obsoleto pela RFC 5996. Os RFCs atuais do IKEV2 são RFC 7296 e RFC 7427. Ikev2 tem a maioria dos recursos do ikev1.

Como o IKEV1, o IKEV2 também possui um processo de negociação de duas fases. A primeira fase é conhecida como ike_sa_init e a segunda fase é chamada de ike_auth. No final da segunda troca (fase 2), a primeira criança SA criada. Child SA é o termo ikev2 para ikev1 ipsec sa.

Em uma instância posterior, é possível criar filho SAS adicional para usar um novo túnel. Esta troca é chamada de Create_child_sa Exchange. Novos valores Diffie-Hellman e novas combinações de criptografia e algoritmos de hash podem ser negociados durante Create_child_sa Exchange.

Ikev2 percorre as portas UDP 500 e 4500 (IPSEC NAT Traversal) . Dispositivos configurados para usar o IKEV2 Aceite pacotes das portas UDP 500 e 4500.

Os colegas IKEV2 IPSEC podem ser validados usando chaves pré-compartilhadas, certificados ou protocolo de autenticação extensível (EAP). Protocolo de autenticação extensível (EAP) permite outros métodos de autenticação herdada entre os pares IPSEC.

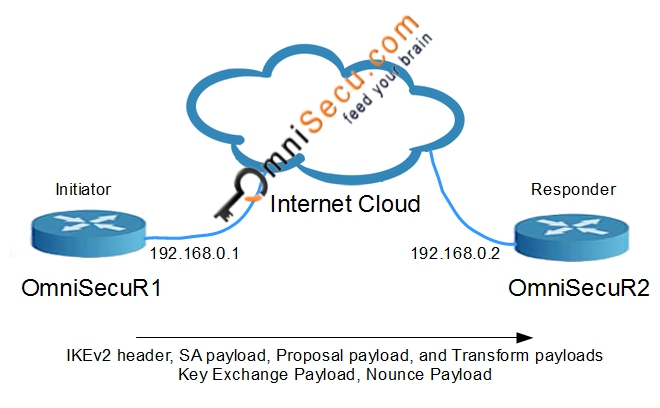

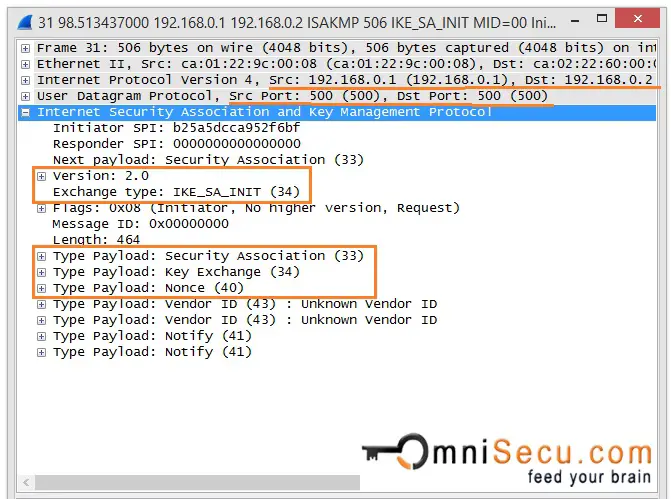

IKEV2 Fase 1 Mensagem 1

No IKEV2, a primeira mensagem do iniciador para o respondente (ike_sa_init) contém as propostas da Associação de Segurança, algoritmos de criptografia e integridade, chaves e não -ces de diferença e não -ces.

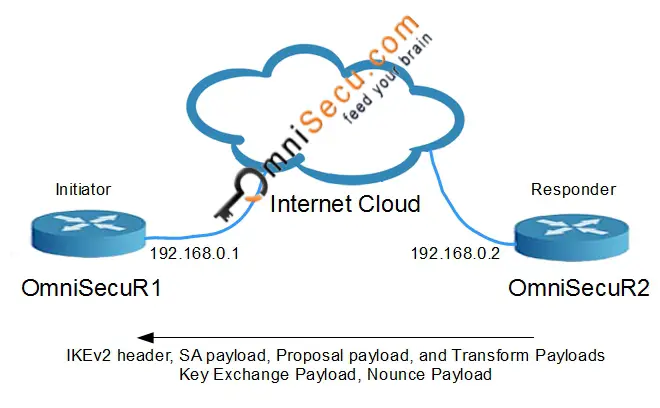

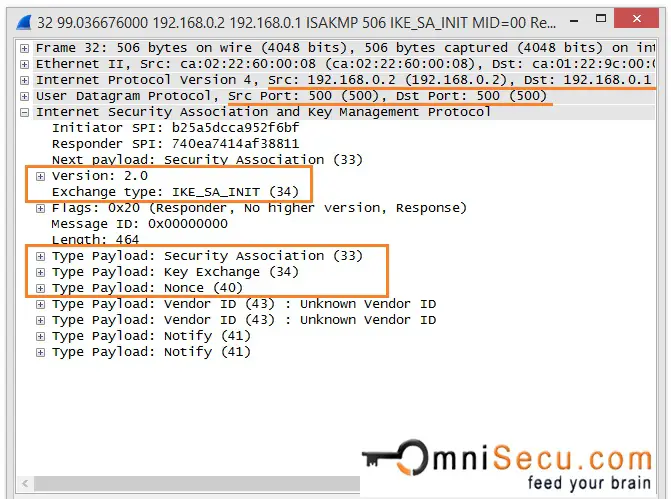

IKEV2 Fase 1 Mensagem 2

No IKEV2, a segunda mensagem do respondente ao iniciador (ike_sa_init) contém as propostas da Associação de Segurança, algoritmos de criptografia e integridade, teclas Diffie-Hellman e não -ces.

Observe que as mensagens 1 e 2 não estão protegidas. Agora, os pares ipsec geram o SKEYSEED que é usado para derivar as chaves usadas em ike-sa. Todas as teclas IKE futuras são geradas usando SKEYSEED. Após as mensagens 1 e 2, as próximas mensagens são protegidas pela criptografia e autenticando.

IKEV2 Fase 1 – Mensagens 3 e 4

A terceira e a quarta massagens (ike_auth) são criptografadas e autenticadas sobre o IKE SA criado pelas mensagens anteriores 1 e 2 (ike_sa_init). Essas duas mensagens são para autenticação. Identidade de iniciadores e respondentes, Certificates Exchange (se disponível) é concluída nesta fase. A terceira e a quarta massagens (ike_auth) são usadas autentique as mensagens anteriores, validam a identidade dos colegas IPSEC e para estabelecer o primeiro child_sa.

No final das mensagens 3 e 4, as identidades dos pares IPSEC são verificadas e a primeira criança é estabelecida.

O protocolo ikev2 tem dois modos como ike

O Protocolo IKE tem 2 modos, que os modos têm estrutura diferente. O protocolo ikev2 tem dois modos como ike.

140K 11 11 Crachás de ouro 220 220 Crachás de prata 349 349 Crachás de bronze

Perguntado em 15 de abril de 2014 às 7:17

Gev_sedrakyan gev_sedrakyan

125 1 1 crachá de ouro 1 1 crachá de prata 5 5 crachás de bronze

1 Resposta 1

$ \ BegingRoup $

Não, o IKEV2 não tem nada análogo ao ‘modo principal’ e ‘modo agressivo’, e eles eliminaram o ‘modo rápido’ inicial ‘,

Quando o IKEV1 foi originalmente escrito, eles queriam uma forte separação entre Ike e Ipsec; Eles tinham uma visão em que IKE poderia ser usado para outras coisas que não o iPsec (outros “domínios de interpretação”). Então, eles isolaram completamente o “Negociar IKE SAS” e “negociar ipsec sas” em duas séries separadas de trocas.

Além disso, eles não tinham certeza se seria melhor minimizar o número de mensagens de ida e volta ou fornecer proteção de identidade; Por isso, eles projetaram dois modos diferentes (que permitiriam aos implementadores selecionar o trade-off).

Quando eles projetaram o IKEV2, eles repensaram as duas opções. Eles perceberam que ninguém realmente usou o IKE para outra coisa senão o IPSEC, e que forçar os implementadores a apoiar opções diferentes era a coisa errada. Portanto, eles tentaram combinar a negociação IKE SA e IPSEC inicial em um único conjunto de trocas (reduzindo o número de viagens de ida e volta, obtendo a maior parte do benefício do “modo agressivo”), mantendo a proteção da identidade (e a resistência do DOS) do modo principal.

Protocolos VPN: IKEV2

Descubra os pontos fortes e fracos do IKEV2 como um protocolo VPN.

Garantia de devolução do dinheiro de 30 dias

O que é IKEV2?

IKEV2 significa Internet Key Exchange versão 2. Este protocolo VPN também é referido como IKEV2/IPSEC, mas como o IKEV2 nunca é implementado sem a camada de criptografia IPSEC, geralmente é reduzido para apenas ikev2. É considerado mais leve e estável que o OpenVPN, mantendo alguma personalização. Mas está disponível apenas no UDP, que é bloqueado por alguns firewalls.

Ikev2 é um dos mais novos protocolos e tem forças significativas, particularmente sua velocidade. Isto’é adequado para dispositivos móveis em todas as plataformas.

O ExpressVPN recomenda que você use a Lightway como seu protocolo VPN, com OpenVPN e IKEV2 também opções sólidas. Embora o L2TP/IPSEC ainda ofereça criptografia, pode haver maneiras de um invasor descriptografar a sessão da VPN.

- Mais seguro que o L2TP/IPSEC

- Mais lento que o OpenVPN