Ipsec usa ike ou isakmp

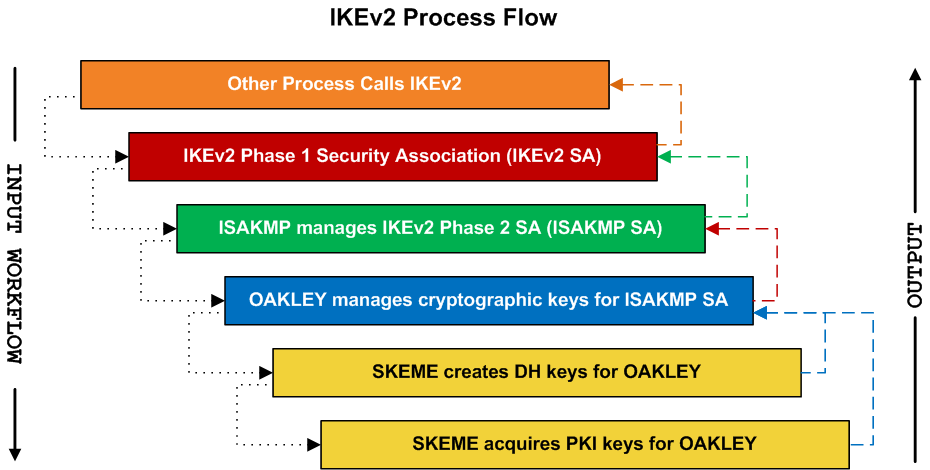

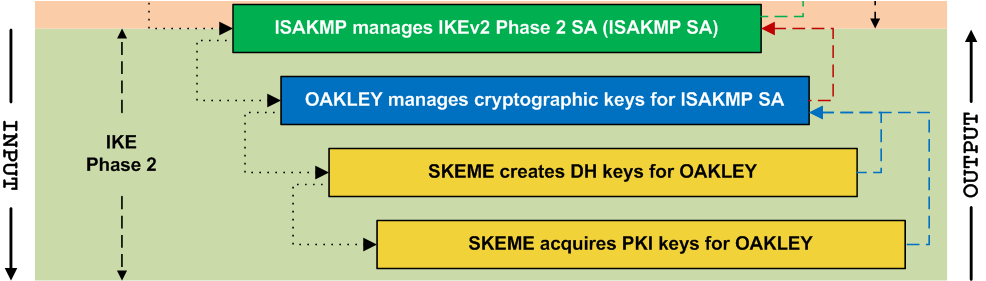

O ikev2 usa o ISAKMP para chamar Oakley durante a Fase 2, onde deve coordenar a entrada para o Skeme (material de digitação) e retornar a saída para ISAKMP (chaves). Por que o ISAKMP simplesmente não se comunica diretamente com o Skeme? Por que não existe um único processo que cuida de todas essas etapas de uma só vez? Três palavras: Sigilo para a frente perfeito (PFS).

Ike usa oakley

[RFC Home] [Texto | PDF | html] [Tracker] [ipr] [página de informações]

Obsoleto por: 4306 Histórico

Atualizado por: 4109

Resumo:

1. O IPSEC usa o ISAKMP (Internet Security Association e Key Management Protocol) para a troca de informações de digitação e autenticação de pares.

2. Ikev2, a versão mais recente do IKE, usa o ISAKMP para invocar Oakley, um protocolo de troca de chaves, durante a fase 2 da negociação do IPSEC.

3. O ISAKMP coordena a entrada do Skeme, que gera material de digitação, e retorna a saída para o ISAKMP, que lida com o gerenciamento de chaves.

4. A razão pela qual o ISAKMP não se comunica diretamente com o Skeme é por causa do segredo perfeito para a frente (PFS), o que garante que as chaves de uma sessão não comprometam sessões passadas ou futuras.

Pontos chave:

- O iPsec usa o ISAKMP para troca e autenticação de chaves.

- O ikev2 usa o ISAKMP para chamar Oakley durante a Fase 2 da negociação do IPSEC.

- O ISAKMP coordena a entrada para o Skeme e retorna a saída para ISAKMP.

- O sigilo avançado perfeito (PFS) é a razão pela qual o ISAKMP não se comunica diretamente com o Skeme.

Questões:

- Por que o ikev2 usa ISAKMP? O iKev2 usa o ISAKMP para invocar Oakley, responsável por gerar material de digitação.

- Qual é o objetivo do ISAKMP? O ISAKMP é usado para troca e autenticação no IPSEC.

- Qual é o papel do Skeme na negociação do iPsec? Skeme gera material de digitação com base na entrada recebida do ISAKMP.

- Por que não existe um único processo que lida com todas as etapas da troca e geração de chaves? O sigilo avançado perfeito (PFS) requer a separação de processos de troca de chaves e geração de chaves para evitar compromissos de sessões passadas ou futuras.

- Qual é o objetivo de Oakley na negociação do iPsec? Oakley é um protocolo de troca -chave usado durante a fase 2 da negociação IPSec para gerar material de chaves.

- O que é o sigilo de avanço perfeito (PFS)? O sigilo avançado perfeito (PFS) garante que as chaves de compromisso de uma sessão não comprometam sessões passadas ou futuras.

- O ISAKMP se comunica diretamente com o Skeme? Não, o ISAKMP coordena a entrada para o Skeme e retorna a saída para ISAKMP para gerenciamento de chaves.

- Qual versão do ike é usada no iPsec? Ikev2 é a versão mais recente usada no iPsec.

- Qual é o objetivo do ISAKMP no iPsec? O ISAKMP é usado para troca e autenticação no IPSEC.

- O que acontece durante a Fase 2 da negociação IPsec? Oakley é invocado pelo ISAKMP para a geração de chaves durante a Fase 2 da negociação do IPSEC.

- Por que o PFS é importante no iPsec? O PFS garante que o compromisso das chaves de uma sessão não comprometa as sessões passadas ou futuras, aumentando a segurança.

- Por que o ISAKMP não está se comunicando diretamente com o Skeme? A separação dos processos de troca de chave.

- O ISAKMP pode ser usado para outras associações de segurança, além do iPsec? Sim, o ISAKMP pode ser usado para outras associações de segurança, como AH e ESP, para o IETF IPSEC DOI.

- Os protocolos inteiros de Oakley e Skeme precisam ser implementados para IPSEC? Não, apenas um subconjunto de Oakley e Skeme necessário para que as metas do IPSEC precisem ser implementadas.

- O que Ike representa? Ike significa troca de chaves da Internet.

Respostas detalhadas:

- Por que o ikev2 usa ISAKMP?

O IKEV2 usa o ISAKMP para invocar Oakley durante a Fase 2 da negociação do IPSEC. O ISAKMP é responsável por coordenar a entrada do Skeme (material de digitação) e devolver a saída para ISAKMP (chaves). Esta divisão de responsabilidades permite o sigilo de avanço perfeito (PFS), garantindo a segurança das sessões passadas e futuras. - Qual é o objetivo do ISAKMP?

ISAKMP (Internet Security Association e Key Management Protocol) é usado para a troca de informações de digitação e autenticação de colegas no IPSEC. Ele fornece uma estrutura para negociar e estabelecer associações de segurança (SAS) entre dois dispositivos. - Qual é o papel do Skeme na negociação do iPsec?

Skeme é uma técnica de troca -chave usada pelo ISAKMP para gerar material de digitação para associações de segurança. Ele fornece recursos como anonimato, repudiabilidade e refresco de chave rápida. O Skeme recebe a contribuição do ISAKMP e gera material de digitação, que é então devolvido ao ISAKMP para processamento adicional. - Por que não existe um único processo que lida com todas as etapas da troca e geração de chaves?

A separação dos processos de troca de chave. O PFS garante que as chaves de uma sessão não comprometam sessões passadas ou futuras. Ao separar esses processos e coordená -los através do ISAKMP, a segurança do iPsec é aprimorada. - Qual é o objetivo de Oakley na negociação do iPsec?

Oakley é um protocolo de troca -chave usado durante a fase 2 da negociação IPSEC. Ele descreve uma série de trocas importantes, conhecidas como “modos”, que fornecem recursos como o sigilo avançado perfeito para chaves, proteção de identidade e autenticação. Oakley é chamado pelo ISAKMP para gerar material de digitação para ipsec. - O que é o sigilo de avanço perfeito (PFS)?

O Secreticy Avançado Perfect (PFS) é uma propriedade de protocolos criptográficos que garantem que as chaves de uma sessão não comprometam sessões passadas ou futuras. No contexto do IPSEC, o PFS é alcançado separando os processos de troca e geração de chaves, como coordenados pelo ISAKMP e OAKLEY, garantindo a segurança de todas as sessões da IPSEC. - O ISAKMP se comunica diretamente com o Skeme?

Não, o ISAKMP não se comunica diretamente com o Skeme. O ISAKMP coordena a entrada para o Skeme e retorna a saída para ISAKMP. Esta divisão de responsabilidades permite a aplicação de sigilo de avanço perfeito (PFS) e garante a segurança do material de digitação usado no IPSEC. - Qual versão do ike é usada no iPsec?

A versão mais recente do IKE usada no iPsec é o ikev2, que se baseia na funcionalidade das versões anteriores e fornece recursos aprimorados de segurança. - Qual é o objetivo do ISAKMP no iPsec?

O objetivo do ISAKMP no iPsec é fornecer uma estrutura para autenticação e troca de chaves. O ISAKMP é independente da troca -chave e suporta vários métodos de troca -chave. É responsável pela negociação e estabelecimento de associações de segurança (SAS) entre os pares da IPSEC. - O que acontece durante a Fase 2 da negociação IPsec?

Durante a fase 2 da negociação do IPSEC, o ISAKMP invoca Oakley, um protocolo de troca -chave, para gerar material de digitação. Este material de chaveing é usado para estabelecer associações de segurança (SAS) para o tráfego IPSEC entre os pares. - Por que o PFS é importante no iPsec?

O sigilo avançado perfeito (PFS) é importante no IPSEC, porque garante que comprometer as chaves usadas em uma sessão não comprometem as chaves usadas em sessões passadas ou futuras. Ao separar os processos de troca e geração de chave. - Por que o ISAKMP não está se comunicando diretamente com o Skeme?

O ISAKMP não se comunica diretamente com o Skem. O PFS requer a separação dos processos de troca de chaves e geração de chaves, como coordenado pelo ISAKMP e OAKLEY. Essa separação aumenta a segurança do IPSEC protegendo o material de chaves usado na comunicação. - O ISAKMP pode ser usado para outras associações de segurança, além do iPsec?

Sim, o ISAKMP pode ser usado para outras associações de segurança, além do IPSEC. Pode ser usado para associações de segurança como AH (cabeçalho de autenticação) e ESP (carga útil de segurança encapsulada) para o IETF IPSEC DOI (domínio da interpretação), fornecendo uma estrutura para autenticação e troca de chaves em vários cenários de comunicação seguros. - Os protocolos inteiros de Oakley e Skeme precisam ser implementados para IPSEC?

Não, para ipsec, não é necessário implementar todos os protocolos de Oakley e Skeme. Apenas um subconjunto desses protocolos, necessário para atingir os objetivos do IPSEC, precisa ser implementado. Isso permite flexibilidade na escolha dos protocolos e recursos específicos com base nos requisitos específicos da implantação. - O que Ike representa?

Ike significa troca de chaves da Internet. É um protocolo de gerenciamento -chave usado no IPSEC para negociar e estabelecer associações de segurança entre pares.

Ipsec usa ike ou isakmp

O ikev2 usa o ISAKMP para chamar Oakley durante a Fase 2, onde deve coordenar a entrada para o Skeme (material de digitação) e retornar a saída para ISAKMP (chaves). Por que o ISAKMP simplesmente não se comunica diretamente com o Skeme? Por que não existe um único processo que cuida de todas essas etapas de uma só vez? Três palavras: Sigilo para a frente perfeito (PFS).

Ike usa oakley

[RFC Home] [Texto | PDF | html] [Tracker] [ipr] [página de informações]

Obsoleto por: 4306 Histórico

Atualizado por: 4109

Grupo de Trabalho de Rede D. Harkins Pedido de Comentários: 2409 D. Caterel Category: Standards Rastrear os sistemas da Cisco, novembro de 1998 A troca de chaves da Internet (IKE) Status deste memorando Este documento especifica um protocolo de rastreamento de padrões da Internet para a comunidade da Internet e solicita discussão e sugestões para melhorias. Consulte a edição atual dos "Padrões de protocolo oficial da Internet" (STD 1) para o estado de padronização e o status deste protocolo. A distribuição deste memorando é ilimitado. Aviso de direitos autorais Copyright (c) The Internet Society (1998). Todos os direitos reservados. Índice 1 Resumo. 2 2 Discussão. 2 3 termos e definições. 3 3.1 Terminologia de requisitos. 3 3.2 notação. 3 3.3 Segrecto para a frente perfeito. 5 3.4 Associação de Segurança. 5 4 Introdução. 5 5 trocas. 8 5.1 autenticação com assinaturas digitais. 10 5.2 Autenticação com criptografia de chave pública. 12 5.3 Um método revisado de autenticação com criptografia de chave pública. 13 5.4 autenticação com uma chave pré-compartilhada. 16 5.5 modo rápido. 16 5.6 Novo modo de grupo. 20 5.7 trocas informativas ISAKMP. 20 6 Grupos Oakley. 21 6.1 Primeiro Grupo Oakley. 21 6.2 Segundo Grupo Oakley. 22 6.3 Terceiro Grupo Oakley. 22 6.4 Quarto Grupo Oakley. 23 7 Explosão de carga útil de troca completa. 23 7.1 Fase 1 com o modo principal. 23 7.2 Fase 2 com modo rápido. 25 8 Exemplo perfeito de sigilo para a frente. 27 9 Dicas de implementação. 27 Faixa de padrões Harkins & Carrel [Página 1]

RFC 2409 Ike novembro de 1998 10 considerações de segurança. 28 11 considerações de Iana. 30 12 Agradecimentos. 31 13 Referências. 31 Apêndice a. 33 Apêndice b. 37 endereços dos autores. 40 Nota dos autores. 40 Declaração de direitos autorais completos. 41 1. Abstrato ISAKMP ([MSST98]) fornece uma estrutura para autenticação e troca de chaves, mas não os define. O ISAKMP foi projetado para ser o chaveiro independente; isto é, ele foi projetado para suportar muitas trocas importantes diferentes. Oakley ([Orm96]) descreve uma série de trocas importantes- chamadas "modos"- e detalha os serviços fornecidos por cada um (e.g. Segredo para a frente perfeito para chaves, proteção de identidade e autenticação). Skeme ([Skeme]) descreve uma técnica versátil de troca de chaves que fornece anonimato, repudiabilidade e refresco de chave rápida. Este documento descreve um protocolo usando parte de Oakley e parte do Skeme em conjunto com o ISAKMP para obter material de digitação autenticado para uso no ISAKMP e para outras associações de segurança, como AH e ESP, para o IETF IPSEC DOI. 2. Discussão Este memorando descreve um protocolo híbrido. O objetivo é negociar e fornecer material de digitação autenticado para associações de segurança de maneira protegida. Os processos que implementam este memorando podem ser usados para negociar redes virtuais privadas (VPNs) e também para fornecer a um usuário remoto de um site remoto (cujo endereço IP não precisa ser conhecido antes) acesso a um host seguro ou rede. A negociação do cliente é suportada. Modo do cliente é onde as partes negociantes não são os pontos de extremidade para os quais a negociação da Associação de Segurança está ocorrendo. Quando usado no modo cliente, as identidades das partes finais permanecem ocultas. Faixa de padrões Harkins & Carrel [Página 2]

RFC 2409 Ike novembro de 1998 Isso não implementa todo o protocolo Oakley, mas apenas um subconjunto necessário para satisfazer seus objetivos. Ele não reivindica conformidade ou conformidade com todo o protocolo de Oakley, nem depende de alguma forma do protocolo Oakley. Da mesma forma, isso não implementa todo o protocolo de skeme, mas apenas o método de criptografia de chave pública para autenticação e seu conceito de re-rekey rápida usando uma troca de inconetes. Este protocolo não depende de forma alguma do protocolo Skeme. 3. Termos e definições 3.1 Terminologia de requisitos Palavras -chave "devem", "não devem", "necessárias", "deveriam", "não deve" e "pode" que apareçam neste documento devem ser interpretadas como descrito em [Bra97]. 3.2 notação A seguinte notação é usada ao longo deste memorando. HDR é um cabeçalho ISAKMP cujo tipo de troca é o modo. Quando escrito como hdr* indica a criptografia de carga útil. SA é uma carga útil de negociação SA com uma ou mais propostas. Um iniciador pode fornecer várias propostas de negociação; Um respondente deve responder com apenas um. _b indica o corpo da carga útil - o ISAKMP genérico vpayload não está incluído. SAI_B é o corpo inteiro da carga SA (menos o cabeçalho genérico do ISAKMP)- i i.e. o doi, situação, todas as propostas e todas as transformações oferecidas pelo iniciador. CKY-I e CKY-R são o biscoito do iniciador e o biscoito do atendimento, respectivamente, do cabeçalho ISAKMP. g^xi e g^xr são os valores públicos difcie-hellman ([dh]) do iniciador e respondente, respectivamente. g^xy é o segredo compartilhado de Diffie-Hellman. KE é a carga útil da troca-chave que contém as informações públicas trocadas em uma troca Diffie-Hellman. Não há codificação particular (e.g. A TLV) usado para os dados de uma carga útil ke. Faixa de padrões Harkins & Carrel [Página 3]

RFC 2409 Ike novembro de 1998 NX é a carga útil do Nonce; x pode ser: i ou r para o iniciador e respondente do ISAKMP, respectivamente. IDX é a carga útil de identificação para "x". X pode ser: "II" ou "IR" para o iniciador e o respondedor da ISAKMP, respectivamente, durante a negociação de Fase Um; ou "ui" ou "ur" para o iniciador e respondente do usuário, respectivamente, durante a segunda fase. O formato de carga de identidade para o internet doi é definido em [PIP97]. Sig é a carga útil da assinatura. Os dados a serem assinados são específicos de troca. Cert é a carga útil do certificado. Hash (e qualquer derivado como hash (2) ou hash_i) é a carga útil de hash. O conteúdo do hash é específico para o método de autenticação. PRF (Key, MSG) é a função pseudo-aleatória com chave-geralmente uma função de hash com chave-usada para gerar uma saída determinística que parece pseudo-aleatório. Os PRFs são usados tanto para derivações -chave quanto para autenticação (i.e. como um Mac com chave). (Veja [KBC96]). SKEYID é uma corda derivada de material secreto conhecido apenas pelos atores ativos na troca. SKEYID_E é o material de digitação usado pelo ISAKMP SA para proteger a confidencialidade de suas mensagens. SKEYID_A é o material de digitação usado pelo ISAKMP SA para autenticar suas mensagens. SKEYID_D é o material de digitação usado para derivar chaves para associações de segurança não-ISAKMP. y indica que "x" é criptografado com a chave "y". --> Significa a comunicação "Iniciador de Responder" (solicitações). x] indica que x é opcional. Faixa de padrões Harkins & Carrel [Página 4]

RFC 2409 Ike novembro de 1998 A criptografia de mensagem (quando observada por um '*' após o cabeçalho do ISAKMP) deve começar imediatamente após o cabeçalho do ISAKMP. Quando a comunicação é protegida, todas as cargas úteis após o cabeçalho do ISAKMP devem ser criptografadas. As chaves de criptografia são geradas a partir de skeyid_e de uma maneira que é definida para cada algoritmo. 3.3 sigilo de avanço perfeito Quando usado no memorando, o sigilo avançado perfeito (PFS) refere -se à noção de que o compromisso de uma única chave permitirá o acesso a dados apenas protegidos por uma única chave. Para que o PFS exista, a chave usada para proteger a transmissão de dados não deve ser usada para derivar chaves adicionais e, se a chave usada para proteger a transmissão de dados foi derivada de algum outro material de digitação, esse material não deve ser usado para obter mais chaves. O sigilo para a frente perfeito para chaves e identidades é fornecido neste protocolo. (Seções 5.5 e 8). 3.4 Associação de Segurança Uma Associação de Segurança (SA) é um conjunto de políticas e chaves usadas para proteger as informações. O ISAKMP SA é a política compartilhada e as chaves usadas pelos colegas de negociação neste protocolo para proteger sua comunicação. 4. Introdução Oakley e Skeme definem um método para estabelecer uma troca de chaves autenticada. Isso inclui a construção de cargas úteis, as cargas de informações carregam, a ordem em que são processadas e como são usadas. Enquanto Oakley define "modos", o ISAKMP define "fases". A relação entre os dois é muito direta e Ike apresenta diferentes trocas como modos que operam em uma das duas fases. A fase 1 é onde os dois pares ISAKMP estabelecem um canal seguro e autenticado com o qual se comunicar. Isso é chamado de Associação de Segurança Isakmp (SA). "Modo principal" e "modo agressivo", cada um realiza uma troca de fase 1. "Modo principal" e "modo agressivo" devem ser usados apenas na Fase 1. A fase 2 é onde as associações de segurança são negociadas em nome de serviços como IPSEC ou qualquer outro serviço que precise de material -chave e/ou negociação de parâmetros. "Modo rápido" realiza uma troca de fase 2. "Modo rápido" deve ser usado apenas na Fase 2. Faixa de padrões Harkins & Carrel [Página 5]

RFC 2409 Ike novembro de 1998 "Novo modo de grupo" não é realmente uma fase 1 ou 2. Segue a Fase 1, mas serve para estabelecer um novo grupo que pode ser usado em negociações futuras. "Novo modo de grupo" deve ser usado apenas após a fase 1. O ISAKMP SA é bidirecional. Ou seja, uma vez estabelecido, qualquer uma das partes pode iniciar o modo rápido, as trocas de modo informativo e de novo grupo. De acordo com o documento BASE ISAKMP, o ISAKMP SA é identificado pelo biscoito do iniciador, seguido pelo biscoito do respondente- o papel de cada parte na troca da fase 1 dita qual cookie é o iniciador. A ordem de cookies estabelecida pela Fase 1 Exchange continua a identificar o ISAKMP SA, independentemente da direção do modo rápido, informativo ou nova troca de grupo. Em outras palavras, os cookies não devem trocar lugares quando a direção do ISAKMP SA mudar. Com o uso de fases ISAKMP, uma implementação pode realizar uma chave muito rápida quando necessário. Uma negociação única de fase 1 pode ser usada para mais de uma negociação de fase 2. Além disso, uma negociação única de fase 2 pode solicitar várias associações de segurança. Com essas otimizações, uma implementação pode ver menos de uma viagem de ida e volta por SA e menos de uma exponenciação de DH por SA. "Modo Principal" para a Fase 1 fornece proteção de identidade. Quando a proteção da identidade não é necessária, o "modo agressivo" pode ser usado para reduzir ainda mais as viagens de ida e volta. Dicas de desenvolvedor para fazer essas otimizações estão incluídas abaixo. Deve -se notar também que o uso de criptografia de chave pública para autenticar uma troca de modo agressiva ainda fornecerá proteção de identidade. Este protocolo não define seu próprio doi em si. O ISAKMP SA, estabelecido na Fase 1, pode usar o DOI e a situação de um serviço não ISAKMP (como o IETF IPSEC DOI [PIP97]). Nesse caso. Como alternativa, um ISAKMP SA pode ser estabelecido com o valor zero tanto no DOI quanto na situação (consulte [MSST98] para obter uma descrição desses campos) e, neste caso. Se um doi de zero for usado para o estabelecimento de uma fase 1 SA, a sintaxe das cargas úteis de identidade usadas na fase 1 é a definida em [msst98] e não de qualquer doi- e.g. [PIP97]- que podem expandir ainda mais a sintaxe e a semântica das identidades. Os seguintes atributos são usados pelo IKE e são negociados como parte da Associação de Segurança ISAKMP. (Esses atributos pertencem apenas à Associação de Segurança do ISAKMP e não a nenhuma associação de segurança que o ISAKMP possa estar negociando em nome de outros serviços.) Faixa de padrões Harkins & Carrel [página 6]

RFC 2409 Ike novembro de 1998 - Algoritmo de criptografia - algoritmo de hash - método de autenticação - informações sobre um grupo sobre o qual fazer diffie -hellman. Todos esses atributos são obrigatórios e devem ser negociados. Além disso, é possível negociar opcionalmente uma função PSUDO-RANDOM ("PRF"). (Atualmente, não há funções de pseudo-aleatom negociáveis definidas neste documento. Os valores de atributo de uso privado podem ser usados para a negociação de PRF entre partes consentidas). Se um "PRF" não for negociação, a versão HMAC (ver [KBC96]) do algoritmo de hash negociada é usada como uma função pseudo-aleatória. Outros atributos não obrigatórios são descritos no Apêndice A. O algoritmo de hash selecionado deve suportar os modos nativos e HMAC. O grupo Diffie-Hellman deve ser especificado usando uma descrição do grupo definida (seção 6) ou definindo todos os atributos de um grupo (Seção 5.6). Os atributos do grupo (como tipo de grupo ou primo- consulte o Apêndice A) não devem ser oferecidos em conjunto com um grupo definido anteriormente (uma descrição de grupo reservada ou uma descrição de uso privado que é estabelecido após a conclusão de uma nova troca de modo de grupo). As implementações do IKE devem apoiar os seguintes valores de atributo:-des [DES] no modo CBC com uma verificação de chave fraca e semi-weak (as teclas fracas e semi-desceidas são referenciadas em [Sch96] e listadas no Apêndice A). A chave é derivada de acordo com o Apêndice B. - Md5 [md5] e sha [sha>. - Autenticação por meio de chaves pré-compartilhadas. - MODP sobre o grupo padrão número um (veja abaixo). Além disso, as implementações do IKE devem suportar: 3DEs para criptografia; Tigre ([tigre]) para hash; o padrão de assinatura digital, assinaturas RSA [RSA] e autenticação com criptografia de chave pública da RSA; e MODP GRUPO Número 2. As implementações da IKE podem suportar quaisquer algoritmos adicionais de criptografia definidos no Apêndice A e podem suportar grupos ECP e EC2N. Os modos IKE descritos aqui devem ser implementados sempre que o IETF IPSEC DOI [PIP97] é implementado. Outros DOIs podem usar os modos descritos aqui. Faixa de padrões Harkins & Carrel [Página 7]

RFC 2409 Ike novembro de 1998 5. Trocas Existem dois métodos básicos usados para estabelecer uma troca de chaves autenticada: modo principal e modo agressivo. Cada um gera material de digitação autenticado de uma troca efêmeral Diffie-Hellman. O modo principal deve ser implementado; O modo agressivo deve ser implementado. Além disso, o modo rápido deve ser implementado como um mecanismo para gerar material de chaves frescos e negociar serviços de segurança não-ISAKMP. Além disso, o novo modo de grupo deve ser implementado como um mecanismo para definir grupos privados para trocas de diffie-hellman. As implementações não devem mudar os tipos de troca no meio de uma troca. As trocas estão em conformidade com a sintaxe da carga útil ISAKMP padrão, codificação de atributos, tempo limite e retransmissões de mensagens e mensagens informativas- e.G Uma resposta de notificação é enviada quando, por exemplo, uma proposta é inaceitável, ou uma verificação ou descriptografia de assinatura não teve êxito, etc. A carga útil da SA deve preceder todas as outras cargas úteis em uma troca de fase 1. Exceto onde observado de outra forma, não há requisitos para cargas úteis do ISAKMP em qualquer mensagem para estar em qualquer ordem específica. O valor público Diffie-Hellman foi aprovado em uma carga útil ke, em uma troca de fase 1 ou fase 2, deve ser a duração do grupo Diffie-Hellman negociado aplicado, se necessário, preendendo o valor com zeros. A duração da carga útil de nonce deve estar entre 8 e 256 bytes inclusivos. O Modo Principal é uma instanciação da troca de proteção de identidade ISAKMP: as duas primeiras mensagens negociam políticas; os próximos dois trocas diffie-hellman valores públicos e dados auxiliares (e.g. não onces) necessário para a troca; E as duas últimas mensagens autenticam a troca Diffie-Hellman. O método de autenticação negociado como parte da troca inicial do ISAKMP influencia a composição das cargas úteis, mas não o seu propósito. O XCHG para o modo principal é o ISAKMP Identity Protect. Da mesma forma, o modo agressivo é uma instanciação do intercâmbio agressivo do ISAKMP. As duas primeiras mensagens negociam políticas, troca de valores públicos e dados auxiliares necessários para a troca e identidades. Além disso, a segunda mensagem autentica o respondente. A terceira mensagem autentica o iniciador e fornece uma prova de participação na troca. O XCHG para o modo agressivo é ISAKMP agressivo. A mensagem final não pode ser enviada sob proteção do ISAKMP SA, permitindo que cada parte Faixa de padrões Harkins & Carrel [Página 8]

RFC 2409 Ike novembro de 1998 adiar a exponenciação, se desejar, até que a negociação desta troca seja completa. As representações gráficas do modo agressivo mostram a carga útil final clara; não precisa ser. As trocas no IKE não são abertas e têm um número fixo de mensagens. O recebimento de uma carga útil de solicitação de certificado não deve estender o número de mensagens transmitidas ou esperadas. A negociação da Associação de Segurança é limitada com o modo agressivo. Devido aos requisitos de construção de mensagens, o grupo em que a troca de Hellman Diffie é realizada não pode ser negociada. Além disso, diferentes métodos de autenticação podem restringir ainda mais a negociação de atributos. Por exemplo, a autenticação com a criptografia de chave pública não pode ser negociada e, ao usar o método revisado de criptografia de chave pública para autenticação, a cifra e o hash não podem ser negociados. Para situações em que os recursos de negociação de atributos ricos do IKE são necessários o modo principal. Modo rápido e novo modo de grupo não têm analógico no ISAKMP. Os valores XCHG para o modo rápido e o novo modo de grupo são definidos no Apêndice A. Modo principal, modo agressivo e modo rápido da negociação da Associação de Segurança. As ofertas da Associação de Segurança assumem a forma de carga útil de transferência (s) encapsulada na (s) carga (s) da proposta (s) encapsulada na (s) carga (s) da Associação de Segurança (s). Se várias ofertas estiverem sendo feitas para trocas de fase 1 (modo principal e modo agressivo), eles devem assumir a forma de várias cargas úteis de transformação para uma única carga de proposta em uma única carga útil SA. Em outras palavras, para as trocas de fase 1, não deve haver várias cargas de proposta para uma única carga útil SA e não deve haver várias cargas úteis de SA. Este documento não proíbe esse comportamento nas ofertas nas trocas de fase 2. Não há limite para o número de ofertas que o iniciador pode enviar para o respondente, mas implementações conformantes podem optar por limitar o número de ofertas que ele inspecionará por motivos de desempenho. Durante a negociação da Associação de Segurança, os iniciadores apresentam ofertas para possíveis associações de segurança a respondedores. Os respondentes não devem modificar os atributos de qualquer oferta, a codificação de atributos exceto (consulte o Apêndice A). Se o iniciador de uma troca avisos de que os valores de atributo foram alterados ou atributos foram adicionados ou excluídos de uma oferta feita, essa resposta deve ser rejeitada. Quatro métodos de autenticação diferentes são permitidos com o modo principal ou o modo agressivo-assinatura digital, duas formas de autenticação com criptografia de chave pública ou chave pré-compartilhada. O valor SKEYID é calculado separadamente para cada método de autenticação. Faixa de padrões Harkins & Carrel [Página 9]

RFC 2409 Ike novembro de 1998 Para assinaturas: skeyid = prf (ni_b | nr_b, g^xy) para a criptografia de chave pública: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) para chaves pré-compartilhadas: skyid = prf (itens-smart-shared de ni-r_b) para o meio-mode-scears de skey-rev-s) para o meio de skey-rev-s) para o meio-s10, niSe-short-short-reving, o meio de skey-r. prf (skeyid, g^xy | cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r | 2) e acordou. Os valores de 0, 1 e 2 acima são representados por um único octeto. A chave usada para criptografia é derivada de SKEYID_E de maneira específica de algoritmo (consulte o Apêndice B). To authenticate either exchange the initiator of the protocol generates HASH_I and the responder generates HASH_R where: HASH_I = prf(SKEYID, g^xi | g^xr | CKY-I | CKY-R | SAi_b | IDii_b ) HASH_R = prf(SKEYID, g^xr | g^xi | CKY-R | CKY-I | SAi_b | IDir_b ) For authentication with digital signatures, HASH_I and HASH_R are signed and verified; Para autenticação com a criptografia de chave pública ou as chaves pré-compartilhadas, Hash_i e Hash_R autenticam diretamente a troca. Toda a carga de pagamento de ID (incluindo tipo de identificação, porta e protocolo, mas excluindo o cabeçalho genérico) é hash de ambos os hash_i e hash_r. Como mencionado acima, o método de autenticação negociado influencia o conteúdo e o uso de mensagens para os modos de fase 1, mas não a intenção deles. Ao usar chaves públicas para autenticação, a troca de fase 1 pode ser realizada usando assinaturas ou usando a criptografia pública (se o algoritmo suportar). A seguir estão as trocas de fase 1 com diferentes opções de autenticação. 5.1 IKE Fase 1 autenticado com assinaturas Usando assinaturas, as informações auxiliares trocadas durante a segunda viagem de ida e volta são inconcetivas; A troca é autenticada ao assinar um hash mutuamente obtido. O modo principal com autenticação de assinatura é descrito da seguinte maneira: Faixa de padrões Harkins & Carrel [Página 10]

RFC 2409 Ike novembro de 1998 Respondente do Iniciador ----------- ----------- HDR, SA-> Nos dois modos, os dados assinados, SIG_I ou SIG_R, é o resultado do algoritmo de assinatura digital negociada aplicada a Hash_i ou Hash_R, respectivamente. Em geral, a assinatura acabará com hash_i e hash_r como acima usando o PRF negociado ou a versão HMAC da função de hash negociada (se nenhum PRF for negociado). No entanto, isso pode ser substituído para a construção da assinatura se o algoritmo de assinatura estiver ligado a um algoritmo de hash particular (e.g. O DSS é definido apenas com a saída de 160 bits do SHA). Nesse caso, a assinatura acabará por hash_i e hash_r como acima, exceto usando a versão HMAC do algoritmo de hash associado ao método de assinatura. A função negociada de PRF e hash continuaria sendo usada para todas as outras funções pseudo-aleatórias prescritas. Como o algoritmo hash usado já é conhecido, não há necessidade de codificar seu OID na assinatura. Além disso, não há ligação entre os OIDs usados para assinaturas de RSA no PKCS #1 e as usadas neste documento. Portanto, as assinaturas RSA devem ser codificadas como uma criptografia de chave privada no formato PKCS #1 e não como uma assinatura no formato PKCS #1 (que inclui o OID do algoritmo de hash). As assinaturas do DSS devem ser codificadas como r seguidas por s. Uma ou mais cargas úteis de certificado podem ser aprovadas opcionalmente. Faixa de padrões Harkins & Carrel [Página 11]

RFC 2409 Ike novembro de 1998 5.2 Fase 1 autenticado com criptografia de chave pública Usando a criptografia de chave pública para autenticar a troca, as informações auxiliares trocadas são criptografadas. A capacidade de cada parte de reconstruir um hash (provando que a outra parte descriptografou o nonce) autentica a troca. Para realizar a criptografia de chave pública, o iniciador já deve ter a chave pública do respondente. No caso em que o respondente tem várias chaves públicas, um hash do certificado que o iniciador está usando para criptografar as informações auxiliares são aprovadas como parte da terceira mensagem. Dessa maneira. Além do Nonce, as identidades das partes (IDII e IDIR) também são criptografadas com a chave pública da outra parte. Se o método de autenticação for a criptografia de chave pública, as cargas úteis de nonce e identidade devem ser criptografadas com a chave pública da outra parte. Somente o corpo das cargas úteis é criptografado, os cabeçalhos da carga útil são deixados em climes. Ao usar a criptografia para autenticação, o modo principal é definido da seguinte forma. Respondente Iniciador ----------- ----------- HDR, SA-> PubKey_R, PubKey_R-> HDR, KE, PubKey_I, PubKey_i HDR*, Hash_i-> PubKey_R, PubKey_R-> HDR, SA, KE, PubKey_I, PubKey_I, Hash_r Hdr, Hadh_i-> Faixa de padrões Harkins & Carrel [Página 12]

RFC 2409 Ike novembro de 1998 Onde hash (1) é um hash (usando a função de hash negociada) do certificado que o iniciador está usando para criptografar o nonce e a identidade. A criptografia RSA deve ser codificada no formato PKCS #1. Embora apenas o corpo do ID e do NONCE é criptografado, os dados criptografados devem ser precedidos por um cabeçalho genérico ISAKMP válido. O comprimento da carga útil é o comprimento de toda a carga útil criptografada mais cabeçalho. A codificação do PKCS #1 permite a determinação da duração real da carga útil do ClearText após a descriptografia. Usando a criptografia para autenticação fornece uma troca plausavelmente negável. Não há provas (como em uma assinatura digital) que a conversa ocorreu, já que cada parte pode reconstruir completamente os dois lados da troca. Além disso, a segurança é adicionada à geração secreta, já que um invasor teria que quebrar com sucesso não apenas a troca Diffie-Hellman, mas também ambas as criptografia RSA. Esta troca foi motivada por [Skeme]. Observe que, diferentemente de outros métodos de autenticação, a autenticação com a criptografia de chave pública permite proteção de identidade com modo agressivo. 5.3 Fase 1 autenticado com um modo revisado de criptografia de chave pública Autenticação com a criptografia de chave pública tem vantagens significativas sobre a autenticação com assinaturas (consulte a Seção 5.2 acima). Infelizmente, isso tem o custo de 4 operações de chave pública- duas criptografias de chave pública e duas descriptografia de chave privada. Este modo de autenticação mantém as vantagens da autenticação usando a criptografia de chave pública, mas o faz com metade das operações de chave pública. Nesse modo, o Nonce ainda é criptografado usando a chave pública do par, no entanto, a identidade do par (e o certificado, se for enviada) é criptografada usando o algoritmo de criptografia simétrica negociado (da carga salaria. Esta solução adiciona complexidade mínima e o estado ainda economiza duas operações de chave pública dispendiosas de cada lado. Além disso, a carga útil da troca -chave também é criptografada usando a mesma chave derivada. Isso fornece proteção adicional contra a Cryptanálise da Diffie-Hellman Exchange. Como no método de autenticação de criptografia de chave pública (Seção 5.2), uma carga útil de hash pode ser enviada para identificar um certificado se o respondente tiver vários certificados que contêm chaves públicas utilizáveis (e.g. Se o certificado não for apenas para assinaturas, devido a restrições de certificado ou restrições algorítmicas). Se o hash Faixa de padrões Harkins & Carrel [Página 13]

RFC 2409 Ike novembro de 1998 A carga útil é enviada, deve ser a primeira carga útil da segunda troca de mensagens e deve ser seguida pelo Nonce criptografado. Se a carga útil de hash não for enviada, a primeira carga útil da segunda troca de mensagens deve ser a nonce criptografada. Além disso, o iniciador, opcionalmente, envia uma carga útil de certificado para fornecer ao respondente uma chave pública para responder. Ao usar o modo de criptografia revisado para autenticação, o modo principal é definido da seguinte forma. Responder Initiator ----------- ----------- HDR, SA-> PubKey_R, ke_i, ke_i, [ke_i]-> hdr, pubkey_i, ke_r, ke_r, hdr*, hash_i-> pubkey_r, ke_i, ke_i [, ke_i].2. Ke_i e ke_r são chaves para o algoritmo de criptografia simétrica negociado na troca de carga útil da SA. Somente o corpo das cargas úteis é criptografado (nas operações de chave pública e simétrica), os cabeçalhos genéricos da carga útil são deixados no claro. O comprimento da carga útil inclui o adicionado para executar a criptografia. As teclas de cifra simétrica são derivadas dos não -onces descriptografados da seguinte forma. Primeiro, os valores ne_i e ne_r são calculados: Faixa de padrões Harkins & Carrel [Página 14]

RFC 2409 Ike novembro de 1998 Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) As chaves ke_i e ke_r são então retiradas de ne_i e ne_r, respectivamente, da maneira descrita no apêndice B usada para derivar chaves simétricas para uso com a elaboração negociada algorithm. Se o comprimento da saída do PRF negociado for maior ou igual aos requisitos de comprimento -chave da cifra, ke_i e ke_r serão derivados dos bits mais significativos de ne_i e ne_r, respectivamente. Se o comprimento desejado de ke_i e ke_r exceder a duração da saída do PRF, o número necessário de bits for obtido alimentando repetidamente os resultados do PRF de volta em si e concatenando o resultado até que o número necessário tenha sido alcançado. Por exemplo, se o algoritmo de criptografia negociado exigir 320 bits de chave e a saída do PRF é de apenas 128 bits, ke_i é o 320 bits mais significativos de k, onde k = k1 | K2 | K3 e k1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) para brevidade, apenas a derivação de ke_i é mostrada; Ke_r é idêntico. O comprimento do valor 0 no cálculo de K1 é um único octeto. Observe que ne_i, ne_r, ke_i e ke_r são todos efêmeros e devem ser descartados após o uso. Salve os requisitos na localização da carga útil opcional de hash e a carga útil obrigatória de NONCE, não há mais requisitos de carga útil. Todas as cargas úteis- em qualquer ordem- seguindo o nonce criptografado deve ser criptografado com ke_i ou ke_r, dependendo da direção. Se o modo CBC for usado para a criptografia simétrica, os vetores de inicialização (IVs) serão definidos da seguinte forma. O IV para criptografar a primeira carga útil após o nonce é definido como 0 (zero). O IV para cargas úteis subsequentes criptografadas com a chave cifra simétrica efêmera, ke_i, é o último bloco de texto cifrado da carga útil anterior. Cargas úteis criptografadas são preenchidas para o tamanho do bloco mais próximo. Todos os bytes de preenchimento, exceto o último, contêm 0x00. O último byte do preenchimento contém o número de bytes de preenchimento utilizados, excluindo o último. Observe que isso significa que sempre haverá estofamento. Faixa de padrões Harkins & Carrel [Página 15]

RFC 2409 Ike novembro de 1998 5.4 Fase 1 autenticado com uma chave pré-compartilhada Uma chave derivada por algum mecanismo fora da banda também pode ser usada para autenticar a troca. O estabelecimento real desta chave está fora do escopo deste documento. Ao fazer uma autenticação de chave pré-compartilhada, o modo principal é definido da seguinte forma: Respondente do iniciador ---------- ----------- hdr, SA-> Ao usar a autenticação de chave pré-compartilhada com o modo principal, a chave só pode ser identificada pelo endereço IP dos colegas, já. O modo agressivo permite uma ampla gama de identificadores do segredo pré-compartilhado para ser usado. Além disso, o modo agressivo permite que duas partes mantenham várias chaves pré-compartilhadas e identifiquem a correta para uma troca específica. 5.5 Fase 2 - Modo rápido O modo rápido não é uma troca completa em si (na medida em que está ligada a uma troca de fase 1), mas é usada como parte do processo de negociação da SA (fase 2) para derivar material de cigamento e negociar política compartilhada para SAS não-ISAKMP. As informações trocadas junto com o modo rápido devem ser protegidas pelo ISAKMP SA-- I.e. Todas as cargas úteis, exceto o cabeçalho ISAKMP, são criptografadas. No modo rápido, uma carga útil de hash deve seguir imediatamente o cabeçalho do ISAKMP e uma carga útil de SA deve seguir imediatamente o hash. Isso hash autentica a mensagem e também fornece provas de vivacidade. Faixa de padrões Harkins & Carrel [Página 16]

RFC 2409 Ike novembro de 1998 O ID da mensagem no cabeçalho ISAKMP identifica um modo rápido em andamento para um determinado ISAKMP SA, que é identificado pelos cookies no cabeçalho ISAKMP. Como cada instância de um modo rápido usa um vetor de inicialização exclusivo (consulte o Apêndice B), é possível ter vários modos rápidos simultâneos, com base em um único ISAKMP SA, em andamento a qualquer momento. O Modo Quick é essencialmente uma negociação SA e uma troca de inconces que fornece proteção de reprodução. Os Nonces são usados para gerar material de chave fresco e impedir que ataques de reprodução gerem associações de segurança falsas. Uma carga útil opcional de troca de chave. Embora o uso da carga útil da troca de chaves com o modo rápido seja opcional, ela deve ser suportada. Base Modo Rápido (sem a Carga Paga KE) Atualiza o material de digitação derivado da exponenciação na Fase 1. Isso não fornece PFS. Usando a carga útil opcional de ke, uma exponenciação adicional é realizada e o PFS é fornecido para o material de digitação. As identidades do SAS negociadas em modo rápido são implicitamente assumidas como os endereços IP dos pares ISAKMP, sem restrições implícitas no protocolo ou no número de portas permitidas, a menos que os identificadores do cliente sejam especificados no modo rápido. Se o ISAKMP estiver agindo como negociador de clientes em nome de outra parte, as identidades das partes devem ser aprovadas como IDCI e depois IDCR. A política local determinará se as propostas são aceitáveis para as identidades especificadas. Se as identidades do cliente não forem aceitáveis para o respondente do modo rápido (devido a políticas ou outros motivos), uma carga útil notificar com o tipo de mensagem notificação de mensagem inválida-ID (18) deve ser enviada. As identidades do cliente são usadas para identificar e direto o tráfego para o túnel apropriado nos casos em que vários túneis existem entre dois pares e também para permitir SAs exclusivos e compartilhados com granularidades diferentes. Todas as ofertas feitas durante um modo rápido estão logicamente relacionadas e devem ser consistentes. Por exemplo, se uma carga útil de ke for enviada, o atributo descrevendo o grupo Diffie-Hellman (consulte a Seção 6.1 e [PIP97]) deve ser incluído em todas as transformadas de todas as propostas de cada SA sendo negociado. Da mesma forma, se as identidades do cliente forem usadas, elas devem aplicar a cada SA na negociação. O modo rápido é definido da seguinte forma: Faixa de padrões Harkins & Carrel [Página 17]

RFC 2409 Ike novembro de 1998 Initiator Responder ----------- ----------- HDR*, HASH(1), SA, Ni [, KE ] [, IDci, IDcr ] --> Where: HASH(1) is the prf over the message id (M-ID) from the ISAKMP header concatenated with the entire message that follows the hash including all payload headers, but excluding any padding added for encryption. Hash (2) é idêntico ao hash (1), exceto que o nonce-ni do iniciador, menos o cabeçalho da carga útil-é adicionado após o M-ID, mas antes da mensagem completa. A adição do nonce ao hash (2) é para uma prova de vivacidade. HASH (3)- Para a vivacidade- é o PRF sobre o valor zero representado como um único octeto, seguido de uma concatenação do ID da mensagem e dos dois inconcetos- o iniciador seguido pelo respondente- menos o cabeçalho da carga útil. Em outras palavras, os hashes para a troca acima são: hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke] [| idci | iDcrd) (3) (3) = prf (3) = pRc | ni (ni | Exceção do hash, SA e das cargas úteis de identificação opcional, não há restrições de pedidos de carga útil no modo rápido. Hash (1) e hash (2) podem diferir da ilustração acima se a ordem das cargas úteis na mensagem difere do exemplo ilustrativo ou se houver alguma carga útil opcional, por exemplo, uma carga útil notificada, foram acorrentadas à mensagem. Se o PFS não for necessário, e as cargas pagas de ke não forem trocadas, o novo material de digitação é definido como keymat = prf (skeyid_d, protocolo | spi | ni_b | nr_b). Se o PFS for desejado e as cargas úteis do KE foram trocadas, o novo material de digitação será definido como keymat = prf (skeyid_d, g (qm)^xy | protocol | spi | ni_b | nr_b) onde g (qm)^xy é o segredo compartilhado da femeral-hellman Exchange deste modo rápido. Em ambos os casos, "protocolo" e "spi" são da carga útil da proposta ISAKMP que continha a transformação negociada. Faixa de padrões Harkins & Carrel [Página 18]

RFC 2409 Ike novembro de 1998 Uma única negociação SA resulta em duas associações de segurança- uma de entrada e uma de saída. Diferentes SPIs para cada SA (um escolhido pelo iniciador, o outro pelo respondente) garante uma chave diferente para cada direção. O SPI escolhido pelo destino do SA é usado para derivar keymat para isso. Para situações em que a quantidade de material de inscrição desejada é maior do que a fornecida pelo PRF, o keymat é expandido, alimentando os resultados do PRF de volta em si e concatenando resultados até que o material de digitação necessário tenha sido alcançado. Em outras palavras, keymat = k1 | K2 | K3 | . onde k1 = prf (skeyid_d, [g (qm)^xy |] protocolo | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [g (qm)^xy |] protocol | spi | ni_b | nr_b) k3 = xmid_d (skey] spi | spi | r_b) etc. Este material de chave de chave (seja com PFS ou sem e se derivado diretamente ou por concatenação) deve ser usado com o SA negociado. Cabe ao serviço definir como as chaves são derivadas do material de digitação. No caso de uma troca efêmeral Diffie-Hellman em modo rápido, o exponencial (g (qm)^xy) é irretravelmente removido do estado atual e SKEYID_E e SKEYID_A (derivados da negociação da fase 1) continuam a proteger e autenticar os keys de isakmp e skeyid. Usando o modo rápido, vários SAs e chaves podem ser negociados com uma troca da seguinte forma: Respondente do Iniciador ----------- ----------- HDR*, Hash (1), SA0, SA1, Ni, [, ke] [, Idci, Idcr]-> O material de chave é derivado como no caso de um único SA. Nesse caso (negociação de duas cargas úteis da SA), o resultado seria quatro associações de segurança- duas em cada sentido para ambos. Faixa de padrões Harkins & Carrel [Página 19]

RFC 2409 Ike novembro de 1998 5.6 Novo modo de grupo Novo modo de grupo não deve ser usado antes do estabelecimento de um ISAKMP SA. A descrição de um novo grupo deve seguir apenas a negociação da Fase 1. (Mas não é uma troca de fase 2). Respondente do Iniciador ----------- ----------- HDR*, Hash (1), SA-> Apêndice A, "Atributo atribuído números"). As descrições de grupo para grupos privados devem ser maiores ou iguais a 2^15. Se o grupo não for aceitável, o respondente deve responder com uma carga útil notificada com o tipo de mensagem definido como atributos-não suportados (13). As implementações do ISAKMP podem exigir que grupos privados expirem com o SA sob o qual foram estabelecidos. Grupos podem ser negociados diretamente na proposta SA com o modo principal. Para fazer isso, as partes do componente- para um grupo MODP, o tipo, o primo e o gerador; Para um grupo EC2N, o tipo, o polinomial irredutível, o gerador de grupo um, o gerador de grupo dois, a curva do grupo A, a curva de grupo B e a ordem do grupo- são aprovadas como atributos SA (consulte o Apêndice A). Como alternativa, a natureza do grupo pode ser oculta usando o novo modo de grupo e somente o identificador do grupo é aprovado no limpo durante a negociação da Fase 1. 5.7 trocas informativas ISAKMP Este protocolo protege as trocas informativas do ISAKMP quando possível. Uma vez que a Associação de Segurança ISAKMP foi estabelecida (e SKEYID_E e SKEYID_A foram gerados) As trocas de informações do ISAKMP, quando usadas com este protocolo, são as seguintes: Faixa de padrões Harkins & Carrel [página 20]

RFC 2409 Ike novembro de 1998 Respondente Iniciador ----------- ----------- HDR*, Hash (1), N/D-> onde N/D é uma carga útil Notificar ISAKMP ou uma carga útil de exclusão e ISAKMP e hash (1) é a saída do PRF, usando o SKEYID_A como chave, e um M-IDIFIFICADO para essa troca concatida com a integra de informação (. Em outras palavras, o hash para a troca acima é: hash (1) = prf (skeyid_a, m-id | n/d), conforme observou o ID da mensagem no cabeçalho ISAKMP-e usado na computação do PRF-é exclusivo dessa troca e não deve ser o mesmo que o ID da mensagem de outra fase 2 que gerou essa troca informativa. A derivação do vetor de inicialização, usada com SKEYID_E para criptografar esta mensagem, é descrita no Apêndice B. Se a Associação de Segurança do ISAKMP ainda não foi estabelecida no momento da troca informativa, a troca é feita de forma clara sem uma carga útil de hash que acompanha. 6 grupos de Oakley Com Ike, o grupo para fazer a troca Diffie-Hellman é negociado. Quatro grupos- valores 1 a 4- estão definidos abaixo. Esses grupos se originaram no protocolo de Oakley e, portanto, são chamados de "grupos de Oakley". A classe de atributo para "Grupo" é definida no Apêndice A. Todos os valores 2^15 e superior são usados para identificadores de grupo privado. Para uma discussão sobre a força dos grupos padrão de Oakley, consulte a seção Considerações de Segurança abaixo. Esses grupos foram todos gerados por Richard Schroeppel na Universidade do Arizona. As propriedades desses grupos são descritas em [ORM96]. 6.1 Primeiro grupo padrão de Oakley As implementações de Oakley devem apoiar um grupo MODP com o seguinte Prime and Generator. Este grupo está atribuído ID 1 (um). O primo é: 2^768 - 2^704 - 1 + 2^64 * < [2^638 pi] + 149686 >Seu valor hexadecimal é Faixa de padrões Harkins & Carrel [Página 21]

RFC 2409 Ike novembro de 1998 FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFF The generator is: 2. 6.2 Segundo Grupo Oakley As implementações do IK. Este grupo recebe ID 2 (dois). O prime é 2^1024 - 2^960 - 1 + 2^64 * < [2^894 pi] + 129093 >. Its hexadecimal value is FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 49286651 ECE65381 FFFFFFFF FFFFFFFF The generator is 2 (decimal) 6.3 Terceiro Grupo Oakley As implementações da IKE devem apoiar um grupo EC2N com as seguintes características. Este grupo recebe ID 3 (três). A curva é baseada no campo Galois gf [2^155]. O tamanho do campo é 155. O polinômio irredutível para o campo é: u^155 + u^62 + 1. A equação para a curva elíptica é: y^2 + xy = x^3 + ax^2 + b. Tamanho do campo: 155 Grupo Prime/irredutível Solução (x, y), o ponto na curva escolhida tomando o Ka Secreto escolhido aleatoriamente e calculando Ka * p, onde * é a repetição da adição do grupo e operações duplas, P é o ponto da curva com a coordenada x igual ao gerador 1 e o y Faixa de padrões Harkins & Carrel [Página 22]

RFC 2409 Ike novembro de 1998 coordenada determinada a partir da equação definidora. A equação da curva é implicitamente conhecida pelo tipo de grupo e pelos coeficientes A e B. Existem dois valores possíveis para a coordenada y; Qualquer um pode ser usado com sucesso (as duas partes não precisam concordar com a seleção). 6.4 Quarto Grupo Oakley As implementações da IKE devem apoiar um grupo EC2N com as seguintes características. Este grupo recebe ID 4 (quatro). A curva é baseada no campo Galois gf [2^185]. O tamanho do campo é 185. O polinômio irredutível para o campo é: u^185 + u^69 + 1. A equação para a curva elíptica é: y^2 + xy = x^3 + ax^2 + b. Tamanho do campo: 185 Grupo Prime/Irredutível Este grupo será idêntico ao que quando estiver usando o Oakley Group 3 (três). Outros grupos podem ser definidos usando o novo modo de grupo. Esses grupos padrão foram gerados por Richard Schroeppel na Universidade do Arizona. As propriedades desses primos são descritas em [Orm96]. 7. Explosão de carga útil para uma troca completa do IKE Esta seção ilustra como o protocolo IKE é usado para: - estabelecer um canal seguro e autenticado entre os processos ISAKMP (Fase 1); e - gerar material -chave para e negociar, um IPSEC SA (Fase 2). 7.1 Fase 1 usando o modo principal O diagrama a seguir ilustra as cargas úteis trocadas entre as duas partes na primeira troca de ida e volta. O iniciador pode propor várias propostas; o respondedor deve responder com um. Faixa de padrões Harkins & Carrel [Página 23]

RFC 2409 Ike novembro de 1998 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_SA ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Domínio da interpretação ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situação ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Proposta nº 1 ! Proto_isakmp ! Tamanho spi = 0 | # Transforma ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transforme #1 ! Key_oakley | Reservado2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ atributos SA preferidos ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transforme #2 ! Key_oakley | Reservado2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ alternate SA attributes ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ The responder replies in kind but selects, and returns, one transform proposal (the ISAKMP SA attributes). The second exchange consists of the following payloads: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_KE ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-H Valor +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (do iniciador) ou nr (do respondente) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Faixa de padrões Harkins & Carrel [Página 24]

RFC 2409 Ike novembro de 1998 As chaves compartilhadas, skeyid_e e skeyid_a, agora são usadas para proteger e autenticar toda a comunicação adicional. Observe que tanto skeyid_e quanto skeyid_a não são autenticados. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_ID and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sig ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Dados de identificação do negociador ISAKMP ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Assinatura Verificada pela chave pública do ID acima ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+A troca de chave é autenticada sobre um signo hash como signo como hash como signo, conforme descrito 5-+-+-+-+a troca da chave é autenticada por um signo hash, conforme descrito 5.1. Depois que a assinatura foi verificada usando o algoritmo de autenticação negociado como parte do ISAKMP SA, as chaves compartilhadas, skeyid_e e skeyid_a podem ser marcadas como autenticadas. (Para a brevidade, as cargas úteis do certificado não foram trocadas). 7.2 Fase 2 usando o modo rápido As cargas úteis a seguir são trocadas na primeira rodada de modo rápido com a negociação da ISAKMP SA. Nesta troca hipotética, os negociadores do ISAKMP são proxies para outras partes que solicitaram autenticação. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Quick Mode, ~ ~ Next Payload of ISA_HASH and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sa ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Hash de mensagem com chave ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Domínio da interpretação ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situação ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Faixa de padrões Harkins & Carrel [Página 25]

RFC 2409 Ike novembro de 1998 ! Proposta nº 1 ! Proto_ipsec_ah! Tamanho SPI = 4 | # Transforma ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Spi (4 octetos) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transforme #1 ! Ah_sha | Reservado2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Outros atributos SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transforme #2 ! Ah_md5 | Reservado2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Outros atributos SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! EU DISSE ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! EU DISSE ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Id de fonte para o qual o ISAKMP é um cliente ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Id de destino para o qual o ISAKMP é um cliente ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-onde os conteúdos do conteúdo são descritos em 5.5 acima. O respondente responde com uma mensagem semelhante que contém apenas uma transformação- a transformação selecionada ah. Após o recebimento, o iniciador pode fornecer ao mecanismo chave a associação de segurança negociada e o material de chave. Como cheque contra ataques de repetição, o respondente aguarda até o recebimento da próxima mensagem. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Quick Mode, ~ ~ Next Payload of ISA_HASH and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RESERVADO ! Comprimento da carga útil ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Dados de hash ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+onde os conteúdos do hash são descritos em 5.5 acima. Faixa de padrões Harkins & Carrel [Página 26]

RFC 2409 Ike novembro de 1998 8. Exemplo perfeito de sigilo para a frente Este protocolo pode fornecer PFs de chaves e identidades. As identificações do ISAKMP Negociando pares e, se aplicável, as identidades para quem os colegas estão negociando podem ser protegidos com PFS. Para fornecer sigilo avançado perfeito de ambas as chaves e todas as identidades, duas partes executariam o seguinte: o Uma troca de modo principal para proteger as identidades dos pares ISAKMP. Isso estabelece um ISAKMP SA. o Uma troca de modo rápido para negociar outra proteção do protocolo de segurança. Isso estabelece um SA em cada extremidade para este protocolo. o Exclua o ISAKMP SA e seu estado associado. Uma vez que a chave para uso na SA não-ISAKMP foi derivada da única troca efêmeral Diffie-Hellman Exchange PFS é preservada. Para fornecer sigilo perfeito para a frente apenas as chaves de uma associação de segurança que não é do ISAKMP, não é necessário fazer uma troca de fase 1 se existir um ISAKMP SA entre os dois pares. Um único modo rápido no qual a carga útil opcional de KE é passada e uma troca de Hellman Diffie-Hellman adicional é executada, é tudo o que é necessário. Neste ponto, o estado derivado deste modo rápido deve ser excluído do ISAKMP SA, conforme descrito na Seção 5.5. 9. Dicas de implementação O uso de uma única negociação de fase 1 do ISAKMP torna as negociações subsequentes de fase 2 extremamente rápidas. Enquanto o estado da fase 1 permanecer em cache e o PFS não for necessário, a fase 2 pode prosseguir sem qualquer exponenciação. Quantas negociações de fase 2 podem ser realizadas para uma única fase 1 é um problema de política local. A decisão dependerá da força dos algoritmos que estão sendo usados e do nível de confiança no sistema de pares. Uma implementação pode querer negociar uma série de SAS ao executar o modo rápido. Ao fazer isso, eles podem acelerar o "respondendo". Modo rápido define como o Keymat é definido para uma variedade de SAS. Quando um colega acha que é hora de mudar o SAS, eles simplesmente usam o próximo dentro do intervalo declarado. Uma variedade de SAs pode ser estabelecida negociando vários SAs (atributos idênticos, SPIs diferentes) com um modo rápido. Faixa de padrões Harkins & Carrel [Página 27]

RFC 2409 Ike novembro de 1998 Uma otimização que geralmente é útil é estabelecer associações de segurança com colegas antes de serem necessárias para que, quando sejam necessárias, eles já estão no lugar. Isso garante que não haveria atrasos devido ao gerenciamento de chaves antes da transmissão inicial de dados. Essa otimização é facilmente implementada, configurando mais de uma associação de segurança com um par para cada associação de segurança solicitada e armazenando em cache aqueles que não são utilizados imediatamente. Além disso, se uma implementação ISAKMP for alertada de que uma SA será necessária em breve (e.g. Para substituir um SA existente que expirará em um futuro próximo), então ele pode estabelecer o novo SA antes que o novo SA seja necessário. A especificação BASE ISAKMP descreve condições em que uma parte do protocolo pode informar a outra parte de alguma atividade- a exclusão de uma associação de segurança ou em resposta a algum erro no protocolo, como uma verificação de assinatura, falhou ou uma carga útil falhou em descriptografar. É fortemente sugerido que essas trocas informativas não sejam respondidas sob nenhuma circunstância. Essa condição pode resultar em uma "guerra notificada" na qual a falha em entender uma mensagem resulta em uma notificação para o colega que não pode entendê -la e envia sua própria notificação de volta, que também não é entendida. 10. Considerações de segurança Todo esse memorando discute um protocolo híbrido, combinando partes de Oakley e partes do Skeme com ISAKMP, para negociar e derivar material de digitação para associações de segurança de maneira segura e autenticada. A confidencialidade é garantida pelo uso de um algoritmo de criptografia negociado. A autenticação é garantida pelo uso de um método negociado: um algoritmo de assinatura digital; um algoritmo de chave pública que suporta criptografia; ou, uma chave pré-compartilhada. A confidencialidade e autenticação dessa troca é tão boa quanto os atributos negociados como parte da Associação de Segurança do ISAKMP. A re-reajurador repetida usando o modo rápido pode consumir a entropia do segredo compartilhado Diffie-Hellman. Os implementadores devem tomar nota desse fato e estabelecer um limite para trocas de modo rápido entre as exponenciais. Este memorando não prescreve esse limite. O sigilo avançado perfeito (PFS) de materiais de chaves e identidades é possível com este protocolo. Ao especificar um grupo Diffie-Hellman e aprovar valores públicos em cargas úteis de ke, os pares ISAKMP podem estabelecer PFs de chaves-as identidades seriam protegidas por SKEYID_E do ISAKMP SA e, portanto, não seria protegido pelo PFS. Se o PFS de material de digitação e identidades é desejado, um par de ISAKMP deve Faixa de padrões Harkins & Carrel [Página 28]

RFC 2409 Ike novembro de 1998 estabelecer apenas uma associação de segurança não-ISAKMP (e.g. IPSEC Security Association) por ISAKMP SA. O PFS para chaves e identidades é realizado excluindo o ISAKMP SA (e opcionalmente emitindo uma mensagem de exclusão) após o estabelecimento do único não-ISAKMP SA. Dessa maneira. A força de uma chave derivada de uma troca Diffie-Hellman usando qualquer um dos grupos definidos aqui depende da força inerente do grupo, do tamanho do expoente usado e da entropia fornecida pelo gerador de números aleatórios utilizado. Devido a esses insumos, é difícil determinar a força de uma chave para qualquer um dos grupos definidos. O grupo de diffie-hellman padrão (número um) quando usado com um forte gerador de números aleatórios e um expoente não menos que 160 bits são suficientes para usar para DES. Grupos dois a quatro fornecem maior segurança. As implementações devem anotar essas estimativas conservadoras ao estabelecer políticas e negociar parâmetros de segurança. Observe que essas limitações estão nos próprios grupos diffie-hellman. Não há nada em Ike que proíba usar grupos mais fortes, nem há nada que dilui a força obtida de grupos mais fortes. De fato, a estrutura extensível de Ike incentiva a definição de mais grupos; O uso de grupos de curva elíptica aumentará bastante a força usando números muito menores. Para situações em que grupos definidos fornecem força insuficiente, novo modo de grupo pode ser usado para trocar um grupo Diffie-Hellman, que fornece a força necessária. IN é incumbente de implementações para verificar a primalidade em grupos que estão sendo oferecidos e chegam independentemente às estimativas de força. Supõe-se que os expoentes Diffie-Hellman nesta troca sejam apagados da memória após o uso. Em particular, esses expoentes não devem ser derivados de segredos de longa duração, como a semente, para um gerador pseudo-aleatório. As trocas de IKE mantêm os vetores de inicialização em execução (iv), onde o último bloco de texto cifra da última mensagem é o IV para a próxima mensagem. Para evitar retransmissões (ou mensagens forjadas com cookies válidos) de fazer com que as trocas saíssem das implementações sincronizadas não devem atualizar o IV em execução até que a mensagem descriptografada tenha passado uma verificação básica de sanidade e está determinado a realmente avançar a máquina de estado IKE- I I.e. não é uma retransmissão. Faixa de padrões Harkins & Carrel [Página 29]

RFC 2409 Ike novembro de 1998 Enquanto a última ida e volta do modo principal (e opcionalmente a última mensagem do modo agressivo) é criptografada, não é, estritamente falando, autenticado. Um ataque de substituição ativo ao texto cifrado pode resultar em corrupção da carga útil. Se esse ataque corromper as cargas úteis obrigatórias, será detectado por uma falha de autenticação, mas se corromper alguma carga útil opcional (e.g. notificar cargas úteis acorrentadas na última mensagem de uma troca de modo principal), pode não ser detectável. 11. Considerações da IANA Este documento contém muitos "números mágicos" a serem mantidos pela IANA. Esta seção explica os critérios a serem usados pela IANA para atribuir números adicionais em cada uma dessas listas. 11.1 Classes de atributo Os atributos negociados neste protocolo são identificados por sua classe. Os pedidos de atribuição de novas classes devem ser acompanhados por uma RFC de padrões que descreva o uso deste atributo. 11.2 Classe de algoritmo de criptografia Os valores da classe de algoritmo de criptografia definem um algoritmo de criptografia a ser usado quando chamado neste documento. Os pedidos de atribuição de novos valores de algoritmo de criptografia devem ser acompanhados por uma referência a uma trilha de padrões ou RFC informativa ou uma referência à literatura criptográfica publicada que descreve esse algoritmo. 11.3 algoritmo de hash Os valores da classe de algoritmo de hash definem um algoritmo de hash para usar quando chamado neste documento. Os pedidos de atribuição de novos valores de algoritmo de hash devem ser acompanhados por uma referência a uma faixa de padrões ou RFC informativa ou uma referência à literatura criptográfica publicada que descreve este algoritmo. Devido à derivação-chave e aos principais usos de expansão das formas HMAC de algoritmos de hash no IKE, os pedidos de atribuição de novos valores de algoritmo de hash devem levar em consideração as propriedades criptográficas- e.g é resistência à colisão- do próprio algoritmo de hash. 11.Descrição do grupo 4 e tipo de grupo Valores da classe de descrição do grupo Identifique um grupo para usar em uma troca Diffie-Hellman. Valores da classe do tipo de grupo definem o tipo de grupo. Os pedidos de atribuição de novos grupos devem ser acompanhados por uma referência a uma trilha de padrões ou RFC informativa que descreva este grupo. Pedidos de atribuição de novo grupo Faixa de padrões Harkins & Carrel [Página 30]

RFC 2409 Ike novembro de 1998 Os tipos devem ser acompanhados por uma referência a uma trilha de padrões ou RFC informativa ou por uma referência à literatura criptográfica ou matemática publicada que descreve o novo tipo. 11.5 tipo de vida Valores da classe do tipo de vida definem um tipo de vida inteira ao qual a Associação de Segurança do ISAKMP se aplica. Os pedidos de atribuição de novos tipos de vida devem ser acompanhados por uma descrição detalhada das unidades desse tipo e seu vencimento. 12. Reconhecimentos Este documento é o resultado de uma estreita consulta com Hugo Krawczyk, Douglas Maughan, Hilarie Orman, Mark Schertler, Mark Schneider e Jeff Turner. Ele se baseia em protocolos que foram escritos por eles. Sem o interesse deles e a dedicação, isso não teria sido escrito. Agradecimentos especiais Rob Adams, Cheryl Madson, Derrell Piper, Harry Varnis e Elfed Weaver para obter informações técnicas, incentivo e várias verificações de sanidade ao longo do caminho. Também gostaríamos de agradecer aos muitos membros do grupo de trabalho da IPSEC que contribuíram para o desenvolvimento deste protocolo no ano passado. 13. Referências [Elenco] Adams, C., "O algoritmo de criptografia CAST-128", RFC 2144, maio de 1997. [Blow] Schneier, B., "O algoritmo de criptografia Blowfish", dr. Diário de Dobb, V. 19, n. 4, abril de 1994. [Bra97] Bradner, S., "Palavras -chave para uso em RFCs para indicar níveis de requisitos", BCP 14, RFC 2119, março de 1997. [Des] Ansi x3.106, "American National Standard for Information Systems-Data Link Cription", American National Standards Institute, 1983. [DH] Diffie, W., e Hellman m., "Novas direções em criptografia", IEEE Transactions on Information Theory, V. IT-22, n. 6, junho de 1977. Faixa de padrões Harkins & Carrel [Página 31]

RFC 2409 Ike novembro de 1998 [DSS] NIST, "Padrão de assinatura digital", FIPS 186, Instituto Nacional de Padrões e Tecnologia, U.S. Departamento de Comércio, maio de 1994. [Idea] Lai, x., "Sobre o design e a segurança das cifras de bloco", Série ETH em Processamento de Informações, V. 1, Konstanz: Hartunggorre Verlag, 1992 [KBC96] Krawczyk, H., Bellare, m., e r. Canetti, "HMAC: Keyed- Hashing for Message Authentication", RFC 2104, fevereiro de 1997. [Skeme] Krawczyk, H., "Skeme: um versátil mecanismo de troca de chaves seguras para internet", do IEEE Proceedings do Simpósio de 1996 sobre Rede e Segurança de Sistemas Distribuídos. [Md5] rebaixando, r., "O algoritmo do MD5 Message Digest", RFC 1321, abril de 1992. [MSST98] Maughhan, D., Schertler, m., Schneider, m., e j. Turner, "Internet Security Association e Key Management Protocol (ISAKMP)", RFC 2408, novembro de 1998. [Orm96] Orman, H., "The Oakley Key Determation Protocol", RFC 2412, novembro de 1998. [PKCS1] RSA Laboratories, "PKCS #1: RSA Criptografia Padrão", novembro de 1993. [PIP98] Piper, D., "O domínio da interpretação da Internet IP Security para ISAKMP", RFC 2407, novembro de 1998. [RC5] rebaixando, r., "O algoritmo de criptografia RC5", dr. Diário de Dobb, V. 20, n. 1, janeiro de 1995. [RSA] rebaixando, r., Shamir, a., e Adleman, L., "Um método para obter assinaturas digitais e criptossistemas de chave pública", comunicações do ACM, V. 21, n. 2, fevereiro de 1978. [Sch96] Schneier, B., "Criptografia aplicada, protocolos, algoritmos e código -fonte em C", 2ª edição. [Sha] Nist, "Secure Hash Standard", FIPS 180-1, Instituto Nacional de Padrões e Tecnologia, U.S. Departamento de Comércio, maio de 1994. [Tiger] Anderson, r., e Biham, e., "Criptografia de software rápido", Springer LNCs V. 1039, 1996. Faixa de padrões Harkins & Carrel [Página 32]

RFC 2409 Ike novembro de 1998 Apêndice A Esta é uma lista de teclas dess fracas e semi-desceidas. As chaves vêm de [Sch96]. Todas as chaves estão listadas em hexidecimal. DES FRACH KEYYS 0101 0101 0101 0101 1F1F 1F1F E0E0 E0E0 E0E0 E0E0 1F1F 1F1F FEFE Fefe Fefe des Semi-Wak Keys 01FE 01FE 01FE 01FE 1FE0 1FE0 0FEF1 0FEE 01E0 01E0 E 010E E0FE E0FE F1FE F1FE Fe01 Fe01 Fe01 Fe01 E01F E01F F10E F10E E001 E001 F101 F101 Fe1f Fe1f Fef1F Fef1 Fef1 1f01 1f01 0E01 0E01 Feia de Fef1 Fef1. Os atributos da fase dois são definidos na especificação do DOI aplicável (por exemplo, os atributos IPSEC são definidos no IPSEC DOI), com exceção de uma descrição do grupo quando o modo rápido inclui uma troca efêmera Diffie-Hellman. Os tipos de atributo podem ser básicos (b) ou de comprimento variável (V). A codificação desses atributos é definida na especificação BASE ISAKMP como tipo/valor (básico) e tipo/comprimento/valor (variável). Atributos descritos como básicos não devem ser codificados como variáveis. Atributos de comprimento variável podem ser codificados como atributos básicos se seu valor puder caber em dois octetos. Se for esse o caso, um atributo oferecido como variável (ou básico) pelo iniciador deste protocolo pode ser retornado ao iniciador como uma (ou variável) básica (ou variável). Faixa de padrões Harkins & Carrel [Página 33]

RFC 2409 Ike novembro de 1998 ATRIBUIÇÃO CLASSES CLASSE VALOR TIPO --------------------------------------------------------------------- algoritmo de criptografia 1 B HASH Algoritmo 2 B Método de autenticação 3 B Grupo 4 B Grupo Tipo 5 B Grupo Prime/irredutível -16383 são reservados para a IANA. Os valores 16384-32767 são para uso privado entre partes mutuamente consentidas. Valores da classe-Algoritmo de criptografia definido no DES-CBC 1 RFC 2405 IDEA-CBC 2 BLOWFFFEFF-CBC 3 RC5-R16-B64-CBC 4 3DES-CBC 5 Valores de 6 e Cast-Cbc 6 7-65000 são reservados para Iana. Valores 65001-65535 são para uso privado entre partes mutuamente consentidas. - Algoritmo de hash definido em MD5 1 RFC 1321 SHA 2 FIPS 180-1 TIGER 3 Ver referência [Tigre] Os valores 4-65000 são reservados à IANA. Valores 65001-65535 são para uso privado entre partes mutuamente consentidas. Faixa de padrões Harkins & Carrel [página 34]

RFC 2409 Ike novembro de 1998 - Método de autenticação Chave pré-compartilhada 1 Signaturas DSS 2 RSA Assinaturas 3 Criptografia com RSA 4 Revisada Criptografia com RSA 5 Valores 6-65000 são reservados para Iana. Valores 65001-65535 são para uso privado entre partes mutuamente consentidas. - Descrição do grupo Grupo MODP de 768 bits padrão (Seção 6.1) 1 Grupo MODP alternativo de 1024 bits (Seção 6.2) 2 Grupo EC2N no GP [2^155] (Seção 6.3) 3 Grupo EC2N no GP [2^185] (Seção 6.4) 4 valores 5-32767 são reservados para a IANA. Valores 32768-65535 são para uso privado entre partes mutuamente consentidas. - Tipo de grupo MODP (Grupo de Exponenciação Modular) 1 ECP (Grupo de Curva Elíptica sobre GF [P]) 2 EC2N (Grupo Elliptic Curve sobre GF [2^N]) 3 Valores 4-65000 são reservados para Iana. Valores 65001-65535 são para uso privado entre partes mutuamente consentidas. - Tipo de vida segundos 1 kilobytes 2 valores 3-65000 são reservados para a IANA. Valores 65001-65535 são para uso privado entre partes mutuamente consentidas. Para um determinado "tipo de vida", o valor do atributo "duração da vida" define o comprimento real da vida SA- um número de segundos ou vários kbytes protegidos. - Atualmente, não há funções pseudo-aleatórias definidas. Os valores 1-65000 são reservados para a IANA. Valores 65001-65535 são para uso privado entre partes mutuamente consentidas. Faixa de padrões Harkins & Carrel [Página 35]

RFC 2409 Ike novembro de 1998 - Comprimento da chave ao usar um algoritmo de criptografia que possui uma chave de comprimento variável, esse atributo especifica o comprimento da chave em bits. (Deve usar o pedido de bytes de rede). Este atributo não deve ser usado quando o algoritmo de criptografia especificado usa uma chave de comprimento fixa. - Tamanho do campo O tamanho do campo, em bits, de um grupo Diffie-Hellman. - Order em grupo a ordem do grupo de um grupo de curva elíptica. Observe que a duração deste atributo depende do tamanho do campo. Trocas adicionais definidas- Valores Xchg Quick Modo 32 Novo modo de grupo 33 Faixa de padrões Harkins & Carrel [Página 36]