Como proteger sua rede doméstica de sniffers de pacotes

É a segunda parte que é importante e aparentemente quebrada, aqui: você está sentado no seu navegador e surpreso que seu navegador esteja se conectando ao proxy, enquanto esperava que ele se conectasse ao Facebook. Tecnicamente, o proxy não está cheirando o tráfego https, está transmitindo.

Resumo

– As solicitações HTTPS e SSL podem ser farejadas por proxies SSL como Charles.

– Charles instala seu certificado no navegador, permitindo interceptar as conexões SSL.

– O usuário precisa confiar no proxy intercepto para que ele funcione.

– SSL garante a confidencialidade, integridade e verificação da conexão.

– O certificado apresentado pelo proxy precisa ser confiável pelo navegador.

Pontos chave

1. Proxies SSL como Charles podem interceptar o tráfego HTTPS. Charles instala seu certificado no navegador, permitindo interceptar e retransmitir conexões SSL. No entanto, o usuário precisa confiar no proxy para que ele funcione.

2. A criptografia SSL garante a confidencialidade e a integridade da conexão. HTTPS e SSL foram projetados para criptografar as solicitações e respostas entre o cliente e o servidor. O objetivo é impedir o acesso não autorizado a informações confidenciais.

3. A verificação SSL depende de certificados. O servidor apresenta um certificado que verifica sua identidade. O navegador verifica se o certificado é confiável, seja por meio de uma autoridade de certificação confiável (CA) ou aceitação manual pelo usuário.

4. Confiar no proxy compromete a segurança do SSL. Quando o usuário instala o certificado do proxy ou ignora os avisos do SSL, eles estão essencialmente dizendo ao navegador para confiar no proxy. Isso permite que o proxy intercepte e transite o tráfego HTTPS.

5. Proteger contra farejar requer cautela e conscientização. Os usuários devem confiar apenas proxies que instalaram explicitamente e tenham cuidado ao ignorar os avisos do SSL. Verificando regularmente a lista de CAS confiáveis e estar ciente dos riscos potenciais de segurança são essenciais.

6. Leitura recomendada adicional para mais informações:

- Quando é seguro clicar em uma mensagem de aviso SSL?

- Uma conexão SSL estabelecida significa que uma linha é realmente segura?

- Ssl com get and post

- Como faço para verificar se tenho uma conexão SSL direta com um site?

- Os HTTPs impedem ataques de man-the-middle por um servidor proxy?

- Como é possível que as pessoas que observem uma conexão https estabelecida não saibam como descriptografar?

- Como os usuários finais podem detectar tentativas maliciosas de falsificação de SSL quando a rede já tem um proxy SSL autorizado?

Perguntas e respostas

1. Os pedidos https podem ser cheirados?

Sim, proxies SSL como Charles podem interceptar e farejar solicitações HTTPS se o usuário confiar no proxy e instalar seu certificado.

2. Qual é o objetivo do HTTPS e SSL?

HTTPS e SSL são usados para criptografar solicitações e respostas entre o cliente e o servidor, garantindo confidencialidade e integridade.

3. Como um proxy SSL como Charles funciona?

Um proxy SSL, como Charles, instala seu certificado no navegador, permitindo interceptar e retransmitir conexões SSL.

4. O que acontece quando o navegador se conecta a um proxy em vez do site pretendido?

O navegador se conecta ao proxy porque o usuário instalou o certificado do proxy ou os avisos do SSL ignorados, confiando no proxy.

5. Qual é o papel dos certificados na verificação SSL?

Certificados Verifique a identidade do servidor. O navegador verifica se o certificado é confiável, seja através de uma CA confiável ou aceitação manual pelo usuário.

6. Como os usuários podem proteger sua rede doméstica de sniffers de pacotes?

Usar uma VPN para criptografar dados é uma maneira de impedir que os faróis de pacotes interceptem informações confidenciais.

7. Quais são algumas VPNs recomendadas para evitar o cheiro de pacotes?

Nordvpn é uma escolha popular para sua ampla rede de servidores e preços acessíveis.

8. Os sniffers de pacotes podem ser usados para rastrear atividades online?

Sim, os sniffers de pacotes podem ser usados por usuários maliciosos para rastrear e capturar dados transmitidos por uma rede.

9. Como criptografar dados com uma VPN protege contra o cheiro de pacotes?

Um VPN criptografa os dados entre o dispositivo do usuário e o servidor VPN, dificultando a interceptação e a compreensão das informações.

10. Que outras medidas podem ser tomadas para melhorar a segurança da rede doméstica?

Outras medidas incluem atualização regular do firmware do roteador, usando senhas fortes, habilitando a criptografia de rede e ser cauteloso com links e downloads suspeitos.

Como proteger sua rede doméstica de sniffers de pacotes

É a segunda parte que é importante e aparentemente quebrada, aqui: você está sentado no seu navegador e surpreso que seu navegador esteja se conectando ao proxy, enquanto esperava que ele se conectasse ao Facebook. Tecnicamente, o proxy não está cheirando o tráfego https, está transmitindo.

Por que é possível farejar uma solicitação HTTPS / SSL?

Eu sou novo no reino das solicitações e segurança HTTP e todas essas coisas boas, mas pelo que li, se você deseja suas solicitações e respostas criptografadas, use https e ssl e você estará bem. Alguém em uma pergunta anterior postou um link para este aplicativo http: // www.Charlesproxy.com/ que mostra que é realmente possível farejar solicitações HTTPS e ver a solicitação e a resposta em texto simples. Eu tentei isso com o Facebook.com login, e eu realmente pude ver meu nome de usuário e senha em texto simples. Era também fácil. O que está acontecendo? Eu pensei que era o objetivo de https – para criptografar solicitações e respostas?

103 7 7 crachás de bronze

Perguntado em 1º de setembro de 2012 às 12:58

611 1 1 crachá de ouro 6 6 crachás de prata 3 3 crachás de bronze

O proxy SSL como Charles funciona apenas porque o navegador está cooperando com o proxy. Quando você instalou Charles, Charles instala seu certificado no seu navegador, o que permite interceptar a conexão SSL. Um invasor teria que levar o uso para instalar seu certificado, e isso não pode ser feito sem o conhecimento do usuário. Em outras palavras, já que você está dizendo ao seu navegador para confiar no proxy intercepto, então faz exatamente o que você diz para fazer. Este não é “quebrar” SSL, mas sim por design.

25 de fevereiro de 2015 às 11:00

Você quer dizer “truque o usuário”, não “caminhão o uso”, sim, mentira?

27 de junho de 2015 às 21:51

2 respostas 2

Isso é explicado em sua página no SSL proxy, talvez não com explicações suficientes.

Uma proxy é, por definição, um homem-naiddle: o cliente se conecta ao proxy, e o proxy se conecta ao servidor.

SSL faz duas coisas:

- Garante a confidencialidade e a integridade da conexão estabelecida.

- Ele executa alguma verificação de quem você está se conectando.

É a segunda parte que é importante e aparentemente quebrada, aqui: você está sentado no seu navegador e surpreso que seu navegador esteja se conectando ao proxy, enquanto esperava que ele se conectasse ao Facebook. Tecnicamente, o proxy não está cheirando o tráfego https, está transmitindo.

Seu navegador sabe que está conectado ao Facebook porque o site possui um certificado que diz “Eu sou realmente www.Facebook.com ”. Criptografia de chave pública, por significa que não vou entrar aqui, garante que apenas o titular da chave privada possa iniciar uma conexão válida com este certificado. Isso é apenas metade da batalha: você só tem a alegação do servidor de que realmente é www.Facebook.com e não Randomhijacker.com . O que o seu navegador faz é verifique se o certificado foi validado por uma autoridade de certificado. Seu navegador ou sistema operacional vem com uma lista de autoridades de certificação em que confia. Novamente, a criptografia de chave pública garante que apenas a CA possa emitir certificados que seu navegador aceitará.

Quando você se conecta ao proxy, seu navegador recebe um certificado que diz “Eu sou realmente www.Facebook.com ”. Mas este certificado não é assinado por uma CA de que seu navegador confia por padrão. Então:

- Você recebeu um aviso sobre uma conexão HTTPS insegura, pela qual você clicou para ver o Concent em https: // www.Facebook.com/;

- Ou você adicionou a CA que assinou o certificado do proxy (“Certificado CA de Charles”) para a sua lista de CAS que seu navegador confia.

De qualquer maneira, você disse ao seu navegador para confiar no proxy. Assim. Uma conexão SSL não é segura se você começar a confiar em estranhos aleatórios.

Leitura recomendada para mais informações:

- Quando é seguro clicar em uma mensagem de aviso SSL?

- Uma conexão SSL estabelecida significa que uma linha é realmente segura

- Ssl com get and post

- Como faço para verificar se tenho uma conexão SSL direta com um site?

- Os https impedem o homem nos ataques intermediários do servidor proxy?

- Como é possível que as pessoas que observem uma conexão https estabelecida não saibam como descriptografar?

- Como os usuários finais podem detectar tentativas maliciosas de falsificação de SSL quando a rede já tem um proxy SSL autorizado?

Como proteger sua rede doméstica de sniffers de pacotes

Preocupado com alguém rastreando você online com um sniffer de pacote? Vestir’T FRET, temos soluções para mantê -lo seguro! Aprenda a impedir que o Sniffing de Pacotes de Usuários Maliciosos on -line que desejam roubar seus dados privados.

Visão geral rápida

Se você’Estando tentando proteger sua rede de faróis de pacotes, você pode usar uma VPN para criptografar seus dados!

Melhores VPNs para impedir o cheiro de pacotes

$ 2.99 por mês

Acesse mais de 5000 servidores em todo o mundo

Melhores FlashRouters para streaming

E se você’Estou procurando a maneira mais fácil de configurar sua VPN em todos os seus dispositivos, um FlashRouter criará uma rede Wi-Fi habilitada para VPN, protegendo tudo o que você conecta!.

ASUS RT-AX68U Merlin FlashRouter-Ótimo para casas grandes / perfeito para 10-15 dispositivos / mantém + constrói na maioria dos recursos padrão do roteador ASUS / Blazing-Fast Wi-Fi 6 (Ax-Ax-Ax) Speeds VPN Elevado Configuração VPN + Opções de implementação PREÇO DE VENDA: $ 329.99 $ 374.99 | COMPRAR AGORA

O que são pacotes?

Ao usar a Internet, seja para enviar e -mails, acessar contas bancárias ou até mesmo digitar um URL, os dados que estão sendo enviados são quebrados em pedaços. Essas peças, ou pacotes, são enviadas do seu computador para a extremidade receptora, o que pode ser outro computador ou servidor.

Esses pacotes devem viajar pela Internet para o seu destino, o que pode deixar os pacotes vulneráveis a sniffers de pacotes.

O que é um sniffer de pacote?

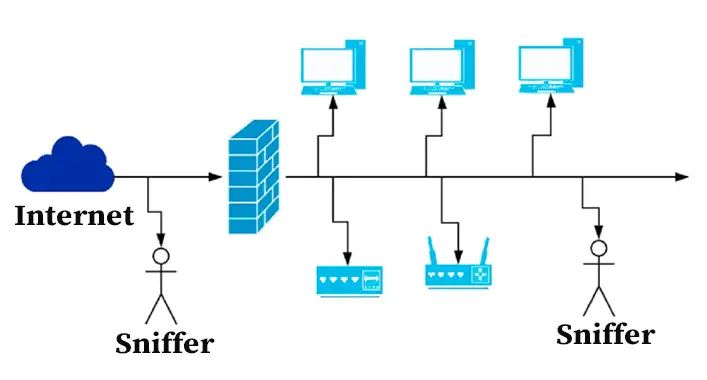

Um sniffer de pacote, também conhecido como analisador de pacote ou protocolo, intercepta e registra tráfego entre dois computadores em uma rede. Um sniffer de pacote pode ser comprado e usado como um hardware físico independente ou usado como software em um computador.

O software usa o dispositivo’s cartão de rede para monitorar o tráfego de rede. Um sniffer de pacote popular e de código aberto é o Wireshark, que normalmente é usado pelos pesquisadores de segurança como um programa de teste de penetração. No entanto, os sniffers de pacotes também podem ser usados por pessoas que desejam roubar suas informações.

Proteja sua rede de sniffers de pacotes com uma VPN!

$ 6.67 por mês

Mais de 3.000 servidores VPN em mais de 90 países

Como funciona um sniffer de pacote?

Nas redes com fio, um sniffer de pacote pode acessar todo ou parte do tráfego transmitido, dependendo da configuração dos interruptores de rede. No entanto, em redes sem fio, um sniffer de pacote só pode digitalizar um canal de cada vez. Um dispositivo host precisaria de várias interfaces de rede sem fio para um sniffer de pacotes para poder digitalizar vários canais.

Quem usa sniffers de pacotes?

O objetivo original de um sniffer de pacote era para usos administrativos, como teste de penetração e monitoramento do tráfego em uma rede. Os administradores de rede ainda utilizam sniffers de pacotes em redes corporativas para executar diagnósticos e solucionar problemas.

Infelizmente, os hackers agora também usam sniffers de pacotes para roubar informações e dados. Qualquer tráfego enviado por uma rede não criptografada é mais suscetível a ser visto e roubado. Além disso, os sniffers de pacotes também podem ser usados com outras ferramentas e programas para interceptar e manipular pacotes. Por sua vez, esses pacotes manipulados podem ser usados para fornecer malware e conteúdo malicioso.

Redes públicas sem fio são especialmente suscetíveis a ataques de farejamento de pacotes, pois geralmente são desprotegidos e podem ser acessados por qualquer pessoa.

Prenda toda!

Netgear R6400 DD-WRT FlashRouter-Ótimo para pequenas casas / perfeito para 2-6 dispositivos / dd-wrt atualizado / obras com todos os ISPs e VPNs suportados PREÇO DE VENDA: US $ 229.99 $ 259.99 | COMPRAR AGORA

Protegendo -se de faróis de pacotes

Além de abster -se de usar redes públicas, a criptografia é a sua melhor aposta para se proteger de possíveis sniffers de pacotes. Usando HTTPs, ao navegar na web, impedirá que os faróis de pacotes vejam o tráfego nos sites que você está visitando. Você pode ter certeza de que está usando HTTPS, verificando o URL no seu navegador para o ícone de bloqueio.

Outra maneira eficaz de se proteger de sniffers de pacotes é o túnel de sua conexão através de uma rede privada virtual (VPN). Um VPN criptografa o tráfego enviado entre o seu computador e o destino. Isso inclui informações que’s usado em sites, serviços e aplicativos. Um sniffer de pacote só veria que os dados criptografados estão sendo enviados ao seu provedor de serviços VPN e não seria capaz de saber quais informações os dados realmente continham!

Melhores VPNs para se esconder de Sniffers de Pacotes

Alguns de nossos clientes’ Os provedores de VPN preferidos incluem:

$ 2.99

POR MÊS

- Acesse mais de 5000 servidores em todo o mundo

- Política sem logs

$ 6.67

POR MÊS

- Mais de 3.000 servidores VPN em mais de 90 países

- Suporte ao cliente de 5 estrelas

$ 1.99

POR MÊS

- Servidores em mais de 140 países

- Encaminhamento de porta, proteção DDoS e IP dedicado disponível como complementos

Como impedir o cheiro de pacotes usando um roteador

Integrar uma VPN em toda a sua rede doméstica é um bom primeiro passo na defesa da sua rede doméstica’s Dados de tráfego de sniffers de pacotes. Nossos roteadores vêm com firmware de código aberto personalizado que permite implementar uma rede Wi-Fi habilitada para VPN em toda a sua casa ou empresa. Além disso, nossos roteadores oferecem recursos de ponta que ajudam a manter os atacantes maliciosos e ajudam a proteger seus dados. Pare de matar o pacote de roubar suas informações hoje!

ASUS RT-AX68U Merlin FlashRouter

$ 329.99

$ 374.99

- Ótimo para casas grandes

- Perfeito para 10-15 dispositivos

O que é pacote cheirando? Significado, métodos, exemplos e práticas recomendadas de prevenção para 2022

Em um ataque de fungo de pacotes, os hackers capturam pacotes de rede para interceptar ou roubar dados que podem não ser criptografados.

Chiradeep Basumallick Writer Technical

Ultima atualização: 10 de maio de 2022

Um ataque de cheirar de pacotes (ou simplesmente um ataque de fungamento) é uma ameaça criada pela rede. Uma entidade maliciosa captura pacotes de rede com a intenção de interceptar ou roubar o tráfego de dados que podem ter sido deixados sem criptografia. Este artigo explica como o cheiro de pacotes funciona, seus tipos, exemplos típicos e as melhores práticas para abordar isso.

Índice

- O que é um ataque de cheirar de pacotes?

- Métodos usados para ataques de farejamento de pacotes

- Exemplos de ataque de fungagem de pacotes

- Pacotes Sniffing Ataque Prevenção Melhores Práticas para 2022

O que é um ataque de cheirar de pacotes?

Um ataque de cheirar de pacotes (ou simplesmente um ataque de fungamento) é uma ameaça criada em rede, onde uma entidade maliciosa captura pacotes de rede que pretendem interceptar ou roubar o tráfego de dados que podem ter sido deixados não criptografados.

Os ataques de fungagem são roubos de dados perpetrados ao capturar o tráfego de rede com os sniffers de pacotes, que podem acessar e ler ilegalmente dados não criptografados. Os pacotes de dados são coletados quando passam por uma rede de computadores. Os dispositivos de cheirar ou a mídia usados para realizar esse ataque de fungagem e coletar pacotes de dados de rede são conhecidos como cheirar de pacotes.

De um modo geral, um sniffer de pacote refere -se a hardware ou software que acompanha o tráfego da rede capturando pacotes. Também é conhecido como analisador de pacotes, analisador de protocolo ou analisador de rede. Os sniffers analisam fluxos de pacotes de dados que passam entre computadores em uma rede e entre sistemas em rede e internet. Esses pacotes são projetados para máquinas específicas, mas utilizando um sniffer de pacote em “modo promíscuo,” Profissionais de TI, usuários finais ou intrusos malévolos podem inspecionar qualquer pacote, independentemente do destino.

Os sniffers podem ser configurados de duas maneiras. O primeiro é “não filtrado,” que capturam todos os pacotes possíveis e os salvarão em um disco rígido local para inspeção subsequente. A próxima opção é “filtrado,” o que significa que os analisadores coletarão apenas pacotes contendo componentes de dados específicos. Os administradores do sistema freqüentemente usam o Sniffing para solucionar ou investigar a rede. No entanto, os hackers podem tirar proveito dessa tecnologia para invadir uma rede, o que leva a um ataque de pacote Sniffing.

Como funciona o cheiro de pacotes?

Uma placa de interface de rede (NIC) é um componente de hardware que contém uma placa de circuito em todas as redes de computadores. Por padrão, as NICs ignoram o tráfego não endereçado. Os ataques de farejo exigem que as NICs sejam definidas para o modo promíscuo, o que permite que as NICs recebam todo. Os sniffers podem ouvir todo o tráfego que passa pelas NICs decodificando as informações codificadas nos pacotes de dados. Ataques farejadores são mais acessíveis por pacotes de dados fracamente criptografados.

O ato de farejar pode ser classificado em dois tipos: ativo e passivo.

- Sniffing ativo: É a técnica de inserção de protocolos de resolução de endereço (ARPs) em uma rede para sobrecarregar a tabela de memória de endereço de conteúdo (CAM) da Switch Content (CAM). Como resultado, o tráfego legítimo é redirecionado para outras portas, permitindo que o invasor cheire o tráfego do interruptor. Metodologias ativas de farejamento são usadas para ataques de falsificação, ataques dinâmicos do protocolo de configuração do host (DHCP) e envenenamento por sistema de nomes de domínio (DNS).

- Sniffing passivo: Consiste apenas em ouvir e é normalmente usado em redes conectadas por hubs. O tráfego é visível para todos os hosts nesta forma de rede. Para monitorar discretamente uma empresa’S Rede, os hackers geralmente empregam uma das duas abordagens para farejando passivo.

- No caso de organizações que usam hubs para conectar vários dispositivos em uma única rede, os hackers podem usar um sniffer para passivamente “espião” em todo o tráfego que flui através do sistema. Esse tipo de farejamento passivo é incrivelmente difícil de detectar.

- O monitoramento passivo, no entanto, não fornece acesso a todo o tráfego de rede quando uma rede mais extensa está envolvida, alavancando vários computadores conectados e interruptores de rede para direcionar o tráfego direto exclusivamente para dispositivos especificados. Seja para objetivos legais ou ilegítimos, o fungo seria inútil nesse caso – assim, conviando hackers a contornar os limites impostos por interruptores de rede, o que exige cheirar ativo.

Métodos usados para ataques de farejamento de pacotes

Ao realizar um ataque passivo, os atores de ameaças podem empregar vários métodos:

1. Senha farejando

Sniffing de senha é um tipo de ataque cibernético que inclui monitorar uma vítima’s conexão com um banco de dados remoto que eles estão tentando acessar. Isso é comum em redes Wi-Fi públicas, onde é relativamente fácil de bisbilhotar em comunicações não criptografadas ou fracas. Como o nome indica, seu objetivo é obter a vítima’senha s. Sniffing de senha é um cyberattack cibernético de homem no meio (MITM), no qual um hacker viola a conexão e depois rouba o usuário’senha s.

2. TCP Sessão seqüestro

O seqüestro de sessão, também conhecido como seqüestro de sessão do Protocolo de Controle de Transmissão (TCP), assume uma sessão do usuário da web recolhendo secretamente o ID da sessão e disfarçando como usuário autorizado. Uma vez que o atacante ganhou o usuário’s Id de sessão, ele ou ela pode se disfarçar como usuário e fazer qualquer coisa que o usuário possa fazer na rede.

Sniffing de sessão é uma das técnicas mais fundamentais usadas no seqüestro de sessão da camada de aplicação. O invasor captura informações de rede que contêm o ID da sessão entre um site e um cliente usando um sniffer, como Wireshark ou um proxy como Owasp Zed. Depois que o atacante tem esse valor, eles podem explorá -lo para obter acesso ilegal.

3. Envenenamento por DNS

O envenenamento por DNS, às vezes chamado de envenenamento por cache do DNS ou falsificação de DNS, é um ataque cibernético enganoso no qual hackers redirecionam o tráfego da Internet para sites de phishing ou servidores da Web falsificados. O envenenamento por DNS é uma ameaça para indivíduos e corporações. Um dos problemas mais significativos do envenenamento por DNS (mais especificamente, o envenenamento por cache do DNS) é que, uma vez que um dispositivo seja afetado, abordar o problema pode ser difícil, pois o dispositivo seria inadimplente no local ilegítimo.

Além disso, o envenenamento por DNS pode ser difícil para os consumidores detectar, principalmente quando os hackers estabelecem um site falso que parece ser autêntico. Portanto, em muitas circunstâncias, é improvável que os visitantes percebam que o site é uma farsa e passa a entrar em informações confidenciais, sem saber que estão se colocando e/ou suas empresas em risco.

4. Javascript Card Sniffing Attacks

Em um ataque de javascript, o atacante injeta linhas de código (i.e., um script) em um site, que posteriormente colhe informações pessoais inseridas pelos usuários em formulários on -line: geralmente, formulários de pagamento da loja on -line. Números de cartão de crédito, nomes, endereços, senhas e números de telefone são os dados do usuário mais direcionados.

O Jacking de espuma é uma espécie de ataque semelhante ao javascript Sniffing, porque também depende de javascript malicioso – no entanto, é menos focado. Ataques de empacotamento de espuma têm como alvo qualquer tipo de informação em qualquer formulário online, enquanto os ataques de fungagem de javascript são projetados especificamente para sistemas de pagamento on -line.

5. Protocolo de resolução de endereço (ARP) cheirando

O ARP é um protocolo sem estado que converte endereços IP em endereços de controle de acesso à mídia (MAC). É usado para converter endereços entre diferentes redes. Para descobrir os endereços MAC de outros computadores na rede, quaisquer dispositivos em rede que precisam de comunicação transmitirão consultas ARP.

Envenenamento de ARP (também conhecido como “Falsificação de arp,” “Roteamento de veneno ARP,” e “Envenenamento por cache do ARP”) refere -se à técnica de entregar mensagens ARP falsas em uma rede de área local (LAN) . Esses ataques são projetados para redirecionar o tráfego para longe de seu destino pretendido e em direção a um atacante. O atacante’S O endereço MAC está vinculado ao alvo’s endereço IP, que só funciona contra redes que são habilitadas para ARP.

6. Ataque DHCP

Uma técnica ativa de sniffing invasores usam para adquirir e manipular dados sensíveis é chamada de ataque DHCP. O DHCP é um protocolo de cliente/servidor que aloca um endereço IP para uma máquina. O servidor DHCP fornece dados de configuração como o gateway padrão e a máscara de sub -rede junto com o endereço IP. Quando um dispositivo cliente DHCP é iniciado, ele inicia o tráfego de transmissão, que pode ser interceptado e manipulado usando um ataque de cheirar de pacotes.

Exemplos de ataque de fungagem de pacotes

Vejamos cinco exemplos de como os hackers podem realizar um ataque de fungamento de pacotes:

1. Rato biopass e greve de cobalto

Em 2021, os pesquisadores de segurança cibernética detectaram uma operação destrutiva que visava organizações de jogo online na China usando um ataque de furo. Pode implantar beacons de greve de cobalto ou um backdoor baseado em Python, conhecido como rato biopass, que já havia sido detectado. Isso fez uso do recurso de transmissão ao vivo fornecida pelo estúdio Open Broadcaster Software (OBS) para pegar suas vítimas’ Exibir feeds.

O ataque de greve de biopass e cobalto começou com uma técnica de engenharia social destinada a enganar os usuários do site para instalar um carregador para software obsoleto. Enquanto o instalador baixa o aplicativo real, ele também cria tarefas programadas para infectar a máquina com malware de rato bioPass .

2. Chegando de pacotes como uma técnica para hackear redes Wi-Fi

Comprometer protocolos de criptografia WPA/WPA2 eram demorados. Envolveu esperar que um usuário legítimo faça login na rede segura e se posicionando fisicamente para usar uma ferramenta ao ar para interceptar as informações enviadas entre o servidor cliente e o roteador Wi-Fi durante o processo de handshake de quatro vias usado para autorização. Quando um usuário se conecta a um ponto de acesso usando um roteador WPA/WPA2-Securado, este aperto de mão confirma o identificador de chave mestre em pares (PMKID).

Uma nova abordagem de farejamento de pacotes, por outro lado, permite que um invasor recupere o PMKid do roteador instantaneamente. Isso ocorre sem a necessidade de esperar que um usuário faça login ou que o usuário ganhe visibilidade no aperto de mão de quatro vias para concluir. Esta nova técnica de rachaduras funciona apenas em roteadores WPA e WPA2-Gerados que usam 802.11i/p/q/r protocolos e possui recursos de roaming baseados no PMKID. Kismet e CommView são exemplos de faróis de pacotes que os atores de ameaças podem usar para tais ataques.

3. O ataque de crise da história

Em um artigo de 2018 intitulado “ História do navegador: visitado ,” Os pesquisadores demonstraram duas falhas não patches que os proprietários de sites podem usar para rastrear milhões de visitantes. As vulnerabilidades permitem que os sites construam uma lista de domínios visitados anteriormente, mesmo depois que os usuários limparam seu histórico de navegação e marcam os visitantes com um cookie de rastreamento que sobreviverá mesmo depois que os usuários excluiram todos os cookies padrão. Ironicamente, as táticas exploraram as funções de segurança recentemente implementadas no Google Chrome e Mozilla Firefox. Embora esses ataques tenham sido limitados a esses dois navegadores, eles podem eventualmente chegar a outros navegadores convencionais.

4. Senha cheirando o Cyberattack

Em 2017, a Fireeye, uma empresa de consultoria de segurança, descobriu uma campanha cibernética baseada em Phishing por hackers APT28 com sede na Rússia, direcionando os hóspedes de hotéis na Europa e no Oriente Médio. O ataque envolve o uso de um documento infectado, o Snifting Wi-Fi e o EternalBlue Explorit-uma vulnerabilidade de computador desenvolvida pela Agência de Segurança Nacional dos Estados Unidos que se refere a uma variedade de vulnerabilidades de software da Microsoft.

Esta exploração também foi utilizada no ataque de ransomware do WannaCry no mesmo ano. Quando um usuário abre o documento infectado, uma macro é lançada, liberando código que se infiltra no hotel’s rede. Em seguida, ele usa o EternalBlue para atravessar redes, representando sites visitados pela vítima para capturar nomes de usuário e senhas.

5. Violação de segurança dos sistemas de pagamento do Heartland

Outro ataque notável de farejamento ocorreu em 2009, quando os sistemas de pagamento do Heartland sofreram uma violação de segurança, permitindo que os sniffers tenham acesso aos dados do titular do cartão de crédito. A Corporação de Processamento de Pagamentos Online foi multada $ 12.6 milhões por não proteger os clientes do ataque de cheirar adequadamente.

Pacotes Sniffing Ataque Prevenção Melhores Práticas para 2022

Infelizmente, os ataques de farejamento de pacotes são relativamente comuns, pois os hackers podem usar analisadores de pacotes de rede amplamente disponíveis para projetar esses ataques. No entanto, existem algumas precauções que você pode tomar em 2022 para se proteger contra esse tipo de ameaça:

1. Evite usar redes não seguras

Como uma rede não garantida não possui proteção de firewall e software antivírus, as informações transportadas pela rede não são criptografadas e fáceis de acessar. Ataques de fungagem podem ser lançados quando os usuários expõem seus dispositivos a redes Wi-Fi não garantidas. Os invasores utilizam essas redes inseguras para instalar os sniffers de pacotes, que interceptam e leem todos os dados transferidos por essa rede. Além disso, um invasor pode monitorar o tráfego de rede construindo uma falsa “livre” Rede Pública Wi-Fi.

2. Aproveite uma VPN para criptografar sua comunicação

A criptografia melhora a segurança, tornando mais difícil para os hackers descriptografar dados de pacotes. Criptografar toda a comunicação de entrada e saída antes de compartilhá -la por meio de uma rede privada virtual (o vice -presidente é uma abordagem eficiente para evitar tentativas de sniffer. Uma VPN é um tipo de tecnologia que criptografa todo o tráfego de rede. Qualquer pessoa que espalhe ou farejando os indivíduos seria incapaz de ver os sites visitados ou as informações que transmitem e recebiam.

3. Monitore regularmente e digitalize redes corporativas

Os administradores de rede devem proteger suas redes, digitalizando e monitorando -as usando monitoramento de largura de banda ou auditoria de dispositivos para otimizar o ambiente de rede e detectar ataques de fungos. Eles podem aproveitar ferramentas de mapeamento de rede, ferramentas de detecção de anomalia de comportamento de rede, ferramentas de análise de tráfego e outros AIDS.

Juntamente com o monitoramento da rede, também deve -se usar um poderoso firewall . Para otimizar a segurança do dispositivo e da rede, ele’é melhor ter um firewall funcionando o tempo todo. A instalação de um firewall demonstrou impedir grandes ataques cibernéticos, pois normalmente impedem as tentativas de cheirar destinadas ao sistema de computador de acessar a rede ou arquivos.

4. Adote um aplicativo de detecção de sniffer

Uma aplicação de detecção de sniffer é criada para detectar e antecipar um ataque cheirar antes de causar qualquer dano. Alguns dos aplicativos populares que se pode explorar incluem:

- Anti-Sniff: Anti Sniff é um programa da L0PHT Heavy Industries. Ele pode monitorar uma rede e detectar se um PC está ou não no modo promíscuo.

- Neped: Ele descobre cartões de rede promíscua na rede, explorando uma fraqueza no protocolo ARP, conforme implementado em PCs Linux.

- Relógio ARP: ARPWATCH MONITORES ETHERNET/ENDREENS DIREITOS. Isso é importante se os usuários suspeitarem que estão ficando arp-spofed.

- Bufo: O Snort é um sistema de detecção de intrusões fantástico e pode-se usar sua versão ARP-Spoof para detectar ocorrências de falsificação de ARP.

5. Antes de navegar online, procure protocolos HTTPs seguros

Sites criptografados começam com “Https” (que significa Protocolo de transferência de hipertexto seguro), indicando que a atividade do usuário nesses sites está segura. Sites que começam com “Http”,pode’T oferece o mesmo nível de proteção. O “s” em “Https” significa seguro e indica que’s Utilizando uma conexão de camada de soquetes seguros (SSL). Isso garante que os dados sejam criptografados antes de serem enviados para um servidor. Assim, é melhor procurar sites que começam com “Https” Para evitar o cheiro de pacotes.

6. Fortalecer suas defesas no nível do terminal

Laptops, PCs e dispositivos móveis estão vinculados a redes corporativas, e esses pontos de extremidade podem permitir que ameaças de segurança, como os sniffers de pacotes, penetrem. Tais abordagens exigem o uso do software de segurança do endpoint . Além disso, um forte programa de antivírus pode impedir que os malware se infilizem a uma máquina, detectando qualquer coisa que não deve’T’s computador, como um sniffer. Além disso, também pode ajudar o usuário a removê -lo.

Os suítes de segurança da Internet são outra solução que fornece proteção antivírus central aos seus dispositivos. Além disso, as melhores suítes incluem ferramentas e recursos extras que não estão disponíveis em ferramentas essenciais, como uma VPN integrada, gerenciador de senhas, discos de resgate, cofres seguros para seus dados críticos e um navegador seguro para bancos on -line e compras.

7. Implementar um sistema de detecção de intrusão

Um sistema de detecção de intrusão (IDS) é um software que avalia o tráfego de rede para todas as atividades inesperadas, com um mecanismo de alerta para possíveis intrusos. É um programa de software que analisa uma rede ou sistema para atividades maliciosas ou violações de políticas. Qualquer atividade ou violação potencialmente prejudicial geralmente é relatada a um administrador ou centralizado por meio de um sistema de informações de segurança e gerenciamento de eventos (SIEM). O IDS digitaliza a rede para falsificação ARP e captura pacotes em redes que usam endereços ARP falsificados.

Aprendizado

Em um mundo em que estamos nos tornando mais dependentes da tecnologia em rede para realizar atividades pessoais e profissionais, farejar representa um grave perigo. Ele permite que os hackers obtenham acesso ao tráfego de dados que passa por uma rede – e com tantas informações confidenciais compartilhadas pela Internet, é vital proteger contra ataques de cheirar pacotes. Sniffers sofisticados podem até invadir os dispositivos da Internet das Coisas (IoT), que podem comprometer empresas grandes e conectadas.

A melhor defesa contra o Sniffing de pacotes é monitorar regularmente o cenário da rede, ficando de olho em busca de comportamento ou anomalias incomuns. A inteligência artificial avançada pode detectar até a menor mudança no comportamento da rede, que os administradores de TI podem abordar imediatamente.

Mais sobre segurança

- 10 Ferramentas de prevenção de perda de dados (DLP) para 2021

- 10 principais ferramentas de segurança cibernética de código aberto para empresas em 2022

- 11 principais scanners de malware e removedores em 202 1

- 10 principais ferramentas de detecção e resposta de terminais em 2022

- 10 melhores gerentes de senha para 2021

Como impedir o ataque de matadouro de pacotes | Razões e processo de prevenção

À medida que os dias passam, o mundo da informação e tecnologia está expandindo. O sistema de segurança e a aplicação de dispositivos tecnológicos também ficando mais inteligentes dia a dia. Com isso, os hackers também ficando mais inteligentes, estão descobrindo novas técnicas complicadas para invadir um sistema, dispositivo ou servidor. Sniffing de pacotes é uma das mais recentes técnicas complicadas que podem ser uma ameaça constante a qualquer dispositivo, servidor e sistema. Embora o cheiro de pacotes possa ser usado para fins bons e ruins, os cibercriminosos apenas o usam para fins maliciosos.

O que é pacote cheirando?

Desative o Microsoft Windows Defender .

Ative JavaScript

Sniffing de pacotes é um processo pelo qual o tráfego on -line é inspecionado usando um sniffer (um analisador de pacotes). Os sniffers podem vir em forma de software e hardware. Sniffing de pacotes é uma maneira de monitorar os pacotes de dados. Através do cheiro de pacotes, o sistema de rede é monitorado e é usado para encontrar as menores falhas de um sistema. Para uma conexão de rede saudável e segura, o Sniffing de pacotes é essencial.

Como funciona o cheiro de pacotes?

Todos os nossos dados foram divididos em pacotes menores enquanto viajavam pelos sistemas de rede. Esses pacotes contêm muitos dados sobre o remetente, que incluem endereços IP, tipo de solicitação, processo e outros conteúdos que são entregues aos destinos pretendidos. Isso permite que a parte do receptor a identifique e monte -os em ordem.

Criminosos e invasores podem manter e inspecionar os pacotes de dados durante sua jornada para destinos pretendidos. Ao usar o software Sniffing, os criminosos e intrusos convertem os pacotes de dados em um formato legível. Dessa forma, é quase semelhante ao escutas telefônicas, onde um microchip de escuta é plantado no seu telefone ou em contato com os perseguidores ou agentes para ouvir as conversas por unanimidade. O processo de plantio de chips é realizado no Sniffing de pacotes instalando software e inspecionando os dados antes de converter os pacotes de dados em um formato legível. Após o processo de conversão, é fácil analisar o dados por peça.

Categorização do pacote Sniffing

Com base na filtragem, os ataques de cheirar de pacotes são divididos em dois tipos, filtrados e não filtrados, cheirando. Escolher ou capturar determinados pacotes de dados para inspeção é chamado de cheirar filtrado. O fungo do pacote filtrado é aplicado quando os analisadores estão procurando dados específicos, apenas as partes contidas do pacote de dados são inspecionadas. Em termos de cheirar de pacotes não filtrados, todos os pacotes de dados são analisados. A contenção de dados não’até importa em pacotes não filtrados cheirando.

O Sniffing de Pacotes Filtrados é aplicado em grande parte pelos especialistas em segurança e dados, sites sociais e usuários comerciais, quando o pacote não filtrado Sniffing não é aplicado em grande parte. Às vezes, servidores e sites vendem dados coletivos para terceiros sem a permissão do proprietário.

O que é o fungo de pacotes usado para?

Como dito antes, o cheiro de pacotes poderia ser usado para fins bons e ruins. Os cibercriminosos e os hackers o usam para fins ruins, enquanto os especialistas em segurança, técnicos de rede ou administradores usam farejadores de pacotes para bons fins.

Os cibercriminosos e os hackers praticam principalmente o Sniffing de pacotes para completar alguns processos maliciosos, que incluem;

– Fluir ou roubar informações e dados sensíveis e pessoais, como credenciais de login, histórico de navegação, informações sobre cartão de débito/crédito.

– Para espionar uma empresa ou pessoa por arrebatar informações confidenciais que não podem compartilhar com terceiros.

– Usando cheirar de pacotes, um cibercriminal ou hacker pode injetar códigos ou vírus maliciosos em um servidor, sistema ou dispositivo.

– Através de cheirar de pacotes, criminosos cibernéticos e hackers podem ter acesso ilegal a uma rede, sistema, servidor ou dispositivo para causar danos.

– Ao usar o cheiro de pacotes, os cibercriminosos podem realizar seqüestros de TCP, que podem ser usados para interceptar os pacotes entre o endereço IP e a fonte.

Além do uso ilegal e antiético acima descrito acima, o cheiro de pacotes também é usado para bons propósitos. Técnicos de rede, administradores e especialistas em segurança cibernética usam o Sniffing de pacotes para realizar tarefas positivas, que incluem;

– O administrador da rede usa o pacote farejando fortemente para verificar a saúde e a segurança de um sistema de rede. Ao monitorar a resposta da rede, os especialistas em segurança e o administrador de rede testa o status de criptografia da conexão HTTPS.

– Através de farejamento de pacotes, especialistas em cibernéticos examinam os tráfego de senhas de texto simples, nomes de usuário e outros dados legíveis para aplicar a criptografia neles.

– Sniffing de pacotes é uma ótima ferramenta para solução de problemas ou diagnóstico de problemas de rede e uso de aplicativos, o que é necessário para manter o sistema de rede saudável e seguro.

– Para detectar problemas de rede e resolver o pacote, a funge é uma das ferramentas mais essenciais para especialistas em segurança.

– Sniffing de pacotes é usado para resolver as configurações incorretas de um sistema de rede, bem como para garantir a rota de rede mais perfeita para solicitações de DNS.

– Os anunciantes aplicam este método para alcançar os usuários -alvo. O Sniffing de Pacotes é usado pelo anunciante para monitorar os interesses dos usuários direcionados.

– Sniffing de pacotes pode ser usado para vigiar os funcionários de uma empresa e perseguir empresas rivais.

Portanto, o Sniffing de pacotes é necessário para fins de segurança de rede, como solução de problemas, garantindo a rota de rede mais eficiente para processar a solicitação DNS. Embora o cheiro de pacotes seja usado para fins bons e ruins, o lado ruim é evitável.

Quais são as ferramentas de fungamento?

As ferramentas de cheirar são o software/ aplicativo/ programa/ hardware usado para executar o cheiro de pacotes. Sem uma ferramenta de cheirar de pacotes, é quase impossível monitorar os pacotes de dados de um sistema de rede ou servidor. Uma ferramenta de farejamento tem todos os recursos para monitorar os pacotes de dados de maneira eficaz. Aqui estão algumas ferramentas de cheirar que são amplamente usadas;

1. Wireshark

A ferramenta de cheirar de pacotes mais usada é usada por cheirar de pacotes em todo o mundo. Oferece inúmeros recursos projetados para ajudar e monitorar o processo de farejamento de pacotes. O Wireshark é popular principalmente por seus recursos.

2. Tcpdump

O TCPDUMP é um analisador de pacotes baseado em linha de comando que oferece a capacidade de interceptar e observar endereços TCP/IP e outros pacotes durante a transmissão de pacotes sobre o sistema de rede ou servidor. É amplamente usado pelos especialistas em rede e segurança para identificar a falha de um sistema de rede para corrigi -los.

3. Netwitness NextGen

Juntamente com os outros recursos, o NetWitness NextGen inclui uma ferramenta de fungamento baseado em hardware, projetado para inspecionar e monitorar todo o tráfego de um sistema de rede. Isso é amplamente usado pelas agências policiais em todo o mundo.

4. dsniff

É uma combinação de ferramentas de fungo projetadas para executar o Sniffing de pacotes através dos diferentes protocolos. Às vezes, é usado para roubar informações pessoais.

O cheiro de pacotes se torna fácil e eficiente com essas ferramentas de cheirar de pacotes. Essas ferramentas ajudam os especialistas em segurança a monitorar o tráfego e analisar o fluxo de dados em um sistema de rede ou servidor.

O que são ataques de cheirar de pacotes?

Como dito antes, os dados passam por um sistema de rede como pacotes de dados. Com a ajuda de ferramentas especializadas, criminosos cibernéticos e intrusos ilegais monitoram e interceptam os pacotes de dados para se facilitar. Os pacotes de dados carregam informações do remetente (o usuário) para o receptor. O ataque farejo significa as extrações ilegais de dados não criptografados ao capturar o tráfego da rede. Ataques de fungagem são realizados para abordagens maliciosas por hackers ou cibercriminosos.

Há uso legal e ilegal de cheirar pacotes. Quando o cheiro de pacotes é usado para fins ilegais (e.g. hacking, vazamento de dados, roubo, injeção de códigos maliciosos) É chamado de ataques de cheirar pacotes. Pode causar danos de várias maneiras. O uso ilegal e legal de farejamento de pacotes é descrito antes.

Como detectar um sniffer?

Detectar o sniffer depende do nível de sofisticação do ataque de fungo. O sniffer pode ficar sem ser detectado e se esconder por um longo tempo em um sistema de rede e servidor. Há algum software disponível no mercado que pode capturar o intruso ilegal em um sistema de rede ou servidor. Também é possível para os Sniffers ignorar o sistema de segurança, criando um falso senso de segurança. Um sniffer pode usar qualquer coisa para interceptar seu sistema de rede, um dispositivo de hardware/ instalação de software/ nível de DNS e outros nós de rede podem ser usados para farejar. É muito difícil detectar um sniffer em uma rede prática, devido à sua complexidade. Como a detecção é um negócio bastante difícil, alguns métodos podem ajudar a renderizar as informações cheiradas, o que seria inútil para o atacante.

Cada rede é dividida em algumas camadas, e cada camada tem uma tarefa dedicada para concluir. A tarefa dedicada adiciona a próxima camada ao anterior. Os atacantes farejadores podem trabalhar em várias camadas, o que depende do motivo do ataque. Apesar da importância da camada de rede (3ª camada) e da camada de aplicação (7 ah), o sniffer pode interceptar ou capturar a unidade de dados do protocolo (PDU) de qualquer camada. Entre todos os protocolos, alguns são praticamente vulneráveis a ataques de farejo. Embora a versão segura desses protocolos também esteja disponível, algum sistema de rede e servidor ainda usa a versão não segura desses protocolos de rede. Portanto, o risco de vazamento de informações permanece considerável. Aqui estão os protocolos de rede que são vulneráveis a ataques de farejo;

1. Http

O protocolo de transferência http ou hipertexto é usado na camada de protocolo de aplicativo do modelo de interconexão de sistemas abertos (OSI). Ele transmite as informações em formato de texto simples, o que é perfeito para um site estático que não requer nenhuma entrada do usuário. Mas no site não estático, isso pode ser um grande problema, qualquer um pode configurar um proxy MITM e interceptar o fluxo de dados para causar danos. Este é o ponto em que a interação do usuário precisa ser protegida, o que pode ser garantido usando a versão segura do HTTP. Conhecido como HTTPS, a versão segura do HTTP criptografa o tráfego de dados sempre que deixar o protocolo da camada de aplicação (7ª camada)

2. Pop

O Protocolo dos Post Office, também conhecido como POP, é amplamente usado por clientes de email para baixar e -mails de servidores de e -mail. Embora possa mecanizar texto simples para comunicação, é praticamente vulnerável a ataques de fungamento. O POP tem novas versões seguras chamadas Pop 2 e Pop 3, que são mais seguras do que a versão original do pop.

3. SNMP

Abreviado como protocolo simples de gerenciamento de rede, o SNMP é usado para estabelecer uma conexão entre a rede e os dispositivos de rede. Para executar a autenticação do cliente, ele usa várias mensagens para comunicação entre as strings da comunidade. Foi modificado como snmpv2 e snmpv3. O SNMPV3 é a versão mais segura dele.

4. Telnet

Telnet é um protocolo cliente-servidor que permite e garante a facilidade de comunicação através do terminal virtual. O principal problema do Telnet é que ele não criptografa o fluxo de dados por padrão e, por esse motivo, qualquer pessoa pode acessar o comutador ou hub que estabelece a conexão entre o servidor e o cliente. Atualmente, o SSH é usado como substituto para o telnet não garantido.

5. Ftp

O protocolo de transferência de arquivos ou FTP é usado para transferir arquivos entre o servidor e o cliente. Para autenticar, ele usa um nome de usuário e senha. Qualquer invasor ou criminal cibernética pode interceptar facilmente o fluxo de dados e acessar todos os arquivos do servidor. Ele pode ser substituído por uma versão mais segura chamada SFTP (protocolo de transferência de arquivos SSH) ou protegida usando SSL/TSL.

Como evitar o ataque de farejamento?

A prevenção vem após a detecção. Como dissemos, a detecção depende do nível de sofisticação do cheiro de pacotes. No entanto, se você não é capaz de detectar o ataque cheirar, não’Não se preocupe, você ainda pode vencer por alguns métodos. Esses métodos abaixo descritos podem ajudá-lo a vencer ataques de cheirar;

1. Serviço VPN

Para superar os ataques de fungamento, a criptografia de dados é necessária. A criptografia de dados oferece a proteção mais perfeita contra ataques de cheirar. Para criptografar seus dados, o serviço VPN (Rede Privada Virtual) é necessária. O serviço VPN criptografa seus dados e passa por um sistema de canal de rede protegido e criptografado pela Internet. Este processo torna difícil para qualquer pessoa descriptografar os dados interceptados.

2. Evitando a conexão pública Wi-Fi

Ao usar a conexão pública Wi-Fi para navegar na Internet, qualquer um pode cheirar suas informações para se facilitar com seus dados. Portanto, é melhor evitar conexões Wi-Fi Públicas. Caso você possa usar um serviço VPN enquanto estiver usando uma conexão Wi-Fi pública.

3. Usando um protocolo seguro

Sempre use um protocolo de rede seguro para evitar o cheiro de pacotes. Aqui, recomenda -se usar um serviço VPN como uma confirmação de segurança. Algumas extensões ou complementos podem ajudá-lo a aumentar a segurança do protocolo da Internet.

4. Atualize o software de segurança

Uma ferramenta antivírus fornece proteção 24 horas por dia contra malware, vírus, troianos, vermes, spyware e outras ameaças à segurança. Para nocautear o vírus injetado no sistema pelos sniffers, você precisa usar uma ferramenta antivírus.

5. Navegação segura

Para evitar ataques de fungamento de pacotes, você precisa evitar todos os sites não criptografados. Navegação de sites não criptografados aumenta os riscos de ataques de farejamento de pacotes. Lembre-se sempre de evitar e-mails de spam, pop-ups incomuns e nunca baixe qualquer conteúdo de um site não reproduzido.

6. Monitoramento e varredura de rede

Para proteger a rede comercial ou o sistema de servidores de ataques de farejamento de pacotes, é sempre melhor contratar administradores profissionais de rede e profissionais de TI. Eles vão monitorar e digitalizar o sistema de rede e servidor. Ele manterá seu sistema longe de ataques de cheirar pacotes e outras ameaças cibernéticas.

Perguntas frequentes (perguntas frequentes)

O que é um ataque Wi-Fi?

Cibercriminosos e hackers podem criar wi-fi falso para interceptar e facilitar-se com os dados do usuário. Os ataques Wi-Fi são um tipo de ataque malicioso que é realizado contra redes sem fio, enganando a segurança Wi-Fi para roubar as informações do usuário (e.g. DDOs, escutas).

Está cheirando pacotes ético ou antiético?

Sniffing de pacotes tem usos éticos e antiéticos. Depende do objetivo de farejar de pacotes. Quando é realizado para uso ético (e.g. diagnóstico de rede, vigilância, publicidade) é ético e quando é realizado para uso antiético (e.g. hacking, vazamento de dados, injeção de códigos maliciosos) é antiético.

Pode cheirar ser usado para hackers complexos?

Sim, o cheiro de pacotes pode ser usado para hackers complexos. Além disso, através do Sniffing de pacotes, você pode reprimir os sistemas de rede e servidores. Um ataque de cheirar de pacotes em sua rede ou sistema de servidor pode ser um aviso para ser afetado por hackers complexos.

After

Agora, você já sabe o suficiente sobre farejamento de pacotes e seu processo de utilidade, proteção e detecção. Algumas etapas de segurança podem ajudá -lo a evitar o ataque de fungamento de pacotes. Sempre navegue com segurança para evitar problemas cibernéticos. Que’é tudo por hoje, vejo você de novo.